简介

本文档介绍如何对部署中的常见访客问题进行故障排除,如何隔离并检查问题,以及要尝试的简单解决方法。

前提条件

要求

Cisco 建议您了解以下主题:

- ISE访客配置

- 网络接入设备(NAD)上的CoA配置

- 需要工作站上的捕获工具。

使用的组件

本文档中的信息基于Cisco ISE版本2.6,以及:

- WLC 5500

- Catalyst交换机3850 15.x版本

- Windows 10工作站

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

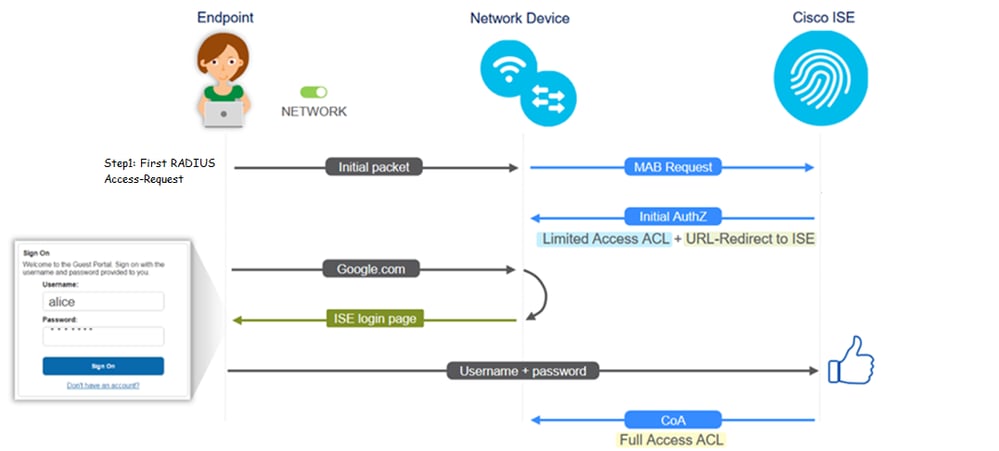

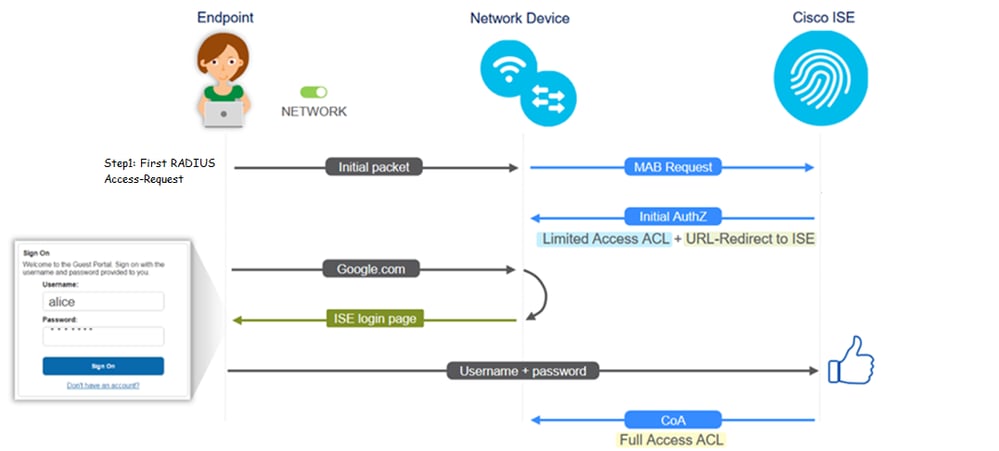

访客流

访客流概述类似于有线或无线设置。此流程图图像可供整个文档参考。它有助于可视化步骤和实体。

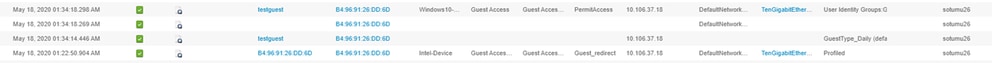

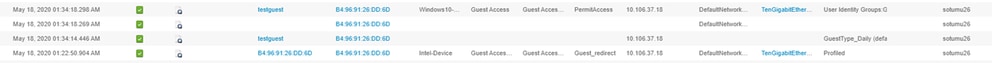

通过过滤终端ID,还可以在ISE实时日志[操作> RADIUS实时日志]中跟踪该流:

- MAB身份验证成功-用户名字段具有MAC地址- URL被推送到NAD -用户获取门户

- Guest Authentication successful - username字段具有访客用户名,已被标识为GuestType_Daily(或为访客用户配置的类型)

- CoA initiated-用户名字段为空,详细报告显示动态授权成功

- 提供访客接入

图像中的事件顺序(从下到上):

通用部署指南

下面是一些配置帮助链接。对于任何特定使用案例故障排除,了解理想或预期的配置很有帮助。

常见问题

本文档主要解决以下问题:

重定向至访客门户不起作用

从ISE推送重定向URL和ACL后,请检查以下项:

1. 使用命令show authentication session int <interface> details显示交换机上的客户端状态(如果有线访客接入):

2. 无线局域网控制器上的客户端状态(如果无线访客接入):Monitor > Client > MAC address

3. 借助命令提示符,从终端到TCP端口8443上的ISE的可达性:C:\Users\user>telnet <ISE-IP> 8443。

4. 如果门户重定向URL具有FQDN,请检查客户端是否能够通过命令提示符进行解析:C:\Users\user>nslookup guest.ise.com。

5. 在flex connect设置中,确保在ACL和flex ACL下配置了相同的ACL名称。此外,验证ACL是否已映射到AP。有关详细信息,请参阅上一节-步骤7 b和c中的配置指南。

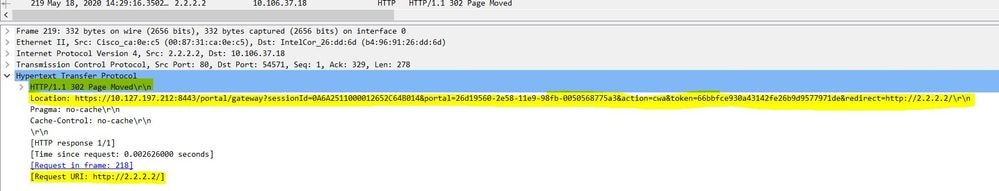

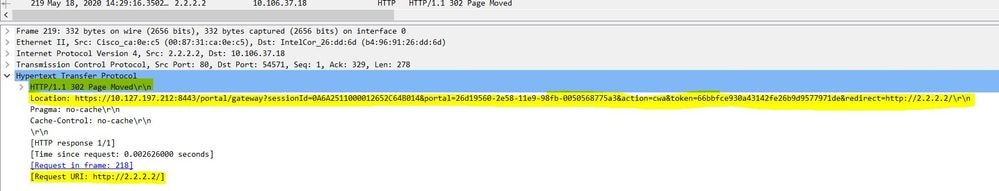

6. 从客户端捕获数据包,并检查重定向。已移动的数据包HTTP/1.1 302页面用于指示WLC/交换机将已访问的站点重定向至ISE访客门户(重定向URL):

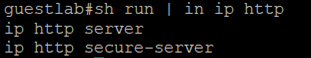

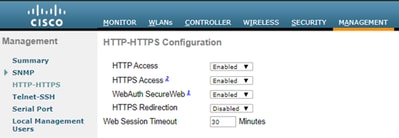

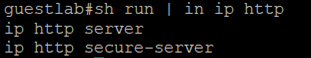

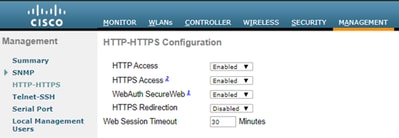

7. 在网络访问设备上启用了HTTP(s)引擎:

8. 如果WLC处于外部锚点设置中,请检查以下项:

步骤1:两个WLC上的客户端状态必须相同。

第二步:必须在两个WLC上都看到重定向URL。

第三步:必须在锚点WLC上禁用RADIUS记帐。

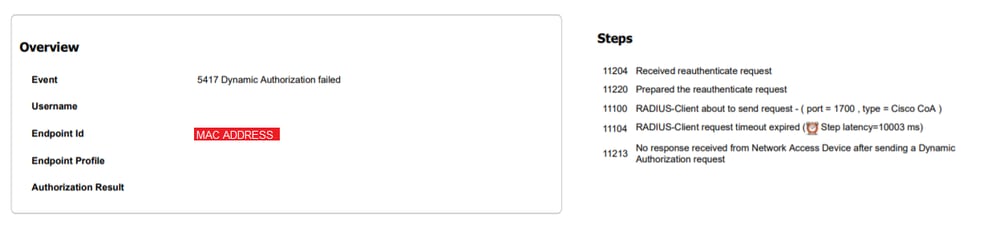

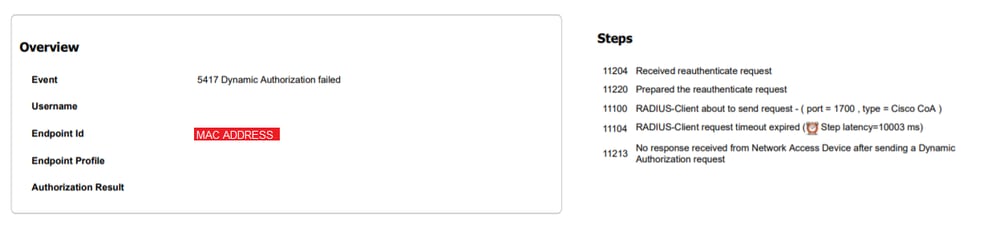

动态授权失败

如果最终用户能够访问访客门户并成功登录,则下一步是更改授权以向用户提供完全的访客访问权限。如果此操作不起作用,您会看到ISE Radius实时日志的动态授权失败。要解决此问题,请检查以下项:

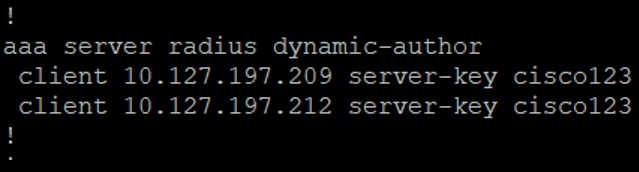

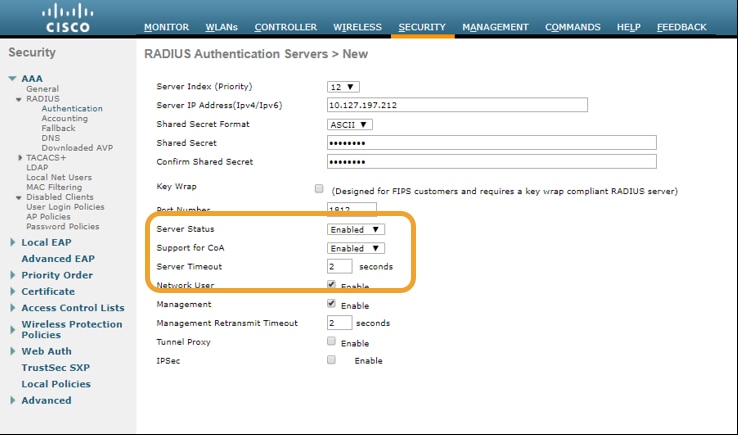

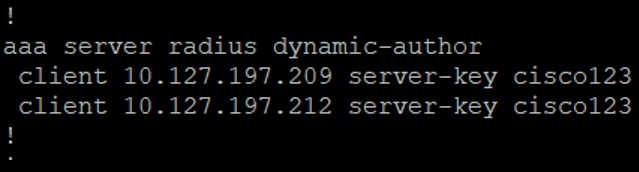

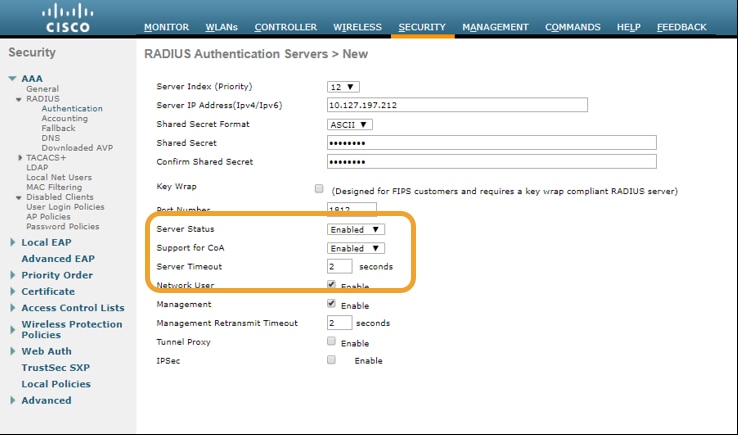

1. 必须在NAD上启用/配置授权更改(CoA):

2. 防火墙上必须允许UDP端口1700。

3. WLC上的NAC状态不正确。在WLC GUI > WLAN上的Advanced settings下,将NAC状态更改为ISE NAC。

SMS/电子邮件通知未发送

1. 检查Administration > System > Settings > SMTP下的SMTP配置。

2. 检查ISE外部的SMS/邮件网关的API:

在API客户端或浏览器上测试供应商提供的URL,替换用户名、密码、手机号码等变量,并测试可接通性[Administration > System > Settings > SMS Gateways]。

或者,如果从ISE保证人组[工作中心>访客接入>门户和组件>访客类型]进行测试,则会在ISE和SMS/SMTP网关上进行数据包捕获以检查是否:

- 请求数据包未经篡改即可到达服务器。

- ISE服务器具有供应商建议的网关处理此请求的权限/权限。

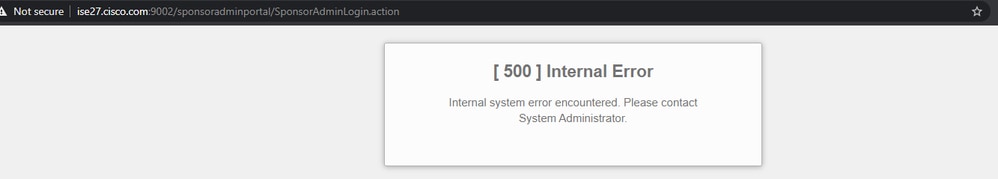

无法访问“管理帐户”页

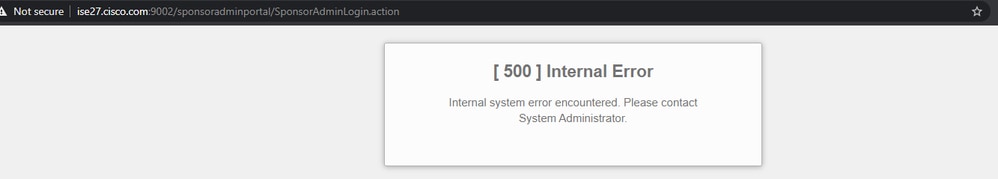

1. Workcenters > Guest Access > Manage accounts按钮重定向到端口9002上的ISE FQDN,以便ISE管理员访问发起人门户:

2. 使用nslookup <FQDN of ISE PAN>命令检查从中访问发起人门户的工作站是否对FQDN进行了解析。

3. 使用命令show ports从ISE的CLI检查ISE TCP端口9002是否打开 | include 9002。

门户证书最佳实践

- 为了获得无缝的用户体验,用于门户和管理员角色的证书必须由众所周知的公共证书颁发机构(例如:GoDaddy、DigiCert、VeriSign等)签署,浏览器通常信任该机构(例如:Google Chrome、Firefox等)。

- 不建议使用静态IP进行访客重定向,因为这会使ISE的专用IP对所有用户可见。大多数供应商不为私有IP提供第三方签名的证书。

- 当您从ISE 2.4 p6移到p8或p9时,出现一个已知Bug:Cisco Bug ID CSCvp75207,其中Trust for authentication within ISE和Trust for client authentication and Syslog框必须在补丁升级后手动选中。这可以确保ISE在访客门户被访问时向TLS流发送完整的证书链。

如果这些操作无法解决访客访问问题,请联系TAC获取支持捆绑包,该捆绑包收集了以下文档中的说明:调试以在ISE上启用。

相关信息

反馈

反馈