简介

本文档介绍在ISE 3.1、3.2和3.3中配置IP访问限制的可用选项。

先决条件

要求

思科建议您了解思科身份服务引擎(ISE)。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科ISE版本3.1

- 思科ISE版本3.2

- 思科ISE版本3.3

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

IP访问限制功能允许管理员控制哪些IP地址或范围可以访问ISE管理员门户和服务。

此功能适用于各种ISE接口和服务,包括:

- 管理员门户访问和CLI

- ERS API访问

- 访客和发起人门户访问

- 我的设备门户访问

启用时,ISE仅允许来自指定IP地址或范围的连接。阻止从非指定IP访问ISE管理员接口的任何尝试。

在意外锁定情况下,ISE提供可以绕过IP访问限制的“安全模式”启动选项。这样,管理员可以重新获得访问权限并纠正任何错误配置。

ISE 3.1及更低版本中的行为

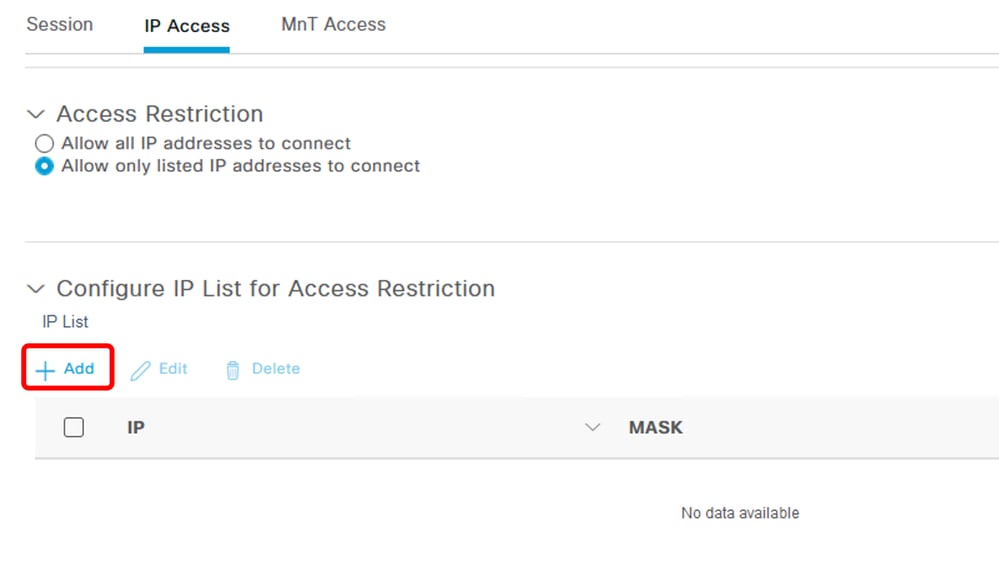

导航至Administration > Admin Access > Settings > Access。您有以下选项:

配置

- 选择.

Allow only listed IP addresses to connect

- 单击。

Add

IP访问配置

IP访问配置

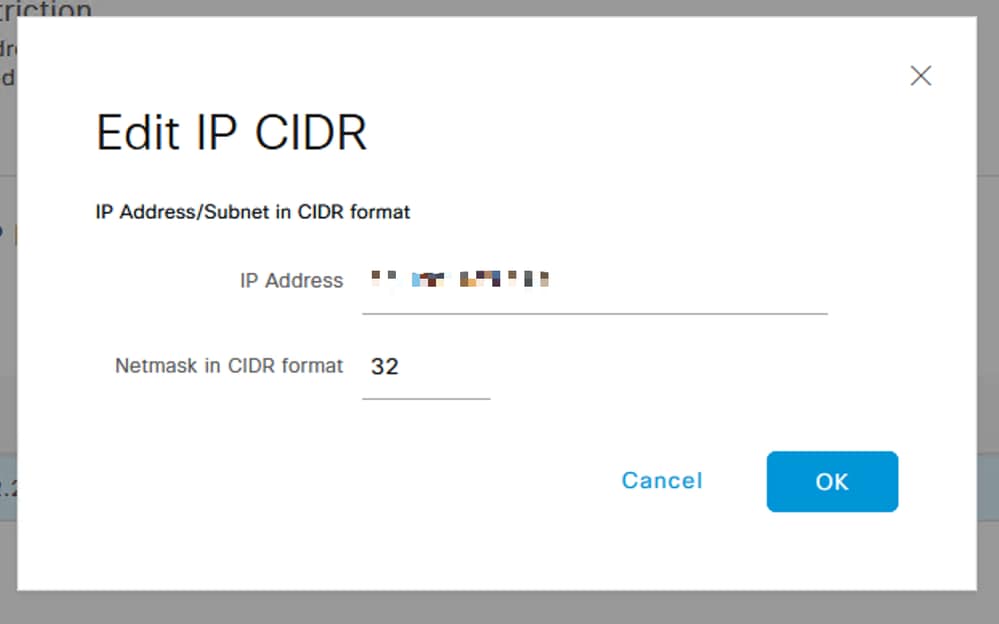

- 在ISE 3.1中,您没有选择与服务之间的选项

Admin,启用UserIP访问限制阻止连接到:

- 将打开一个对话框,您可以在其中输入CIDR格式的IP地址(IPv4或IPv6)。

- 配置IP后,以CIDR格式设置掩码。

编辑IP CIDR

编辑IP CIDR

注意:IP无类域间路由(CIDR)格式是一种表示IP地址及其相关路由前缀的方法。

示例:

IP :10.8.16.32

掩码:/32

警告:配置IP限制时必须小心,以免意外锁定合法管理员访问。Cisco建议在完全实施任何IP限制配置之前对其进行全面测试。

提示:IPv4地址:

- 对特定IP地址使用/32。

- 对于子网,使用任何其他选项。示例:10.26.192.0/18

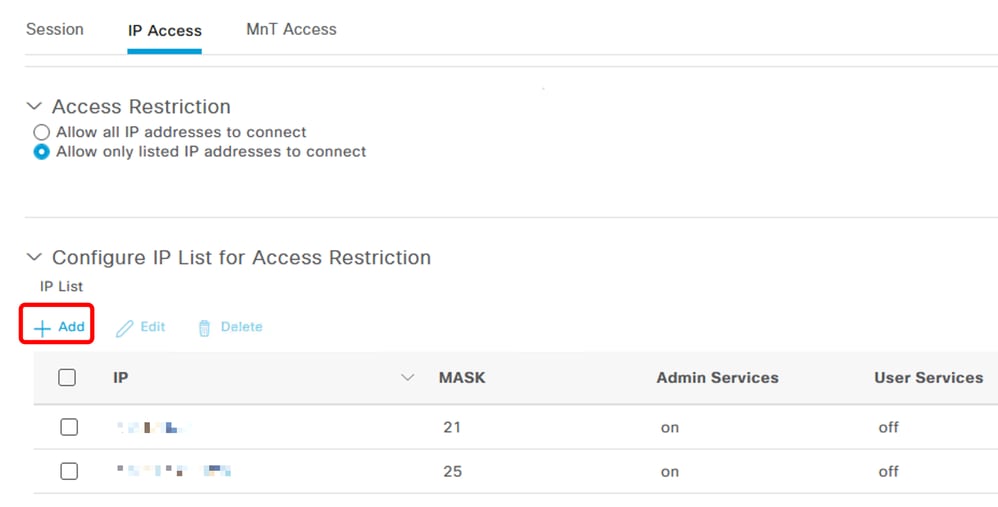

ISE 3.2中的行为

导航至Administration > Admin Access > Settings > Access.“You have these options available:

配置

- 选择

Allow only listed IP addresses to connect.

- 单击。

Add

IP访问配置

IP访问配置

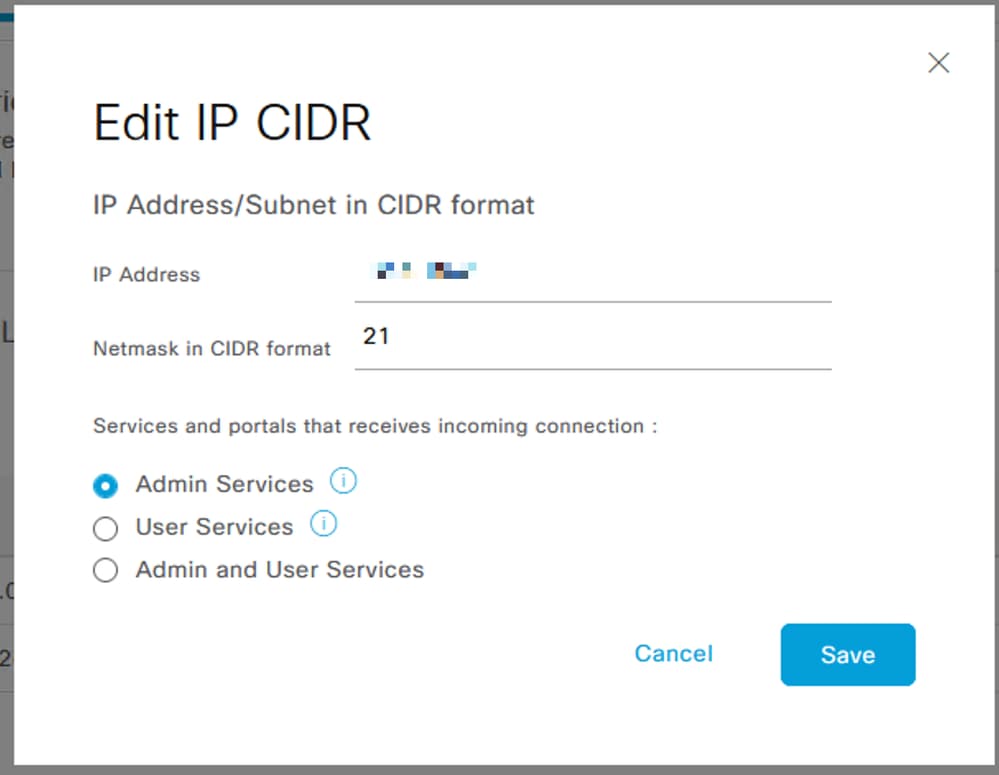

- 将打开一个对话框,您可以在其中输入CIDR格式的IP地址(IPv4或IPv6)。

- 配置IP后,以CIDR格式设置掩码。

- 以下选项可用于IP访问限制:

- 管理服务:GUI、CLI(SSH)、SNMP、ERS、OpenAPI、UDN、API网关、PxGrid(在补丁2中禁用)、MnT分析

- 用户服务:访客、BYOD、状态、分析

- 管理员和用户服务

编辑IP CIDR

编辑IP CIDR

- 单击按

Save钮。

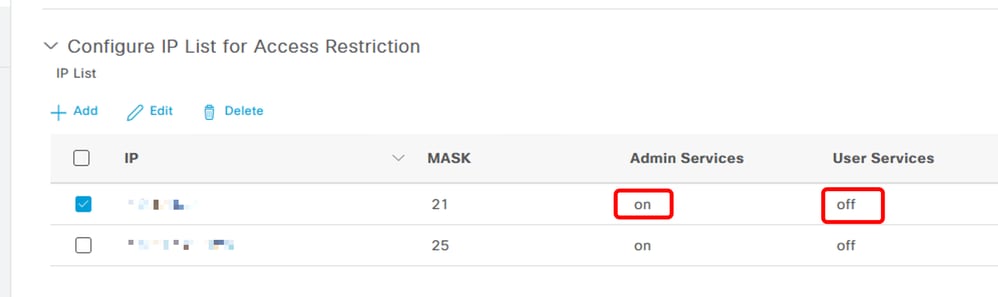

ON 表示启用管理服务OFF,表示禁用用户服务。

3.2中的IP访问配置

3.2中的IP访问配置

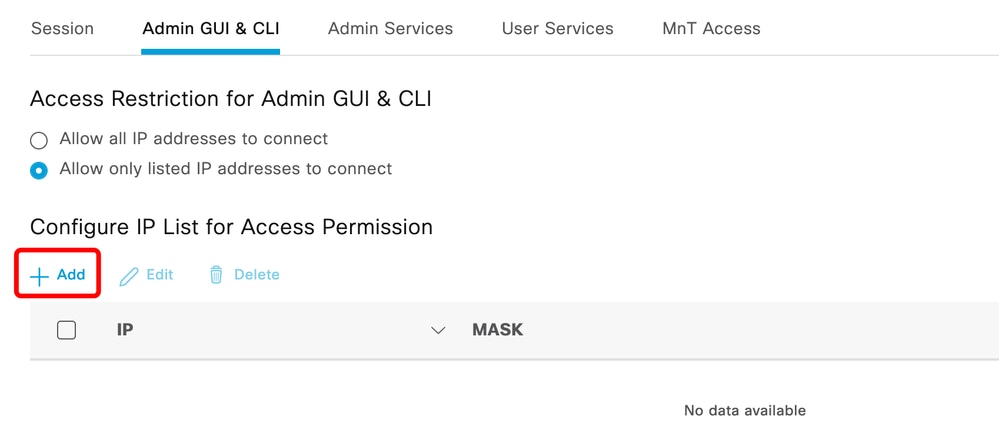

ISE 3.2 P4及更高版本中的行为

导航至Administration > Admin Access > Settings > Access。您有以下可用选项:

- 会话

- 管理GUI和CLI:ISE GUI(TCP 443)、ISE CLI(SSH TCP22)和SNMP。

- 管理服务:ERS API、Open API、pxGrid、DataConnect。

- 用户服务:访客、BYOD、状态。

- MNT访问:使用此选项,ISE不会使用从外部源发送的系统日志消息。

注意:pxGrid和Data Connect访问限制适用于ISE 3.3+,但不适用于ISE 3.2 P4+。

配置

- 选择

Allow only listed IP addresses to connect.

- 点击

Add.

3.3中的IP访问配置

3.3中的IP访问配置

- 将打开一个对话框,您可以在其中输入CIDR格式的IP地址(IPv4或IPv6)。

- 配置IP后,以CIDR格式设置掩码。

- 单击。

Add

恢复ISE GUI/CLI

- 使用控制台登录。

- 停止ISE服务使用

application stop ise

- 启动ISE服务

application start ise safe

- 从GUI中删除IP访问限制。

故障排除

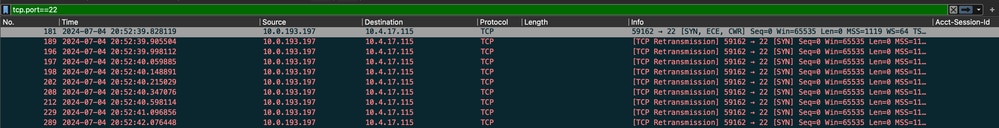

进行数据包捕获,验证ISE是否未响应或丢弃流量。

检查ISE防火墙规则

- 对于3.1及更低版本,您只能在show tech中检查此项。

- 您可以使用show tech并将其存储在本地磁盘中

show tech-support file

- 然后,您可以使用“存储库URL会根据您使

copy disk:/

ftp://

/path

. 用的存储库类型而更改”(The repository URL changes)将文件传输到存储库。

- 您可以将文件下载到您的计算机,以便阅读并查找

Running iptables -nvL.

- 此处不包括show tech中的初始规则。换句话说,您可以在此处找到附加到show tech by IP Access restriction功能的最后规则。

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- 对于3.2及更高版本,您可以使用命令

show firewall,检查防火墙规则。

- 3.2及更高版本可以更好地控制被IP访问限制阻止的服务。

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

检查调试日志

警告:并非所有流量都会生成日志。IP访问限制可以在应用级别使用Linux内部防火墙阻止流量。SNMP、CLI和SSH在防火墙级别被阻止,因此不会生成任何日志。

- 启用

Infrastructure组件以从GUI进行调试。

- 启用

Admin-infra组件以从GUI调试。

- 启用

NSF组件以从GUI调试。

- 使用show logging application ise-psc.log tail。

当ISE管理员WebUI访问受限制时,可以看到示例日志条目,其中允许子网为198.18.133.0/24,而ISE管理员来自198.18.134.28。

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

相关信息