简介

本文档介绍在ASA上使用带AAA和证书身份验证的ASDM配置IKEv2上的安全客户端所需的步骤。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科身份服务引擎(ISE)的配置

- 思科自适应安全虚拟设备(ASAv)的配置

- 思科自适应安全设备管理器(ASDM)的配置

- VPN身份验证流程

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 身份服务引擎虚拟3.3补丁1

- 自适应安全虚拟设备9.20(2)21

- 自适应安全设备管理器7.20(2)

- 思科安全客户端5.1.3.62

- Windows Server 2016

- Windows 10

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

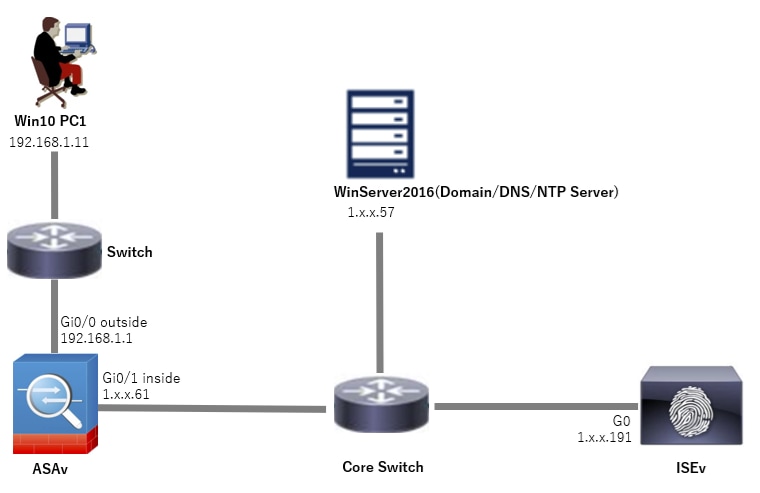

网络图

下图显示本文档示例中使用的拓扑。

在Windows Server 2016上配置的域名是ad.rem-system.com,本文档中将其用作示例。

网络图

网络图

配置

ASDM中的配置

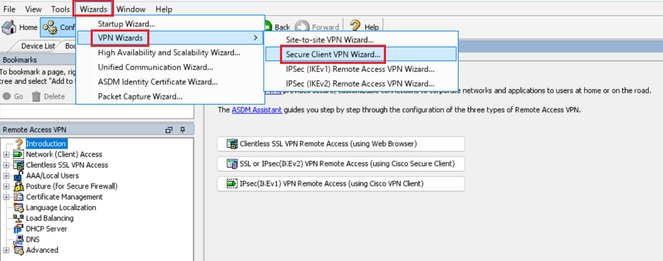

步骤1:打开VPN向导

导航到Wizards > VPN Wizards,单击Secure Client VPN Wizard。

打开VPN向导

打开VPN向导

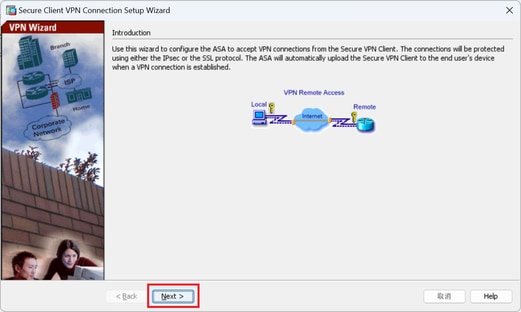

单击 Next。

单击“下一步”按钮

单击“下一步”按钮

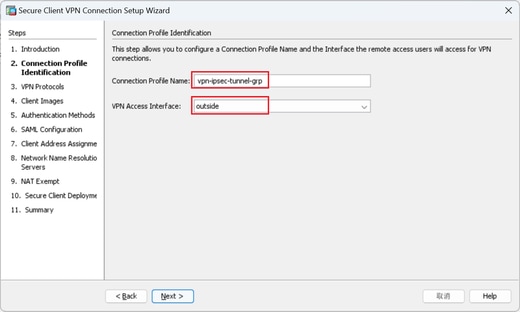

第二步:连接配置文件标识

输入连接配置文件的信息。

连接配置文件名称:vpn-ipsec-tunnel-grp

VPN访问接口:outside

连接配置文件标识

连接配置文件标识

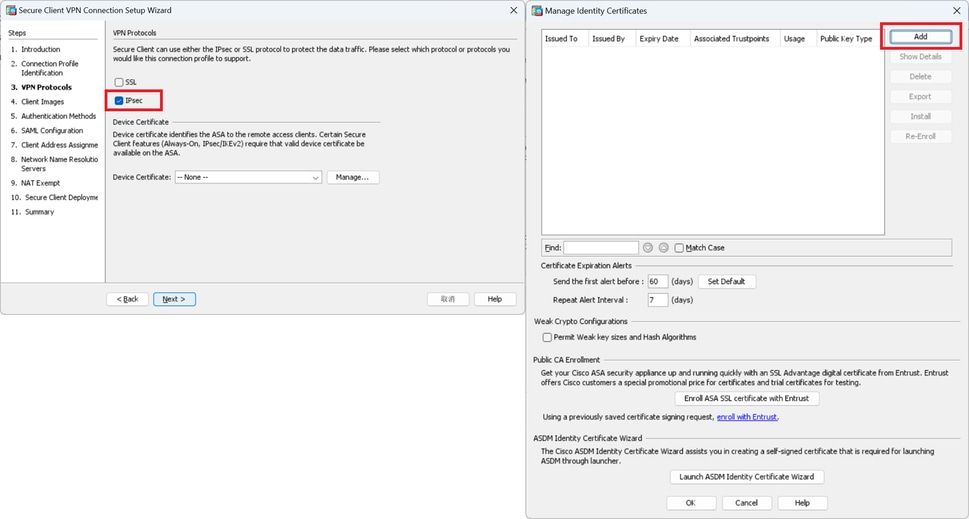

第三步:VPN协议

选择IPsec,单击Add按钮以添加新的自签名证书。

VPN协议

VPN协议

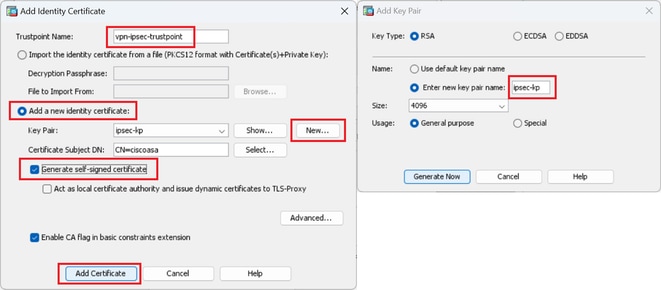

输入自签名证书的信息。

信任点名称:vpn-ipsec-trustpoint

密钥对:ipsec-kp

自签名证书的详细信息

自签名证书的详细信息

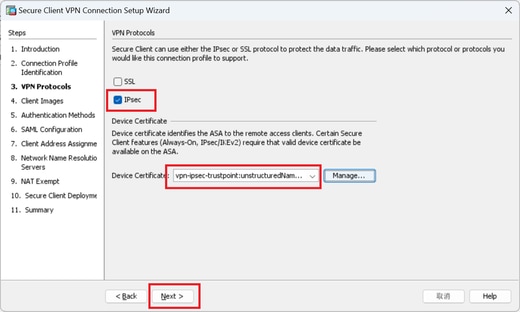

确认VPN协议的设置,单击Next按钮。

确认VPN协议的设置

确认VPN协议的设置

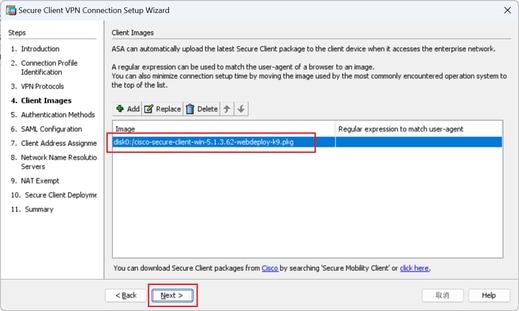

第四步:客户端映像

单击Add按钮添加安全客户端映像,然后单击Next按钮。

客户端映像

客户端映像

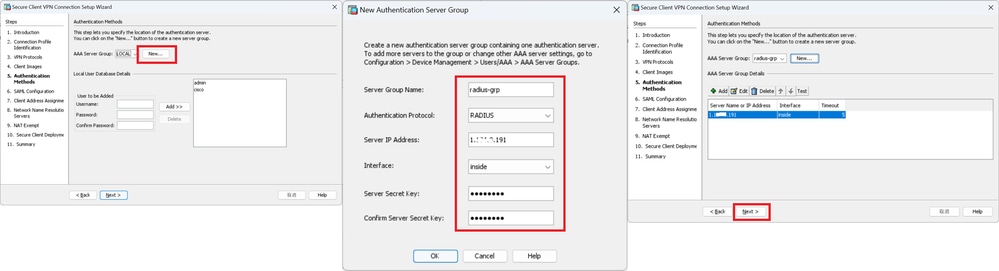

第五步:身份验证方法

单击New按钮添加新的AAA服务器,单击Next按钮。

服务器组名称:radius-grp

身份验证协议:RADIUS

服务器IP地址:1.x.x.191

接口:内部

身份验证方法

身份验证方法

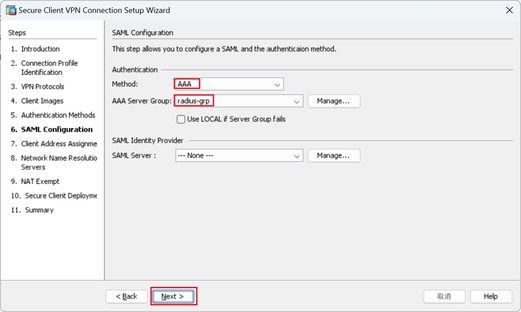

第六步:SAML配置

单击Next按钮。

SAML配置

SAML配置

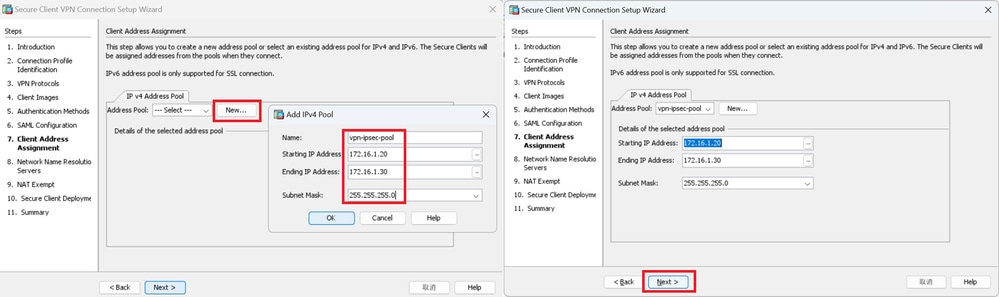

步骤 7.客户端地址分配

单击New按钮以添加新的IPv4池,然后单击Next按钮。

名称:vpn-ipsec-pool

起始IP地址:172.16.1.20

结束IP地址:172.16.1.30

子网掩码:255.255.255.0

客户端地址分配

客户端地址分配

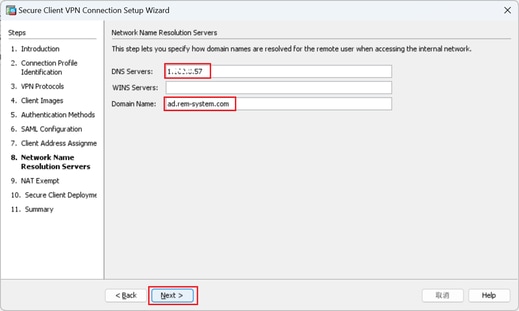

步骤 8网络名称解析服务器

输入DNS和域的信息,单击Next按钮。

DNS服务器:1.x.x.57

域名:ad.rem-system.com

网络名称解析服务器

网络名称解析服务器

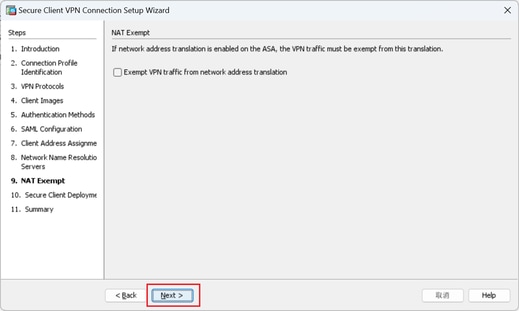

步骤 9NAT免除

单击Next按钮。

NAT免除

NAT免除

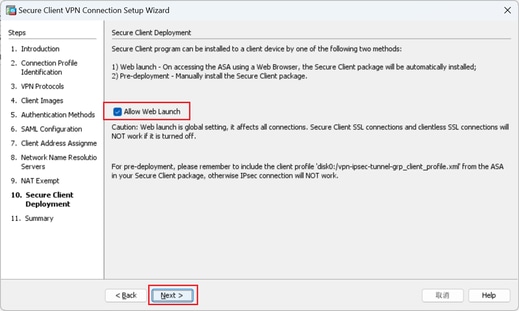

步骤 10安全客户端部署

选择允许Web启动,然后单击“下一步”按钮。

安全客户端部署

安全客户端部署

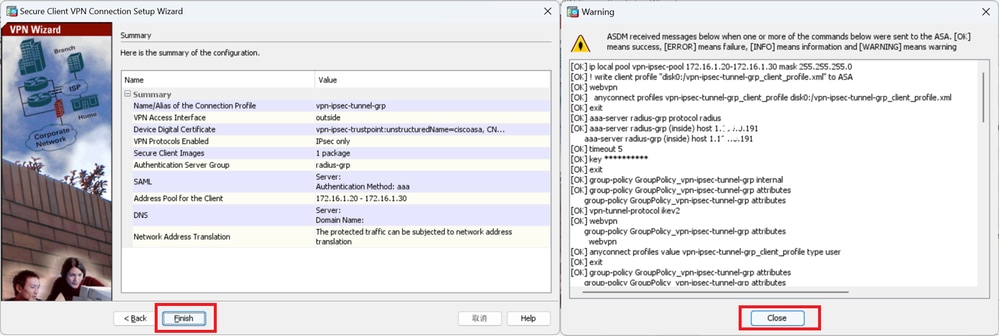

步骤 11保存设置

单击Finish按钮并保存设置。

保存设置

保存设置

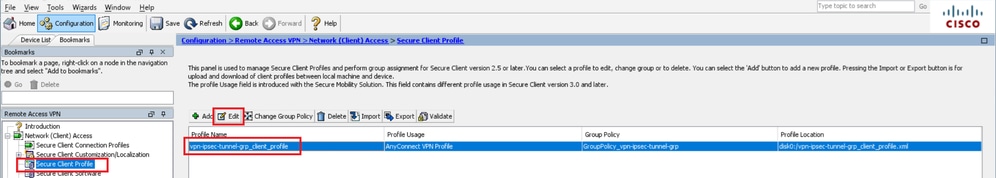

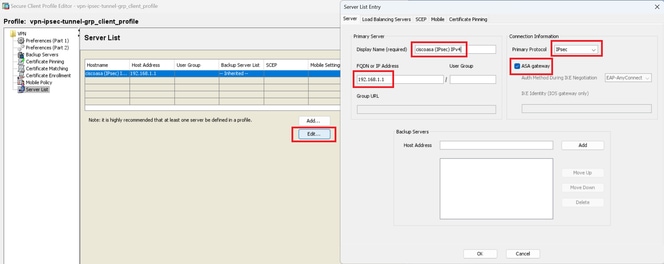

步骤 12确认并导出安全客户端配置文件

导航到Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile,单击Edit按钮。

编辑安全客户端配置文件

编辑安全客户端配置文件

确认配置文件的详细信息。

- 显示名称(必填):ciscoasa (IPsec) IPv4

- FQDN或IP地址:192.168.1.1

- 主协议:IPsec

确认安全客户端配置文件

确认安全客户端配置文件

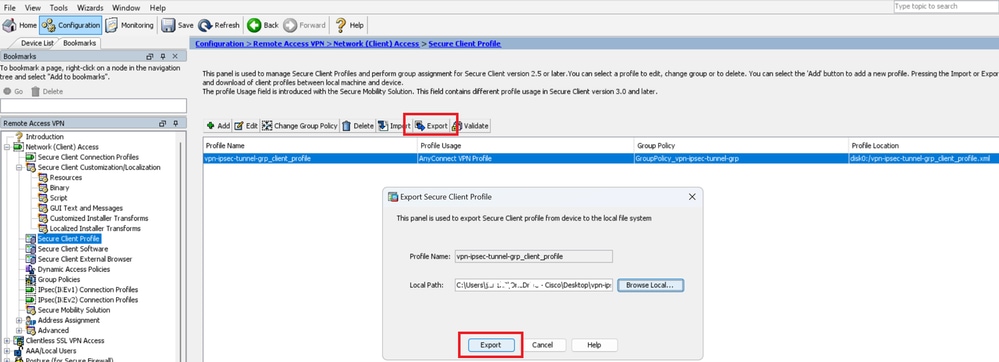

单击Export按钮将配置文件导出到本地PC。

导出安全客户端配置文件

导出安全客户端配置文件

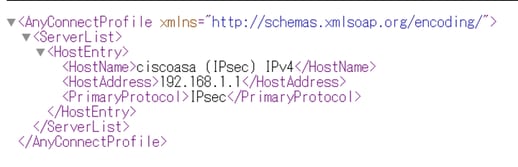

步骤 13确认安全客户端配置文件的详细信息

通过浏览器打开“安全客户端配置文件”,确认主机的主要协议为IPsec。

安全客户端配置文件的详细信息

安全客户端配置文件的详细信息

步骤 14确认ASA CLI中的设置

确认ASDM在ASA CLI中创建的IPsec设置。

// Defines a pool of addresses

ip local pool vpn-ipsec-pool 172.16.1.20-172.16.1.30 mask 255.255.255.0

// Defines radius server

aaa-server radius-grp protocol radius

aaa-server radius-grp (inside) host 1.x.x.191

timeout 5

// Define the transform sets that IKEv2 can use

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES192

protocol esp encryption aes-192

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal 3DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

// Configures the crypto map to use the IKEv2 transform-sets

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev2 ipsec-proposal AES256 AES192 AES 3DES DES

crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto map outside_map interface outside

// Defines trustpoint

crypto ca trustpoint vpn-ipsec-trustpoint

enrollment self

subject-name CN=ciscoasa

keypair ipsec-kp

crl configure

// Defines self-signed certificate

crypto ca certificate chain vpn-ipsec-trustpoint

certificate 6651a2a2

308204ed 308202d5 a0030201 02020466 51a2a230 0d06092a 864886f7 0d01010b

......

ac76f984 efd41d13 073d0be6 f923a9c6 7b

quit

// IKEv2 Policies

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 10

encryption aes-192

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 40

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

// Enabling client-services on the outside interface

crypto ikev2 enable outside client-services port 443

// Specifiies the certificate the ASA uses for IKEv2

crypto ikev2 remote-access trustpoint vpn-ipsec-trustpoint

// Configures the ASA to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

enable

anyconnect image disk0:/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1

anyconnect profiles vpn-ipsec-tunnel-grp_client_profile disk0:/vpn-ipsec-tunnel-grp_client_profile.xml

anyconnect enable

tunnel-group-list enable

// Configures the group-policy to allow IKEv2 connections and defines which Cisco Secure Client profile for the user

group-policy GroupPolicy_vpn-ipsec-tunnel-grp internal

group-policy GroupPolicy_vpn-ipsec-tunnel-grp attributes

wins-server none

dns-server value 1.x.x.57

vpn-tunnel-protocol ikev2

default-domain value ad.rem-system.com

webvpn

anyconnect profiles value vpn-ipsec-tunnel-grp_client_profile type user

// Ties the pool of addressess to the vpn connection

tunnel-group vpn-ipsec-tunnel-grp type remote-access

tunnel-group vpn-ipsec-tunnel-grp general-attributes

address-pool vpn-ipsec-pool

authentication-server-group radius-grp

default-group-policy GroupPolicy_vpn-ipsec-tunnel-grp

tunnel-group vpn-ipsec-tunnel-grp webvpn-attributes

group-alias vpn-ipsec-tunnel-grp enable

步骤 15添加加密算法

在ASA CLI中,将组19添加到IKEv2 Policy。

注意:对于IKEv2/IPsec连接,自版本4.9.00086起,思科安全客户端不再支持Diffie-Hellman (DH)组2、5、14和24。此更改可能会导致由于加密算法不匹配而导致连接失败。

ciscoasa(config)# crypto ikev2 policy 1

ciscoasa(config-ikev2-policy)# group 19

ciscoasa(config-ikev2-policy)#

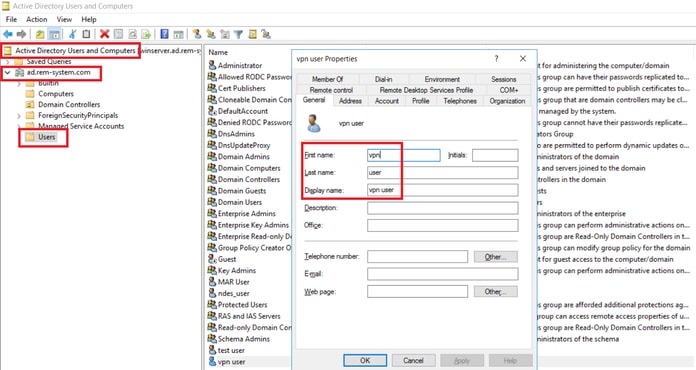

Windows Server中的配置

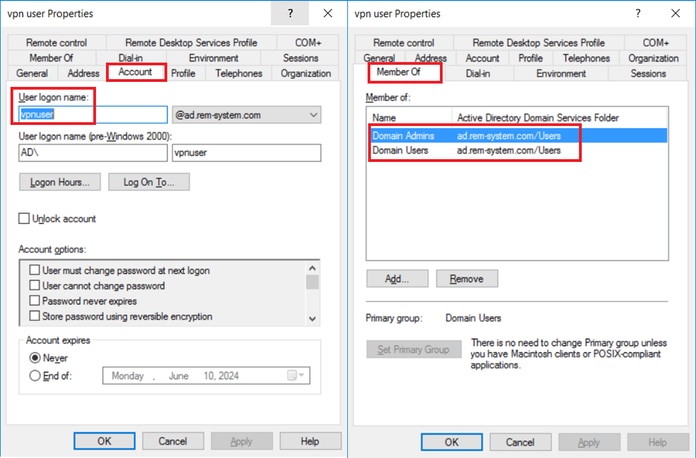

您需要为VPN连接添加域用户。 导航到Active Directory用户和计算机,然后单击用户。将vpnuser添加为域用户。

添加域用户

添加域用户

将域用户添加到域管理员和域用户的成员。

域管理员和域用户

域管理员和域用户

ISE中的配置

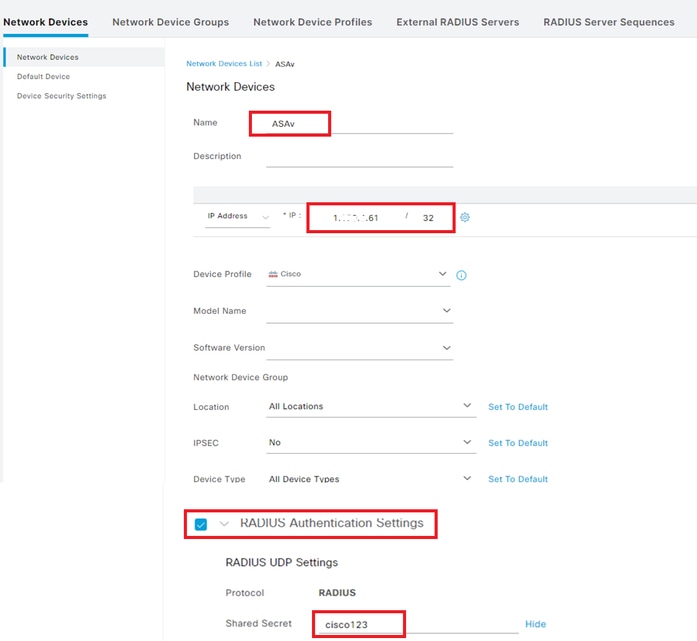

步骤1:添加设备

导航到管理>网络设备,点击添加按钮以添加ASAv设备。

添加设备

添加设备

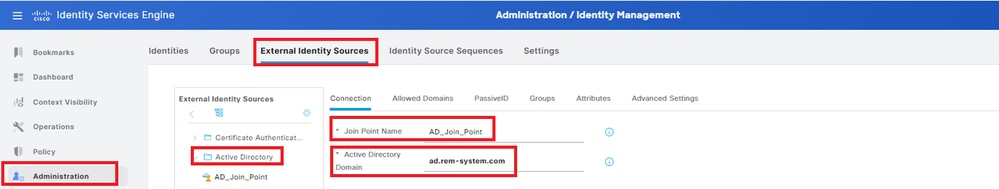

第二步:添加Active Directory

导航到管理>外部身份源> Active Directory,点击连接选项卡,将Active Directory添加到ISE。

- 加入点名称:AD_Join_Point

- Active Directory域:ad.rem-system.com

添加Active Directory

添加Active Directory

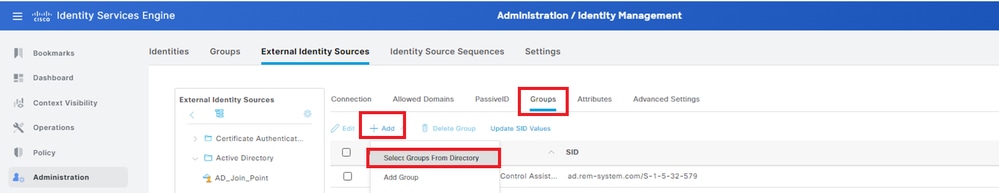

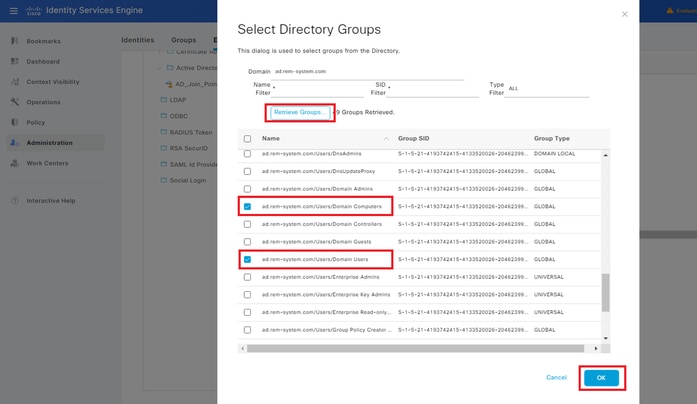

导航到组选项卡,选择从目录选择组从下拉列表。 从目录选择组

从目录选择组

单击Retrieve Groupsfrom下拉列表。Checkad.rem-system.com/Users/Domain Computersandad.rem-system.com/Users/Domain 用户并单击OK。

添加域计算机和用户

添加域计算机和用户

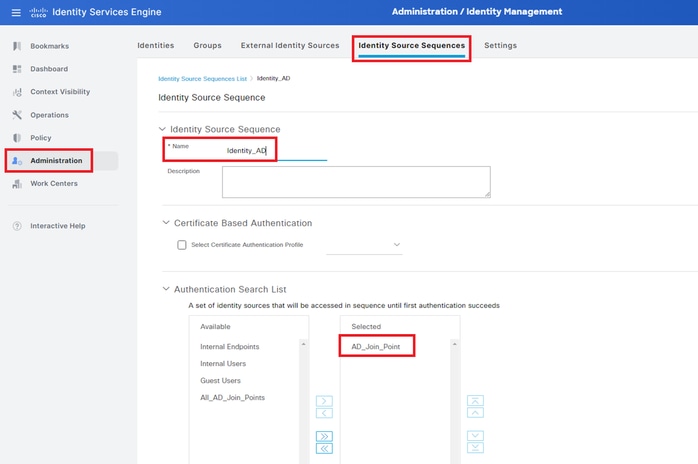

第三步:添加身份源隔离

导航到管理>身份源序列,添加身份源序列。

- 名称:Identity_AD

- 身份验证搜索列表:AD_Join_Point

添加身份源序列

添加身份源序列

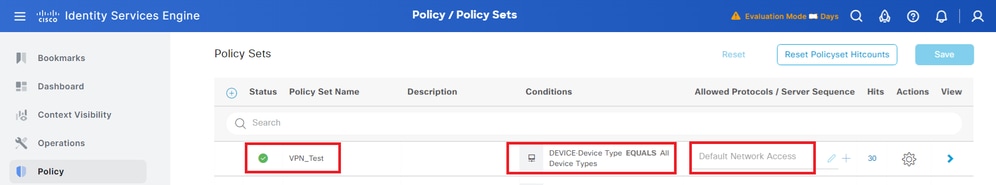

第四步:添加策略集

导航到策略>策略集,点击+ 添加策略集。

- 策略集名称:VPN_Test

- 条件:设备设备类型等于所有设备类型

- 允许的协议/服务器序列:默认网络访问

添加策略集

添加策略集

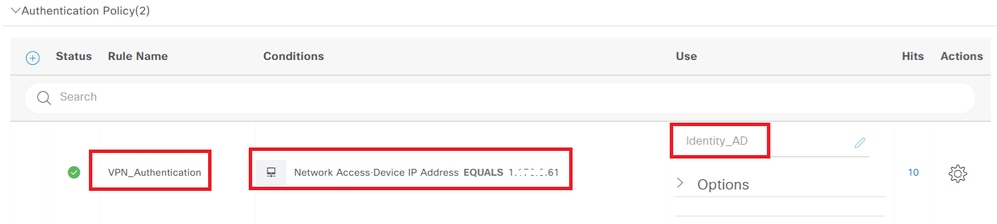

第五步:添加身份验证策略

导航到策略集,点击VPN_Test添加身份验证策略。

- 规则名称:VPN_Authentication

- 条件:网络接入设备IP地址等于1.x.x.61

- 使用:Identity_AD

添加身份验证策略

添加身份验证策略

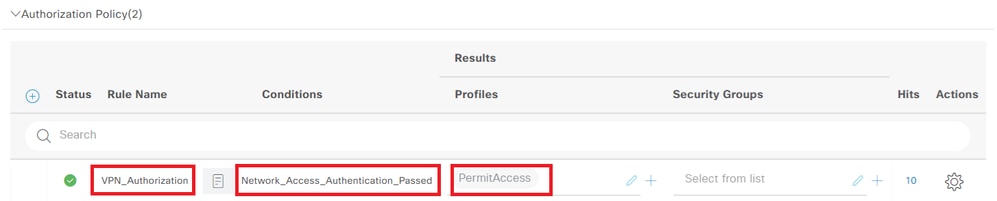

第六步:添加授权策略

导航到策略集,点击VPN_Test添加授权策略。

- 规则名称:VPN_Authorization

- 条件:Network_Access_Authentication_Passed

- 结果:PermitAccess

添加授权策略

添加授权策略

验证

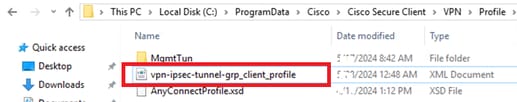

步骤1:将安全客户端配置文件复制到Win10 PC1

将安全客户端配置文件复制到C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile目录。

将配置文件复制到PC

将配置文件复制到PC

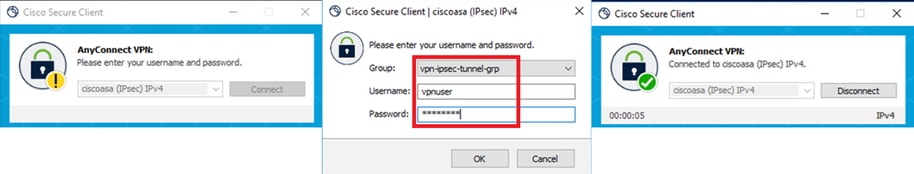

第二步:启动VPN连接

在终端上,运行Cisco Secure Client并输入用户名和密码,然后确认Cisco Secure Client连接成功。

连接成功

连接成功

第三步:确认ASA上的系统日志

在系统日志中,确认IKEv2连接成功。

May 28 20xx 08:xx:20: %ASA-5-750006: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 SA UP. Reason: New Connection Established

May 28 20xx 08:xx:20: %ASA-6-751026: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 Client OS: Windows Client: AnyConnect 5.1.3.62

第四步:确认ASA上的IPsec会话

运行show vpn-sessiondb detail anyconnect命令以确认ASA上的IKEv2/IPsec会话。

ciscoasa# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnuser Index : 23

Assigned IP : 172.16.1.20 Public IP : 192.168.1.11

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA256 IPsecOverNatT: (1)SHA256 AnyConnect-Parent: (1)none

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_vpn-ipsec-tunnel-grp

Tunnel Group : vpn-ipsec-tunnel-grp

Login Time : 08:13:20 UTC Tue May 28 2024

Duration : 0h:10m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 01aa003d0001700066559220

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 23.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 19 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 5.1.3.62

IKEv2:

Tunnel ID : 23.2

UDP Src Port : 50982 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 85790 Seconds

PRF : SHA256 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 23.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 172.16.1.20/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA256

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28190 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

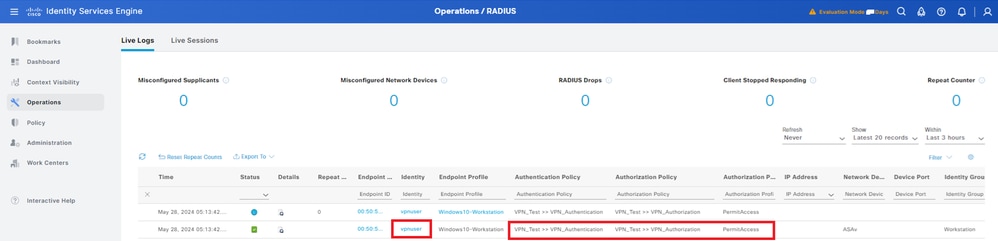

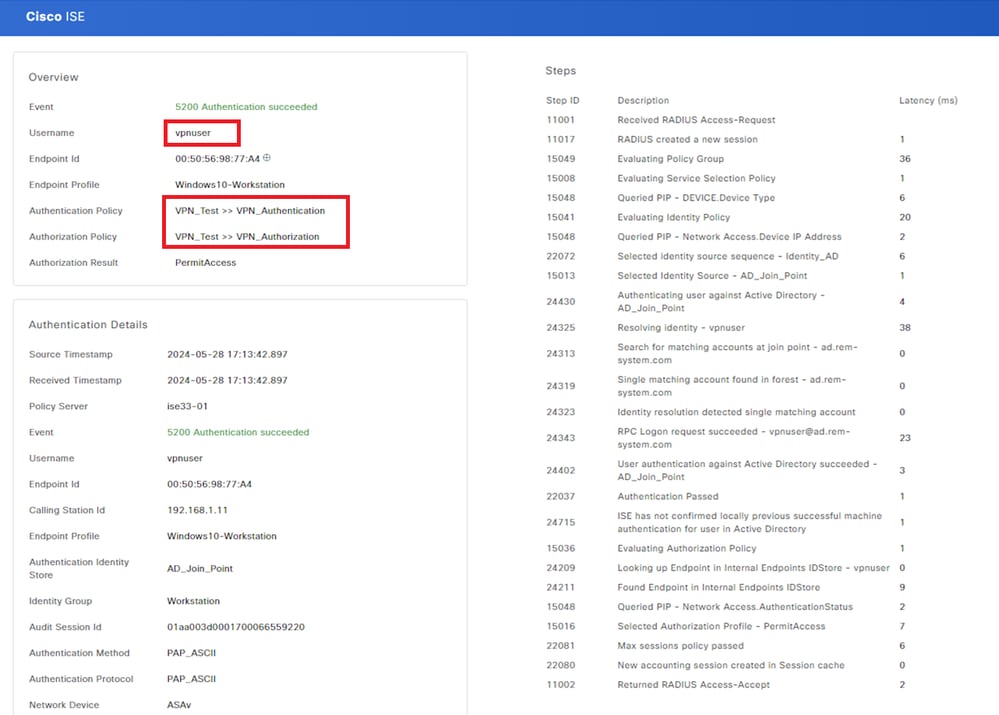

第五步:确认Radius实时日志

导航到操作> RADIUS >实时日志 ISE GUI中,确认vpn身份验证的实时日志。

Radius实时日志

Radius实时日志

点击Status以确认实时日志的详细信息。

实时日志的详细信息

实时日志的详细信息

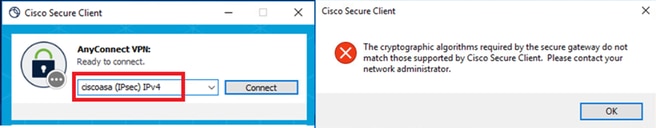

故障排除

加密算法不匹配可能导致连接故障。这是出现算法不匹配问题的示例。在ASDM中执行Configuration部分的第15步可以解决此问题。

步骤1:启动VPN连接

在终端上,运行Cisco Secure Client并确认由于加密算法不匹配导致连接失败。

The cryptographic algorithms required by the secure gateway do not match those supported by AnyConnect.Please contact your network administrator.

连接失败

连接失败

第二步:在CLI中确认系统日志

在系统日志中,确认IKEv2协商失败。

May 28 20xx 08:xx:29: %ASA-5-750002: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Received a IKE_INIT_SA request

May 28 20xx 08:xx:29: %ASA-4-750003: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Negotiation aborted due to ERROR: Failed to find a matching policy

参考

通过IKEv2的AnyConnect连接到ASA,进行AAA和证书身份验证