为通过FMC的FTD上的安全客户端身份验证配置证书映射

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍如何使用证书映射进行身份验证,通过FMC在FTD上设置带SSL的Cisco安全客户端。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科Firepower管理中心(FMC)

- 防火墙威胁防御(FTD)虚拟

- VPN身份验证流程

使用的组件

- 思科VMWare Firepower管理中心7.4.1

- 思科防火墙威胁防御虚拟7.4.1

- 思科安全客户端5.1.3.62

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

证书映射是在VPN连接中使用的方法,其中客户端证书映射到本地用户帐户,或者证书中的属性用于授权目的。此过程使用数字证书作为标识用户或设备的方式。通过使用证书映射,它利用SSL协议对用户进行身份验证,而无需他们输入凭证。

本文档介绍如何使用SSL证书中的公用名对Cisco安全客户端进行身份验证。

这些证书中包含用于授权目的的公用名称。

- CA:ftd-ra-ca-common-name

- 工程师VPN客户端证书:vpnEngineerClientCN

- 管理器VPN客户端证书:vpnManagerClientCN

- 服务器证书:192.168.1.200

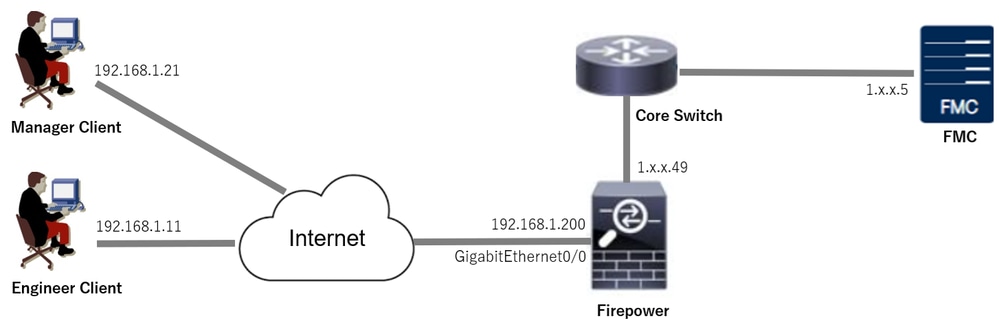

网络图

下图显示本文档示例中使用的拓扑。

网络图

网络图

配置

FMC中的配置

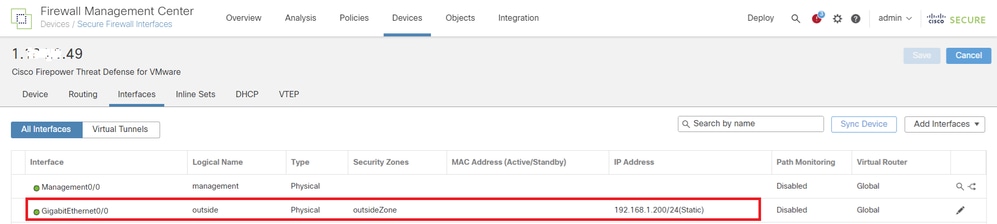

步骤1:配置FTD接口

导航到设备>设备管理,编辑目标FTD设备,在接口中为FTD配置外部接口选项卡。

对于GigabitEthernet0/0,

- 名称:outside

- 安全区域:outsideZone

- IP地址:192.168.1.200/24

FTD接口

FTD接口

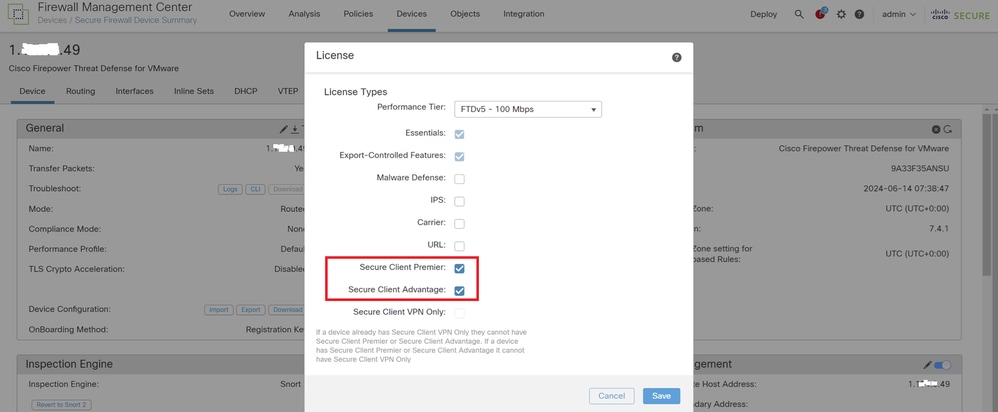

第二步:确认思科安全客户端许可证

导航到设备>设备管理,编辑目标FTD设备,在设备选项卡中确认Cisco安全客户端许可证。

安全客户端许可证

安全客户端许可证

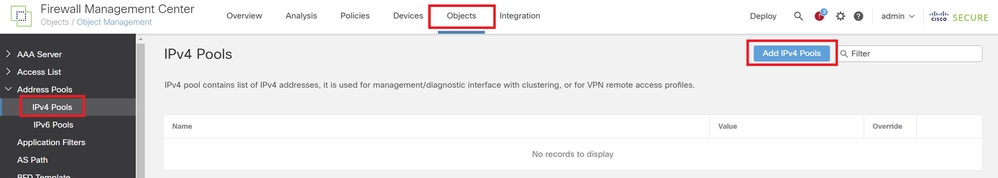

第三步:添加IPv4地址池

导航到对象>对象管理>地址池> IPv4池,点击添加IPv4池按钮。

添加IPv4地址池

添加IPv4地址池

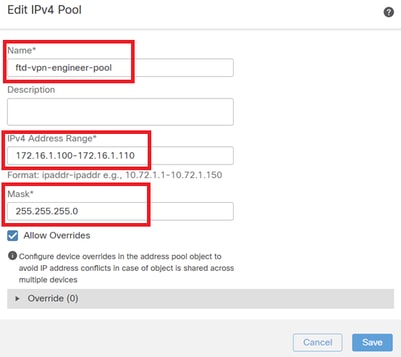

输入必要信息,为工程师VPN客户端创建IPv4地址池。

- 名称:ftd-vpn-engineer-pool

- IPv4地址范围:172.16.1.100-172.16.1.110

- 掩码:255.255.255.0

工程师VPN客户端的IPv4地址池

工程师VPN客户端的IPv4地址池

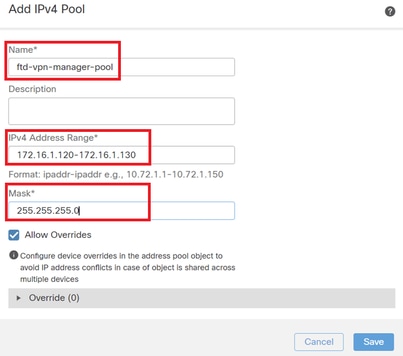

输入必要信息,为管理器VPN客户端创建IPv4地址池。

- 名称:ftd-vpn-manager-pool

- IPv4地址范围:172.16.1.120-172.16.1.130

- 掩码:255.255.255.0

Manager VPN客户端的IPv4地址池

Manager VPN客户端的IPv4地址池

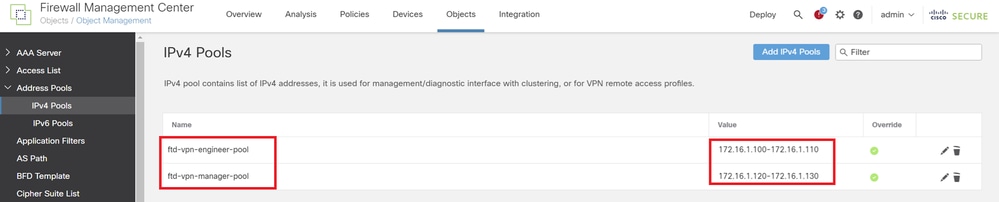

确认新的IPv4地址池。

新的IPv4地址池

新的IPv4地址池

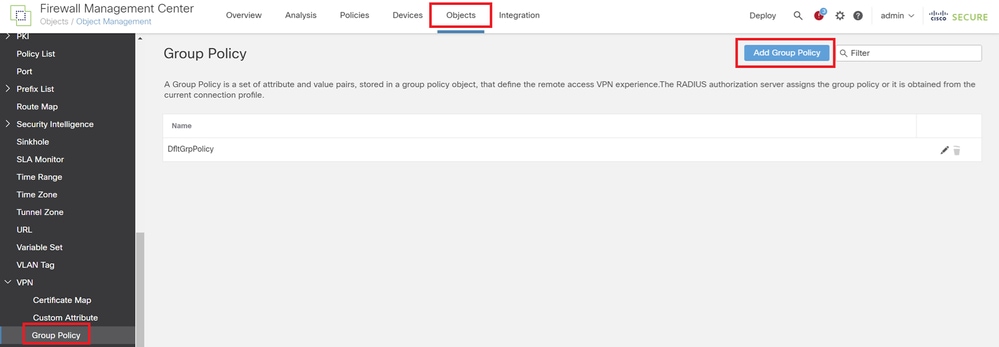

第四步:添加组策略

导航到对象>对象管理> VPN >组策略,点击添加组策略按钮。

添加组策略

添加组策略

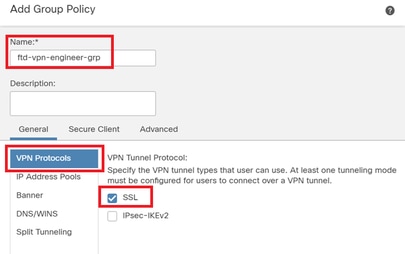

输入必要信息,为工程师VPN客户端创建组策略。

- 名称:ftd-vpn-engineer-grp

- VPN协议:SSL

工程师VPN客户端的组策略

工程师VPN客户端的组策略

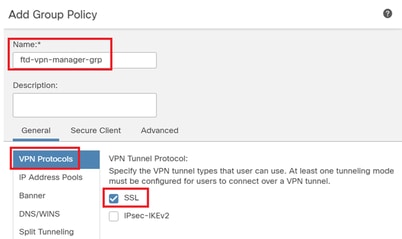

输入必要信息,为管理器VPN客户端创建组策略。

- 名称:ftd-vpn-manager-grp

- VPN协议:SSL

管理器VPN客户端的组策略

管理器VPN客户端的组策略

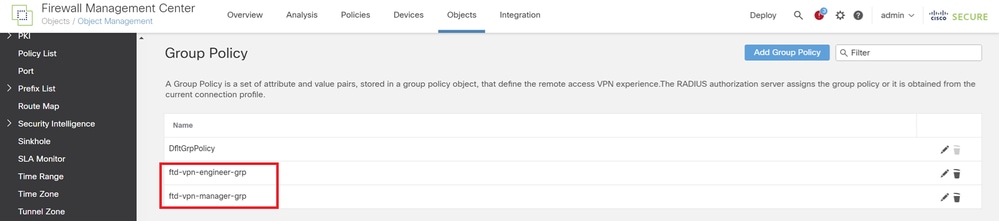

确认新的组策略。

新建组策略

新建组策略

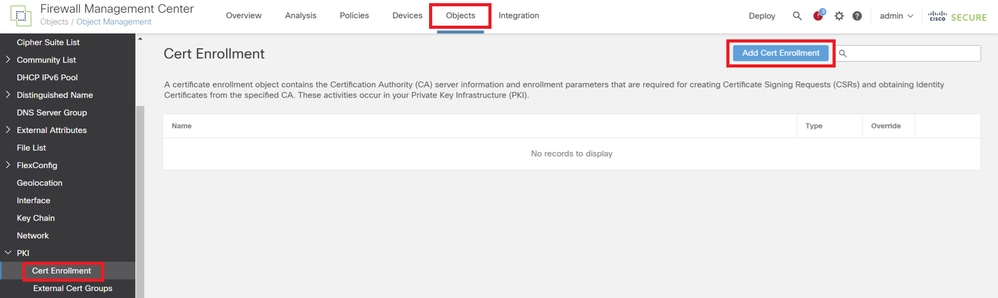

第五步:添加FTD证书

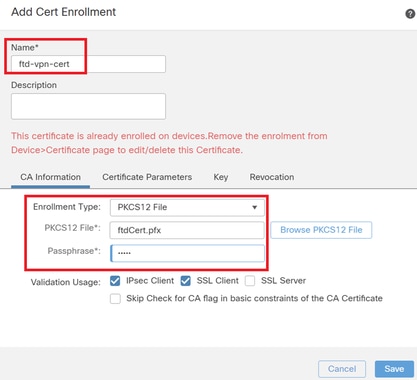

导航到对象>对象管理> PKI >证书注册,点击添加证书注册按钮。

添加证书注册

添加证书注册

输入FTD证书的必要信息,并从本地计算机导入PKCS12文件。

- 名称:ftd-vpn-cert

- 注册类型:PKCS12文件

证书注册详细信息

证书注册详细信息

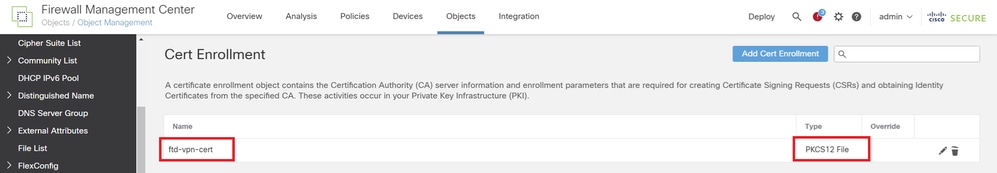

确认新证书注册。

新证书注册

新证书注册

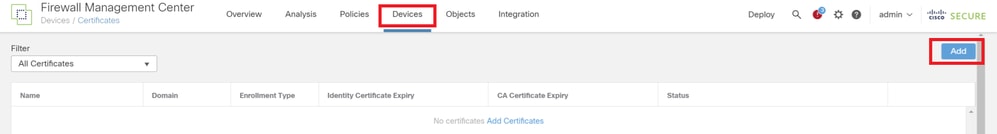

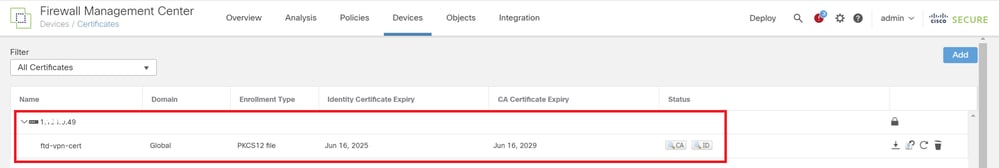

导航到设备>证书,点击添加按钮。

添加FTD证书

添加FTD证书

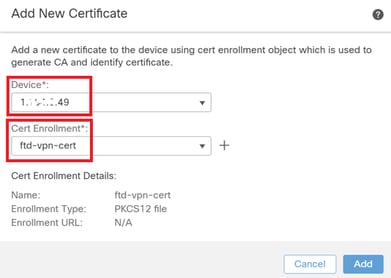

输入将新证书注册绑定到FTD所需的信息。

- 设备:1.x.x.49

- 证书注册:ftd-vpn-cert

将证书绑定到FTD

将证书绑定到FTD

确认证书绑定的状态。

证书绑定的状态

证书绑定的状态

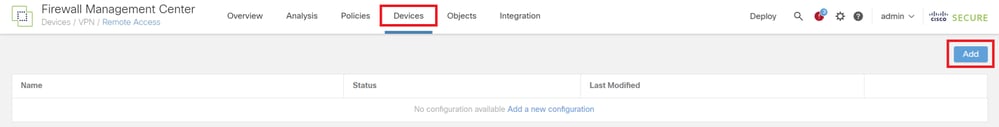

第六步:为工程师连接配置文件添加策略分配

导航到设备> VPN >远程访问,点击添加按钮。

添加远程访问VPN

添加远程访问VPN

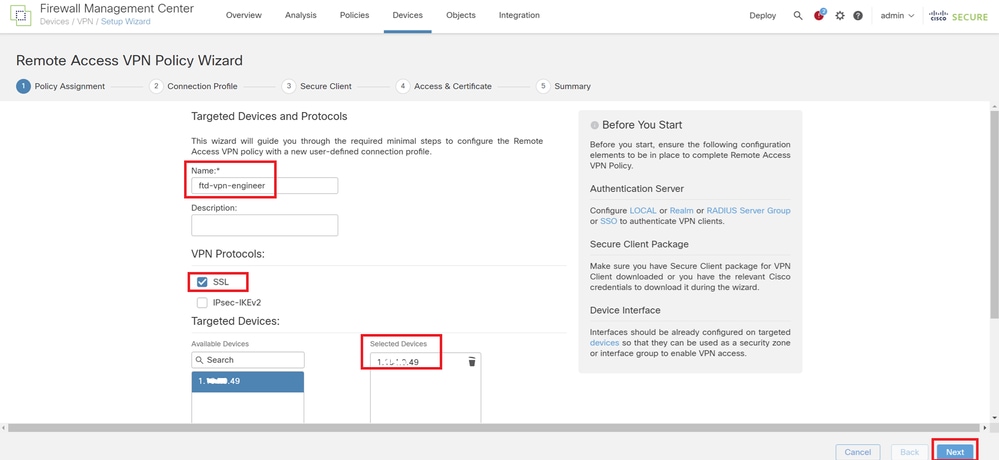

输入必要信息,然后点击“下一步”按钮。

- 名称:ftd-vpn-engineer

- VPN协议:SSL

- 目标设备:1.x.x.49

策略分配

策略分配

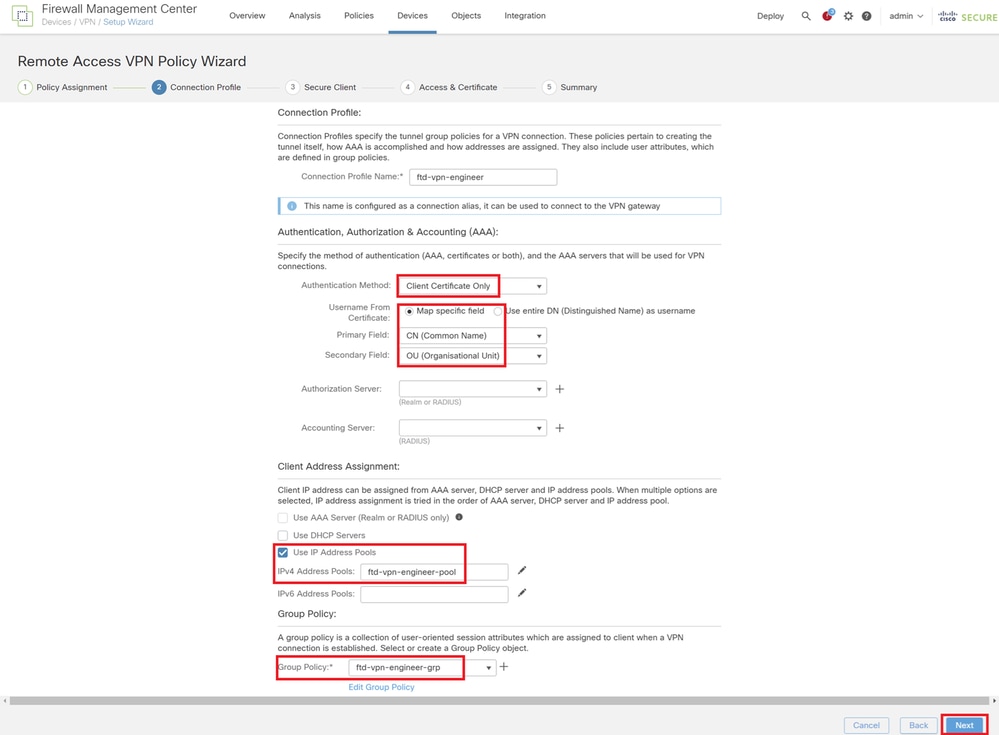

步骤 7.配置工程师连接配置文件的详细信息

输入必要信息,然后点击“下一步”按钮。

- 身份验证方法:仅客户端证书

- Username From Certificate:映射特定字段

- 主字段:CN(公用名)

- 辅助字段:OU(组织单位)

- IPv4地址池:ftd-vpn-engineer-pool

- 组策略:ftd-vpn-engineer-grp

连接配置文件的详细信息

连接配置文件的详细信息

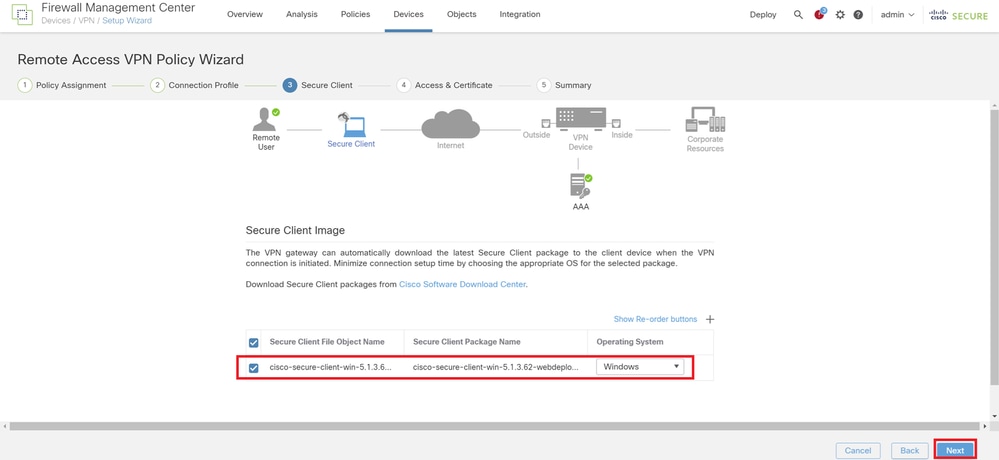

步骤 8为工程师连接配置文件配置安全客户端映像

选择安全客户端映像文件并单击Nextbutton。

选择安全客户端

选择安全客户端

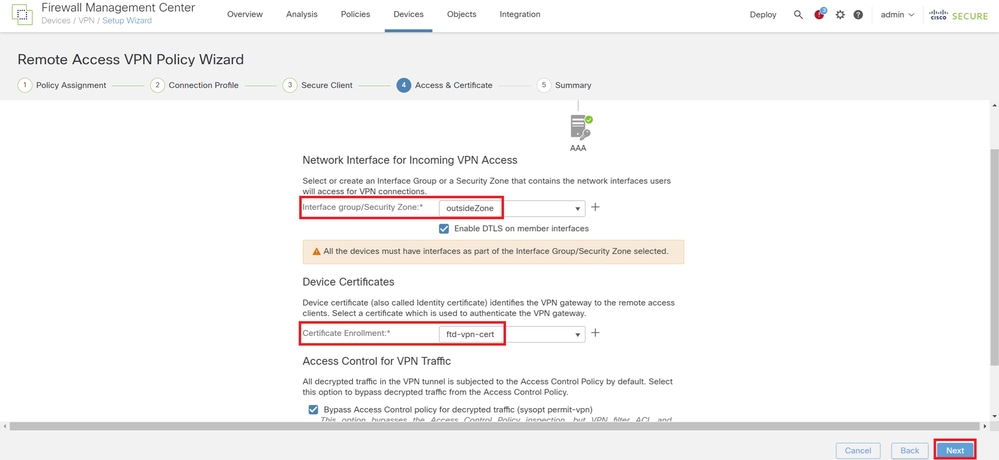

步骤 9为工程师连接配置文件配置访问和证书

为接口组/安全区域和证书注册项选择值,然后单击下一步按钮。

- 接口组/安全区域:outsideZone

- 证书注册:ftd-vpn-cert

访问和证书的详细信息

访问和证书的详细信息

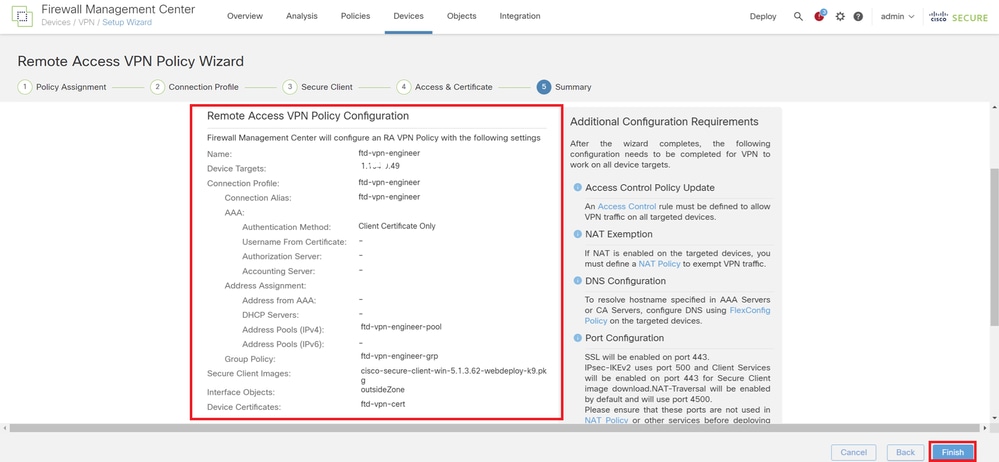

步骤 10确认工程师连接配置文件的摘要

确认为远程访问VPN策略输入的信息,然后单击Finish按钮。

远程访问VPN策略的详细信息

远程访问VPN策略的详细信息

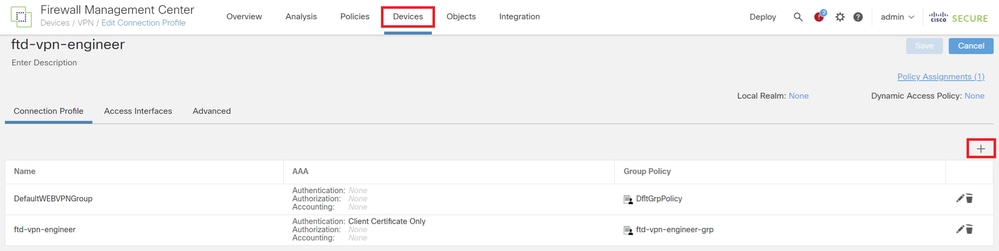

步骤 11为管理器VPN客户端添加连接配置文件

导航到设备> VPN >远程访问>连接配置文件,点击+按钮。

为管理器VPN客户端添加连接配置文件

为管理器VPN客户端添加连接配置文件

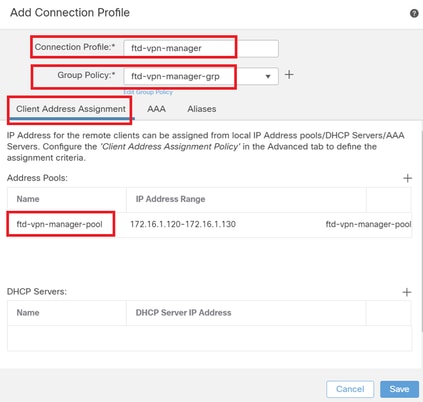

输入连接配置文件的必要信息,然后单击Save按钮。

- 名称:ftd-vpn-manager

- 组策略:ftd-vpn-manager-grp

- IPv4地址池:ftd-vpn-manager-pool

管理器VPN客户端的连接配置文件的详细信息

管理器VPN客户端的连接配置文件的详细信息

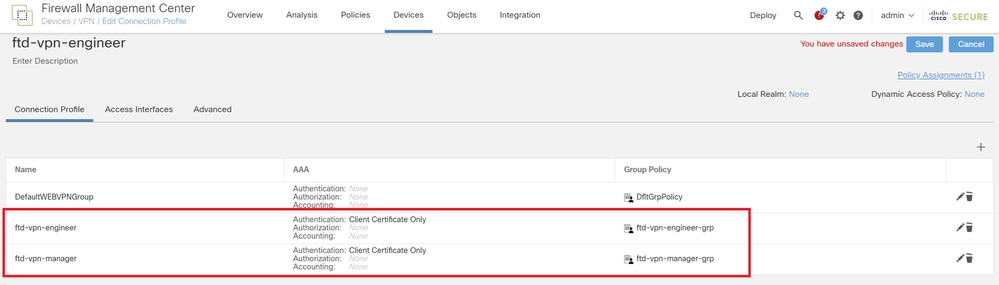

确认新添加的连接配置文件。

确认已添加的连接配置文件

确认已添加的连接配置文件

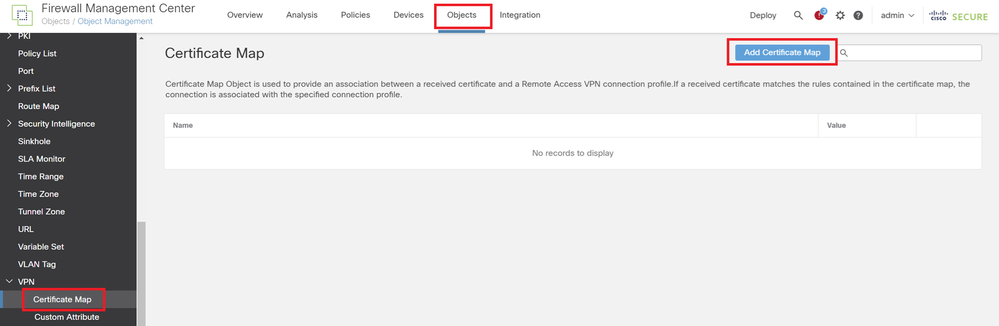

步骤 12添加证书映射

导航到对象>对象管理> VPN >证书映射,点击添加证书映射按钮。

添加证书映射

添加证书映射

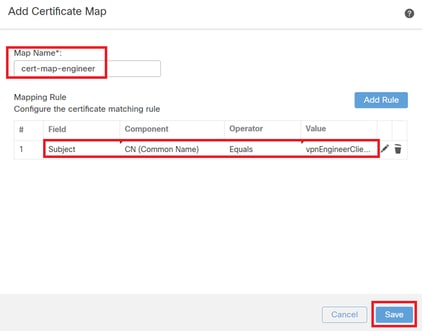

输入工程师VPN客户端的证书映射的必需信息,然后单击Save按钮。

- 映射名称:cert-map-engineer

- 映射规则:CN(公用名)等于vpnEngineerClientCN

工程师客户端的证书映射

工程师客户端的证书映射

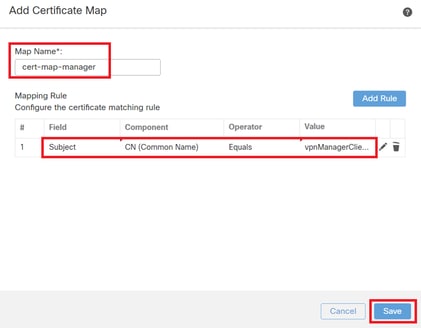

输入管理器VPN客户端的证书映射的必需信息,然后单击Save按钮。

- 映射名称:cert-map-manager

- 映射规则:CN(公用名)等于vpnManagerClientCN

Manager客户端的证书映射

Manager客户端的证书映射

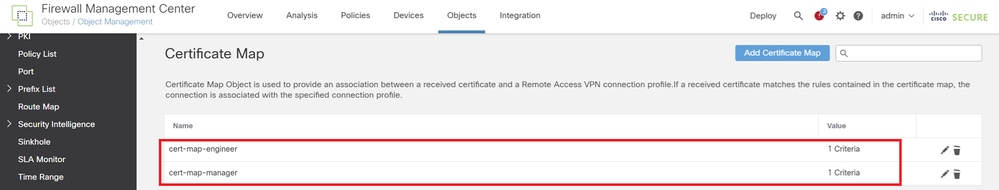

确认新添加的证书映射。

新证书映射

新证书映射

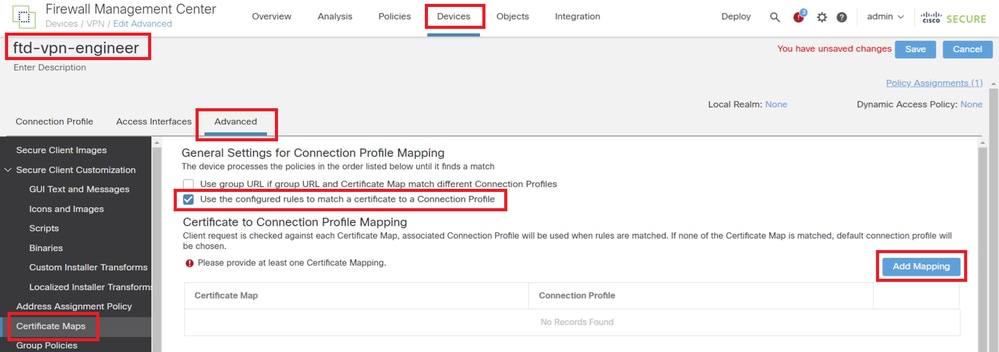

步骤 13将证书映射绑定到连接配置文件

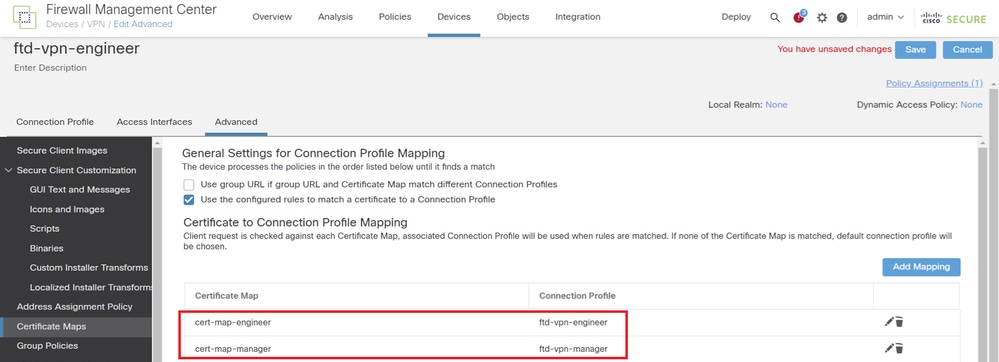

导航到Devices > VPN > Remote Access,编辑ftd-vpn-engineer。 然后,导航到Advanced > Certificate Maps,点击Add Mapping按钮。

绑定证书映射

绑定证书映射

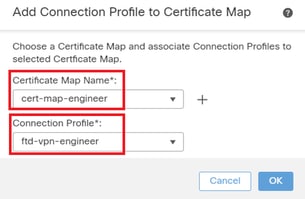

将证书映射绑定到工程师VPN客户端的连接配置文件。

- 证书映射名称:cert-map-engineer

- Connection Profile: ftd-vpn-engineer

工程师VPN客户端的绑定证书映射

工程师VPN客户端的绑定证书映射

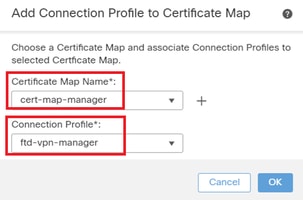

将证书映射绑定到管理器VPN客户端的连接配置文件。

- 证书映射名称:cert-map-manager

- 连接配置文件:ftd-vpn-manager

为管理器VPN客户端绑定证书映射

为管理器VPN客户端绑定证书映射

确认证书绑定的设置。

确认证书绑定

确认证书绑定

在FTD CLI中确认

从FMC部署后,在FTD CLI中确认VPN连接设置。

// Defines IP of interface

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 192.168.1.200 255.255.255.0

// Defines a pool of addresses

ip local pool ftd-vpn-engineer-pool 172.16.1.100-172.16.1.110 mask 255.255.255.0

ip local pool ftd-vpn-manager-pool 172.16.1.120-172.16.1.130 mask 255.255.255.0

// Defines Trustpoint for Server Certificate

crypto ca trustpoint ftd-vpn-cert

keypair ftd-vpn-cert

crl configure

// Server Certificate Chain

crypto ca certificate chain ftd-vpn-cert

certificate 22413df584b6726c

3082037c 30820264 a0030201 02020822 413df584 b6726c30 0d06092a 864886f7

......

quit

certificate ca 5242a02e0db6f7fd

3082036c 30820254 a0030201 02020852 42a02e0d b6f7fd30 0d06092a 864886f7

......

quit

// Defines Certificate Map for Engineer VPN Clients

crypto ca certificate map cert-map-engineer 10

subject-name attr cn eq vpnEngineerClientCN

// Defines Certificate Map for Manager VPN Clients

crypto ca certificate map cert-map-manager 10

subject-name attr cn eq vpnManagerClientCN

// Configures the FTD to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

anyconnect image disk0:/csm/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1 regex "Windows"

anyconnect enable

tunnel-group-list enable

cache

disable

certificate-group-map cert-map-engineer 10 ftd-vpn-engineer

certificate-group-map cert-map-manager 10 ftd-vpn-manager

error-recovery disable

// Configures the group-policy to allow SSL connections from manager VPN clients

group-policy ftd-vpn-manager-grp internal

group-policy ftd-vpn-manager-grp attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

vlan none

address-pools none

webvpn

anyconnect ssl dtls enable

anyconnect mtu 1406

anyconnect firewall-rule client-interface public none

anyconnect firewall-rule client-interface private none

anyconnect ssl keepalive 20

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client 30

anyconnect dpd-interval gateway 30

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules value none

anyconnect ask none default anyconnect

anyconnect ssl df-bit-ignore disable

// Configures the group-policy to allow SSL connections from engineer VPN clients

group-policy ftd-vpn-engineer-grp internal

group-policy ftd-vpn-engineer-grp attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

vlan none

address-pools none

webvpn

anyconnect ssl dtls enable

anyconnect mtu 1406

anyconnect firewall-rule client-interface public none

anyconnect firewall-rule client-interface private none

anyconnect ssl keepalive 20

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client 30

anyconnect dpd-interval gateway 30

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules value none

anyconnect ask none default anyconnect

anyconnect ssl df-bit-ignore disable

// Configures the tunnel-group to use the certificate authentication for engineer VPN clients

tunnel-group ftd-vpn-engineer type remote-access

tunnel-group ftd-vpn-engineer general-attributes

address-pool ftd-vpn-engineer-pool

default-group-policy ftd-vpn-engineer-grp

tunnel-group ftd-vpn-engineer webvpn-attributes

authentication certificate

group-alias ftd-vpn-engineer enable

// Configures the tunnel-group to use the certificate authentication for manager VPN clients

tunnel-group ftd-vpn-manager type remote-access

tunnel-group ftd-vpn-manager general-attributes

address-pool ftd-vpn-manager-pool

default-group-policy ftd-vpn-manager-grp

tunnel-group ftd-vpn-manager webvpn-attributes

authentication certificate

在VPN客户端中确认

步骤1:确认客户端证书

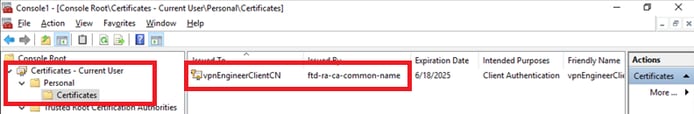

在工程师VPN客户端中,导航到证书-当前用户>个人>证书,检查用于身份验证的客户端证书。

确认工程师VPN客户端的证书

确认工程师VPN客户端的证书

双击客户端证书,导航到Details,检查Subject的详细信息。

- 主题:CN = vpnEngineerClientCN

工程师客户端证书的详细信息

工程师客户端证书的详细信息

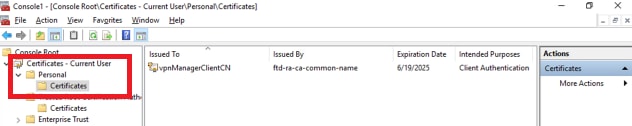

在Manager VPN Client中,导航到Certificates - Current User > Personal > Certificates,检查用于身份验证的客户端证书。

确认Manager VPN客户端的证书

确认Manager VPN客户端的证书

双击客户端证书,导航到Details,检查Subject的详细信息。

- 主题:CN = vpnManagerClientCN

Manager客户端证书的详细信息

Manager客户端证书的详细信息

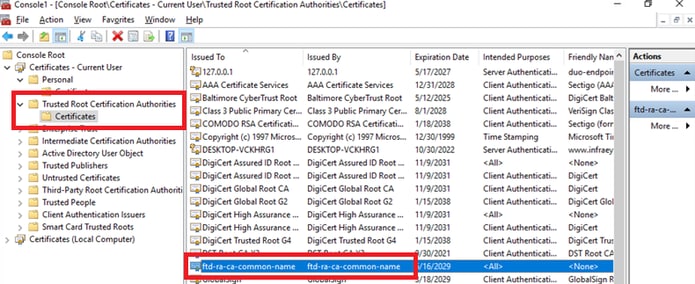

第二步:确认CA

在工程师VPN客户端和管理器VPN客户端中,导航到证书-当前用户>受信任的根证书颁发机构>证书,检查用于身份验证的CA。

- 颁发者:ftd-ra-ca-common-name

确认CA

确认CA

验证

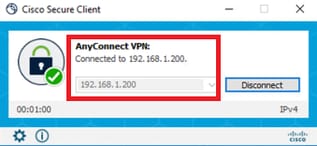

步骤1:启动VPN连接

在工程师VPN客户端中,启动Cisco安全客户端连接。无需输入用户名和密码,VPN连接成功。

从工程师客户端启动VPN连接

从工程师客户端启动VPN连接

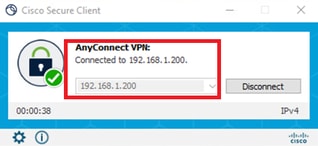

在Manager VPN客户端中,启动Cisco Secure Client连接。无需输入用户名和密码,VPN连接成功。

从Manager客户端启动VPN连接

从Manager客户端启动VPN连接

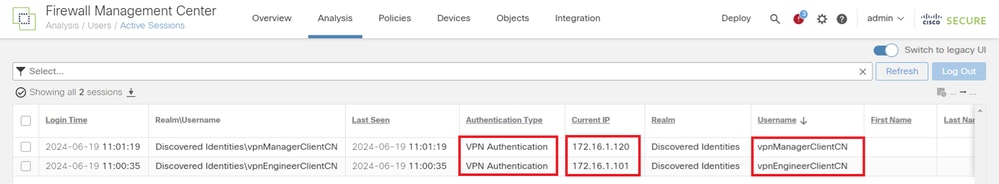

第二步:确认FMC中的活动会话

导航到Analysis > Users > Active Sessions,检查VPN身份验证的活动会话。

确认活动会话

确认活动会话

第三步:在FTD CLI中确认VPN会话

在FTD (Lina) CLI中运行show vpn-sessiondb detail anyconnect命令,确认工程师和经理的VPN会话。

ftd702# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnEngineerClientCN Index : 13

Assigned IP : 172.16.1.101 Public IP : 192.168.1.11

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 14782 Bytes Rx : 12714

Pkts Tx : 2 Pkts Rx : 32

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : ftd-vpn-engineer-grp Tunnel Group : ftd-vpn-engineer

Login Time : 02:00:35 UTC Wed Jun 19 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb0071820000d00066723bc3

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 13.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

TCP Src Port : 50225 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 13.2

Assigned IP : 172.16.1.101 Public IP : 192.168.1.11

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 50232

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 1775

Pkts Tx : 1 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 13.3

Assigned IP : 172.16.1.101 Public IP : 192.168.1.11

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 50825

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 0 Bytes Rx : 10939

Pkts Tx : 0 Pkts Rx : 30

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Username : vpnManagerClientCN Index : 14

Assigned IP : 172.16.1.120 Public IP : 192.168.1.21

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 14782 Bytes Rx : 13521

Pkts Tx : 2 Pkts Rx : 57

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : ftd-vpn-manager-grp Tunnel Group : ftd-vpn-manager

Login Time : 02:01:19 UTC Wed Jun 19 2024

Duration : 0h:00m:11s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb0071820000e00066723bef

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 14.1

Public IP : 192.168.1.21

Encryption : none Hashing : none

TCP Src Port : 49809 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 14.2

Assigned IP : 172.16.1.120 Public IP : 192.168.1.21

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 49816

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 3848

Pkts Tx : 1 Pkts Rx : 25

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 14.3

Assigned IP : 172.16.1.120 Public IP : 192.168.1.21

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 65501

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 0 Bytes Rx : 9673

Pkts Tx : 0 Pkts Rx : 32

Pkts Tx Drop : 0 Pkts Rx Drop : 0故障排除

您可以在Lina引擎的调试系统日志和Windows PC上的DART文件中找到有关VPN身份验证的信息。

这是从工程师客户端进行VPN连接期间Lina引擎中的调试日志示例。

Jun 19 2024 02:00:35: %FTD-7-717029: Identified client certificate within certificate chain. serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:00:35: %FTD-6-717022: Certificate was successfully validated. serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:00:35: %FTD-7-717038: Tunnel group match found. Tunnel Group: ftd-vpn-engineer, Peer certificate: serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP, issuer_name: CN=ftd-ra-ca-common-name,OU=Cisco,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:00:35: %FTD-6-113009: AAA retrieved default group policy (ftd-vpn-engineer-grp) for user = vpnEngineerClientCN

Jun 19 2024 02:00:46: %FTD-6-725002: Device completed SSL handshake with client outside:192.168.1.11/50825 to 192.168.1.200/443 for DTLSv1.2 session这是从管理器客户端进行VPN连接期间Lina引擎中的调试日志的示例。

Jun 19 2024 02:01:19: %FTD-7-717029: Identified client certificate within certificate chain. serial number: 1AD1B5EAE28C6D3C, subject name: CN=vpnManagerClientCN,OU=vpnManagerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:01:19: %FTD-6-717022: Certificate was successfully validated. serial number: 1AD1B5EAE28C6D3C, subject name: CN=vpnManagerClientCN,OU=vpnManagerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:01:19: %FTD-7-717038: Tunnel group match found. Tunnel Group: ftd-vpn-manager, Peer certificate: serial number: 1AD1B5EAE28C6D3C, subject name: CN=vpnManagerClientCN,OU=vpnManagerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP, issuer_name: CN=ftd-ra-ca-common-name,OU=Cisco,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:01:19: %FTD-6-113009: AAA retrieved default group policy (ftd-vpn-manager-grp) for user = vpnManagerClientCN

Jun 19 2024 02:01:25: %FTD-6-725002: Device completed SSL handshake with client outside:192.168.1.21/65501 to 192.168.1.200/443 for DTLSv1.2 session相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

22-Jul-2024 |

初始版本 |

反馈

反馈