简介

本文档介绍将安全终端私有云与安全网络设备(SWA)和安全邮件网关(ESA)集成所需的步骤。

先决条件

Cisco 建议您了解以下主题:

- 安全终端AMP虚拟私有云

- 安全Web设备(SWA)

- 安全邮件网关

使用的组件

SWA(安全Web设备) 15.0.0-322

AMP虚拟私有云4.1.0_202311092226

安全电子邮件网关14.2.0-620

注意:该文档对所有相关产品的物理和虚拟变体均有效。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

在继续集成之前进行验证检查

- 验证是否

Secure Endpoint Private Cloud/SWA/Secure Email Gateway 具有所需的许可证。您可以验证功能密钥 SWA/Secure Email 或检查智能许可证是否已启用。

- 如果您计划检查HTTPS流量,则必须在SWA上启用HTTPS代理。您需要解密HTTPS流量才能执行任何文件信誉检查。

- 必须配置AMP私有云/虚拟私有云设备和所有必要的证书。请参阅VPC证书指南进行验证。

https://www.cisco.com/c/en/us/support/docs/security/amp-virtual-private-cloud-appliance/214326-how-to-generate-and-add-certificates-tha.html

4. 产品的所有主机名都必须是DNS可解析的。这是为了避免在集成期间出现任何连接问题或证书问题。在安全终端私有云上,Eth0接口用于管理员访问,并且Eth1必须能够与集成设备连接。

步骤

配置安全终端私有云

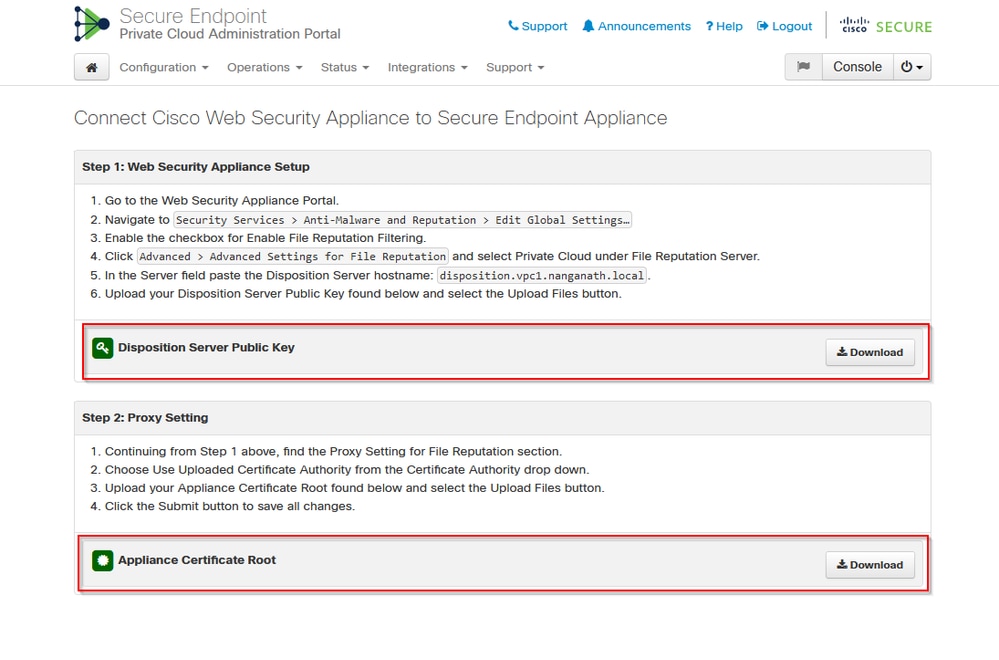

- 登录到

Secure Endpoint VPC admin portal。

- 转至

“Configuration” > “Services” > “Disposition Server” > Copy the disposition server hostname(也可以从第三步获取)。

- 导航到

“Integrations” > “Web Security Appliance”。

- 立即下载.

“Disposition Server Public Key” & “Appliance Certificate Root”

- 导航到

“Integrations” > “Email Security Appliance”。

- 选择ESA版本并下载“Disposition Server Public Key”和“Appliance Certificate Root”。

- 请保证证书和密钥均安全。稍后必须将此邮件上传到SWA/安全邮件。

配置安全网络设备

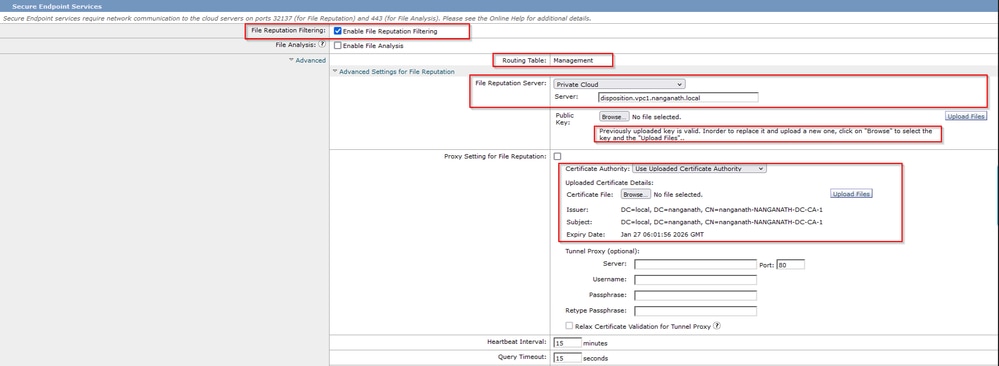

- 导航至

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings

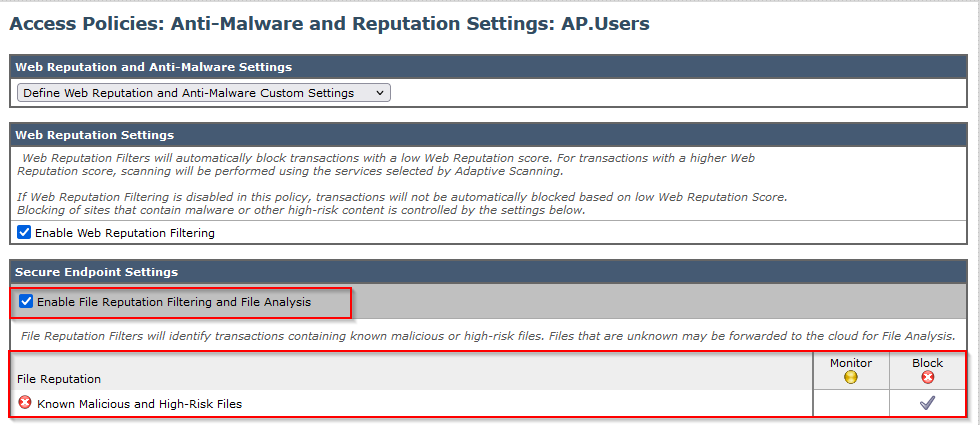

- 在“Secure Endpoint Services”部分,您可以看到选项“Enable File Reputation Filtering”,并且“Check”此选项显示新字段“Advanced”

- 在文件信誉服务器中选择“私有云”。

- 将私有云安全状态服务器主机名提供为“Server”。

- 上传您之前下载的公钥。点击“上传文件”(Upload Files)。

- 可以选择上传证书颁发机构。从下拉菜单中选择“使用上传的证书颁发机构”(Use Uploaded Certificate Authority)并上传您之前下载的CA证书。

- 提交更改

- 提交更改

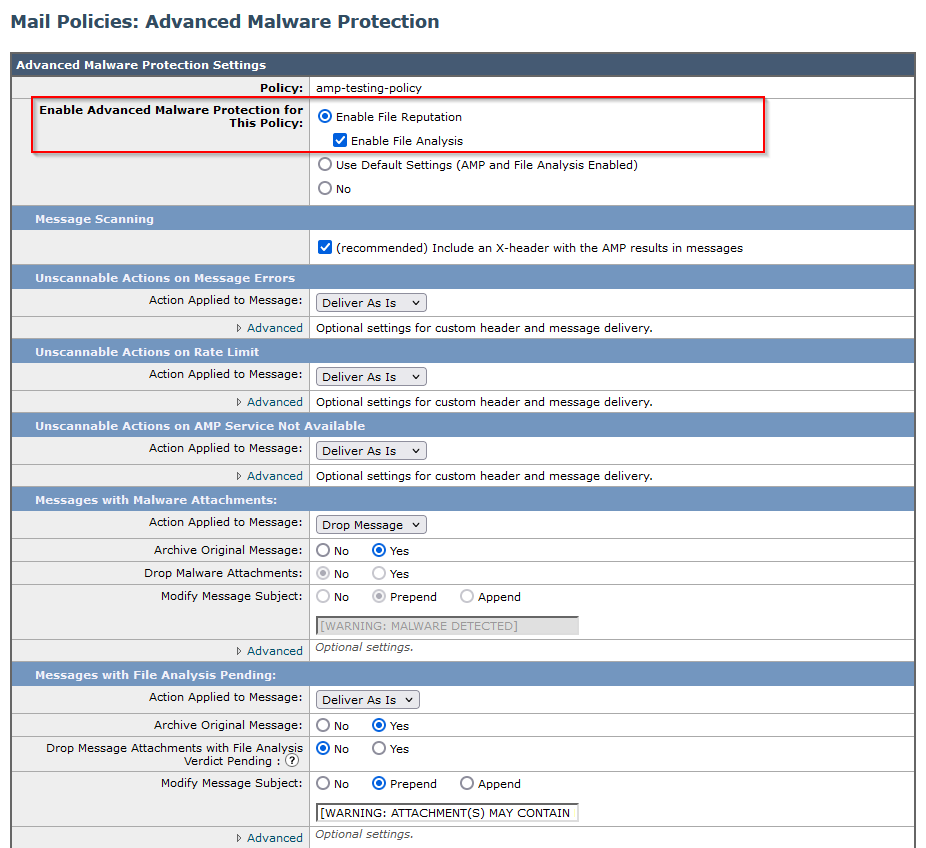

配置思科安全邮件

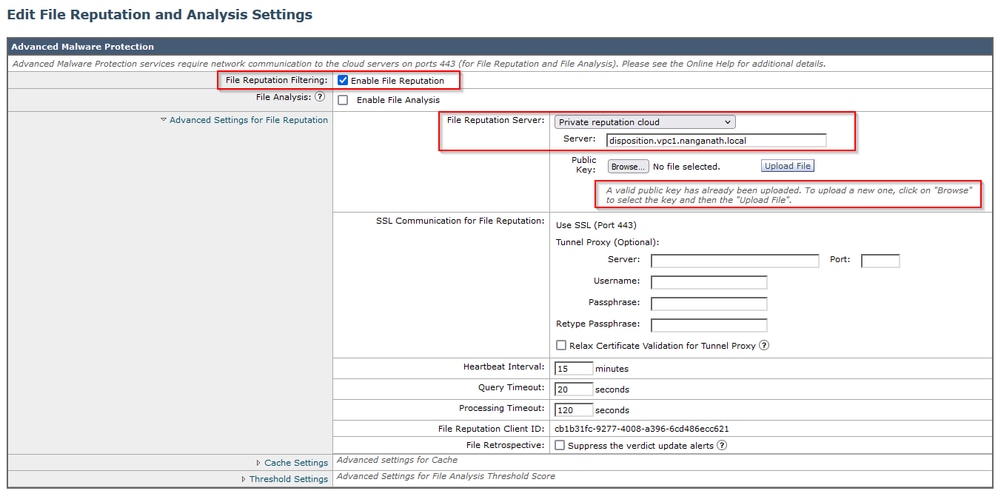

1. 导航至 Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. 在文件信誉服务器中选择“私有云”

3. 将私有云安全评估服务器的主机名提供为“服务器”。

4. 上传我们之前下载的公钥。点击“上传文件”(Upload Files)。

5. 上传证书颁发机构。从下拉菜单中选择“使用上传的证书颁发机构”(Use Uploaded Certificate Authority)并上传您之前下载的CA证书。

6. 提交更改

7. 确认更改

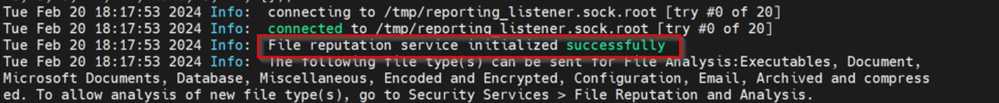

注意:思科安全网络设备和思科安全邮件网关基于AsyncOS,并且在初始化文件信誉时共享几乎相同的日志。可以在安全网络设备或安全邮件网关AMP日志中观察AMP日志(两台设备中的类似日志)。这仅表示服务已在SWA和安全邮件网关上初始化。它并不表示连接完全成功。如果存在任何连接或证书问题,则在“File Reputation initialized”(文件信誉已初始化)消息后您会看到错误。大多数情况下,它表示“Unreachable error”或“certificate Invalid”错误。

从安全网络和邮件获取AMP日志的步骤

1. 登录到SWA/安全邮件网关CLI并键入命令 "grep"

2. 选择 "amp" or "amp_logs"

3. 保留所有其他字段原样,然后键入“Y”以跟踪日志。跟踪日志以显示实时事件。如果您正在查找旧事件,则可以在“正则表达式”中键入日期

测试安全网络设备和安全终端私有云之间的集成。

没有直接选项可用于从SWA测试连接。您必须检查日志或警报,以验证是否存在任何问题。

为简单起见,我们测试的是HTTP URL而不是HTTPS。请注意,您需要对HTTPS流量进行解密,以进行任何文件信誉检查。

配置在SWA访问策略中完成,并强制执行AMP扫描。

注意:请查看SWA用户指南,了解如何在Cisco Secure Web设备上配置策略。

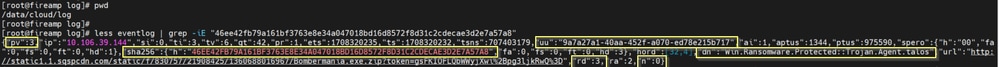

试图通过思科安全网络设备从互联网下载恶意文件“Bombermania.exe.zip”。日志显示恶意文件已被阻止。

SWA访问日志

可以通过以下步骤获取访问日志。

1. 登录SWA并键入命令 "grep"

2. 选择 "accesslogs"

3. 如果要添加任何“正则表达式”,如客户端IP,请予以说明。

4. 键入“Y”跟踪日志

1708320236.640 61255 10.106.37.205 TCP_DENIED/403 2555785 GET http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D - DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.Users-ID.Users-NONE-NONE-NONE-DefaultGroup-NONE <"IW_comp",3.7,1,"-",-,-,-,-,-,-,1"-"-"," -","-",-,-,"IW_comp",-,"AMP高风险","计算机和互联网","-","未知","未知","-","-",333.79,0,-"-","-"-",37,"Win.Ransomware.Protected::Trojan.Agent.talos",0,0,"Bombermania.exe.zip","46ee42fb79a161 3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8",3,-,"-",-,-> -

TCP_DENIED/403 —> SWA拒绝此HTTP GET请求。

BLOCK_AMP_RESP —>由于AMP响应,HTTP GET请求被阻止。

Win.Ransomware.Protected::Trojan.Agent.talos —>威胁名称

Bombermania.exe.zip —>我们尝试下载的文件名

46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —>文件的SHA值

SWA AMP日志

使用这些步骤可以获取AMP日志。

1. 登录SWA并键入命令 "grep"

2. 选择 "amp_logs"

3. 保留所有其他字段原样,然后键入“Y”以跟踪日志。跟踪日志以显示实时事件。如果您正在查找旧事件,则可以在“正则表达式”中键入日期

“verdict_from”:“云”对于私有云和公共云而言,这似乎是一样的。不要将其混淆为公共云的判定。

2024年2月19日星期一10:53:56调试:调整后的裁决- {'category': 'amp', 'spyname': 'Win.Ransomware.Protected::Trojan.Agent.talos', 'original_verdict': 'MALICIOUS', 'analysis_status': 18, 'verdict_num': 3, 'analysis_score': 0, 'uploaded': False, 'file_name': 'Bombermania.exe.zip', 'verdict_source':None, 'Extract_verdict_verdict_verdict': 、“verdict_from”:“Cloud”,“analysis_action”: 2,“file_type”:“application/zip”,“score”: 0,“upload_reason”:“File type is not configured for sandboxing”,“sha256”:“46ee42fb79a1 61bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8', 'verdict_str': 'MALICIOUS', 'malicious_child': None}

安全终端私有云事件日志

事件日志位于 /data/cloud/log

您可以使用SHA256或使用SWA的“文件信誉客户端ID”(File Reputation Client ID)搜索事件。“文件信誉客户端ID”(File Reputation Client ID)存在于SWA的AMP配置页面中。

pv -协议版本,3表示TCP

ip -请忽略此字段,因为无法保证此字段指示执行信誉查询的客户端的实际IP地址

uu - WSA/ESA中的文件信誉客户端ID

SHA256 -文件的SHA256

dn -检测名称

n - 1(如果AMP之前从未发现文件哈希),否则为0。

rd -响应性质。此处3表示DISP_MALICIOUS

1 DISP_UNKNOWN文件性质未知。

2 DISP_CLEAN认为该文件是良性的。

3 DISP_MALICIOUS认为该文件是恶意的。

7 DISP_UNSEEN文件性质未知,这是我们第一次看到该文件。

13 DISP_BLOCK文件不能执行。

14 DISP_IGNORE XXX

15 DISP_CLEAN_PARENT认为该文件是良性的,因此它创建的任何恶意文件都必须被视为未知文件。

16 DISP_CLEAN_NFM认为文件是良性的,但客户端必须监控其网络流量。

测试安全邮件和AMP私有云之间的集成

没有直接选项可用于测试来自安全邮件网关的连接。您必须检查日志或警报,以验证是否存在任何问题。

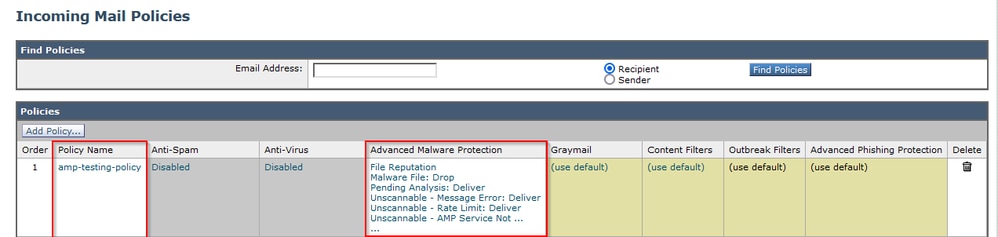

在安全邮件传入邮件策略中完成配置以实施AMP扫描。

已使用非恶意文件测试ESA。这是CSV文件。

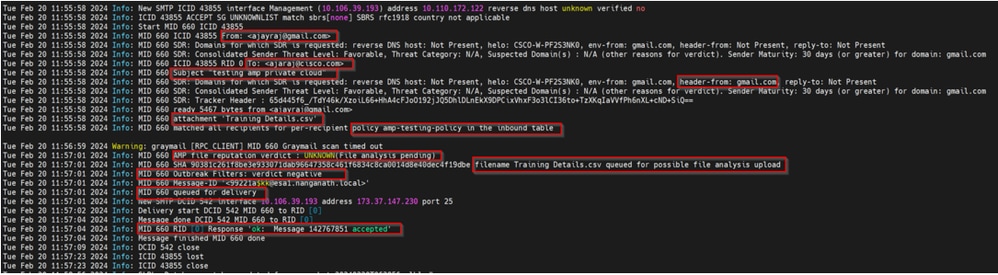

Secure Email mail_logs

安全邮件AMP日志

2024年2月20日星期二11:57:01 2024信息:从云端接收的文件信誉查询响应。文件名=培训详细信息.csv,MID = 660,性质=文件未知,恶意软件=无,分析分数= 0,sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca0014d8e40dec4f19dbe,upload_action =建议发送文件进行分析, verdict_source = AMP,suspected_categories = None

安全终端私有云事件日志

{"pv":3,"ip":"10.106.72.238","si":0,"ti":14,"tv":6,"qt":42,"pr":1,"ets":1708410419,"ts":1708410366,"tsns":299129395,"uu":"cb1b31fc-9277-4008-a396-6cd486ecc621","ai":1,"aptus" 295,"ptus":2429102,"spero":{"h":"00","fa":0,"fs":0,"ft":0,"hd":1},"sha256":{"h":"90381C261F8BE3E933071DAB96647358C461F6834C8CA0014D8E40DEC4F19DBE" fa":0,"fs":0,"ft":0,"hd":1},"hord":[32,4],"rd":1,"ra":1,"n":0}

rd - 1 DISP_UNKNOWN。文件性质未知。

已观察到的导致集成失败的常见问题

- 在SWA或安全邮件中选择错误的“路由表”。集成设备必须能够与AMP私有云Eth1接口通信。

- VPC主机名在SWA或安全邮件中无法进行DNS解析,从而导致连接建立失败。

- VPC处置证书中的CN(通用名称)必须与VPC主机名以及SWA和安全邮件网关中提到的主机名匹配。

- 不支持使用私有云和云文件分析。如果使用的是内部设备,则文件分析和信誉必须是内部服务器。

- 确保AMP私有云与SWA、安全邮件之间不存在时间同步问题。

- SWA DVS引擎对象扫描限制默认为32 MB。如果要扫描较大的文件,请调整此设置。请注意,它是一个全局设置,会影响所有扫描引擎,如Webroot、Sophos等。