简介

本文档介绍如何使用安全防火墙管理中心和安全防火墙威胁防御轻松组织和识别VPN调试日志。

先决条件

要求

Cisco 建议您了解以下主题:

- 安全防火墙威胁防御(FTD)

- 安全防火墙管理中心(FMC)

- 基本了解FMC GUI和FTD CLI的导航

- 平台设置的现有策略分配

使用的组件

本文档中的信息基于以下软件版本和硬件版本:

- 防火墙管理中心版本7.3

- 防火墙威胁防御版本7.3

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

防火墙管理中心

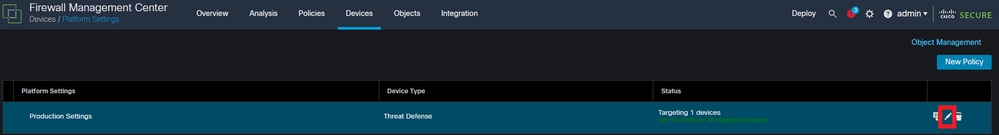

导航至 Devices > Platform Settings.

单击 pencil 在 copy 和删除 icon.

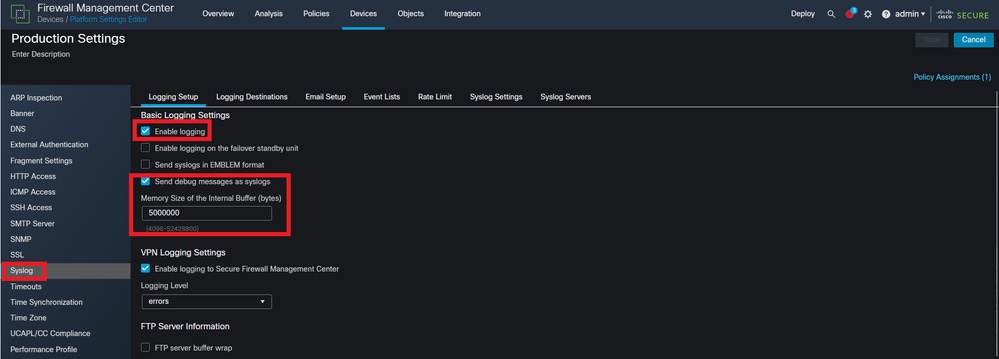

导航至 Syslog在选项的左列中,并确保 Enable Logging,和 Send debug messages as syslog 已启用。此外,请确保 Memory Size of the Internal Buffer 设置为一个足够用于故障排除的值。

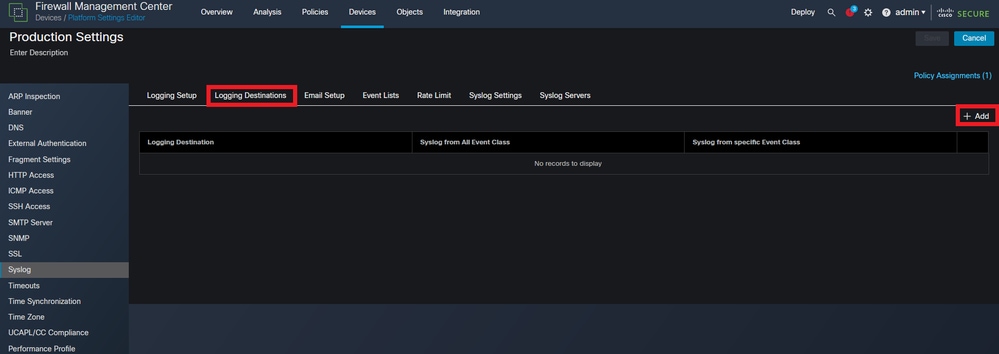

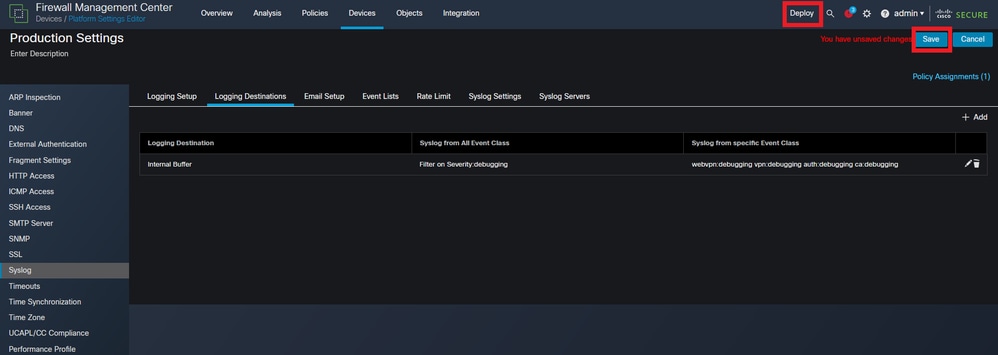

点击 Logging Destinations 然后单击 +Add.

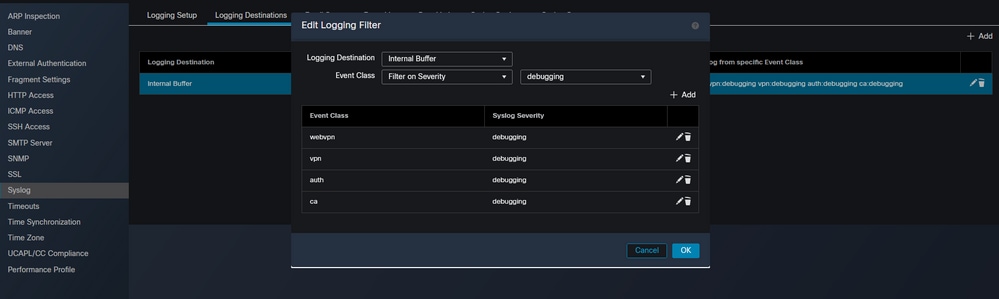

在本节中,日志记录目标为管理员的首选项, Internal Buffer 已使用。Change(更改) Event Class 到 Filter on Severity and debugging. 完成此操作后,单击 +Add 选择 webvpn, vpn, auth,和 ca所有系统日志严重性为 debugging.此步骤允许管理员将这些调试输出过滤到特定系统日志消息711001。这些可以根据故障排除类型进行修改。但是,本示例中选择的选项涵盖最常见的站点到站点、远程访问和AAA VPN相关问题。

为调试创建事件类和过滤器。

为调试创建事件类和过滤器。

警告:这会将Buffer Logging Level更改为调试,并将指定类的调试事件记录到内部缓冲区。建议将此日志记录方法用于故障排除目的,而不是长期使用。

Choose Save 在右上角,然后 Deploy配置会更改。

防火墙威胁防御

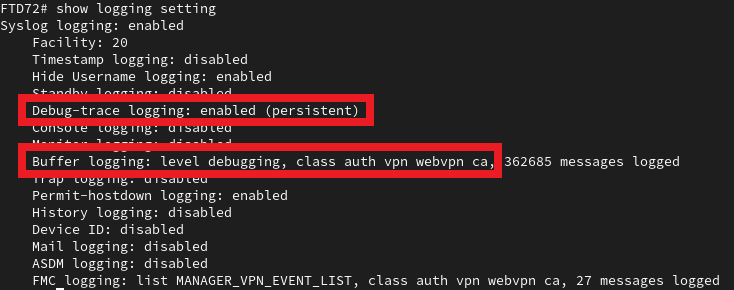

导航到FTD CLI并发出命令 show logging setting.此处的设置反映在FMC上所做的更改。确保启用了debug-trace logging,并且缓冲区日志记录与指定的类和日志记录级别匹配。

在FTD CLI中显示日志记录设置。

在FTD CLI中显示日志记录设置。

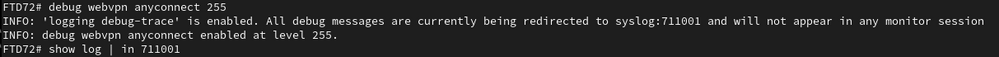

最后,应用调试以确保将日志重定向到syslog:711001。在本例中, debug webvpn anyconnect 255 已应用。这将触发日志记录debug-trace通知,告知管理员这些调试已重定向。要查看这些调试,请发出命令 show log | in 711001.现在,此系统日志ID仅包含管理员应用的相关VPN调试。可以使用清除日志缓冲区清除现有日志。

显示所有VPN调试都重定向到系统日志711001。

显示所有VPN调试都重定向到系统日志711001。