简介

本文档介绍如何使用安全防火墙管理中心(FMC)在安全防火墙威胁防御(FTD)上配置VXLAN接口

先决条件

要求

思科建议您了解以下主题:

- 基本VLAN/VXLAN概念。

- 基本的网络知识。

- 基本的Cisco Secure Management Center体验。

- 基本思科安全防火墙威胁防御体验。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 运行7.2.4版本的思科安全防火墙管理中心虚拟(FMCv) VMware。

- 运行7.2.4版本的思科安全防火墙威胁防御虚拟设备(FTDv) VMware。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

虚拟可扩展VLAN (VXLAN)像传统VLAN一样提供以太网第2层网络服务。由于虚拟环境中对VLAN网段的高需求,VXLAN提供了更大的可扩展性和灵活性,还定义了MAC-in-UDP封装方案,其中原始第2层帧添加了VXLAN报头,然后放入UDP-IP数据包中。使用此MAC-in-UDP封装,VXLAN通过隧道通过第3层网络连接第2层网络。VXLAN提供以下优势:

- 多租户网段中的VLAN灵活性:

- 更高的可扩展性,可满足更多第2层(L2)网段的要求。

- 提高网络利用率。

思科安全防火墙威胁防御(FTD)支持两种类型的VXLAN封装。

- VXLAN(用于所有安全防火墙威胁防御型号)

- 通用(用于安全防火墙威胁防御虚拟设备)

在Amazon Web Services (AWS) Gateway Load Balancer和设备之间透明地路由数据包和发送额外信息需要通用封装。

VXLAN使用VXLAN隧道终端(VTEP)将租户的终端设备映射到VXLAN网段,并执行VXLAN封装和解封。每个VTEP有两个接口类型:一个或多个称为VXLAN网络标识符(VNI)的虚拟接口,可以在其中应用安全策略;和一个称为VTEP源接口的常规接口,VNI接口在VTEP之间通过隧道传输。VTEP源接口连接到VTEP到VTEP通信的传输IP网络,VNI接口类似于VLAN接口:它们是虚拟接口,通过使用标记使网络流量在给定物理接口上分离。安全策略应用于每个VNI接口。可以添加一个VTEP接口,并且所有VNI接口与同一个VTEP接口相关联。AWS上的威胁防御虚拟集群有一个例外。

威胁防御封装和解封的方式有三种:

- 可以在威胁防御上静态配置单个对等体VTEP IP地址。

- 可在威胁防御上静态配置一组对等VTEP IP地址。

- 可以在每个VNI接口上配置组播组。

本文档重点介绍一组静态配置的2个对等VTEP IP地址用于VXLAN封装的VXLAN接口。如果需要配置通用接口,请查看AWS中通用接口的官方文档或使用单个对等体或组播组配置VTEP,然后使用单个对等体或组播组配置指南检查VTEP接口。

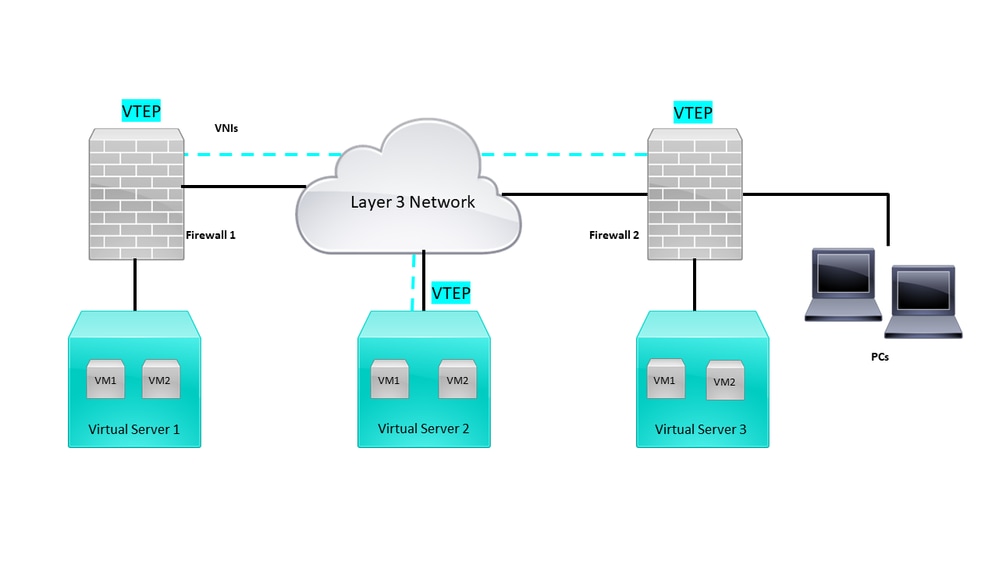

网络图

网络拓扑

网络拓扑

“配置”部分假设底层网络已通过安全防火墙管理中心进行威胁防御配置。本文档重点介绍重叠网络配置。

配置

配置VTEP对等组

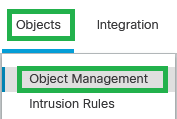

第1步:导航到对象>对象管理。

对象-对象管理

对象-对象管理

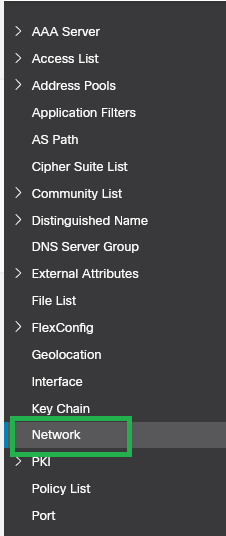

第2步:点击左侧菜单中的网络。

网络

网络

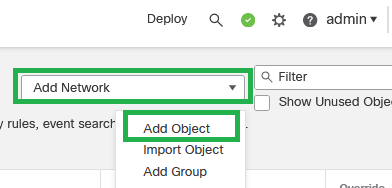

第3步:为VTEP对等体IP地址创建网络主机对象。单击Add Network > Add Object。

添加网络-添加对象

添加网络-添加对象

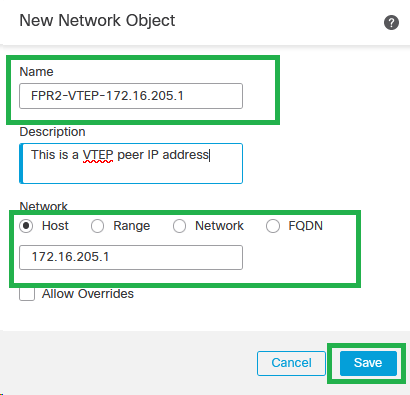

第4步:为VTEP对等体创建新的主机网络对象。设置对象名称和IP地址,然后单击Save。

新建网络对象

新建网络对象

注意:为您拥有的每个VTEP对等体IP地址配置更多主机网络对象。本配置指南中有两个对象。

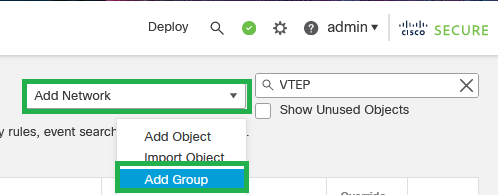

第5步:创建对象组,然后点击添加网络>添加组。

添加网络-添加组

添加网络-添加组

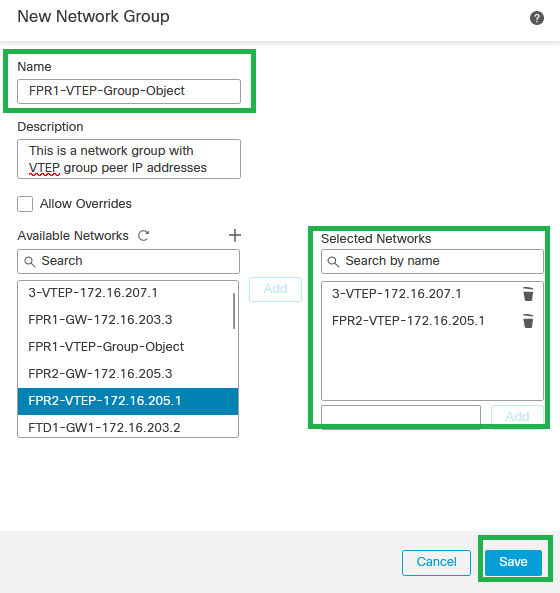

第6步:使用所有VTEP对等IP地址创建网络对象组。设置网络组名并选择所需的网络对象组,然后单击Save。

创建网络对象组

创建网络对象组

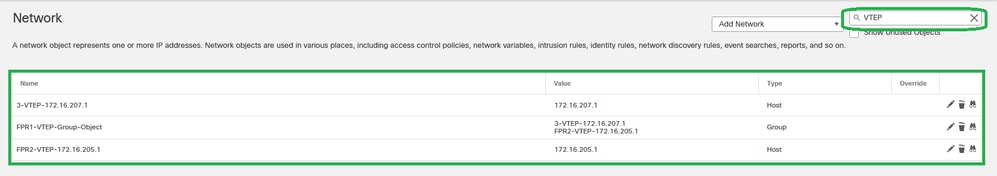

第7步:从网络对象过滤器验证网络对象和网络对象组。

验证VTEP对象组

验证VTEP对象组

配置VTEP源接口

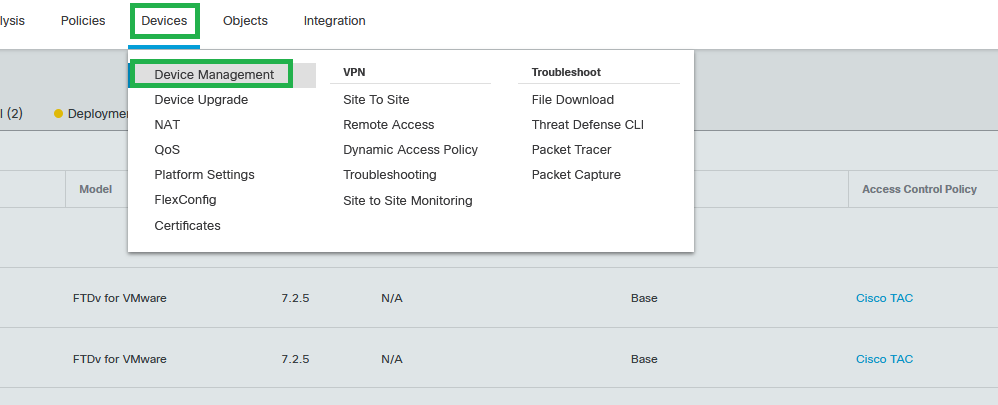

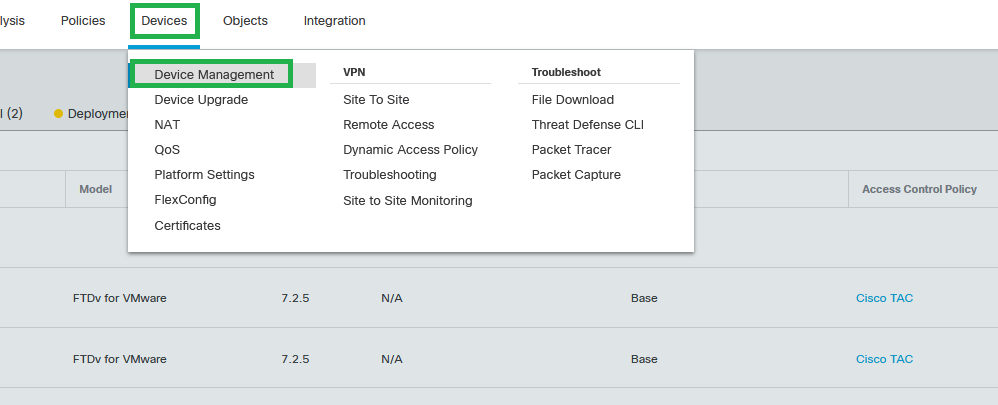

第1步:导航到设备>设备管理,编辑威胁防御。

设备-设备管理

设备-设备管理

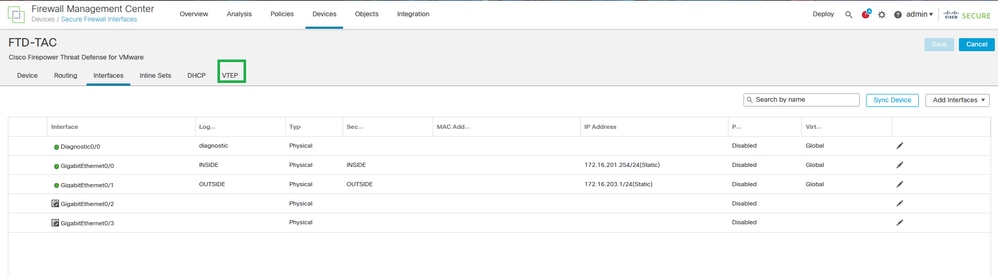

第2步:导航到VTEP部分。

VTEP部分

VTEP部分

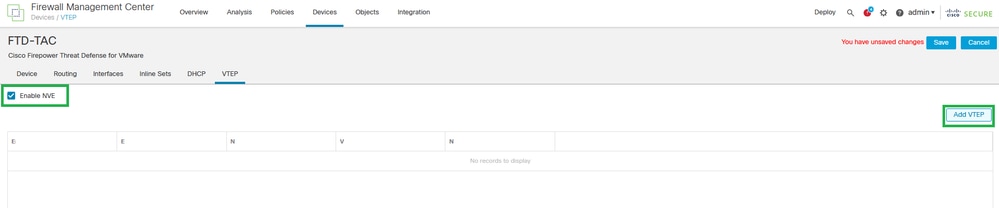

第3步:选中启用VNE复选框,然后点击添加VTEP。

启用NVE并添加VTEP

启用NVE并添加VTEP

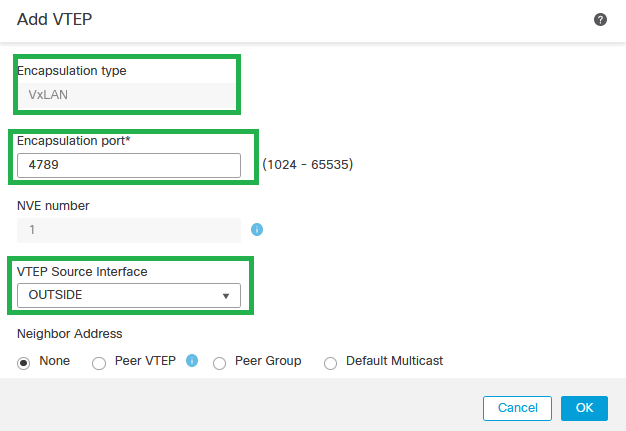

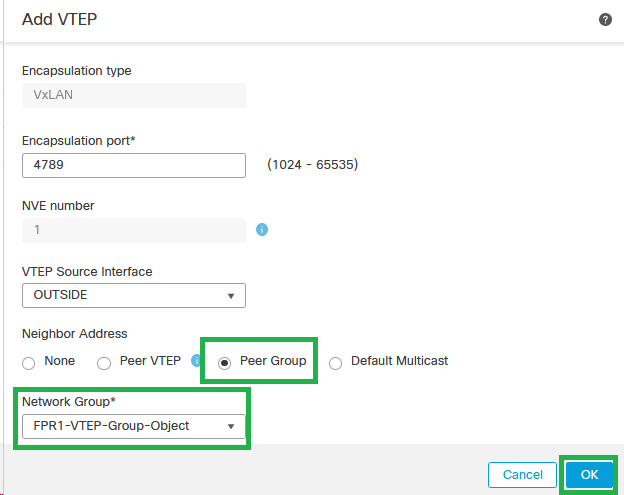

第4步:选择VxLAN 作为封装类型,输入封装端口值,并选择用于此威胁防御上的VTEP源的接口(本配置指南中为外部接口)

添加VTEP

添加VTEP

注意:VxLAN封装是默认封装。对于AWS,您可以在VxLAN和Geneve之间进行选择。默认值为4789,可以根据设计在1024 - 65535范围之间选择任意封装端口。

第5步:选择对等体组,并选择在先前的配置部分中创建的网络对象组,然后点击确定。

对等体组-网络对象组

对等体组-网络对象组

第6步:保存更改。

警告:保存更改后,系统将显示巨型帧更改消息,其中MTU在分配为VTEP的接口上已更改为1554,请确保在底层网络上使用相同的MTU。

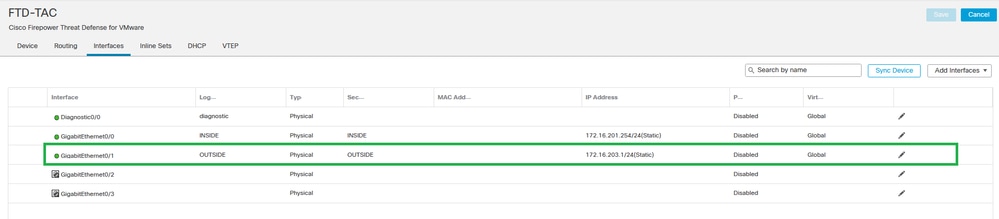

第7步:点击接口并编辑用于VTEP源接口的接口。(本配置指南中的外部接口)

外部作为VTEP源接口

外部作为VTEP源接口

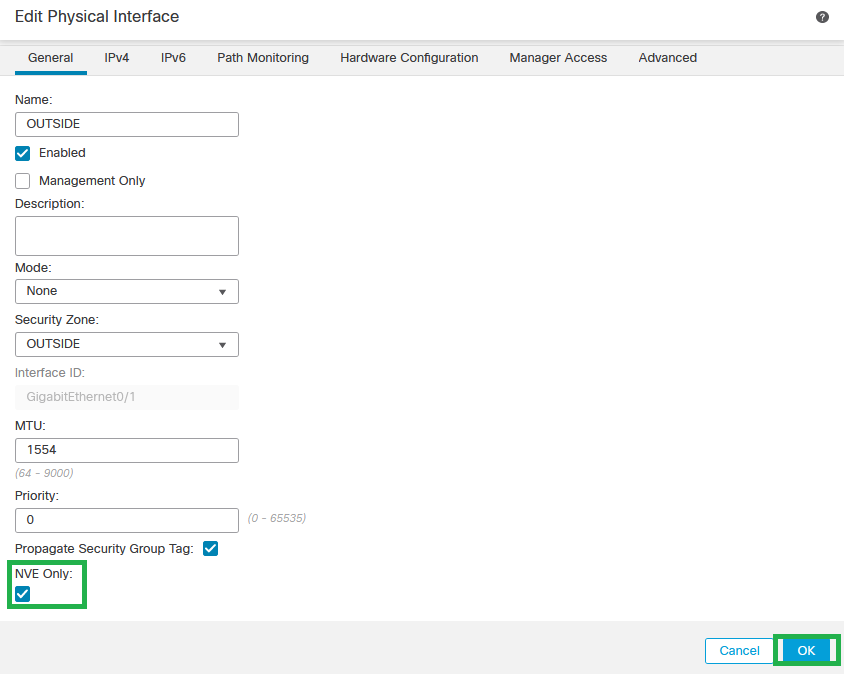

第8步(可选):在常规页面上,选中仅NVE复选框,然后点击确定。

仅NVE配置

仅NVE配置

警告:对于此设置限制到VXLAN的流量和仅在此接口上限制通用管理流量的路由模式,此设置是可选的。此设置会自动在透明防火墙模式下启用。

第9步:保存更改。

配置VTEP VNI接口

第1步:导航到设备>设备管理,然后编辑威胁防御。

设备-设备管理

设备-设备管理

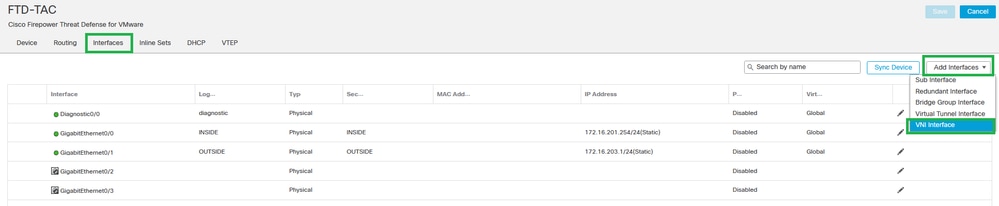

第2步:在接口部分下,单击添加接口> VNI接口。

接口-添加接口- VNI接口

接口-添加接口- VNI接口

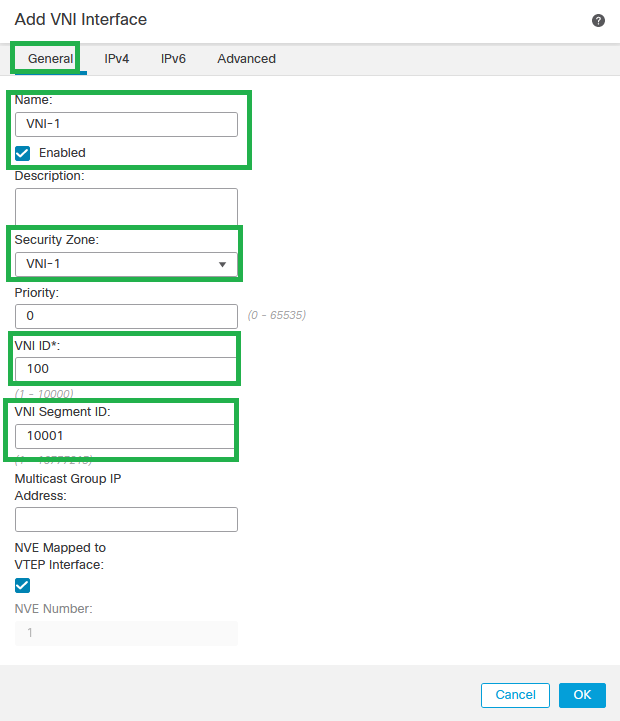

第3步:在常规部分下,使用名称、说明、安全区域、VNI ID和VNI网段ID设置VNI接口。

添加VNI接口

添加VNI接口

注意:VNI ID配置在1和10000之间,VNI网段ID配置在1和16777215之间(网段ID用于VXLAN标记)。

注意:如果未在VNI接口上配置组播组,则使用VTEP源接口配置中的默认组(如果可用)。如果手动设置VTEP源接口的VTEP对等体IP,则无法为VNI接口指定组播组。

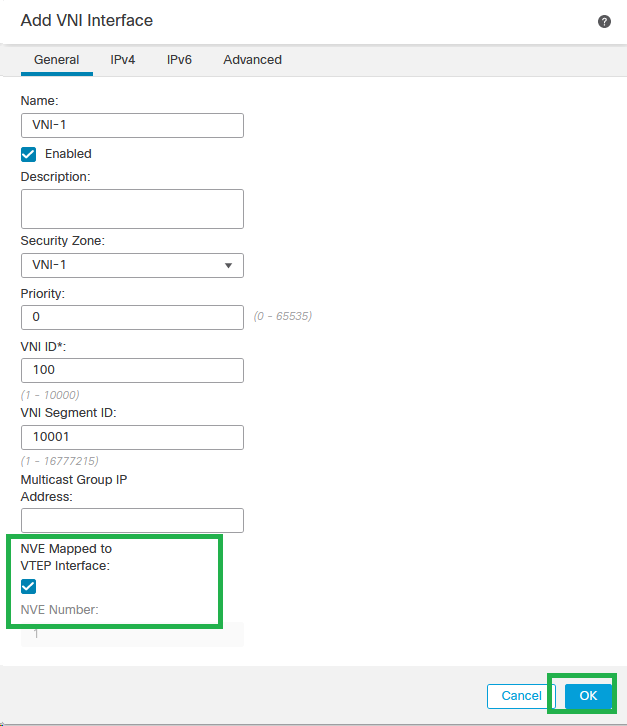

第3步:选中NVE Mapped to VTEP Interface复选框并单击OK。

NVE映射到VTEP接口

NVE映射到VTEP接口

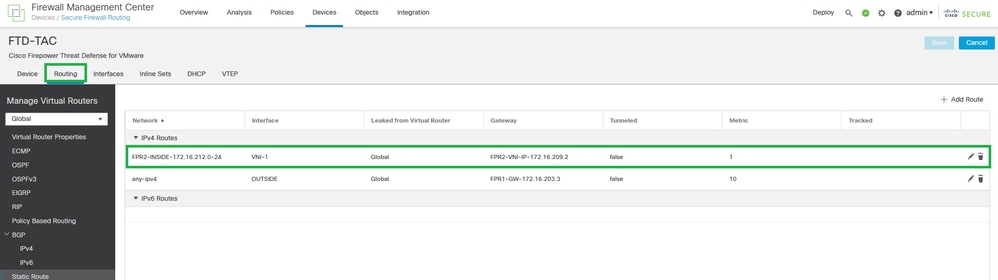

第4步:配置静态路由以将VXLAN的目标网络通告给VNI对等接口。导航到Routing > Static Route。

静态路由配置

静态路由配置

注意:VXLAN的目标网络必须通过对等体VNI接口发送。所有VNI接口必须位于同一广播域(逻辑网段)中。

第5步:保存并部署更改。

警告:在部署之前可以看到验证警告,请确保可以从物理VTEP源接口访问VTEP对等体IP地址。

验证

检验NVE配置。

firepower# show running-config nve

nve 1

encapsulation vxlan

source-interface OUTSIDE

peer-group FPR1-VTEP-Group-Object

firepower# show nve 1

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

IP address 172.16.203.1, subnet mask 255.255.255.0

Encapsulation: vxlan

Encapsulated traffic statistics:

1309 packets input, 128170 bytes

2009 packets output, 230006 bytes

142 packets dropped

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Configured static peer group VTEPs:

IP address 172.16.205.1 MAC address 0050.56b3.c30a (learned)

IP address 172.16.207.1 MAC address 0050.56b3.c30a (learned)

Number of discovered peer VTEPs: 1

Discovered peer VTEPs:

IP address 172.16.205.1

IP address 172.16.207.1

Number of VNIs attached to nve 1: 1

VNIs attached:

vni 100: proxy off, segment-id 10001, mcast-group none

NVE proxy single-arm channel is off.

firepower# show nve 1 summary

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

Encapsulation: vxlan

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Number of discovered peer VTEPs: 2

Number of VNIs attached to nve 1: 1

NVE proxy single-arm channel is off.

检验VNI接口配置。

firepower# show run interface

interface vni100

segment-id 10001

nameif VNI-1

security-level 0

ip address 172.16.209.1 255.255.255.0

vtep-nve 1

检验VTEP接口上的MTU配置。

firepower# show interface GigabitEthernet0/1

Interface GigabitEthernet0/1 "OUTSIDE", is up, line protocol is up

Hardware is net_vmxnet3, BW 10000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(10000 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0050.56b3.26b8, MTU 1554

IP address 172.16.203.1, subnet mask 255.255.255.0

---

[Output omitted]

---

验证目的网络的静态路由配置。

firepower# show run route

route OUTSIDE 0.0.0.0 0.0.0.0 172.16.203.3 10

route VNI-1 172.16.212.0 255.255.255.0 172.16.209.2 1

route VNI-1 172.16.215.0 255.255.255.0 172.16.209.3 1

注意:验证所有对等体上的VNI接口是否配置在同一个广播域中。

故障排除

检查与VTEP对等体的连接。

对等1:

firepower# ping 172.16.205.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.205.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

对等体2:

firepower# ping 172.16.207.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.207.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

注意:VTEP对等连接问题可能会在安全FMC上生成部署故障。确保与所有VTEP对等配置保持连接。

检查与VNI对等体的连接。

.

对等1:

firepower# ping 172.16.209.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

对等体2:

firepower# ping 172.16.209.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

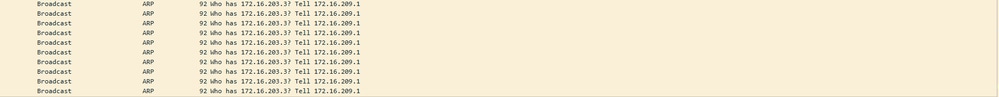

有时,错误的静态路由可能会生成ARP不完整的输出。在VTEP接口上为VXLAN数据包配置捕获并下载pcap格式,任何数据包分析器工具都可以帮助确认路由是否存在任何问题。确保使用VNI对等IP地址作为网关。

路由问题

路由问题

在任何防火墙丢弃的情况下,在安全FTD上配置ASP丢弃捕获,使用show asp drop命令检查ASP丢弃计数器。联系思科TAC进行分析。

确保将访问控制策略规则配置为允许VNI/VTEP接口上的VXLAN UDP流量。

有时VXLAN数据包可以分段,请确保在底层网络上将MTU更改为巨型帧以避免分段。

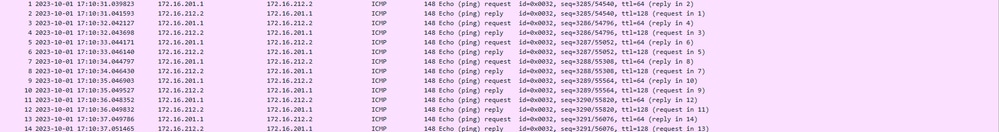

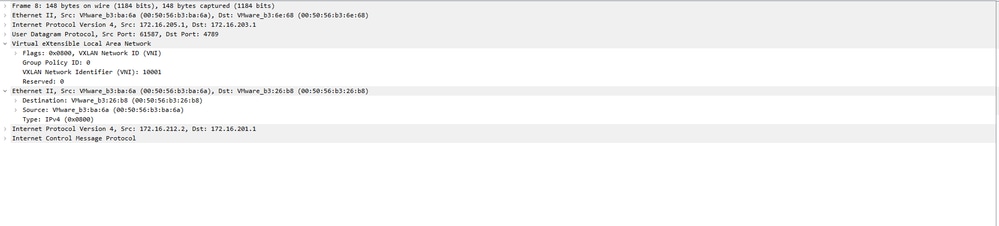

在Ingress/VTEP接口上配置捕获,并下载.pcap格式的捕获以供分析。数据包必须包含VTEP接口上的VXLAN报头,

使用VXLAN报头捕获的Ping

使用VXLAN报头捕获的Ping

VXLAN报头

VXLAN报头

相关信息