简介

本文档介绍在安全防火墙威胁防御上站点到站点安全互联网网关(SIG)VPN隧道的逐步配置。

先决条件

要求

Cisco 建议您了解以下主题:

- Umbrella管理员门户

- 安全防火墙管理中心(FMC)

使用的组件

本文档中的信息基于以下软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

网络图

Umbrella网络隧道配置

网络隧道

登录Umbrella Dashboard:

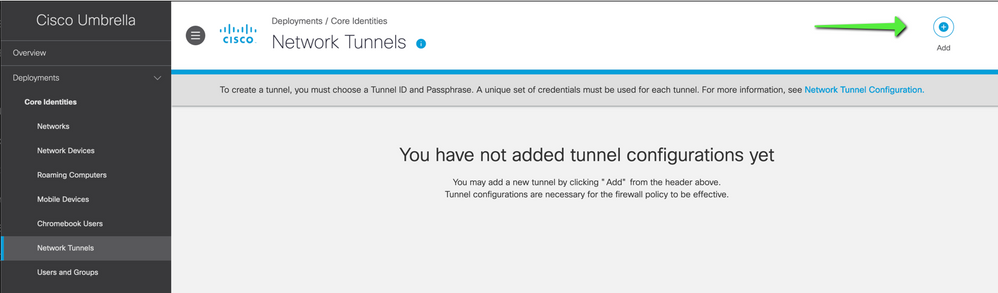

导航至 Deployments > Network Tunnels > Add.

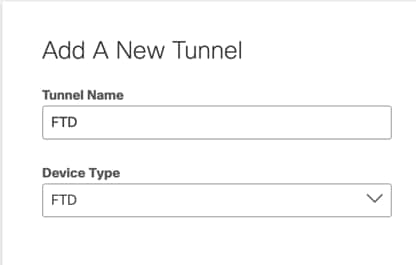

添加新隧道,选择设备类型作为FTD,然后正确命名它。

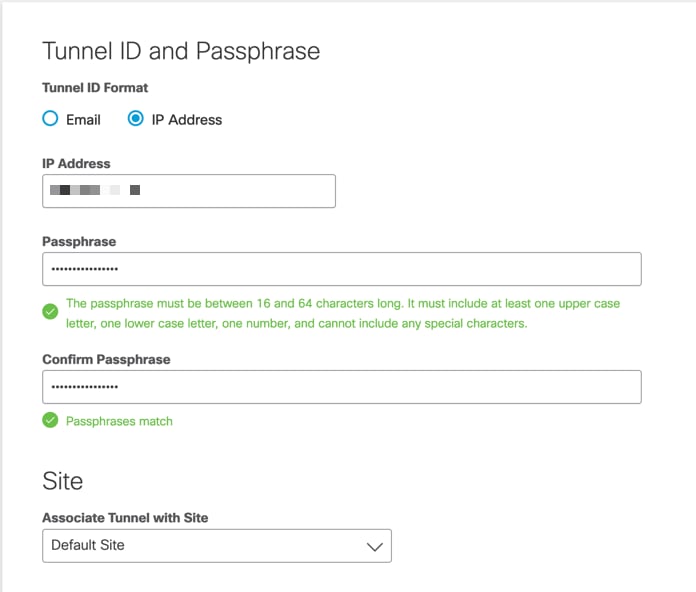

输入FTD的公共IP地址以及安全预共享密钥。

将隧道连接到防火墙和流量检查策略的相应站点。

Umbrella门户的配置现已完成。

当隧道连接时,导航到Umbrella Portal以确认VPN状态。

安全防火墙管理中心配置

配置站点到站点

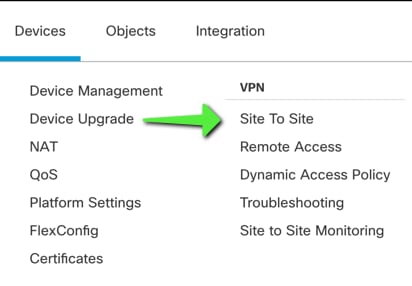

导航至 Devices > Site-to-Site :

添加新的站点到站点隧道

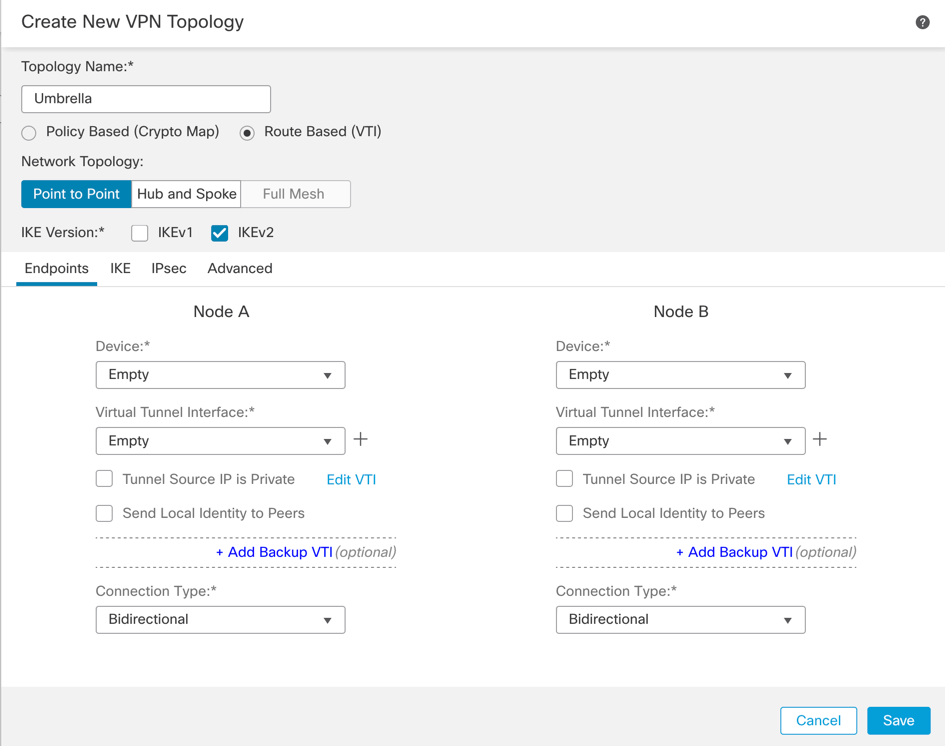

命名拓扑并选择基于路由的VTI:

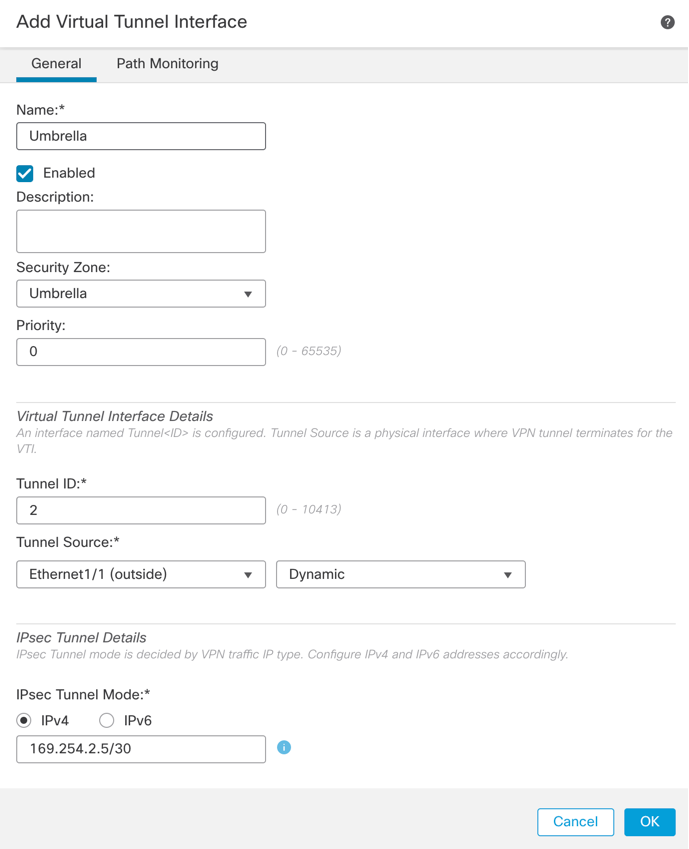

添加新的虚拟隧道接口

- 命名隧道接口

- 将新安全区域应用到接口

- 分配介于0和10413之间的隧道ID号

- 选择Tunnel source(Umbrella Portal中定义的具有公共IP的接口)

- 创建不可路由的/30子网以用于VPN。例如,169.254.72.0/30

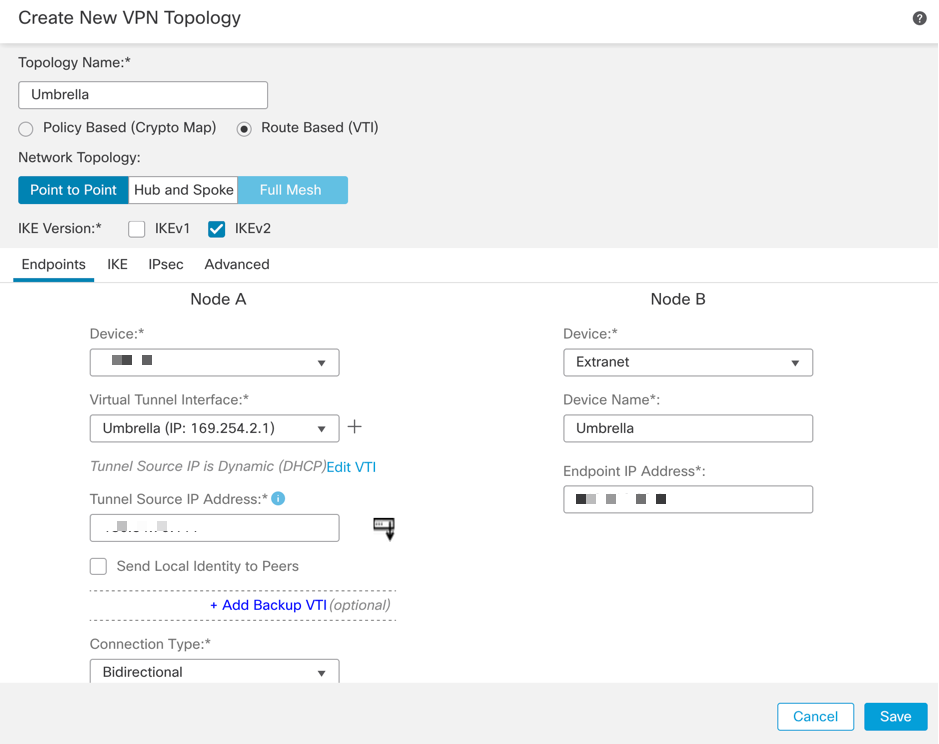

配置拓扑节点

将FTD分配到节点A,将Umbrella分配到外联网节点B:

此处可以找到与Umbrella数据中心一起使用的终端IP地址。

选择离设备的物理位置最近的数据中心。

定义IKEv2第1阶段参数:

此处可以找到隧道协商的可接受参数。

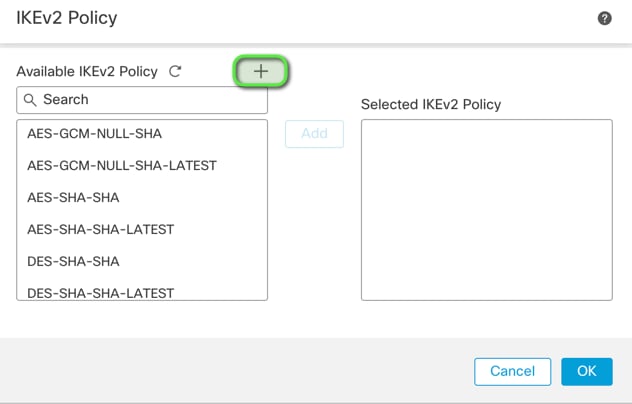

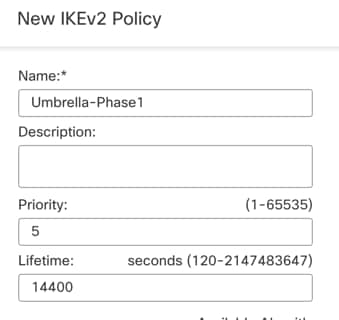

导航到IKE选项卡并创建新的IKEv2策略:

- 分配适当的优先级,以避免它与现有策略发生冲突。

- 第1阶段的生存时间为14400秒。

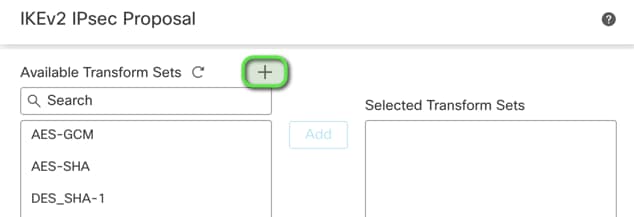

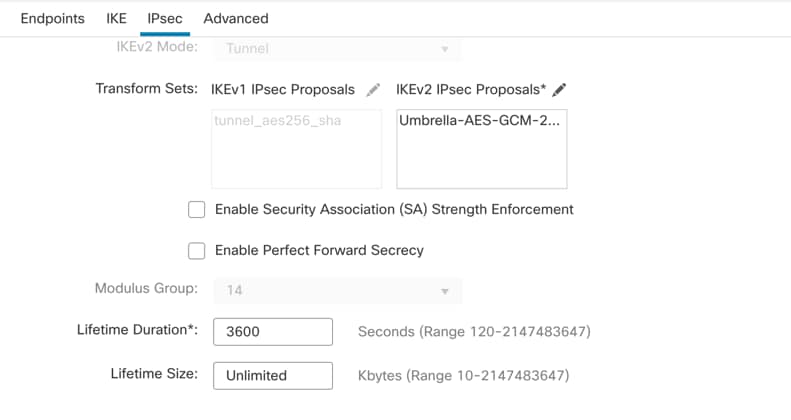

定义IPsec第2阶段参数:

- 此处可以找到隧道协商的可接受参数。

- 导航至

IPsec 选项卡并创建新的IPsec提议。

确保第2阶段参数与此匹配:

保存拓扑并部署到防火墙。

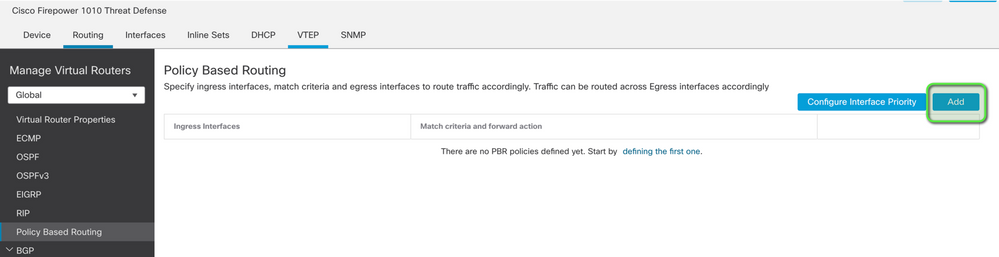

配置基于策略的路由(PBR)

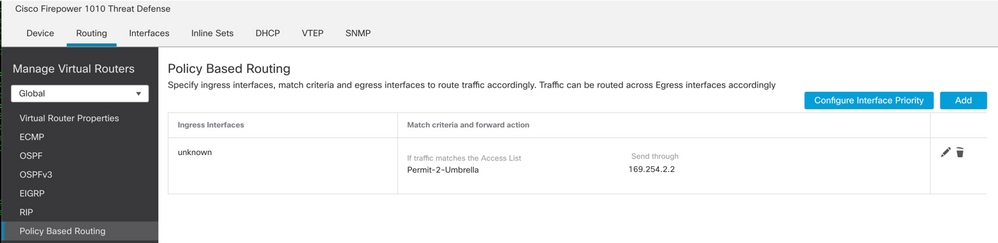

导航至 Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

添加新策略。

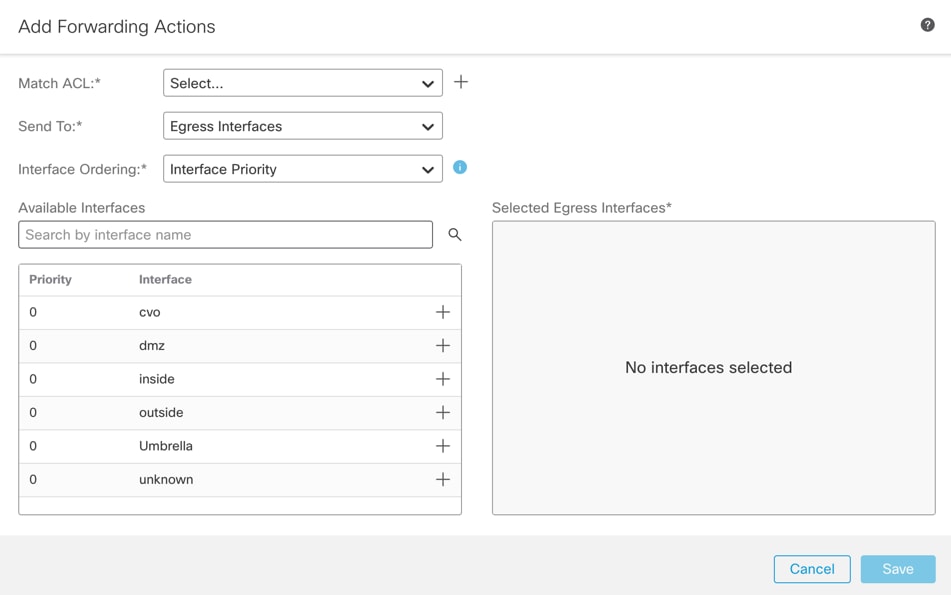

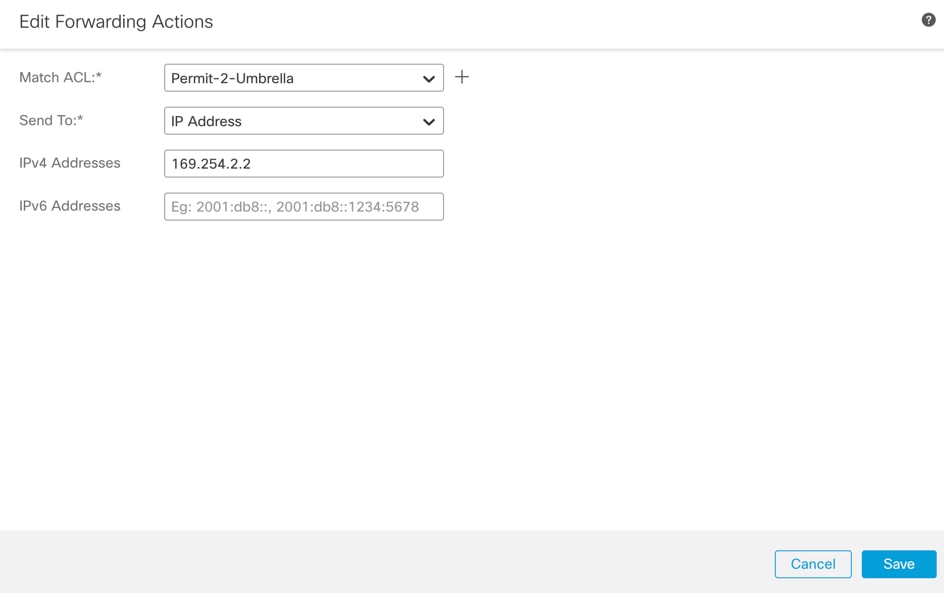

配置转发操作:

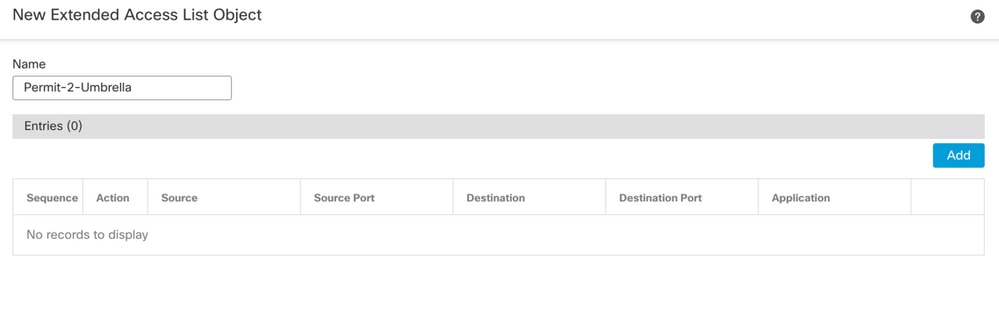

为必须通过SIG隧道的流量创建匹配ACL:

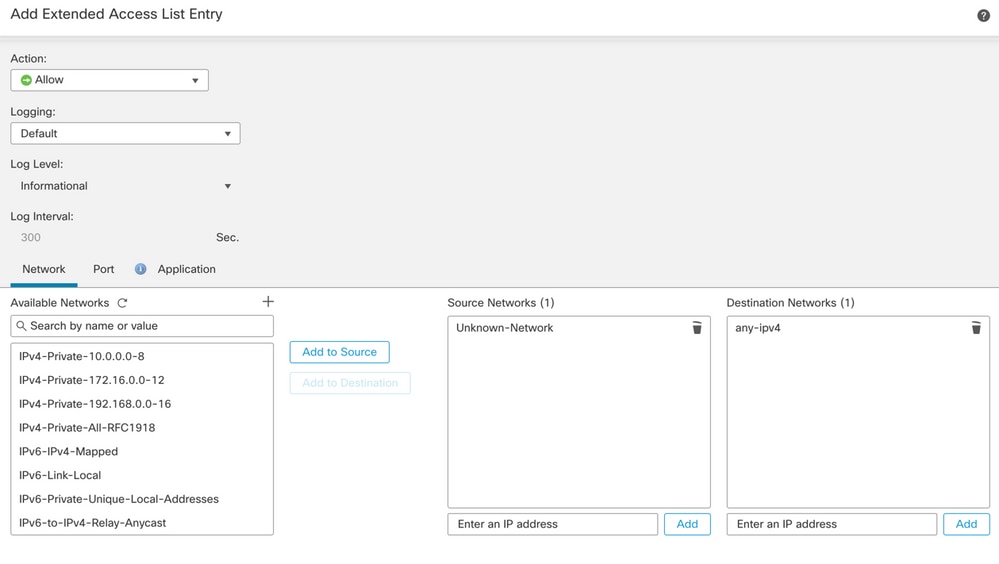

添加定义Umbrella SIG流量的访问控制条目:

-

- 源网络定义内部流量。

- Destination Networks是必须由Umbrella检查的远程网络。

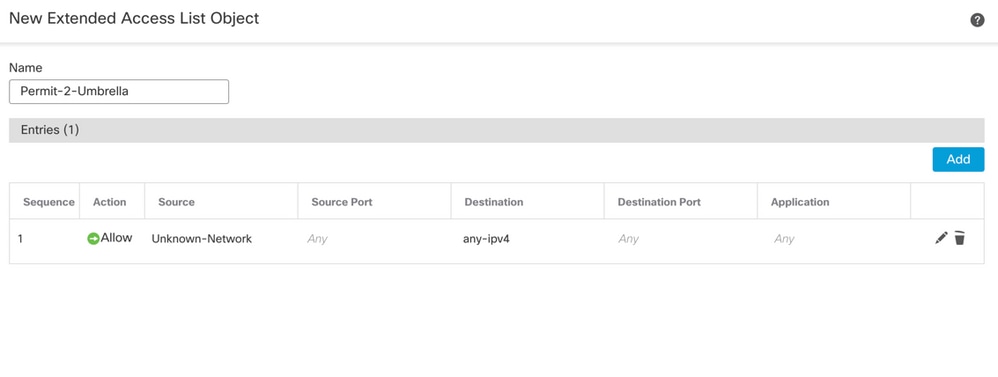

完成的扩展ACL:

配置 Send To:

定义 Send To IPv4地址作为/30子网的第二个可用IP。

注:此IP地址未在Umbrella中定义。它仅用于流量转发。

已完成PBR:

请记下入口接口,这在以后用于访问控制策略(ACP)和网络地址转换(NAT)配置。

保存配置并部署到防火墙。

配置NAT和ACP

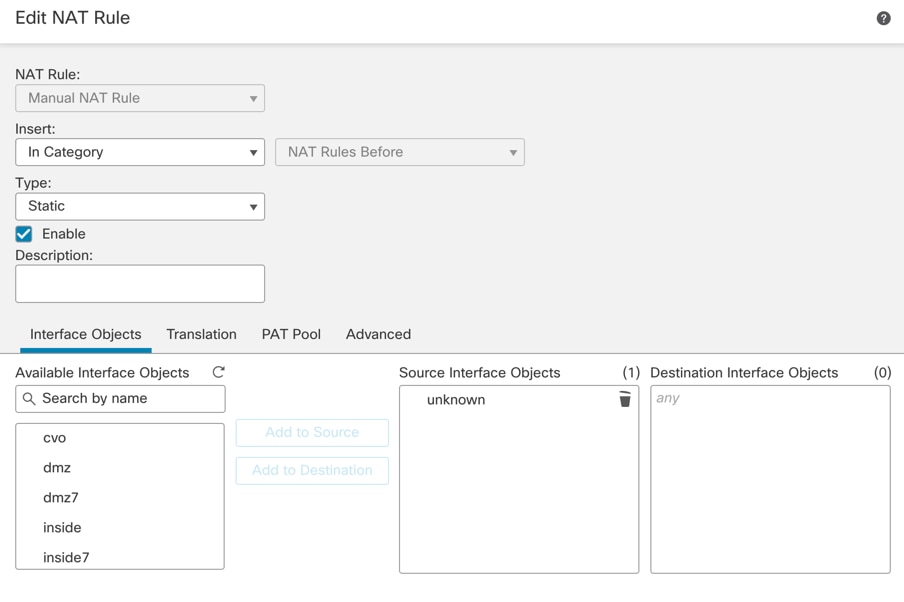

导航至 Devices > NAT.

创建一个新的手动NAT规则,如下所示:

-

- 源接口 — 内部受保护源。

- 目标接口 — 任意 — 这允许流量转移到VTI。

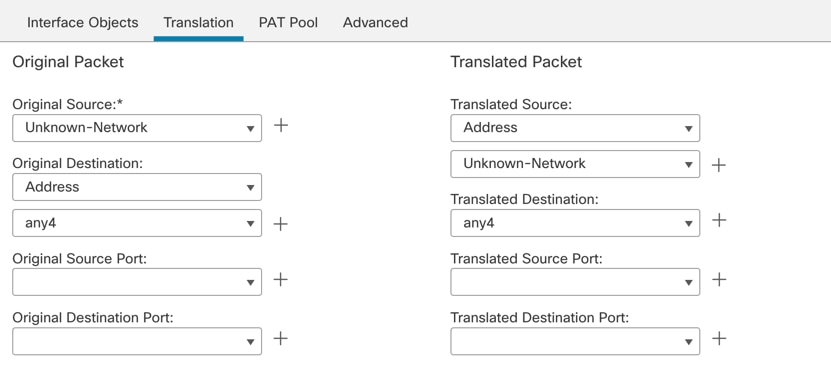

转换:

-

- 原始和转换后的源 — 内部受保护的网络对象

- 原始和转换后的目标 — any4 - 0.0.0.0/0

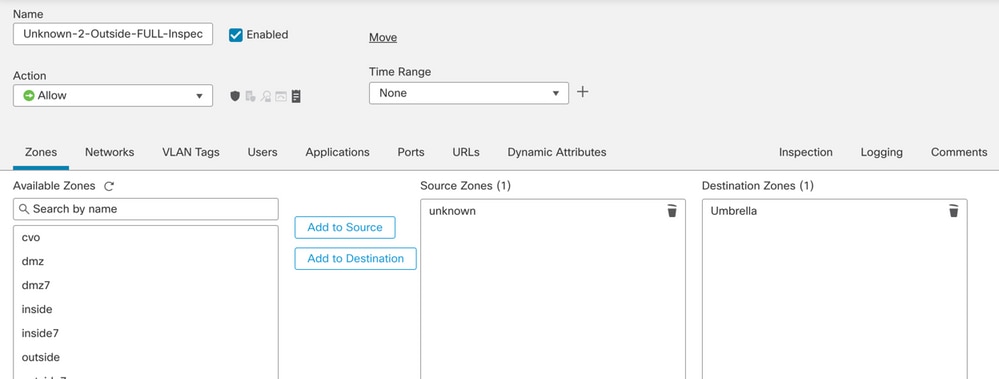

导航至 Policy > Access Control.

创建如下所示的新ACP规则:

-

- 源区域 — 内部受保护源。

- Destination Zone - VTI Zone — 这允许流量转移到VTI。

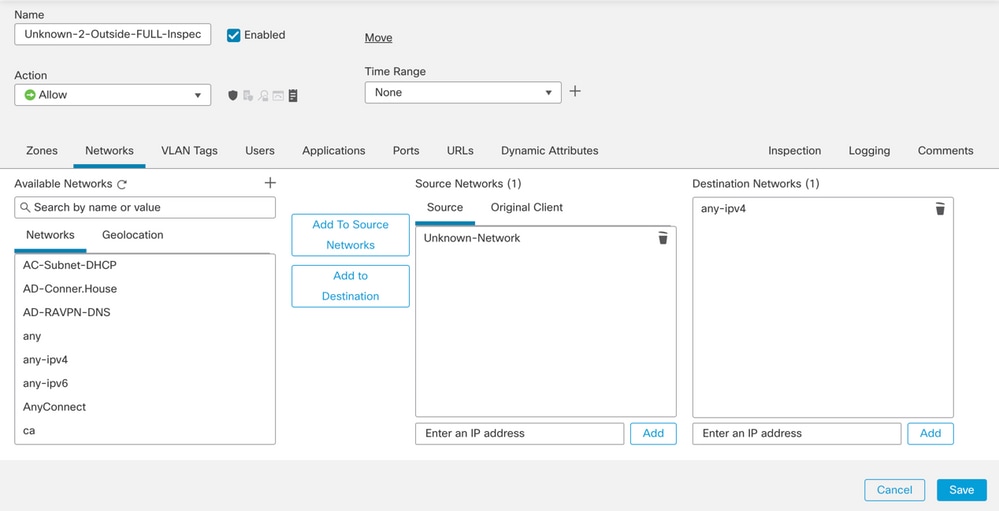

网络:

-

- 源网络 — 内部受保护的网络对象

- 目标网络 — any4 - 0.0.0.0/0

保存配置并将其部署到防火墙。

验证

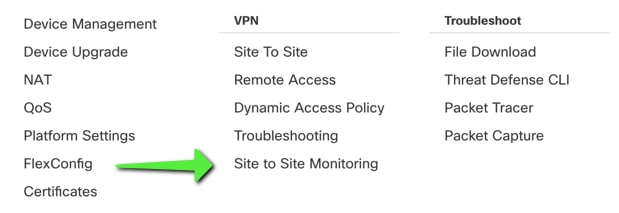

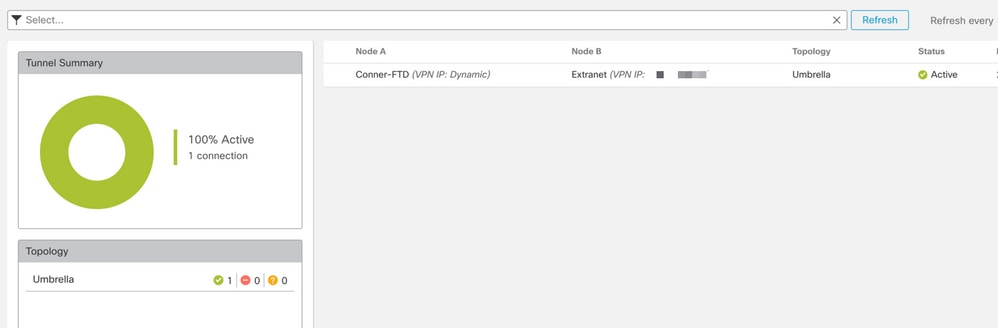

站点到站点监控

使用安全防火墙管理中心(FMC)站点到站点监控工具验证隧道状态。

导航至 Devices > Site to Site Monitoring.

验证隧道状态现在是否已连接:

将光标悬停在拓扑结构上会显示更详细的选项。这可用于检查进出隧道的数据包以及隧道启动时间和各种其他隧道统计信息。

Umbrella控制面板

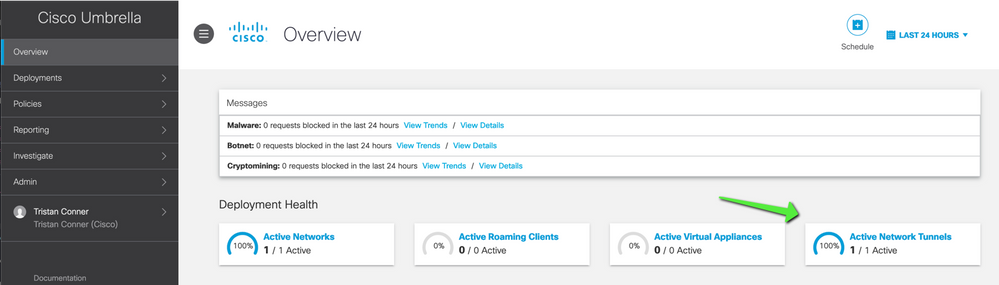

从控制面板导航至 Active Network Tunnels.必须有蓝色环表示隧道已连接。

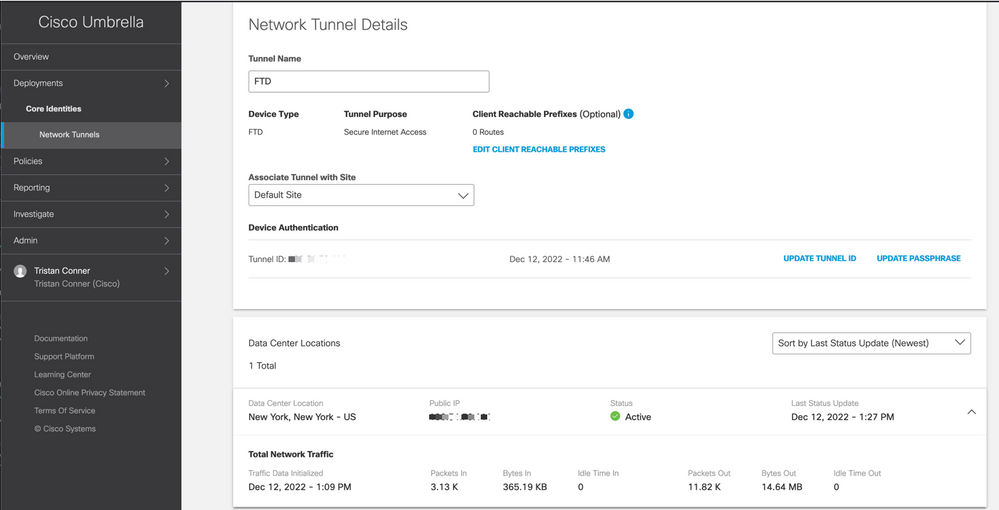

展开适当的隧道以查看有关流经隧道的流量的详细信息:

隧道显示为Active,且数据遍历隧道。

内部主机

从流量通过隧道的内部主机,从Web浏览器执行公共IP查找。如果显示的公有IP位于这两个范围内,则设备现在受SIG保护。

防火墙威胁防御CLI

显示命令:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

故障排除

防火墙威胁防御CLI

IKEv2调试:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

ISAKMP捕获:

可以使用ISAKMP捕获来确定导致隧道连接问题的原因,而无需调试。建议的捕获语法为: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.