简介

本文档介绍如何为FMC上的CSF管理的RAVPN连接中的证书身份验证配置ISE服务器授权策略。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科安全防火墙(CSF)

- 思科安全防火墙管理中心(FMC)

- 思科身份服务引擎(ISE)

- 证书注册和SSL基础知识。

- 证书颁发机构 (CA)

使用的组件

本文档的内容基于这些软件和硬件版本。

- 思科安全客户端5.1.6版

- 思科安全防火墙版本7.2.8

- 思科安全防火墙管理中心版本7.2.8

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

第1步:安装受信任CA证书

注意:如果CA证书与用于服务器身份验证的证书不同,则需要执行此步骤。如果同一CA服务器颁发用户证书,则无需再次导入同一CA证书。

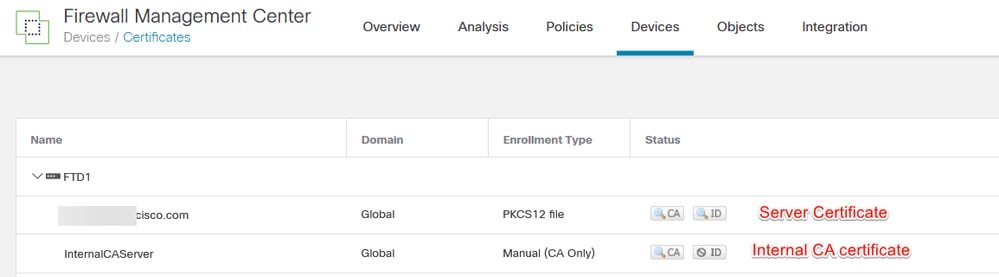

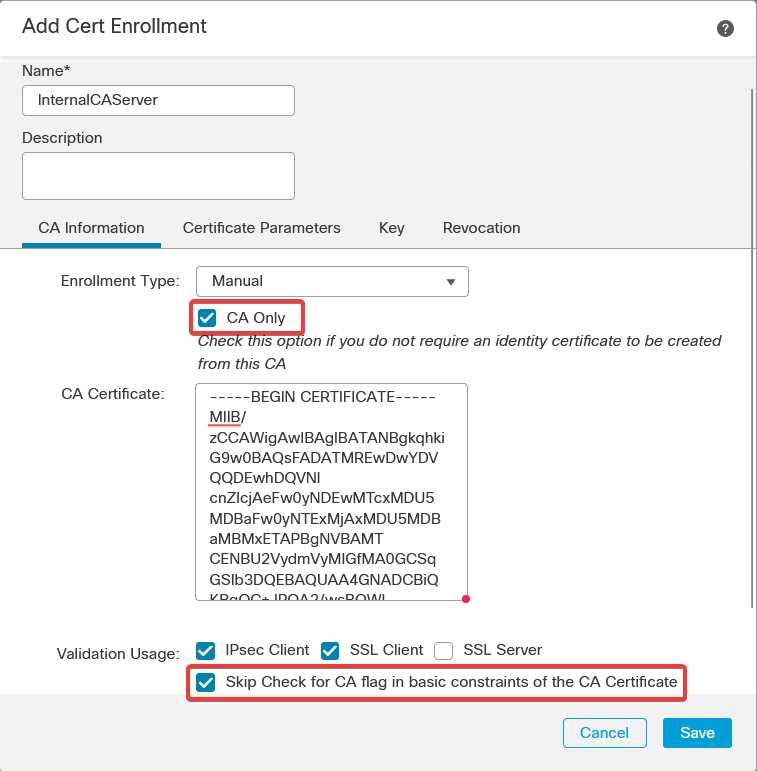

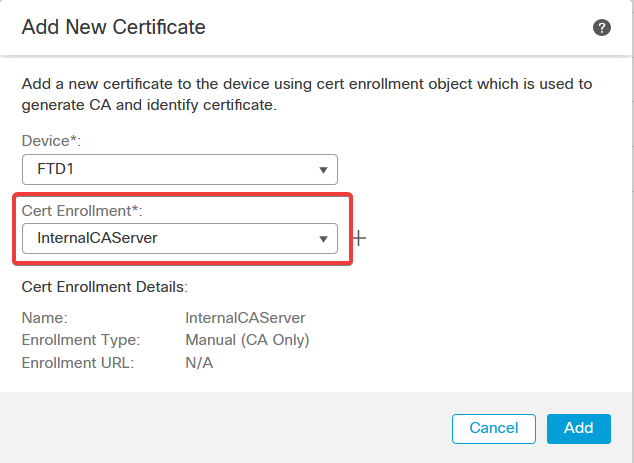

a.导航至Devices > CertificatesAdd。

b.输入trustpoint name并在CA信息下选择Manual作为登记类型。

c.检查CA Only并粘贴以pem格式表示的受信任/内部CA证书。

d.选中Skip Check for CA flag in basic constraints of the CA Certificate并单击Save。

e.在Cert Enrollment下,从刚创建的下拉菜单中选择trustpoint,然后单击Add。

第2步:配置ISE/Radius服务器组和连接配置文件

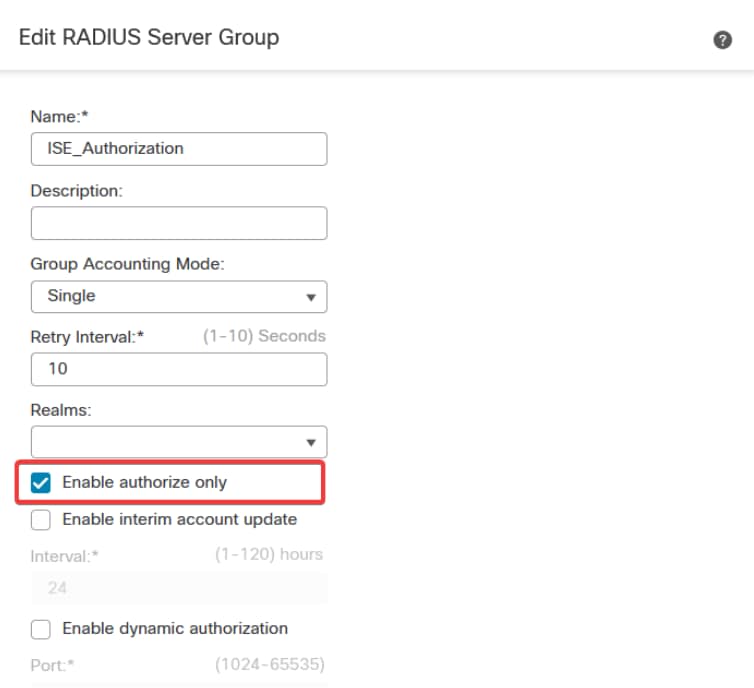

a.导航到Objects > AAA Server > RADIUS Server Group并单击Add RADIUS Server Group。选中Enable authorize only选项。

警告:如果未选中“仅启用授权”选项,则防火墙会发送身份验证请求。但是,ISE会随该请求接收用户名和密码,并且证书中未使用密码。因此,ISE将请求标记为身份验证失败。

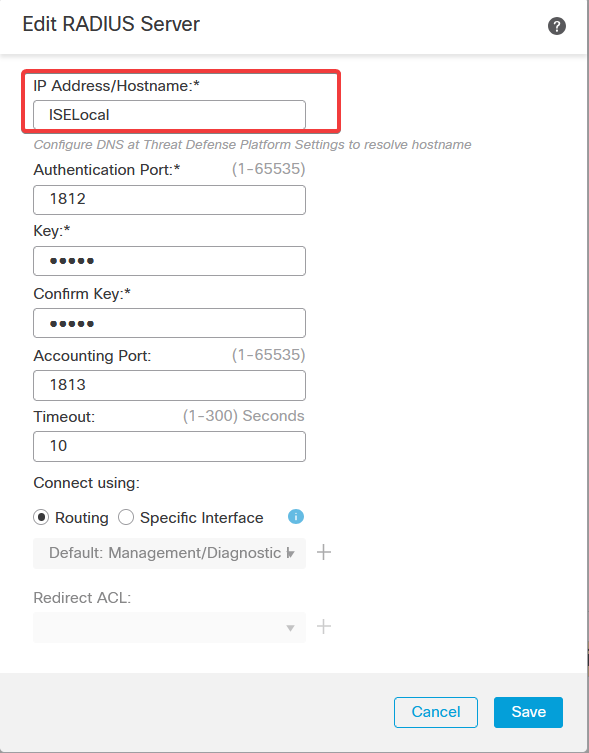

b.点击Add (+)图标,然后使用IP地址或主机名添加Radius server/ISE server。

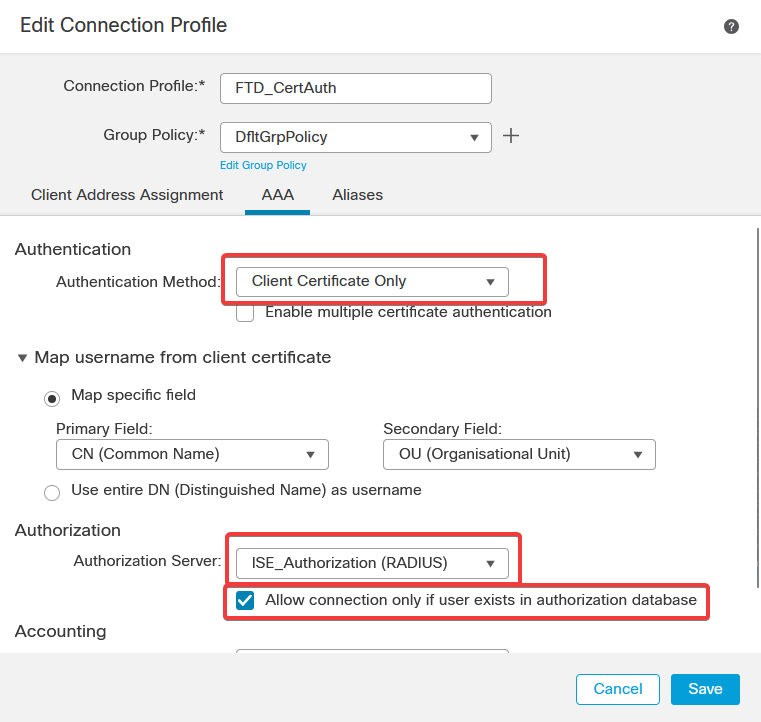

c.导航至Devices > Remote Access configuration。创建new connection profile,并将身份验证方法设置为Client Certificate Only。对于授权服务器,选择之前步骤中创建的授权服务器。

确保您选中Allow connection only if user exists in authorization database选项。此设置可确保只有在授权允许的情况下才能完成与RAVPN的连接。

来自客户端证书的Map Username是指从证书获取的信息以识别用户。在本例中,您将保留默认配置,但可根据用于识别用户的信息进行更改。

单击。Save

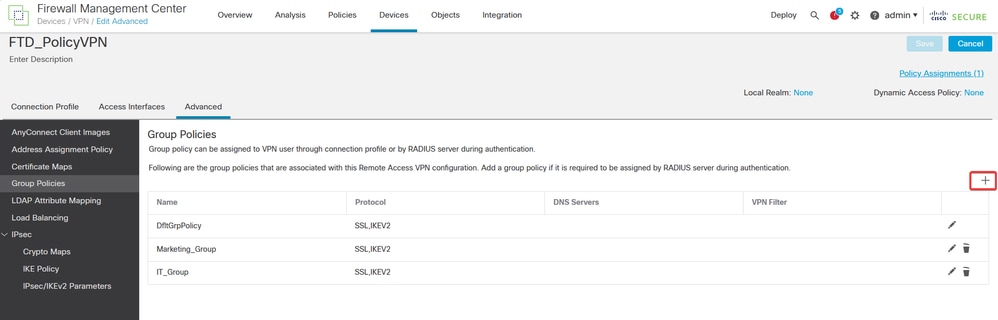

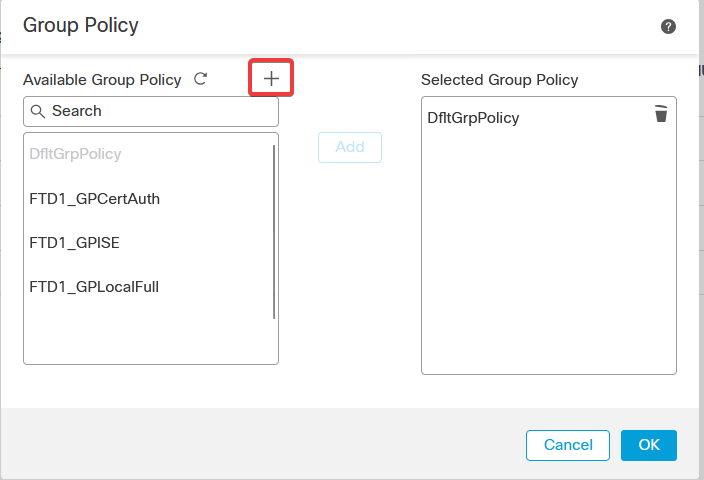

d.导航至Advanced > Group Policies。单击右侧的Add (+)图标。

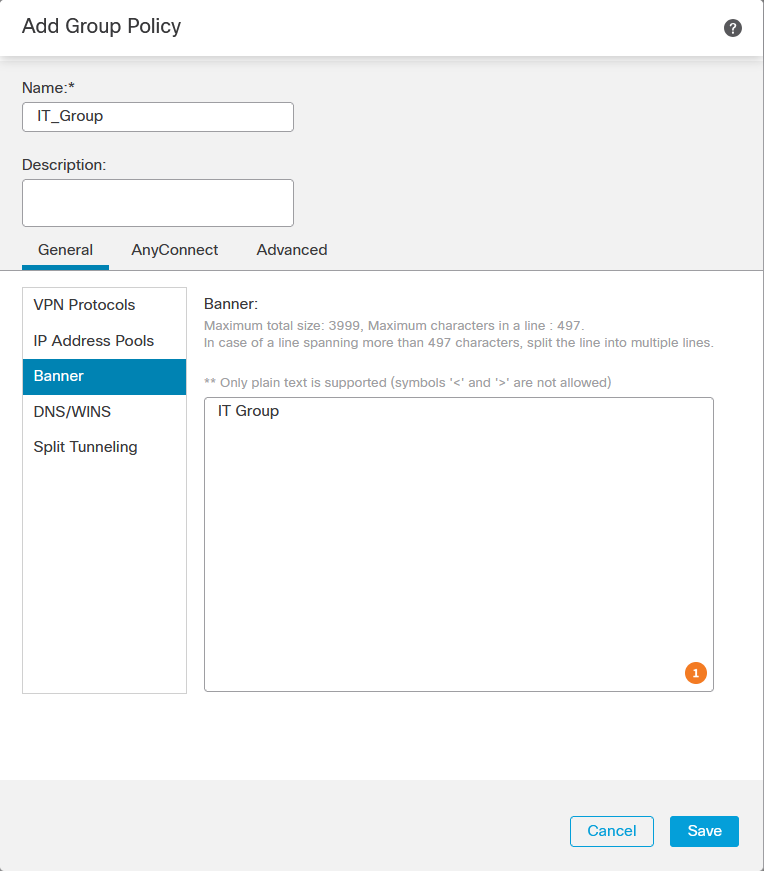

e.创建group policies。根据组织组和每个组可以访问的网络,配置每个组策略。

f.在组策略上,执行特定于每个组的配置。可以添加标语消息以在连接成功后显示。

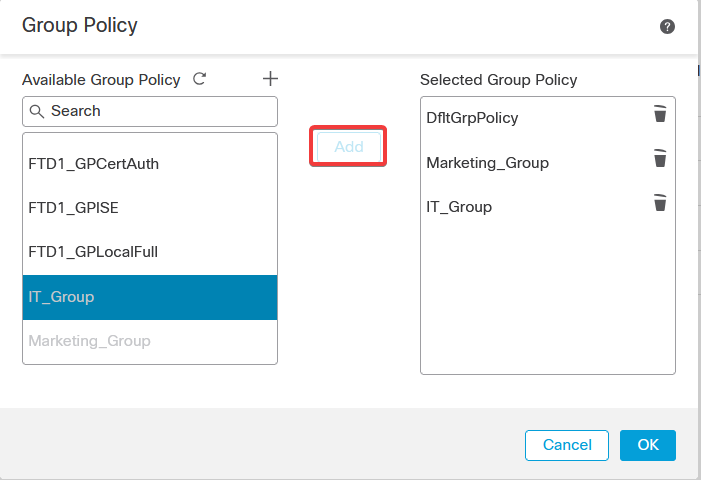

g.选择左侧的group policies命令,然后单击Add将其移到右侧。此关键字指定配置中使用的组策略。

e.部署更改。

第3步:配置ISE

第3.1步:创建用户、组和证书身份验证配置文件

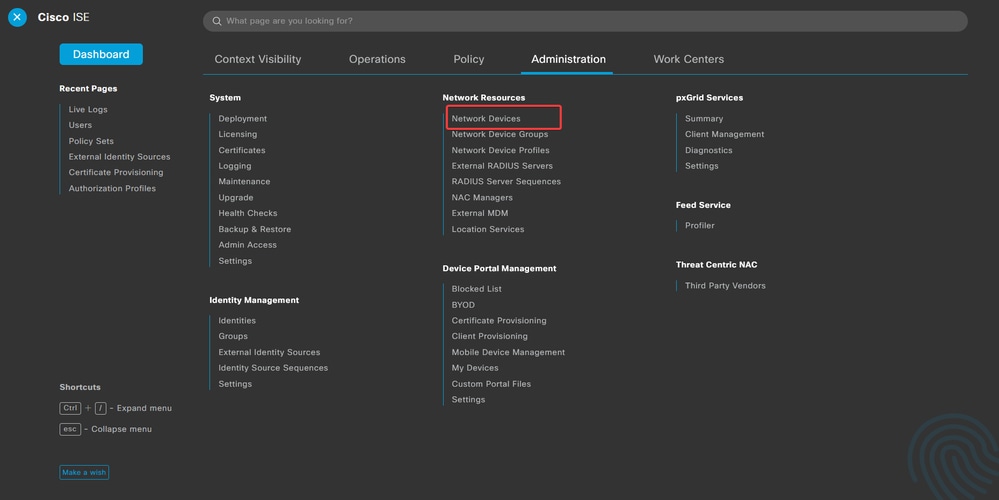

a.登录到ISE服务器并导航至Administration > Network Resources > Network Devices。

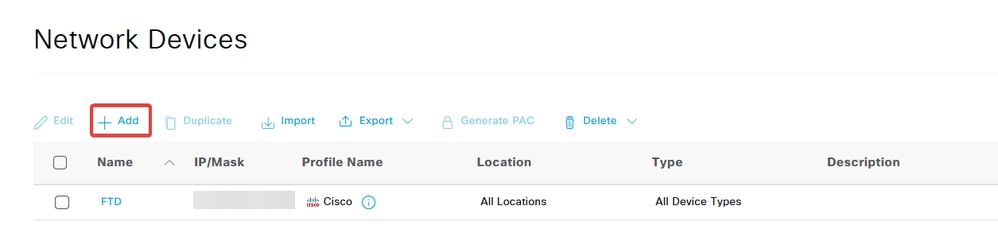

b.单击Add将防火墙配置为AAA客户端。

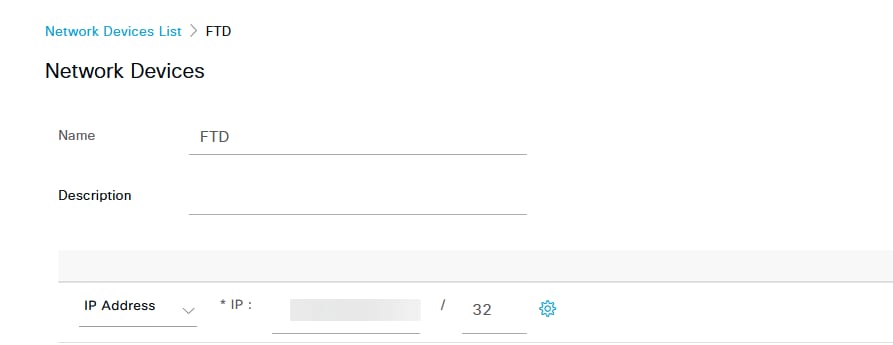

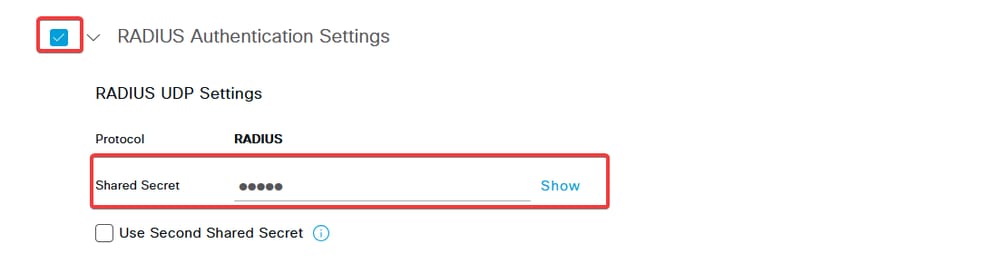

c.输入网络设备名称和IP地址字段,然后选中RADIUS Authentication Settings框并添加Shared Secret.此值必须与在FMC上创建RADIUS服务器对象时使用的值相同。单击。Save

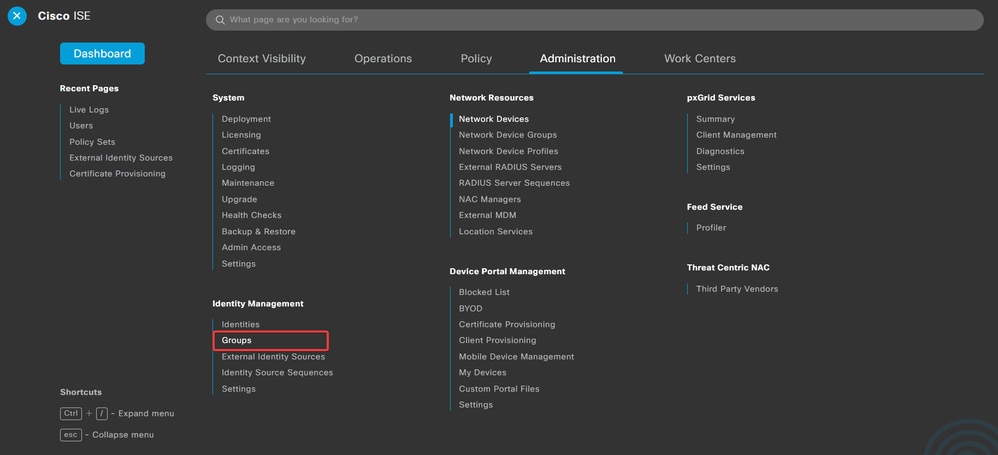

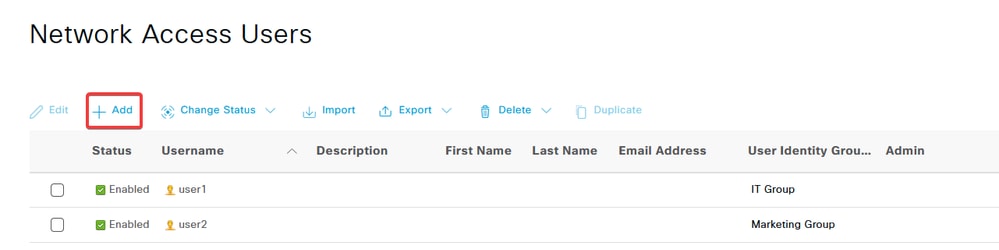

d.导航至Administration > Identity Management > Groups。

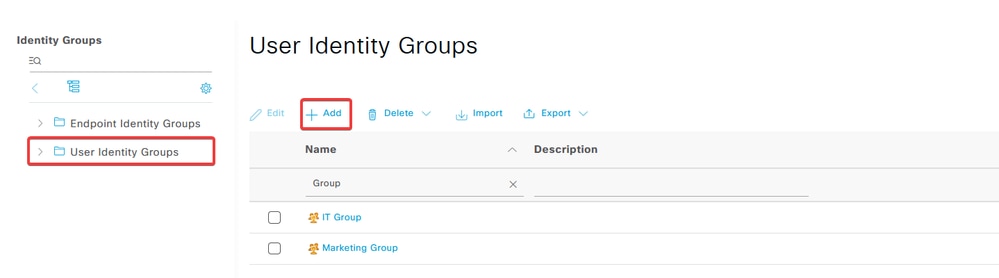

e.单击User Identity Groups,然后单击Add。

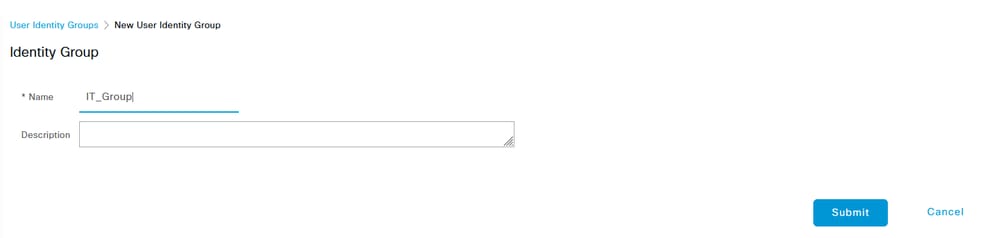

输入group NameSubmit。

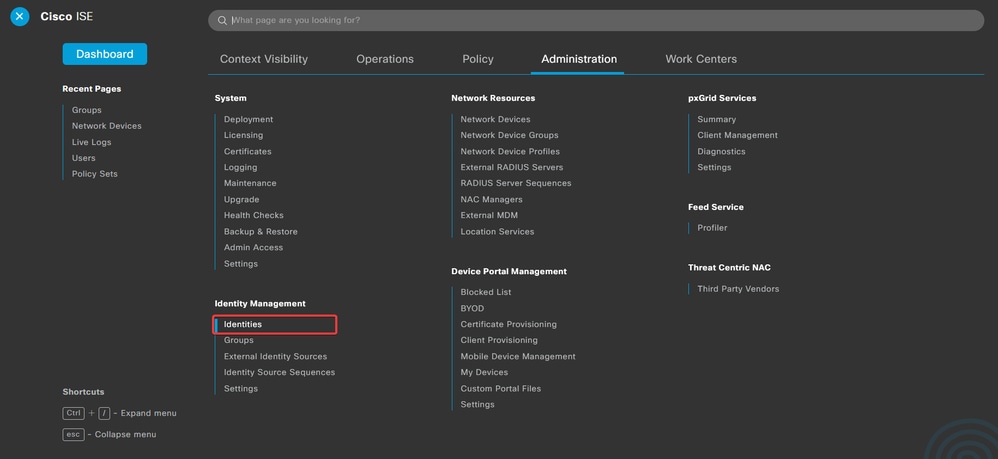

d.导航至Administration > Identity Management > Identities。

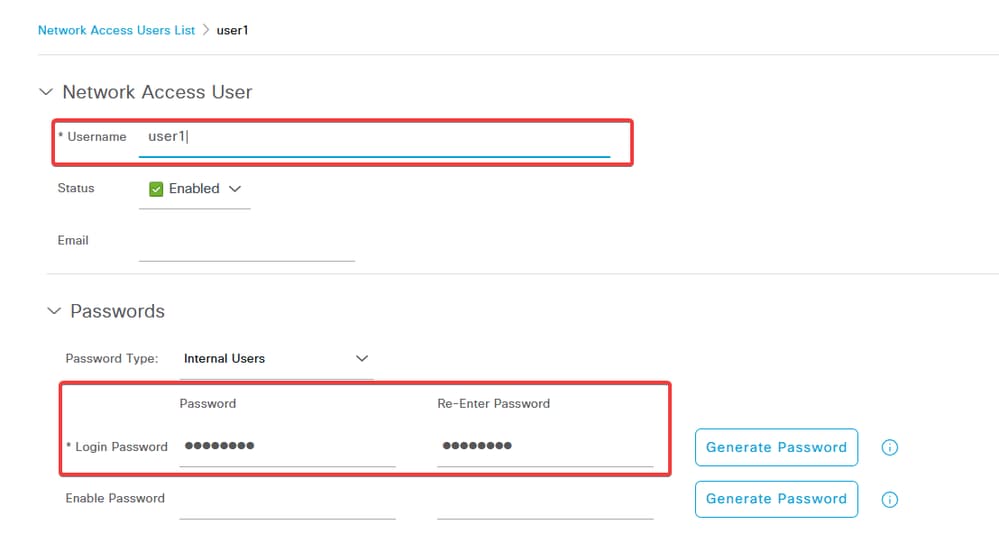

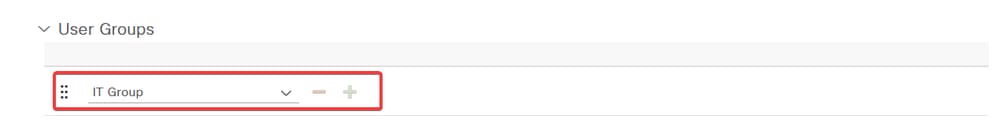

e.单击Add以便在服务器本地数据库中创建新用户。

输入Username和Login Password。然后,导航到此页末尾,选择User Group。

单击。Save

注意:必须配置用户名和密码才能创建内部用户。即使在使用证书执行的RAVPN身份验证中不需要此功能,这些用户也可以用于不需要密码的其他内部服务。因此,请确保使用强密码。

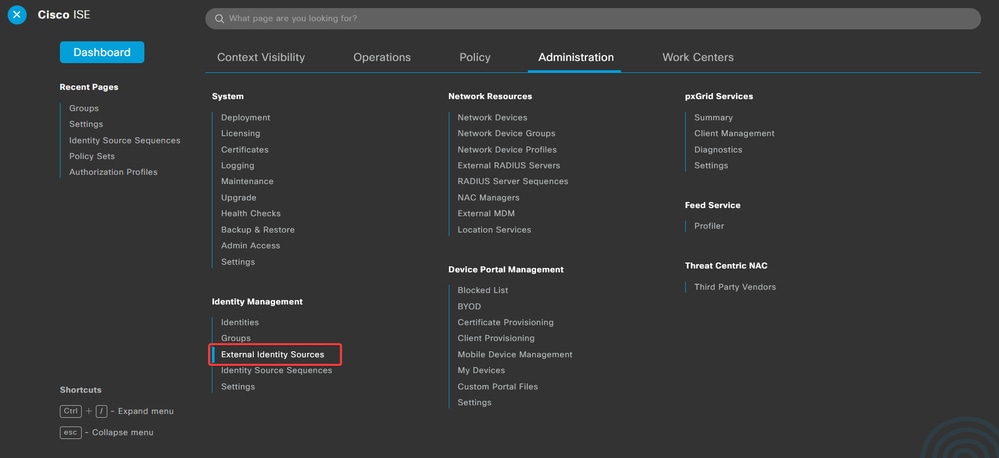

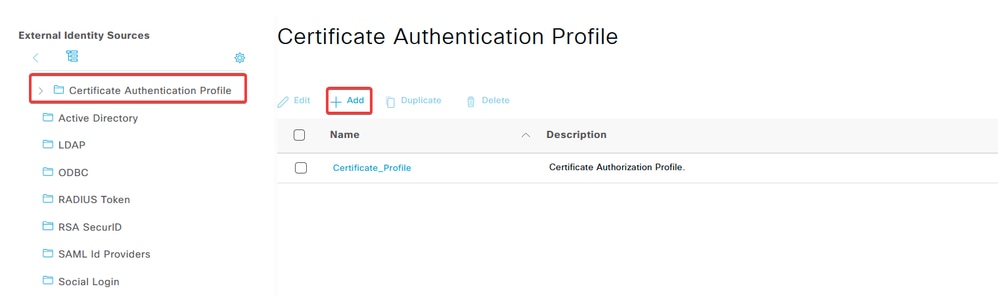

f.导航至Administration > Identity Management > External Identify Sources。

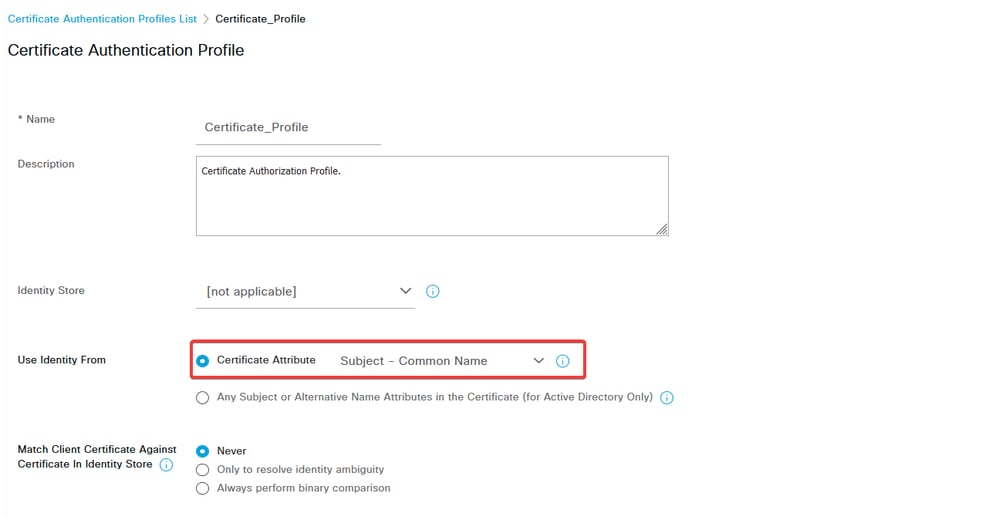

g.单击Add创建Certificate Authentication Profile。

Certificate Authentication Profile指定如何验证客户端证书,包括可以检查证书中的哪些字段(Subject Alternative Name、Common Name等)。

第3.2步:配置身份验证策略

身份验证策略用于验证请求是否来自防火墙和特定连接配置文件。

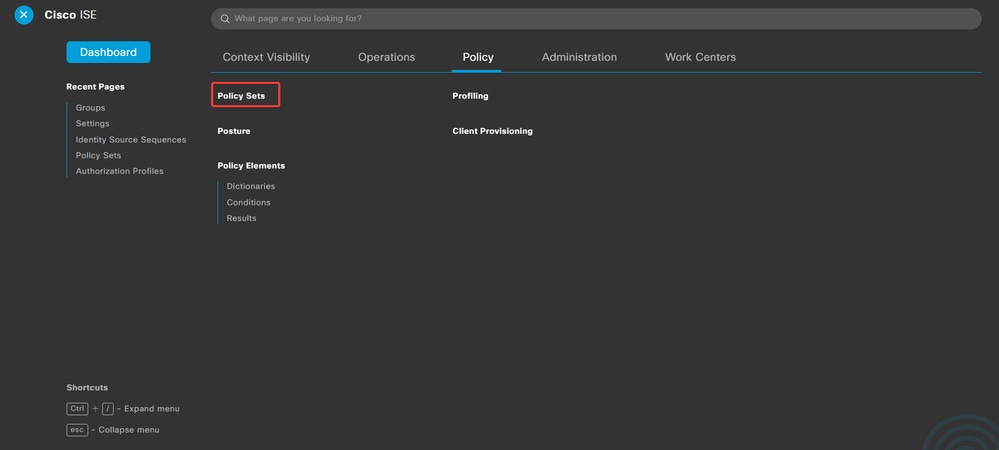

a.导航至Policy > Policy Sets。

通过点击屏幕右侧的箭头选择默认授权策略:

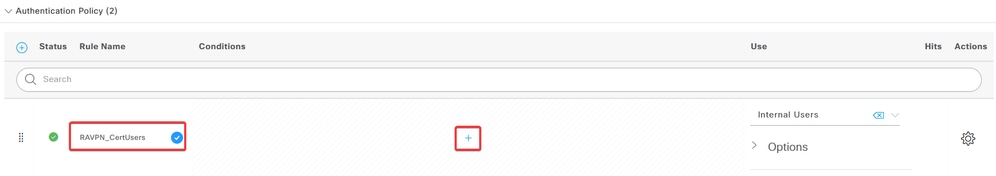

b.点击Authentication Policy旁边的下拉菜单箭头将其展开。然后,点击add (+)图标添加新规则。

输入规则的名称,然后选择条件列下的add (+)图标。

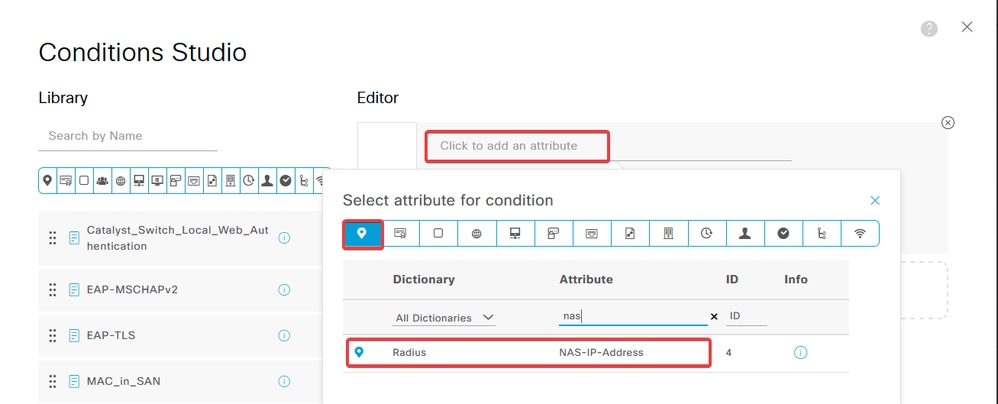

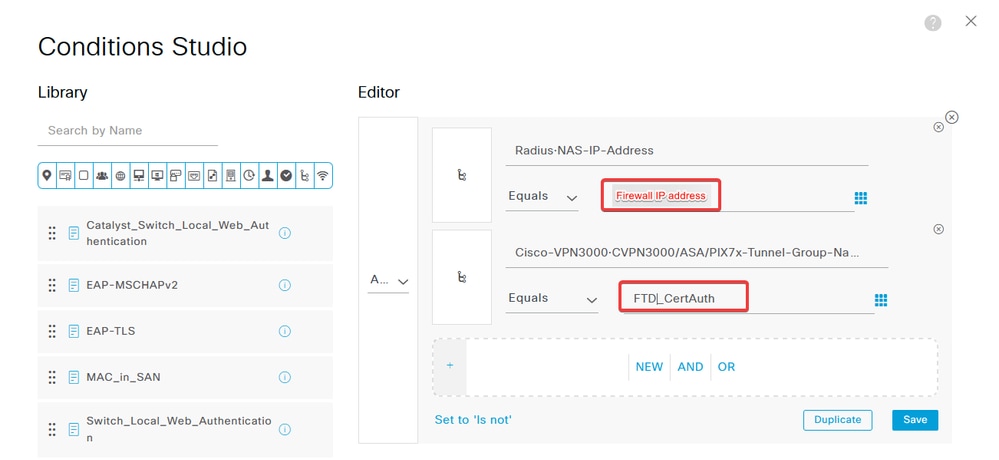

c.单击属性编辑器文本框并单击NAS-IP-Address图标。输入防火墙的IP地址。

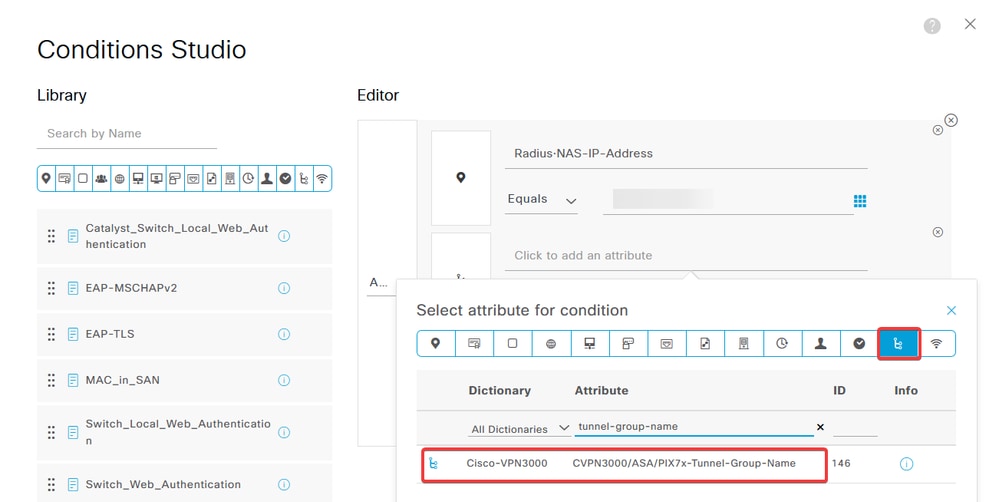

d.单击New然后添加另一个属性Tunnel-Group-name。输入在FMC上配置的名称Connection Profile。

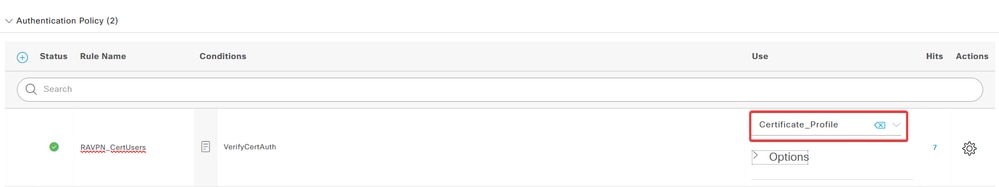

e.在“使用”列下,选择创建的Certificate Authentication Profile。通过执行此操作,可以指定配置文件中定义用于识别用户的信息。

单击。Save

第3.3步:配置授权策略

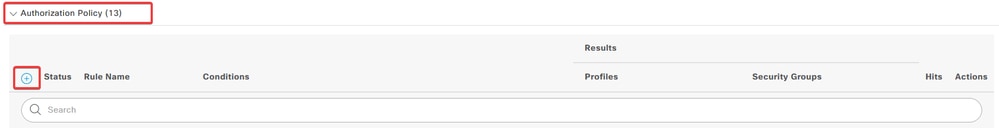

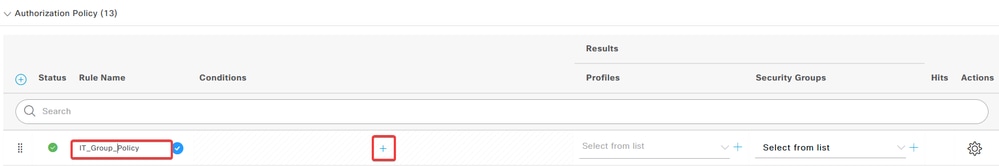

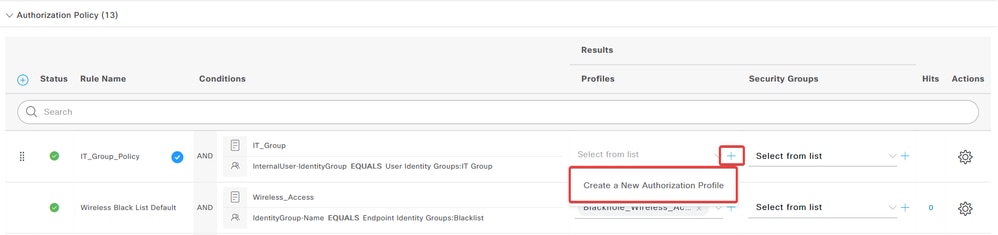

a.点击Authorization Policy旁边的下拉菜单箭头将其展开。然后,点击add (+)图标添加新规则。

输入规则的名称,然后选择条件列下的add (+)图标。

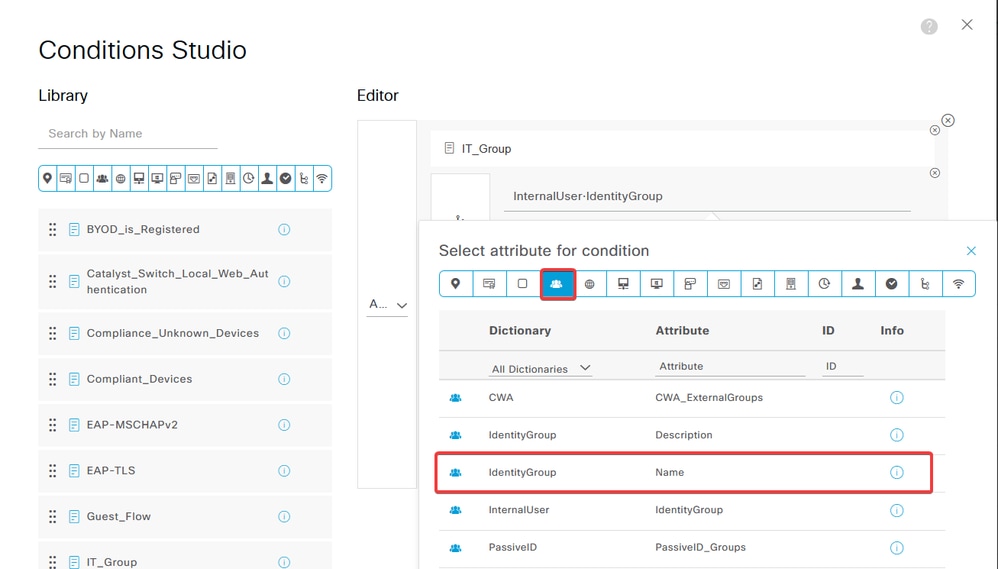

b.单击属性编辑器文本框并单击Identity group图标。选择Identity group - Name属性。

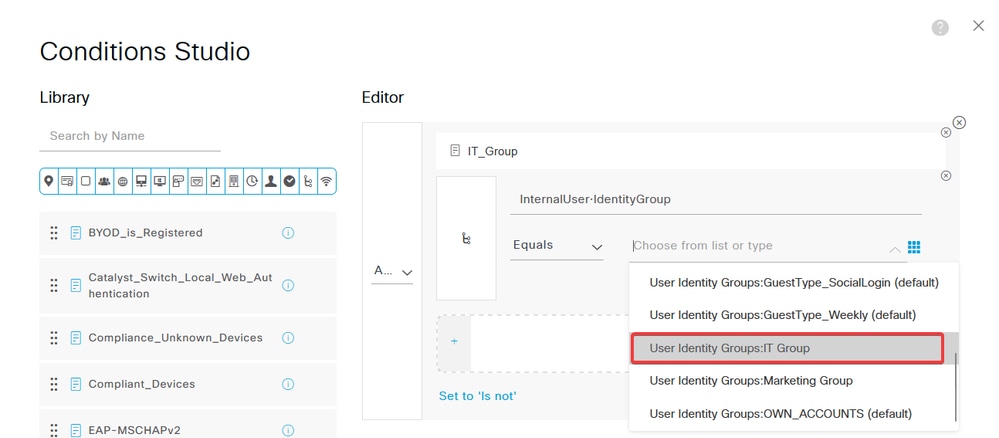

选择Equals作为运算符,然后单击下拉菜单箭头以显示可用选项并选择User Identity Groups:

。

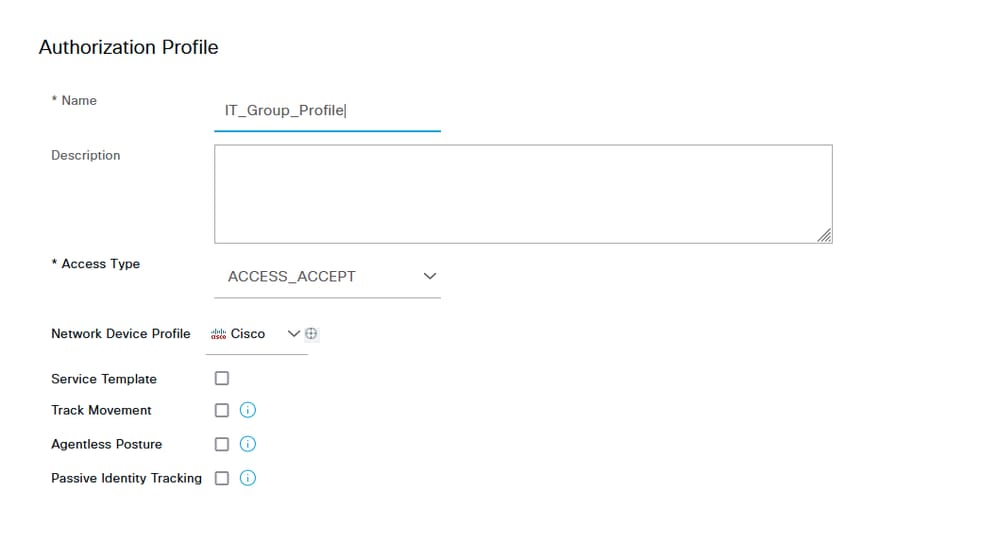

c.在配置文件列中,点击add (+)图标并选择Create a New Authorization Profile。

输入profile Name。

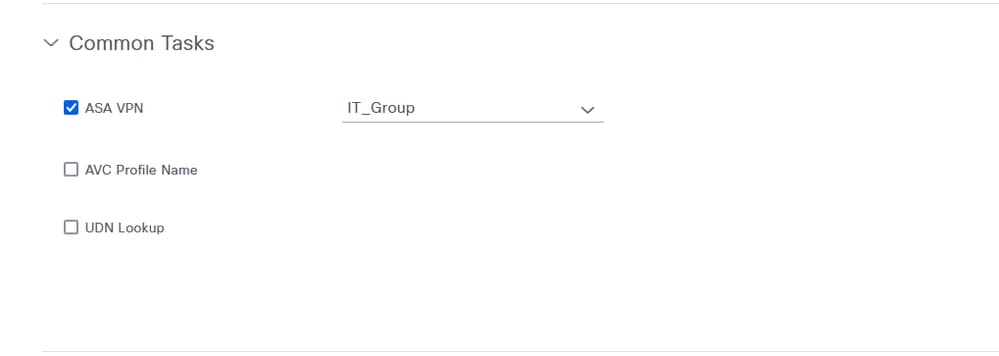

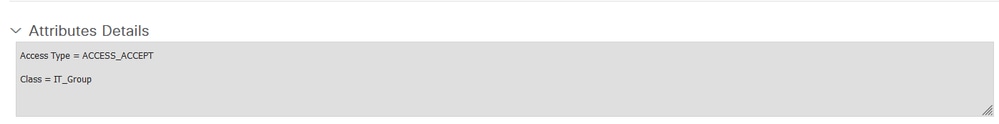

导航到Common Tasks并选中ASA VPN。然后,键入group policy name,它需要与FMC上创建的相同。

下一个属性已分配给每个组:

Click Save.

注意:重复第3.3步:为创建的每个组配置授权策略。

验证

1. 运行命令show vpn-sessiondb anyconnect并验证用户是否使用正确的组策略。

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

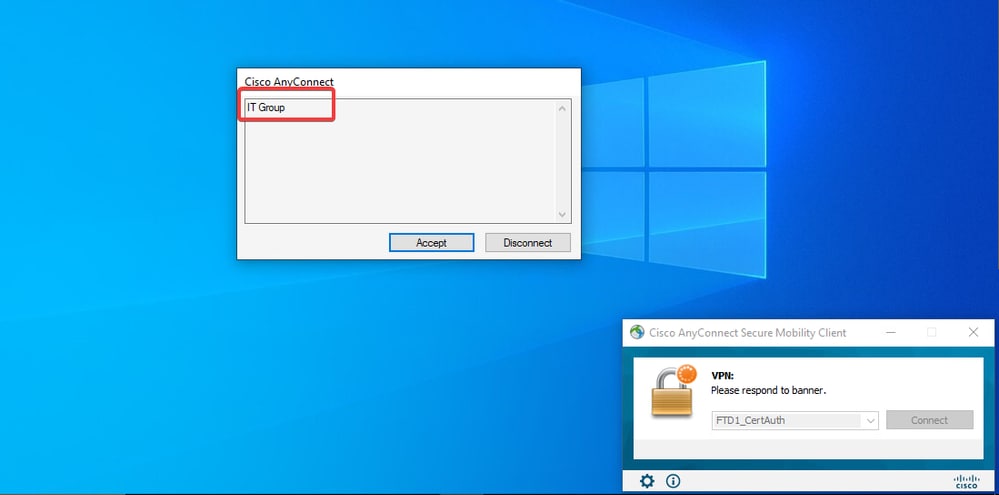

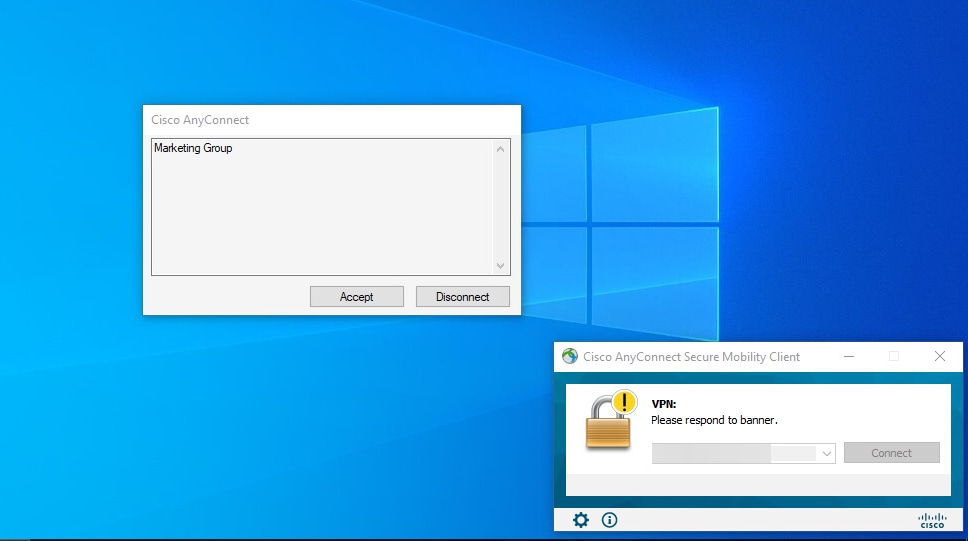

- 在组策略中,可以配置在用户成功连接时显示的标语消息。每个标语都可用于标识拥有授权的组。

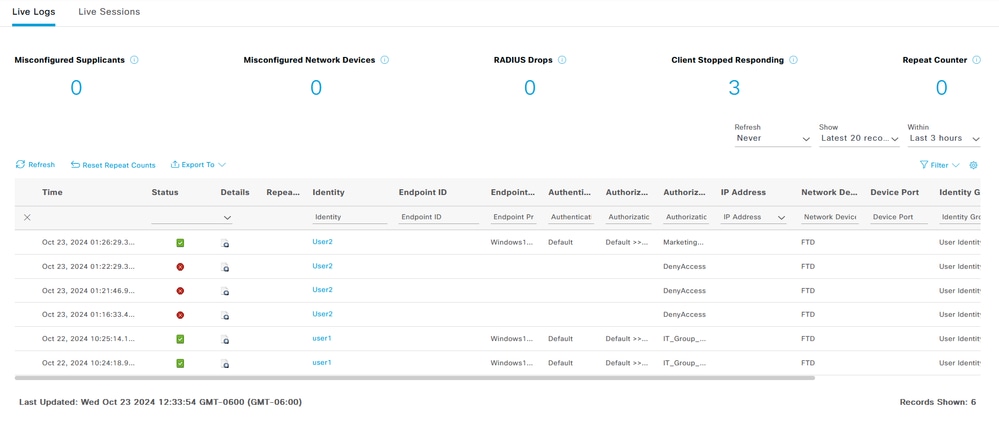

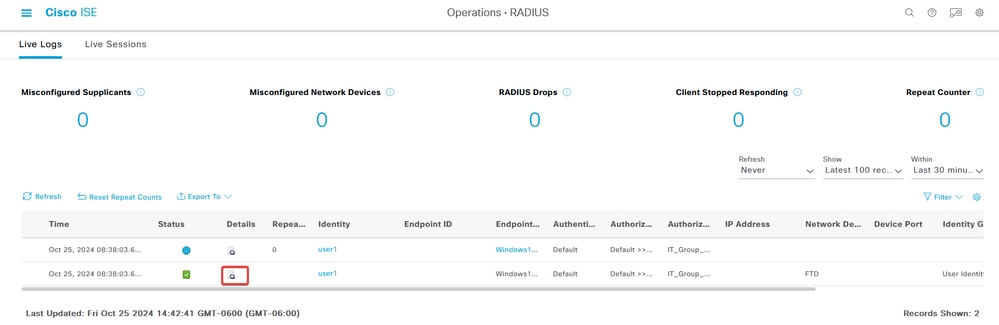

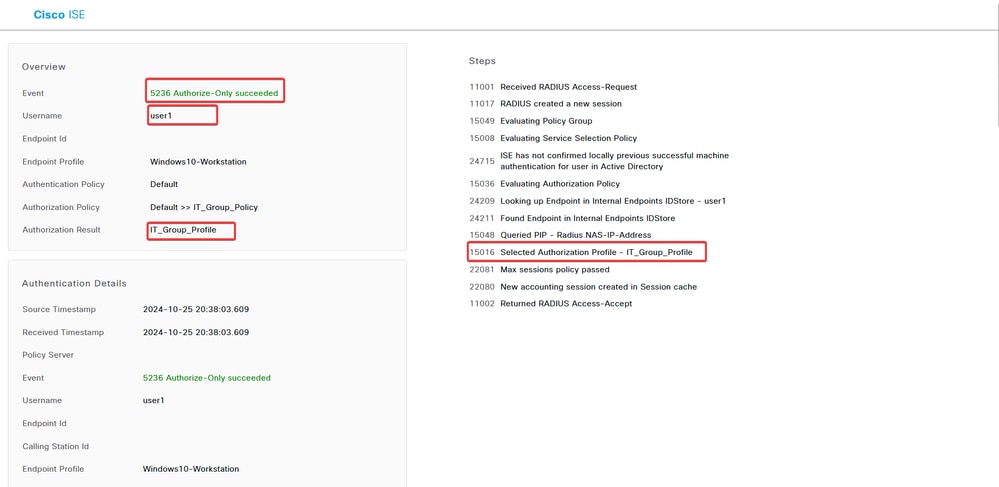

- 在实时日志中,验证连接是否使用适当的授权策略。单击

Details并显示身份验证报告。

故障排除

本部分提供了可用于对配置进行故障排除的信息。

1. 可以从CSF的诊断CLI运行调试以进行证书身份验证。

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. 使用AAA调试验证本地和/或远程属性的分配。

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

在ISE上:

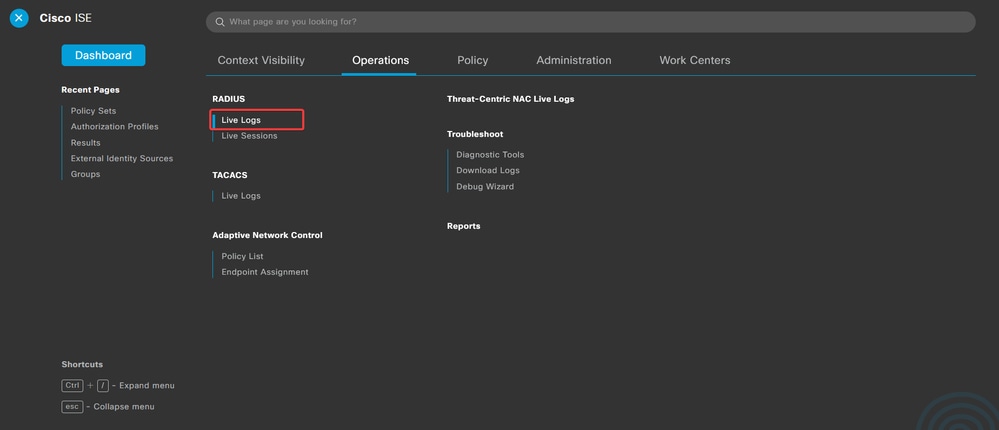

1. 定位至Operations > RADIUS > Live Logs。