在安全Web设备中配置自定义URL类别

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

简介

本文档介绍安全网络设备(SWA)中的自定义统一资源定位符(URL)类别的结构。

先决条件

要求

Cisco 建议您了解以下主题:

- 代理的工作原理。

- 安全网络设备(SWA)管理。

Cisco 建议您:

- 已安装物理或虚拟安全网络设备(SWA)。

- 许可证已激活或已安装。

- 安装向导已完成。

- 对SWA的管理权限。

使用的组件

本文档不限于特定的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

自定义URL类别

URL过滤引擎允许您过滤访问、解密和数据安全策略中的事务。为策略组配置URL类别时,可以为自定义URL类别(如果定义了任何类别)和预定义URL类别配置操作。

您可以创建描述特定主机名和Internet协议(IP)地址的自定义和外部实时源URL类别。此外,还可以编辑和删除URL类别。

当将这些自定义URL类别包含在同一个访问、解密或思科数据安全策略组中,并向每个类别分配不同的操作时,包含级别较高的自定义URL类别的操作优先。

注意:如果域名系统(DNS)将多个IP解析到某个网站,并且如果其中一个IP是自定义阻止列表,则网络安全设备会阻止所有IP的网站,无论这些IP是否在自定义阻止列表中列出。

实时源URL类别

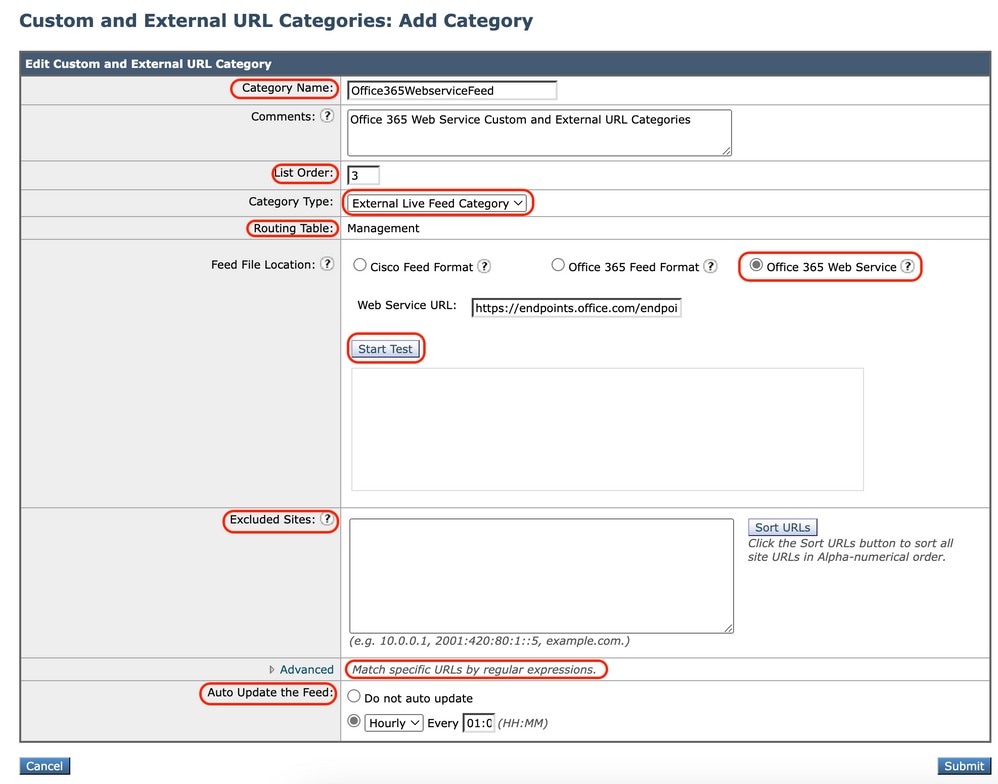

外部实时源类别用于提取来自特定站点的URL列表,例如从Microsoft获取Office 365 URL。

如果在创建和编辑自定义和外部URL类别时为“类别类型”选择“外部动态源类别”,则必须选择源格式(思科源格式或Office 365源格式),然后提供到相应源文件服务器的URL。

以下是每个源文件的预期格式:

- 思科源格式 -必须是逗号分隔值(.csv)文件;即扩展名为.csv的文本文件。.csv文件中的每个条目都必须位于单独的行上,格式设置为地址/逗号/地址类型

(例如:www.cisco.com,site或ad2.*\.com,regex)。有效地址类型为站点和正则表达式。

下面是摘自思科源格式.csv文件的摘要:

www.cisco.com,site

\.xyz,regex

ad2.*\.com,regex

www.cisco.local,site

1:1:1:11:1:1::200,site - Office 365源格式 -这是一个XML文件,位于Microsoft Office 365服务器或您保存文件的本地服务器上。它由Office 365服务提供,无法修改。

文件中的网络地址由XML标记括起来,此结构为:products > product > address list > address。在当前实现中,“地址列表类型”可以是IPv6、IPv4或URL [其中可以包括域和正则表达式(regex)模式]。

以下是Office 365源文件的代码段:

<products updated="4/15/2016">

<product name="o365">

<addresslist type="IPv6">

<address>fc00:1040:401::d:80</address>

<address>fc00:1040:401::a</address>

<address>fc00:1040:401::9</address>

</addresslist>

<addresslist type="IPv4">

<address>10.71.145.72</address>

<address>10.71.148.74</address>

<address>10.71.145.114</address>

</addresslist>

<addresslist type="URL">

<address>*.cisco.com</address>

<address>*.example.local</address>

</addresslist>

</product>

<product name="LYO">

<addresslist type="URL">

<address>*.subdomain.cisco.com</address>

<address>*.example.local</address>

</addresslist>

</product>

</products>注意:请勿将http://或https://作为任何站点条目的一部分包括在文件中,否则会发生错误。换句话说,www.cisco.com被正确分析,而http://www.cisco.com产生错误

创建自定义URL类别的步骤

步骤1: 依次选择Web Security Manager > Custom and External URL Categories。

图像-在GUI中选择自定义类别

图像-在GUI中选择自定义类别

第二步: 要创建自定义URL类别,请点击Add Category。要编辑自定义URL类别,请点击URL类别的名称。

图像-从GUI添加类别

图像-从GUI添加类别

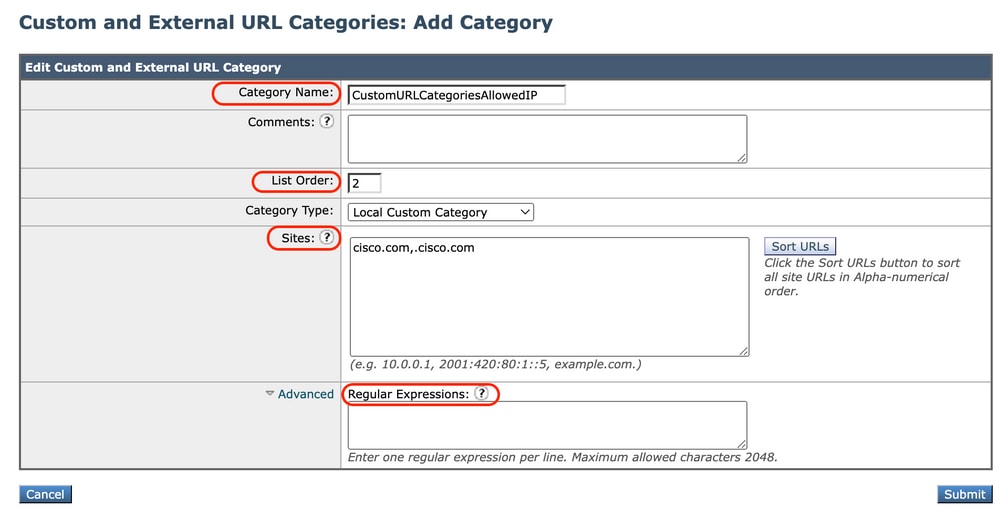

第3步:提供以下信息:

- 类别名称:输入此URL类别的标识符。为策略组配置URL过滤器时,会显示此名称。

- 列表顺序:指定此类别在自定义URL类别列表中的顺序。为列表中的第一个URL类别输入“1”。

URL过滤引擎根据自定义URL类别按指定顺序评估客户端请求。

注意:当URL过滤引擎将URL类别与客户端请求中的URL匹配时,它首先根据策略组中包含的自定义URL类别评估URL。如果请求中的URL与包含的自定义类别不匹配,则URL过滤引擎会将其与预定义的URL类别进行比较。如果URL不匹配任何包含的自定义或预定义的URL类别,则请求会取消分类。

- Category Type:选择Local Custom Category或External Live Feed Category。

- 路由表:选择管理或数据。此选项仅在启用“拆分路由”时可用;也就是说,它不适用于本地自定义类别。

图像-本地自定义URL类别 图像-本地自定义URL类别 |

图像-自定义Url类别配置源 图像-自定义Url类别配置源 |

| 本地自定义类别 | 外部实时源类别 |

定义使用正则表达式

安全网络设备使用的正则表达式语法与其他Velocity模式匹配引擎实现所使用的正则表达式语法略有不同。

此外,设备不支持使用反斜杠转义正斜杠。如果您需要在正则表达式中使用正斜杠,只需键入正斜杠而不使用反斜杠。

注意:严格来说,AsyncOS for Web使用Flex正则表达式分析器

要测试正则表达式,您可以使用此链接:flex lint - Regex测试器/调试器

注意:返回超过63个字符的正则表达式失败并产生无效条目错误。请务必形成不可能返回63个字符以上的正则表达式

注意:执行大量字符匹配的正则表达式会消耗资源并可能影响系统性能。因此,可以谨慎应用正则表达式。

您可以在以下位置使用正则表达式:

· 访问策略的自定义URL类别。创建用于访问策略组的自定义URL类别时,可以使用正则表达式指定与输入模式匹配的多个Web服务器。

· 要阻止的自定义用户代理。编辑访问策略组的要阻止的应用时,可以使用正则表达式输入要阻止的特定用户代理。

提示:不能为正则表达式设置Web代理绕行。

以下是Flex正则表达式中的字符类列表

| 字符类 | |

|---|---|

| . | 除换行符以外的任何字符 |

| \w \d \s | 单词、数字、空格 |

| \W \D \S | 不是单词、数字、空格 |

| [abc] | 任何a、b或c |

| [^abc] | 不是a、b或c |

| [a-g] | a与g之间的字符 |

| 锚点 | |

| ^abc$ | 字符串的开始/结束 |

| \b | 字边界 |

| 转义字符 | |

| \. \* \\ | 转义的特殊字符 |

| \t \n \r | 制表符、换行符、回车符 |

| \u00A9 | unicode转义© |

| 组和环顾 | |

| (abc) | 捕获组 |

| \1 | 返回组#1引用 |

| (?:abc) | 非捕获组 |

| (?=abc) | 正面展望 |

| (?!abc) | 负面展望 |

| 量词和替代词 | |

| a* a+ a? | 0或更多、1或更多、0或1 |

| a{5} a{2,} | 恰好五、二或更多 |

| a{1,3} | 1到3之间 |

| a+? a{2,}? | 匹配尽可能少 |

| ab|cd | match ab或cd |

注意:请注意长模式中的非转义点,特别是在较长模式的中间,并注意此元字符(星号*),尤其是与点字符结合使用。任何模式都包含一个未转义的点,该点在禁用后返回超过63个字符。

始终转义*(star)和。(点)加上\(反斜线)\*和\。

如果在正则表达式中使用.cisco.local,则域Xcisco.local也是一个匹配项。

非转义字符会影响性能,而且会导致Web浏览速度变慢。这是因为模式匹配引擎必须经历数千或数百万种可能性,直到找到正确条目的匹配项,并且它可能会对允许的策略的类似URL产生一些安全隐患

可以使用命令行界面(CLI)选项advancedproxyconfig > miscellaneous > Do you want to enable URL lower case conversion for velocity regex,to enable or disable default regex conversion to lower case for case-insensitive matches。如果存在区分大小写的问题,请使用。

限制和设计问题

- 这些URL类别定义中只能使用30个外部实时源文件,并且每个文件包含的条目不能超过5000个。

- 如果外部馈送条目数增加,则会导致性能下降。

- 可以在多个自定义URL类别中使用相同的地址,但所列类别的顺序是相关的。

如果将这些类别包括在同一策略中,并为每个类别定义不同的操作,则会应用为自定义URL类别表中列出的最高类别定义的操作。

- 当本地文件传输协议(FTP)请求透明地重定向到FTP代理时,它不包含FTP服务器的主机名信息,只包含其IP地址。

因此,某些仅包含主机名信息的预定义URL类别和Web信誉过滤器与本地FTP请求不匹配,即使请求发往这些服务器。

如果要阻止对这些站点的访问,必须创建自定义URL类别,使它们使用其IP地址。

- 未分类的URL是不匹配任何预定义URL类别或包括的自定义URL类别的URL

在策略中使用自定义URL类别

URL过滤引擎允许您过滤访问、解密和数据安全策略中的事务。为策略组配置URL类别时,可以为自定义URL类别(如果定义了任何类别)和预定义URL类别配置操作。

为访问策略配置URL过滤器的步骤

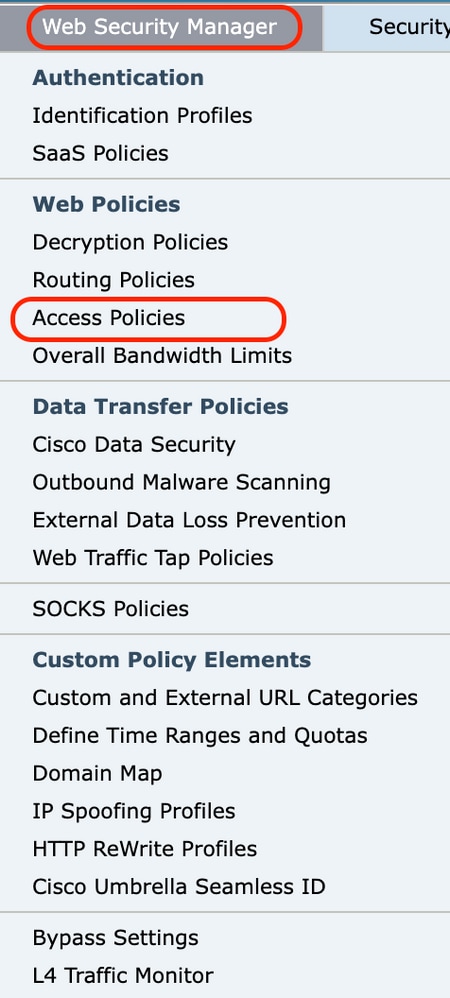

步骤1: 选择网络安全管理器>访问策略。

图像-从GUI选择访问策略(Access Policies from GUI)

图像-从GUI选择访问策略(Access Policies from GUI)

第二步: 点击要编辑的策略组的URL过滤器(URL Filter)列下的策略表中的链接。

图像-将自定义类别添加到访问策略

图像-将自定义类别添加到访问策略

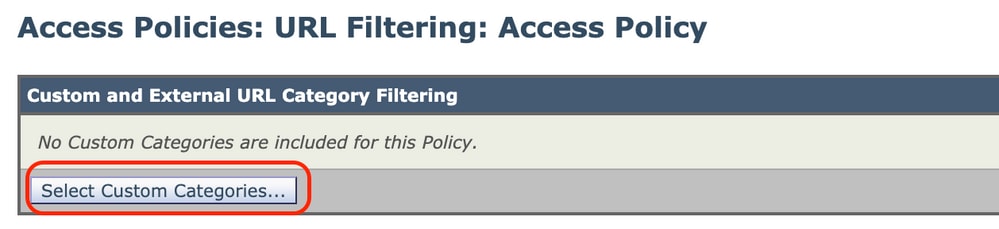

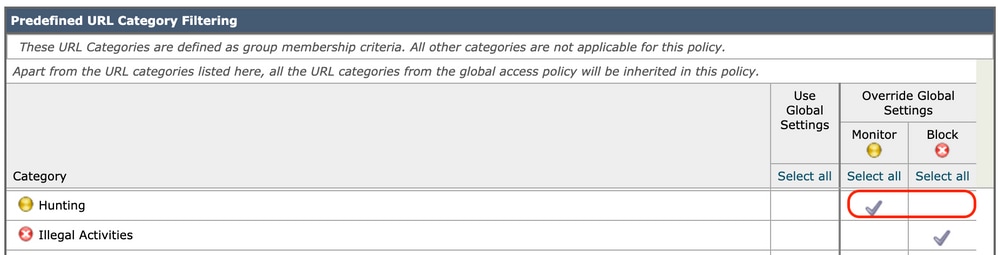

第3步(可选)在“自定义URL类别过滤”部分中,您可以添加在此策略中要对其执行操作的自定义URL类别:

a)点击选择自定义类别。

图像选择自定义URL类别

图像选择自定义URL类别

b)选择要包含在此策略中的自定义URL类别,然后单击Apply。

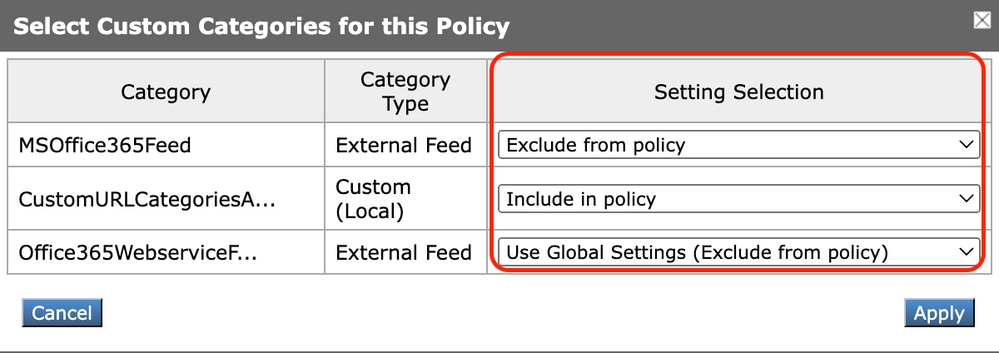

映像选择要在策略中包含的自定义类别

映像选择要在策略中包含的自定义类别

选择URL过滤引擎必须比较客户端请求的自定义URL类别。

URL过滤引擎将客户端请求与包含的自定义URL类别进行比较,并忽略排除的自定义URL类别。

URL过滤引擎将客户端请求中的URL与预定义的URL类别之前包含的自定义URL类别进行比较。

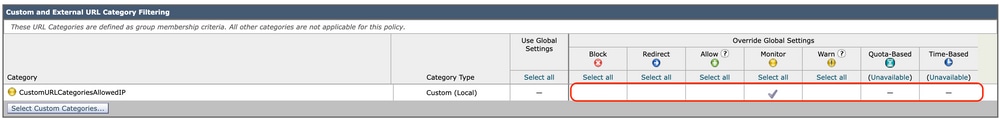

策略中包含的自定义URL类别显示在Custom URL Category Filtering部分中。

第 4 步: 在Custom URL Category Filtering部分中,为每个包含的自定义URL类别选择一个操作。

图像-为自定义类别选择操作

图像-为自定义类别选择操作

| 操作 |

描述 |

|---|---|

| 使用全局设置 |

使用全局策略组中此类别的操作。这是用户定义的策略组的默认操作。 仅适用于用户定义的策略组。 |

| 阻止 |

Web代理拒绝与此设置匹配的事务。 |

| 重定向 |

将最初发往此类别中URL的流量重定向到您指定的位置。选择此操作后,系统将显示Redirect To字段。输入要将所有流量重定向到的URL。 |

| 允许 |

始终允许此类别中网站的客户端请求。 允许的请求会绕过所有进一步的过滤器和恶意软件扫描。 仅将此设置用于受信任的网站。您可以将此设置用于内部站点。 |

| 监控 |

Web代理既不允许也不阻止请求。相反,它会继续根据其他策略组控制设置(如Web信誉过滤器)评估客户端请求。 |

| 警告 |

Web代理最初会阻止请求并显示警告页面,但允许用户通过点击警告页面中的超文本链接继续操作。 |

| 基于配额的 |

当单个用户接近您指定的数量或时间配额时,会显示警告。达到配额时,将显示阻止页面。. |

| 基于时间的 |

Web代理在您指定的时间范围内阻止或监控请求。 |

第 5 步: 在Predefined URL Category Filter部分中,为每个类别选择以下操作之一:

-

使用全局设置

-

监控

-

警告

-

阻止

-

基于时间的

-

基于配额的

图像-为预定义的类别选择操作

图像-为预定义的类别选择操作

步骤 6 在未分类 URL部分中,选择要对不属于预定义或自定义URL类别的网站的客户端请求采取的操作。此设置还确定由URL类别集更新产生的新的和合并的类别的默认操作。

图像-为未分类的URL选择操作

图像-为未分类的URL选择操作

步骤 7. 提交并确认更改。

为解密策略配置URL过滤器的步骤

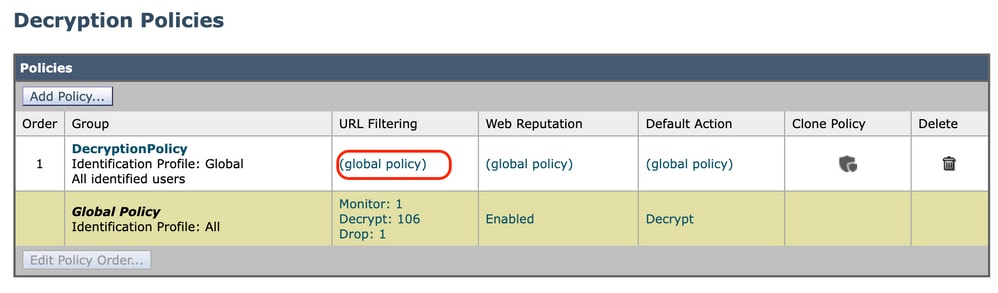

步骤1: 选择网络安全管理器>解密策略。

图像-选择解密策略

图像-选择解密策略

步骤 2 点击要编辑的策略组的URL过滤(URL Filtering)列下的策略表中的链接。

图像-选择URL过滤器

图像-选择URL过滤器

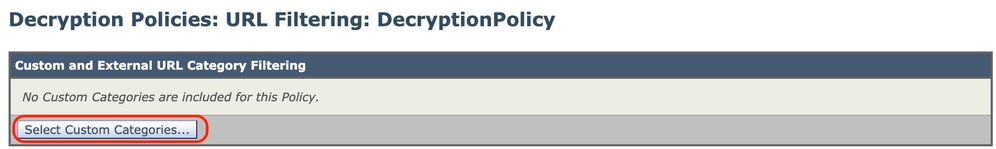

第3步(可选)在“自定义URL类别过滤”(Custom URL Category Filtering)部分中,可以添加在此策略中要对其执行操作的自定义URL类别:

-

点击选择自定义类别。

图像-选择自定义类别

图像-选择自定义类别

b.选择要包含在此策略中的自定义URL类别,然后单击Apply。

映像选择要在策略中包含的自定义类别

映像选择要在策略中包含的自定义类别

选择URL过滤引擎必须比较客户端请求的自定义URL类别。

URL过滤引擎将客户端请求与包含的自定义URL类别进行比较,并忽略排除的自定义URL类别。

URL过滤引擎将客户端请求中的URL与预定义的URL类别之前包含的自定义URL类别进行比较。

策略中包含的自定义URL类别显示在Custom URL Category Filtering部分中。

第 4 步: 为每个自定义和预定义的URL类别选择一个操作。

图像-选择解密策略的操作

图像-选择解密策略的操作

| 操作 |

描述 |

|---|---|

| 使用全局设置 |

在全局解密策略组中为此类别使用操作。这是用户定义的策略组的默认操作。 仅适用于用户定义的策略组。 在全局解密策略中排除自定义URL类别时,用户定义的解密策略中包含的自定义URL类别的默认操作是Monitor,而不是Use Global Settings。如果在全局解密策略中排除了自定义URL类别,则不能选择使用全局设置(Use Global Settings)。 |

| 通过 |

通过客户端和服务器之间的连接,而不检查流量内容。 |

| 监控 |

Web代理既不允许也不阻止请求。相反,它会继续根据其他策略组控制设置(如Web信誉过滤器)评估客户端请求。 |

| 解密 |

允许连接,但检查流量内容。设备解密流量并将访问策略应用于已解密流量,就好像它是纯文本超文本传输协议(HTTP)连接一样。当连接已解密且访问策略已应用时,您可以扫描流量中的恶意软件。 |

| 丢弃 |

丢弃连接,并且不将连接请求传递给服务器。设备不会通知用户已断开连接。 |

第五步: 在未分类 URL部分中,选择要对不属于预定义或自定义URL类别的网站的客户端请求采取的操作。

此设置还确定由URL类别集更新产生的新的和合并的类别的默认操作。

图像-未分类解密策略

图像-未分类解密策略

步骤 6 提交并确认更改。

注意:如果要阻止超文本传输协议安全(HTTPS)请求的特定URL类别,请选择对“解密策略”(Decryption Policy)组中的该URL类别进行解密,然后选择阻止访问策略组中的同一URL类别。

为数据安全策略组配置URL过滤器的步骤

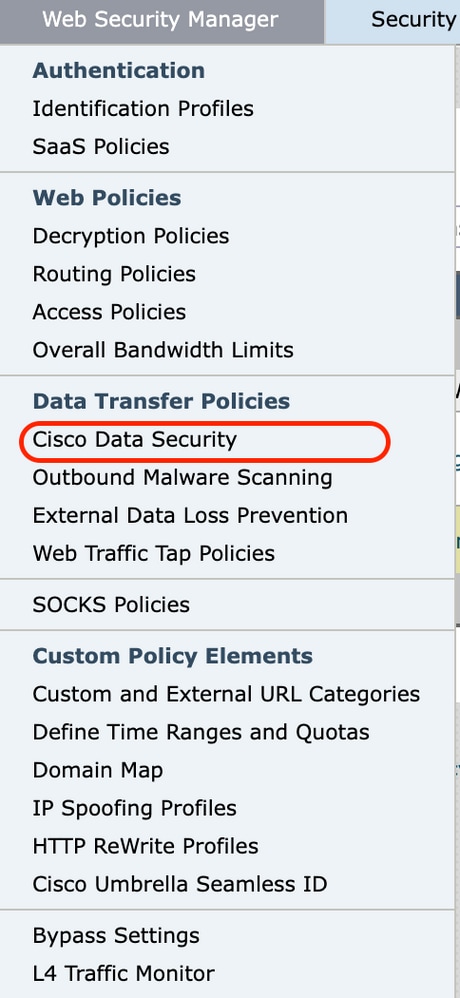

步骤1: 选择Web Security Manager > Cisco Data Security。

图像-思科数据安全

图像-思科数据安全

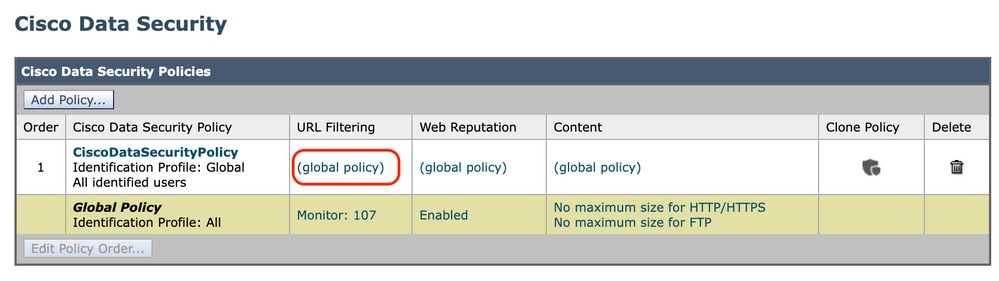

步骤 2 点击要编辑的策略组的URL过滤(URL Filtering)列下的策略表中的链接。

图像-数据安全选择URL过滤器

图像-数据安全选择URL过滤器

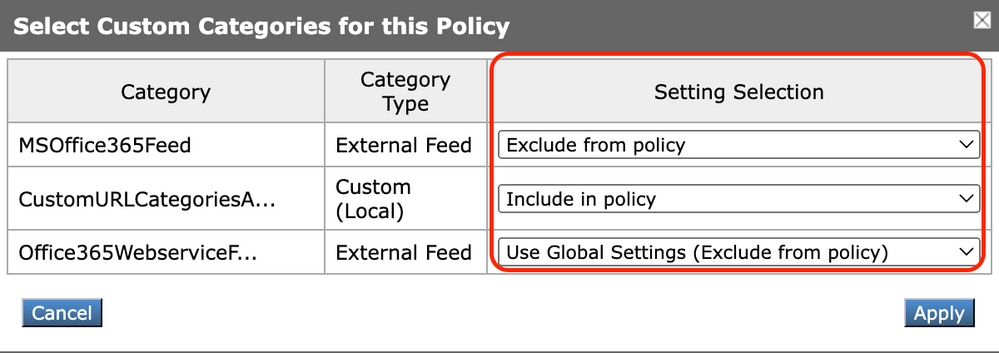

第3步(可选)在“自定义URL类别过滤”(Custom URL Category Filtering)部分中,可以添加在此策略中要对其执行操作的自定义URL类别:

-

点击选择自定义类别。

图像-选择自定义字段

图像-选择自定义字段

b.选择要包含在此策略中的自定义URL类别,然后单击Apply。

映像选择要在策略中包含的自定义类别

映像选择要在策略中包含的自定义类别

选择URL过滤引擎必须比较客户端请求的自定义URL类别。

URL过滤引擎将客户端请求与包含的自定义URL类别进行比较,并忽略排除的自定义URL类别。

URL过滤引擎将客户端请求中的URL与预定义的URL类别之前包含的自定义URL类别进行比较。

策略中包含的自定义URL类别显示在Custom URL Category Filtering部分中。

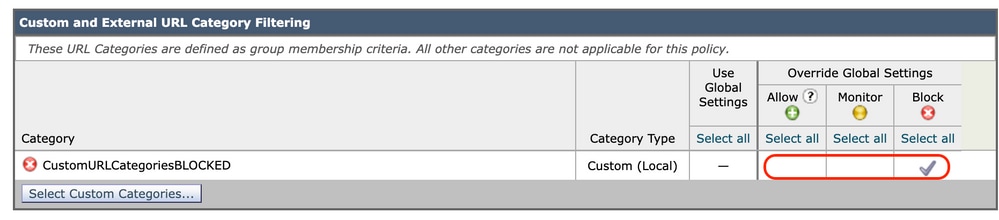

第 4 步: 在Custom URL Category Filtering部分中,为每个自定义URL类别选择一个操作。

图像-数据安全选择操作

图像-数据安全选择操作

| 操作 |

描述 |

|---|---|

| 使用全局设置 |

使用全局策略组中此类别的操作。这是用户定义的策略组的默认操作。 仅适用于用户定义的策略组。 在全局思科数据安全策略中排除自定义URL类别时,用户定义的思科数据安全策略中包含的自定义URL类别的默认操作是Monitor,而不是Use Global Settings。如果在全局思科数据安全策略中排除了自定义URL类别,则不能选择使用全局设置(Use Global Settings)。 |

| 允许 |

始终允许此类别网站的上传请求。仅适用于自定义URL类别。 允许的请求会绕过所有进一步的数据安全扫描,并根据访问策略评估该请求。 仅将此设置用于受信任的网站。您可以将此设置用于内部站点。 |

| 监控 |

Web代理既不允许也不阻止请求。相反,它会继续根据其他策略组控制设置(例如Web信誉过滤器)评估上传请求。 |

| 阻止 |

Web代理拒绝与此设置匹配的事务。 |

第 5 步: 在Predefined URL Category Filtering部分中,为每个类别选择以下操作之一:

-

使用全局设置

-

监控

-

阻止

图像-数据安全预定义URL选择操作

图像-数据安全预定义URL选择操作

步骤 6 在未分类 URL部分中,选择要对不属于预定义或自定义URL类别的网站的上传请求采取的操作。

此设置还确定由URL类别集更新产生的新的和合并的类别的默认操作。

图像-未分类的数据安全

图像-未分类的数据安全

步骤 7. 提交并确认更改。

注意:如果不禁用最大文件大小限制,网络安全设备将在URL过滤中选择“允许”(Allow)或“监控”(Monitor)选项后继续验证最大文件大小。

配置使用自定义URL类别控制上传请求的步骤

每个上传请求都分配给“出站恶意软件扫描”策略组,并继承该策略组的控制设置。

Web代理收到上传请求报头后,它拥有必要的信息,可以确定它是否必须扫描请求正文。

DVS引擎扫描请求并将判定返回到Web代理。如果适用,阻止页面将会显示给最终用户。

| 第 1 步 |

选择网络安全管理器>出站恶意软件扫描。 |

||||||||

| 步骤 2 |

在目标列中,点击要配置的策略组的链接。 |

||||||||

| 步骤 3 |

在编辑目标设置部分,从下拉菜单中选择定义目标扫描自定义设置。 |

||||||||

| 步骤 4 |

在要扫描的目标部分,选择以下选项之一:

|

||||||||

| 步骤 5 |

提交您的更改。 |

||||||||

| 步骤 6 |

在防恶意软件过滤列中,点击策略组的链接。 |

||||||||

| 步骤 7 |

在Anti-Malware Settings部分中,选择Define Anti-Malware Custom Settings。 |

||||||||

| 步骤 8 |

在Cisco DVS Anti-Malware Settings部分,选择要为此策略组启用的防恶意软件扫描引擎。 |

||||||||

| 步骤 9 |

在恶意软件类别部分,选择是监控还是阻止各种恶意软件类别。 此部分列出的类别取决于您启用的扫描引擎。 |

||||||||

| 步骤 10 |

提交并确认更改。 |

在外部DLP策略中配置控制上传请求的步骤

Web代理收到上传请求报头后,它便拥有了必要的信息,可以确定该请求是否可以转到外部DLP系统进行扫描。

DLP系统扫描请求并将判定返回到Web代理,阻止或监控(根据访问策略评估请求)。

| 第 1 步 |

选择网络安全管理器 > 外部防数据丢失。 |

| 步骤 2 |

点击要配置的策略组的Destinations列下的链接。 |

| 步骤 3 |

在Edit Destination Settings部分下,选择“Define Destinations Scanning Custom Settings”。 |

| 步骤 4 |

在要扫描的目标部分,选择以下选项之一:

|

| 步骤 5 |

提交并确认更改。 |

旁路和直通URL

您可以在透明代理实施中配置安全Web设备,以绕过来自特定客户端或特定目标的HTTP或HTTPS请求。

提示:对于需要流量通过设备的应用,无需对目标服务器进行任何修改或证书检查,即可使用直通

注意:域映射功能在HTTPS透明模式下工作。 在显式模式中,此功能不适用于HTTP流量。

-

必须配置本地自定义类别(Local Custom Category)以允许流量使用此功能。

-

启用此功能后,它会根据域映射中配置的服务器名称修改或分配服务器名称,即使服务器名称指示(SNI)信息可用也是如此。

-

如果流量与域映射匹配且配置了相应的自定义类别、解密策略和直通操作,则此功能不会根据域名阻止流量。

-

身份验证不使用此直通功能。身份验证需要解密,但在此情况下,流量不会被解密。

-

流量不受监控。您必须将UDP数据流配置为不到达网络安全设备,而是必须直接通过防火墙到达Internet(针对WhatsApp、Telegram等应用)。

-

WhatsApp、Telegram和Skype在透明模式下工作。但是,由于对应用的限制,WhatsApp等一些应用在“显式”模式下无法工作。

确保您为需要将流量传递到特定服务器的设备定义了标识策略。具体来说,您必须:

-

选择Exempt from authentication/identication。

-

指定必须应用此标识配置文件的地址。您可以使用IP地址、无类域间路由(CIDR)块和子网。

| 第 1 步 |

启用HTTPS代理。 |

||||||||||

| 步骤 2 |

选择网络安全管理器 > 域映射。

|

||||||||||

| 步骤 3 |

选择网络安全管理器 > 自定义和外部URL类别。

|

||||||||||

| 步骤 4 |

选择网络安全管理器 > 解密策略。

(可选)您可以使用%(格式说明符查看访问日志信息。 |

为Web请求配置Web代理旁路

将自定义URL类别添加到代理绕行列表后,系统会为源和目标绕行自定义URL类别的所有IP地址和域名。

| 第 1 步 |

选择网络安全管理器>绕行设置。 |

| 步骤 2 |

单击Edit Bypass Settings。 |

| 步骤 3 |

输入要绕过Web代理的地址。 注意:将/0配置为旁路列表中的任何IP的子网掩码时,设备会绕过所有网络流量。在这种情况下,设备会将配置解释为0.0.0.0/0。 |

| 步骤 4 |

选择要添加到代理绕行列表的自定义URL类别。 |

| 步骤 5 |

提交并确认更改。 |

注意:无法为正则表达式设置Web代理绕行。

报告

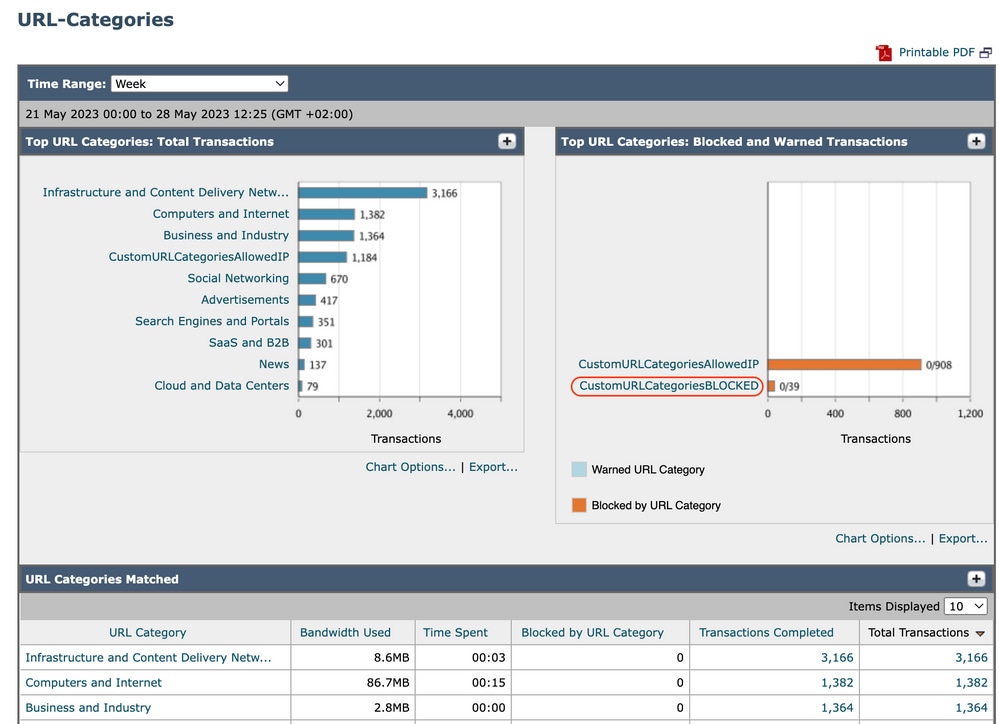

在“报告”(Reporting) >>“URL类别”(URL Categories)页面中,会显示URL统计信息的综合显示,其中包括有关匹配的排名靠前的URL类别和阻止的排名靠前的URL类别的信息。

此页显示带宽节省和网络事务的特定类别数据。

| 部分 |

描述 |

|---|---|

| 时间范围(下拉列表) |

选择报告的时间范围。 |

| 按事务总数排名靠前的URL类别 |

本部分以图形格式列出站点上访问过的排名靠前的URL类别。 |

| 按阻止和警告的事务数排名靠前的URL类别 |

以图形格式列出触发每个事务发生的阻止或警告操作的排名靠前的URL。 |

| 匹配的URL类别 |

按URL类别显示指定时间范围内的事务处理情况,以及每个类别中使用的带宽和花费的时间。 如果未分类URL的百分比高于15-20%,请考虑以下选项:

|

图像URL类别报告

图像URL类别报告

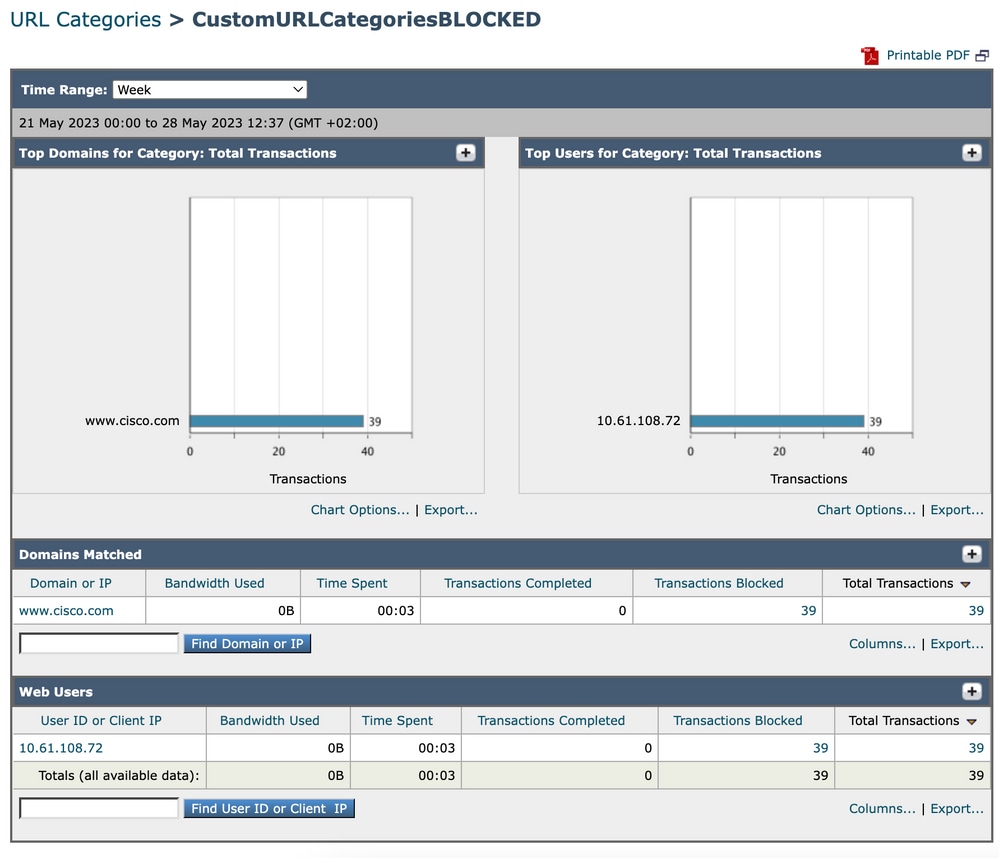

您可以点击任何类别名称查看与该类别相关的更多详细信息,例如“匹配的域”或“用户列表”。

图像-详细报告页面

图像-详细报告页面

预定义的URL类别集可以在网络安全设备上定期自动更新。

当这些更新发生时,旧的类别名称将继续出现在报告中,直到与旧类别关联的数据太旧,无法包括在报告中。

URL类别集更新后生成的报告数据使用新类别,因此可以在同一报告中同时查看旧类别和新类别。

在报告的URL Categories页面上的URL统计信息中,了解如何解释以下数据非常重要:

| 数据类型 | 描述 |

| 绕过的URL过滤 | 表示在URL过滤之前阻止的策略、端口和管理员用户代理。 |

| 未分类的URL | 表示查询URL过滤引擎但未匹配任何类别的所有事务。 |

查看访问日志中的自定义URL类别

安全网络设备在访问日志中使用前面带有“c_”的自定义URL类别名称的前四个字符。

在本示例中,类别名称为CustomURLCategoriesBLOCKED,并且在acesslog中可以看到C_Cust:

1685269516.853 86 10.61.108.72 TCP_DENIED_SSL/403 0 GET https://www.cisco.com:443/ - NONE/- - DROP_CUSTOMCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-NONE-NONE <"C_Cust",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.00,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - -

注意:如果使用Sawmill分析访问日志,请考虑自定义URL类别名称。如果自定义URL类别的前四个字符包含空格,Sawmill将无法正确解析访问日志条目。相反,仅在前四个字符中使用支持的字符。

提示:如果要在访问日志中包含自定义URL类别的全名,请向访问日志中添加%XF格式说明符。

当Web访问策略组将自定义URL类别设置为监控时,并且某些其他组件(如Web信誉过滤器或不同裁决扫描(DVS)引擎)做出允许或阻止自定义URL类别中URL请求的最终决定,则请求的访问日志条目显示预定义的URL类别而不是自定义URL类别。

有关如何配置访问日志中的自定义字段的详细信息,请访问:配置访问日志中的性能参数- Cisco

故障排除

类别不匹配

从访问日志中,您可以看到请求属于哪个自定义URL类别(如果选择与预期不同):

- 如果请求分类为其他自定义URL类别,请检查是否存在重复的URL或其他类别中的匹配正则表达式,或将自定义URL类别移到顶部并再次测试。最好仔细检查匹配的自定义URL类别。

- 如果请求归类为预定义类别,请检查现有自定义URL类别中的条件,如果所有条件都匹配,请尝试添加IP地址并进行测试,或确保使用拼写错误且正确的正则表达式(如果有)。

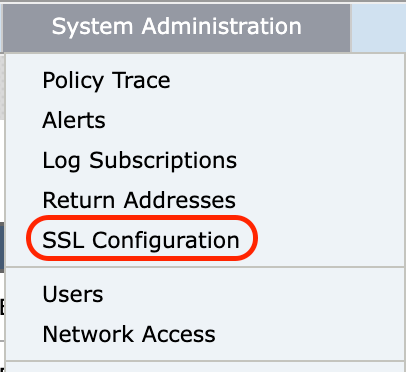

预定义的类别不是最新的

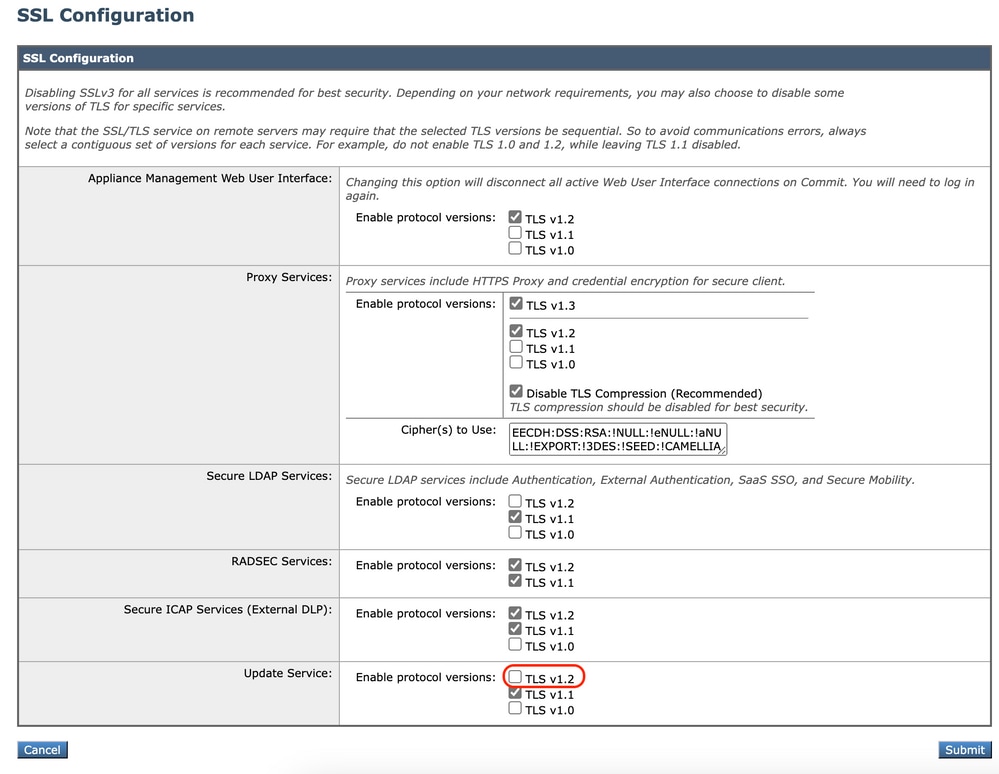

如果预定义的类别(Predefined Categories)不是最新的,或者在accesslogs中您在URL类别(URL category)部分看到“err”,请确保为Updater启用TLSv1.2。

要更改更新程序SSL配置,请在GUI中使用以下步骤:

步骤1:在System Administration中,选择SSL Configuration

映像- ssl配置

映像- ssl配置

第二步:选择Edit Settings。

第三步:在更新服务部分,选择TLSv1.2

映像-更新服务TLSv1.2

映像-更新服务TLSv1.2

第四步:提交并提交更改

要更改更新程序SSL配置,请从CLI执行以下步骤:

步骤1:从CLI运行sslcofig

第二步:键入version,然后按Enter

第三步:选择Updater

第四步:选择TLSv1.2

第五步:按Enter键退出向导

步骤6.提交更改。

SWA_CLI> sslconfig

Disabling SSLv3 is recommended for best security.

Note that the SSL/TLS service on remote servers may require that the selected TLS versions be sequential. So to avoid communications errors, always select a contiguous set of versions for each service. For example, do not enable TLS 1.0 and

1.2, while leaving TLS 1.1 disabled.

Choose the operation you want to perform:

- VERSIONS - Enable or disable SSL/TLS versions

- COMPRESS - Enable or disable TLS compression for Proxy Service

- CIPHERS - Set ciphers for services in Secure Web Appliance

- FALLBACK - Enable or disable SSL/TLS fallback option

- ECDHE - Enable or disable ECDHE Authentication.

[]> versions

SSL/TLS versions may be enabled or disabled for the following services:

LDAPS - Secure LDAP Services (including Authentication, External Authentication, SaaS SSO, Secure Mobility)

Updater - Update Service

WebUI - Appliance Management Web User Interface

RADSEC - Secure RADSEC Services (including Authentication, External Authentication)

SICAP - Secure ICAP Service

Proxy - Proxy Services (including HTTPS Proxy, Credential Encryption for Secure Client)

Currently enabled SSL/TLS versions by service: (Y : Enabled, N : Disabled)

LDAPS Updater WebUI RADSEC SICAP Proxy

TLSv1.0 N N N N/A N N

TLSv1.1 Y Y N Y Y N

TLSv1.2 N N Y Y Y Y

TLSv1.3 N/A N/A N/A N/A N/A Y

Select the service for which to enable/disable SSL/TLS versions:

1. LDAPS

2. Updater

3. Proxy

4. RADSEC

5. SICAP

6. WebUI

7. All Services

[]> 2

Currently enabled protocol(s) for Updater are TLSv1.1.

To change the setting for a specific protocol, select an option below:

1. TLSv1.0

2. TLSv1.1

3. TLSv1.2

[]> 3

TLSv1.2 support for Update Service is currently disabled. Do you want to enable it? [N]> Y

Currently enabled protocol(s) for Updater are TLSv1.1, TLSv1.2.

参考

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

07-Jul-2023 |

初始版本 |

反馈

反馈