简介

本文档介绍如何在思科安全管理器(CSM)上使用Radius身份验证配置AnyConnect。

先决条件

要求

Cisco 建议您了解以下主题:

- CSM 4.23

- AnyConnect配置

- SSL协议

使用的组件

本文档中的信息基于以下软件和硬件版本:

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

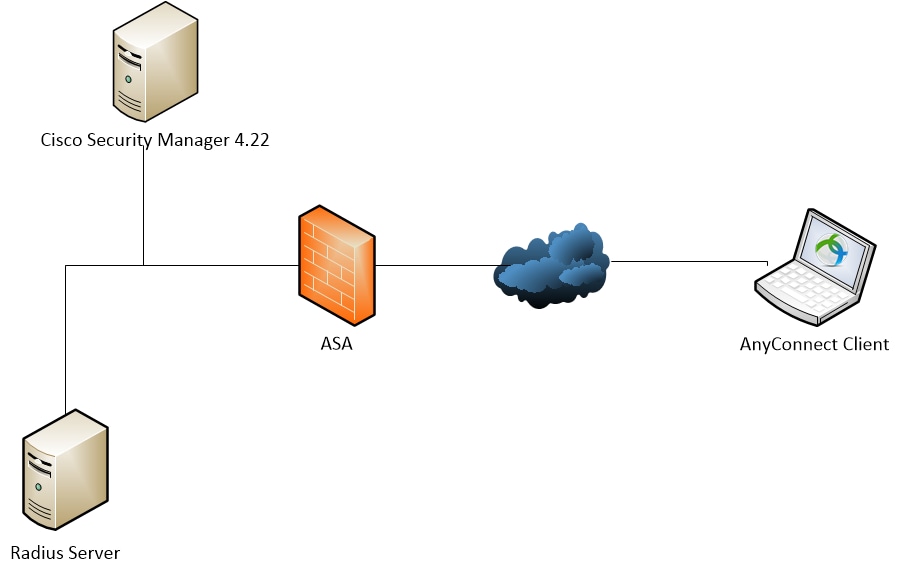

网络图

网络图

网络图

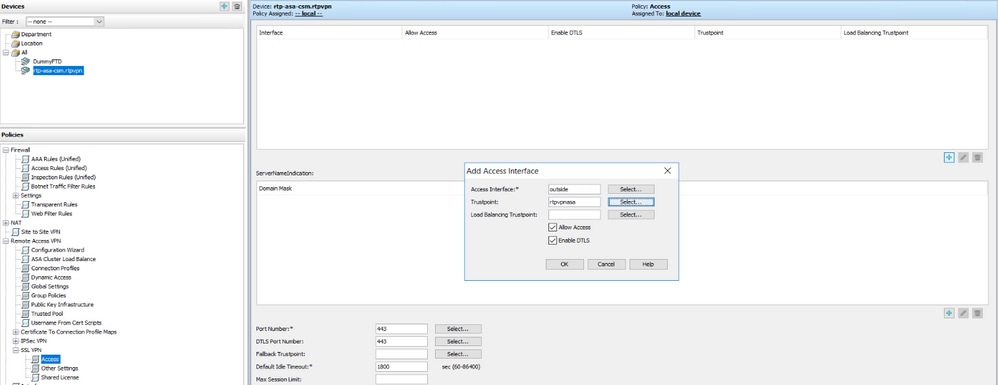

步骤1:配置SSLVPN访问

导航至 Policies > SSL VPN > Access:

CSM SSL配置

CSM SSL配置

配置访问接口后,确保单击Save:

保存按钮

保存按钮

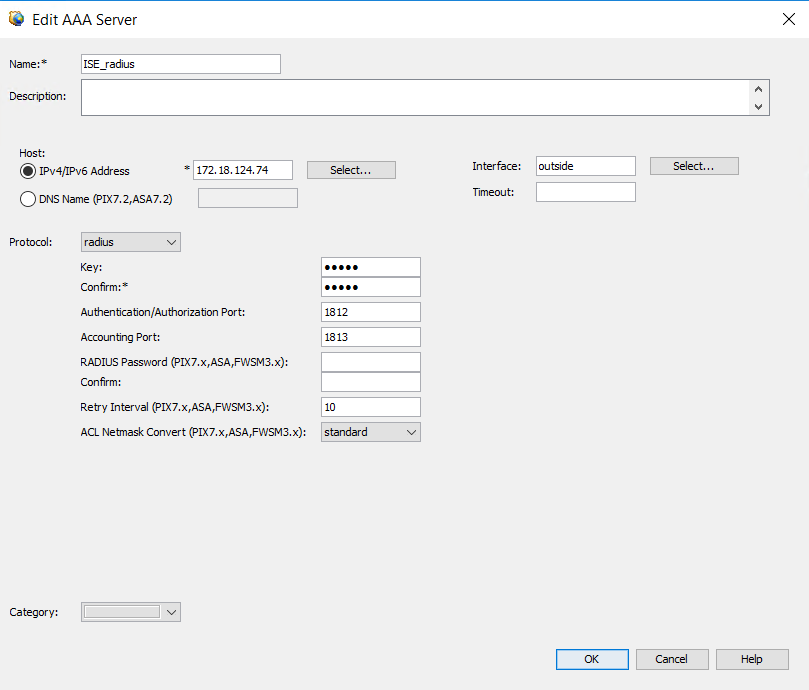

第二步:配置身份验证服务器

导航至 Policy Object Manager > All Object Types > AAA Servers > Add 添加按钮.

添加按钮.

配置服务器的IP、源接口、协议和密钥:

AAA 服务器配置

AAA 服务器配置

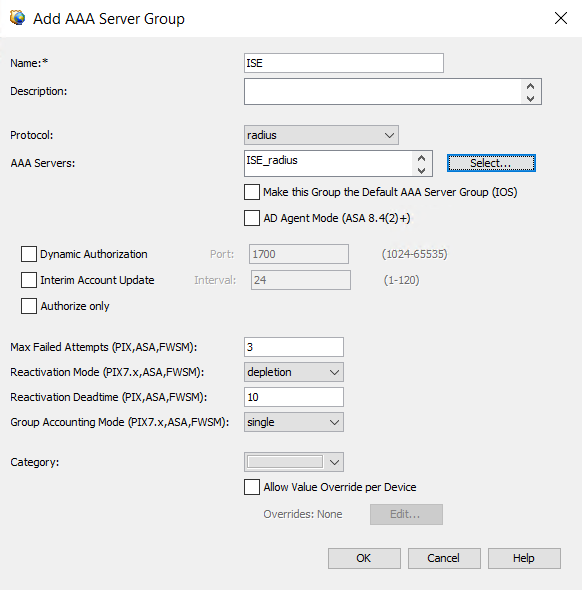

现在添加AAA服务器, AAA Server Groups > Add  添加按钮.

添加按钮.

AAA服务器组配置

AAA服务器组配置

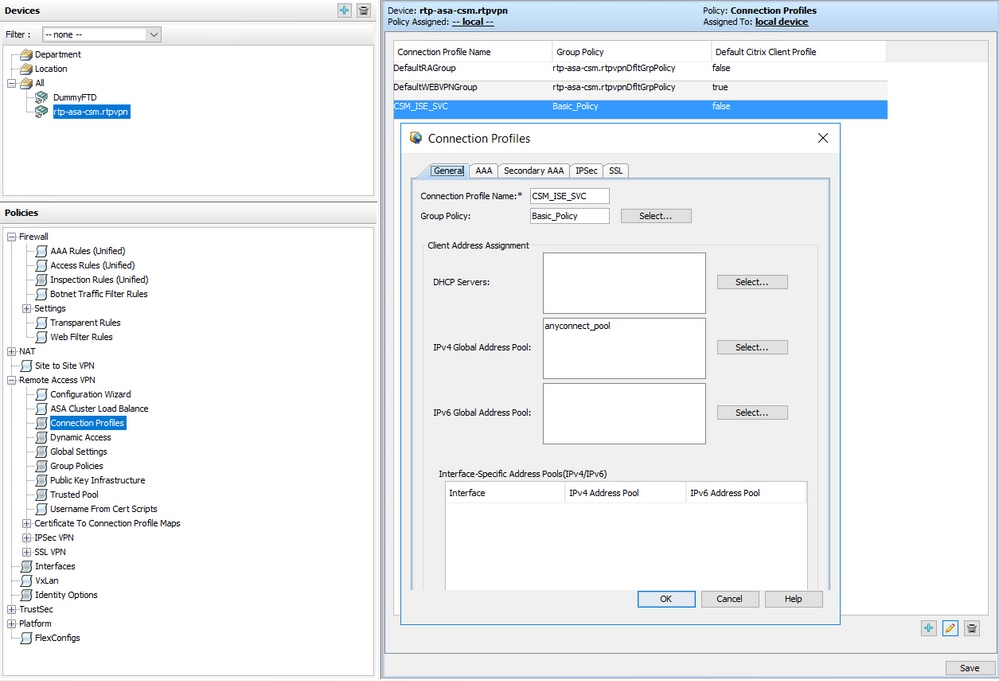

第三步:配置连接配置文件

导航至 Policies > Connection Profiles > Add 添加按钮.

添加按钮.

在此,您必须配置 IPv4 Global Address Pool (AnyConnect pool),Group PolicyAAA,和 Group Alias/URL:

连接配置文件配置

连接配置文件配置

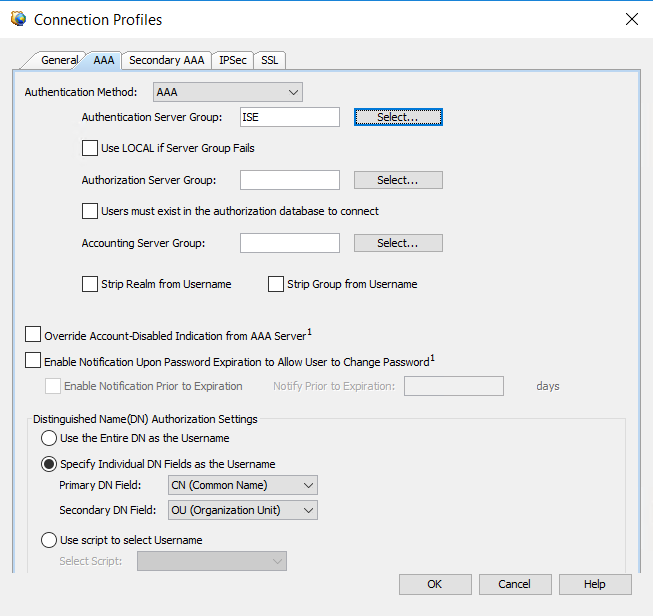

要选择AAA服务器,请点击AAA选项卡,并选择第2步中创建的服务器:

连接配置文件AAA配置

连接配置文件AAA配置

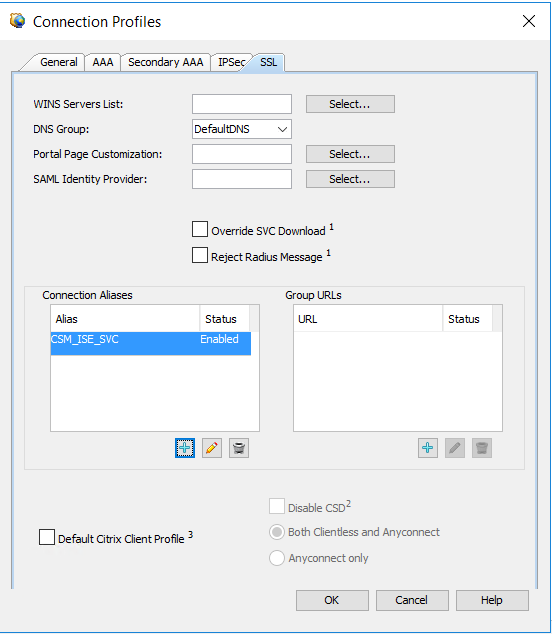

要在连接配置文件中配置组别名/组URL、DNS或WINS服务器,请点击SSL选项卡:

连接配置文件SSL配置

连接配置文件SSL配置

第四步:部署

点击部署图标 部署按钮.

部署按钮.

验证

本部分提供可用于验证配置的信息。

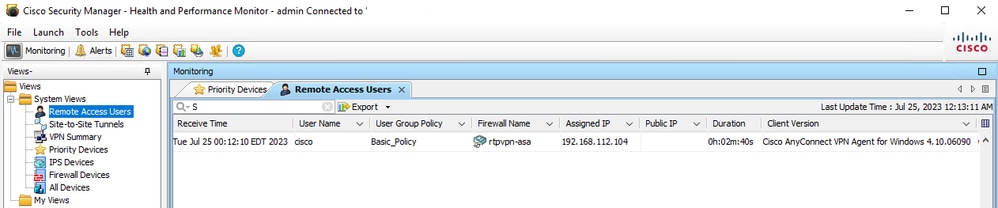

通过CSM:

导航至Health and Performance Monitor > Tools > Device Selector > Select the ASA > Next > Select Remote Access Users.

HPM监控器

HPM监控器

通过CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.10.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_ISE_SVC

Login Time : 02:29:42 UTC Tue Jul 25 2023

Duration : 0h:01m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

故障排除

为了检查LDAP身份验证或anyconnect建立期间可能出现的故障,您可以在CLI上执行以下命令:

debug radius all

debug webvpn anyconnect 255