简介

本文档介绍如何在UCS中心和UCSM中配置角色,以允许KVM访问通过UCS中心启动的UCS域。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于以下软件和硬件版本:

- UCS-FI-6248UP,固件4.0(1c)

- UCS中心,固件2.0(1p)

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

1. UCS中心角色

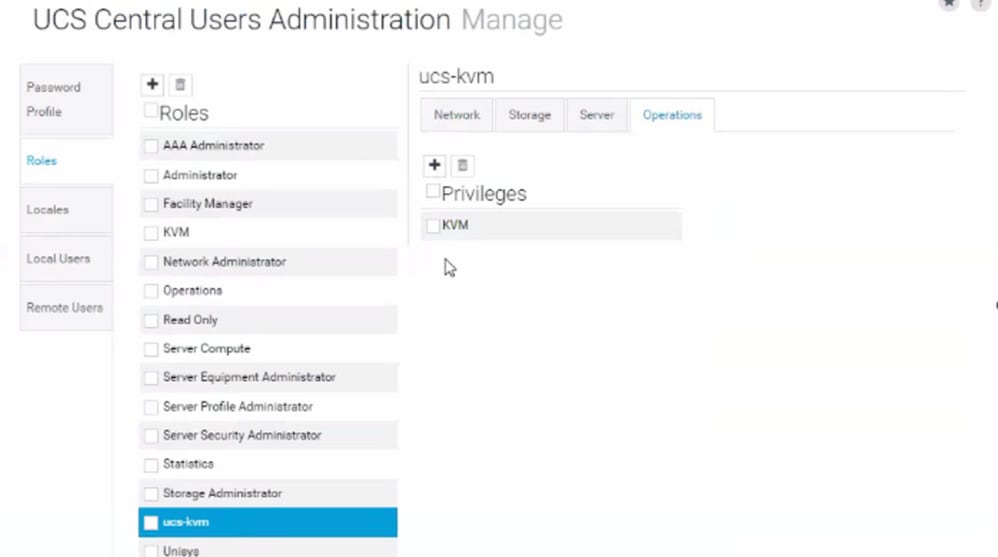

第1.1步创建UCS中心用户管理角色

- 在UCS Central中,导航到System Configuration Button > User Settings,然后选择Roles。

- 创建名为“ucs-kvm”的新角色

- 对于新创建的角色“ucs-kvm”,在“操作”选项卡下添加KVM权限

UCS中心上的角色配置

UCS中心上的角色配置

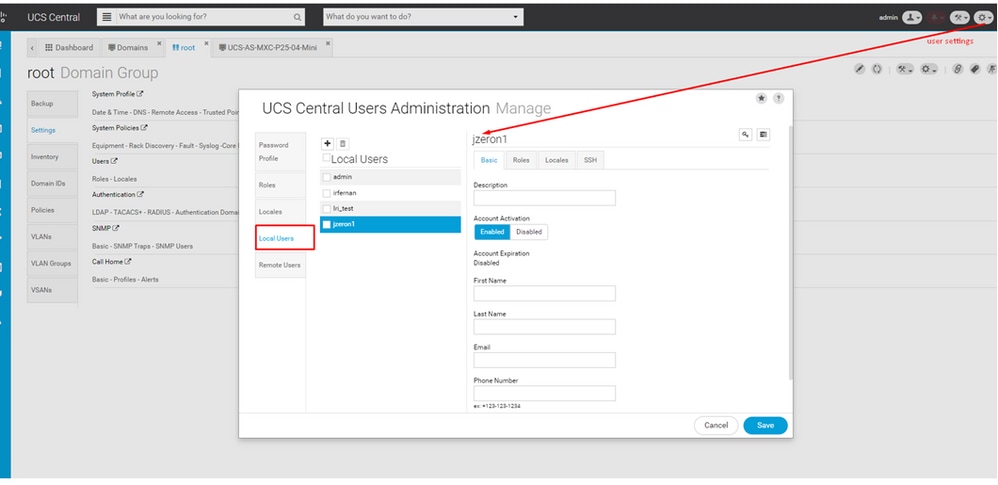

第1.2步配置本地用户

- 导航到系统配置按钮 > 用户设置,然后选择本地用户。

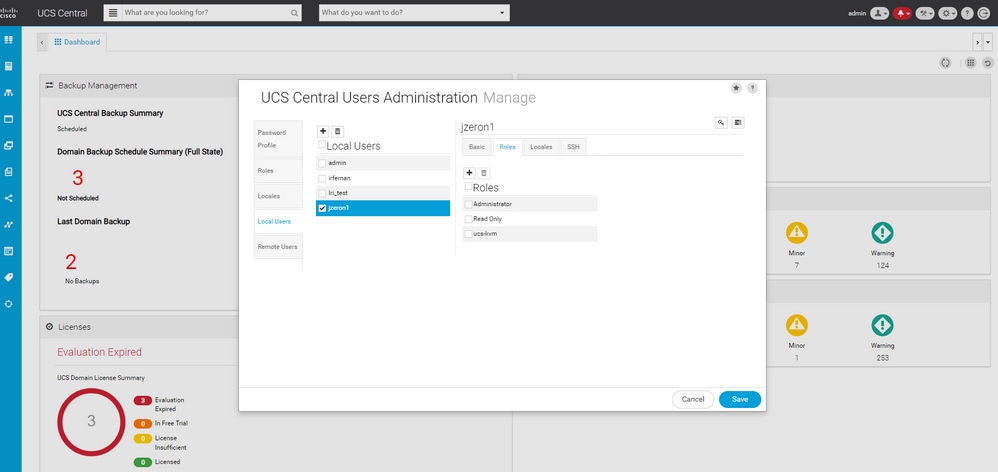

- 选择相应的用户,然后在角色选项卡下为所选用户添加以下3个角色:

- 管理员

- 只读

- ucs-kvm(与上一步中创建的角色相同)

本地用户配置

本地用户配置

在UCS中心为本地用户分配角色

在UCS中心为本地用户分配角色

2. UCS域角色

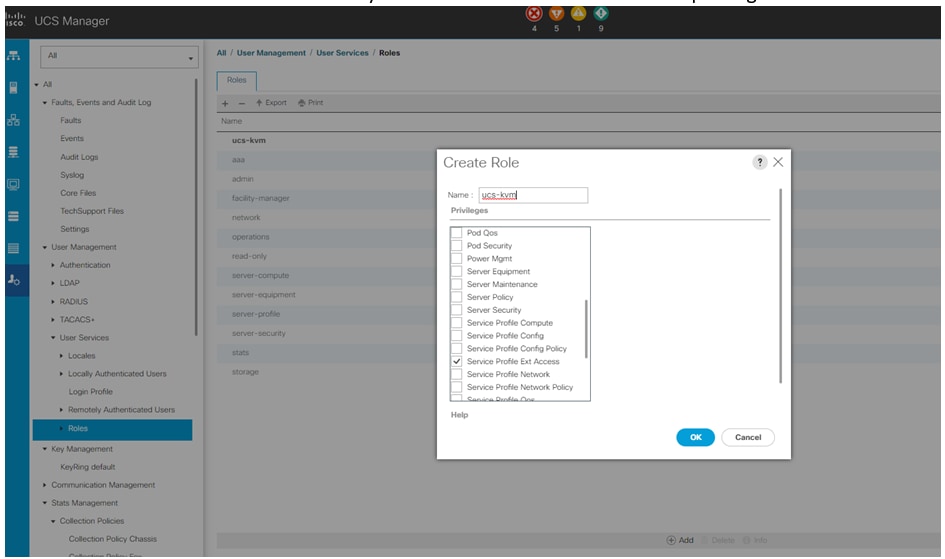

第2.1步在UCSM域中创建角色。

在希望通过KVM从中央访问的每个UCSM域上,执行以下步骤:

- 导航到All > User Management > User Services > Roles,然后单击Add。

- 创建角色ucs-kvm,并仅选择服务配置文件外部访问权限。

在UCS Manager上创建新角色

在UCS Manager上创建新角色

3.验证对UCSM域的KVM访问

第3.1步从UCS中心启动KVM

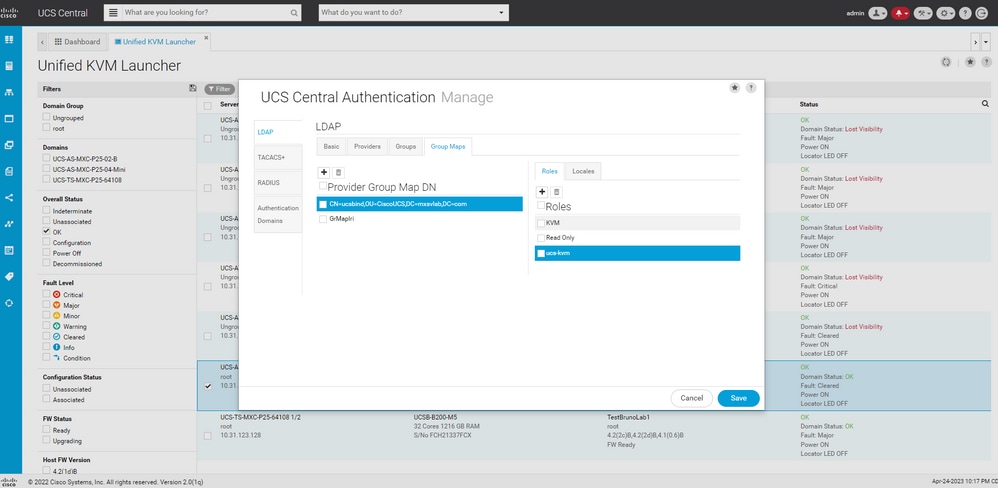

LDAP 验证

注意:如果LDAP身份验证使用此说明而不是本地用户方法。

- 导航到System Configuration Button > User Settings,然后选择Authentication,并为所需的Group Maps选项分配与LDAP部分下的步骤1.2中相同的3个角色

UCS中心中LDAP组的角色分配

UCS中心中LDAP组的角色分配

相关信息