简介

本文档介绍如何配置和排除Cisco Threat Intelligence Director(TID)故障。

先决条件

要求

思科建议您了解以下主题:

在配置Cisco Threat Intelligence Director功能之前,您需要确保满足以下条件:

- Firepower管理中心(FMC):

- 必须在6.2.2(或更高版本)版本上运行(可以在物理或虚拟FMC上托管)。

- 必须配置至少15 GB的RAM内存。

- 必须配置启用REST API访问。

- 传感器必须运行6.2.2版本(或更高版本)。

- 在访问控制策略选项的Advanced Settings选项卡中,Enable Threat Intelligence Director必须启用。

- 向访问控制策略添加规则(如果规则尚不存在)。

- 如果希望SHA-256可观察结果生成观察结果和Firepower管理中心事件,请创建一个或多个Malware Cloud Lookup或Block Malware文件规则,并将文件策略与访问控制策略中的一个或多个规则相关联。

- 如果希望IPv4、IPv6、URL或域名观察生成连接和安全情报事件,请在访问控制策略中启用连接和安全情报日志记录。

使用的组件

本文档中的信息基于以下软件版本:

- 运行6.2.2.81的思科Firepower威胁防御(FTD)虚拟

- 运行6.2.2.81的Firepower管理中心虚拟(vFMC)

注意:本文档中的信息是从特定实验环境中的设备创建的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

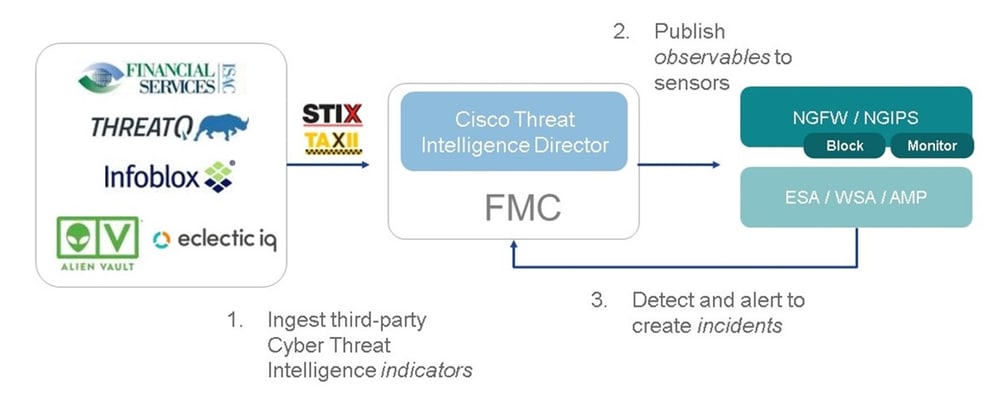

Cisco Threat Intelligence Director(TID)是一个将威胁情报信息运行的系统。系统使用异类第三方网络威胁情报并将其规范化,将情报发布到检测技术,并将来自检测技术的观察数据进行关联。

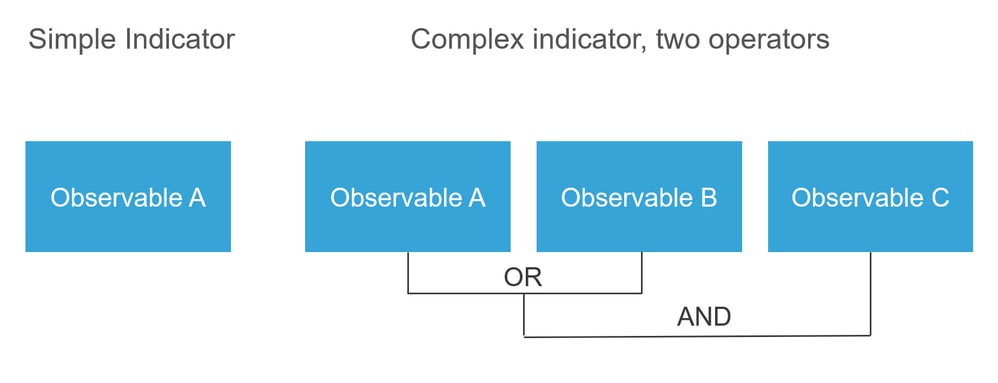

有三种新术语:可观、指标和事故。可观察值只是一个变量,例如URL、域、IP地址或SHA256。指示符由可观察得到。指示器分为两类。一个简单的指示器仅包含一个可观察的。在复杂指示器的情况下,有两个或多个可观察量使用AND和OR等逻辑函数相互连接。一旦系统检测到应在FMC上阻止或监控的流量,就会出现事件。

此计划如何运作?

如图所示,在FMC上,您必须配置要下载威胁情报信息的来源。然后,FMC将信息(可观察量)推送到传感器。当流量与观察值匹配时,事件会出现在FMC用户界面(GUI)中。

有两个新术语:

- STIX(结构化威胁情报表达)是共享和使用威胁情报信息的标准。有三个关键功能元素:指标、观察量和事故。

- TAXII(可信自动交换指示器信息)是一种威胁信息传输机制。

配置

要完成配置,请考虑以下部分:

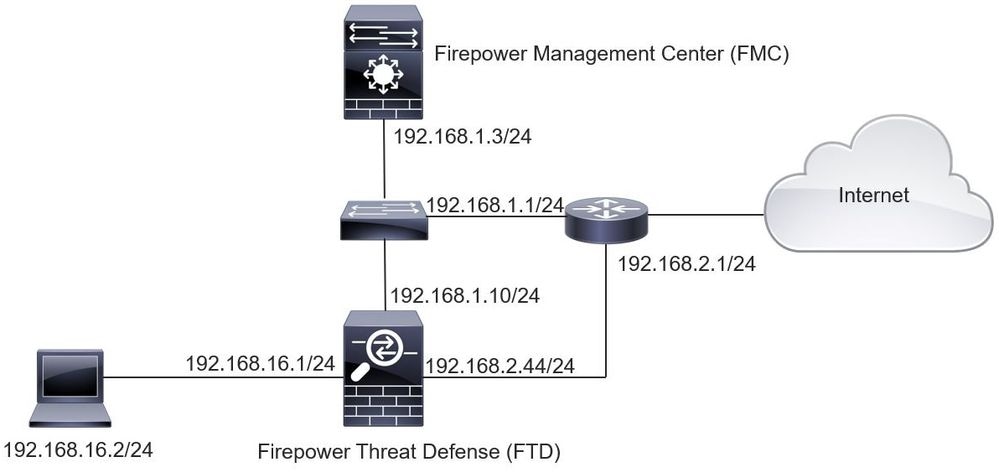

网络图

配置

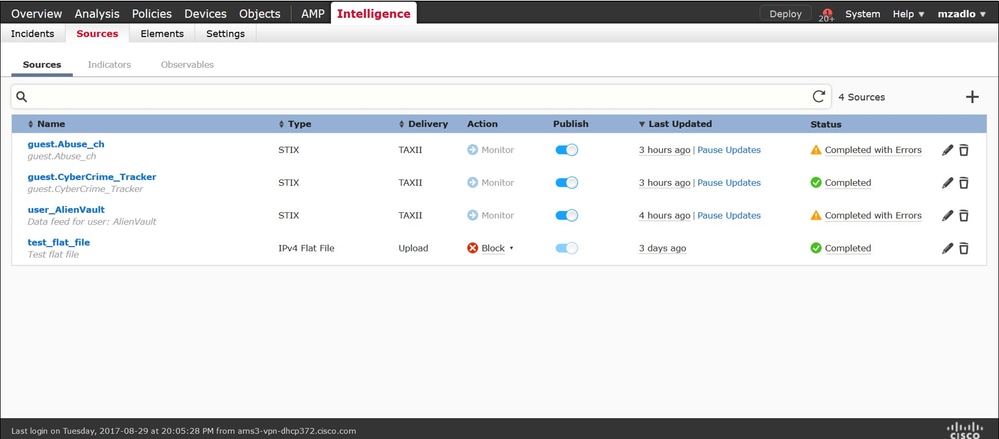

步骤1:要配置TID,您必须导航到Intelligence选项卡,如图所示。

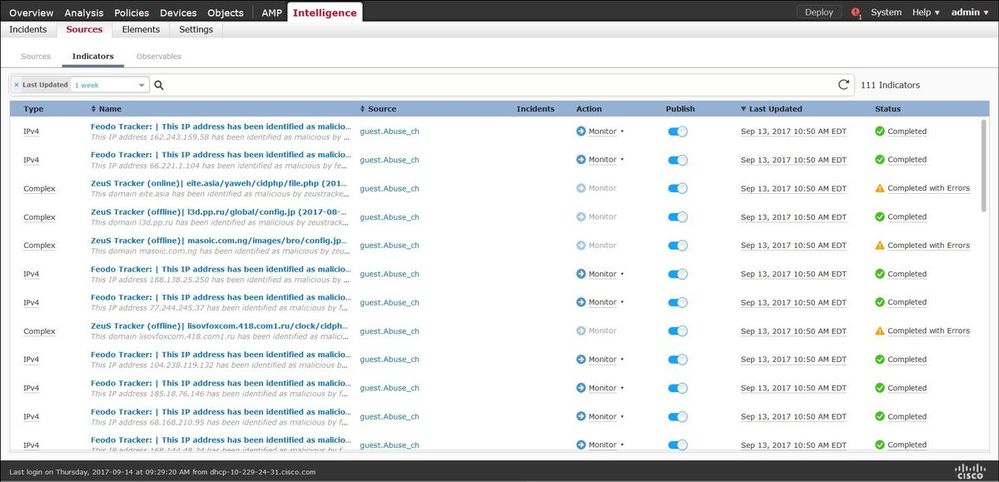

注意:如果源包含不受支持的观察值,则预期状态为“已完成,但出现错误”。

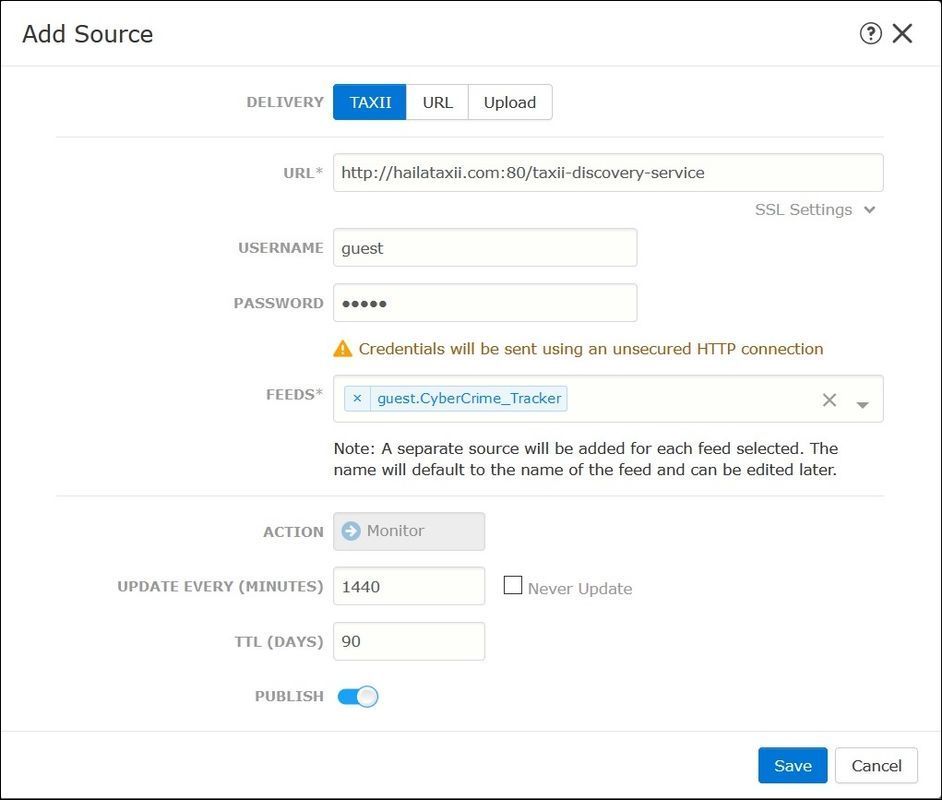

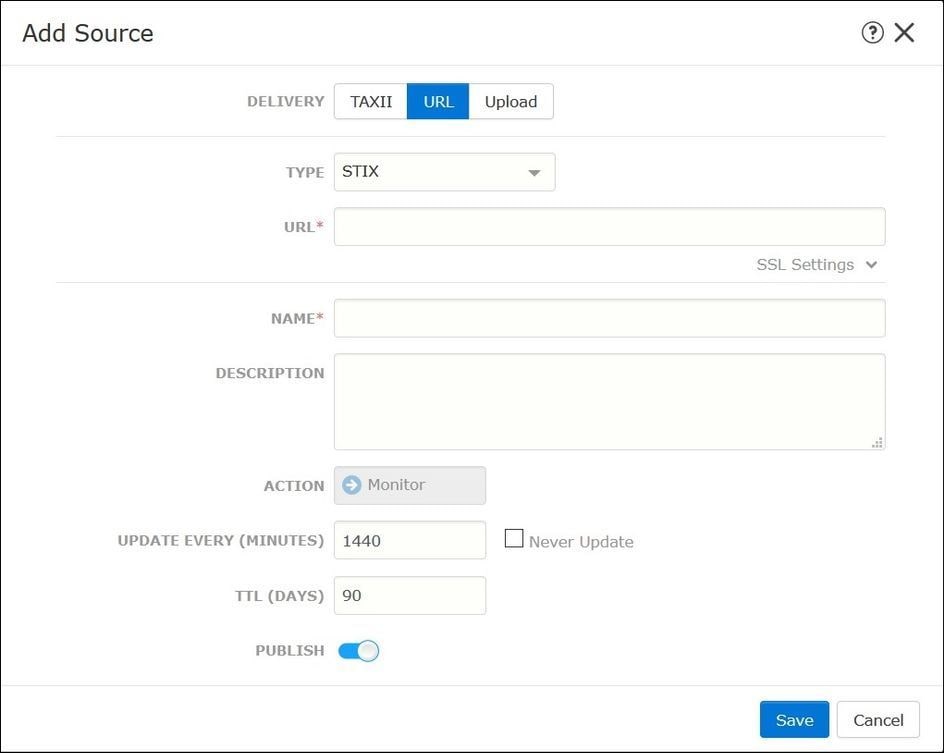

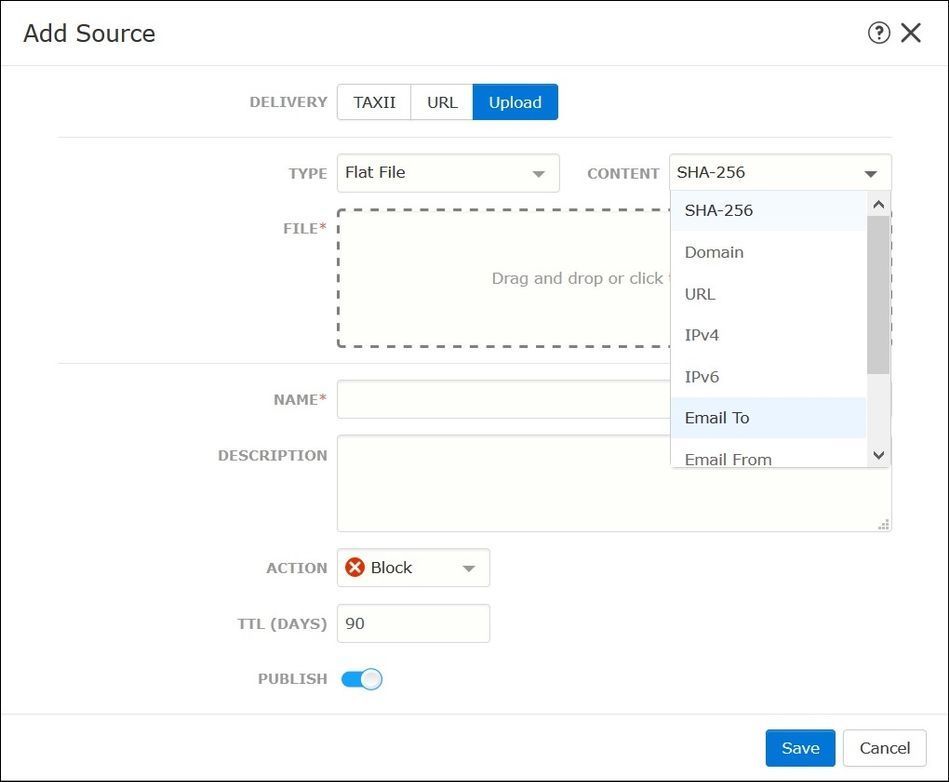

第二步:您必须添加威胁来源。添加源的方法有三种:

- TAXII — 使用此选项时,可以配置威胁信息以STIX格式存储的服务器。

注意:唯一可用的操作是“监控”。您无法配置STIX格式的威胁的阻止操作。

- URL — 可以配置指向STIX威胁或平面文件所在的HTTP/HTTPS本地服务器的链接。

- 平面文件 — 可以以*.txt格式上传文件,并且必须指定文件的内容。文件每行必须包含一个内容条目。

注意:默认情况下,所有源均已发布,这意味着它们会被推送到传感器。此过程可能需要20分钟或更长时间。

第三步:在Indicator选项卡下,您可以确认是否从配置的源下载了指示器属性:

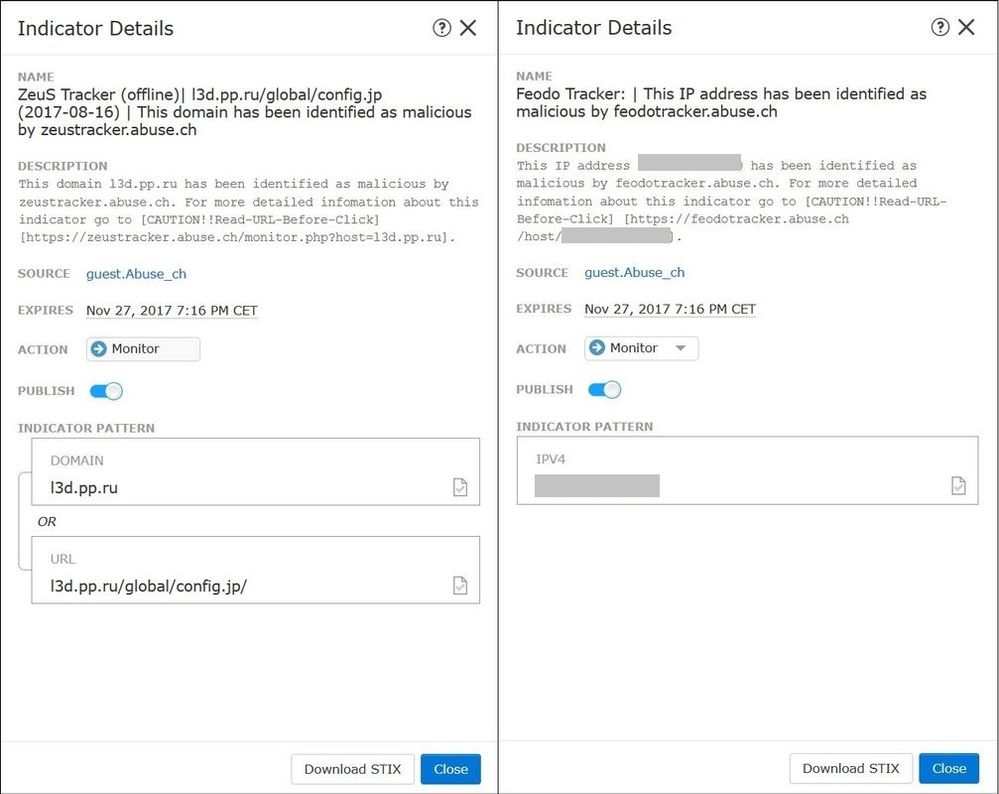

第四步:一旦选择了指示器的名称,您就可以看到有关它的更多详细信息。此外,您还可以决定是否要将其发布到传感器,或是否要更改操作(对于简单的指示符)。

如图所示,一个复杂指示符与通过OR运算符连接的两个可观察量一起列出:

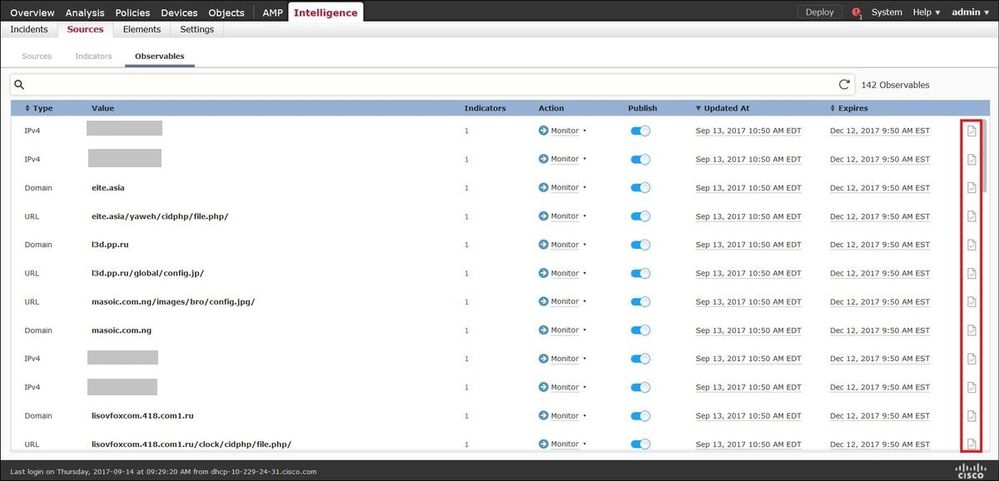

第五步:导航到Substances选项卡,从中可以找到指示符中包含的URL、IP地址、域和SHA256。您可以决定要推送到传感器的可观察量,并可以根据需要更改其操作。在最后一列中,有一个白名单按钮,等同于发布/不发布选项。

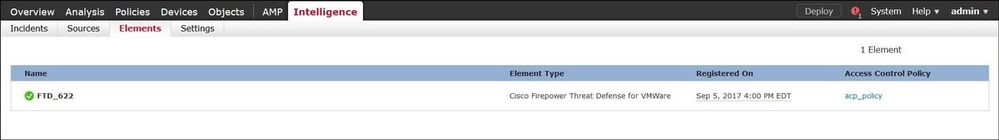

第六步:导航到Elements选项卡,验证启用TID的设备列表:

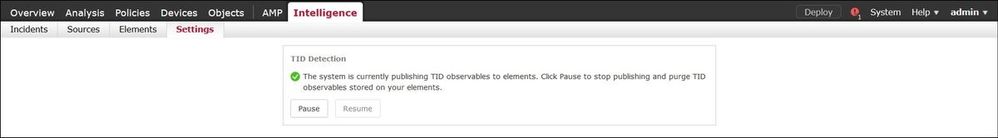

第 7 步(可选):导航到Settings(设置)选项卡,然后选择Pause(暂停)按钮停止将指示器推送到传感器。此操作最多可能需要20分钟。

验证

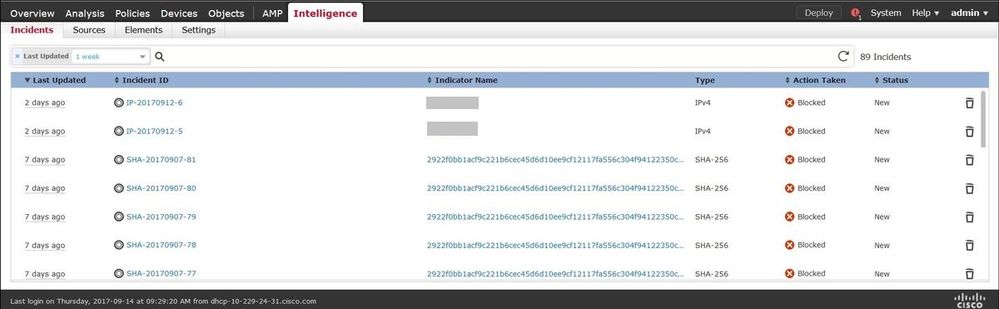

方法 1.要验证TID是否对流量执行操作,您需要导航到Incidents选项卡。

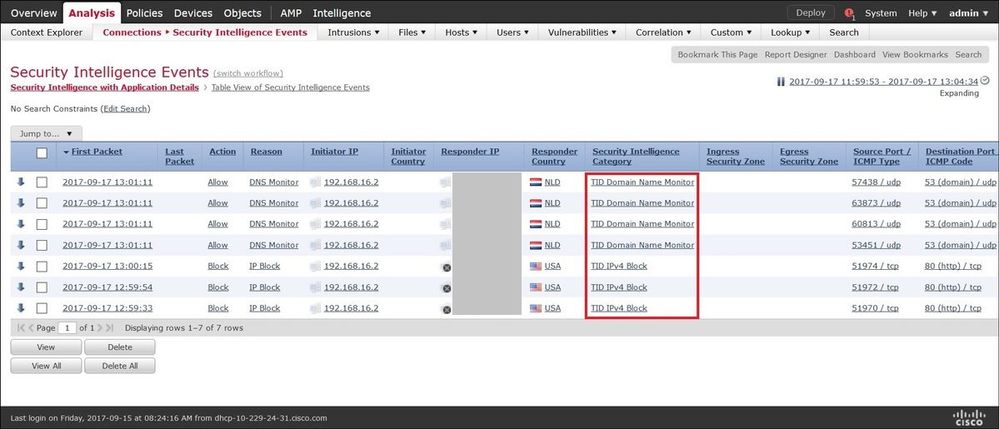

方法 2.可在TID标签下的Security Intelligence Events选项卡下找到突发事件。

注意:TID的存储容量为100万次。

方法 3.您可以确认FMC和传感器上是否存在已配置的源(源)。为此,您可以在CLI上导航到以下位置:

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

为SHA256源创建了一个新目录:/var/sf/sifile_download/

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

注意:TID仅在FMC的全局域上启用。

注:如果以高可用性配置(物理FMC设备)在活动Firepower管理中心托管TID,系统不会将TID配置和TID数据同步到备用Firepower管理中心。

故障排除

有一个称为tid的顶级进程。此过程取决于三个过程:mongo、RabbitMQ和redis。要验证进程,请运行pmtool状态 | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "命令。

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

为了实时验证所采取的操作,您可以执行system support firewall-engine-debug或system support trace命令。

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

在行动方面,有两种可能性:

- URL SI:匹配的规则顺序19、Id 19、si list id 1074790455、操作4 — 流量被阻止。

- URL SI:匹配的规则顺序20、Id 20、si list id 1074790456、操作6 — 流量受监控。