简介

本文档介绍如何对Cisco Emergency Responder(CER)无法备份并显示其状态下的错误消息进行故障排除。

先决条件

要求

思科建议了解以下主题:

- Cisco Emergency Responder

- 对安全证书的基本了解

使用的组件

本文档中的信息基于以下软件版本:

- 思科Emergency Responder 11.5.4.60000-5

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

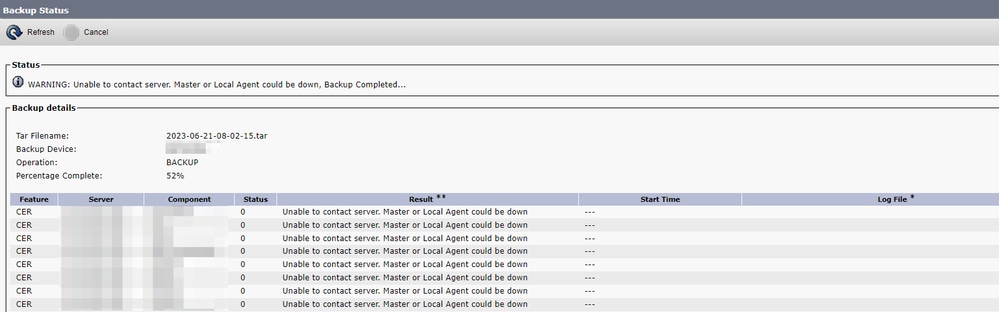

在集群模式下部署的CER可能无法备份,并显示错误消息“无法联系服务器”。主代理或本地代理可能已关闭”。

例如:

CER备份错误消息

CER备份错误消息

受影响的版本为11.x及更高版本。

故障排除

日志收集

发生这种情况时,请收集日志以尝试收集尽可能多的信息,以尝试确定问题的来源并确定解决该问题的正确行动计划。

在收集日志之前,请激活详细跟踪和调试,完成以下步骤:

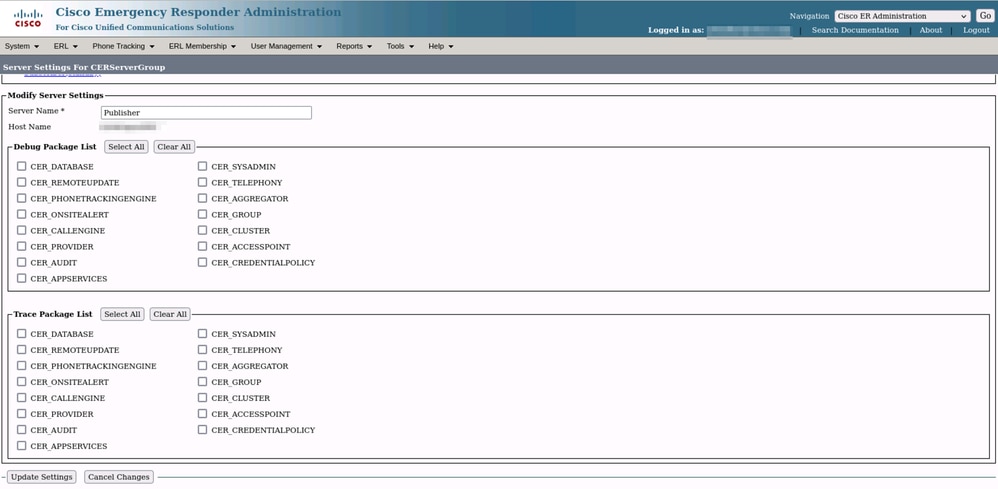

- 登录到CER管理网页。

- 导航到系统 > 服务器设置。默认情况下会选择CER发布服务器,如果还需要CER用户日志,可以更改该发布服务器。

- 单击“Debug Package List”和“Trace Package List”部分的Select All。

- 单击Update Settings。

CER启用调试和跟踪

CER启用调试和跟踪

此时,请重复此问题。

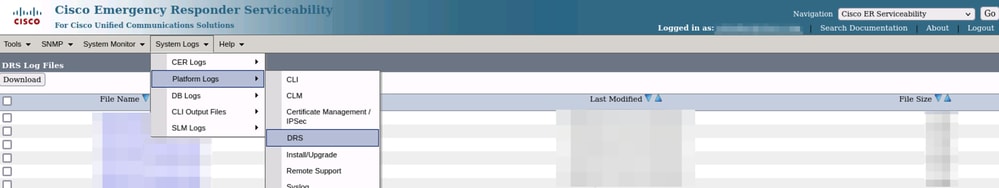

复制问题后,请继续从Cisco ER可维护性网页收集适用于复制尝试的DRS日志,完成以下步骤:

- 从导航中选择Cisco ER可维护性。

- 导航到System Logs > Platform Logs > DRS。

CER收集DRS日志

CER收集DRS日志

日志分析

在分析日志时,我们开始看到服务器尝试与其对等体建立连接的位置,并且会在日志中看到错误消息,指出故障的原因。

从CER发布器DRF MA日志:

2023-06-21 07:58:58,148 DEBUG [Thread-16] - drfNetServerClient: drfQueryTruststore: IPSec trustStore中的条目数:1

2023-06-21 07:58:58,148 DEBUG [Thread-16] - drfNetServerClient:drfQueryTruststore — 每20小时运行一次Query truststore

2023-06-21 07:58:58,168错误[NetServerWorker] - drfNetServerWorker.drfNetServerWorker:无法创建到客户端的输入/输出流收到严重警报:错误证书

2023-06-21 08:04:46,274 DEBUG [NetServerWorker] - drfNetServer.run:收到了来自/IP:Port的客户端套接字请求

2023-06-21 08:04:46,274 DEBUG [NetServerWorker] — 验证客户端请求是否来自群集中的节点

2023-06-21 08:04:46,278 DEBUG [NetServerWorker] — 已验证的客户端。IP = 10.10.20.25主机名= device.test.org。请求来自集群中的节点

2023-06-21 08:04:46,278 DEBUG [NetServerWorker] - drfNetServerWorker:要创建的套接字对象输入流

2023-06-21 08:04:46,313错误[NetServerWorker] - drfNetServerWorker.drfNetServerWorker:无法创建到客户端的输入/输出流收到严重警报:错误证书

从CER发布器DRF本地日志:

2023-06-21 07:58:47,453 DEBUG [main] - drfNetServerClient:Reconnect, Unable to connect to host: [X], message: Connection refused(Connection refused), cause: null

在此之前,我们看到连接由于证书错误而被拒绝。

用于为备份/恢复在节点之间建立受信任连接的证书是IPSec。此时,我们已经可以确定问题与IPSec证书过期或某个服务器中存在不正确的证书有关。

纠正措施

- 验证所有CER用户节点中IPSec-trust证书的序列号(SN),该序列号必须与CER发布服务器(场景1)中IPSec.prem的SN匹配。

- 确认CER发布方节点中IPSec.pem证书的有效性。日期必须有效或必须重新生成IPSec证书(场景2)。

场景 1

CER已发布用户和CER用户之间的IPSec证书SN不匹配。继续执行以下步骤:

- 删除序列号与CER发布方中的序列号不匹配的CER用户中的IPSec-trust证书。

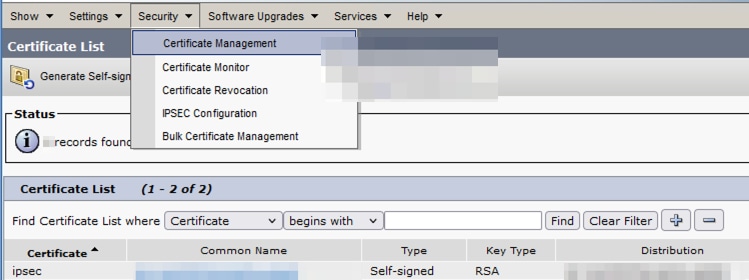

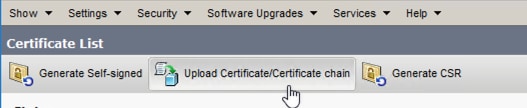

- 从CER发布器下载“IPSec.pem”,路径为:Cisco Unified OS Administration > Security > Certificate Management > Find

CER ipsec.pem证书

CER ipsec.pem证书

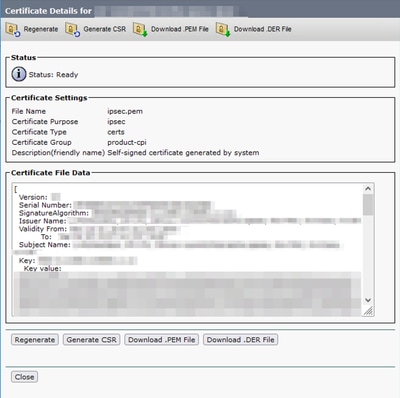

- 在CER Subscribers needed as a trust Certificate on the path中上传文件“IPSec.pem”:Cisco Unified OS Administration > Security > Certificate Management > Upload the certificate as IPSec-trust。

CER ipsec.trust证书上传

CER ipsec.trust证书上传

- 在所有CER节点中重新启动DRF Local和DRF Master服务。

场景 2

IPSec已过期,需要重新生成。继续执行以下步骤:

- 对于集群中的每台服务器,导航到Cisco Unified OS Administration > Security > Certificate Management。从发布者开始,然后是每个订阅者。

- 从CER Publisher开始,单击Find以显示服务器中的所有证书。

- 点击证书“IPSec.pem”。

- 这会显示Certificate信息,然后单击Regenerate。

CER ipsec.pem重新生成

CER ipsec.pem重新生成

- 在CER发布器中重新生成证书并显示Success消息后,请在CER订阅服务器节点中重复步骤1-4。

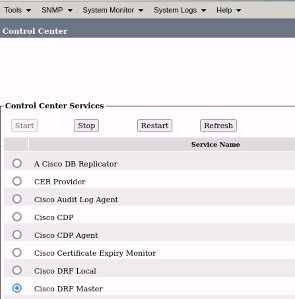

- 在所有节点中重新生成证书后,请重新启动以下服务:

- 仅CER Publisher中的Cisco DRF Master:

- 导航到CER可维护性 > 工具 > 控制中心服务 > Cisco DRF主管理器

CER思科DRF主重新启动

CER思科DRF主重新启动

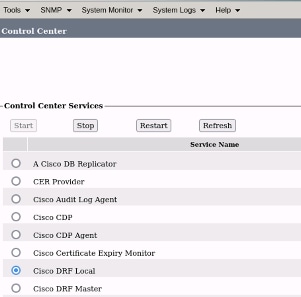

- Cisco DRF主服务激活后,首先在CER发布器中重新启动Cisco DRF Local。

CER Cisco DRF本地重启

CER Cisco DRF本地重启

- 当Cisco DRF Local服务在CER发布服务器节点中激活后,在所有CER用户节点中重新启动此服务。

- 在所有节点上重新启动服务后,请执行系统的手动备份:

- 导航到灾难恢复系统 > 备份 > 手动备份。

- 选择备份设备名称。

- 选择Features for the Backup。

- 单击以启动备份。

相关信息

如何收集CER日志

重新生成CUCM证书