简介

本文档介绍如何在Jabber代码修改后对chatbot内容的呈现进行Cisco Jabber问题故障排除。

背景信息

Jabber客户端能够包括Cisco Jabber Bot,后者通过软件开发套件(SDK)开发,提供框架和工具包,用于在思科即时消息和在线状态(IM&P)消息平台或Cisco Webex Messenger Server上实施交互式对话机器人。某些超文本标记语言(HTML)标记可以配置为获得基本的Jabber僵尸程序。

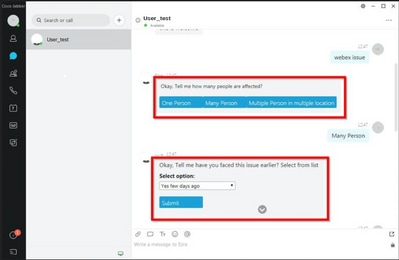

如果Jabber版本为12.9.4或更低版本,聊天机器人将显示如图所示,并且Jabber能够显示字体代码中描述的所有按钮和选项。

先决条件

要求

Cisco建议您了解这些主题。

- Cisco Jabber

- 思科Jabber Bot SDK

使用的组件

本文档中的信息基于以下软件和硬件版本。

- Jabber 12.9.X版

- Jabber 14.X版

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

问题

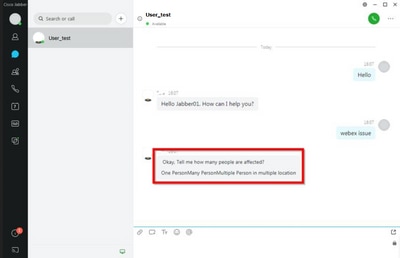

如果Jabber客户端版本为12.9.5、14.0或更高版本,由于2022年3月发布的漏洞(CVE-2020-3155),Jabber现在无法在聊天机器人显示客户端界面中的HTML内容时呈现聊天机器人的内容。

此功能使Jabber易受中间人(MITM)技术的攻击,从而拦截受影响的客户端和终端之间的流量,然后使用伪造的证书模拟终端。利用漏洞可让攻击者查看其上共享的演示内容、修改受害者提供的任何内容,或访问呼叫控制。这取决于终端的配置。

由于此漏洞,开发人员引入了一个安全规则,允许HTML代码标签中的Jabber的多个元素形成chatbot。

在漏洞出现之前,没有对bot消息进行安全检查,但在上次漏洞安全更改后,新的安全机制现在会检查bot消息。

安全规则由下一个允许的标记和样式属性组成。

允许的标记。

{"span", "font", "a", "br", "strong", "em", "u","div", "table", "tbody", "tr", "td", "h1", "h2", "h3",

"h4", "h5", "h6", "b", "p","i", "blockquote", "ol", "li", "ul", "pre", "code"}

允许的样式属性。

{"font", "text-decoration", "color", "font-weight", "font-size", "font-family", "font-style"}

不允许的标记。

{“label”, “button”, “select”, “form”}

解决方案

如果Cisco Jabber bot声明包含上述部分或全部不允许的标记,则解决方案包括从HTML代码中清除这些标记。但是,如果僵尸程序需要它们才能工作,则需要配置密钥。

要避免任何漏洞,可以使用带有所提及的样式属性和允许标签的经典聊天机器人。

从Jabber安全修复程序中,不能接受允许列表之外的所有其他字体样式或属性。因此,您只能更改聊天机器人中的属性以包含这些属性。

如果您仍需要正常使用chatbot,这意味着,对于不允许的标签,可以向jabber-config.xml文件(Jabber配置文件)添加HTML呈现选项配置密钥。

- hardening_xmpp_bot:将其设置为“FALSE”,如示例行所示。

示例: <hardening_xmpp_bot>FALSE</hardening_xmpp_bot>

验证

当前没有可用于此配置的验证过程。

故障排除

当前没有可用于此配置的特定故障排除信息。

相关信息