简介

本文档介绍在基于Windows Server的证书颁发机构(CA)上创建证书模板的逐步过程。

先决条件

要求

Cisco 建议您了解以下主题:

- CUCM 版本 11.5(1).

- Windows Server管理基础知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

- CUCM 版本 11.5(1).

- 安装了CA服务的Microsoft Windows Server 2012 R2。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

这些证书模板符合每种类型的Cisco Unified Communications Manager(CUCM)证书的X.509扩展要求。

有五种类型的证书可由外部CA签名:

| 证书 |

使用 |

受影响的服务 |

| CallManager |

在安全设备注册时提供,可以签署证书信任列表(CTL)/内部信任列表(ITL)文件,用于与其他服务器(例如安全会话发起协议(SIP)中继)的安全交互。 |

· Cisco Call Manager · Cisco CTI管理器 ·Cisco Tftp |

| tomcat |

为安全超文本传输协议(HTTPS)交互提供。 |

·Cisco Tomcat ·单点登录(SSO) ·分机移动 ·公司目录 |

| ipsec |

用于生成备份文件,以及与媒体网关控制协议(MGCP)或H323网关的IP安全(IPsec)交互。 |

·主要思科DRF ·Cisco DRF Local |

| CAPF |

用于生成电话的本地重要证书(LSC)。 |

·Cisco 证书权限代理功能 |

| TVS |

用于在电话无法验证未知证书时创建与信任验证服务(TVS)的连接。 |

·思科信任验证服务 |

注意:ipsec证书自14起与Cisco DRF Primary和Cisco DRF Local无关,在较新版本中改用Tomcat证书。不打算将此更改添加到12.5或更早版本。

这些证书中的每一个都有一些X.509扩展要求需要设置,否则,您可能会在上述任何服务上遇到错误行为:

| 证书 |

X.509密钥用法 |

X.509扩展密钥用法 |

| CallManager |

·数字签名 ·密钥加密 ·数据加密 |

· Web服务器身份验证 · Web客户端身份验证 |

| tomcat |

·数字签名 ·密钥加密 ·数据加密 |

· Web服务器身份验证 · Web客户端身份验证 |

| ipsec |

·数字签名 ·密钥加密 ·数据加密 |

· Web服务器身份验证 · Web客户端身份验证 · IPsec终端系统 |

| CAPF |

·数字签名 ·证书签名 ·密钥加密 |

· Web服务器身份验证 · Web客户端身份验证 |

| TVS |

·数字签名 ·密钥加密 ·数据加密 |

· Web服务器身份验证 · Web客户端身份验证 |

有关详细信息,请参阅思科统一通信管理器安全指南

配置

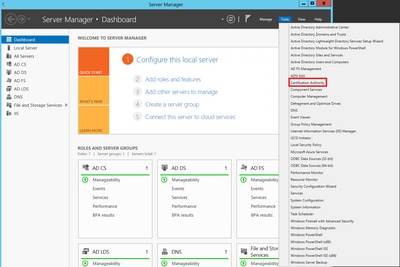

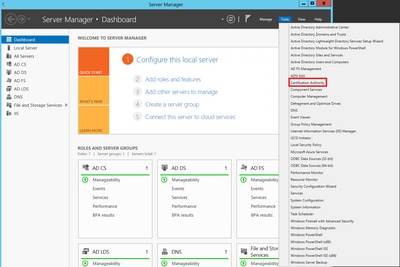

步骤1:在Windows Server上,导航到Server Manager > Tools > Certification Authority,如图所示。

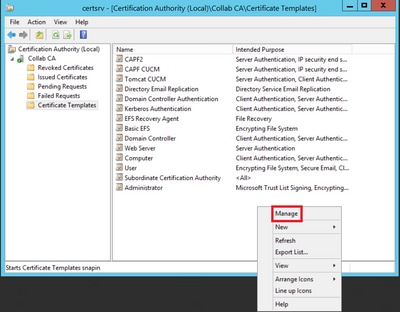

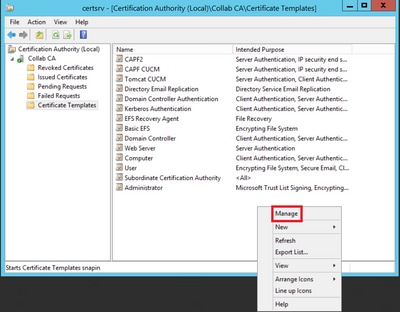

第二步:选择您的CA,然后导航到证书模板,右键单击列表并选择管理,如图所示。

Callmanager/Tomcat/TVS模板

接下来的图像仅显示CallManager模板的创建;但可以按照相同的步骤为Tomcat和TVS服务创建证书模板。唯一的区别在于确保为步骤2中的每个新模板使用相应的服务名称。

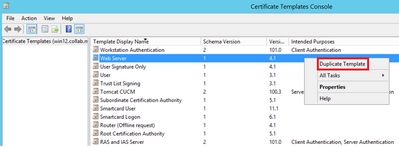

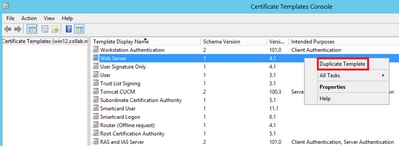

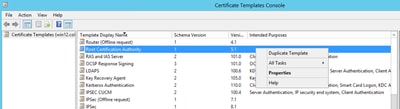

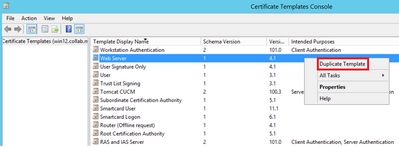

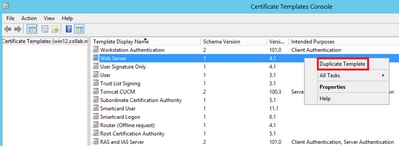

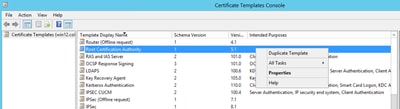

步骤1:找到Web Server模板,右键单击该模板,然后选择复制模板,如图所示。

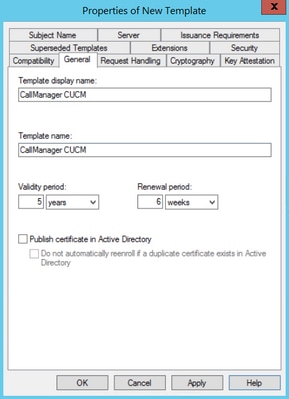

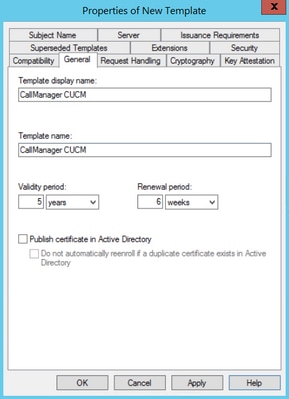

第二步:在General下,您可以更改证书模板的名称、显示名称、有效性和其他一些变量。

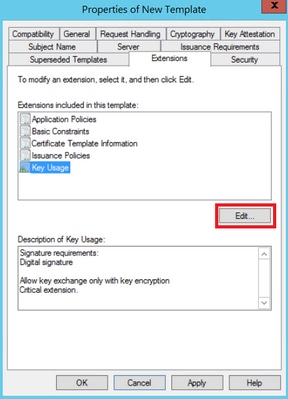

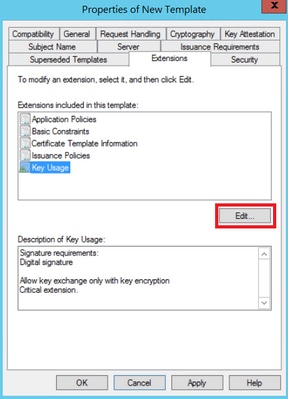

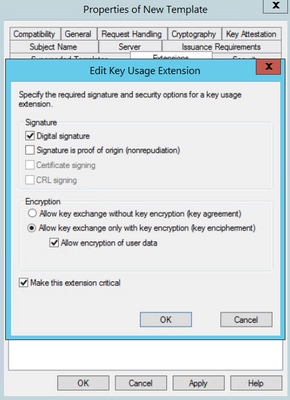

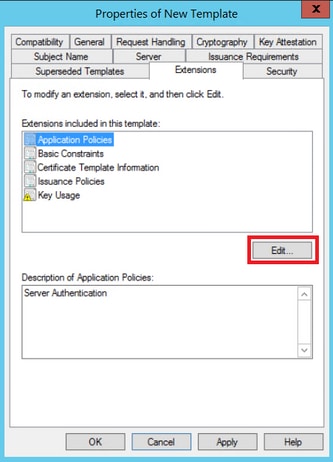

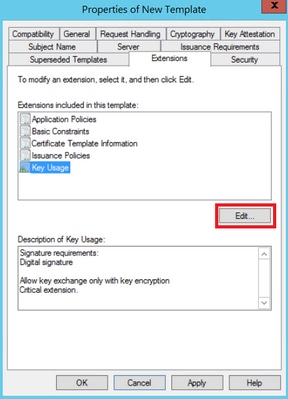

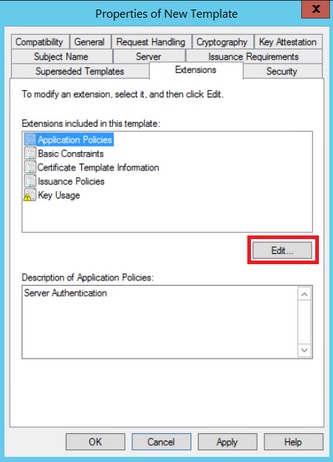

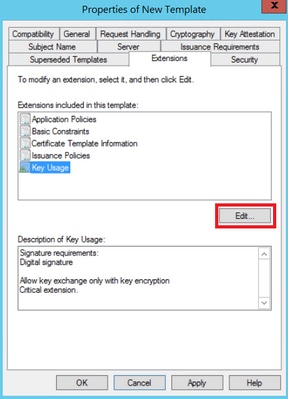

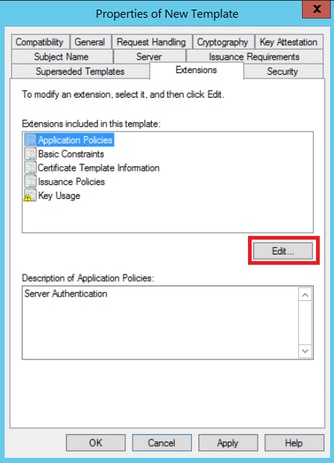

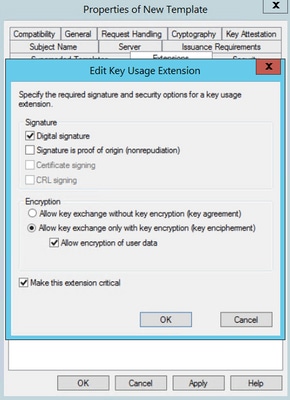

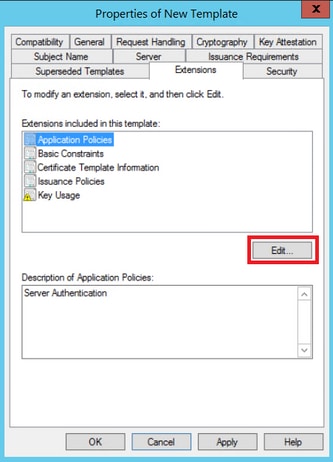

第三步:导航到Extensions > Key Usage > Edit,如图所示。

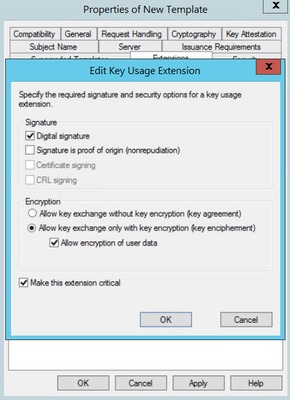

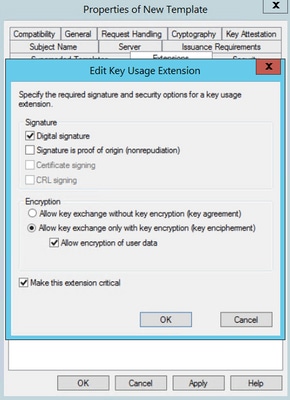

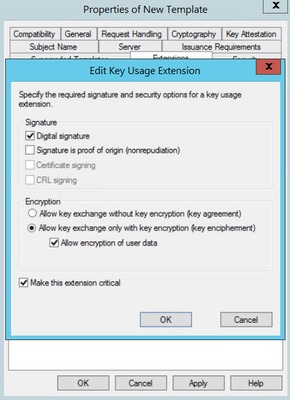

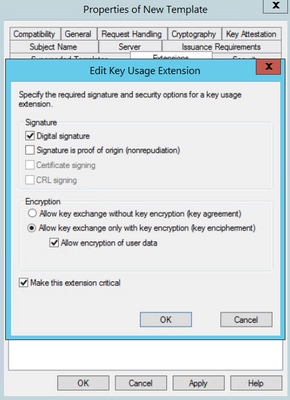

第四步:选择这些选项并选择OK,如图所示。

- 数字签名

- 仅允许使用密钥加密进行密钥交换(密钥加密)

- 允许加密用户数据

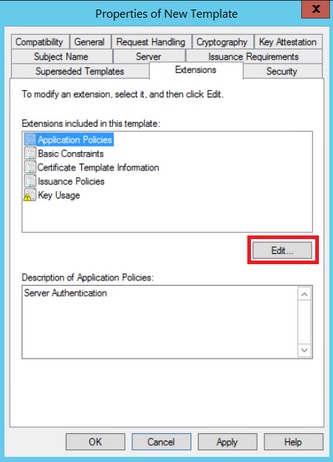

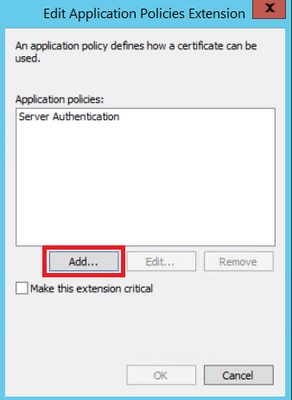

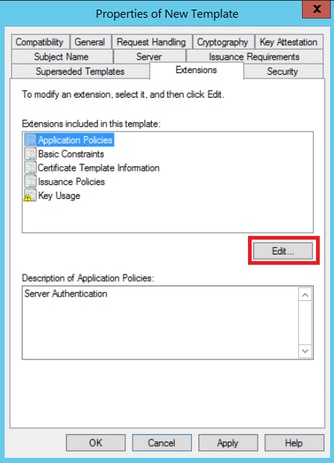

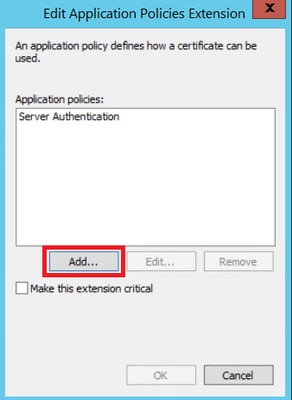

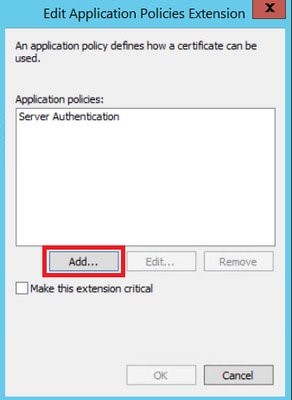

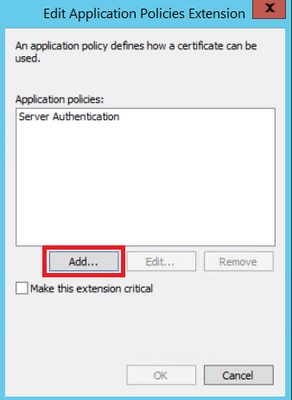

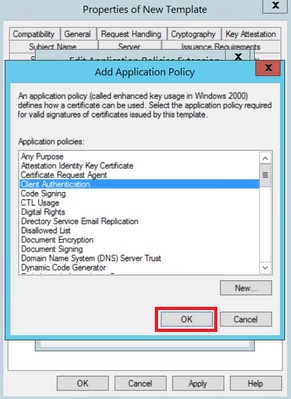

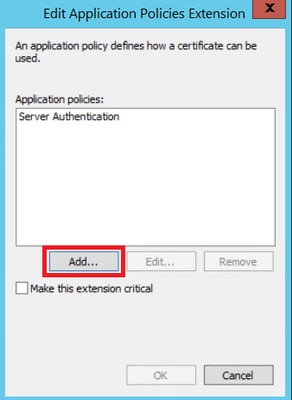

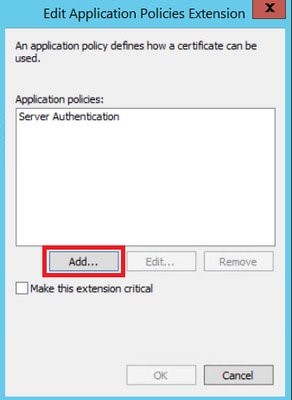

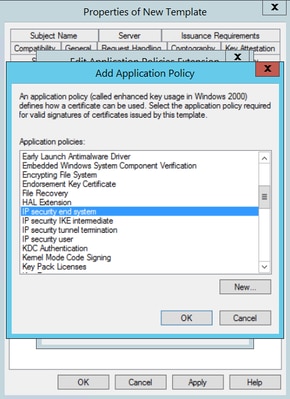

第五步:导航到扩展>应用策略>编辑>添加,如图所示。

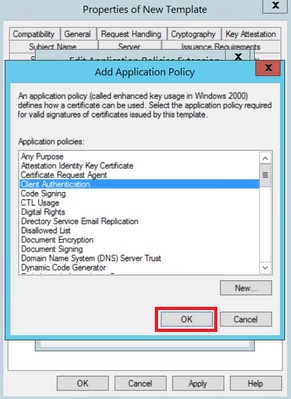

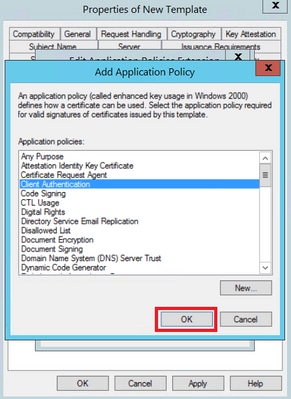

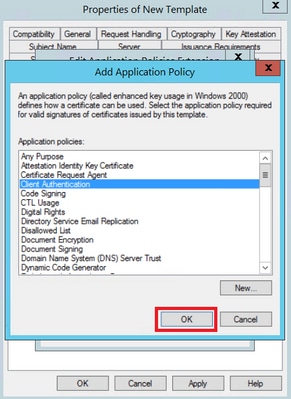

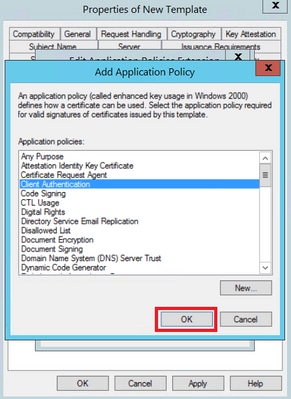

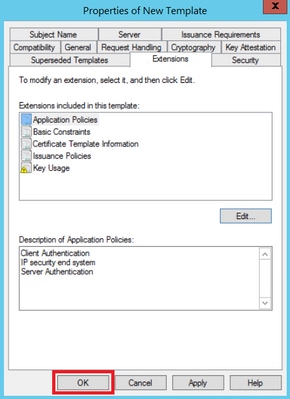

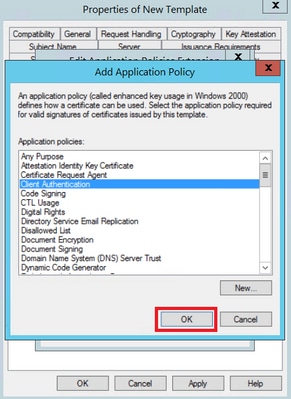

第六步:搜索Client Authentication,选择该窗口,并在此窗口和上一个窗口中选择OK,如图所示。

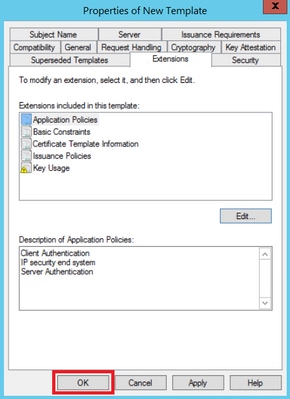

步骤 7.返回模板,选择Apply,然后选择OK。

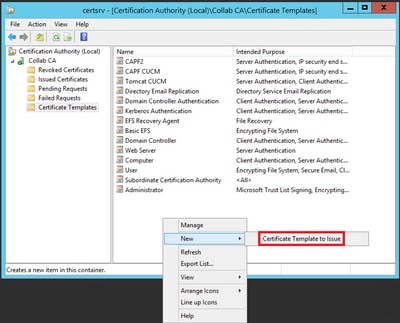

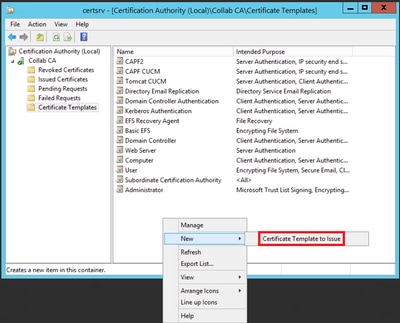

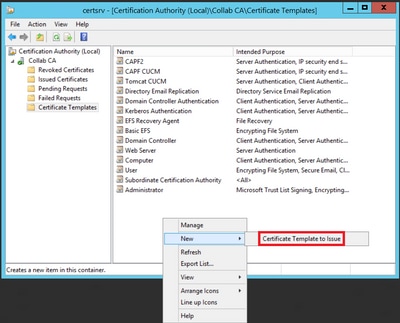

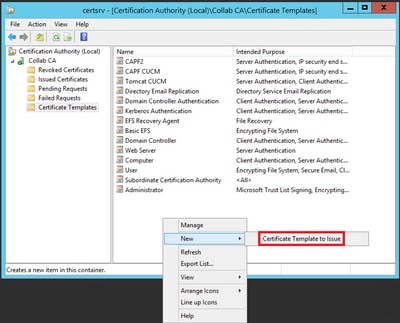

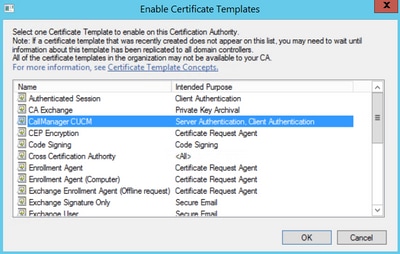

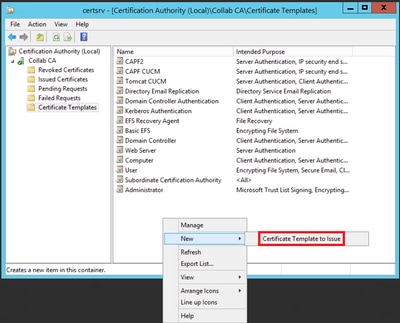

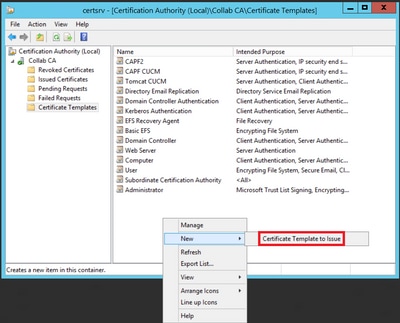

步骤 8关闭Certificate Template Console窗口,然后返回第一个窗口,导航到New > Certificate Template to Issue,如图所示。

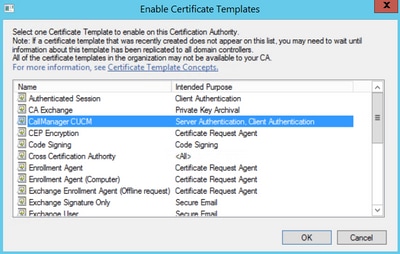

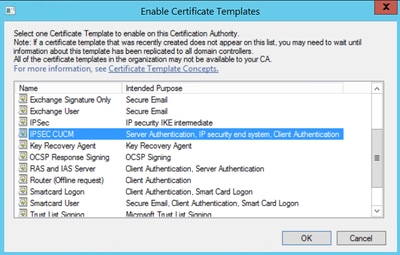

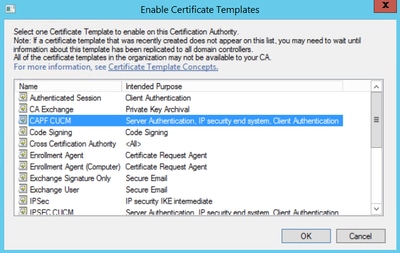

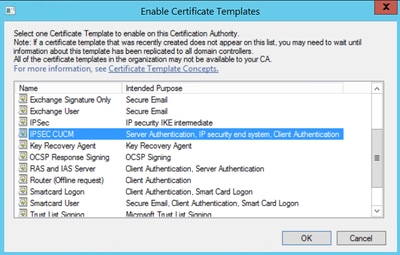

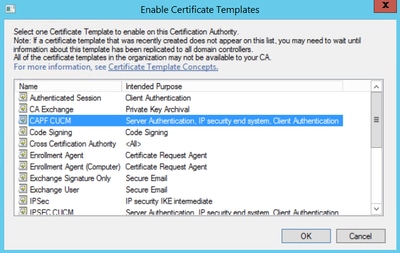

步骤 9选择新的CallManager CUCM模板并选择OK,如图所示。

步骤 10根据需要重复前面的所有步骤,为Tomcat和TVS服务创建证书模板。

IPsec模板

步骤1:找到Web Server模板,右键单击该模板,然后选择复制模板,如图所示。

第二步:在General下,您可以更改证书模板的名称、显示名称、有效性和其他一些变量。

第三步:导航到Extensions > Key Usage > Edit,如图所示。

第四步:选择这些选项并选择OK,如图所示。

- 数字签名

- 仅允许使用密钥加密进行密钥交换(密钥加密)

- 允许加密用户数据

第五步:导航到扩展>应用策略>编辑>添加,如图所示。

第六步:搜索Client Authentication,选择它,然后单击OK,如图所示。

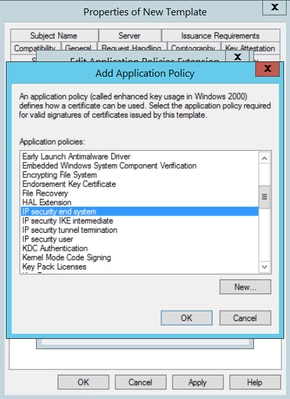

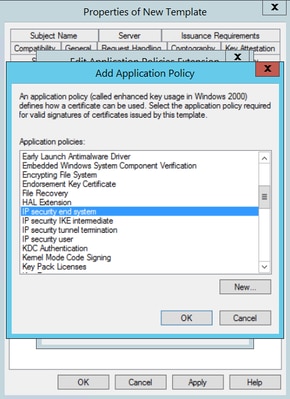

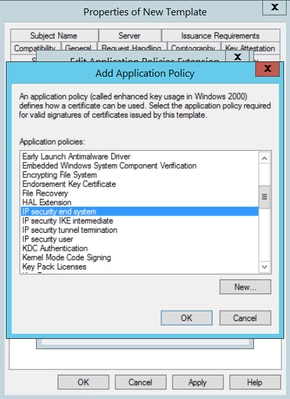

步骤 7.再次选择Add,搜索IP安全终端系统,选择它,然后在此窗口和上一个窗口中选择OK。

步骤 8返回到模板上,选择Apply,然后选择OK,如图所示。

步骤 9关闭Certificate Templates Console窗口,然后返回第一个窗口,导航到New > Certificate Template to Issue,如图所示。

步骤 10选择新的IPSEC CUCM模板,然后选择OK,如图所示。

CAPF模板

步骤1:找到根CA模板并右键单击。然后选择Duplicate Template,如图所示。

第二步:在General下,您可以更改证书模板的名称、显示名称、有效性和其他一些变量。

第三步:导航到Extensions > Key Usage > Edit,如图所示。

第四步:选择这些选项并选择OK,如图所示。

第五步:导航到扩展>应用策略>编辑>添加,如图所示。

第六步:搜索Client Authentication,选择它,然后选择OK,如图所示。

步骤 7.再次选择Add,搜索IP安全终端系统,选择它,然后在此窗口和上一个窗口中选择OK(如图所示)。

步骤 8返回到模板上,选择Apply,然后选择OK,如图所示。

步骤 9关闭Certificate Templates Console窗口,然后返回第一个窗口,导航到New > Certificate Template to Issue,如图所示。

步骤 10选择新的CAPF CUCM模板,然后选择OK,如图所示。

生成证书签名请求

使用此示例可使用新创建的模板生成CallManager证书。相同的步骤可用于任何证书类型,您只需相应地选择证书和模板类型:

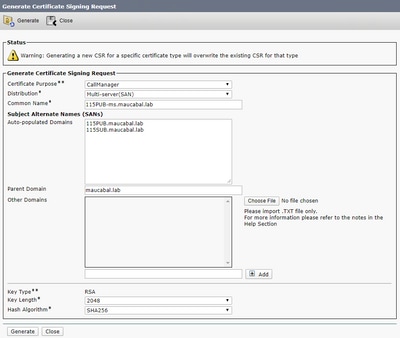

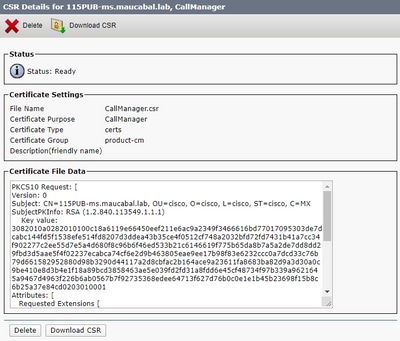

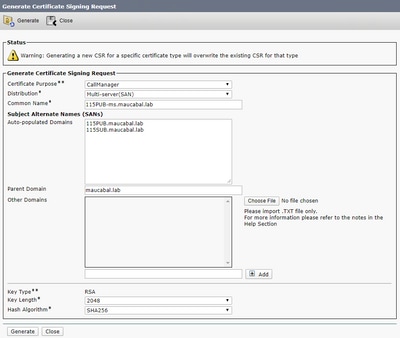

步骤1:在CUCM上,导航到OS Administration > Security > Certificate Management > Generate CSR。

第二步:选择这些选项并选择生成,如图所示。

- 证书用途:CallManager

- 分布:<这可以只用于一台服务器,也可以用于多SAN>

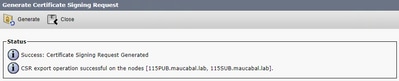

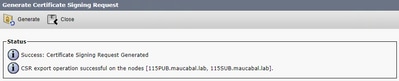

第三步:系统生成确认消息,如图所示。

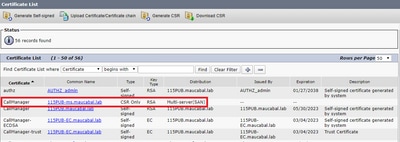

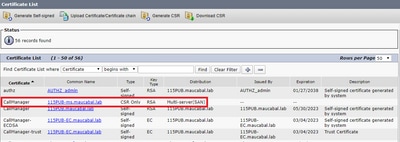

第四步:在证书列表中,查找类型为CSR Only的条目并选择它,如图所示。

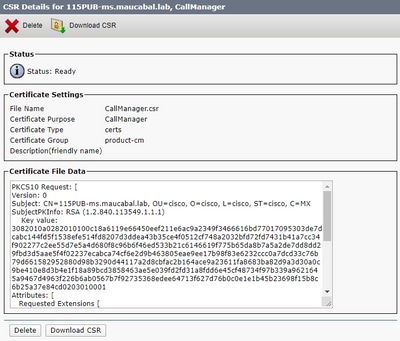

第五步:在弹出窗口中,选择下载CSR,并将文件保存到计算机上。

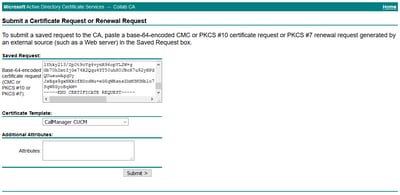

第六步:在浏览器上,导航到此URL,然后输入域控制器管理员凭据:https://<yourWindowsServerIP>/certsrv/。

步骤 7.导航至请求证书>高级证书请求,如图所示。

步骤 8打开CSR文件并复制其所有内容:

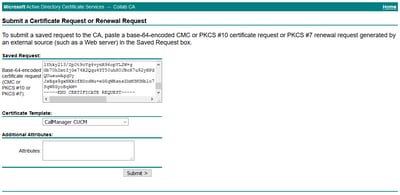

步骤 9将CSR粘贴到Base-64编码的证书请求字段中。在证书模板下,选择正确的模板,然后选择提交,如图所示。

步骤 10最后,选择Base 64 encoded和Download certificate chain。 现在可以将生成的文件上传到CUCM。

验证

验证过程实际上是配置过程的一部分。

故障排除

当前没有可用于此配置的特定故障排除信息。

反馈

反馈