简介

本文档介绍如何验证和避免Cisco Expressway上的HTTP/2快速重置攻击漏洞CVE-2023-44487。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档中的信息基于Cisco Expressway x14.X。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

2023年10月10日,HTTP/2协议级弱点被披露为CVE-2023-44487:HTTP/2 Rapid Reset,该弱点启用了一种新颖的分布式拒绝服务(DDoS)攻击技术。

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

根据执行的调查,可以发现Cisco Expressway会受到此影响。

以下是在评估Cisco Expressway效果时填写的缺陷。 当前正在评估讨论中的CVE-ID。本文档中提供的信息是从此Cisco缺陷中简要收集的。请参阅以下链接以保持更新。

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

本文档说明在expressway中执行此缺陷解决方法以缓解此漏洞影响的步骤。

运行x14.0或更高版本且支持移动远程访问(MRA)部署的产品会受到影响。

缺陷CSCwh88665的解决方案

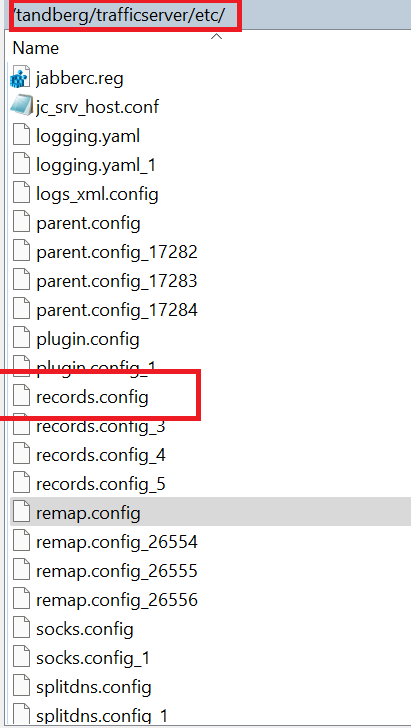

1.使用SCP客户端访问expressway文件系统(使用根凭据)。位置 /tandberg/trafficserver/etc/ 如图所示.

2.创建文件的备份并将其保存到PC上。然后打开原始文件。

3.在记事本中打开此文++,然后搜索字符串, CONFIG proxy.config.http.server_ports STRING 8443

您会看到以下突出显示的行:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4.修改行:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5.保存文件并使用WinSCP将其上传到expressway中的同一位置。位置 /tandberg/trafficserver/etc/

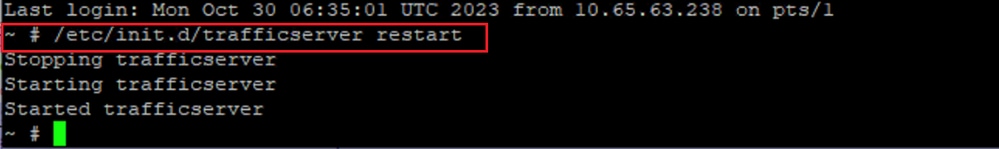

6.现在,使用根凭证登录到Expressway CLI,然后使用此命令重新启动“Traffic Server” /etc/init.d/trafficserver restart

注意:系统重新启动会将配置恢复为默认值,更改将丢失。