如何在多森林环境中配置Unified Communications Manager目录集成

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档讨论如何在多森林环境中配置Cisco Unified Communication Manager(CUCM)目录集成。

先决条件

要求

Cisco 建议您:

- 了解CUCM目录集成的部署和配置。

- 了解Microsoft Active Directory Application Manager(ADAM)2003或Microsoft轻量级目录服务(AD LDS)2008或2012的部署和配置。

- CUCM版本9.1(2)或更高版本。

- 使用CUCM版本9.1(2)或更高版本时,LDAP过滤器可以通过管理Web界面进行更改。

- 每个CUCM发布服务器要同步的用户帐户数不得超过60,000个帐户。当需要同步60,000多个帐户时,必须使用IP电话服务软件开发套件(SDK)来提供自定义目录。有关其他详细信息,请参阅思科开发人员网络。使用Unified CM版本10.0(1)或更高版本时,支持的最大用户帐户数为160,000。

- Microsoft ADAM 2003或轻量目录服务(LDS)2008或2012。

- 使用绑定重定向时对SSL的要求不应禁用。如果禁用该功能,则会使Windows安全主体的密码传递到运行ADAM且不加密的计算机。因此,应仅在测试环境中禁用它。

- 用户ID(sAMAccountName)在所有林中必须是唯一的。

- 如果存在AD LDS设置,并且需要使用映射到sAMAccountName的CUCM用户ID,则应将该协议配置为AD。

- 在配置ADAM实例主机域和用户帐户主机域之间的域信任关系时,域功能级别和林功能级别应为2003或更高。

- CUCM在AD LDS中仅支持单个应用程序目录分区,当前不支持多分区。

使用的组件

本文档不限于特定的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

前言

Microsoft AD LDS(以前称为ADAM)可用于为启用目录的应用程序提供目录服务。AD LDS可用于存储数据,而不是使用组织的Active Directory域服务(AD DS)数据库来存储启用目录的应用数据。AD LDS可与AD DS一起使用,以便您可以为安全帐户(AD DS)和其他位置提供一个中心位置,以支持应用配置和目录数据(AD LDS)。 使用AD LDS,可以减少与AD复制相关的开销,不必扩展AD架构以支持应用,并且可以对目录结构进行分区,以便AD LDS服务仅部署到需要支持启用目录的应用程序的服务器。

- 从媒体生成安装 — 使用Ntdsutil.exe或Dsdbutil.exe为AD LDS创建安装媒体的功能。

- 审核 — 审核更改了目录服务中的值。

- 数据库装载工具 — 使您能够在数据库文件的快照中查看数据。

- AD站点和服务支持 — 使您能够使用AD站点和服务来管理AD LDS数据更改的复制。

- 动态LDIF文件列表 — 使用此功能,可以将自定义LDIF文件与用于在服务器上设置AD LDS的当前默认LDIF文件关联。

- 递归链接属性查询 — LDAP查询可以遵循嵌套属性链接,以便确定其他属性属性,如组成员资格。

ADAM和AD之间存在很多差异,ADAM只能提供AD所提供的部分功能。

概述

本文档旨在说明允许CUCM或使用目录集成服务(DirSync)的任何其他思科产品从可存在于不同林中的不同AD域获取用户信息并执行身份验证的机制。为了实现此目标,使用ADAM将其用户数据库与不同的AD域控制器或其他LDAP源同步。

ADAM可以创建用户数据库并存储其详细信息。需要单点登录(SSO)功能,以避免最终用户必须在不同系统中维护不同的凭证集;因此,使用ADAM绑定重定向。ADAM绑定重定向是支持LDAP绑定作为身份验证机制的应用程序的特殊功能。在某些情况下,特殊架构或命名上下文可能会强制您避免AD,这使ADAM成为必要的选择。这样,用户就不必记住多个密码,因为使用了具有自己用户ID和密码的附加目录。

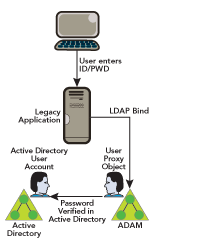

ADAM中的特殊用户代理对象映射到常规AD用户帐户。用户代理在ADAM对象本身中没有实际密码。当应用程序执行正常绑定操作时,它会在本地检查ID,但会根据下面的AD检查密码,如图所示。应用程序不需要了解此AD交互。

ADAM绑定重定向应仅在应用程序可以执行与ADAM的简单LDAP绑定的特殊情况下使用。但是,应用程序仍需要将用户与AD中的安全主体相关联。

当尝试使用称为代理对象的特殊对象绑定到ADAM时,会发生ADAM绑定重定向。代理对象是ADAM中代表AD中安全主体的对象。 ADAM中的每个代理对象都包含AD中用户的SID。当用户尝试绑定到代理对象时,ADAM会获取存储在代理对象中的SID以及在绑定时提供的密码,并将SID和密码提供给AD进行身份验证。ADAM中的代理对象不存储密码,用户无法通过ADAM代理对象更改其AD密码。

由于初始绑定请求是简单的LDAP绑定请求,因此密码以明文形式显示给ADAM。因此,默认情况下,目录客户端和ADAM之间需要SSL连接。ADAM使用Windows安全API向AD提供密码。

在了解ADAM绑定重定向中,可以获取有关绑定重定向的详细信息。

CUCM中的Active Directory多林支持方案

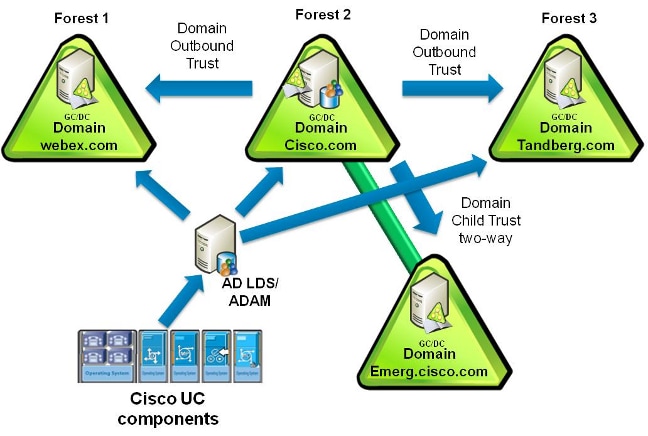

为了解释此方法,请想象Cisco Systems(Forest 2)收购了另外两家公司的场景:Tandberg(林3)和Webex(林1)。 在迁移阶段,集成每家公司的AD结构,以便部署单个思科统一通信集群。

在本例中,思科公司(林2)有两个域,一个是名为CISCO的林根域(dns cisco.com),另一个是名为EMERG的子域(dns emerg.cisco.com)。 这两个域都有一个域控制器,也是全局目录,每个域都托管在Windows 2008 Server SP2中。

Company Tandberg(林3)有一个域,其域控制器也是全局目录,并托管在Windows 2008 Server SP2中。

Company Webex(林1)有一个域,其域控制器也是全局目录,并托管在Windows 2003 R2 Server SP2中。

AD LDS安装在域CISCO的域控制器中,或可以是单独的计算机;实际上,它可能位于三个林之一的任何位置。DNS基础设施必须到位,以便一个林中的域可以与其他林中的域通信,并在林之间建立适当的信任关系和验证。

域信任关系

为了对用户进行身份验证才能工作,您需要在托管ADAM实例的域和托管用户帐户的其他域之间拥有信任。如果需要,此信任可以是单向信任(从承载ADAM实例的域到承载用户帐户的域的传出信任)。 这样,ADAM实例将能够将身份验证请求转发到这些帐户域中的DC。

此外,您需要拥有来自两个帐户域的用户帐户,该帐户可以访问域中所有用户帐户的所有属性。ADAMSync使用此帐户以将帐户域用户同步到ADAM。

最后,运行ADAM的计算机必须能够找到所有域(DNS)、在两个域(使用DNS)中查找域控制器并连接到这些域控制器。

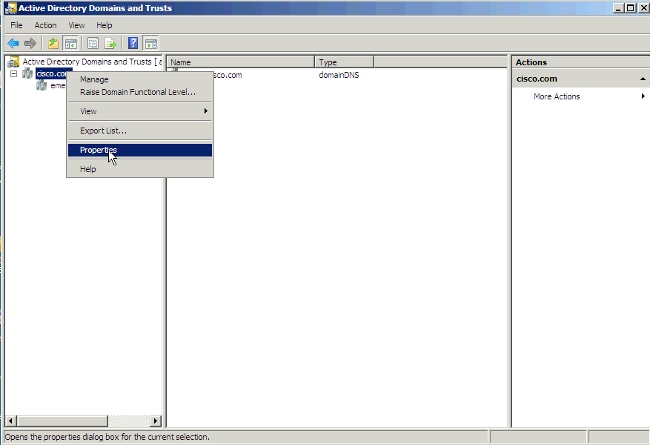

要设置互信关系,请完成以下步骤:

- 打开Active Directory域和信任,右键单击承载AD LDS的域,然后选择属性。

- 单击“信任”选项卡,然后单击“新建信任”。

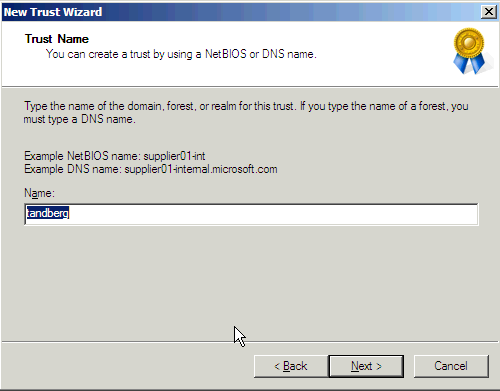

- 按照向导操作并输入要建立信任的域的名称。单击 Next。

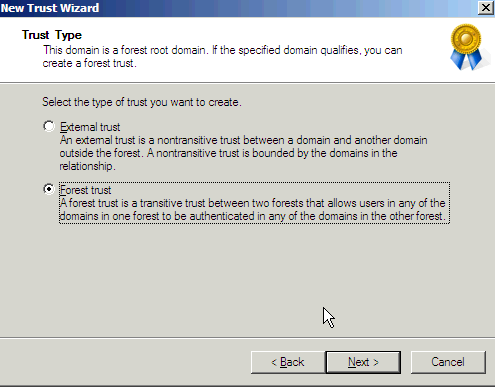

- 单击“林信任”单选按钮。单击 Next。

- 在信任的方向上,只有“单向:“outgoing”为必填项。单击单向:传出单选按钮。单击 Next。

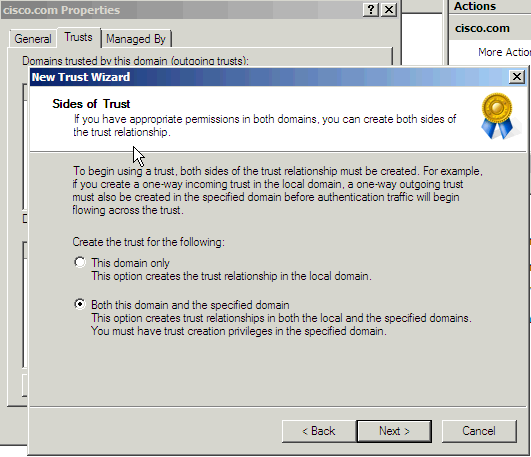

- 允许向导配置两个域。单击“Both this domain and the specified domain(此域和指定的域)”单选按钮。单击 Next。

- 输入其他域的凭据。单击 Next。

- 单击“Forest-wide authentication(林范围的身份验证)”单选按钮。单击 Next。

- 单击“是,确认传出信任”单选按钮。单击 Next。

这是您在为Tandberg和Webex域运行此流程后收到的结果。默认情况下,域出现,因为它是子域。Click OK.

安装 AD LDS

在2008中安装AD LDS

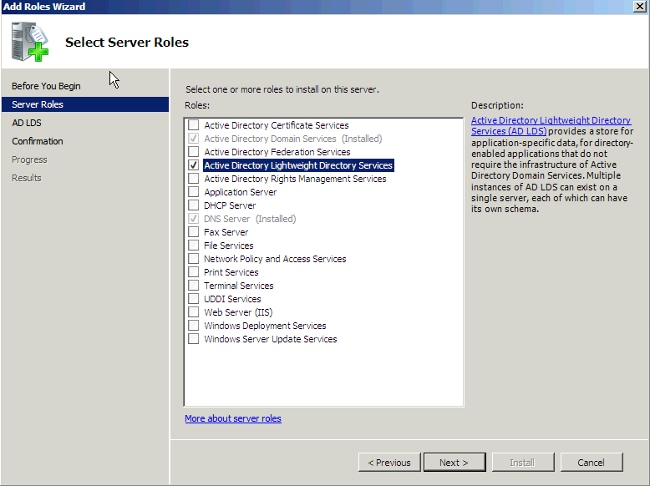

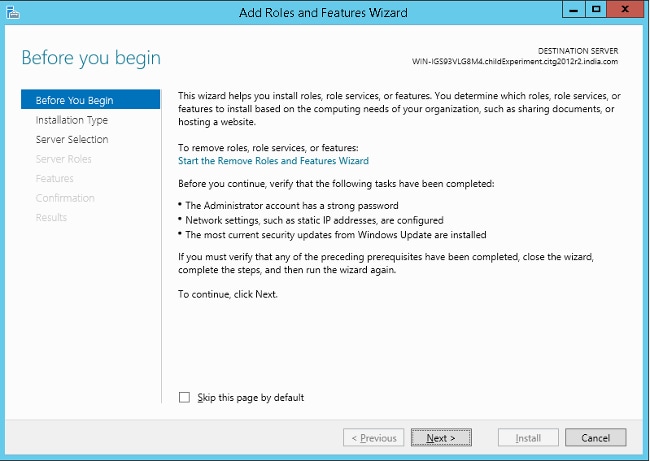

- 打开服务器管理器,单击“角色”,然后单击“添加角色”。

-

选中Active Directory轻型目录服务复选框。单击 Next。

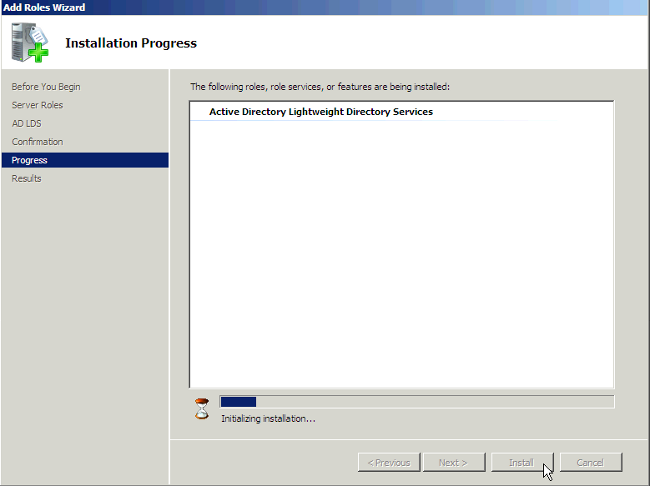

- 出现“AD LDS Services Installation Progress(AD LDS服务安装进度)”窗口。

在2012中安装AD LDS

要在2012年设置AD LDS,请完成以下步骤:

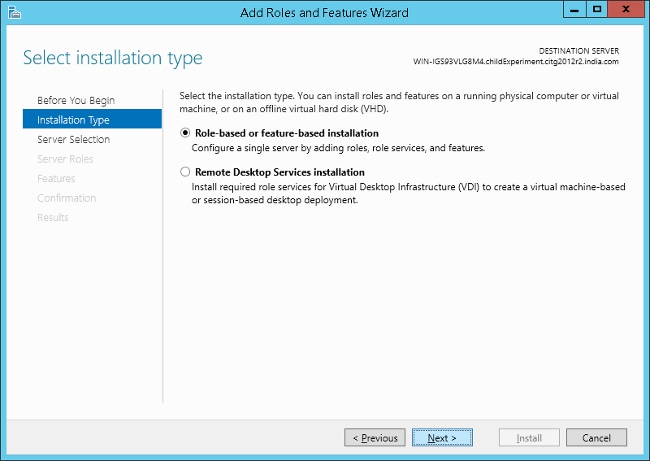

- 打开Server Manager,然后选择Add Roles and Features。单击Next,然后单击Installation Type以转到Installation Type(安装类型)页。

- 选择默认选项,然后单击“下一步”。

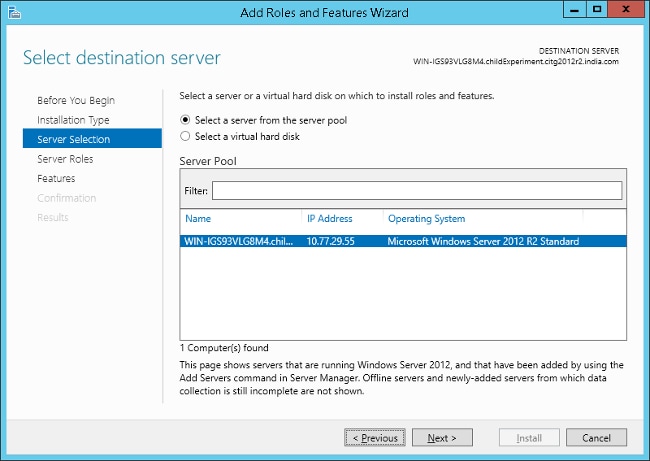

- 单击“从服务器池选择服务器”单选按钮以选择默认服务器。单击 Next。

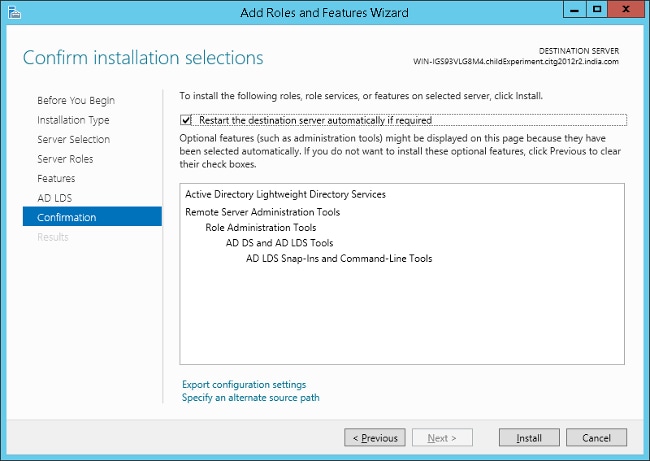

- 选中Active Directory轻量目录服务复选框,然后单击添加功能。继续安装。

- 在后续页面中单击“下一步”。

- 单击“Restart the destination server automatically if required(如果需要,自动重新启动目标服务器)”复选框,然后单击“Install(安装)”以安装该功能。

- 成功完成安装后,单击关闭以关闭向导。

安装多林支持的实例

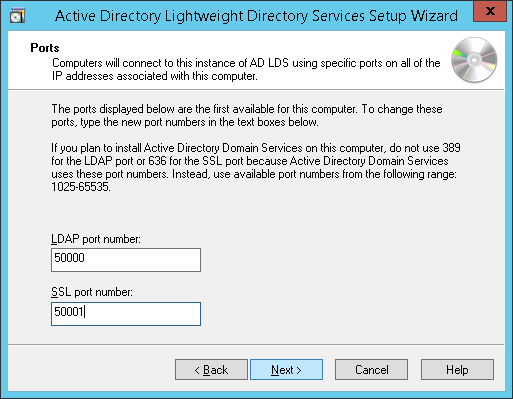

AD LDS可以运行具有不同端口的服务的不同实例,这允许在同一计算机上运行不同的用户目录“应用”。默认情况下,AD LDS选择端口389/LDAP和636/LDAPS,但如果系统已具有运行这些端口的任何类型的LDAP服务,则将使用端口50000/LDAP和50001/LDAPS。每个实例都将有一对端口,这些端口会根据以前使用的数字递增。

在某些情况下,由于Microsoft Bug,Microsoft DNS服务器已使用端口,实例向导会显示错误(这不能解释)。 当您保留TCP/IP协议栈中的端口时,可以修复此错误。如果发现此问题,请看AD LDS服务启动失败,错误为“setup could not start the service...” +错误代码8007041d。

2008年多林支持

- 在服务器管理器中,选择角色,然后选择Active Directory轻型目录服务。 单击此处创建AD LDS实例。

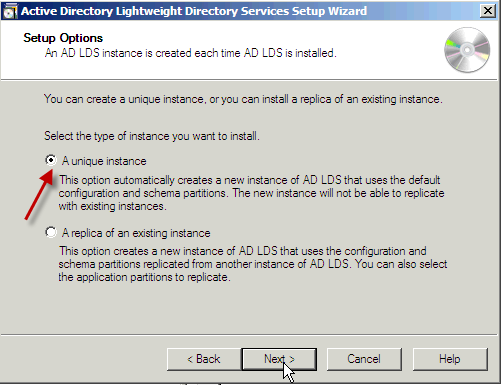

- 单击“唯一实例”单选按钮。单击 Next。

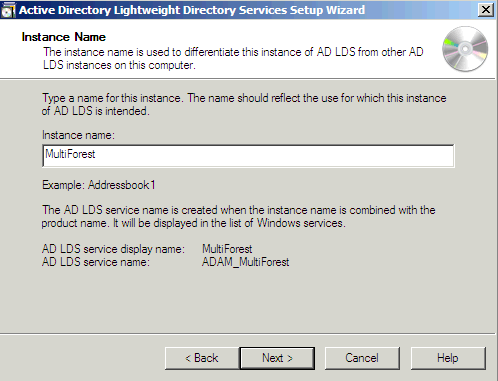

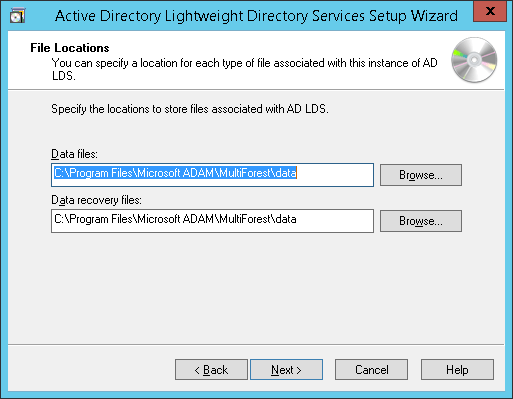

- 在“实例名称”字段中,输入实例的名称。本例中为MultiForest。单击 Next。

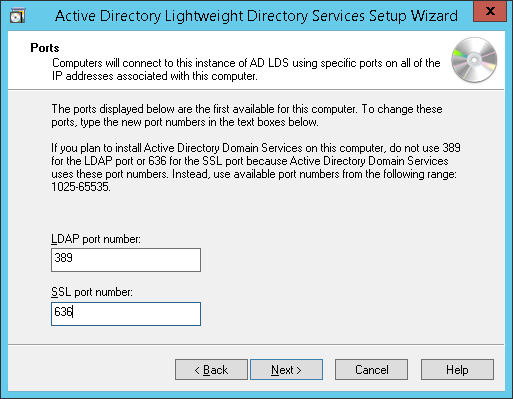

- 输入所选LDAP端口号和SSL端口号,或允许系统为您选择它们。单击 Next。

-

注意:CUCM仅支持单个应用程序目录分区,当前不支持多分区。

请参阅步骤5:练习使用应用程序目录分区,了解有关如何创建应用程序目录分区的信息。为要与基于LDAP推荐(RFC 2251)的工作同步的每个域创建目录分区的过程,并要求LDAP客户端(CUCM、CUP等)支持推荐。单击“是,创建应用程序目录分区”单选按钮。在实例的分区名称字段中输入分区名称。请勿提供与向导示例中类似的cn,因为大多数时候在架构中创建错误。在此方案中,输入了与托管AD LDS的AD域控制器(dc=Cisco,dc=com)的分区。单击 Next。

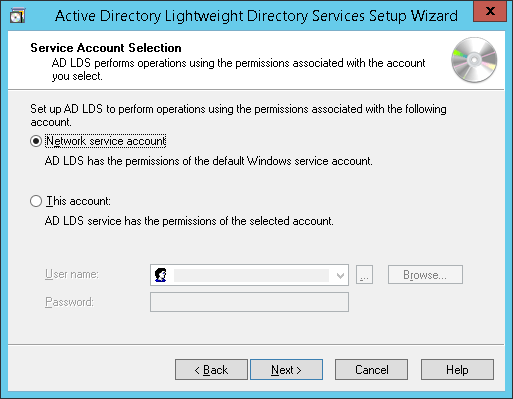

- 单击“此帐户”单选按钮。输入用户名和密码以启动服务器。单击 Next。

-

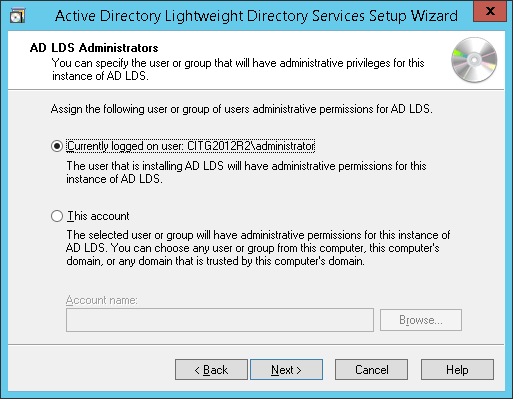

单击“Currently logged on user”单选按钮。输入具有管理权限的用户的名称。单击 Next。

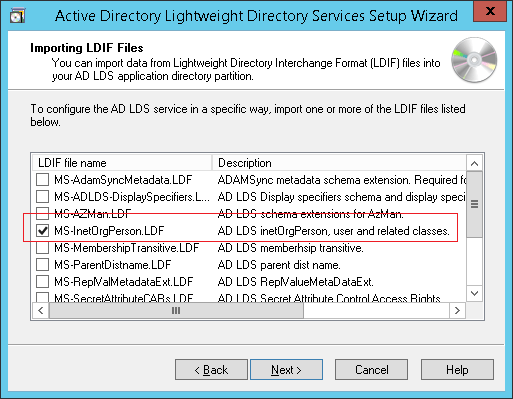

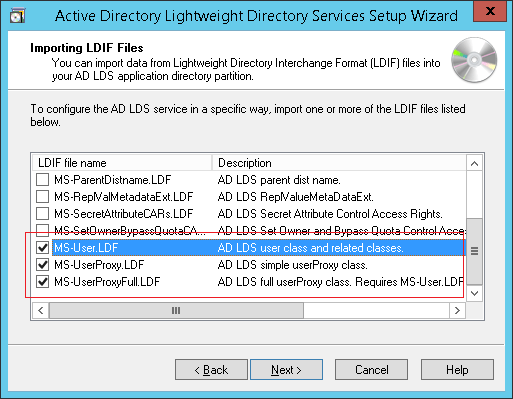

- 导入突出显示的默认LDIF文件以构建架构。单击 Next。

注意:如果ADAM安装在Windows 2003服务器上,则上一屏幕将只有四个选项: MS-AZMan.LDF、MS-InetOrgPerson.LDF、MS-User.LDF和MS-UserProxy.LDF。从这四个中,仅选中MS-User.LDF和MS-InetOrgPerson.LDF的复选框。

2012年多林支持

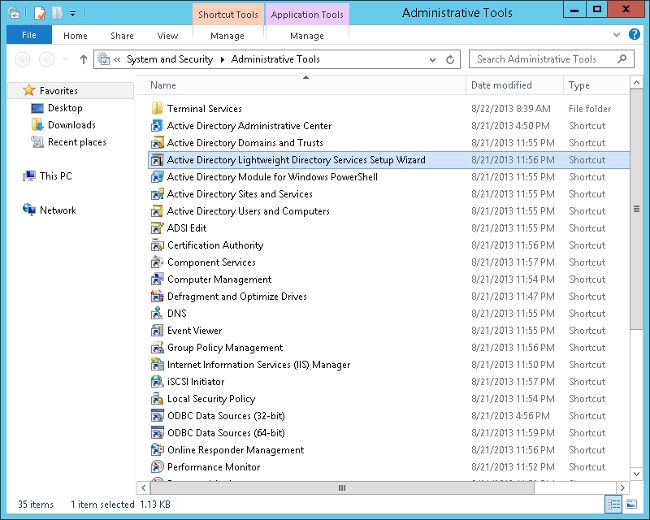

- 打开管理工具,然后双击Active Directory轻型目录服务安装向导。

- 单击 Next。

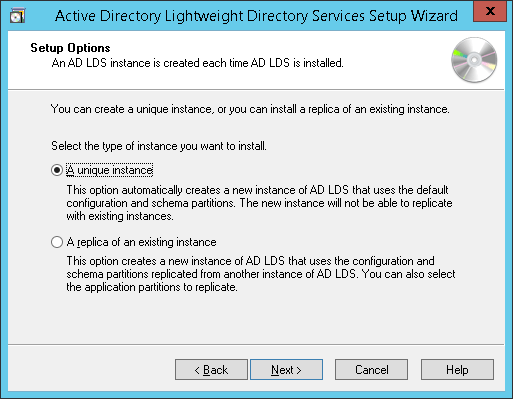

- 选中“唯一实例”单选按钮。单击 Next。

- 输入实例的实例名称和说明。此处输入名称“MultiForest”。单击 Next。

- 输入LDAP和SSL端口号。首选端口分别为389和636。如果域服务器是子服务器,并且父域使用这些端口,则默认情况下会填充不同的端口号。在这种情况下,请勿更改它们并继续安装。单击 Next。

- 默认情况下,此处已填充其他端口号。单击 Next。

-

注意:CUCM仅支持单个应用程序目录分区,当前不支持多分区。

请参阅步骤5:练习使用应用程序目录分区,了解有关如何创建应用程序目录分区的信息。为要与基于LDAP推荐(RFC 2251)的工作同步的每个域创建目录分区的过程,并要求LDAP客户端(CUCM、CUP等)支持推荐。有关详细信息,请参阅Microsoft支持。单击“是,创建应用程序目录分区”单选按钮。输入分区名称。为LDS创建分区,作为cisco.com。可以提供任何合适的值。单击 Next。

- 选择后续页面中的默认选项并继续。

- 选中MS-InetOrgPerson.LDF、MS-User.LDF、MS-UserProxy.LDF和MS-UserProxyFull.LDF复选框。单击 Next。

- 单击Next以开始安装。

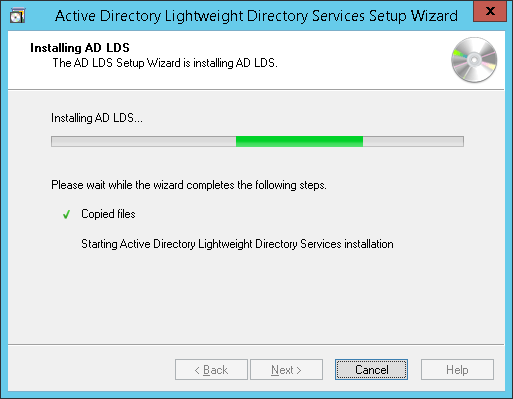

- 安装已成功完成。单击 完成。

配置ADAM架构分析器

如果用户ID(sAMAccountNames)在不同域之间是唯一的,并且不同林的不同域中没有具有相同ID的多个用户,则可以将用户从AD同步到AD LDS上的相应林,所有这些用户都可以存在于AD LDS上多林设置中的单个分区。例如,请考虑CUCM中的Active Directory多林支持方案部分中的图,如果用户ID“alice”仅存在于三个域中的一个域中,则此方案中的设置如下:

分区 森林 DN

P1 cisco.com DC=cisco,DC=com

webex.com DC=webex, DC=cisco,DC=com

tandberg.com DC=Tandberg, DC=cisco,DC=com

要使用AD LDS配置CUCM,用户ID(sAMAccountName)在所有林中都必须是唯一的。CUCM当前仅支持AD LDS中的单个分区。

如果sAMAccountNames不唯一,请考虑使用这些属性中的任何一个,如果它们唯一标识用户帐户 — email、telephoneNumber、employeeNumber、uid或userPrincipalName。

- 将架构从域复制到ADAM。

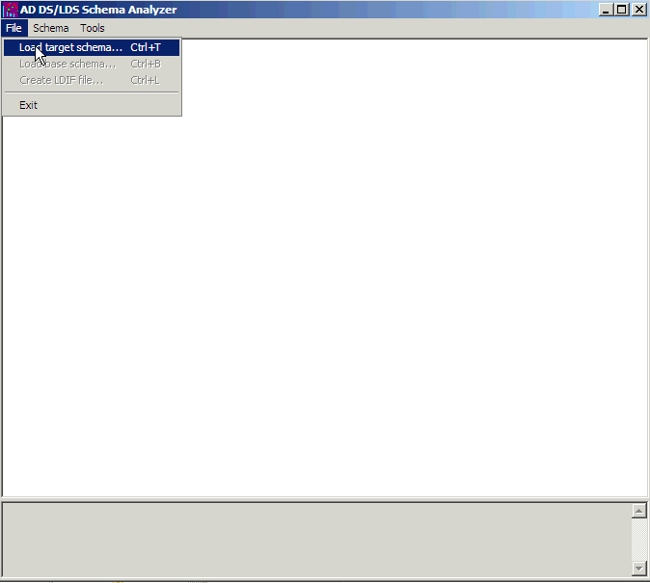

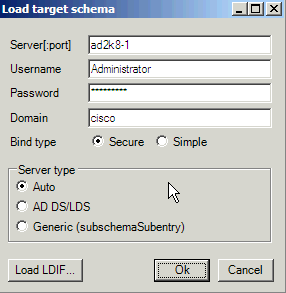

- 打开目录c:\windows\adam中的AD DS/LDS架构分析器(ADSchemaAnalyzer.exe)。

- 选择文件>加载目标架构。

- 提供要从中导入的源AD域控制器的凭据。Click OK.

- 选择“文件”>“加载基本架构”。

- 指定要连接和扩展架构的AD LDS。Click OK.

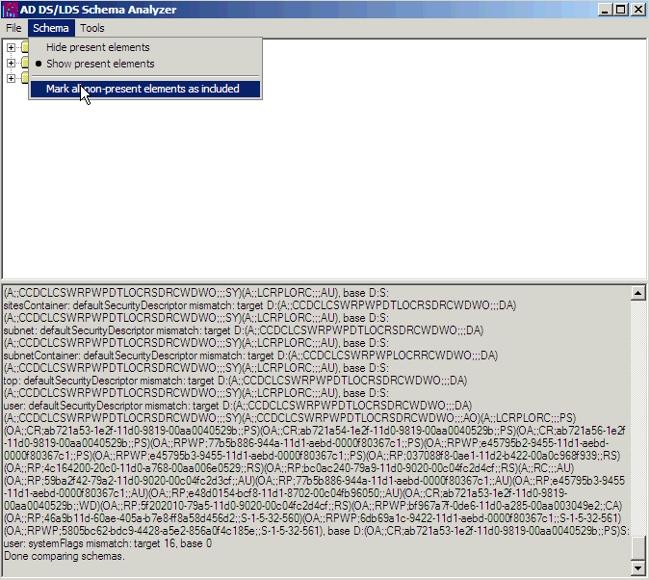

- 选择方案>将所有不存在的元素标记为包含。

- 选择“文件”>“创建LDIF文件”。 在本示例中,通过此步骤创建的文件是diff-schema.ldf。为简化流程,应在c:\windows\adam中创建文件。

帮助组织需要生成的文件的一个选项是创建单独的目录,以便允许将这些文件与主c:\windows\adam directory目录分开。打开命令提示符,在c:\windows\adam中创建日志目录。

cd \windows\adam

mkdir logs - 将使用ADSchema Analyzer创建的ldif架构导入AD LDS。

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X

#ConfigurationNamingContext -f diff-schema.ldf -j c:\windows\adam\logs有关其他ldifde选项和命令格式,请参阅使用LDIFDE将目录对象导入并导出到Active Directory。

通过 User-Proxy 对象扩展 AD LDS 架构

需要创建代理身份验证的对象,并且不使用对象类“user”。创建的对象类userProxy是允许绑定重定向的对象类。需要在ldif文件中创建对象类详细信息。该文件是新文件的创建,在本例中为MS-UserProxy-Cisco.ldf。 此新文件从原始MS-UserProxy.ldf生成,并使用文本编辑程序进行编辑,以包含以下内容:

#==================================================================

# @@UI-Description: AD LDS simple userProxy class.

#

# This file contains user extensions for default ADAM schema.

# It should be imported with the following command:

# ldifde -i -f MS-UserProxy.ldf -s server:port -b username domain password -k -j . -c

"CN=Schema,CN=Configuration,DC=X" #schemaNamingContext

#

#==================================================================

dn: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

changetype: ntdsSchemaAdd

objectClass: top

objectClass: classSchema

cn: User-Proxy

subClassOf: top

governsID: 1.2.840.113556.1.5.246

schemaIDGUID:: bxjWYLbzmEiwrWU1r8B2IA==

rDNAttID: cn

showInAdvancedViewOnly: TRUE

adminDisplayName: User-Proxy

adminDescription: Sample class for bind proxy implementation.

objectClassCategory: 1

lDAPDisplayName: userProxy

systemOnly: FALSE

possSuperiors: domainDNS

possSuperiors: organizationalUnit

possSuperiors: container

possSuperiors: organization

defaultSecurityDescriptor:

D:(OA;;CR;ab721a53-1e2f-11d0-9819-00aa0040529b;;PS)S:

defaultHidingValue: TRUE

defaultObjectCategory: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

systemAuxiliaryClass: msDS-BindProxy

systemMayContain: userPrincipalName

systemMayContain: givenName

systemMayContain: middleName

systemMayContain: sn

systemMayContain: manager

systemMayContain: department

systemMayContain: telephoneNumber

systemMayContain: mail

systemMayContain: title

systemMayContain: homephone

systemMayContain: mobile

systemMayContain: pager

systemMayContain: msDS-UserAccountDisabled

systemMayContain: samAccountName

systemMayContain: employeeNumber

systemMayContain: initials

systemMayContain: ipPhone

systemMayContain: displayName

systemMayContain: msRTCSIP-primaryuseraddress

systemMayContain: uid

dn:

changetype: modify

add: schemaUpdateNow

schemaUpdateNow: 1

-

将MS-UserProxy-Cisco.ldf文件保存在C:\windows\adam中。

将新对象类导入AD LDS。

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X #ConfigurationNamingContext -f

MS-UserProxy-Cisco.ldf -j c:\windows\adam\logs

将来自 AD DC 的用户导入 AD LDS

现在,需要将每个域中的用户导入AD LDS。需要同步的每个域都需要重复此步骤。此示例仅显示针对其中一个域的进程。从原始MS-AdamSyncConf.xml开始,为每个需要同步的域创建一个XML文件,并使用每个域的特定详细信息修改该文件,以便具有以下内容:

<?xml version="1.0"?>

<doc>

<configuration>

<description>Adam-Sync1</description>

<security-mode>object</security-mode>

<source-ad-name>ad2k8-1</source-ad-name>

<source-ad-partition>dc=cisco,dc=com</source-ad-partition>

<source-ad-account></source-ad-account>

<account-domain></account-domain>

<target-dn>dc=cisco,dc=com</target-dn>

<query>

<base-dn>dc=cisco,dc=com</base-dn>

<object-filter>

(|(&(!cn=Administrator)(!cn=Guest) (!cn=ASPNET)

(!cn=krbtgt)(sAMAccountType=805306368))(&(objectClass=user)(isDeleted=TRUE)))

</object-filter>

<attributes>

<include>objectSID</include>

<include>mail</include>

<include>userPrincipalName</include>

<include>middleName</include>

<include>manager</include>

<include>givenName</include>

<include>sn</include>

<include>department</include>

<include>telephoneNumber</include>

<include>title</include>

<include>homephone</include>

<include>mobile</include>

<include>pager</include>

<include>msDS-UserAccountDisabled</include>

<include>samAccountName</include>

<include>employeeNumber</include>

<include>initials</include>

<include>ipPhone</include>

<include> displayName</include>

<include> msRTCSIP-primaryuseraddress</include>

<include>uid</include>

<exclude></exclude>

</attributes>

</query>

<user-proxy>

<source-object-class>user</source-object-class>

<target-object-class>userProxy</target-object-class>

</user-proxy>

<schedule>

<aging>

<frequency>0</frequency>

<num-objects>0</num-objects>

</aging>

<schtasks-cmd></schtasks-cmd>

</schedule>

</configuration>

<synchronizer-state>

<dirsync-cookie></dirsync-cookie>

<status></status>

<authoritative-adam-instance></authoritative-adam-instance>

<configuration-file-guid></configuration-file-guid>

<last-sync-attempt-time></last-sync-attempt-time>

<last-sync-success-time></last-sync-success-time>

<last-sync-error-time></last-sync-error-time>

<last-sync-error-string></last-sync-error-string>

<consecutive-sync-failures></consecutive-sync-failures>

<user-credentials></user-credentials>

<runs-since-last-object-update></runs-since-last-object-update>

<runs-since-last-full-sync></runs-since-last-full-sync>

</synchronizer-state>

</doc>

在此文件中,应替换这些标记以匹配域:

- <source-ad-name> — 使用域的主机名。

- <source-ad-partition> — 使用要从中导入的源AD DC的根分区(例如,dc=Cisco、dc=com或dc=Tandberg、dc=com)。

- <base-dn> — 选择要从中导入的容器。例如,如果域的所有用户都需要,则此值应与<source-ad-partition>相同,但如果用户来自特定组织单位(如财务OU),则应类似于OU=Finance, DC=Cisco, DC=com。

有关如何创建<object-filter>的详细信息,请参阅搜索过滤器语法。

将新创建的XML文件保存在C:\windows\adam中。

打开命令窗口,cd \windows\adam。

输入命令ADAMSync /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log。

验证文件AdamSyncConf1.xml是新创建的XML文件。

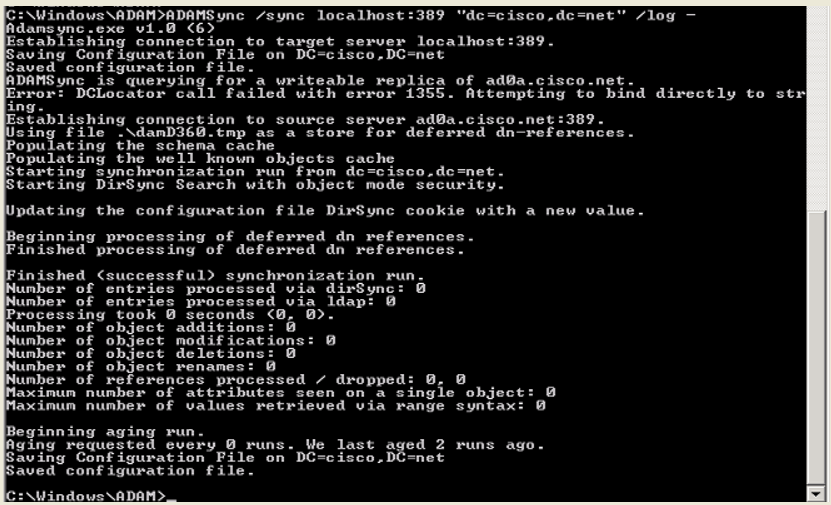

使用命令ADAMSync /sync localhost:50000 "dc=cisco,dc=com" /log c:\windows\adam\logs\sync.log同步用户。

结果应类似于:

要完成从AD到ADAM的自动同步,请在Windows中使用任务调度程序。

创建包含此内容的.bat文件:

"C:\Windows\ADAM\ADAMSync" /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log

"C:\Windows\ADAM\ADAMSync" /sync localhost:50000 "dc=cisco,dc=com" /log c:\windows\adam\logs\syn.log

根据需要安排任务以运行.bat文件。这将处理在AD中发生的添加、修改和删除,这些添加、修改和删除也会反映在ADAM中。

您可以创建另一个.bat文件,并安排它从另一个林完成自动同步。

在AD LDS中为CUCM同步和身份验证创建用户

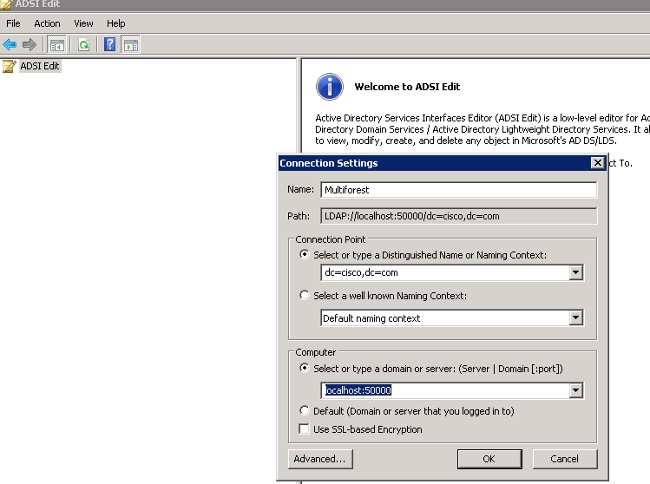

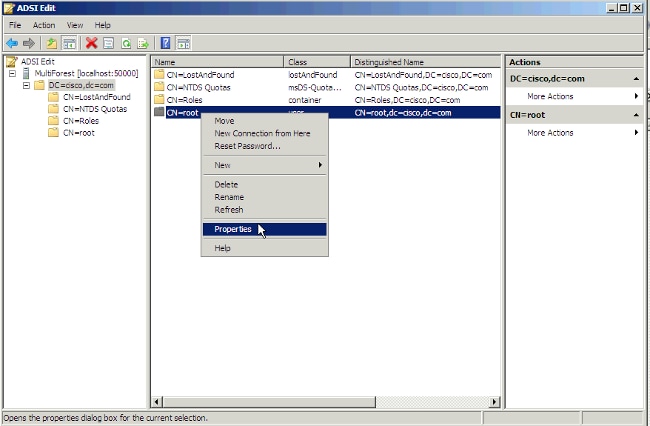

- 从“启动”(Startup)菜单的“管理员”(Administrator)工具中打开“ADSI编辑”(ADSI Edit)。

- 选择文件>连接(或操作>连接到)。

- 连接到AD LDS树的基dn(DC=Cisco,DC=com),并指定托管该树的主机和端口(localhost:50000)。 Click OK.

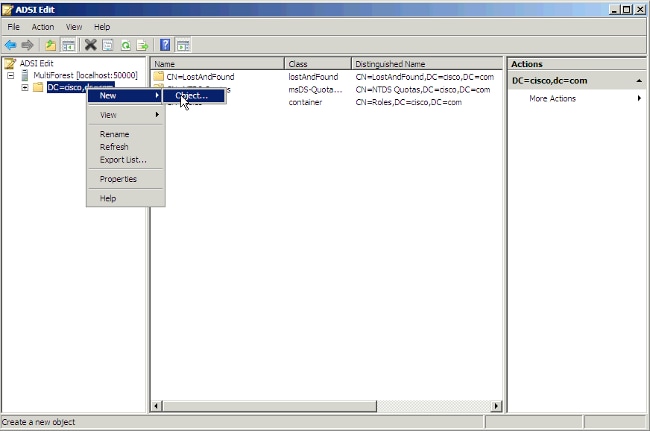

- 右键单击基本DN,然后选择“新建”>“对象”。

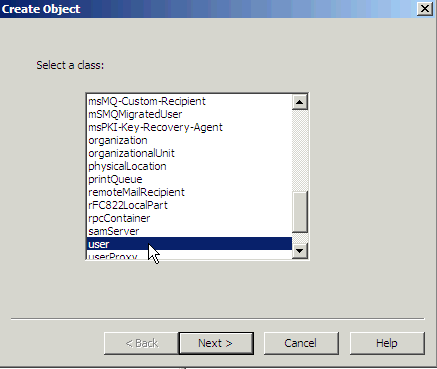

- 选择用户。单击 Next。

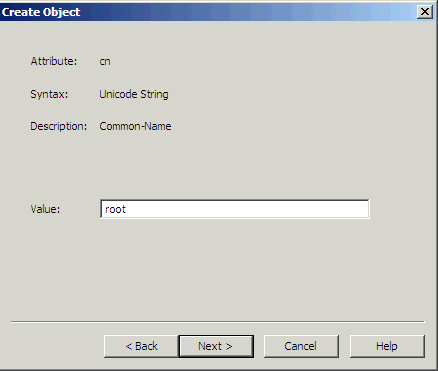

- 在值字段中,输入所选对象名称。在本示例中,“root”是所选名称(此处可以选择任何名称)。 单击 Next。

- 要向新用户提供密码,请右键单击该用户并选择重置密码。

- 默认情况下,新用户处于禁用状态。要启用新用户,请右键单击该用户并选择属性。

- 浏览到属性msDS-UserAccountDisabled,然后单击Edit。

- 单击False单选按钮以启用用户帐户。Click OK.

- 单击True单选按钮,以确保密码永不过期。Click OK.

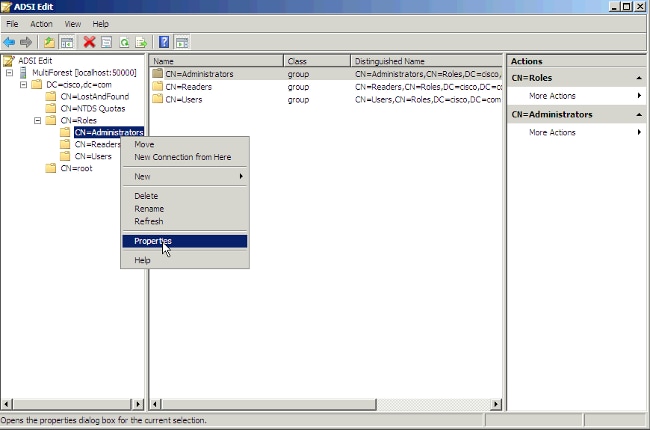

- 需要将新用户添加到具有AD LDS读取权限的组,在本例中选择了Administrators。浏览到CN=Roles > CN=Administrators。右键单击CN=Administrators,然后选择Properties。

- 选择属性成员,然后单击Edit。

- 输入之前创建的新DN,cn=root,dc=Cisco,dc=com,到此组。Click OK.

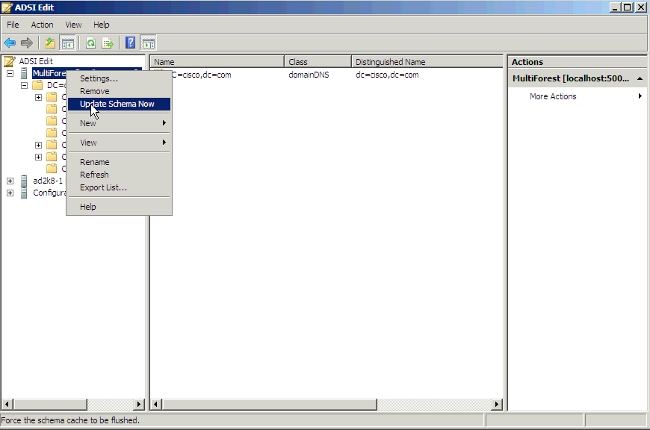

- 选择立即更新架构并重新启动AD LDS。

配置绑定重定向

默认情况下,通过绑定重定向绑定到 ADAM 需要一个 SSL 连接。SSL要求在运行ADAM的计算机上以及作为客户端连接到ADAM的计算机上安装和使用证书。如果您的 ADAM 测试环境中没有安装证书,您也可以禁用对 SSL 的要求。

默认情况下,SSL处于启用状态。要使LDAPS协议在ADAM/LDS中工作,您需要生成证书。

在本例中,使用Microsoft证书颁发机构服务器颁发证书。要请求证书,请转至Microsoft CA的网页 — http://<MSFT CA主机名>/certsrv并完成以下步骤:

- 单击Request a certificate。

- 单击高级证书请求。

- 单击创建并向此CA提交请求。

- 在Name(名称)文本框中,输入ADAM/AD LDS服务器的完整DNS名称。

- 确保证书类型为服务器身份验证证书。

- 对于格式,选择PCKS10。

- 选择“将密钥标记为可导出”。

- 或者,填写其他信息。

- 在“友好名称”文本框中,输入ADAM/AD LDS服务器的完整dns名称。

- 单击“Submit”。

返回证书颁发机构界面,然后单击“待处理证书”(Pending Certificates)文件夹。右键单击ADAM/AD-LDS计算机发出的证书请求并颁发证书。

证书现已创建并驻留在“已颁发的证书”文件夹中。接下来,您需要下载并安装证书:

- 打开http://<MSFT CA主机名>/certsrv。

- 单击View the status of a pending certificate request(查看待处理证书请求的状态)。

- 点击证书请求。

- 单击证书以安装。

要让ADAM服务使用证书,您需要将证书放在ADAM服务的个人存储中:

- 从“开始”菜单中选择“运行”。键入mmc。这将打开管理控制台。

- 单击文件\添加/删除管理单元。

- 单击Add并选择Certificates。

- 已选择服务帐户。

- 选择 Local Computer。

- 选择您的ADAM实例服务。

- 添加新的证书管理单元,但这次选择“我的用户帐户”而不是“服务帐户”。

- 单击“关闭”,然后单击“确定”。

- 在“证书 — 当前用户树”中,打开“个人”文件夹。

- 选择证书,并将其复制到“Certificates - adam instance name”下的同一位置。

要将服务器身份验证证书的读取权限授予网络服务帐户,请完成以下步骤:

- 导航到存储已安装或导入的证书的默认目录 — C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys。

- 右键点击适当的服务器身份验证证书。单击 Properties。

- 单击“Security”选项卡。单击 Edit。

- 在“权限”对话框中,单击“添加”。

- 在“选择用户、计算机或组”对话框中,输入网络服务。Click OK.

- 重新启动ADAM实例。

有关详细信息,请参阅附录A:为AD LDS配置LDAP over SSL要求。

然后,将颁发证书的CA的证书作为CUCM目录信任上传到ADAM/AD LDS计算机。

有关其他详细信息,请参阅《思科统一通信操作系统管理指南》。

选中该复选框以在LDAP Directory页面和LDAP Authentication页面中使用SSL。

为LDAP端口输入50001(在本示例中),该端口是安装ADAM/AD LDS实例时提供的SSL端口号。

要禁用绑定重定向的SSL要求,请完成以下步骤:

- 单击Start,指向Administrative Tools,然后单击ADSI Edit。

- 在“操作”菜单上,选择“连接到”。

- 在“计算机”字段中,输入localhost:50000(这是ADAM主机和端口。)。

- 在“连接点”部分,单击“选择已知命名上下文”单选按钮。从下拉列表中,选择Configuration。Click OK.

- 在控制台树中,浏览到配置分区中的此容器对象:CN=目录服务,CN=Windows NT,CN=服务。

- 右键单击CN=目录服务并选择属性。

- 在属性中,单击msDS-Other-Settings。单击 Edit。

- 在“值”中,单击RequireSecureProxyBind=1,然后单击删除。

- 在要添加的值中,输入RequireSecureProxyBind=0,单击Add,然后单击OK。

- 重新启动AD LDS以使更改生效。

配置CUCM

CUCM 9.1(2)版及更高版本支持ADAM/AD LDS同步和身份验证。

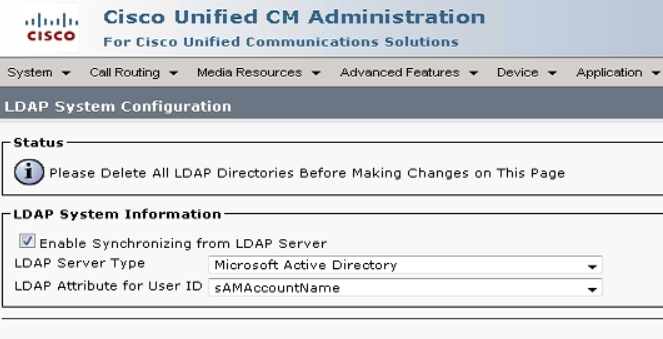

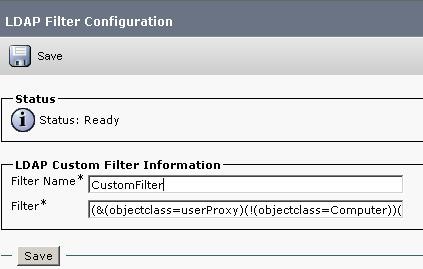

- 选择System > LDAP > LDAP System。

- 选择Microsoft ADAM或轻量目录服务。

- 您可以选择以下任何LDAP用户ID属性:邮件、员工号码或电话号码。

uid仅用于独立ADAM/AD LDS,而不用于AD多林支持。

目前,对于LDAP服务器类型“Microsoft ADAM或轻量目录服务”模式,samAccountName不包括在“用户ID的LDAP属性”下拉列表中。原因是它不是独立ADAM/AD LDS支持的属性。如果需要使用映射到sAMAccountName的CUCM用户ID,则应将该协议配置为AD。

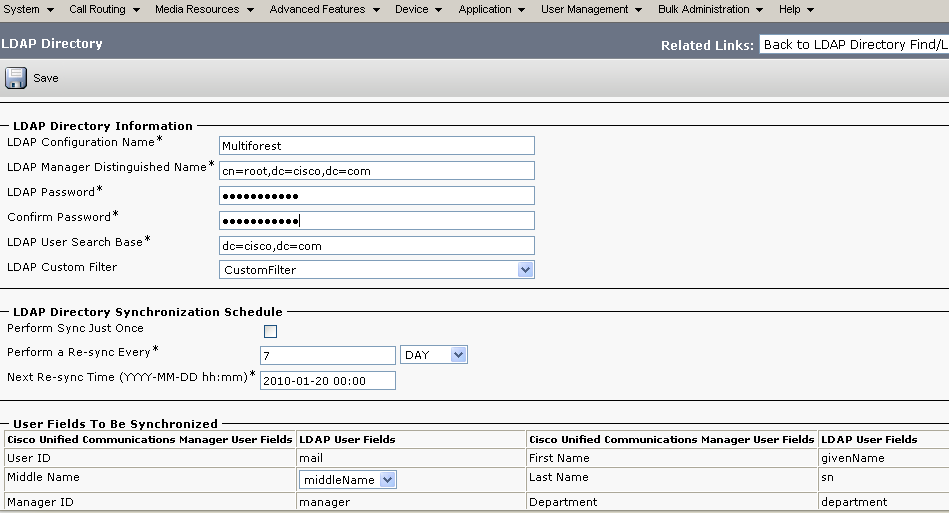

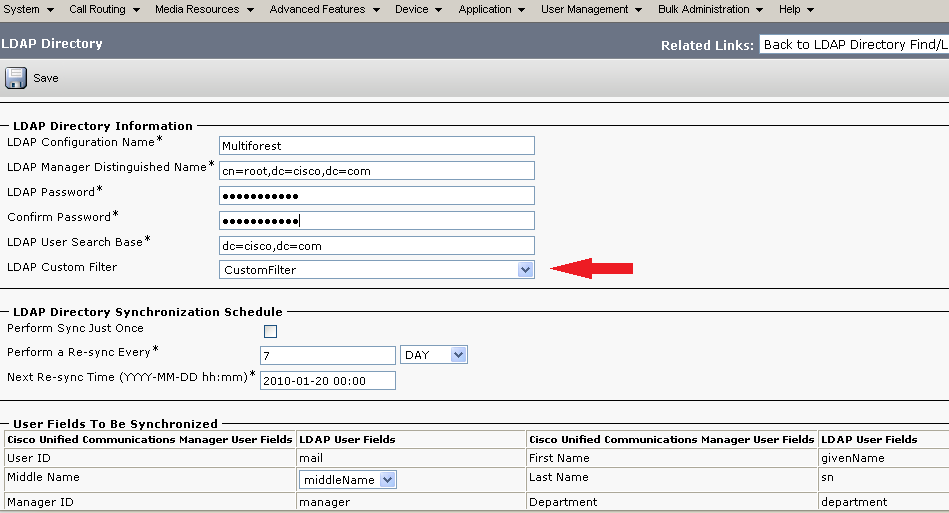

- 使用在AD LDS中创建的用户凭证配置LDAP同步。

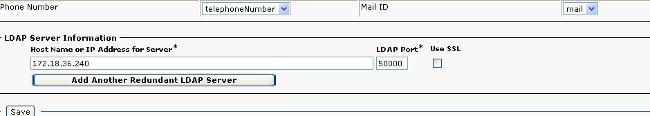

- 使用在AD LDS中创建的用户凭证配置LDAP身份验证。

CUCM中的LDAP过滤器

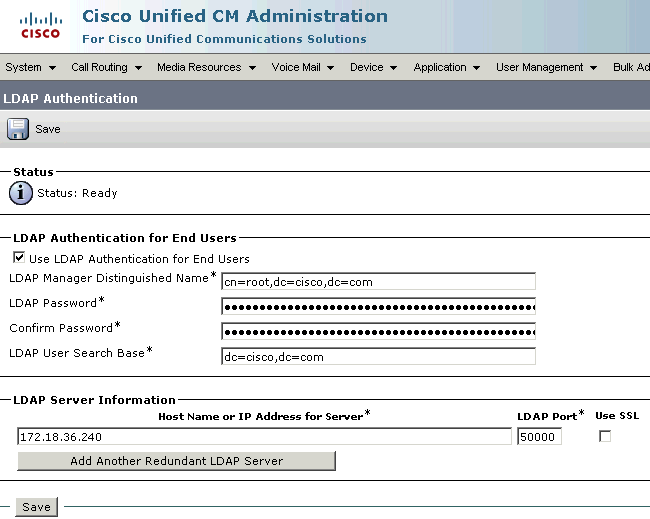

不再使用对象类User。因此,需要更改LDAP过滤器以使用userProxy而不是User。

默认过滤器为:

(&(objectclass=user)(!(objectclass=computer))(!(msDS-UserAccountDisabled=TRUE))

要修改此过滤器,请使用Web浏览器登录CCMAdmin,然后从LDAP配置菜单中选择LDAP自定义过滤器选项。

如上图所示,在配置LDAP同步协议时,此过滤器在LDAP目录页中使用。

反馈

反馈