简介

本文档提供一个配置示例,根据服务集标识符(SSID)限制每个用户对无线LAN(WLAN)的访问。

先决条件

要求

Cisco 建议您了解以下主题:

- 如何针对基本运行来配置无线 LAN 控制器 (WLC) 和轻量接入点 (LAP)

- 如何配置思科安全访问控制服务器(ACS)

- 轻量接入点协议 (LWAPP) 和无线安全方法

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 运行固件版本7.4.110的Cisco 5500系列WLC

- Cisco 1142 系列 LAP

- 思科安全ACS服务器版本5.2.0.26.11

配置

为了针对此设置配置设备,您需要:

- 需要为 WLC 配置两个 WLAN 和 RADIUS 服务器。

- 配置 Cisco Secure ACS。

- 配置无线客户端并检验配置。

配置 WLC

要配置 WLC 使用该设置,请完成以下步骤:

- 配置WLC以将用户凭证转发到外部RADIUS服务器。外部 RADIUS 服务器(在这种情况下是 Cisco Secure ACS)然后验证用户凭证并提供对无线客户端的访问权限。请完成以下步骤:

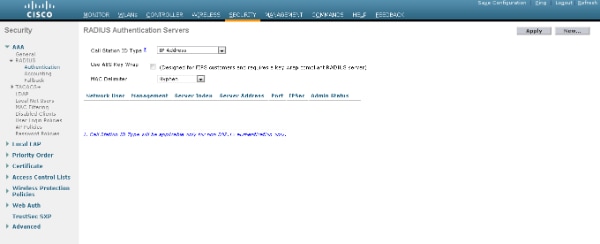

- 从控制器GUI中选择Security > RADIUS Authentication以显示“RADIUS身份验证服务器”页。

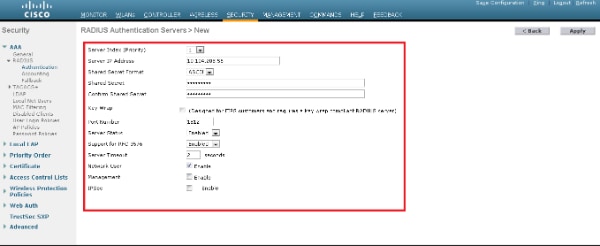

- 单击 New 以定义 RADIUS 服务器参数。

这些参数包括 RADIUS 服务器的 IP 地址、共享密钥、端口号和服务器状态。网络用户和管理复选框确定基于RADIUS的身份验证是否适用于管理和网络用户。此示例使用Cisco Secure ACS作为IP地址为10.104.208.56的 RADIUS服务器。

- 单击 Apply。

- 完成以下步骤,为具有SSID Employee的员工配置一个WLAN,为具有SSID Contractor的承包商配置一个WLAN,为另一个WLAN配置SSID Contractor。

- 要创建 WLAN,请从控制器 GUI 中单击 WLANs。随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

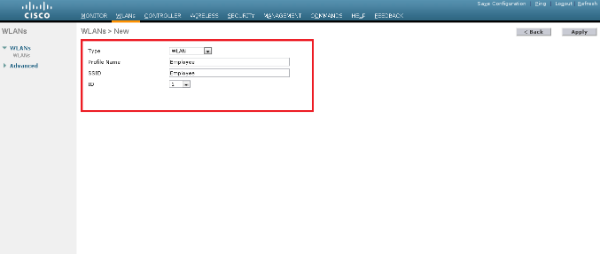

- 要配置新的 WLAN,请单击 New。

- 此示例创建名为Employee的WLAN,WLAN ID为1。单击“应用”。

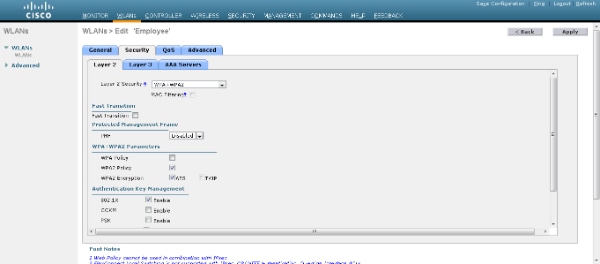

- 选择“WLAN”>“编辑”窗口并定义特定于WLAN的参数:

- 从Layer 2 Security选项卡中,选择802.1x。默认情况下,Layer 2 Security 选项为 802.1x。这为WLAN启用802.1 x/可扩展身份验证协议(EAP)身份验证。

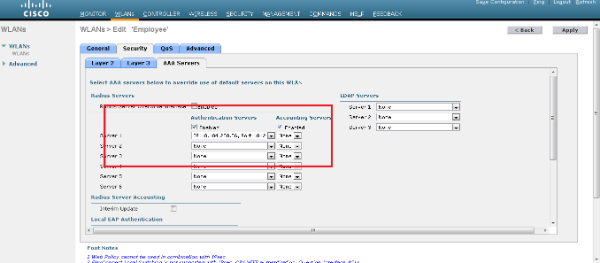

- 从AAA服务器选项卡,从RADIUS服务器下的下拉列表中选择适当的RADIUS服务器。可以根据 WLAN 网络的需要修改其他参数。单击 Apply。

- 同样,要为承包商创建WLAN,请重复步骤b到d。

配置 Cisco Secure ACS

在 Cisco Secure ACS 服务器上,您需要:

- 配置 WLC 作为 AAA 客户端。

- 为基于SSID的身份验证创建用户数据库(凭证)。

- 启用 EAP 认证。

在 Cisco Secure ACS 上完成以下步骤:

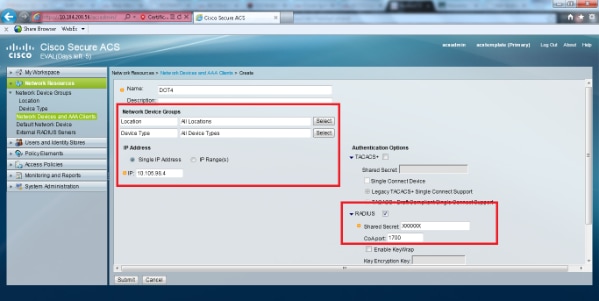

- 要将控制器定义为ACS服务器上的AAA客户端,请从ACS GUI中选择Network Resources > Network Devices and AAA Clients。在Network Devices and AAA Clients下,单击Create。

- 当Network Configuration页面显示时,定义WLC的名称、IP地址和共享密钥和身份验证方法(RADIUS)。

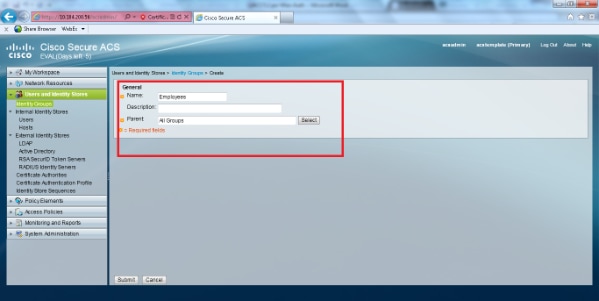

- 从ACS GUI中选择Users and Identity Stores > Identity Groups。为“员工”(Employee)和“承包商”(Contractor)创建各自的组,然后单击“创建”。在本例中,创建的组命名为Employees。

-

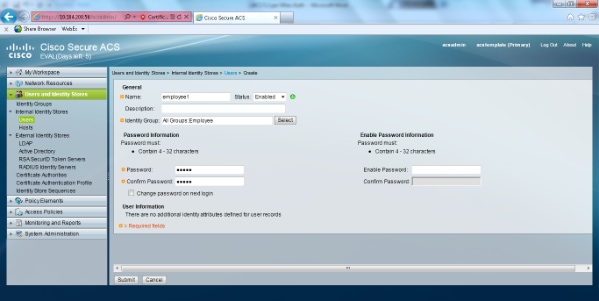

选择用户和身份库>内部身份库。单击Create并输入用户名。将其放在正确的组中,定义其密码,然后单击提交。在本示例中,创建了组Employee中名为employee1的用户。同样,在组承包商下创建名为contractor1的用户。

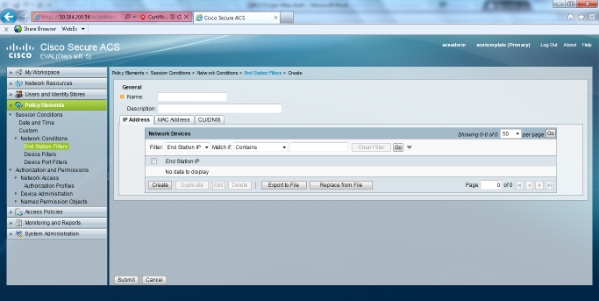

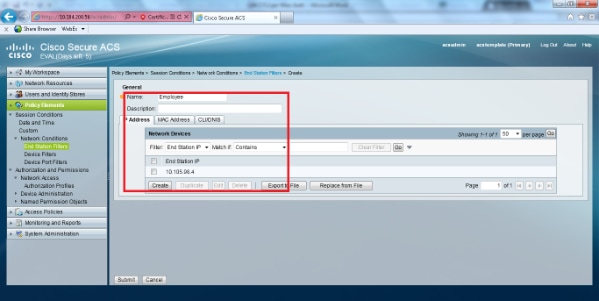

- 选择策略元素>网络条件>终端站过滤器。Click Create.

- 输入有意义的名称,在“IP地址”选项卡下输入WLC的IP地址。在本例中,名称为Employee和Contractor。

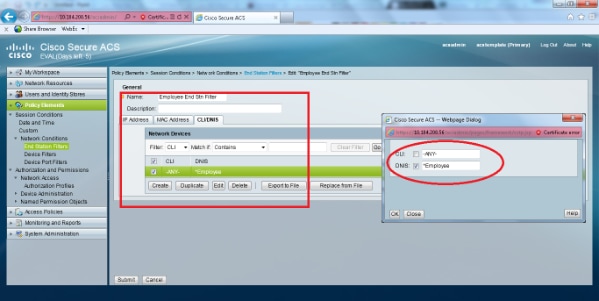

- 在CLI/DNIS选项卡下,将CLI保留为 — ANY-,并输入DNIS作为*<SSID>。在本示例中,DNIS字段输入为*Employee,因为此终端站过滤器仅用于限制对员工WLAN的访问。DNIS 属性定义了允许用户访问的 SSID。WLC 将 DNIS 属性中的 SSID 发送到 RADIUS 服务器。

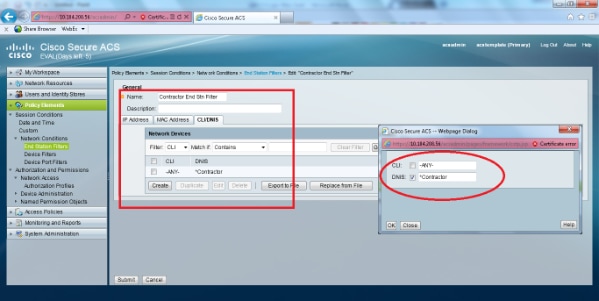

- 对承包商终端站过滤器重复相同步骤。

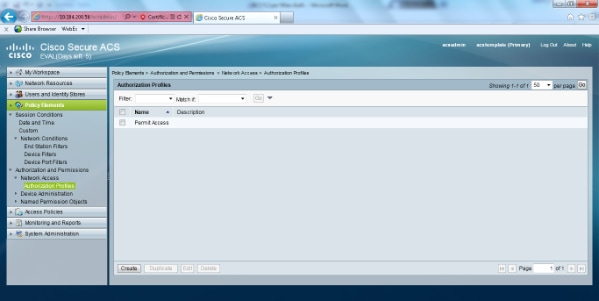

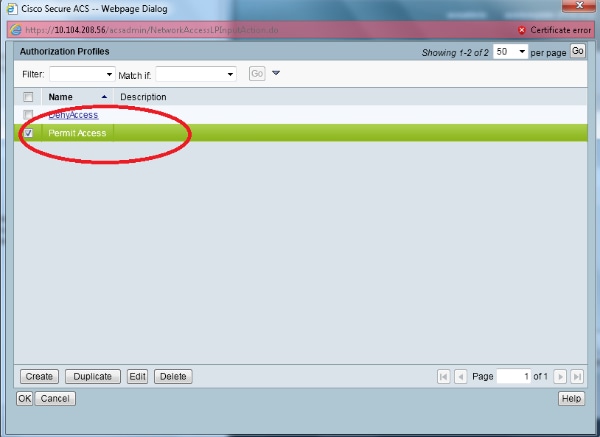

- 选择策略元素>授权和权限>网络访问>授权配置文件。应该有允许访问的默认配置文件。

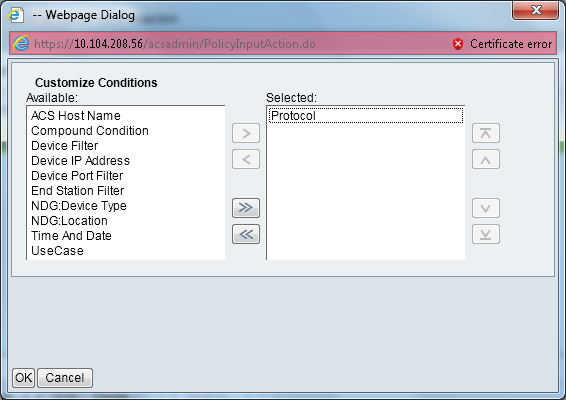

- 选择访问策略>访问服务>服务选择规则。单击“Customize(自定义)”。

- 添加任何合适的条件。本示例使用协议作为Radius作为匹配条件。

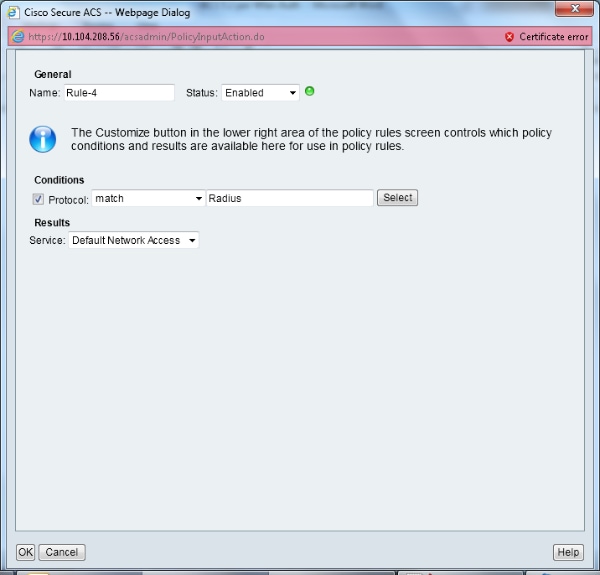

- Click Create.命名规则。选择协议并选择Radius。

- 在结果下,选择适当的访问服务。在本例中,它保留为“默认网络访问”。

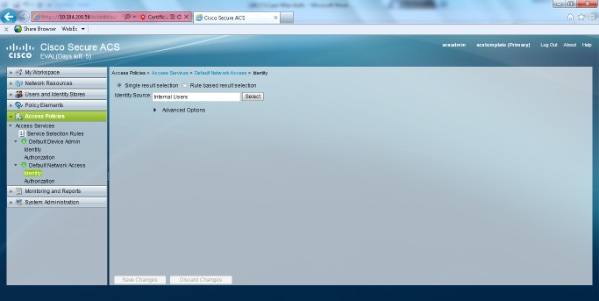

- 选择Access Policies > Access Services > Default Network Access > Identity。选择Single Result Selection和Identity Source作为内部用户。

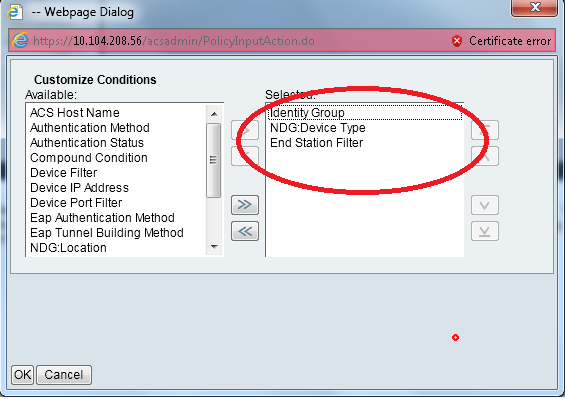

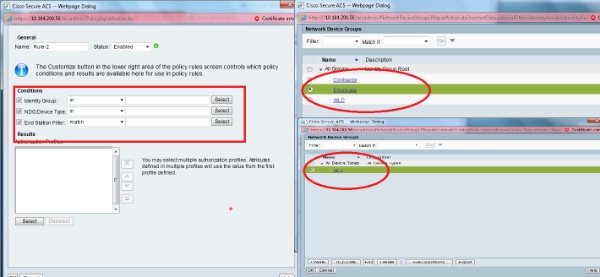

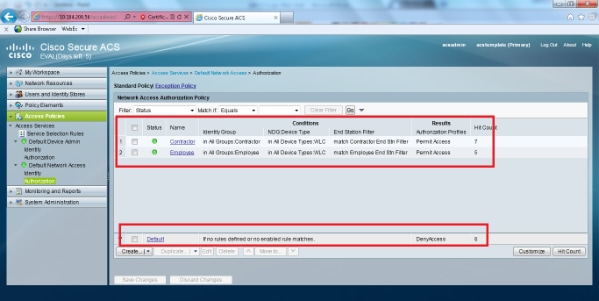

- 选择访问策略>访问服务>默认网络访问>授权。单击自定义并添加自定义条件。本示例按此顺序使用身份组、NDG:设备类型和终端站过滤器。

- Click Create.将规则命名并在All Groups下选择相应的身份组。在本例中为Employee。

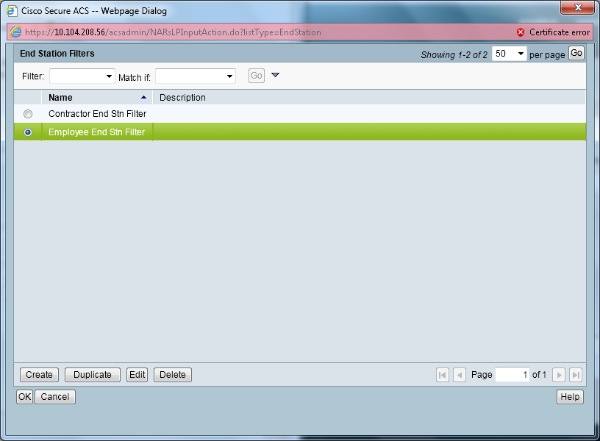

- 单击Employee End Stn Filter单选按钮,或在“Configure the WLC”部分输入您在步骤1b中输入的名称。

- 选中允许访问复选框。

- 对“承包商规则”(Contractor Rules)也重复上述步骤。确保默认操作为拒绝访问。

完成步骤e后,规则应如下所示:

配置到此结束。在本部分之后,需要为客户端相应地配置SSID和安全参数,以便连接。

验证

当前没有可用于此配置的验证过程。

故障排除

目前没有针对此配置的故障排除信息。