根据 WLC 和 Cisco Secure ACS 的 SSID 限制 WLAN 访问的配置示例

简介

本文提供基于服务集标识符 (SSID) 限制每用户对 WLAN 的访问权限的配置示例。

先决条件

要求

尝试进行此配置之前,请确保满足以下要求:

-

了解如何配置无线 LAN 控制器 (WLC) 和轻量接入点 (LAP) 以执行基本的操作

-

如何配置 Cisco 安全访问控制服务器 (ACS) 的基本知识

-

轻量级接入点协议(LWAPP)和无线安全方法知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

运行固件 4.0 的 Cisco 2000 系列 WLC

-

Cisco 1000 系列 LAP

-

Cisco Secure ACS 服务器版本 3.2

-

运行固件版本 2.6 的 Cisco 802.11a/b/g 无线客户端适配器

-

Cisco Aironet Desktop Utility (ADU) 版本 2.6

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

背景信息

使用基于 SSID 的 WLAN 访问,用户可以基于他们使用的 SSID 进行认证,从而连接到 WLAN。Cisco Secure ACS 服务器用于认证用户。Cisco Secure ACS 上的认证分为两个阶段:

-

EAP 身份验证

-

Cisco Secure ACS 上基于网络访问限制 (NAR) 的 SSID 认证

如果 EAP 和基于 SSID 的认证成功,则用户可以访问 WLAN,否则将取消用户关联。

Cisco Secure ACS 使用 NAR 功能基于 SSID 限制用户访问。NAR 是您在 Cisco Secure ACS 中设定的定义,规定了用户在访问网络之前必须满足的额外条件。Cisco Secure ACS 使用从您的 AAA 客户端发送的属性的信息来满足这些条件。尽管有多种设置 NAR 的方法,但这些方法都基于匹配 AAA 客户端发送的属性信息。所以,若要使用有效的 NAR,您必须了解 AAA 客户端发送的属性的格式和内容。

设置 NAR 时,可以选择过滤器是积极运行还是消极运行。即根据比较 AAA 客户端发送的信息和 NAR 存储的信息,在 NAR 中指定是允许还是拒绝网络访问。不过,如果 NAR 没有充足的信息以运行,将会默认为拒绝访问。

可以针对某个特定用户或用户组定义一个 NAR,然后将其应用到该用户或用户组。有关详细信息,请参阅网络访问限制白皮书。

Cisco Secure ACS 支持两种类型的 NAR 过滤器:

-

基于 IP 的过滤器 — 基于 IP 的 NAR 过滤器根据最终用户客户端和 AAA 客户端的 IP 地址限制访问。有关此种过滤器的详细信息,请参阅关于基于 IP 的 NAR 过滤器。

-

非基于 IP 的过滤器 — 非基于 IP 的 NAR 过滤器根据从 AAA 客户端发送的值的简单字符串比较限制访问。其发送的值可以是主叫线路 ID (CLI) 号、Dialed Number Identification Service (DNIS) 号、MAC 地址或者来自客户端的其他值。为了使此种 NAR 运行,NAR 说明中的值必须与客户端发送的值完全匹配,包括其使用的任何格式。例如,(217) 555-4534 不匹配 217-555-4534。有关此种过滤器的详细信息,请参阅关于非基于 IP 的 NAR 过滤器。

本文档使用非基于 IP 的过滤器执行基于 SSID 的认证。非基于 IP 的 NAR 过滤器(即基于 DNIS/CLI 的 NAR 过滤器)是一个允许或拒绝呼叫/接入点位置列表,在未建立基于 IP 的连接时,可以使用该过滤器进行 AAA 客户端限制。非基于 IP 的 NAR 功能通常使用 CLI 编号和 DNIS 编号。在使用 DNIS/CLI 字段时,存在一些例外情况。您可以在 DNIS 字段中输入 SSID 名称并执行基于 SSID 的认证。这是因为 WLC 将 DNIS 属性、SSID 名称发送到 RADIUS 服务器。因此,如果在用户或用户组中构建 DNIS NAR,您能创建每用户 SSID 限制。

如果使用 RADIUS,此处列出的 NAR 字段使用这些值:

-

AAA client — 使用 NAS-IP-address(属性 4)或(如果 NAS-IP-address 不存在)NAS-identifier(RADIUS 属性 32)。

-

端口 — 使用 NAS-port(属性 5)或(如果 NAS-port 不存在)NAS-port-ID(属性 87)。

-

CLI — 使用 calling-station-ID(属性 31)。

-

DNIS — 使用 called-station-ID(属性 30)。

有关 NAR 使用的详细信息,请参阅网络访问限制。

因为 WLC 发送 DNIS 属性和 SSID 名称,您可以创建每用户 SSID 限制。对于 WLC,NAR 字段有这些值:

-

AAA client — WLC IP 地址

-

端口—*

-

CLI —*

-

DNIS — *ssidname

本文档的其余部分将提供实现此目的的示例。

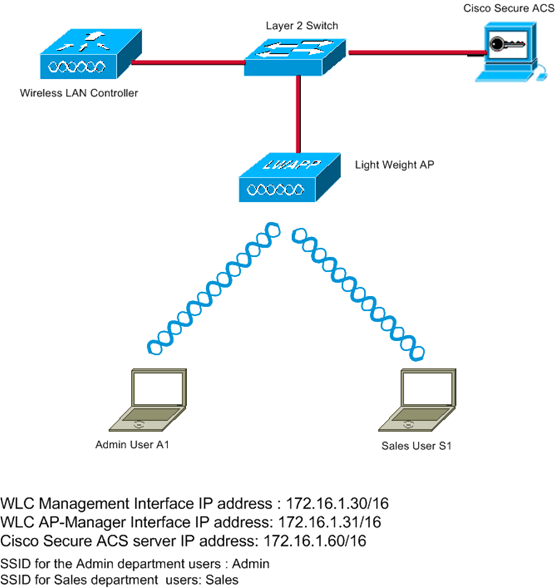

网络设置

在此示例设置中,WLC 在 LAP 中注册。使用了两个 WLAN。一个 WLAN 用于管理部门用户,另一个 WLAN 用于销售部门用户。无线客户端 A1(管理员用户)和 S1(销售用户)连接到无线网络。您需要配置 WLC 和 RADIUS 服务器使管理员用户 A1 仅能访问 WLAN Admin 并且对 WLAN Sales 访问受限,而销售用户 S1 可以访问 WLAN Sales 并且对 WLAN Admin 访问受限。所有用户将 LEAP 认证作为第 2 层认证方法。

注意:本文档假设WLC已注册到控制器。如果您对 WLC 不熟悉,并且不会配置 WLC 进行基本操作,请参阅 轻量 AP (LAP) 注册到无线 LAN 控制器 (WLC)。

配置

为了针对此设置配置设备,您需要:

配置 WLC

要配置 WLC 使用该设置,请完成以下步骤:

-

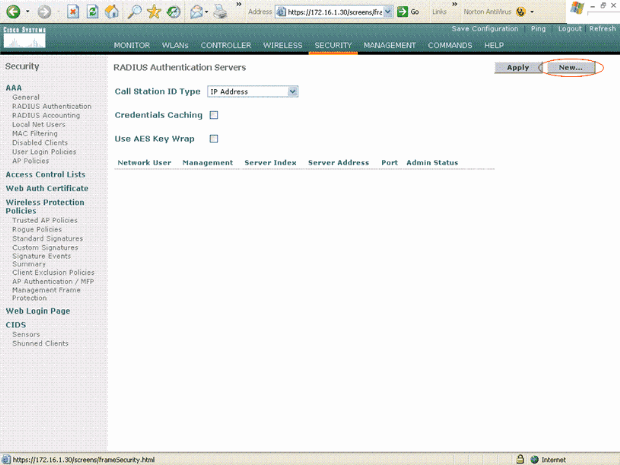

需要配置 WLC 以转发用户凭证到外部 RADIUS 服务器。外部 RADIUS 服务器(在这种情况下是 Cisco Secure ACS)然后验证用户凭证并提供对无线客户端的访问权限。请完成以下步骤:

-

从控制器的 GUI 中选择 Security > RADIUS Authentication ,以便显示 RADIUS Authentication Servers 页。

-

单击 New 以定义 RADIUS 服务器参数。

这些参数包括 RADIUS 服务器的 IP 地址、共享密钥、端口号和服务器状态。“网络用户”和“管理”复选框决定基于 RADIUS 的身份验证是否适用于管理和网络用户。本例使用 Cisco 安全 ACS 作为 RADIUS 服务器,其 IP 地址为 172.16.1.60。

-

单击 Apply。

-

-

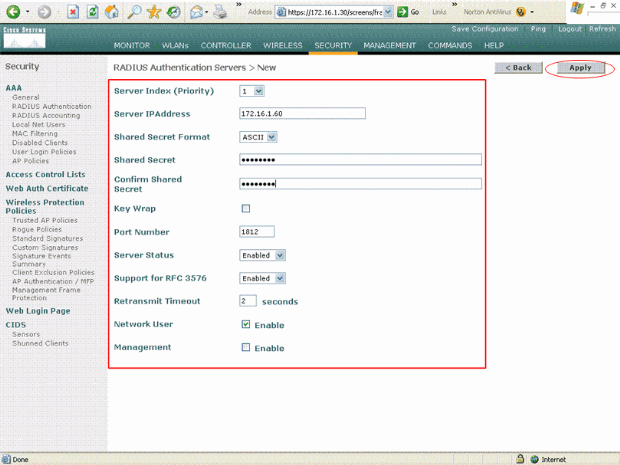

为管理部门配置参数为 SSID Admin 的 WLAN,为销售部门配置参数为 SSID Sales 的 WLAN。要执行上述操作,请完成以下步骤:

-

要创建 WLAN,请从控制器 GUI 中单击 WLANs。随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

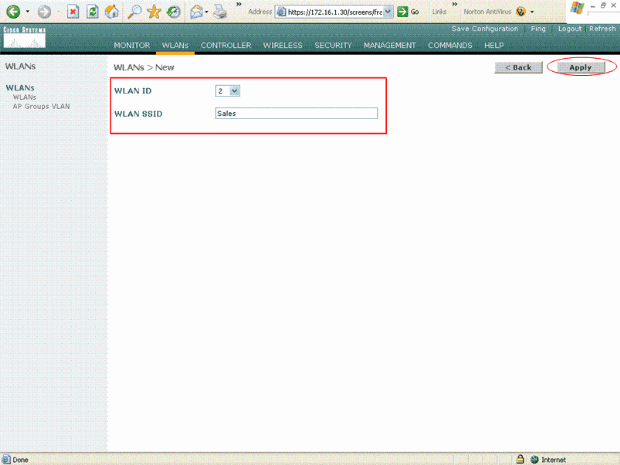

要配置新的 WLAN,请单击 New。

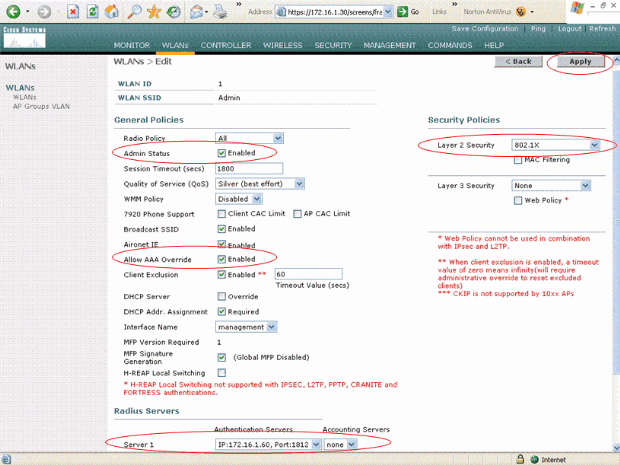

此示例为管理部门创建了名为 Admin 的 WLAN,并且 WLAN ID 是 1. 单击 Apply。

-

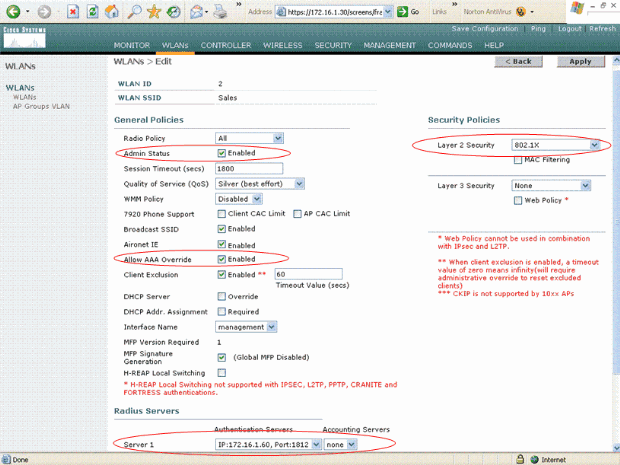

在 WLAN > Edit 窗口中,定义特定于该 WLAN 的参数:

-

从 Layer 2 Security 下拉菜单中选择 802.1x。默认情况下,Layer 2 Security 选项为 802.1x。这将为该 WLAN 启用 802.1x/EAP 认证。

-

在一般策略下,选中 AAA override 框。如果“AAA 覆盖”处于启用状态,并且客户端拥有冲突的 AAA 和控制器 WLAN 认证参数,则由 AAA 服务器执行客户端认证。

-

从 RADIUS Servers 下的下拉菜单中选择相应的 RADIUS 服务器。可以根据 WLAN 网络的需要修改其他参数。单击 Apply。

-

-

同样,要为销售部门创建WLAN,请重复步骤b和c。以下是屏幕截图。

-

配置 Cisco Secure ACS

在 Cisco Secure ACS 服务器上,您需要:

-

配置 WLC 作为 AAA 客户端。

-

创建用户数据库并定义基于 SSID 的认证的 NAR。

-

启用 EAP 认证。

在 Cisco Secure ACS 上完成以下步骤:

-

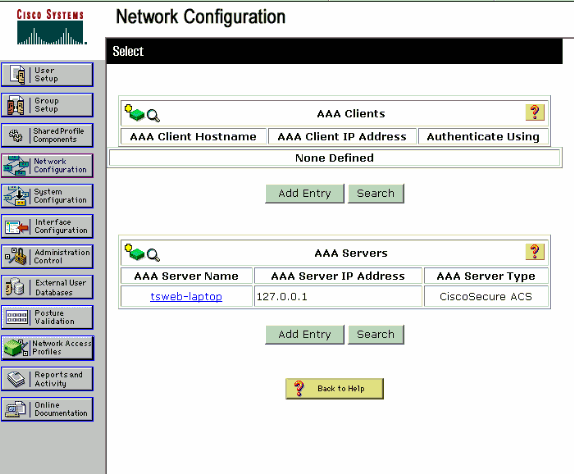

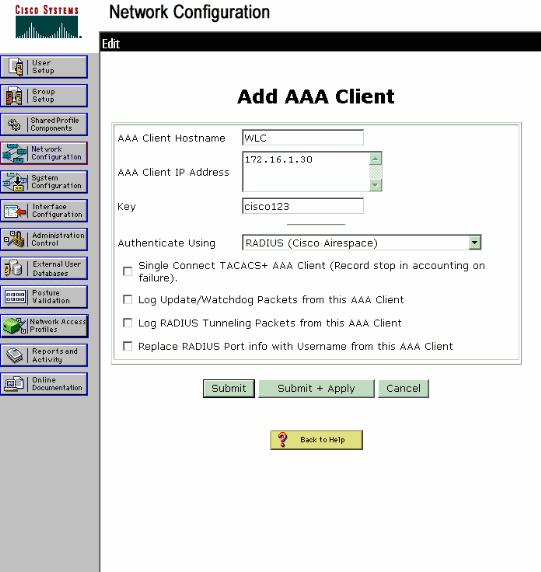

为了将控制器定义为 ACS 服务器上的 AAA 客户端,请单击 ACS GUI 中的 Network Configuration。在 AAA Clients 下,单击 Add Entry。

-

出现 Network Configuration 页时,定义 WLC 的名称、IP 地址、共享密钥和身份验证方法 (RADIUS Cisco Airespace)。

-

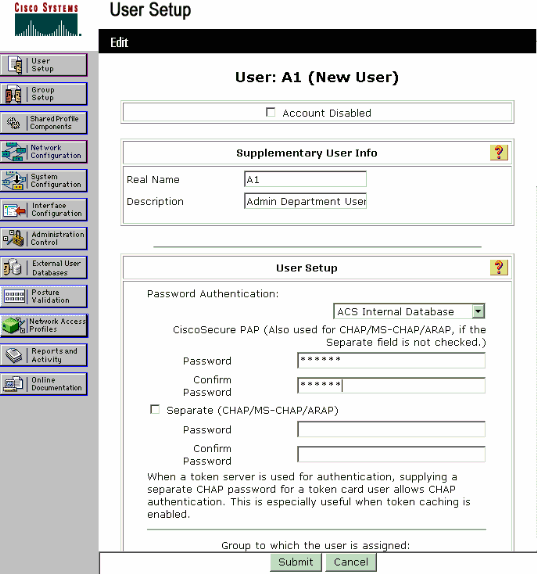

在 ACS GUI 中单击 User Setup,输入用户名,然后单击 Add/Edit。本例中用户为 A1。

-

User Setup 页出现后,定义该用户特有的所有参数。本例中配置用户名、密码和附加用户信息,因为进行 LEAP 认证时需要这些参数。

-

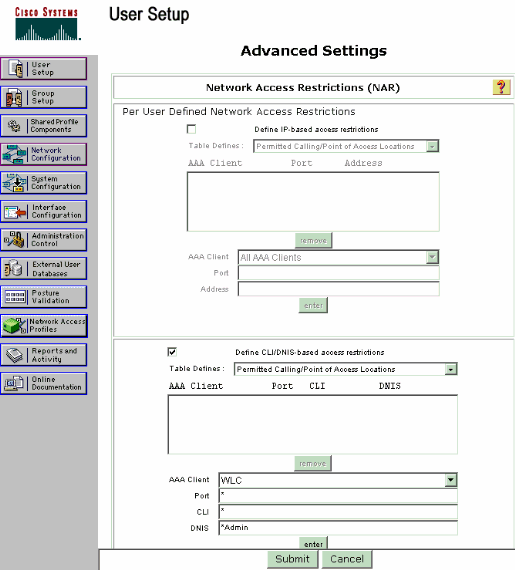

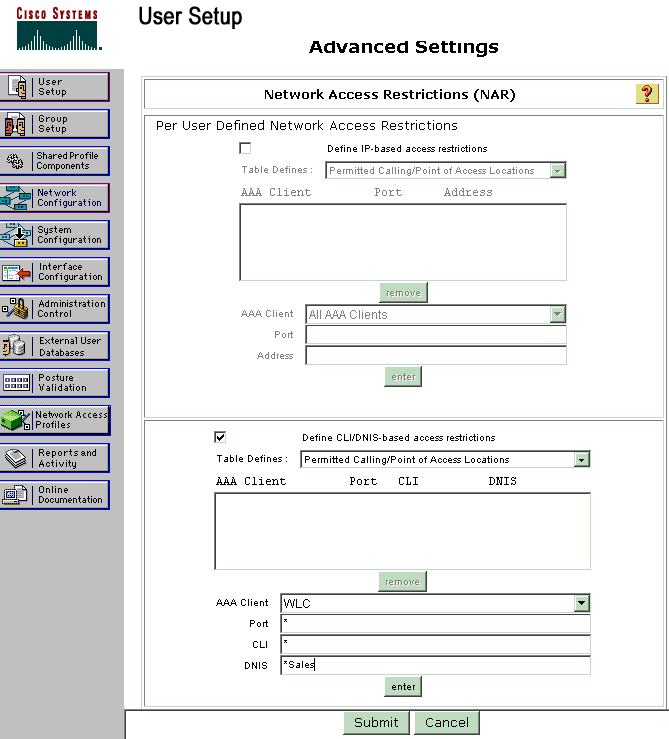

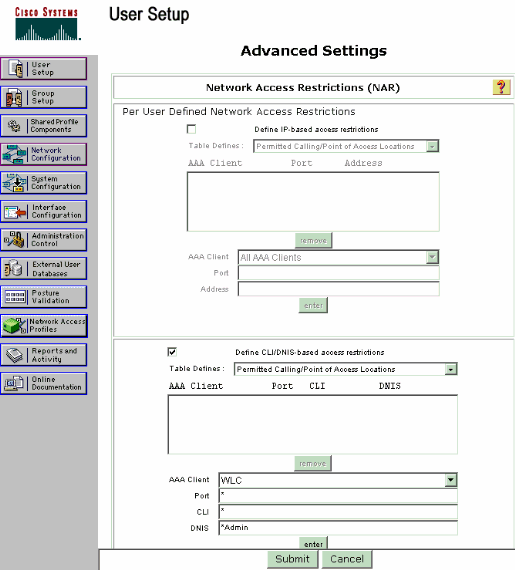

向下滚动到 User Setup 页下方,直到您看到 Network Access Restrictions 部分。在 DNIS/CLI Access Restriction 用户界面下,选择 Permitted Calling/Point of Access Locations 并且定义以下参数:

-

AAA client — WLC IP 地址(示例中为 172.16.1.30)

-

端口—*

-

CLI —*

-

DNIS — *ssidname

-

-

DNIS 属性定义了允许用户访问的 SSID。WLC 将 DNIS 属性中的 SSID 发送到 RADIUS 服务器。

如果用户仅需要访问名为 Admin 的 WLAN,请在 DNIS 字段中输入 *Admin。这可以确保用户仅访问名为 Admin 的 WLAN。单击 Enter。

注意:SSID应始终以*开头。这是强制要求。

-

单击“Submit”。

-

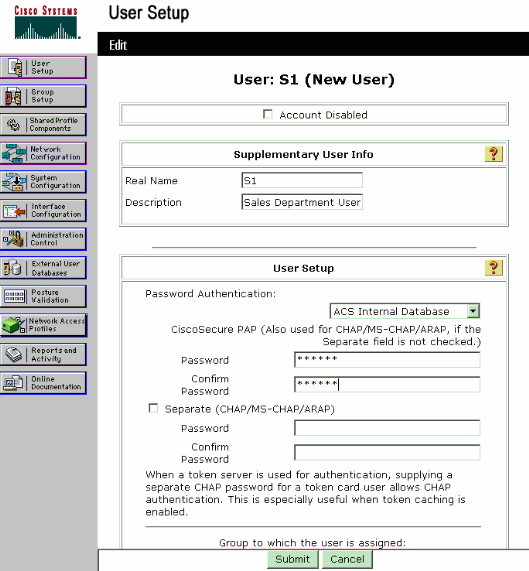

以同样方式为销售部用户创建一个用户。以下是屏幕截图。

-

重复同样的流程将更多用户添加到数据库。

注意:默认情况下,所有用户都分组在默认组下。如果要将特定用户分配给不同组,请参阅适用于 Cisco Secure ACS 3.2 for Windows Server 用户指南的用户组管理部分。

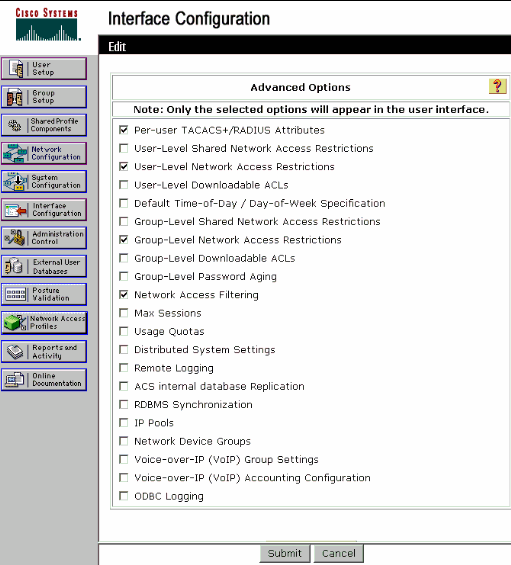

注意: 如果您在 User Setup 窗口中未看到 Network Access Restrictions 部分,可能是因为尚未启用。要为用户启用 Network Access Restrictions,请从 ACS GUI 选择 Interfaces > Advanced Options,然后选择 User-Level Network Access Restrictions 后单击 Submit。这将启用 NAR 并在 User Setup 窗口中显示。

-

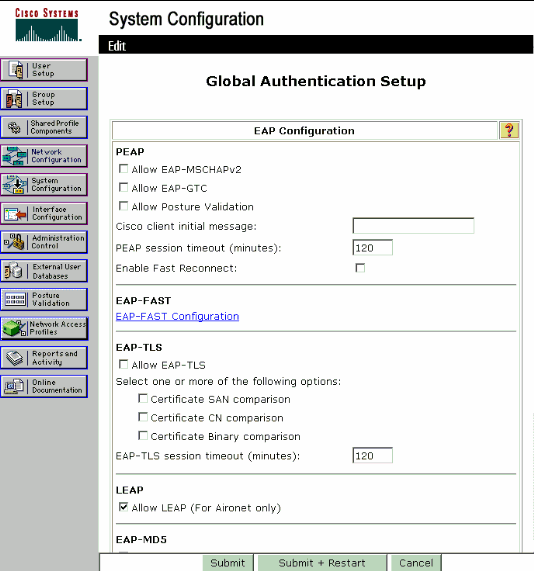

要启用 EAP 认证,单击 System Configuration 和 Global Authentication Setup 以确保认证服务器配置为可执行所需的 EAP 认证方法。

在 EAP 配置设置下,选择适当的 EAP 方法。本例使用 LEAP 身份验证。完成后,单击 Submit。

配置无线客户端并验证

使用本部分可确认配置能否正常运行。尝试使用 LEAP 认证将无线客户端与 LAP 关联以验证该配置是否如期运行。

注意:本文档假设客户端配置文件已配置为LEAP身份验证。有关如何为 LEAP 认证配置 802.11 a/b/g 无线客户端适配器的详细信息,请参阅使用 EAP 认证。

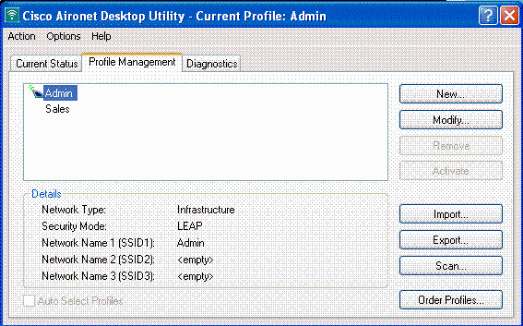

注意:从ADU中,您看到您配置了两个客户端配置文件。一个是适用于管理部门用户的,参数为 SSID Admin,另一个配置文件适用于销售部门用户,参数为 SSID Sales。两个配置文件都为 LEAP 认证配置。

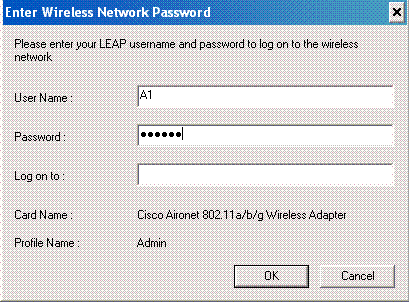

当来自管理部门的无线用户的配置文件激活时,要求用户提供用户名/密码用于 LEAP 验证。示例如下:

LAP 和 WLC 依次通过用户凭证到外部 RADIUS 服务器 (Cisco Secure ACS) 以验证凭证。WLC 将包括 DNIS 属性(SSID 名称)在内的凭证传递到 RADIUS 服务器用于验证。

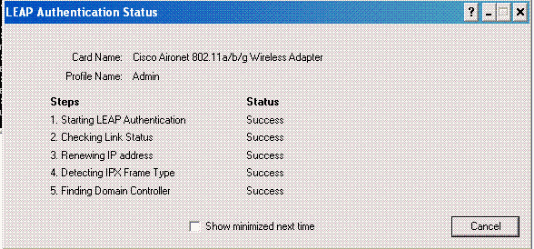

RADIUS 服务器通过将数据与用户数据库(和 NAR)相比较来验证用户凭证,并在用户凭证有效时提供对无线客户端的访问权限。

RADIUS 认证成功后,无线客户端与 LAP 关联。

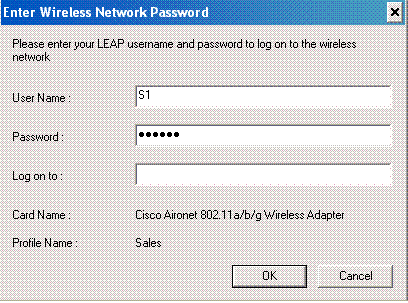

同样,当销售部门的用户激活销售配置文件时,用户由 RADIUS 服务器根据 LEAP 用户名/密码和 SSID 进行认证。

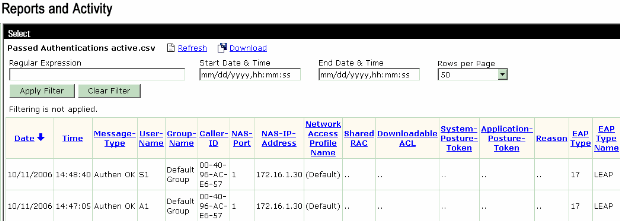

ACS 服务器的 Passed Authentication 报告显示客户端已通过 RADIUS 认证(EAP 认证和 SSID 认证)。 示例如下:

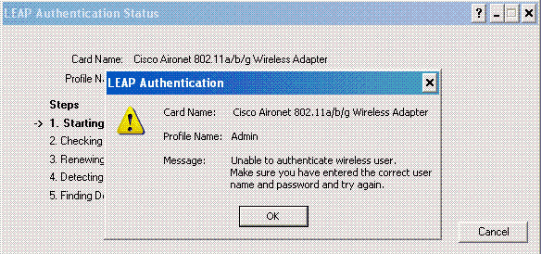

现在,如果销售用户试图访问 Admin SSID,则 RADIUS 服务器将拒绝用户访问 WLAN。示例如下:

这样可基于 SSID 限制用户访问。在企业环境中,已划分到特定部门的用户可以分配到单个组并基于他们使用的 SSID 提供对 WLAN 的访问权限,如本文所述。

故障排除

故障排除命令

命令输出解释程序(仅限注册用户)(OIT) 支持某些 show 命令。使用 OIT 可查看对 show 命令输出的分析。

注意:在使用debug命令之前,请参阅有关Debug命令的重要信息。

-

debug dot1x aaa enable — 启用802.1x AAA交互的调试。

-

debug dot1x packet enable — 启用对所有 dot1x 数据包的调试。

-

debug aaa all enable — 配置所有 AAA 消息的调试。

您还能使用 Cisco Secure ACS 服务器上的 Passed Authentication 报告和 Failed Authentication 报告对配置进行故障排除。这些报告在 ACS GUI 上的 Reports and Activity 窗口下。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

01-Dec-2013 |

初始版本 |

反馈

反馈