简介

本文档介绍如何在无线LAN控制器(WLC)上配置不同类型的层身份验证方法。

先决条件

要求

尝试进行此配置之前,请确保满足以下要求:

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

运行固件版本 6.0.182.0 的 Cisco 4400 WLC

-

Cisco 1000 系列 LAP

-

运行固件版本 2.6 的 Cisco 802.11a/b/g 无线客户端适配器

-

Cisco Secure ACS 服务器版本 3.2

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

WLC 中的身份验证

Cisco 统一无线网络 (UWN) 安全解决方案将可能较复杂的第 1 层、第 2 层和第 3 层 802.11 接入点 (AP) 安全组件捆绑到一个简单的策略管理器,该管理器基于每个无线 LAN (WLAN) 自定义系统范围的安全策略。Cisco UWN 安全解决方案提供了简单、统一和系统化的安全管理工具。

可在 WLC 中实施这些安全机制。

第 1 层解决方案

根据连续失败尝试次数限制客户端访问。

第 2 层解决方案

None Authentication — 从Layer 2 Security下拉列表中选择此选项时,不会在WLAN上执行任何第2层身份验证。这与 802.11 标准的开放式身份验证相同。

Static WEP — 在使用静态有线等效保密 (WEP) 的情况下,特定 WLAN 中的所有 AP 和客户端无线电 NIC 必须使用相同的加密密钥。传输前每个发送站使用 WEP 密钥加密每个帧的正文,接收站在收到帧时使用相同的密钥对其进行解密。

802.1x — 将WLAN配置为使用基于802.1x的身份验证。使用 IEEE 802.1X 提供了一个有效框架,以便验证和控制要发送至受保护网络的用户流量,以及动态更改加密密钥。802.1X 将称为可扩展身份验证协议 (EAP) 的协议绑定到有线和 WLAN 媒体,并支持多种身份验证方法。

静态WEP + 802.1x — 此第2层安全设置启用802.1x和静态WEP。客户端可使用静态 WEP 或 802.1x 身份验证来连接到网络。

Wi-Fi保护访问(WPA)- WPA或WPA1和WPA2是Wi-Fi联盟提供的基于标准的安全解决方案,为WLAN系统提供数据保护和访问控制。WPA1与IEEE 802.11i标准兼容,但在标准批准之前已实施。WPA2是已批准的IEEE 802.11i标准的Wi-Fi联盟实施。

默认情况下,WPA1 使用临时密钥完整性协议 (TKIP) 和消息完整性检查 (MIC) 进行数据保护。WPA2 使用更强大的高级加密标准加密算法,该算法将计数器模式和密码块链消息身份验证码协议 (AES-CCMP) 结合使用。默认情况下,WPA1 和 WPA2 都使用 802.1X 进行身份验证密钥管理。但是,这些选项也可用:PSK、CCKM和CCKM+802.1x。如果选择 CCKM,则 Cisco 仅允许使用支持 CCKM 的客户端。如果选择 CCKM+802.1x,则 Cisco 还允许使用非 CCKM 客户端。

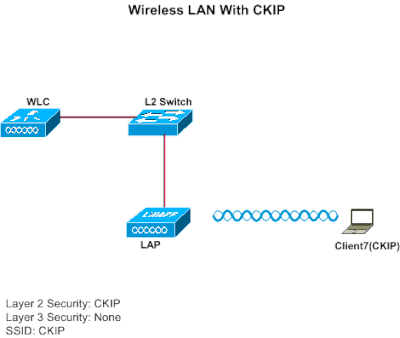

CKIP — 思科密钥完整性协议(CKIP)是思科专有的安全协议,用于加密802.11媒体。CKIP 使用密钥置换、MIC 和消息序列号提高了 802.11 在基础架构模式中的安全性。软件版本 4.0 支持使用静态密钥的 CKIP。要使此功能正确运行,必须为 WLAN 启用 Aironet 信息元素 (IE)。WLAN 中指定的 CKIP 设置对于尝试关联的所有客户端都是必需的。如果 WLAN 配置为使用 CKIP 密钥置换和 MMH MIC,则客户端必须支持这二者。如果 WLAN 配置为仅使用其中一项功能,则客户端必须仅支持该 CKIP 功能。WLC 仅支持静态 CKIP(与静态 WEP 一样)。WLC 不支持使用 802.1x 的 CKIP(动态 CKIP)。

第 3 层解决方案

None — 从Layer 3 security下拉列表中选择此选项时,不会在WLAN上执行第3层身份验证。

注意:None Authentication部分介绍了无第3层身份验证和无第2层身份验证的配置示例。

Web 策略(Web 身份验证和 Web 传递)— Web 身份验证通常供要部署来宾访问网络的客户使用。在来宾访问网络中,存在初始用户名和口令身份验证,但后续流量无安全要求。典型部署可以包括“热点”位置,如 T-Mobile 或 Starbuck。

对 Cisco WLC 的 Web 身份验证在本地进行。创建一个接口,然后将 WLAN/服务集标识符 (SSID) 与该接口相关联。

Web 身份验证提供简单的身份验证,无需请求方或客户端。请记住,Web 身份验证不提供数据加密。Web 身份验证通常用作仅关注连接性的“热点”或校园环境的简单访客接入。

Web 传递是一项解决方案,无线用户通过该解决方案重定向到可接受的使用策略页,当他们连接到 Internet 时无需进行身份验证。该重定向由 WLC 自行处理。唯一的要求是为 Web 传递配置 WLC,Web 传递基本上是无需输入任何凭据的 Web 身份验证。

VPN 传递 — VPN 传递是一项功能,它允许客户端仅与特定的 VPN 服务器建立隧道。因此,如果您需要安全地访问已配置的 VPN 服务器以及另一台 VPN 服务器或 Internet,则通过在控制器中启用 VPN 传递无法实现该目的。

在以下各部分中,为每种身份验证机制提供了配置示例。

配置示例

在配置 WLAN 和身份验证类型之前,必须配置 WLC 进行基本操作并在 WLC 中注册 LAP。本文档假设已配置 WLC 进行基本操作,并且已在 WLC 中注册 LAP。如果您是尝试设置 WLC 以对 LAP 执行基本操作的新用户,请参阅在无线 LAN 控制器 (WLC) 中注册轻量 AP (LAP)。

第 1 层安全解决方案

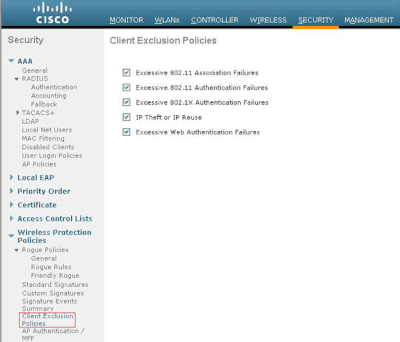

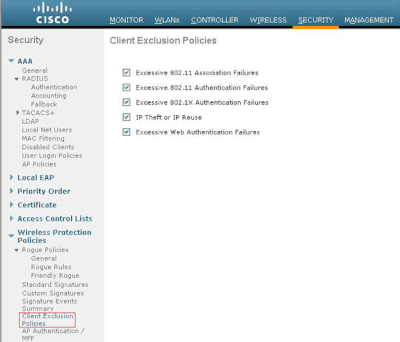

根据访问 WLAN 网络的连续失败尝试次数,可以限制无线客户端的访问。默认情况下,符合这些条件将发生客户端排除。无法更改这些值。

-

连续的 802.11 身份验证失败(连续 5 次,排除第 6 次尝试)

-

连续的 802.11 关联失败(连续 5 次,排除第 6 次尝试)

-

连续的 802.1x 身份验证失败(连续 3 次,排除第 4 次尝试)

-

外部策略服务器故障

-

尝试使用已分配给其他设备的 IP 地址(IP 盗用或 IP 重用)

-

连续的 Web 身份验证(连续 3 次,排除第 4 次尝试)

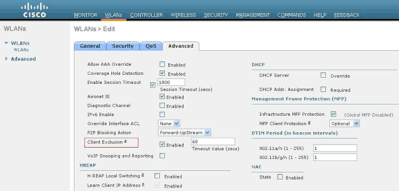

要查找Client Exclusion Policies,请单击顶部菜单中的Security,然后选择页面左侧导航中的Wireless Protection Policies > Client Exclusion Policies。

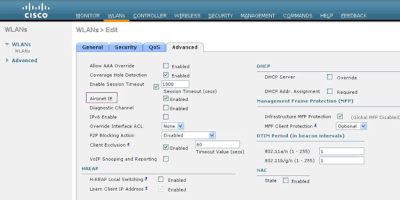

可以配置排除计时器。可针对每个控制器启用或禁用排除选项。可针对每个 WLAN 启用或禁用排除计时器。

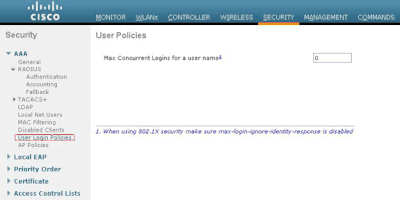

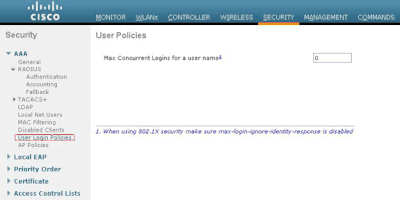

默认情况下,单个用户名的最大并发登录数为 0。您可以输入 0 和 8 之间的任何值。此参数可以在 SECURITY > AAA > User Login Policies 中进行设置,并且允许您为单个客户端名称指定最大并发登录数(在 1 和 8 之间或者 0 =无限制)。例如:

第 2 层安全解决方案

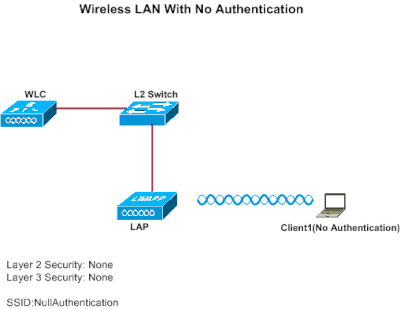

无身份验证

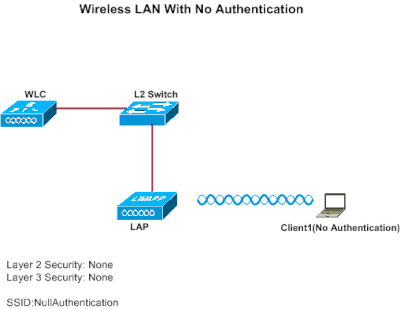

此示例显示未进行身份验证配置的WLAN。

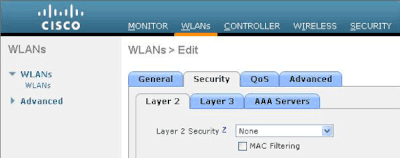

配置 WLC 使用无身份验证

要配置 WLC 使用该设置,请完成以下步骤:

-

要创建 WLAN,请从控制器 GUI 中单击 WLANs。

随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

单击Go以配置新的WLAN。

-

输入WLAN参数。此示例显示此WLAN的配置。

-

单击 Apply。

-

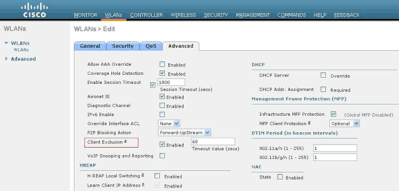

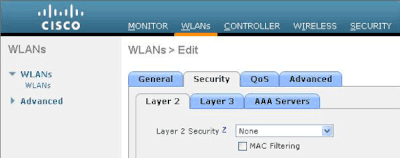

在“WLAN”>“Edit”窗口中,定义特定于该 WLAN 的参数。

-

单击Security选项卡,然后选择None作为Layer 2和Layer 3安全性。

注意:要使WLAN变为活动状态,必须启用状态。要启用它,请选中General选项卡下的Status复选框。

这将为该 WLAN 启用无身份验证。

-

根据设计要求选择其他参数。此示例使用默认值。

-

单击 Apply。

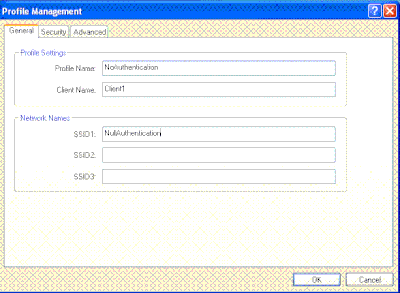

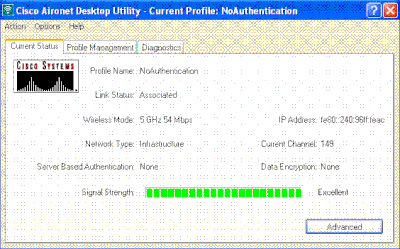

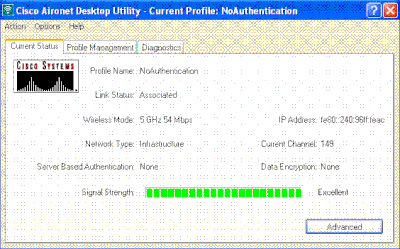

配置无线客户端使用无身份验证

要配置无线 LAN 客户端使用该设置,请完成以下步骤:

注:本文档使用运行固件3.5的Aironet 802.11a/b/g客户端适配器,并解释使用ADU版本3.5的客户端适配器的配置。

-

要创建新配置文件,请单击 ADU 上的 Profile Management 选项卡。

-

单击 New。

-

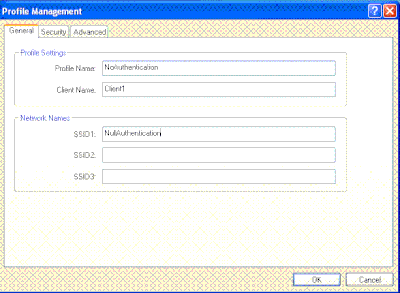

显示“Profile Management (General)”窗口时,请完成以下步骤以设置配置文件名称、客户端名称和 SSID:

-

在“Profile Name”字段中输入配置文件的名称。

本示例使用 NoAuthentication 作为配置文件名称。

-

在“Client Name”字段中输入客户端的名称。

客户端名称用于标识 WLAN 网络中的无线客户端。此配置使用客户端1作为客户端名称。

-

在“Network Names”下,输入用于该配置文件的 SSID。

该 SSID 与您在 WLC 中配置的 SSID 相同。本示例中的 SSID 为 NullAuthentication。

-

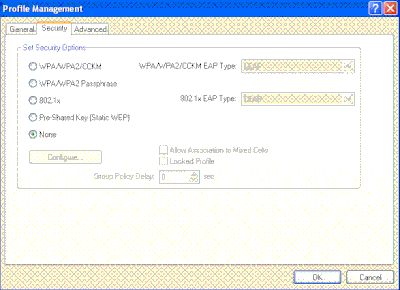

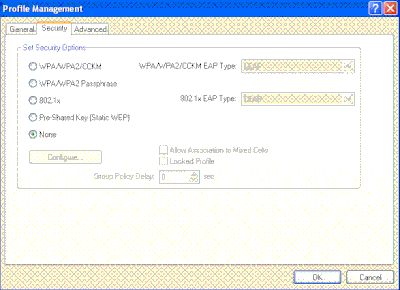

单击“Security”选项卡。

-

单击Set Security Options下的None单选按钮,然后单击OK。

激活SSID后,无线客户端无需任何身份验证即可连接到WLAN。

静态 WEP

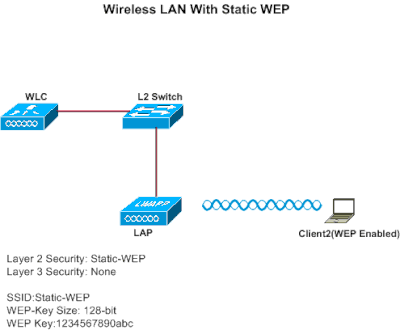

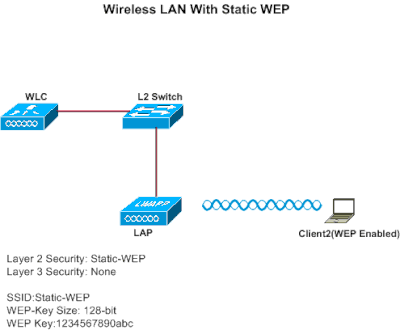

此示例显示配置了静态WEP的WLAN。

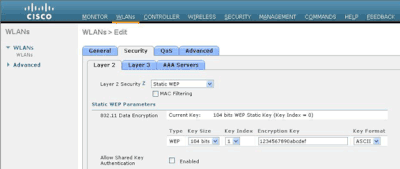

配置 WLC 使用静态 WEP

要配置 WLC 使用该设置,请完成以下步骤:

-

要创建 WLAN,请从控制器 GUI 中单击 WLANs。

随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

要配置新的 WLAN,请单击 New。

-

输入 WLAN ID 和 WLAN SSID。

在本示例中,WLAN 的名称为 StaticWEP,WLAN ID 为 2。

-

单击 Apply。

-

在“WLAN”>“Edit”窗口中,定义特定于该 WLAN 的参数。

-

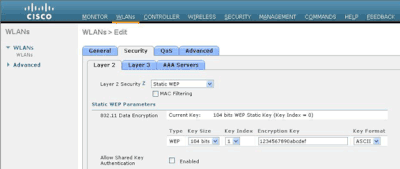

从Layer 2下拉列表中,选择Static WEP。

这将为该 WLAN 启用静态 WEP。

-

在Static WEP parameters下,选择WEP密钥大小和密钥索引,然后输入静态WEP加密密钥。

密钥大小可以是40位或104位。密钥索引可以介于 1 和 4 之间。可以对每个 WLAN 应用一个唯一的 WEP 密钥索引。由于只有四个 WEP 密钥索引,因此只有四个 WLAN 可以配置静态 WEP 第 2 层加密。在本示例中,使用 104 位的 WEP,所使用的 WEP 密钥为 1234567890abcdef。

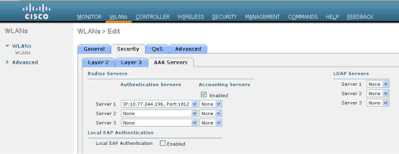

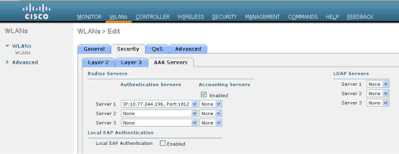

-

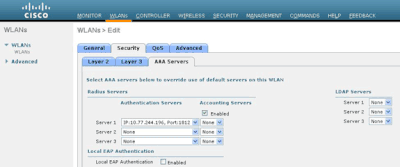

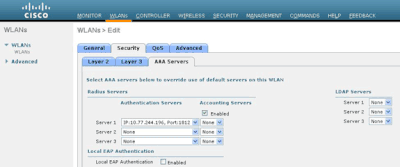

检查Radius服务器是否已配置为进行身份验证。Radius服务器可以在AAA > Radius > Authentication的Security选项卡上配置。配置后,必须将Radius服务器分配给WLAN进行身份验证。转至WLANs > Security > AAA Servers,以便将Radius服务器分配到WLAN进行身份验证。

在本示例中,10.77.244.196是Radius服务器。

-

根据设计要求选择其他参数。

此示例使用默认值。

-

单击 Apply。

注意:WEP始终以十六进制(十六进制)表示。当输入 ASCII 格式的 WEP 密钥时,ASCII WEP 字符串会转换为十六进制,用于对数据包进行加密。供应商没有将十六进制转换为ASCII的标准方法,因为有些供应商可以填充,而其他供应商则不能。因此,为了获得最大供应商间兼容性,请使用十六进制作为WEP密钥。

注:如果要启用WLAN的共享密钥身份验证,请选中Static WEP Parameters下的Allow Shared-Key Authentication复选框。这样,如果客户端也配置为共享密钥身份验证,则在WLAN中可进行共享密钥身份验证后进行WEP数据包加密。

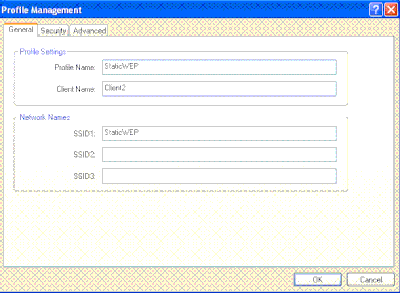

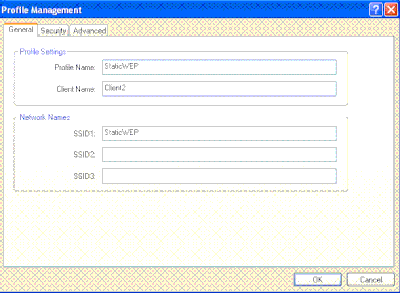

配置无线客户端使用静态 WEP

要配置无线 LAN 客户端使用该设置,请完成以下步骤:

-

要创建新配置文件,请单击 ADU 上的 Profile Management 选项卡。

-

单击 New。

-

显示“Profile Management (General)”窗口时,请完成以下步骤以设置配置文件名称、客户端名称和 SSID:

-

在“Profile Name”字段中输入配置文件的名称。

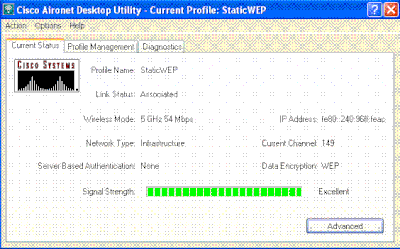

本示例使用 StaticWEP 作为配置文件名称。

-

在“Client Name”字段中输入客户端的名称。

客户端名称用于标识 WLAN 网络中的无线客户端。此配置使用客户端2作为客户端名称。

-

在“Network Names”下,输入用于该配置文件的 SSID。

该 SSID 与您在 WLC 中配置的 SSID 相同。本示例中的 SSID 为 StaticWEP。

-

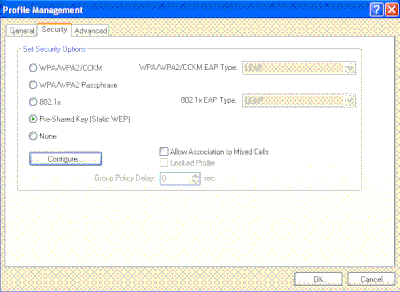

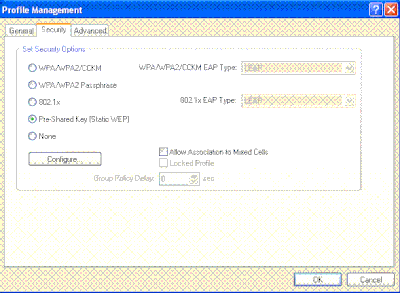

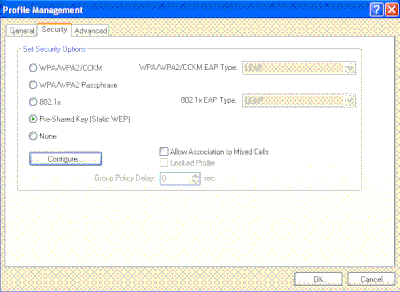

单击“Security”选项卡。

-

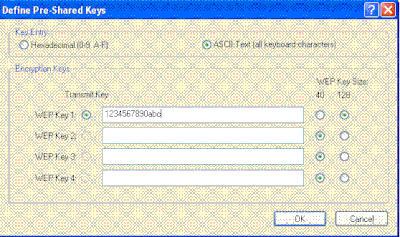

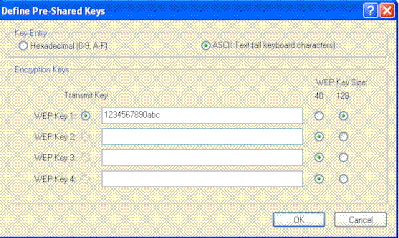

在“Set Security Options”下,选择 Pre-Shared Key (Static WEP)。

-

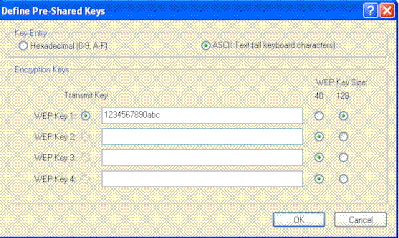

单击Configure,然后定义WEP密钥大小和WEP密钥。

此密钥必须与此WLAN的WLC上配置的WEP密钥匹配。

-

点击应用。

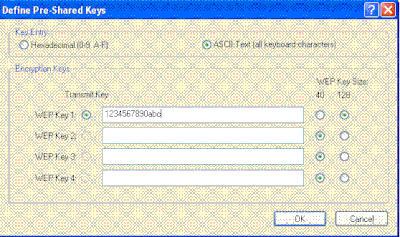

激活 SSID 后,无线客户端将连接到 WLAN 并且数据包将使用静态 WEP 密钥进行加密。

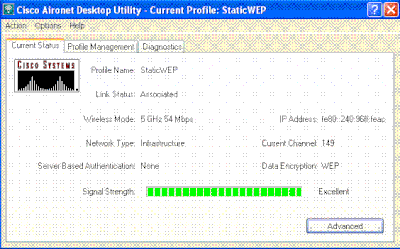

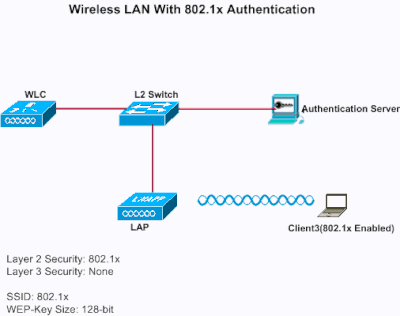

802.1x 身份验证

此示例显示配置了802.1x身份验证的WLAN。

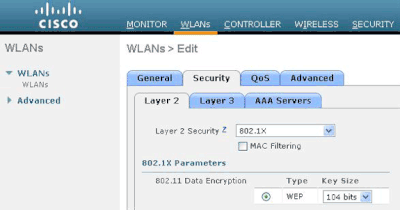

配置 WLC 使用 802.1x 身份验证

要配置 WLC 使用该设置,请完成以下步骤:

-

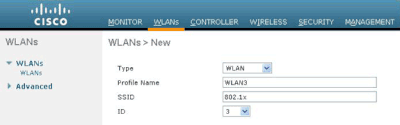

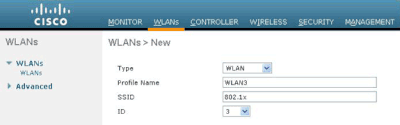

要创建 WLAN,请从控制器 GUI 中单击 WLANs。

随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

要配置新的 WLAN,请单击 New。

在本示例中,WLAN命名为802.1x,WLAN ID为3。还必须添加配置文件名称。

-

单击 Apply。

-

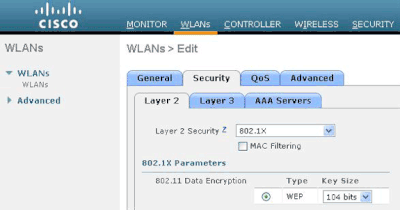

在“WLAN”>“Edit”窗口中,定义特定于该 WLAN 的参数。

-

从Layer 2下拉列表中,选择802.1x。

注:802.1x仅提供WEP加密。选择40位或104位进行加密,并确保将第3层安全设置为None。

这将为该 WLAN 启用 802.1x 身份验证。

-

在RADIUS服务器参数下,选择可用于验证客户端凭证的RADIUS服务器。

-

根据设计要求选择其他参数。

此示例使用默认值。

-

单击 Apply。

备注

用于验证客户端的 EAP 身份验证类型取决于 RADIUS 服务器和无线客户端中配置的 EAP 类型。在 WLC 中启用 802.1x 后,WLC 允许所有类型的 EAP 数据包在 LAP、无线客户端和 RADIUS 服务器之间流动。

以下文档提供了有关一些 EAP 身份验证类型的配置示例:

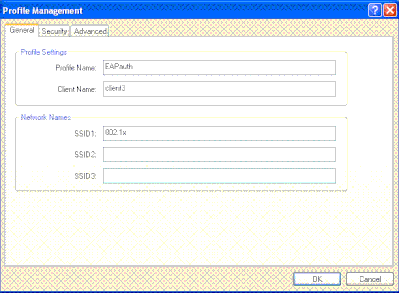

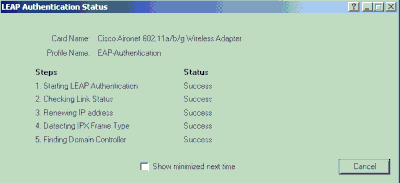

配置无线客户端使用 802.1x 身份验证

要配置无线 LAN 客户端使用该设置,请完成以下步骤:

-

要创建新配置文件,请单击 ADU 上的 Profile Management 选项卡。

-

单击 New。

-

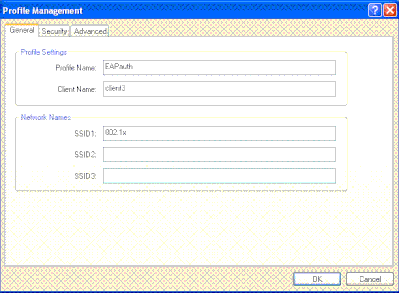

显示“Profile Management (General)”窗口时,请完成以下步骤以设置配置文件名称、客户端名称和 SSID:

-

在“Profile Name”字段中输入配置文件的名称。

本示例使用 EAPAuth 作为配置文件名称。

-

在“Client Name”字段中输入客户端的名称。

客户端名称用于标识 WLAN 网络中的无线客户端。此配置使用客户端3作为客户端名称。

-

在“Network Names”下,输入用于该配置文件的 SSID。

该 SSID 与您在 WLC 中配置的 SSID 相同。本示例中的SSID是802.1x。

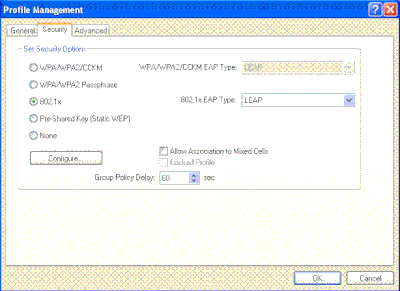

-

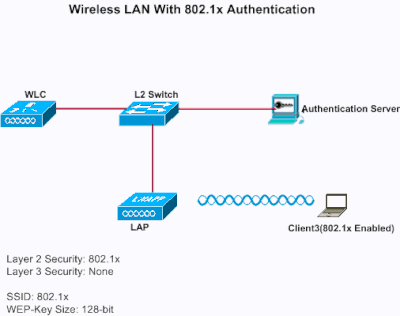

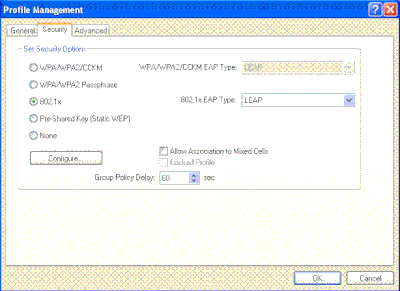

单击Security< /strong>选项卡。

-

点击802.1x单选按钮。

-

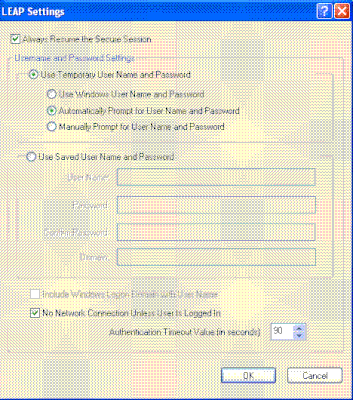

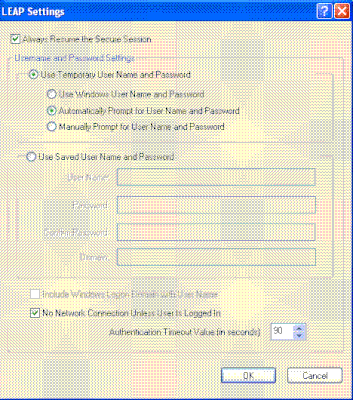

从802.1x EAP Type下拉列表中,选择使用的EAP类型。

-

要配置特定于所选 EAP 类型的参数,请单击 Configure。

-

单击 Apply。

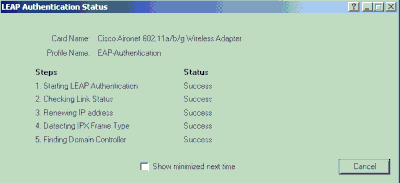

激活 SSID 后,无线客户端将使用 802.1x 身份验证连接到 WLAN。动态WEP密钥用于会话。

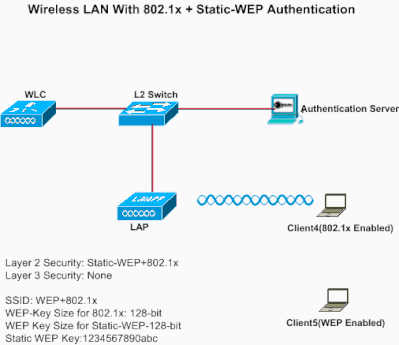

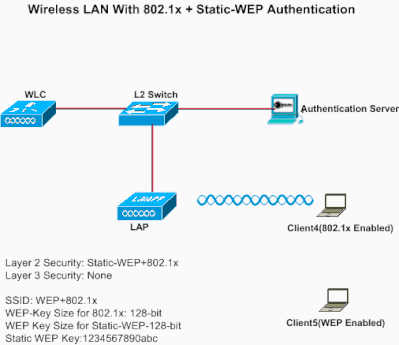

静态 WEP + 802.1x 身份验证

此示例显示配置了静态WEP + 802.1x身份验证的WLAN。

要配置 WLC 使用该设置,请完成以下步骤:

-

要创建 WLAN,请从控制器 GUI 中单击 WLANs。

随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

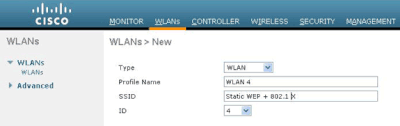

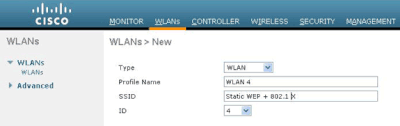

要配置新的 WLAN,请单击 New。

-

输入 WLAN ID 和 WLAN SSID。

在本示例中,WLAN命名为WEP+802.1x,WLAN ID为4。

-

单击 Apply。

-

在“WLAN”>“Edit”窗口中,定义特定于该 WLAN 的参数。

-

从Layer 2下拉列表中选择Static-WEP+802.1x。

这将为该 WLAN 启用静态 WEP 和 802.1x 身份验证。

-

在RADIUS服务器参数下,选择可用于使用802.1x验证客户端凭证的RADIUS服务器,然后配置RADIUS服务器,如上一个示例所示。

-

在Static WEP parameters下,选择WEP密钥大小和密钥索引,然后输入静态WEP加密密钥,如上图所示。

-

根据设计要求选择其他参数。

此示例使用默认值。

配置无线客户端使用静态 WEP 和 802.1x

有关如何配置无线客户端的信息,请参阅配置无线客户端使用 802.1x 身份验证和配置无线客户端使用静态 WEP 部分。

创建客户端配置文件后,为静态WEP配置的客户端会与LAP关联。使用SSID WEP+802.1x连接到网络。

同样,配置为使用 802.1x 身份验证的无线客户端将使用 EAP 进行身份验证并使用同一 SSID WEP+802.1x 访问网络。

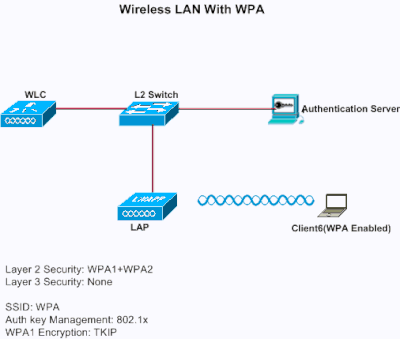

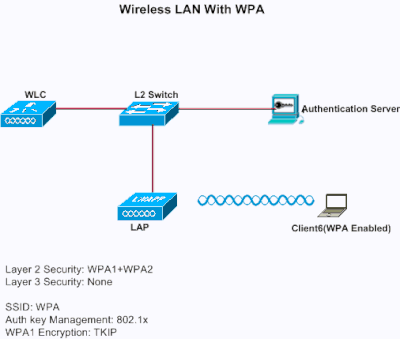

Wi-Fi 保护访问

本示例说明了配置为使用 WPA 的 WLAN,而该 WPA 使用 802.1x。

为WP配置WLC

要配置 WLC 使用该设置,请完成以下步骤:

-

要创建 WLAN,请从控制器 GUI 中单击 WLANs。

随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

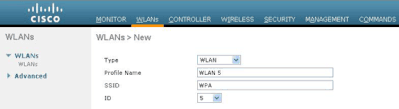

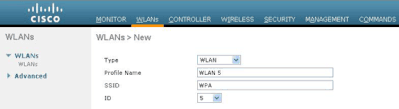

单击Go以配置新的WLAN。

选择类型和配置文件名称。在本示例中,WLAN命名为WPA,而WLAN ID为5。

-

单击 Apply。

-

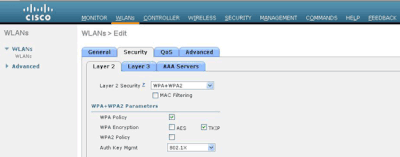

在“WLAN”>“Edit”窗口中,定义特定于该 WLAN 的参数。

-

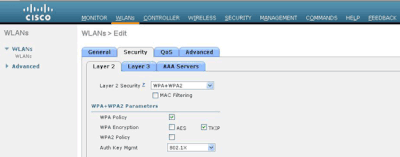

单击Security选项卡,单击Layer 2选项卡,然后从Layer 2 Security下拉列表中选择WPA1+WPA2。

-

在“WPA1+WPA2 Parameters”下,选中 WPA1 Policy 复选框以启用 WPA1,选中“WPA2 Policy”复选框以启用 WPA2,或同时选中这两个复选框以同时启用 WPA1 和 WPA2。

对 WPA1 和 WPA2 禁用默认值。如果同时禁用WPA1和WPA2,则接入点在其信标中通告并探测响应信息元素,仅用于您选择的身份验证密钥管理方法。

-

选中 AES 复选框以启用 AES 数据加密,或选中“TKIP”复选框以对 WPA1、WPA2(或二者)启用 TKIP 数据加密。

WPA1 和 WPA2 的默认值分别为 TKIP 和 AES。

-

从Auth Key Mgmt下拉列表中选择以下密钥管理方法之一:

-

802.1X — 如果选择此选项,则仅支持802.1x客户端。

-

CCKM — 如果选择此选项,则仅支持CCKM客户端,其中客户端被定向到外部服务器进行身份验证。

-

PSK — 如果选择此选项,则对WLC和客户端使用预共享密钥。此外,所有标准都设置为在预标准之前使用;例如,WPA/WPA2同时使用时,优先于CCKM。

-

802.1X+CCKM — 如果选择此选项,则同时支持CCKM或非CCKM客户端(CCKM可选)。

本示例使用 802.1x。

注:如果选择PSK,请从PSK格式下拉列表中选择ascii或十六进制,然后在空白字段中输入预共享密钥。WPA预共享密钥必须包含8到63个ASCII文本字符或64个十六进制字符。

-

单击Apply以应用更改。

配置无线客户端使用 WPA

要配置无线 LAN 客户端使用该设置,请完成以下步骤:

-

在 ADU 上的“Profile Management”窗口中,单击 New 以创建一个新配置文件。

-

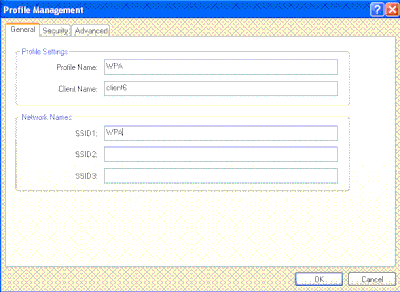

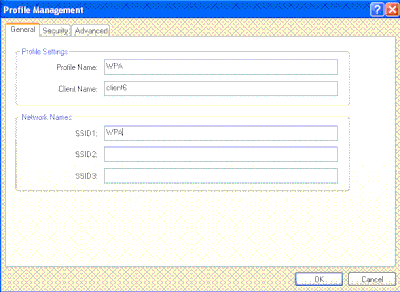

单击General选项卡,然后输入客户端适配器可以使用的配置文件名称和SSID。

在本示例中,配置文件名称和 SSID 为 WPA。该 SSID 必须与您在 WLC 中为 WPA 配置的 SSID 相匹配。

-

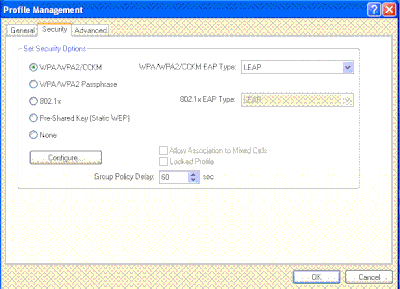

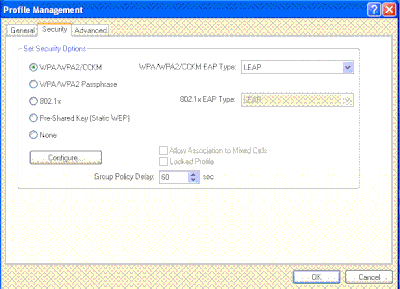

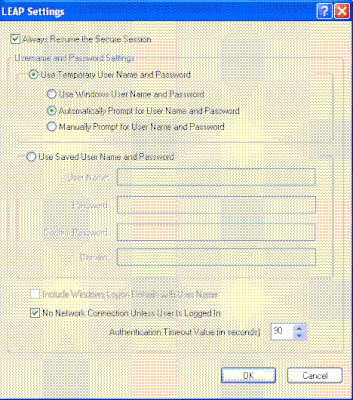

在Security选项卡上,点击WPA/WPA2/CCKM单选按钮,然后从WPA/WPA2/CCKM EAP Type下拉列表中选择适当的EAP类型。此步骤启用WPA。

-

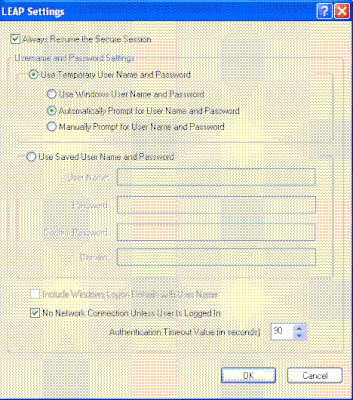

单击 Configure 以定义特定于所选 EAP 类型的 EAP 设置。

-

点击确定。

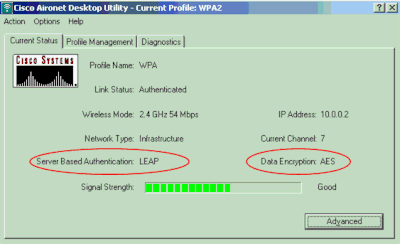

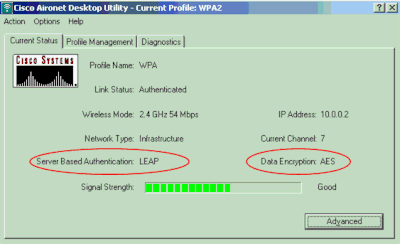

注意:激活此配置文件后,客户端将使用802.1x进行身份验证;身份验证成功后,客户端将连接到WLAN。检查 ADU 当前状态以确认客户端使用 TKIP 加密(WPA1 所使用的默认加密)和 EAP 身份验证。

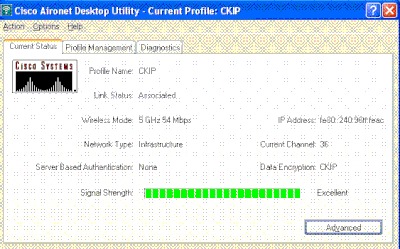

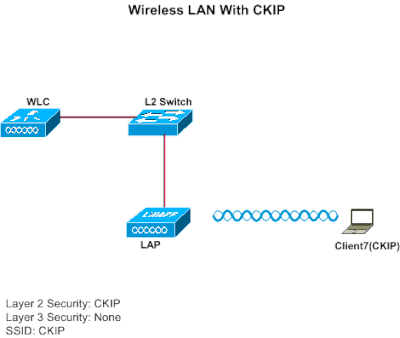

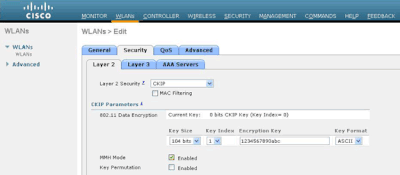

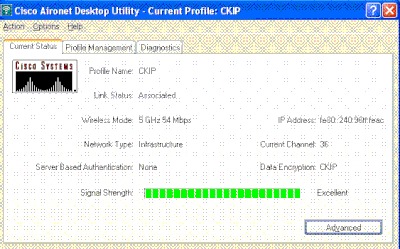

CKIP

此示例显示配置了CKIP的WLAN。

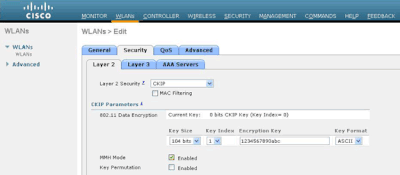

配置 WLC 使用 CKIP

要配置 WLC 使用该设置,请完成以下步骤:

-

要创建 WLAN,请从控制器 GUI 中单击 WLANs。

随即显示 WLAN 窗口。该窗口列出了控制器中配置的 WLAN。

-

要配置新的 WLAN,请单击 New。

选择类型和配置文件名称。在本示例中,WLAN 的名称为 CKIP,WLAN ID 为 6。

-

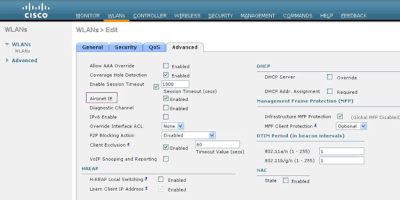

在“WLAN”>“Edit”窗口中,定义特定于该 WLAN 的参数。

-

从Layer 2下拉列表中选择CKIP。

此步骤为此WLAN启用CKIP。

-

在CKIP参数下,选择密钥大小和密钥索引,然后输入静态加密密钥。

密钥大小可以是40位、104位或128位。密钥索引可以介于 1 和 4 之间。可以对每个 WLAN 应用一个唯一的 WEP 密钥索引。由于只有四个 WEP 密钥索引,因此只有四个 WLAN 可以配置静态 WEP 第 2 层加密。

-

对于CKIP,选择MMH Mode选项或Key Permutation选项,或同时选择两者。

注意:必须选择其中一个参数或同时选择这两个参数,CKIP才能按预期工作。如果未选择这两个参数,WLAN 将保持处于禁用状态。

在本示例中,使用了104位密钥,该密钥为1234567890abc。

-

根据设计要求选择其他参数。

此示例使用默认值。

-

点击应用。

注:CKIP在1100、1130和1200 AP上正常工作,但在AP 1000上不起作用。要使此功能正常运行,需要启用 Aironet IE。CKIP 将加密密钥扩展到 16 字节。

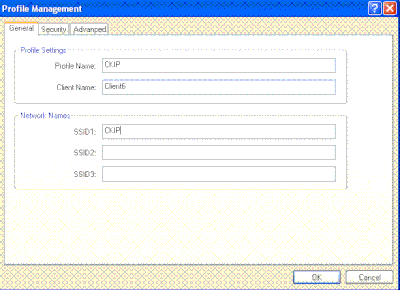

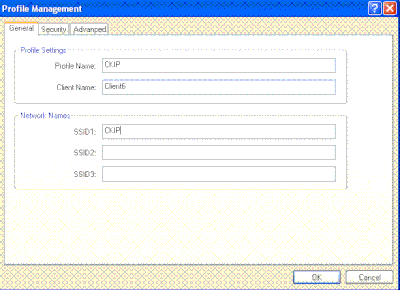

配置无线客户端使用 CKIP

要配置无线 LAN 客户端使用该设置,请完成以下步骤:

-

要创建新配置文件,请点击ADU上的Profile Management选项卡,然后点击New。

-

显示“Profile Management (General)”窗口时,请完成以下步骤以设置配置文件名称、客户端名称和 SSID:

-

在“Profile Name”字段中输入配置文件的名称。

本示例使用 CKIP 作为配置文件名称。

-

在“Client Name”字段中输入客户端的名称。

客户端名称用于标识 WLAN 网络中的无线客户端。此配置使用Client6作为客户端名称。

-

在“Network Names”下,输入用于该配置文件的 SSID。

该 SSID 与您在 WLC 中配置的 SSID 相同。本示例中的 SSID 为 CKIP。

-

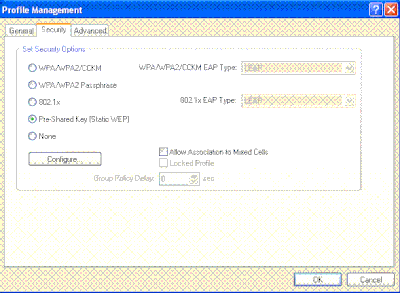

单击“Security”选项卡。

-

选择Set Security Options下的Pre-Shared Key(Static WEP),单击Configure,然后定义WEP密钥大小和WEP密钥。

这些值必须与此WLAN的WLC上配置的WEP密钥匹配。

-

Click OK.

激活 SSID 后,无线客户端将与 LAP 和 WLC 协商使用 CKIP 加密数据包。

第 3 层安全解决方案

Web 策略(Web 身份验证和 Web 传递)

有关如何在 WLAN 网络中启用 Web 身份验证的信息,请参阅无线 LAN 控制器 Web 身份验证配置示例。

有关如何在 WLAN 中配置外部 Web 身份验证和 Web 传递身份验证的信息,请参阅无线 LAN 控制器外部 Web 身份验证配置示例。

有关如何在WLAN网络中启用Web直通的详细信息,请参阅无线LAN控制器网络直通配置示例。

启动页机制是WLC版本5.0中引入的第3层安全机制,用于客户端身份验证。有关详细信息,请参阅无线LAN控制器启动页重定向配置示例。

VPN 传递

有关如何在 WLAN 中配置 VPN 传递的信息,请参阅 WLC 中通过无线 LAN 的客户端 VPN 的配置示例。

故障排除

故障排除命令

可使用以下 debug 命令对配置进行故障排除。

Web 身份验证的调试:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx> — 配置客户端的MAC地址调试。

-

debug aaa all enable — 配置所有 AAA 消息的调试。

-

debug pem state enable — 配置策略管理器状态机的调试。

-

debug pem events enable — 配置策略管理器事件的调试。

-

debug dhcp message enable — 使用此命令以显示有关动态主机配置协议 (DHCP) 客户端活动的调试信息并监控 DHCP 数据包的状态。

-

debug dhcp packet enable — 使用此命令以显示 DHCP 数据包级别信息。

-

debug pm ssh-appgw enable — 配置应用程序网关的调试。

-

debug pm ssh-tcp enable — 配置策略管理器 tcp 处理的调试。

WEP调试:WEP无调试,因为它在AP执行,请打开debug dot11 all enable。

802.1X/WPA/RSN/PMK 缓存的调试:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx> — 配置客户端的MAC地址调试。

-

debug dot1x all enable — 使用此命令以显示802.1X调试信息。

-

debug dot11 all enable — 使用此命令可启用无线电功能的调试。

-

debug pem events enable — 配置策略管理器事件的调试。

-

debug pem state enable — 配置策略管理器状态机的调试。

-

debug dhcp message enable — 使用此命令以显示有关动态主机配置协议 (DHCP) 客户端活动的调试信息并监控 DHCP 数据包的状态。

-

debug dhcp packet enable — 使用此命令以显示 DHCP 数据包级别信息。

-

debug mobility handoff enable(针对交换机内漫游)— 配置移动数据包的调试。

-

show client detail <mac> — 按 MAC 地址显示客户端的详细信息。检查 WLAN 和 RADIUS 会话超时配置。

相关信息

反馈

反馈