统一无线网络本地EAP服务器配置示例

目录

简介

本文档介绍在Cisco无线局域网控制器(WLC)中配置本地可扩展身份验证协议(EAP)服务器,用于对无线用户进行身份验证。

本地 EAP 是允许用户和无线客户端在本地进行身份验证的身份验证方法。它设计用于在后端系统中断或外部身份验证服务器发生故障时保持与无线客户端连接的远程办公室。启用本地EAP时,控制器充当身份验证服务器和本地用户数据库,从而消除了对外部身份验证服务器的依赖。本地EAP从本地用户数据库或轻量级目录访问协议(LDAP)后端数据库检索用户凭证,以对用户进行身份验证。本地EAP支持在控制器与无线客户端之间使用轻量EAP (LEAP)、通过安全隧道的EAP-Flexible身份验证(EAP-FAST)和EAP-传输层安全(EAP-TLS)身份验证。

请注意,如果WLC中存在全局外部RADIUS服务器配置,则本地EAP服务器不可用。所有身份验证请求都转发到全局外部RADIUS,直到本地EAP服务器可用。如果WLC失去与外部RADIUS服务器的连接,则本地EAP服务器变为活动状态。如果没有全局RADIUS服务器配置,本地EAP服务器将立即变为活动状态。本地EAP服务器无法用于对连接到其他WLC的客户端进行身份验证。换句话说,一个WLC无法将其的EAP请求转发到另一个WLC进行身份验证。每个WLC都应拥有自己的本地EAP服务器和单个数据库。

注意:使用以下命令可停止WLC发送请求到外部RADIUS服务器(RADIUS服务器)。

config wlan disable

config wlan radius_server auth disable

config wlan enable

本地EAP服务器在4.1.171.0软件版本及更高版本中支持以下协议:

-

LEAP

-

EAP-FAST(用户名/密码和证书)

-

EAP-TLS

先决条件

要求

Cisco 建议您了解以下主题:

-

关于如何为基本操作配置 WLC 和轻量接入点 (LAP) 的知识

-

轻量级接入点协议(LWAPP)和无线安全方法知识

-

本地EAP身份验证基础知识。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

Windows XP,装有 CB21AG 适配器卡和 Cisco 安全服务客户端 4.05 版

-

思科4400无线LAN控制器4.1.171.0

-

Windows 2000服务器上的Microsoft证书颁发机构

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

在Cisco无线局域网控制器上配置本地EAP

本文档假设 WLC 的基本配置已完成。

本地EAP配置

要配置本地EAP,请完成以下步骤:

-

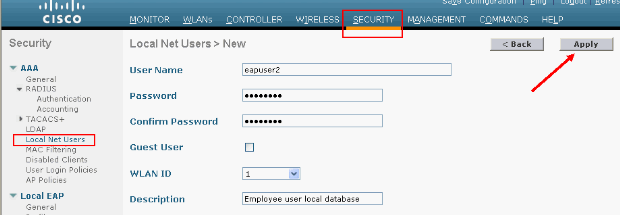

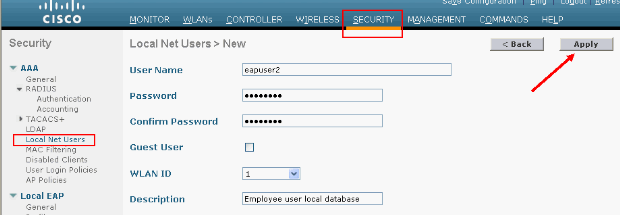

添加本地网络用户:

从GUI中。选择Security > Local Net Users > New,输入用户名、密码、来宾用户、WLAN ID和说明,然后单击Apply。

从CLI中,可以使用config netuser add <username> <password> <WLAN id> <description>命令:

注意:由于空间原因,此命令已分成两行。

(Cisco Controller) >config netuser add eapuser2 cisco123 1 Employee user local database -

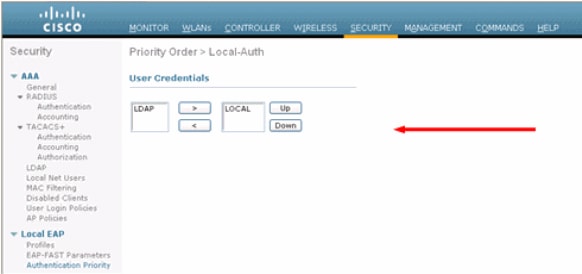

指定用户凭据检索顺序。

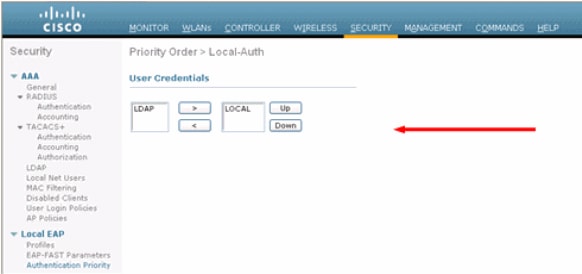

从GUI中,选择Security > Local EAP > Authentication Priority。然后选择LDAP,点击“<”按钮,然后点击应用。这会将用户凭证置于本地数据库中。

从CLI:

(Cisco Controller) >config local-auth user-credentials local

-

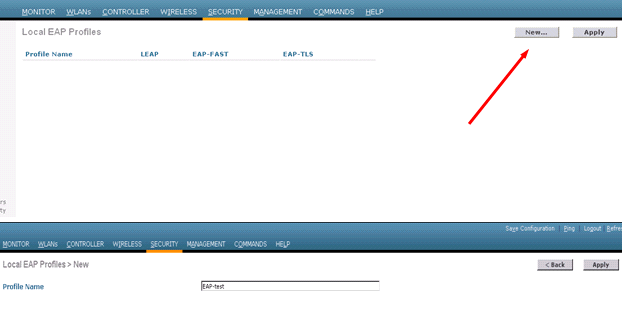

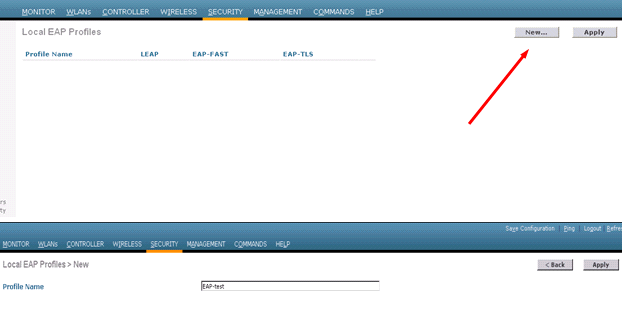

添加EAP配置文件:

为了从GUI中执行此操作,请选择Security > Local EAP > Profiles,然后单击New。当新窗口出现时,键入配置文件名称并单击Apply。

您还可以使用CLI命令config local-auth eap-profile add <profile-name>执行此操作。 在我们的示例中,配置文件名称为EAP-test。

(Cisco Controller) >config local-auth eap-profile add EAP-test -

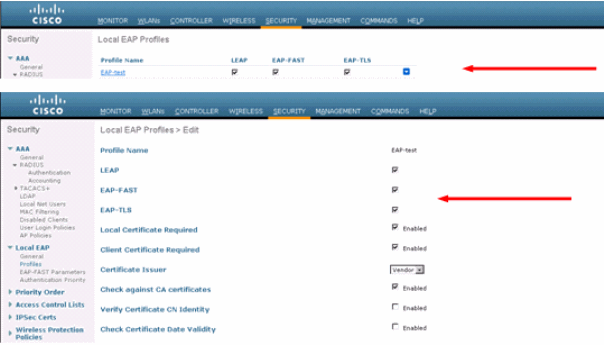

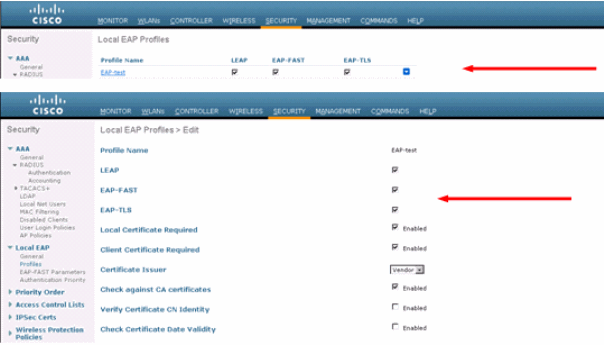

向EAP配置文件中添加方法。

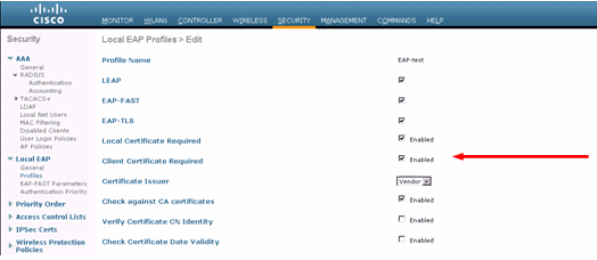

从GUI中选择Security > Local EAP > Profiles,然后单击要为其添加身份验证方法的配置文件名称。本示例使用LEAP、EAP-FAST和EAP-TLS。单击Apply以设置方法。

您还可以使用CLI命令config local-auth eap-profile method add <method-name> <profile-name>。在我们的示例配置中,我们将三种方法添加到配置文件EAP-test中。这些方法是LEAP、EAP-FAST和EAP-TLS,其方法名称分别为leap、fast和tls。此输出显示CLI配置命令:

(Cisco Controller) >config local-auth eap-profile method add leap EAP-test (Cisco Controller) >config local-auth eap-profile method add fast EAP-test (Cisco Controller) >config local-auth eap-profile method add tls EAP-test

-

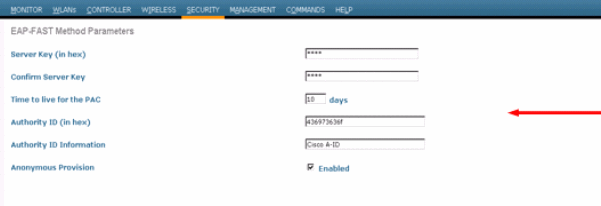

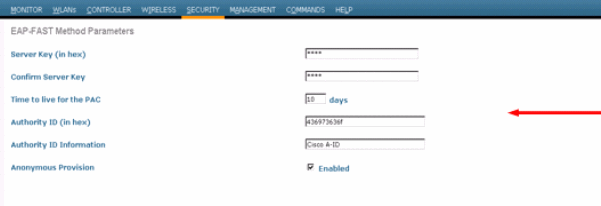

配置EAP方法的参数。这仅用于EAP-FAST。要配置的参数包括:

-

Server Key (server-key) -用于加密/解密受保护访问凭据(PAC)(十六进制)的服务器密钥。

-

Time to Live for PAC (pac-ttl) -设置PAC的生存时间。

-

Authority ID (authority-id) -设置颁发机构标识符。

-

Annonymous Provision (anon-provn) -配置是否允许匿名提供。默认情况下启用该接口。

对于通过GUI进行的配置,请选择Security > Local EAP > EAP-FAST Parameters,然后输入Server key、PAC的生存时间、机构ID(以十六进制表示)和机构ID Information值。

以下是CLI配置命令,用于为EAP-FAST设置以下参数:

(Cisco Controller) >config local-auth method fast server-key 12345678 (Cisco Controller) >config local-auth method fast authority-id 43697369f1 CiscoA-ID (Cisco Controller) >config local-auth method fast pac-ttl 10

-

-

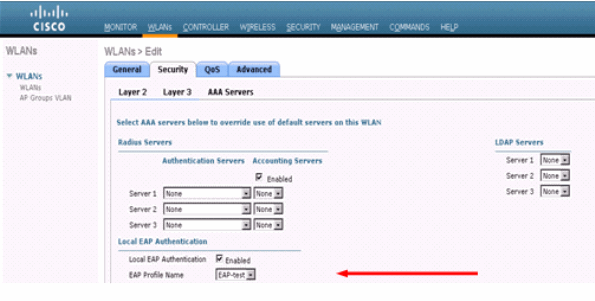

启用每个WLAN的本地身份验证:

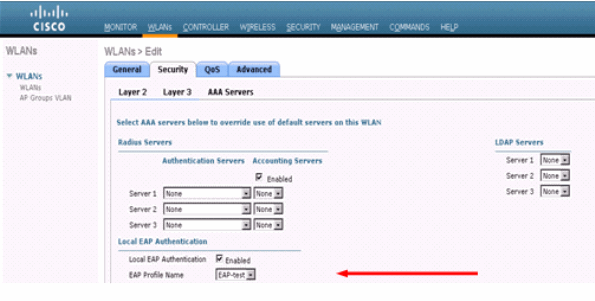

从GUI的顶部菜单选择WLANs,并选择要为其配置本地身份验证的WLAN。此时会出现一个新窗口。单击Security > AAA选项卡。选中Local EAP authentication,然后从下拉菜单中选择正确的“EAP Profile Name”,如以下示例所示:

您还可以发出CLI config wlan local-auth enable <profile-name> <wlan-id> 配置命令,如下所示:

(Cisco Controller) >config wlan local-auth enable EAP-test 1

-

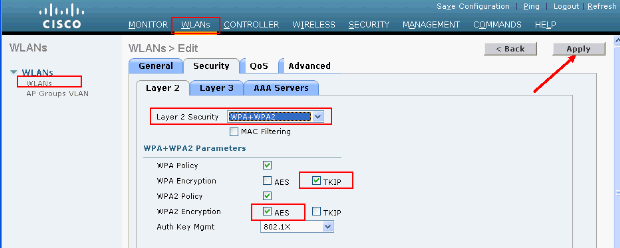

设置第2层安全参数。

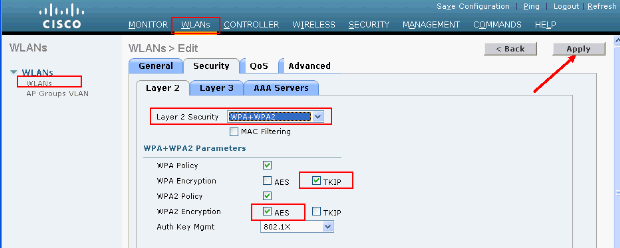

从GUI界面,在WLAN Edit窗口中转到Security > Layer 2选项卡并从Layer 2 Security下拉菜单中选择WPA+WPA2。在“WPA+WPA2 Parameters”部分下,将“WPA Encryption”设置为TKIP和“WPA2 Encryption AES”。然后单击 Apply。

从CLI中,使用以下命令:

(Cisco Controller) >config wlan security wpa enable 1 (Cisco Controller) >config wlan security wpa wpa1 ciphers tkip enable 1 (Cisco Controller) >config wlan security wpa wpa2 ciphers aes enable 1

-

检查配置:

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. Undefined Configured EAP profiles: Name ........................................ EAP-test Certificate issuer ........................ cisco Peer verification options: Check against CA certificates ........... Enabled Verify certificate CN identity .......... Disabled Check certificate date validity ......... Enabled EAP-FAST configuration: Local certificate required .............. No Client certificate required ............. No Enabled methods ........................... leap fast tls Configured on WLANs ....................... 1 EAP Method configuration: EAP-FAST: --More-- or (q)uit Server key ................................ <hidden> TTL for the PAC ........................... 10 Anonymous provision allowed ............... Yes Authority ID .............................. 43697369f10000000000000000000 Authority Information ..................... CiscoA-ID您可以使用show wlan <wlan id>命令查看wlan 1的特定参数:

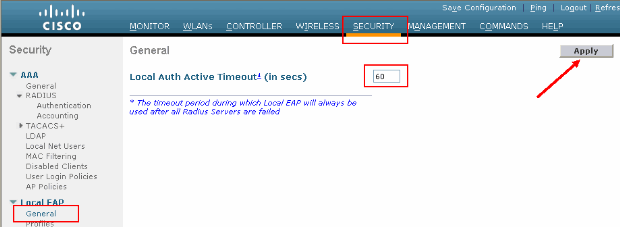

(Cisco Controller) >show wlan 1 WLAN Identifier.................................. 1 Profile Name..................................... austinlab Network Name (SSID).............................. austinlab Status........................................... Disabled MAC Filtering.................................... Disabled Broadcast SSID................................... Enabled AAA Policy Override.............................. Disabled Number of Active Clients......................... 0 Exclusionlist Timeout............................ 60 seconds Session Timeout.................................. 1800 seconds Interface........................................ management WLAN ACL......................................... unconfigured DHCP Server...................................... Default DHCP Address Assignment Required................. Disabled Quality of Service............................... Silver (best effort) WMM.............................................. Disabled CCX - AironetIe Support.......................... Enabled CCX - Gratuitous ProbeResponse (GPR)............. Disabled Dot11-Phone Mode (7920).......................... Disabled Wired Protocol................................... None --More-- or (q)uit IPv6 Support..................................... Disabled Radio Policy..................................... All Local EAP Authentication......................... Enabled (Profile 'EAP-test') Security 802.11 Authentication:........................ Open System Static WEP Keys............................... Disabled 802.1X........................................ Disabled Wi-Fi Protected Access (WPA/WPA2)............. Enabled WPA (SSN IE)............................... Enabled TKIP Cipher............................. Enabled AES Cipher.............................. Disabled WPA2 (RSN IE).............................. Enabled TKIP Cipher............................. Disabled AES Cipher.............................. Enabled Auth Key Management 802.1x.................................. Enabled PSK..................................... Disabled CCKM.................................... Disabled CKIP ......................................... Disabled IP Security................................... Disabled IP Security Passthru.......................... Disabled Web Based Authentication...................... Disabled --More-- or (q)uit Web-Passthrough............................... Disabled Conditional Web Redirect...................... Disabled Auto Anchor................................... Disabled Cranite Passthru.............................. Disabled Fortress Passthru............................. Disabled H-REAP Local Switching........................ Disabled Infrastructure MFP protection................. Enabled (Global Infrastructure MFP Disabled) Client MFP.................................... Optional Tkip MIC Countermeasure Hold-down Timer....... 60 Mobility Anchor List WLAN ID IP Address Status还可以配置其他本地身份验证参数,特别是活动超时计时器。此计时器配置所有RADIUS服务器发生故障后使用本地EAP的时间段。

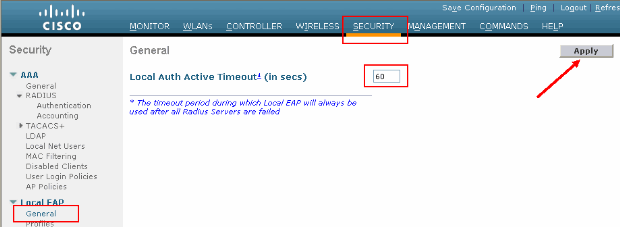

从GUI中,选择Security > Local EAP > General并设置时间值。然后单击 Apply。

从CLI发出以下命令:

(Cisco Controller) >config local-auth active-timeout ? <1 to 3600> Enter the timeout period for the Local EAP to remain active, in seconds. (Cisco Controller) >config local-auth active-timeout 60

您可以发出show local-auth config命令验证此计时器的设置值。

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. 60 Configured EAP profiles: Name ........................................ EAP-test ... Skip -

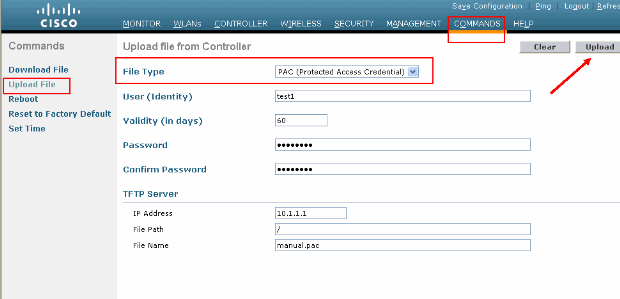

如果需要生成并加载手动PAC,可以使用GUI或CLI。

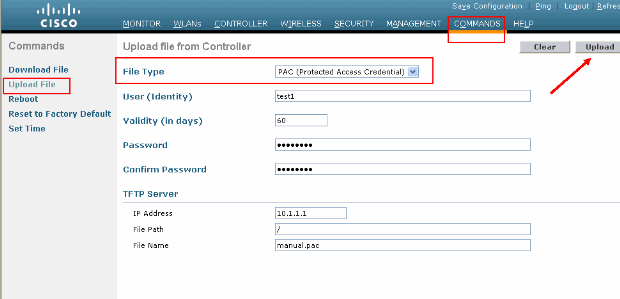

在GUI中,从顶部菜单中选择COMMANDS,然后从右侧的列表中选择Upload File。从“File Type”下拉菜单中选择PAC (Protected Access Credential)。输入所有参数并单击Upload。

从CLI输入以下命令:

(Cisco Controller) >transfer upload datatype pac (Cisco Controller) >transfer upload pac ? username Enter the user (identity) of the PAC (Cisco Controller) >transfer upload pac test1 ? <validity> Enter the PAC validity period (days) (Cisco Controller) >transfer upload pac test1 60 ? <password> Enter a password to protect the PAC (Cisco Controller) >transfer upload pac test1 60 cisco123 (Cisco Controller) >transfer upload serverip 10.1.1.1 (Cisco Controller) >transfer upload filename manual.pac (Cisco Controller) >transfer upload start Mode............................................. TFTP TFTP Server IP................................... 10.1.1.1 TFTP Path........................................ / TFTP Filename.................................... manual.pac Data Type........................................ PAC PAC User......................................... test1 PAC Validity..................................... 60 days PAC Password..................................... cisco123 Are you sure you want to start? (y/N) y PAC transfer starting. File transfer operation completed successfully.

Microsoft证书颁发机构

要使用EAP-FAST版本2和EAP-TLS身份验证,WLC和所有客户端设备必须拥有有效证书,并且还必须知道证书颁发机构的公共证书。

安装

如果Windows 2000 Server尚未安装证书颁发机构服务,则需要安装。

要在Windows 2000 Server上激活Microsoft证书颁发机构,请完成以下步骤:

-

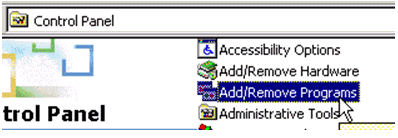

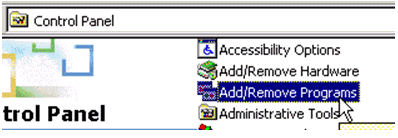

从“控制面板”中,选择添加/删除程序。:

-

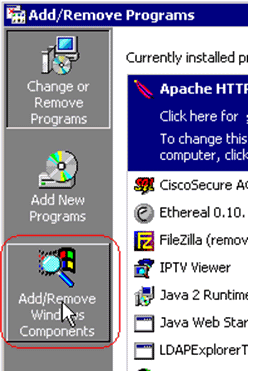

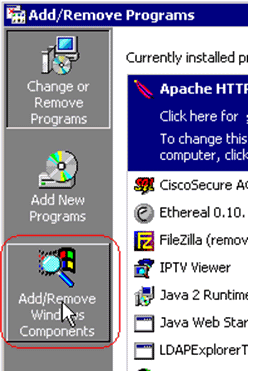

选择左侧的添加/删除Windows组件。

-

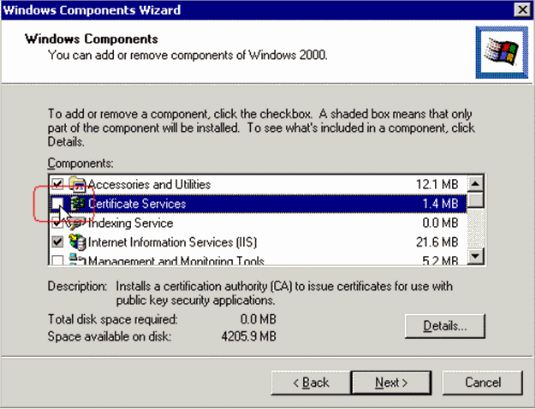

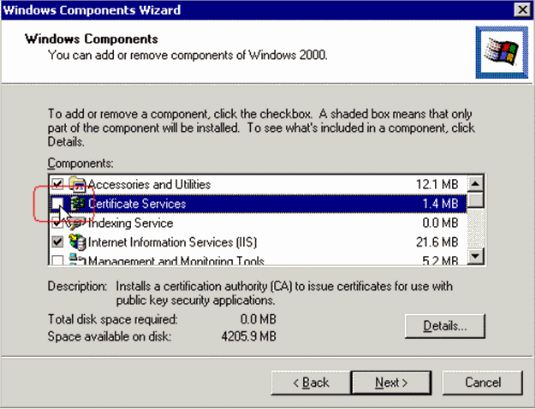

选中证书服务。

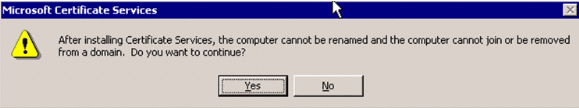

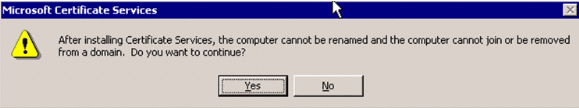

查看此警告后再继续:

-

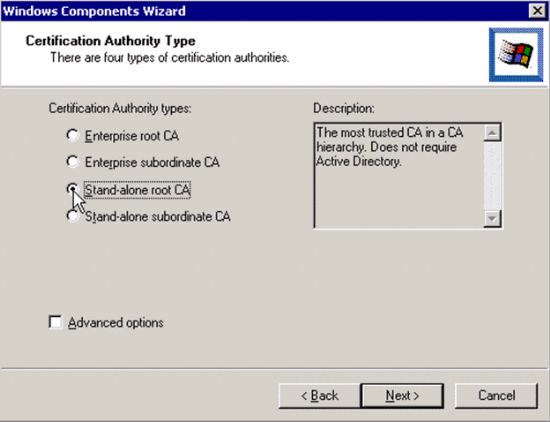

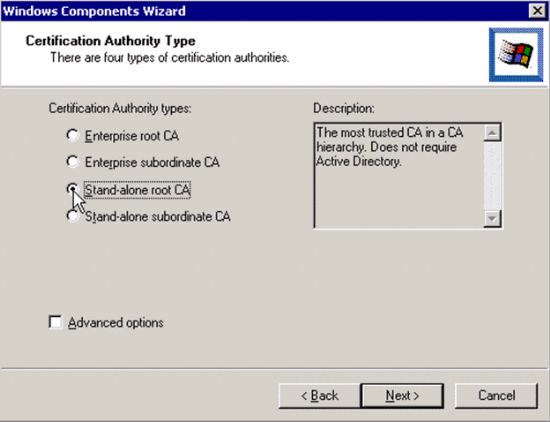

选择要安装的证书颁发机构类型。要创建简单独立颁发机构,请选择Stand-alone root CA。

-

输入有关证书颁发机构的必要信息。此信息为证书颁发机构创建自签名证书。请记住您使用的CA名称。

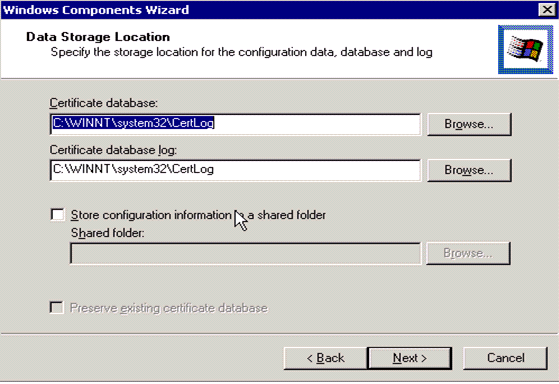

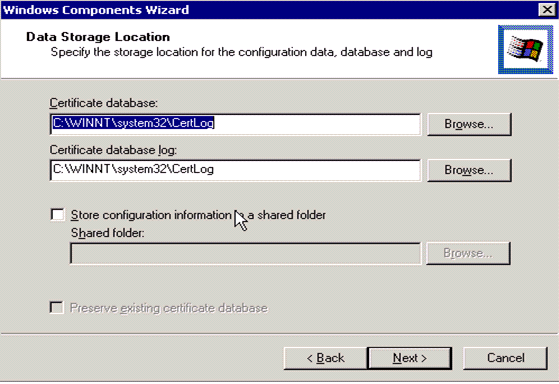

证书颁发机构将证书存储在数据库中。本示例使用Microsoft建议的默认设置:

-

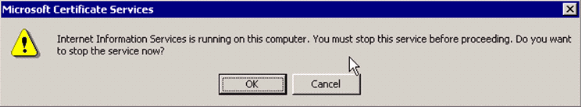

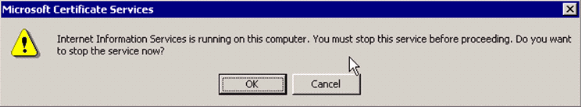

Microsoft证书颁发机构服务使用IIS Microsoft Web服务器来创建和管理客户端和服务器证书。它需要重新启动此IIS服务:

Microsoft Windows 2000 Server现在安装新服务。您需要有Windows 2000 Server安装CD才能安装新的Windows组件。

证书颁发机构现已安装。

在思科无线局域网控制器中安装证书

要在Cisco无线局域网控制器的本地EAP服务器上使用EAP-FAST版本2和EAP-TLS,请执行以下步骤:

请注意,在本文档中显示的示例中,访问控制服务器(ACS)与Microsoft Active Directory和Microsoft Certification Authority安装在同一主机上,但如果ACS服务器在不同的服务器上,则配置应相同。

在无线局域网控制器上安装设备证书

请完成以下步骤:

-

.要生成要导入到WLC的证书,请完成以下步骤:

-

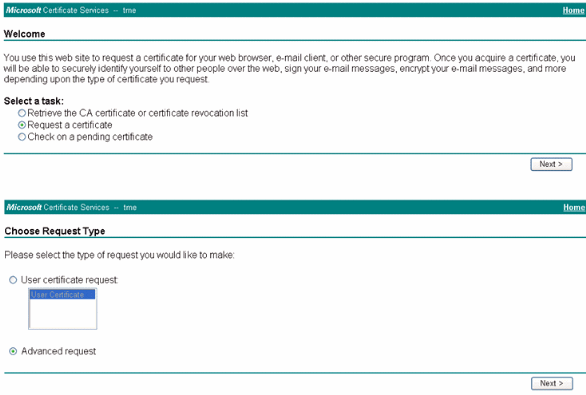

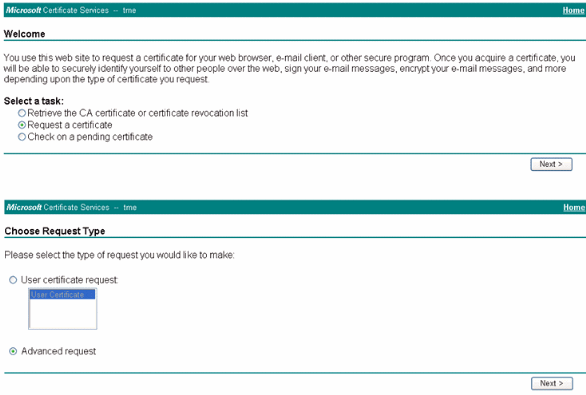

转到http://<serverIpAddr>/certsrv。

-

选择申请一个证书,然后单击“下一步”。

-

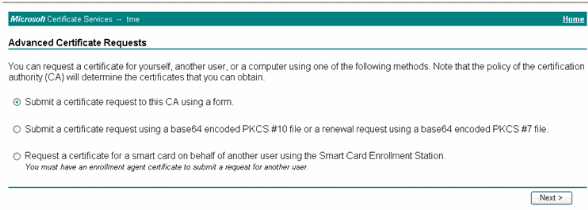

选择高级请求并单击“下一步”。

-

选择使用表单向此 CA 提交证书请求并单击“下一步”。

-

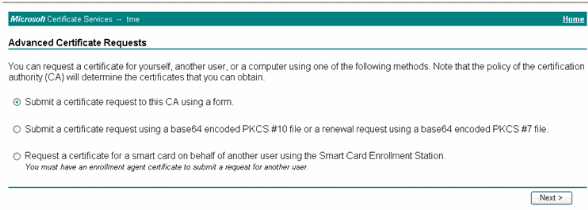

为“证书模板”选择Web服务器,并输入相关信息。然后将这些密钥标记为exportable。

-

您现在会收到一个证书,需要将其安装在计算机中。

-

-

要从PC检索证书,请完成以下步骤:

-

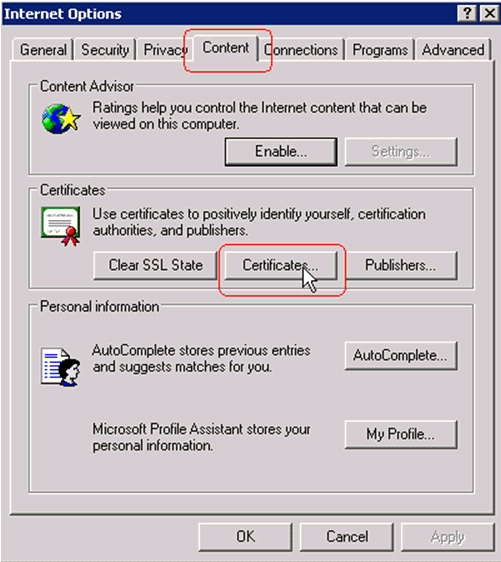

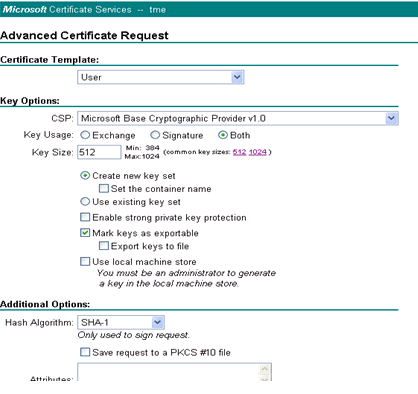

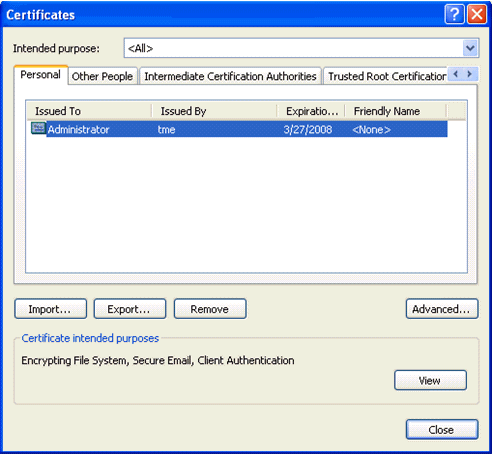

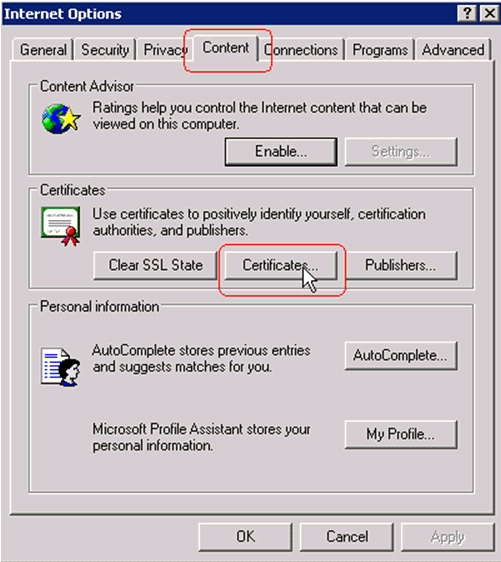

打开Internet Explorer浏览器并选择工具> Internet选项> 内容。

-

单击证书。

-

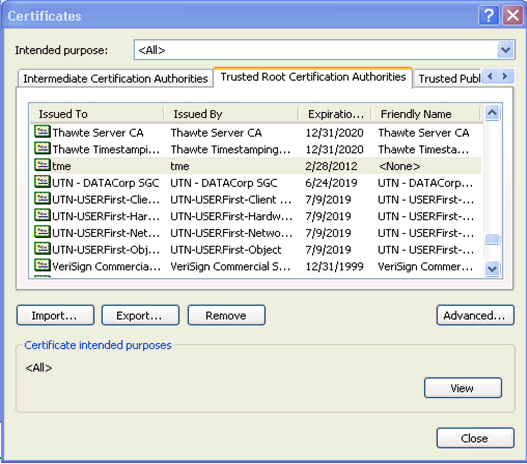

从下拉菜单中选择新安装的证书。

-

单击Export。

-

单击Next两次并选择Yes export the private key。此格式为PKCS#12 (.PFX格式)。

-

选择Enable strong protection。

-

键入密码。

-

将其保存在文件<tme2.pfx>中。

-

-

将PKCS#12格式的证书复制到已安装Openssl的任何计算机上,以便将其转换为PEM格式。

openssl pkcs12 -in tme2.pfx -out tme2.pem !--- The command to be given, -in. Enter Import Password: !--- Enter the password given previously, from step 2g. MAC verified OK Enter PEM pass phrase: !--- Enter a phrase. Verifying - Enter PEM pass phrase: -

将转换后的PEM格式的设备证书下载到WLC上。

(Cisco Controller) >transfer download datatype eapdevcert (Cisco Controller) >transfer download certpassword password !--- From step 3. Setting password to <cisco123> (Cisco Controller) >transfer download filename tme2.pem (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor Dev Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... tme2.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP Dev cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

-

重新启动后,请检查证书。

(Cisco Controller) >show local-auth certificates Certificates available for Local EAP authentication: Certificate issuer .............................. vendor CA certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Feb 28th, 19:35:21 GMT to 2012 Feb 28th, 19:44:44 GMT Device certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme2 Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Mar 28th, 23:08:39 GMT to 2009 Mar 27th, 23:08:39 GMT

将供应商CA证书下载到无线局域网控制器

请完成以下步骤:

-

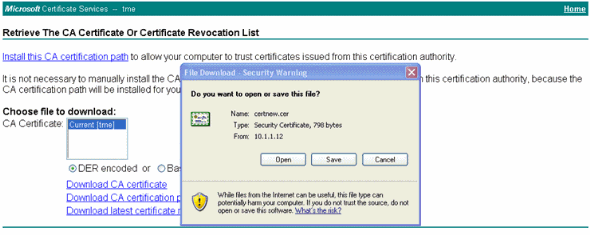

要检索供应商CA证书,请完成以下步骤:

-

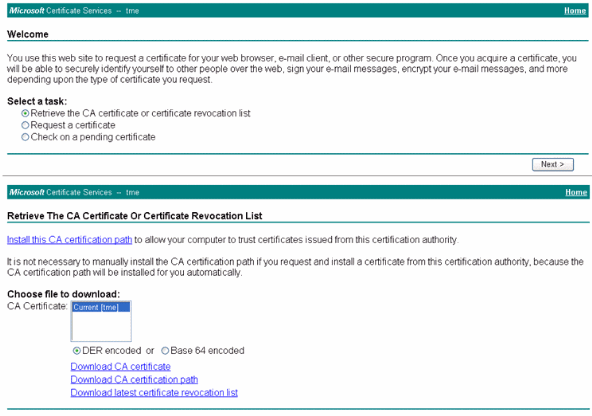

转到http://<serverIpAddr>/certsrv。

-

选择检索CA证书并单击下一步。

-

选择CA证书。

-

单击DER encoded。

-

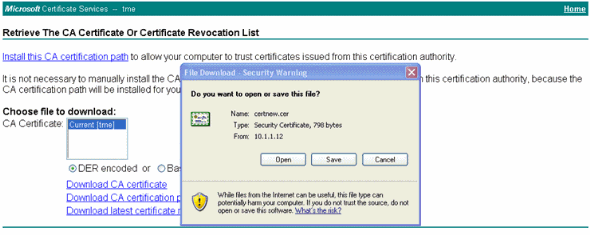

单击Download CA certificate并将证书另存为rootca.cer。

-

-

使用openssl x509 -in rootca.cer -inform DER -out rootca.pem -outform PEM命令将供应商CA从DER格式转换为PEM格式。

输出文件是PEM格式的rootca.pem。

-

下载供应商CA证书:

(Cisco Controller) >transfer download datatype eapcacert (Cisco Controller) >transfer download filename ? <filename> Enter filename up to 16 alphanumeric characters. (Cisco Controller) >transfer download filename rootca.pem (Cisco Controller) >transfer download start ? (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor CA Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... rootca.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP CA cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

将无线局域网控制器配置为使用EAP-TLS

请完成以下步骤:

在GUI中,选择Security > Local EAP > Profiles,选择配置文件并检查以下设置:

-

已启用需要本地证书。

-

“需要客户端证书”(Client Certificate Required)已启用。

-

证书颁发者是供应商。

-

已启用CA证书检查。

在客户端设备上安装证书颁发机构证书

下载并安装客户端的根CA证书

客户端必须从证书颁发机构服务器获取根CA证书。有多种方法可用于获取客户端证书并将其安装在Windows XP计算机上。要获取有效证书,Windows XP用户必须使用其用户ID登录,并且必须具有网络连接。

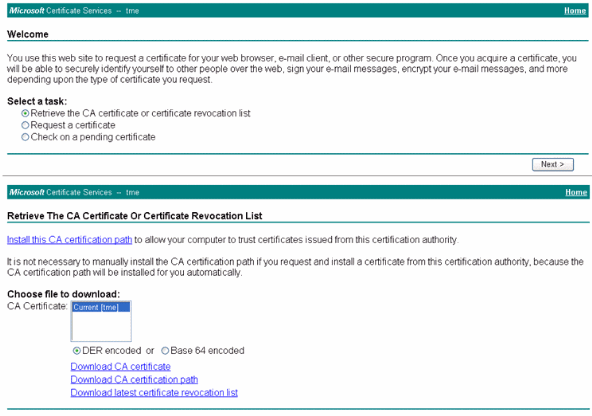

使用Windows XP客户端上的Web浏览器和到网络的有线连接从专用根证书颁发机构服务器获取客户端证书。此过程用于从Microsoft证书颁发机构服务器获取客户端证书:

-

在客户端上使用Web浏览器,并将浏览器指向证书颁发机构服务器。为此,请输入http://IP-address-of-Root-CA/certsrv。

-

使用Domain_Name\user_name登录。您必须使用使用XP客户端个人的用户名登录。

-

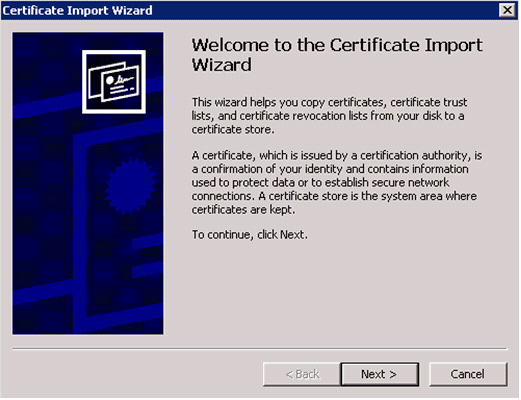

在“欢迎”窗口上,选择检索CA证书并单击下一步。

-

选择Base64编码和下载CA证书。

-

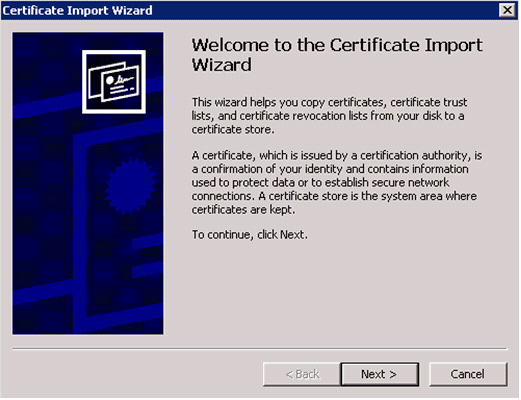

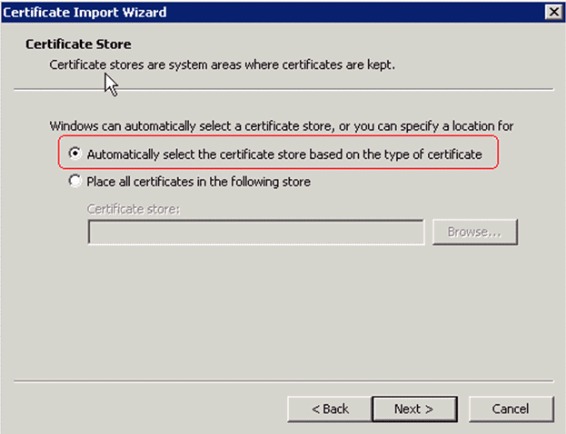

在“Certificate Issued”窗口中,单击Install this certificate,然后单击Next。

-

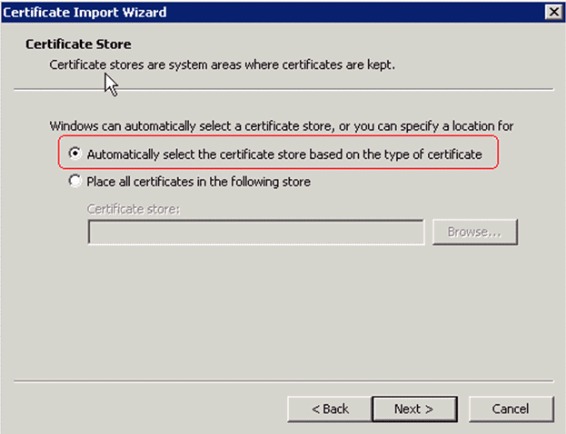

对于成功导入的消息,选择Automatically select the certificate store,然后单击Next。

-

连接到证书颁发机构以检索证书颁发机构证书:

-

单击下载 CA 证书。

-

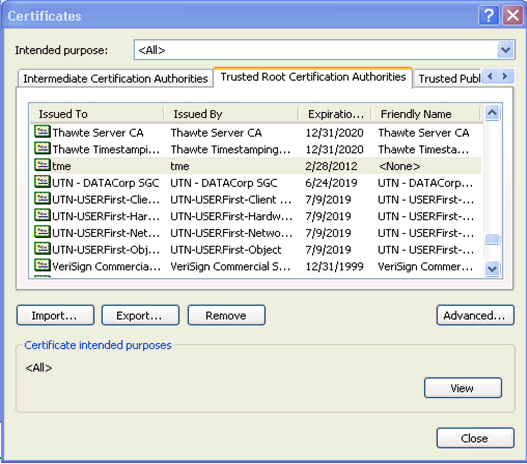

为了检查证书颁发机构证书是否已正确安装,请打开Internet Explorer并选择工具> Internet选项>内容>证书。

在受信任的根证书颁发机构中,您应该看到新安装的证书颁发机构:

为客户端设备生成客户端证书

客户端必须从证书颁发机构服务器获取证书,WLC才能对WLAN EAP-TLS客户端进行身份验证。有几种方法可用于获取客户端证书并将其安装在Windows XP计算机上。要获取有效证书,Windows XP用户必须使用其用户ID登录,并且必须具有网络连接(有线连接或禁用802.1x安全性的WLAN连接)。

Windows XP客户端上的Web浏览器和到网络的有线连接用于从专用根证书颁发机构服务器获取客户端证书。此过程用于从Microsoft证书颁发机构服务器获取客户端证书:

-

在客户端上使用Web浏览器,并将浏览器指向证书颁发机构服务器。为此,请输入http://IP-address-of-Root-CA/certsrv。

-

使用Domain_Name\user_name登录。您必须使用使用XP客户端个人的用户名登录。(用户名嵌入到客户端证书中。)

-

在“欢迎”窗口上,选择请求证书并单击下一步。

-

选择高级请求并单击“下一步”。

-

选择使用表单向此 CA 提交证书请求并单击“下一步”。

-

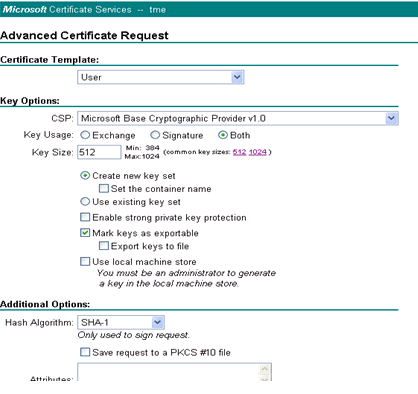

在高级证书请求表中,选择User作为“Certificate Template”,将“Key Size”指定为1024,然后单击Submit。

-

在“Certificate Issued”窗口中,单击Install this certificate。这会导致在Windows XP客户端上成功安装客户端证书。

-

选择Client Authentication Certificate。

客户端证书现已创建。

-

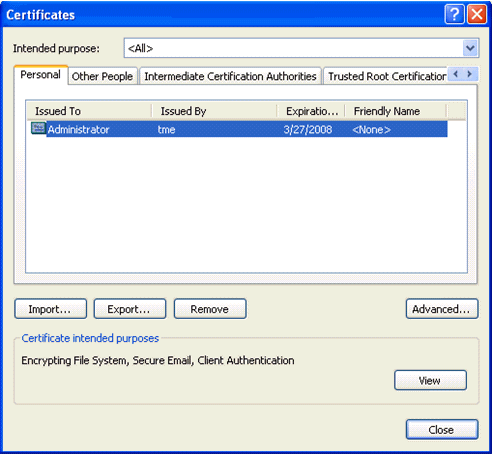

要检查证书是否已安装,请转到Internet Explorer并选择工具> Internet选项>内容>证书。在“个人”选项卡中,您应该会看到证书。

在客户端设备上使用思科安全服务客户端的EAP-TLS

请完成以下步骤:

-

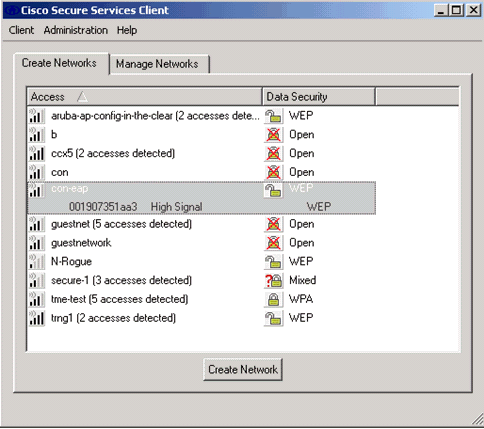

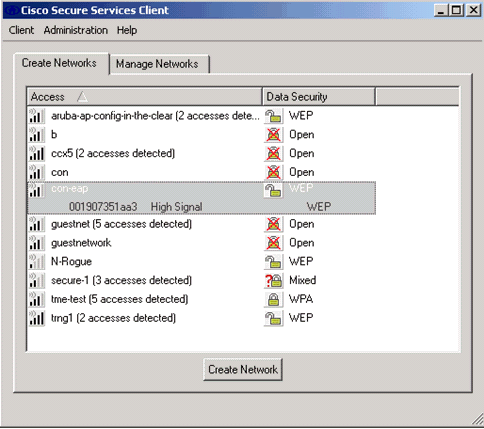

默认情况下,WLC广播SSID,因此它在已扫描SSID的“创建网络”列表中显示。要创建网络配置文件,可以点击列表中的SSID(企业),然后单击创建网络。

如果WLAN基础设施配置为禁用广播SSID,则必须手动添加SSID。为此,请单击Access Devices下的Add,然后手动输入适当的SSID(例如,Enterprise)。配置客户端的活动探测行为。即客户端主动探测其配置的SSID的位置。在“Add Access Device”窗口中输入 SSID 之后,指定 Actively search for this access device。

注意:如果没有首先为配置文件配置EAP身份验证设置,则端口设置不允许企业模式(802.1X)。

-

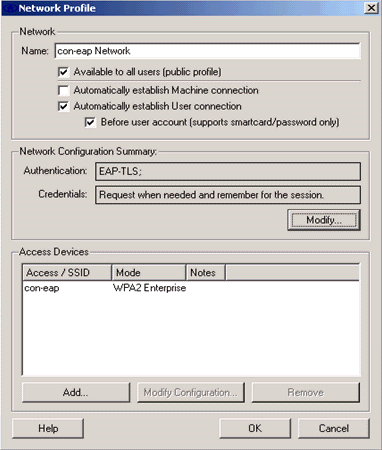

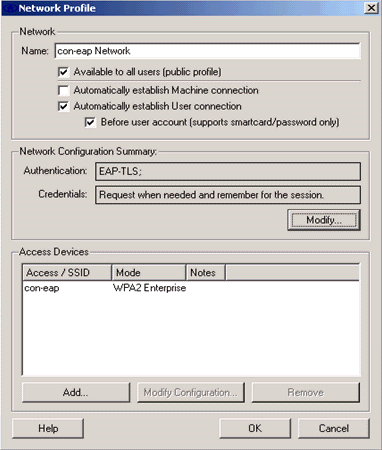

单击Create Network以启动Network Profile窗口,该窗口允许您将选择(或已配置的)SSID与身份验证机制相关联。为配置文件指定描述性名称。

注意:可以在此身份验证配置文件下关联多个WLAN安全类型和/或SSID。

-

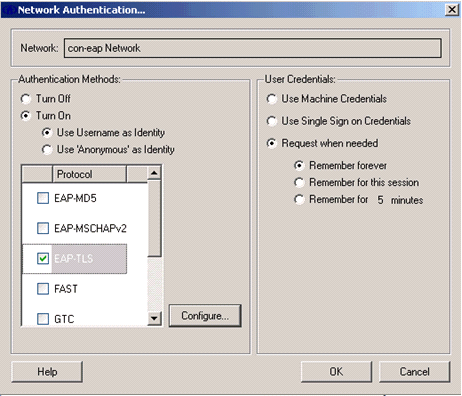

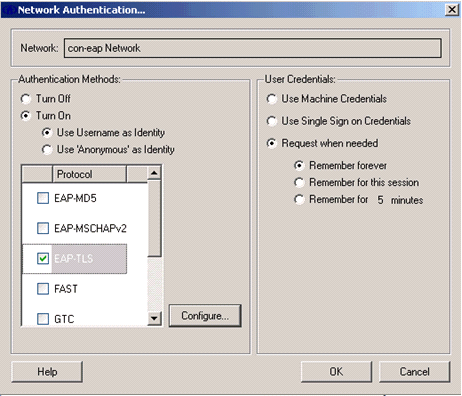

打开身份验证并检查EAP-TLS方法。然后单击Configure以配置EAP-TLS属性。

-

在“Network Configuration Summary”下,单击Modify以配置EAP/凭据设置。

-

指定Turn On Authentication,在Protocol下选择EAP-TLS,然后选择Username作为身份。

-

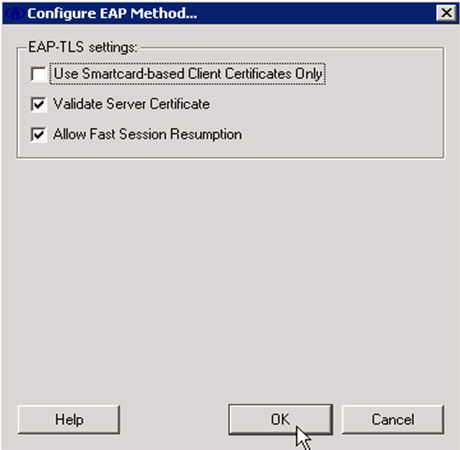

指定 Use Single Sign on Credentials,以使用登录凭据进行网络身份验证。单击Configure以设置EAP-TLS参数。

-

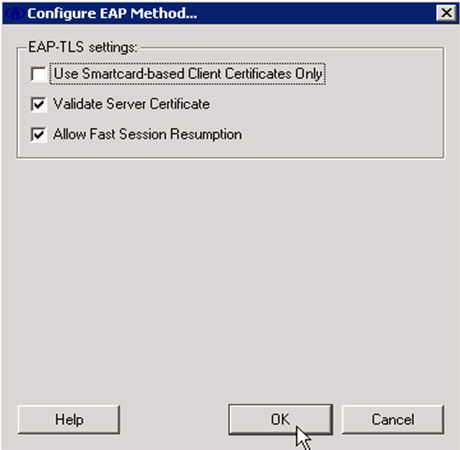

为了拥有安全的EAP-TLS配置,您需要检查RADIUS服务器证书。为此,请选中验证服务器证书。

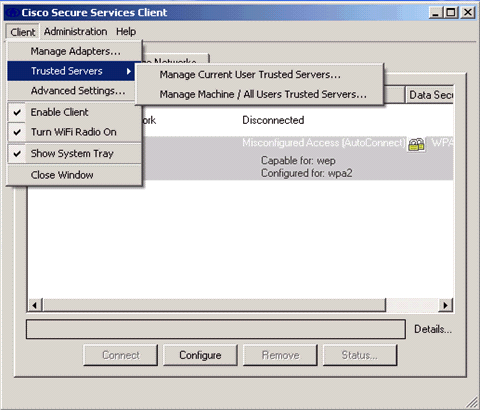

-

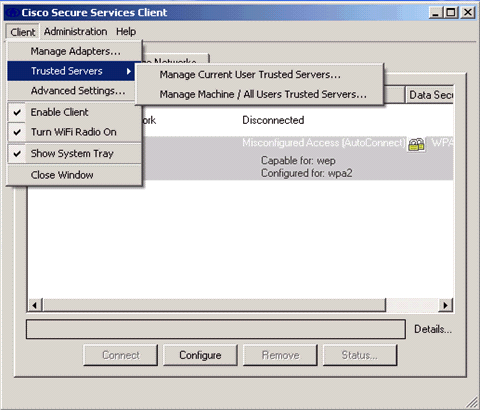

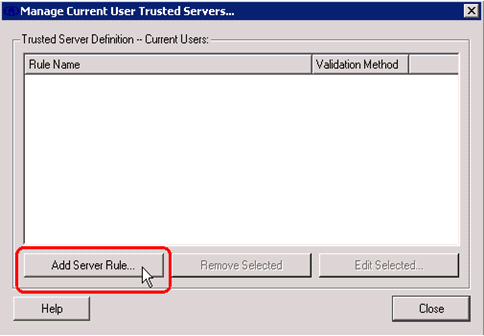

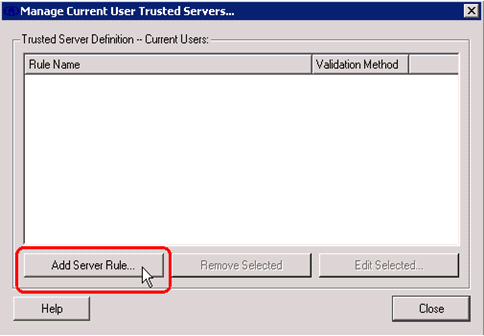

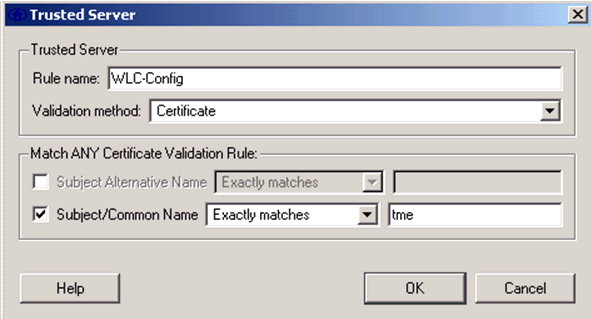

要验证RADIUS服务器证书,您需要提供思科安全服务客户端信息,以便仅接受正确的证书。选择Client > Trusted Servers > Manage Current User Trusted Server。

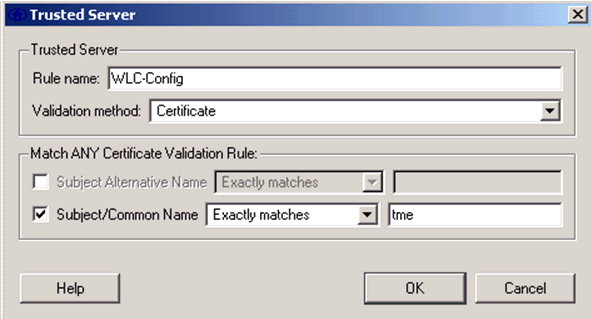

-

为规则指定名称并检查服务器证书的名称。

EAP-TLS配置完成。

-

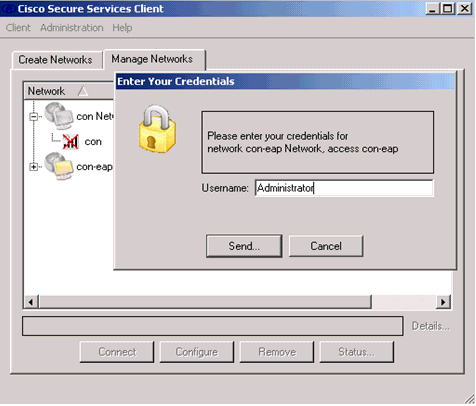

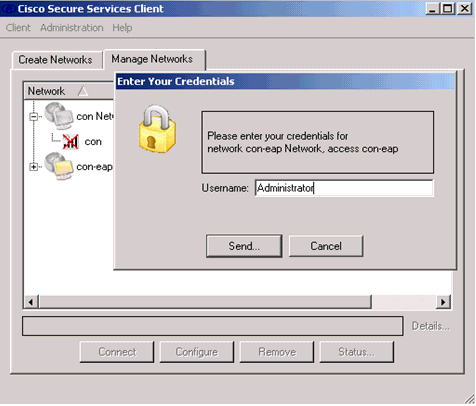

连接到无线网络配置文件。Cisco安全服务客户端要求用户登录:

思科安全服务客户端接收服务器证书并对其进行检查(配置了规则并安装了证书颁发机构)。然后请求用户使用证书。

-

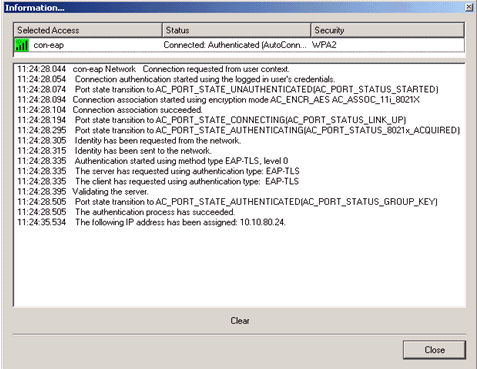

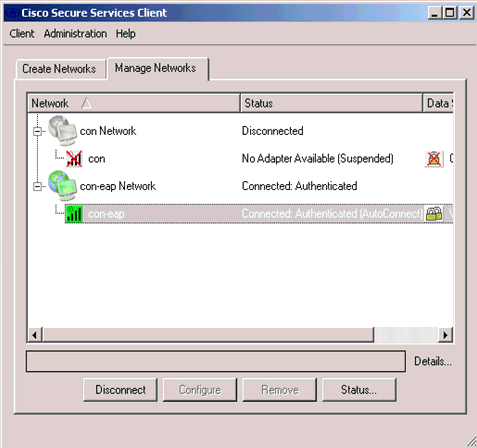

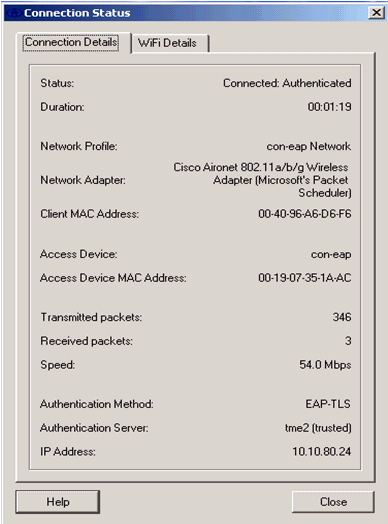

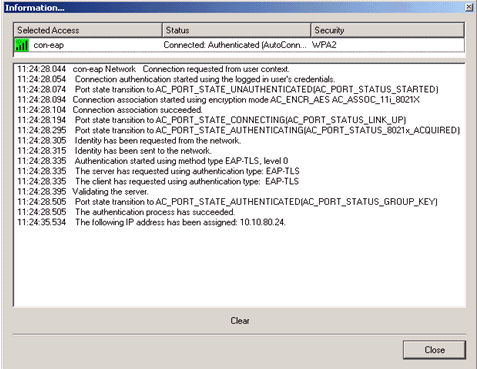

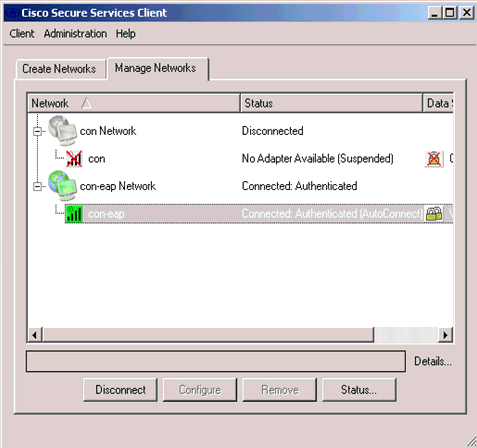

在客户端验证之后,在“Manage Networks”选项卡中的“Profile”下选择 SSID,然后单击“Status”以查询有关连接的详细信息。

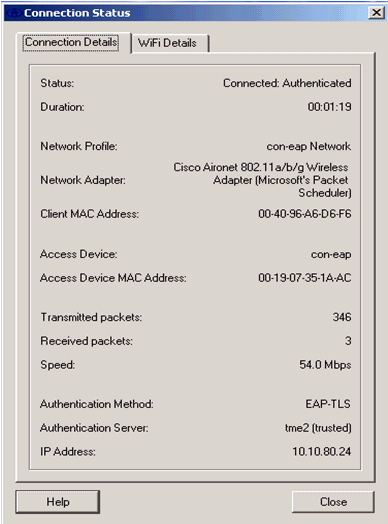

“Connection Details”窗口提供了有关客户端设备、连接状态和统计信息以及身份验证方法的信息。“WiFi Details”选项卡提供了有关 802.11 连接状态的详细信息,包括 RSSI、802.11 通道以及身份验证/加密。

调试命令

命令输出解释程序(仅限注册用户)(OIT) 支持某些 show 命令。使用 OIT 可查看对 show 命令输出的分析。

注意:使用debug命令之前,请参阅有关Debug命令的重要信息。

以下调试命令可在WLC上用于监控身份验证交换的进度:

-

debug aaa events enable

-

debug aaa detail enable

-

debug dot1x events enable

-

debug dot1x states enable

-

debug aaa local-auth eap events enable

或者

-

debug aaa all enable

反馈

反馈