通过 RADIUS 服务器对无线局域网控制器的公用入口管理员执行身份验证

简介

本文档介绍使用RADIUS服务器对无线局域网控制器(WLC)的大厅管理员进行身份验证所涉及的配置步骤。

先决条件

要求

尝试进行此配置之前,请确保满足以下要求:

-

了解如何在WLC上配置基本参数

-

了解如何配置RADIUS服务器,例如Cisco Secure ACS

-

WLC中访客用户的知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

运行版本7.0.216.0的Cisco 4400无线局域网控制器

-

运行软件版本4.1且在此配置中用作RADIUS服务器的Cisco Secure ACS。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

背景信息

接待管理员(也称为WLC的接待大使)可以在无线局域网控制器(WLC)上创建和管理访客用户帐户。接待大使具有有限的配置权限,只能访问用于管理访客帐户的网页。接待大使可以指定访客用户帐户保持活动状态的时间。经过指定时间后,访客用户帐户将自动过期。

有关访客用户的详细信息,请参阅部署指南:使用Cisco无线局域网控制器的Cisco访客接入。

要在WLC上创建访客用户帐户,您需要以接待管理员身份登录控制器。本文档说明如何根据RADIUS服务器返回的属性将用户验证到WLC中作为接待管理员。

注意:还可以根据WLC上本地配置的大厅管理员帐户执行大厅管理员身份验证。有关如何在控制器上本地创建接待管理员帐户的信息,请参阅创建接待大使帐户。

配置

本部分提供有关如何配置WLC和Cisco Secure ACS的信息,以实现本文档中介绍的目的。

配置

本文档使用以下配置:

-

WLC的管理接口IP地址是10.77.244.212/27。

-

RADIUS服务器的IP地址是10.77.244.197/27。

-

接入点(AP)和RADIUS服务器上使用的共享密钥是cisco123。

-

在RADIUS服务器中配置的大厅管理员的用户名和密码都是lobbyadmin。

在本文档的配置示例中,使用用户名和密码作为lobbyadmin登录到控制器的所有用户都分配有接待管理员角色。

WLC 配置

在开始必要的WLC配置之前,请确保您的控制器运行版本4.0.206.0或更高版本。这是因为Cisco bug ID CSCsg89868(仅限注册用户),其中当用户名存储在RADIUS数据库中时,控制器的Web界面为LobbyAdmin用户显示错误的网页。为LobbyAdmin提供ReadOnly接口而不是LobbyAdmin接口。

WLC 版本 4.0.206.0 中已解决此 Bug 问题。因此,请确保您的控制器版本为4.0.206.0或更高版本。有关如何将控制器升级到适当版本的说明,请参阅无线局域网控制器(WLC)软件升级。

要使用RADIUS服务器执行控制器管理身份验证,请确保在控制器上启用Admin-auth-via-RADIUS标志。可以从show radius summary命令的输出中进行验证。

第一步是在控制器上配置RADIUS服务器信息,并在控制器和RADIUS服务器之间建立第3层可接通性。

在控制器上配置RADIUS服务器信息

完成以下步骤,以使用有关ACS的详细信息配置WLC:

-

从WLC GUI中,选择Security选项卡,并配置ACS服务器的IP地址和共享密钥。

要在WLC与ACS通信,ACS上的共享密钥必须相同。

注意: ACS共享密钥区分大小写。因此,请确保正确输入共享密钥信息。

下图显示了一个示例:

-

选中Management复选框以允许ACS管理WLC用户,如步骤1中的图所示。然后,单击 Apply。

-

使用ping命令验证控制器与已配置的RADIUS服务器之间的第3层可接通性。此ping选项在WLC GUI的Security>RADIUS Authentication选项卡中的“configured RADIUS server”页上也可用。

下图显示了来自RADIUS服务器的ping成功应答。因此,控制器和RADIUS服务器之间可以实现第3层可达性。

RADIUS 服务器配置

要配置RADIUS服务器,请完成以下部分中的步骤:

将WLC作为AAA客户端添加到RADIUS服务器

完成以下步骤,以便将WLC添加为RADIUS服务器中的AAA客户端。如前所述,本文档使用ACS作为RADIUS服务器。您可以为此配置使用任何RADIUS服务器。

要在ACS中将WLC添加为AAA客户端,请完成以下步骤:

-

从ACS GUI中,选择Network Configuration选项卡。

-

在 AAA Clients 下,单击 Add Entry。

-

在Add AAA Client(添加AAA客户端)窗口中,输入WLC主机名、WLC的IP地址和共享密钥。请参阅步骤5下的示例图。

-

从Authenticate Using下拉菜单中,选择RADIUS (Cisco Aironet)。

-

单击Submit + Restart以保存配置。

为接待管理员配置适当的RADIUS IETF服务类型属性

要通过RADIUS服务器将控制器的管理用户验证为接待管理员,您必须将用户添加到RADIUS数据库,并将IETF RADIUS Service-Type属性设置为Callback Administrative。此属性为特定用户分配控制器上的接待管理员角色。

本文档显示作为接待管理员的示例用户lobbyadmin。要配置此用户,请在ACS上完成以下步骤:

-

从ACS GUI中,选择User Setup选项卡。

-

输入要添加到ACS的用户名,如以下示例窗口所示:

-

单击Add/Edit转到“User Edit”页。

-

在“用户编辑”页上,提供此用户的实际名称、说明和密码详细信息。

在本示例中,使用的用户名和密码均为lobbyadmin。

-

向下滚动到IETF RADIUS Attributes设置并选中Service-Type Attribute复选框。

-

从Service-Type下拉菜单中选择Callback Administrative,然后单击Submit。

此属性将为此用户分配接待管理员的角色。

有时,此Service-Type属性在用户设置下不可见。在这种情况下,请完成以下步骤使其可见:

-

从ACS GUI中,选择Interface Configuration > RADIUS (IETF)以便在User Configuration窗口中启用IETF属性。

这会显示RADIUS (IETF) Settings页面。

-

从RADIUS (IETF) Settings页面,您可以启用需要在用户或组设置下可见的IETF属性。对于此配置,请为“User”列选中Service-Type,然后单击Submit。

此窗口显示了一个示例:

注意:此示例指定基于每个用户的身份验证。您还可以根据特定用户所属的组执行身份验证。在这种情况下,请选中Group复选框,以便在Group settings下显示此属性。

注意:此外,如果身份验证是基于组进行的,则需要将用户分配到特定组,并配置组设置IETF属性,以便为该组的用户提供访问权限。有关如何配置和管理组的详细信息,请参阅用户组管理。

-

验证

使用本部分可确认配置能否正常运行。

要验证配置是否正常工作,请通过GUI (HTTP/HTTPS)模式访问WLC。

注意:接待大使无法访问控制器CLI界面,因此只能从控制器GUI创建访客用户帐户。

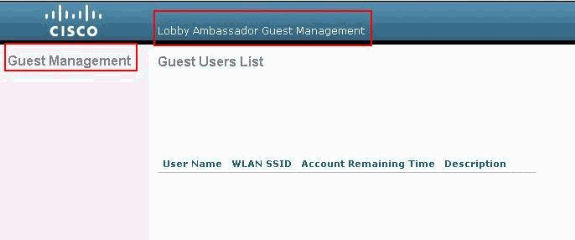

出现登录提示时,输入在ACS上配置的用户名和密码。如果配置正确,则表明您作为接待管理员已成功加入WLC的身份验证。此示例显示大厅管理员的GUI如何查看成功的身份验证:

注意:您可以看到,除访客用户管理外,接待管理员没有其他选项。

为了从CLI模式进行验证,请以Read-write管理员身份通过Telnet连接到控制器。在控制器CLI中发出debug aaa all enable命令。

(Cisco Controller) >debug aaa all enable (Cisco Controller) > *aaaQueueReader: Aug 26 18:07:35.072: ReProcessAuthentication previous proto 28, next proto 20001 *aaaQueueReader: Aug 26 18:07:35.072: AuthenticationRequest: 0x3081f7dc *aaaQueueReader: Aug 26 18:07:35.072: Callback.....................................0x10756dd0 *aaaQueueReader: Aug 26 18:07:35.072: protocolType.................................0x00020001 *aaaQueueReader: Aug 26 18:07:35.072: proxyState...................................00:00:00:40: 00:00-00:00 *aaaQueueReader: Aug 26 18:07:35.072: Packet contains 5 AVPs (not shown) *aaaQueueReader: Aug 26 18:07:35.072: apfVapRadiusInfoGet: WLAN(0) dynamic int attributes srcAddr: 0x0, gw:0x0, mask:0x0, vlan:0, dpPort:0, srcPort:0 *aaaQueueReader: Aug 26 18:07:35.073: 00:00:00:40:00:00 Successful transmission of Authentication Packet (id 39) to 10.77.244.212:1812, proxy state 00:00:00:40:00:00-00:01 *aaaQueueReader: Aug 26 18:07:35.073: 00000000: 01 27 00 47 00 00 00 00 00 00 00 00 00 00 00 00 .'.G............ *aaaQueueReader: Aug 26 18:07:35.073: 00000010: 00 00 00 00 01 0c 6c 6f 62 62 79 61 64 6d 69 6e ......lobbyadmin *aaaQueueReader: Aug 26 18:07:35.073: 00000020: 02 12 5f 5b 5c 12 c5 c8 52 d3 3f 4f 4f 8e 9d 38 .._[\...R.?OO..8 *aaaQueueReader: Aug 26 18:07:35.073: 00000030: 42 91 06 06 00 00 00 07 04 06 0a 4e b1 1a 20 09 B..........N.... *aaaQueueReader: Aug 26 18:07:35.073: 00000040: 57 4c 43 34 34 30 30 WLC4400 *radiusTransportThread: Aug 26 18:07:35.080: 00000000: 02 27 00 40 7e 04 6d 533d ed 79 9c b6 99 d1 f8 .'.@~.mS=.y..... *radiusTransportThread: Aug 26 18:07:35.080: 00000010: d0 5a 8f 4f 08 06 ff ffff ff 06 06 00 00 00 0b .Z.O............ *radiusTransportThread: Aug 26 18:07:35.080: 00000020: 19 20 43 41 43 53 3a 302f 61 65 32 36 2f 61 34 ..CACS:0/ae26/a4 *radiusTransportThread: Aug 26 18:07:35.080: 00000030: 65 62 31 31 61 2f 6c 6f62 62 79 61 64 6d 69 6e eb11a/lobbyadmin *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processIncomingMessages: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processRadiusResponse: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: 00:00:00:40:00:00 Access-Accept received from RADIUS server 10.77.244.212 for mobile 00:00:00:40:00:00 receiveId = 0 *radiusTransportThread: Aug 26 18:07:35.080: AuthorizationResponse: 0x13c73d50 *radiusTransportThread: Aug 26 18:07:35.080: structureSize................................118 *radiusTransportThread: Aug 26 18:07:35.080: resultCode...................................0 *radiusTransportThread: Aug 26 18:07:35.080: protocolUsed.................................0x00000001 *radiusTransportThread: Aug 26 18:07:35.080: proxyState...................................00:00:00:40:00:00-00:00 *radiusTransportThread: Aug 26 18:07:35.080: Packet contains 3 AVPs: *radiusTransportThread: Aug 26 18:07:35.080: AVP[01] Framed-IP-Address........................0xffffffff (-1) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[02] Service-Type.............................0x0000000b (11) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[03] Class.................................... CACS:0/ae26/a4eb11a/lobbyadmin (30 bytes) *emWeb: Aug 26 18:07:35.084: Authentication succeeded for lobbyadmin

在此输出中突出显示的信息中,您可以看到service-type attribute 11 (Callback Administrative)从ACS服务器传递到控制器,并且用户以接待管理员身份登录。

这些命令可能还有其它帮助:

-

debug aaa details enable

-

debug aaa events enable

-

debug aaa packets enable

注意:在使用 debug 命令之前,请参阅有关 Debug 命令的重要信息。

故障排除

当您登录具有接待大使权限的控制器时,您无法创建具有“0”生存时间值的访客用户帐户,该帐户永不过期。在这些情况下,您会收到Lifetime value cannot be 0错误消息。

这是由思科漏洞ID CSCsf32392(仅限于注册客户)所致,该漏洞主要存在于WLC版本4.0中。此Bug已在WLC版本4.1中解决。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

22-Jun-2007 |

初始版本 |

反馈

反馈