简介

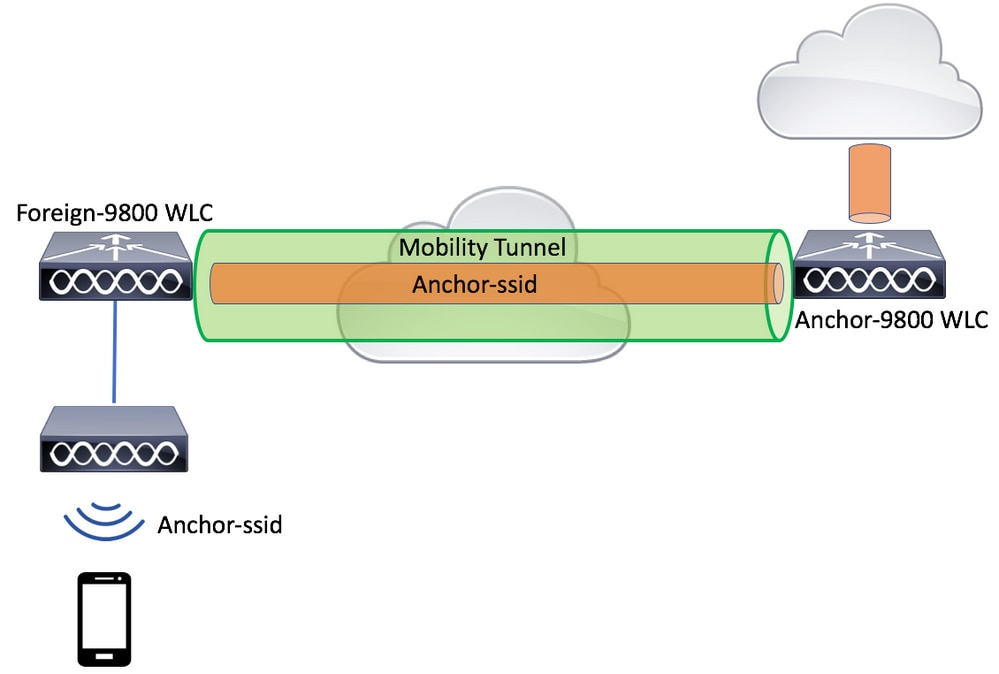

本文档介绍如何在Catalyst 9800上配置并排除指向另一个WLC作为移动锚点的CWA的故障。

先决条件

要求

Cisco 建议您了解以下主题:

- 集中Web身份验证(CWA)

- 无线局域网控制器(WLC)

- 9800 WLC

- AireOS WLC

- 思科ISE

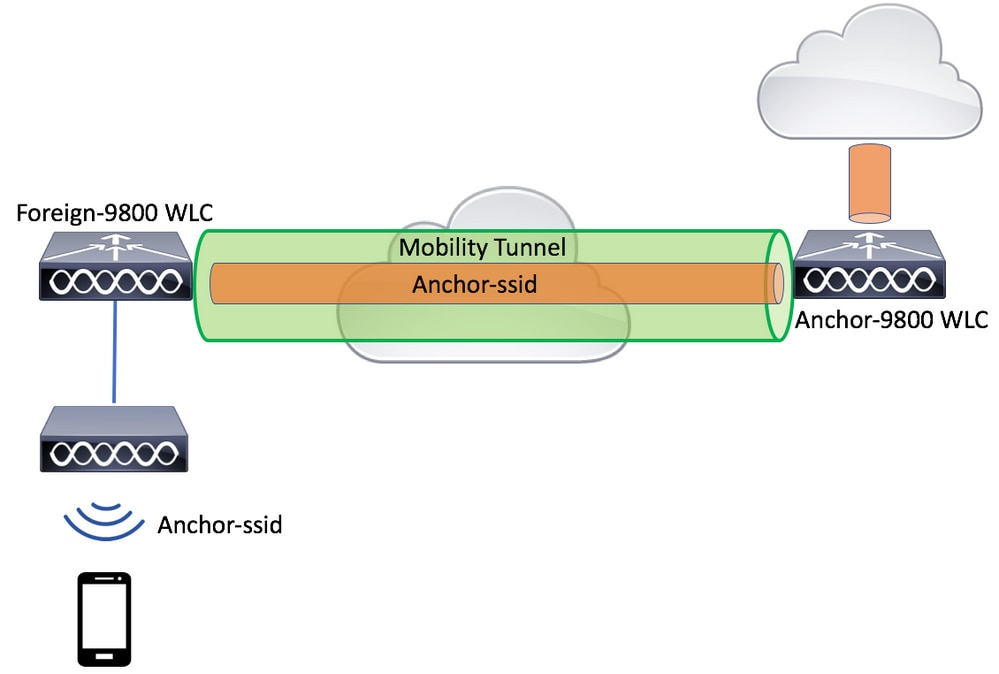

假设在启动CWA锚点配置之前,您已在两个WLC之间启用了移动隧道。这超出了此配置示例的范围。如果需要这方面的帮助,请参考标题为在9800上配置移动拓扑的文档

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 9800 17.2.1

- 5520 8.5.164 IRCM映像

- ISE 2.4

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置锚定到另一个Catalyst 9800的Catalyst 9800

网络图

在两台9800上配置AAA

在锚点和外部上,您需要首先添加RADIUS服务器并确保启用CoA。为此,请导航到菜单Configuration > Security > AAA > Servers/Groups > Servers。 然后,单击Add按钮。

现在需要创建服务器组,并将刚才配置的服务器放入该组中。为此,请导航到Configuration > Security > AAA > Servers/Groups > Server Groups > +Add。

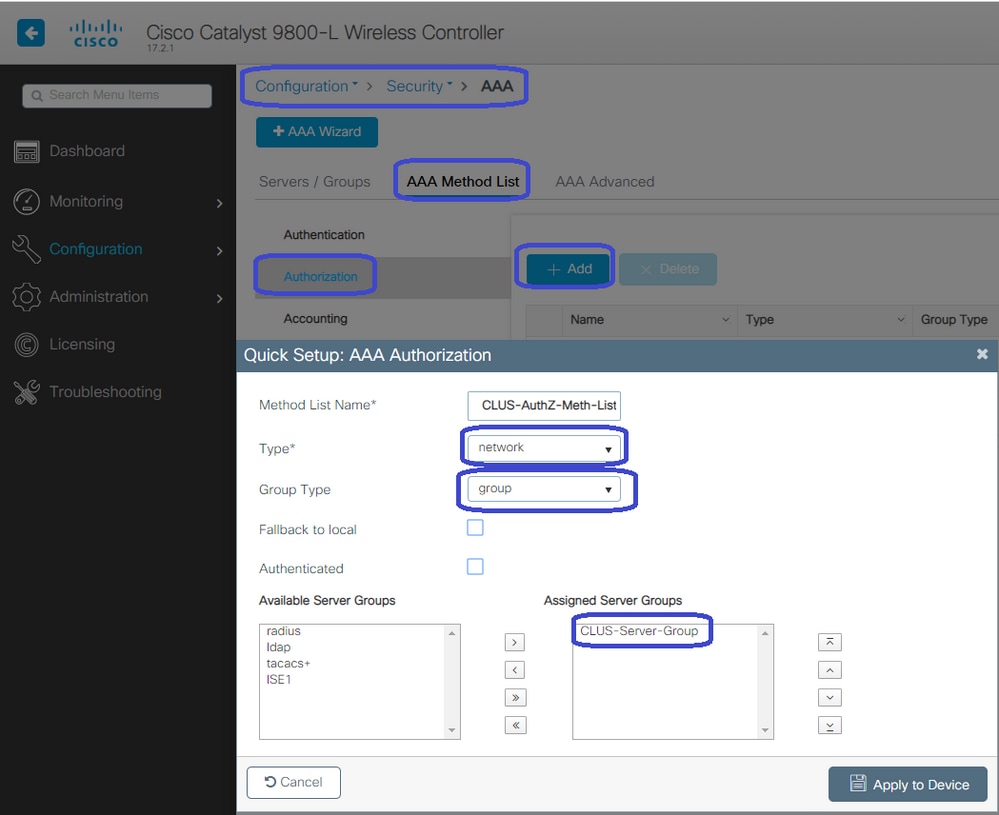

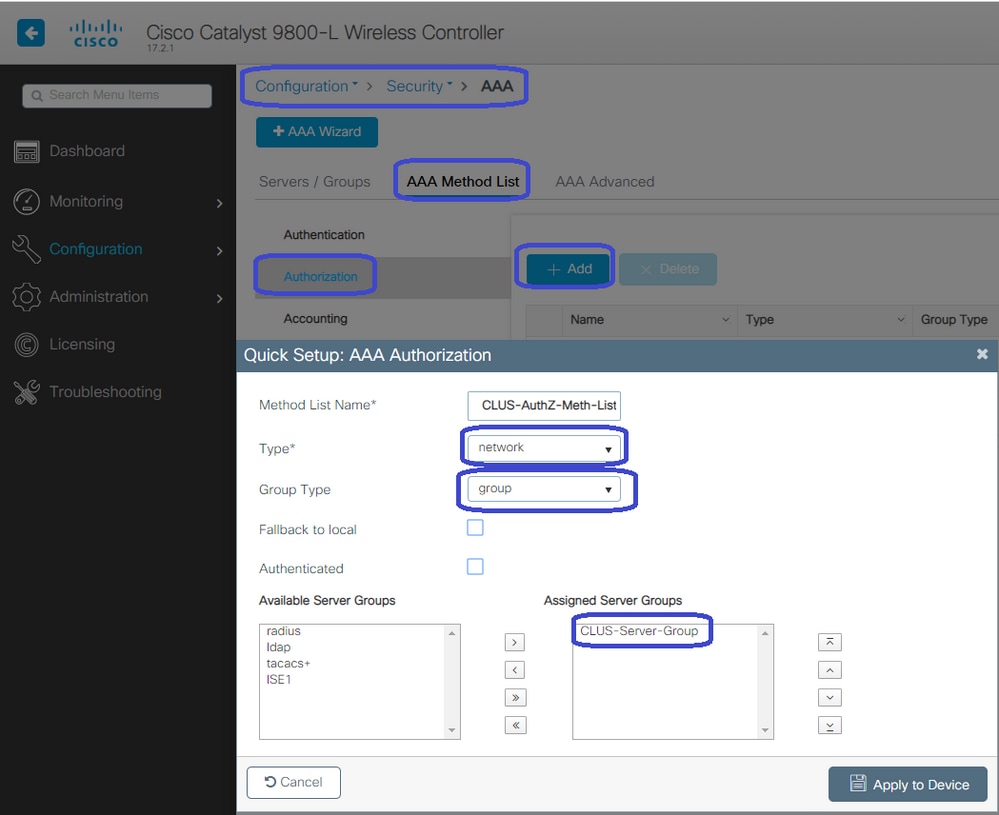

现在,创建授权方法列表(对于CWA无需身份验证方法列表),其中类型为网络,组类型为组。将上一个操作中的服务器组添加到此方法列表中。

为此,请导航到Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Add。

(可选)使用与授权方法列表相同的服务器组创建记账方法列表。要创建记帐列表,请导航到Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add。

在WLC上配置WLAN

在两个WLC上创建并配置WLAN。两者上的WLAN必须匹配。安全类型必须是mac过滤,并且必须应用上一步的授权方法列表。要配置此功能,请导航到配置>标签和配置文件> WLANs > +Add。

在外部WLC上创建策略配置文件和策略标记

导航到外部WLC Web UI。 要创建策略配置文件,请导航到Configuration > Tags & Profiles > Policy > +Add。 在锚定时,必须使用集中交换。

在Advanced选项卡上,AAA override和RADIUS NAC是CWA的必需项。如果选择“会计方法”列表,则在此处还可以应用该列表。

在移动选项卡上,请勿选中导出锚点复选框,而是将锚点WLC添加到锚点列表。确保输入Apply to Device。请注意,此步骤假设您已在两个控制器之间设置了移动隧道

为了让AP使用此策略配置文件,您需要创建一个策略标记,并将其应用到要使用的AP。

要创建策略标记,请导航到配置>标记和配置文件>标记?策略> +Add。

要同时将此添加到多个AP,请导航到Configuration > Wireless Setup > Advanced > Start Now。单击Tag APs旁边的项目符号栏,并将标记添加到您选择的AP中。

在锚点WLC上创建策略配置文件

导航到锚点WLC Web UI。在锚点9800上的Configuration > Tags & Profiles > Tags > Policy > +Add下添加策略配置文件。确保此配置文件与外部设置的策略配置文件匹配,但不包括mobility选项卡和记帐列表。

此处不添加锚点,但会选中导出锚点复选框。请勿在此处添加记帐列表。这假设您已在两个控制器之间设置了移动隧道。

注意:没有理由将此配置文件关联到策略标记中的WLAN。如果您这样做,就会出现问题。如果要将同一WLAN用于此WLC上的AP,请为其创建另一个策略配置文件。

在两个9800上重定向ACL配置

接下来,您需要在两台9800上创建重定向ACL配置。外部的条目无关紧要,因为它是将ACL应用于流量的锚点WLC。唯一的要求是它存在,并且有一些条目。锚点上的条目必须在端口8443上拒绝对ISE的访问并允许其他所有流量。此ACL仅适用于来自客户端的流量,因此不需要返回流量的规则。DHCP和DNS在ACL中没有条目的情况下通过。

配置ISE

最后一步是为CWA配置ISE。此门户有大量的选项,但本示例仅保留基本信息并使用默认自注册访客门户。

在ISE上,您需要创建授权配置文件、带有身份验证策略的策略集和使用授权配置文件的授权策略,将9800(外部)作为网络设备添加到ISE,并创建用户名和密码以登录网络。

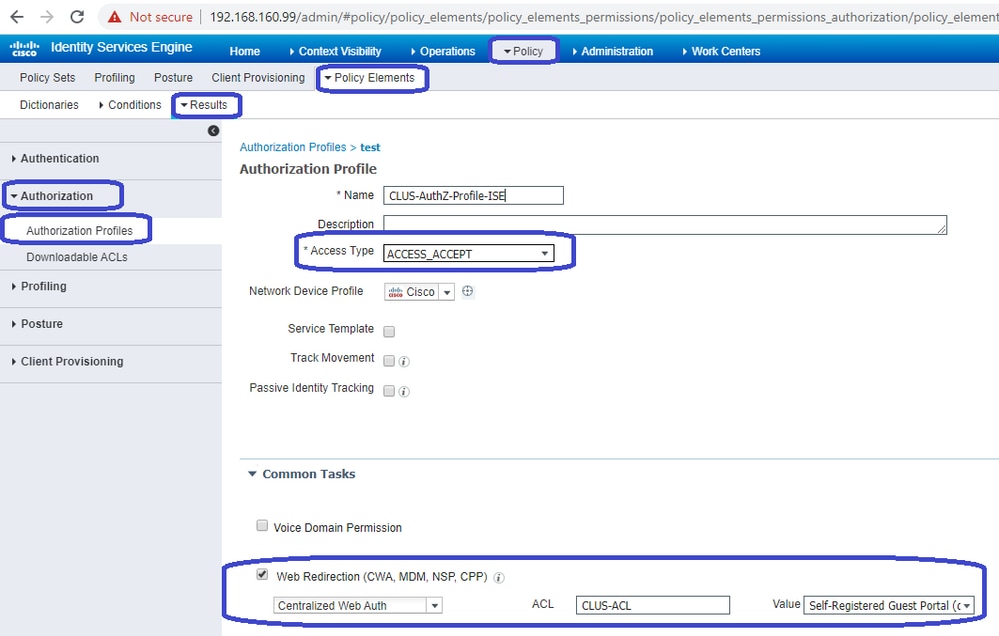

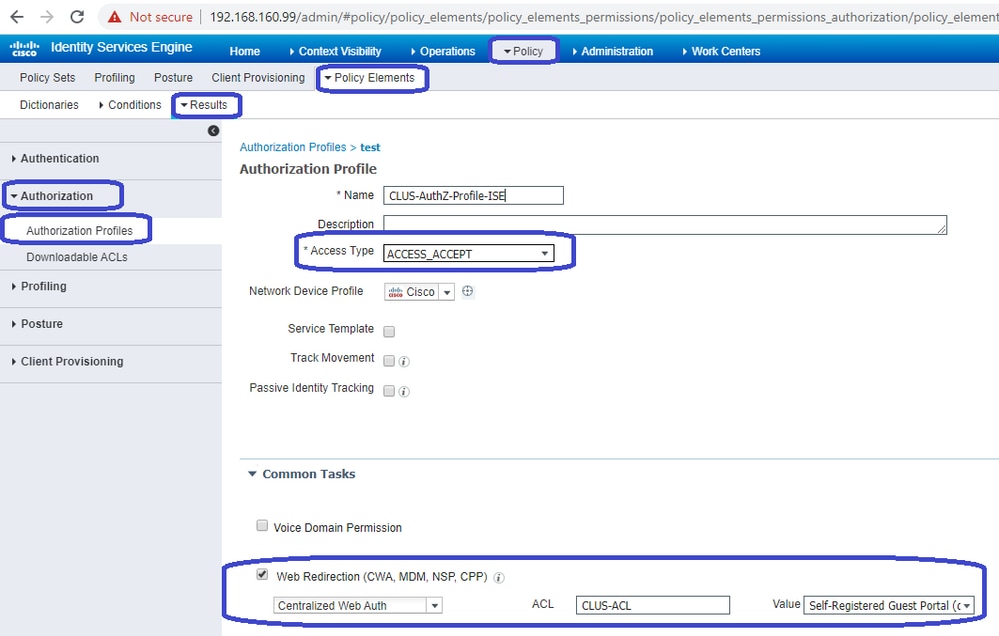

要创建授权配置文件,请导航到Policy > Policy Elements > Authorization > Results > Authorization Profiles,然后单击Add。确保返回的访问类型为ACCESS_ACCEPT,然后设置要发回的属性值对(AVP)。对于CWA,重定向ACL和重定向URL是必需的,但您也可以发回诸如VLAN ID和会话超时等内容。重要的是,ACL名称应与外部和锚点9800上的重定向ACL名称匹配。

然后,您需要配置一种方法,将刚刚创建的授权配置文件应用到通过CWA的客户端。为此,一种方法是创建在使用MAB时绕过身份验证的策略集,并在使用被叫站ID中发送的SSID时应用授权配置文件。同样,有很多方法可以实现这一点,因此,如果您需要一些更具体或更安全的方法,这很好,这是最简单的方法。

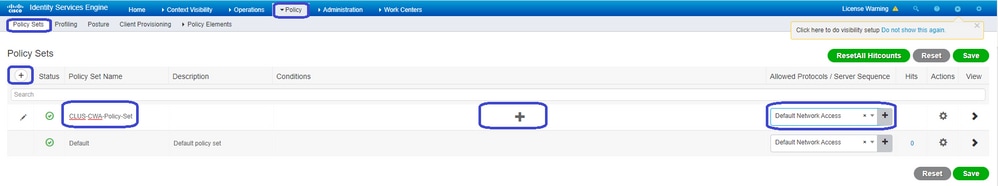

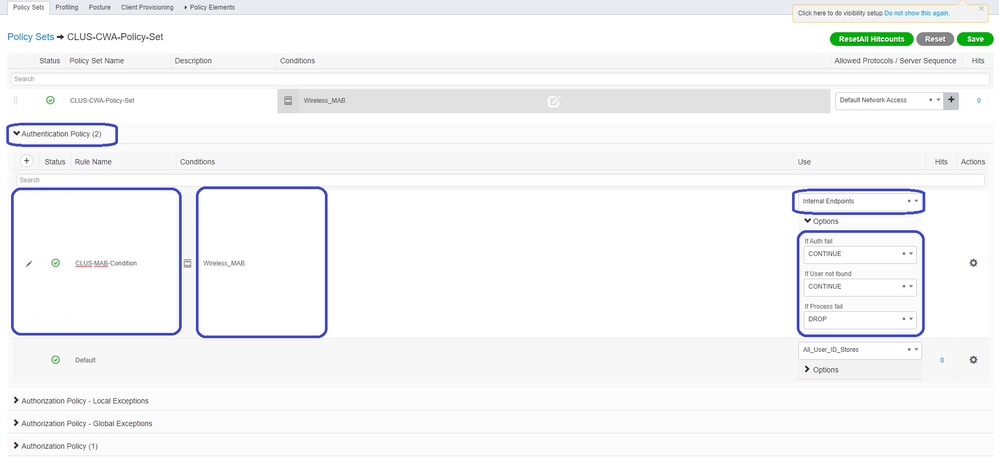

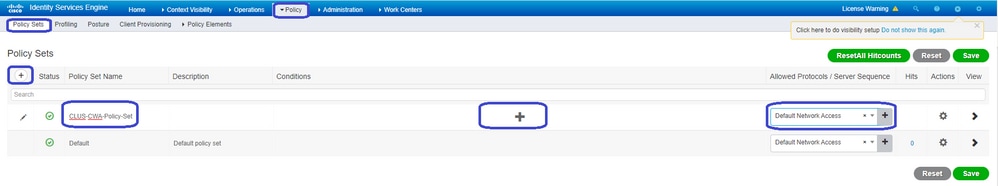

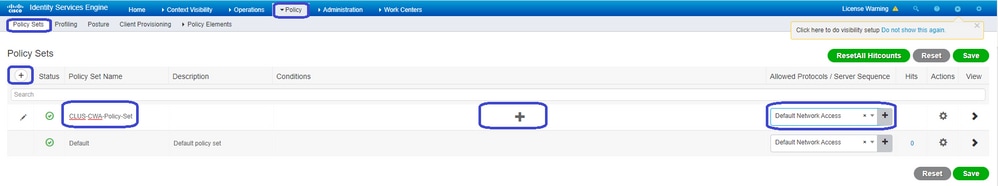

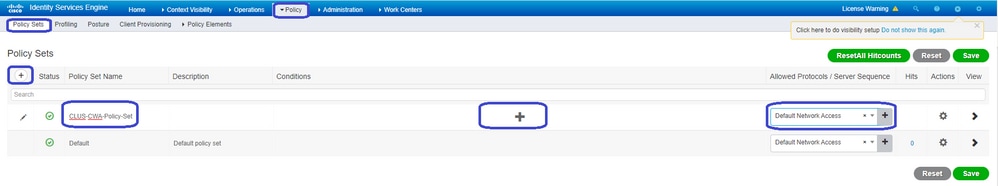

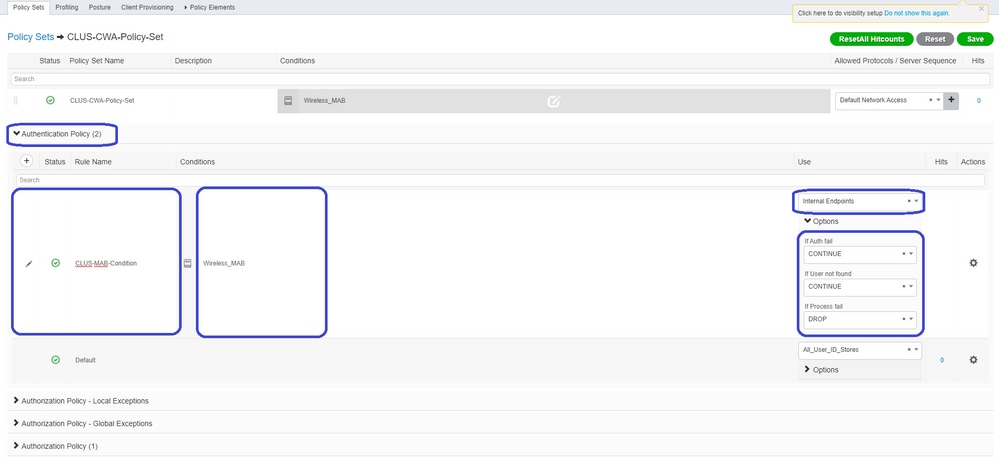

要创建策略集,请转到Policy > Policy Sets,然后单击屏幕左侧的+按钮。为新策略集命名并确保其设置为Default Network Access或允许MAB Process Host Lookup的任何允许的协议列表(要检查允许的协议列表,请转至Policy > Policy Elements > Results > Authentication > Allowed Protocols)。现在,单击您创建的新策略集中间的+号。

对于此策略设置,每次在ISE中使用MAB时,都会经过此策略设置。稍后,您可以制定与被叫站ID匹配的授权策略,以便根据正在使用的WLAN应用不同的结果。此过程可自定义性强,可匹配许多内容。

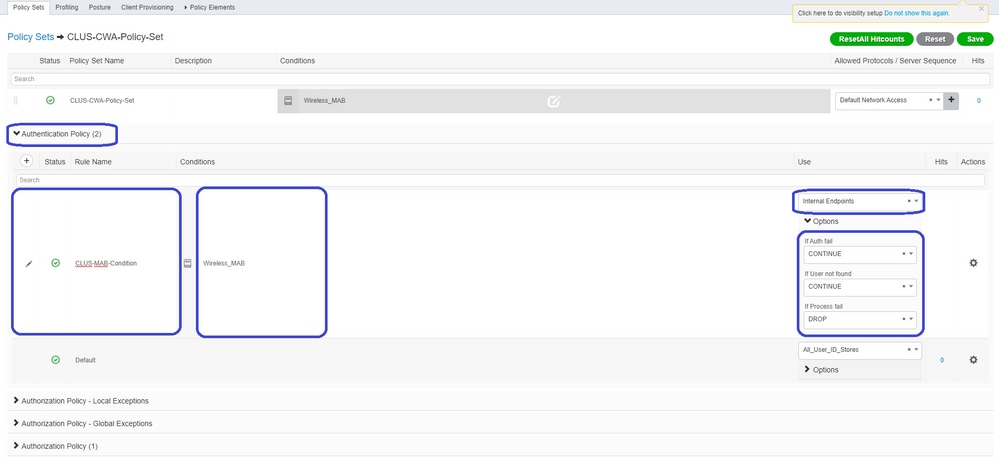

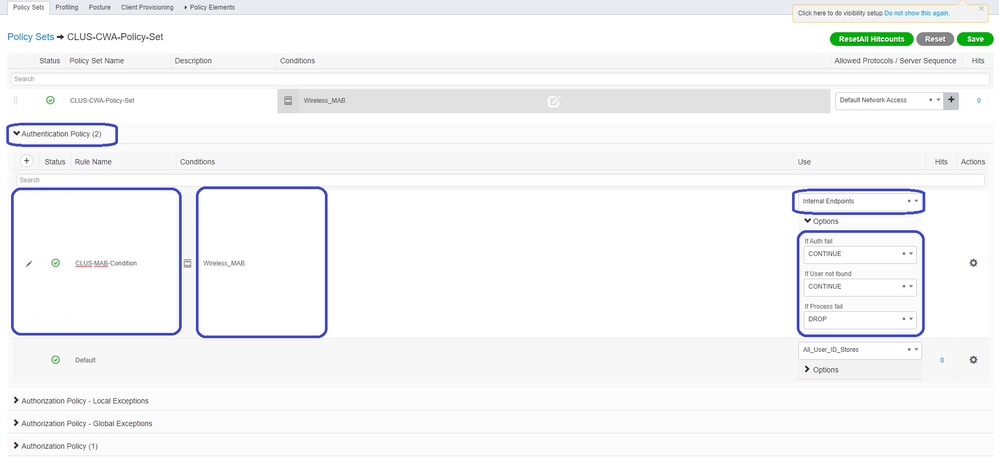

在策略集内,创建策略。身份验证策略可以在MAB上再次匹配,但您需要将ID存储更改为使用内部端点,并需要更改选项以继续执行身份验证失败和用户未找到操作。

设置身份验证策略后,您需要在授权策略中创建两个规则。此策略与ACL类似,因此订单需要在顶部有Post-Auth规则,在底部有Pre-Auth规则。Post-Auth规则匹配已通过Guest-flow的用户。也就是说,如果他们已经登录,则可以访问该规则,并且必须在此处停止。如果他们尚未登录,则会继续进入列表并访问Pre-Auth规则,然后被重定向。最好将授权策略规则与以SSID结尾的被叫站ID相匹配,以便它仅到达配置为这样做的WLAN。

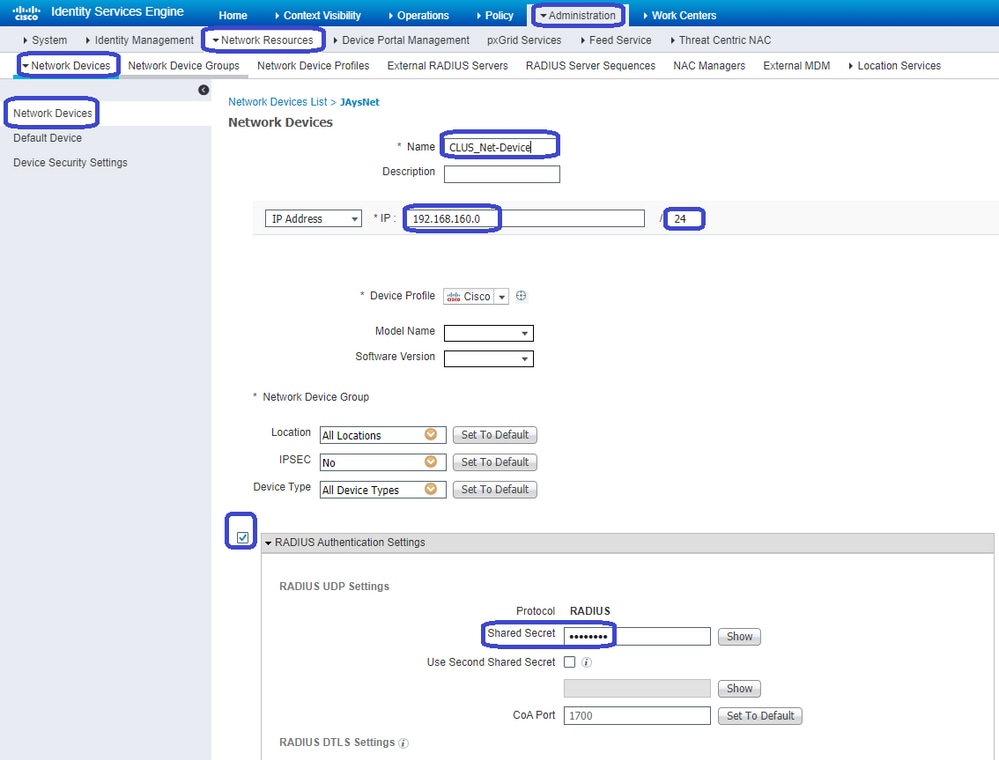

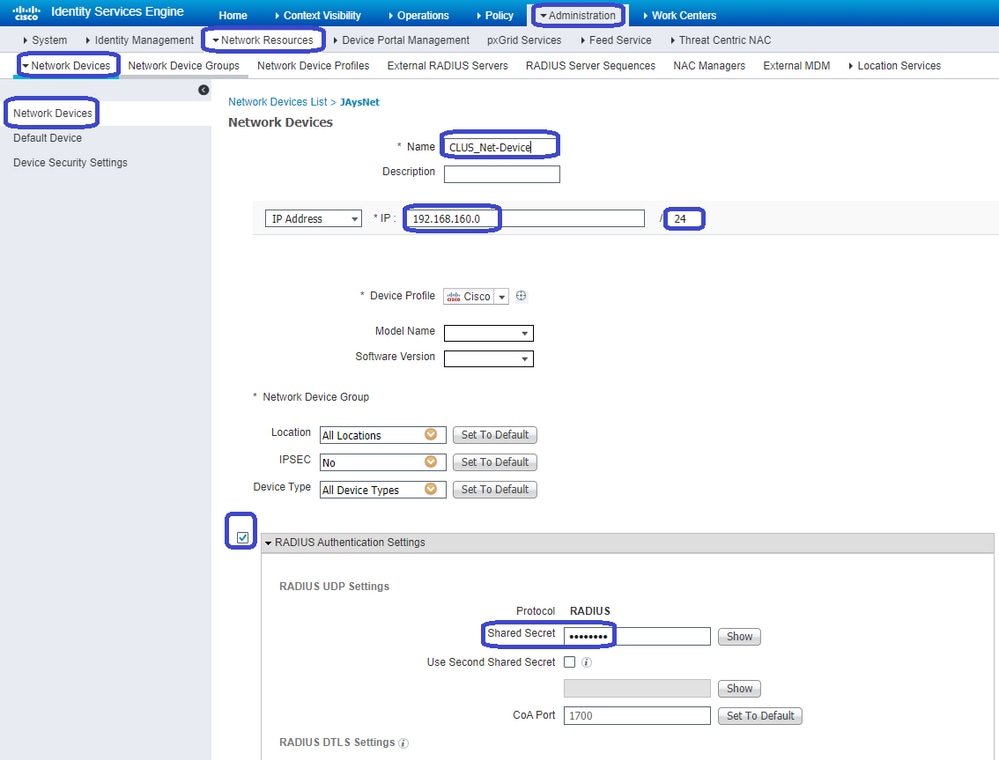

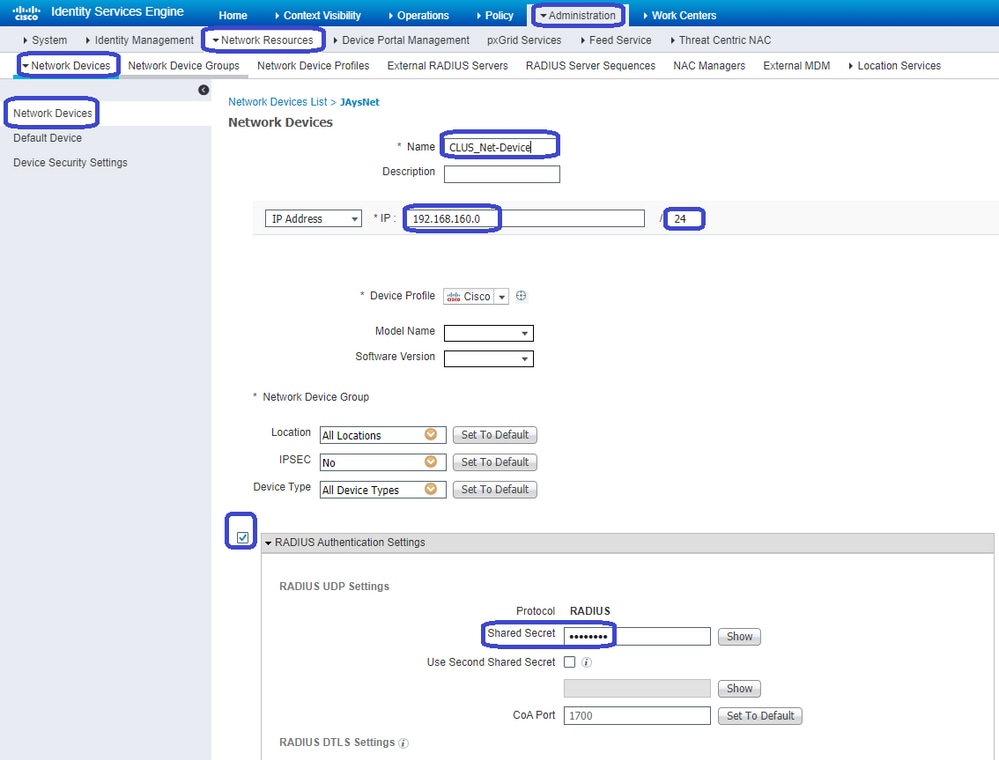

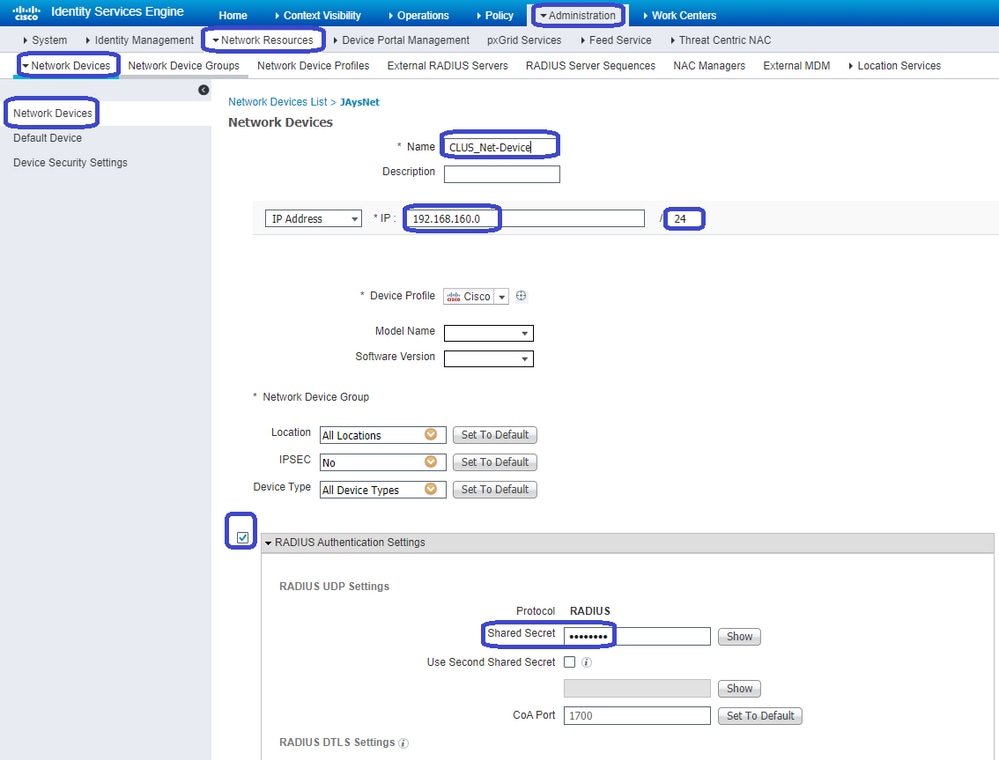

现在已配置策略集,您需要通知ISE有关9800(外部)的信息,以便ISE将其信任为身份验证器。这可以通过导航到管理>网络资源>网络设备> +完成。您需要将其命名为,设置IP地址(在本例中为整个管理子网),启用RADIUS,并设置共享密钥。ISE上的共享密钥必须与9800上的共享密钥匹配,否则此过程会失败。添加配置后,单击Submit按钮保存配置。

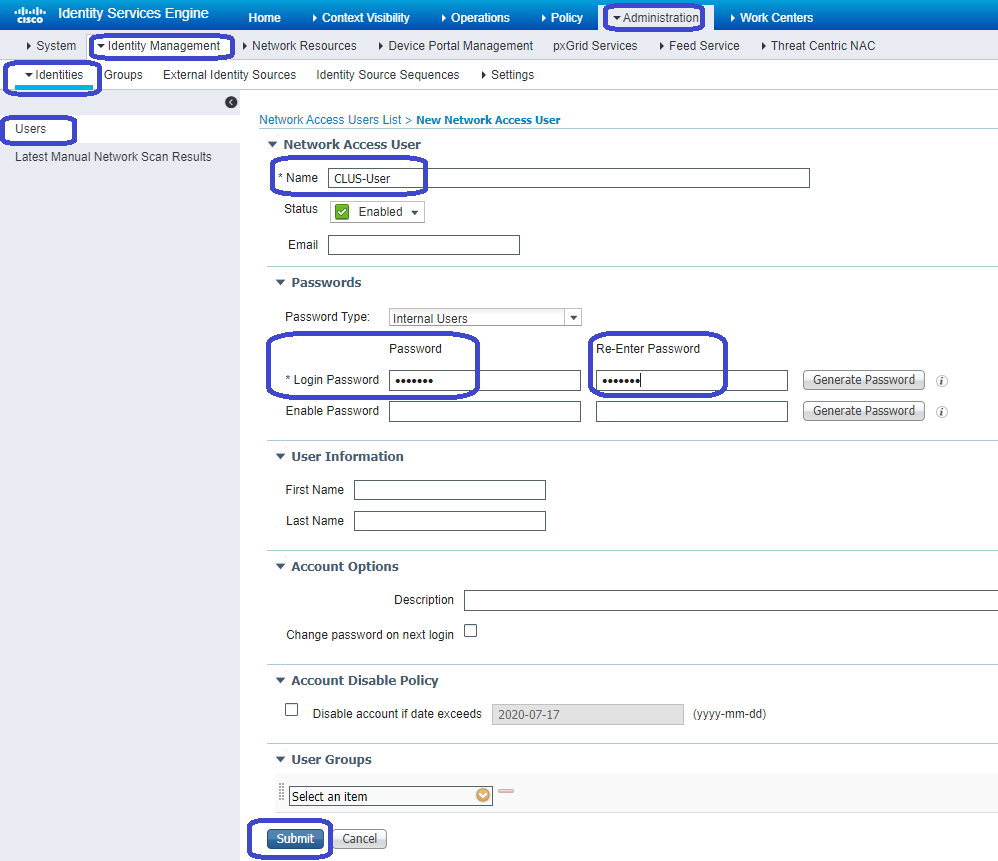

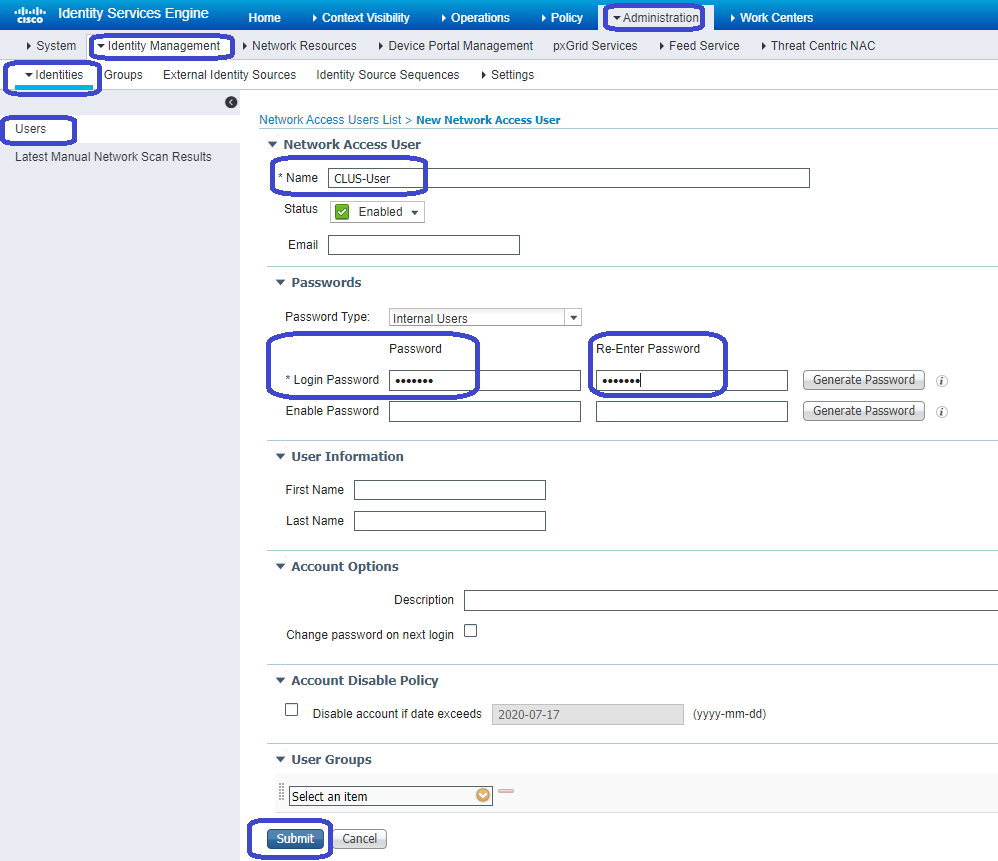

最后,您需要将客户端要输入的用户名和密码添加到登录页面中,以验证客户端必须能够访问网络。为此,请导航到Admin > Identity Management > Identity > Users > +Add,并在添加后单击Submit。 与ISE的所有其他配置一样,此配置可自定义,无需用户本地存储,但也是最简单的配置。

配置锚定到AireOS WLC的Catalyst 9800

Catalyst 9800外部配置

执行前面相同的步骤,跳过在锚点WLC上创建策略配置文件部分。

锚点AireOS WLC上的AAA配置

通过转至Security > AAA > RADIUS > Authentication > New将服务器添加到WLC。添加服务器IP地址、共享密钥和支持CoA。

AireOS WLC上的WLAN配置

要创建WLAN,请导航到WLANs > Create New > Go。

配置配置文件名称、WLAN ID和SSID,然后单击应用。

您必须进入WLAN配置。如果不希望将ISE配置为在AVP中发送,则可以在General选项卡上添加希望客户端使用的接口。然后导航到Security > Layer2选项卡并匹配您在9800上使用的Layer 2 Security配置,并启用MAC Filtering。

现在转到Security > AAA Servers选项卡,并将ISE服务器设置为Authentication Servers。不要为记帐服务器设置任何内容。对于记帐,取消选中Enable框。

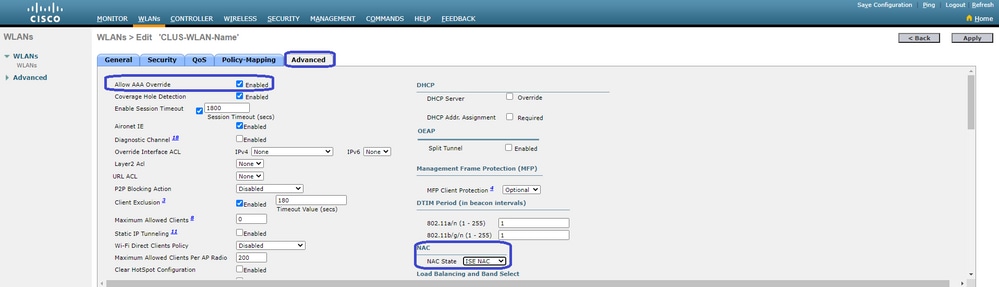

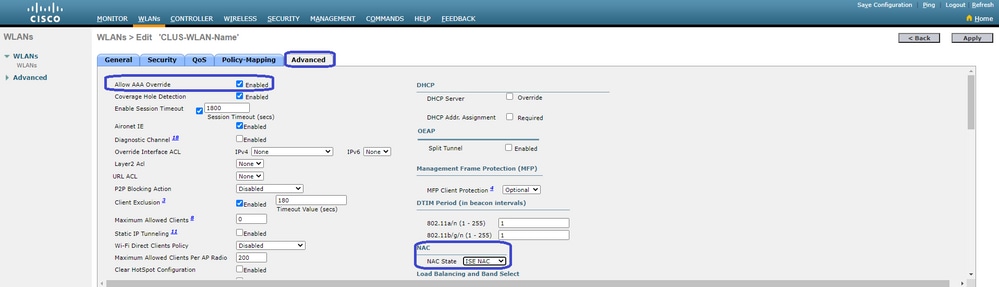

当仍然在WLAN配置中时,请转到Advanced选项卡并启用Allow AAA Override,并将NAC State更改为ISE NAC。

最后是把它固定在自己身上。为此,请导航回WLANs页,并将鼠标悬停在WLAN > Mobility Anchors右侧的蓝色框中。将Switch IP Address (Anchor)设置为local,然后单击Mobility Anchor Create按钮。然后,它必须显示优先级0锚定在本地。

AireOS WLC上的重定向ACL

这是AireOS WLC上所需的最终配置。要创建重定向ACL,请导航到Security > Access Control Lists > Access Control Lists > New。输入ACL名称(必须与AVP中发送的名称匹配),然后单击Apply。

现在单击您刚创建的ACL的名称。点击Add New Rule按钮。与9800控制器不同,在AireOS WLC上,您可以为允许到达ISE而不被重定向的流量配置permit语句。默认情况下允许DHCP和DNS。

配置ISE

最后一步是为CWA配置ISE。有若干选项可用于此功能,但本示例使用基本信息和默认自注册访客门户。

在ISE上,您需要创建授权配置文件、带有身份验证策略的策略集和使用授权配置文件的授权策略。将9800(外部)作为网络设备添加到ISE,并创建用户名和密码以登录网络。

要创建授权配置文件,请转至Policy > Policy Elements > Authorization > Results > Authorization Profiles > +Add。确保返回的访问类型为ACCESS_ACCEPT,然后设置要发送回的AVP。对于CWA,重定向ACL和重定向URL是必需的,但您也可以像VLAN ID和会话超时一样发送回。重要的是,ACL名称应与外部和锚点WLC上的重定向ACL的名称匹配。

然后,您需要配置一种方法,将刚刚创建的授权配置文件应用到通过CWA的客户端。为此,一种方法是创建在使用MAB时绕过身份验证的策略集,并在使用被叫站ID中发送的SSID时应用授权配置文件。同样,有很多方法可以实现这一点,因此,如果您需要一些更具体或更安全的方法,这很好,这是最简单的方法。

要创建策略集,请转至Policy > Policy设置,然后点击屏幕左侧的+按钮。为新策略集命名并确保其设置为Default Network Access或允许MAB Process Host Lookup的任何允许的协议列表(要检查允许的协议列表,请转至Policy > Policy Elements > Results > Authentication > Allowed Protocols)。现在,单击您创建的新策略集中间的+号。

对于此策略设置,每次在ISE中使用MAB时,它都可以通过此策略设置。稍后,您可以制定与被叫站ID匹配的授权策略,以便根据正在使用的WLAN应用不同的结果。此过程可自定义性强,您可在许多方面与之匹配

在策略集内,创建策略。身份验证策略可以在MAB上再次匹配,但您需要将ID存储更改为使用内部终端,并且需要更改选项以继续执行Auth Fail和User Not Found。

设置身份验证策略后,您需要在授权策略中创建两个规则。此策略类似于ACL,因此顺序需要在顶部显示Post-Auth规则,在底部显示Pre-Auth规则。Post-Auth规则匹配已通过Guest-flow的用户。这表示他们是否已登录,并遵守该规则并停止。如果用户未登录,则会继续进入列表并点击Pre-Auth规则以获取重定向。最好将授权策略规则与以SSID结尾的被叫站ID相匹配,以便仅命中配置为这样做的WLAN。

现在已配置策略集,您需要通知ISE有关9800(外部)的信息,以便ISE将其信任为身份验证器。此操作可在Admin > Network Resources > Network Device > +中完成。您需要将其命名为,设置IP地址(在本例中为整个管理子网),启用RADIUS,并设置共享密钥。ISE上的共享密钥必须与9800上的共享密钥匹配,否则此过程会失败。添加配置后,点击“提交”按钮保存配置。

最后,您需要将客户端要输入的用户名和密码添加到登录页面中,以验证客户端必须能够访问网络。此操作在Admin > Identity Management > Identity > Users > +Addid下完成,请确保在添加后单击Submit。与ISE的所有其他配置一样,此配置可自定义,无需用户本地存储,但也是最简单的配置。

当AireOS WLC是外部网络而Catalyst 9800是锚点时,配置中的差异

如果希望AireOs WLC成为外部控制器,则配置与前面介绍的相同,但略有差异。

- AAA记帐永远不会在锚点上完成,因此9800将没有记帐方法列表,AireOS WLC将启用记帐并指向ISE。

- AireOS需要锚定在9800上,而不是其自身。在Policy Profile中,9800不会选择锚点,但会选中Export Anchor框。

- 请注意,当AireOS WLC将客户端导出到9800时,没有策略配置文件的概念。它只发送WLAN配置文件名称。因此,9800会将从AireOS发送的WLAN配置文件名称应用于WLAN配置文件名称和策略配置文件名称。从AireOS WLC锚定到9800 WLC时,两个WLC上的WLAN配置文件名称和9800上的策略配置文件名称必须匹配。

验证

要验证9800 WLC上的配置,请运行以下命令:

Show Run | section aaa|radius

Show wlan id <wlan id>

Show wireless profile policy detailed <profile name>

Show wireless tag policy detailed <policy tag name>

Show IP access-list <ACL name>

Show wireless mobility summary

要验证AireOS WLC上的配置,请运行这些命令。

Show radius summary

Show WLAN <wlan id>

Show acl detailed <acl name>

Show mobility summary

故障排除

故障排除根据客户端停止过程中的时间点而有所不同。例如,如果WLC从未从MAB上的ISE收到响应,则客户端将停滞在Policy Manager State: Associating中,并且不会导出到锚点。在这种情况下,您只需对外来设备进行故障排除,并且需要为WLC和ISE之间的流量收集RA跟踪和数据包捕获。另一个示例是MAB已成功通过,但客户端未收到重定向。在这种情况下,您需要确保外来设备在AVP中收到重定向并将其应用于客户端。您还需要检查锚点,确保客户端已使用正确的ACL。此故障排除范围不在本文设计范围之内(有关一般客户端故障排除指南,请查看相关信息)。

有关对9800 WLC上的CWA进行故障排除的更多帮助,请参阅Cisco Live!演示文稿DGTL-TSCENT-404。

注意:只有思科注册用户才能访问思科内部工具和信息。

Catalyst 9800故障排除信息

客户端详细信息

show wireless client mac-address <client mac> detail

在此您必须查看策略管理器状态、会话管理器>身份验证方法、移动角色。

您还可以在GUI的Monitoring > Clients下找到此信息。

嵌入式数据包捕获

从CLI中,命令开始#monitor capture <capture name>,然后显示选项。

从GUI中转到Troubleshoot > Packet Capture > +Add。

RadioActive跟踪

从CLI:

debug wireless mac|ip <client mac|ip>

使用此命令的no形式可阻止它。这会记录到bootflash中名为ra_trace的文件中,然后记录客户端MAC或IP地址以及日期和时间。

在GUI中导航至故障排除>放射性跟踪> +Add。添加客户端mac或ip地址,单击Apply,然后单击start。完成此过程几次后,停止跟踪,生成日志并将其下载到您的设备。

AireOS故障排除信息

客户端详细信息

在CLI中,show client details <client mac>。

在GUI中,依次选择Monitor > Clients。

从CLI进行的调试

Debug client <client mac>

Debug mobility handoff

Debug mobility config

相关信息

反馈

反馈