在9800 WLC上配置外部Web身份验证并排除故障

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

简介

本文档介绍如何在Catalyst 9800无线LAN控制器(WLC)上配置外部Web身份验证(EWA)并对其进行故障排除。

先决条件

本文档假设Web服务器已正确配置为允许外部通信,并且网页已正确配置为发送WLC验证用户和将客户端会话移至RUN状态所需的所有参数。

注意:由于外部资源访问由WLC通过访问列表权限限制,因此所有脚本、字体、图像等都将受到限制。需要下载网页中使用的内容,并保留在web服务器的本地位置。

用户身份验证的必要参数包括:

- 已点击按钮:需要将此参数设置为值“4”,WLC才能检测作为身份验证尝试的操作。

- redirectUrl:此参数中的值由控制器用于在身份验证成功时将客户端定向到特定网站。

- err_flag:此参数用于指示某些错误,例如信息不完整或凭证不正确,在成功的身份验证时,将其设置为“0”。

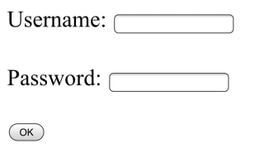

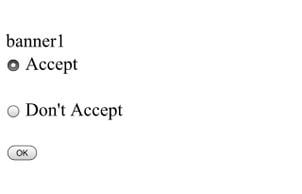

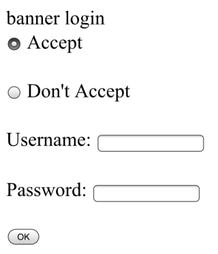

- username:此参数仅用于webauth参数映射,如果参数映射设置为consent,则可以忽略它。必须填写无线客户端用户名。

- password:此参数仅用于webauth参数映射,如果参数映射设置为consent,则可以忽略它。必须填写无线客户端密码。

要求

Cisco 建议您了解以下主题:

- 超文本标记语言(HTML)Web开发

- Cisco IOS®-XE无线功能

- Web浏览器开发工具

使用的组件

本文档中的信息基于以下软件和硬件版本:

- C9800-CL WLC Cisco IOS®-XE版本17.3.3

- 具有Internet信息服务(IIS)功能的Microsoft Windows Server 2012

- 2802和9117接入点

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

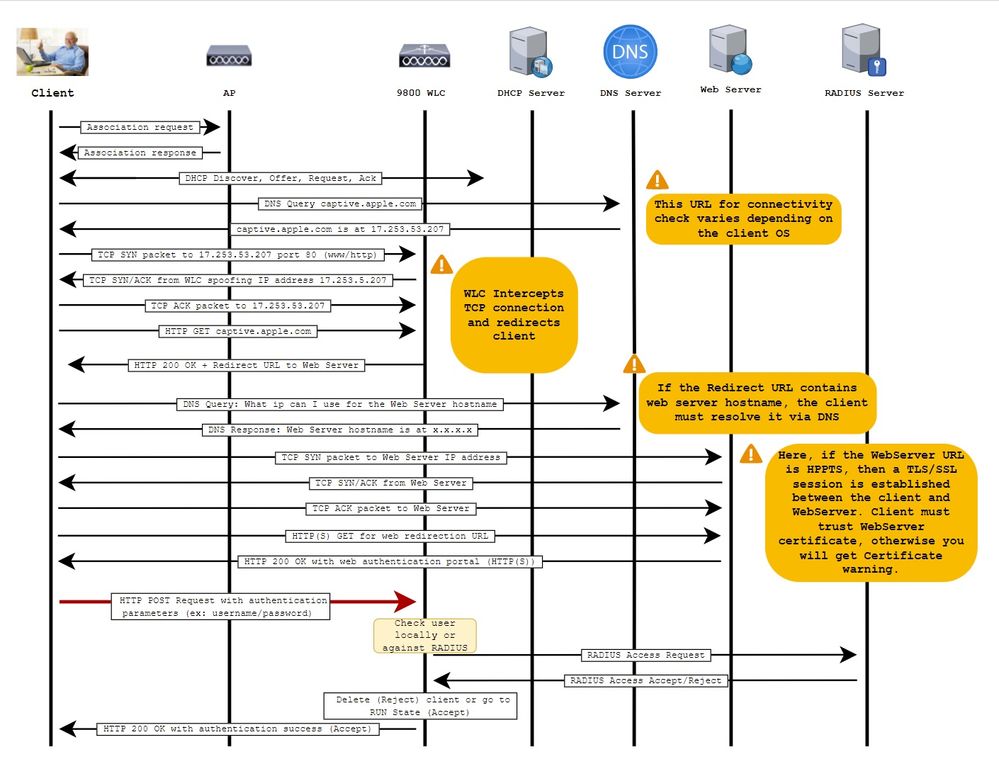

外部Web身份验证利用托管在WLC外部的专用Web服务器或多用途服务器(如身份服务引擎[ISE])上的Web门户,允许对Web组件进行粒度访问和管理。在映像中呈现了将客户端成功加入外部Web身份验证WLAN所涉及的握手。该映像列出了无线客户端、WLC、解析统一资源位置(URL)的域名系统(DNS)服务器和Webserver(WLC在本地验证用户凭证)之间的顺序交互。此工作流程有助于排除任何故障情况。

注意:在从客户端向WLC进行HTTP POST调用之前,如果在参数映射中启用了安全Web身份验证,并且如果WLC没有由受信任证书颁发机构签名的信任点,则浏览器中会显示安全警报。客户端需要绕过此警告并接受表单重新提交,以便控制器将客户端会话置于RUN状态。

配置

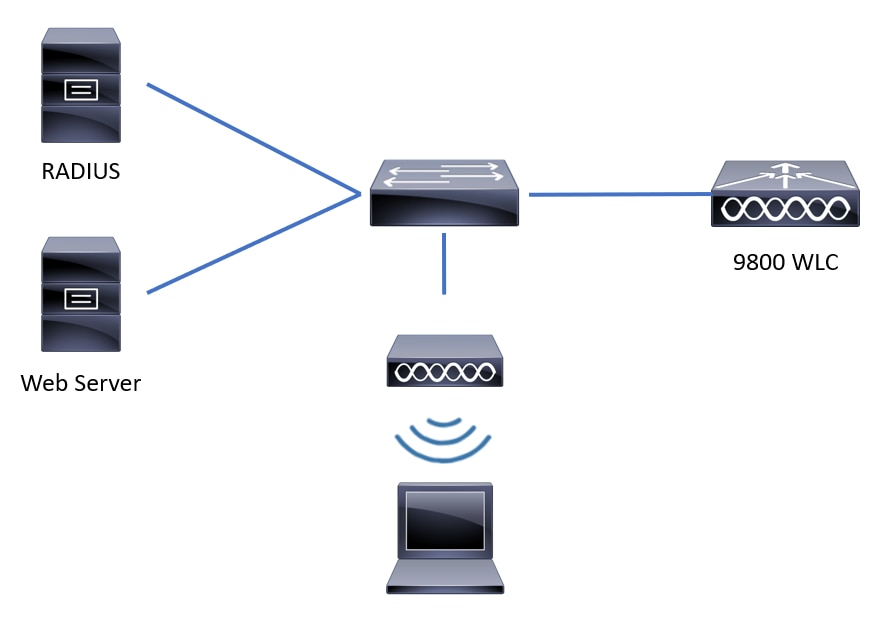

网络图

配置Web参数设置

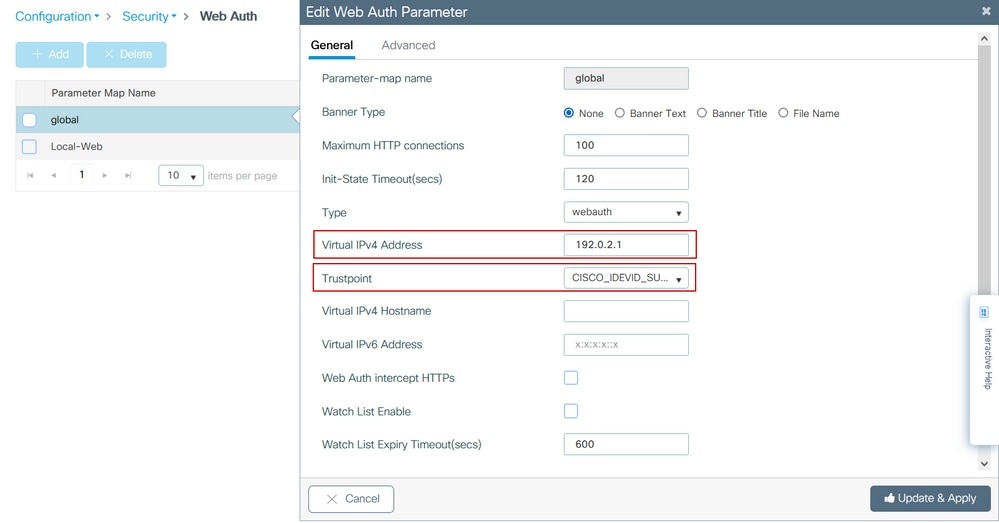

步骤1.导航至配置>安全> Web Auth,然后选择全局参数映射。验证是否配置了虚拟IPv4地址和信任点,以提供正确的重定向功能。如果您的网络中启用了IPv6,那么配置虚拟IPv6地址也是必要的。如果没有虚拟IP,可能无法进行重定向,并且凭据可能以不安全的方式发送。

注意:默认情况下,浏览器使用HTTP网站启动重定向进程,如果需要HTTPS重定向,则必须选中Web Auth intercept HTTPs;但是,不建议使用此配置,因为它会增加CPU使用率。

CLI 配置:

9800#configure terminal 9800(config)#parameter-map type webauth global 9800(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1 9800(config-params-parameter-map)#trustpoint CISCO_IDEVID_SUDI

9800(config-params-parameter-map)#secure-webauth-disable

9800(config-params-parameter-map)#webauth-http-enable

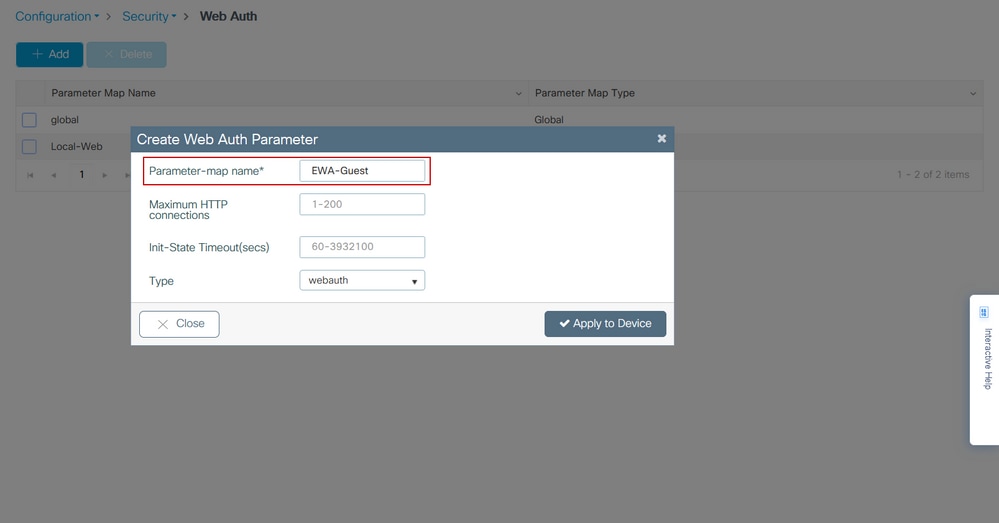

步骤2.选择+添加并配置指向外部服务器的新参数映射的名称。或者,配置客户端被排除之前的最大HTTP身份验证失败次数和客户端可以保持Web身份验证状态的时间(以秒为单位)。

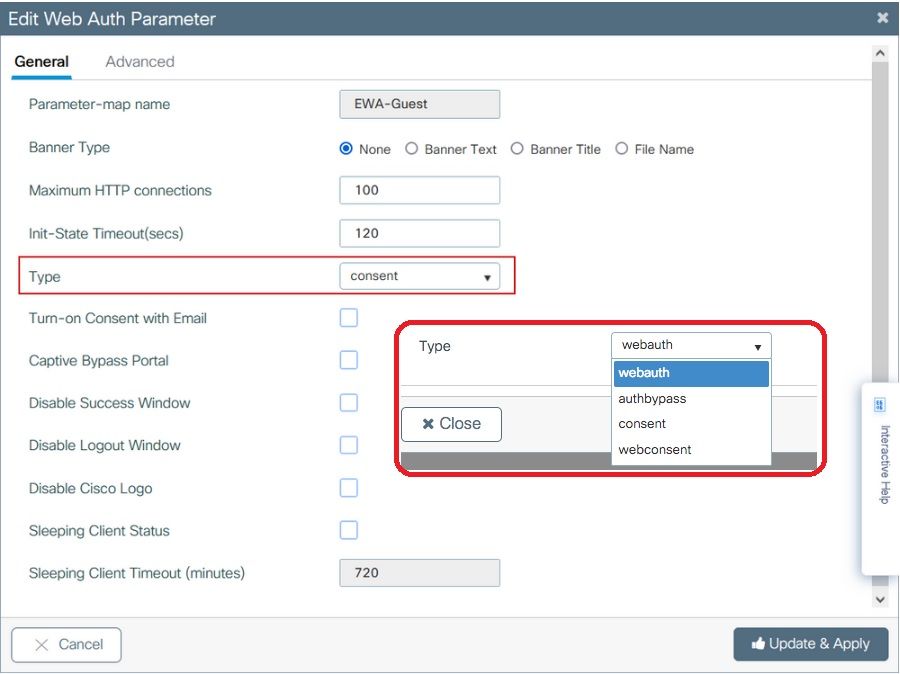

步骤3.选择新创建的参数映射,在General选项卡中,从Type下拉列表配置身份验证类型。

- Parameter-map name =分配给WebAuth参数映射的名称

- 最大HTTP连接数=排除客户端之前身份验证失败的次数

- Init-State Timeout(secs)=客户端可以处于Web身份验证状态的秒数

- Type = Web身份验证的类型

| webauth | authbypass | 同意 | 网络同意 |

|

客户端连接到 SSID并获取IP地址,然后获取9800 WLC 检查MAC地址 允许输入 网络,如果是,则将其移动 至RUN状态(如果不是) 不允许加入。 (它不会回退到Web身份验证) |

|

|

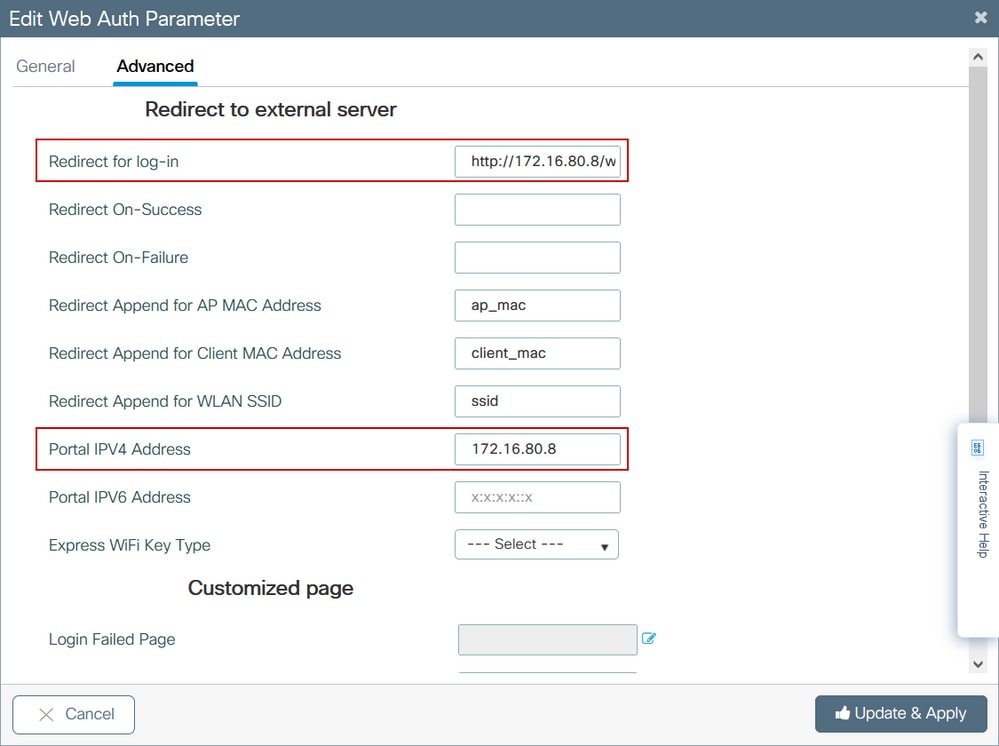

步骤4.从Advanced选项卡分别使用特定服务器站点URL和IP地址配置登录和门户IPV4地址的重定向。

步骤2、3和4的CLI配置:

9800(config)#parameter-map type webauth EWA-Guest 9800(config-params-parameter-map)#type consent 9800(config-params-parameter-map)#redirect for-login http://172.16.80.8/webauth/login.html 9800(config-params-parameter-map)#redirect portal ipv4 172.16.80.8

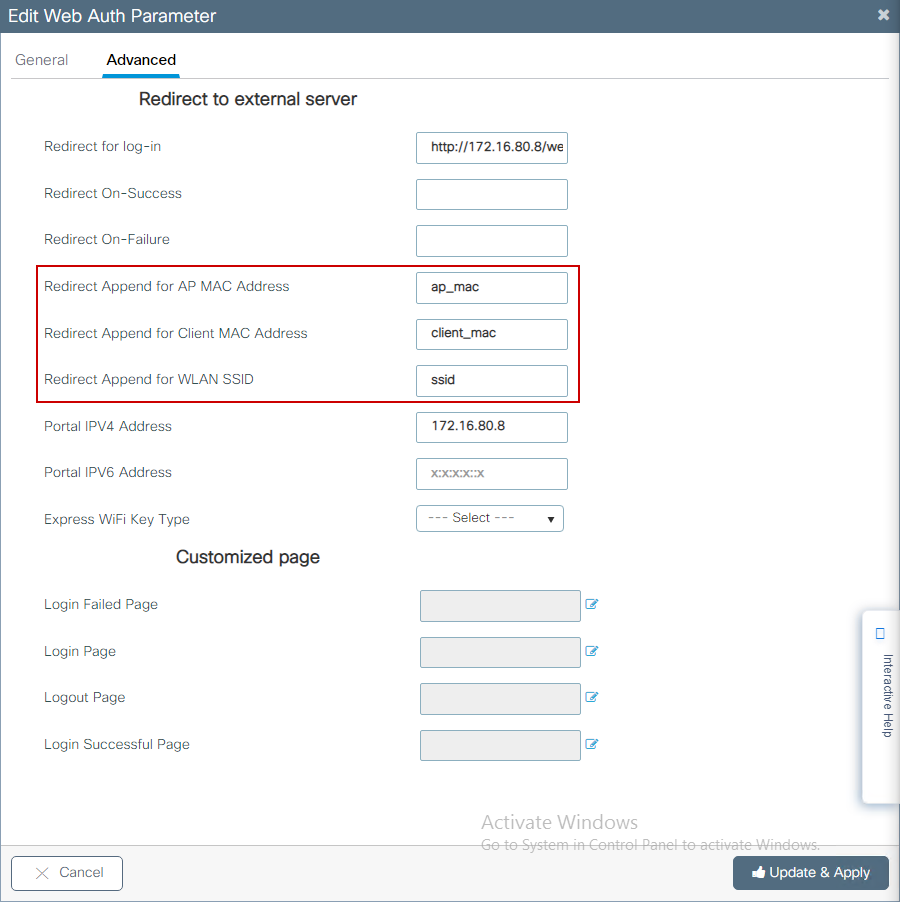

步骤5.(可选)WLC可以通过查询字符串发送其他参数。这通常是使9800与第三方外部门户兼容所必需的。“为AP MAC地址重新定向追加”、“为客户端MAC地址重新定向追加”和“为WLAN SSID重新定向追加”字段允许使用自定义名称将其他参数附加到重定向ACL。选择新创建的参数映射并导航到Advanced选项卡,配置所需参数的名称。可用参数包括:

- AP MAC地址(采用aa:bb:cc:dd:ee:ff格式)

- 客户端MAC地址(采用aa:bb:cc:dd:ee:ff格式)

- SSID名称

CLI 配置:

9800(config)#parameter-map type webauth EWA-Guest

9800(config-params-parameter-map)#redirect append ap-mac tag ap_mac

9800(config-params-parameter-map)#redirect append wlan-ssid tag ssid

9800(config-params-parameter-map)#redirect append client-mac tag client_mac

在本示例中,发送到客户端的重定向URL会导致:

http://172.16.80.8/webauth/consent.html?switch_url=http://192.0.2.1/login.html&ap_mac=&ssid=&client_mac=

注:当您添加门户IPV4地址时 信息它会自动添加允许从无线客户端到外部Web身份验证服务器的HTTP和HTTPS流量的ACL,因此您不必配置任何额外的预身份验证ACL如果您要允许多个IP地址或URL,唯一的选项是配置URL过滤器,以便在进行身份验证之前允许任何IP匹配给定URL。除非使用URL过滤器,否则无法静态添加多个门户IP地址。

注意:全局参数映射是唯一可以定义虚拟IPv4和IPv6地址、Webauth拦截HTTP、强制网络旁路门户、监视列表启用和监视列表过期超时设置的映射。

CLI配置摘要:

本地Web服务器

parameter-map type webauth <web-parameter-map-name>

type { webauth | authbypass | consent | webconsent }

timeout init-state sec 300

banner text ^Cbanner login^C

外部Web服务器

parameter-map type webauth <web-parameter-map-name> type webauth timeout init-state sec 300 redirect for-login <URL-for-webauth> redirect portal ipv4 <external-server's-IP max-http-conns 10

配置AAA设置

此配置部分仅适用于为webauth或webconsent身份验证类型配置的参数映射。

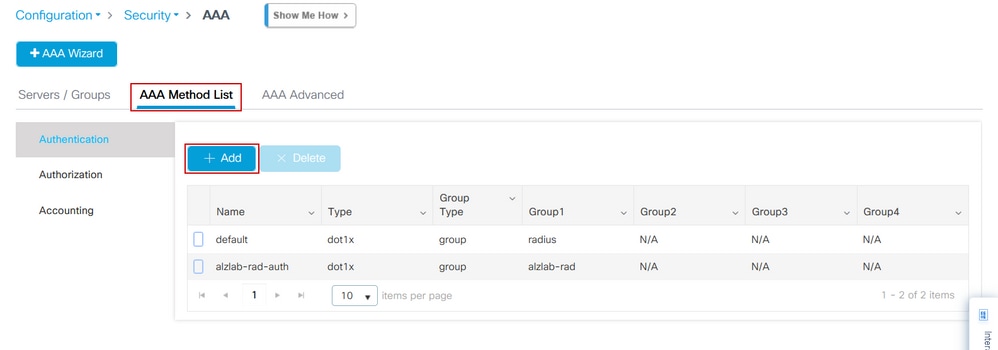

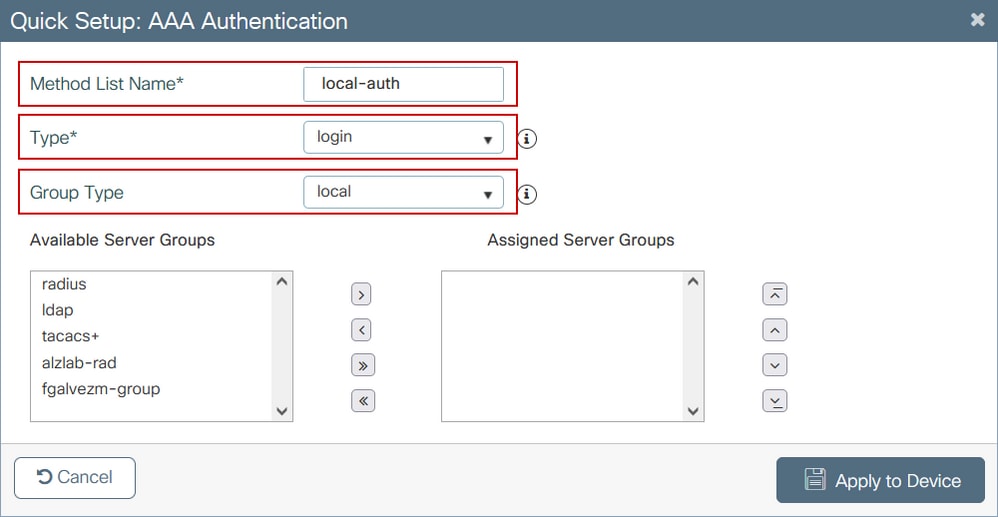

步骤1.导航到Configuration > Security > AAA,然后选择AAA Method List。配置新的方法列表,选择+ Add并填写列表详细信息;确保Type设置为“login”,如图所示。

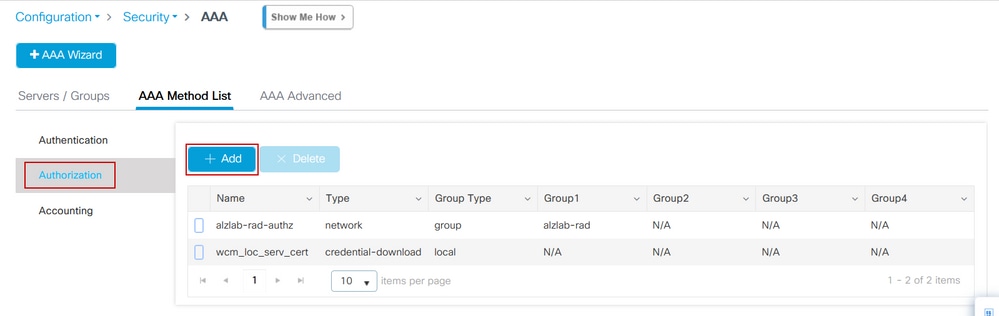

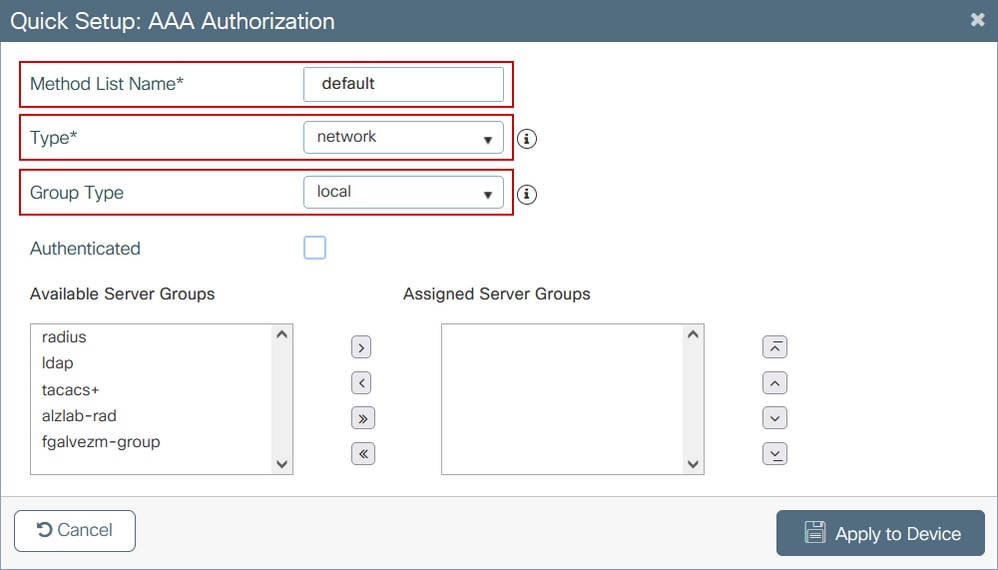

第2步:选择Authorization,然后选择+ Add以创建新方法列表。如图所示,使用网络类型将其命名为默认值。

步骤1和2的CLI配置:

9800(config)#aaa new-model

9800(config)#aaa authentication login local-auth local

9800(config)#aaa authorization network default local

注意:如果需要外部RADIUS身份验证,请阅读以下与9800 WLC上的RADIUS服务器配置相关的说明:9800 WLC上的AAA配置。确保身份验证方法列表将“login”设置为type而不是dot1x。

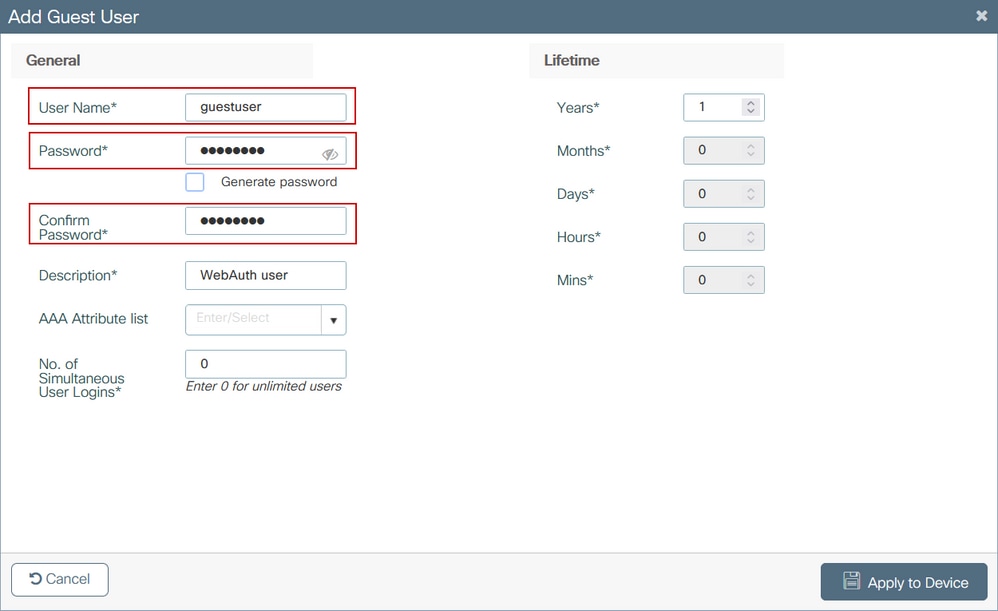

步骤3.导航到配置>安全>访客用户。选择+ Add并配置访客用户帐户详细信息。

CLI 配置:

9800(config)#user-name guestuser

9800(config-user-name)#description "WebAuth user"

9800(config-user-name)#password 0

9800(config-user-name)#type network-user description "WebAuth user" guest-user lifetime year 1

If permanent users are needed then use this command:

9800(config)#username guestuserperm privilege 0 secret 0

步骤4.(可选)根据参数映射定义,自动创建多个访问控制列表(ACL)。这些ACL用于定义哪些流量触发重定向到Web服务器,哪些流量允许通过。如果存在特定要求(例如多个Web服务器IP地址或URL过滤器),则导航到Configuration > Security > ACL select + Add并定义必要的规则;允许语句被重定向,而拒绝语句定义流量通过。

自动创建的ACL规则如下:

alz-9800#show ip access-list

Extended IP access list WA-sec-172.16.80.8

10 permit tcp any host 172.16.80.8 eq www

20 permit tcp any host 172.16.80.8 eq 443

30 permit tcp host 172.16.80.8 eq www any

40 permit tcp host 172.16.80.8 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any (1288 matches)

Extended IP access list WA-v4-int-172.16.80.8

10 deny tcp any host 172.16.80.8 eq www

20 deny tcp any host 172.16.80.8 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

配置策略和标记

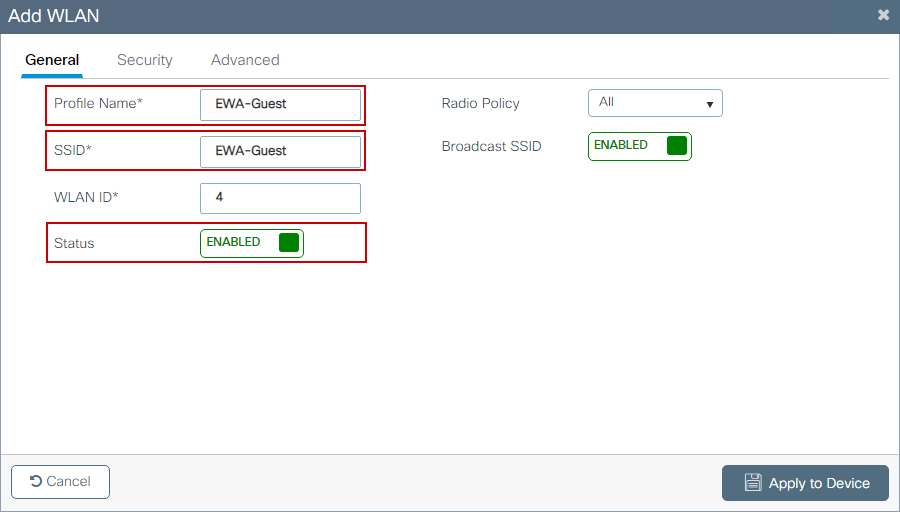

第1步:导航到Configuration > Tags & Profiles > WLANs,选择+ Add以创建新的WLAN。在General选项卡中定义配置文件和SSID名称以及状态。

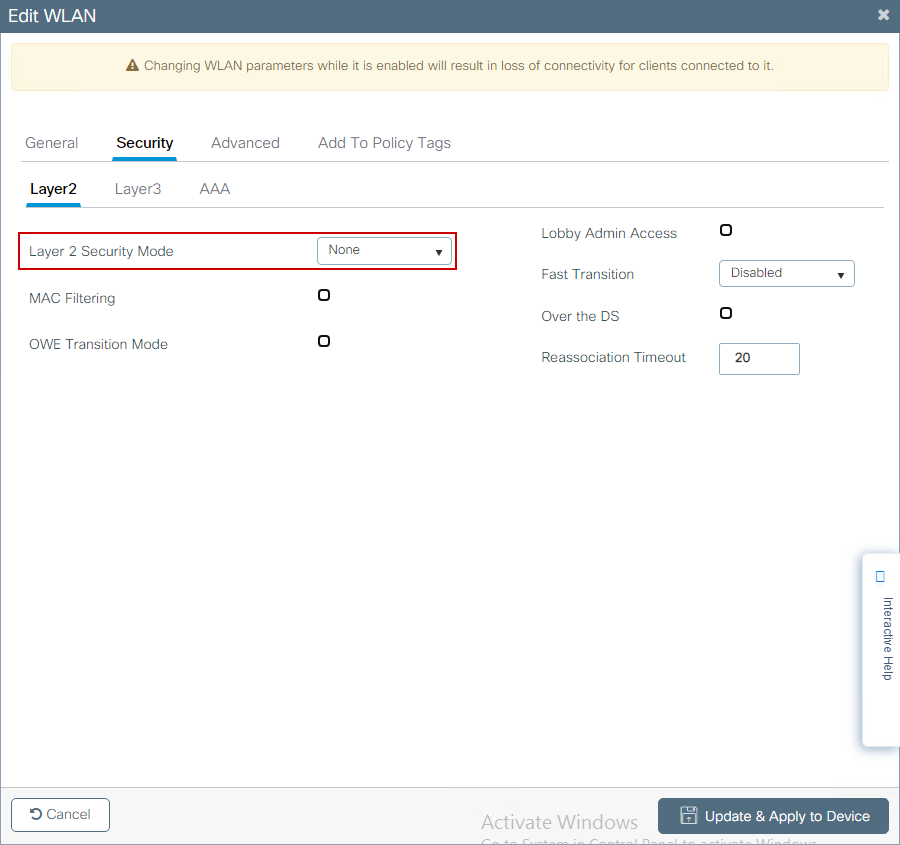

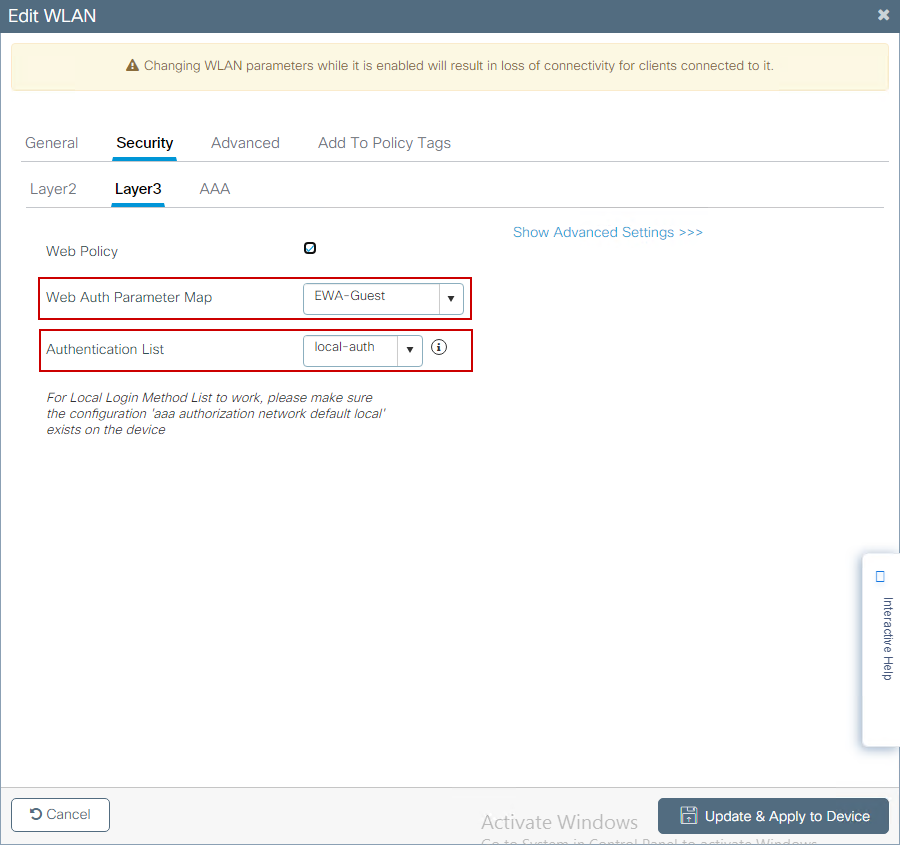

步骤2.选择Security选项卡,如果不需要任何空中加密机制,则将Layer 2 authentication设置为None。在Layer 3选项卡中,选中Web Policy框,从下拉菜单中选择参数映射,然后从下拉菜单中选择身份验证列表。或者,如果之前定义了自定义ACL,请选择Show Advanced Settings,然后从下拉菜单中选择适当的ACL。

CLI配置:

9800(config)#wlan EWA-Guest 4 EWA-Guest

9800(config-wlan)# no security ft adaptive

9800(config-wlan)# no security wpa

9800(config-wlan)# no security wpa wpa2

9800(config-wlan)# no security wpa wpa2 ciphers aes

9800(config-wlan)# no security wpa akm dot1x

9800(config-wlan)# security web-auth

9800(config-wlan)# security web-auth authentication-list local-auth

9800(config-wlan)# security web-auth parameter-map EWA-Guest

9800(config-wlan)# no shutdown

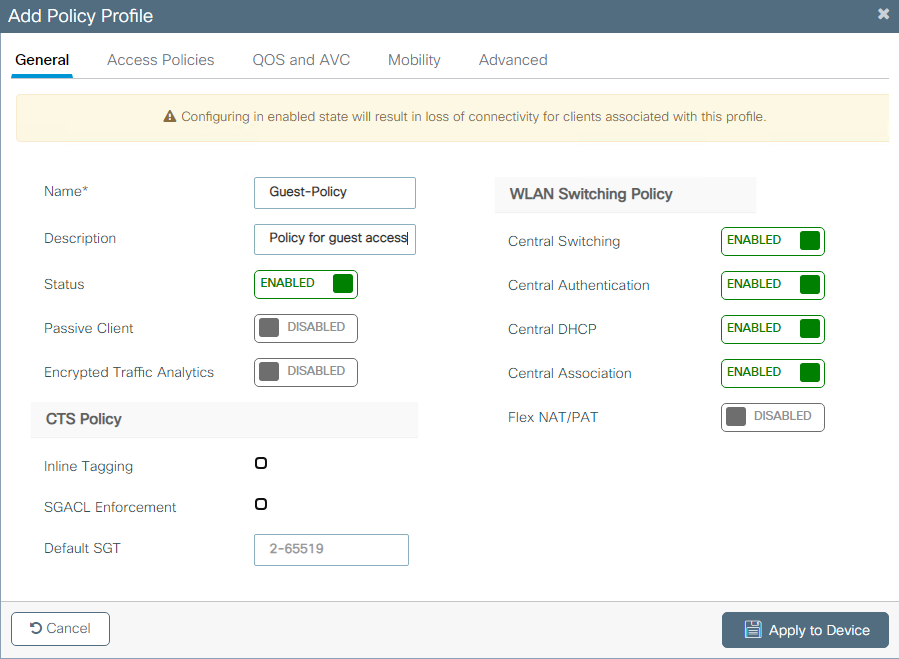

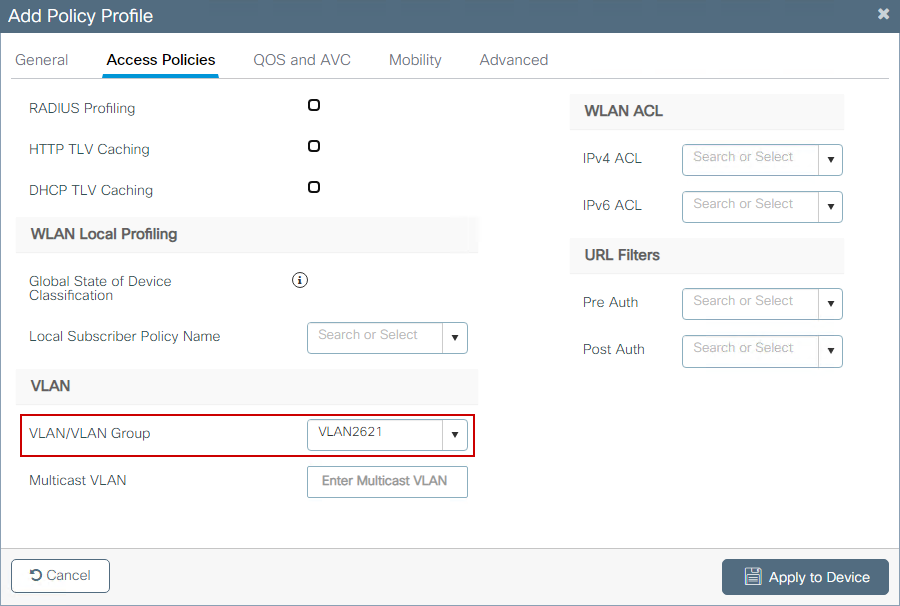

第3步:导航至配置>标记和配置文件>策略,然后选择+ Add。定义策略名称和状态;确保WLAN Switching Policy(WLAN交换策略)下的Central settings(中央设置)已为本地模式AP启用。在访问策略选项卡中,从VLAN/VLAN组下拉菜单中选择正确的VLAN,如图所示。

CLI 配置:

9800(config)#wireless profile policy Guest-Policy

9800(config-wireless-policy)#description "Policy for guest access"

9800(config-wireless-policy)#vlan VLAN2621

9800(config-wireless-policy)#no shutdown

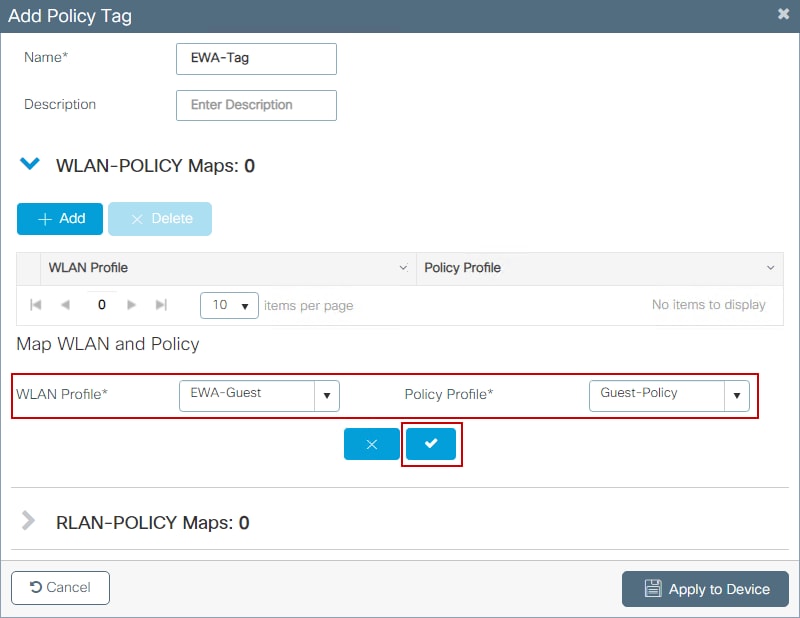

第4步:导航至Configuration > Tags & Profiles > Tags,在Policy选项卡中选择+ Add。定义标记名称,然后在WLAN-POLICY Maps下选择+ Add并添加之前创建的WLAN和策略配置文件。

CLI 配置:

9800(config)#wireless tag policy EWA-Tag

9800(config-policy-tag)#wlan EWA-Guest policy Guest-Policy

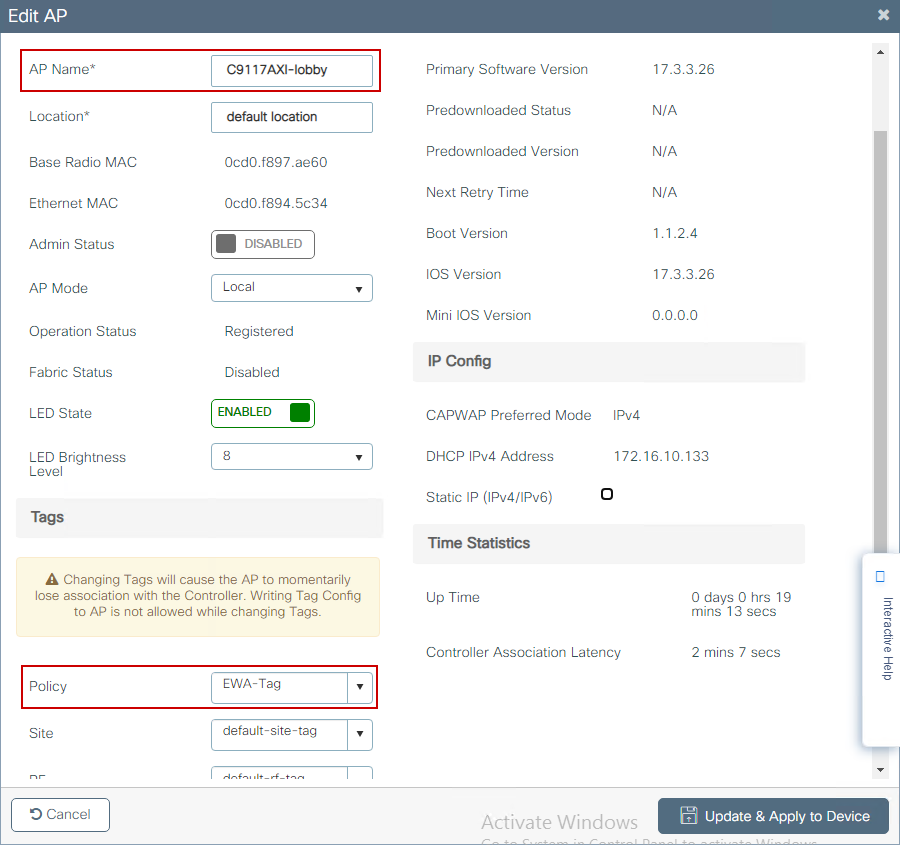

步骤5.导航到Configuration > Wireless > Access Points,然后选择用于广播此SSID的AP。从Edit AP菜单中,从Policy下拉菜单中选择新创建的标记。

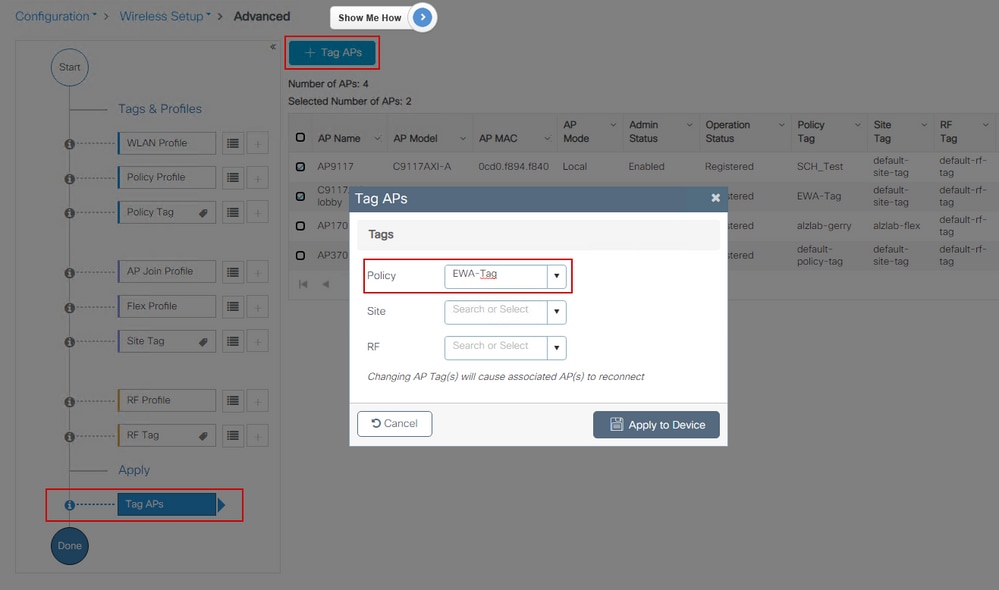

如果需要同时标记多个AP,则有两个可用选项:

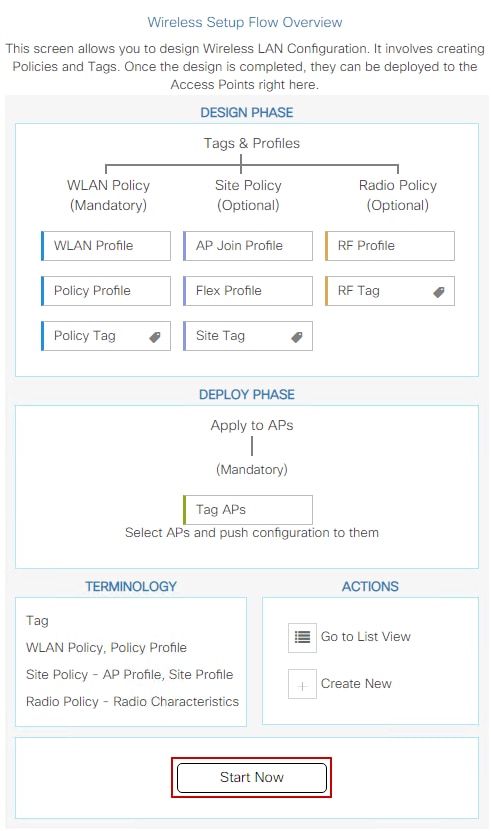

选项A。从此处导航到配置>无线设置>高级,选择立即启动以显示配置菜单列表。选择标记AP旁边的列表图标,这会显示处于加入状态的所有AP的列表,检查必要的AP,然后选择+ Tag AP,从下拉菜单中选择创建的策略标记。

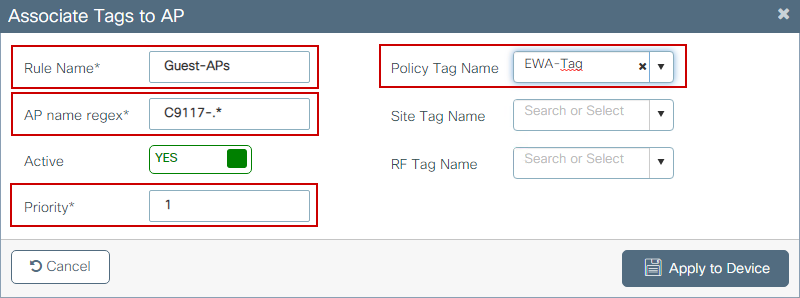

选项B.导航至配置>标记和配置文件>标记。然后选择AP选项卡。在Filter(过滤器)选项卡中,选择+ Add。定义规则名称、AP名称regex(此设置允许控制器定义标记的AP)、优先级(较低数字具有更高的优先级)和必要的标记。

验证

参阅本部分来确认配置是否正常运行:

9800#show running-config wlan 9800#show running-config aaa 9800#show aaa servers

9800#show ap tag summary

9800#show ap nameconfig general

9800#show ap nametag detail

9800#show wlan [summary | id | name | all]

9800#show wireless tag policy detailed

9800#show wireless profile policy detailed

使用show ip http server status验证http服务器状态和可用性:

9800#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

[...]

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server ciphersuite: rsa-aes-cbc-sha2 rsa-aes-gcm-sha2

dhe-aes-cbc-sha2 dhe-aes-gcm-sha2 ecdhe-rsa-aes-cbc-sha2

ecdhe-rsa-aes-gcm-sha2 ecdhe-ecdsa-aes-gcm-sha2

HTTP secure server TLS version: TLSv1.2 TLSv1.1

HTTP secure server client authentication: Disabled

HTTP secure server PIV authentication: Disabled

HTTP secure server PIV authorization only: Disabled

HTTP secure server trustpoint: CISCO_IDEVID_SUDI

HTTP secure server peer validation trustpoint:

HTTP secure server ECDHE curve: secp256r1

HTTP secure server active session modules: ALL

使用以下命令检验ACL是否可连接到客户端会话:

9800#show platform software wireless-client chassis active R0 mac-address

ID : 0xa0000002

MAC address : aaaa.bbbb.cccc

Type : Normal

Global WLAN ID : 4

SSID : EWA-Guest

Client index : 0

Mobility state : Local

Authentication state : L3 Authentication

VLAN ID : 2621

[...]

Disable IPv6 traffic : No

Dynamic policy template : 0x7b 0x73 0x0b 0x1e 0x46 0x2a 0xd7 0x8f 0x23 0xf3 0xfe 0x9e 0x5c 0xb0 0xeb 0xf8

9800#show platform software cgacl chassis active F0

Template ID Group Index Lookup ID Number of clients

---------------------------------------------------------------------------------------------------------------------------------------------

0x7B 0x73 0x0B 0x1E 0x46 0x2A 0xD7 0x8F 0x23 0xF3 0xFE 0x9E 0x5C 0xB0 0xEB 0xF8 0x0000000a 0x0000001a 1

9800#show platform software cgacl chassis active F0 group-idx

acl

Acl ID Acl Name CGACL Type Protocol Direction Sequence

---------------------------------------------------------------------------------------------------------

16 IP-Adm-V6-Int-ACL-global Punt IPv6 IN 1

25 WA-sec-172.16.80.8 Security IPv4 IN 2

26 WA-v4-int-172.16.80.8 Punt IPv4 IN 1

19 implicit_deny Security IPv4 IN 3

21 implicit_deny_v6 Security IPv6 IN 3

18 preauth_v6 Security IPv6 IN 2

故障排除

永远在线跟踪

WLC 9800提供无间断跟踪功能。这可确保持续记录所有客户端连接相关的错误、警告和通知级别消息,并且您可以在发生事故或故障情况后查看其日志。

注意:根据生成的日志量,您可以从几个小时返回几天。

为了查看9800 WLC在默认情况下收集的跟踪,您可以通过SSH/Telnet连接到9800 WLC并阅读以下步骤(确保您将会话记录到文本文件)。

步骤1.检查控制器当前时间,以便您可以在问题发生之前的时间跟踪日志。

9800#show clock

步骤2.根据系统配置的指示,从控制器缓冲区或外部系统日志收集系统日志。这样可以快速查看系统运行状况和错误(如果有)。

9800#show logging

第 3 步: 验证是否已启用调试条件。

9800#show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

注意:如果看到列出了任何条件,则意味着遇到启用条件(mac地址、IP地址等)的所有进程的跟踪将记录到调试级别。 这会增加日志量。因此,建议在非主动调试时清除所有条件.

步骤4.假设测试的mac地址未作为条件列在步骤3中。收集特定mac地址的始终在线通知级跟踪。

9800# show logging profile wireless filter [mac | ip] [

|

] to-file always-on-

您可以显示会话内容,也可以将文件复制到外部 TFTP 服务器。

9800# more bootflash:always-on-

or

9800# copy bootflash:always-on-

tftp://

/

/always-on-

条件调试和无线电主动跟踪

如果永远在线(always-on)跟踪无法为您提供足够的信息来确定所调查问题的触发器,则可以启用条件调试并捕获无线活动(RA)跟踪,该跟踪为与指定条件(本例中为客户端MAC地址)交互的所有进程提供调试级别跟踪。 要启用条件调试,请阅读以下步骤。

第 1 步: 确保未启用调试条件。

9800#clear platform condition all

第 2 步: 为要监控的无线客户端 MAC 地址启用调试条件。

这些命令用于开始监控所提供的 MAC 地址,持续 30 分钟(1800 秒)。 您可以选择延长监控时间,最多监控 2085978494 秒。

9800#debug wireless mac

{monitor-time

}

注意:要一次监控多个客户端,请对每个mac地址运行debug wireless mac命令。

注意:无线客户端活动不会显示在终端会话上,因为所有日志都在内部缓冲,以便稍后查看。

第 3 步: 重现要监控的问题或行为。

第 4 步: 如果在默认或配置的监控时间结束之前,问题再次出现,请停止调试。

9800#no debug wireless mac

监控时间结束或无线网络调试停止后,9800 WLC 会生成一个本地文件,其名称为:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步骤5.收集mac地址活动的文件。您可以将ra trace .log复制到外部服务器,也可以直接在屏幕上显示输出。

检查 RA 跟踪文件的名称。

9800#dir bootflash: | inc ra_trace

将文件复制到外部服务器:

9800#copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/ra-FILENAME.txt

显示内容:

9800#more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

第 6 步: 如果根本原因仍然不明显,请收集内部日志,这是更为详细的调试级别日志。您无需再次调试客户端,因为命令提供已收集并内部存储的调试日志。

9800#show logging profile wireless internal filter [mac | ip] [

|

] to-file ra-internal-

.txt

注意:此命令输出会返回所有进程全部日志记录级别的跟踪信息,因此数量非常庞大。请联系Cisco TAC以帮助分析这些跟踪。

9800#copy bootflash:ra-internal-

.txt tftp://

/ra-internal-

.txt

显示内容:

9800#more bootflash:ra-internal-

.txt

第 7 步: 删除调试条件。

注意:确保您始终在故障排除会话后删除调试条件。

嵌入式数据包捕获

9800控制器可以在本地嗅探数据包;这样可以更轻松地排除故障,因为控制平面数据包处理可视性。

步骤1.定义一个ACL以过滤感兴趣的流量。对于Web身份验证,建议允许来自Web服务器的流量以及来自和流向客户端连接的几个AP的流量。

9800(config)#ip access-list extended EWA-pcap

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

步骤2.定义监控器捕获参数。确保双向启用控制平面流量,接口是指控制器的物理上行链路。

9800#monitor capture EWA buffer size

9800#monitor capture EWA access-list EWA-pcap

9800#monitor capture EWA control-plane both interface

both

9800#show monitor capture EWA

Status Information for Capture EWA

Target Type:

Interface: Control Plane, Direction: BOTH

Interface: TenGigabitEthernet0/1/0, Direction: BOTH

Status : Inactive

Filter Details:

Access-list: EWA-pcap

Inner Filter Details:

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Packet sampling rate: 0 (no sampling)

步骤3.开始监视器捕获并重现问题。

9800#monitor capture EWA start

Started capture point : EWA

步骤4.停止监控器捕获并将其导出。

9800#monitor capture EWA stop

Stopped capture point : EWA

9800#monitor capture EWA export tftp://<a.b.c.d>/EWA.pcap

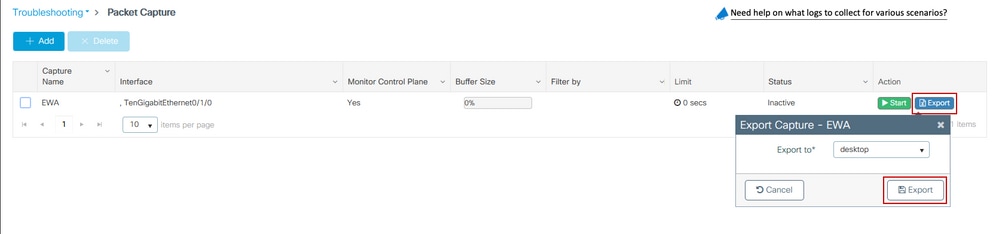

或者,也可以从GUI下载捕获,导航到故障排除>数据包捕获,并在配置的捕获上选择导出。从下拉菜单中选择desktop(桌面),将捕获通过HTTP下载到所需的文件夹中。

客户端故障排除

Web身份验证WLAN依赖于客户端行为,在此基础上,客户端行为知识和信息是确定Web身份验证错误行为的根本原因的关键。

HAR浏览器故障排除

许多现代浏览器(如Mozilla Firefox和Google Chrome)都提供控制台开发人员工具来调试Web应用程序交互。HAR文件是客户端 — 服务器交互的记录,提供HTTP交互的时间表以及请求和响应信息(报头、状态代码、参数等)。

可以从客户端浏览器导出HAR文件,然后在不同的浏览器上导入该文件以进行进一步分析。本文档概述如何从Mozilla Firefox收集HAR文件。

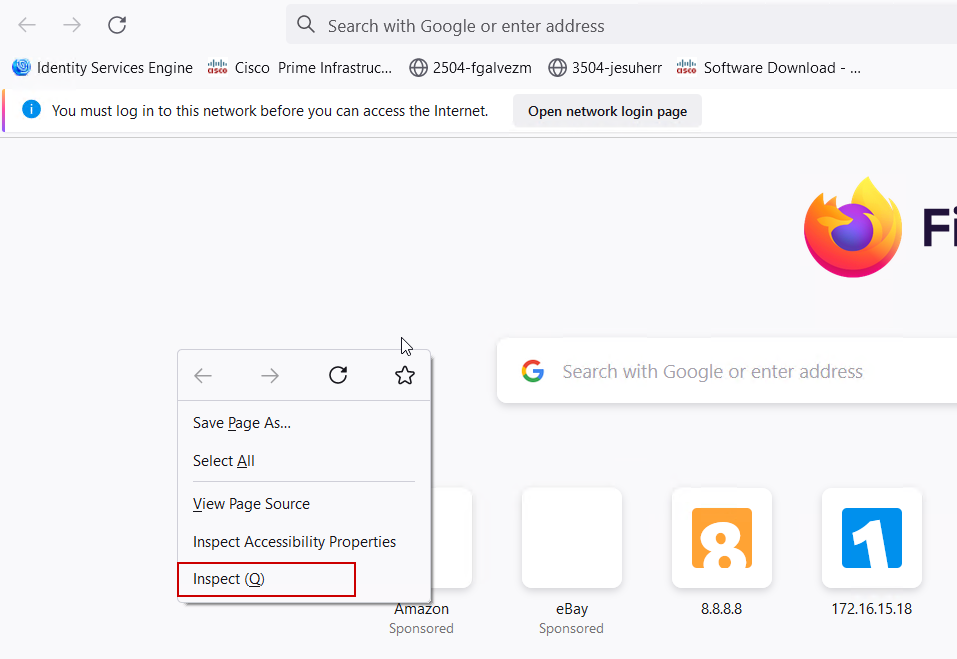

步骤1.使用Ctrl + Shift + I打开Web开发工具,或者右键单击浏览器内容,然后选择Inspect。

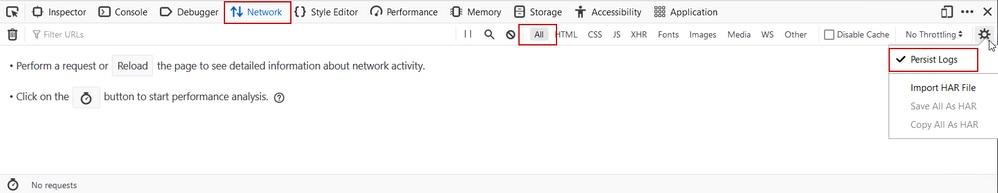

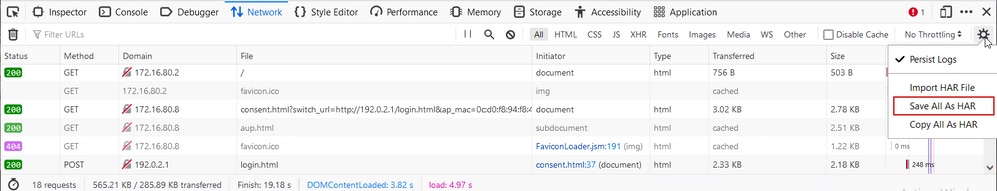

第2步:导航到Network,确保选择“All”以捕获所有请求类型。选择齿轮图标并确保Persist Logs旁边有一个箭头,否则只要触发域更改,就会清除日志请求。

步骤3.重现问题,确保浏览器记录所有请求。一旦问题再次出现,停止网络日志记录,然后选择齿轮图标并选择Save All As HAR。

客户端数据包捕获

使用Windows或MacOS等操作系统的无线客户端可以嗅探其无线网卡适配器上的数据包。虽然不是空中数据包捕获的直接替代方法,但它们可以大致了解整体的Web身份验证流程。

DNS请求:

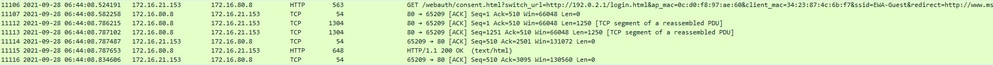

用于重定向的初始TCP握手和HTTP GET:

与外部服务器的TCP握手:

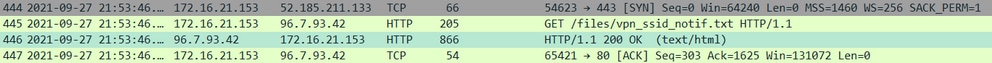

HTTP GET到外部服务器(强制网络门户请求):

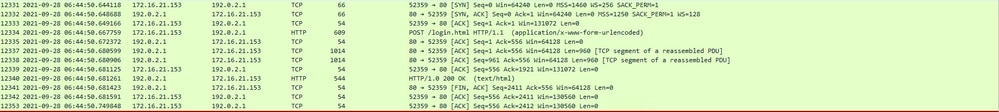

HTTP POST到虚拟IP进行身份验证:

成功尝试的示例

这是从无线活动跟踪角度进行的成功连接尝试的输出,使用此参考来确定连接到第3层Web身份验证SSID的客户端的客户端会话阶段。

802.11身份验证和关联:

2021/09/28 12:59:51.781967 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (note): MAC: 3423.874c.6bf7 Association received. BSSID 0cd0.f897.ae60, WLAN EWA-Guest, Slot 0 AP 0cd0.f897.ae60, C9117AXI-lobby

2021/09/28 12:59:51.782009 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Received Dot11 association request. Processing started,SSID: EWA-Guest, Policy profile: Guest-Policy, AP Name: C9117AXI-lobby, Ap Mac Address: 0cd0.f897.ae60 BSSID MAC0000.0000.0000 wlan ID: 4RSSI: -39, SNR: 0

2021/09/28 12:59:51.782152 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2021/09/28 12:59:51.782357 {wncd_x_R0-0}{1}: [dot11-validate] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

2021/09/28 12:59:51.782480 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 dot11 send association response. Sending association response with resp_status_code: 0

2021/09/28 12:59:51.782483 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 Dot11 Capability info byte1 1, byte2: 14

2021/09/28 12:59:51.782509 {wncd_x_R0-0}{1}: [dot11-frame] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

2021/09/28 12:59:51.782519 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 dot11 send association response. Sending assoc response of length: 115 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

2021/09/28 12:59:51.782611 {wncd_x_R0-0}{1}: [dot11] [26328]: (note): MAC: 3423.874c.6bf7 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

2021/09/28 12:59:51.782626 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

2021/09/28 12:59:51.782676 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Station Dot11 association is successful.

已跳过第2层身份验证:

2021/09/28 12:59:51.782727 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Starting L2 authentication. Bssid in state machine:0cd0.f897.ae60 Bssid in request is:0cd0.f897.ae60

2021/09/28 12:59:51.782745 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

2021/09/28 12:59:51.782785 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L2 Authentication initiated. method WEBAUTH, Policy VLAN 2621,AAA override = 0

2021/09/28 12:59:51.782803 {wncd_x_R0-0}{1}: [sanet-shim-translate] [26328]: (ERR): 3423.874c.6bf7 wlan_profile Not Found : Device information attributes not populated

[...]

2021/09/28 12:59:51.787912 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_PENDING

2021/09/28 12:59:51.787953 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.787966 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 L2 Authentication of station is successful., L3 Authentication : 1

ACL plumb:

2021/09/28 12:59:51.785227 {wncd_x_R0-0}{1}: [webauth-sm] [26328]: (info): [ 0.0.0.0]Starting Webauth, mac [34:23:87:4c:6b:f7],IIF 0 , audit-ID 041510AC0000000E2C7D71DB

2021/09/28 12:59:51.785307 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:51.785378 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv4 intercept ACL via SVM, name: WA-v4-int-172.16.80.8, priority: 50, IIF-ID: 0

2021/09/28 12:59:51.785738 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = WA-v4-int-172.16.80.8

2021/09/28 12:59:51.786324 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv6 intercept ACL via SVM, name: IP-Adm-V6-Int-ACL-global, priority: 52, IIF-ID: 0

2021/09/28 12:59:51.786598 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = IP-Adm-V6-Int-ACL-global

2021/09/28 12:59:51.787904 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_AWAIT_L2_WEBAUTH_START_RESP -> S_AUTHIF_L2_WEBAUTH_PENDING

IP学习过程:

2021/09/28 12:59:51.799515 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2021/09/28 12:59:51.799716 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2021/09/28 12:59:51.802213 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.916777 {wncd_x_R0-0}{1}: [sisf-packet] [26328]: (debug): RX: ARP from interface capwap_9000000b on vlan 2621 Source MAC: 3423.874c.6bf7 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 3423.874c.6bf7 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: 172.16.21.153

[...]

2021/09/28 12:59:52.810136 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (note): MAC: 3423.874c.6bf7 Client IP learn successful. Method: ARP IP: 172.16.21.153

2021/09/28 12:59:52.810185 {wncd_x_R0-0}{1}: [epm] [26328]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 2621 fail count 0 dirty_counter 0 is_dirty 0

2021/09/28 12:59:52.810404 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] auth mgr attr change notification is received for attr (8)

2021/09/28 12:59:52.810794 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:52.810863 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

第3层身份验证和重定向过程:

2021/09/28 12:59:52.811141 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication initiated. LWA

2021/09/28 12:59:52.811154 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

2021/09/28 12:59:55.324550 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]GET rcvd when in LOGIN state

2021/09/28 12:59:55.324565 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]HTTP GET request

2021/09/28 12:59:55.324588 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Parse GET, src [172.16.21.153] dst [x.x.x.x] url [http://browser-test-website/]

[...]

2021/09/28 13:01:29.859434 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]POST rcvd when in LOGIN state

2021/09/28 13:01:29.859636 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv4 intecept ACL via SVM, name "WA-v4-int-172.16.80.8", pri 50, IIF 0

2021/09/28 13:01:29.860335 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv6 intecept ACL via SVM, name "IP-Adm-V6-Int-ACL-global", pri 52, IIF 0

2021/09/28 13:01:29.861092 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] Authc success from WebAuth, Auth event success

2021/09/28 13:01:29.861151 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [26328]: (note): Authentication Success. Resolved Policy bitmap:0 for client 3423.874c.6bf7

2021/09/28 13:01:29.862867 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication Successful. ACL:[]

2021/09/28 13:01:29.862871 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

转换到运行状态:

2021/09/28 13:01:29.863176 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: 0cd0.f897.ae60 capwap IFID: 0x9000000b

2021/09/28 13:01:29.863272 {wncd_x_R0-0}{1}: [errmsg] [26328]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (3423.874C.6BF7) joined with ssid (EWA-Guest) for device with MAC: 3423.874c.6bf7

2021/09/28 13:01:29.863334 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2621" ]

2021/09/28 13:01:29.863336 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/09/28 13:01:29.863343 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

2021/09/28 13:01:29.863387 {wncd_x_R0-0}{1}: [ewlc-qos-client] [26328]: (info): MAC: 3423.874c.6bf7 Client QoS run state handler

2021/09/28 13:01:29.863409 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [26328]: (debug): Managed client RUN state notification: 3423.874c.6bf7

2021/09/28 13:01:29.863451 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

6.0 |

26-Nov-2024 |

添加了关于虚拟ipv6地址要求的小注释 |

5.0 |

12-Jan-2023 |

添加了有关默认授权方法的小注释 |

4.0 |

02-May-2022 |

修复拼写和格式 |

2.0 |

11-Oct-2021 |

首次公开发布 |

1.0 |

12-Oct-2021 |

初始版本 |

由思科工程师提供

- 赫苏斯·埃雷拉·加西亚思科TAC

- 蒂亚戈·安图内斯思科TAC

反馈

反馈