简介

本文档介绍Catalyst 9800无线LAN控制器(WLC)与Aruba ClearPass的集成。

先决条件

本指南假设已配置并验证以下组件:

- 所有相关组件均同步到网络时间协议(NTP),并验证其时间是否正确(证书验证所需)

- 可运行的DNS服务器(访客流量需要,证书撤销列表(CRL)验证)

- 可运行的DHCP服务器

- 可选的证书颁发机构(CA)(签署CPPM托管访客门户时需要)

- Catalyst 9800 WLC

- Aruba ClearPass服务器(需要平台许可证、访问许可证、板载许可证)

- Vmware ESXi

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 运行17.3.4c的Cisco Catalyst C9800-L-C

- 思科Catalyst C9130AX

- Aruba ClearPass,6-8-0-109592和6.8-3补丁

- MS Windows服务器

- Active Directory(为基于计算机的自动证书颁发给受管终端而配置的GP)

- 带选项43和选项60的DHCP服务器

- DNS 服务器

- NTP服务器对所有组件进行时间同步

- CA

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

Catalyst 9800 WLC实施的集成在Flexconnect模式的接入点(AP)部署中利用无线客户端的集中Web身份验证(CWA)。

访客无线身份验证由访客门户支持,具有匿名可接受用户策略(AUP)页面,托管于安全隔离区(DMZ)分段中的Aruba Clearpass上。

该图传达访客WiFi接入交换的详细信息,然后才允许访客用户接入网络:

1. 访客用户与远程办公室中的访客Wifi关联。

2. 初始RADIUS访问请求由C9800代理到RADIUS服务器。

3. 服务器在本地MAC终端数据库中查找提供的访客MAC地址。

如果未找到MAC地址,则服务器将使用MAC身份验证绕行(MAB)配置文件做出响应。此RADIUS响应包括:

4. 客户端将经历IP学习过程,并在该过程中分配了IP地址。

5. C9800将访客客户端(由其MAC地址标识)转换为“Web Auth Pending”状态。

6. 大多数与访客WLAN关联的现代设备操作系统都执行某种强制网络门户检测。

确切的检测机制取决于具体的操作系统实施。客户端操作系统会打开一个弹出窗口(伪浏览器)对话框,其中页面由C9800重定向至由RADIUS服务器托管的访客门户URL(作为RADIUS访问接受响应的一部分提供)。

7. 访客用户接受显示的弹出窗口中的条款和条件。ClearPass在其终端数据库(DB)中为客户端MAC地址设置一个标志,以指示客户端已完成身份验证,并通过根据路由表选择接口(如果ClearPass上存在多个接口)启动RADIUS授权更改(CoA)。

8. WLC将访客客户端转换为“运行”状态,并且用户无需进一步重定向即可访问Internet。

注意:对于思科9800外部、锚点无线控制器与RADIUS和外部托管的访客门户的状态流程图,请参阅本文的附录部分。

访客中心Web身份验证(CWA)状态图

访客中心Web身份验证(CWA)状态图

CWA访客企业部署的流量

在具有多个分支机构的典型企业部署中,每个分支机构均设置为在访客接受EULA后通过访客门户为访客提供安全、分段访问。

在此配置示例中,9800 CWA用于访客接入,通过集成到单独的ClearPass实例,该实例专门为网络安全DMZ中的访客用户部署。

访客必须接受DMZ ClearPass服务器提供的Web同意弹出门户中列出的条款和条件。此配置示例重点介绍匿名访客访问方法(即,无需访客用户名/密码即可对访客门户进行身份验证)。

与此部署对应的流量流如图所示:

1. RADIUS - MAB阶段

2. 访客客户端URL重定向到访客门户

3. 访客在访客门户上接受EULA后,RADIUS CoA Reauthenticate从CPPM颁发到9800 WLC

4. 允许访客访问互联网

网络图

注意:出于实验室演示目的,使用单个/组合的Aruba CPPPM服务器实例同时提供访客和公司SSID网络接入服务器(NAS)功能。 最佳做法实施建议使用独立的NAS实例。

配置

在本配置示例中,利用C9800上的新配置模型来创建必要的配置文件和标记,以便为企业分支机构提供dot1x企业访问和CWA访客访问。下图总结了生成的配置:

配置访客无线接入C9800参数

C9800 -访客的AAA配置

注意:关于思科漏洞ID CSCvh03827,请确保定义的身份验证、授权和记帐(AAA)服务器未实现负载均衡,因为该机制依赖WLC中的SessionID持续性来进行ClearPass RADIUS交换。

步骤1:将Aruba ClearPass DMZ服务器添加到9800 WLC配置并创建身份验证方法列表。导航到Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add(RADIUS)并输入RADIUS服务器信息。

第二步:定义访客的AAA服务器组,并将步骤1中配置的服务器分配给此服务器组。导航到Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add。

第三步:定义访客访问的授权方法列表并映射在步骤2中创建的服务器组。 导航到Configuration > Security > AAA > AAA Method List > Authorization > +Add。选择Type Network,然后选择AAA Server Group“步骤2”中的“配置”。

第四步:为访客访问创建记账方法列表,并映射在步骤2中创建的服务器组。 导航到Configuration > Security > AAA > AAA Method List > Accounting > +Add。从下拉菜单中选择Type Identity,然后选择AAA Server Group在步骤2中进行配置。

C9800 -配置重定向ACL

重定向ACL定义必须重定向到访客门户的流量与允许无重定向通过的流量。 此处,ACL deny表示绕过重定向或通过,而permit表示重定向到门户。对于每个流量类,在创建访问控制条目(ACE)并创建与入口和出口流量均匹配的ACE时,必须考虑流量方向。

导航到Configuration > Security > ACL,然后定义名为CAPTIVE_PORTAL_REDIRECT的新ACL。使用以下ACE配置ACL:

- ACE1:允许双向互联网控制消息协议(ICMP)流量绕过重定向,主要用于验证可达性。

- ACE10、ACE30:允许双向的DNS流量流向DNS服务器10.0.10.4,且不会重定向到门户。需要执行DNS查找并拦截响应才能触发访客流量。

- ACE70、ACE80、ACE110、ACE120:允许用户通过HTTP和HTTPS访问访客强制网络门户。

- ACE150:重定向所有HTTP流量(UDP端口80)。

C9800 -访客WLAN配置文件配置

步骤1:导航到Configuration > Tags & Profiles > Wireless > +Add。 创建新的SSID配置文件WP_Guest,并广播与访客客户端关联的SSID“Guest”。

在同一Add WLAN对话框下,导航至Security > Layer 2选项卡。

- 第2层安全模式:无

- MAC过滤:已启用

- 授权列表:下拉菜单中的AAA_Authz_CPPPM(在第3步中配置,作为AAA配置的一部分)

C9800 -访客策略配置文件定义

在C9800 WLC GUI上,导航到Configuration > Tags & Profiles > Policy > +Add。

名称:PP_Guest

状态:已启用

集中交换:已禁用

集中身份验证:已启用

中心DHCP:已禁用

中心关联:已禁用

导航到同一Add Policy Profile对话框中的Access Policies选项卡。

- RADIUS分析:已启用

- VLAN/VLAN组:210(即,VLAN 210是每个分支机构位置的访客本地VLAN)

注意:必须在9800 WLC上的VLAN下定义Flex的访客VLAN,即VLAN/VLAN组类型VLAN编号。

已知缺陷:如果在WLC和Flex配置文件中定义了相同的Flex访客VLAN,则Cisco bug ID CSCvn48234会导致不广播SSID。

在同一Add Policy Profile对话框中,导航至Advanced选项卡。

- 允许AAA覆盖:已启用

- NAC状态:已启用

- NAC类型:RADIUS

- 记帐列表:AAA_Accounting_CPPPM(在步骤4中定义,作为AAA配置的一部分)

注意:必须使用“网络准入控制(NAC)状态-启用”才能使C9800 WLC接受RADIUS CoA消息。

C9800 -策略标记

在C9800 GUI上,导航到Configuration > Tags & Profiles > Tags > Policy > +Add。

- 名称:PT_CAN01

- 说明:CAN01分支站点的策略标记

在同一对话框中Add Policy Tag,在WLAN-POLICY MAPS下单击+Add,然后将之前创建的WLAN配置文件映射到策略配置文件:

- WLAN配置文件:WP_Guest

- 策略配置文件:PP_Guest

C9800 - AP加入配置文件

在C9800 WLC GUI上,导航到Configuration > Tags & Profiles > AP Join > +Add。

- 名称:Branch_AP_Profile

- NTP服务器:10.0.10.4(请参考实验拓扑图)。这是Branch中的AP用于同步的NTP服务器。

C9800 - Flex配置文件

配置文件和标签是模块化的,可以重复用于多个站点。

对于FlexConnect部署,如果所有分支站点使用相同的VLAN ID,则可以重复使用相同的flex profile。

步骤1:在C9800 WLC GUI上,导航到Configuration > Tags & Profiles > Flex > +Add。

- 名称:FP_Branch

- 本地VLAN ID:10(仅当具有非默认本地VLAN且要具有AP管理接口时需要)

在同一Add Flex Profile对话框中,导航至Policy ACL选项卡,然后点击+Add。

- ACL名称:CAPTIVE_PORTAL_REDIRECT

- 集中Web身份验证:已启用

在Flexconnect部署中,当重定向发生在AP而不是C9800上时,每个托管AP都应在本地下载重定向ACL。

在同一Add Flex Profile对话框中,导航至VLAN选项卡,然后单击+Add(参考实验拓扑图)。

- VLAN名称:guest

- VLAN Id:210

C9800 -站点标记

在9800 WLC GUI上,导航到Configuration > Tags & Profiles > Tags > Site > Add。

注意:为每个远程站点创建一个唯一的站点标记,该标记必须支持两个无线SSID(如所述)。

地理位置、站点标签和Flex Profile配置之间有1-1映射。

Flex connect站点必须具有与之关联的flex connect配置文件。每个Flex Connect站点最多可以有100个接入点。

- 名称:ST_CAN01

- AP加入配置文件:Branch_AP_Profile

- Flex配置文件:FP_Branch

- 启用本地站点:已禁用

C9800 - RF配置文件

在9800 WLC GUI上,导航到Configuration > Tags & Profiles > Tags > RF > Add。

- 名称:Branch_RF

- 5 GHz频段射频(RF)配置文件:Typical_Client_Density_5gh(系统定义选项)

- 2.4 GHz频段RF配置文件:Typical_Client_Density_2gh(系统定义选项)

C9800 -为AP分配标记

为部署中的各个AP分配定义的标记,有两个选项可用:

- 基于AP名称的分配,利用与AP名称字段中的模式匹配的regex规则(Configure > Tags & Profiles > Tags > AP > Filter)

- 基于AP以太网MAC地址的分配(Configure > Tags & Profiles > Tags > AP > Static)

在使用思科DNA中心的生产部署中,强烈建议使用DNAC和AP PNP工作流程,或使用9800中提供的静态批量逗号分隔值(CSV)上传方法,以避免手动分配每个AP。导航至Configure > Tags & Profiles > Tags > AP > Static > Add(注意Upload File选项)。

- AP MAC地址:<AP_ETHERNET_MAC>

- 策略标记名称:PT_CAN01

- 站点标记名称:ST_CAN01

- RF标记名称:Branch_RF

注意:从Cisco IOS® XE 17.3.4c开始,每个控制器最多有1,000个正则表达式规则限制。如果部署中的站点数量超过此数量,则必须使用静态的每MAC分配。

注意:或者,要使用基于AP名称regex的标记分配方法,请导航到Configure > Tags & Profiles > Tags > AP > Filter > Add。

- 名称:BR_CAN01

- AP名称正则表达式:BR-CAN01-.(7)(此规则匹配组织内采用的AP名称约定。在本例中,将标记分配给具有包含“BR_CAN01-”且后跟任意七个字符的AP名称字段的AP。)

- 优先级:1

- 策略标记名称:PT_CAN01(根据定义)

- 站点标记名称:ST_CAN01

- RF标记名称:Branch_RF

配置Aruba CPPM实例

有关基于Aruba CPPM配置的生产/最佳实践,请联系您当地的HPE Aruba SE资源。

Aruba ClearPass服务器初始配置

Aruba ClearPass是使用开放式虚拟化格式(OVF)模板在分配这些资源的ESXi <>服务器上部署的:

- 两个保留的虚拟CPU

- 6 GB RAM

- 80 GB磁盘(必须在初始虚拟机部署后手动添加,然后才能打开计算机)

申请许可证

通过Administration > Server Manager > Licensing申请平台许可证。添加Platform、Access和Onboard licenses。

服务器主机名

导航到Administration > Server Manager > Server Configuration(或者)并选择新调配的CPPM服务器。

- 主机名:cpppm

- FQDN:cppm.example.com

- 检验管理端口IP编址和DNS

生成CPPM Web服务器证书(HTTPS)

当ClearPass Guest Portal页面通过HTTPS呈现给连接到分支机构中访客Wifi的访客客户端时,使用此证书。

步骤1:上传CA发布链证书。

导航到Administration > Certificates > Trust List > Add。

- 用法:启用其他

第二步: 创建证书签名请求。

导航到Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate。

-单击 Create Certificate Signing Request

- 通用名称:CPPM

- 组织: cppm.example.com

确保填充SAN字段(SAN以及所需的IP和其他FQDN中必须有公用名称)。格式是DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>。

第三步:在您选择的CA中,对新生成的CPPM HTTPS服务CSR签名。

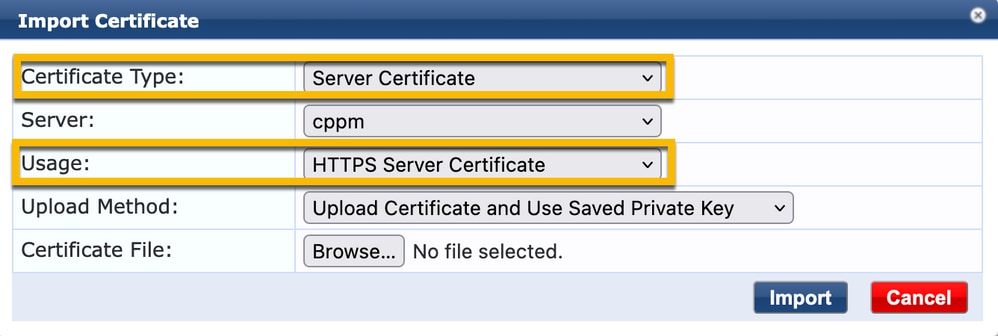

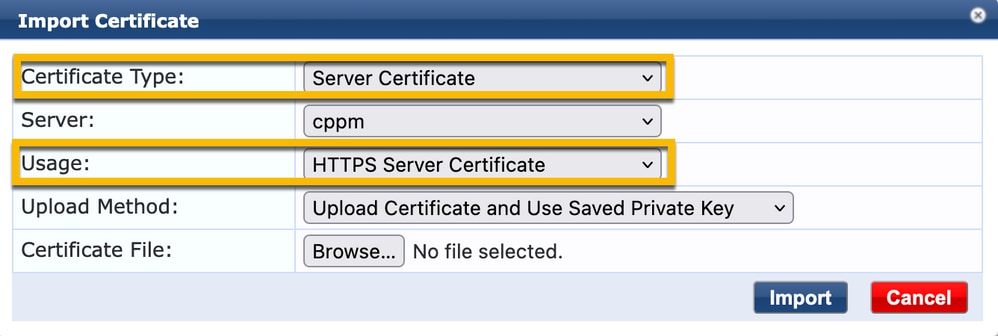

第四步:导航到Certificate Template > Web Server > Import Certificate。

- 证书类型:服务器证书

- 用法: HTTP服务器证书

- 证书文件(Certificate File):浏览,然后选择CA签名的CPPM HTTPS服务证书

将C9800 WLC定义为网络设备

导航到Configuration > Network > Devices > Add。

- 名称:WLC_9800_Branch

- IP或子网地址:10.85.54.99(请参阅实验拓扑图)

- RADIUS共享Cisco: <WLC RADIUS密码>

- 供应商名称:Cisco

- 启用RADIUS动态授权:1700

访客门户页面和CoA计时器

在整个配置中设置正确的计时器值非常重要。如果未调整计时器,则您可能会遇到与客户端的循环Web门户重定向,而不是“运行状态”。

要注意的计时器:

- 门户Web登录计时器:此计时器会延迟重定向页面,然后才允许访问访客门户页面通知CPPM服务状态转换、注册终端自定义属性“Allow-Guest-Internet”值并触发从CPPM到WLC的CoA进程。导航到

Guest > Configuration > Pages > Web Logins。

- 选择Guest Portal Name: Lab Anonymous Guest Registration(此访客门户页面配置如下所示)

-点击 Edit

- 登录延迟:6秒

- ClearPass CoA延迟计时器:这会延迟从ClearPass到WLC的CoA消息的产生。在CoA确认(ACK)从WLC返回之前,CPPM要在内部成功转换客户端终端的状态,这是必需的。实验室测试显示来自WLC的次毫秒响应时间,如果CPPM尚未完成终端属性的更新,来自WLC的新RADIUS会话将与未经身份验证的MAB服务实施策略相匹配,并且客户端将再次获得重定向页面。导航到

CPPM > Administration > Server Manager > Server Configuration并选择CPPM Server > Service Parameters。

- RADIUS动态授权(DM/CoA)延迟-设置为六秒

ClearPass -访客CWA配置

ClearPass端CWA配置包括(3)个服务点/阶段:

| ClearPass组件 |

服务类型 |

目的 |

| 1. 策略管理器 |

服务:Mac身份验证 |

如果自定义属性Allow-Guest-Internet= TRUE,则允许它进入网络。 否则,请触发Redirect和COA: Reauthenticate。 |

| 2. 访客 |

Web登录 |

显示匿名登录AUP页面。

身份验证后设置自定义属性Allow-Guest-Internet= TRUE。 |

| 3. 策略管理器 |

服务:基于Web的身份验证 |

将终端更新到 Known

设置自定义属性Allow-Guest-Internet= TRUE

COA: Reauthenticate |

ClearPass终端元数据属性:Allow-Guest-Internet

创建类型为Boolean的元数据属性,以便在客户端在“Webauth Pending”和“Run”状态之间转换时跟踪访客终端状态:

- 连接到Wifi的新访客具有默认元数据属性设置,以便允许-访客-互联网=false。根据此属性,客户端身份验证通过MAB服务

- 当您点击AUP Accept按钮时,访客客户端会更新其元数据属性,以便Allow-Guest-Internet=true。基于此属性的后续MAB设置为True,允许对互联网进行非重定向访问

导航到ClearPass > Configuration > Endpoints,从列表中选择任何终端,点击Attributes选项卡,使用值添加Allow-Guest-Internetfalse,然后Save。

注意:您也可以编辑同一端点,并在完成后删除此属性-此步骤只是创建端点元数据DB中可用于策略的字段。

ClearPass重新验证实施策略配置

创建在客户端接受Guest Portal页面上的AUP后立即分配给访客客户端的实施配置文件。

导航到ClearPass > Configuration > Profiles > Add。

- 模板:RADIUS动态授权

- 名称:Cisco_WLC_Guest_COA

| Radius:IETF |

Calling-Station-Id |

%{Radius:IETF:Calling-Station-Id} |

| Radius:思科 |

Cisco-AVPair |

subscriber:command=reauthenticate |

| Radius:思科 |

Cisco-AVPair |

%{Radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| Radius:思科 |

Cisco-AVPair |

subscriber:reauthenticate-type=last-type=last |

ClearPass访客门户重定向实施配置文件配置

创建在初始MAB阶段应用于访客的强制配置文件,当MAC地址在CPPM终端数据库中找不到,并且“Allow-Guest-Internet”设置为“true”时。

这会导致9800 WLC将访客客户端重定向到CPPM访客门户以进行外部身份验证。

导航到ClearPass > Enforcement > Profiles > Add。

- 名称:Cisco_Portal_Redirect

- 类型:RADIUS

- 操作:接受

ClearPass重定向实施配置文件

ClearPass重定向实施配置文件

在同一对话框的Attributes选项卡下,根据此映像配置两个属性:

ClearPass重定向配置文件属性

ClearPass重定向配置文件属性

url-redirect-acl属性设置为CAPTIVE-PORTAL-REDIRECT,这是在C9800上创建的ACL的名称。

注意:RADIUS消息中仅传递对ACL的引用,而不传递ACL内容。在9800 WLC上创建的ACL的名称与此RADIUS属性的值完全匹配非常重要,如下所示。

url-redirect属性由几个参数组成:

当您导航到CPPM > Guest > Configuration > Pages > Web Logins > Edit时,会看到ClearPass访客Web登录页面的URL。

在本示例中,CPPM中的访客门户页面名称定义为iaccept。

注意:介绍访客门户页面的配置步骤。

注意:对于思科设备,通常使用audit_session_id,但其他供应商不支持此功能。

ClearPass元数据实施配置文件配置

配置实施配置文件,以更新用于由CPPM跟踪状态转换的终端元数据属性。

此配置文件应用于终端数据库中访客客户端的MAC地址条目,并将Allow-Guest-Internet 参数设置为“true”。

导航到ClearPass > Enforcement > Profiles > Add。

- 模板:ClearPass实体更新实施

- 类型:Post_Authentication

在同一对话框中,选择Attributes选项卡。

- 类型:终端

- 名称:Allow-Guest-Internet

注意:要将此名称显示在下拉菜单中,必须至少为一个终端手动定义此字段,如步骤中所述。

- 值:true

ClearPass访客Internet访问实施策略配置

导航到ClearPass > Enforcement > Policies > Add。

- 名称:WLC Cisco Guest Allow

- 实施类型:RADIUS

- 默认配置文件:Cisco_Portal_Redirect

在同一对话框中,导航到Rules选项卡并单击Add Rule。

- 类型:终端

- 名称:Allow-Guest-Internet

- 运算符:等于

- 值正确

- 配置文件名称/选择添加:[RADIUS] [允许访问配置文件]

ClearPass Guest Post-AUP实施策略配置

导航到ClearPass > Enforcement > Policies > Add。

- 名称:Cisco WLC Webauth实施策略

- 实施类型:WEBAUTH (SNMP/Agent/CLI/CoA)

- 默认配置文件:[RADIUS_CoA] Cisco_Reauthenticate_Session

在同一对话框中,导航到Rules > Add。

- 条件:身份验证

- 名称:状态

- 运算符:等于

- 值:用户

- 配置文件名称:

- [身份验证后] [更新已知终端]

- [Post Authentication] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

注意:如果您运行的场景具有连续的Guest Portal重定向伪浏览器弹出窗口,则表示CPPM计时器需要调整或RADIUS CoA消息未在CPPM和9800 WLC之间正确交换。检验这些站点。

- 导航到CPPM > Monitoring > Live Monitoring > Access Tracker,并确保RADIUS日志条目包含RADIUS CoA详细信息。

- 在9800 WLC上,导航到Troubleshooting > Packet Capture,在预期会到达RADIUS CoA数据包的接口上启用PCAP,并验证是否收到来自CPPM的RADIUS CoA消息。

ClearPass MAB身份验证服务配置

服务在属性值(AV)对Radius:Cisco | CiscoAVPair | cisco-wlan-ssid

导航到ClearPass > Configuration > Services > Add。

“服务”选项卡:

- 名称:GuestPortal - Mac Auth

- 类型:MAC身份验证

- 更多选项:选择授权,配置文件终端

添加匹配规则:

- 类型:Radius:Cisco

- 名称:Cisco-AVPair

- 运算符:等于

- 值:cisco-wlan-ssid=Guest(匹配配置的访客SSID名称)

注意:“Guest”是通过9800 WLC广播的访客SSID的名称。

在同一对话框中,选择Authentication选项卡。

- 身份验证方法:删除[MAC AUTH],添加[允许所有MAC身份验证]

- 身份验证源:[终端存储库][本地SQL DB],[访客用户存储库][本地SQL DB]

在同一对话框中,选择Enforcement选项卡。

- 实施策略:WLC Cisco Guest Allow

在同一对话框中,选择Enforcement选项卡。

ClearPass Webauth服务配置

导航到ClearPass > Enforcement > Policies > Add。

- 名称:Guest_Portal_Webauth

- 类型:基于Web的身份验证

在同一对话框的Enforcement选项卡下,显示Enforcement Policy: Cisco WLC Webauth Enforcement Policy。

ClearPass - Web登录

对于Anonymous AUP Guest Portal页面,请使用没有密码字段的单个用户名。

使用的用户名必须定义/设置以下字段:

username_auth | 用户名身份验证: | 1

要为用户设置“username_auth”字段,必须首先在“edit user”表单中显示该字段。导航到ClearPass > Guest > Configuration > Pages > Forms,然后选择create_user表单。

选择visitor_name(第20行),然后单击Insert After。

现在创建用户名以便在AUP访客门户页面后使用。

导航到CPPM > Guest > Guest > Manage Accounts > Create。

- 访客名称:GuestWiFi

- 公司名称:Cisco

- 电邮地址:guest@example.com

- 用户名身份验证:仅允许访客使用其用户名进行访问:已启用

- 帐户激活:现在

- 帐户过期:帐户未过期

- 使用条款:我是发起人:已启用

创建Web登录表单。导航到CPPM > Guest > Configuration > Web Logins。

名称:实验室匿名访客门户

页面名称:iaccept

供应商设置:Aruba Networks

登录方法:服务器发起-向控制器发送授权更改(RFC 3576)

身份验证:匿名-不需要用户名或密码

匿名用户:访客Wifi

条款:要求确认条款和条件

登录标签:接受并连接

默认URL:www.example.com

登录延迟:6

更新终端:将用户的MAC地址标记为已知终端

高级:自定义与终端存储的属性,在身份验证后部分中的终端属性:

用户名 | 用户名

visitor_name | 访客名称

cn | 访客名称

visitor_phone | 访客电话

邮件 | 发送邮件

邮件 | 发送邮件

sponsor_name | 发起人名称

sponsor_email | 发起人邮件

允许-访客-互联网 | 真

验证-访客CWA授权

在CPPM中,导航到Live Monitoring > Access Tracker。

新访客用户连接并触发MAB服务。

“摘要”选项卡:

在同一对话框中,导航到Input选项卡。

在同一对话框中,导航到Output选项卡。

Appendix

为便于参考,此处提供了思科9800外部锚点控制器与RADIUS服务器和外部托管访客门户交互的状态流程图。

具有锚点WLC的访客中心Web身份验证状态图

具有锚点WLC的访客中心Web身份验证状态图

相关信息

请注意,对于给定的无线客户端RADIUS事务,9800 WLC不能可靠地使用相同的UDP源端口,这一点很重要。这是ClearPass可以敏感的信息。此外,将任何RADIUS负载均衡基于客户端calling-station-id也很重要,不要尝试依赖来自WLC端的UDP源端口。

反馈

反馈