使用ISE内部CA在9800 WLC上配置EAP-TLS

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍使用身份服务引擎的证书颁发机构对用户进行身份验证的EAP-TLS身份验证。

先决条件

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 无线控制器:运行17.09.04a的C9800-40-K9

- 思科ISE:运行版本3补丁4

- AP型号:C9130AXI-D

- 交换机:9200-L-24P

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

大多数组织都有自己的CA向最终用户颁发证书以进行EAP-TLS身份验证。ISE包括一个内置证书颁发机构,可用于生成用户在EAP-TLS身份验证中使用的证书。在无法使用完整CA的情况下,使用ISE CA进行用户身份验证会更有优势。

本文档概述了有效使用ISE CA对无线用户进行身份验证所需的配置步骤。EAP-TLS身份验证流程

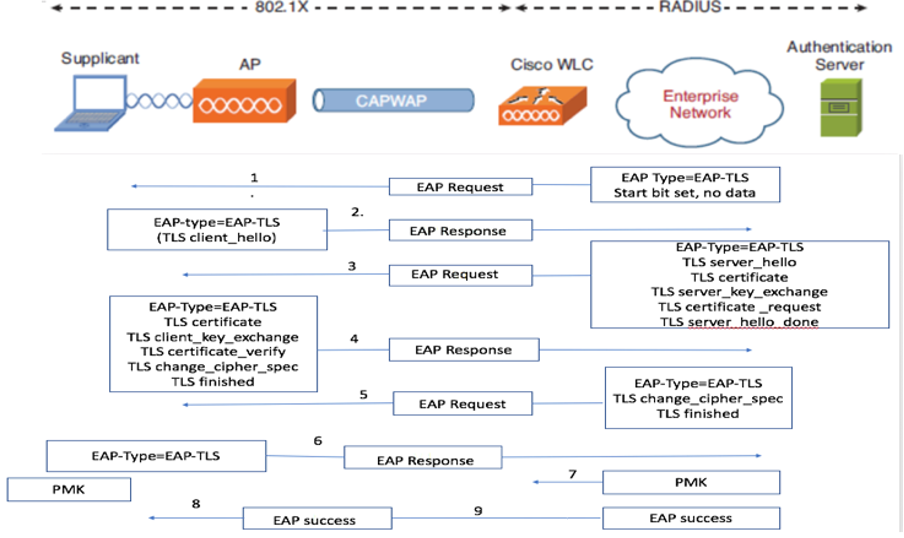

EAP-TLS身份验证流程

EAP-TLS身份验证流程

EAP-TLS身份验证流程

EAP-TLS流程中的步骤

- 无线客户端与接入点(AP)关联。

- 在此阶段,AP不允许数据传输并发送身份验证请求。

- 客户端作为请求方,使用EAP-Response Identity进行响应。

- 无线局域网控制器(WLC)将用户ID信息转发到身份验证服务器。

- RADIUS服务器使用EAP-TLS启动数据包回复客户端。

- EAP-TLS会话从此开始。

- 客户端将EAP-Response发送回身份验证服务器,包括密码设置为NULL的client_hello握手消息。

- 身份验证服务器使用访问质询数据包进行响应,该数据包包含:

TLS server_hello

Handshake message

Certificate

Server_key_exchange

Certificate request

Server_hello_done

9.客户端回复的EAP-Response消息包括:

Certificate (for server validation)

Client_key_exchange

Certificate_verify (to verify server trust)

Change_cipher_spec

TLS finished

10.成功进行客户端身份验证后,RADIUS服务器将发送访问质询,内容包括:

Change_cipher_spec

Handshake finished message

11.客户端验证哈希值以验证RADIUS服务器。

12.在TLS握手期间,从密钥动态派生新的加密密钥。

13. EAP-Success消息从服务器发送到身份验证器,然后发送到请求方。

14.启用EAP-TLS的无线客户端现在可以访问无线网络。

配置

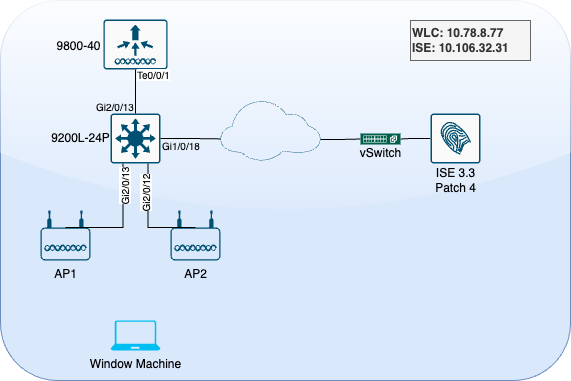

网络图

实验室拓扑结构

实验室拓扑结构

配置

在本节中,我们将配置两个组件:ISE和9800 WLC。

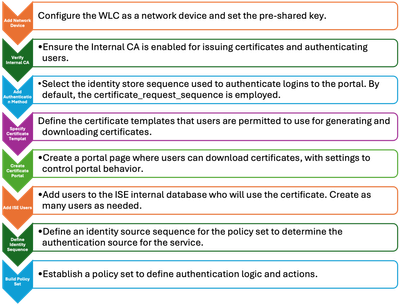

ISE 配置

以下是ISE服务器的配置步骤。每个步骤都附带此部分中的屏幕截图,以提供可视指导。

ISE服务器配置步骤

ISE服务器配置步骤

添加网络设备

要添加无线LAN控制器(WLC)作为网络设备,请使用以下说明:

- 导航到Administration > Network Resources > Network Devices。

- 单击+Add图标启动添加WLC的过程。

- 确保预共享密钥与WLC和ISE服务器匹配,以实现正确的通信。

- 正确输入所有详细信息后,点击左下角的Submit保存配置

添加网络设备

添加网络设备

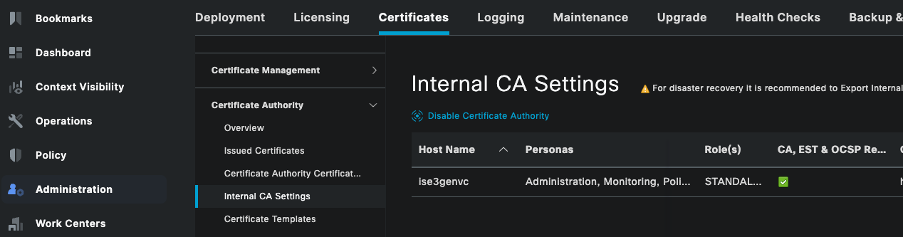

验证内部CA

要验证内部证书颁发机构(CA)设置,请执行以下步骤:

- 转至Administration > System > Certificates > Certificate Authority > Internal CA Settings。

- 确保已启用CA列以确认内部CA处于活动状态。

验证内部CA

验证内部CA

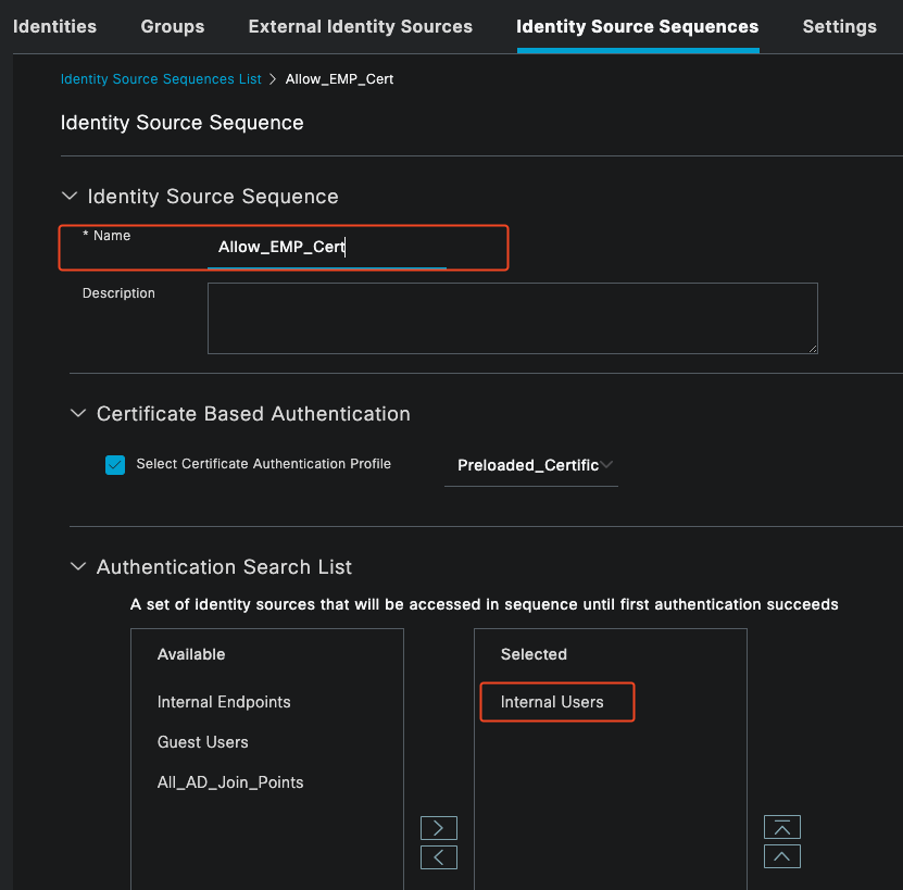

添加身份验证方法

导航到管理>身份管理>身份源序列。添加自定义身份序列以控制门户登录源。

认证方法

认证方法

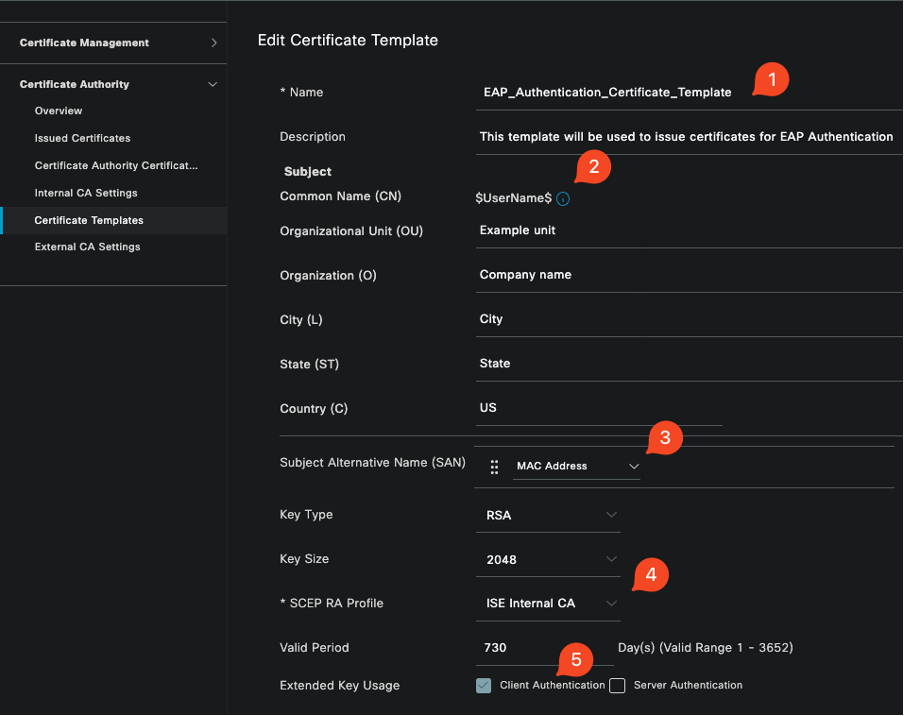

指定证书模板

要指定证书模板,请执行以下步骤:

步骤1.导航到管理>System >证书>证书颁发机构>证书模板。

步骤2.点击+Add图标以创建新的证书模板:

2.1为模板提供ISE服务器的本地唯一名称。

2.2确保公用名(CN)设置为$UserName$。

2.3检验主题备用名称(SAN)是否已映射到MAC地址。

2.4 将SCEP RA配置文件设置为ISE内部CA。

2.5在extended key usage部分,启用客户端身份验证。

证书模板

证书模板

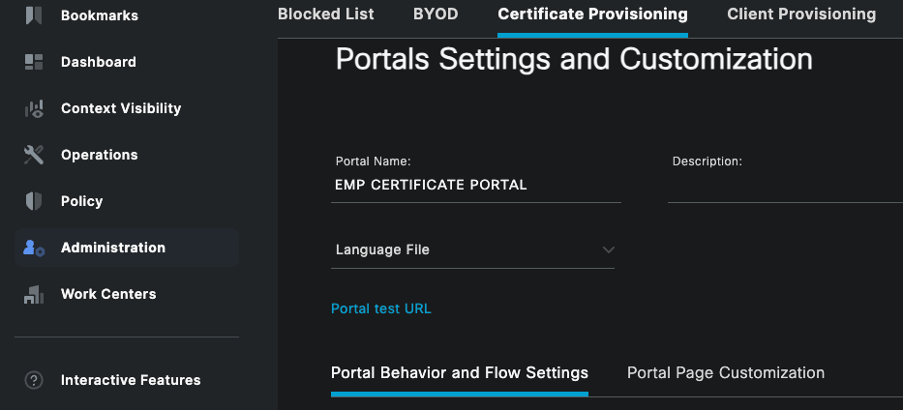

创建证书门户

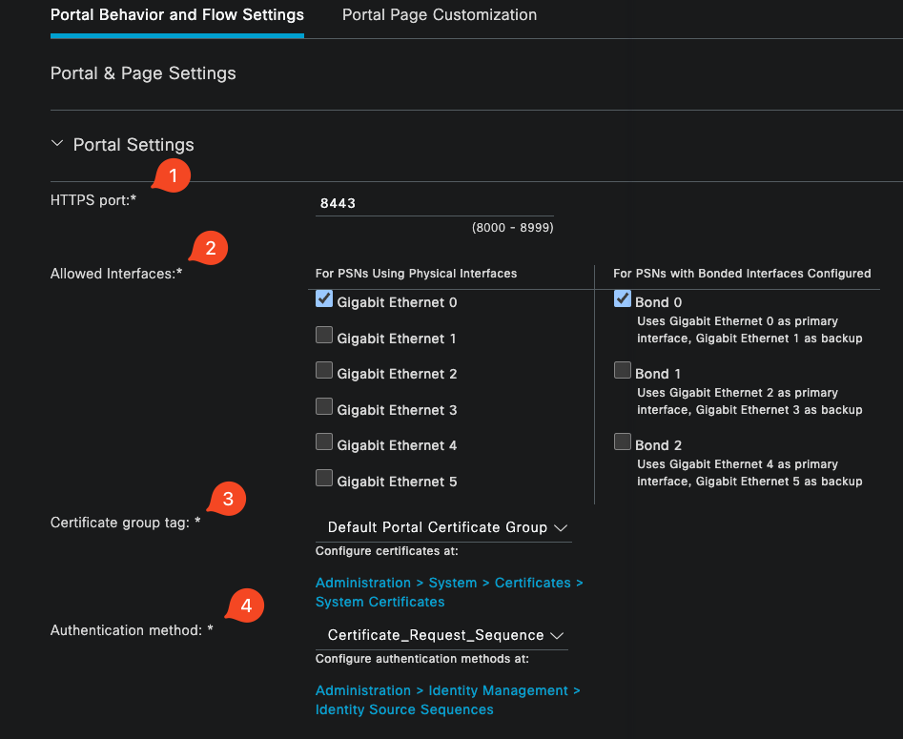

要创建用于生成客户端证书的证书门户,请执行以下步骤:

步骤1.导航到管理>设备门户管理>证书调配。

步骤2.单击创建,设置新的门户页面。

步骤3.为门户提供唯一名称,以便轻松识别它。

3.1.选择门户的端口号;将此设置为8443。

3.2.指定ISE侦听此门户的接口。

3.3.选择Certificate Group Tag作为默认门户证书组。

3.4.选择authentication method,指明用于验证登录此门户的身份库序列。

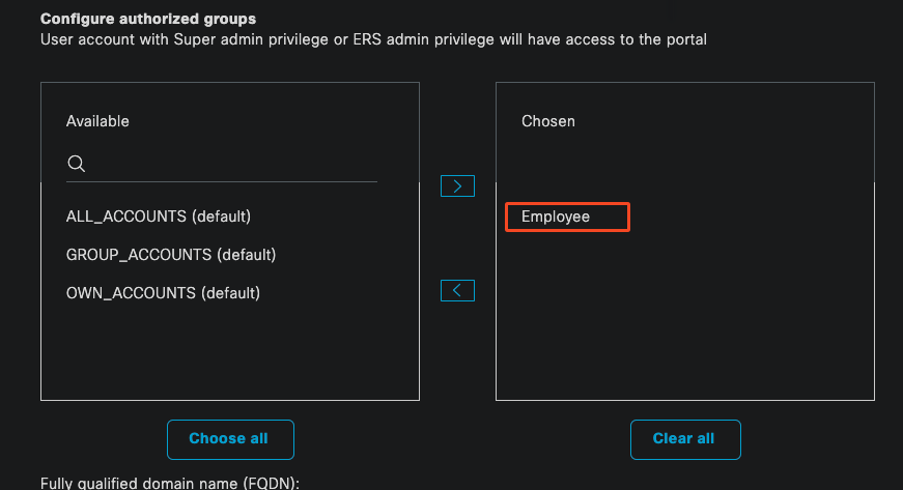

3.5.包括其成员可以访问门户的授权组。例如,如果您的用户属于此组,请选择Employee用户组。

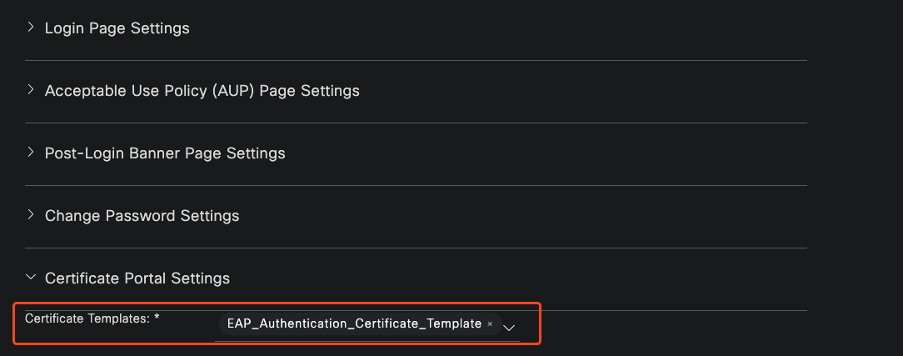

3.6.定义在“证书调配”(Certificate Provisioning)设置下允许的证书模板。

证书门户配置

证书门户配置

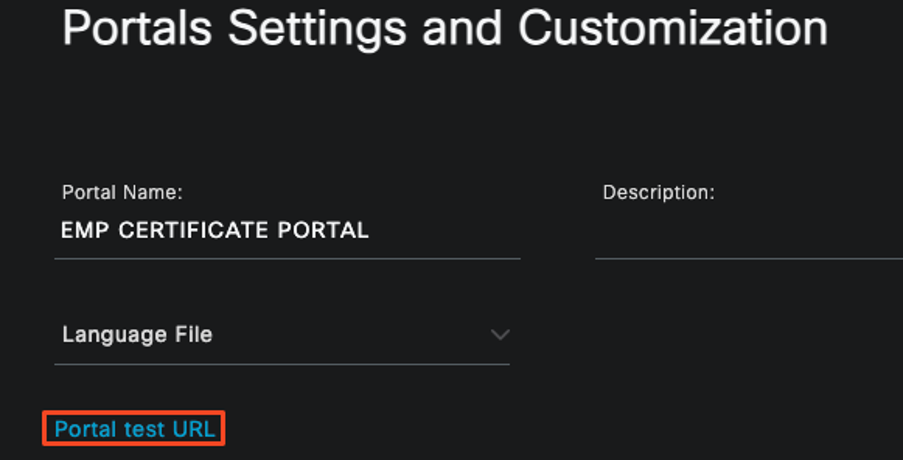

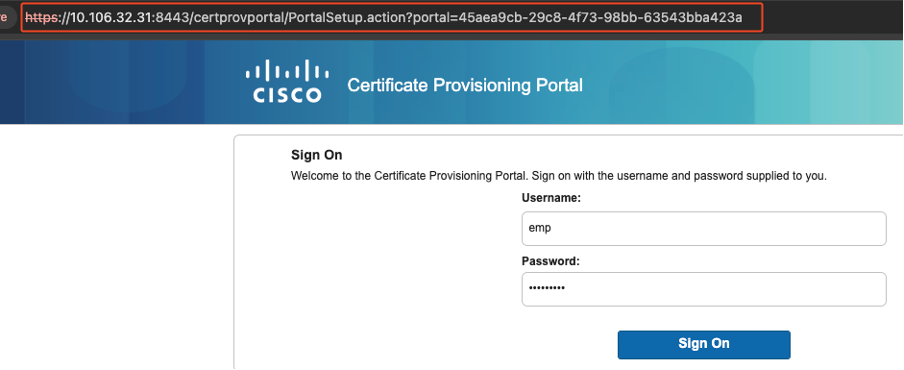

完成此设置后,您可以通过点击门户测试URL来测试门户。此操作将打开门户页面。

测试门户页面URL

测试门户页面URL

门户页

门户页

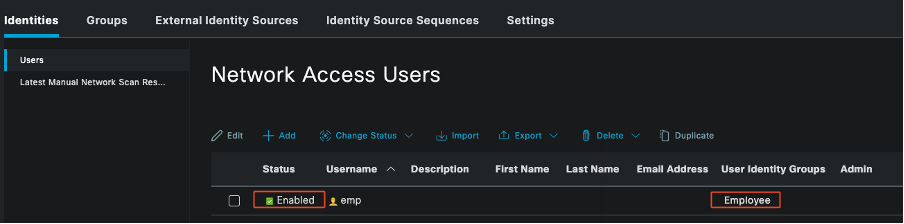

添加内部用户

要创建通过证书门户进行身份验证的用户,请执行以下步骤:

- 转至Administration > Identity Management > Identities > Users。

- 单击选项将用户添加到系统。

- 选择用户所属的User Identity Groups。在本例中,将用户分配到Employee组。

添加内部用户

添加内部用户

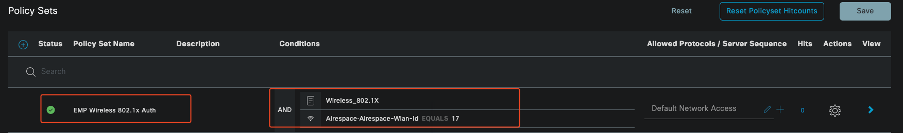

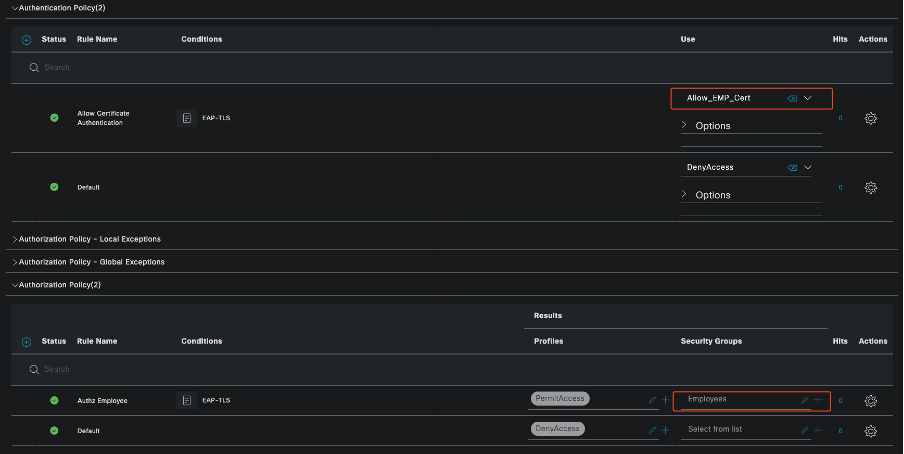

ISE证书调配门户和RADIUS策略配置

上一节介绍ISE证书调配门户的设置。现在,我们将ISE RADIUS策略集配置为允许用户身份验证。

- 配置ISE RADIUS策略集

- 导航到Policy > Policy Sets。

- 点击加号(+)创建新的策略集。

在本示例中,设置一个简单的策略集,用于使用用户证书对用户进行身份验证。

策略集

策略集

显示身份验证和授权策略的策略集

显示身份验证和授权策略的策略集

9800 WLC配置

以下是9800 WLC的配置步骤。每个步骤都附带此部分中的屏幕截图,以提供可视指导。

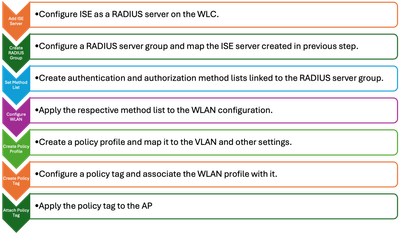

WLC配置步骤

WLC配置步骤

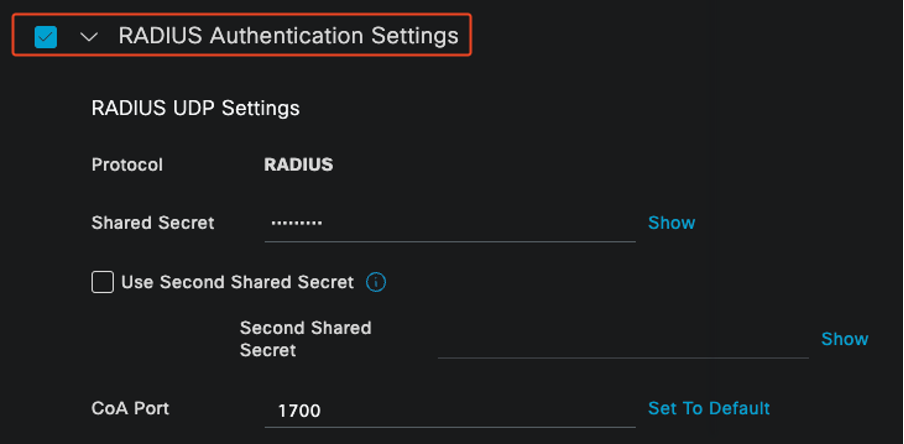

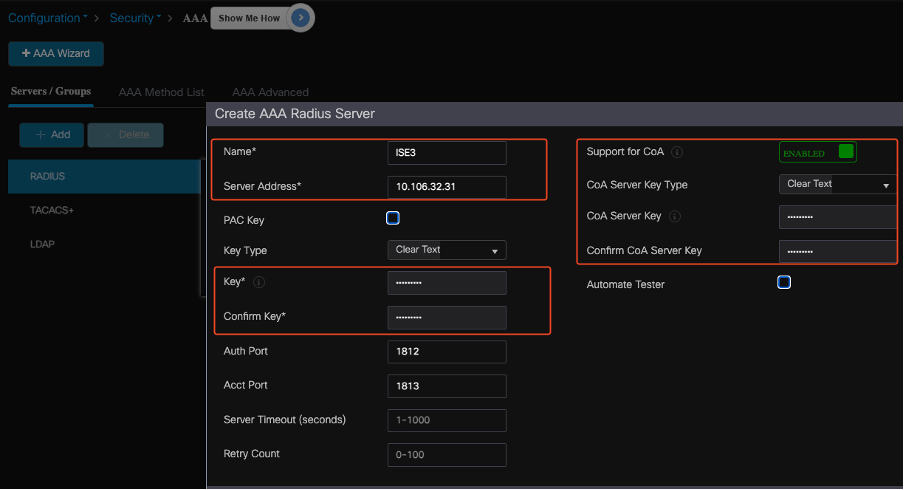

将ISE服务器添加到9800 WLC

- 要将ISE服务器与9800无线局域网控制器(WLC)集成,请执行以下步骤:

- 转至Configuration > Security > AAA。

- 单击Add按钮以在WLC配置中包含ISE服务器。

在WLC中添加ISE服务器

在WLC中添加ISE服务器

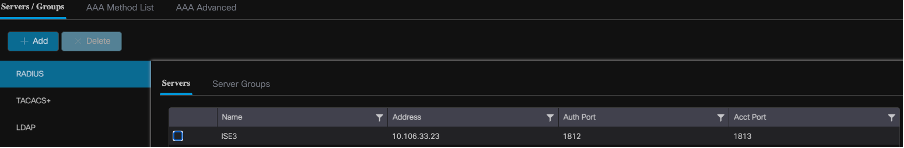

添加服务器后,它将显示在服务器列表中。

显示Radius服务器

显示Radius服务器

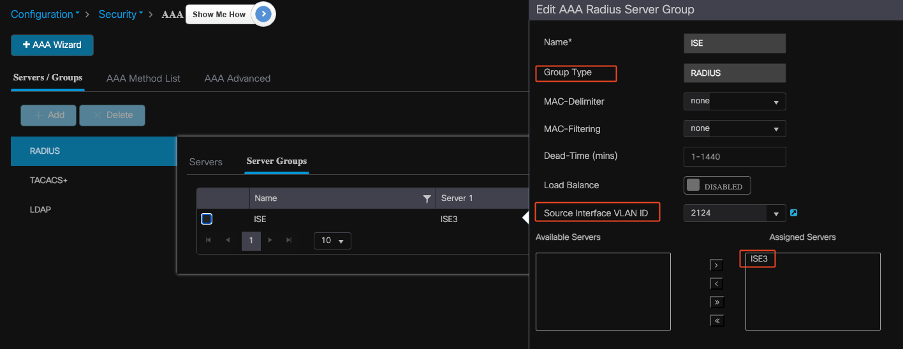

在9800 WLC上添加服务器组

要在9800无线LAN控制器上添加服务器组,请完成以下步骤:

- 导航到Configuration > Security > AAA。

- 单击Server Group选项卡,然后单击Add以创建新的服务器组。

将ISE服务器映射到Radius服务器组

将ISE服务器映射到Radius服务器组

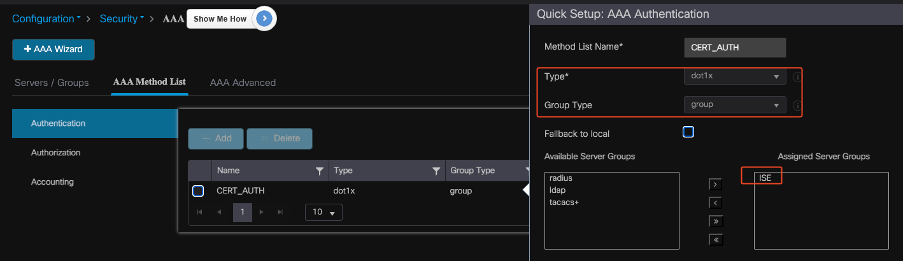

在9800 WLC上配置AAA方法列表

创建服务器组后,按照以下步骤配置身份验证方法列表:

- 导航到Configuration > Security > AAA > AAA Method List。

- 在Authentication选项卡中,添加新的身份验证方法列表。

- 将类型设置为dot1x。

- 选择group作为组类型。

- 包括您之前创建的ISE服务器组作为服务器组。

创建身份验证方法列表

创建身份验证方法列表

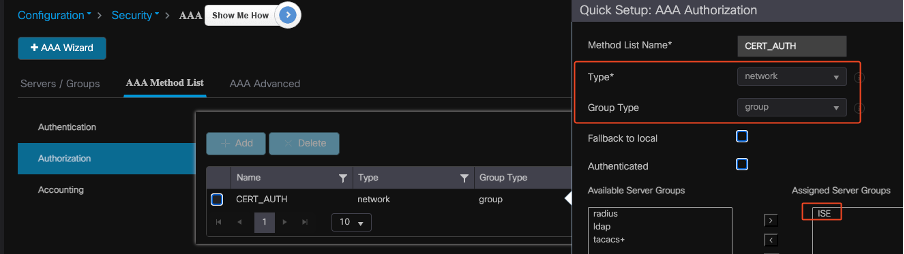

在9800 WLC上配置授权方法列表

要设置授权方法列表,请执行以下步骤:

- 导航到AAA Method List部分中的Authorization选项卡。

- 单击Add创建新的授权方法列表。

- 选择network作为类型。

- 选择group作为组类型。

- 包括ISE服务器组作为服务器组。

添加授权方法列表

添加授权方法列表

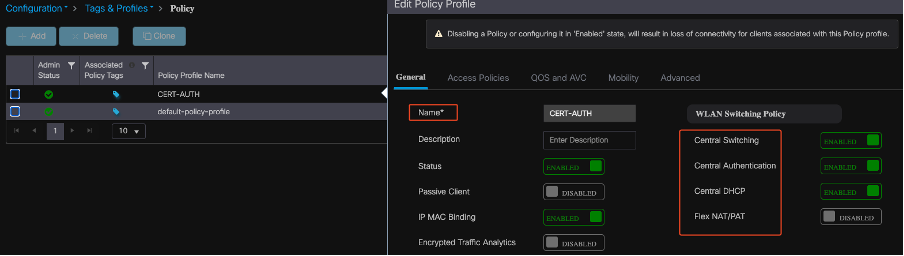

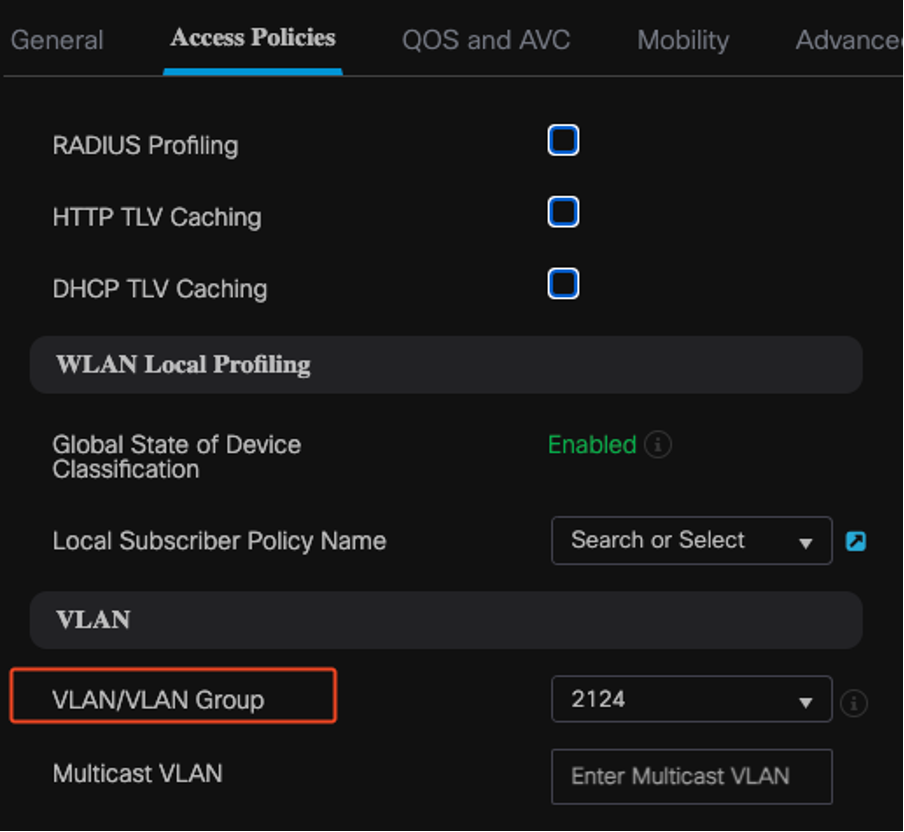

在9800 WLC上创建策略配置文件

完成RADIUS组配置后,继续创建策略配置文件:

- 导航至配置 > 标签和配置文件 > 策略。

- 单击Add创建新的策略配置文件。

- 为策略配置文件选择适当的参数。在本例中,所有设备都处于中心状态,并且实验VLAN用作客户端VLAN。

配置策略配置文件

配置策略配置文件

VLAN到策略的映射

VLAN到策略的映射

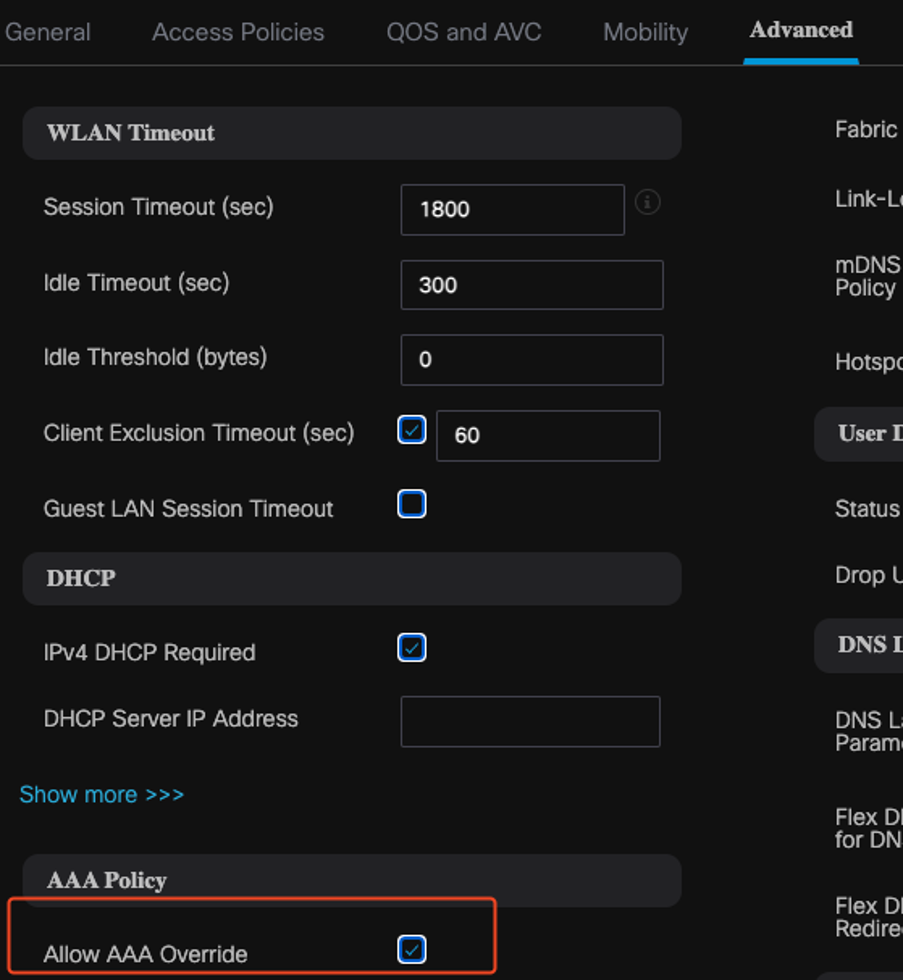

配置RADIUS授权时,请确保在策略配置文件设置的高级选项卡中启用AAA Override选项。此设置允许无线局域网控制器将基于RADIUS的授权策略应用于用户和设备。

AAA覆盖

AAA覆盖

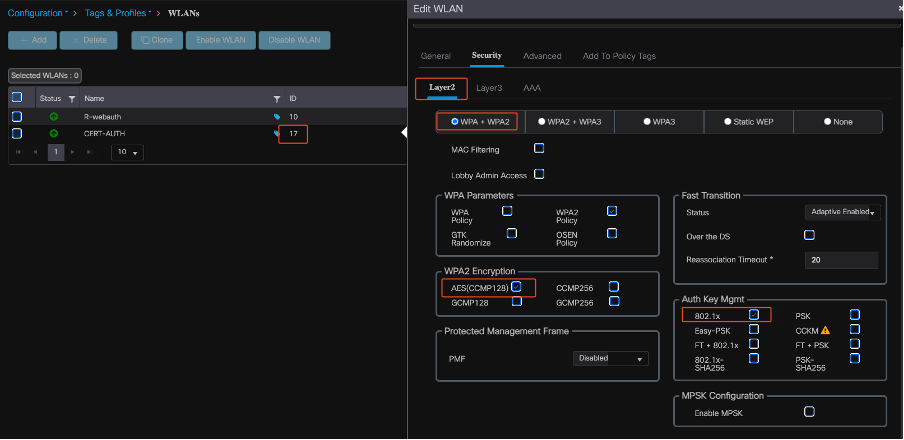

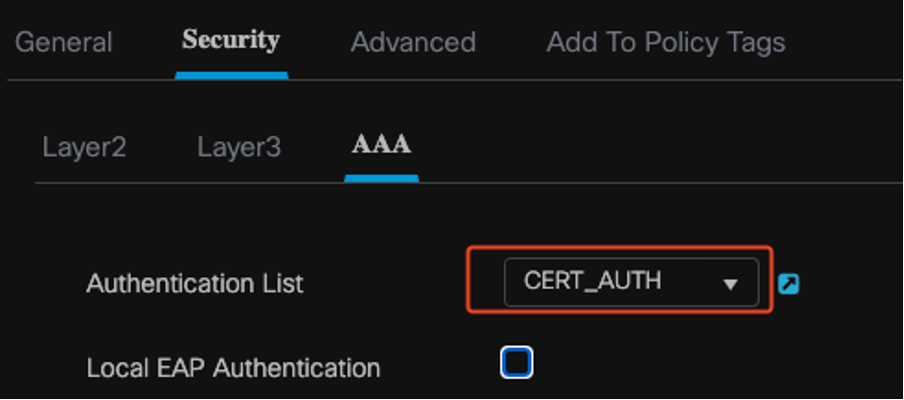

在9800 WLC上创建WLAN

要设置具有802.1x身份验证的新WLAN,请执行以下步骤:

- 导航到配置>标签和配置文件> WLAN。

- 单击Add以创建新的WLAN。

- 选择第2层身份验证设置并启用802.1x身份验证。

WLAN配置文件配置

WLAN配置文件配置

WLAN配置文件到方法列表映射

WLAN配置文件到方法列表映射

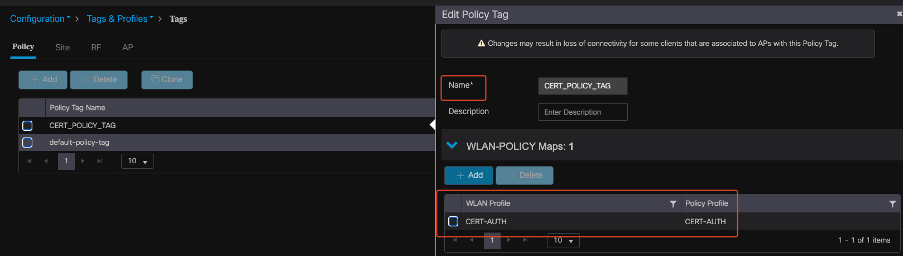

在9800 WLC上使用策略配置文件映射WLAN

要将WLAN与策略配置文件关联,请执行以下步骤:

- 导航到配置>标签和配置文件>标签。

- 单击Add添加新标记。

- 在WLAN-POLICY部分,将新创建的WLAN映射到相应的策略配置文件。

策略标签配置

策略标签配置

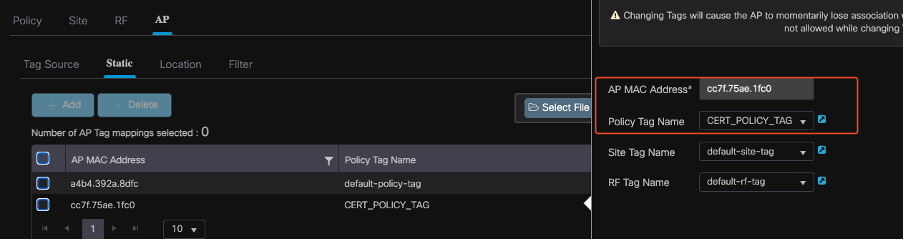

将策略标记映射到9800 WLC上的接入点

要将策略标记分配给接入点(AP),请完成以下步骤:

- 导航到配置>标签和配置文件>标签> AP。

- 转到AP配置中的Static(静态)部分。

- 点击要配置的特定AP。

- 将您创建的策略标记分配到所选AP。

AP标记分配

AP标记分配

安装完成后的WLC运行配置

aaa group server radius ISE

server name ISE3

ip radius source-interface Vlan2124

aaa authentication dot1x CERT_AUTH group ISE

aaa authorization network CERT_AUTH group ISE

aaa server radius dynamic-author

client 10.106.32.31 server-key Cisco!123

!

wireless profile policy CERT-AUTH

aaa-override

ipv4 dhcp required

vlan 2124

no shutdown

wlan CERT-AUTH policy CERT-AUTH

wlan CERT-AUTH 17 CERT-AUTH

security dot1x authentication-list CERT_AUTH

no shutdown

!

wireless tag policy CERT_POLICY_TAG

wlan CERT-AUTH policy CERT-AUTH

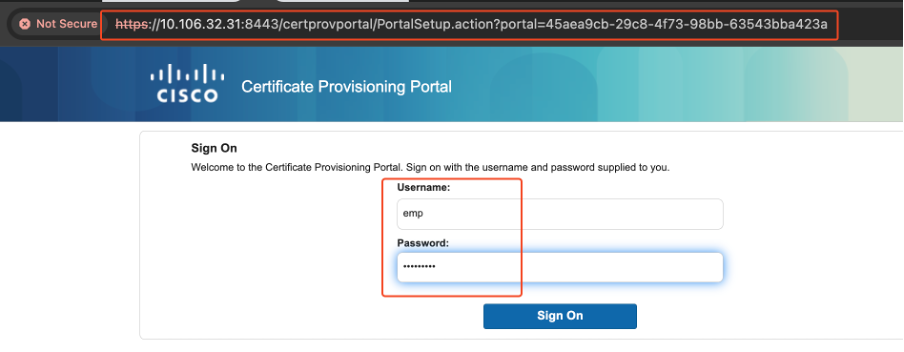

为用户创建和下载证书

要为用户创建和下载证书,请执行以下步骤:

1.让用户登录之前设置的证书门户。

访问证书门户

访问证书门户

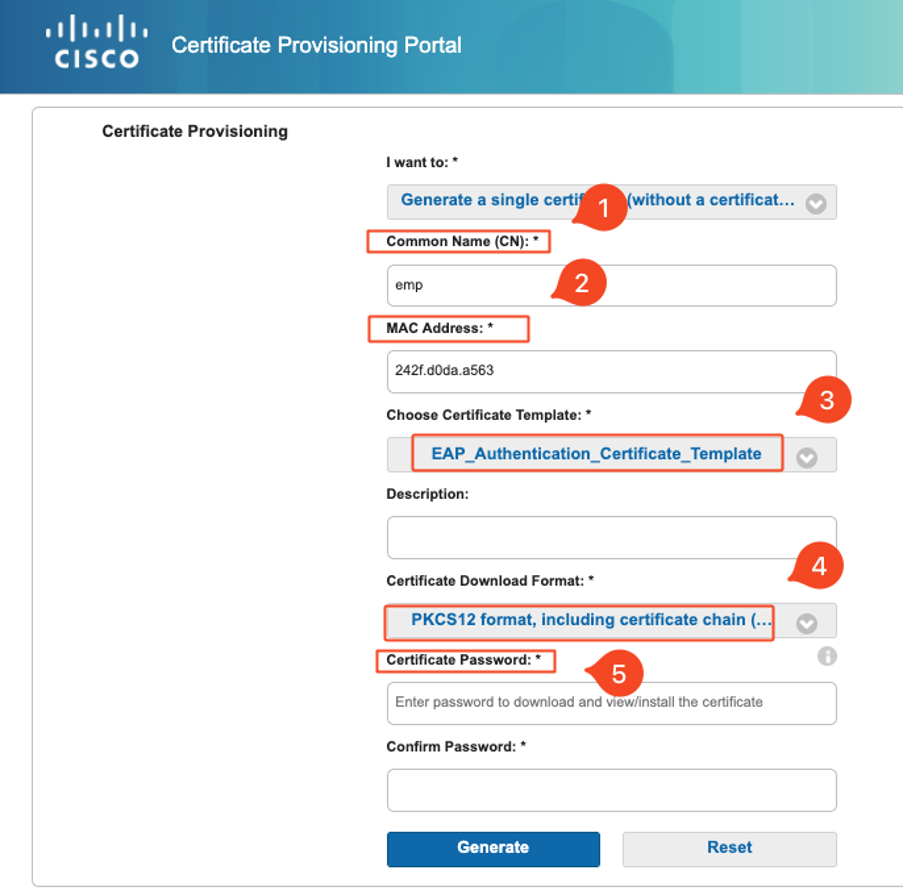

2.接受可接受的使用政策(AUP)。 然后,ISE显示用于生成证书的页面。

3.选择Generate a single certificate(without a certificate signing request)。

生成证书

生成证书

要通过证书调配门户生成证书,请确保填写以下必填字段:

- CN:身份验证服务器使用客户端证书中Common Name字段中显示的值对用户进行身份验证。在Common Name字段中,输入用户名(用于登录证书调配门户)。

- MAC 地址:主题备用名称(SAN)是X.509扩展,允许将各种值与安全证书关联。思科ISE版本2.0仅支持MAC地址。因此,在SAN/MAC地址字段中。

- 证书模板:证书模板定义CA在验证请求和颁发证书时使用的字段集。公用名(CN)等字段用于验证请求(CN必须与用户名匹配)。 CA在颁发证书时使用其他字段。

- 证书密码:您需要证书密码来保护您的证书。必须提供证书密码才能查看证书的内容并在设备上导入证书。

- 您的密码必须符合以下规则:

- 密码必须至少包含1个大写字母、1个小写字母和1个数字

- 密码的长度必须介于8到15个字符之间

- 允许的字符包括A-Z、a-z、0-9、_、#

填写所有字段后,选择Generate以创建和下载证书。

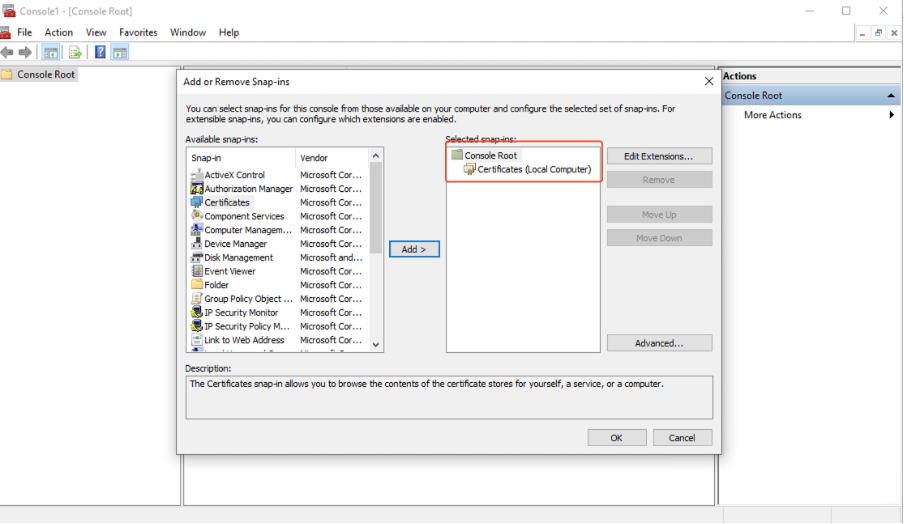

Windows 10计算机上的证书安装

要在Windows 10计算机上安装证书,请按以下步骤打开Microsoft管理控制台(MMC):

注意:这些说明可能因您的Windows设置而异,因此建议参阅Microsoft文档以了解具体的详细信息。

- 单击Start,然后单击Run。

- 在“Run(运行)”框中键入mmc,然后按Enter。Microsoft管理控制台打开。

- 添加证书管理单元:

- 转到文件>添加/删除管理单元。

- 选择Add,然后选择Certificates,然后单击Add。

- 选择Computer Account,然后选择Local Computer,然后单击Finish。

这些步骤允许您管理本地计算机上的证书。

Windows MMC控制台

Windows MMC控制台

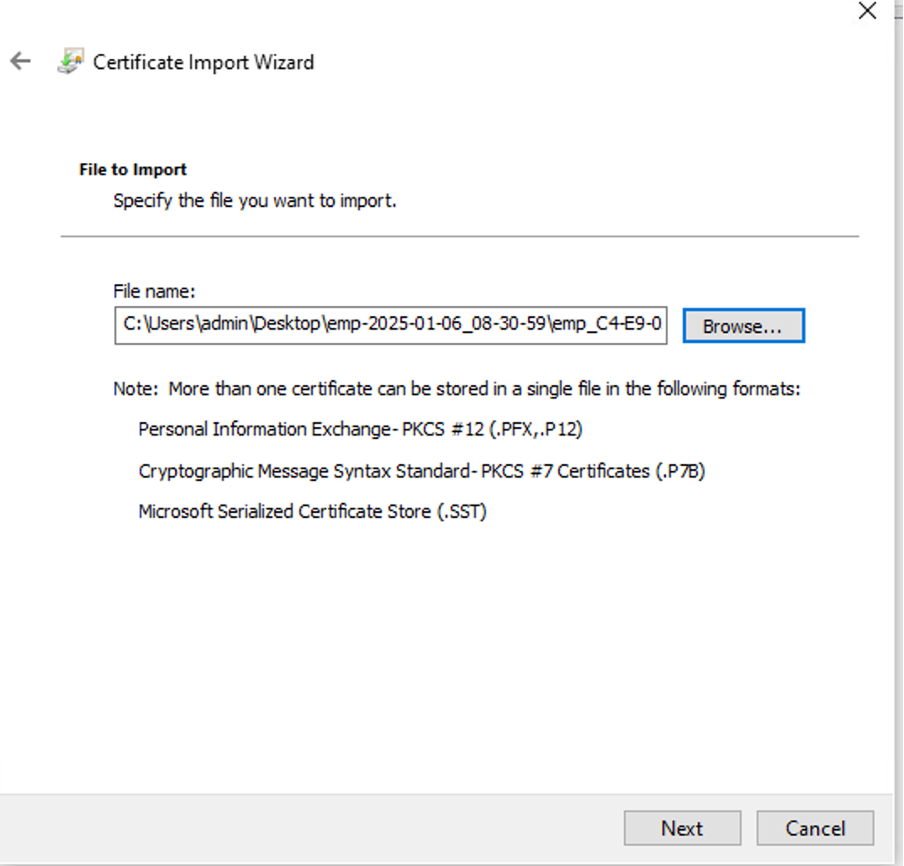

步骤1.导入证书:

1.1.单击菜单中的Action。

1.2.转到所有任务,然后选择导入。

1.3.按照提示查找并选择计算机上存储的证书文件。

导入证书

导入证书

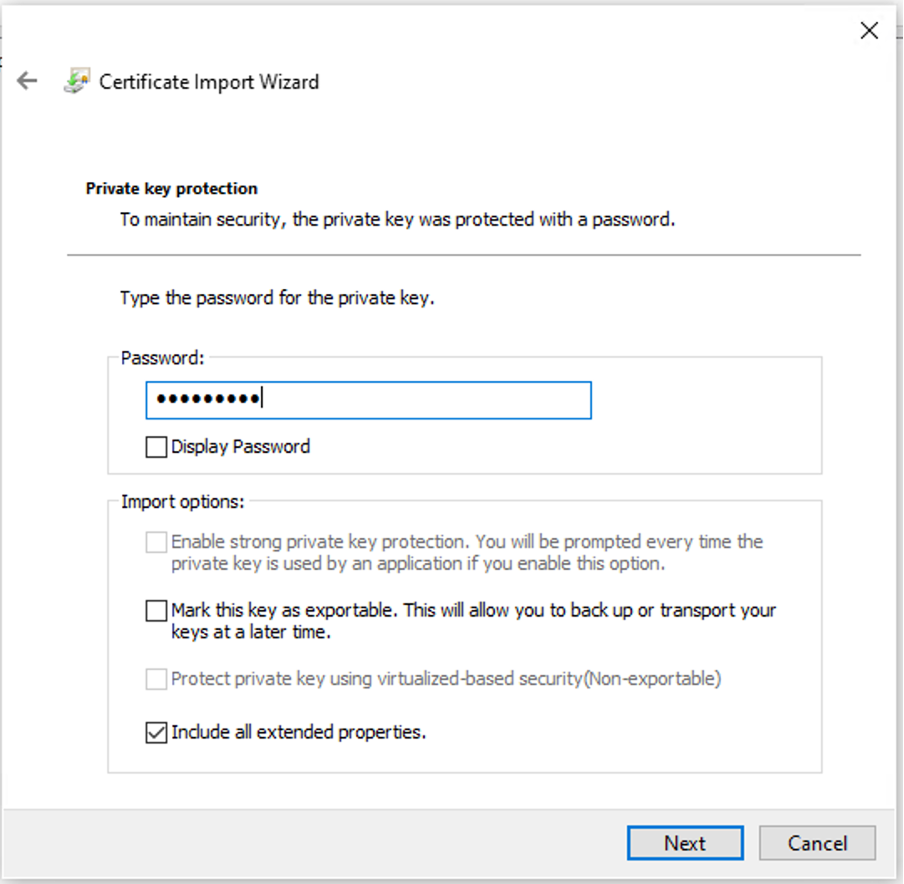

在证书导入过程中,系统会提示您输入在门户上生成证书时创建的密码。请确保准确输入此密码以成功导入证书并将其安装在计算机上。

输入证书密码

输入证书密码

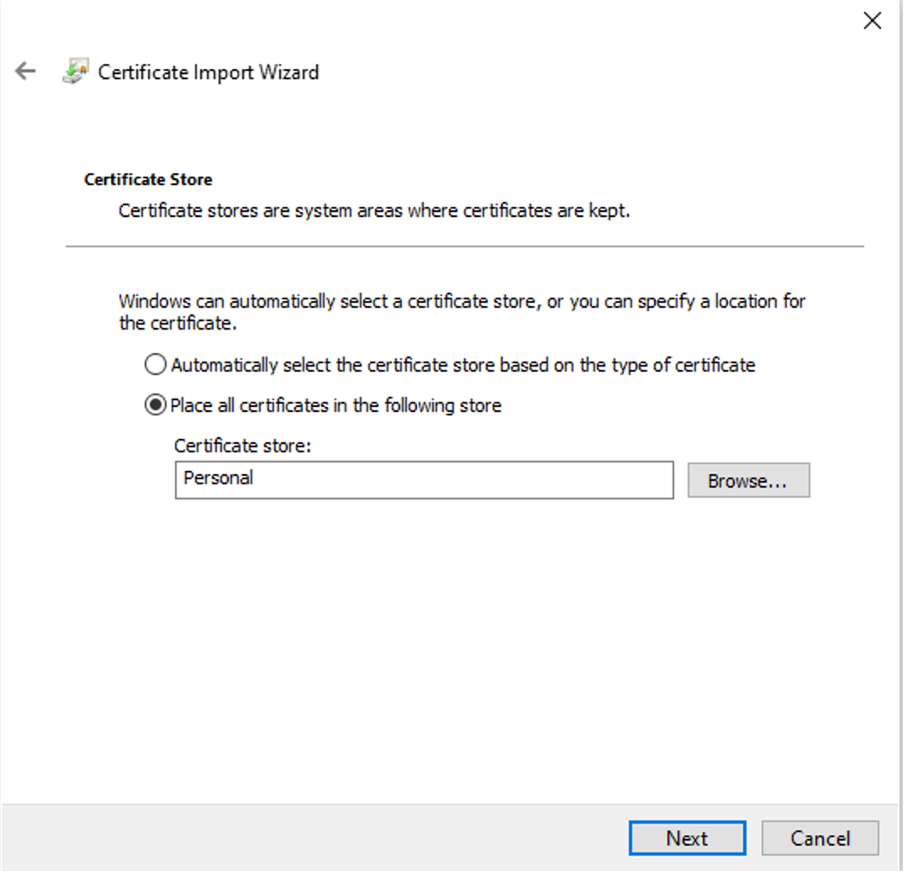

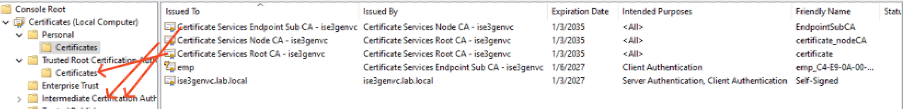

步骤2.将证书移动到适当的文件夹:

2.1.打开Microsoft Management Console(MMC),然后导航到Certificates(Local Computer)> Personal文件夹。

2.2.检查证书并确定其类型(例如,根CA、中间CA或个人)。

2.3.将每个证书移动到相应的存储区:

2.4.根CA证书:转到受信任的根证书颁发机构。

2.5.中间CA证书:转到中级证书颁发机构。

2.6.个人证明:离开Personal文件夹。

在个人文件夹中存储证书

在个人文件夹中存储证书

在其存储中移动证书

在其存储中移动证书

连接Windows计算机

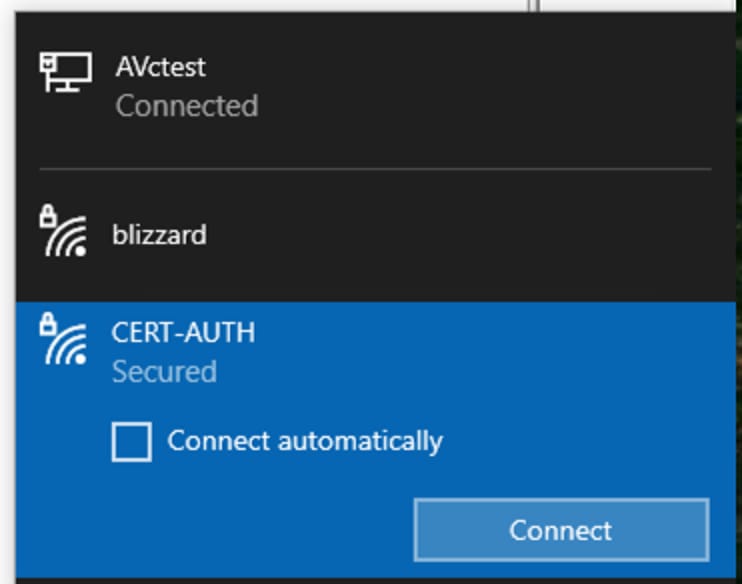

将证书移动到正确的存储区后,请使用以下步骤连接到WLAN:

- 单击系统托盘中的network图标查看可用的无线网络。

- 查找并单击要连接的WLAN的名称。

- 单击Connect并继续执行任何其他提示,以使用证书进行身份验证来完成连接过程。

连接到无线网络

连接到无线网络

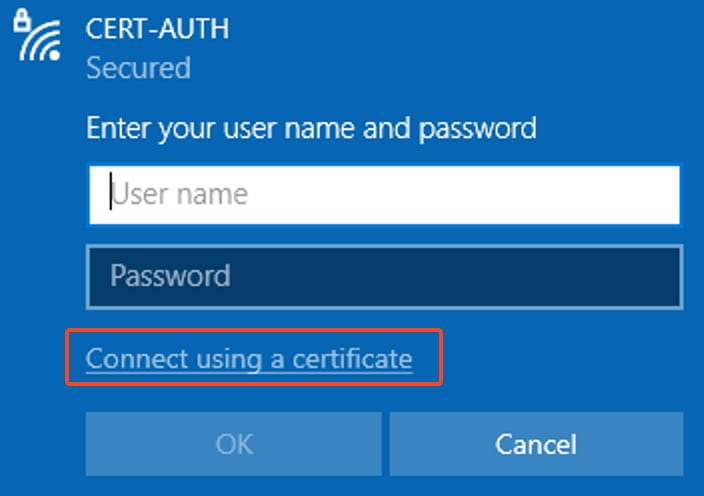

在与WLAN的连接过程中出现提示时,选择Connect using a certificate(使用证书进行连接)选项。

使用证书作为凭证

使用证书作为凭证

这使您能够使用证书成功连接到无线网络。

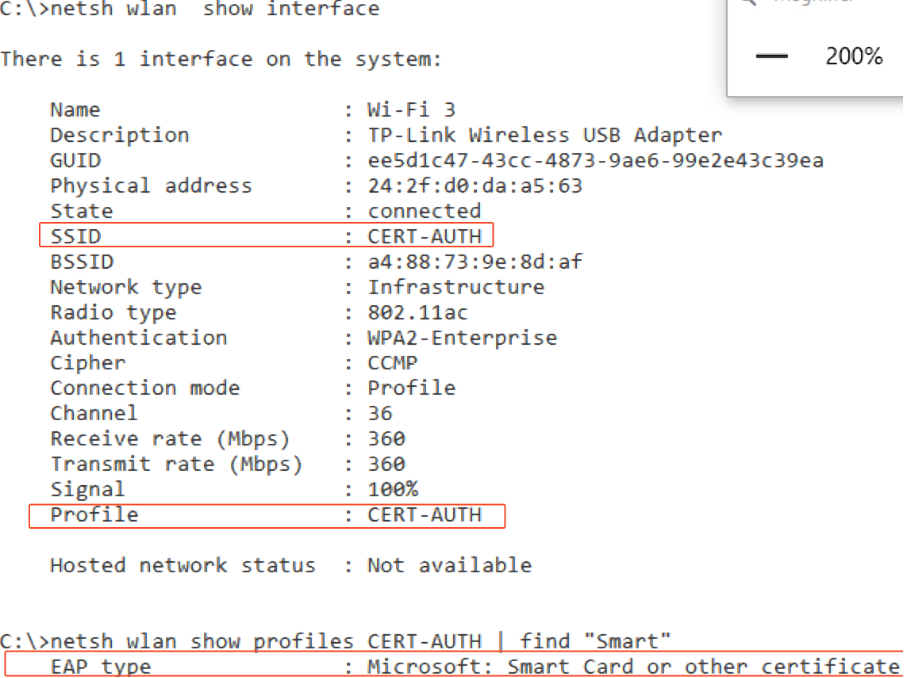

验证无线配置文件

验证无线配置文件

验证

验证WLC是否正在广播WLAN:

POD6_9800#show wlan summ

Number of WLANs: 2

ID Profile Name SSID Status Security

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

17 CERT-AUTH CERT-AUTH UP [WPA2][802.1x][AES]

验证WLC上的AP是否打开:

POD6_9800#show ap summ

Number of APs: 1

CC = Country Code

RD = Regulatory Domain

AP Name Slots AP Model Ethernet MAC Radio MAC CC RD IP Address State Location

----------------------------------------------------------------------------------------------------------------------------------------------------------

AP1 3 C9130AXI-D cc7f.75ae.1fc0 a488.739e.8da0 IN -D 10.78.8.78 Registered default location

确保AP正在广播WLAN:

POD6_9800#show ap name AP1 wlan dot11 24ghz

Slot id : 0

WLAN ID BSSID

-------------------------

17 a488.739e.8da0

POD6_9800#show ap name AP1 wlan dot11 5ghz

Slot id : 1

WLAN ID BSSID

-------------------------

17 a488.739e.8daf

使用EAP-TLS连接的客户端:

POD6_9800#show wire cli summ

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-----------------------------------------------------------------------------------------------------------

242f.d0da.a563 AP1 WLAN 17 IP Learn 11ac Dot1x Local

POD6_9800#sho wireless client mac-address 242f.d0da.a563 detail | in username|SSID|EAP|AAA|VLAN

Wireless LAN Network Name (SSID): CERT-AUTH

BSSID : a488.739e.8daf

EAP Type : EAP-TLS

VLAN : 2124

Multicast VLAN : 0

VLAN : 2124

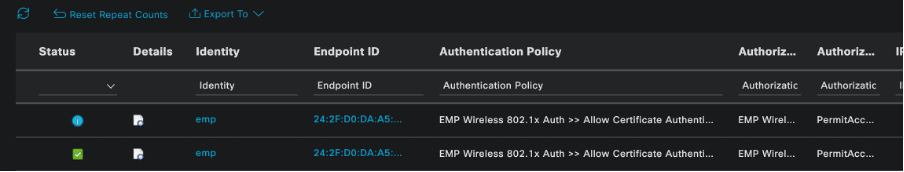

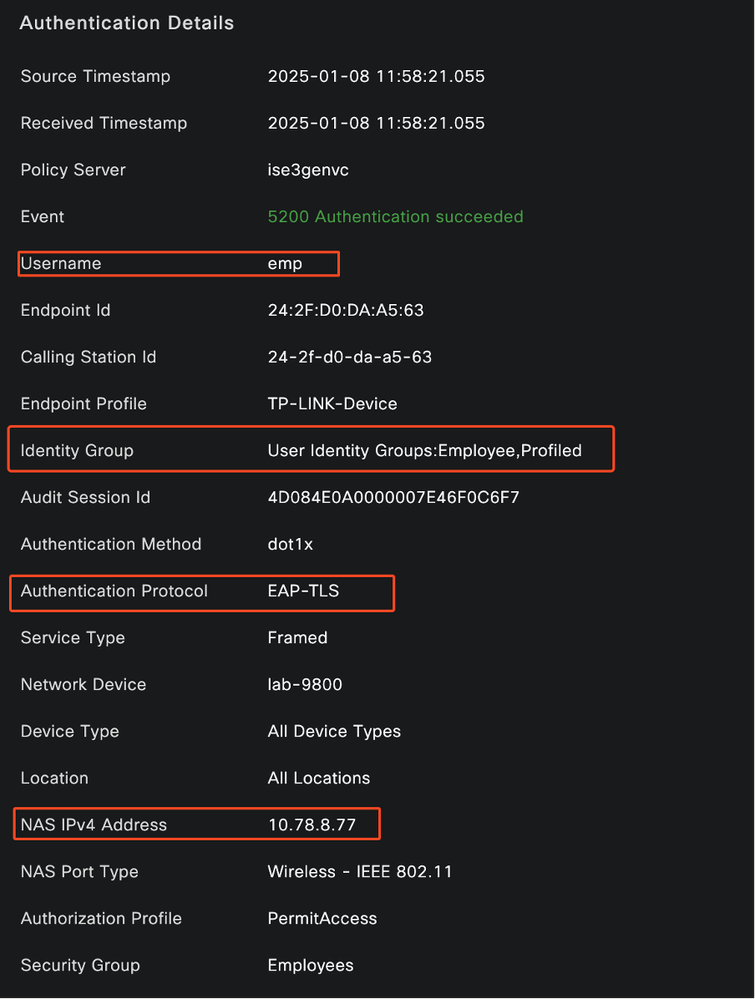

Cisco Radius ISE实时日志:

ISE Radius实时日志

ISE Radius实时日志

详细身份验证类型:

ISE详细日志

ISE详细日志

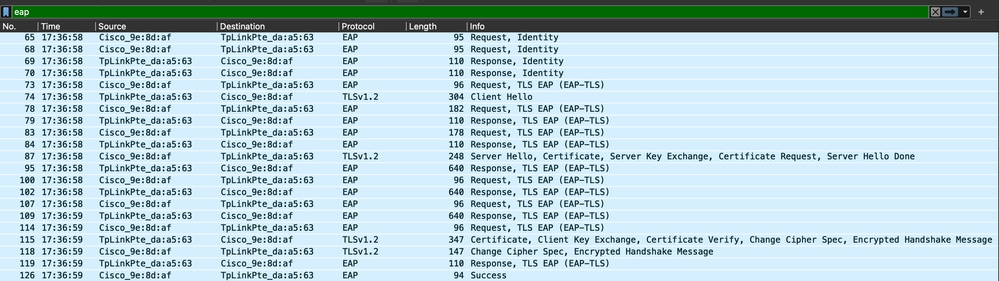

显示EAP-TLS数据包的WLC EPC捕获:

显示EAP事务的WLC捕获

显示EAP事务的WLC捕获

- 数据包编号87对应于文档开头所述的EAP-TLS流中的步骤8。

- 数据包编号115对应于文档开头所述的EAP-TLS流中的步骤9。

- 数据包编号118对应于文档开头所述的EAP-TLS流中的步骤10。

显示客户端连接的无线活动(RA)跟踪:此RA跟踪经过过滤,可显示身份验证事务的一些相关行。

2025/01/08 11 58 20.816875191 {wncd_x_R0-2}{1} [ewlc-capwapmsg-sess] [15655](调试)发送加密DTLS消息。目的IP 10.78.8.78[5256],长499

2025/01/08 11 58 20.851392112 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/25,len 390

2025/01/08 11 58 20.871842938 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/25 10.106.33.23 0、Access-Challens、len 123接收的RADIUS

2025/01/08 11 58 20.872246323 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 20.881960763 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]收到的EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度204,EAP类型= EAP-TLS

2025/01/08 11 58 20.882292551 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/26,len 663

2025/01/08 11 58 20.926204990 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/26 10.106.33.23 0、Access-Challens、len 1135接收的RADIUS

2025/01/08 11 58 20.927390754 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度1012,EAP类型= EAP-TLS

2025/01/08 11 58 20.935081108 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]已收到EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 20.935405770 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS Send Access-Request to 10.106.33.23 1812 id 0/27, len 465

2025/01/08 11 58 20.938485635 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/27 10.106.33.23 0、Access-Challens、len 1131接收的RADIUS

2025/01/08 11 58 20.939630108 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度1008,EAP类型= EAP-TLS

2025/01/08 11 58 20.947417061 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]已收到EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 20.947722851 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/28,len 465

2025/01/08 11 58 20.949913199 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/28 10.106.33.23 0、Access-Challens、len 275接收的RADIUS

2025/01/08 11 58 20.950432303 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度158,EAP类型= EAP-TLS

2025/01/08 11 58 20.966862562 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]已收到EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度1492,EAP类型= EAP-TLS

2025/01/08 11 58 20.967209224 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/29,len 1961

2025/01/08 11 58 20.971337739 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/29 10.106.33.23 0、Access-Challens、len 123接收的RADIUS

2025/01/08 11 58 20.971708100 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 20.978742828 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]已收到EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度1492,EAP类型= EAP-TLS

2025/01/08 11 58 20.979081544 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/30,len 1961

2025/01/08 11 58 20.982535977 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/30 10.106.33.23 0、Access-Challens、len 123接收的RADIUS

2025/01/08 11 58 20.982907200 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 20.990141062 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]已收到EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度1492,EAP类型= EAP-TLS

2025/01/08 11 58 20.990472026 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/31,len 1961

2025/01/08 11 58 20.994358525 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/31 10.106.33.23 0、Access-Challens、len 123接收的RADIUS

2025/01/08 11 58 20.994722151 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 21.001735553 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]收到的EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度247,EAP类型= EAP-TLS

2025/01/08 11 58 21.002076369 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS发送访问请求到10.106.33.23 1812 id 0/32,len 706

2025/01/08 11 58 21.013571608 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/32 10.106.33.23 0、Access-Challens、len 174接收的RADIUS

2025/01/08 11 58 21.013987785 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]发送的EAPOL数据包 — 版本3,EAPOL类型EAP,负载长度57,EAP类型= EAP-TLS

2025/01/08 11 58 21.024429150 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]收到的EAPOL数据包 — 版本1,EAPOL类型EAP,负载长度6,EAP类型= EAP-TLS

2025/01/08 11 58 21.024737996 {wncd_x_R0-2}{1} [radius] [15655](信息)RADIUS Send Access-Request to 10.106.33.23 1812 id 0/33, len 465

2025/01/08 11 58 21.057794929 {wncd_x_R0-2}{1} [radius] [15655](信息)从id 1812/33 10.106.33.23 0、Access-Accept、len 324接收的RADIUS

2025/01/08 11 58 21.058149893 {wncd_x_R0-2}{1} [dot1x] [15655](信息)[242f.d0da.a563 capwap_90800005]已引发eap方法EAP-TLS的身份更新事件

故障排除

除典型的无线802.1x故障排除步骤外,没有针对此问题的具体故障排除步骤:

- 执行客户端RA跟踪调试以检查身份验证过程。

- 执行WLC EPC捕获以检查客户端、WLC和RADIUS服务器之间的数据包。

- 检查ISE实时日志以验证请求是否与正确的策略匹配。

- 在Windows终端上验证证书安装正确且存在整个信任链。

参考

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

23-Jan-2025 |

初始版本 |

由思科工程师提供

- 苏曼·辛哈技术咨询工程师

反馈

反馈