简介

本文档介绍用于保护FlexConnect接入点(AP)使用Dot1x进行身份验证的交换机端口的配置。

先决条件

要求

Cisco 建议您了解以下主题:

- 无线局域网控制器(WLC)上的FlexConnect

- 思科交换机上的802.1x

- 网络边缘身份验证拓扑(NEAT)

使用的组件

本文档中的信息基于以下软件和硬件版本:

截至本文撰写时,基于AP操作系统的Wave 2 AP不支持flexconnect trunk dot1x。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

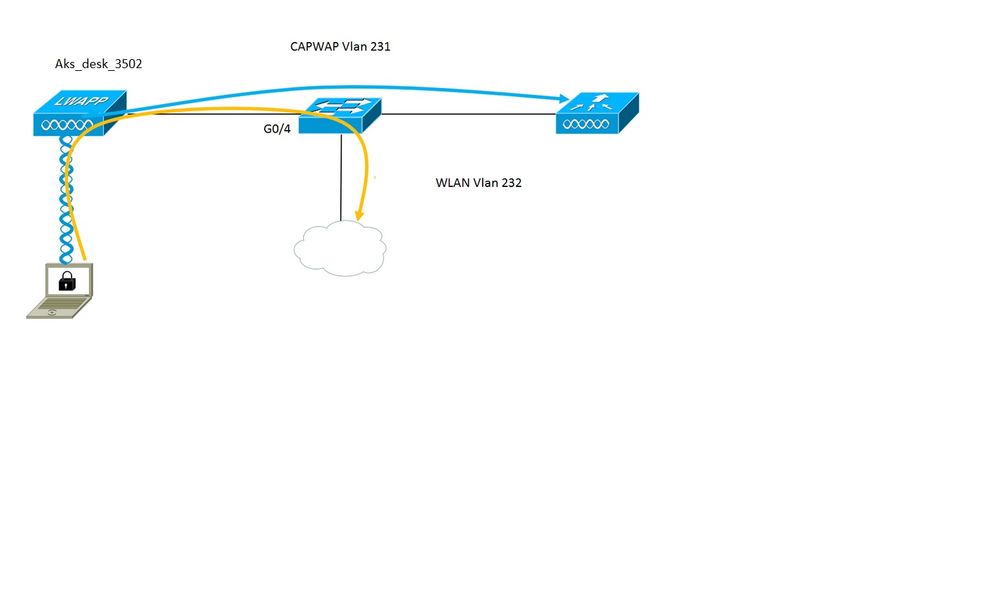

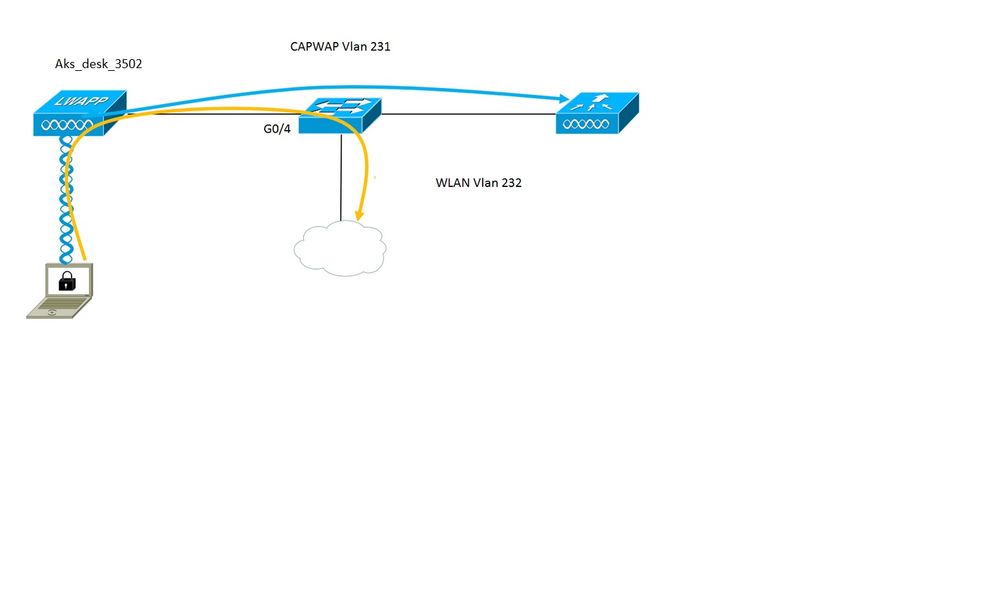

网络图

在此设置中,接入点充当802.1x请求方,并由交换机使用EAP-FAST根据ISE进行身份验证。一旦端口配置为802.1x身份验证,交换机将不允许除802.1x流量外的任何流量通过该端口,直到连接到该端口的设备成功进行身份验证。

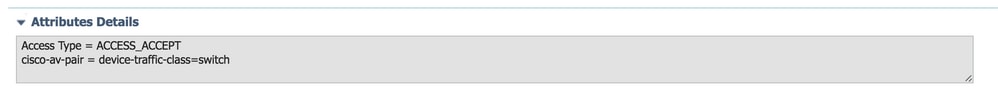

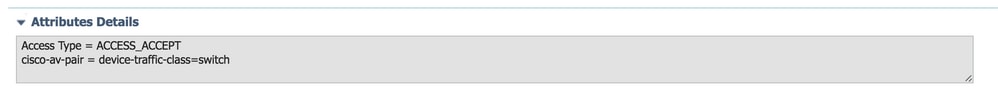

接入点成功通过ISE进行身份验证后,交换机将收到Cisco VSA属性“device-traffic-class=switch,并自动将端口移至中继。

这意味着,如果AP支持FlexConnect模式且配置了本地交换SSID,则能够发送已标记的流量。确保AP上启用了vlan支持并配置了正确的本地vlan。

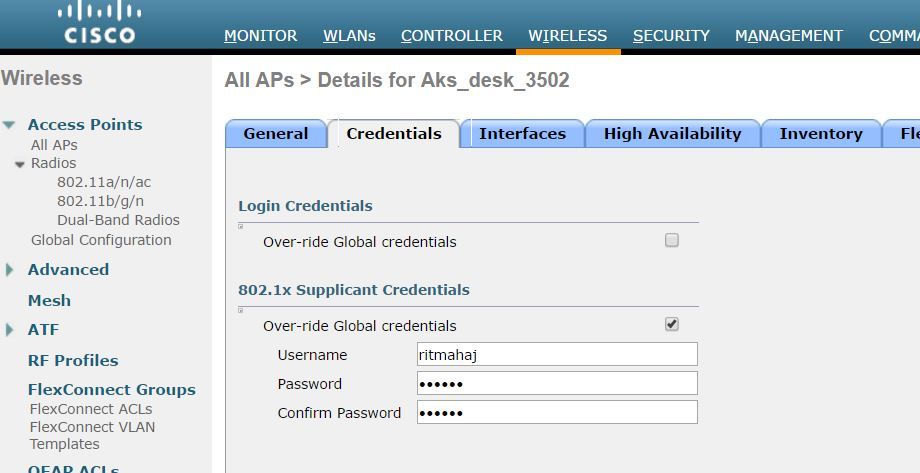

AP 配置:

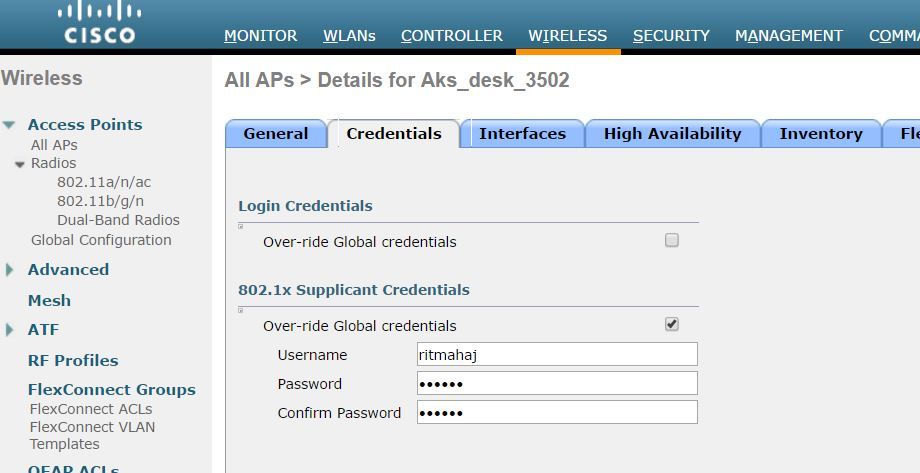

1.如果AP已加入WLC,请转到Wireless(无线)选项卡,然后单击接入点。转到Credentials字段,在802.1x Supplicant Credentials标题下,选中Over-ride Global credentials框,为此接入点设置802.1x用户名和密码。

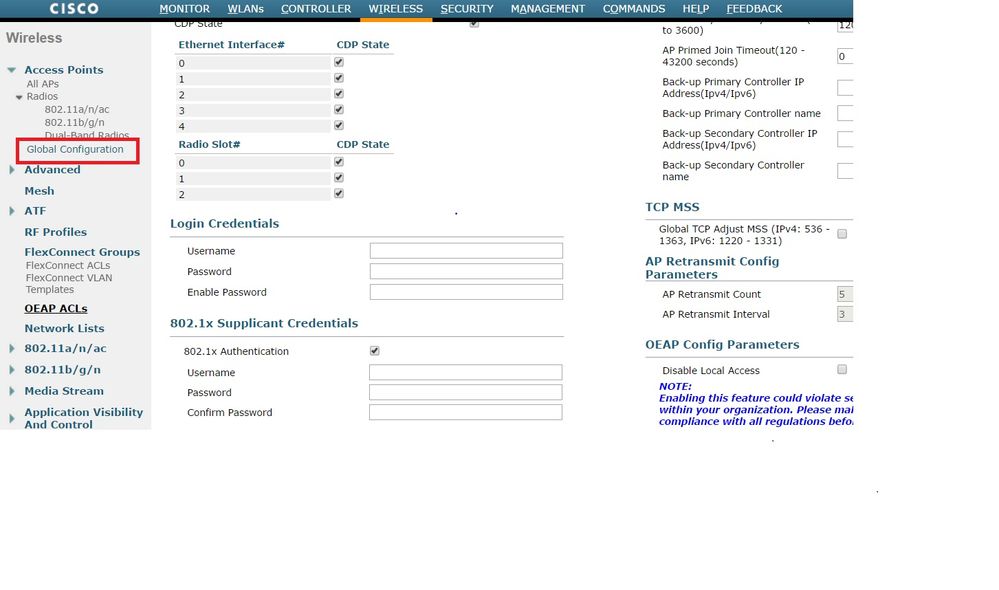

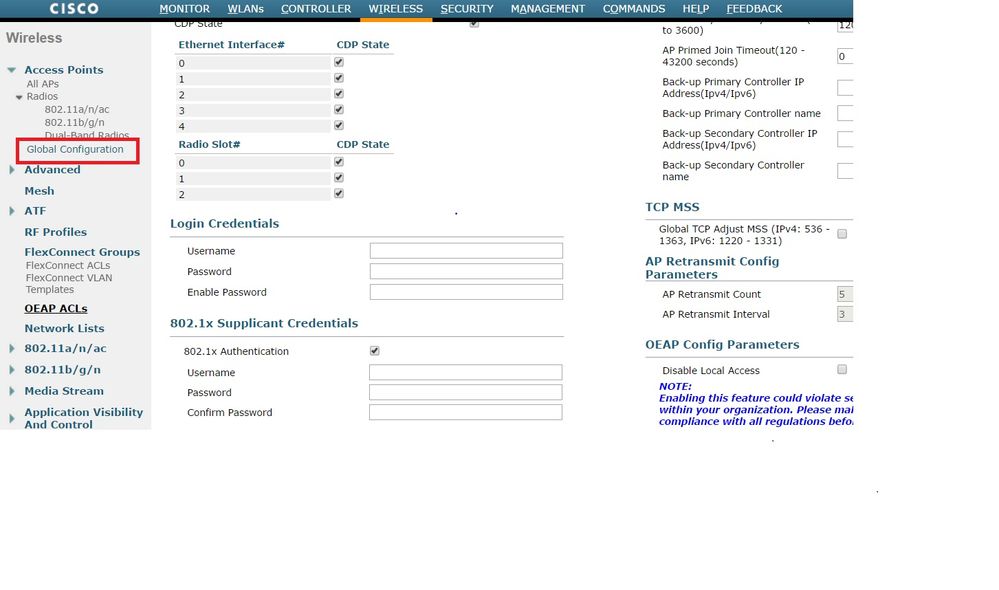

您还可以通过Global Configuration菜单为加入WLC的所有接入点设置命令用户名和密码。

2.如果接入点尚未加入WLC,则必须通过控制台连接到LAP以设置凭证并使用以下CLI命令:

LAP#debug capwap console cli

LAP#capwap ap dot1x username <username> password <password>

交换机配置

1.在交换机上全局启用dot1x并将ISE服务器添加到交换机

aaa new-model

!

aaa authentication dot1x default group radius

!

aaa authorization network default group radius

!

dot1x system-auth-control

!

radius服务器ISE

address ipv4 10.48.39.161 auth-port 1645 acct-port 1646

密钥7 123A0C0411045D5679

2.现在配置AP交换机端口

interface GigabitEthernet0/4

switchport access vlan 231

switchport trunk allowed vlan 231,232

switchport mode access

authentication host-mode multi-host

身份验证顺序dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

ISE 配置:

1.在ISE上,可以简单地为AP授权配置文件启用NEAT以设置正确的属性,但是,在其他RADIUS服务器上,您可以手动配置。

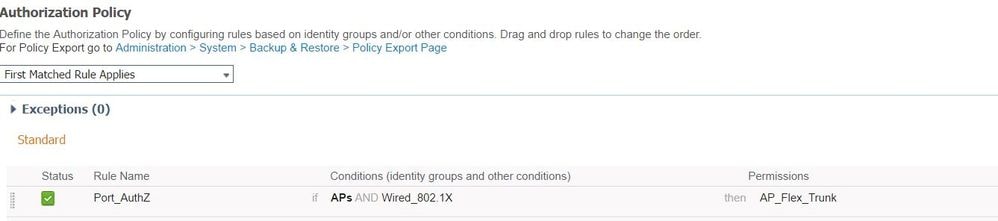

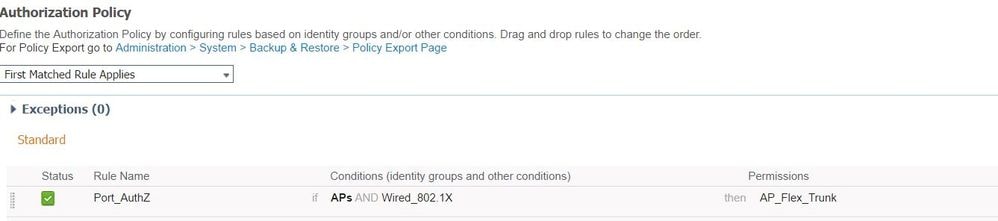

2.在ISE上,还需要配置身份验证策略和授权策略。在本例中,我们点击了默认身份验证规则,即有线dot1x,但可以根据要求自定义该规则。

对于授权策略(Port_AuthZ),在本例中,我们将AP凭证添加到用户组(AP),并基于此推送授权配置文件(AP_Flex_Trunk)。

验证

使用本部分可确认配置能否正常运行。

1.在交换机上,一次可以使用“debug authentication feature autocfg all”命令检查端口是否移至中继端口。

Feb 20 12:34:18.119: %LINK-3-UPDOWN:接口GigabitEthernet0/4,状态更改为up

Feb 20 12:34:19.122: %LINEPROTO-5-UPDOWN:接口GigabitEthernet0/4上的线路协议,状态更改为up

akshat_sw#

akshat_sw#

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT:在dot1x AutoCfg start_fn中,epm_handle:3372220456

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4]设备类型=交换机

2月20日12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4]新客户端

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4]内部Autocfg宏应用程序状态:1

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4]设备类型:2

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4]自动配置:stp具有port_config 0x85777D8

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Auto-config: stp port_config has bpdu guard_config 2

Feb 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4]在端口上应用auto-cfg。

Feb 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Vlan: 231 Vlan-Str: 231

Feb 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4]应用dot1x_autocfg_supp宏

2月20日12:38:11.116:正在应用命令……在Gi0/4上输入“no switchport access vlan 231”

2月20日12:38:11.127:正在应用命令……在Gi0/4上执行“no switchport nonegotiate”

2月20日12:38:11.127:正在应用命令……在Gi0/4上执行“switchport mode trunk”

2月20日12:38:11.134:正在应用命令……位于Gi0/4的“switchport trunk native vlan 231”

2月20日12:38:11.134:正在应用命令……在Gi0/4上执行“spanning-tree portfast trunk”

Feb 20 12:38:12.120: %LINEPROTO-5-UPDOWN:接口GigabitEthernet0/4上的线路协议,状态更改为关闭

Feb 20 12:38:15.139: %LINEPROTO-5-UPDOWN:接口GigabitEthernet0/4上的线路协议,状态更改为up

2. “show run int g0/4”的输出显示端口已更改为TRUNK端口。

当前配置:295字节

!

interface GigabitEthernet0/4

switchport trunk allowed vlan 231,232,239

switchport trunk native vlan 231

switchport mode trunk

authentication host-mode multi-host

身份验证顺序dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge trunk

结束

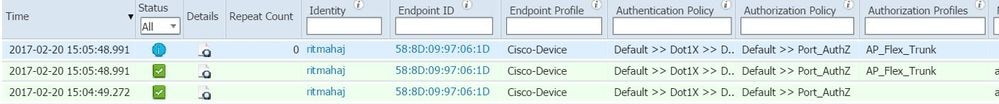

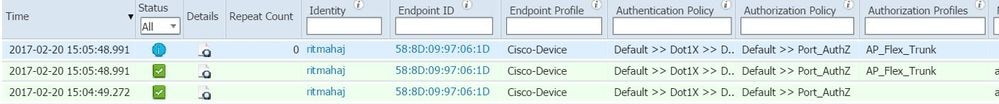

3.在ISE上,在Operations>>Radius Livelogs下,我们可以成功进行身份验证,推送正确的授权配置文件。

4.如果在此之后连接客户端,则会在客户端vlan 232的AP交换机端口上获取其mac地址。

akshat_sw#sh mac address-table int g0/4

MAC 地址表

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

231 588d.0997.061d静态Gi0/4 - AP

232 c0ee.fbd7.8824 DYNAMIC Gi0/4 — 客户端

在WLC上,在客户端详细信息中可以看到此客户端属于vlan 232,并且SSID在本地进行交换。这里有一个片段。

(思科控制器)>show client detail c0:ee:fb:d7:88:24

客户端...............................地址:c0:ee:fb:d7:88:24

客户端用户名.................................不适用

AP MAC地...................................:b4:14:89:82:cb:90

AP 名称..........................................Aks_desk_3502

AP无线电插槽Id................................. 1

客户端状态.....................................关联

客户端用户组................................

客户端NAC OOB状态.............................接入

无线LAN Id.................................. 2

无线LAN网络名称(SSID).................Port-Auth

无线LAN配置文件名称........................Port-auth

热点(802.11u)................................Not Supported

BSSID............................................ b4:14:89:82:cb:9f

已连接...................................42秒

通道.......................................... 44

IP地.......................................:192.168.232.90

网关地址..................................192.168.232.1

网络..........................................码:255.255.255.0

关联Id................................... 1

验证法则.........................开放系统

原因代......................................:1

状态代......................................:0

FlexConnect数据交换.......................本地

FlexConnect Dhcp状态..........................本地

基于FlexConnect Vlan的中央交换.........无

FlexConnect身份验证.......................中心

FlexConnect中心关联..................无

FlexConnect VLAN名称............................vlan 232

隔离VLAN.................................. 0

接入VLAN...................................... 232

本地桥接VLAN.............................. 232

故障排除

本部分提供的信息可用于对配置进行故障排除。

- 如果身份验证失败,请使用debug dot1x和debug authentication命令。

- 如果端口未移至中继,请输入debug authentication feature autocfg all命令。

- 确保已配置多主机模式(身份验证主机模式多主机)。必须启用多主机以允许客户端无线MAC地址。

- 必须配置“aaa authorization network”命令,交换机才能接受并应用ISE发送的属性。

基于Cisco IOS的接入点仅支持TLS 1.0。如果RADIUS服务器配置为仅允许TLS 1.2 802.1X身份验证,则可能导致问题

参考

使用AP和9800 WLC配置dot1x请求方

反馈

反馈