关于 ASA

ASA 在一台设备中提供高级状态防火墙和 VPN 集中器功能。您可以使用以下任一管理器管理 ASA:

-

ASDM - 设备上的单设备管理器。本指南介绍使用 ASDM 管理 ASA 的方法。

-

CLI

-

思科安全管理器 - 位于单独的服务器上的多设备管理器。

也可以访问 FXOS CLI 以进行故障排除。

不支持的功能

ASA 不支持的一般功能

Firepower 1010 不支持以下 ASA 功能:

-

多情景型号

-

主用/主用故障切换

-

冗余接口

-

群集

-

无客户端 SSL VPN 与 KCD

-

ASA REST API

-

ASA FirePOWER 模块

-

僵尸网络流量过滤器

-

以下检查:

-

SCTP 检查图(支持使用 ACL 的 SCTP 状态检查)

-

Diameter

-

GTP/GPRS

-

VLAN 接口和交换机端口不支持的功能

VLAN 接口和交换机端口不支持:

-

动态路由

-

组播路由

-

基于策略的路由

-

等价多路径路由 (ECMP)

-

内联集或被动接口

-

VXLAN

-

EtherChannel

-

冗余接口;Firepower 1010 不支持任何接口类型的冗余接口。

-

故障切换和状态链路

-

流量区域

-

安全组标记 (SGT)

迁移 ASA 5500-X 配置

您可以将 ASA 5500-X 配置复制并粘贴到 Firepower 1010 中。但是,您需要修改配置。另请注意平台之间的一些行为差异。

-

要复制配置,请在 ASA 5500-X 上输入 more system:running-config 命令。

-

根据需要编辑配置(请参阅下文)。

-

连接至 Firepower 1010 的控制台端口,然后进入全局配置模式:

ciscoasa> enable Password: The enable password is not set. Please set it now. Enter Password: ****** Repeat Password: ****** ciscoasa# configure terminal ciscoasa(config)# -

使用 clear configure all 命令清除当前配置。

-

在 ASA CLI 上粘贴已修改的配置。

本指南假设采用出厂默认配置,因此,如果在现有配置下粘贴,则本指南中的某些程序将不适用于您的 ASA。

|

ASA 5500-X 配置 |

Firepower 1010 配置 |

|---|---|

|

以太网 1/2 至 1/8 防火墙接口 |

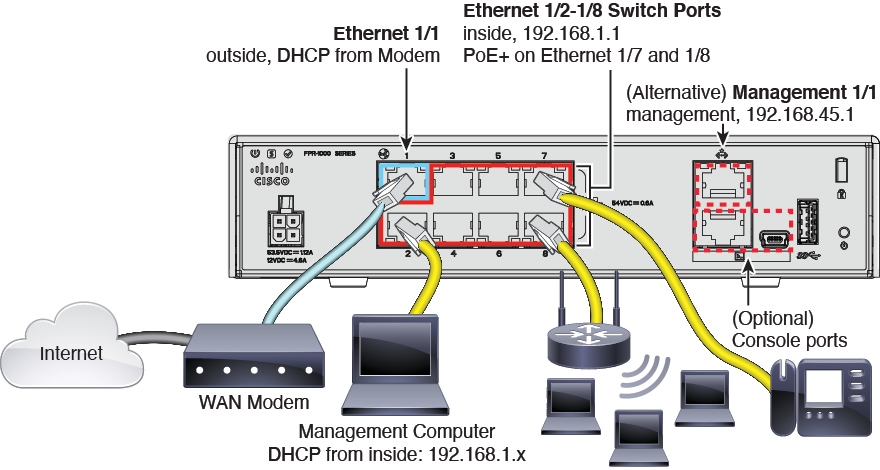

以太网 1/2 至 1/8 交换机端口 默认情况下,这些以太网端口配置为交换机端口。对于配置中的每个接口,分别添加 no switchport 命令以使之成为常规防火墙接口。例如: |

|

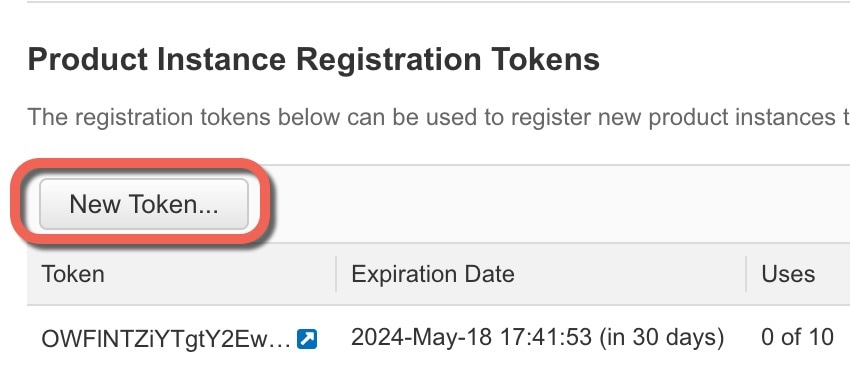

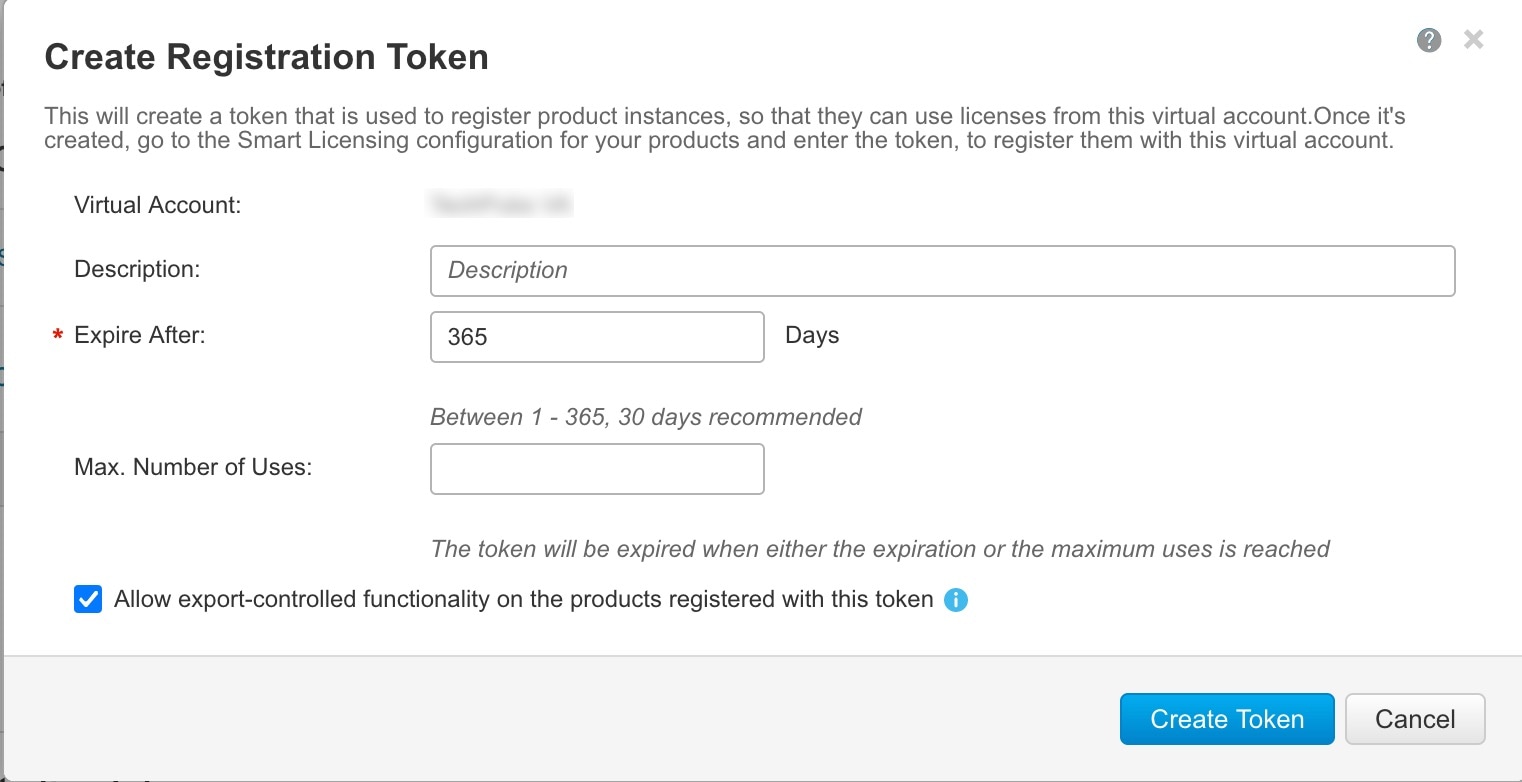

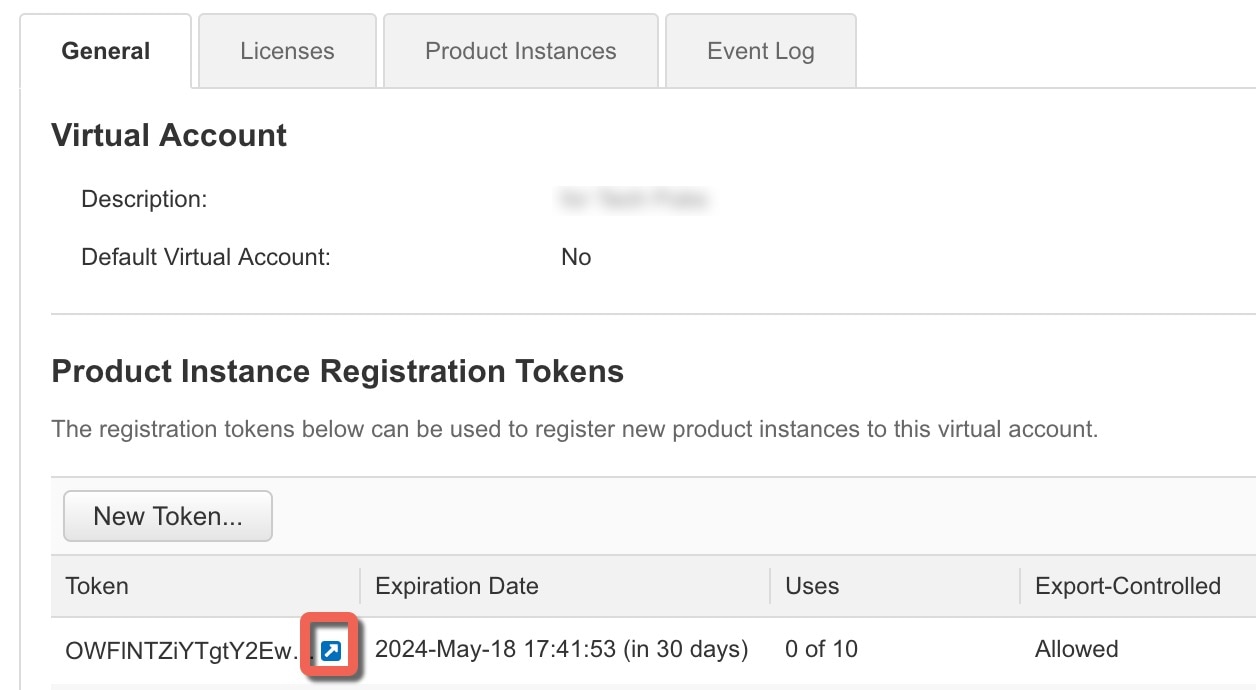

PAK 许可证 |

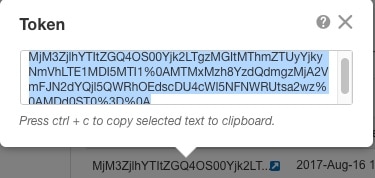

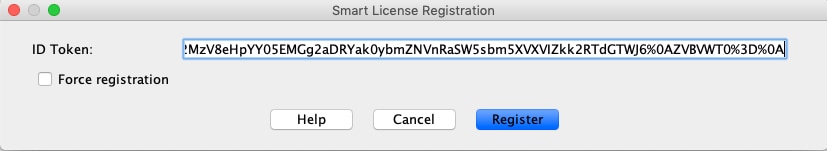

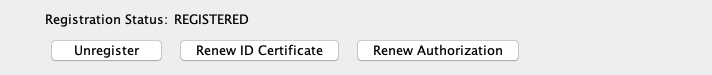

智能许可证 复制和粘贴配置时,不会应用 PAK 许可。默认情况下没有已安装的许可证。智能许可要求连接到智能许可服务器以获取许可证。智能许可还会影响 ASDM 或 SSH 访问(请参阅下文)。 |

|

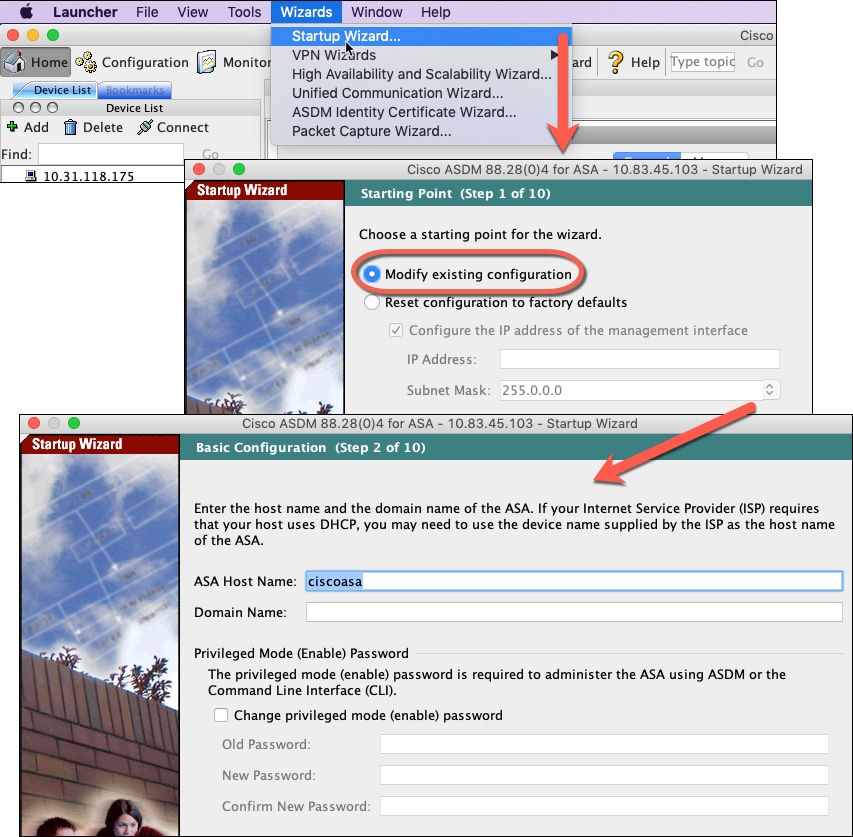

初始 ASDM 访问 |

如果无法连接 ASDM 或向智能许可服务器注册,请删除任何 VPN 或其他强加密功能配置(即使仅配置了弱加密)。 您可以在获取强加密 (3DES) 许可证后重新启用这些功能。 此问题的原因是,ASA 默认情况下仅包含用于管理访问的 3DES 功能。如果启用强加密功能,则系统会阻止 ASDM 和 HTTPS 流量(例如,与智能许可服务器之间的流量)。此规则的例外是您连接到仅限管理的接口,例如管理 1/1。SSH 不受影响。 |

|

接口 ID |

确保更改接口 ID 以便与新硬件 ID 匹配。例如,ASA 5525-X 包括管理 0/0 和千兆以太网 0/0 至 0/5。Firepower 1120 包括管理 1/1 和以太网 1/1 至 1/8。 |

|

boot system commands ASA 5500-X 最多允许四个 boot system 命令指定要使用的启动映像。 |

Firepower 1010 仅允许一个 boot system 命令,因此在粘贴之前应删除多余的命令,只剩下一个命令。实际上在配置中不需要存在任何 boot system 命令,因为启动时不会读取它来确定启动映像。最后加载的启动图像将始终在重新加载时运行。 此 boot system 命令会在您输入时执行操作:系统验证并解压缩映像,并将其复制到引导位置(FXOS 管理的 disk0 上的内部位置)。重新加载 ASA 时,系统将加载新图像。 |

反馈

反馈