在ACI中配置帶內管理

簡介

本文檔介紹以應用為中心的基礎設施(ACI)中的帶內(INB)管理的配置。

必要條件

需求

思科建議您瞭解以下主題:

* 瞭解ACI訪問策略

* 瞭解ACI合約

* 瞭解L3out外部網路例項配置檔案(外部EPG)配置

在ACI中配置INB之前,需要完成交換矩陣發現。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 應用策略基礎設施控制器(APIC)

- 瀏覽器

- 運行5.2 (8e)的ACI

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

配置分為三個主要步驟:

1. 在連線枝葉和APIC的埠上配置INB的VLAN

2. 關聯管理租戶中的INB EPG並將INB地址分配給所有裝置。

3. 透過L3out或租戶VRF洩漏INB地址。

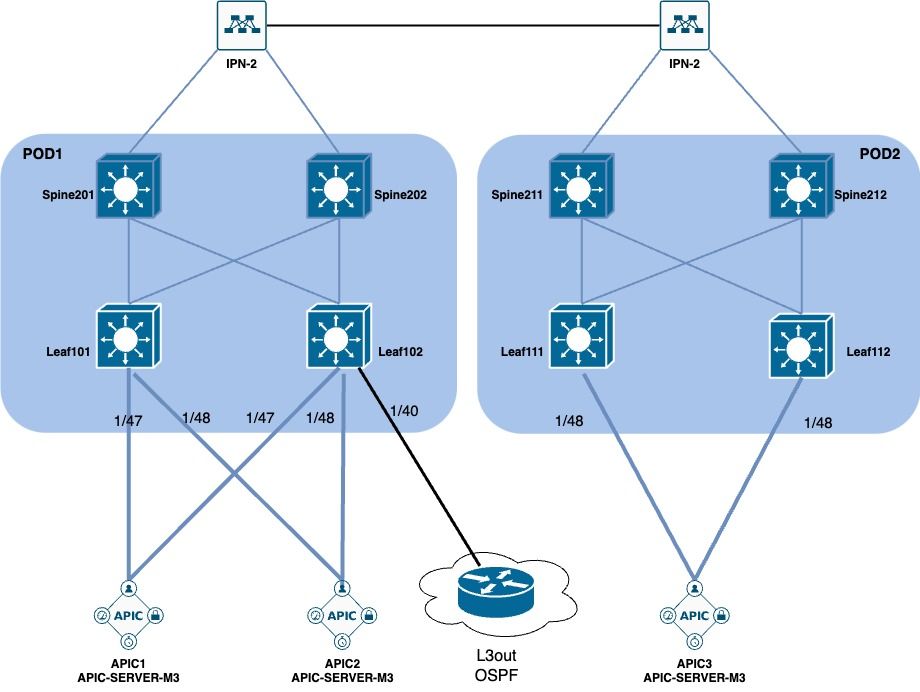

網路圖表

1. 在枝葉介面中配置INB的VLAN

1.1.建立VLAN池

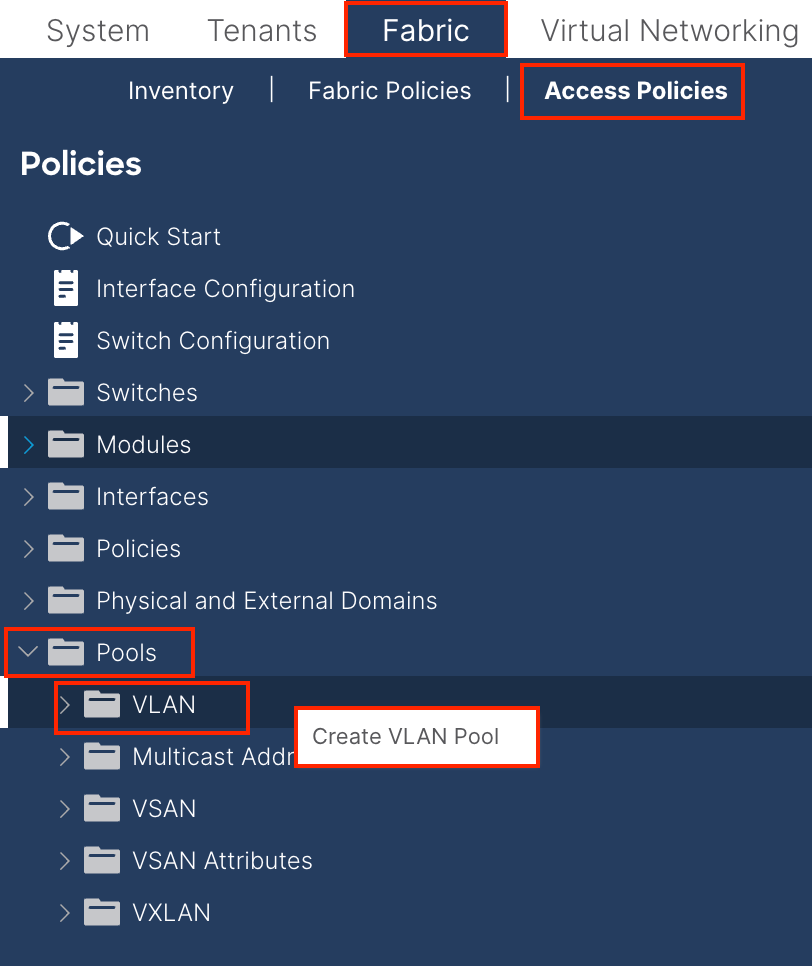

導航到APIC Web GUI路徑;Fabric > Access Policies > Pools > VLAN。

Name - VLAN池的名稱。此名稱可以是1到64個字母數字字元。

Description - VLAN池的說明。說明可以是0到128個字母數字字元。

分配模式-對於INB,此VLAN池的分配方法必須為static。

Encap Blocks —分配的VLAN池的範圍。

範圍- VLAN池的開始VLAN ID和結束VLAN ID。起始ID必須小於或等於結束ID。

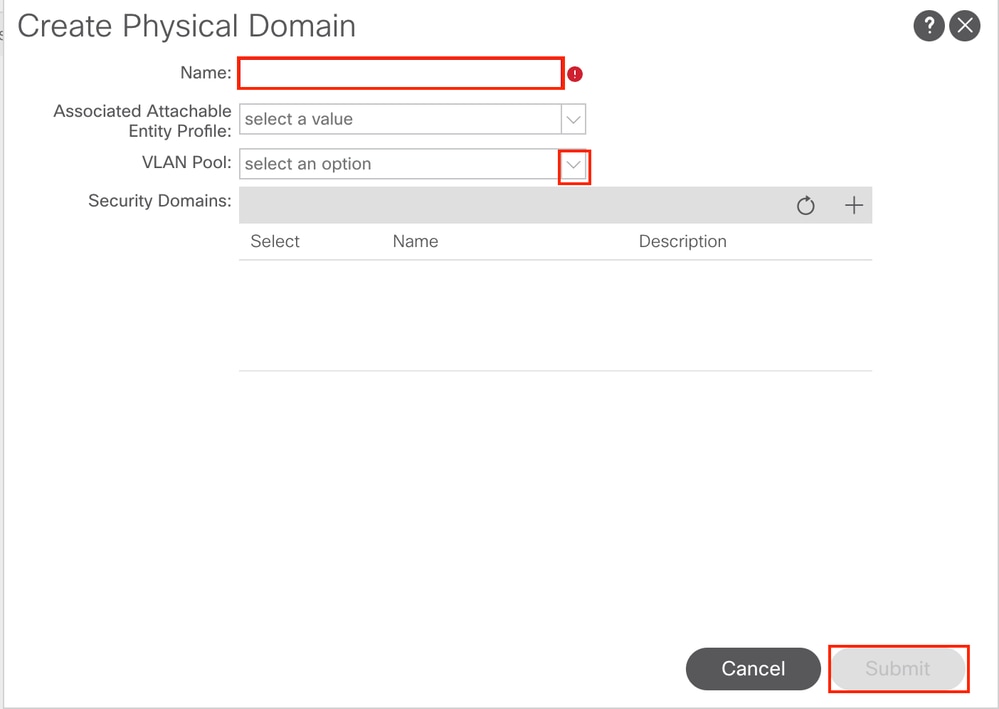

1.2.建立物理域

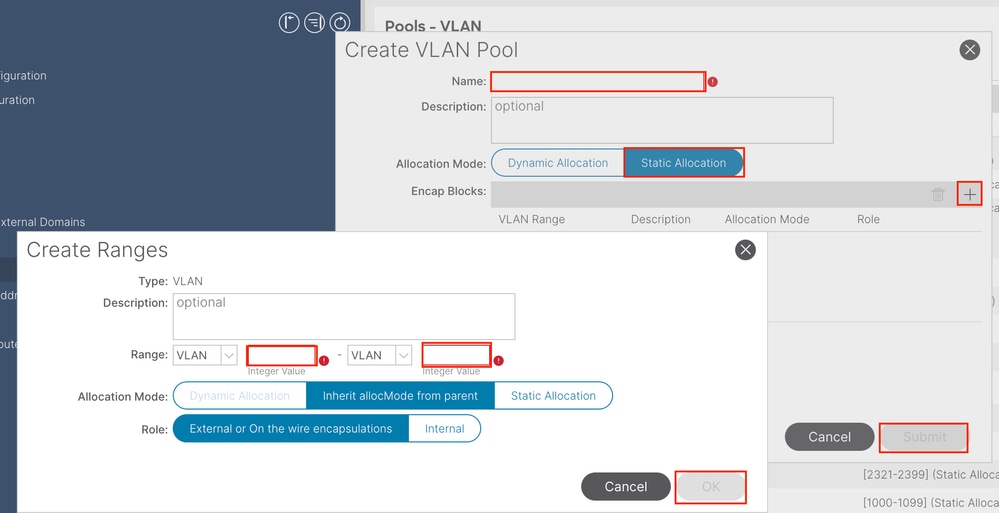

導航到APIC Web GUI路徑;Fabric > Access Policies > Physical and External Domains > Physical Domains。

名稱- 物理域的名稱。此名稱可以是1到64個字母數字字元。

VLAN池-選擇步驟1.1中建立的VLAN池。

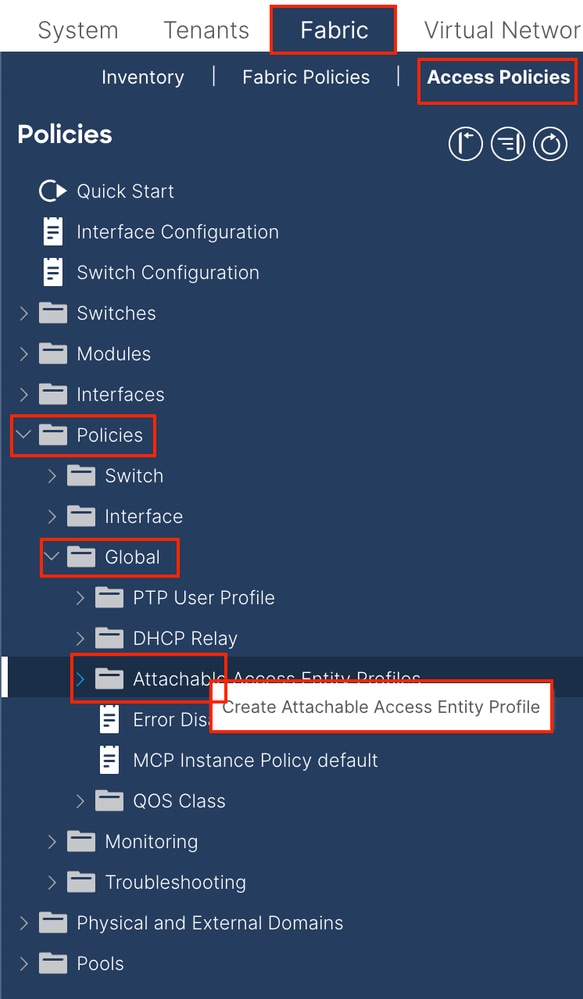

1.3.建立可附加存取實體設定檔

1.3.建立可附加存取實體設定檔導航到APIC Web GUI路徑;Fabric > Access Policies > Policies > Global > Attachable Access Entity Profile。

名稱- 可附加訪問授權配置檔案的名稱。此名稱可以是1到64個字母數字字元。

Association to Interfaces -取消選中。在最後一個步驟中,在步驟1.6中手動分配到枝葉介面。

要與介面關聯的域(VMM、物理或外部) -選擇步驟1.2中建立的物理域。

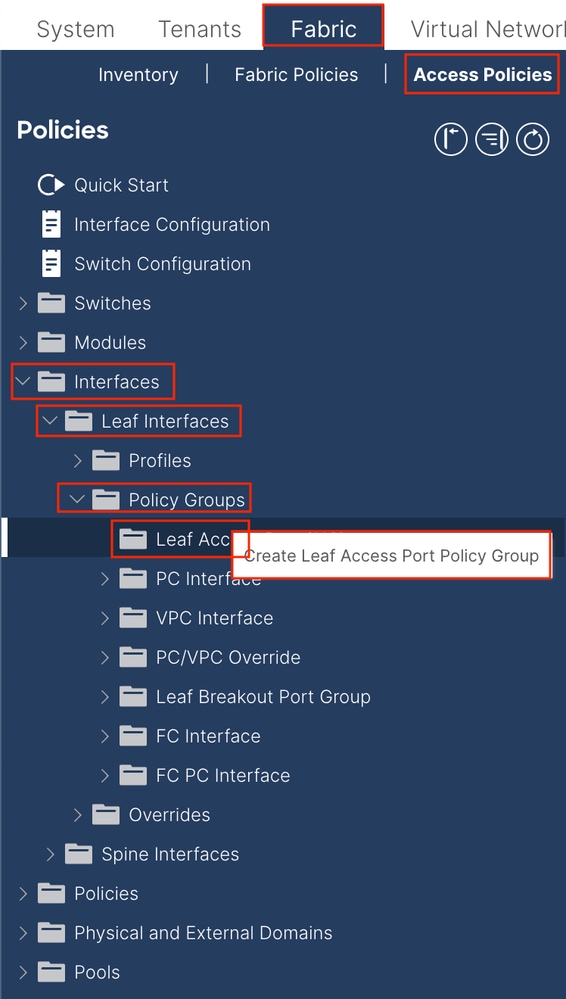

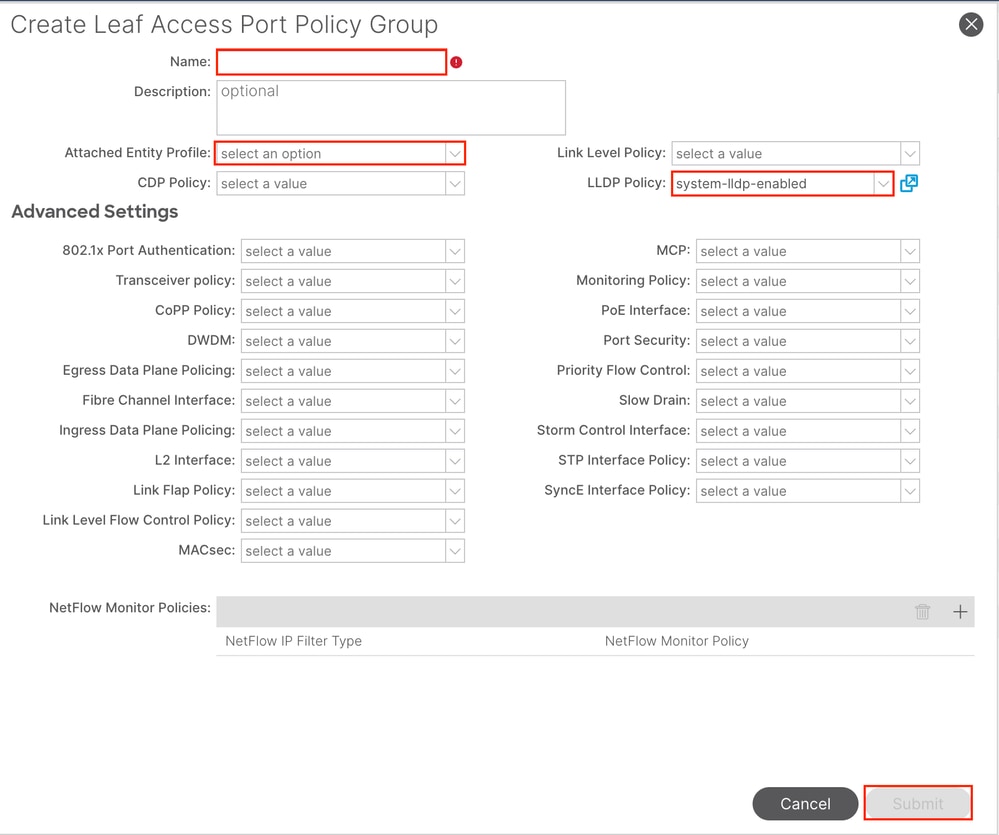

1.4.建立枝葉接入埠策略組

1.4.建立枝葉接入埠策略組導航到APIC Web GUI路徑;Fabric > Access Policies > Interfaces > Leaf Interfaces > Policy Groups > Leaf Access Port Policy Group。

名稱-枝葉接入埠策略組的名稱。此名稱可以是1到64個字母數字字元。

附加實體設定檔-選擇步驟1.3中建立的附加實體設定檔。

鏈路層發現協定(LLDP)策略-必須選擇Enable Policy。

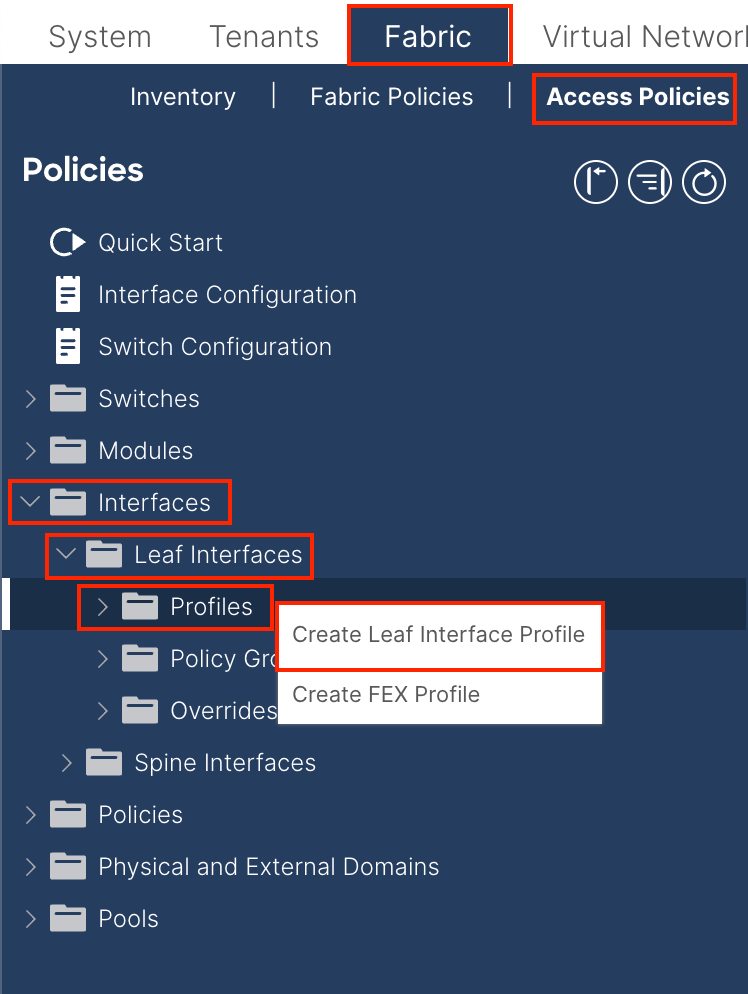

1.5.建立枝葉接入埠策略組

1.5.建立枝葉接入埠策略組導航到APIC Web GUI路徑;Fabric > Access Policies > Interfaces > Leaf Interfaces > Profiles。

名稱-枝葉介面配置檔案的名稱。此名稱可以是1到64個字母數字字元。

介面選擇器-在介面和介面策略之間建立對應關係。

名稱-接入埠選擇器的名稱。此名稱可以是1到64個字母數字字元。

介面ID -介面ID與APIC互連。在文檔拓撲中,此介面ID是1/47或1/48。

介面策略組-選擇步驟1.4中建立的連線實體配置檔案。

注意:在本文檔的拓撲中,將三個APIC連線到枝葉的介面不相同。

由於APIC 3未連線到Eth1/47介面,因此無法建立1/47-1/48的介面ID。

必須為Eth1/47和Eth1/48建立單獨的介面配置檔案。

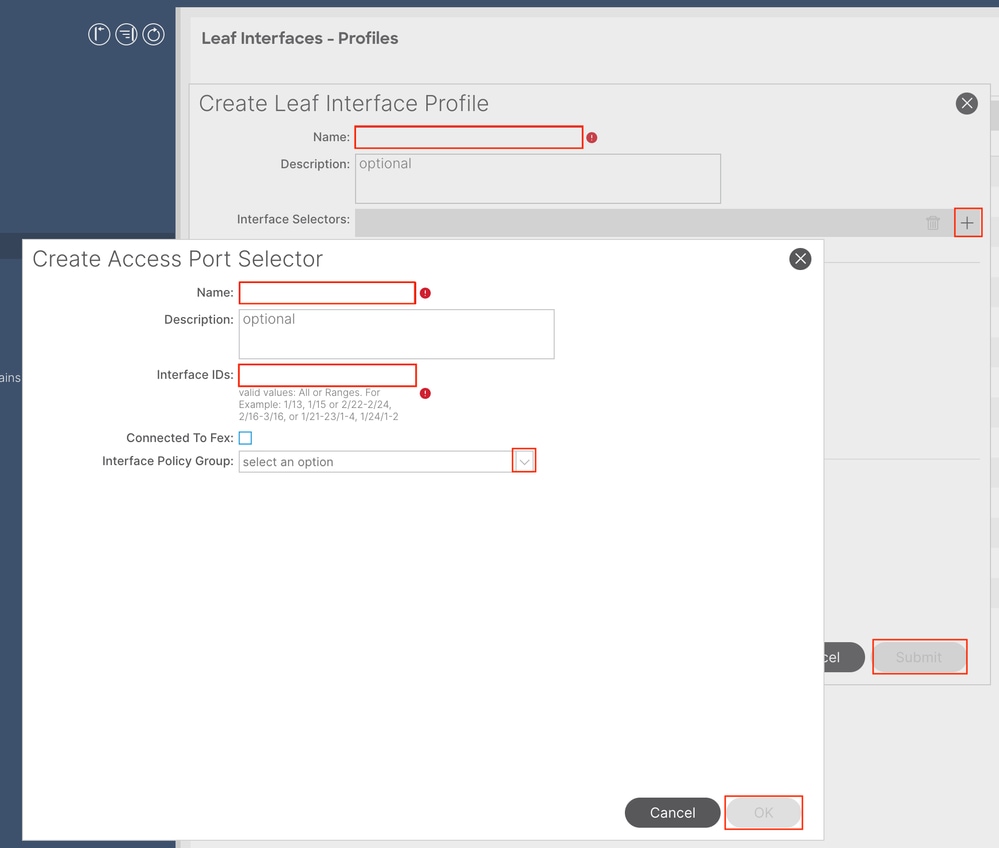

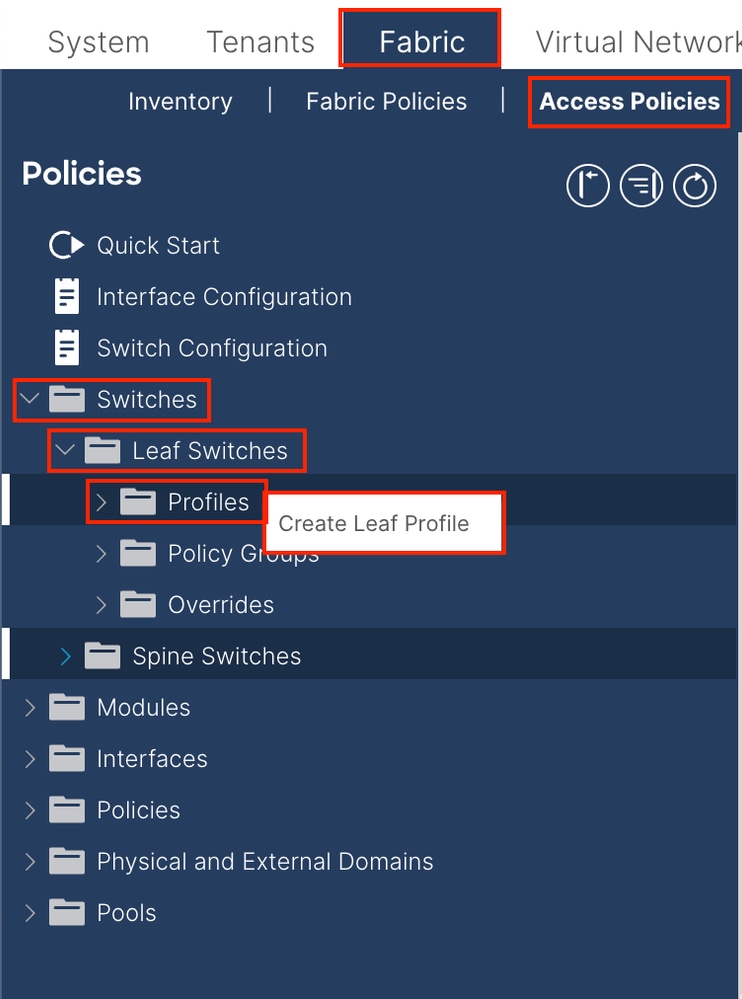

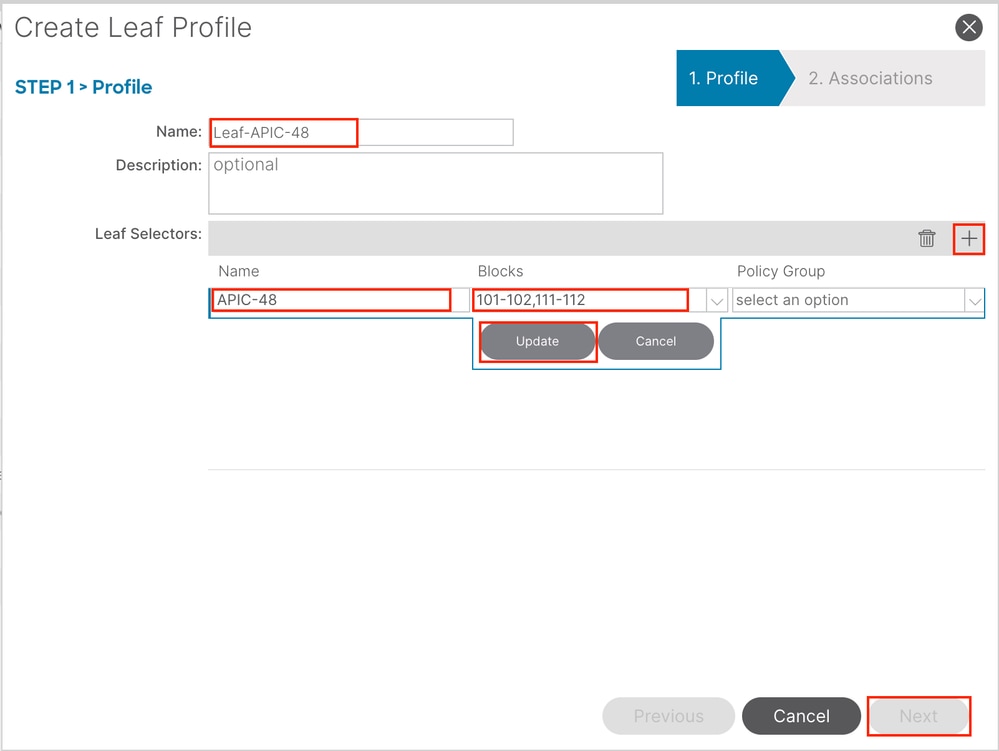

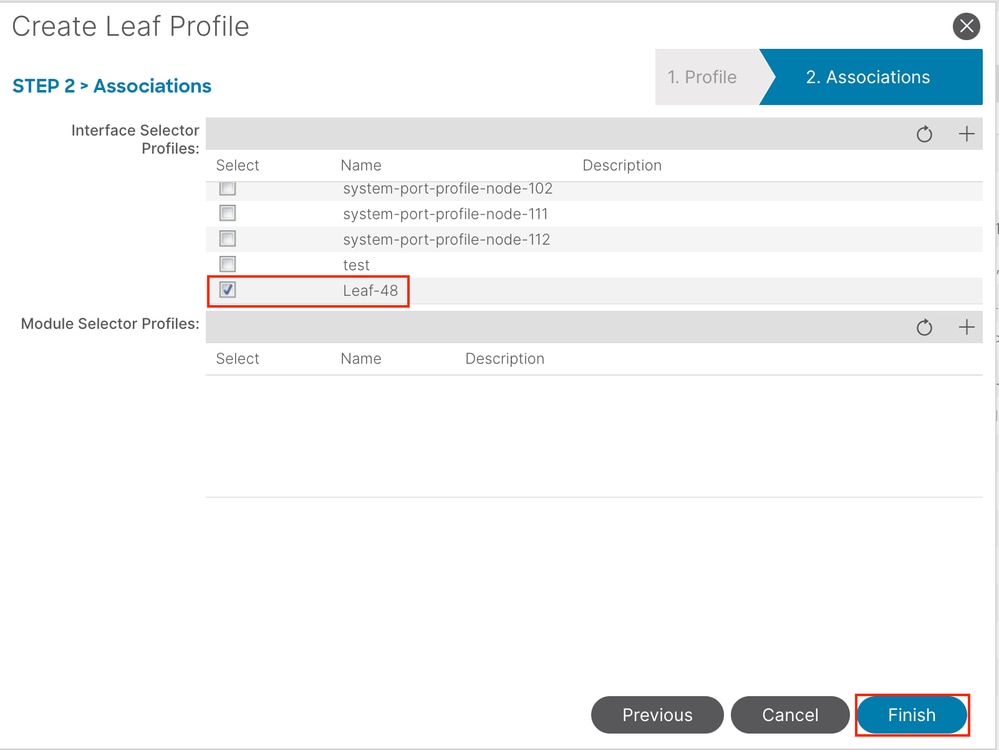

1.6.將介面配置檔案應用於枝葉

1.6.將介面配置檔案應用於枝葉導航到APIC Web GUI路徑;Fabric > Access Policies > Switches > Leaf Switches > Profiles。

名稱-枝葉配置檔案的名稱。此名稱可以是1到64個字母數字字元。

枝葉選擇器-選擇將介面配置推送到其中的枝葉ID。

名稱-葉組的名稱。

塊-選擇交換機節點ID。

Interface Selector Profiles —選擇步驟1.5中建立的連線的實體配置檔案。

注意:在本文檔的示例中,必須配置兩個交換機配置檔案。

第一種方法是選擇枝葉101-102、枝葉111-112,並將介面配置檔案分配給Eth1/48。

第二種方法是選擇枝葉111-112並將介面配置檔案分配給Eth1/47。

有關訪問策略的更多故障排除詳細資訊,請參閱ACI訪問策略故障排除。

2. 在管理租戶中分配INB地址

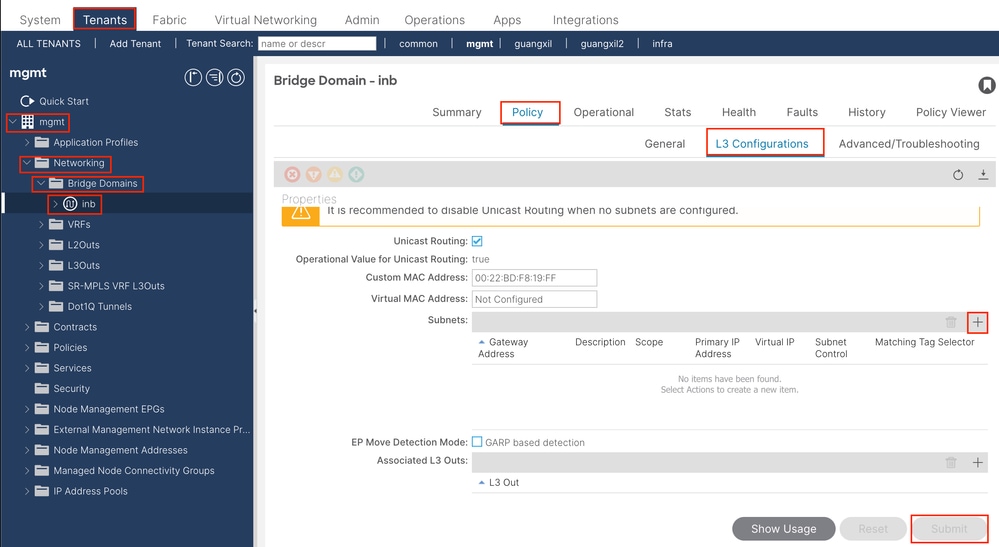

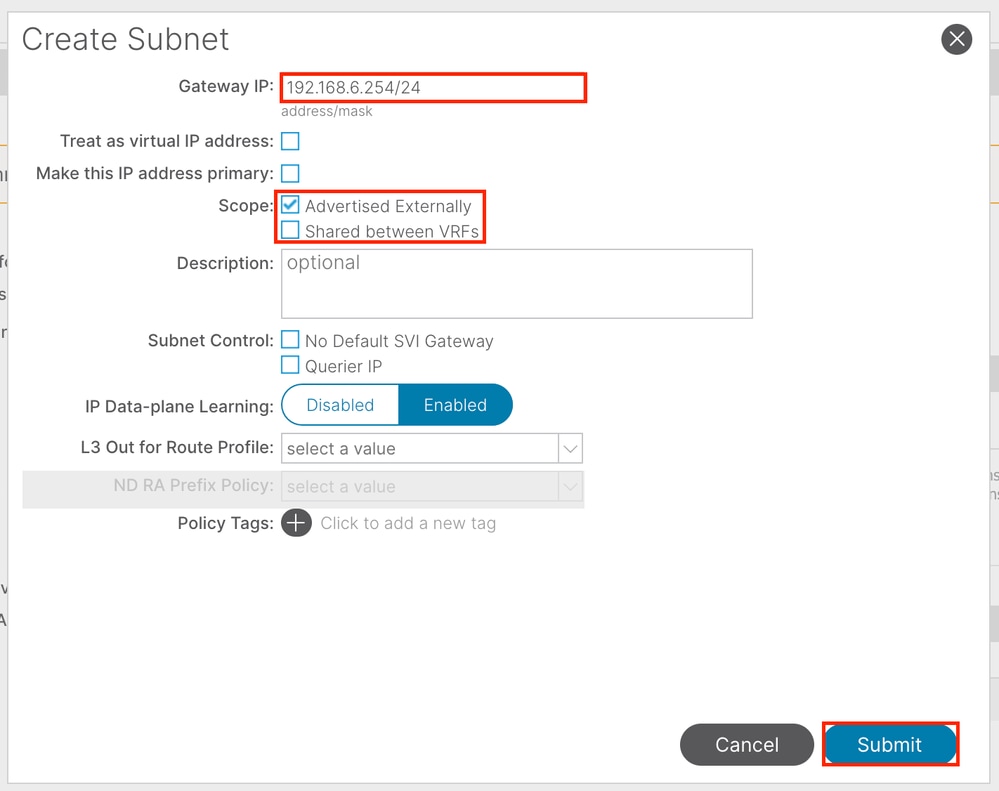

2. 在管理租戶中分配INB地址2.1.建立網橋域(BD) INB子網

2.1.建立網橋域(BD) INB子網導航到APIC Web GUI路徑;Tenants > mgmt > Networking > Bridge Domains > inb。

註:本文檔使用預設BD和預設VRF。

您也可以建立新的VRF和BD以執行類似的配置。

Gateway IP - The INB subnet gateway.

Scope - Choose according to the route leakage method you use. Here choose to use L3out, and then click Advertised Externally.

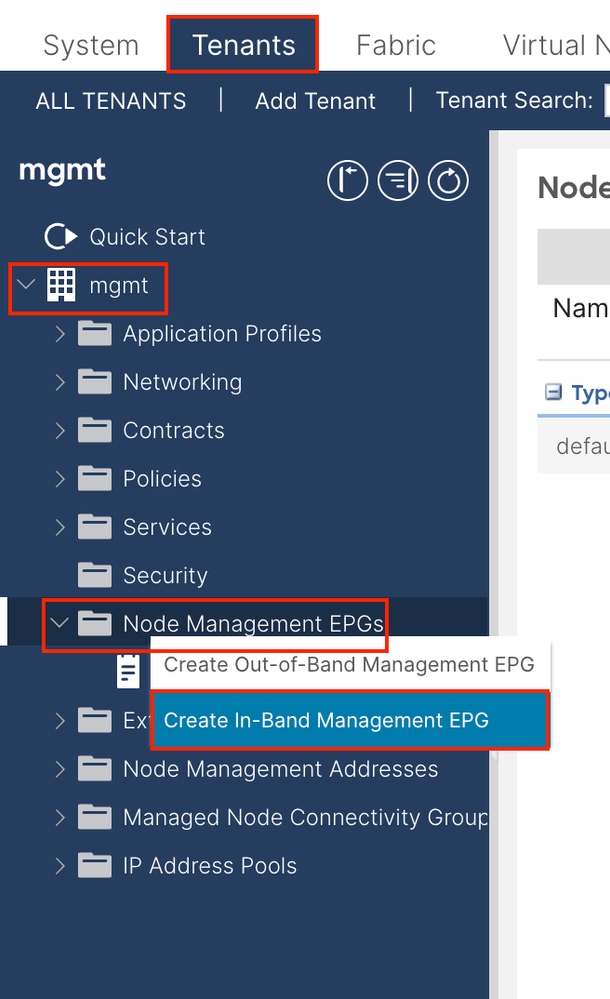

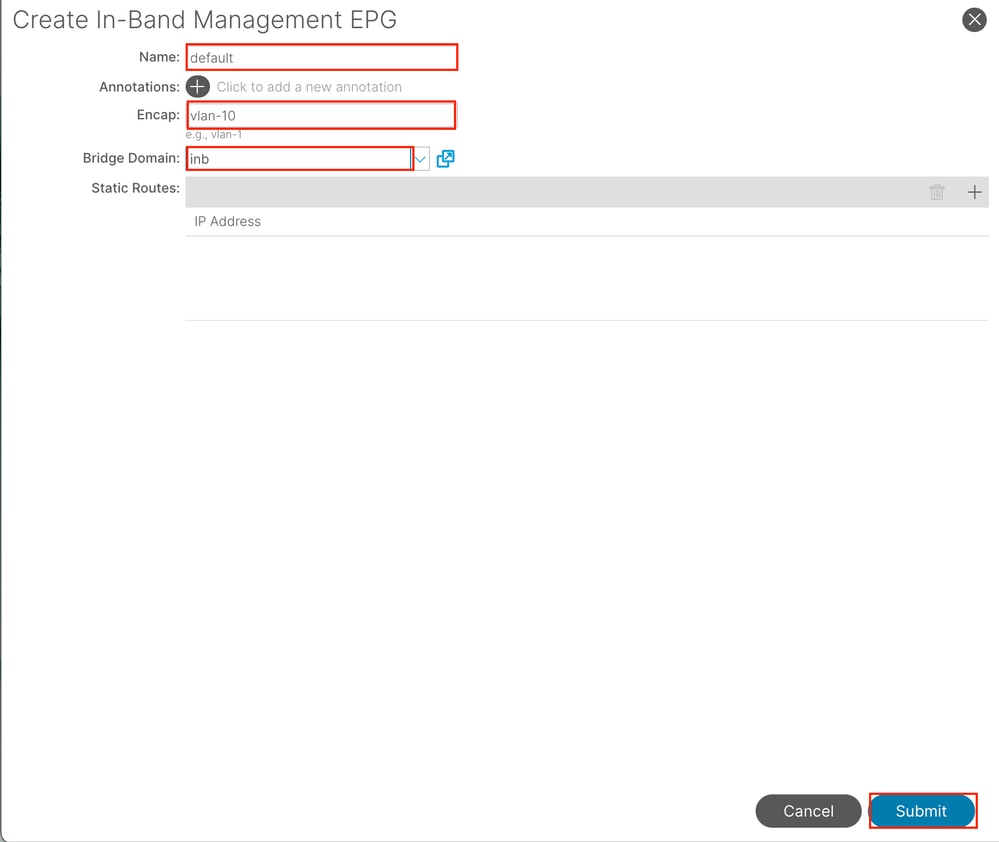

2.2.建立INB EPG

2.2.建立INB EPG導航到APIC Web GUI路徑;Tenants > mgmt > Node Management EPGs。

名稱- INB EPG的名稱。

Encap -選擇您在步驟1.1中建立的VLAN集區中的VLAN。

網橋域-選擇步驟2.1中建立的BD。

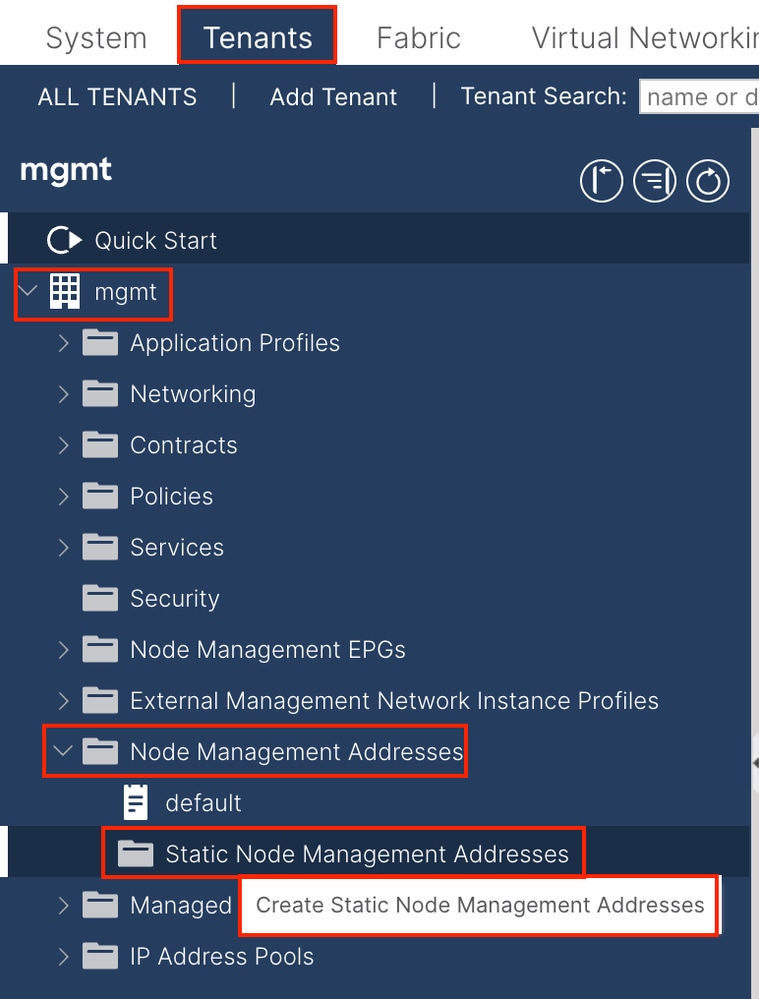

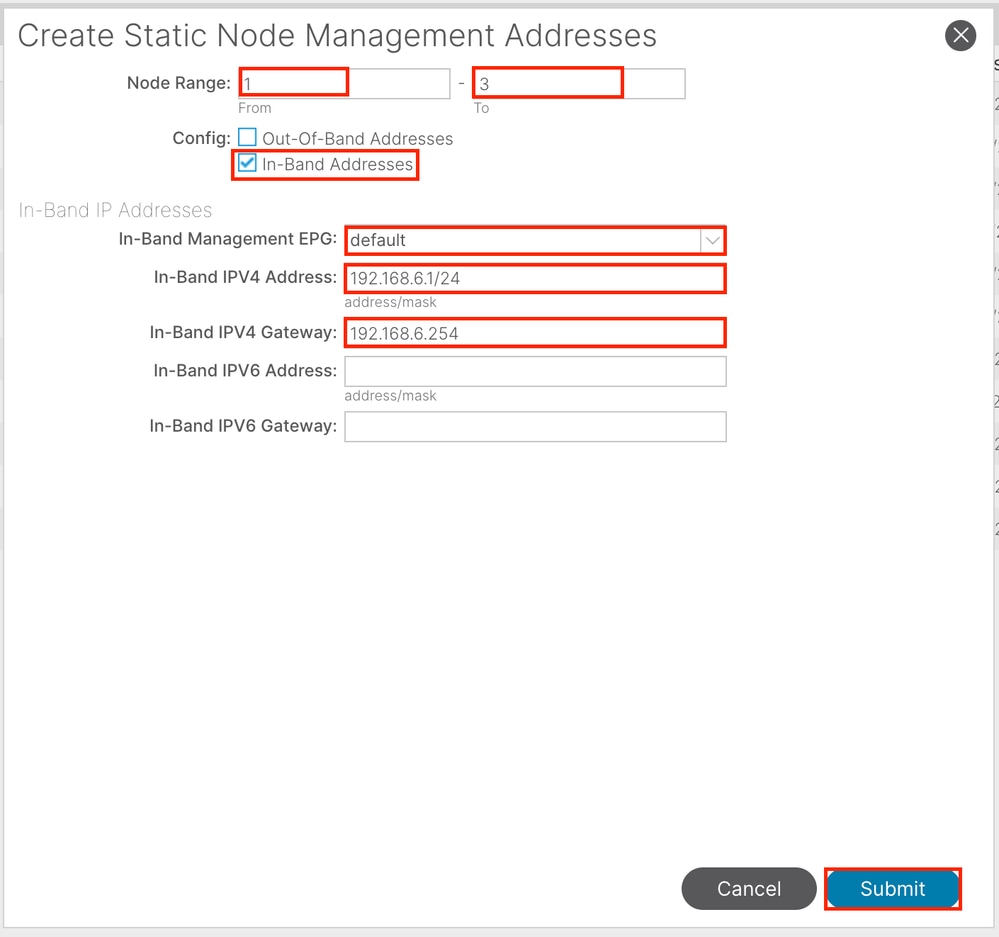

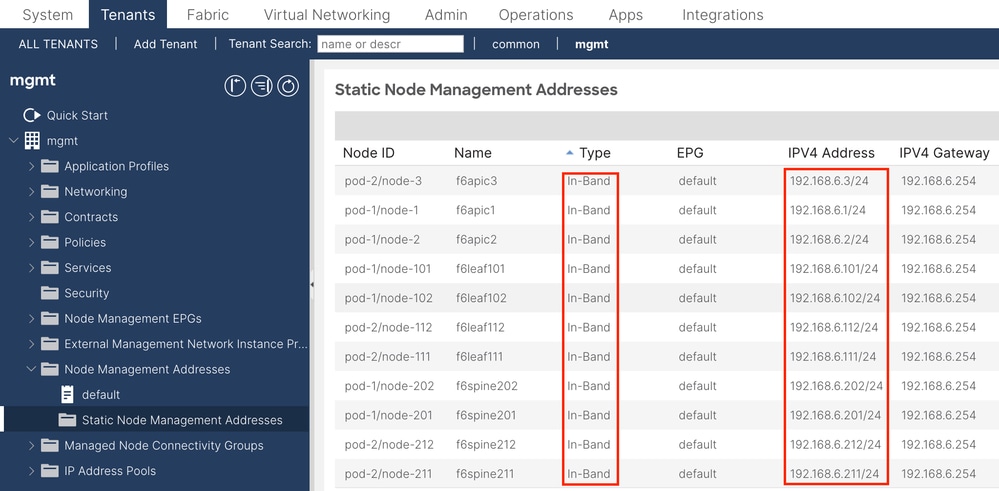

2.3.為裝置分配靜態INB IP地址

2.3.為裝置分配靜態INB IP地址導航到APIC Web GUI路徑;Tenants > mgmt > Node Management Addresses > Static Node Management Addresses。

Node Range -要分配給INB地址的節點ID。 分配的INB地址隨節點ID依次增加。

配置-選擇帶內地址。

帶內管理EPG -選擇步驟2.2中建立的EPG。

帶內IPV4地址-第一個分配的INB地址。

帶內IPV4網關-將其配置為步驟2.1中增加的子網的地址。

注意:完成步驟2.3中的配置後,所有枝葉和APIC均可透過INB通訊。

3. 洩漏INB地址

3. 洩漏INB地址您可以透過任何路由洩漏方法將INB子網共用給其他網路。INB EPG可以視為一種特殊的EPG。配置路由洩漏時,與常規EPG沒有區別。

本文檔僅將L3out配置為示例。

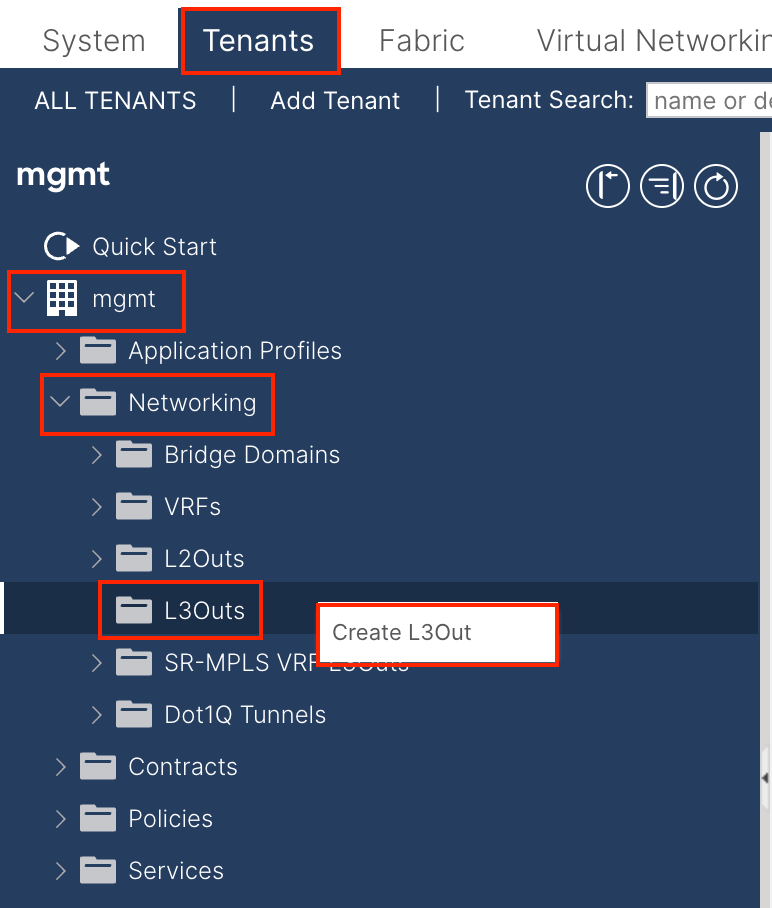

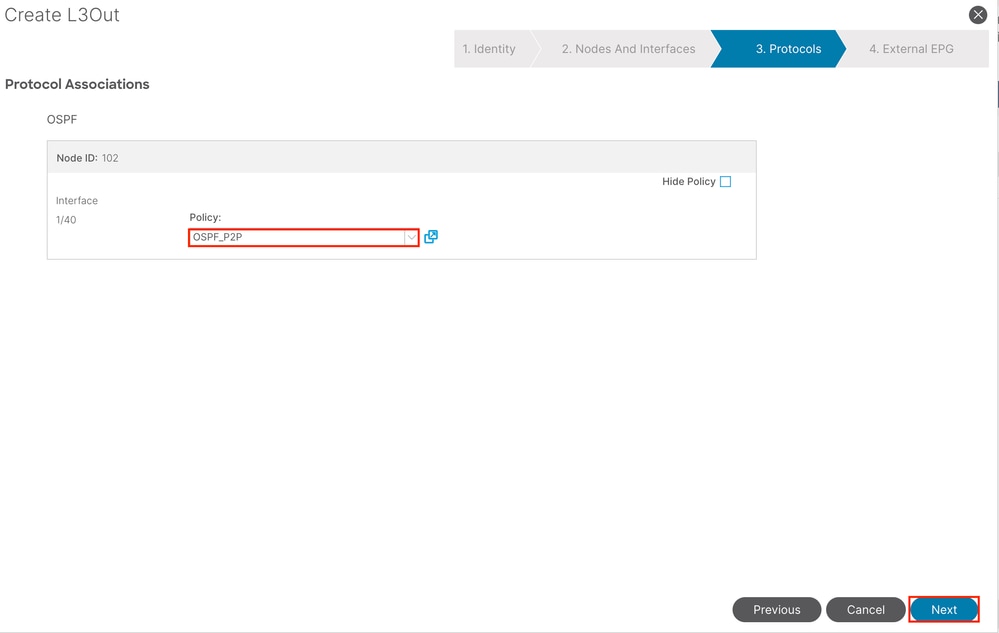

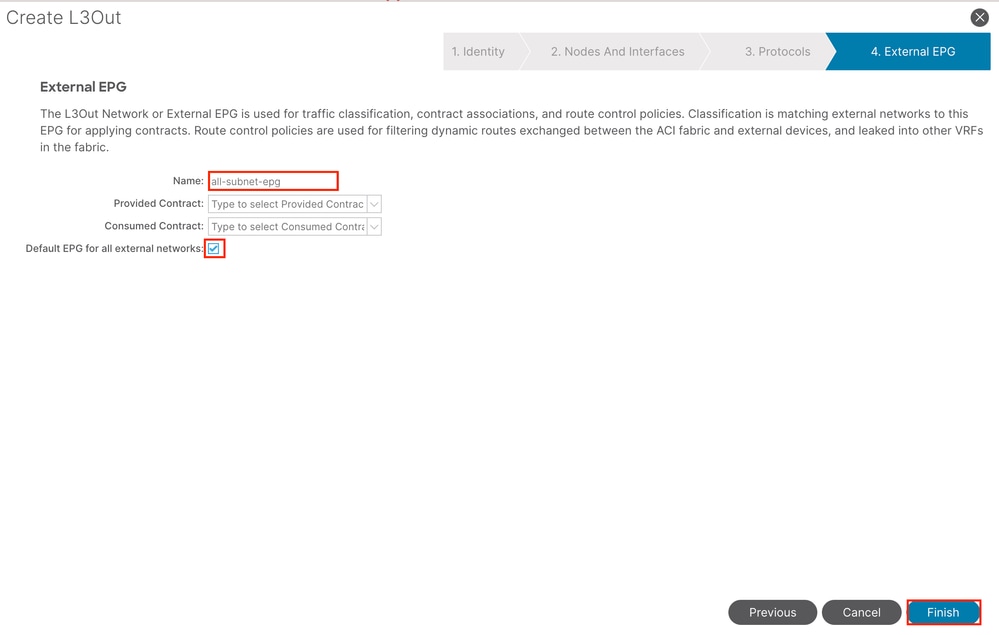

3.1.在管理租戶中建立L3out

3.1.在管理租戶中建立L3out

在本例中,物理介面用於運行簡單開放最短路徑優先(OSPF)協定的路由器。

注意:如果要瞭解有關L3out的更多詳細資訊,請參閱L3out白皮書;ACI交換矩陣L3Out白皮書。

名稱- INB L3out的名稱。

VRF -選擇L3out路由所在的VRF。在本文檔中,使用最簡單的配置,並且選擇了管理租戶中的VRF INB。

L3域-根據實際情況建立和選擇。有關L3域的詳細資訊,請參閱L3out白皮書。

OSPF -在本示例中,L3out運行OSPF協定。根據實際情況選擇動態路由協定或使用靜態路由。

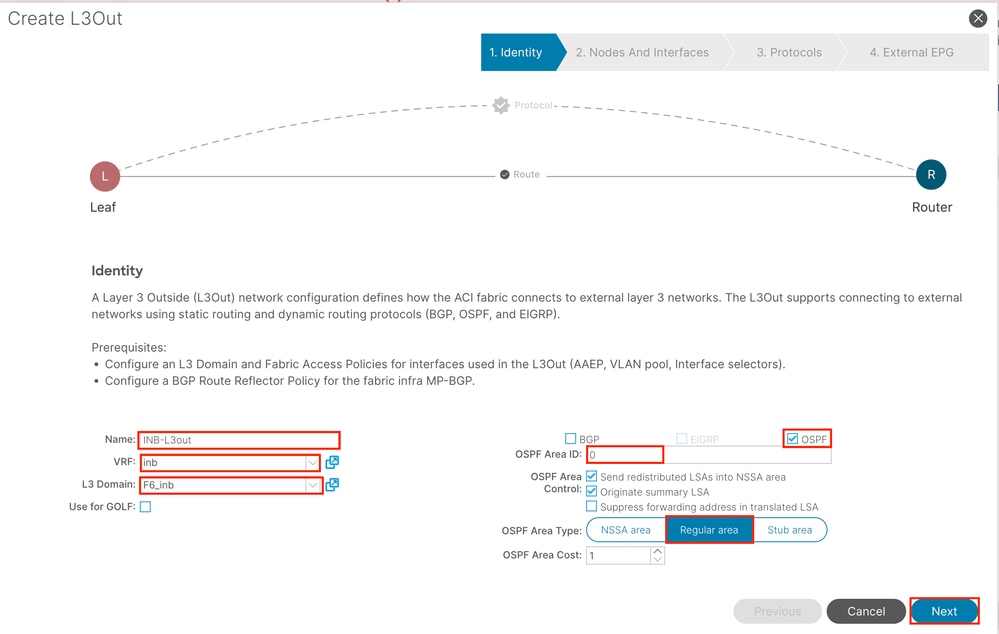

根據網路規劃配置介面。

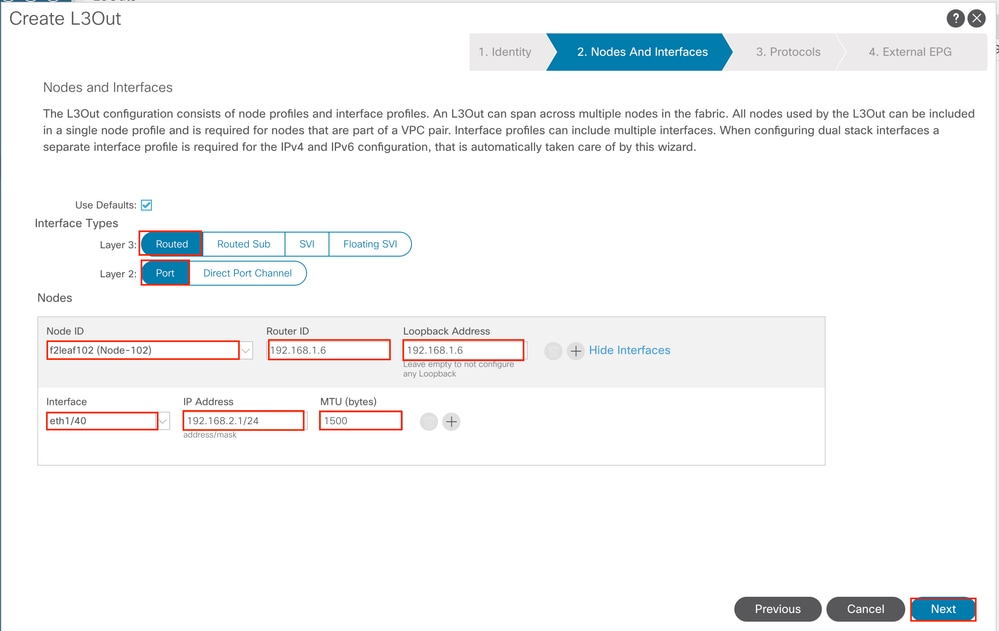

對於OSPF,預設網路型別為broadcast。本示例將網路型別更改為點對點。

在本示例中,只有一個L3out和一個EPG,並且可以使用預設的所有外部網路的預設EPG選項。

注意:如果同一VRF中有多個L3out EPG,請仔細配置此選項。有關詳細資訊,請參閱L3out白皮書。

配置路由器後,OSPF鄰居狀態可以更改為FULL。

admin-Infra# show lldp neighbors Capability codes: (R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device (W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other Device ID Local Intf Hold-time Capability Port ID f6leaf102.aci.pub Eth4/37 120 BR Eth1/40 admin-Infra# show run version 8.2(6) feature ospf interface loopback66 vrf member aci-inb ip address 192.168.1.7/32 ip router ospf aci-inb area 0.0.0.0 interface Ethernet4/37 vrf member aci-inb ip address 192.168.2.2/24 ip ospf network point-to-point ip router ospf aci-inb area 0.0.0.0 no shutdown vrf context aci-inb address-family ipv4 unicast router ospf aci-inb vrf aci-inb router-id 192.168.1.7 admin-Infra# show ip ospf neighbors vrf aci-inb OSPF Process ID aci-inb VRF aci-inb Total number of neighbors: 1 Neighbor ID Pri State Up Time Address Interface 192.168.1.6 1 FULL/ - 00:04:01 192.168.2.1 Eth4/37 admin-Infra# f6leaf102# show ip int bri vrf mgmt:inb IP Interface Status for VRF "mgmt:inb"(27) Interface Address Interface Status eth1/40 192.168.2.1/24 protocol-up/link-up/admin-up vlan7 192.168.6.254/24 protocol-up/link-up/admin-up lo37 192.168.1.6/32 protocol-up/link-up/admin-up f6leaf102# show ip ospf neighbors vrf mgmt:inb OSPF Process ID default VRF mgmt:inb Total number of neighbors: 1 Neighbor ID Pri State Up Time Address Interface 192.168.1.7 1 FULL/ - 00:05:08 192.168.2.2 Eth1/40 f6leaf102# 如果需要對L3out進行故障排除,請參閱對ACI外部轉發進行故障排除。

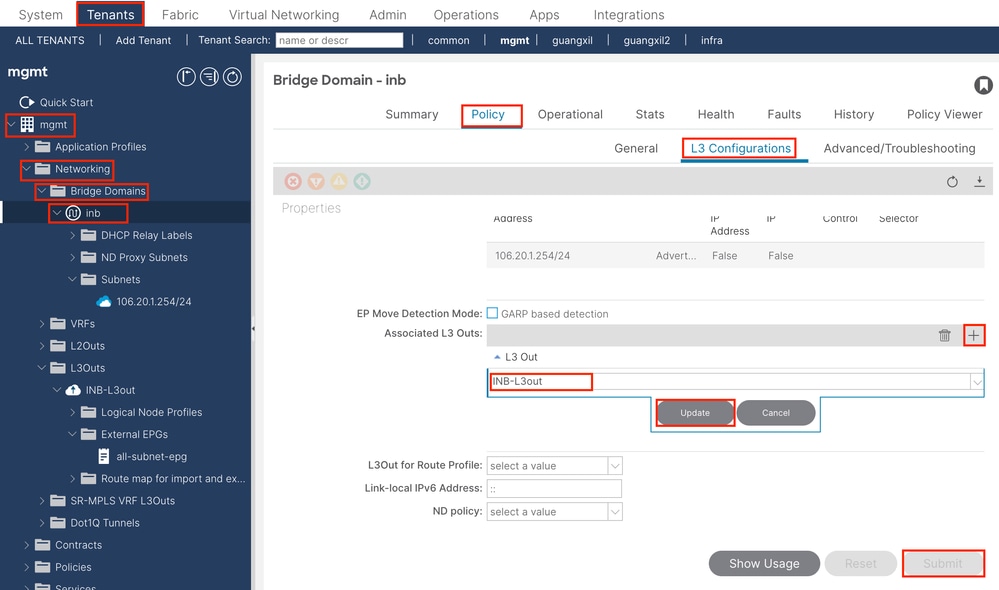

3.2.與L3out關聯的BD

3.2.與L3out關聯的BD導航到APIC Web GUI路徑;Tenants > mgmt > Networking > Bridge Domains > inb。

關聯的L3out -選擇步驟3.1中建立的管理L3out的名稱。

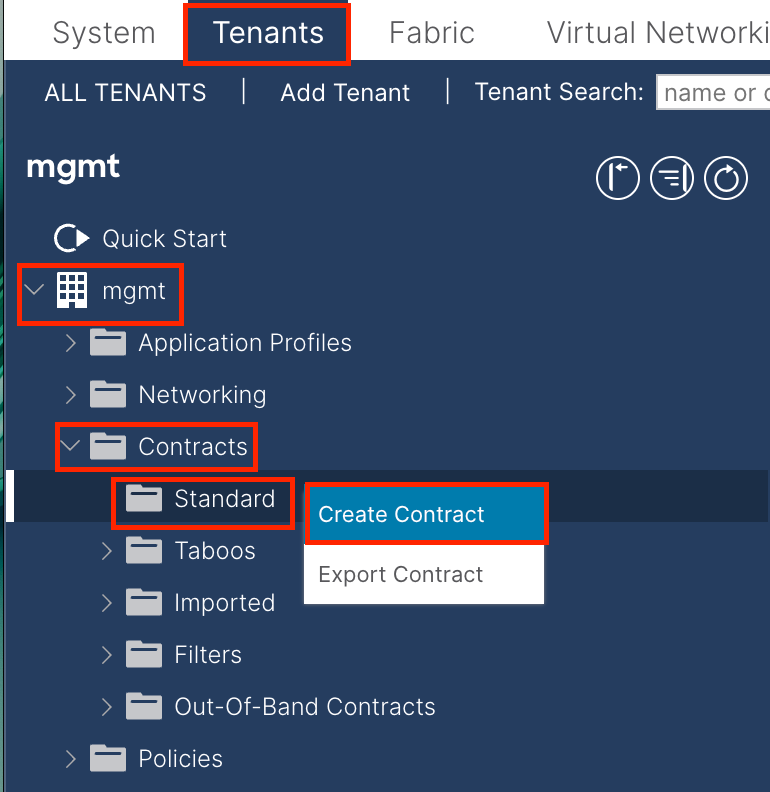

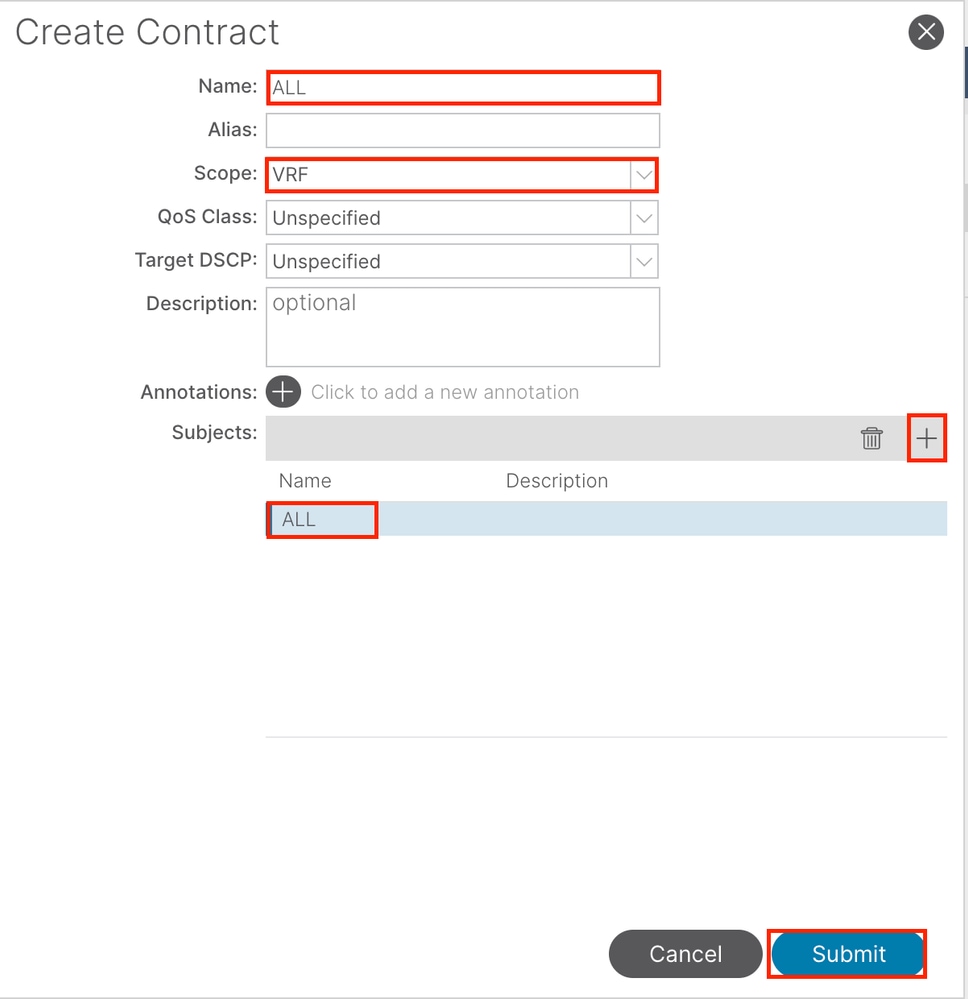

3.3.建立合約

3.3.建立合約導航到APIC Web GUI路徑;Tenants > mgmt > Contracts > Standard。

在本例中,合約允許所有流量。如果您需要有關合約的更多詳細資訊,請參閱合約白皮書;思科ACI合約指南白皮書。

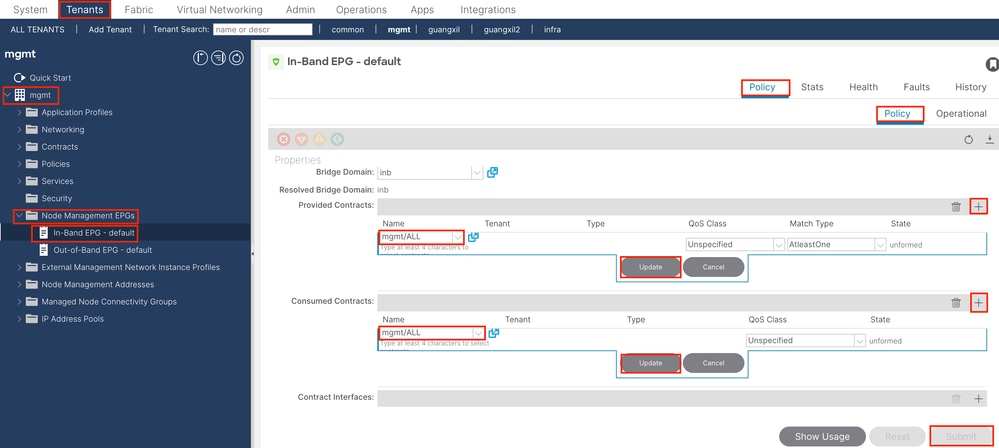

3.4.對INB EPG應用合約

3.4.對INB EPG應用合約導航到APIC Web GUI路徑;Tenants > mgmt > Node Management EPGs > In-Band EPG - default。

提供的合約-選擇步驟3.3中建立的合約。

已沖銷的合約-選擇步驟3.3中建立的合約。

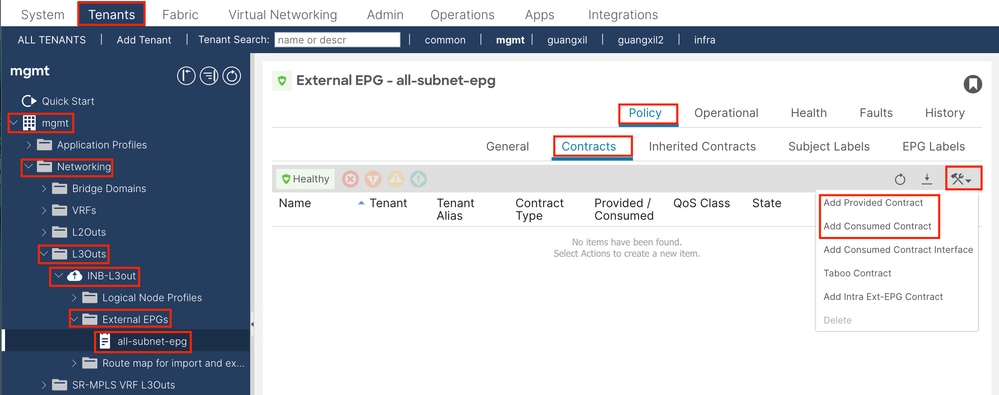

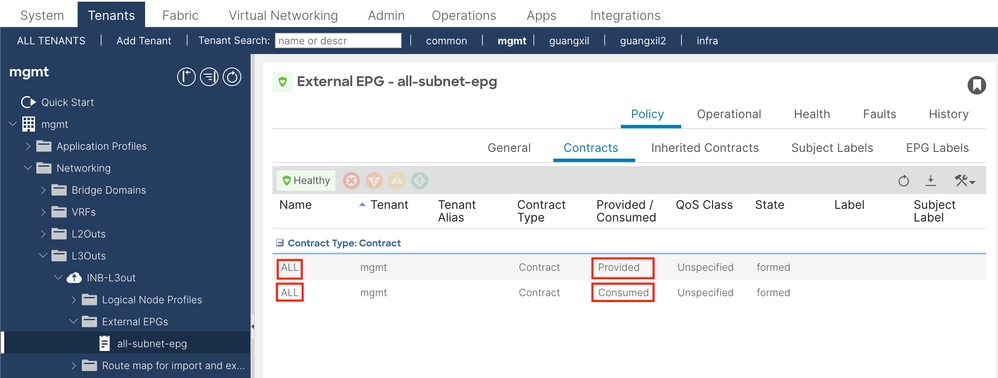

3.5.對L3out EPG應用合約

3.5.對L3out EPG應用合約導航到APIC Web GUI路徑;Tenants > mgmt > Networking > L3Outs > INB-L3out > External EPGs > all-subnet-epg。

增加提供的合約-在步驟3.3中建立的合約。

增加已使用的合約-在步驟3.3中建立的合約。

套用之後,您可在「已提供與已使用」中看到合約。

驗證

驗證您可以在外部路由器中看到INB路由。

admin-Infra# show ip route vrf aci-inb IP Route Table for VRF "aci-inb" '*' denotes best ucast next-hop '**' denotes best mcast next-hop '[x/y]' denotes [preference/metric] '%<string>' in via output denotes VRF <string> 192.168.1.6/32, ubest/mbest: 1/0 *via 192.168.2.1, Eth4/37, [110/5], 00:37:40, ospf-aci-inb, intra 192.168.1.7/32, ubest/mbest: 2/0, attached *via 192.168.1.7, Lo66, [0/0], 00:04:06, local *via 192.168.1.7, Lo66, [0/0], 00:04:06, direct 192.168.2.0/24, ubest/mbest: 1/0, attached *via 192.168.2.2, Eth4/37, [0/0], 00:37:51, direct 192.168.2.2/32, ubest/mbest: 1/0, attached *via 192.168.2.2, Eth4/37, [0/0], 00:37:51, local 192.168.6.0/24, ubest/mbest: 1/0 *via 192.168.2.1, Eth4/37, [110/20], 00:24:38, ospf-aci-inb, type-2 admin-Infra# admin-Infra# ping 192.168.6.1 vrf aci-inb PING 192.168.6.1 (192.168.6.1): 56 data bytes 64 bytes from 192.168.6.1: icmp_seq=0 ttl=62 time=0.608 ms 64 bytes from 192.168.6.1: icmp_seq=1 ttl=62 time=0.55 ms 64 bytes from 192.168.6.1: icmp_seq=2 ttl=62 time=0.452 ms 64 bytes from 192.168.6.1: icmp_seq=3 ttl=62 time=0.495 ms 64 bytes from 192.168.6.1: icmp_seq=4 ttl=62 time=0.468 ms --- 192.168.6.1 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.452/0.514/0.608 ms admin-Infra# ping 192.168.6.3 vrf aci-inb PING 192.168.6.3 (192.168.6.3): 56 data bytes 64 bytes from 192.168.6.3: icmp_seq=0 ttl=61 time=0.731 ms 64 bytes from 192.168.6.3: icmp_seq=1 ttl=61 time=0.5 ms 64 bytes from 192.168.6.3: icmp_seq=2 ttl=61 time=0.489 ms 64 bytes from 192.168.6.3: icmp_seq=3 ttl=61 time=0.508 ms 64 bytes from 192.168.6.3: icmp_seq=4 ttl=61 time=0.485 ms --- 192.168.6.3 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.485/0.542/0.731 ms admin-Infra# ping 192.168.6.201 vrf aci-inb PING 192.168.6.201 (192.168.6.201): 56 data bytes 64 bytes from 192.168.6.201: icmp_seq=0 ttl=63 time=0.765 ms 64 bytes from 192.168.6.201: icmp_seq=1 ttl=63 time=0.507 ms 64 bytes from 192.168.6.201: icmp_seq=2 ttl=63 time=0.458 ms 64 bytes from 192.168.6.201: icmp_seq=3 ttl=63 time=0.457 ms 64 bytes from 192.168.6.201: icmp_seq=4 ttl=63 time=0.469 ms --- 192.168.6.201 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.457/0.531/0.765 ms admin-Infra# ping 192.168.6.211 vrf aci-inb PING 192.168.6.211 (192.168.6.211): 56 data bytes 64 bytes from 192.168.6.211: icmp_seq=0 ttl=63 time=0.814 ms 64 bytes from 192.168.6.211: icmp_seq=1 ttl=63 time=0.525 ms 64 bytes from 192.168.6.211: icmp_seq=2 ttl=63 time=0.533 ms 64 bytes from 192.168.6.211: icmp_seq=3 ttl=63 time=0.502 ms 64 bytes from 192.168.6.211: icmp_seq=4 ttl=63 time=0.492 ms --- 192.168.6.211 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.492/0.573/0.814 ms admin-Infra#

注意:如果您的ACI版本較舊,主幹節點不會響應帶內ping,因為它們使用環回介面進行連線,而環回介面不響應地址解析協定(ARP)。

設定帶內管理後,思科APIC始終優先於來自思科APIC(如TACACS)的任何流量。

對於專門向OOB地址傳送請求的主機,仍可訪問OOB。

疑難排解

疑難排解首先,您必須檢查INB是否存在任何故障。

在Switch:

f6leaf102# show vrf mgmt:inb VRF-Name VRF-ID State Reason mgmt:inb 27 Up -- f6leaf102# f6leaf102# show ip int bri vrf mgmt:inb IP Interface Status for VRF "mgmt:inb"(27) Interface Address Interface Status eth1/40 192.168.2.1/24 protocol-up/link-up/admin-up vlan7 192.168.6.254/24 protocol-up/link-up/admin-up lo37 192.168.1.6/32 protocol-up/link-up/admin-up f6leaf102# f6leaf102# show ip route vrf mgmt:inb IP Route Table for VRF "mgmt:inb" '*' denotes best ucast next-hop '**' denotes best mcast next-hop '[x/y]' denotes [preference/metric] '%<string>' in via output denotes VRF <string> 192.168.1.6/32, ubest/mbest: 2/0, attached, direct *via 192.168.1.6, lo37, [0/0], 02:12:38, local, local *via 192.168.1.6, lo37, [0/0], 02:12:38, direct 192.168.1.7/32, ubest/mbest: 1/0 *via 192.168.2.2, eth1/40, [110/5], 00:03:09, ospf-default, intra 192.168.2.0/24, ubest/mbest: 1/0, attached, direct *via 192.168.2.1, eth1/40, [0/0], 00:37:13, direct 192.168.2.1/32, ubest/mbest: 1/0, attached *via 192.168.2.1, eth1/40, [0/0], 00:37:13, local, local 192.168.6.0/24, ubest/mbest: 1/0, attached, direct, pervasive *via 192.168.224.64%overlay-1, [1/0], 00:24:06, static 192.168.6.102/32, ubest/mbest: 1/0, attached *via 192.168.6.102, vlan7, [0/0], 00:21:38, local, local 192.168.6.254/32, ubest/mbest: 1/0, attached, pervasive *via 192.168.6.254, vlan7, [0/0], 00:21:38, local, local f6leaf102# 在APIC上:

f6apic1# ifconfig bond0.10: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1496 inet 192.168.6.1 netmask 255.255.255.0 broadcast 192.168.6.255 inet6 fe80::2ef8:9bff:fee8:8a10 prefixlen 64 scopeid 0x20<link> ether 2c:f8:9b:e8:8a:10 txqueuelen 1000 (Ethernet) RX packets 37 bytes 1892 (1.8 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 889 bytes 57990 (56.6 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 f6apic1# show inband-mgmt Table1 : INB-Mgmt Node Details Type Node ID IP Address Gateway Inband EPG Oper State ------------ ---------- -------------------- -------------------- -------------------- -------------------- f6apic1 1 192.168.6.1/24 192.168.6.254 default up f6apic2 2 192.168.6.2/24 192.168.6.254 default up f6apic3 3 192.168.6.3/24 192.168.6.254 default up f6leaf101 101 192.168.6.101/24 192.168.6.254 default up f6leaf102 102 192.168.6.102/24 192.168.6.254 default up f6leaf111 111 192.168.6.111/24 192.168.6.254 default up f6leaf112 112 192.168.6.112/24 192.168.6.254 default up f6spine201 201 192.168.6.201/24 192.168.6.254 default up f6spine202 202 192.168.6.202/24 192.168.6.254 default up f6spine211 211 192.168.6.211/24 192.168.6.254 default up f6spine212 212 192.168.6.212/24 192.168.6.254 default up Table2 : InB-Mgmt EPG Details Name Qos Tag Nodes Vlan Oper State --------------- --------------- --------------- ---------- ---------- ---------- default unspecified 32778 1 vlan-10 up default unspecified 32778 2 vlan-10 up default unspecified 32778 3 vlan-10 up default unspecified 32778 101 vlan-10 up default unspecified 32778 102 vlan-10 up default unspecified 32778 111 vlan-10 up default unspecified 32778 112 vlan-10 up default unspecified 32778 201 vlan-10 up default unspecified 32778 202 vlan-10 up default unspecified 32778 211 vlan-10 up default unspecified 32778 212 vlan-10 up Table3 : INB-Mgmt EPG Contract Details INBAND-MGMT-EPG Contracts App Epg L3 External Epg Oper State --------------- --------------- ------------------------- ------------------------- ---------- default(P) ALL default all-subnet-epg up default(C) ALL default all-subnet-epg up f6apic1# f6apic1# bash admin@f6apic1:~> ip route show default via 192.168.6.254 dev bond0.10 metric 32 192.168.6.0/24 dev bond0.10 proto kernel scope link src 192.168.6.1 192.168.6.254 dev bond0.10 scope link src 192.168.6.1 admin@f6apic1:~> route -n Kernel IP routing table 0.0.0.0 192.168.6.254 0.0.0.0 UG 32 0 0 bond0.10 192.168.6.0 0.0.0.0 255.255.255.0 U 0 0 0 bond0.10 192.168.6.254 0.0.0.0 255.255.255.255 UH 0 0 0 bond0.10 admin@f6apic1:~>

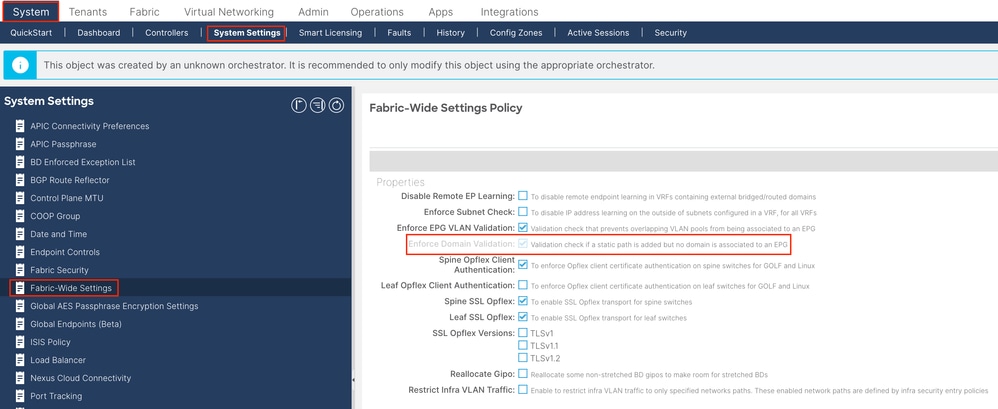

注意:此Enforce Domain Validation功能檢查EPG使用的VLAN/Domain和介面配置。如果未啟用,枝葉在推送配置時忽略域檢查。

啟用此功能後,便無法將其停用。建議打開此選項以避免配置不完整。

相關資訊

相關資訊- 用於硬體流遙測導出的思科ACI帶內管理配置

- 排除ACI外部轉發故障

- 排除ACI L3Out -子網0.0.0.0/0和系統PcTag 15故障

- 排除ACI中的意外路由洩漏故障

- 排除ACI訪問策略故障

- ACI交換矩陣L3Out白皮書

- 思科ACI合約指南白皮書

- 思科技術支援與下載

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

08-May-2024 |

初始版本 |

意見

意見