Cisco VPN技術參考指南

下載選項

已更新: 2024 年 1 月 19 日

文件 ID:221568

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本檔案介紹不同思科產品中與虛擬私人網路(VPN)技術有關的所有思科檔案。

必要條件

需求

本文件沒有特定需求。

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文是參考指南,其中包括與Cisco安全防火牆、Cisco安全客戶端(包括AnyConnect)和Cisco IOS/IOS-XE中的VPN技術相關的一般資訊、配置或故障排除文檔。在聯絡思科TAC之前,可查閱此清單中的文檔。

Cisco安全防火牆ASA文檔

站點到站點VPN -基於策略/加密對映

| 功能/技術 | 相關文章 | 標記 |

| 站點到站點VPN(基於策略) | 在 ASA 和 Cisco IOS 路由器之間設定站點對站點 IPSec IKEv1 通道 |  |

| 站點到站點VPN(基於策略) | 使用 ASA 和 strongSwan 設定站點對站點 VPN 通道 |  |

| 站點到站點VPN(基於策略) | 配置ASA到ASA動態到靜態IKEv1/IPsec |  |

| 站點到站點VPN(基於策略) | 在ASA上使用ASDM或CLI配置IKEv1 IPsec站點到站點隧道 |  |

| 站點到站點VPN(基於策略) | 配置ASA和FTD之間的IKEv2 IPv6站點到站點隧道 |  |

| 站點到站點VPN(基於策略) | 配置從ASA和FTD到Microsoft Azure的基於策略和基於路由的VPN |  |

| 站點到站點VPN(基於策略) | 配置ASA和路由器之間的站點到站點IKEv2隧道 |  |

| 站點到站點VPN(基於策略) | 兩個ASA之間的動態站點到站點IKEv2 VPN隧道配置示例 |  |

| 站點到站點VPN(基於策略) | 站點到站點VPN實施故障排除 |   |

| 站點到站點VPN(基於策略) | 疑難排解常見的 L2L 和遠端存取 IPsec VPN 問題 |  |

| 站點到站點VPN(基於策略) | 針對具有PSK的站點到站點VPN使用ASA IKEv2調試 |  |

站點到站點VPN -基於路由/虛擬隧道介面(VTI)

| 功能/技術 | 相關文章 | 標記 |

| 站點到站點VPN(基於路由) | 配置到Azure的ASA IPsec VTI連線 |  |

| 站點到站點VPN(基於路由) | 在雙ISP方案下配置ASA虛擬隧道介面 |  |

| 站點到站點VPN(基於路由) | 配置從ASA和FTD到Microsoft Azure的基於策略和基於路由的VPN |  |

| 站點到站點VPN(基於路由) | 疑難排解常見的 L2L 和遠端存取 IPsec VPN 問題 |

|

| 站點到站點VPN(基於路由) | 針對具有PSK的站點到站點VPN使用ASA IKEv2調試 |  |

| 站點到站點VPN(基於路由) | 在ASA上將基於策略的加密隧道遷移到基於路由的加密隧道 |  |

| 站點到站點VPN(基於路由) | 在ASA和FTD之間使用BGP作為重疊配置基於路由的站點到站點VPN |

|

遠端存取VPN (RAVPN)

無客戶端SSL VPN

| 功能/技術 | 相關文章 | 標記 |

| 無客戶端SSL VPN | Cisco ASA系列9.17(x)的發行版本註釋:9.17(1)及更高版本不支援無客戶端SSL VPN |  |

| 無客戶端SSL VPN | 在流動裝置上使用Citrix Receiver的ASA無客戶端訪問配置示例 |  |

| 無客戶端SSL VPN | ASA透過IPsec LAN到LAN的無客戶端SSL VPN流量配置示例 |  |

| 無客戶端SSL VPN | ASA:使用ASDM的智慧隧道配置示例 |  |

| 無客戶端SSL VPN | 在ASA上配置無客戶端SSL VPN (WebVPN) |  |

公開金鑰基礎架構 (PKI)

| 功能/技術 | 相關文章 | 標記 |

| PKI | 在ASDM管理的ASA上安裝並更新證書 |  |

| PKI | 在CLI管理的ASA上安裝並更新證書 |  |

其他

| 功能/技術 | 相關文章 | 標記 |

| 其他 | Cisco ASA 上 QoS 的組態範例 |  |

思科安全防火牆威脅防禦(FTD)檔案

站點到站點VPN -基於策略/加密對映

| 功能/技術 | 相關文章 | 標記 |

| 站點到站點VPN(基於策略) | 站點到站點VPN:Cisco Secure Firewall Management Center裝置配置指南7.4 |  |

| 站點到站點VPN(基於策略) | 在FMC管理的FTD上使用備用ISP連結設定IPSec站台到站台通道的容錯移轉 |  |

| 站點到站點VPN(基於策略) | 設定FTD BGP over IPSec VPN |  |

| 站點到站點VPN(基於策略) | 配置ASA和FTD之間的IKEv2 IPv6站點到站點隧道 |  |

| 站點到站點VPN(基於策略) | 配置從ASA和FTD到Microsoft Azure的基於策略和基於路由的VPN |  |

| 站點到站點VPN(基於策略) | 使用思科安全防火牆配置Umbrella SIG隧道 |  |

| 站點到站點VPN(基於策略) | 將ASA遷移到Firepower威脅防禦- FTD上基於動態加密對映的站點到站點隧道 |  |

| 站點到站點VPN(基於策略) | VPN監控和故障排除:思科安全防火牆管理中心裝置配置指南7.4 |  |

| 站點到站點VPN(基於策略) | 疑難排解常見的 L2L 和遠端存取 IPsec VPN 問題 |  |

站點到站點VPN -基於路由/虛擬隧道介面(VTI)

| 功能/技術 | 相關文章 | 標記 |

| 站點到站點VPN(基於路由) | 站點到站點VPN:Cisco Secure Firewall Management Center裝置配置指南7.4 |  |

| 站點到站點VPN(基於路由) | 在安全防火牆上使用動態路由協定配置DVTI |  |

| 站點到站點VPN(基於路由) | 在安全防火牆上使用多SA配置DVTI |  |

| 站點到站點VPN(基於路由) | 配置從ASA和FTD到Microsoft Azure的基於策略和基於路由的VPN |  |

| 站點到站點VPN(基於路由) | 在FMC管理的FTD上設定路由型站台到站台VPN通道 |  |

| 站點到站點VPN(基於路由) | 使用思科安全防火牆配置Umbrella SIG隧道 |  |

| 站點到站點VPN(基於策略) | VPN監控和故障排除:思科安全防火牆管理中心裝置配置指南7.4 |  |

| 站點到站點VPN(基於策略) | 疑難排解常見的 L2L 和遠端存取 IPsec VPN 問題 |  |

| 站點到站點VPN(基於策略) | 在FMC管理的FTD上設定雙ISP VTI |  |

| 站點到站點VPN(基於策略) | 在ASA和FTD之間使用BGP作為重疊配置基於路由的站點到站點VPN |  |

遠端存取VPN (RAVPN)

零信任網路存取(ZTNA)

| 功能/技術 | 相關文章 | 標記 |

| 零信任訪問 | 零信任訪問:Cisco Secure Firewall Management Center裝置配置指南7.4 |  |

| 零信任訪問 | 在安全防火牆上配置零信任遠端訪問部署 |  |

公開金鑰基礎架構 (PKI)

| 功能/技術 | 相關文章 | 標記 |

| PKI | 在FDM管理的FTD上安裝及更新憑證 |  |

| PKI | 在FMC管理的FTD上安裝及更新憑證 |  |

Cisco Secure Client (包括AnyConnect)文檔

其他

| 功能/技術 | 相關文章 | 標記 |

| 思科安全使用者端 | Cisco Secure Client (包括AnyConnect)產品文檔 |  |

| 思科安全使用者端 | Cisco Secure Client (包括AnyConnect)管理員指南5.1版 |  |

| 思科安全使用者端 | Cisco Secure Client (包括AnyConnect)管理員指南,版本5 |  |

| 思科安全使用者端 | COVID-19準備工作的AnyConnect實施和效能/擴展參考 |  |

| 思科安全使用者端 | 使用AnyConnect強制網路門戶檢測和補救 |  |

| 思科安全使用者端 | 為CESA配置AnyConnect NVM和Splunk |  |

| 思科安全使用者端 | 在MAC終端上自定義Anyconnect模組安裝 |  |

| 思科安全使用者端 | 使用FMC管理的安全防火牆自定義安全客戶端圖示 |  |

| 思科安全使用者端 | AnyConnect最佳網關選擇故障排除指南 |  |

| 思科安全使用者端 | 檢查DNS查詢和域名解析的行為 |  |

| 思科安全使用者端 | 修復AnyConnect重新連線導致的流量中斷 |  |

| 思科安全使用者端 | 在iOS應用上收集AnyConnect DART日誌 |  |

| 思科安全使用者端 | 對mus.cisco.com的AnyConnect DNS查詢進行故障排除 |  |

| 思科安全使用者端 | 在安全網路分析中排除AnyConnect網路可視性模組遙測接收問題 |  |

| 思科安全使用者端 | 排除AnyConnect VPN電話故障- IP電話、ASA和CUCM |  |

| 思科安全使用者端 | Cisco AnyConnect VPN與ASA和FTD的Duo整合選項 |  |

Cisco IOS/IOS-XE檔案

站點到站點VPN -基於策略/加密對映

| 功能/技術 | 相關文章 | 標記 |

| 站點到站點VPN(基於策略) | 使用IPsec配置VPN的安全性 |  |

| 站點到站點VPN(基於策略) | 配置ASA和路由器之間的站點到站點IKEv2隧道 |  |

| 站點到站點VPN(基於策略) | Cisco IOS和strongSwan之間的IKEv1/IKEv2配置示例 |  |

| 站點到站點VPN(基於策略) | 基於加密對映的IPsec VPN基礎-協商和配置 |  |

站點到站點VPN -基於路由/虛擬隧道介面(VTI)

| 功能/技術 | 相關文章 | 標記 |

| 站點到站點VPN(基於路由) | IPsec虛擬通道介面 |  |

| 站點到站點VPN(基於路由) | 在Cisco IOS XE路由器上配置多SA虛擬隧道介面 |  |

| 站點到站點VPN(基於路由) | 配置IKEv2 VRF感知服務 |  |

| 站點到站點VPN(基於路由) | 為思科路由器上的IKEv2路由隧道配置HSRP的IPsec冗餘 |  |

動態多點VPN (DMVPN)

| 功能/技術 | 相關文章 | 標記 |

| DMVPN | 動態多點VPN (DMVPN)產品文檔 |  |

| DMVPN | Cisco Dynamic Multipoint VPN:簡單、安全的分支機構到分支機構通訊資料表 |  |

| DMVPN | DMVPN -概念和配置 |  |

| DMVPN | IP編址:NHRP配置指南 |  |

| DMVPN | DMVPN網路中NHRP的捷徑交換增強功能 |  |

| DMVPN | 使用多子網分支配置第3階段分層DMVPN |  |

| DMVPN | NAT裝置後輻條之間的DMVPN動態隧道 |  |

| DMVPN | DMVPN中心作為DMVPN網路的CA伺服器的配置示例 |  |

| DMVPN | DMVPN第1階段調試故障排除指南 |  |

| DMVPN | 實施DMVPN第3階段多子網設計 |  |

| DMVPN | 排除DMVPN階段3 NHRP重定向問題 |  |

| DMVPN | 解密DMVPN |  |

| DMVPN | 動態多點IPsec VPN(使用多點GRE/NHRP擴展IPsec VPN) |  |

| DMVPN | 排除DMVPN第2階段分支到分支隧道故障 |  |

公開金鑰基礎架構 (PKI)

| 功能/技術 | 相關文章 | 標記 |

| PKI | PKI資料格式 |  |

| PKI | 簡單證書註冊協定概述 |  |

| PKI | IOS PKI部署指南:初始設計和部署 |  |

| PKI | 適用於具有多重憑證的設定檔的IOS IKEv1和IKEv2封包交換程式 |  |

| PKI | 對從思科IOS CA收到的404個大規模部署錯誤進行故障排除 |  |

FlexVPN遠端存取

| 功能/技術 | 相關文章 | 標記 |

| FlexVPN遠端存取 | Cisco FlexVPN產品文檔 |  |

| FlexVPN遠端存取 | Cisco IOS FlexVPN資料表 |  |

| FlexVPN遠端存取 | 使用IKEv2和證書透過IPsec的AnyConnect到IOS頭端的配置示例 |  |

| FlexVPN遠端存取 | 配置具有EAP和DUO身份驗證的AnyConnect Flexvpn |  |

| FlexVPN遠端存取 | 為Windows內建客戶端配置FlexVPN IKEv2 |  |

| FlexVPN遠端存取 | 配置FlexVPN:使用本地使用者資料庫的AnyConnect IKEv2遠端訪問 |  |

| FlexVPN遠端存取 | 使用FlexVPN配置ISE終端安全評估 |  |

| FlexVPN遠端存取 | 使用AnyConnect和ISE伺服器配置SD-WAN遠端訪問(SDRA) |  |

| FlexVPN遠端存取 | FlexVPN和Anyconnect IKEv2客戶端配置示例 |  |

| FlexVPN遠端存取 | FlexVPN部署:採用EAP-MD5的AnyConnect IKEv2遠端訪問 |  |

| FlexVPN遠端存取 | FlexVPN VRF感知遠端訪問配置示例 |  |

| FlexVPN遠端存取 | 使用下一代加密的FlexVPN配置示例 |  |

| FlexVPN遠端存取 | 從Android strongSwan到Cisco IOS的IKEv2,具有EAP和RSA身份驗證 |  |

| FlexVPN遠端存取 | 採用Windows 7的IKEv2 IKEv2 Agile VPN客戶端和FlexVPN上的證書身份驗證 |  |

| FlexVPN遠端存取 | FlexVPN遠端訪問、IoT和站點到站點高級加密設計 |  |

FlexVPN

| 功能/技術 | 相關文章 | 標記 |

| FlexVPN | Cisco FlexVPN產品文檔 |  |

| FlexVPN | Cisco IOS FlexVPN資料表 |  |

| FlexVPN | 配置VPN遠端辦公室/分支的零接觸部署(ZTD) |  |

| FlexVPN | 配置FlexVPN分支到分支 |  |

| FlexVPN | DMVPN到FlexVPN軟遷移配置示例 |  |

| FlexVPN | 使用本地AAA屬性清單的FlexVPN動態配置 |  |

| FlexVPN | FlexVPN HA雙集線器配置示例 |  |

| FlexVPN | FlexVPN站點到站點配置示例 |  |

| FlexVPN | FlexVPN分支採用冗餘中心設計,採用雙雲方法配置示例 |  |

| FlexVPN | 使用FlexVPN客戶端塊配置冗餘中心設計中的FlexVPN分支的示例 |  |

| FlexVPN | FlexVPN:集中星型部署中的IPv6配置示例 |  |

| FlexVPN | 從不同集線器上的DMVPN硬遷移到FlexVPN |  |

| FlexVPN | L2TPv3 over FlexVPN配置指南 |  |

| FlexVPN | 從舊版EzVPN-NEM+遷移到同一伺服器上的FlexVPN |  |

| FlexVPN | 使用具有動態IP地址的對等體配置站點到站點FlexVPN隧道 |  |

SSL VPN遠端訪問

| 功能/技術 | 相關文章 | 標記 |

| SSL VPN遠端訪問 | Cisco IOS SSL VPN產品檔案 |  |

| SSL VPN遠端訪問 | 連線到Cisco IOS路由器的AnyConnect VPN電話配置示例 |  |

| SSL VPN遠端訪問 | 為ISR4k配置帶有本地身份驗證的AnyConnect SSL VPN |  |

| SSL VPN遠端訪問 | 使用AnyConnect透過CLI為路由器頭端配置基本SSL VPN |  |

群組加密傳輸VPN (GETVPN)

| 功能/技術 | 相關文章 | 標記 |

| GETVPN | 群組加密傳輸VPN產品檔案 |  |

| GETVPN | GETVPN KEK金鑰重新生成行為更改 |  |

| GETVPN | 群組加密傳輸VPN (GETVPN)設計與實作指南 |  |

| GETVPN | 安全和VPN配置指南,Cisco IOS XE 17.x |  |

| GETVPN | GETVPN故障排除指南 |  |

網際網路交換金鑰(IKE)/IPsec

| 功能/技術 | 相關文章 | 標記 |

| IKE/IPsec | 具有TrustSec SGT內聯標籤和SGT感知區域防火牆的IKEv2配置示例 |  |

| IKE/IPsec | 金鑰環和配置檔案的IOS IKEv1/IKEv2選擇規則-故障排除指南 |  |

| IKE/IPsec | IOS IPSec和IKE調試- IKEv1主模式故障排除 |  |

| IKE/IPsec | 排除站點到站點VPN的IOS IKEv2調試故障(使用PSK) |  |

| IKE/IPsec | 排除IPsec防重播檢查故障 |  |

| IKE/IPsec | 瞭解 IPsec IKEv1 通訊協定 |  |

| IKE/IPsec | 驗證 IPsec %RECVD_PKT_INV_SPI 錯誤和無效的 SPI 復原功能資訊 |  |

| IKE/IPsec | 站點到站點VPN故障排除提示 |  |

其他

| 功能/技術 | 相關文章 | 標記 |

| 其他 | Cisco IOS和IOS-XE下一代加密支援 |  |

| 其他 | 排除ISR路由器平台上的%CERM-4-TX_BW_LIMIT錯誤 |  |

| 其他 | 使用EEM和IP SLA對VPN隧道中的IGP抖動、資料包丟失或隧道反彈進行故障排除 |  |

| 其他 | 瞭解GRE隧道Keepalive |  |

思科工具

| 工具 | 工具連結 | 標記 |

| 思科封包擷取 | 封包擷取組態產生器和分析器 |  |

| 效能預估工具 | 思科安全防火牆效能預估工具(RA-VPN) |  |

| Cisco RADKit | 思科遠端自動化開發套件(RADKit) |  |

思科出版社

| 說明 | 相關文章 | 標記 |

| 思科出版社 | CCNP安全虛擬專用網路SVPN 300-730官方認證指南 |

|

| 思科出版社 | IKEv2 IPsec虛擬專用網路:瞭解和部署IKEv2、IPsec VPN和FlexVPN |

|

| 思科出版社 | 整合安全技術和解決方案-第I卷 |

|

| 思科出版社 | 整合安全技術和解決方案-第II卷 |  |

| 思科出版社 | CCNP和CCIE安全核心SCOR 350-701官方認證指南,第2版 |  |

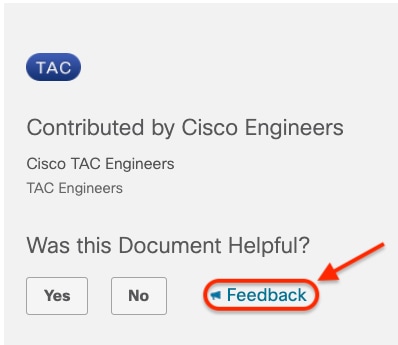

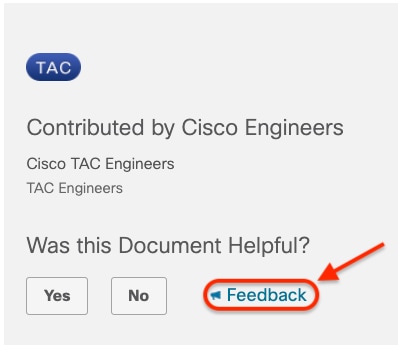

如何提供反饋或文章建議

請按照以下說明繼續操作,為參考指南提供反饋或文章建議。

步驟 1.轉至本文檔的右上部分,然後按一下「反饋」按鈕:

步驟 2.出現新窗口後,請提供您的反饋/文章建議、姓名和電子郵件地址,然後按一下「提交」。

注意:只有思科連結才應被建議增加至「思科VPN技術參考指南」。

相關資訊

- 如需其他幫助,請聯絡技術支援中心(TAC)。需要有效的支援合約: 思科全球支援聯絡人.

- 思科支援和下載:思科技術支援和下載

- 不要錯過!深入瞭解令人激動的思科安全防火牆參考指南世界

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

19-Jan-2024 |

初始版本 |

由思科工程師貢獻

- Cisco TAC EngineersCisco TAC

意見

意見