在Firepower NGFW裝置上配置SNMP

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本檔案介紹如何在新世代防火牆(NGFW)FTD裝置上設定簡易網路管理通訊協定(SNMP)和對其進行疑難排解。

必要條件

需求

閱讀本文件需具備 SNMP 通訊協定的基本知識。

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

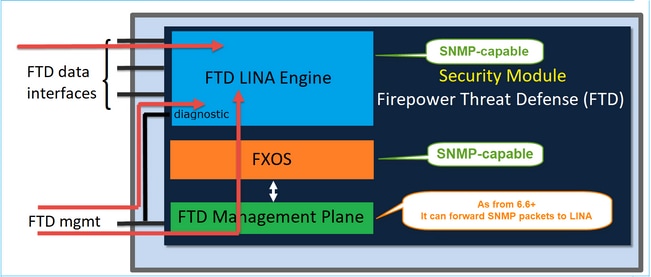

Firepower NGFW 設備可以分成 2 個主要子系統:

- Firepower可擴展作業系統(FX-OS)控制機箱硬體

- Firepower威脅防禦(FTD)在模組內運行

FTD 是一款整合式軟體,包含 2 個主要引擎,即 Snort 引擎和 LINA 引擎。 FTD 裝置目前的 SNMP 引擎衍生自傳統 ASA,並可掌握 LINA 相關功能。

FXOS 和 FTD 具有獨立控制層,且在監控用途方面,兩者採用不同的 SNMP 引擎。每個SNMP引擎提供不同的資訊,並監控二者以獲取更全面的裝置狀態檢視。

從硬體的角度來看,Firepower NGFW 設備目前有兩個主要架構:Firepower 2100 系列和 Firepower 4100/9300 系列。

Firepower 4100/9300裝置具有用於裝置管理的專用介面。這是發往FXOS子系統的SNMP流量的源和目標。另一方面,FTD應用使用LINA介面(資料和/或診斷)。 在6.6後FTD版本中,FTD管理介面也可用於SNMP組態。

Firepower 2100 設備的 SNMP 引擎使用 FTD 管理介面和 IP。設備本身會橋接在此介面上接收到的 SNMP 流量並將其轉送至 FXOS 軟體。

在使用軟體版本6.6+的FTD上,已引入以下變更:

- 管理介面的 SNMP。

- 在 FPR1000 或 FPR2100 系列平台上,軟體會透過此單一管理介面整合 LINA SNMP 和 FXOS SNMP。此外,軟體也會在「平台設定」>「SNMP」下提供 FMC 的單一組態點。

設定

FPR4100/FPR9300 的機箱 (FXOS) SNMP

在GUI中配置FXOS SNMPv1/v2c

步驟 1. 開啟 Firepower Chassis Manager (FCM) UI,然後導覽至「平台設定」>「SNMP」標籤。勾選「SNMP」的「啟用」核取方塊,指定要用於 SNMP 要求的「社群」 字串,然後選擇「儲存」。

附註:如果已設定「社群/使用者名稱」欄位,則空白欄位右側的文字會顯示為「設定:是」會。如果尚未填入「社群/使用者名稱」欄位,則空白欄位右側的文字會顯示為「設定:否」否

步驟 2. 設定 SNMP 設陷目的地伺服器。

附註:查詢和設陷主機的社群值彼此獨立,且可以各不相同

主機可以定義為IP地址或名稱。選取「確定」,系統便會自動儲存 SNMP 設陷伺服器的組態。您不需要選取 SNMP 主頁面中的儲存按鈕。在刪除主機時也是如此。

透過命令列介面 (CLI) 設定 FXOS SNMPv1/v2c

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

在GUI中配置FXOS SNMPv3

步驟 1. 開啟 FCM,然後導覽至「平台設定」>「SNMP」標籤。

步驟2.對於SNMP v3,不需要在上部分設定任何社群字串。建立的每個使用者都可以順利執行對 FXOS SNMP 引擎的查詢。第一個步驟是在平台中啟用 SNMP。完成後,即可建立使用者和目的地設陷主機。自動儲存SNMP使用者和SNMP陷阱主機。

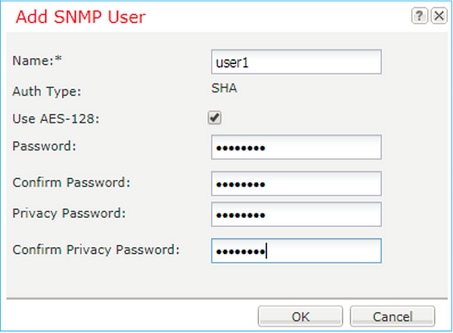

步驟 3. 如下圖所示,新增 SNMP 使用者。驗證型別始終為SHA,但您可以使用AES或DES進行加密:

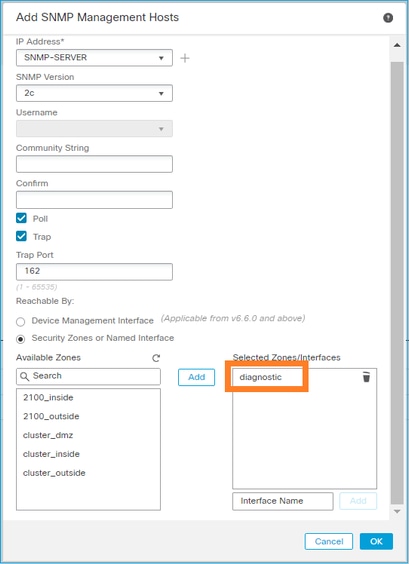

步驟4.新增SNMP陷阱主機,如下圖所示:

在CLI中配置FXOS SNMPv3

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

FPR4100/FPR9300 的 FTD (LINA) SNMP

6.6 以上版本的變更

- 在 6.6 之後的版本中,您也可以選擇使用 FTD 管理介面進行輪詢和設陷。

從 6.6 開始,所有 FTD 平台均支援 SNMP 單一 IP 管理功能:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- 執行 FTD 的 ASA5500

- FTDv

設定 LINA SNMPv2c

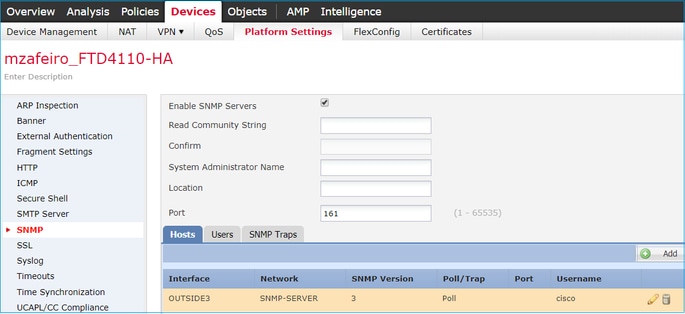

步驟1。在FMC UI上,導航到Devices > Platform Settings > SNMP。選中Enable SNMP Servers選項並配置SNMPv2設定。

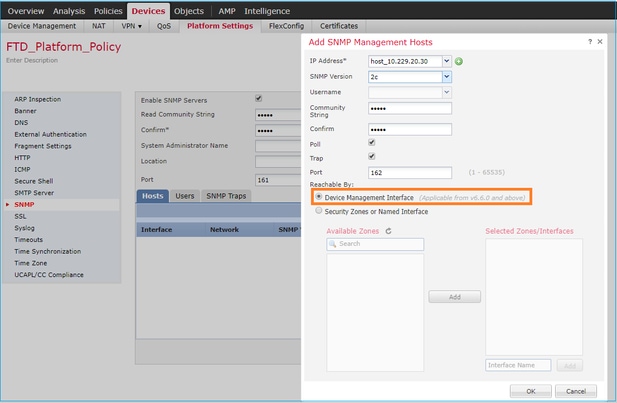

步驟2.在Hosts 索引標籤上,選擇Add按鈕,並指定SNMP伺服器設定:

您也可以將診斷介面指定為 SNMP 訊息的來源。此診斷介面為資料介面,只允許輸入機箱和輸出機箱的流量(僅供管理)。

此圖為 6.6 版本中的畫面並使用「淺色佈景主題」。

此外,在 6.6 之後的 FTD 版本中,您也可以選擇管理介面:

如果選取新的管理介面,即可透過新的管理介面使用 LINA SNMP。

結果是:

設定 LINA SNMPv3

步驟1。在FMC UI上,導航到Devices > Platform Settings > SNMP。選中Enable SNMP Servers選項並配置SNMPv3使用者和主機:

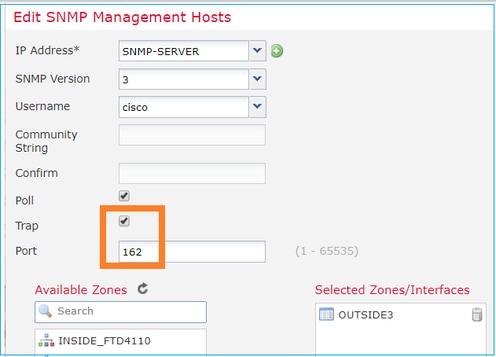

步驟 2. 同時將主機設定為接收設陷:

步驟 3. 您可以在「SNMP 設陷」區段下選取要接收的設陷:

MIO刀片SNMP統一(FXOS 2.12.1、FTD 7.2、ASA 9.18.1)

7.2之前的行為

- 在9300和4100平台上,在FTD/ASA應用上配置的SNMP上不可使用機箱資訊的SNMP MIB。它需要在機箱管理器的MIO上單獨配置並單獨訪問。MIO是管理和I/O(Supervisor)模組。

- 需要配置兩個單獨的SNMP策略,一個在刀片/應用上,另一個在MIO上,用於SNMP監控。

- 使用不同的埠,一個用於Blade,另一個用於MIO,用於同一裝置的SNMP監控。

- 當您嘗試通過SNMP配置和監控9300和4100裝置時,這會造成複雜性。

在較新版本(FXOS 2.12.1、FTD 7.2、ASA 9.18.1及更高版本)上的工作方式

- 藉由MIO刀片SNMP整合,使用者可以透過應用(ASA/FTD)介面輪詢LINA和MIO MIB。

- 可通過新的MIO CLI和FCM(機箱管理器)UI啟用或禁用此功能。

- 預設狀態為停用。這表示MIO SNMP代理作為獨立例項運行。需要使用MIO介面輪詢機箱/DME MIB。啟用此功能後,應用程式介面可用於輪詢相同的MIB。

- 該配置在機箱管理器UI的Platform-settings > SNMP > Admin Instance下可用,使用者可以在其中指定將整理/收集機箱MIB以將其顯示到NMS的FTD例項

- 支援ASA/FTD本機和MI應用。

- 此功能僅適用於基於MIO的平台(FPR9300和FPR4100)。

必要條件,支援的平台

- 支援的最低管理器版本:FCM 2.12.1

- 受管裝置:FPR9300/FP4100系列

- 所需的最低受管裝置版本:FXOS 2.12.1、FTD 7.2或ASA 9.18.1

FPR2100 中的 SNMP

FPR2100 系統上沒有 FCM。您只能透過 FMC 來設定 SNMP。

FPR2100 的機箱 (FXOS) SNMP

從 FTD 6.6 以上開始,您也可以選擇使用 SNMP 的 FTD 管理介面。在此案例中,FXOS 和 LINA SNMP 資訊是透過 FTD 管理介面傳輸。

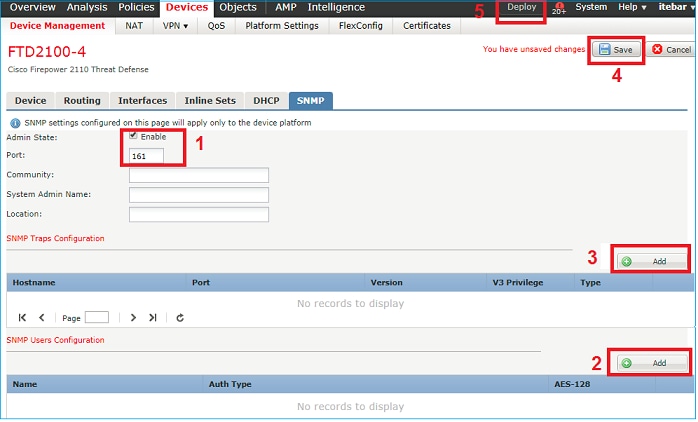

設定 FXOS SNMPv1/v2c

開啟 FMC UI,然後導覽至「裝置」>「裝置管理」。 選取裝置,然後選取「SNMP」:

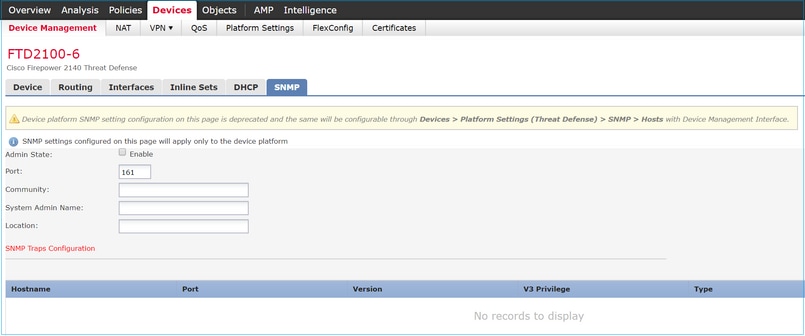

FTD 6.6 以上的變更

您可以指定 FTD 管理介面:

由於還可以為SNMP配置管理介面,因此該頁會顯示此警告消息。

如果通過Devices > Platform Settings(Threat Defense)> SNMP > Hosts使用Device Management Interface配置了SNMP設定,則在此頁上禁用裝置平台SNMP配置。

設定 FXOS SNMPv3

開啟FMC UI並導航至Choose Devices > Device Management。選擇裝置並選擇SNMP。

FPR2100 的 FTD (LINA) SNMP

- 如果是 6.6 之前的版本,則 FTD FP1xxx/FP21xx 設備的 LINA FTD SNMP 組態與 Firepower 4100 或 9300 設備的 FTD 相同。

FTD 6.6 以上版本

- 在6.6後的版本中,您還可以選擇使用FTD管理介面進行LINA輪詢和設陷。

如果選取新的管理介面:

- 將可透過管理介面使用 LINA SNMP。

- 在Devices > Device Management下,SNMP頁籤被禁用,因為它不再需要。系統會顯示通知橫幅。只有在 2100/1100 平台上才會顯示 SNMP 裝置標籤。此頁面不存在於 FPR9300/FPR4100 和 FTD55xx 平台上。

設定完成後,合併的 LINA SNMP + FXOS(在 FP1xxx/FP2xxx 上)SNMP 輪詢/設陷資訊會位於 FTD 管理介面上方。

所有FTD平台都從6.6開始支援SNMP單一IP管理功能:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- 執行 FTD 的 ASA5500

- FTDv

如需詳細資料,請查看「設定 Threat Defense 的 SNMP」

驗證

驗證 FPR4100/FPR9300 的 FXOS SNMP

FXOS SNMPv2c 驗證

CLI 組態驗證:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

從 FXOS 模式:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

其他驗證:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- 測試 SNMP 要求.

- 從有效主機執行SNMP請求。

- 確認產生設陷.

您可以在啟用 Ethanalyzer 的情況下,藉由翻動介面來確認 SNMP 設陷是否已產生並傳送至定義的設陷主機:

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

警告:介面翻動可能會導致流量中斷。請僅在實驗室環境或維護時段執行此測試.

FXOS SNMPv3 驗證

步驟1.開啟FCM UI Platform Settings > SNMP > User 以顯示FCM UI Platform Settings是否配置了密碼和隱私密碼:

步驟2.在CLI中,您可以在範圍監控下驗證SNMP配置:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

步驟3.在FXOS模式下,您可以展開SNMP配置和詳細資訊:

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- 測試 SNMP 要求.

- 驗證配置並從任何具有SNMP功能的裝置執行SNMP請求。

要檢查SNMP請求的處理方式,可以使用SNMP調試:

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

注意:調試可能會影響裝置效能。

驗證 FPR2100 的 FXOS SNMP

FXOS SNMPv2 驗證

在CLI中檢查設定:

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- 確認 SNMP 行為.

- 確認您能夠輪詢FXOS並從主機或任何具有SNMP功能的裝置傳送SNMP請求。

使用 capture-traffic 命令以查看 SNMP 要求和回應:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

FXOS SNMPv3 驗證

在CLI中檢查設定:

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- 確認 SNMP 行為.

- 傳送SNMP請求以驗證您是否能夠輪詢FXOS。

此外,您還可以擷取要求:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

驗證 FTD SNMP

若要驗證 FTD LINA SNMP 組態:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

在6.6後FTD中,您可以為SNMP設定和使用FTD管理介面:

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

其他驗證:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

在SNMP伺服器CLI中運行snmpwalk命令:

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

驗證 SNMP 流量統計資料。

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

允許 SNMP 流量進入 FPR4100/FPR9300 的 FXOS

FPR4100/9300 的 FXOS 組態可以限制每個來源 IP 位址的 SNMP 存取。「存取清單」組態區段會定義可透過 SSH、HTTPS 或 SNMP 連線到裝置的網路/主機。您必須確保允許來自 SNMP 伺服器的 SNMP 查詢。

在GUI中配置全域性訪問清單

在CLI中配置全域性訪問清單

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

驗證

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

使用 OID 物件導覽器

Cisco SNMP Object Navigator是一個線上工具,可用於翻譯不同的OID並獲得簡短說明。

從 FTD LINA CLI 使用命令 show snmp-server oid 以擷取可以輪詢的 LINA OID 完整清單。

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

附註:命令已隱藏。

疑難排解

以下是 Cisco TAC 發現最常見的 SNMP 案例產生因素:

- 無法輪詢 FTD LINA SNMP

- 無法輪詢 FXOS SNMP

- 要使用什麼 SNMP OID 值?

- 無法取得 SNMP 設陷

- 無法透過 SNMP 監控 FMC

- 無法設定 SNMP

- Firepower Device Manager (FDM) 的 SNMP 組態

無法輪詢 FTD LINA SNMP

問題說明(來自 Cisco TAC 真實案例的範例):

- 「無法透過 SNMP 擷取資料。」

- 「無法透過 SNMPv2 輪詢裝置。」

- 「SNMP 無法運作。我們想要使用 SNMP 監控防火牆,但設定完畢後,我們就遇到了問題。」

- 「我們有兩個監控系統無法透過 SNMP v2c 或 3 監控 FTD。」

- 「SNMP 測試無法在防火牆上運作。」

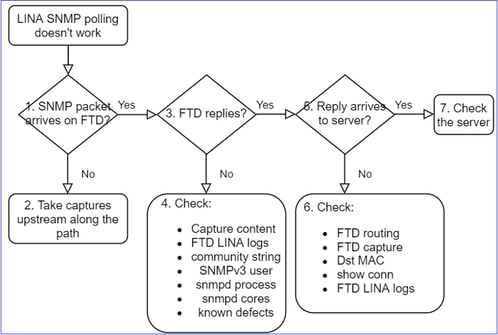

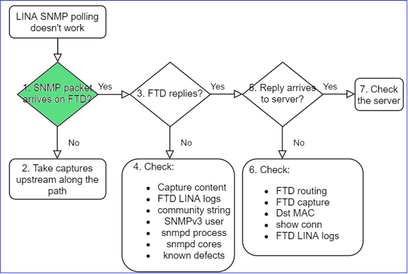

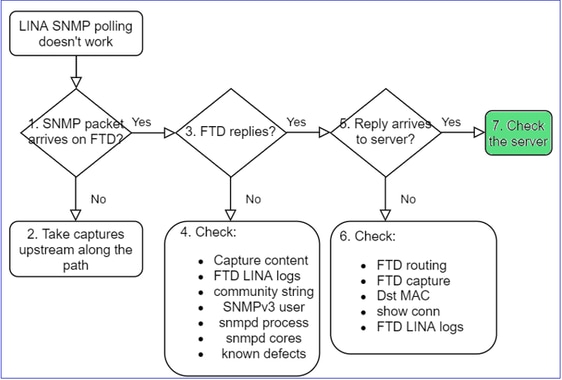

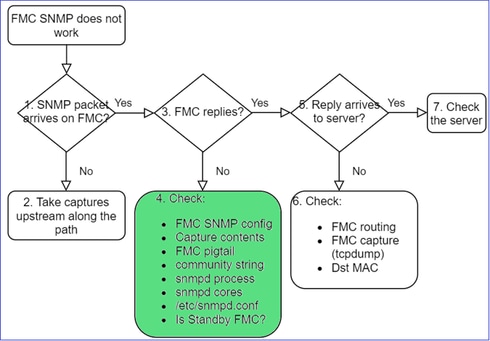

關於如何進行故障排除的建議

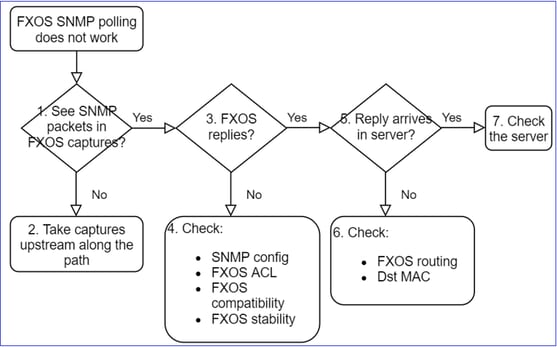

建議使用以下程式來疑難排解LINA SNMP輪詢問題的流程圖:

深入探討

1. SNMP封包是否到達FTD?

- 啟用擷取以驗證 SNMP 封包是否到達.

FTD管理介面上的SNMP(6.6後版本)使用管理關鍵字:

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

FTD 資料介面的 SNMP 使用介面的名稱:

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

FTD 管理介面的擷取:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

FTD 資料介面的擷取:

firepower# capture SNMP interface net201 trace match udp any any eq 161

FTD資料介面封包追蹤軌跡(6.6/9.14.1之前的版本):

FTD資料介面封包追蹤軌跡(6.6/9.14.1之後):

2.如果您在FTD輸入擷取中看不到SNMP封包:

a.沿著路徑往上游進行擷取.

b.確保 SNMP 伺服器使用正確的 FTD IP.

c.從面向FTD介面的switchport開始向上游移動。

3.是否看到FTD SNMP回覆?

若要確認FTD是否回覆,請檢查FTD輸出擷取(LINA或管理介面)。

為此,請檢查源埠為161的SNMP資料包:

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

在 6.6/9.14.1 之後的版本中,您具有一個額外的擷取點:NLP TAP 介面的擷取。NATed IP來自162.254.x.x範圍:

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4.額外支票

a.對於Firepower 4100/9300裝置,請檢查FXOS相容性表。

b.檢查 FTD LINA snmp-server 統計資料:

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. FTD LINA連線表

如果您在FTD輸入介面上的擷取中看不到封包,此檢查非常有用。請注意,這只是對資料介面上的SNMP的有效驗證。如果SNMP在管理介面(6.6/9.14.1之後)上,則不建立任何連線。

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d.FTD LINA系統日誌

此驗證也僅適用於資料介面的 SNMP!如果 SNMP 位於管理介面上,則不會建立記錄。

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

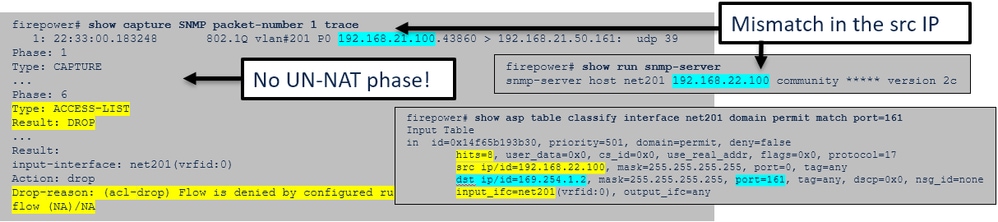

e.檢查 FTD 是否因為主機來源 IP 不正確而捨棄 SNMP 封包

f.認證不正確(SNMP 社群)

在擷取內容中,您可以看到社群值(SNMP v1 和 2c):

g.組態不正確(例如:SNMP 版本或社群字串)

有幾種方法可以驗證裝置 SNMP 組態和社群字串:

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

其他方法:

firepower# debug menu netsnmp 4

h.FTD LINA/ASA ASP 捨棄

若要驗證 FTD 是否捨棄 SNMP 封包,這是相當實用的檢查。首先,請清除計數器(清除 asp 捨棄),然後測試:

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i.ASP 擷取

ASP 擷取可讓您檢視捨棄的封包(例如:ACL 或相鄰):

firepower# capture ASP type asp-drop all

測試並檢查擷取內容:

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j.SNMP 核心(回溯)– 驗證方法 1

當您懷疑發生系統穩定性問題時,此檢查相當實用:

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

SNMP 核心(回溯)– 驗證方法 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

如果您看到 SNMP 核心檔案,請收集下列項目並聯絡 Cisco TAC:

- FTD TS 檔案(或 ASA show tech)

- snmpd 核心檔案

SNMP 偵錯(這些為隱藏命令,且僅適用於較新的版本):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

防火牆 SNMP 回覆是否送達伺服器?

如果FTD回覆,但回覆沒有到達伺服器,請檢查:

a.FTD 路由

適用於 FTD 管理介面路由:

> show network

適用於 FTD LINA 資料介面路由:

firepower# show route

b.目的地 MAC 驗證

FTD 管理目的地 MAC 驗證:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

FTD LINA 資料介面目的地 MAC 驗證:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. 沿著路徑檢查可能捨棄/封鎖 SNMP 封包的裝置。

檢查 SNMP 伺服器

a.檢查擷取內容以驗證設定.

b.檢查伺服器組態.

c.嘗試修改SNMP社群名稱(例如,沒有特殊字元)。

d.只要符合以下兩個條件,您就可以使用終端主機甚至FMC來測試輪詢:

i.SNMP 連線已就緒.

二。來源 IP 可以輪詢裝置.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv3輪詢注意事項

- 授權:SNMPv3 需要強式加密授權。請確認您已在智慧型授權入口網站上啟用匯出控制功能

- 若要疑難排解,您可以嘗試使用新使用者/憑據

- 如果使用加密,您可以解密 SNMPv3 流量並檢查裝載,如以下連結所述:https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- 請考慮使用 AES128 進行加密,以免軟體受到下列瑕疵的影響:

- 思科錯誤ID CSCvy27283

使用隱私演算法AES192/AES256時,ASA/FTD SNMPv3輪詢可能會失敗

使用隱私演算法AES192/AES256時,ASA/FTD SNMPv3輪詢可能會失敗

思科錯誤ID CSCvx45604  在具有auth sha和priv aes 192的使用者上,Snmpv3 Walk失敗

在具有auth sha和priv aes 192的使用者上,Snmpv3 Walk失敗

附註:如果SNMPv3由於演算法不匹配而失敗,則顯示輸出和日誌不會顯示任何明顯內容。

SNMPv3 輪詢考量事項 – 案例研究

- SNMPv3 snmpwalk – 作用中情況

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

在擷取 (snmpwalk) 中,您可以看到每個封包的回覆:

擷取檔案未顯示任何異常狀況:

- SNMPv3 snmpwalk – 加密失敗

提示 #1:發生逾時:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

提示 #2:有多個要求和 1 個回覆:

提示 #3:Wireshark 解密失敗:

提示 #4: 檢查 ma_ctx2000.log 檔案是否有「error parsing ScopedPDU」訊息:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

分析ScopedPDU時出錯,是加密錯誤的強烈提示。ma_ctx2000.log檔案僅顯示SNMPv3的事件!

- SNMPv3 snmpwalk – 驗證失敗

提示 #1:驗證失敗

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

提示 #2:有多個要求和多個回覆:

提示 #3:Wireshark 格式錯誤封包

提示 #4: 檢查 ma_ctx2000.log 檔案是否有「Authentication failed」訊息:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

無法輪詢 FXOS SNMP

問題說明(來自 Cisco TAC 真實案例的範例):

- 「SNMP 提供的 FXOS 版本錯誤。當透過 SNMP 針對 FXOS 版本進行輪詢時,輸出內容難以理解。」

- 「無法設定 FXOS FTD4115 的 snmp 社群。」

- 「在待命防火牆上將 FXOS 從 2.8 升級至 2.9 後,當嘗試透過 SNMP 接收任何資訊時,我們遇到了逾時狀況。」

- 「snmpwalk 在 FXOS 9300 設備上失敗,但適用於使用相同版本的 FXOS 4140 設備。問題並非出在連線能力和社群。」

- 「我們想要在 FPR4K FXOS 上新增 25 個 SNMP 伺服器,但無法這麼做。」

建議的疑難排解

以下是對FXOS SNMP輪詢問題進行故障排除的流程:

1.是否在FXOS擷取中看到SNMP封包?

FPR1xxx/21xx

- 在FPR1xxx/21xx上沒有機箱管理器(裝置模式)。

- 您可以從管理介面輪詢 FXOS 軟體.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- 在 Firepower 41xx/93xx 上,使用 Ethanalyzer CLI 工具進行機箱擷取:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. FXOS擷取中沒有封包?

- 沿著路徑往上游進行擷取

3. FXOS回覆?

- 作用中情況:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS 未回覆

其他檢查

- 驗證SNMP組態(從UI或CLI):

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- 請注意特殊字元(例如「$」):

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- 若為 SNMP v3,請使用 show snmp-user [detail]

- 驗證 FXOS 相容性

4.如果FXOS未回覆

驗證 FXOS SNMP 計數器:

- 驗證 FXOS 存取控制清單 (ACL)。 這僅適用於 FPR41xx/9300 平台。

如果流量遭到FXOS ACL封鎖,便會看到要求,但不會看到任何回覆:

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

您可以從使用者介面 (UI) 驗證 FXOS ACL:

您也可以從 CLI 驗證 FXOS ACL:

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- 偵錯 SNMP(僅限封包)。 僅適用於 FPR41xx/9300:

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP(all) — 此調試輸出非常詳細。

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- 驗證是否有任何與 SNMP 相關的 FXOS 故障:

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- 驗證是否有任何snmpd核心。

在 FPR41xx/FPR9300 上:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

在 FPR1xxx/21xx 上:

firepower(local-mgmt)# dir cores_fxos

如果您看到任何 snmpd 核心,請收集這些核心以及 FXOS 疑難排解套件,然後聯絡 Cisco TAC。

5. SNMP應答是否到達SNMP伺服器?

a.檢查 FXOS 路由.

此輸出來自 FPR41xx/9300:

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b.進行擷取並匯出 pcap,然後檢查回覆的目的地 MAC

c.最後,檢查SNMP伺服器(捕獲、配置、應用程式等)

要使用什麼 SNMP OID 值?

問題說明(來自 Cisco TAC 真實案例的範例):

- 「我們想要監控 Cisco Firepower 設備。請為每個核心 CPU、記憶體、磁碟提供 SNMP OID。」

- 「是否有任何 OID 可以用來監控 ASA 5555 裝置的電源供應器狀態?」

- 「我們想要擷取 FPR 2K 和 FPR 4K 的機箱 SNMP OID。」

- 「我們想要輪詢 ASA ARP 快取。」

- 「我們需要知道 BGP 對等關閉的 SNMP OID。」

如何找到 SNMP OID 值

這些文件提供有關 Firepower 裝置上 SNMP OID 的資訊:

- Cisco Firepower Threat Defense (FTD) SNMP 監控白皮書:

https://www.cisco.com/c/en/us/products/index.html

- Cisco Firepower 4100/9300 FXOS MIB 參考指南:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- 如何搜尋 FXOS 平台的特定 OID:

- 從 CLI (ASA/LINA) 檢查 SNMP OID

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- 有關OID的詳細資訊,請檢查SNMP對象導航器,請參閱:

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- 在 FXOS (41xx/9300) 上,透過 FXOS CLI 執行下列 2 個命令:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

常見 OID 快速參考

| 需求 |

OID |

| CPU (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU (Snort) |

1.3.6.1.4.1.9.9.109.1.1.1(FP >= 6.7) |

| 記憶體 (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| 記憶體 (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| HA 資訊 |

1.3.6.1.4.1.9.9.491.1.4.2 |

| 叢集資訊 |

1.3.6.1.4.1.9.9.491.1.8.1 |

| VPN 資訊 |

RA-VPN編號會話:1.3.6.1.4.1.9.9.392.1.3.1(7.x) RA-VPN號使用者:1.3.6.1.4.1.9.9.392.1.3.3(7.x) RA-VPN峰值會話數:1.3.6.1.4.1.9.9.392.1.3.41(7.x) S2S VPN數會話:1.3.6.1.4.1.9.9.392.1.3.29 S2S VPN峰值會話數:1.3.6.1.4.1.9.9.392.1.3.31 — 提示:firepower# show snmp-server oid | i ike |

| BGP 狀態 |

增強型思科錯誤ID CSCux13512 |

| FPR1K/2K ASA/ASAv 智慧型授權 |

增強型思科錯誤ID CSCvv83590 |

| FXOS 層級連接埠通道的 LINA SNMP OID |

增強型思科錯誤ID CSCvu91544 |

FMC 7.3新增內容(適用於FMC 1600/2600/4600及更新版本)

| 需求 |

OID |

| 風扇狀態陷阱 |

陷阱OID: 1.3.6.1.4.1.9.9.117.2.0.6 值OID: 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<索引> 0 — 風扇未運行 1 — 風扇正在運行 |

| CPU/PSU溫度陷阱 |

陷阱OID: 1.3.6.1.4.1.9.9.91.2.0.1 閾值OID: 1.3.6.1.4.1.9.9.91.1.2.1.1.4.<index>.1 值OID: 1.3.6.1.4.1.9.9.91.1.1.1.4.<索引> |

| PSU狀態陷阱 |

陷阱OID: 1.3.6.1.4.1.9.9.117.2.0.2 OperStatus OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.2.<索引> AdminStatus OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<索引> 0 — 未檢測到電源狀態 1 — 檢測到電源存在,正常 |

無法取得 SNMP 設陷

問題說明(來自 Cisco TAC 真實案例的範例):

- 「FTD 的 SNMPv3 不會傳送任何設陷到 SNMP 伺服器。」

- 「FMC 和 FTD 不會傳送 SNMP 設陷訊息。」

- 「我們已針對 FXOS 在 FTD 4100 上設定 SNMP,並嘗試使用 SNMPv3 和 SNMPv2,但兩者都無法傳送設陷。」

- 「Firepower SNMP 不會傳送設陷到監控工具。」

- 「Firewall FTD 不會傳送 SNMP 設陷到 NMS。」

- 「SNMP 伺服器設陷無法運作。」

- 「我們已針對 FXOS 在 FTD 4100 上設定 SNMP,並嘗試使用 SNMPv3 和 SNMPv2,但兩者都無法傳送設陷。」

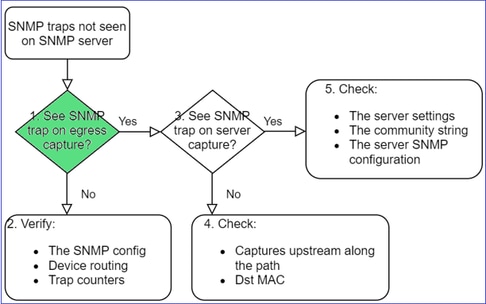

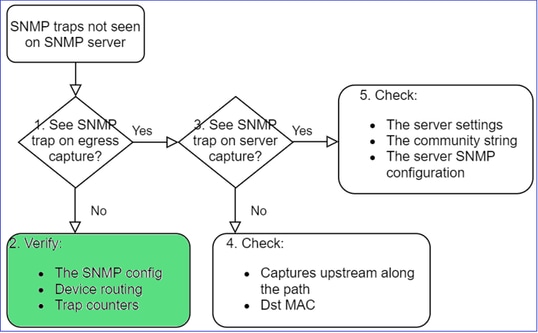

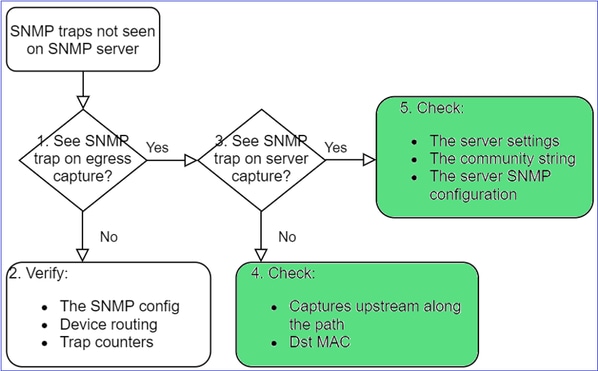

建議的疑難排解

以下是對Firepower SNMP陷阱問題進行故障排除的流程:

1.您是否在出口捕獲時看到SNMP陷阱?

在管理介面上擷取 LINA/ASA 設限:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

在資料介面上擷取 LINA/ASA 設限:

firepower# capture SNMP interface net208 match udp any any eq 162

擷取 FXOS 設陷(41xx/9300):

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2.如果您在輸出介面上未看到封包:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

FXOS SNMP 設陷組態:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

附註:在 1xxx/21xx 上,您只有在「裝置」>「裝置管理」>「SNMP」組態中才會看到這些設定!

- 設陷的 LINA/ASA 路由(透過管理介面):

> show network

- 設陷的 LINA/ASA 路由(透過資料介面):

firepower# show route

- FXOS 路由(41xx/9300):

FP4145-1# show fabric-interconnect

- 設陷計數器(LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

FXOS 則如下:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

其他檢查

- 在目的地 SNMP 伺服器上進行擷取.

要檢查的其他項目:

- 沿著路徑的擷取.

- SNMP 設陷封包的目的地 MAC 位址.

- SNMP伺服器設定和狀態(例如防火牆、開放連線埠等)。

- SNMP 社群字串.

- SNMP 伺服器組態.

無法透過 SNMP 監控 FMC

問題說明(來自 Cisco TAC 真實案例的範例):

- 「SNMP 在待命 FMC 上無法運作。」

- 「需要監控 FMC 記憶體。」

- 「在待命 192.168.4.0.8 FMC 上,SNMP 是否應可正常運作?」

- 「我們必須配置FMC以監控其資源,如CPU、記憶體等。」

如何疑難排解

以下是對FMC SNMP問題進行故障排除的流程:

1. SNMP 封包已傳送至 FMC?

- FMC 管理介面的擷取:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

提示:將擷取儲存在 FMC /var/common/ 目錄上並從 FMC UI 下載

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

FMC 是否回覆?

如果 FMC 未回覆,請檢查:

- FMC SNMP 組態(「系統」>「組態」)

- SNMP 區段

- 存取清單區段

如果 FMC 未回覆,請檢查:

- 擷取 (pcap) 內容

- 社群字串(這可以在擷取中看到)

- FMC 接續用引線輸出(尋找錯誤、失敗、追蹤)和 /var/log/snmpd.log 的內容

- snmpd 程序

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- snmpd 核心

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- /etc/snmpd.conf 中的後端組態檔案:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

附註:如果已停用 SNMP,則不存在 snmpd.conf 檔案

- 是否為待命 FMC?

在 6.4.0-9 之前和 6.6.0 之前的版本中,待命 FMC 不會傳送 SNMP 資料(snmpd 處於「等待」狀態)。 這是預期行為。檢查增強功能Cisco錯誤ID CSCvs32303

無法設定 SNMP

問題說明(來自 Cisco TAC 真實案例的範例):

- 「我們想要為 Cisco Firepower Management Center 和 Firepower 4115 Threat Defense 設定 SNMP。」

- 「在FTD上使用SNMP設定支援」。

- 「我們想要在 FTD 設備上啟用 SNMP 監控。」

- 「我們嘗試在 FXOS 中設定 SNMP 服務,但系統最後不讓我們執行 commit-buffer。系統顯示錯誤:不允許變更。請使用『Connect ftd』進行變更。」

- 「我們想要在 FTD 設備上啟用 SNMP 監控。」

- 「無法在 FTD 上設定 SNMP 和探索監控中裝置。」

如何處理 SNMP 組態問題

閱讀當前文檔:

- FMC 組態指南:

- FXOS 組態指南:

請特別熟悉SNMP檔案。

FMC SNMP:

FXOS SNMP:

Firepower 41xx/9300 SNMP 組態:

Firepower 1xxx/21xx SNMP 組態:

Firepower Device Manager (FDM) 的 SNMP 組態

問題說明(來自 Cisco TAC 真實案例的範例):

- 「我們需要具有 FDM 之 Firepower 裝置的 SNMPv3 相關指引。」

- 「SNMP 組態無法透過 FDM 在 FPR 2100 裝置上運作。」

- 「無法讓 SNMP v3 組態在 FDM 上運作。」

- 「FDM 6.7 SNMP 組態協助。」

- 「在 Firepower FDM 中啟用 SNMP v3。」

如何處理 SNMP FDM 組態問題

- 若為 6.7 之前的版本,您可以使用 FlexConfig 來進行 SNMP 組態設定:

- 從 Firepower 版本 6.7 開始,已不再使用 FlexConfig 進行 SNMP 組態設定,而是使用 REST API:

SNMP 疑難排解速查表

1xxx/21xx/41xx/9300 (LINA/ASA) – 透過 Cisco TAC 開啟案例之前要收集的項目

| 指令 |

說明 |

| firepower# show run snmp-server |

驗證 ASA/FTD LINA SNMP 組態. |

| firepower# show snmp-server statistics |

驗證 ASA/FTD LINA 的 SNMP 統計資料。請注意 SNMP 封包輸入和 SNMP 封包輸出計數器。 |

| > capture-traffic |

擷取管理介面的流量. |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

為UDP 161(SNMP輪詢)捕獲資料介面上的流量(名稱為if 'net201')。 |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

捕獲UDP 162的資料介面(名稱為if 'net208')上的流量。(SNMP陷阱)。 |

| firepower# show capture SNMP-POLL packet-number 1 trace |

追蹤到達ASA/FTD LINA資料介面的輸入SNMP封包。 |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

NLP(非 LINA 程序)內部 TAP 介面的擷取. |

| firepower# show conn all protocol udp port 161 |

檢查UDP 161上的所有ASA/FTD LINA連線(SNMP輪詢)。 |

| firepower# show log | i 302015.*161 |

檢查 SNMP 輪詢的 ASA/FTD LINA 記錄 302015. |

| firepower# more system:running-config | i community |

檢查 SNMP 社群字串. |

| firepower# debug menu netsnmp 4 |

驗證 SNMP 組態和程序 ID. |

| firepower# show asp table classify interface net201 domain permit match port=161 |

檢查名為「net201」的介面上的SNMP ACL的命中數。 |

| firepower# show disk0: | i core |

檢查是否有任何 SNMP 核心。 |

| admin@firepower:~$ ls -l /var/data/cores |

檢查是否有任何 SNMP 核心。僅適用於 FTD. |

| firepower# show route |

驗證 ASA/FTD LINA 路由表. |

| > show network |

驗證 FTD 管理層路由表. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

驗證/疑難排解FTD上的SNMPv3。 |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

較新版本的隱藏命令。內部偵錯,有助於透過 Cisco TAC 對 SNMP 進行疑難排解. |

41xx/9300 (FXOS) – 透過 Cisco TAC 開啟案例之前要收集的項目

| 指令 |

說明 |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

SNMP 輪詢 (UDP 161) 的 FXOS 擷取 上傳至遠端 FTP 伺服器 FTP IP:192.0.2.100 FTP 使用者名稱:ftp |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

SNMP 設限 (UDP 162) 的 FXOS 擷取 |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

檢查 FXOS ACL |

| firepower# show fault |

檢查是否發生 FXOS 故障 |

| firepower# show fabric-interconnect |

驗證 FXOS 介面組態和預設閘道設定 |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

驗證 FXOS SNMP 組態 |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

驗證 FXOS SNMP OID |

| firepower# connect fxos firepower(fxos)# show snmp |

驗證 FXOS SNMP 設定和計數器 |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

偵錯 FXOS SNMP(「封包」或「全部」) 使用「terminal no monitor」和「undebug all」即可停止 |

1xxx/21xx (FXOS) – 透過 Cisco TAC 開啟案例之前要收集的項目

| 指令 |

說明 |

| > capture-traffic |

擷取管理介面的流量 |

| > show network |

驗證 FTD 管理層路由表 |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

驗證 FXOS SNMP 組態 |

| firepower# show fault |

檢查是否發生 FXOS 故障 |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

檢查是否有 FXOS 核心檔案(回溯) |

FMC – 透過 Cisco TAC 開啟案例之前要收集的項目

| 指令 |

說明 |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

擷取 SNMP 輪詢管理介面的流量 |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap |

擷取 SNMP 輪詢管理介面的流量,並將其儲存為檔案 |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd |

檢查 SNMP 程序狀態 |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd |

檢查是否有 SNMP 核心檔案(回溯) |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

檢查 SNMP 組態檔案的內容 |

snmpwalk 範例

這些命令可以用來進行驗證和疑難排解:

| 指令 |

說明 |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

使用 SNMP v2c 從遠端主機擷取所有 OID。 Cisco123 = 社群字串 192.0.2.1 = 目的地主機 |

| # snmpwalk -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Gauge32: 00 |

使用 SNMP v2c 從遠端主機擷取特定 OID。 |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 .10.3.1.1.4.1.9.109.1.1.1.1 — 開 .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 = Gage32:0 |

以數值格式顯示擷取的 OID |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

使用 SNMP v3 從遠端主機擷取所有 OID。 SNMPv3 使用者 = cisco SNMPv3 驗證 = SHA SNMPv3 授權 = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

使用 SNMP v3(MD5 和 AES128)從遠端主機擷取所有 OID。 |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

僅限具有驗證的 SNMPv3 |

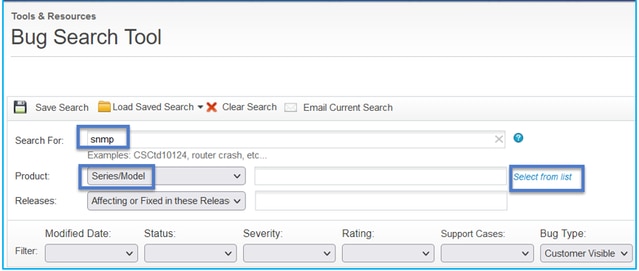

如何搜尋 SNMP 瑕疵

- 導覽至 https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV

- 輸入關鍵字snmp,然後選擇Select from list。

最常見的產品:

- 思科調適型安全裝置(ASA)軟體

- Cisco Firepower 9300 系列

- Cisco Firepower 管理中心虛擬設備

- 思科 Firepower 新世代防火牆(NGFW)

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

7.0 |

19-Nov-2024 |

刪除了PII,更新了影象替換文字,糾正了簡介錯誤,頁首,SEO改進。已更新格式和語法。 |

6.0 |

19-Oct-2023 |

刪除了PII,更新了影象alt文字,糾正了簡介錯誤,機器翻譯,風格要求和名詞。已更新格式和語法。 |

2.0 |

26-Oct-2021 |

已更新影象替代文字。 |

1.0 |

03-Oct-2021 |

初始版本 |

意見

意見