簡介

本文檔介紹如何在由Firepower管理中心管理的Firepower威脅防禦(FTD)上使用LDAP AA配置遠端訪問VPN。

必要條件

需求

思科建議您瞭解以下主題:

- 遠端訪問VPN(RA VPN)工作的基礎知識。

- 瞭解通過Firepower管理中心(FMC)的導航。

- 在Microsoft Windows Server上配置輕量級目錄訪問協定(LDAP)服務。

採用元件

本檔案中的資訊是根據以下軟體版本:

- Cisco Firepower管理中心版本7.3.0

- Cisco Firepower威脅防禦版本7.3.0

- Microsoft Windows Server 2016,配置為LDAP伺服器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本檔案介紹在Firepower管理中心(FMC)管理的Firepower威脅防禦(FTD)上,使用輕量型目錄訪問協定(LDAP)驗證和授權的遠端訪問VPN(RA VPN)的配置。

LDAP是一種開放的、供應商中立的行業標準應用協定,用於訪問和維護分散式目錄資訊服務。

LDAP屬性對映將Active Directory(AD)或LDAP伺服器中存在的屬性與Cisco屬性名稱等同。然後,在遠端訪問VPN連線建立期間,當AD或LDAP伺服器向FTD裝置返回身份驗證響應時,FTD裝置可以使用資訊調整AnyConnect客戶端完成連線的方式。

自6.2.1版本起,FMC支援具有LDAP身份驗證的RA VPN,建議通過FlexConfig對FMC 6.7.0版本之前的LDAP授權進行配置,以便配置LDAP屬性對映並將其與領域伺服器相關聯。此功能6.7.0版現已與FMC上的RA VPN配置嚮導整合,不再需要使用FlexConfig。

注意:此功能要求FMC在6.7.0版上;而託管FTD可以位於任何高於6.3.0的版本上。

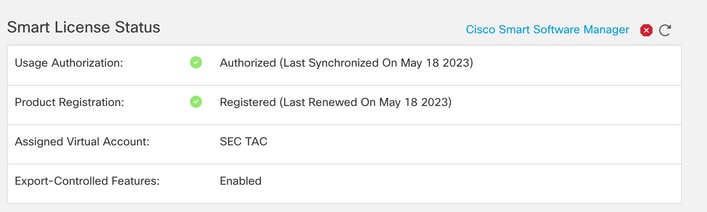

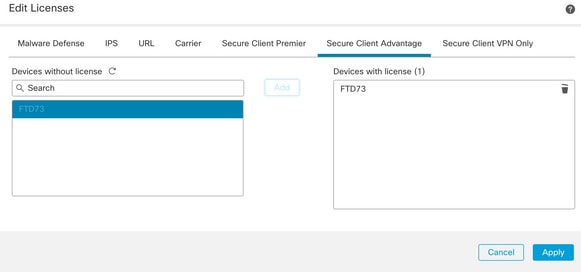

許可證要求

需要啟用匯出控制功能的AnyConnect Apex、AnyConnect Plus或AnyConnect VPN Only許可證。

要檢查許可證,請導航至 System > Licenses > Smart Licenses.

FMC的配置步驟

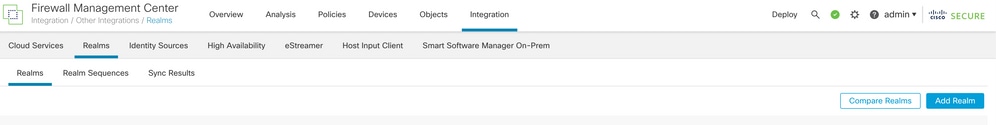

領域/LDAP伺服器配置

注意:只有在配置新的領域/LDAP伺服器時才需要列出這些步驟。如果您擁有預配置的伺服器(可以在RA VPN中用於身份驗證),請導航至RA VPN配置。

步驟 1.導航至 System > Other Integrations > Realms如圖所示。

步驟 2.如圖所示,按一下 Add a new realm.

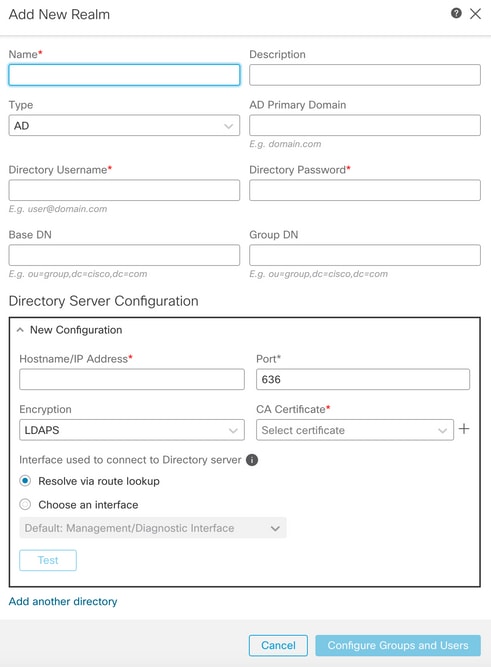

步驟 3.提供AD伺服器和目錄的詳細資訊。按一下 OK.

在本演示中:

名稱:LDAP

類型:AD

AD主域:test.com

目錄用戶名:CN=Administrator,CN=Users,DC=test,DC=com

目錄密碼: <Hidden>

基本DN:DC=test,DC=com

組DN:DC=test,DC=com

步驟 4.按一下 Save 儲存領域/目錄更改,如下圖所示。

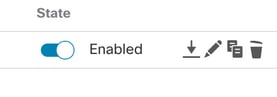

步驟 5.切換 State 按鈕將伺服器的狀態更改為「已啟用」,如下圖所示。

RA VPN配置

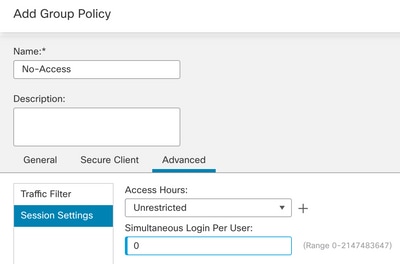

配置組策略時需要執行以下步驟,該組策略分配給授權VPN使用者。如果已定義組策略,請移至步驟5。

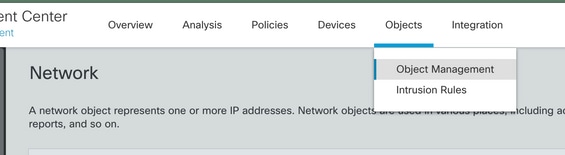

步驟 1.導航至 Objects > Object Management.

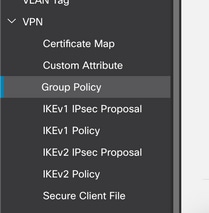

第2步:在左窗格中,導航到 VPN > Group Policy.

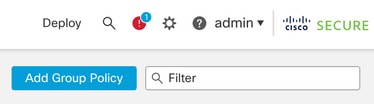

第3步:按一下 Add Group Policy.

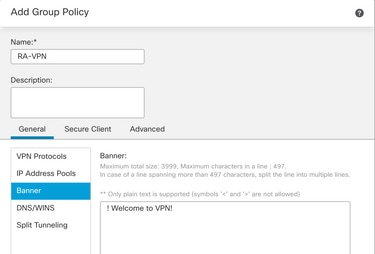

第4步:提供組策略值。

在本演示中:

名稱:RA-VPN

橫幅: !歡迎使用VPN!

每個使用者的同時登錄:3(預設值)

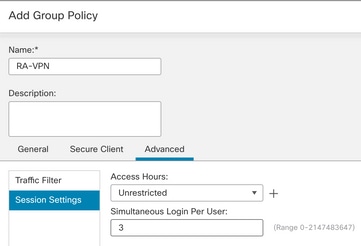

步驟 5.導航至 Devices > VPN > Remote Access.

步驟 6.按一下 Add a new configuration.

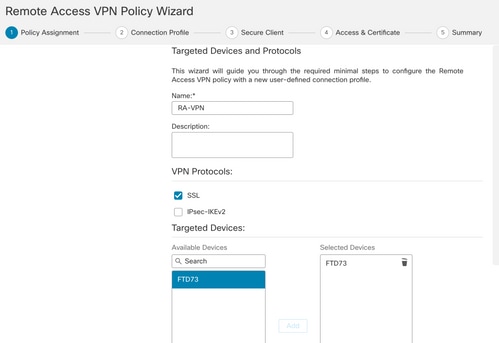

步驟 7.提供 Name 用於RA VPN策略。選擇 VPN Protocols 選擇 Targeted Devices.按一下 Next.

在本演示中:

名稱:RA-VPN

VPN協定:SSL

目標裝置:FTD

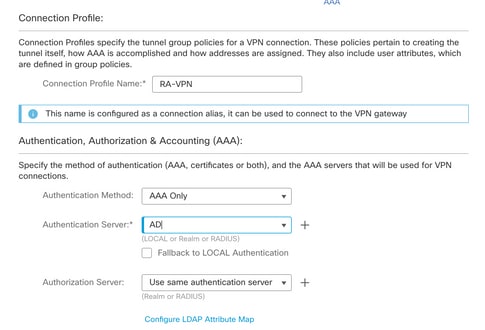

步驟 8.對於 Authentication Method,選擇 AAA Only.為選擇領域/LDAP伺服器 Authentication Server.按一下 Configure LDAP Attribute Map (配置LDAP授權)。

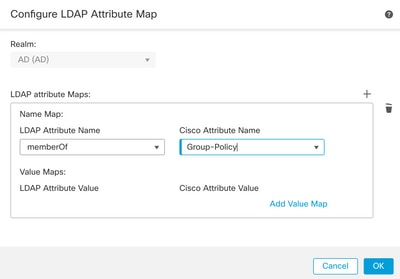

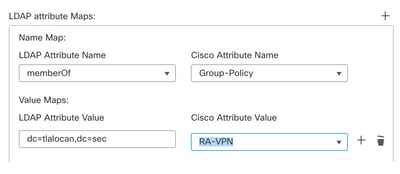

步驟 9.提供 LDAP Attribute Name 和 Cisco Attribute Name.按一下 Add Value Map.

在本演示中:

LDAP屬性名稱:memberOfI

Cisco Attribute Name: Group-Policy

步驟 10.提供 LDAP Attribute Value 和 Cisco Attribute Value.按一下 OK.

在本演示中:

LDAP屬性值:DC=tlalocan,DC=sec

思科屬性值:RA-VPN

注意:您可以根據需要新增更多價值對映。

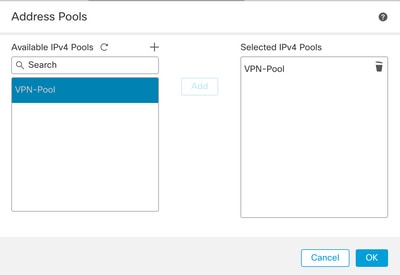

步驟 11.新增 Address Pool 用於本地地址分配。按一下 OK.

步驟 12.提供 Connection Profile Name 和 Group-Policy.按一下 Next.

在本演示中:

連線配置檔案名稱:RA-VPN

驗證方法:僅AAA

身份驗證服務器:LDAP

IPv4地址池:VPN池

Group-Policy:無訪問

注意:Authentication Method、Authentication Server和IPV4地址池是在前面的步驟中配置的。

No-Access group-policy Simultaneous Login Per User 引數設定為0(如果使用者接收到預設的No-Access組策略,則不允許使用者登入)。

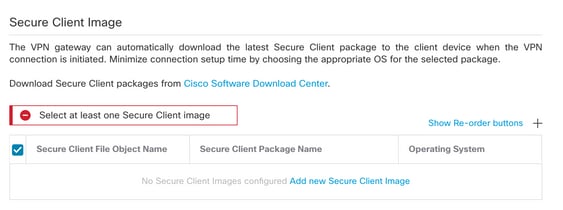

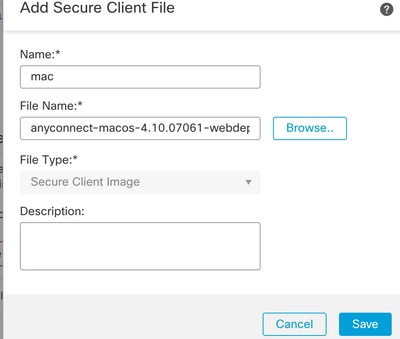

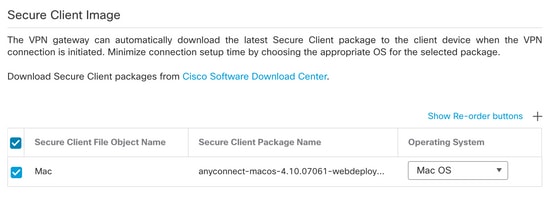

步驟 13.按一下 Add new AnyConnect Image 為了新增 AnyConnect Client Image 到FTD。

步驟 14.提供 Name 上傳的映像並從本地儲存中瀏覽以上傳映像。按一下 Save.

步驟 15.按一下影象旁邊的覈取方塊以啟用影象以供使用。 按一下 Next.

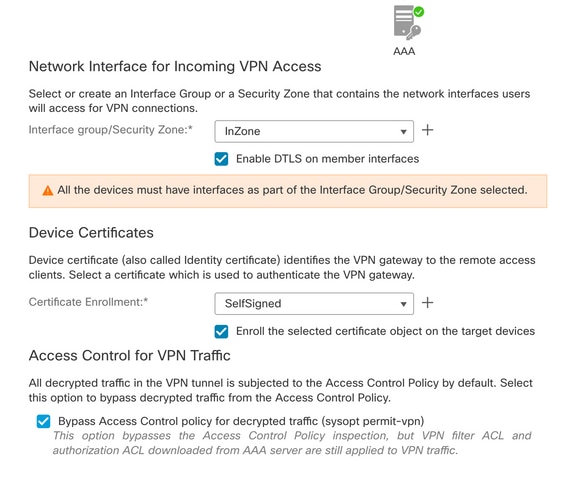

步驟 16.選擇 Interface group/Security Zone 和 Device Certificate.按一下 Next.

在本演示中:

介面組/安全區域:區域外

裝置證書:自簽名

注意:您可以選擇啟用Bypass Access Control策略選項,以繞過對已加密(VPN)流量的任何訪問控制檢查(預設情況下禁用)。

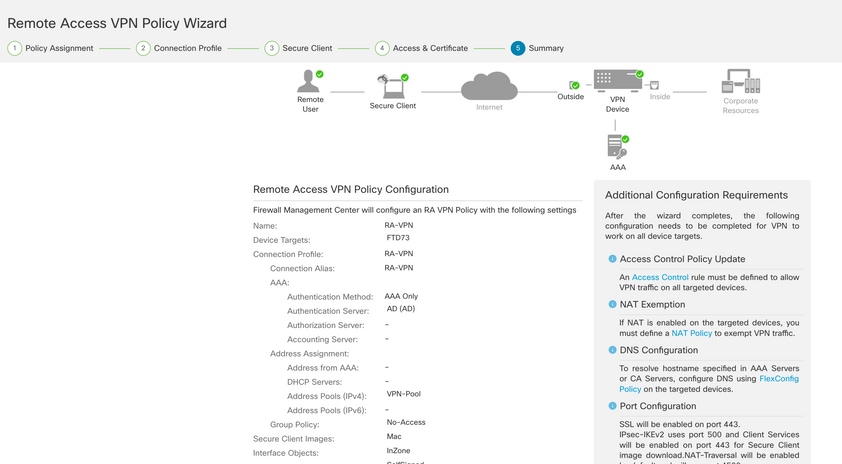

步驟 17.檢視RA VPN配置的摘要。按一下 Finish 儲存,如圖所示。

步驟 18.導航至 Deploy > Deployment.選擇需要將組態部署到的FTD。按一下 Deploy.

成功部署後,組態會被推送到FTD CLI:

!--- LDAP Server Configuration ---!

ldap attribute-map LDAP

map-name memberOf Group-Policy

map-value memberOf DC=tlalocan,DC=sec RA-VPN

aaa-server LDAP protocol ldap

max-failed-attempts 4

realm-id 2

aaa-server LDAP host 10.106.56.137

server-port 389

ldap-base-dn DC=tlalocan,DC=sec

ldap-group-base-dn DC=tlalocan,DC=sec

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn CN=Administrator,CN=Users,DC=test,DC=com

server-type microsoft

ldap-attribute-map LDAP

!--- RA VPN Configuration ---!

webvpn

enable Outside

anyconnect image disk0:/csm/anyconnect-win-4.10.07061-webdeploy-k9.pkg 1 regex "Mac"

anyconnect enable

tunnel-group-list enable

error-recovery disable

ssl trust-point Self-Signed

group-policy No-Access internal

group-policy No-Access attributes

vpn-simultaneous-logins 0

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

group-policy RA-VPN internal

group-policy RA-VPN attributes

banner value ! Welcome to VPN !

vpn-simultaneous-logins 3

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list non

ip local pool VPN-Pool 10.72.1.1-10.72.1.150 mask 255.255.255.0

tunnel-group RA-VPN type remote-access

tunnel-group RA-VPN general-attributes

address-pool VPN-Pool

authentication-server-group LDAP

default-group-policy No-Access

tunnel-group RA-VPN webvpn-attributes

group-alias RA-VPN enable

驗證

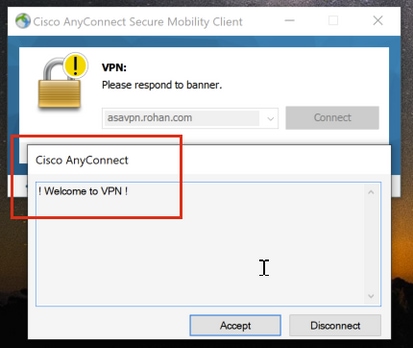

在AnyConnect客戶端上,使用有效的VPN使用者組憑據登入,您將獲得由LDAP屬性對映分配的正確的組策略:

在LDAP調試片段(debug ldap 255)中,您可以看到LDAP屬性對映中有匹配項:

Authentication successful for test to 10.106.56.137

memberOf: value = DC=tlalocan,DC=sec

mapped to Group-Policy: value = RA-VPN

mapped to LDAP-Class: value = RA-VPN

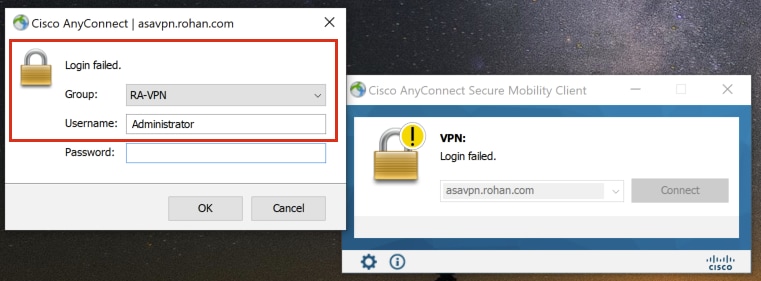

在AnyConnect客戶端上,使用無效的VPN使用者組憑據登入,您將獲得禁止訪問組策略。

%FTD-6-113004: AAA user authentication Successful : server = 10.106.56.137 : user = Administrator

%FTD-6-113009: AAA retrieved default group policy (No-Access) for user = Administrator

%FTD-6-113013: AAA unable to complete the request Error : reason = Simultaneous logins exceeded for user : user = Administrator

從LDAP調試片段(debug ldap 255)中,可以看到LDAP屬性對映中沒有匹配項:

Authentication successful for Administrator to 10.106.56.137

memberOf: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

memberOf: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec