簡介

本檔案介紹將動態存取原則(DAP)和HostScan組態從思科調適型安全裝置(ASA)遷移到由Firepower裝置管理員(FDM)本地管理的Cisco Firepower威脅防禦(FTD)的過程。

必要條件

需求

思科建議您瞭解以下主題:

- 有關FDM上的RA VPN配置的基本知識。

- 在ASA上使用DAP和Hostscan。

- REST API和FDM Rest API資源管理器基礎知識。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 執行6.7.0版的Cisco FTD

- Cisco AnyConnect安全行動化使用者端版本4.9.00086

- Postman或任何其他API開發工具

注意:本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何組態變更的潛在影響。

即使FTD具有遠端存取VPN(RAVPN)組態支援,它仍缺乏對DAP的支援。自6.7.0版起,FTD上新增對DAP的API支援。它旨在支援從ASA遷移到FTD的基本使用案例。在ASA上配置了DAP並正在遷移到FTD的使用者現在具有遷移其DAP配置及其RA VPN配置的路徑。

若要成功將DAP配置從ASA遷移到FTD,請確保以下條件:

- 配置了DAP/Hostscan的ASA。

- TFTP/FTP伺服器從ASA訪問,或ASDM訪問ASA。

- 運行版本6.7.0及更高版本的Cisco FTD,由Firepower裝置管理器(FDM)管理。

- 已配置RA VPN並正在處理FTD。

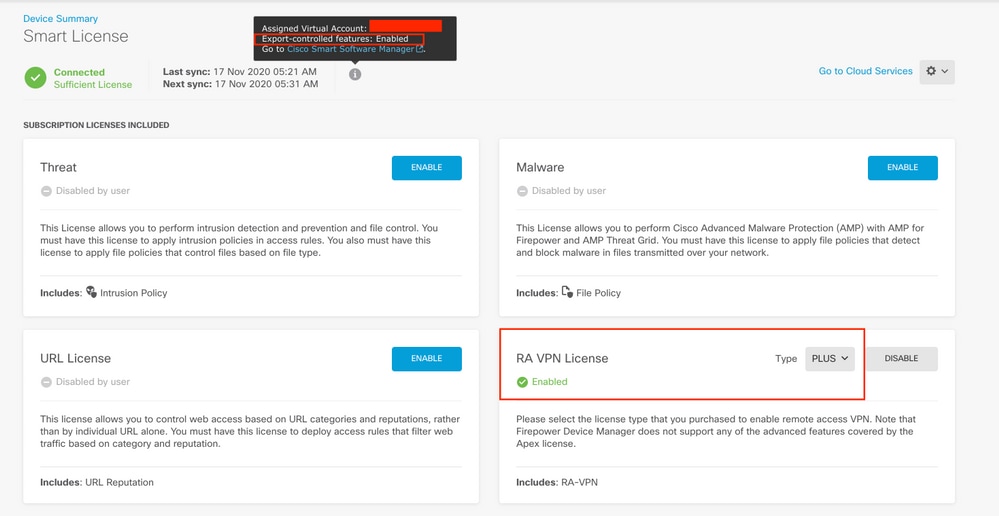

授權

- FTD已註冊到已啟用匯出控制功能的智慧許可門戶(以便啟用RA VPN配置頁籤)。

- 任何一個AnyConnect許可證已啟用(APEX、Plus或僅VPN)。

若要檢查授權:導覽至Devices > Smart Licenses

功能限制

- 僅通過FDM/FTD REST API介面支援這些功能。

- DAP名稱不能包含帶有REST API的空格字元。

組態

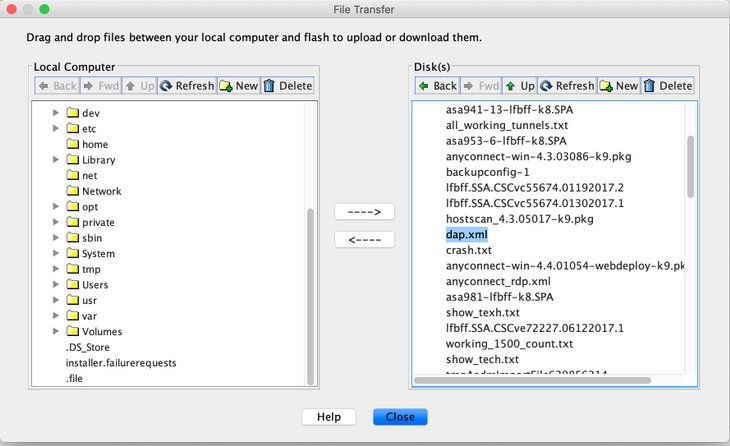

步驟1. 將dap.xml從ASA複製到本地PC/TFTP伺服器。實現相同目標的方式有兩種:

ASDM:

導覽至Tools > File Management >File Transfer >Between Local PC and Flash。

CLI:

ASA# copy flash: tftp:

Source filename []? dap.xml

Address or name of remote host []? 10.197.161.160

Destination filename [dap.xml]?

440 bytes copied in 0.40 secs

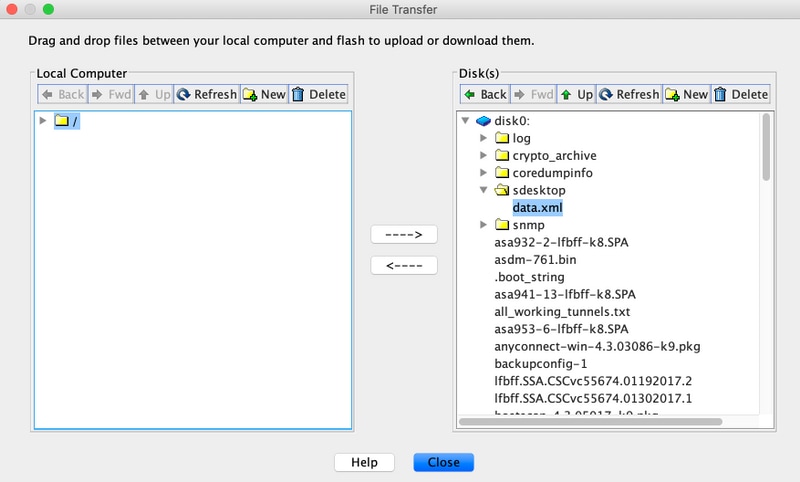

步驟2. 將hostscan配置檔案(data.xml)和hostscan映像從ASA複製到本地裝置。

ASDM:

導航到Tools > File Management >File Transfer >Between Local PC and Flash。

CLI:

ASA# copy flash: tftp:

Source filename []? data.xml

Address or name of remote host []? 10.197.161.160

Destination filename [data.xml]?

500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

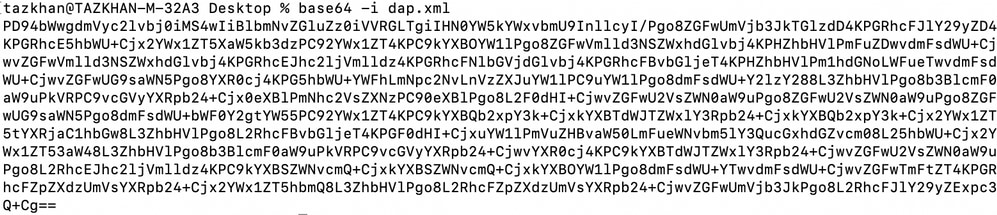

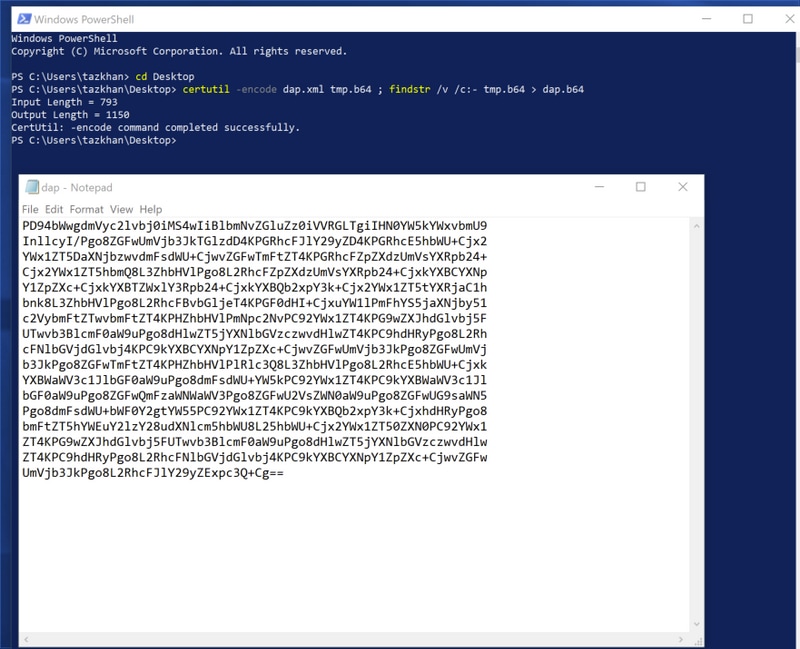

步驟3. 獲取dap.xml和data.xml的base64編碼值。

在Mac上:base64 -i <file>

在Windows powershell上:certutil -encode dap.xml tmp.b64 ;findstr /v /c:- tmp.b64 > dap.b64

對data.xml執行相同的過程。

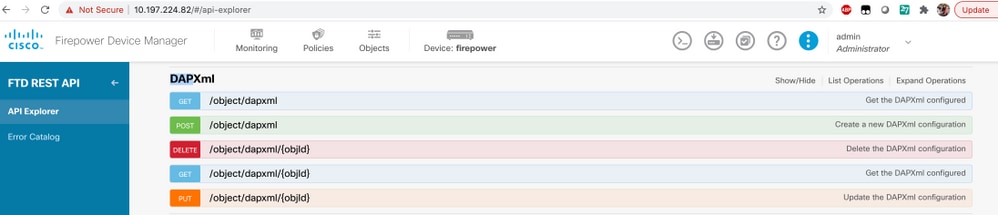

步驟4.在瀏覽器視窗中啟動FTD的API瀏覽器。

導覽至https://<FTD Management IP>/api-explorer

此清單包含FTD上可用的全部API清單。它基於FDM支援的多個GET/POST/PUT/DELETE請求的主要功能進行劃分。

使用的是DAPXml和HostScanPackageFile。

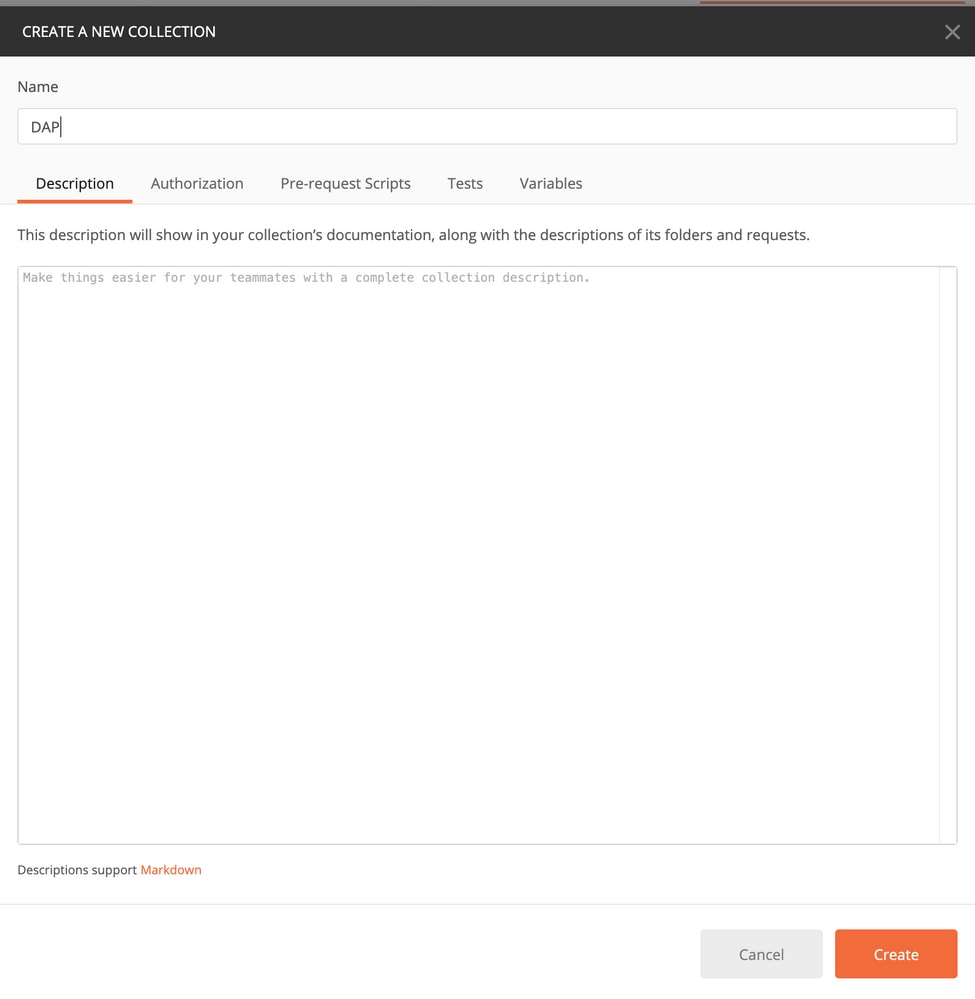

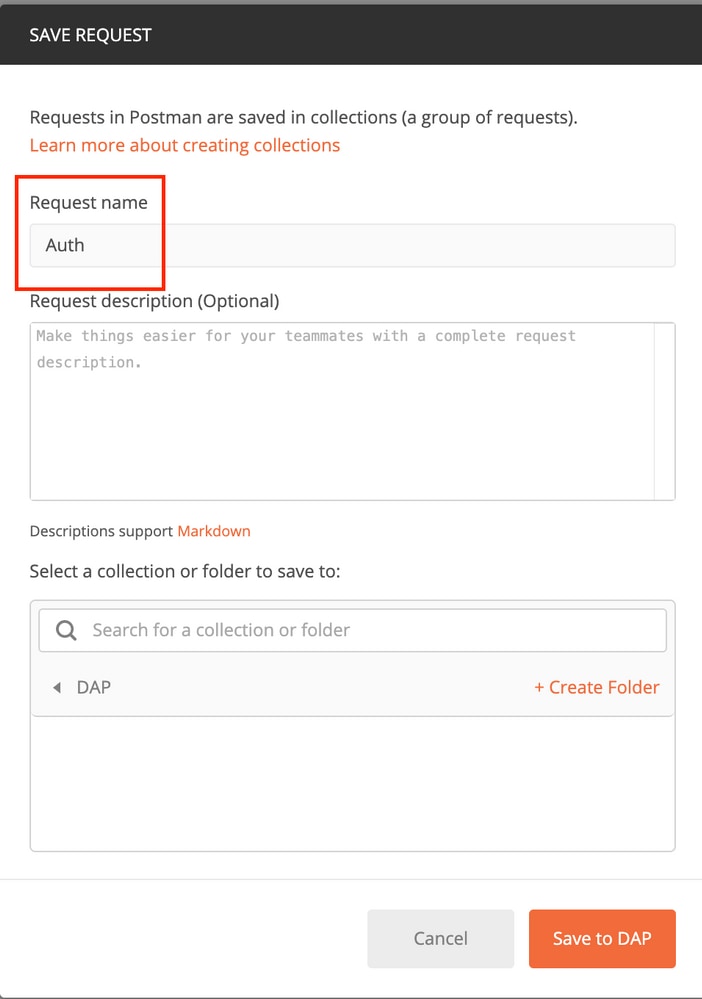

步驟5. 為DAP新增Postman集合。

為集合提供名稱。按一下「Create」,如下圖所示。

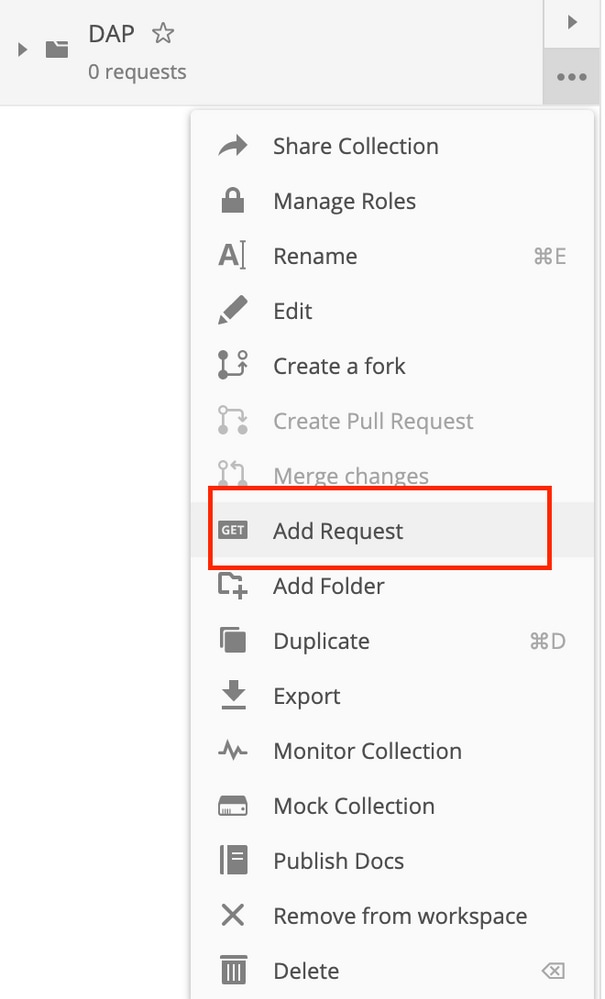

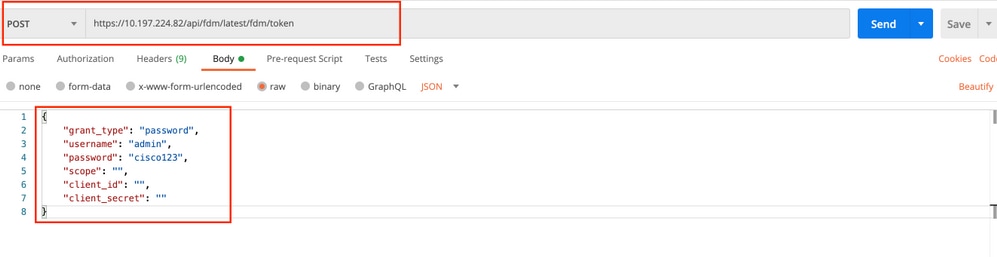

步驟6. 新增新請求 身份驗證 建立到FTD的登入POST要求,以取得權杖來授權任何POST/GET/PUT要求。按一下Save。

POST請求正文必須包含以下內容:

| 類型 |

raw - JSON(application/json) |

| grant_type |

密碼 |

| 使用者名稱 |

用於登入FTD的管理員使用者名稱 |

| 密碼 |

與管理員使用者帳戶關聯的密碼 |

POST請求:https://<FTD Management IP>/api/fdm/latest/fdm/token

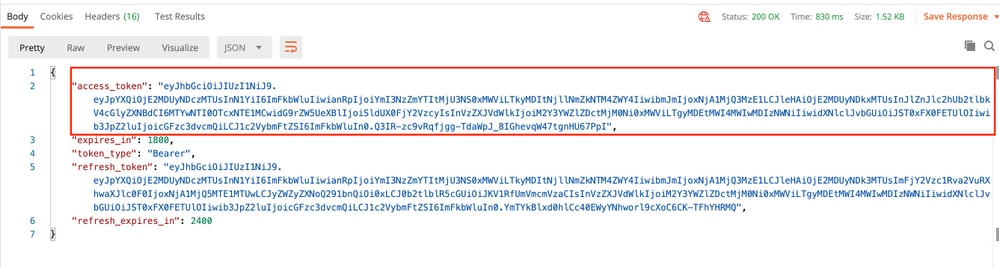

回應正文包含存取權杖,用於向FTD/從FTD傳送任何PUT/GET/POST請求。

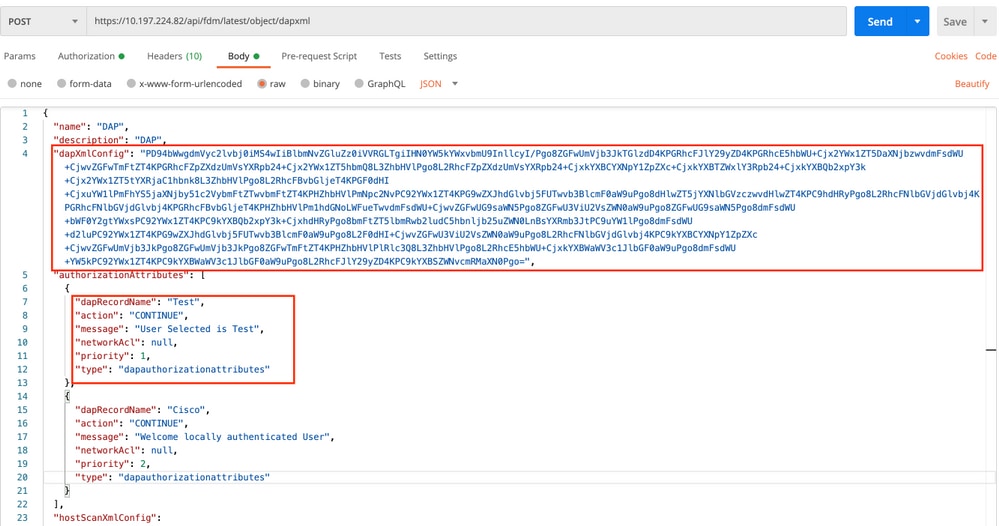

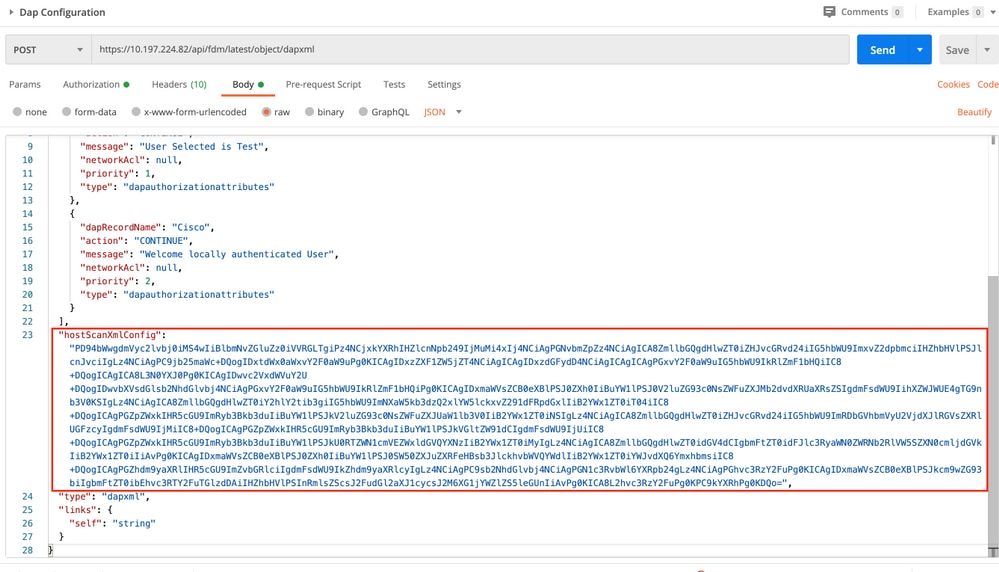

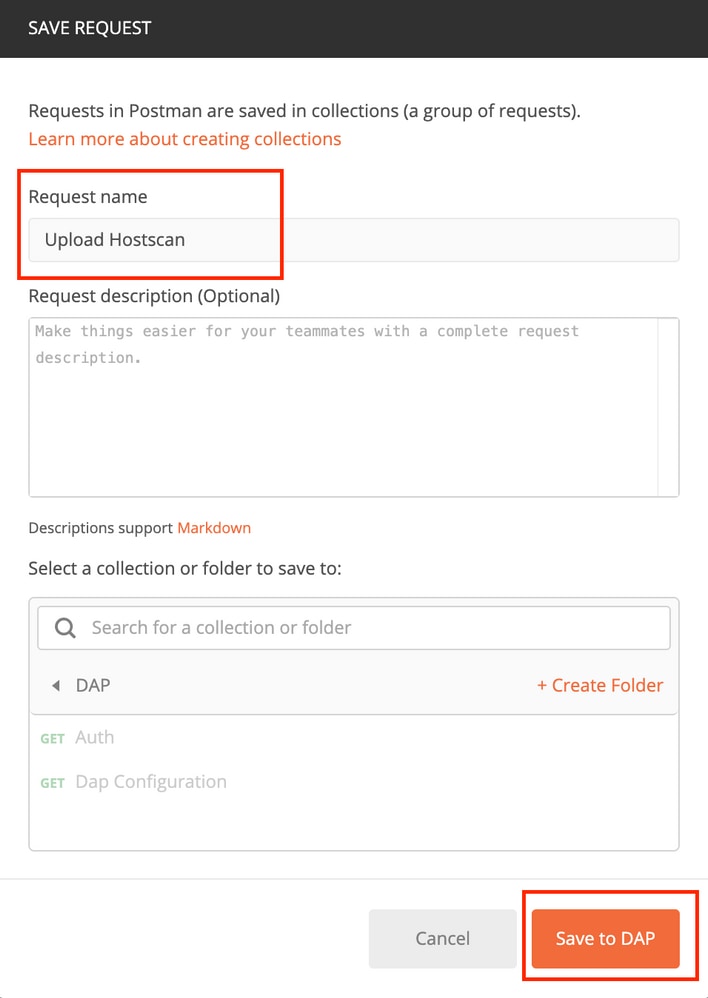

步驟7. 建立DAP配置請求以新增DAP配置。按一下「Save to DAP」,如下圖所示。

Authorization頁籤必須包含所有後續POST請求的以下內容:

Authorization頁籤必須包含所有後續POST請求的以下內容:

| 類型 |

持有者令牌 |

| 權杖 |

通過運行身份驗證POST請求接收的訪問令牌 |

POST請求:https://<FTD Management IP>/api/fdm/latest/object/dapxml

請求正文必須包含在步驟3中轉換的dap.xml和data.xml的base64編碼值。需要手動新增授權屬性,並應具有DAP記錄名稱、操作、網路ACL和優先順序。

| dapXMLConfig |

dap.xml的base64編碼值 |

| dapRecordName |

記錄的DAP的名稱 |

| 消息 |

如果選擇DAP,鍵入向使用者顯示的消息 |

| 優先順序機制 |

新增DAP的優先順序 |

| networkAcl |

如果需要,新增ACL對象 |

|

|

data.xml的base64編碼值 |

響應正文顯示已準備好推送到裝置的DAP配置。

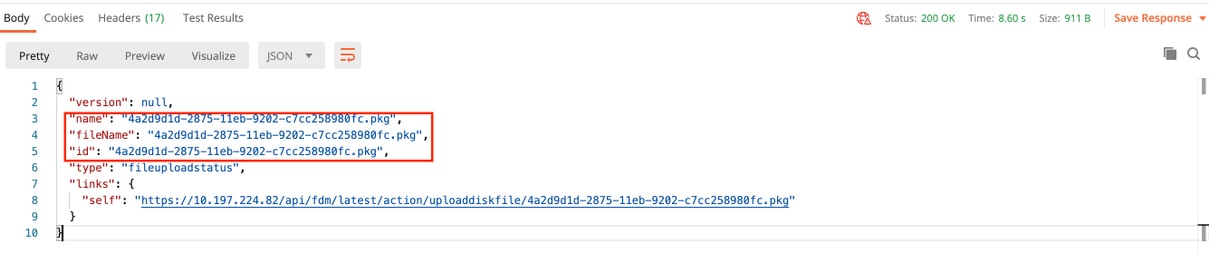

步驟8.建立請求以上傳hostscan映像。按一下「Save to DAP」,如下圖所示。

在filetoUpload部分上傳hostscan檔案。

POST請求:https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

請求正文必須包含以格式資料格式在正文中新增的hostscan檔案。可以從HostScan Download下載HostScan檔案 或者,也可以使用步驟2中從ASA複製的hostscan映像。

金鑰型別應為File for filetoUpload。

響應主體提供用於建立hostscan配置的id/檔名。

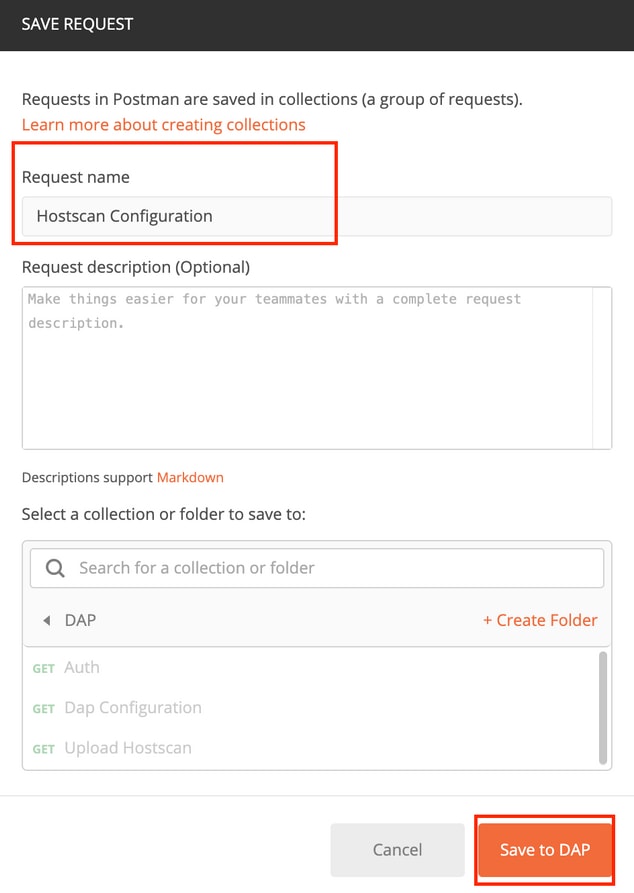

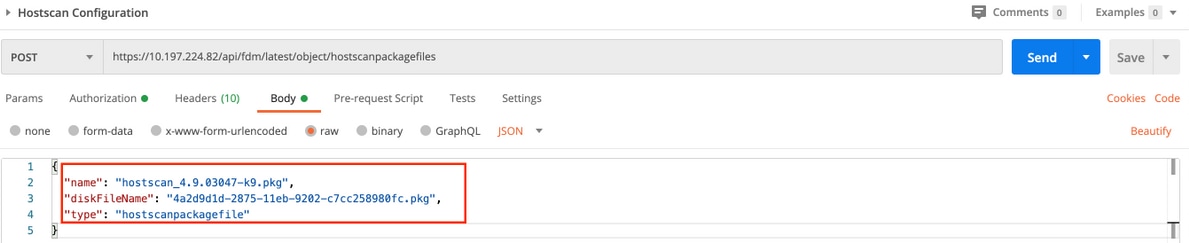

步驟9.創建對hostscan程式包配置的請求。按一下Save。

POST請求: https://<FDM IP>/api/fdm/latest/object/hostscanpackagefiles

請求正文包含在上一步中獲取的id/檔名,即diskFileName。 將hostscan程式包名稱新增為Name,如running-config中所示。

響應的正文顯示Hostscan檔案已準備好推送到裝置。

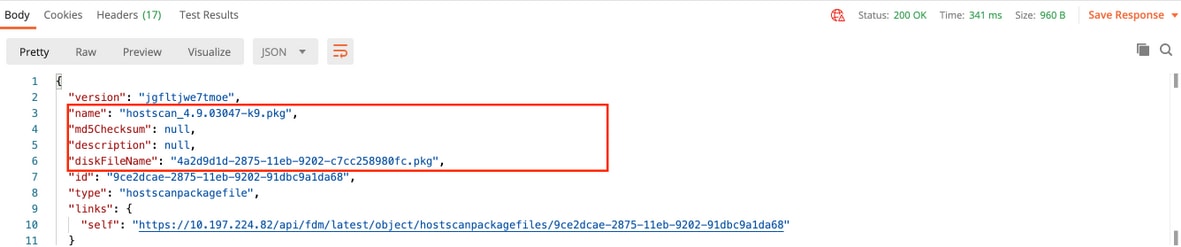

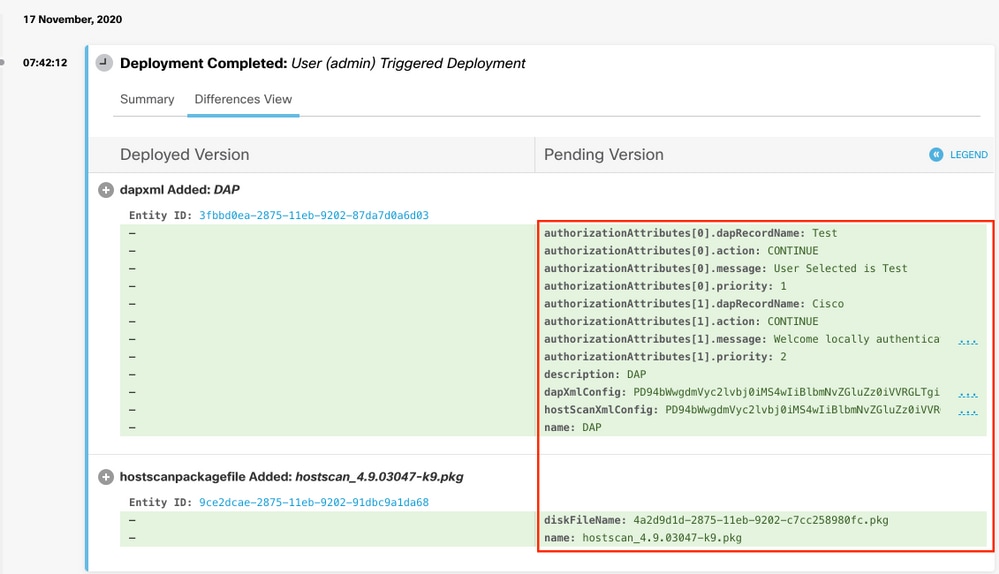

步驟12. 將配置部署到裝置。可以通過FDM部署配置。掛起的更改顯示要推送的DAP和Hostscan授權屬性。

成功部署後配置推送到FTD CLI:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

驗證

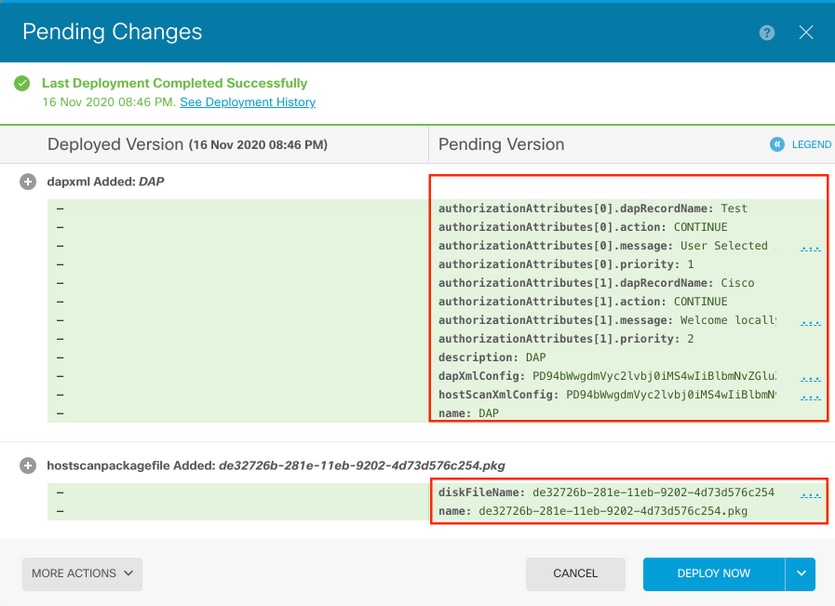

從FTD GUI進行部署驗證

導航到Deployment Tab(在右上角)> Deployment History。

從FTD CLI進行部署驗證

show run webvpn

show run all dynamic-access-policy-record

show flash: | inc dap.xml

show flash: | inc data.xml

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

Dap調試

附註:在FTD上,您可以設定各種偵錯層級;預設情況下,使用級別1。如果更改調試級別,調試的詳細程度可能會增加。請謹慎執行此操作,尤其是在生產環境中。

debug dap trace 127

debug dap errors 127