設定FTD上遠端存取VPN的AnyConnect模組

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本檔案介紹如何為遠端存取VPN(RA VPN)設定預先存在於Firepower威脅防禦(FTD)上(由Firepower管理中心(FMC)透過Firepower裝置管理員(FDM)管理)的AnyConnect模組。

必要條件

需求

思科建議您瞭解以下主題:

- 對RA VPN工作原理有基礎認識。

- 瞭解通過FMC/FDM的導航。

- REST API和FDM Rest API資源管理器基礎知識。

採用元件

本檔案中的資訊是根據以下軟體版本:

- 思科Firepower管理中心(FMC)版本6.7.0

- Cisco Firepower威脅防禦(FTD)版本6.7.0

- Cisco Firepower裝置管理員(FDM)版本6.7.0

- 運行4.9.0086的Cisco AnyConnect安全移動客戶端

- Postman或任何其他API開發工具

注意:FMC/FDM沒有內建的配置檔案編輯器,並且必須使用Windows的AnyConnect配置檔案編輯器來建立配置檔案。

注意:本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何組態變更的潛在影響。

背景資訊

Cisco AnyConnect Security Mobility Client不僅限於作為VPN客戶端提供支援,它還有許多其他選項可作為模組整合。Anyconnect支援以下模組:

- 登入前啟動(SBL):此模組允許使用者在登入到Windows之前建立與企業的VPN連線。

- 診斷和報告工具(DART):此模組用於執行有關AnyConnect安裝和連線的診斷和報告。DART的工作方式是彙集日誌、狀態和診斷資訊進行分析。

- 進階惡意程式防護 (AMP):此模組提供雲提供的下一代解決方案,以檢測、預防和應對各種威脅。

- ISE狀態:Cisco Identity Services Engine(ISE)提供下一代身份和訪問控制策略。此模組提供識別當前安裝在主機上的操作系統(OS)、防病毒、防間諜軟體等的功能。然後將此資訊與策略一起使用,以確定主機是否能夠連線到網路。

- 網路可視性模組:網路可視性模組監控終端應用使用情況,以發現潛在的行為異常並做出更明智的網路設計決策。

- Umbrella:Cisco Umbrella Roaming是一項雲交付的安全服務,可在裝置離開公司網路時對其進行保護。

- 網路安全:由Cisco Talos支援的思科網路安全裝置(WSA)通過自動阻止危險站點和測試未知站點來保護終端。

- 網路訪問管理器:網路訪問管理器根據其策略提供安全的第2層網路。它檢測並選擇最佳第2層接入網路,並對有線和無線網路的訪問執行裝置身份驗證。

- 意見回饋:此模組收集資訊並定期將其傳送到伺服器。它幫助產品團隊提高AnyConnect的品質、可靠性、效能和使用者體驗。

在Firepower 6.7中增加了FMC UI和FTD裝置REST API支援,以實現所有上述AnyConnect模組的無縫部署。

此表列出了配置檔案擴展和關聯 成功部署終結點功能所需的模組型別。

| 配置檔案擴展 | 模組型別 |

| .fsp | 意見回饋 |

| .asp或.xml | AMP_ENABLER |

|

.sip或.xml

|

ISE_POSTURE |

|

.nvmsp或.xml

|

網路可視性 |

|

.nsp或.xml

|

NETWORK_ACCESS_MANAGER |

|

.json或.xml

|

UMBRELLA |

|

.wsp或.xml

|

WEB_SECURITY |

附註: DART和SBL模組不需要任何配置檔案。

注意:使用此功能無需其他許可。

組態

Firepower管理中心(FMC)上的配置

步驟1。 導航到Device > VPN > Remote Access,然後點選Edit以進行RA VPN配置。

步驟2。 導覽至Advanced > Group Policies,然後按一下相關組策略的Edit,如下圖所示。

步驟3。 導覽至AnyConnect > Client Modules ,然後按一下+以新增模組,如下圖所示。

為了演示目的,顯示了AMP、DART和SBL模組的部署。

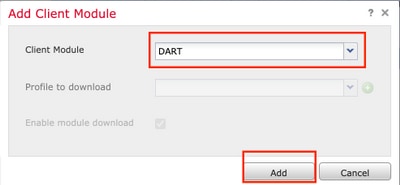

步驟4。 選擇DART模組並按一下Add,如下圖所示。

步驟5。 按一下+以新增另一個模組,然後選擇Start Before Login 模組,如下圖所示。

附註:此步驟允許您下載SBL模組。SBL還必須在anyconnect客戶端配置檔案中啟用,當您導航到組策略下的AnyConnect > Profile 時,就會上傳該配置檔案。

步驟6。 按一下+新增其他模組,然後選擇AMP Enabler。 按一下「+」以新增使用者端設定檔,如下圖所示。

提供設定檔的名稱並上傳AMP設定檔。按一下「Save」,如下圖所示。

選擇在上一步中建立的配置檔案,然後按一下Enable Module download覈取方塊,如下圖所示。

步驟7. 新增所有所需模組後,按一下Save。

步驟8.導覽至Deploy > Deployment,並將組態部署到FTD。

Firepower裝置管理器(FDM)上的配置

步驟1.在瀏覽器視窗中啟動FTD的API資源管理器。

導覽tohttps://<FTD Management IP>/api-explorer

此清單包含FTD上可用的全部API清單。它基於FDM支援的多個GET/POST/PUT/DELETE請求的主要功能進行劃分。

RaVpnGroupPolicy是使用的API。

步驟2. 為AnyConnect模組新增Postman集合。請為集合提供名稱。按一下Create。

步驟3. 新增新請求 身份驗證 建立到FTD的登入POST要求,以取得權杖來授權任何POST/GET/PUT要求。按一下Save。

POST請求正文必須包含以下內容:

| 類型 | raw - JSON(application/json) |

| grant_type | 密碼 |

| 使用者名稱 | 用於登入FTD的管理員使用者名稱 |

| 密碼 | 與管理員使用者帳戶關聯的密碼 |

POST請求:https://<FTD Management IP>/api/fdm/latest/fdm/token

回應正文包含存取權杖,用於向FTD/從FTD傳送任何PUT/GET/POST請求。

步驟4. 建立獲取組策略請求以新增現有組策略的獲取詳細資訊。按一下儲存,如下圖所示。

Authorization頁籤必須包含所有後續GET/POST請求的以下內容:

| 類型 | 持有者令牌 |

| 權杖 | 通過運行身份驗證POST請求接收的訪問令牌 |

GET請求:https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppolicies

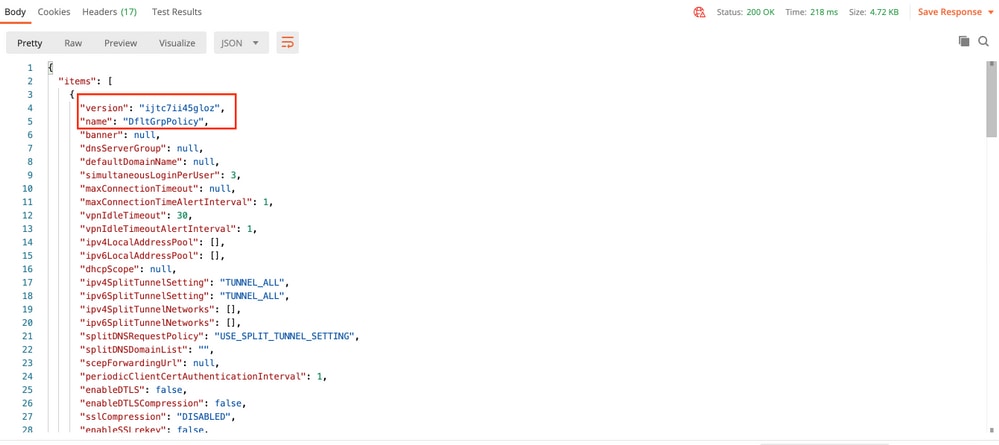

響應正文顯示裝置上配置的所有組策略。組策略ID用於更新特定組策略。

為了演示目的,顯示了AMP、DART和SBL模組的部署。

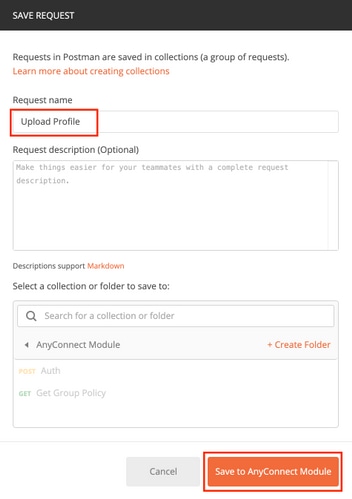

步驟5.建立請求以上傳配置文件。只有需要配置檔案的模組才需要此步驟。在filetoUpload部分上傳配置檔案。按一下Save。

POST請求:https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

請求正文必須包含以格式資料格式在正文中新增的配置檔案。需要使用Windows的AnyConnect配置檔案編輯器建立配置檔案

金鑰型別應為FileforfiletoUpload。

響應主體提供一個id/檔名,用於引用相關模組的配置檔案。

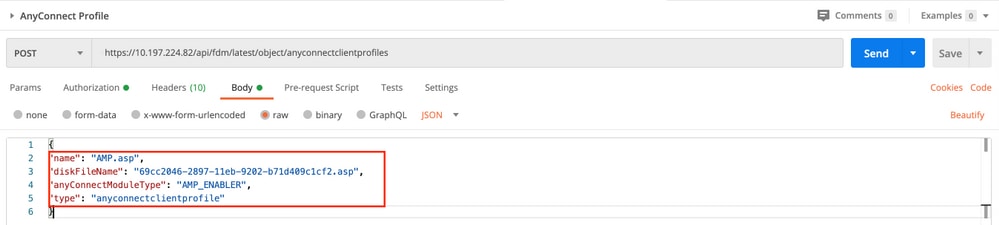

步驟6.建立更新AnyConnect配置檔案的請求。只有需要配置檔案的模組才需要此步驟。按一下「Save」,如下圖所示。

POST請求:https://<FDM IP>/api/fdm/latest/object/anyconnectclientprofiles

請求正文包含以下資訊:

| 名稱 | 要呼叫的檔案的邏輯名稱 |

| 磁碟檔名 | 需要與上傳配置檔案POST響應中收到的fileName匹配 |

| anyConnectModuleType | 需要與模組型別表中顯示的相應模塊匹配 |

| 類型 | anyconnectclientprofile |

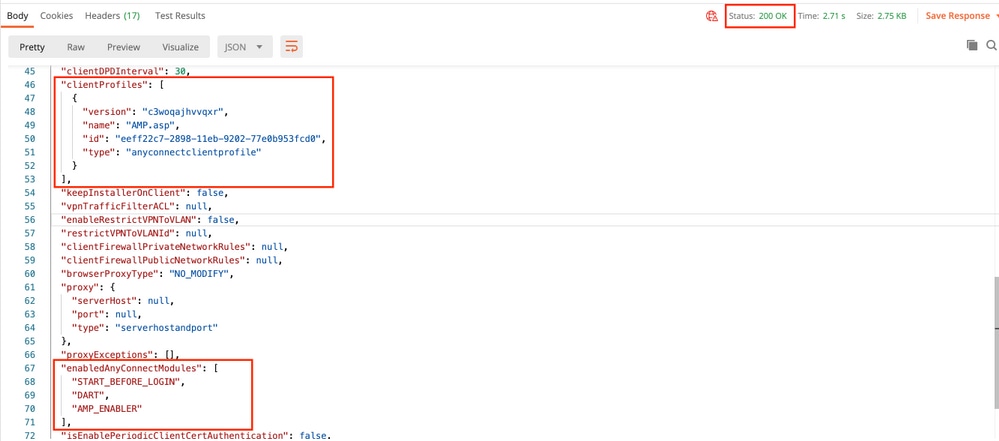

響應正文顯示配置檔案已準備好推送到裝置。響應中收到的名稱、版本、ID和型別將在下一步用於將配置檔案繫結到組策略。

步驟6.創建PUT請求以將客戶端配置檔案和模組添加到現有組策略。按一下「Save」,如下圖所示。

PUT REQUEST:https://<FDM IP>/api/fdm/latest/object/ravpngrouppolicies/{objId}

ObjId是步驟4中取得的id。將步驟4中取得的相關組策略的內容複製到請求正文,並新增以下內容:

客戶端配置檔案

在上一步驟中接收的配置檔案的名稱、版本、ID和型別。

使用者端模組

需要啟用的模組名稱應與Module Table中指定的名稱完全匹配。

響應正文顯示配置檔案和模組已成功繫結到組策略。

附註:此步驟允許下載SBL模組。SBL還必須在anyconnect客戶端配置檔案中啟用,當您導航到Devices > Remote Access VPN > Group Policies > Edit Group Policy > General > AnyConnect Client Profile時,可以上傳該配置檔案。

步驟7.通過FDM將配置部署到裝置。掛起的更改顯示要推送的客戶端配置檔案和模組。

成功部署後配置推送到FTD CLI:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

驗證

建立與FTD的成功連線。

導覽至Settings > VPN > Message History,檢視已下載模組的詳細資訊。

疑難排解

收集DART以排除客戶端模組安裝問題。

意見

意見