簡介

本文檔介紹如何透過Firepower管理中心(FMC)對Firepower威脅防禦(FTD)配置NetFlow安全事件記錄(NSEL)。

必要條件

需求

思科建議您瞭解以下主題:

- FMC知識

- FTD知識

- FlexConfig策略知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文檔介紹如何透過Firepower管理中心(FMC)對Firepower威脅防禦(FTD)配置NetFlow安全事件記錄(NSEL)。

FlexConfig文字物件與預先定義的FlexConfig物件中使用的變數相關聯。可在FMC中找到預先定義的FlexConfig物件及相關文字物件,以設定NSEL。FMC中有四個預先定義的FlexConfig物件,以及三個預先定義的文字物件。預先定義的FlexConfig物件是唯讀的,無法修改。為了修改NetFlow的引數,可以複製對象。

表中列出了四個預定義對象:

表格中會列出三個預先定義的文字物件:

設定

本節介紹如何透過FlexConfig策略在FMC上配置NSEL。

步驟 1.設定Netflow文字物件的引數。

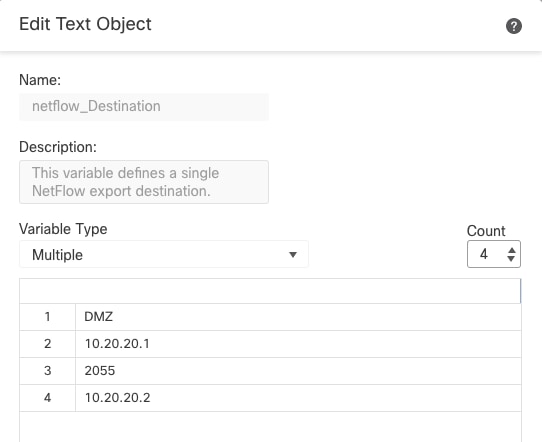

要設定變數引數,請導航到對象> FlexConfig >文本對象。編輯netflow_Destination物件。定義多重變數型別,並將計數設定為3。設定介面名稱、目標IP地址和埠。

在此配置示例中,介面為DMZ,NetFlow收集器IP地址為10.20.20.1,UDP埠為2055。

註:使用netflow_Event_Types和netflow_Parameters的預設值。

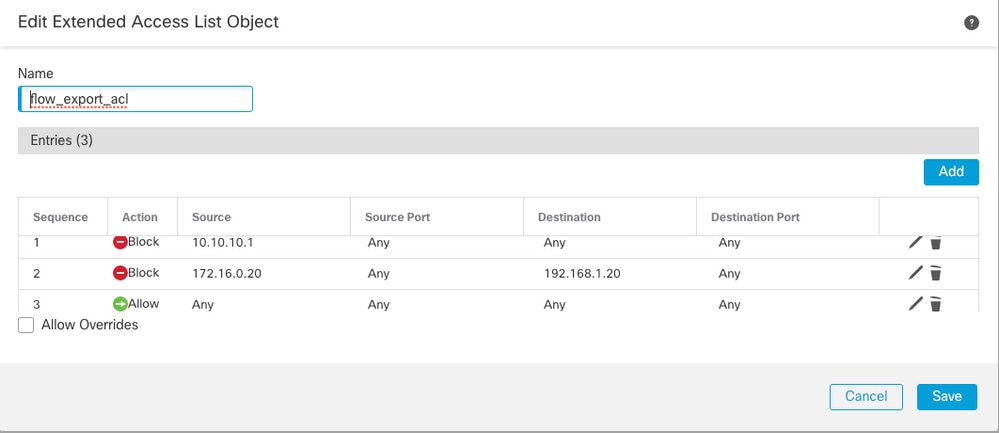

步驟 2.配置擴展訪問清單對象以匹配特定流量。

要在FMC上建立擴展訪問清單,請導航到對象>對象管理,在左側選單中的訪問清單下選擇擴展。按一下增加擴展訪問清單。

填寫Name欄位。在本示例中,名稱是flow_export_acl。按一下Add按鈕。配置訪問控制條目以匹配特定流量。

在本範例中,從主機10.10.10.1傳送到任何目的地的流量,以及主機172.16.0.20和192.168.1.20之間的流量都排除在外。包括任何其他流量。

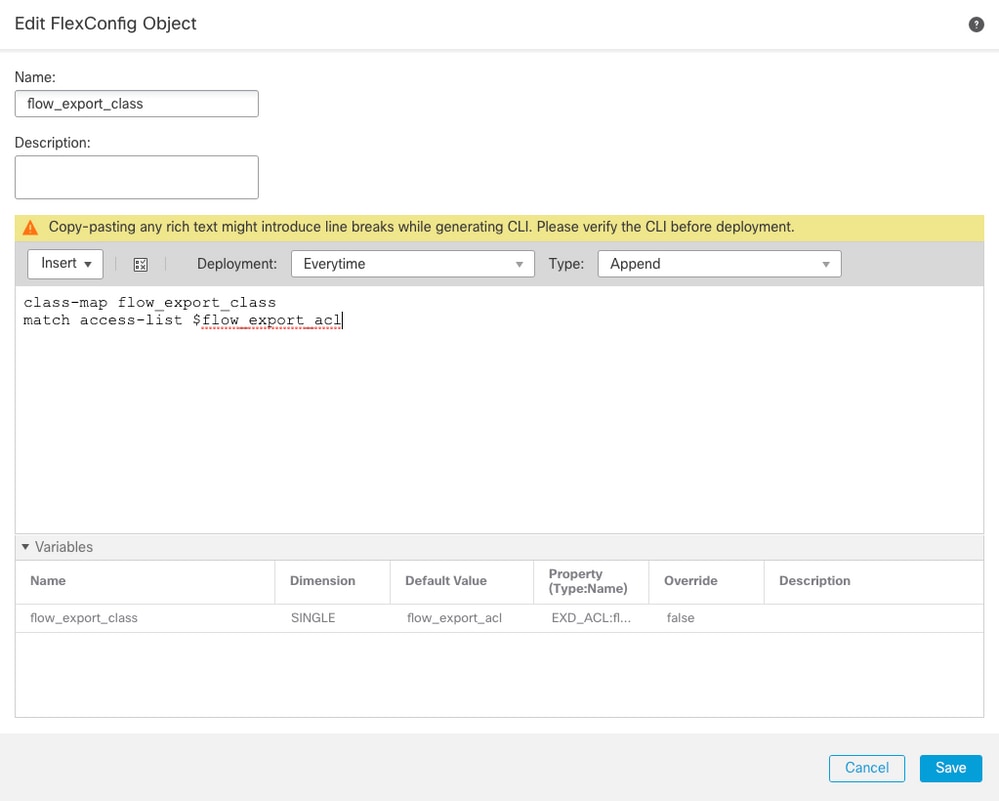

步驟 3.配置FlexConfig對象。

要配置FlexConfig對象,請導航到對象 > FlexConfig > FlexConfig對象,然後按一下增加FlexConfig對象按鈕。

定義用於標識需要為其導出NetFlow事件的流量的類對映。 在此範例中,物件的名稱為flow_export_class。

選擇步驟2中建立的訪問清單。點選插入 > 插入策略對象 > 擴展ACL對象,然後分配名稱。然後,按一下Add按鈕。在本例中,變數的名稱為flow_export_acl。按一下Save。

在右側的空白欄位中增加接下來的配置行,並在match access-list配置行中包括以前定義的變數($flow_export_acl)。

請注意,$ 符號的變數名開頭。這有助於定義變數後緊跟在它後面。

class-map flow_export_class

match access-list $flow_export_acl

完成後按一下Save。

步驟 4.配置Netflow目標

要配置Netflow目標,請導航到對象 > FlexConfig > FlexConfig對象並按Netflow進行過濾。複製對象Netflow_Add_Destination。Netflow_Add_Destination_Copy即建立。

指定在步驟3中建立的類別。您可以建立新的策略對映,以將流導出操作應用於定義的類。

在本示例中,類插入到當前策略(全局策略)中。

## destination: interface_nameif destination_ip udp_port

## event-types: any subset of {all, flow-create, flow-denied, flow-teardown, flow-update}

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

policy-map global_policy

class flow_export_class

#foreach ( $event_type in $netflow_Event_Types )

flow-export event-type $event_type destination $netflow_Destination.get(1)

#end

完成後按一下Save。

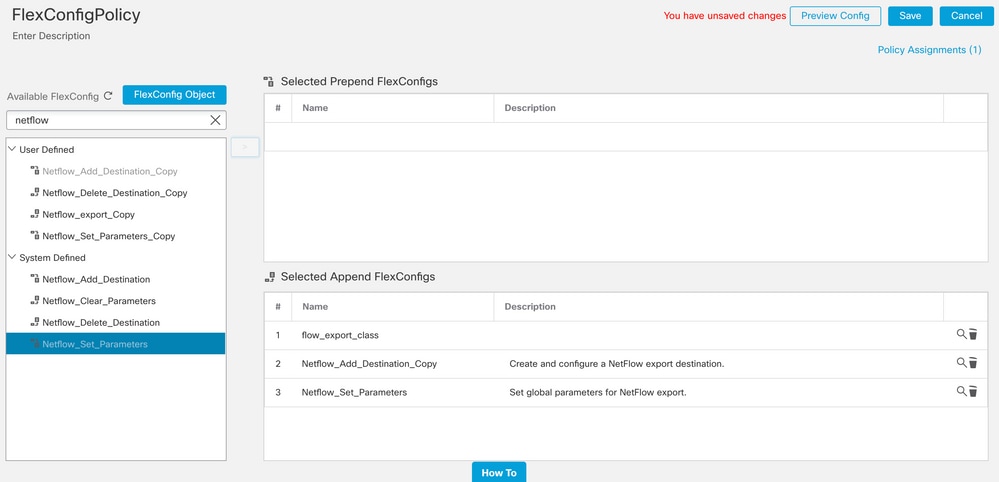

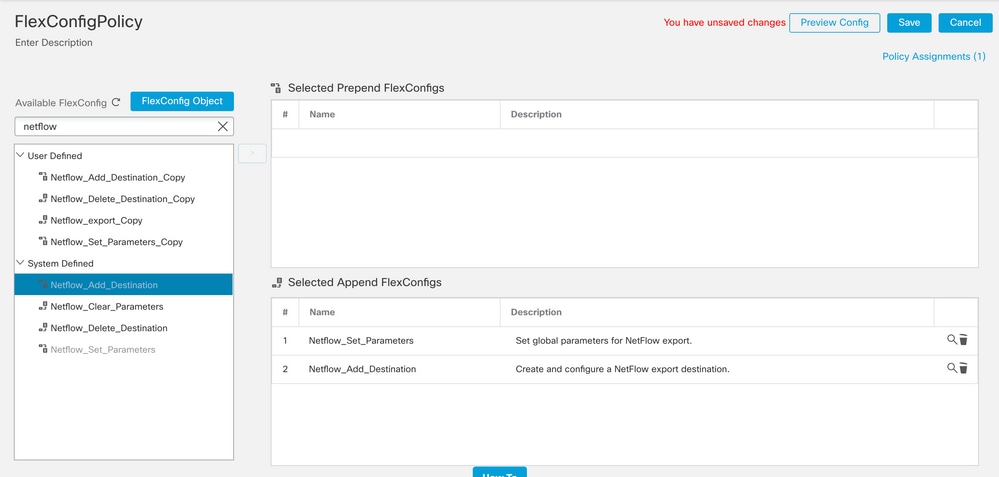

步驟 5.將FlexConfig原則指定給FTD

導覽至Devices > FlexConfig,然後建立新原則(除非已經有一個原則是為其他目的建立並已指定給同一個FTD)。在本示例中,已建立FlexConfig。編輯FlexConfig策略並選擇在前面的步驟中建立的FlexConfig對象。

在此範例中,會使用預設的Netflow匯出引數,因此會選取Netflow_Set_Parameters。儲存變更並部署。

注意:為了匹配所有流量而不需要匹配特定流量,您可以跳過步驟2到步驟4,使用預定義的NetFlow對象。

注意:增加第二個NSEL收集器,向其傳送NetFlow資料包。在步驟1中,增加4個變數以增加第二個Netflow收集器IP地址。

多個Netflow文本對象

多個Netflow文本對象

在步驟4.中,增加配置行:flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

編輯對應變數的變數$netflow_Destination.get。在此範例中,變數值為3。舉例來說:

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(3) $netflow_Destination.get(2)

此外,在配置行中增加第二個變數$netflow_Destination.get:flow-export event-type $event_type destination $netflow_Destination.get(1)。舉例來說:

flow-export event-type $event_type destination $netflow_Destination.get(1) $netflow_Destination.get(3)

驗證如下圖所示的此組態:

驗證

可以在FlexConfig策略中驗證NetFlow配置。要預覽配置,請按一下Preview Config。選擇FTD並驗證設定。

透過安全殼層(SSH)存取FTD,並使用指令系統支援diagnostic-cli並執行以下指令:

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower# show access-list flow_export_acl

access-list flow_export_acl; 3 elements; name hash: 0xe30f1adf

access-list flow_export_acl line 1 extended deny object-group ProxySG_ExtendedACL_34359742097 object 10.10.10.1 any (hitcnt=0) 0x8edff419

access-list flow_export_acl line 1 extended deny ip host 10.10.10.1 any (hitcnt=0) 0x3d4f23a4

access-list flow_export_acl line 2 extended deny object-group ProxySG_ExtendedACL_34359742101 object 172.16.0.20 object 192.168.1.20 (hitcnt=0) 0x0ec22ecf

access-list flow_export_acl line 2 extended deny ip host 172.16.0.20 host 192.168.1.20 (hitcnt=0) 0x134aaeea

access-list flow_export_acl line 3 extended permit object-group ProxySG_ExtendedACL_30064776111 any any (hitcnt=0) 0x3726277e

access-list flow_export_acl line 3 extended permit ip any any (hitcnt=0) 0x759f5ecf

firepower# sh running-config class-map flow_export_class

class-map flow_export_class

match access-list flow_export_acl

firepower# show running-config policy-map

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map type inspect ip-options UM_STATIC_IP_OPTIONS_MAP

parameters

eool action allow

nop action allow

router-alert action allow

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

inspect icmp error

inspect ip-options UM_STATIC_IP_OPTIONS_MAP

inspect snmp

class flow_export_class

flow-export event-type all destination 10.20.20.1

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

firepower# show running-config | include flow

access-list flow_export_acl extended deny object-group ProxySG_ExtendedACL_34359742097 object 10.10.10.1 any

access-list flow_export_acl extended deny object-group ProxySG_ExtendedACL_34359742101 object 172.16.0.20 object 192.168.1.20

access-list flow_export_acl extended permit object-group ProxySG_ExtendedACL_30064776111 any any

flow-export destination DMZ 10.20.20.1 2055

class-map flow_export_class

match access-list flow_export_acl

class flow_export_class

flow-export event-type all destination 10.20.20.1

相關資訊