簡介

本檔案介紹在Google雲平台(GCP)上部署和設定Cisco CSR1000v和Catalyst 8000v(C800v)的程式。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 已建立專案的Google雲平台活動訂閱

-

GCP控制檯

-

GCP市場

- Bash終端、Putty或SecureCRT

- 公共和私人安全殼層(SSH)金鑰

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

從17.4.1開始,CSR1000v變為C8000v,具有相同的功能,但新增了新功能,如SD-WAN和Cisco DNA許可。 如需進一步參考,請驗證官方產品資料表:

Cisco Cloud Services Router 1000v產品手冊

Cisco Catalyst 8000V Edge軟體產品手冊

因此,本指南適用於CSR1000v和C8000v路由器的安裝。

專案設定

附註:在撰寫本文檔時,新使用者可獲得300美元的免費積分,以充分探索GCP作為免費套餐一年。這由Google定義,並且不受Cisco控制。

注意:本文檔要求建立公用和專用SSH金鑰。有關其他資訊,請參閱生成例項SSH金鑰以在Google雲平台中部署CSR1000v

步驟1.確保帳戶的專案有效且有效。

確保您的帳戶具有有效且活動的專案,這些專案必須與具有Compute Engine許可權的組相關聯。

在此示例部署中,使用GCP中建立的專案。

附註:要建立新專案,請參閱建立和管理專案。

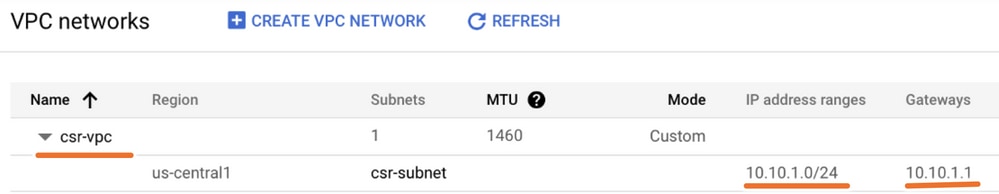

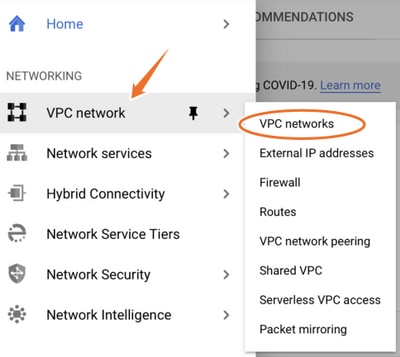

步驟2.建立新的VPC和子網。

建立新的虛擬私有雲(VPC)以及必須與CSR1000v例項關聯的子網。

可以使用預設VPC或以前建立的VPC和子網。

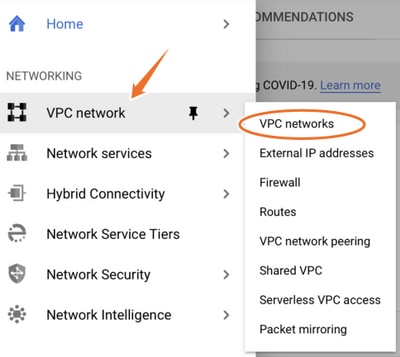

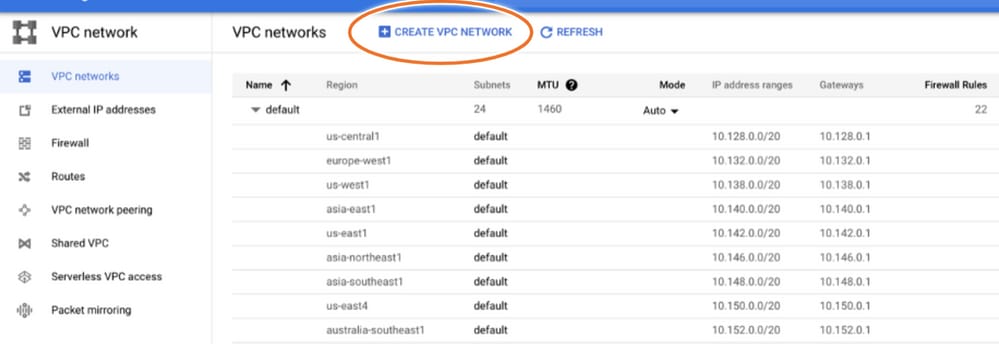

在控制檯控制面板中,選擇VPC網路> VPC網路,如下圖所示。

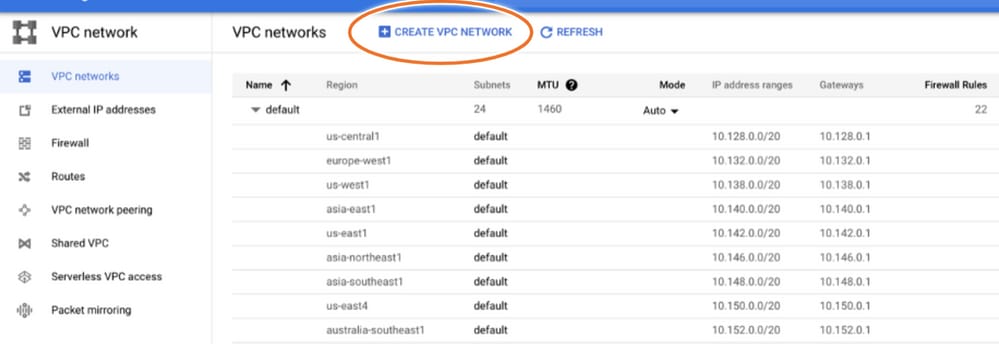

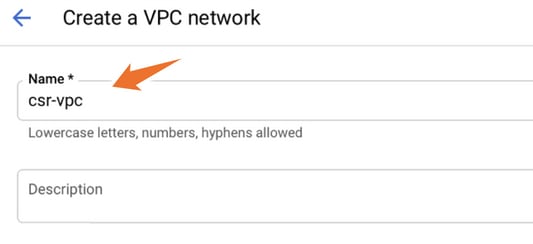

選擇建立VPC網路,如下圖所示。

附註:目前,CSR1000v僅部署在GCP上的美國中部地區。

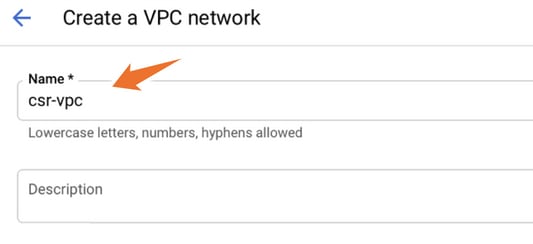

配置VPC名稱,如下圖所示。

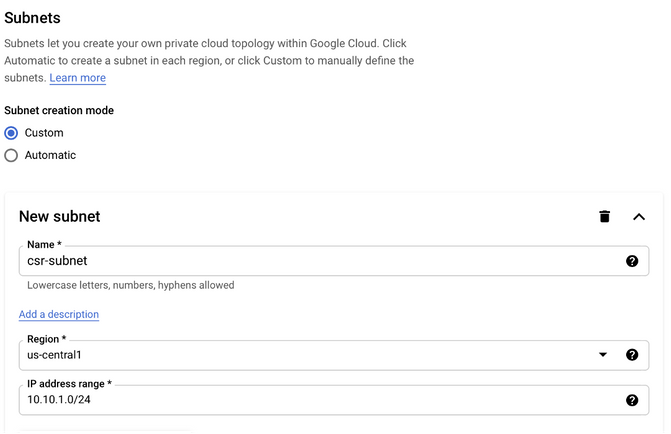

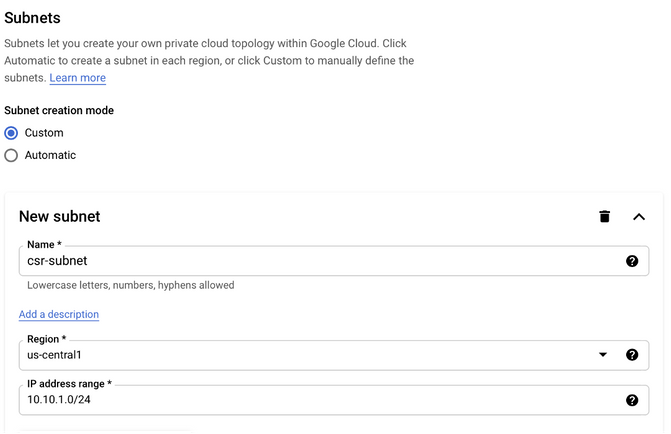

配置與VPC關聯的子網名稱,並選擇region us-central1。

在us-central1 CIDR 10.128.0.0/20內分配有效的IP地址範圍,如下圖所示。

將其他設定保留為預設值,然後選擇create按鈕:

附註:如果選擇「自動」,GCP會在區域CIDR內分配一個自動的有效範圍。

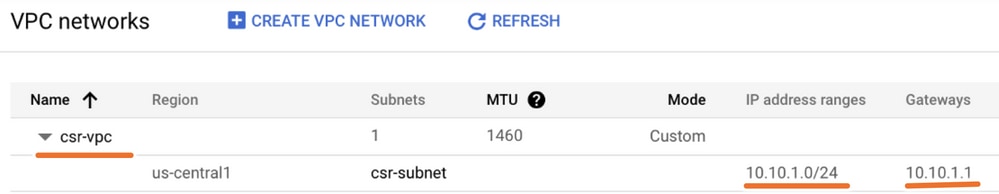

建立過程完成後,新VPC將出現在VPC網路部分中,如下圖所示。

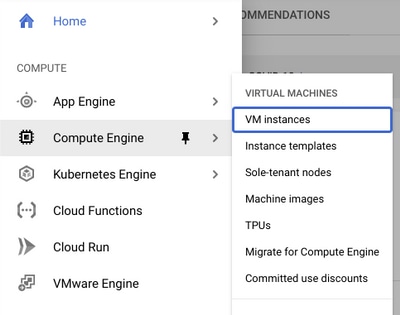

步驟3.虛擬例項部署。

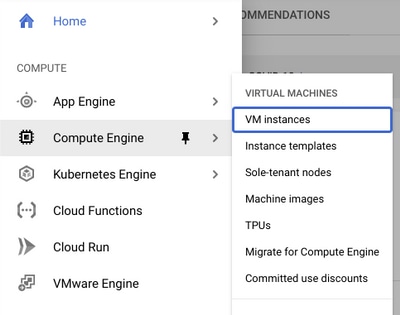

在Compute Engine區段中,選擇Compute Engine > VM instances,如下圖所示。

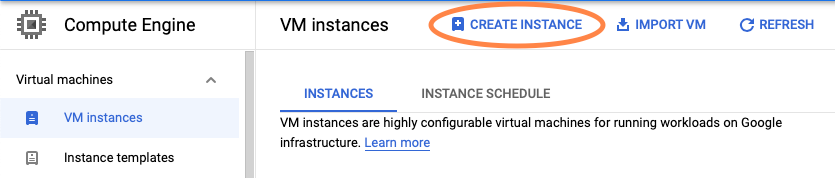

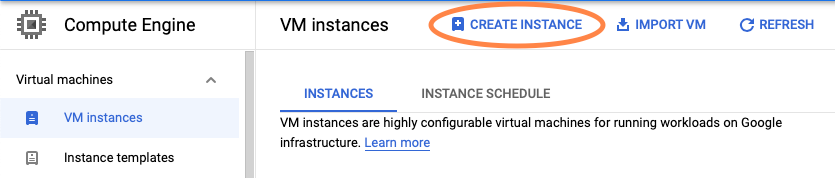

在VM控制面板中後,選擇Create Instance頁籤,如下圖所示。

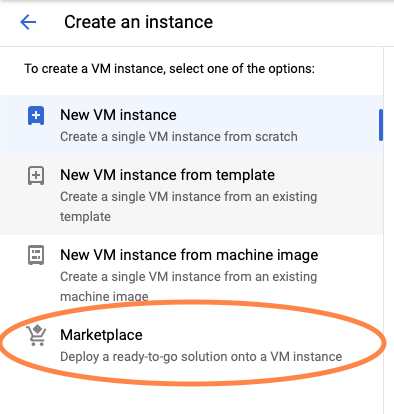

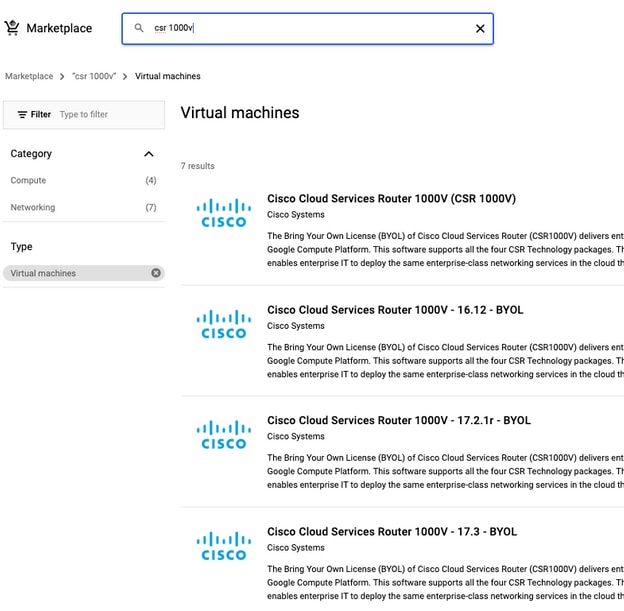

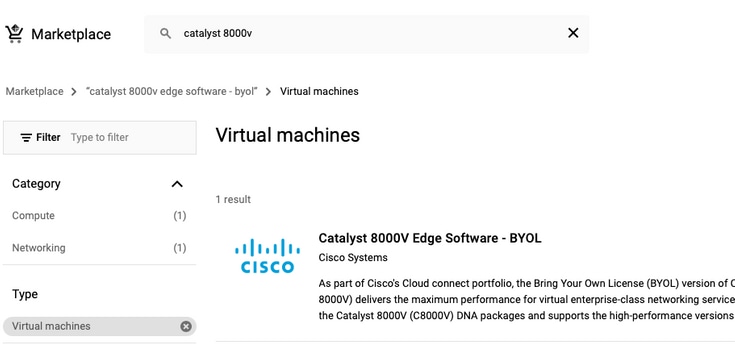

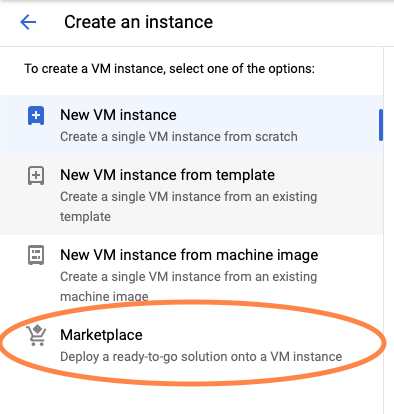

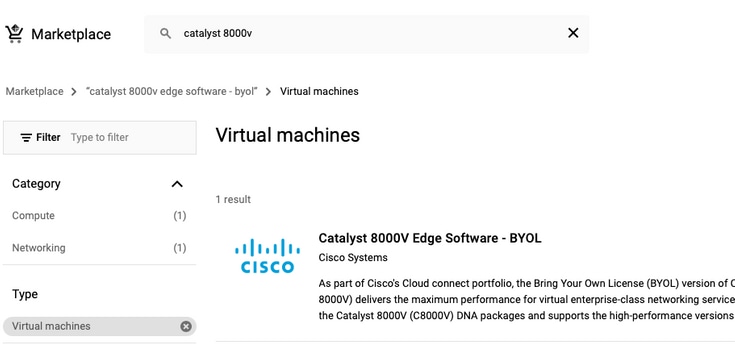

使用GCP marketplace(如圖所示)以顯示思科產品。

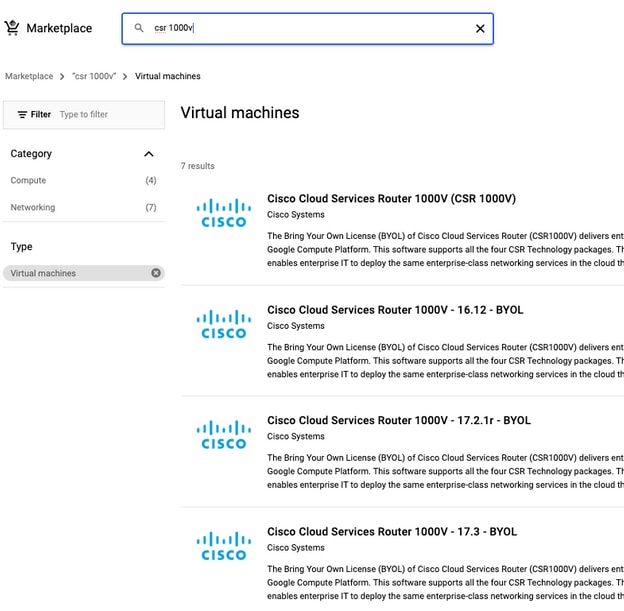

在搜尋欄中,輸入Cisco CSR 或Catalyst C8000v,選擇符合您要求的型號和版本,然後選擇Launch。

對於此示例部署,選擇了第一個選項,如下圖所示。

註:BYOL代表「自帶許可證」。

註:目前,GCP不支援即付(PAYG)模式。

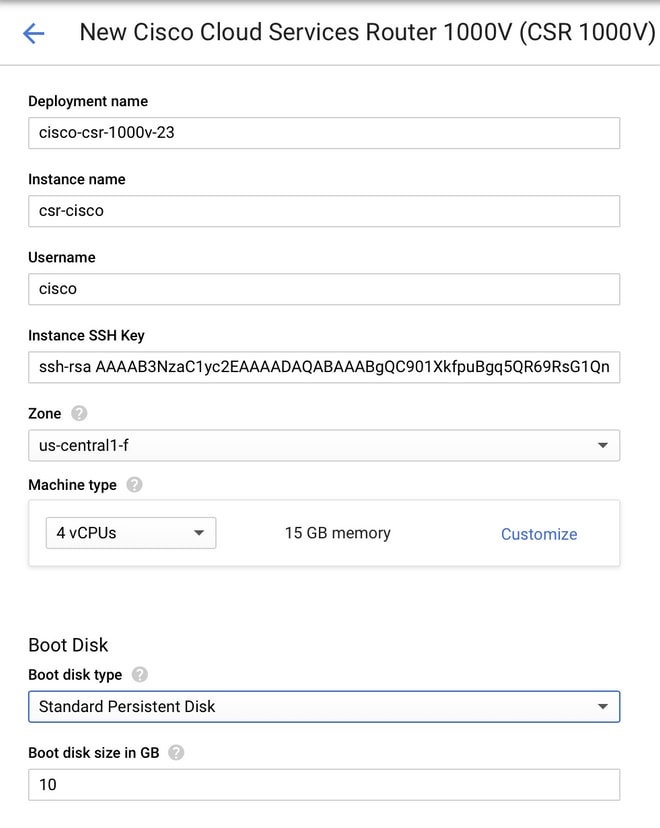

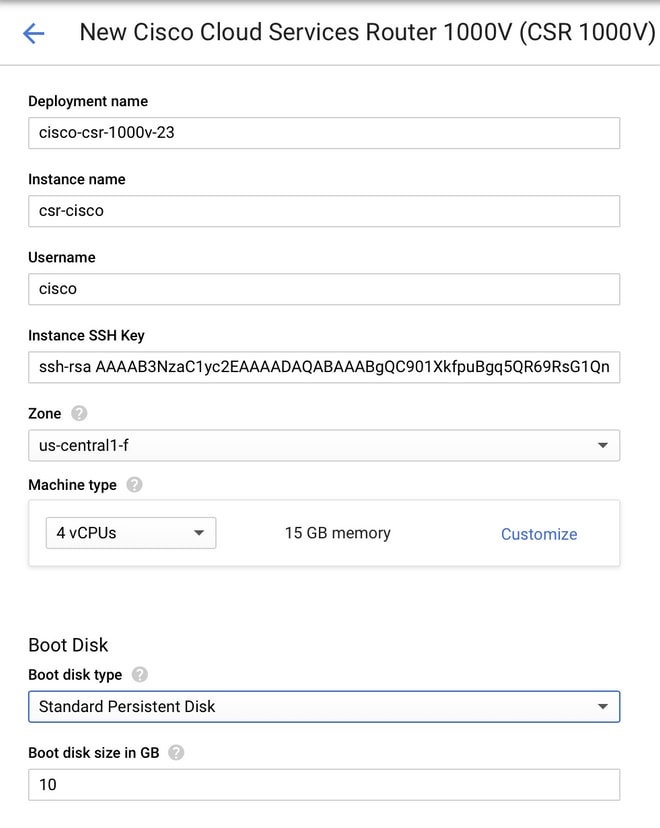

GCP需要輸入必須與VM關聯的配置值,如下圖所示:

在GCP中部署CSR1000v/C8000v需要使用者名稱和SSH公鑰,如下圖所示。如果未建立SSH金鑰,請參閱生成例項SSH金鑰以便在Google雲平台中部署CSR1000v。

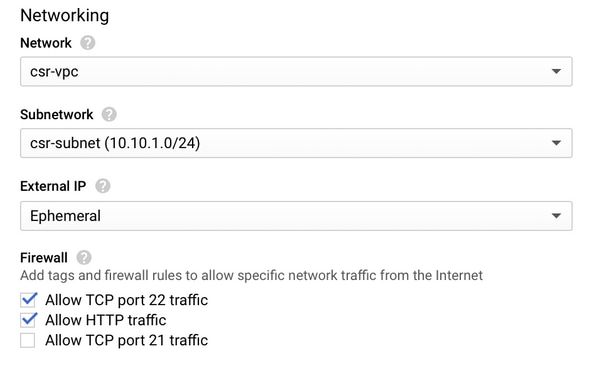

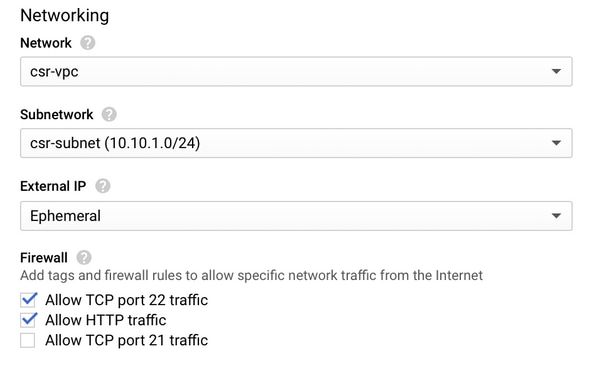

選擇之前建立的VPC和子網,並在外部IP中選擇Intemmeral,以使公共IP與例項相關聯,如圖所示。

配置完之後。選擇啟動按鈕。

附註:需要埠22通過SSH連線到CSR例項。HTTP埠是可選的。

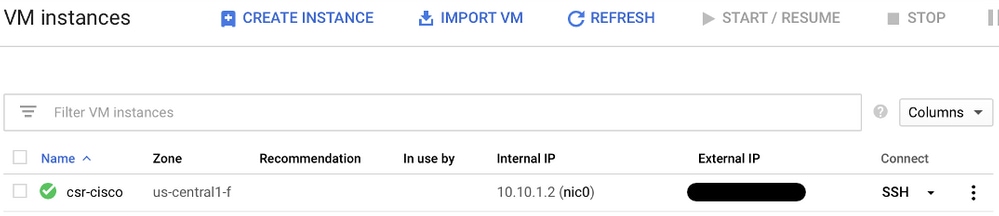

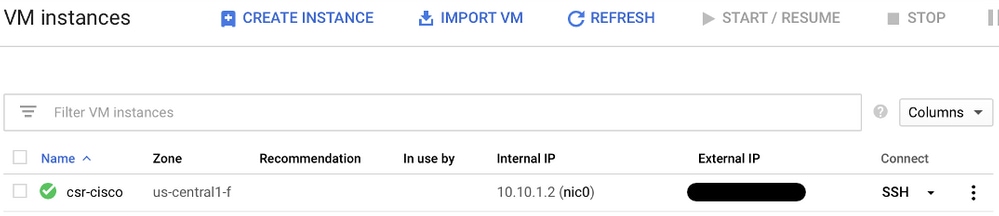

部署完成後,選擇Compute Engine > VM instances以驗證新CSR1000v是否成功部署,如下圖所示。

驗證部署

遠端連線到新例項

在GCP中登入到CSR1000v/C8000V的最常見方法是Bash終端中的命令列、Putty和SecureCRT。在本節中,使用上述方法連線所需的配置。

使用Bash終端登入到CSR1000v/C8000v

遠端連線到新CSR所需的語法為:

ssh -i private-key-path username@publicIPaddress

範例:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

如果連線成功,則顯示CSR1000v提示

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

使用PuTTY登入到CSR1000v/C8000v

要連線Putty,請使用PuTTYgen應用程式將私鑰從PEM轉換為PPK格式。

請參閱使用PuTTYgen將Pem轉換為Ppk檔案以瞭解其他資訊。

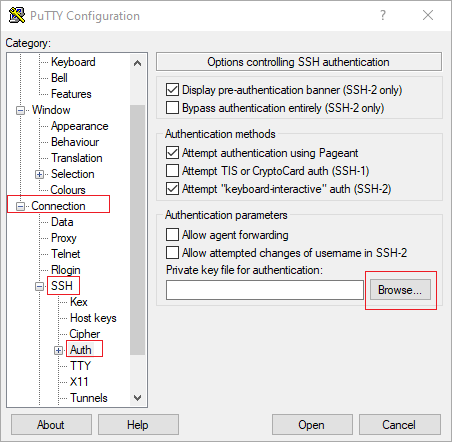

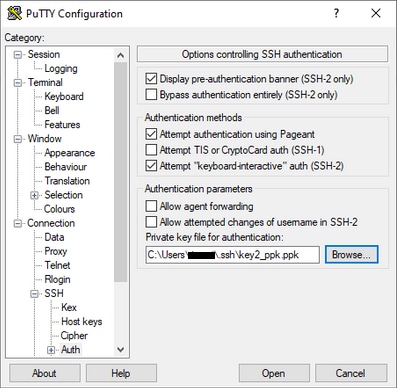

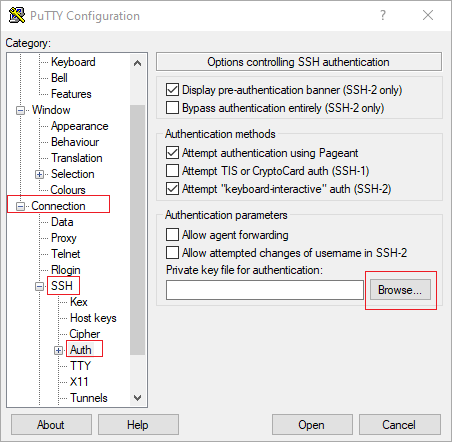

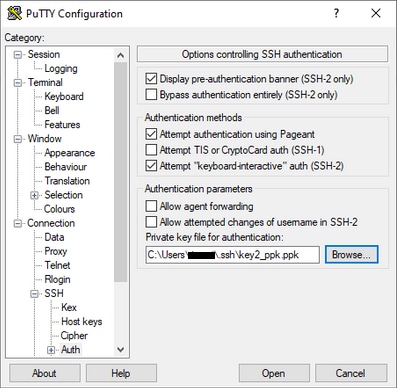

以正確格式生成私鑰後,必須在Putty中指定路徑。

在SSH連接選單的auth選項中選擇Private key file for authentication部分。

瀏覽到儲存金鑰的資料夾,並選擇建立的金鑰。在本示例中,影象顯示「Putty」選單的圖形檢視和所需的狀態:

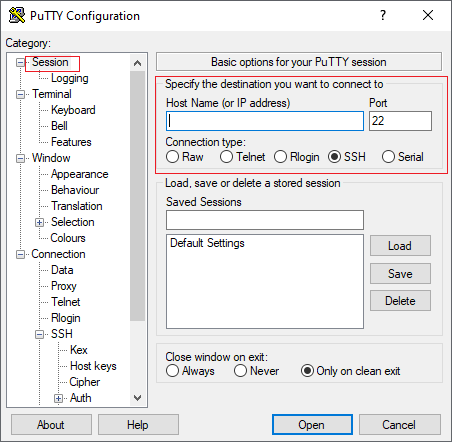

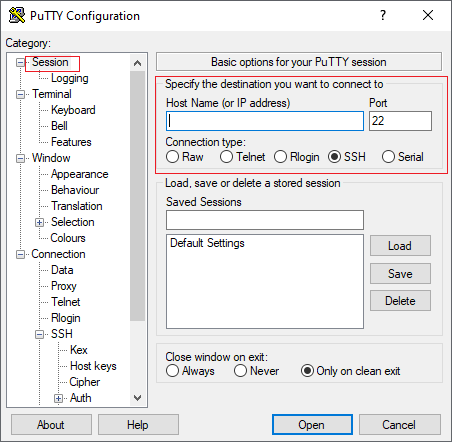

選擇正確的金鑰後,返回主選單,並使用CSR1000v例項的外部IP地址通過SSH進行連線,如下圖所示。

附註:請求登入在生成的SSH金鑰中定義的使用者名稱/密碼。

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

使用SecureCRT登入到CSR1000v/C8000V

安全CRT需要PEM格式的私鑰,這是私鑰的預設格式。

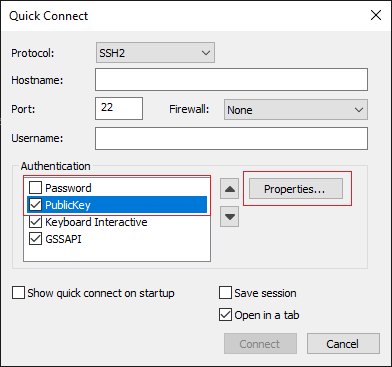

在安全CRT中,指定選單中的私鑰的路徑:

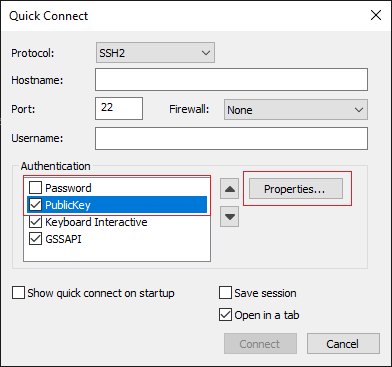

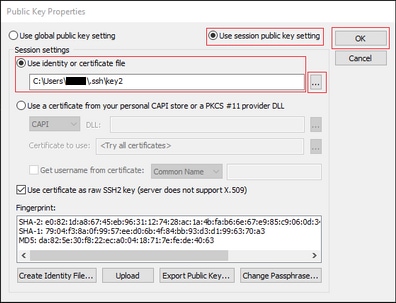

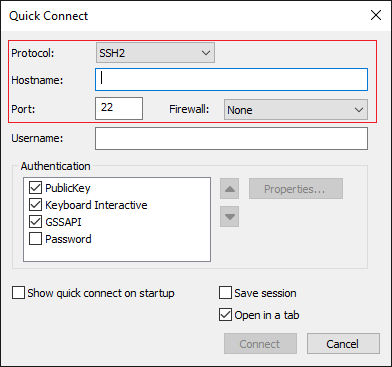

「檔案」(File)>「快速連線」(Quick Connect)>「身份驗證」(Authentication)>「取消選中密碼」(Uncheck Password)>「公鑰」(PublicKey)>「屬性」(Properties)。

該圖顯示了預期的視窗。

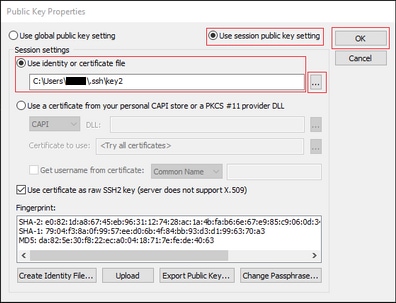

選擇Use session public key string > Select Use identity or certificate file > Select ...按鈕>導航到目錄並選擇所需的金鑰>選擇OK,如下圖所示。

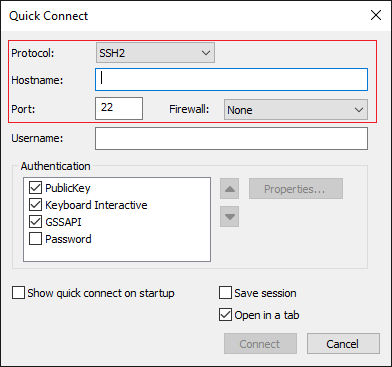

最後,通過SSH連線到例項地址的外部IP,如下圖所示。

附註:請求登入在生成的SSH金鑰中定義的使用者名稱/密碼。

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

其他VM登入方法

附註:請參閱使用高級方法連線到Linux VM文檔。

授權其他使用者在GCP中登入到CSR1000v/C8000v

成功登入到CSR1000v例項後,可以使用這些方法配置其他使用者。

配置新的使用者名稱/密碼

使用這些命令配置新使用者和密碼。

enable

configure terminal

username

privilege

secret

end

範例:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

新使用者現在能夠登入到CSR1000v/C8000v例項。

使用SSH金鑰配置新使用者

為了獲得對CSR1000v例項的訪問許可權,請配置公鑰。例項後設資料中的SSH金鑰不提供對CSR1000v的訪問。

使用這些命令使用SSH金鑰配置新使用者。

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

附註:Cisco CLI的最大行長度為254個字元,因此金鑰字串無法滿足此限制,因此可以方便地包裝金鑰字串以適合終端行。有關如何克服此限制的詳細資訊,請參閱生成例項SSH金鑰以在Google雲平台中部署CSR1000v

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

驗證登入到CSR1000v/C8000v的已配置使用者

為了確認配置已正確設定,請使用建立的憑據或具有其他憑據的公鑰的私鑰對登入。

在路由器端,檢視帶有終端IP地址的成功登入日誌。

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

疑難排解

如果出現「Operation Timed Out(操作超時)」錯誤消息。

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

可能原因

- 例項尚未完成部署。

- 公有地址不是分配給VM中nic0的地址。

解決方案

等待VM部署完成。通常,CSR1000v部署最多需要5分鐘才能完成。

如果需要密碼

如果需要密碼:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

可能起因

- 使用者名稱或私鑰不正確。

- 在MacOS或Linux等較新版本的Operating Systems上,OpenSSH實用程式預設未啟用RSA。

解決方案

- 確保使用者名稱與部署CSR1000v/C8000v時指定的使用者名稱相同。

- 確保私鑰與您部署時包括的私鑰相同。

- 在ssh命令中指定接受金鑰的型別。

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

相關資訊

意見

意見