簡介

本文檔介紹如何為使用ISE的vEdge和控制器配置基於RADIUS和TACACS的使用者身份驗證和授權。

必要條件

需求

本文件沒有特定需求。

採用元件

出於演示目的,使用ISE版本2.6。執行19.2.1的vEdge雲端和控制器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

Viptela軟體提供三個固定使用者組名稱:basic、netadmin和operator。必須至少將使用者分配給一個組。預設TACACS/Radius使用者自動置於基本組中。

適用於vEdge和控制器的基於RADIUS的使用者驗證和授權

步驟1.為ISE建立虛擬RADIUS字典。為此,請使用以下內容建立一個文本檔案:

# -*- text -*-

#

# dictionary.viptela

#

#

# Version: $Id$

#

VENDOR Viptela 41916

BEGIN-VENDOR Viptela

ATTRIBUTE Viptela-Group-Name 1 string

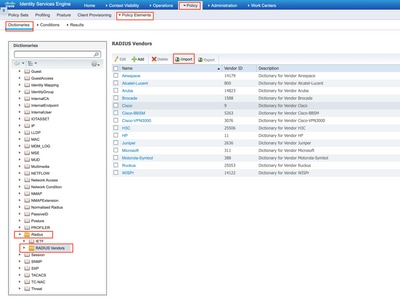

步驟2.將字典上傳到ISE。為此,請導航到Policy > Policy Elements > Dictionaries。從字典清單中,導航到Radius > Radius Vendors,然後按一下Import(如圖所示)。

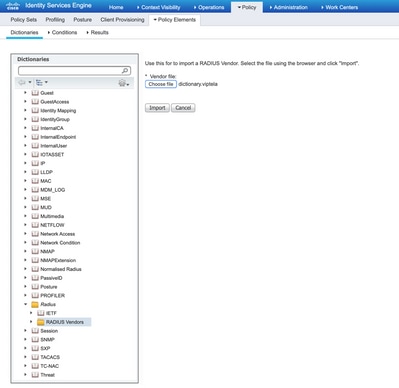

上傳您在第1步中建立的檔案。

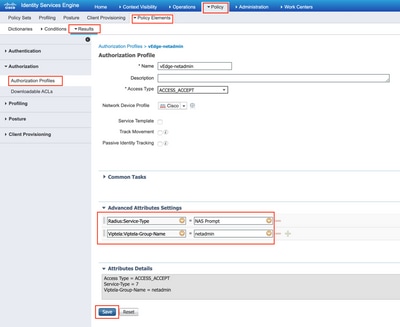

步驟3.建立授權配置檔案。在此步驟中,Radius授權配置檔案將(例如)netadmin許可權級別分配給經過身份驗證的使用者。為此,請導覽至Policy > Policy Elements > Authorization Profiles,並指定兩個高級屬性,如下圖所示。

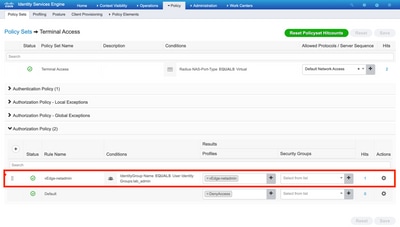

步驟4.根據實際設定,策略集的外觀可能有所不同。為了便於在本文中演示,將建立名為Terminal Access的策略條目,如下圖所示。

按一下「>」,系統會顯示下一個畫面,如下圖所示。

此策略根據使用者組lab_admin進行匹配並分配在步驟3中建立的授權配置檔案。

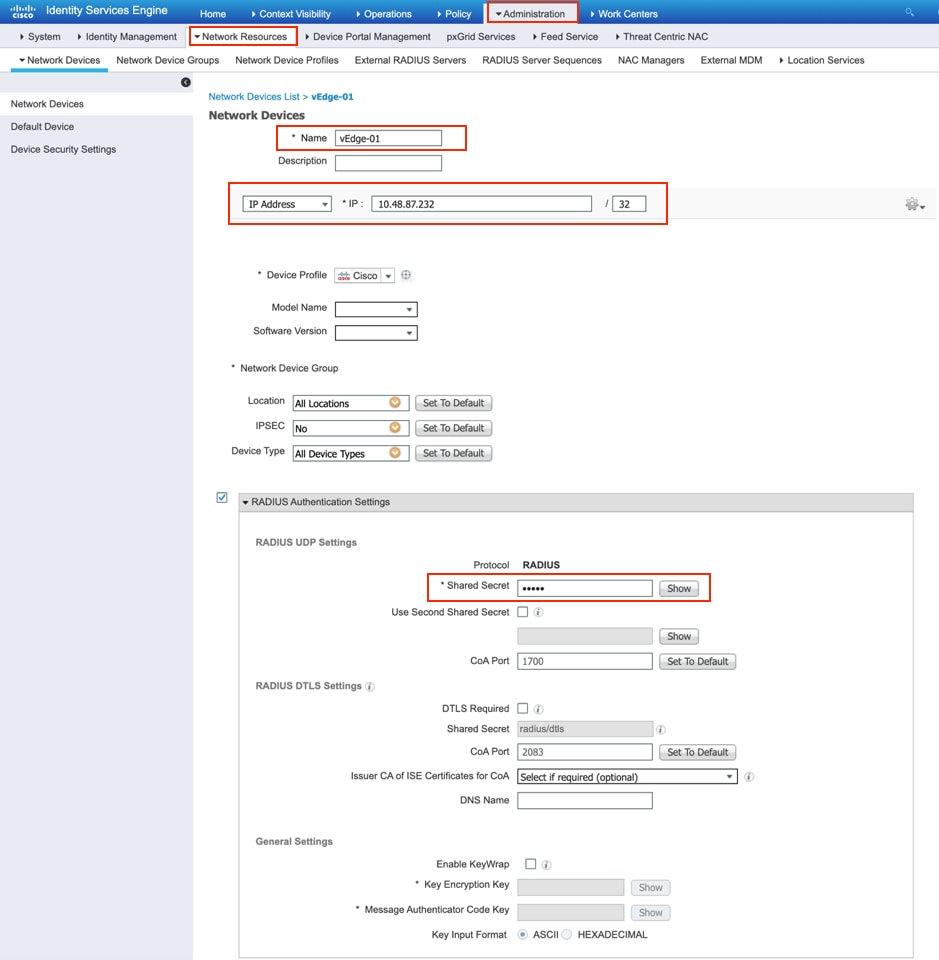

步驟5.定義NAS(vEdge路由器或控制器),如下圖所示。

步驟6.配置vEdge/控制器。

system

aaa

auth-order radius local

radius

server 10.48.87.210

vpn 512

key cisco

exit

!

!

步驟7.驗證。登入到vEdge並確保將netadmin組分配給遠端使用者。

vEdgeCloud1# show users

AUTH

SESSION USER CONTEXT FROM PROTO GROUP LOGIN TIME

---------------------------------------------------------------------------------------

33472 ekhabaro cli 10.149.4.155 ssh netadmin 2020-03-09T18:39:40+00:00

適用於vEdge和控制器的基於TACACS的使用者驗證和授權

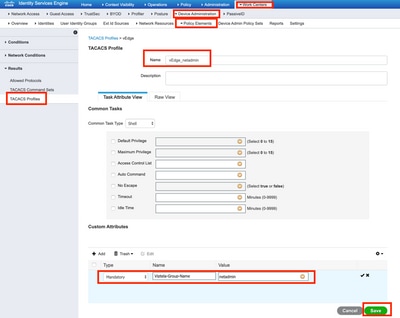

步驟1.建立TACACS配置檔案。在此步驟中,將建立的TACACS配置檔案分配給經過身份驗證的使用者,例如netadmin許可權級別。

- 從Custom attribute部分中選擇Mandatory以新增屬性:

| 類型 |

名稱 |

價值 |

| 必填 |

Viptela-Group-Name |

netadmin |

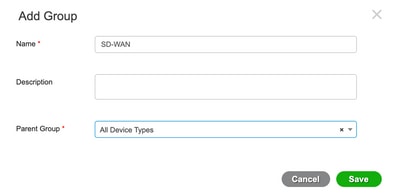

步驟2.為SD-WAN建立裝置組。

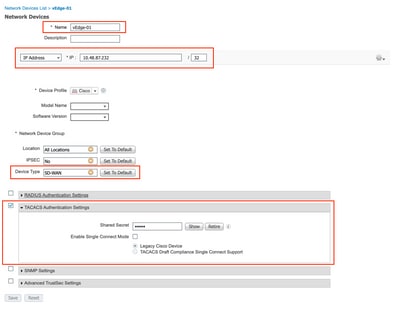

步驟3.配置裝置並將其分配給SD-WAN裝置組:

步驟4.定義裝置管理策略。

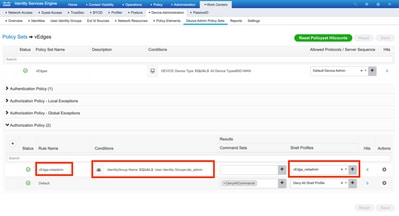

根據您的實際設定,策略集的外觀可能有所不同。出於本文檔中演示的目的,將建立策略。

按一下「>」,系統會顯示下一個畫面,如下圖所示。此策略根據名為SD-WAN的裝置型別進行匹配,並分配在步驟1中建立的外殼配置檔案。

步驟5.配置vEdge:

system

aaa

auth-order tacacs local

!

tacacs

server 10.48.87.210

vpn 512

key cisco

exit

!

!

步驟6.驗證。登入到vEdge並確保將netadmin組分配給遠端使用者:

vEdgeCloud1# show users

AUTH

SESSION USER CONTEXT FROM PROTO GROUP LOGIN TIME

---------------------------------------------------------------------------------------

33472 ekhabaro cli 10.149.4.155 ssh netadmin 2020-03-09T18:39:40+00:00

步驟5.配置vEdge:

步驟5.配置vEdge:

步驟5.配置vEdge:

相關資訊