為VPN裝置訪問控制配置基於DN的加密對映

簡介

本文檔介紹如何配置基於唯一判別名(DN)的加密對映以提供訪問控制,以便VPN裝置可以透過Cisco IOS®路由器建立VPN隧道。在本文檔的示例中,Rivest、Shamir和Adelman (RSA)簽名是IKE身份驗證的方法。除了標準證書驗證之外,基於DN的加密對映還會嘗試將對等裝置的ISAKMP身份與其證書中的某些欄位(如X.500可分辨名稱或完全限定域名(FQDN))相匹配。

必要條件

需求

此功能最早在Cisco IOS軟體版本12.2(4)T中引入。您必須使用這個版本或更新版本才能進行此組態。

還測試了Cisco IOS軟體版本12.3(5)。但是,由於Cisco bug ID CSCed45783(僅限註冊客戶),基於DN的加密對映失敗。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

Cisco 7200路由器

-

Cisco IOS軟體版本12.2(4)T1 c7200-ik8o3s-mz.122-4.T1

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

背景資訊

以前,在使用RSA簽名方法進行IKE身份驗證期間,以及進行證書驗證和可選證書撤銷清單(CRL)檢查之後,Cisco IOS繼續執行IKE快速模式協商。它沒有提供防止遠端VPN裝置與任何加密介面通訊的方法,但加密對等裝置的IP地址限制除外。

現在,有了基於DN的加密對映,Cisco IOS可以將遠端VPN對等體限制為僅訪問具有特定證書的選定介面。特別是具有特定DN或FQDN的證書。

設定

本節提供用於設定本文件中所述功能的資訊。

網路圖表

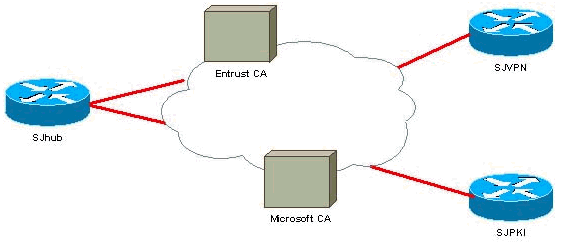

本文檔使用下圖所示的網路設定。

組態

本文檔使用此處所示的配置。

在本例中,使用簡單的網路設定來演示該功能。SJhub路由器有兩個身份證書,一個來自Entrust證書頒發機構(CA),另一個來自Microsoft CA。請參閱相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

15-Jan-2002 |

初始版本 |

意見

意見