將Cisco VPN 3000集中器配置並註冊到Cisco IOS路由器作為CA伺服器

目錄

簡介

本文檔介紹如何將Cisco IOS®路由器配置為證書頒發機構(CA)伺服器。此外,還演示了如何將Cisco VPN 3000集中器註冊到Cisco IOS路由器,以獲取IPSec身份驗證的根證書和ID證書。

必要條件

需求

本文件沒有特定需求。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

執行Cisco IOS軟體版本12.3(4)T3的Cisco 2600系列路由器

-

Cisco VPN 3030集中器版本4.1.2

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

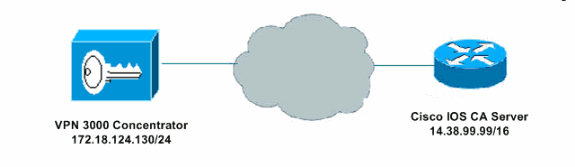

網路圖表

此文件使用以下網路設定:

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

產生並匯出憑證伺服器的RSA金鑰組

第一步是生成Cisco IOS CA伺服器使用的RSA金鑰對。在路由器(R1)上生成RSA金鑰,如下所示:

R1(config)#crypto key generate rsa general-keys label cisco1 exportable The name for the keys will be: cisco1 Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: % Generating 512 bit RSA keys ...[OK] R1(config)# *Jan 22 09:51:46.116: %SSH-5-ENABLED: SSH 1.99 has been enabled

注意:必須對計畫用於證書伺服器的金鑰對(key-label)使用相同的名稱(透過crypto pki server cs-label 命令)。

導出生成的金鑰對

然後,需要根據您的配置,將金鑰導出到非易失性RAM (NVRAM)或TFTP。本例中使用的是NVRAM。根據您的實作,您可能想要使用單獨的TFTP伺服器來儲存憑證資訊。

R1(config)#crypto key export rsa cisco1 pem url nvram: 3des cisco123 % Key name: cisco1 Usage: General Purpose Key Exporting public key... Destination filename [cisco1.pub]? Writing file to nvram:cisco1.pub Exporting private key... Destination filename [cisco1.prv]? Writing file to nvram:cisco1.prv R1(config)#

如果使用TFTP伺服器,您可以重新匯入產生的金鑰組,如下所示:

crypto key import rsa key-label pem [usage-keys] {terminal | url url} [exportable] passphrase

注意:如果您不想讓金鑰從憑證伺服器匯出,請在金鑰匯出為不可匯出的金鑰組後,將它匯回憑證伺服器。因此,無法再次取下金鑰。

驗證生成的金鑰對

您可以透過呼叫show crypto key mypubkey rsa命令來驗證生成的金鑰對:

輸出直譯器工具支援某些show命令(僅供註冊客戶使用),透過該工具可檢視對show命令輸出的分析。

R1#show crypto key mypubkey rsa % Key pair was generated at: 09:51:45 UTC Jan 22 2004 Key name: cisco1 Usage: General Purpose Key Key is exportable. Key Data: 305C300D 06092A86 4886F70D 01010105 00034B00 30480241 00CC2DC8 ED26163A B3642376 FAA91C2F 93A3825B 3ABE6A55 C9DD3E83 F7B2BD56 126E0F11 50552843 7F7CA4DA 3EC3E2CE 0F42BD6F 4C585385 3C43FF1E 04330AE3 37020301 0001 % Key pair was generated at: 09:51:54 UTC Jan 22 2004 Key name: cisco1.server Usage: Encryption Key Key is exportable. Key Data: 307C300D 06092A86 4886F70D 01010105 00036B00 30680261 00EC5578 025D3066 72149A35 32224BC4 3E41DD68 38B08D39 93A1AA43 B353F112 1E56DA42 49741698 EBD02905 FE4EC392 7174EEBF D82B4475 2A2D7DEC 83E277F8 AEC590BE 124E00E1 C1607433 5C7BC549 D532D18C DD0B7AE3 AECDDE9C 07AD84DD 89020301 0001

在路由器上啟用HTTP伺服器

Cisco IOS CA伺服器僅支援透過簡易憑證註冊通訊協定(SCEP)完成的註冊。因此,為了做到這一點,路由器必須運行內建Cisco IOS HTTP伺服器。要啟用它,請使用ip http server命令:

R1(config)#ip http server

在路由器上啟用並配置CA伺服器

請遵循此程式。

-

請務必記住,憑證伺服器必須使用與您剛才手動產生的金鑰組相同的名稱。該標籤與生成的金鑰對標籤匹配:

R1(config)#crypto pki server cisco1

啟用憑證伺服器後,您可以使用預先設定的預設值,或透過CLI為憑證伺服器的功能指定值。

-

database url命令可指定寫出CA伺服器的所有資料庫條目時使用的位置。

如果未指定此命令,則所有資料庫條目都將寫入快閃記憶體。

R1(cs-server)#database url nvram:

注意:如果您使用TFTP伺服器,則URL必須是tftp://<ip_address>/directory。

-

設定資料庫層級:

R1(cs-server)#database level minimum

此命令控制證書註冊資料庫中儲存的資料型別。

-

Minimum -儲存足夠的資訊僅為在不發生衝突的情況下繼續簽發新證書;預設值。

-

Names -除了minimal級別中提供的資訊外,還包括每個證書的序列號和主題名稱。

-

Complete -除了minimal級別和names級別中提供的資訊外,還將簽發的每個證書寫入資料庫中。

注意:使用complete關鍵字會生成大量資訊。如果使用此關鍵字,您還需要透過database url 命令指定在其中儲存資料的外部TFTP伺服器。

-

-

將CA頒發者名稱配置為指定的DN字串。在此範例中,會使用cisco1.cisco.com的CN (一般名稱)、RTP的L (位置)和US的C (國家/地區):

R1(cs-server)#issuer-name CN=cisco1.cisco.com L=RTP C=US

-

指定CA憑證或憑證的存留時間(天)。

有效值範圍從 1天到1825天。預設的CA證書有效期為3年,預設的證書有效期為1年。證書有效期的最長期限比CA證書有效期短1個月。舉例來說:

R1(cs-server)#lifetime ca-certificate 365 R1(cs-server)#lifetime certificate 200

-

定義憑證伺服器使用的CRL存留時間(小時)。有效期的最大值為336小時(2週)。預設值為168小時(1週)。

R1(cs-server)#lifetime crl 24

-

定義要在憑證伺服器所發行的憑證中使用的憑證撤銷清單發佈點(CDP)。URL必須是HTTP URL。

例如,伺服器的IP地址是172.18.108.26。

R1(cs-server)#cdp-url http://172.18.108.26/cisco1cdp.cisco1.crl

-

透過發出no shutdown命令啟用CA伺服器。

R1(cs-server)#no shutdown

注意:只有在完全配置證書伺服器之後,才發出此命令。

配置和註冊Cisco VPN 3000集中器

請遵循此程式。

-

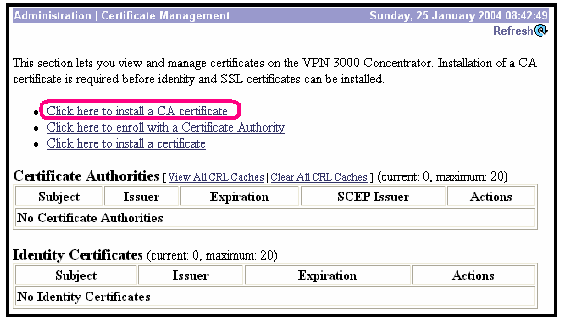

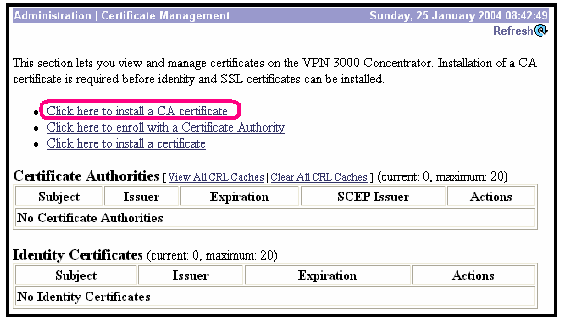

選擇Administration > Certificate Management,然後選擇Click here to install a CA certificate,以便從Cisco IOS CA伺服器檢索根證書。

-

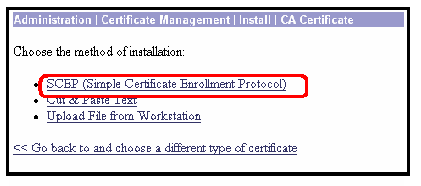

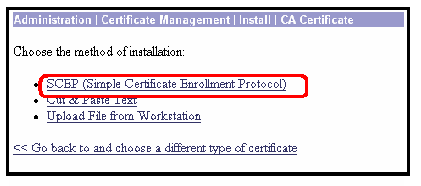

選擇SCEP作為安裝方法。

-

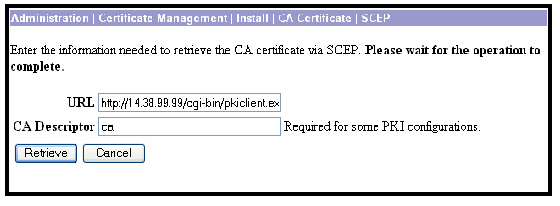

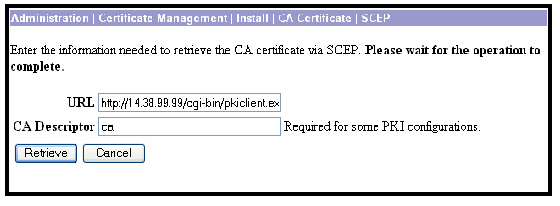

輸入Cisco IOS CA伺服器的URL(一個CA描述符),然後按一下Retrieve。

注意:此範例中的正確URL為http://14.38.99.99/cgi-bin/pkiclient.exe(您必須包含/cgi-bin/pkiclient.exe的完整路徑)。

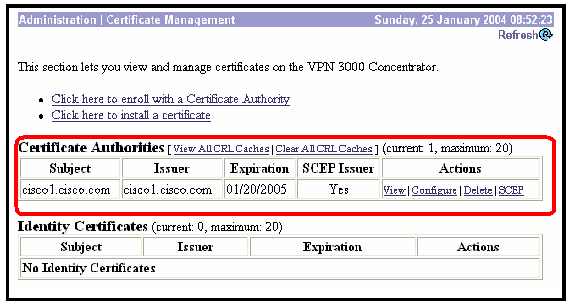

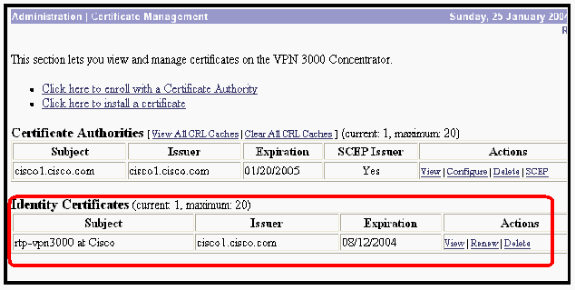

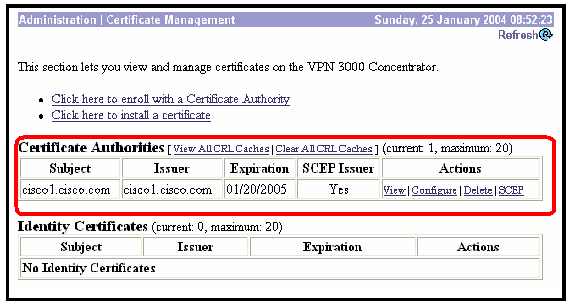

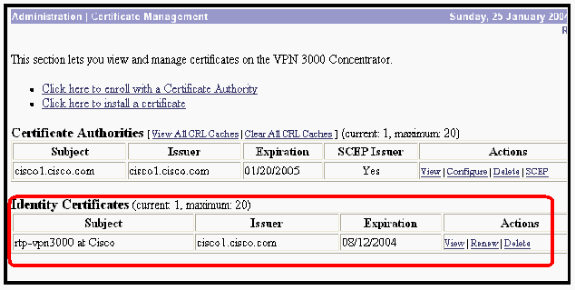

選擇Administration > Certificate Management以驗證根證書是否已安裝。此圖說明根憑證詳細資訊。

-

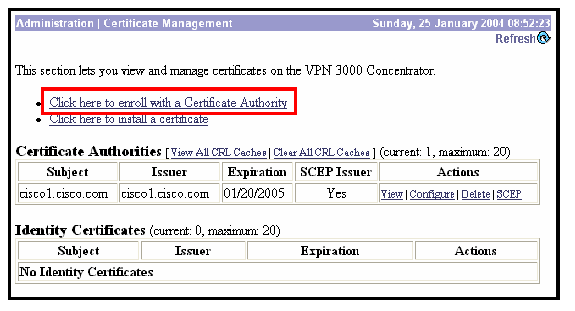

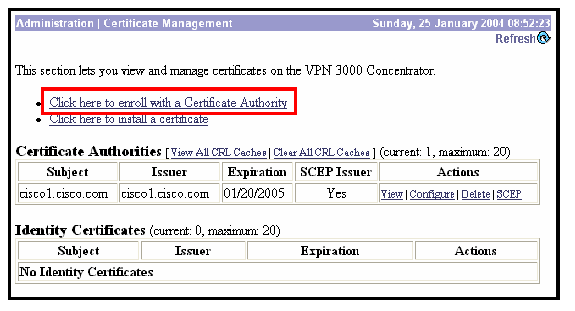

選擇Click here to enroll with a Certificate Authority,以便從Cisco IOS CA伺服器獲取ID證書。

-

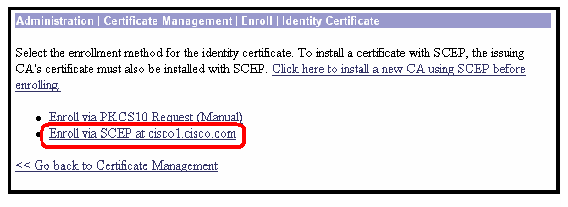

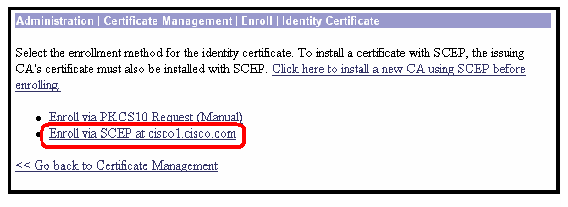

選擇Enroll via SCEP at cisco1.cisco.com(cisco1.cisco.com是Cisco IOS CA伺服器的CN)。

-

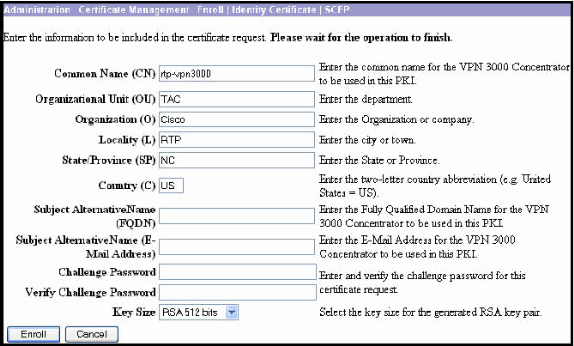

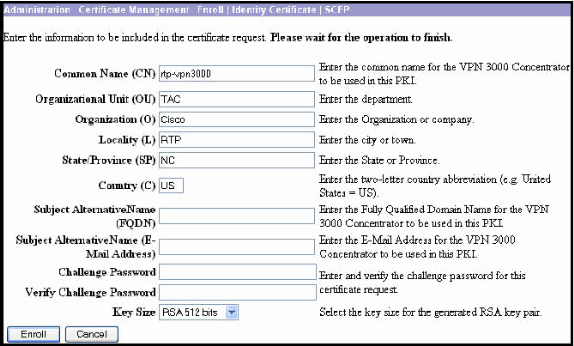

輸入證書申請中包含的所有資訊,以完成登錄檔格。

完成登錄檔後,按一下Enroll開始對CA伺服器的註冊請求。

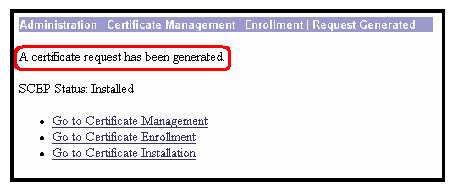

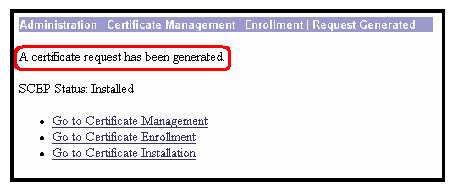

點選註冊(Enroll)後,VPN 3000集中器將顯示「已生成證書請求」(A certificate request has been generated)。

注意:可使用Cisco IOS CA Server子命令grant automatic將Cisco IOS CA伺服器配置為自動授予證書。此命令用於此示例。要檢視ID證書的詳細資訊,請選擇Administration > Certificate Management。顯示的憑證與此類似。

驗證

有關驗證資訊,請參閱驗證生成的金鑰對部分。

疑難排解

有關故障排除資訊,請參閱VPN 3000集中器連線問題故障排除疑難解答或IP安全故障排除-瞭解和使用debug命令。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

30-Mar-2004 |

初始版本 |

意見

意見