簡介

本文檔介紹如何在由Cisco FMC管理的安全防火牆威脅防禦上配置安全客戶端VPN管理隧道。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco AnyConnect Profile Editor

- 通過防火牆管理中心(FMC)配置SSL AnyConnect

- 客戶端證書身份驗證

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科防火牆威脅防禦(FTD)版本6.7.0(內部版本65)

- Cisco FMC 6.7.0版(內部版本65)

- Cisco AnyConnect 4.9.01095安裝在Windows 10電腦上

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

在本示例中,安全套接字層(SSL)用於在FTD和Windows 10客戶端之間建立虛擬專用網路(VPN)。

自6.7版起,思科FTD支援配置AnyConnect管理隧道。此修復了先前開啟的增強功能要求Cisco錯誤ID CSCvs78215。

AnyConnect管理功能允許您在終端完成啟動後立即建立VPN隧道。使用者無需手動啟動AnyConnect應用。一旦他們的系統通電,AnyConnect VPN代理服務就會檢測管理VPN功能,並使用AnyConnect管理VPN配置檔案的「伺服器清單」中定義的「主機條目」啟動AnyConnect會話。

限制

- 僅支援客戶端證書身份驗證。

- Windows客戶端僅支援電腦證書儲存區。

- 思科Firepower裝置管理器(FDM)不支援思科錯誤ID CSCvx90058。

- Linux客戶端不支援。

思科安全客戶端管理員指南,版本5中介紹了全部限制。

設定

組態

步驟 1.建立AnyConnect管理VPN配置檔案

開啟AnyConnect配置檔案編輯器以建立AnyConnect管理VPN配置檔案。管理配置檔案包含終端啟動後用於建立VPN隧道的所有設定。

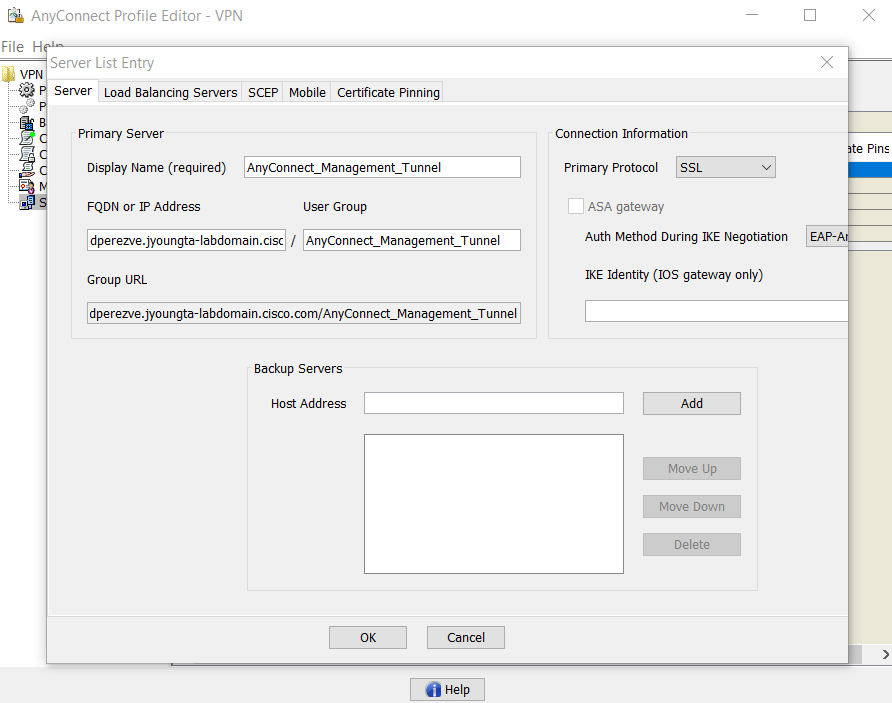

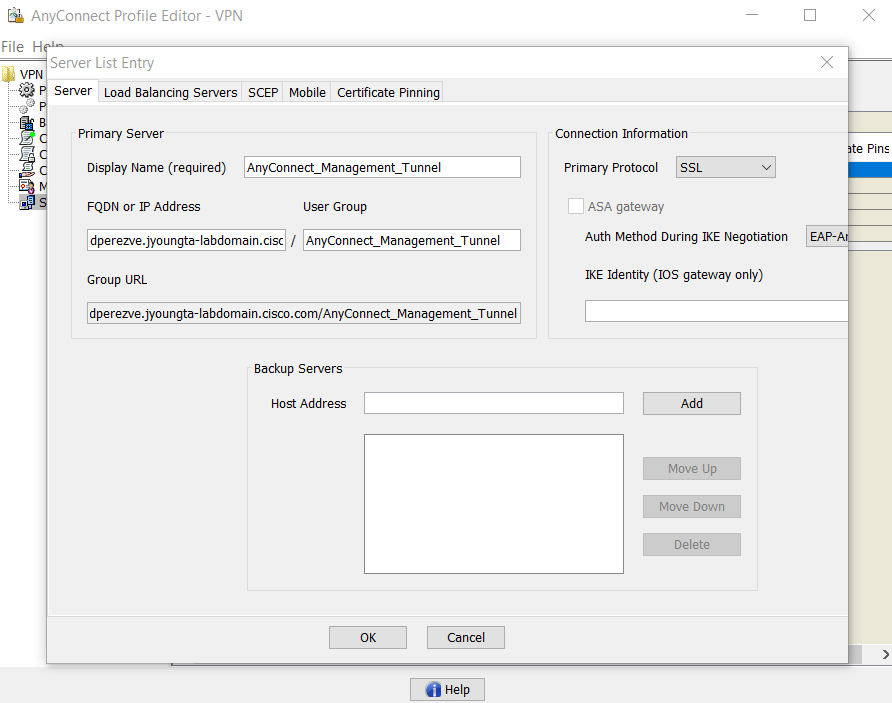

在此示例中,定義了一個指向完全限定域名(FQDN)dperezve.jyoungta-labdomain.cisco.com的伺服器清單條目,並選定SSL作為主要協定。要新增伺服器清單,請導航到伺服器清單,然後選擇新增按鈕。填寫必填欄位並儲存更改。

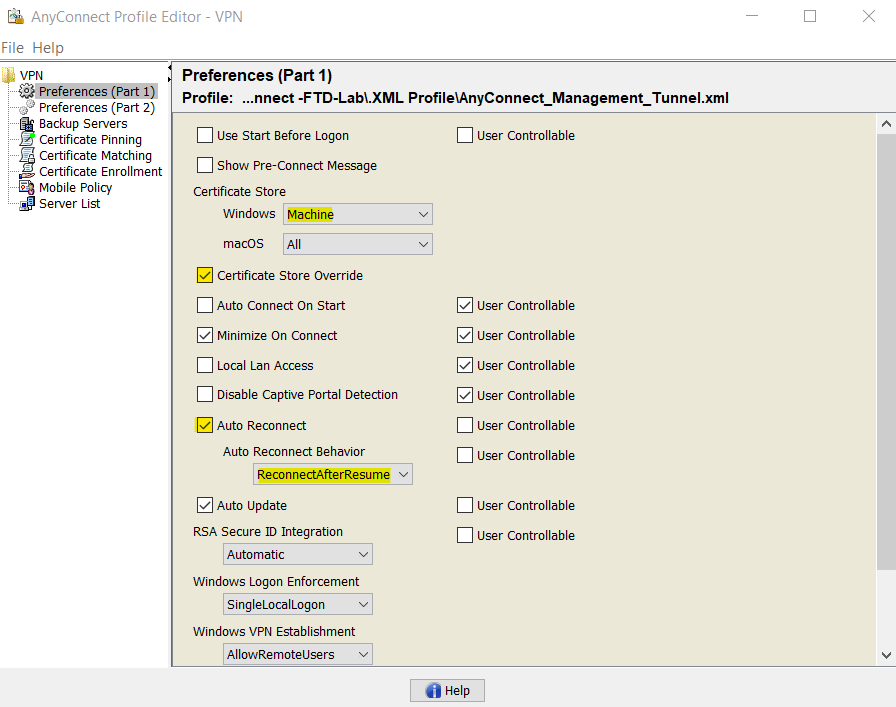

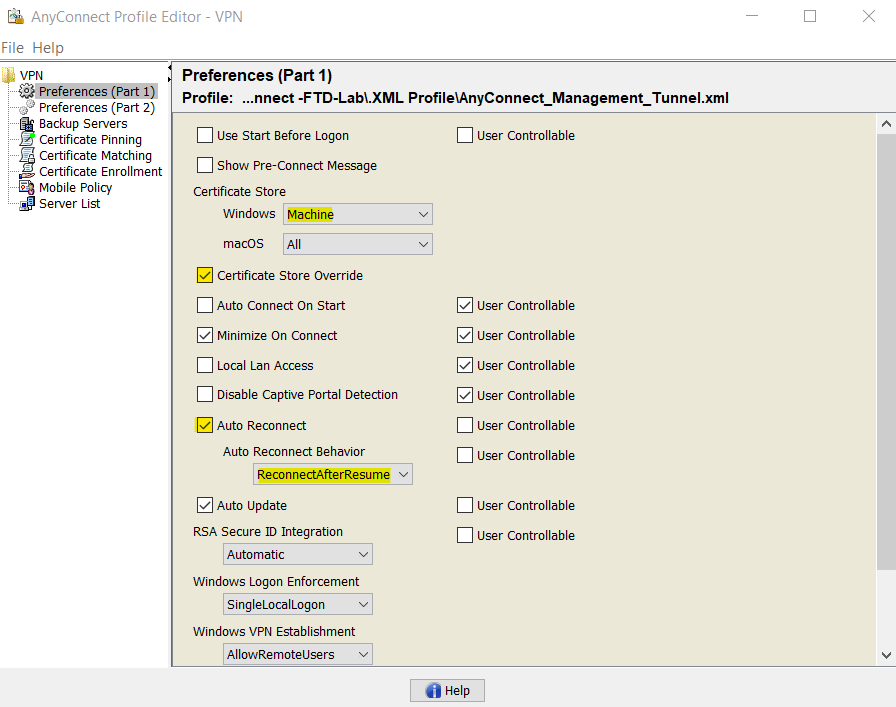

除了伺服器清單,管理VPN配置檔案還必須包含一些必需的首選項:

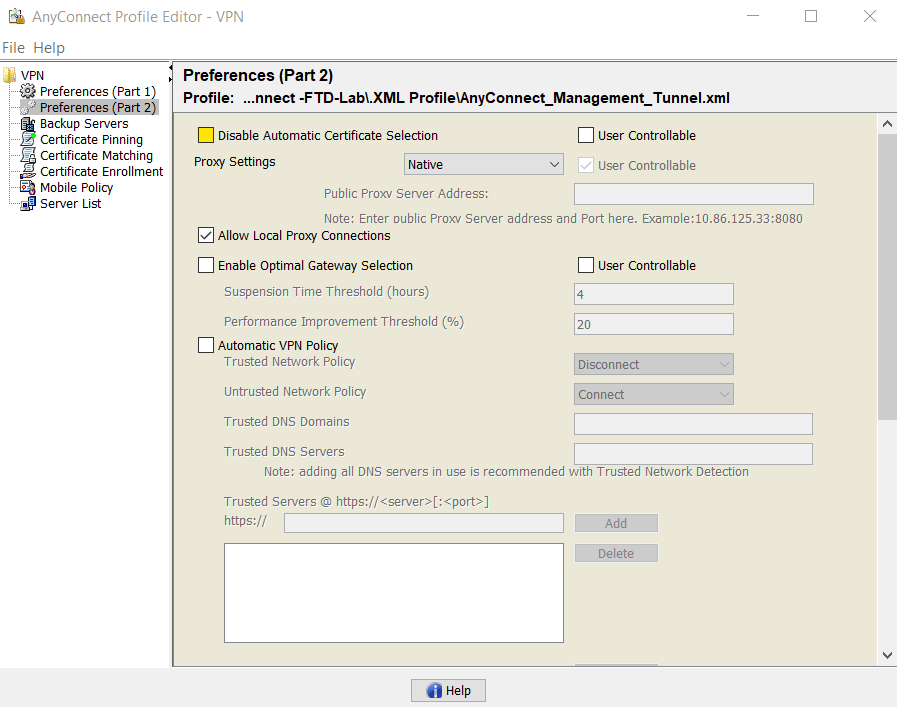

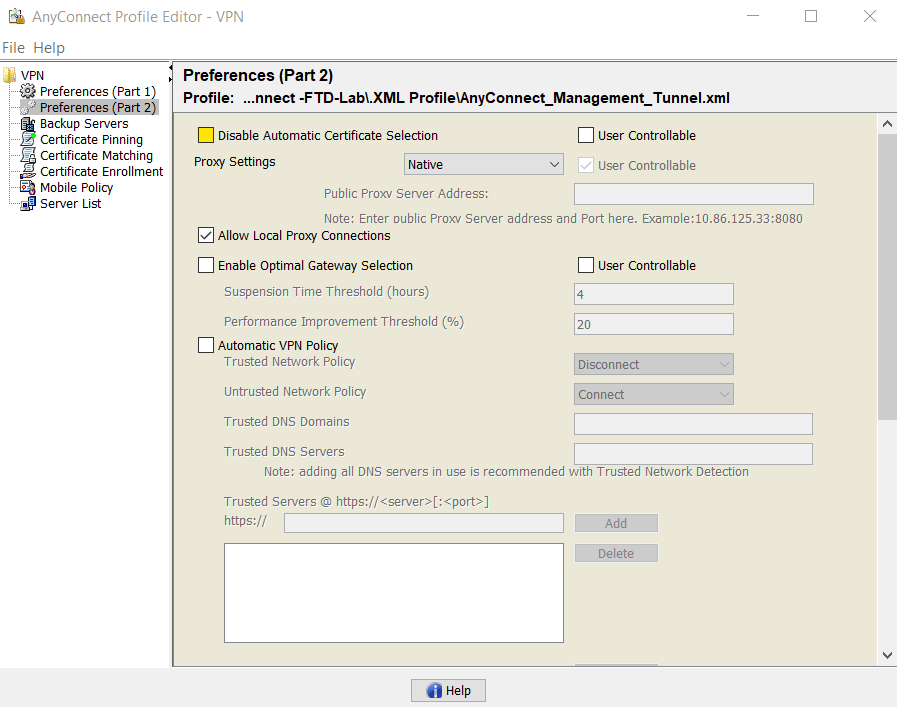

- AutomaticCertSelection必須設定為true。

- AutoReconnect必須設定為true。

- 必須為ReconnectAfterResume配置AutoReconnectBehavior。

- AutoUpdate必須設定為false。

- BlockUntrustedServers必須設定為true。

- 必須為MachineStore配置CertificateStore。

- CertificateStoreOverride必須設定為true。

- EnableAutomaticServerSelection必須設定為false。

- EnableScripting必須設定為false。

- RetainVPNOnLogoff必須設定為true。

在AnyConnect Profile Editor中,導航至首選項(第1部分)並按如下方式調整設定:

然後導覽至Preferences(Part 2),並取消選中Disable Automatic Certificate Selection選項。

步驟 2.建立AnyConnect VPN配置檔案

作為管理VPN配置檔案的補充,需要配置常規AnyConnect VPN配置檔案。AnyConnect VPN配置檔案用於第一次連線嘗試。在此作業階段期間,管理VPN設定檔從FTD下載。

使用AnyConnect配置檔案編輯器建立AnyConnect VPN配置檔案。在這種情況下,兩個檔案都包含相同的設定,以便可以遵循相同的過程。

步驟 3.將AnyConnect管理VPN配置檔案和AnyConnect VPN配置檔案上傳到FMC

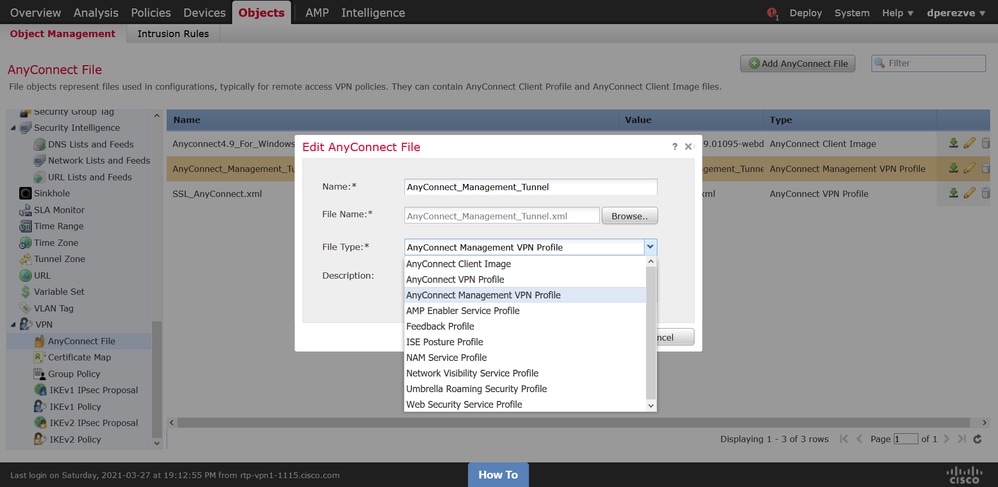

建立配置檔案後,下一步是將其作為AnyConnect檔案對象上傳到FMC。

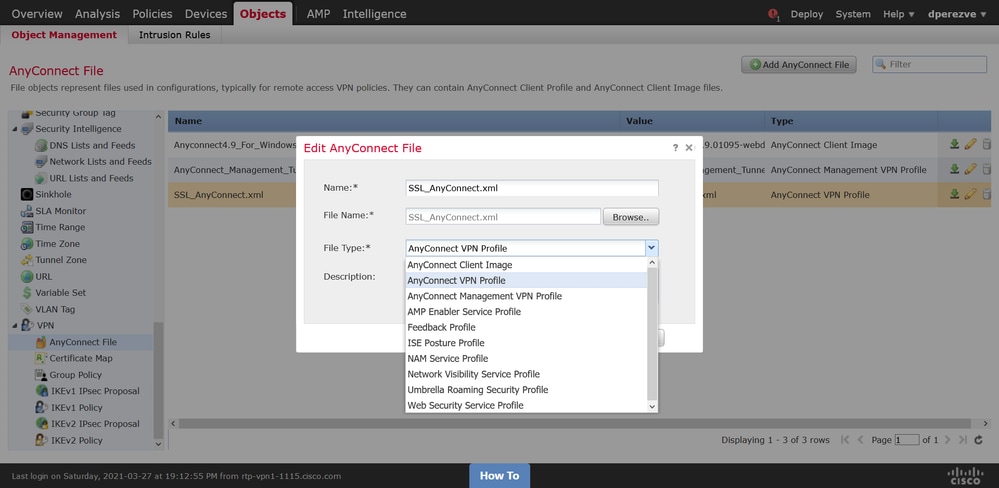

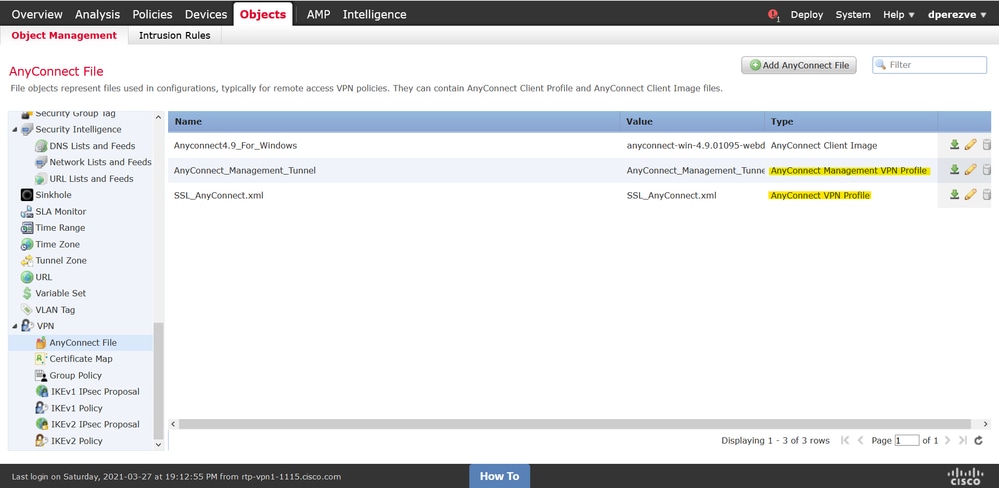

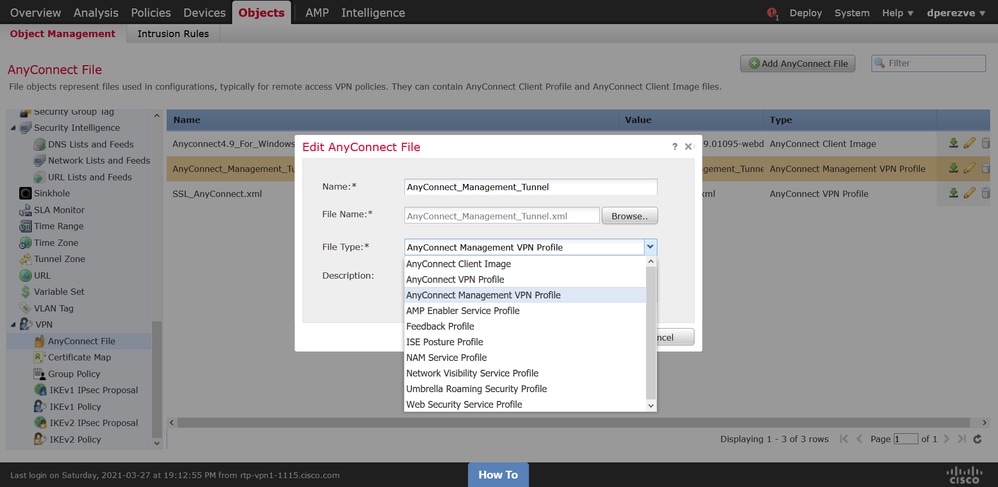

若要將新的AnyConnect管理VPN配置檔案上傳到FMC,請導航到Objects > Object Management,然後從目錄中選擇VPN選項,然後選擇Add AnyConnect File按鈕。

提供檔案的名稱。選擇AnyConnect Management VPN Profile作為檔案型別並儲存對象。

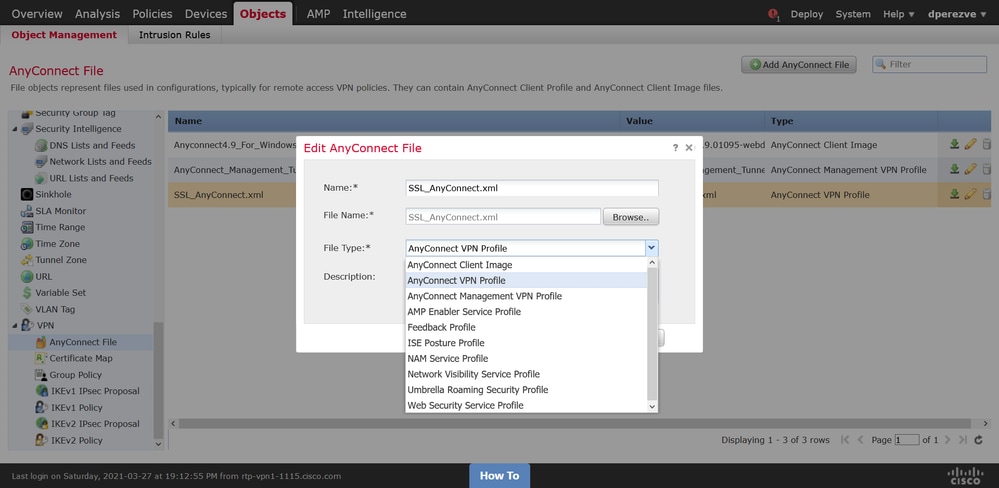

現在,若要上傳AnyConnect VPN配置檔案,請再次導航到Objects > Object Management,然後從目錄中選擇VPN選項,然後選擇Add AnyConnect File按鈕。

提供檔案的名稱,但這次選擇AnyConnect VPN Profile作為檔案型別並儲存新對象。

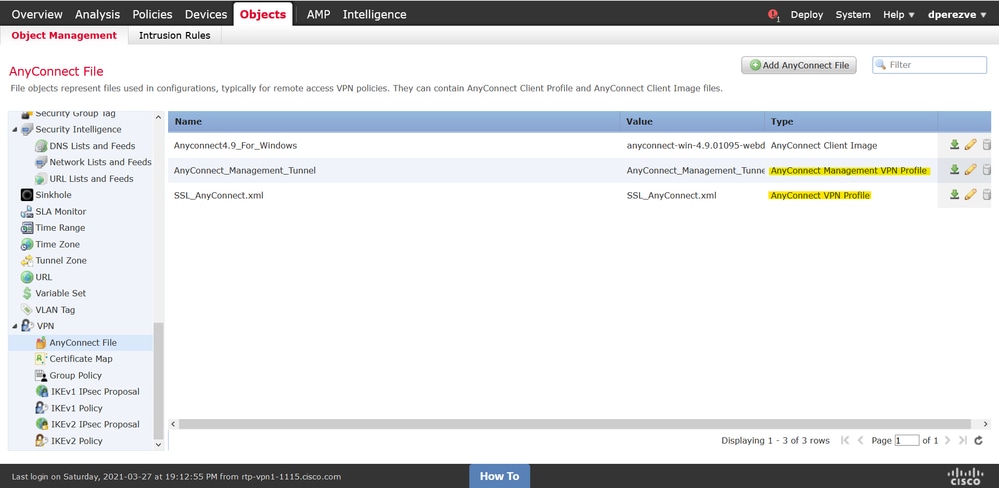

必須將配置檔案新增到對象清單,並分別標籤為AnyConnect Management VPN Profile 和AnyConnect VPN Profile。

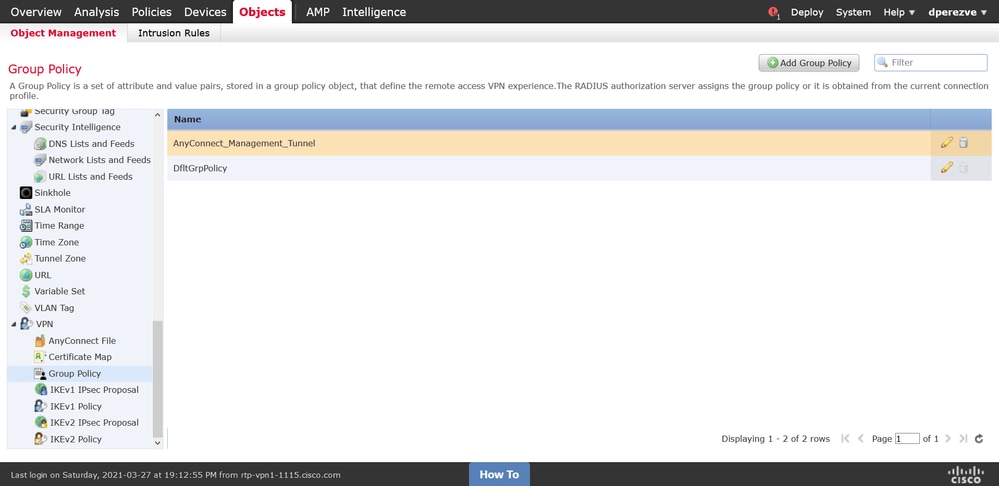

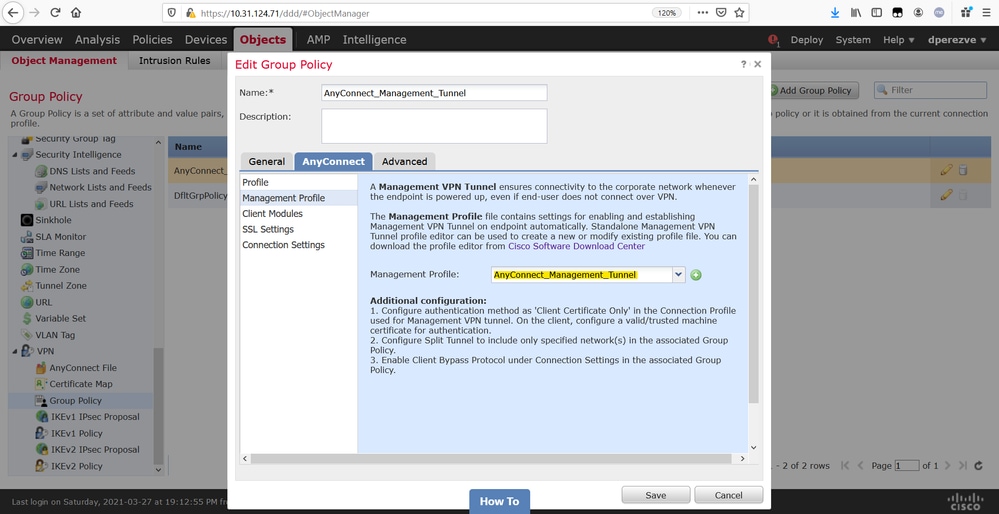

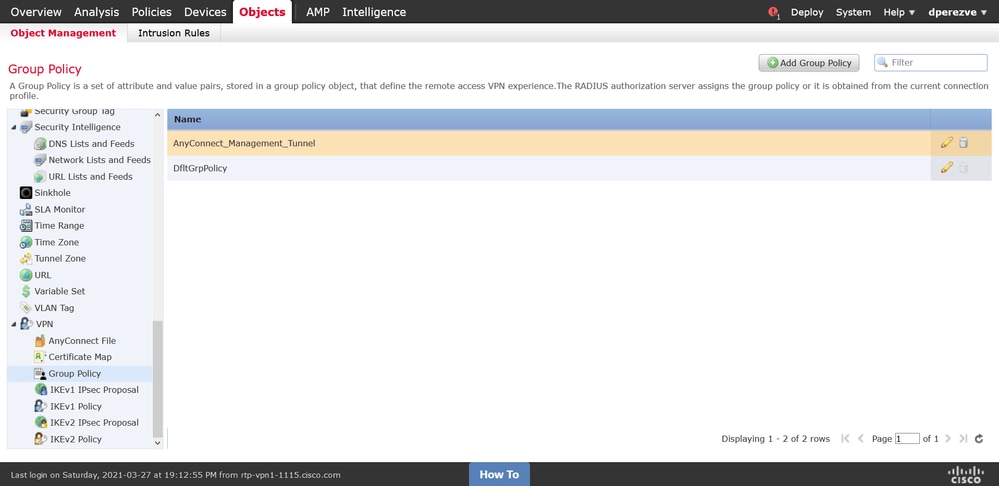

步驟 4.建立組策略

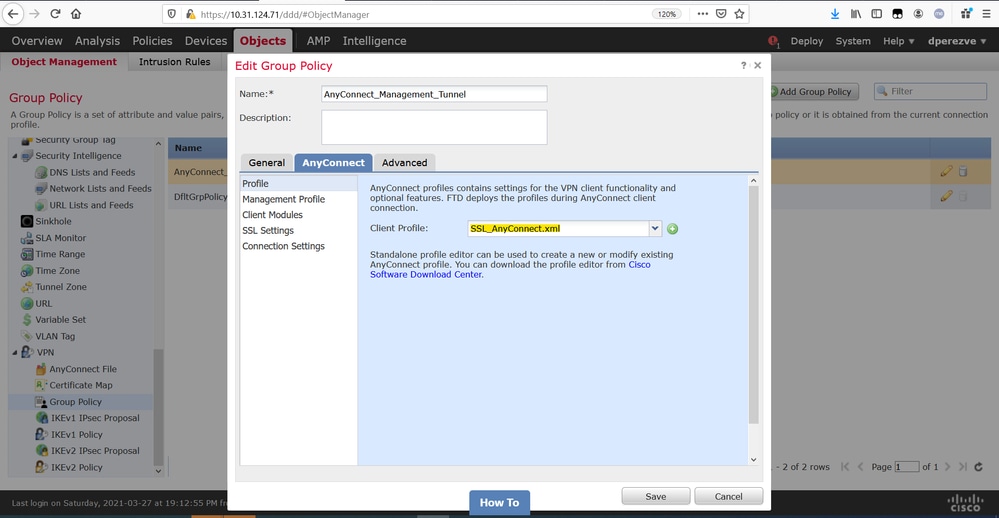

若要建立新的組策略,請導航到Objects > Object Management,然後從目錄中選擇VPN選項,然後選擇Group Policy,然後在Add Group Policy按鈕上按一下。

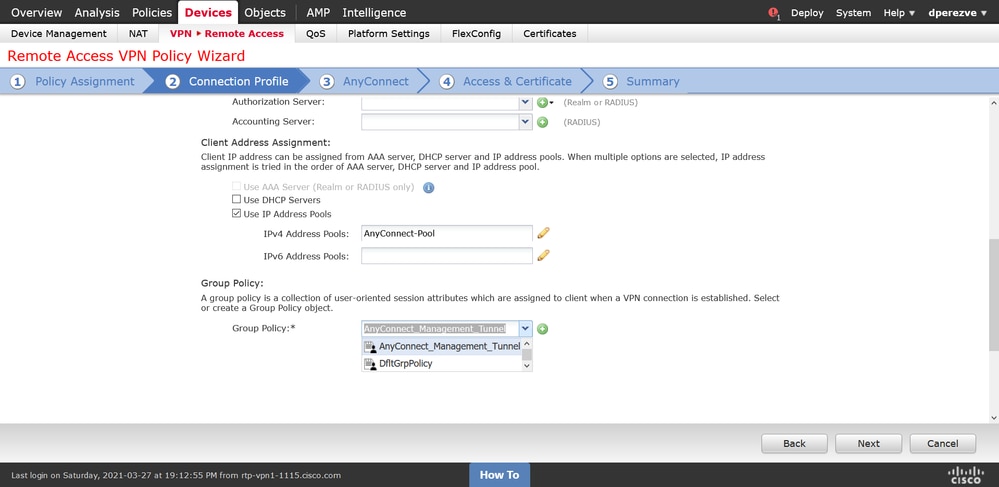

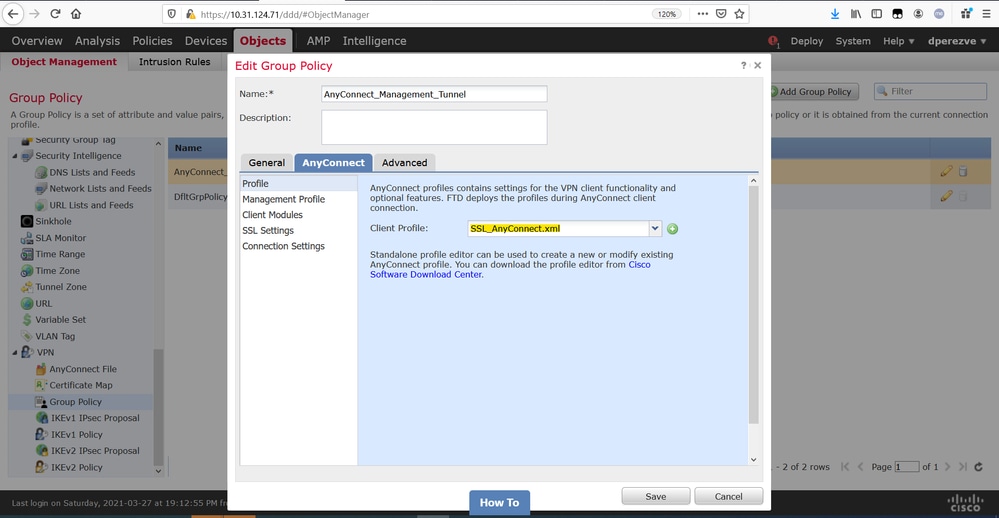

Add Group Policy 視窗開啟後,分配名稱,定義AnyConnect池並開啟AnyConnect 頁籤。導航到Profile,然後在Client Profile下拉選單中選擇代表常規AnyConnect VPN配置檔案的對象。

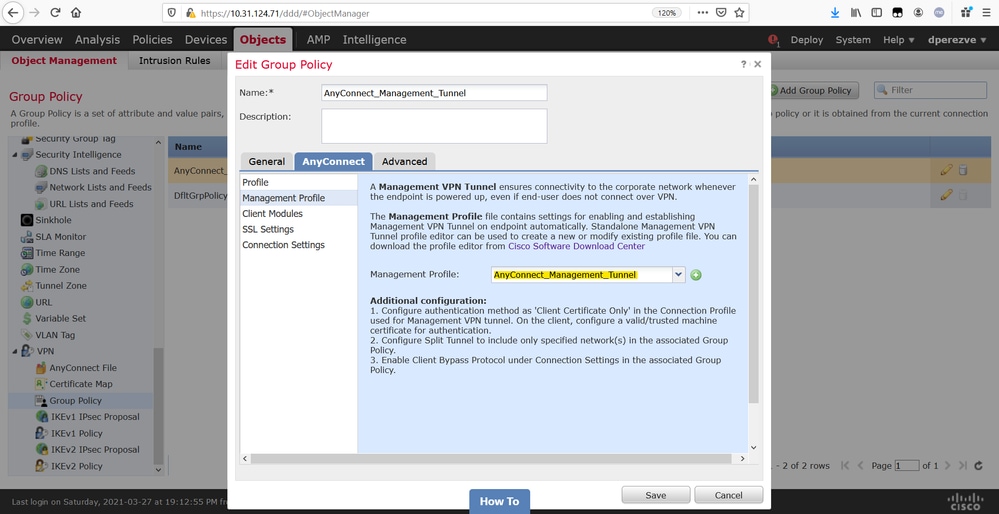

然後,導航到Management Profile頁籤,然後在Management Profile下拉選單中選擇包含Management VPN Profile的對象。

儲存更改以將新對象新增到現有組策略。

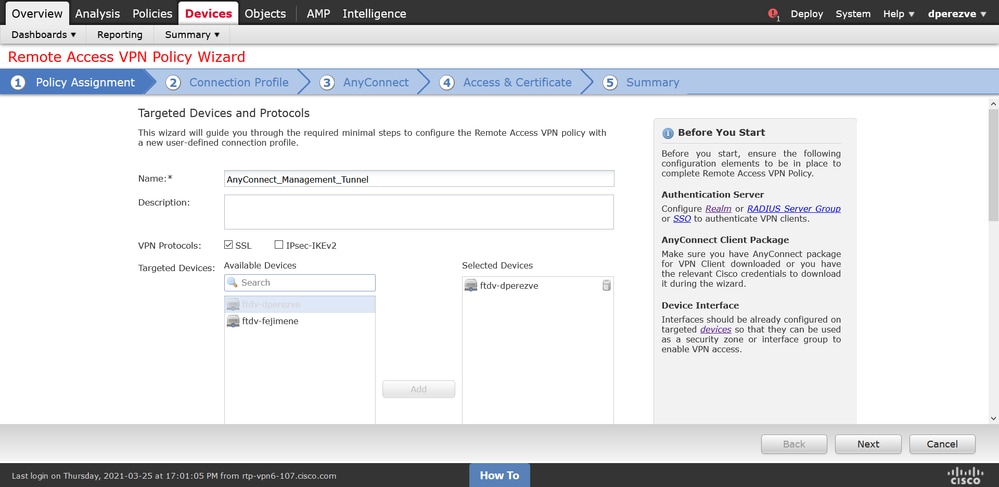

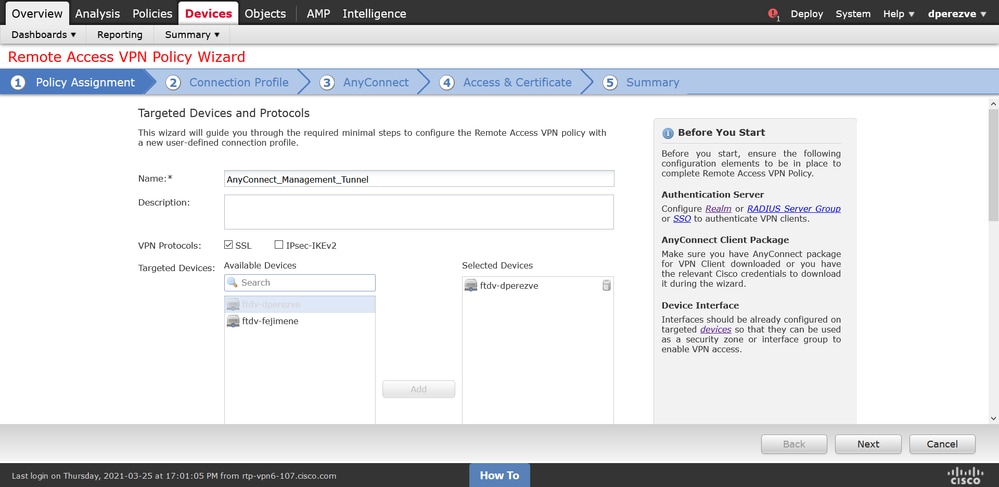

步驟 5.建立新的AnyConnect配置

在FMC中配置SSL AnyConnect包括4個不同的步驟。要配置AnyConnect,請導航到Devices > VPN > Remote Access,然後選擇Add按鈕。此操作必須開啟遠端訪問VPN策略嚮導。

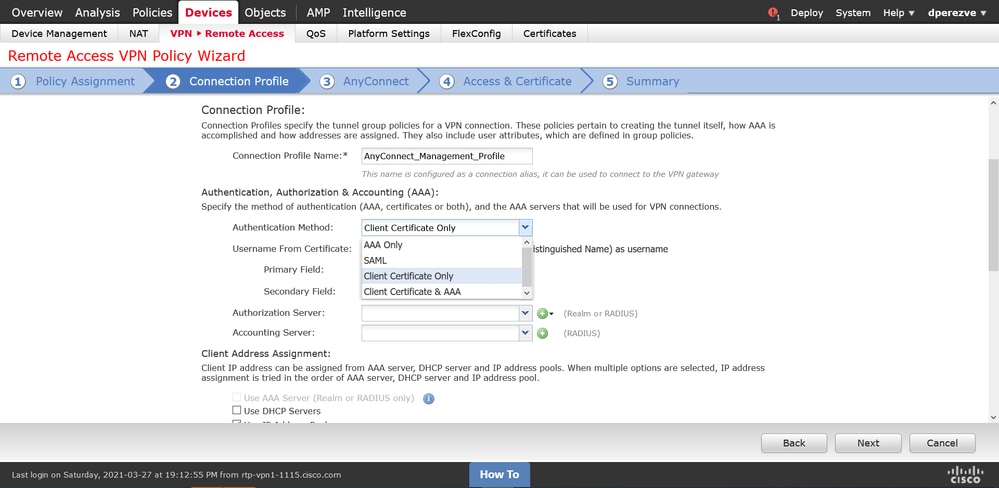

在Policy Assignment頁籤上,選擇手邊的FTD裝置,定義連線配置檔案的名稱,並選中SSL覈取方塊。

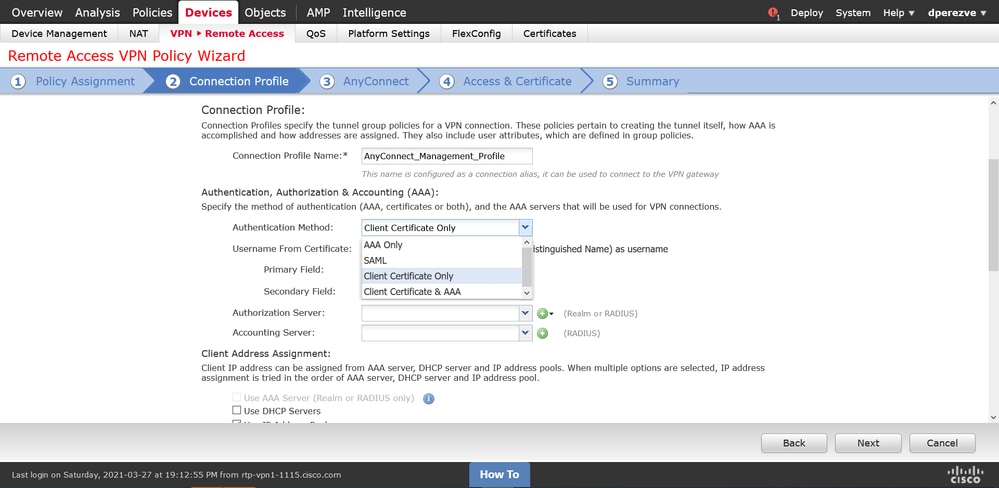

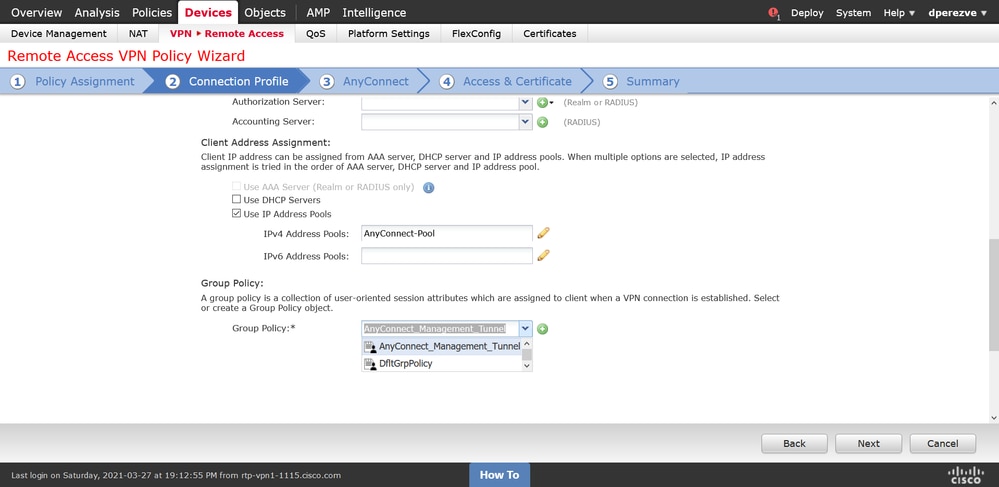

在Connection Profile上,選擇Client Certificate Only作為身份驗證方法。這是該功能支援的唯一身份驗證。

然後在「組策略」(Group Policy)下拉選單中,選擇在步驟3中建立的組策略對象。

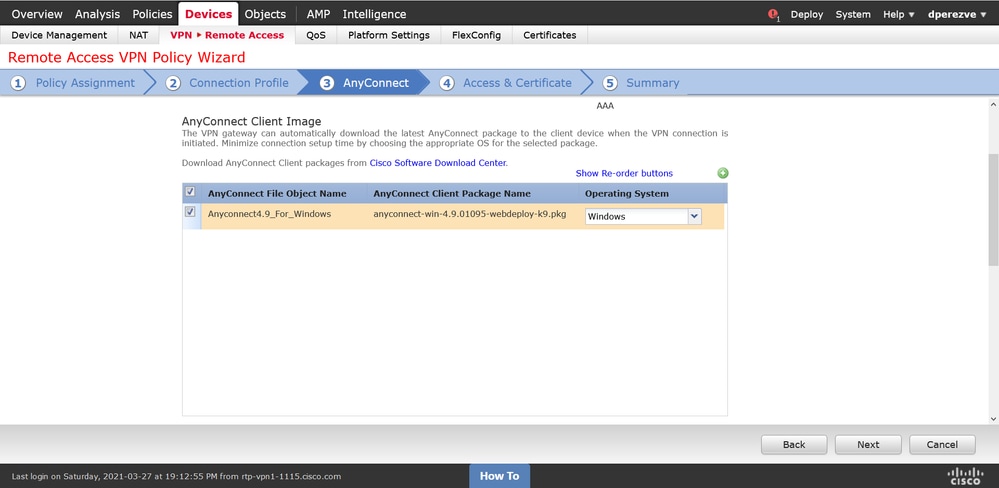

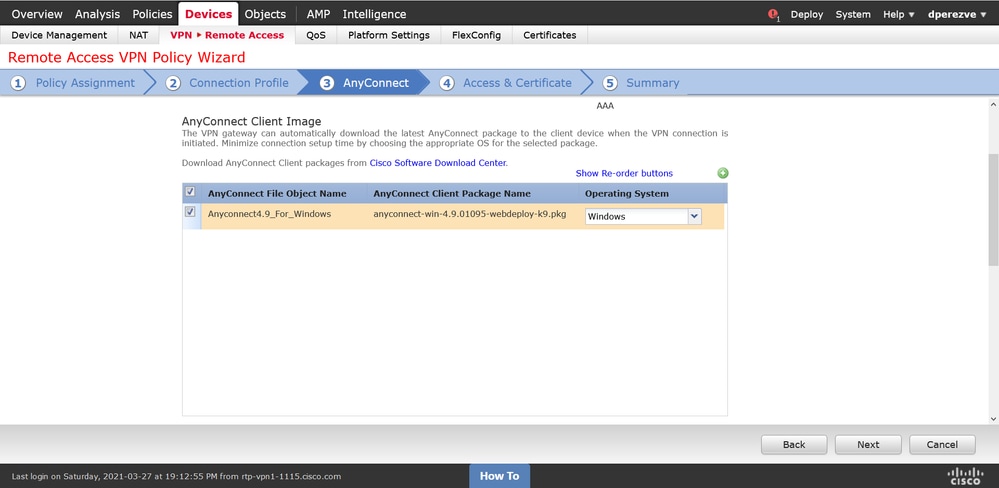

在AnyConnect頁籤上,根據終端上的作業系統(OS)選擇AnyConnect檔案對象。

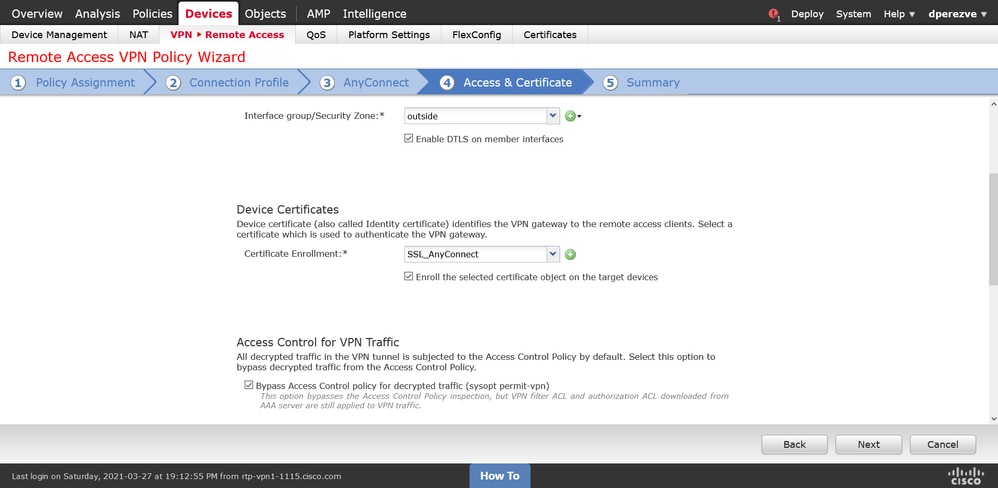

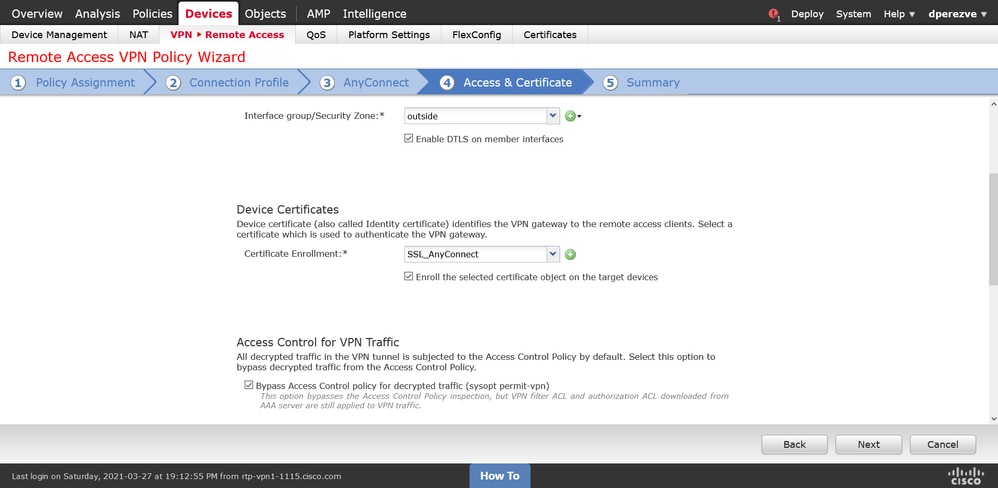

在Access & Certificate上,指定FTD必須用來向Windows使用者端探測其身分的憑證。

注意:由於使用者在使用管理VPN功能時無法與AnyConnect應用進行互動,因此證書需要完全受信任,且不得列印任何警告消息。

註:為了防止證書驗證錯誤,證書的使用者名稱中包含的公用名(CN)欄位必須與在XML配置檔案伺服器清單(步驟1和步驟2)中定義的FQDN匹配。

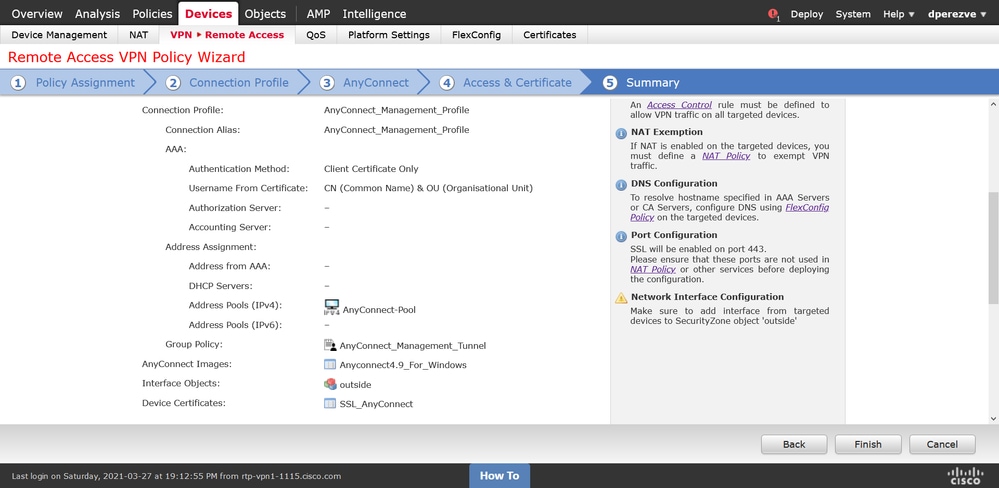

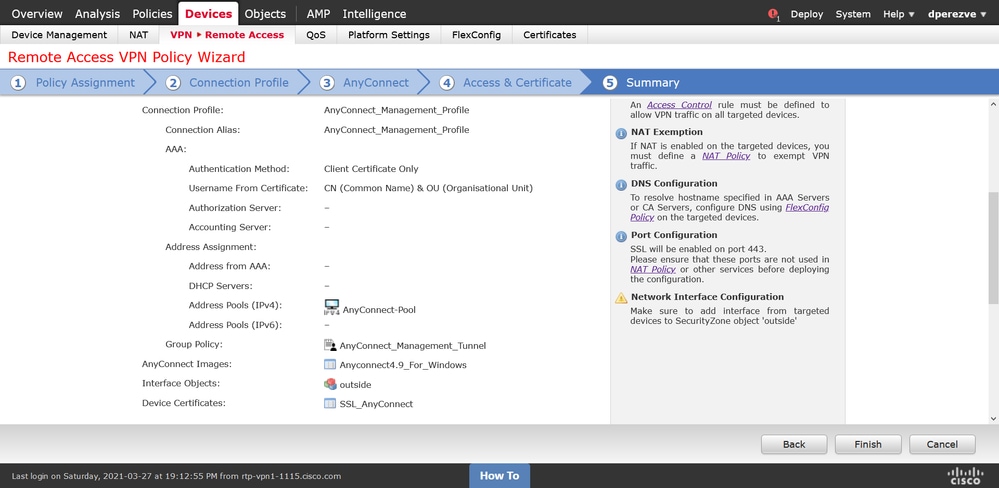

最後,在Summary頁籤上選擇Finish按鈕以新增新的AnyConnect配置。

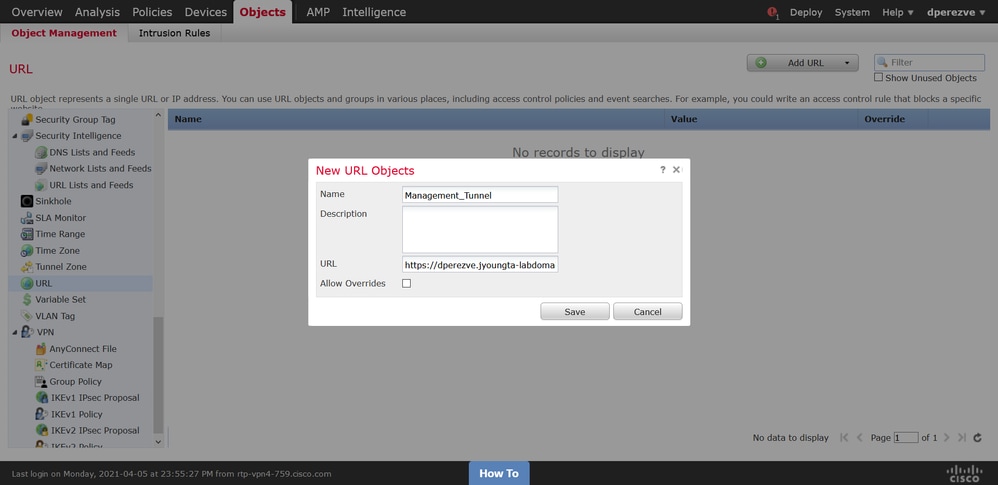

步驟 6.建立URL對象

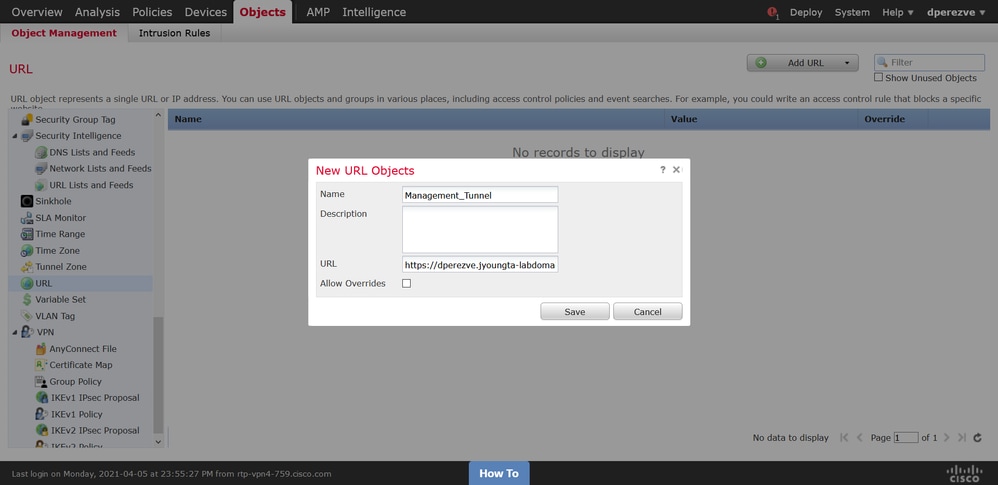

導航到對象>對象管理,然後從目錄中選擇URL。然後在Add URL下拉選單中選擇Add Object。

提供對象的名稱,並使用在管理VPN配置檔案伺服器清單中指定的FQDN/使用者組定義URL(步驟2)。在本例中,URL必須是dperezve.jyoungta-labdomain.cisco.com/AnyConnect_Management_Tunnel。

儲存更改以將對象新增到對象清單。

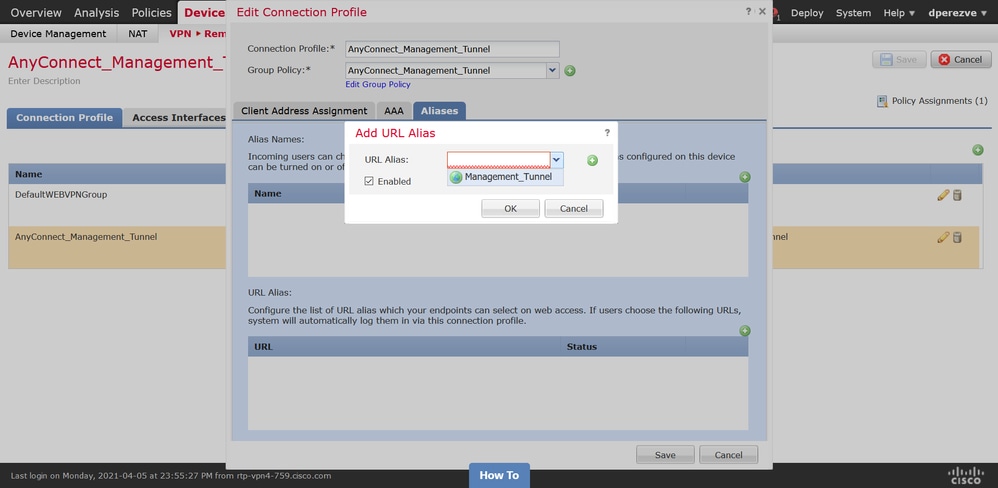

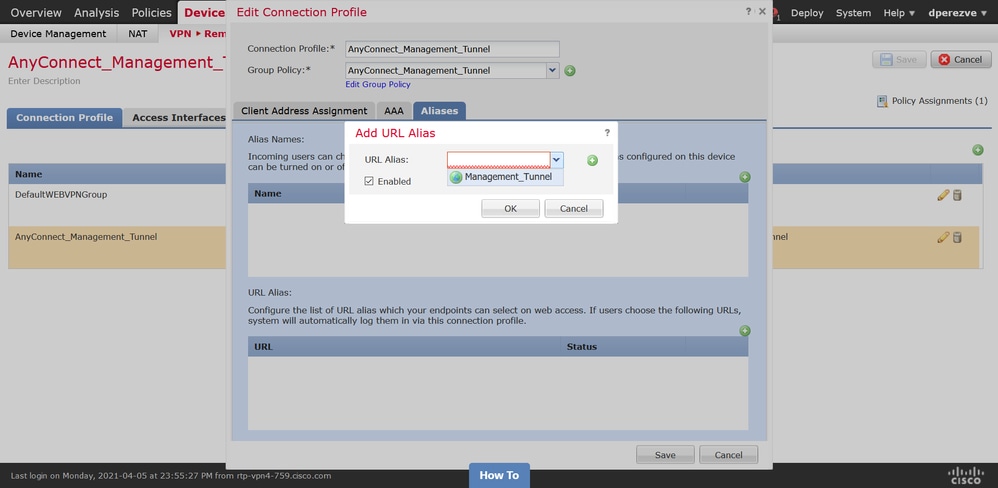

步驟 7.定義URL別名

要在AnyConnect配置中啟用URL別名,請導航至Devices > VPN > Remote Access,然後按一下鉛筆圖示進行編輯。

然後,在「連線配置檔案」(Connection Profile)頁籤上,選擇現有的配置,導航到別名(Aliases),按一下Add按鈕,然後在URL別名下拉選單中選擇URL對象(URL Object)。確保選中Enabled覈取方塊。

儲存變更並將組態部署到FTD。

驗證

部署完成後,需要與AnyConnect VPN配置檔案建立第一個手動的AnyConnect連線。在此連線期間,管理VPN配置檔案從FTD下載並儲存在C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun中。此後,後續連線必須通過管理VPN配置檔案啟動,無需任何使用者互動。

疑難排解

對於證書驗證錯誤:

- 確保在FTD上安裝憑證授權單位(CA)的根憑證。

- 確保在Windows電腦應用商店上安裝由同一CA簽名的身份證書。

- 確保CN欄位包含在證書中,並且與管理VPN配置檔案的伺服器清單中定義的FQDN和URL別名中定義的FQDN相同。

對於未啟動的管理隧道:

- 確保管理VPN配置檔案已下載並儲存在C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun中。

- 確保管理VPN配置檔案的名稱為VpnMgmtTunProfile.xml。

對於連線問題,請收集DART捆綁包並聯絡思科TAC進行進一步研究。

意見

意見