在ASA上配置無客戶端SSL VPN (WebVPN)

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本文檔介紹用於允許無客戶端SSL VPN訪問內部網路資源的Cisco ASA 5500系列配置。

必要條件

需求

嘗試此組態設定之前,請確保您符合以下需求:

- 啟用SSL的瀏覽器

- 具備7.1或更高版本的ASA

- 頒發給ASA域名的X.509證書

- TCP埠443,在從客戶端到ASA的路徑上,不得阻止該埠

有關要求的完整清單,請參閱支援的VPN平台,Cisco ASA 5500系列。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- ASA版本9.4(1)

- 調適型安全裝置管理員(ASDM)版本7.4(2)

- ASA 5515系列

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文檔介紹用於允許無客戶端安全套接字層(SSL) VPN訪問內部網路資源的Cisco自適應安全裝置(ASA) 5500系列的配置。

無客戶端SSL虛擬專用網路(WebVPN)允許從任何位置對公司網路進行有限但寶貴的安全訪問。

使用者可隨時透過瀏覽器安全地存取企業資源。

無需其他客戶端即可訪問內部資源。

訪問透過SSL連線上的超文本傳輸協定提供。

無客戶端SSL VPN可從幾乎任何可以訪問超文本傳輸協定網際網路(HTTP)站點的電腦保安輕鬆地訪問各種Web資源以及支援Web的應用程式和舊版應用程式。

這包括:

- 內部網站

- Microsoft SharePoint 2003、2007和2010

- Microsoft Outlook Web Access 2003、2007和2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5和8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp版本5到6.5

- Citrix XenDesktop版本5到5.6和7.5

- VMware View 4

有關受支援軟體的清單,請參閱受支援的VPN平台,Cisco ASA 5500系列。

無客戶端VPN支援表

| Windows |

Windows/Mac |

Mac |

||||

| 功能/技術/應用 |

MS邊緣 |

IE |

Firefox |

鉻黃 |

Safari |

意見 |

| RDP外掛程式 |

否 |

Y |

否 |

否 |

否 |

|

| POST外掛程式 |

否 |

Y |

Y |

Y |

Y |

Java 8支援終止 |

| ICA外掛程式 |

否 |

Y |

否 |

否 |

否 |

Java 8支援終止 |

| VNC外掛程式 |

否 |

Y |

否 |

否 |

否 |

Java 8支援終止 |

| SSH/TELNET外掛程式 |

否 |

Y |

否 |

否 |

否 |

Java 8支援終止 |

| FTP/CIFS外掛程式 |

否 |

Y |

Y |

Y |

Y |

Java 8支援終止 |

| Java Web資料夾 |

否 |

Y |

否 |

否 |

否 |

Java 8支援終止 |

| 智慧通道 |

否 |

Y |

否* |

否 |

否 |

* 在Mac 10.14+上不受支援 |

| 埠轉發 |

否 |

Y |

否* |

否 |

否 |

* 在Mac 10.14+上不受支援 |

| AnyConnect網路啟動 |

否 |

Y |

否 |

否 |

否 |

|

| 服務人員支援 |

否 |

否 |

否 |

否 |

否 |

|

| GBP(客戶端重寫程式) |

否 |

否 |

Y |

Y |

否* |

從ASA 9.9.2+引入的功能;*僅支援Safari 11.1+ |

| OWA |

否 |

否* |

否* |

否* |

否* |

* 僅支援2013年 2013年銷售目標2023年4月。 |

| SharePoint |

否 |

否* |

否* |

否* |

否* |

* 僅支援2013年。 2013年銷售目標2023年4月。 |

| Office365 |

否 |

否 |

否 |

否 |

否 |

|

| Citrix XenApp和XenDesktop 7.6 |

否 |

Y |

否* |

Y |

否 |

* 支援HTML5接收器 |

| Citrix XenApp和XenDesktop 7.15 |

否 |

Y |

Y |

Y |

否 |

|

| Citrix HTML5接收器 |

否 |

否* |

否* |

否* |

否 |

* 僅適用於HTML5接收程式1.7版搭配StoreFront 3.0 |

| Citrix NetScaler閘道與負載平衡器 |

否 |

否 |

否 |

否 |

否 |

|

| 內容安全策略 |

否 |

否 |

否 |

否 |

否 |

|

| 跨來源資源共用 |

否 |

否 |

否 |

否 |

否 |

不支援,因為無法正確處理它 |

| Blob API |

否 |

否 |

否 |

否 |

否 |

|

| 擷取API |

否 |

否 |

否 |

否 |

否 |

|

| 區塊大小之間的空格 |

否 |

否 |

否 |

否 |

否 |

ASA不需要塊大小為空格,並且無法將塊放在一起 |

| SVG <use> |

否 |

否 |

否 |

否 |

否 |

|

| 堆疊大小限制(ASA < 9.9.2) |

否 |

否 |

否 |

否 |

否 |

伺服器端重新寫入機制用於檔案重新寫入的堆疊記憶體數量有限。如果檔案過大或複雜,就會損毀。 大部分 最近的應用有這樣的限制 |

| 堆疊大小限制(ASA > 9.9.2) |

否 |

否 |

Y |

Y |

否 |

|

| 使用Oracle Forms的應用程式 |

否 |

否 |

否 |

否 |

否 |

|

| 具有角度架構的應用程式 |

否 |

否 |

否 |

否 |

否 |

大多數具有這些「角度」功能的應用程式不受支援: |

| Flash內容搭配ActionScript2和ActionScript3 |

否 |

否 |

否 |

否 |

否 |

|

設定

本文描述ASDM和CLI的配置過程。使用其中一種工具來配置WebVPN,但某些配置步驟只能透過ASDM來實現。

注意:使用命令查詢工具(僅限註冊客戶)獲取有關本部分使用的命令的更多資訊。

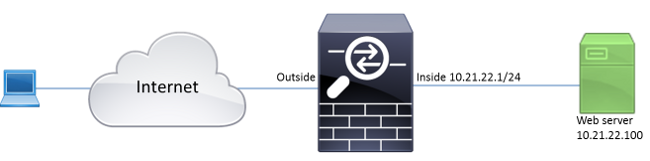

網路圖表

此文件使用以下網路設定:

背景資訊

WebVPN使用SSL協定來保護客戶端和伺服器之間傳輸的資料。

當瀏覽器發起與ASA的連線時,ASA會向瀏覽器顯示其證書以進行自身身份驗證。

為確保客戶端與ASA之間的連線安全,請向ASA提供由客戶端已信任的證書頒發機構簽署的證書。

否則,客戶端將無法驗證ASA的真實性,從而可能導致中間人攻擊和糟糕的使用者體驗,因為瀏覽器會產生連線不受信任的警告。

注意:預設情況下,ASA在啟動時生成自簽名X.509證書。預設情況下,此證書用於為客戶端連線提供服務。不建議使用此證書,因為瀏覽器無法驗證其真實性。此外,每次重新開機時都會重新產生此憑證,因此每次重新開機後都會變更。

憑證安裝不在本檔案範圍內。

組態

在ASA上配置WebVPN需執行五個主要步驟:

- 配置ASA使用的證書。

- 在ASA介面上啟用WebVPN。

- 建立用於WebVPN訪問的伺服器和/或統一資源定位器(URL)清單。

- 為WebVPN使用者建立組策略。

- 將新組策略應用於隧道組。

注意:在版本9.4以後的ASA版本中,用於選擇SSL密碼的演算法已更改(請參閱Cisco ASA系列的發行版本註釋,9.4(x))。如果僅使用支援橢圓曲線的客戶端,則證書使用橢圓曲線私鑰是安全的。否則,將使用自定義密碼套件,以避免ASA提供自簽名臨時證書。透過ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-RC4-MD5"命令,您可以將ASA配置為僅使用基於的密碼。

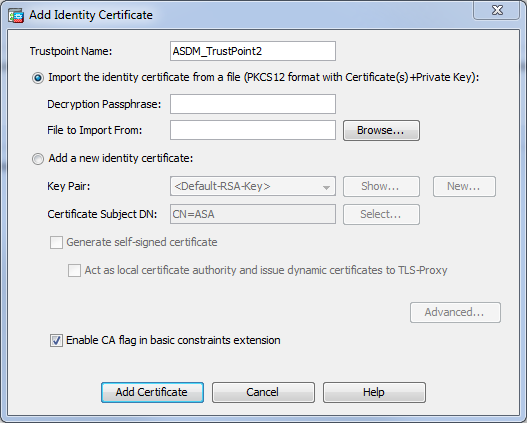

- 選項1 -使用pkcs12檔案導入證書。

選擇Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add。您可以使用pkcs12檔案安裝它,或以隱私增強型郵件(PEM)格式貼上內容。

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

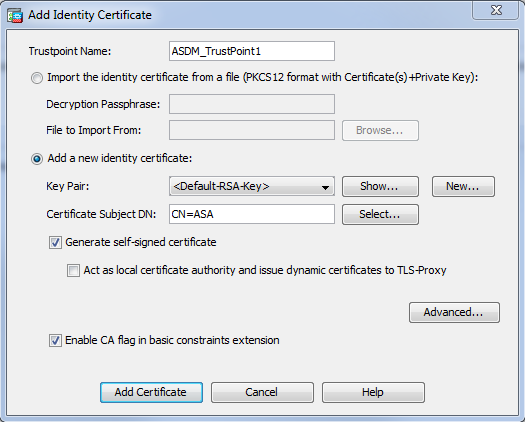

INFO: Import PKCS12 operation completed successfully選項2 - 建立自簽名證書。

選擇Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add。

按一下Add a new identity certificate單選按鈕。選中Generate self-signed certificate check box。選擇與ASA的域名匹配的公用名(CN)。

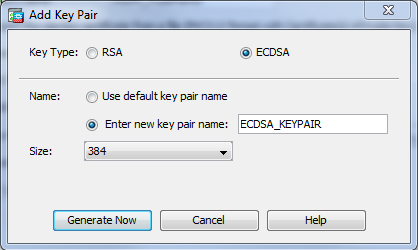

按一下New為證書建立金鑰對。選擇金鑰型別、名稱和大小。

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

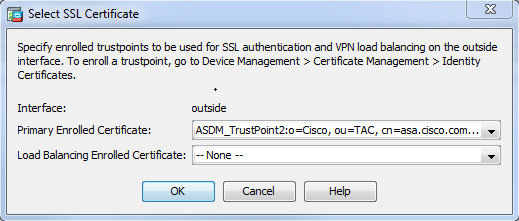

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - 選擇要用於為WebVPN連線提供服務的證書。

選擇Configuration > Remote Access VPN > Advanced > SSL Settings。從Certificates選單中,選擇與外部介面所需證書相關聯的信任點。按一下「Apply」。

等效的CLI配置:

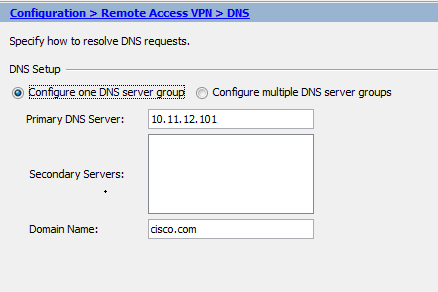

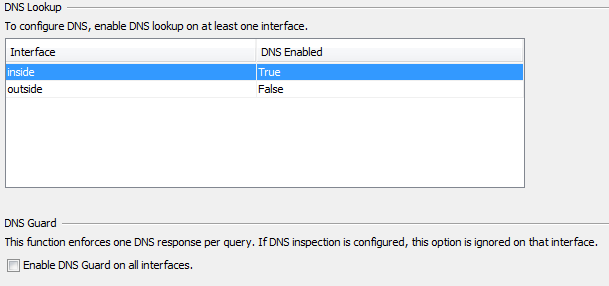

ASA(config)# ssl trust-pointoutside - (可選)啟用域名伺服器(DNS)查詢。

WebVPN伺服器充當客戶端連線的代理。這意味著ASA代表客戶端建立到資源的連線。如果客戶端需要連線到使用域名的資源,則ASA需要執行DNS查詢。

選擇Configuration > Remote Access VPN > DNS。

配置至少一個DNS伺服器,並在面向DNS伺服器的介面上啟用DNS查詢。

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

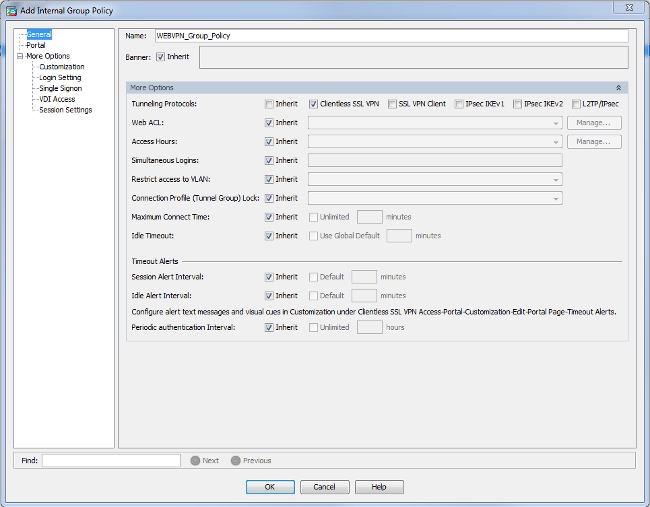

ASA(config-dns-server-group)# name-server 10.11.12.101 - (可選)為WEBVPN連線建立組策略。

選擇Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Add Internal Group Policy。

在General Options下,將Tuneling Protocols值更改為Clientless SSL VPN。

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - 配置連線配置檔案。

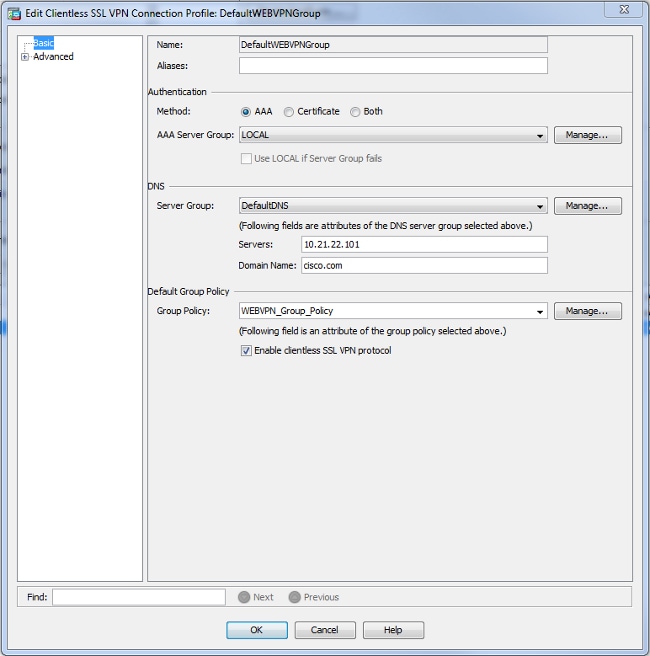

在ASDM中,選擇Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles。

預設情況下,WebVPN連線使用DefaultWEBVPNGroup配置檔案。您可以建立其他設定檔。

附註:有多種方式可將使用者指定至其他設定檔。

- 使用者可以從下拉選單中選擇連線配置檔案,也可以使用特定URL手動選擇連線配置檔案。請參閱ASA 8.x:允許使用者透過Group-Alias和Group-URL方法在WebVPN登入時選擇組。

- 使用LDAP伺服器時,可以根據從LDAP伺服器接收的屬性分配使用者配置檔案,請參閱ASA使用LDAP屬性對映配置示例。編輯DefaultWEBVPNGroup配置檔案,並選擇Default Group Policy下的WEBVPN_Group_Policy。

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

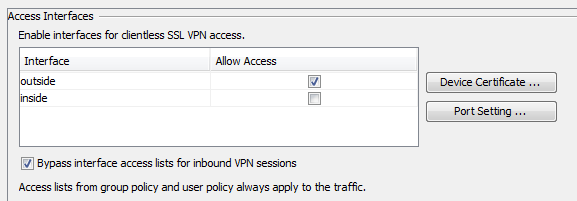

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - 要在外部介面上啟用WebVPN,請選擇Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles。

選中外部介面旁邊的Allow Access覈取方塊。

CLI:

ASA(config)# webvpn

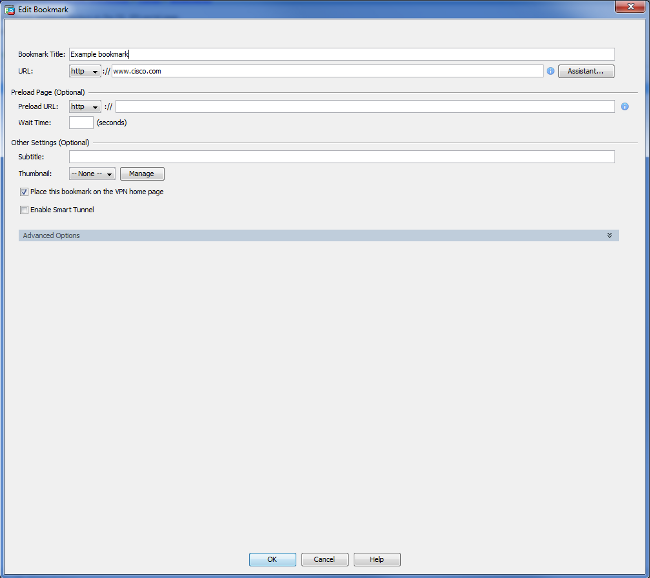

ASA(config-webvpn)# enable outside - (選擇性)建立內容的書籤。

書籤允許使用者瀏覽內部資源URL。

要建立書籤,請選擇Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Bookmarks > Add。

選擇Add增加特定書籤。

CLI:

無法通過CLI建立書籤,因為這些書籤是作為XML檔案建立的。

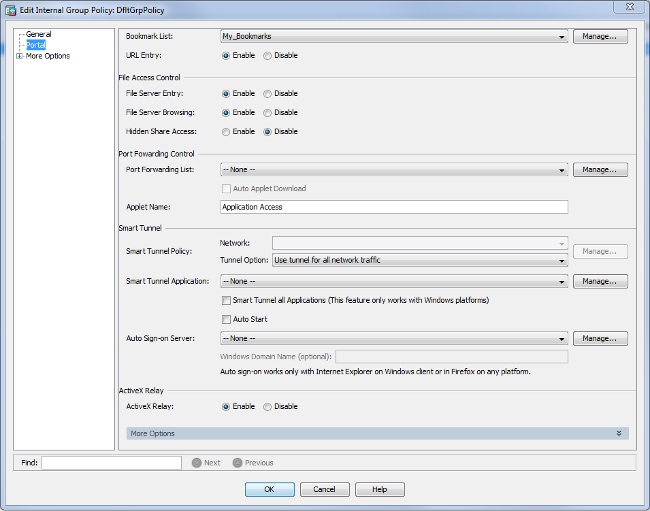

- (可選)為特定組策略分配書籤。

選擇Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Edit > Portal > Bookmark List。

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

驗證

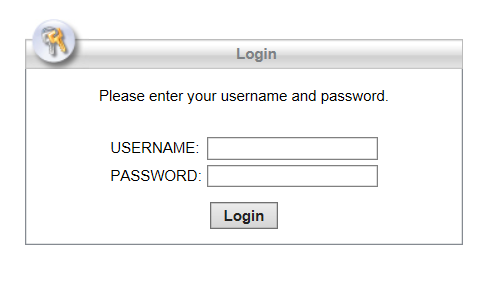

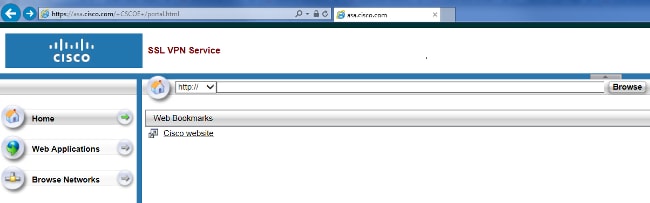

配置WebVPN後,在瀏覽器中使用地址https://<ASA的FQDN>。

登入後,您可以看到用於導航到網站和書籤的位址列。

疑難排解

用於排除故障的程式

若要疑難排解您的組態:

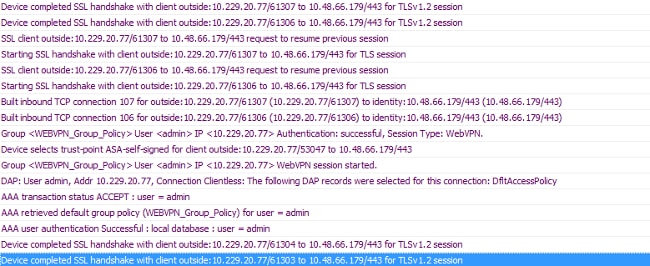

在ASDM中,選擇Monitoring > Logging > Real-time Log Viewer > View。當客戶端連線到ASA時,請注意建立TLS會話、選擇組策略以及成功驗證使用者。

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

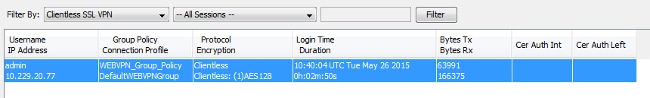

在ASDM中,選擇Monitoring > VPN > VPN Statistics > Sessions > Filter by: Clientless SSL VPN。查詢新的WebVPN會話。請務必選擇WebVPN過濾器,然後按一下Filter。如果出現問題,請暫時繞過ASA裝置,以確保客戶端可以訪問所需的網路資源。檢閱本檔案中所列的組態步驟。

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

用於排除故障的命令

輸出直譯器工具(僅供註冊客戶使用) (OIT)支援某些show指令。使用OIT檢視對show命令輸出的分析。

附註:使用 debug 指令之前,請先參閱有關 Debug 指令的重要資訊。

常見問題

使用者無法登入

問題

登入嘗試失敗後,瀏覽器中將顯示消息「Clientless (browser) SSL VPN access is not allowed.」。AnyConnect Premium許可證未安裝在ASA上,或者未使用,如「Premium AnyConnect license is not enabled on the ASA」所示。

解決方案

使用以下命令啟用高級AnyConnect許可證:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

問題

登入嘗試失敗後,瀏覽器中將顯示消息「登入失敗」。已超過AnyConnect許可證限制。

解決方案

在日誌中查詢此消息:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

此外,請驗證許可證限制:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

問題

登入嘗試失敗後,瀏覽器中將顯示消息「AnyConnect is not enabled on the VPN server」。組策略中未啟用無客戶端VPN協定。

解決方案

在日誌中查詢此消息:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

確保已為所需的組策略啟用無客戶端VPN協定:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

無法將三個以上的WebVPN使用者連線到ASA

問題

只有三個WebVPN客戶端可以連線到ASA。第四個客戶端的連線失敗。

解決方案

在大多數情況下,此問題與組策略中的同時登入引數有關。使用此圖例可配置所需的同時登入數。在此範例中,所需的值為20。

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

WebVPN客戶端無法點選書籤,並且呈灰色顯示

問題

如果將這些書籤配置為供使用者登入到無客戶端VPN,但在主螢幕的「Web應用程式」下,它們顯示為灰色,如何啟用這些HTTP連結以便使用者可以按一下它們並進入特定URL?

解決方案

驗證ASA可以透過DNS解析網站。嘗試按名稱ping網站。如果ASA無法解析名稱,鏈路將呈灰色顯示。如果DNS伺服器位於您的網路內部,請配置DNS域名查詢專用介面。

透過WebVPN的Citrix連線

問題

Citrix over WebVPN出現錯誤消息「ica client received a corrupted ica file」。

解決方案

如果將安全網關模式用於透過WebVPN進行的Citrix連線,ICA檔案可能損壞。由於ASA與此操作模式不相容,請在直接模式(非安全模式)下建立新的ICA檔案。

如何避免對使用者進行第二次身份驗證

問題

當您訪問無客戶端WebVPN門戶上的CIFS連結時,在按一下書籤後系統將提示您輸入憑據。輕量型目錄存取通訊協定(LDAP)用於驗證資源及已輸入LDAP憑證以登入VPN工作階段的使用者。

解決方案

在這種情況下,您可以使用自動登入功能。在使用的特定組策略下及其WebVPN屬性下,配置以下內容:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

其中X.X.X.X=IP CIFS伺服器和*=剩餘路徑,以訪問相關共用檔案/資料夾。

以下是一個配置代碼段的示例:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

有關此過程的詳細資訊,請參閱使用HTTP基本或NTLM身份驗證配置SSO。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

05-Jan-2016 |

初始版本 |

由思科工程師貢獻

- 揚·克魯帕Cisco TAC工程師

意見

意見