簡介

本文描述如何在自適型安全裝置(ASA)裝置上建立並斷開連線時解釋傳輸控制協定(TCP)/使用者資料包協定(UDP)系統日誌的生成。

當ASA建立或斷開連線時,您如何解釋其生成的系統日誌?

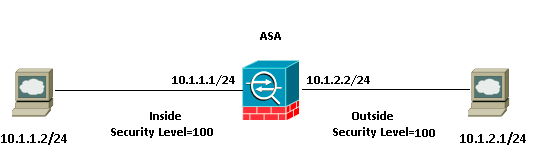

本文檔中討論的所有系統都基於此處所示的網路拓撲。

網路拓撲

案例 1:到ASA內部介面(身份)的管理流量源自內部主機

%ASA-6-302013: Built inbound TCP connection 8 for

inside:10.1.1.2/12523 (10.1.1.2/12523) to NP Identity

Ifc:10.1.1.1/22 (10.1.1.1/22)

%ASA-6-302014: Teardown TCP connection 8 for inside:

10.1.1.2/12523 to NP Identity Ifc:10.1.1.1/22 duration

0:00:53 bytes 2436 TCP FINs

案例 2:通過ASA的流量源自內部主機,且目的地為外部主機

%ASA-6-302013: Built outbound TCP connection 9 for outside:10.1.2.1/22 (10.1.2.1/22)

to inside:10.1.1.2/53496 (10.1.1.2/53496)

%ASA-6-302014: Teardown TCP connection 9 for outside:10.1.2.1/22 to inside:

10.1.1.2/53496 duration 0:00:30 bytes 0 SYN Timeout

案例 3:到ASA外部介面(身份)的管理流量源自外部主機

%ASA-6-302013: Built inbound TCP connection 10 for outside:10.1.2.1/28218

(10.1.2.1/28218) to NP Identity Ifc:10.1.2.2/22 (10.1.2.2/22)

%ASA-6-302014: Teardown TCP connection 10 for outside:10.1.2.1/28218 to NP

Identity Ifc:10.1.2.2/22 duration 0:00:33 bytes 968 TCP Reset-O

案例 4:通過ASA的流量源自外部主機,且目的地為內部主機

%ASA-6-302013: Built inbound TCP connection 11 for outside:10.1.2.1/21647

(10.1.2.1/21647) to inside:10.1.1.2/22 (10.1.1.2/22)

%ASA-6-302014: Teardown TCP connection 11 for outside:10.1.2.1/21647 to

inside:10.1.1.2/22 duration 0:00:00 bytes 0 TCP Reset

網路拓撲(相同安全介面)

案例 1:通過ASA的流量源自內部主機,且目的地為外部主機

%ASA-6-302013: Built inbound TCP connection 0 for inside:10.1.1.2/28075 (10.1.1.2/28075)

to outside:10.1.2.1/23 (10.1.2.1/23)

%ASA-6-302014: Teardown TCP connection 0 for inside:10.1.1.2/28075 to outside:10.1.2.1/23

duration 0:00:46 bytes 144 TCP FINs

案例 2:通過ASA的流量源自外部主機到內部主機

%ASA-6-302013: Built inbound TCP connection 1 for outside:10.1.2.1/17891 (10.1.2.1/17891)

to inside:10.1.1.2/23 (10.1.2.5/23)

%ASA-6-302014: Teardown TCP connection 1 for outside:10.1.2.1/17891 to inside:10.1.1.2/23

duration 0:00:08 bytes 165 TCP FIN

*其中10.1.2.5是10.1.1.2的靜態Nat IP

相關資訊