簡介

本文檔介紹啟用雙NIC for WebRTC流程的Expressway部署中的ASA防火牆的配置步驟。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco ASA(思科自適應安全裝置)防火牆知識

- Expressway伺服器的管理知識

- CMS管理知識(思科會議伺服器)

- 瞭解Cisco CMS WebRTC應用程式

- 網路位址轉譯(NAT)

- 在NAT周圍使用中繼的遍歷(TURN)

採用元件

本檔案所述內容不限於特定軟體和硬體版本,但必須滿足最低軟體版本要求。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

WebRTC代理支援已從X8.9.2版本新增到Expressway,使外部使用者能夠瀏覽到Cisco Meeting Server Web Bridge。

外部客戶端和訪客可以管理或加入CMS coSpaces,無需受支援的Web瀏覽器以外的任何軟體。此處可以找到支援的瀏覽器清單。

Expressway-E伺服器可以配置單網路介面或雙網路介面(因此具有一對面向內部和外部的NIC)。 在早期的Expressway版本中,具有帶靜態NAT的雙NIC不是強制要求。在引發Expressway上的WebRTC功能時,開始要求配置靜態NAT,即使在Expressway-E伺服器上啟用了雙NIC的情況下也是如此。Expressway軟體版本X12.5.3計畫包含代碼邏輯的重新工作,這樣幾乎在所有配置方案中都消除了此要求。有關詳細資訊,請參閱增強請求CSCve370。

註意:當使用具有靜態NAT的雙NIC配置的Expressway-E作為WebRTC流量的TURN伺服器,並且唯一的工作媒體路徑是CMS和WebRTC客戶端上的中繼候選時,TURN伺服器將RTP資料包物理地傳送到自己的靜態NAT IP地址。因此,必須在外部防火牆上配置NAT反射。

注意:部署在同一NAT後面啟用了多個TURN伺服器的Expressway-E集群仍然需要配置NAT反射。

技術筆記

如果您想瞭解有關ICE、TURN和STUN過程的詳細資訊,請觀看思科生活演示ICE/TURN/STUN教程 — BRKCOL-2986

本課程提供有關使用中繼NAT(TURN)和互動式連線建立(ICE)進行遍歷的技術背景和見解。 它解釋了如何在合作產品組合中使用這些資源,並特別注重移動和遠端訪問(MRA)中的使用案例。 此會議的參與者瞭解了為什麼需要TURN以及ICE如何找到最佳介質路徑。討論了故障排除指南,並演示了可維護性工具與最佳實踐。

設定

本章概述在啟用了雙NIC的Expressway-E伺服器的情況下在ASA防火牆上配置NAT反射所需的步驟。從防火牆返回到Expressway的流量(反射後)以請求來自的伺服器的公共IP地址作為源地址(以匹配TURN許可權)。

附註:防火牆通常不信任具有相同源和目標IP地址的資料包。您必須配置外部防火牆,以允許Expressway-E的公共IP地址進行NAT反射。

網路圖表

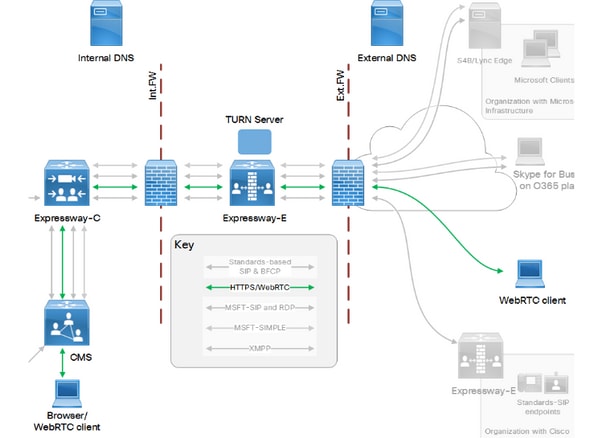

此圖提供在已啟用雙NIC的Expressway場景中的常規WebRTC流的示例:

此圖提供連線流及其所需埠的示例CMS WebRTC的Web代理:

此參考資料取自Cisco Expressway X12.5版IP埠使用指南。

Cisco ASA防火牆的配置步驟

對於8.3版及更高版本,這些步驟提供了思科ASA防火牆所需的配置步驟。

步驟1.建立兩個對象 — 第一個對象用於Expressway-E的私有IP地址,第二個對象用於Expressway-E的公有IP地址。運行命令:

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

步驟2.確定Expressway-E所連線的介面的名稱 — 例如DMZ-expressway。

步驟3.配置手動靜態NAT,其目的是將Expressway流量從私有IP地址轉換為公有IP地址,然後再次將其傳送回Expressway-E(轉換後)。 運行命令並替換部署的實際值:

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

步驟4.在連線到Expressway-E的介面上新增訪問清單(或將一行新增到已配置的訪問清單),允許流量返回:

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

驗證

配置完成後,可以直接通過呼叫嘗試進行測試,也可以使用packet tracer命令進行測試。

Packet Tracer命令的使用示例:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

使用部署中的適當資訊替換突出顯示的引數。如果配置成功,packet tracer命令將返回以下輸出:

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

相關資訊