簡介

本文檔介紹並重點介紹如何在ESXi環境中的伺服器上成功部署虛擬私有雲(VPC)。 有關快速入門手冊、部署策略、權利指南、控制檯和管理員使用手冊等其他文檔,請訪問本網站文檔

作者:Roman Valenta,思科TAC工程師。

必要條件

要求:

VMware ESX 5或更高版本

- 雲代理模式(僅限):128 GB RAM、8個CPU核心(2個CPU,每個推薦有4個核心)、1 TB的VMware資料儲存區最小可用磁碟空間

- 驅動器型別:空隙模式需要SSD,建議使用代理

- RAID型別:一個RAID 10組(條帶化映象)

- 最低VMware資料儲存區大小:2 TB

- RAID 10組(4K)的最小資料儲存隨機讀取數:60K IOPS

- RAID 10組(4K)的最小資料儲存隨機寫入數:30K IOPS

思科建議您瞭解以下主題:

- 有關如何使用證書的基本知識。

- 有關如何在DNS伺服器(Windows或Linux)下設定DNS的基本知識

- 在VMWare ESXi中安裝開放式虛擬裝置(OVA)模板

在本實驗中使用:

VMware ESX 6.5

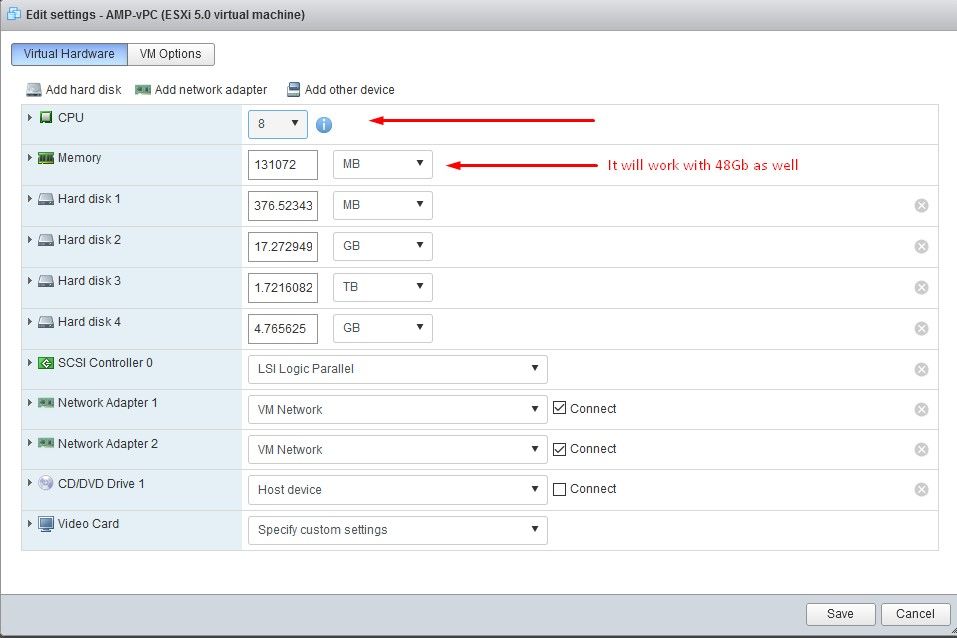

- 雲代理模式(僅限):48 GB RAM、8個CPU核心(建議使用2個CPU和4個核心)、1 TB的VMware資料儲存區最小可用磁碟空間

- 驅動器型別:SATA

- RAID型別:一個RAID 1

- 最低VMware資料儲存區大小:1 TB

- MobaXterm 20.2(多終端程式,類似PuTTY)

- Cygwin64(用於下載AirGap更新)

此外

- 使用openSSL或XCA建立的憑證

- DNS伺服器(Linux或Windows)我的實驗室使用Windows Server 2016和CentOS-8

- 用於測試終端的Windows VM

- 授權

如果記憶體低於48GB,則3.2+ VPC上的RAM將不可用。

注意:私有雲OVA建立驅動器分割槽,因此無需在VMWare.伺服器中指定這些分割槽,該伺服器會解析乾淨的介面主機名。

有關版本特定的硬體要求的詳細資訊,請參閱VPC裝置產品手冊。

注意:本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

VPC部署

選擇電子交付或權利電子郵件中提供的URL。下載OVA檔案並繼續安裝

VM安裝

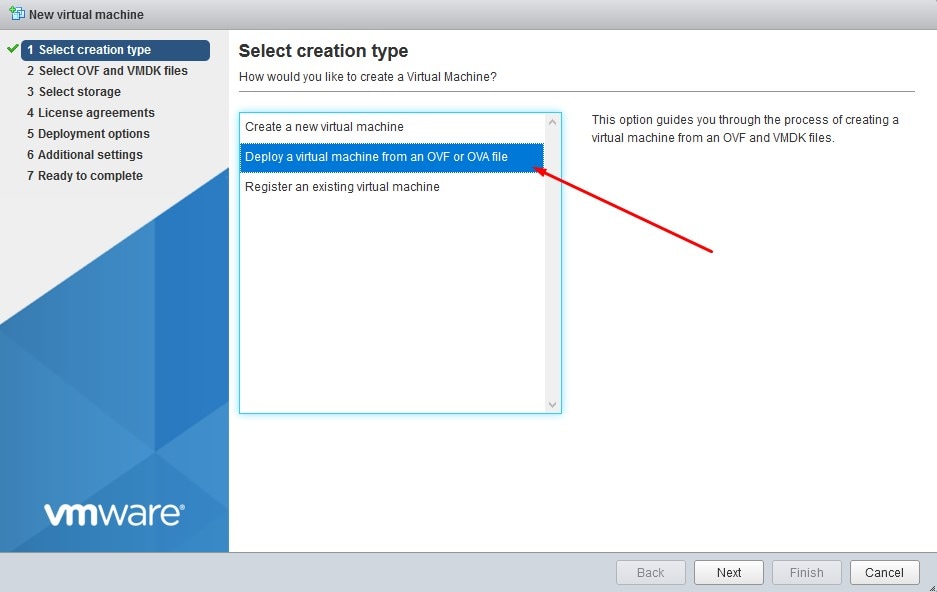

第1步:

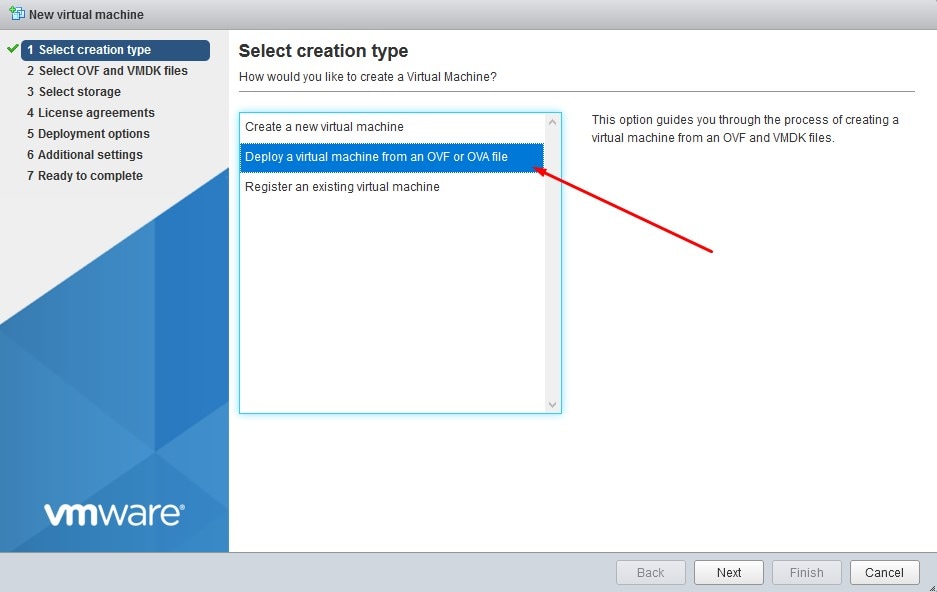

導覽至File > Deploy OVF Template,以開啟Deploy OVF Template嚮導,如下圖所示。

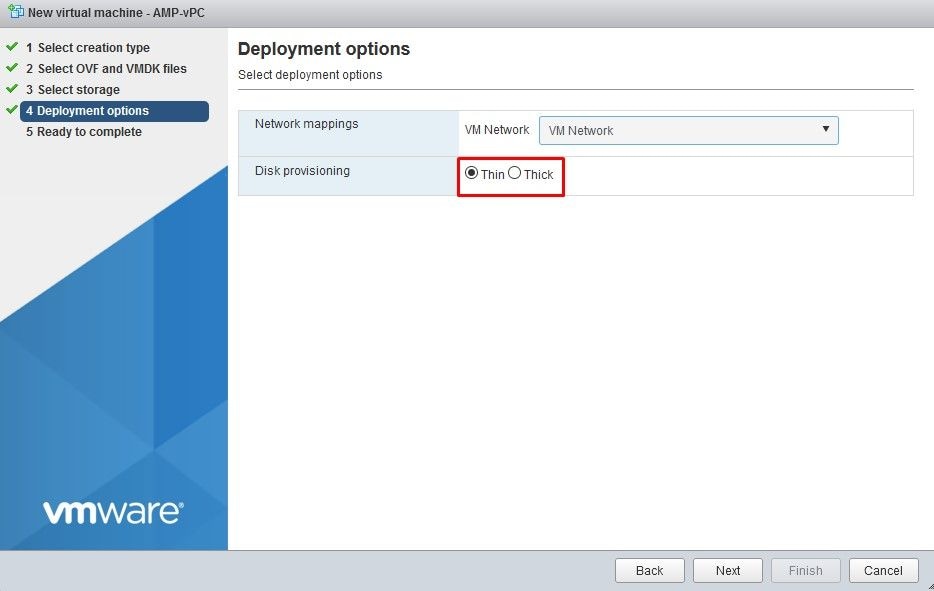

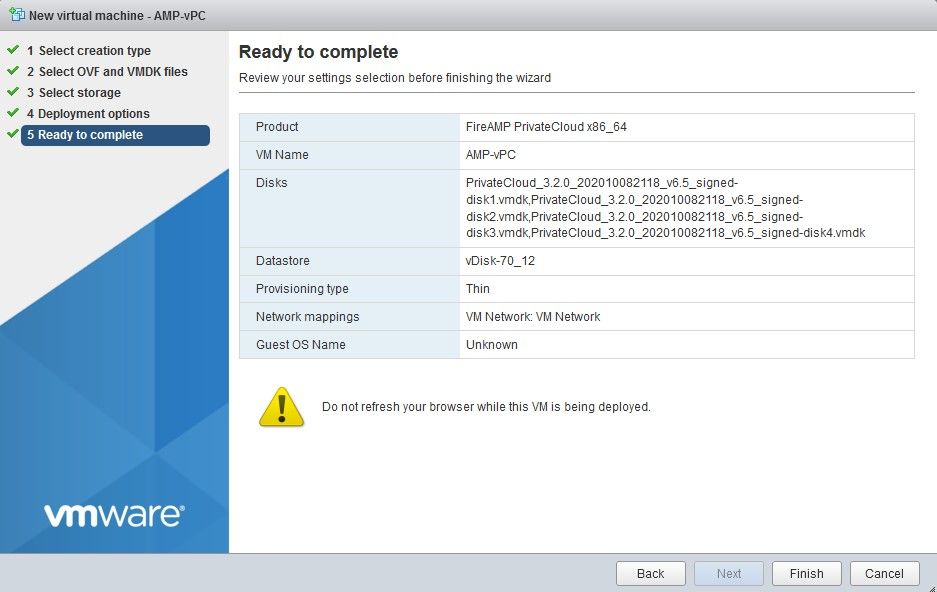

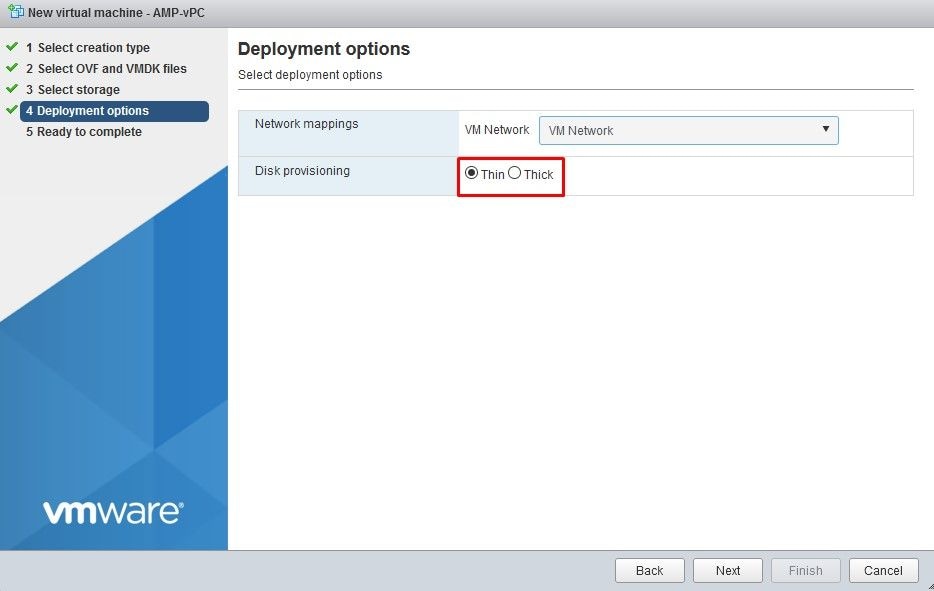

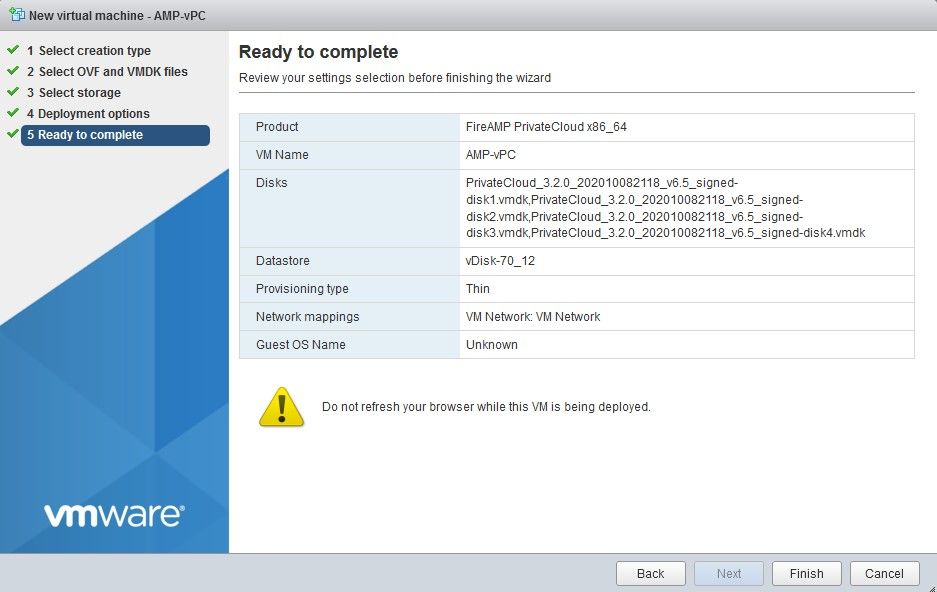

注意:Thick Provisioning在建立磁碟時保留空間。如果選擇此選項,則效能會比精簡配置更高。但是,這不是強制性的。現在在Next上選擇,如下圖所示。

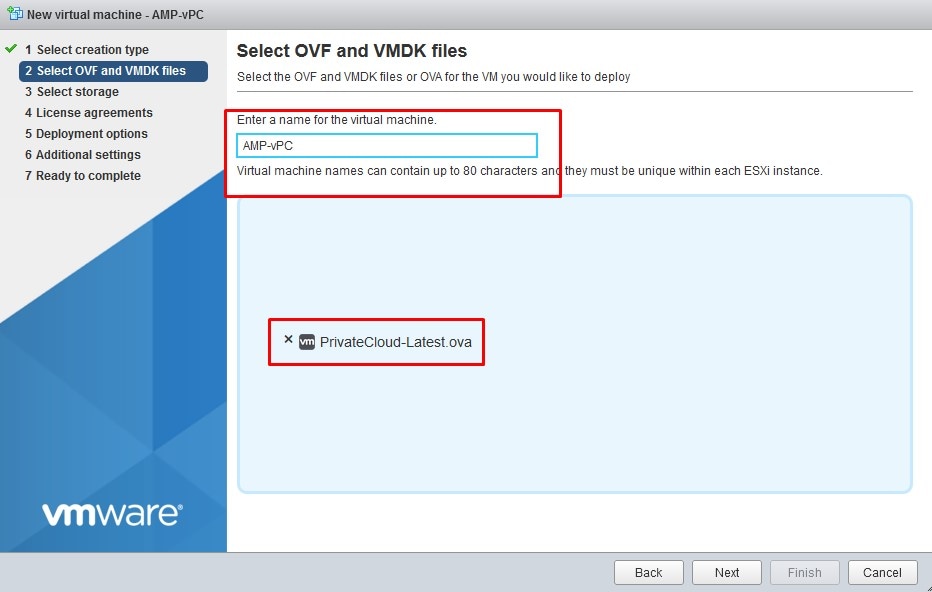

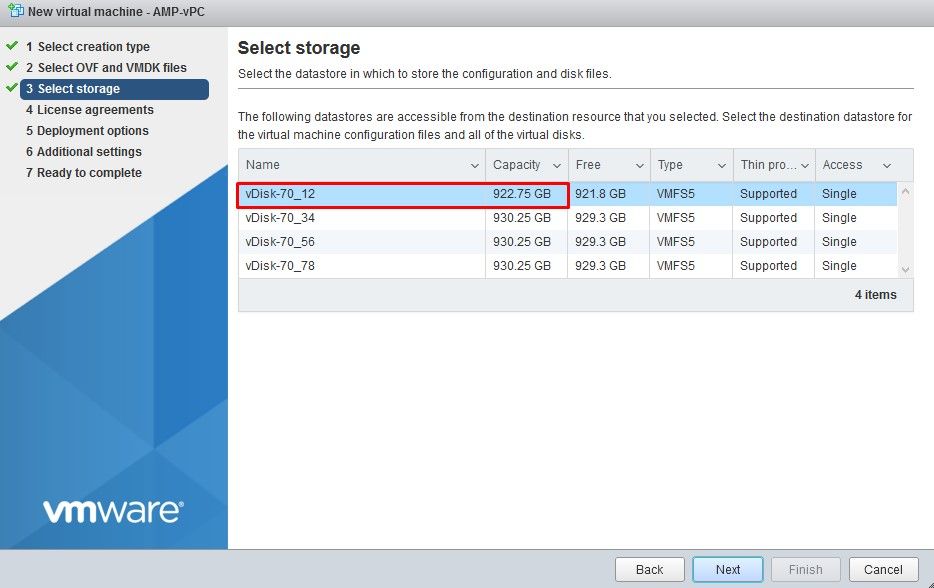

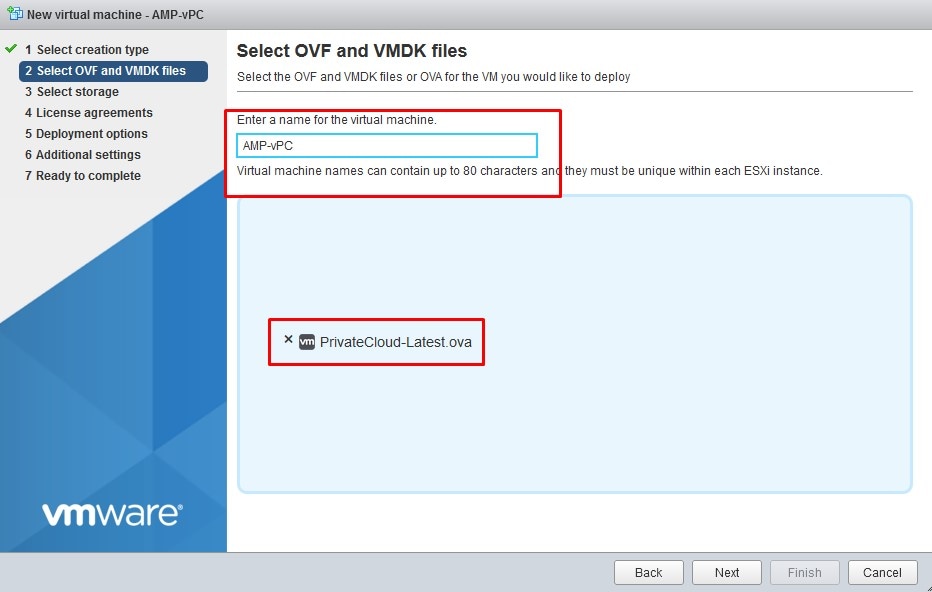

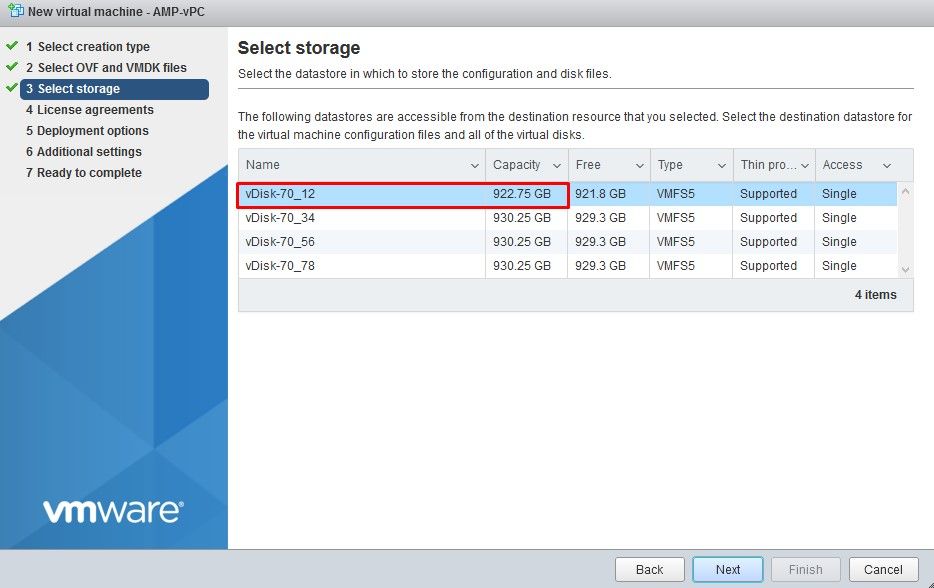

步驟 2:

選擇瀏覽……以選擇OVA檔案,然後在下一步上選擇。您會注意到OVF模板詳細資訊頁面上的預設OVA引數,如下圖所示。選擇下一步。

初始管理介面設定

VM啟動後,您通過VM控制檯執行初始配置。

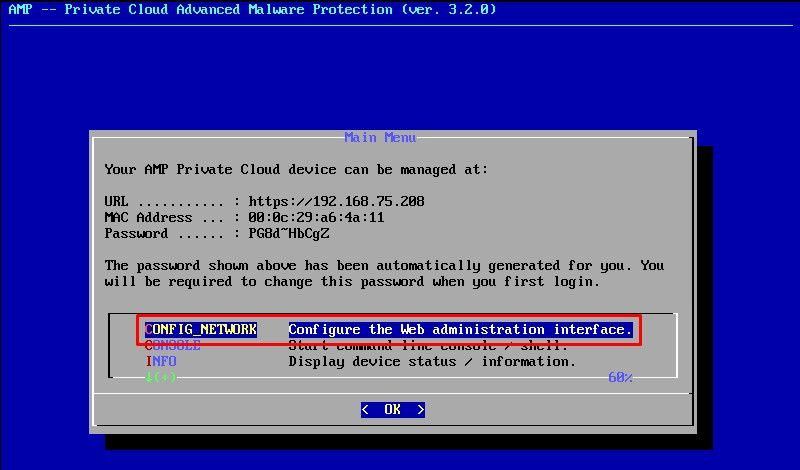

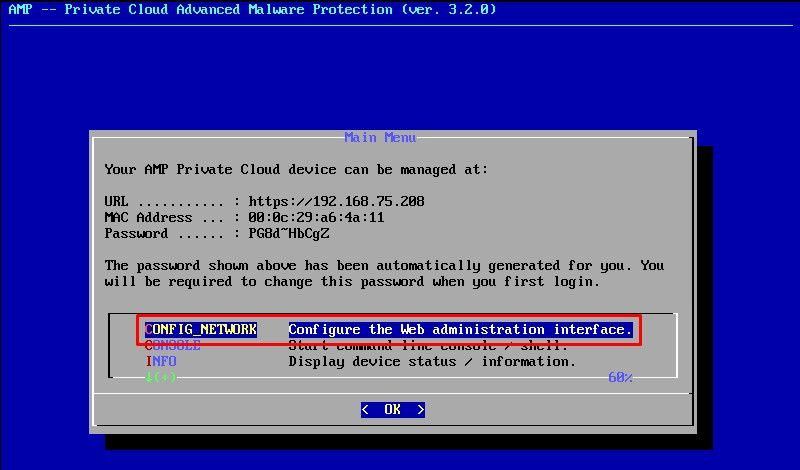

步驟 1:

您可能注意到,URL顯示[UNCONFIGURED](如果介面沒有從DHCP伺服器接收IP地址)。請注意,此介面是Management介面。這不是Production接口。

步驟 2:

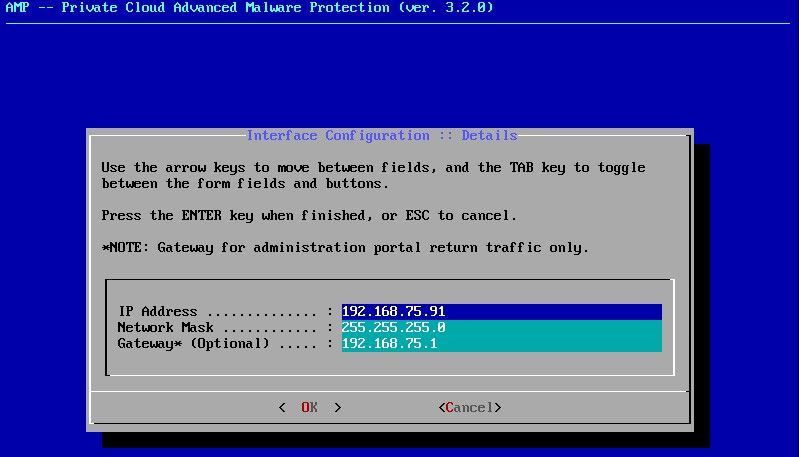

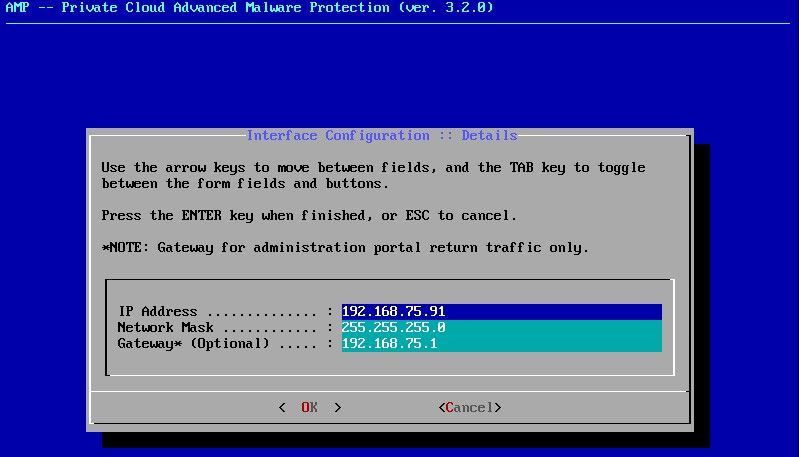

您可以瀏覽Tab、Enter和Arrow鍵。

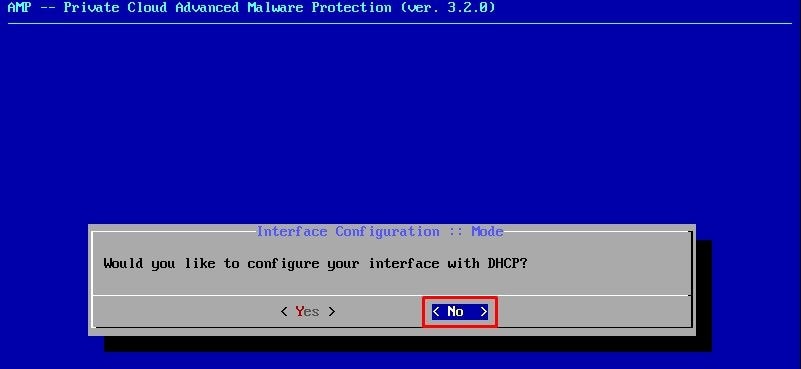

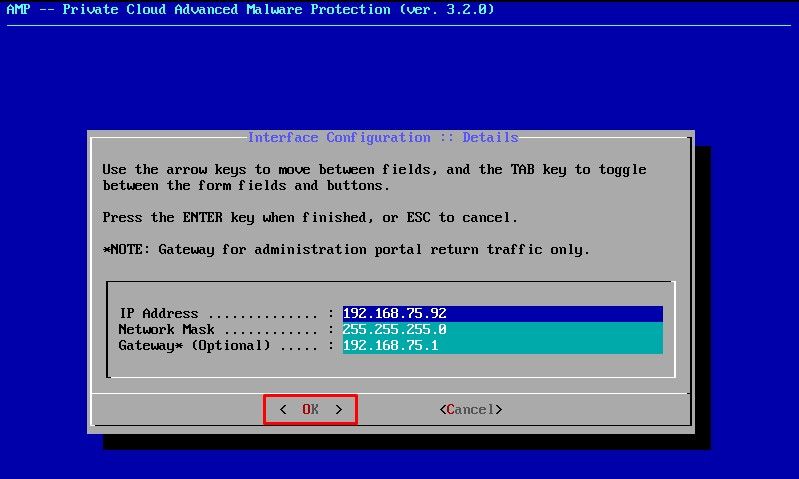

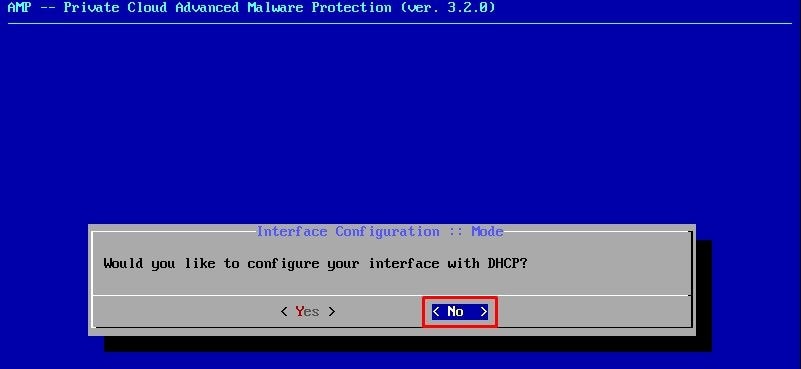

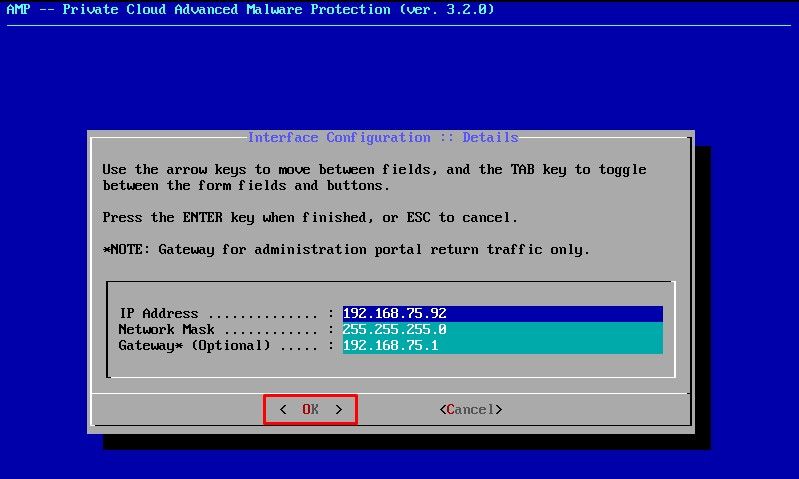

導航到CONFIG_NETWORK,然後選擇鍵盤上的Enter鍵,開始配置安全終端私有雲的管理IP地址。如果不希望使用DHCP,請選擇No並選擇Enter鍵。

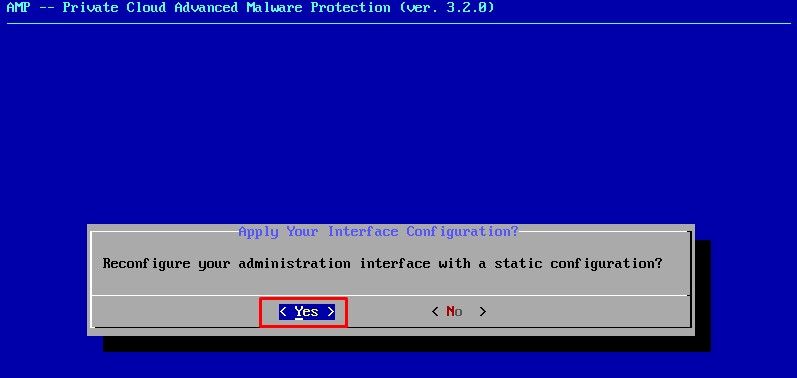

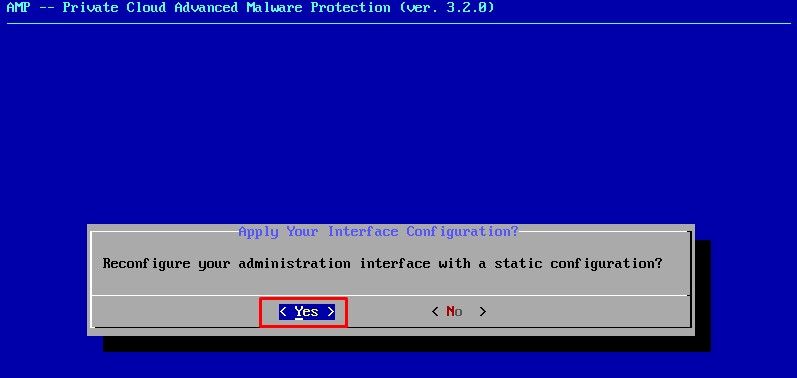

在出現的視窗中,選擇Yes,然後選擇Enter鍵。

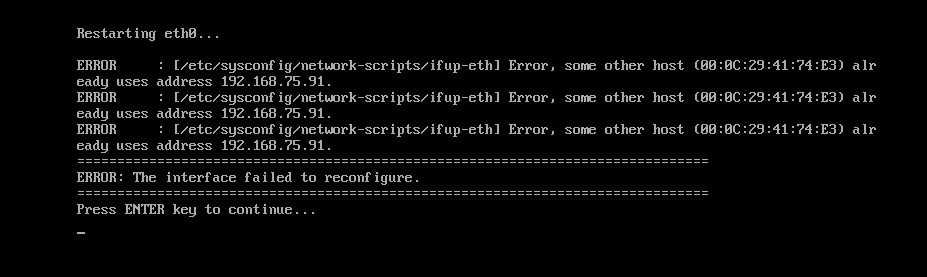

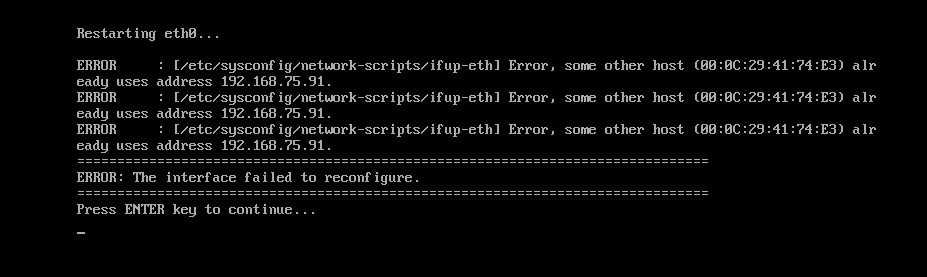

如果IP已在使用中,您將使用此錯誤日誌進行處理。只需返回並選擇獨一無二且未使用的產品。

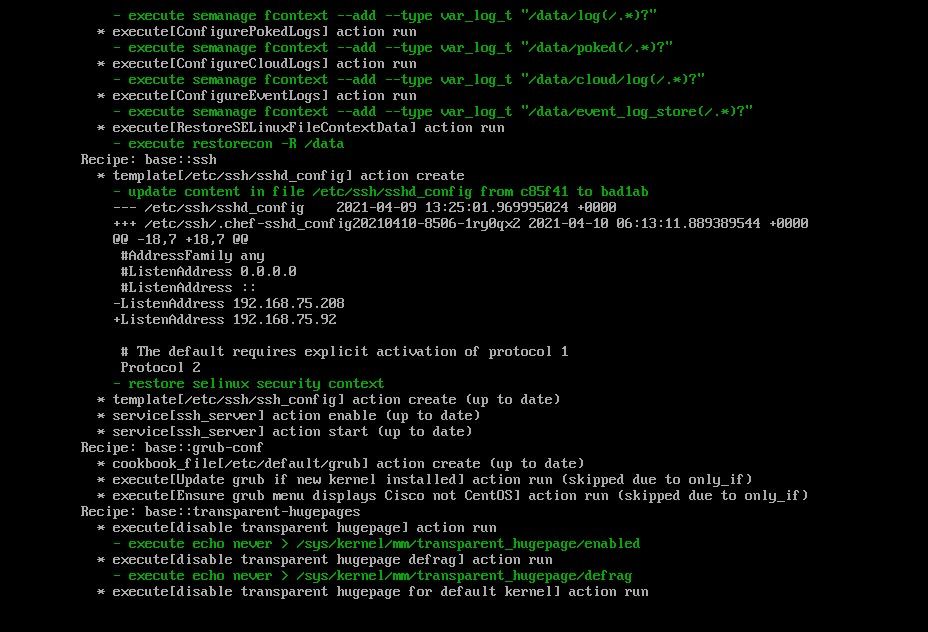

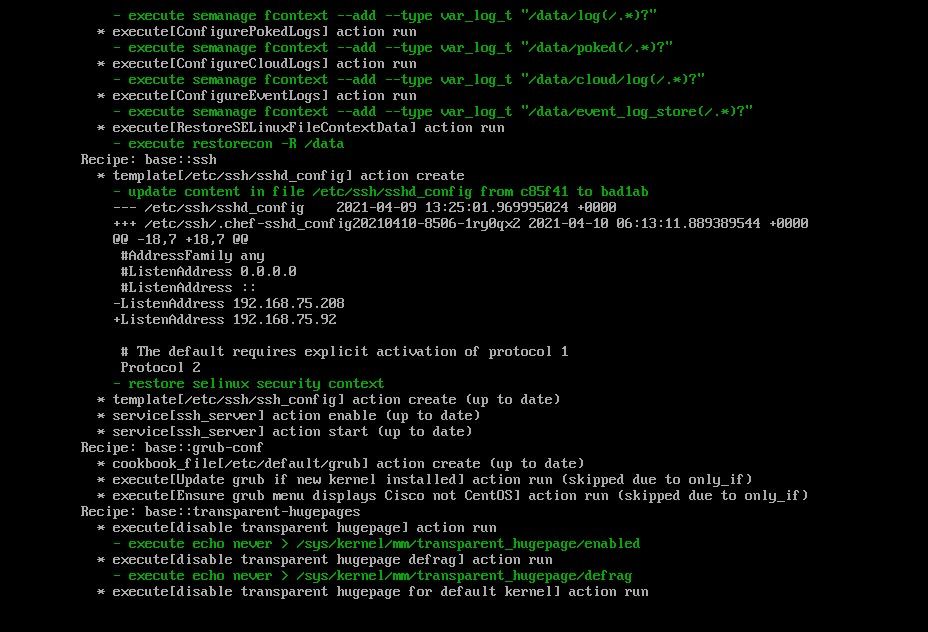

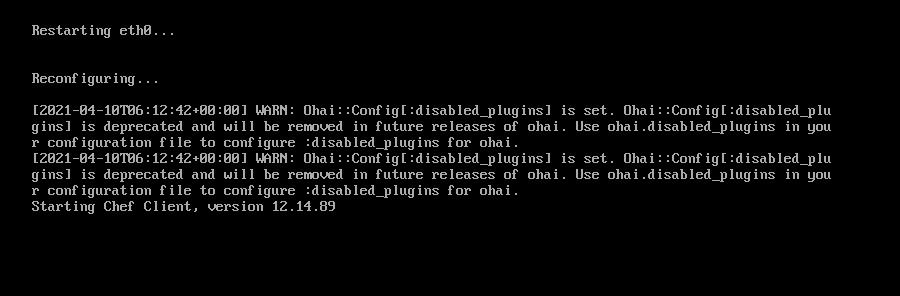

如果一切順利,您會看到如下所示的輸出

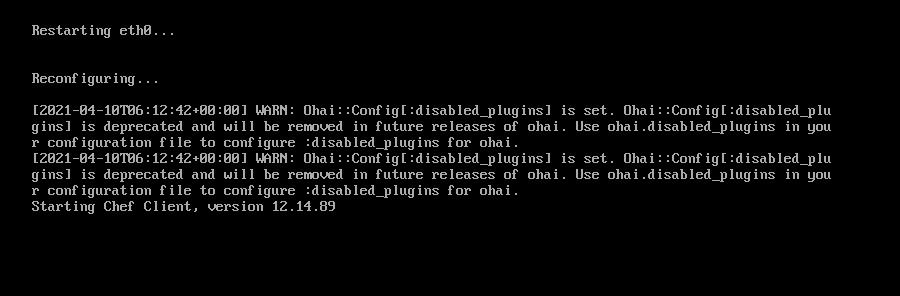

步驟 3:

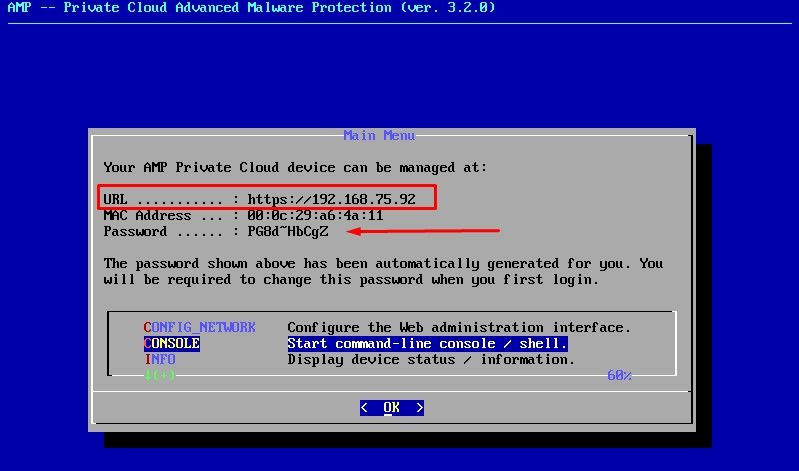

等待藍色畫面再次彈出您的新靜態IP。另請注意一次性密碼。記下筆記,然後開啟瀏覽器。

通過Web GUI進行vPC的初始配置

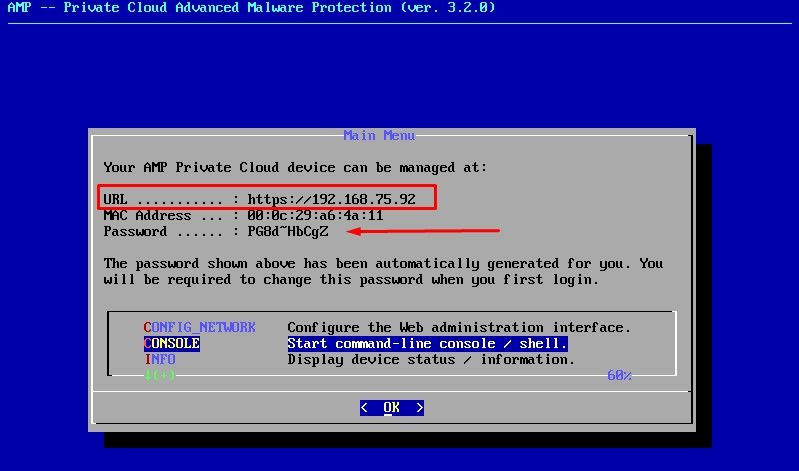

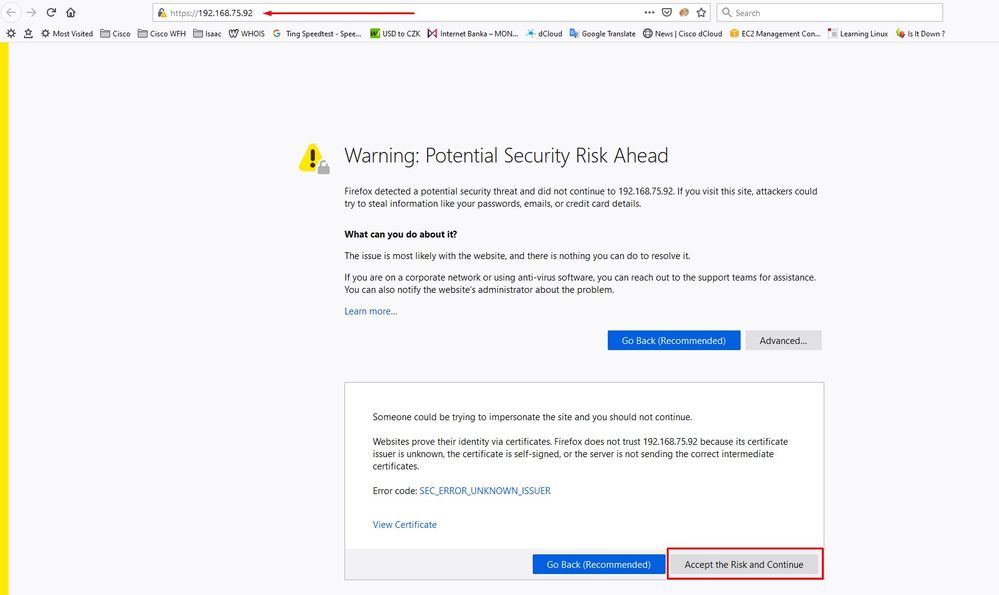

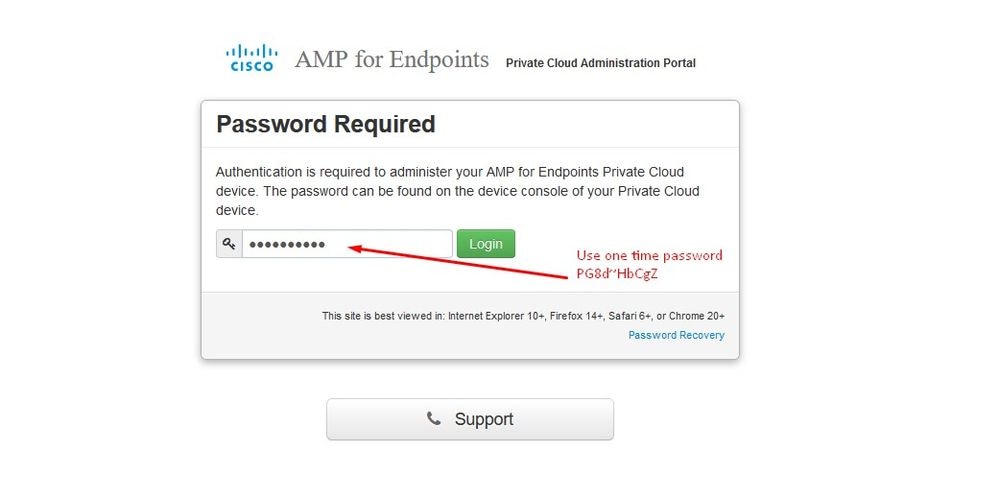

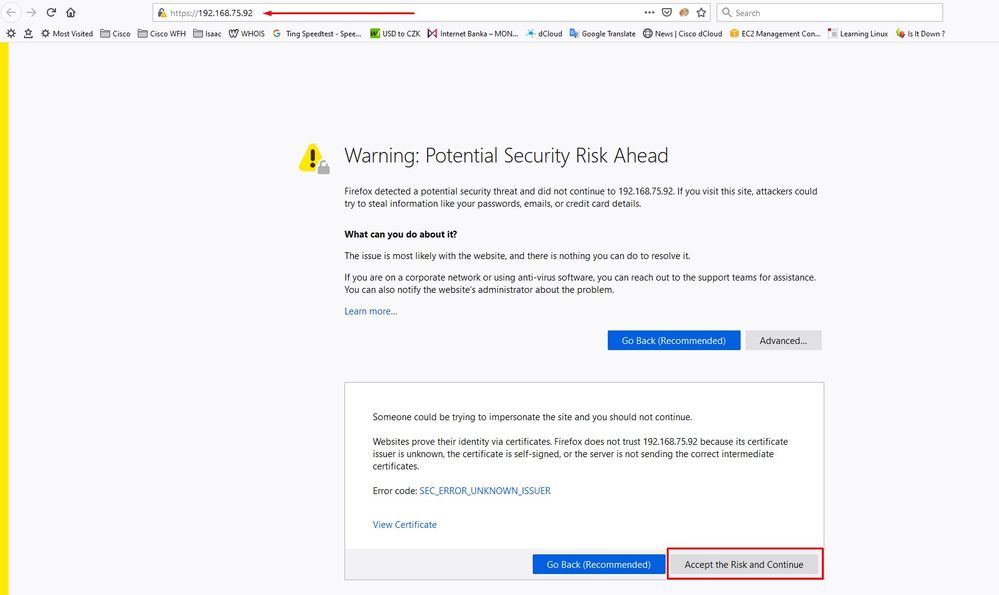

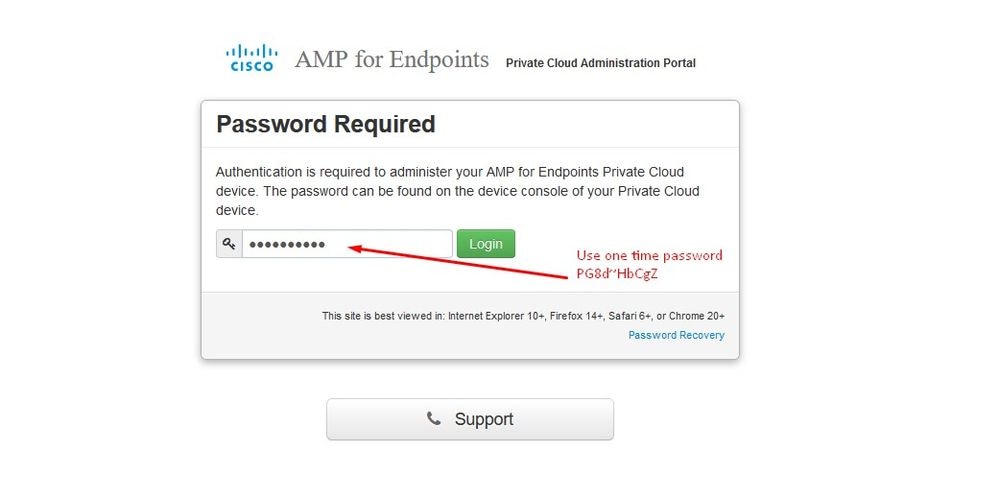

步驟 1:

開啟Web瀏覽器並導航到裝置的管理IP地址。當安全終結點私有雲最初生成其自己的HTTPS證書時,您可能會收到證書錯誤,如下圖所示。將瀏覽器配置為信任安全終端私有雲的自簽名HTTPS證書。

在瀏覽器中,鍵入您之前配置的STATIC IP。

步驟 2:

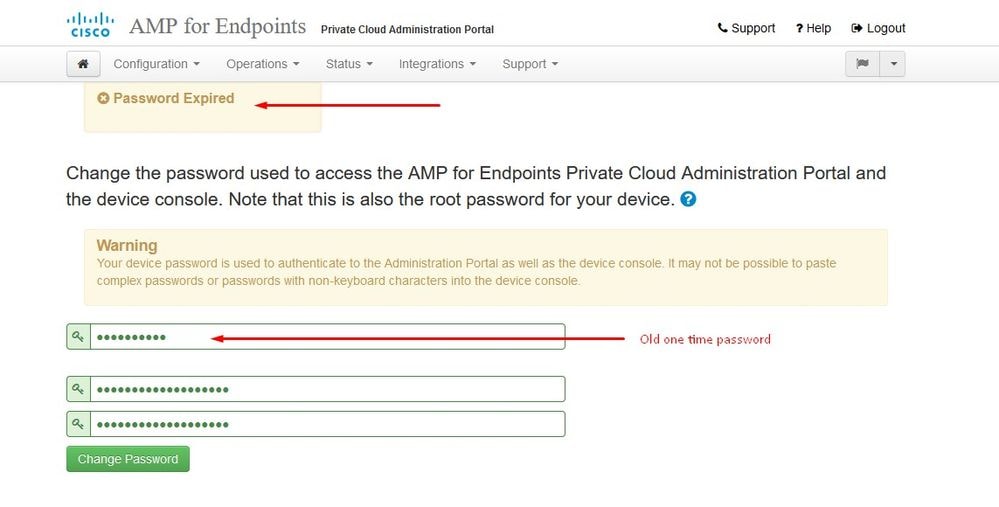

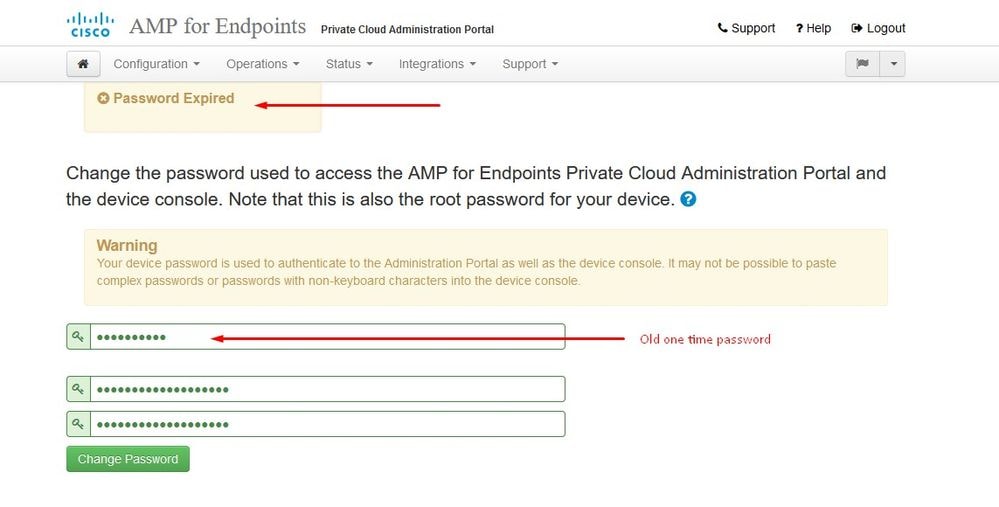

登入後,您需要重置密碼。在Old Password欄位中使用控制檯中的初始密碼。在New Password(新密碼)欄位中使用您的新密碼。在「新密碼」欄位中重新輸入新密碼。在「更改密碼」上選擇。

步驟 3:

登入後,您需要重置密碼。在Old Password欄位中使用控制檯中的初始密碼。在New Password(新密碼)欄位中使用您的新密碼。在「新密碼」欄位中重新輸入新密碼。在「更改密碼」上選擇。

步驟 4:

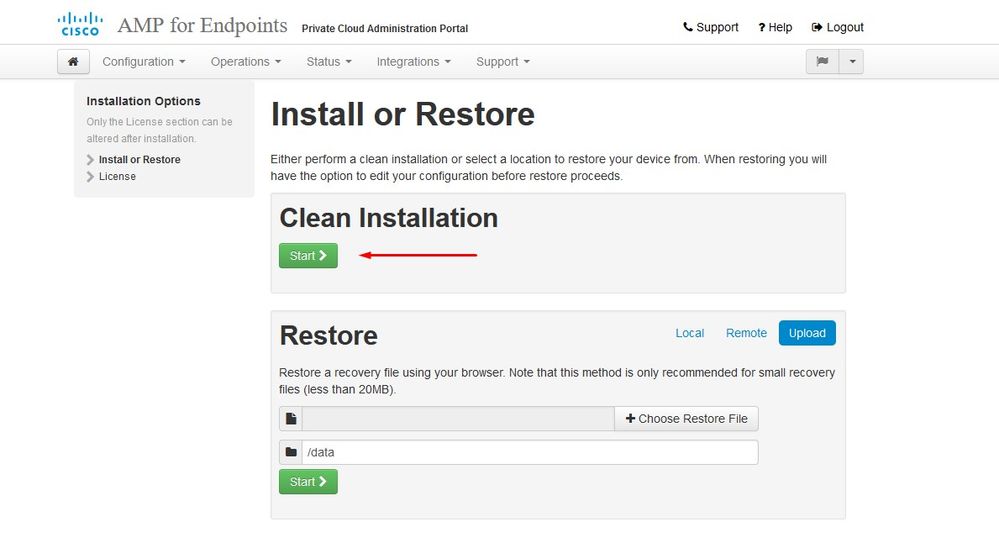

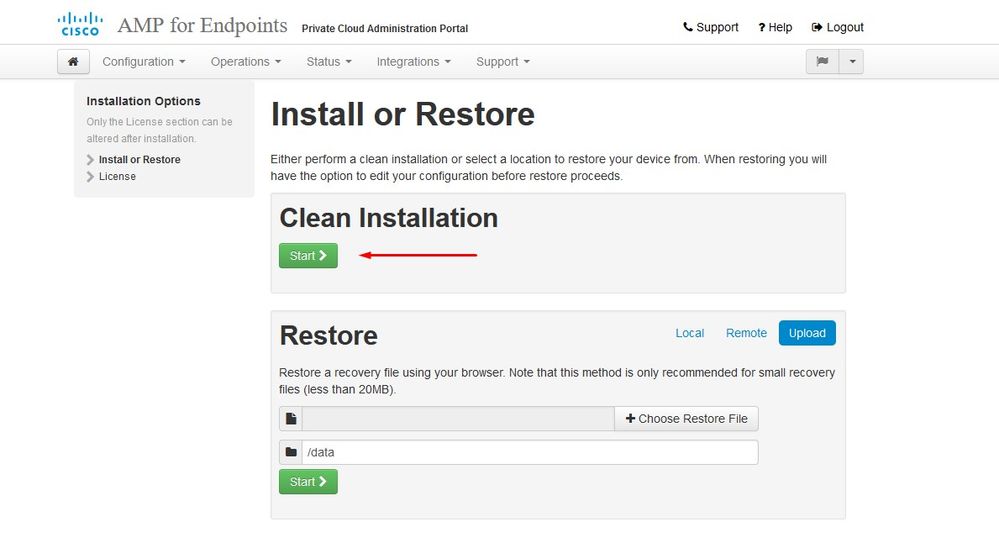

在下一頁上,向下滾動到底部以接受許可協定。選擇「我已閱讀並同意」。

步驟 5:

接受協定後,您將看到安裝螢幕,如下圖所示。如果要從備份還原,可以在此處進行還原,但是本指南將繼續使用全新安裝選項。在Clean Installation部分中選擇Start。

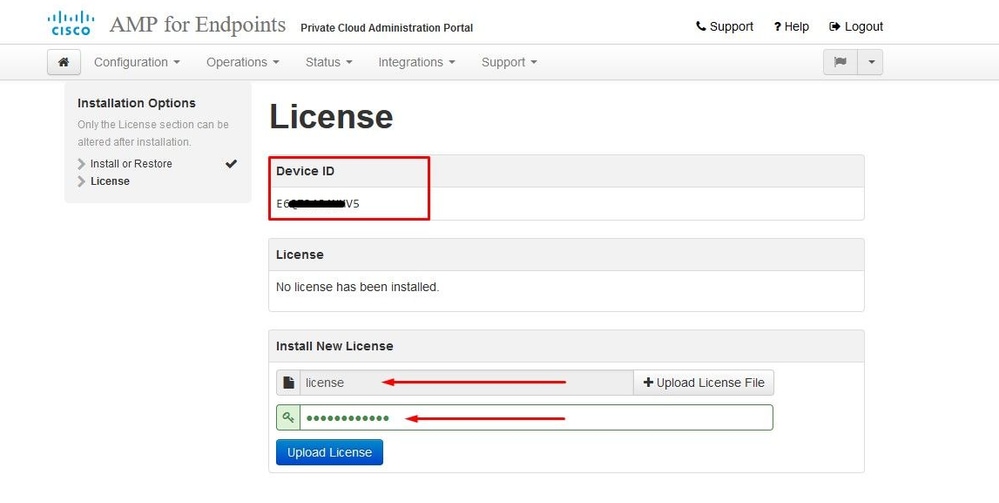

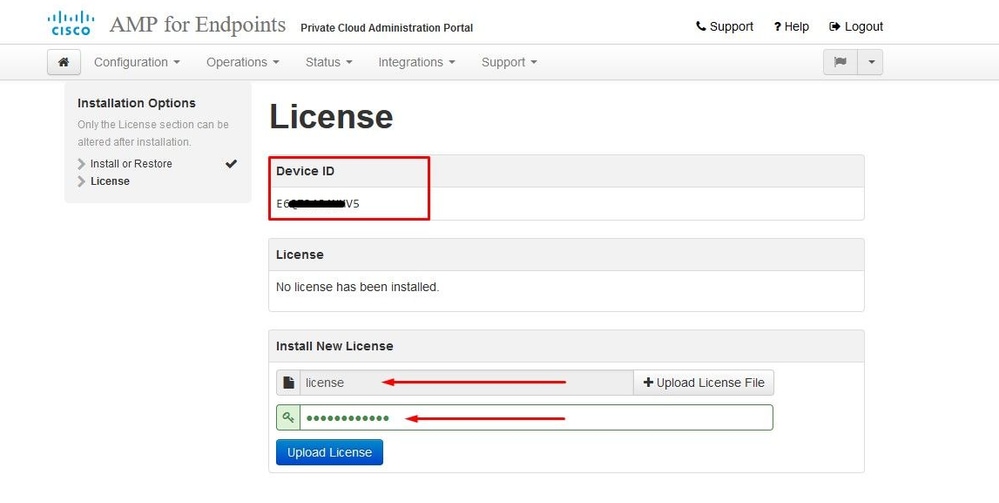

步驟 6:

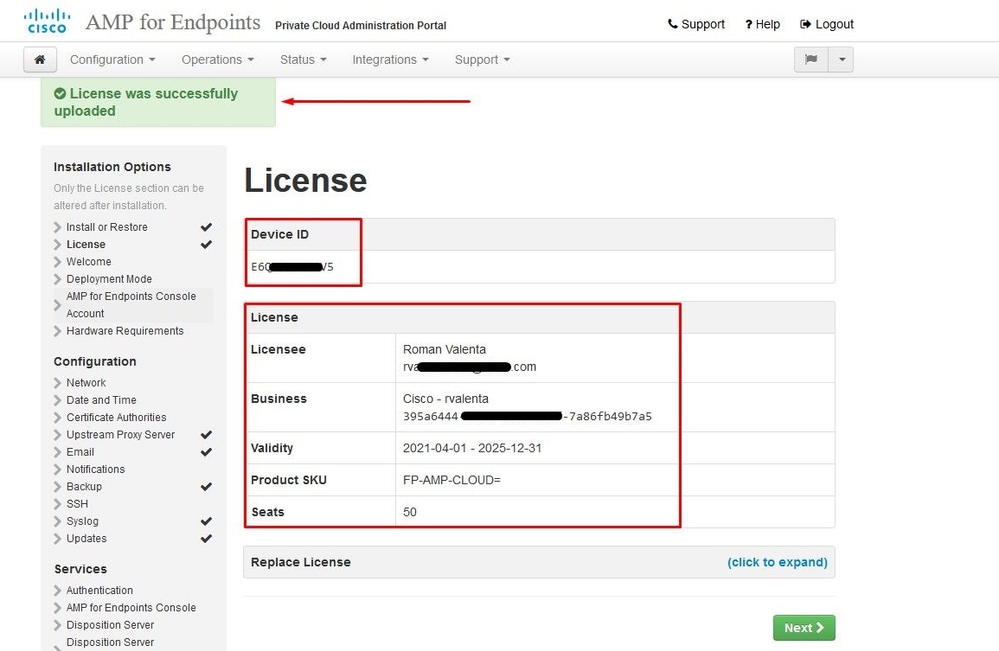

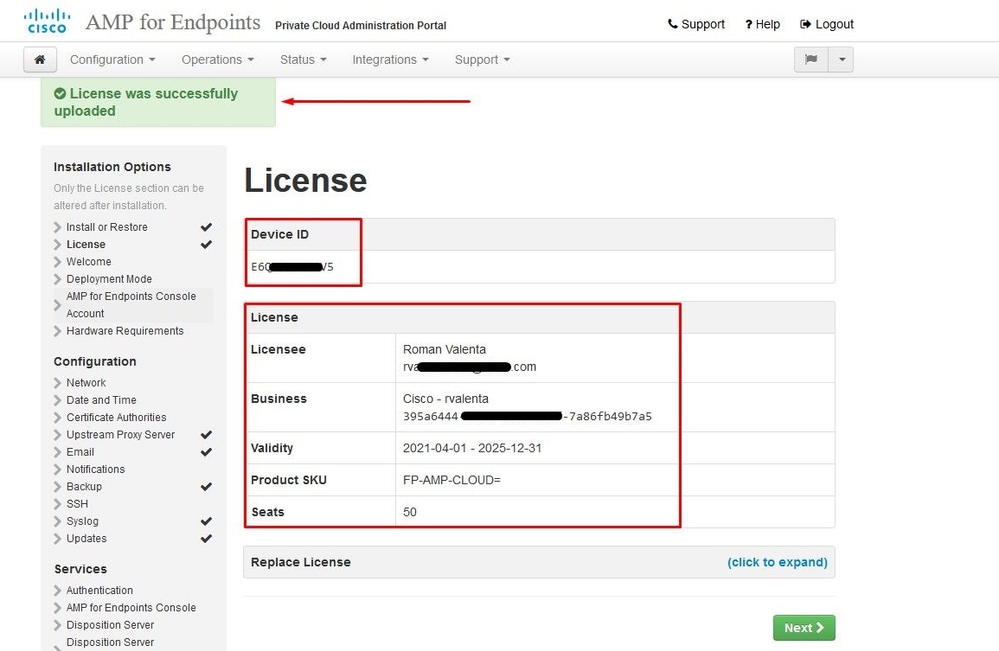

你首先需要的是前進的許可證。購買產品時您將收到許可證和密碼。選擇on +Upload License File。選擇許可證檔案並輸入密碼短語。在Upload License上選擇。如果上傳失敗,請檢查密碼是否正確。如果上傳成功,則會顯示一個包含有效許可證資訊的螢幕。選擇Next。 如果仍然無法安裝許可證,請聯絡Cisco技術支援。

步驟 7:

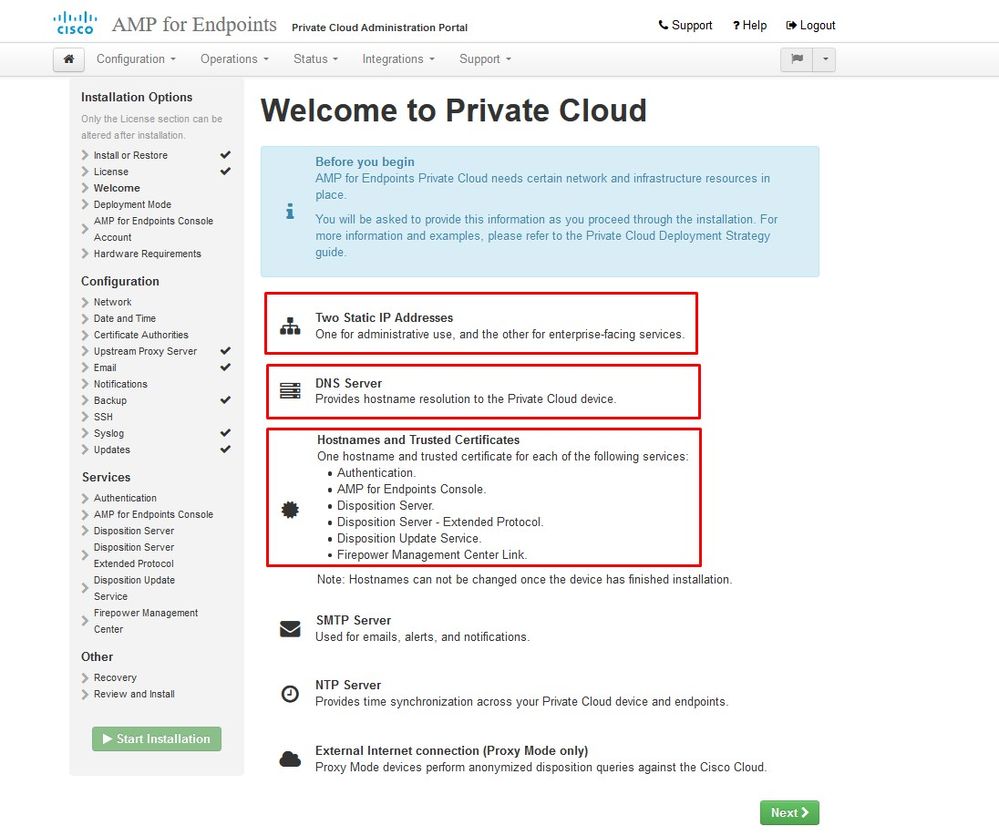

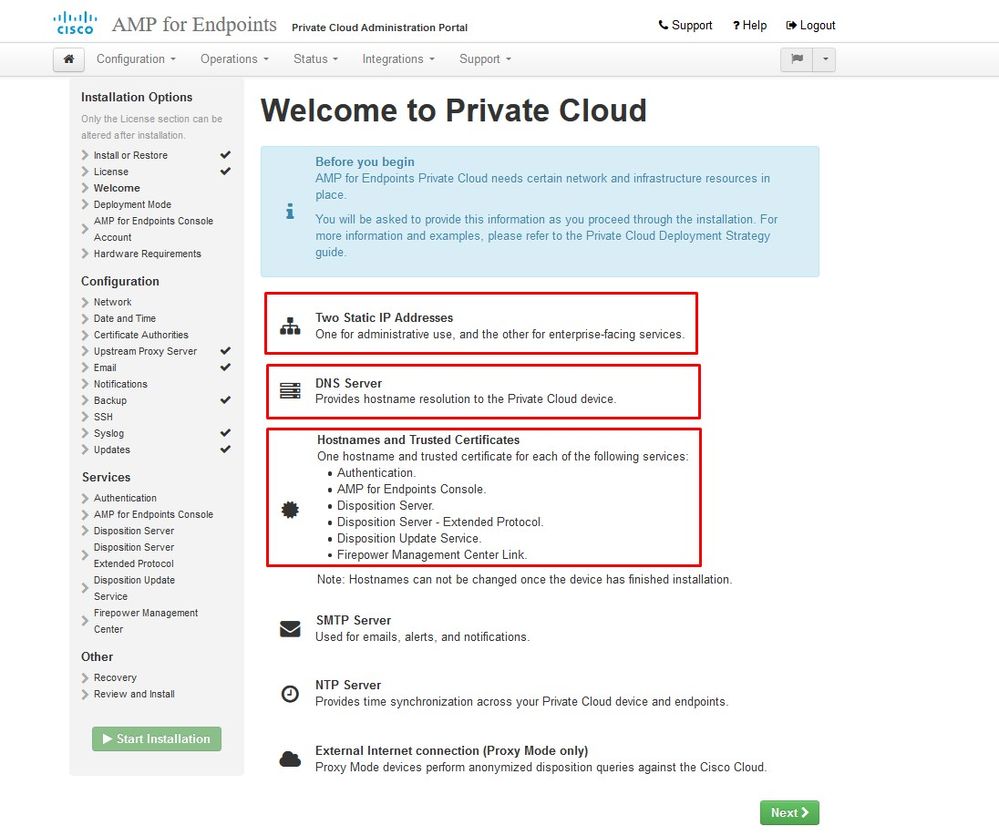

您將收到歡迎頁面,如圖所示。此頁顯示配置私有雲之前必須擁有的資訊。請仔細閱讀要求。選擇Next以啟動安裝前配置。

組態

步驟 1:

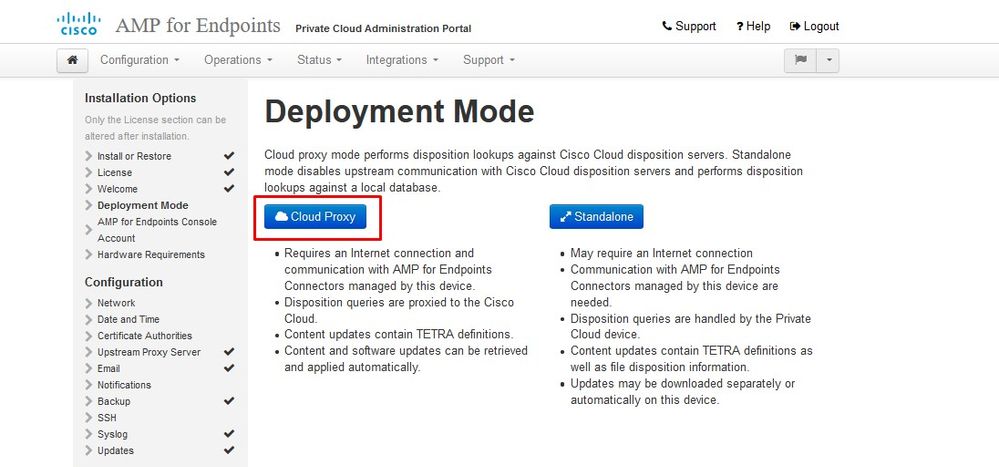

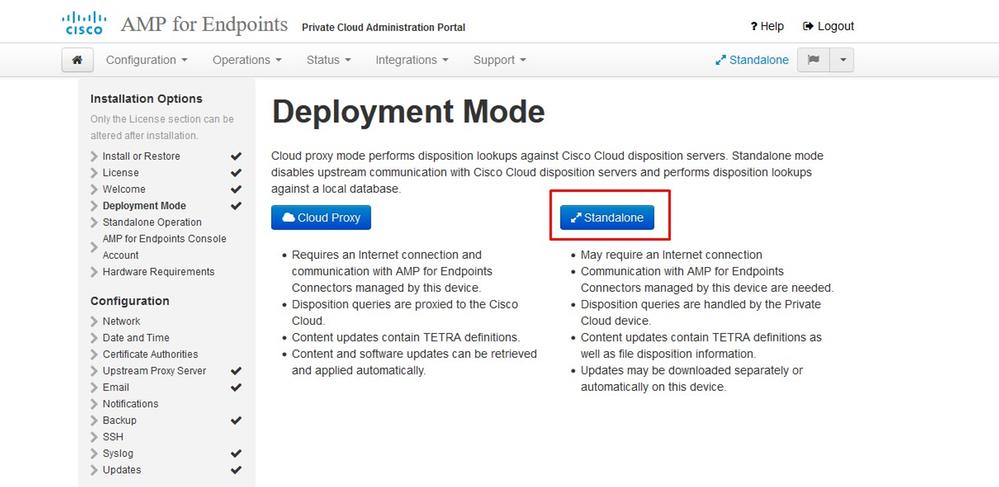

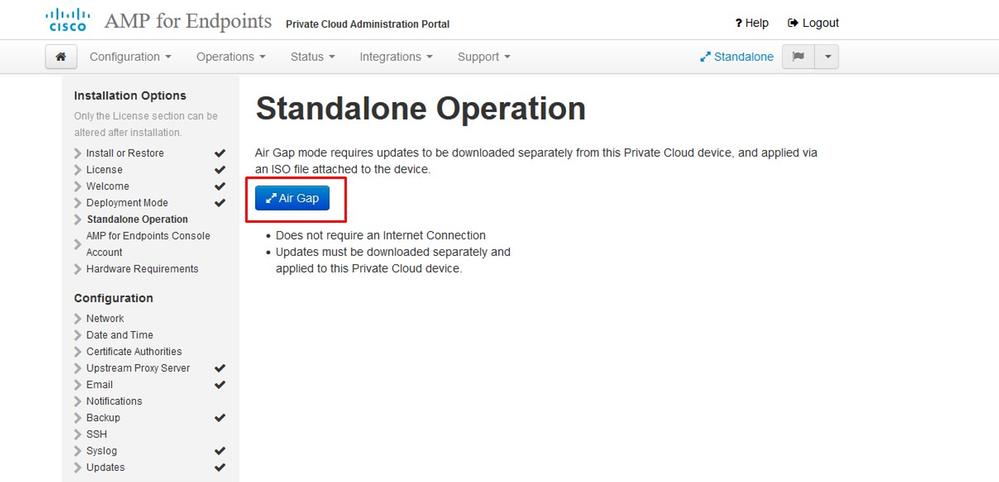

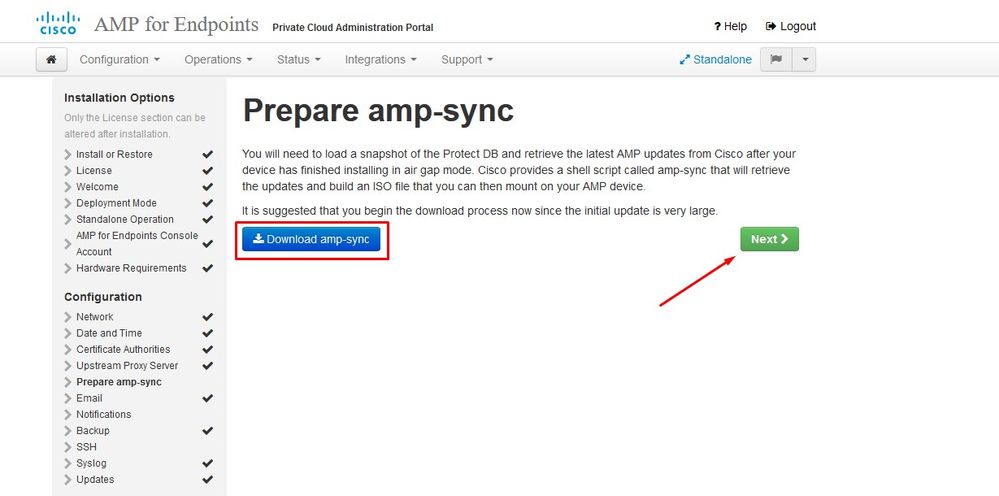

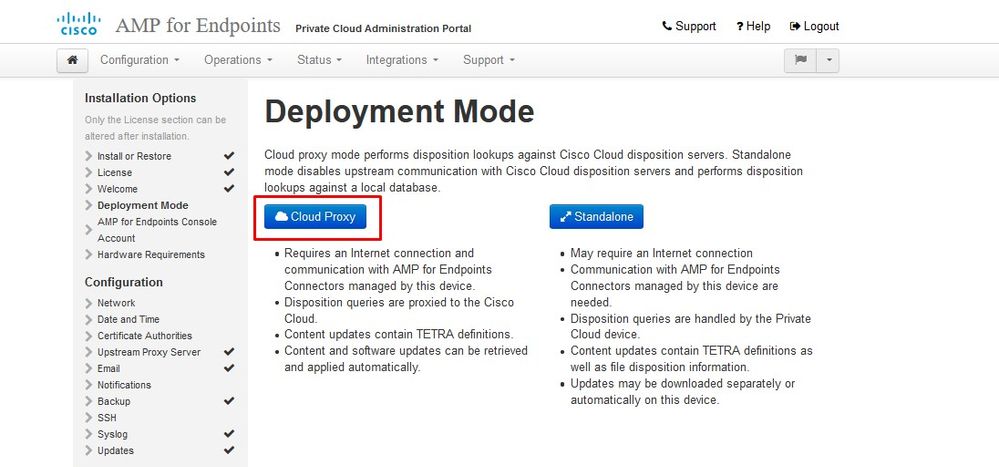

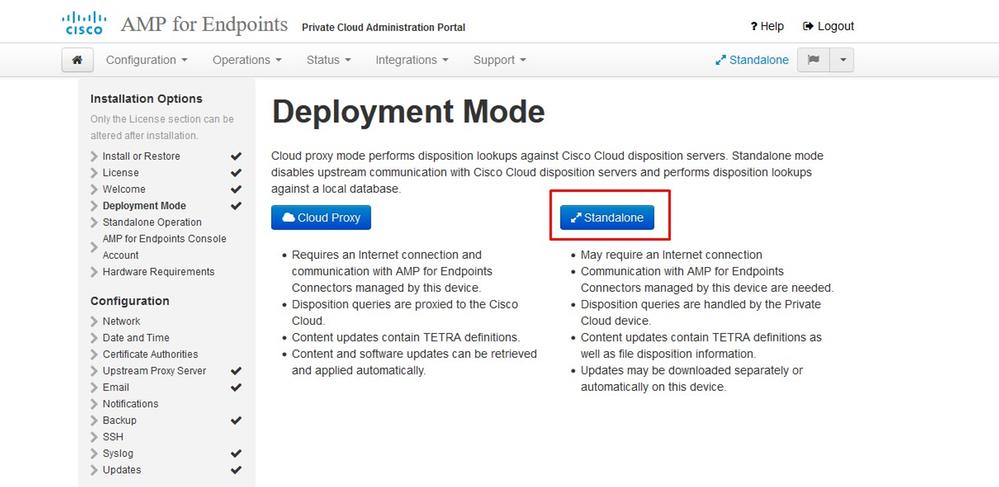

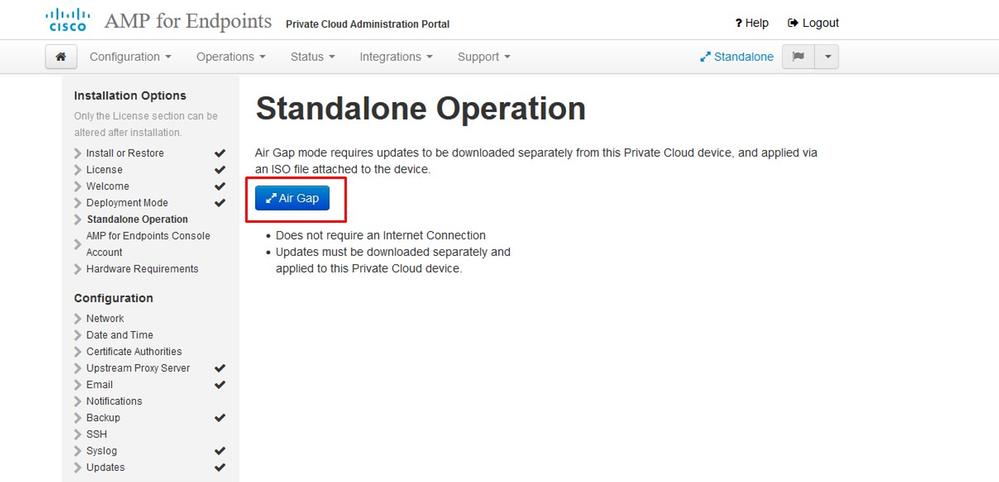

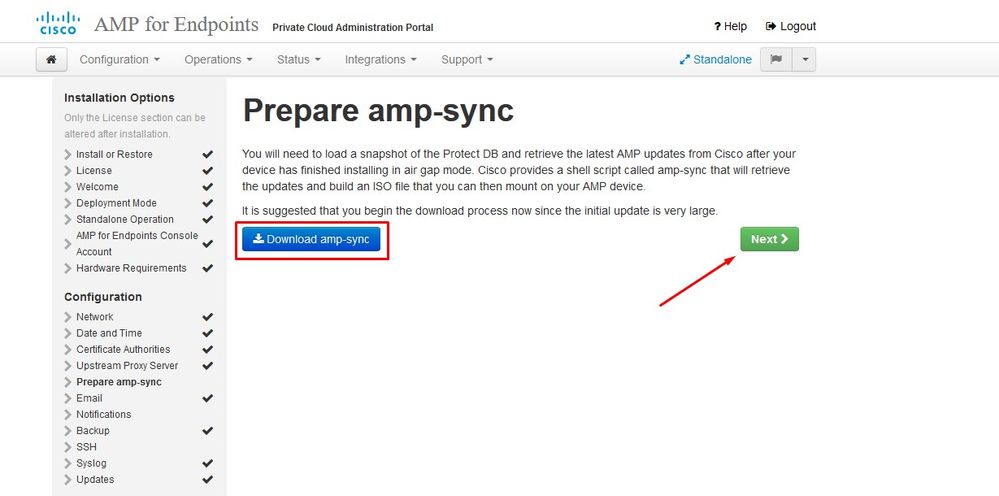

註意:請注意,在下一組幻燈片中,我們包含一些獨佔內容,如圖所示,這些內容僅是AIR GAP模式所獨有的,這些內容將被括起來並標籤為AIRGAP ONLY

︾ ︾ AIRGAP ONLY ︾ ︾

僅︽︽︽AIRGAP ︽

步驟 2:

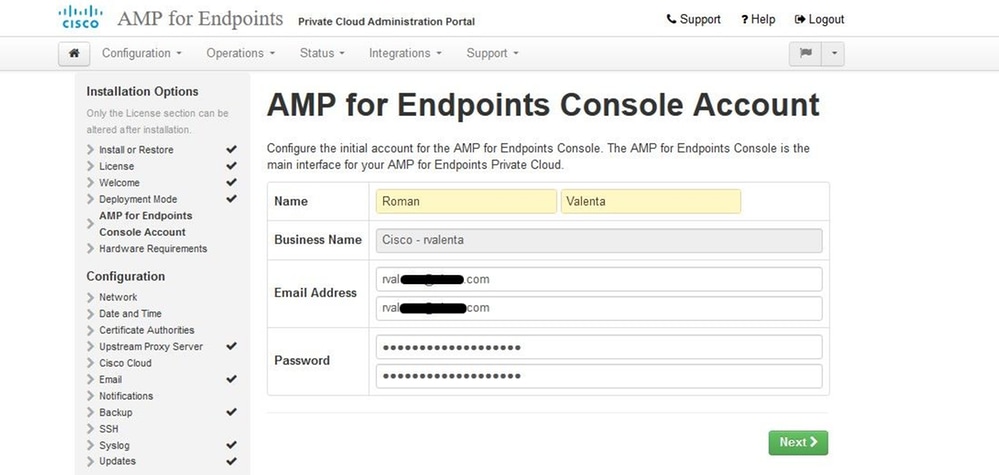

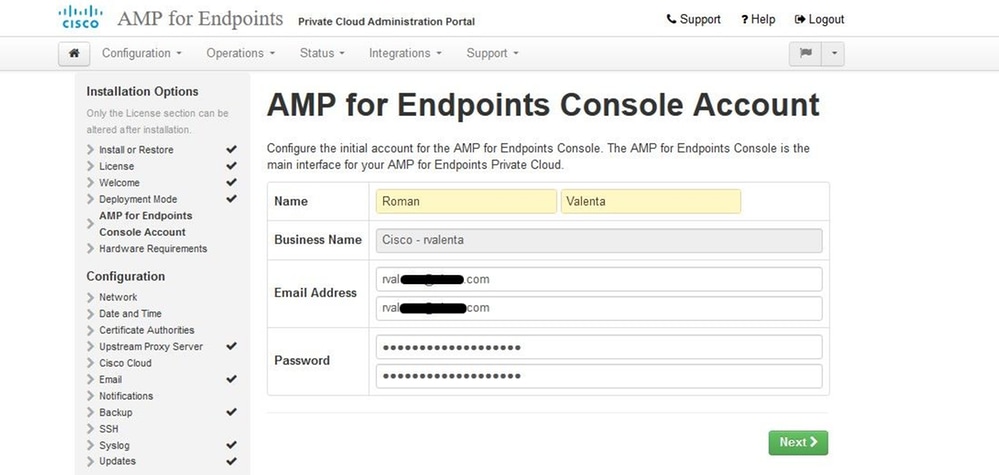

導航到Secure Endpoint Console Account頁。控制檯使用管理使用者來建立策略、電腦組並新增其他使用者。輸入控制檯帳戶的名稱、電子郵件地址和密碼。選擇Next。

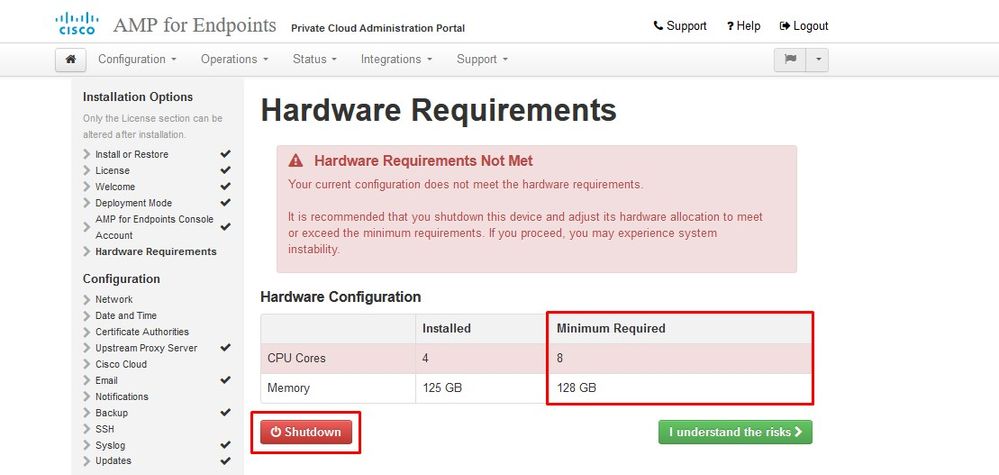

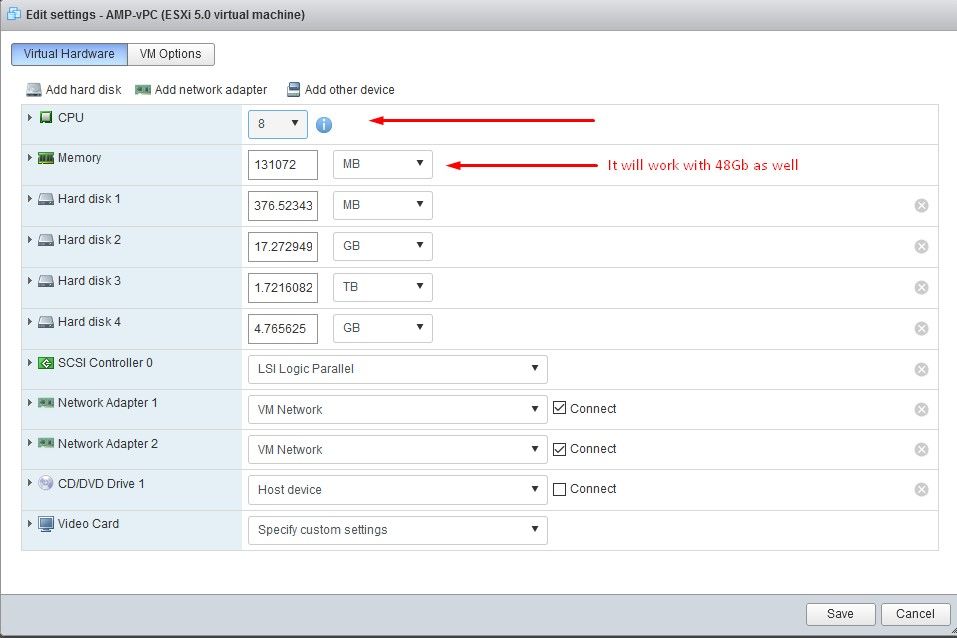

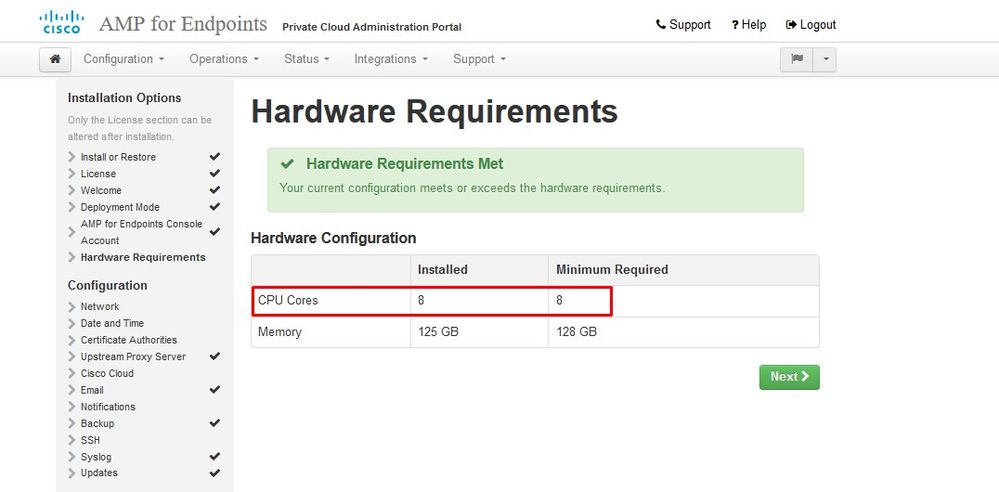

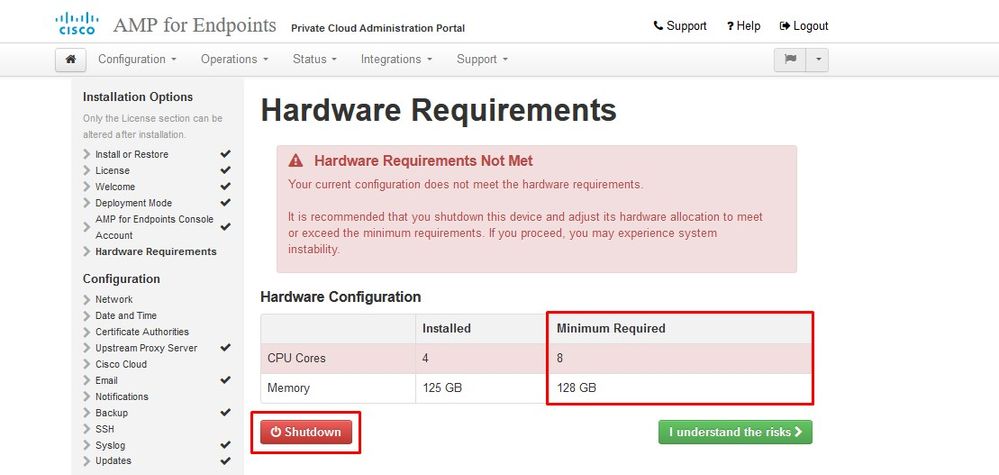

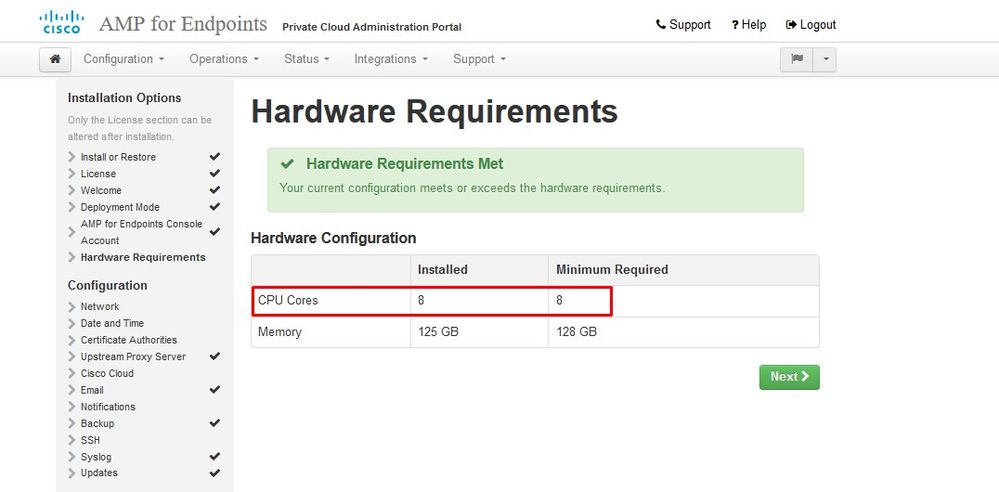

如果您在從OVA檔案部署時遇到此問題,則有兩個選擇:稍後繼續並修復此問題,或者關閉以便部署虛擬機器並進行相應調整。重新啟動後,繼續原來的位置。

註:這已在OVA檔案中修復,用於3.5.2版,該版本使用128GB RAM和8CPU核心正確載入

注意:僅使用推薦值,除非用於實驗

重新引導後,我們繼續原來的位置。

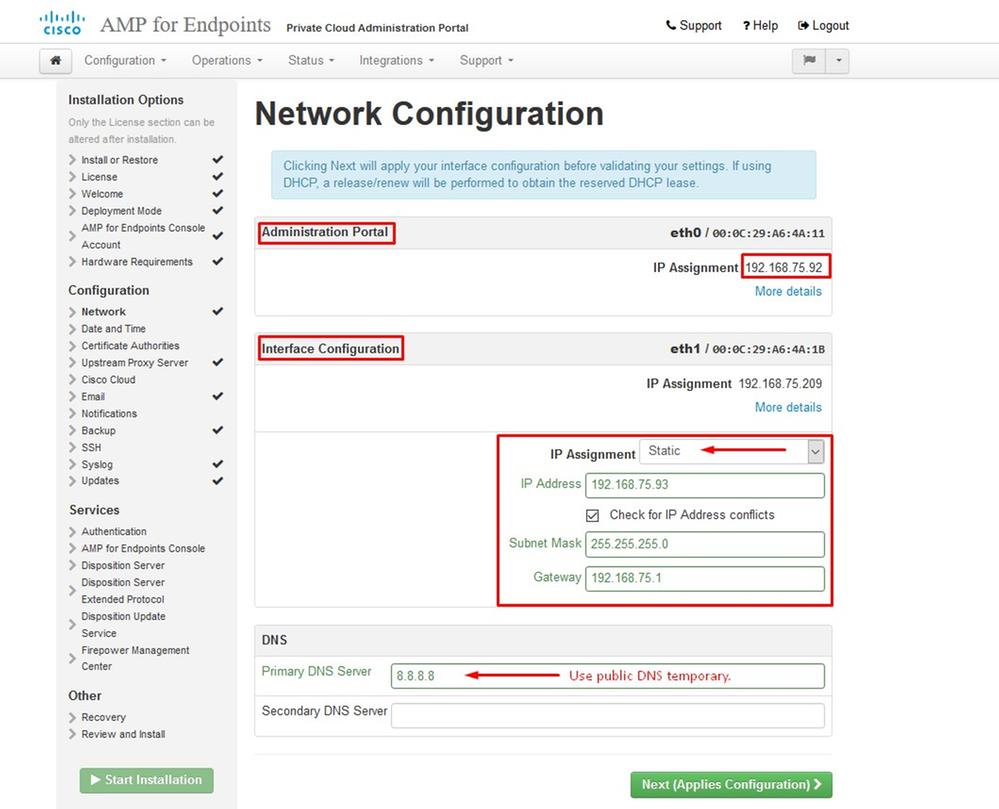

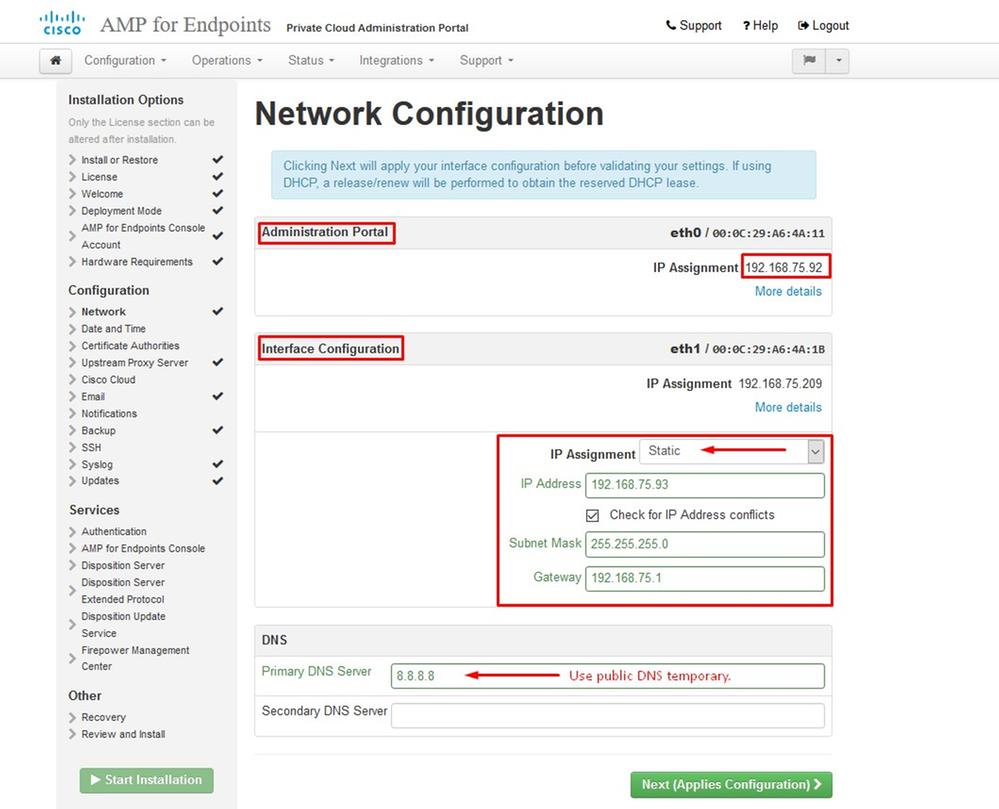

確保也使用靜態IP配置ETH1。

注意:除非您已為介面建立了MAC地址保留,否則永遠不能將裝置配置為使用DHCP。如果介面的IP地址發生更改,則可能會導致所部署的安全端點聯結器出現嚴重問題。如果未配置DNS伺服器,您可以使用公共DNS臨時服務器完成安裝。

步驟 3:

步驟 4:

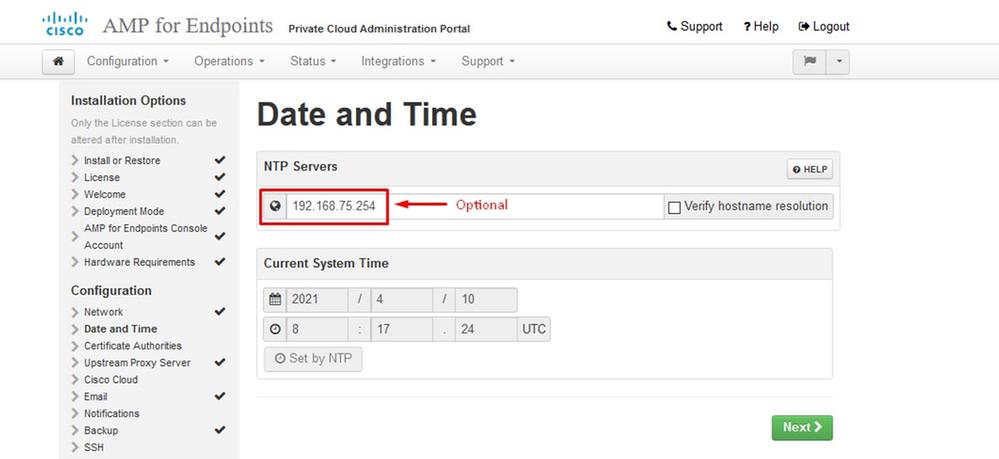

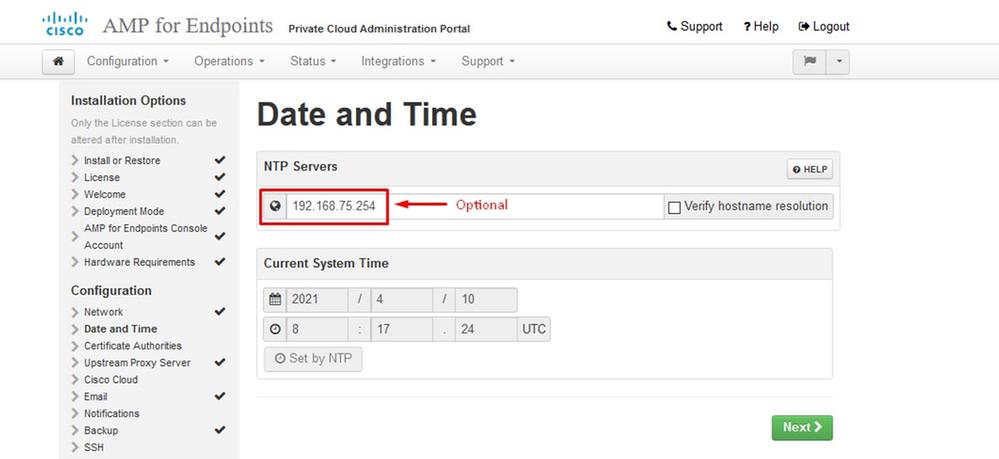

您將看到「日期和時間」頁面。輸入要用於日期和時間同步的一個或多個NTP伺服器的地址。您可以使用內部或外部NTP伺服器,並指定多個逗號或空格分隔清單。將時間與瀏覽器同步,或從裝置控制檯運行amp-ctl ntpdate以強制與NTP伺服器進行即時時間同步。選擇Next。

︾ ︾ AIRGAP ONLY ︾ ︾

僅︽︽︽AIRGAP ︽

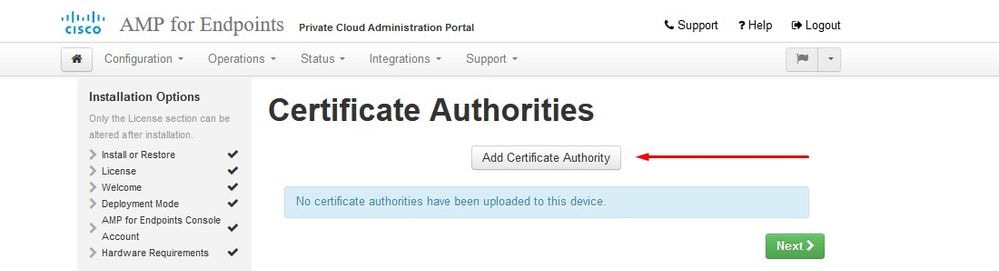

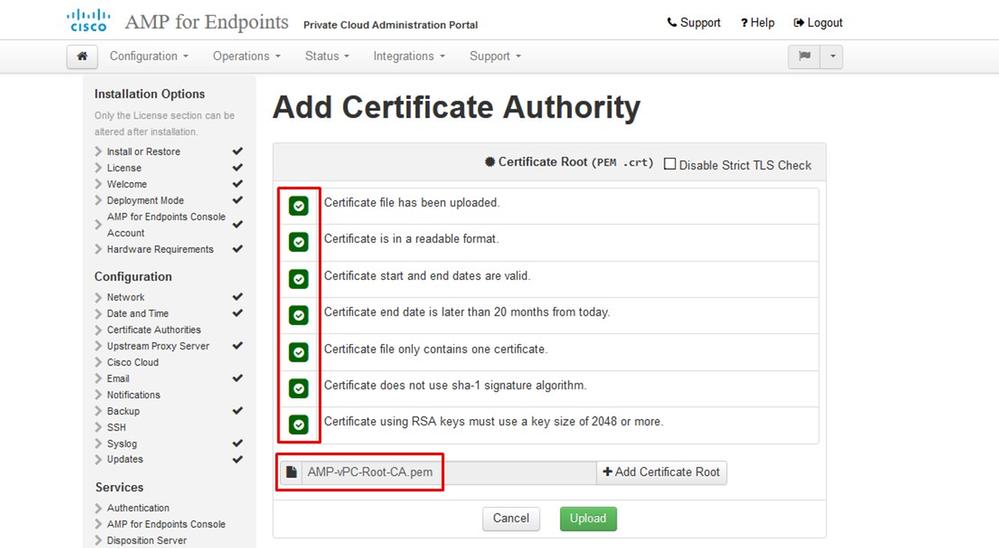

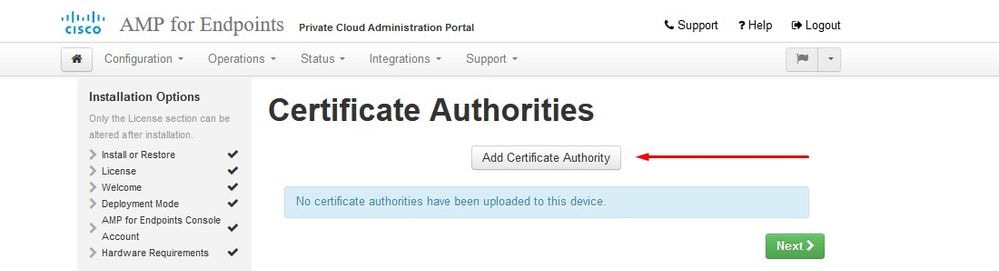

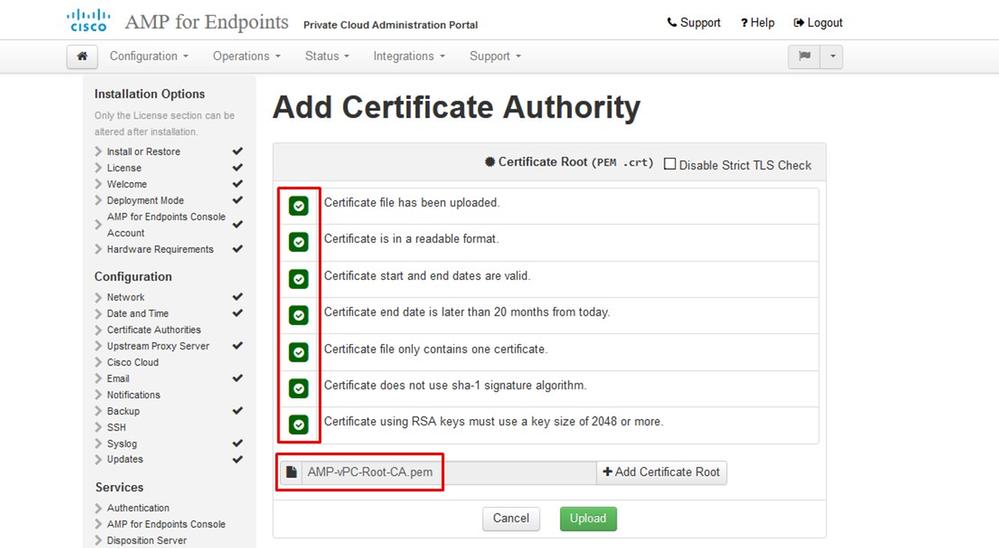

步驟 5:

您將看到「Certificate Authorities」頁面,如下圖所示。在Add Certificate Authority上選擇以新增根證書。

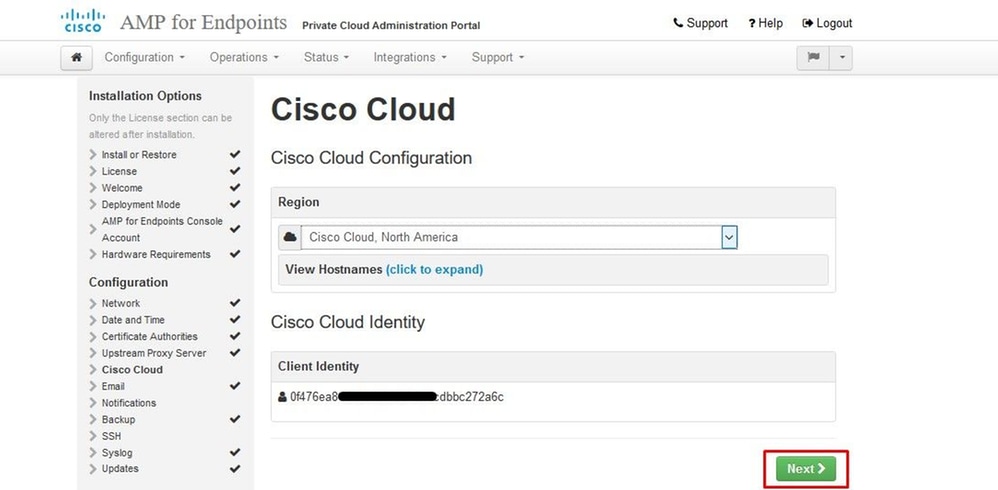

步驟 6:

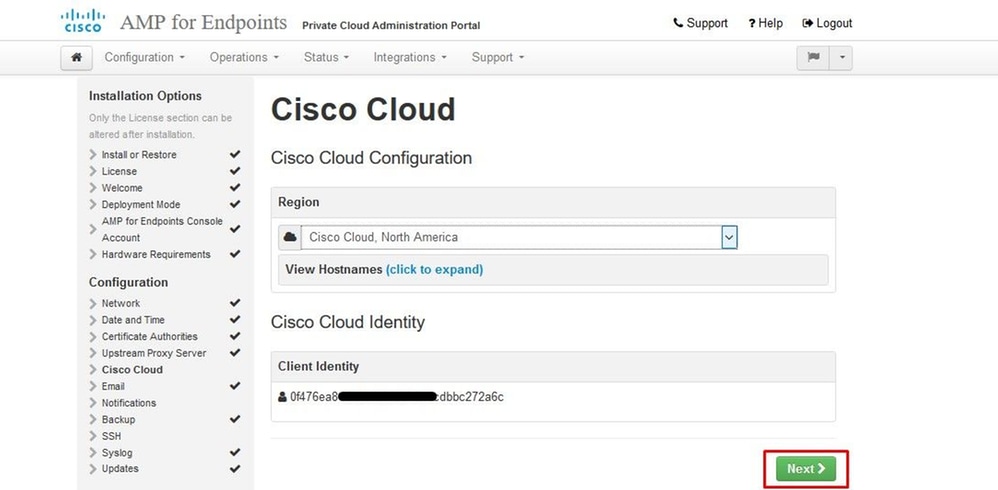

下一步是設定Cisco Cloud頁面,如下圖所示。選擇適當的思科雲區域。如果需要為安全終結點私有雲裝置建立防火牆例外,以便與思科雲進行通訊以查詢檔案和更新裝置,請展開檢視主機名。選擇Next。

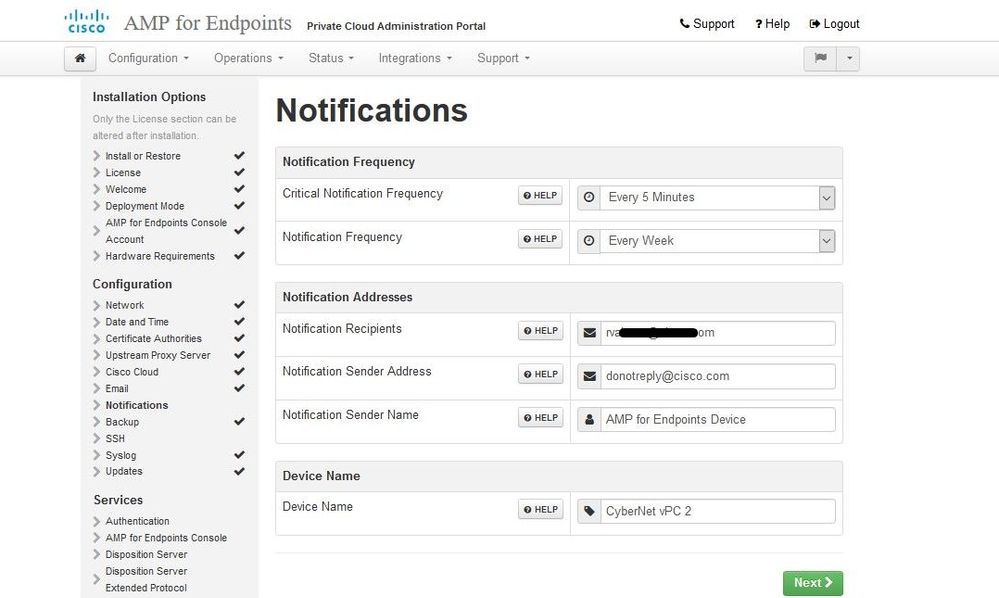

步驟 7:

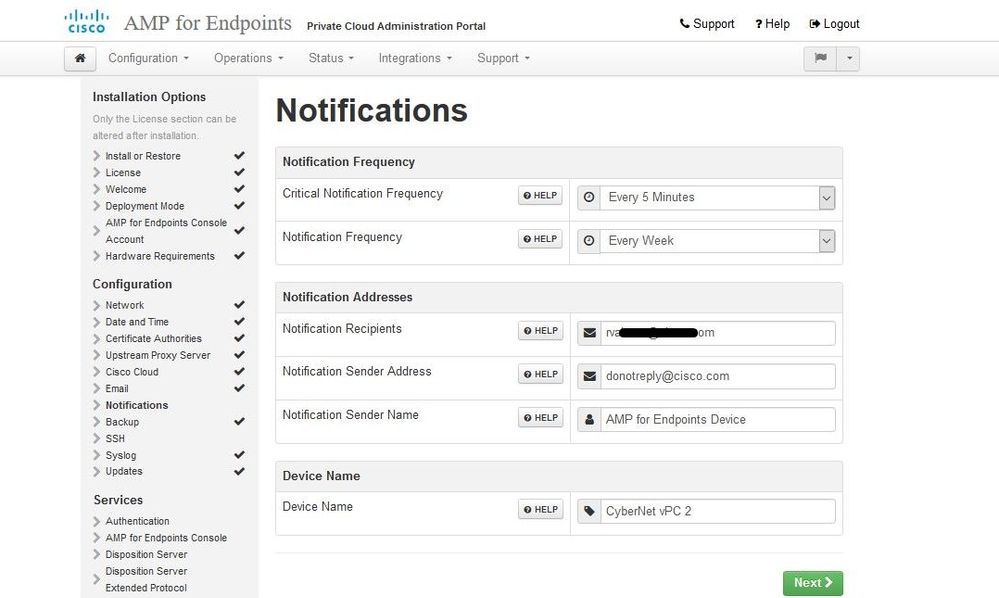

導覽至通知頁面,如下圖所示。選擇關鍵通知和定期通知的頻率。輸入要接收安全終端裝置警報通知的電子郵件地址。您可以使用電子郵件別名,也可以通過逗號分隔清單指定多個地址。您還可以指定裝置使用的發件人姓名和電子郵件地址。這些通知與安全終結點控制檯訂閱不同。如果您有多個安全終端私有雲裝置,您還可以指定唯一的裝置名稱。選擇Next。

步驟 8:

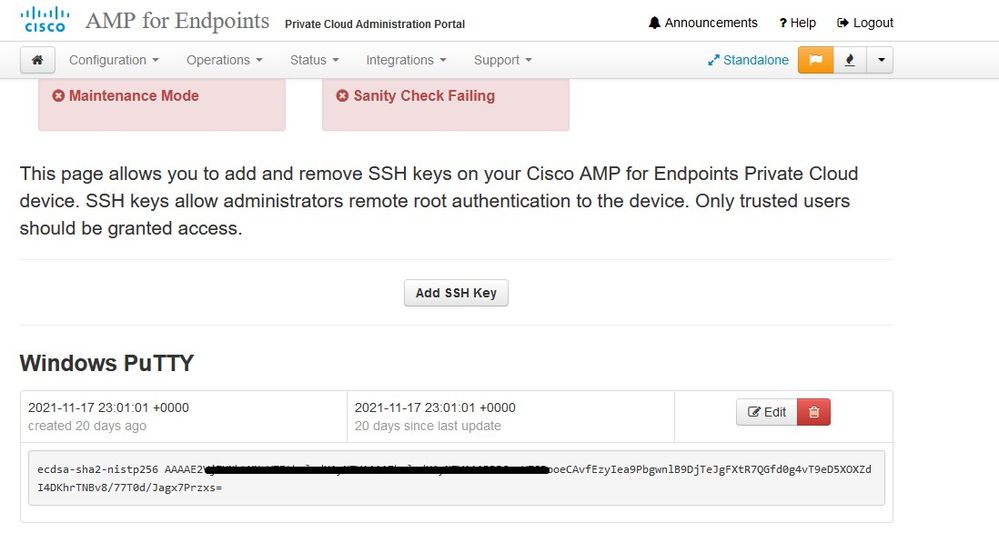

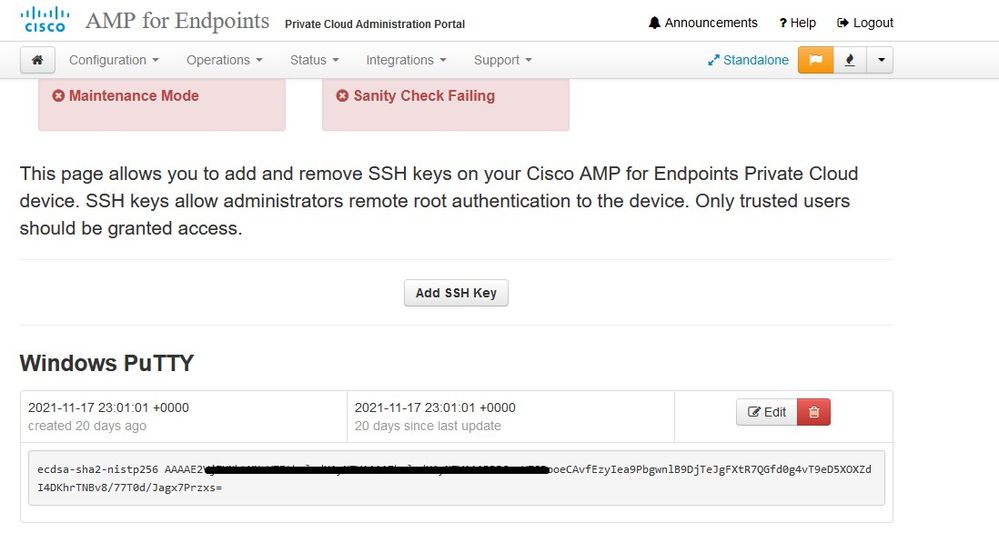

接下來,導航到SSH Keys頁面,如下圖所示。選擇Add SSH Key以輸入您要新增到裝置的所有公鑰。SSH金鑰允許您通過具有根使用者許可權的遠端shell訪問裝置。只能向受信任的使用者授予訪問許可權。您的私有雲裝置需要OpenSSH格式的RSA金鑰。您可以稍後通過管理門戶中的Configuration > SSH新增更多SSH金鑰。選擇Next。

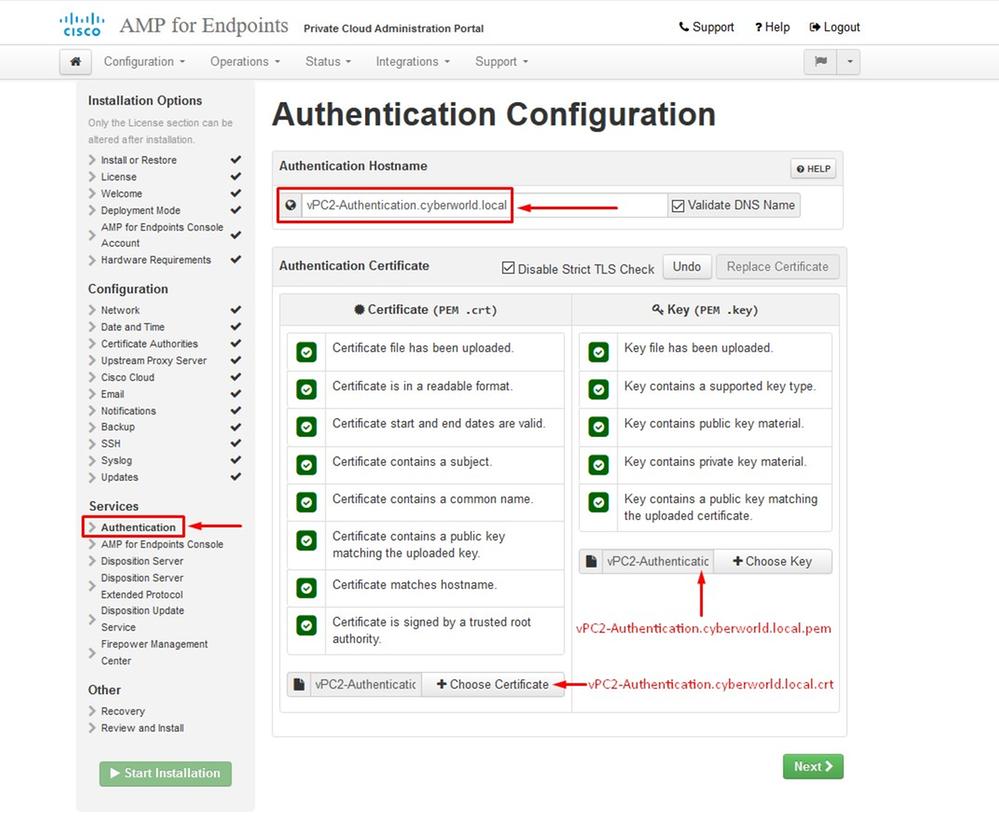

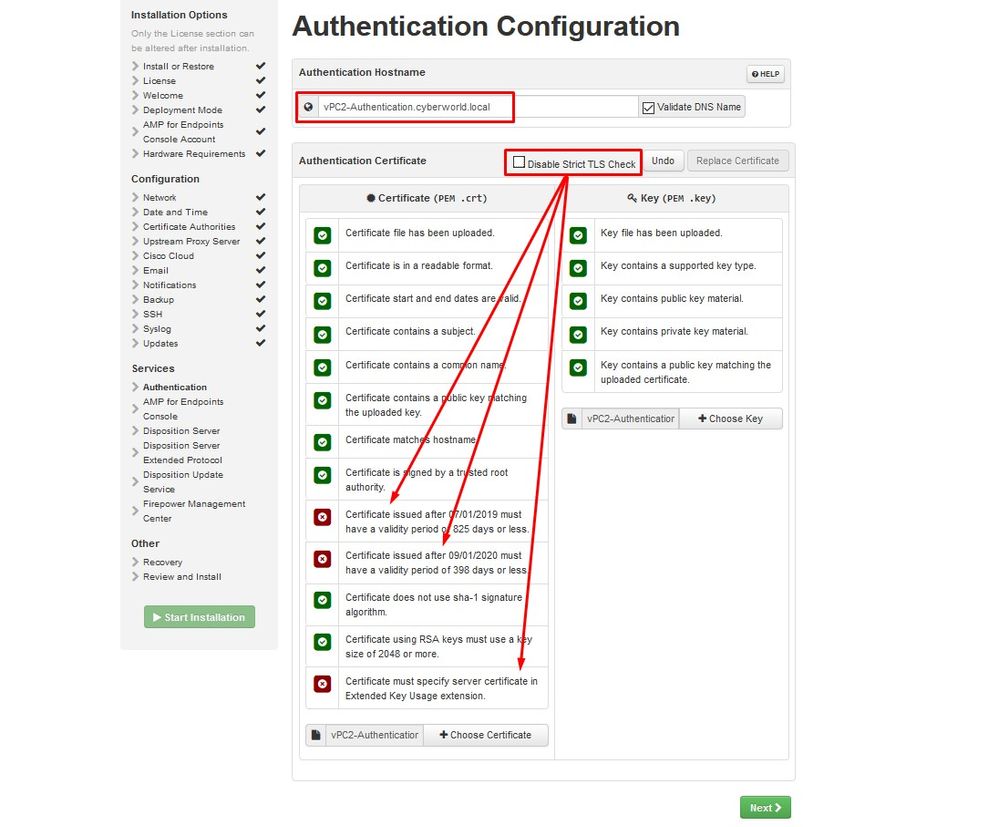

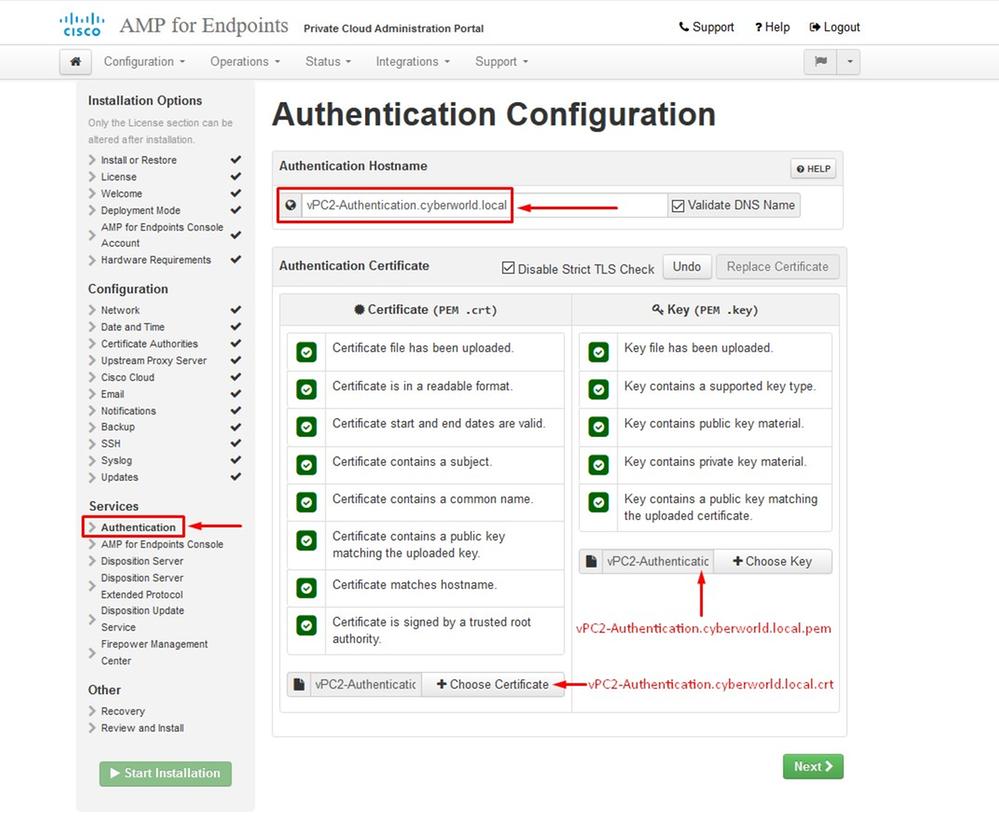

接下來您會看到Services部分。在接下來的頁面中,您需要為這些裝置服務分配主機名並上傳適當的證書和金鑰對。在接下來的幾張幻燈片中,我們可以看到6個證書中一個的配置。

服務

步驟 1:

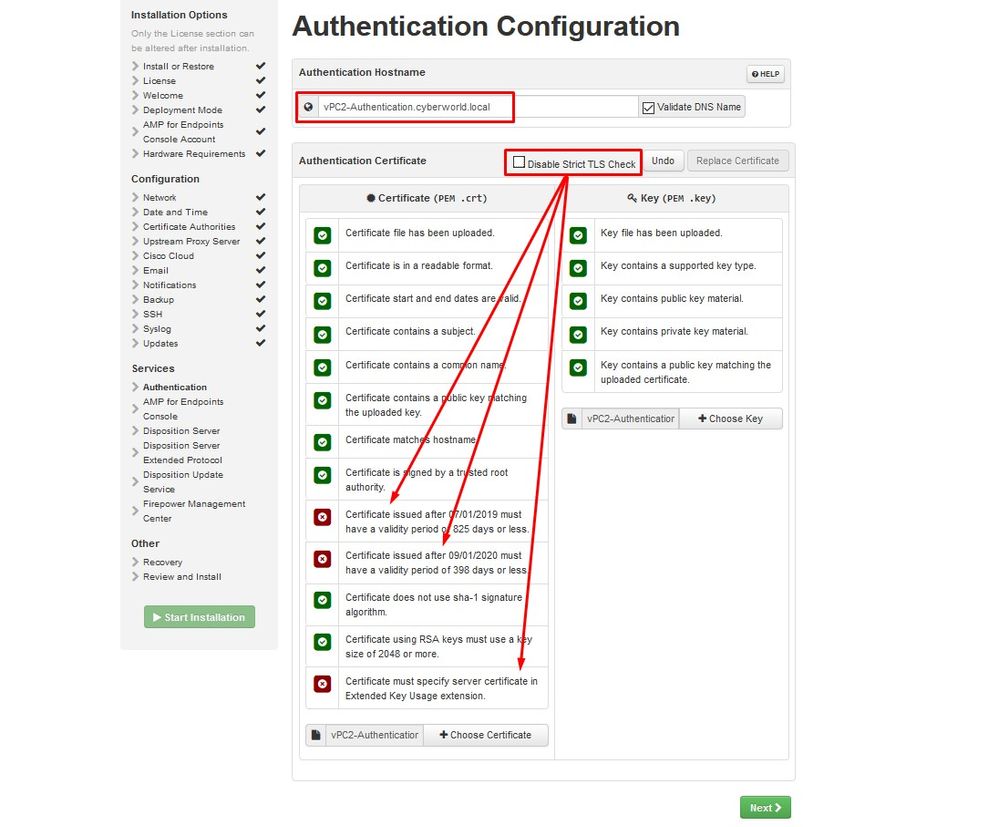

在配置過程中,您可能會遇到這些錯誤。

您可能會注意到的第一個「錯誤」會以3個箭頭突出顯示。要跳過此步驟,只需取消選中「禁用嚴格TLS檢查」

沒有嚴格TLS檢查

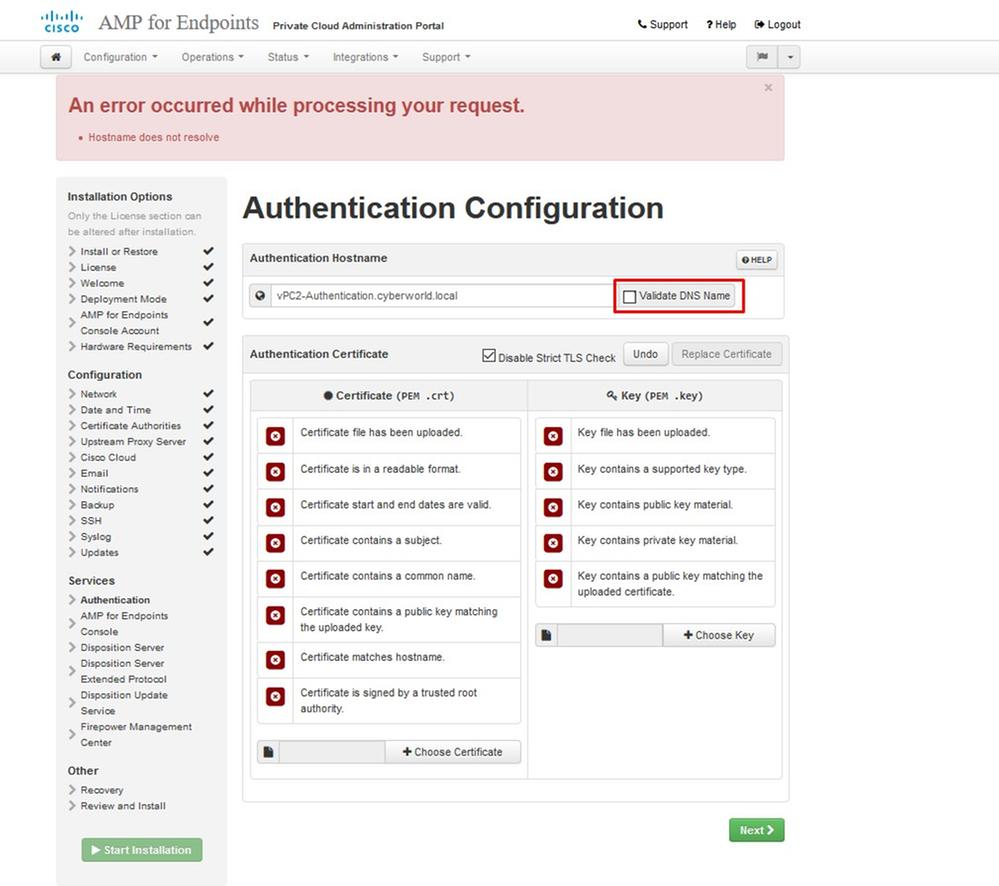

步驟 2:

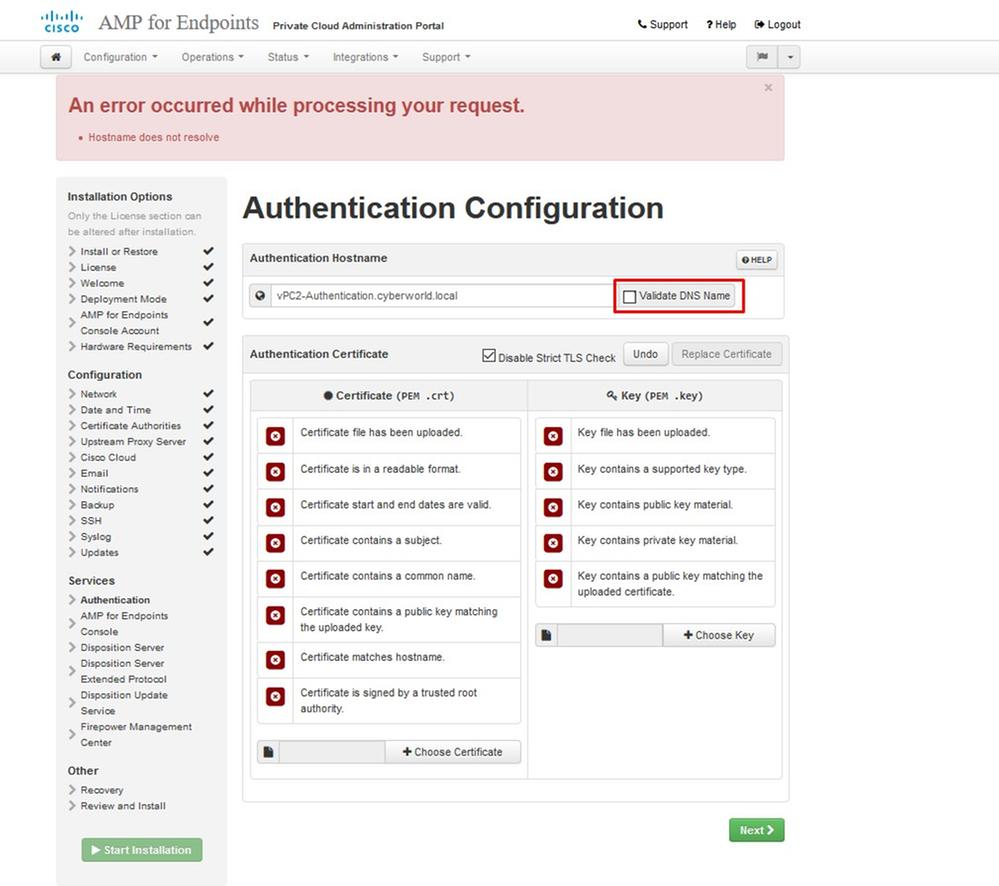

如果您未選中「Validate DNS Name」,則會出現下一個錯誤。你有兩個選擇。

#1:取消選中驗證DNS複選標籤

#2:返回到DNS伺服器並配置其餘主機記錄。

現在,對剩餘的證書再重複相同進程五次。

驗證

— 身份驗證服務可在私有雲的未來版本中使用,以處理使用者身份驗證。

安全終端主控台

— 控制檯是安全終結點管理員可以訪問安全終結點控制檯的DNS名稱,安全終結點聯結器可接收新的策略和更新。

處置伺服器

— 處置伺服器是安全終結點聯結器傳送和檢索雲查詢資訊的DNS名稱。

Disposition Server — 擴展協定

— 處置伺服器 — 擴展協定是較新的安全端點聯結器傳送和檢索雲查詢資訊的DNS名稱。

處置更新服務

— 將Cisco Threat Grid裝置連結到私有雲裝置時,會使用Disposition Update Service。Threat Grid裝置用於從安全終端控制檯傳送要分析的檔案,而Threat Grid使用Disposition Update Service在檔案分析後更新其處置情況(清除或惡意)。

Firepower管理中心

- Firepower管理中心連結可將Cisco Firepower管理中心(FMC)裝置連結到您的私有雲裝置。這允許您在FMC控制面板中顯示安全終結點資料。有關FMC與安全端點整合的詳細資訊,請參閱您的FMC文檔。

注意:一旦裝置完成安裝,就無法更改主機名。

記下所需的主機名。您需要為安全終端私有雲建立六條唯一的DNS A記錄。每個記錄都指向虛擬私有雲控制檯介面(eth1)的相同IP地址,並且必須由私有雲和安全終端進行解析。

步驟 3:

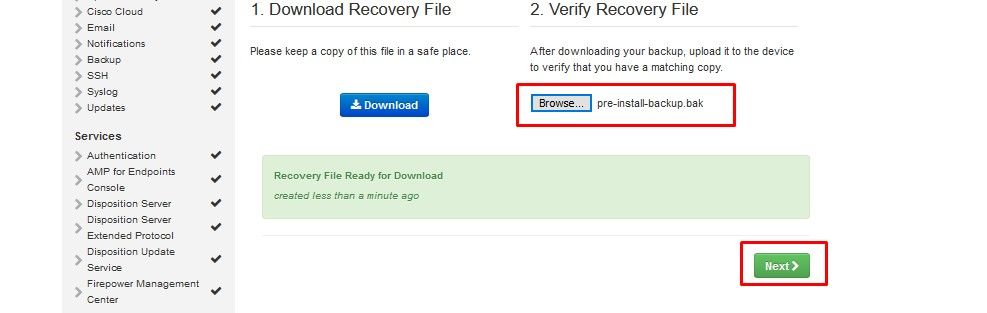

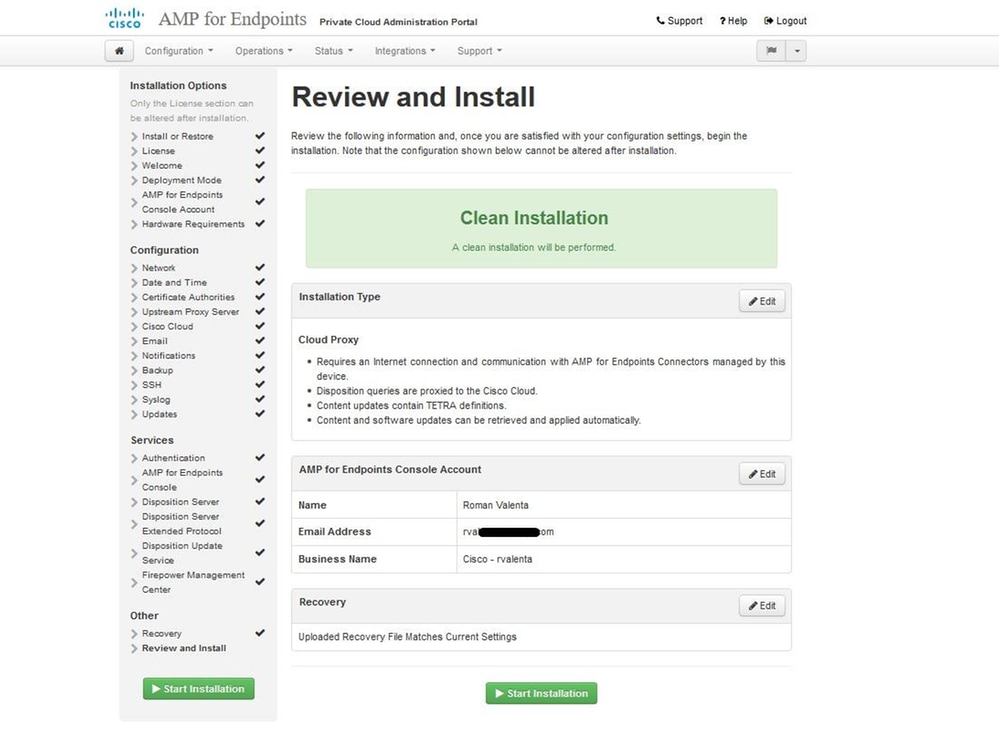

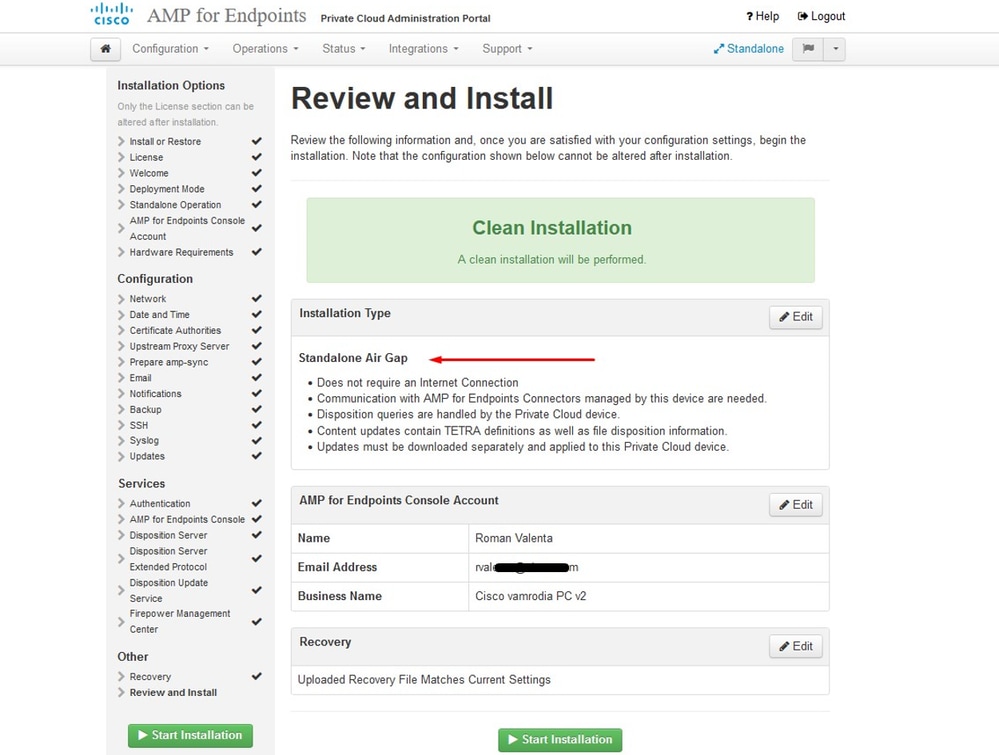

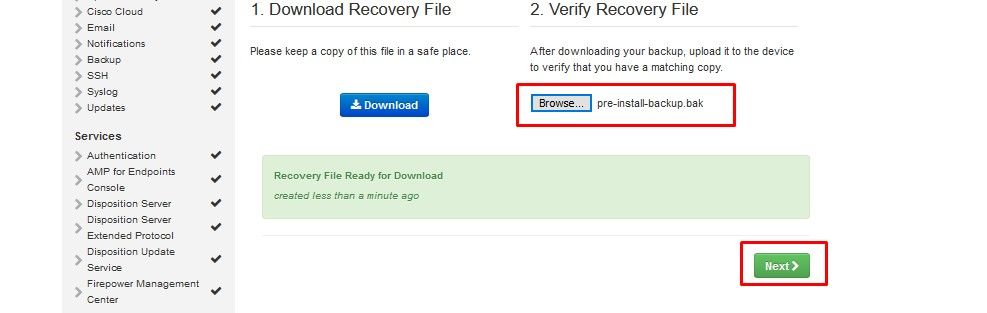

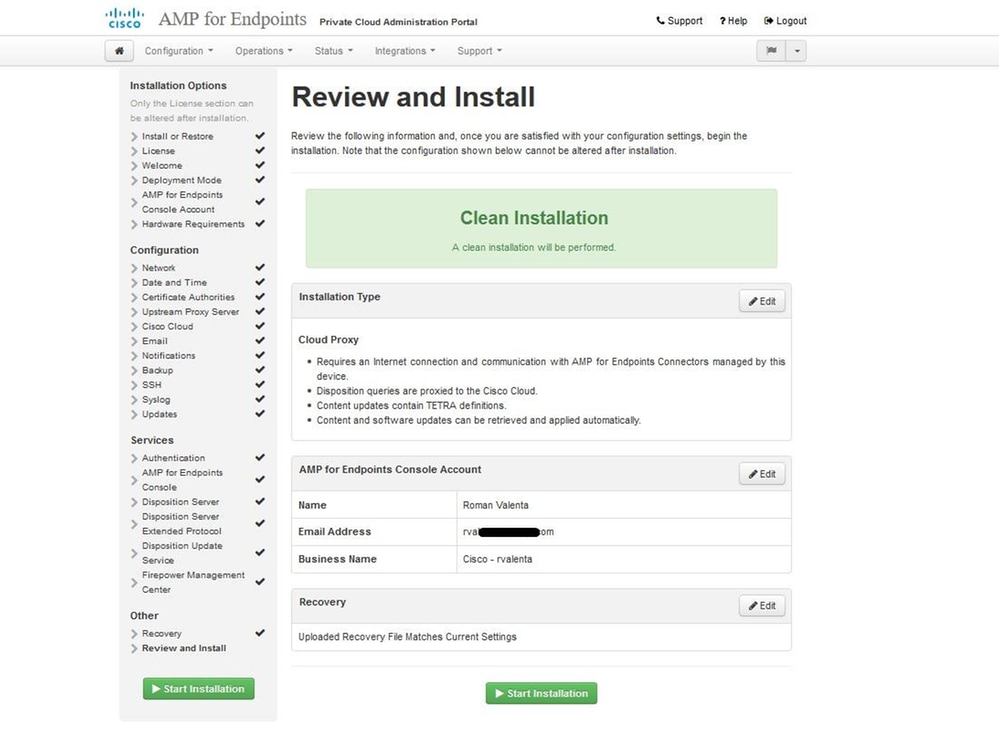

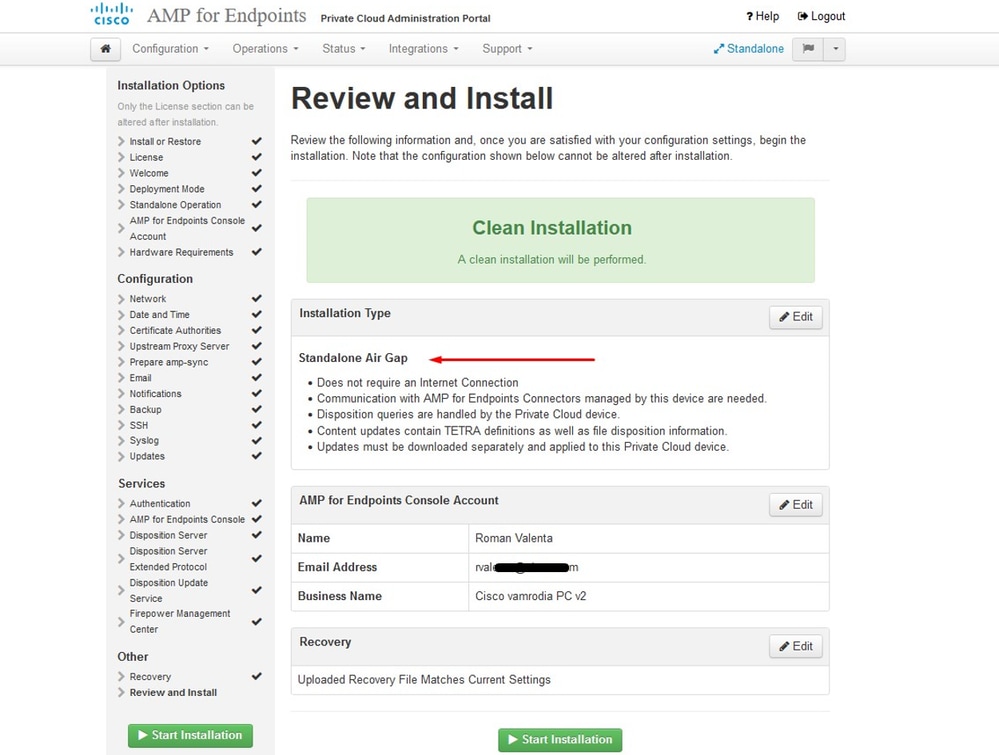

在下載下一頁上,然後驗證Recovery File。

您將看到「Recovery(恢復)」頁面,如下圖所示。開始安裝之前,您必須下載並驗證配置的備份。恢復檔案包含所有配置以及伺服器金鑰。如果丟失恢復檔案,您將無法恢復配置,並且必須重新安裝所有Secure Endpoint聯結器。如果沒有原始金鑰,您必須使用新金鑰重新配置整個私有雲基礎設施。恢復檔案包含與opadmin門戶相關的所有配置。備份檔案包含恢復檔案的內容以及任何儀表板門戶資料(如事件、聯結器歷史記錄等)。如果只想恢復opadmin而不恢復事件資料和所有資料,則可以使用恢復檔案。如果從備份檔案還原,則會還原opadmin和儀表板門戶資料。

選擇「Download」,將備份儲存到本地電腦。下載檔案後,選擇Choose File上傳備份檔案並驗證其未損毀。選擇下一步以驗證檔案並繼續。

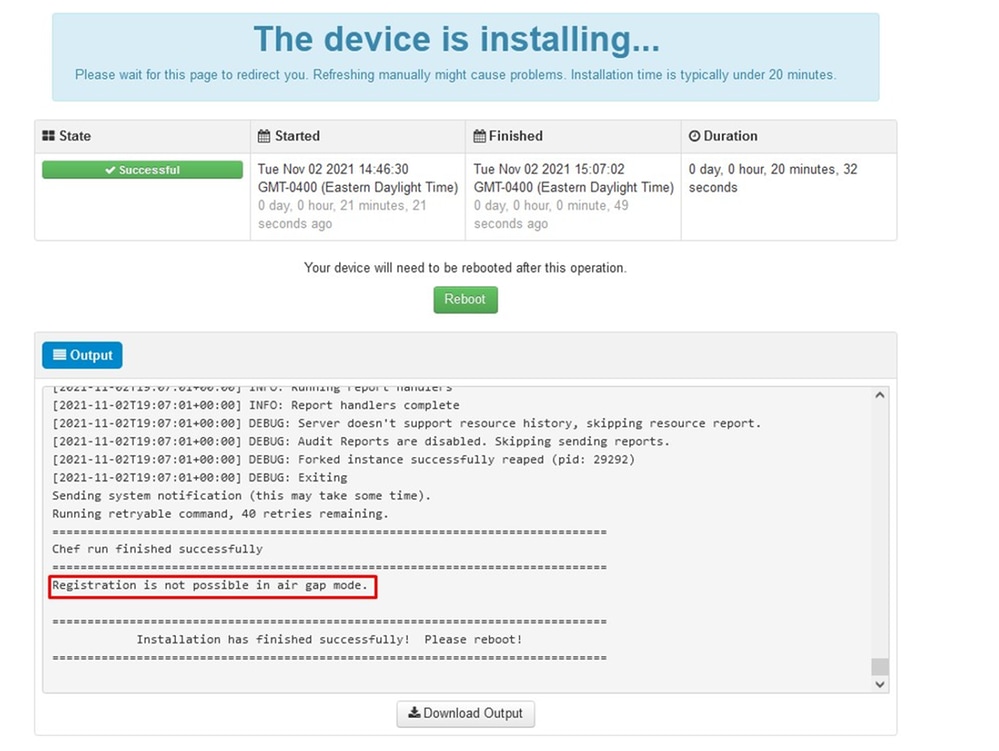

︾ ︾ AIRGAP ONLY ︾ ︾

僅︽︽︽AIRGAP ︽

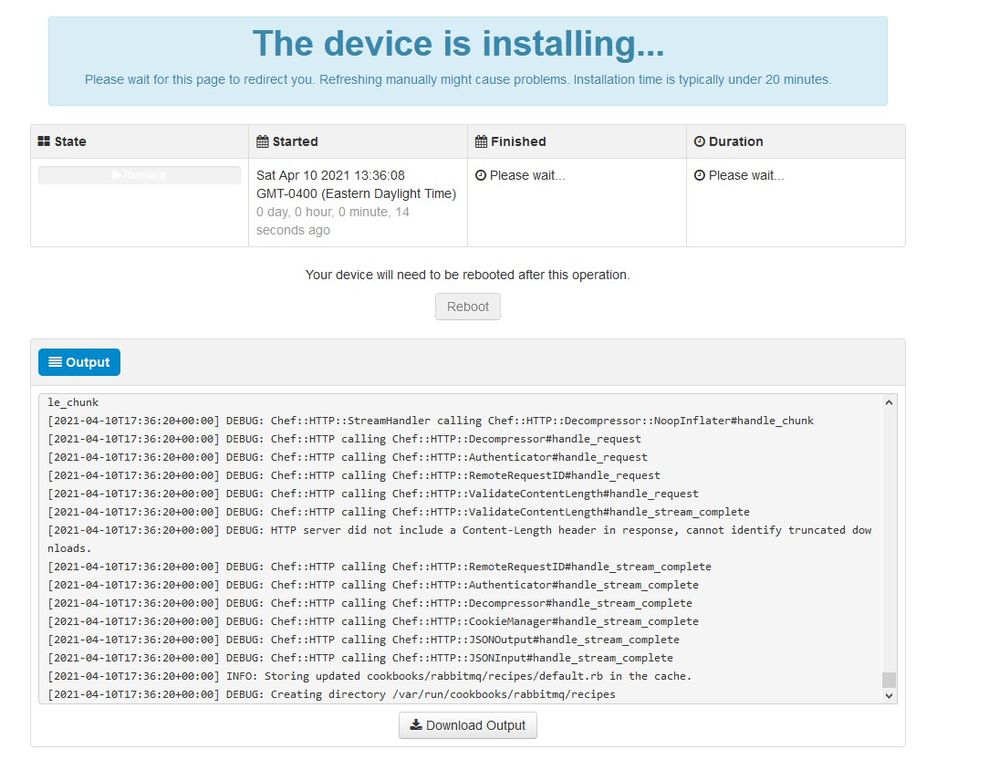

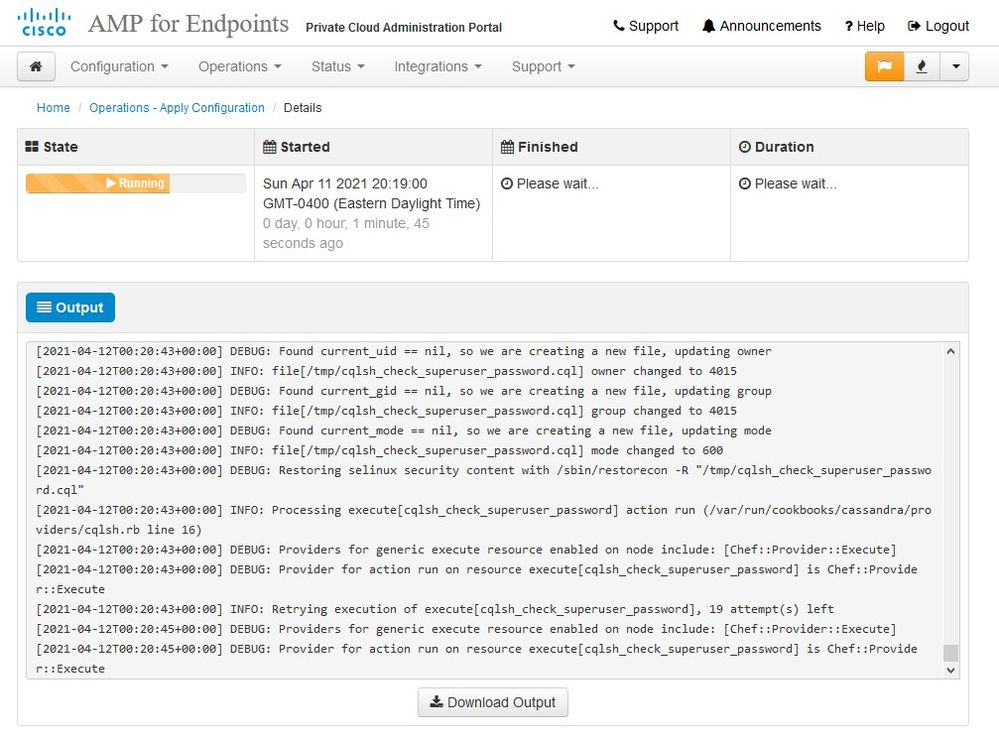

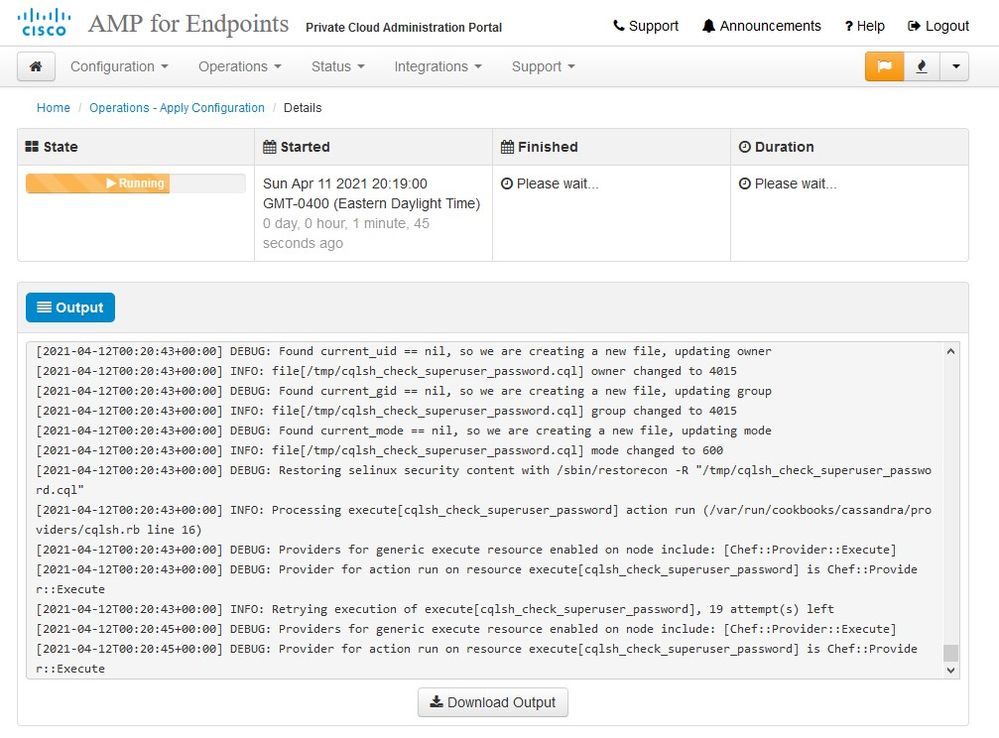

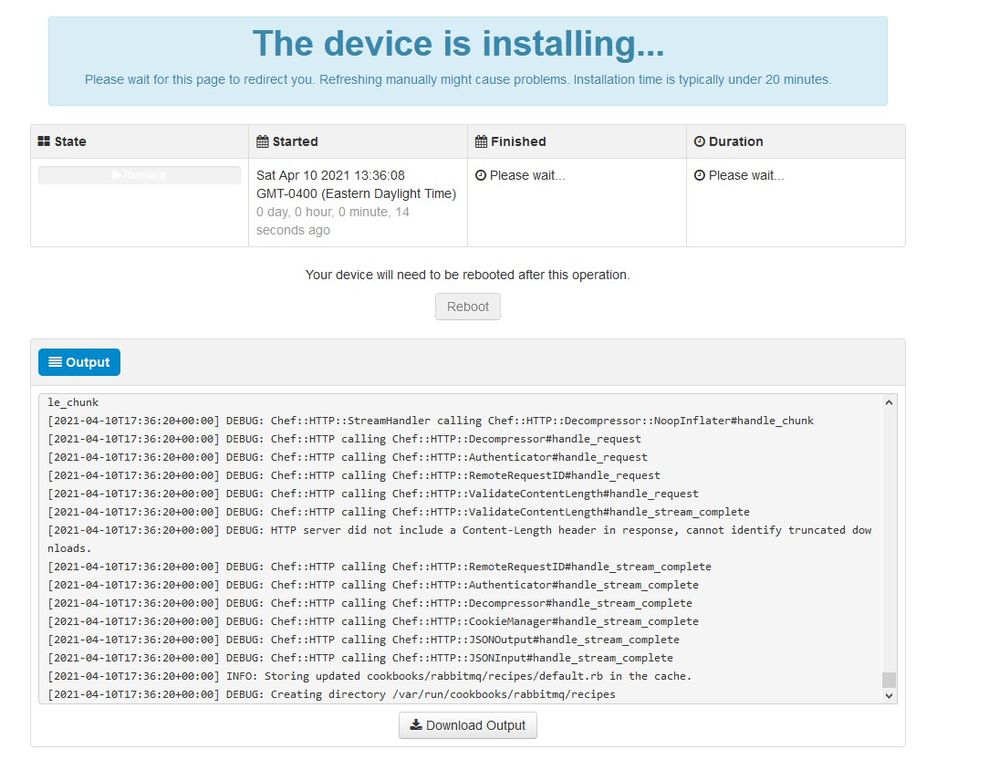

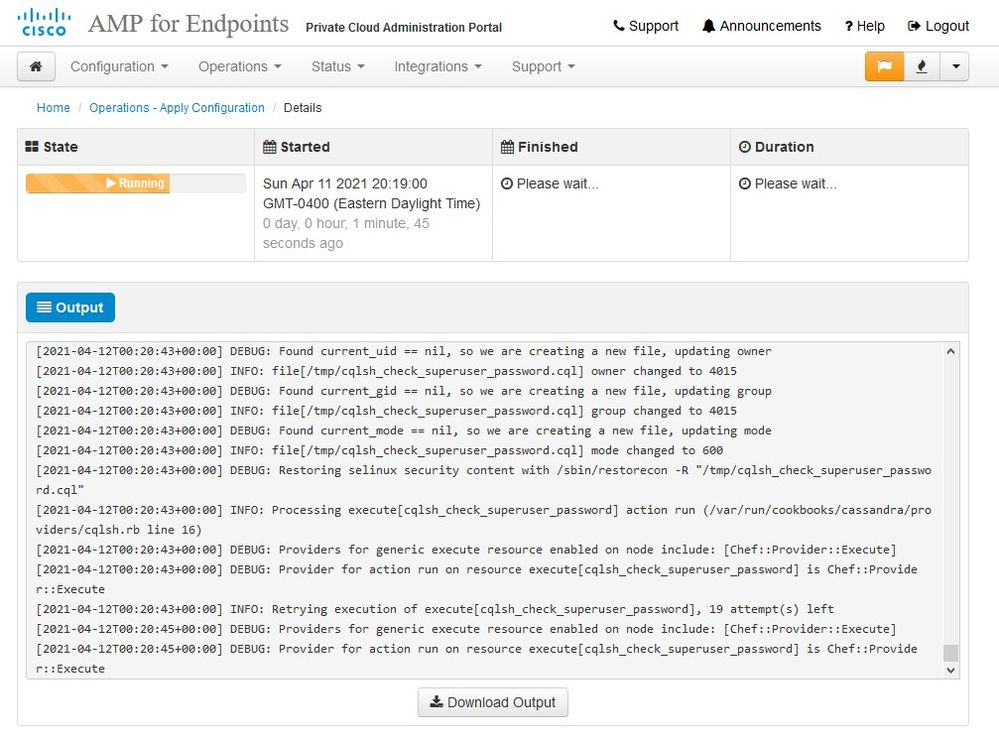

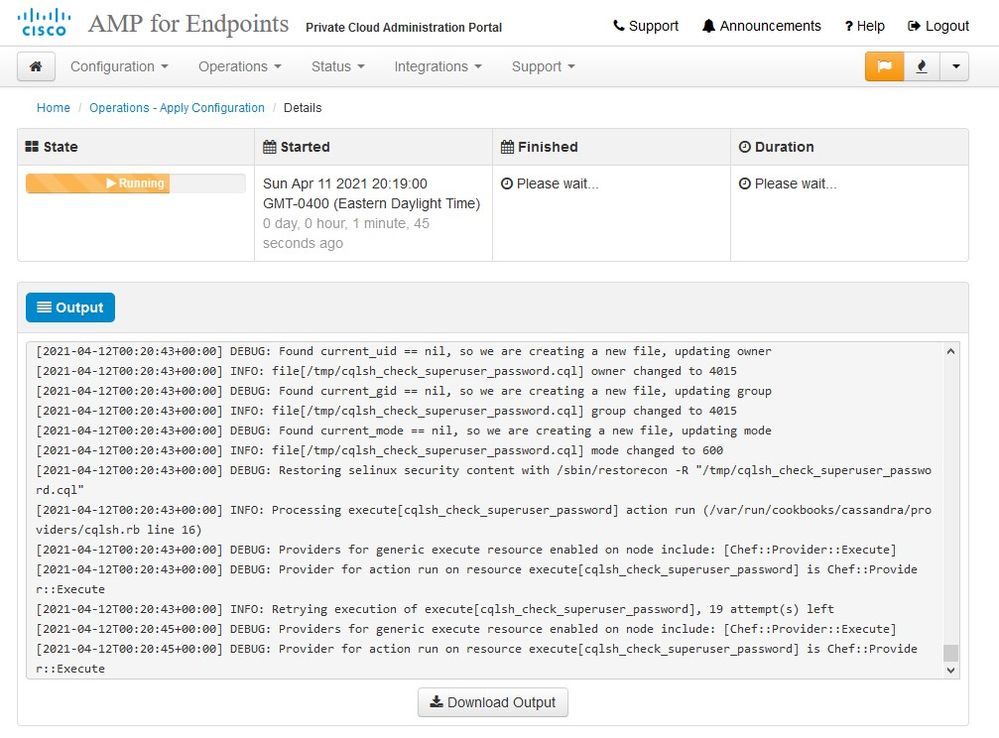

你看見類似這樣的輸入……

注意:當您處於此頁上時,不要刷新,因為它可能會導致問題。

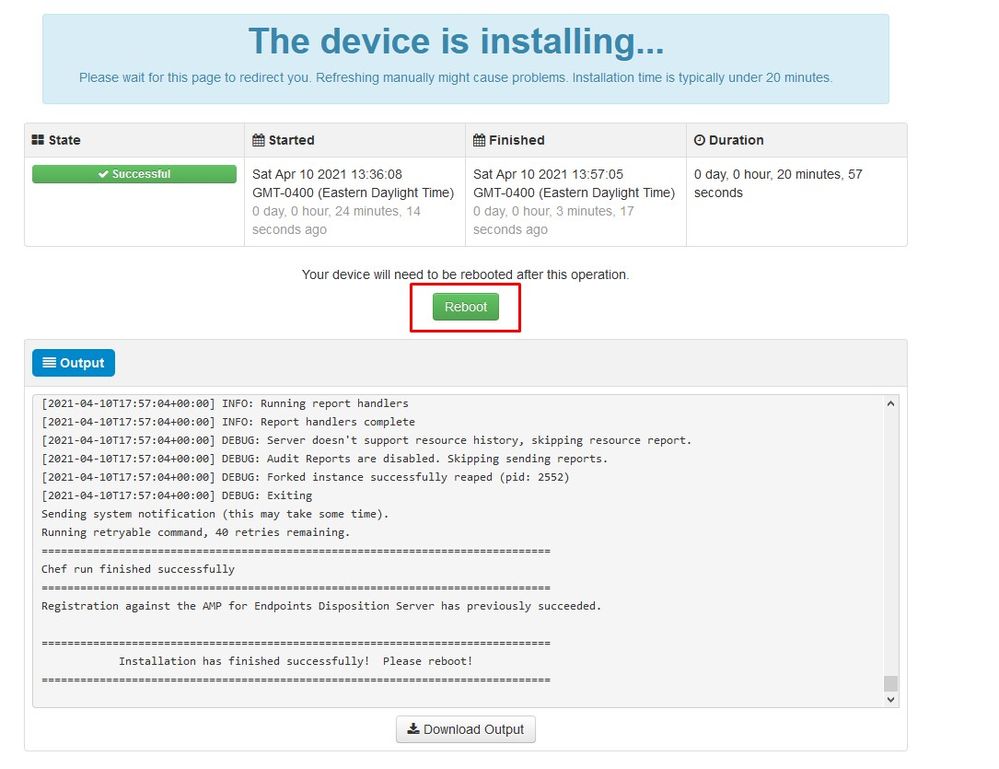

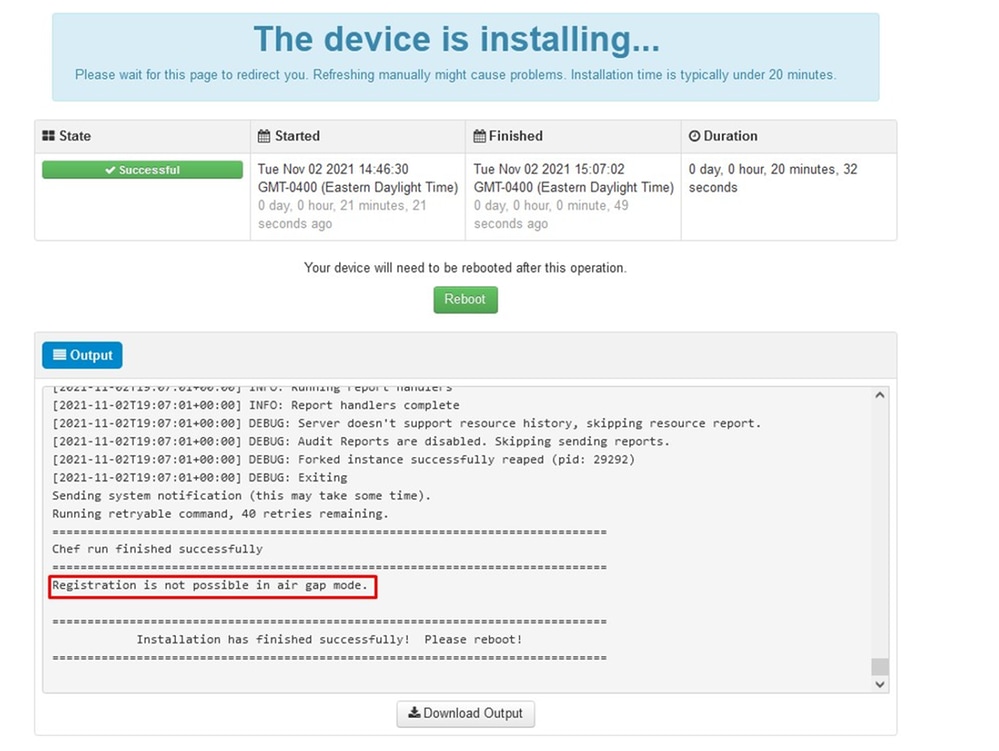

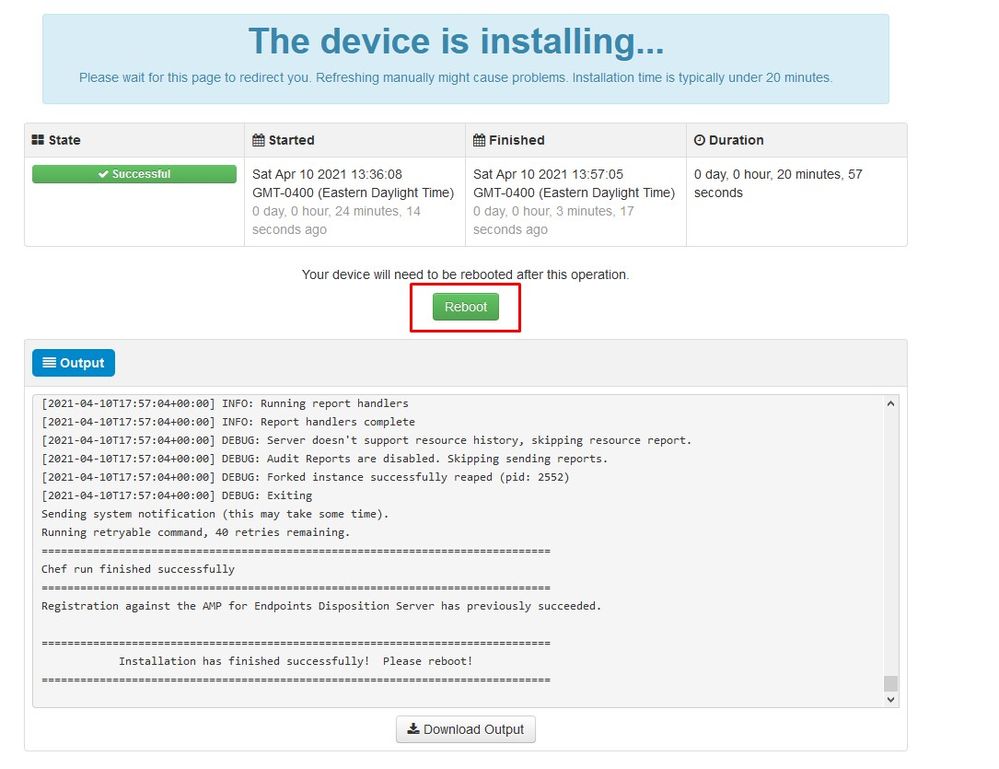

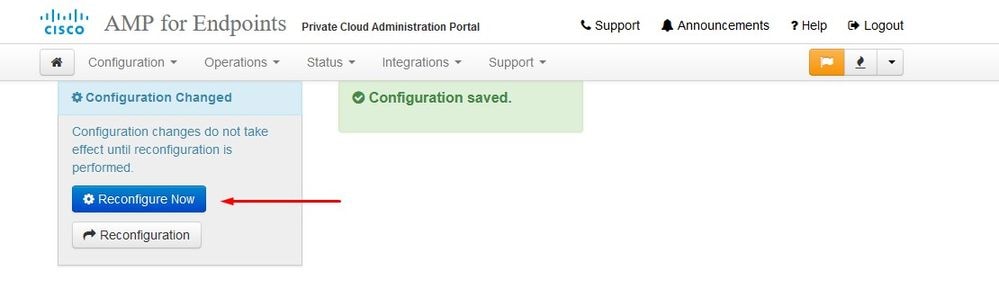

安裝完成後,按重新啟動按鈕

︾ ︾ AIRGAP ONLY ︾ ︾

僅︽︽︽AIRGAP ︽

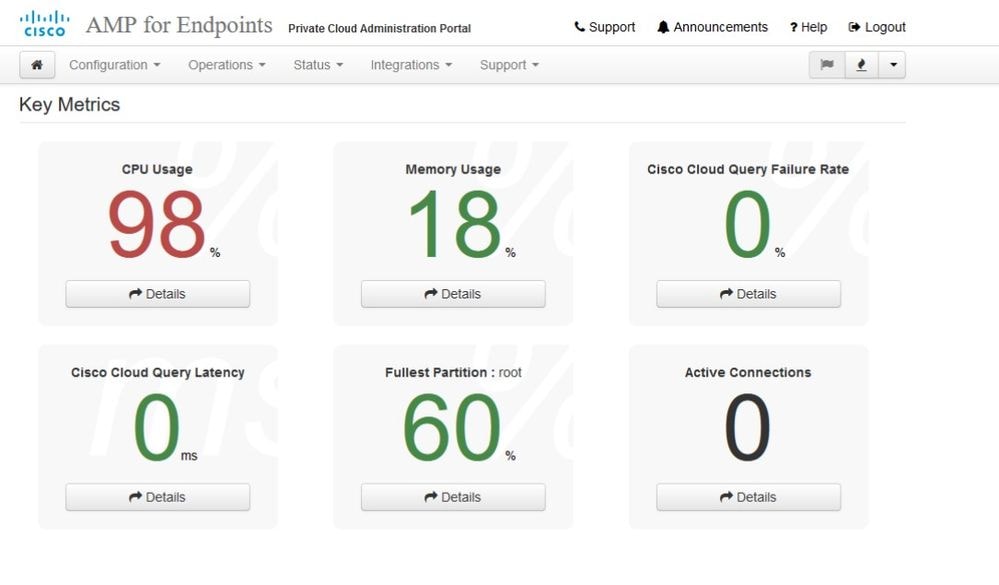

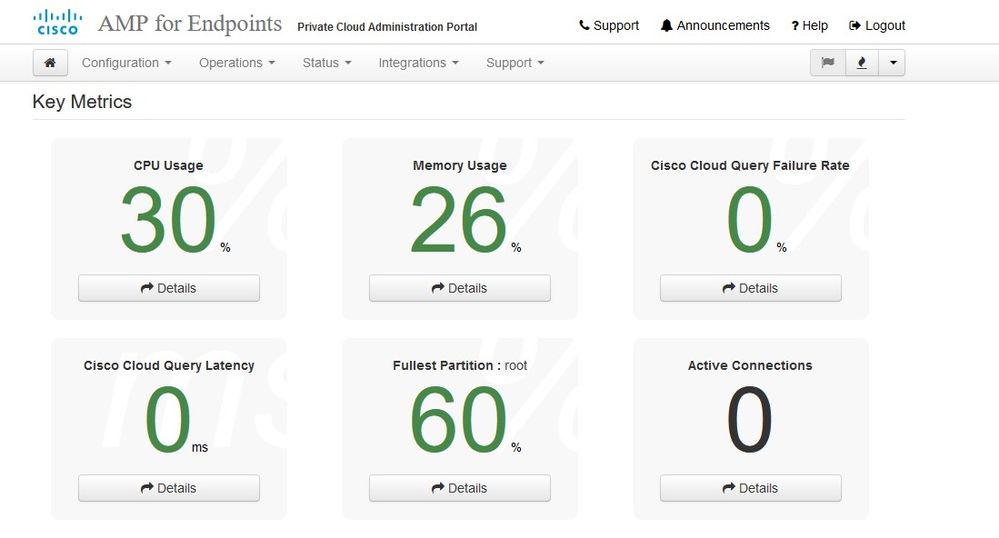

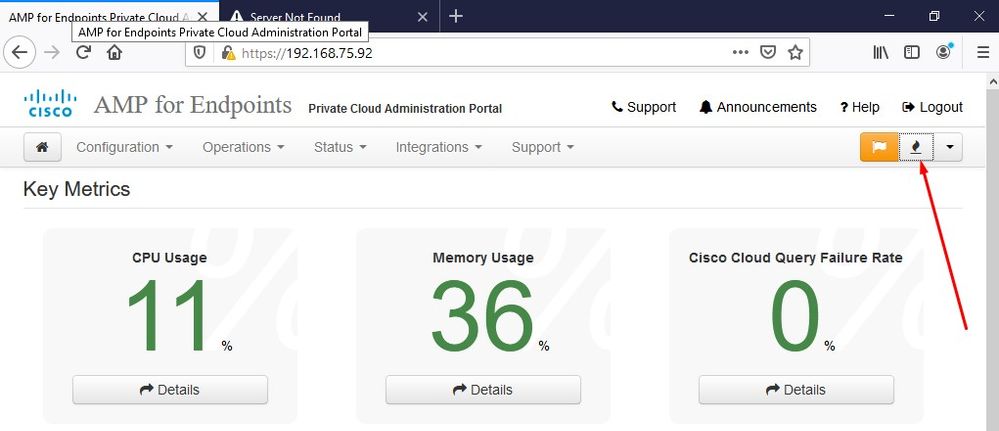

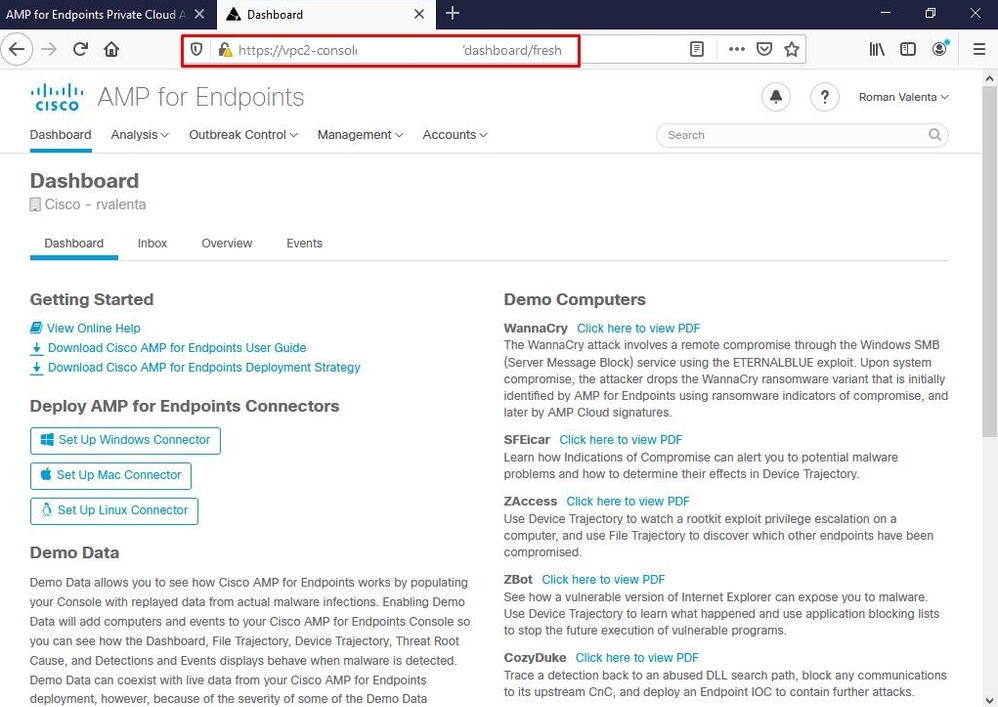

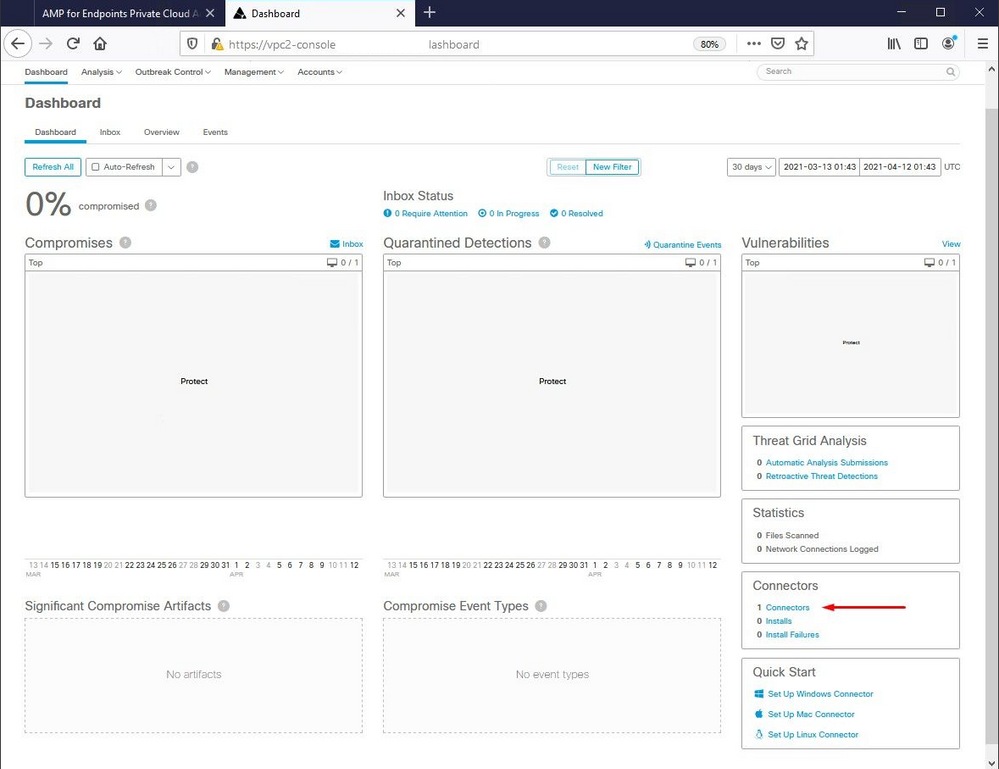

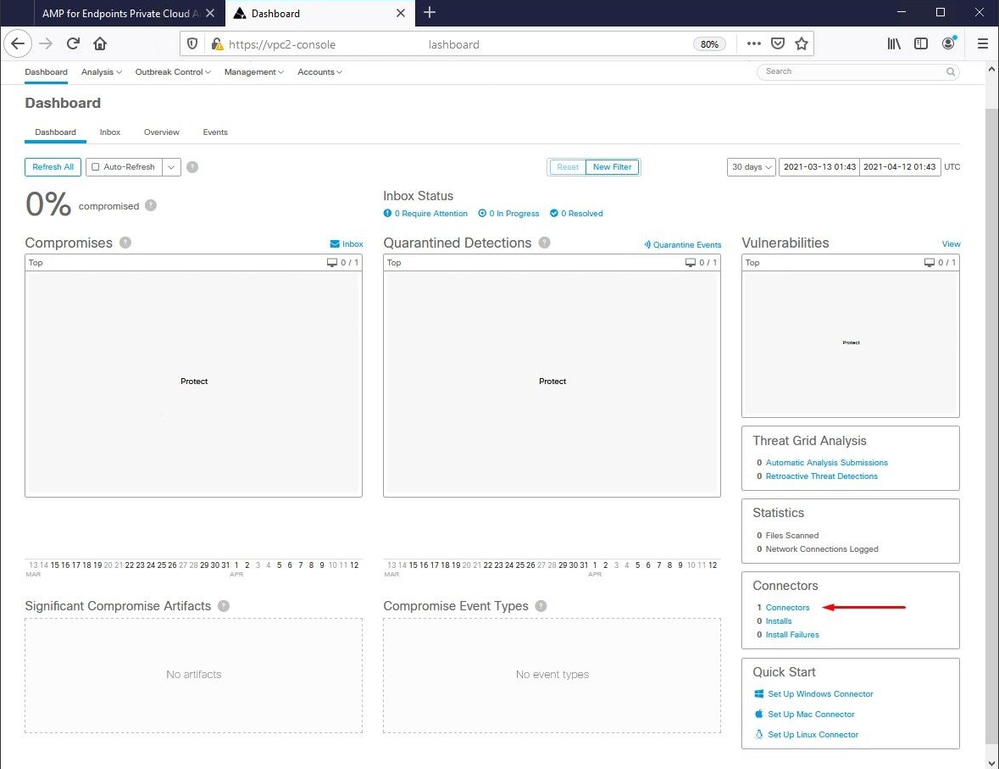

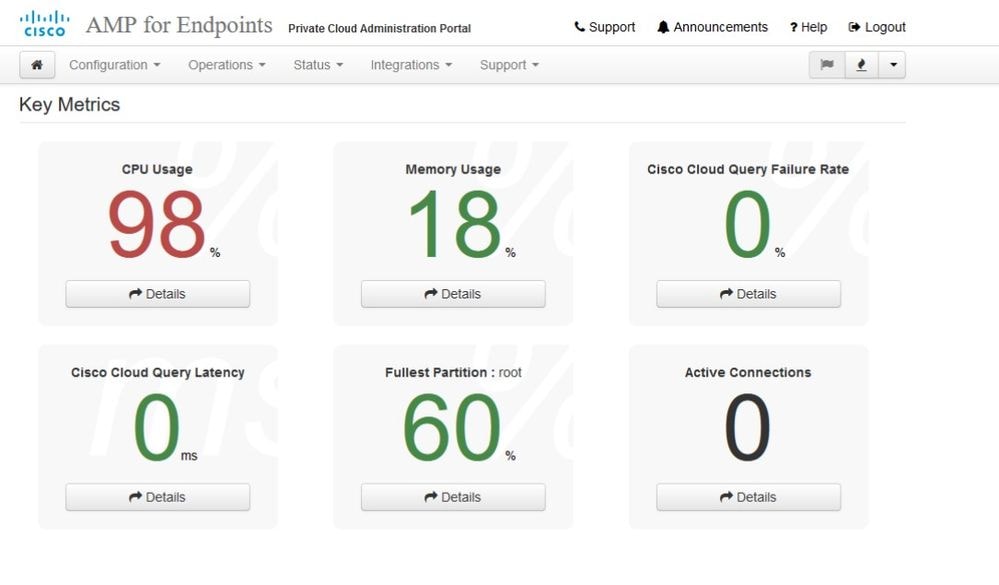

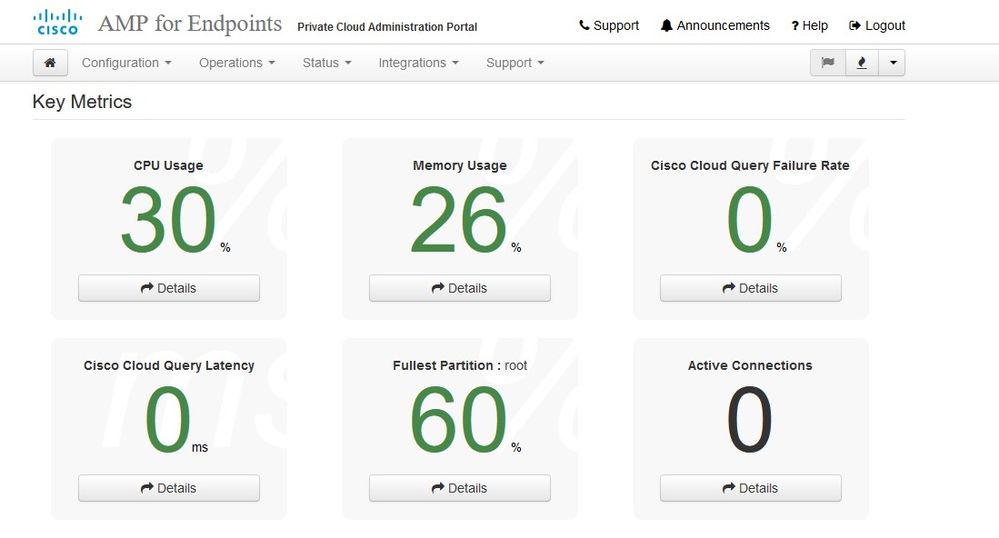

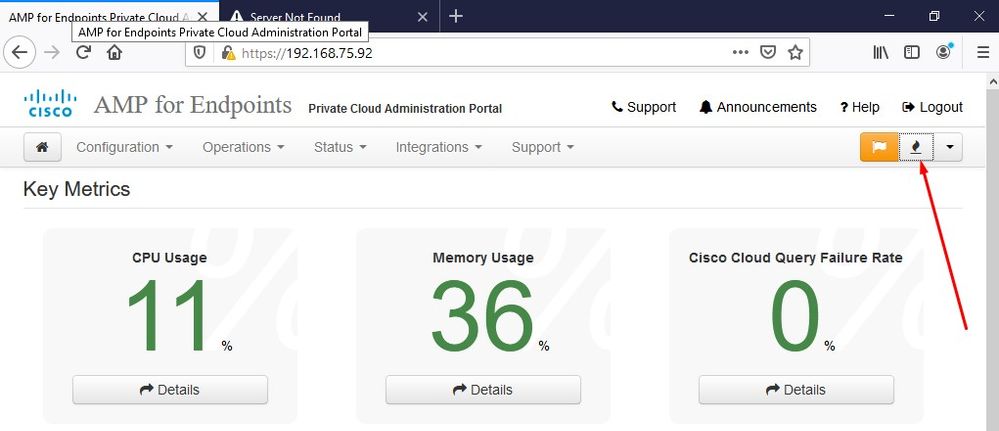

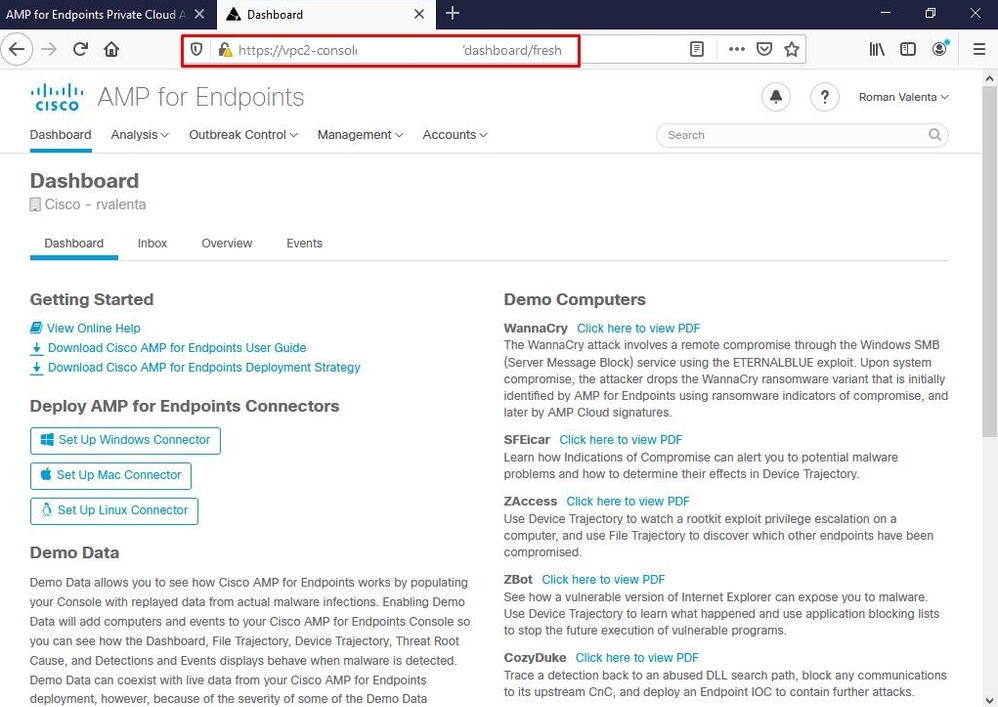

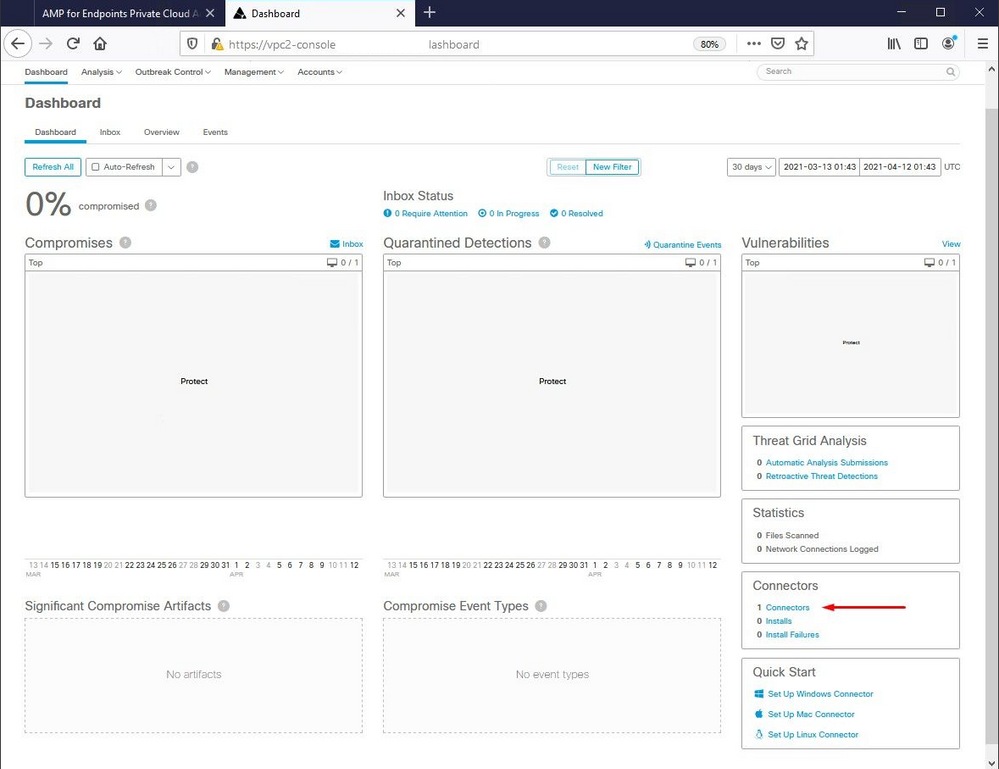

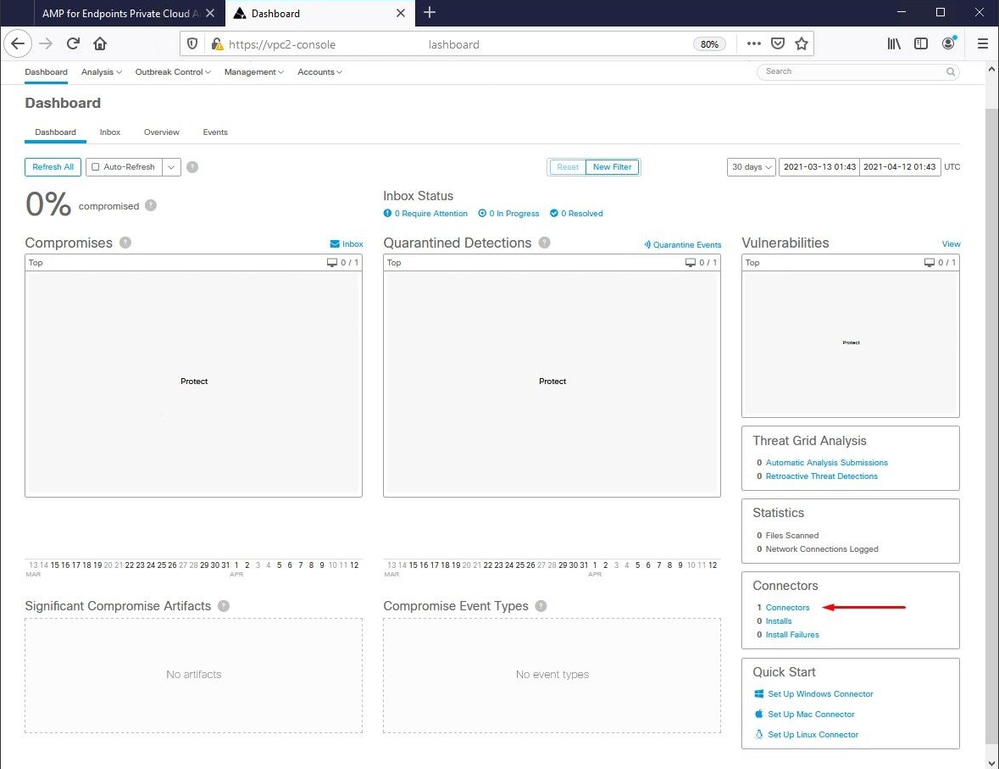

裝置完全啟動後,下次使用管理員介面登入時,您會看到此儀表板。 您可能會注意到開始時的CPU使用率較高,但如果您用幾分鐘時間,CPU使用率會降低。

幾分鐘後……

從此處導航至安全終端控制檯。點選旗幟旁邊右角看起來像是火的小圖示。

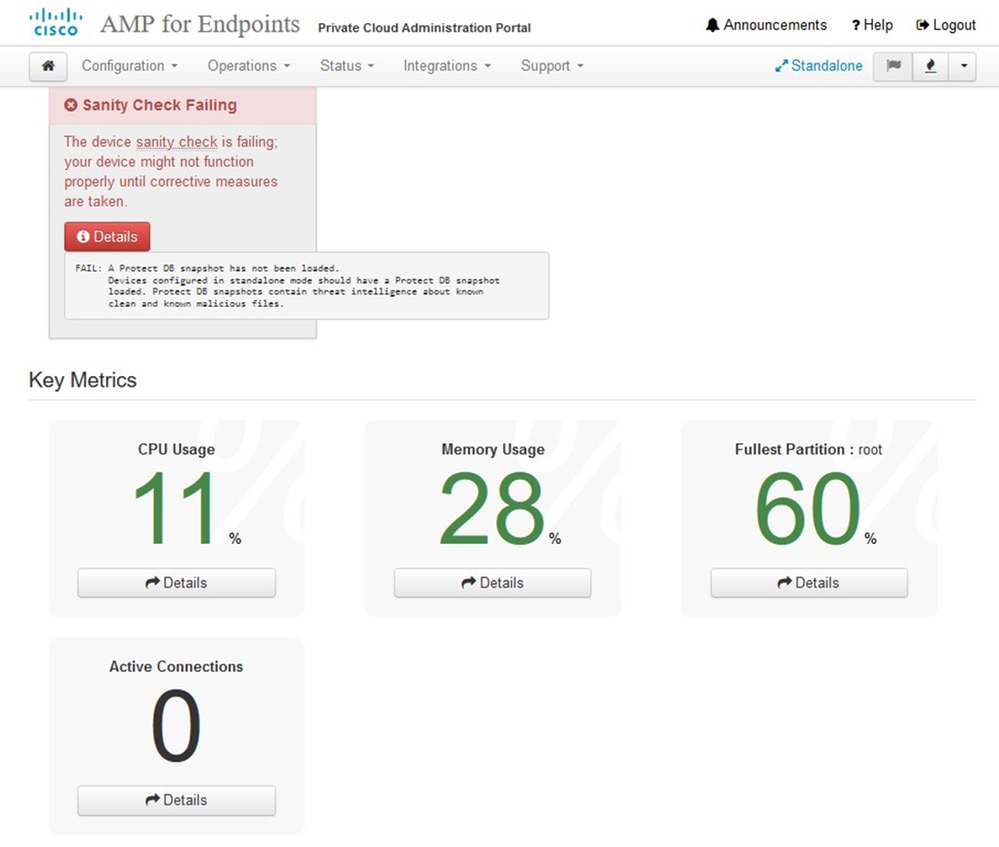

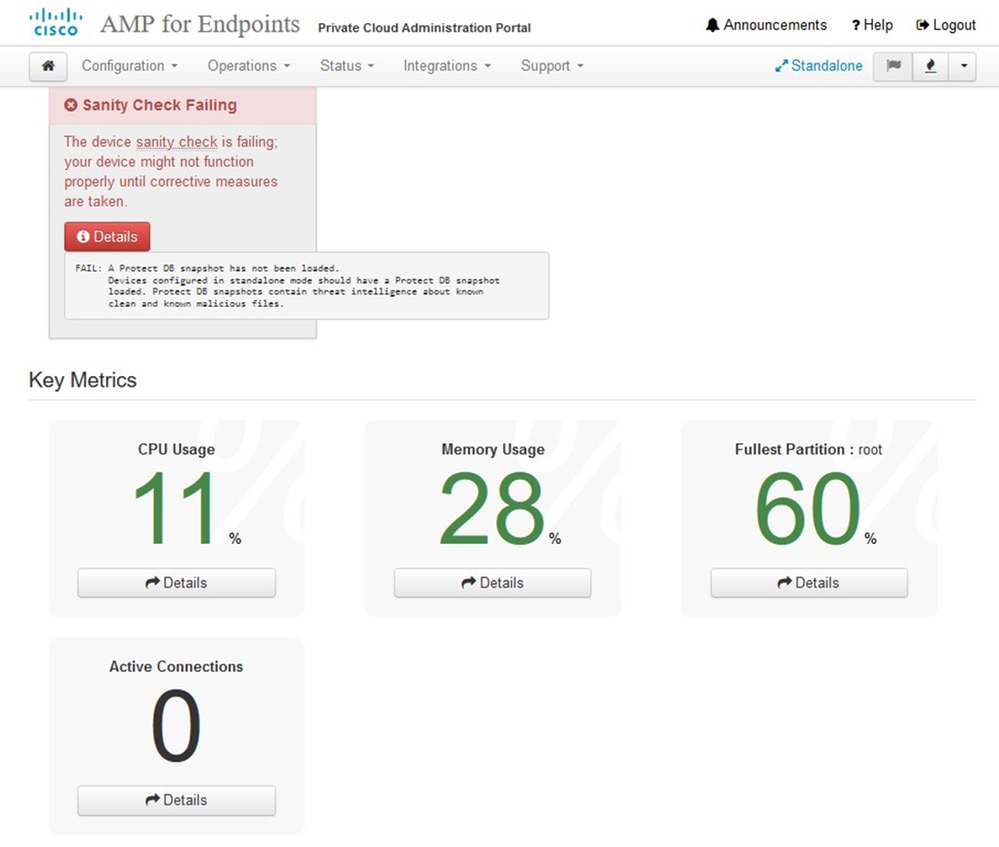

︾ ︾ AIRGAP ONLY ︾ ︾

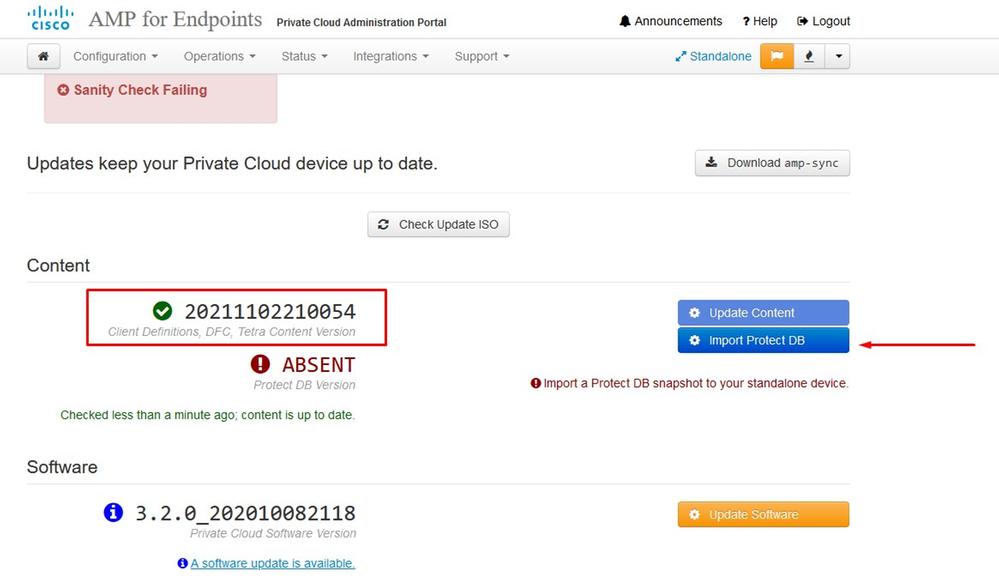

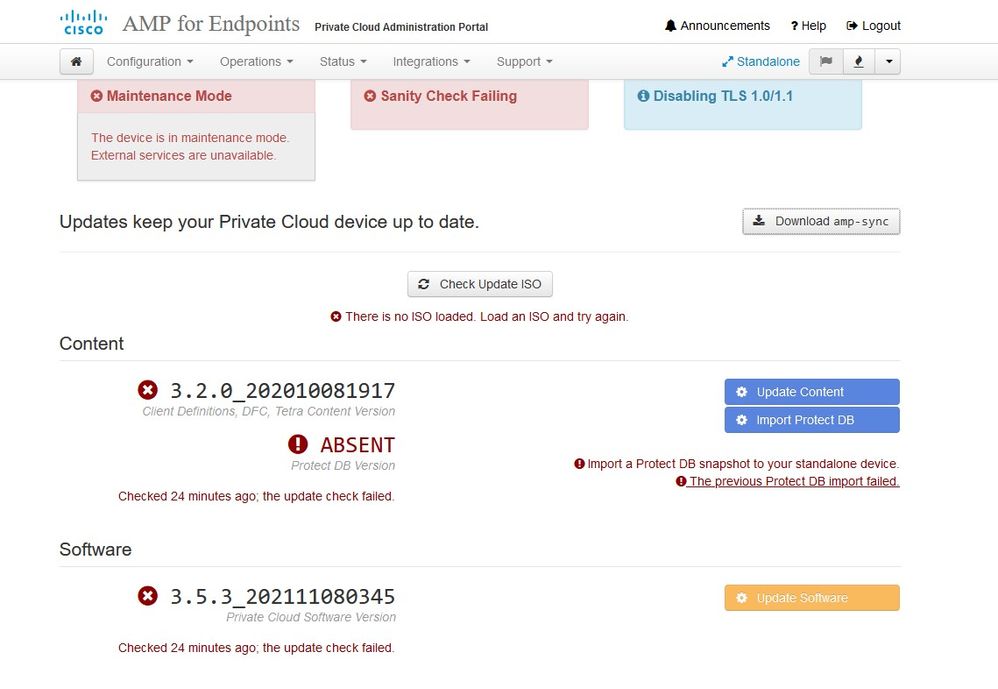

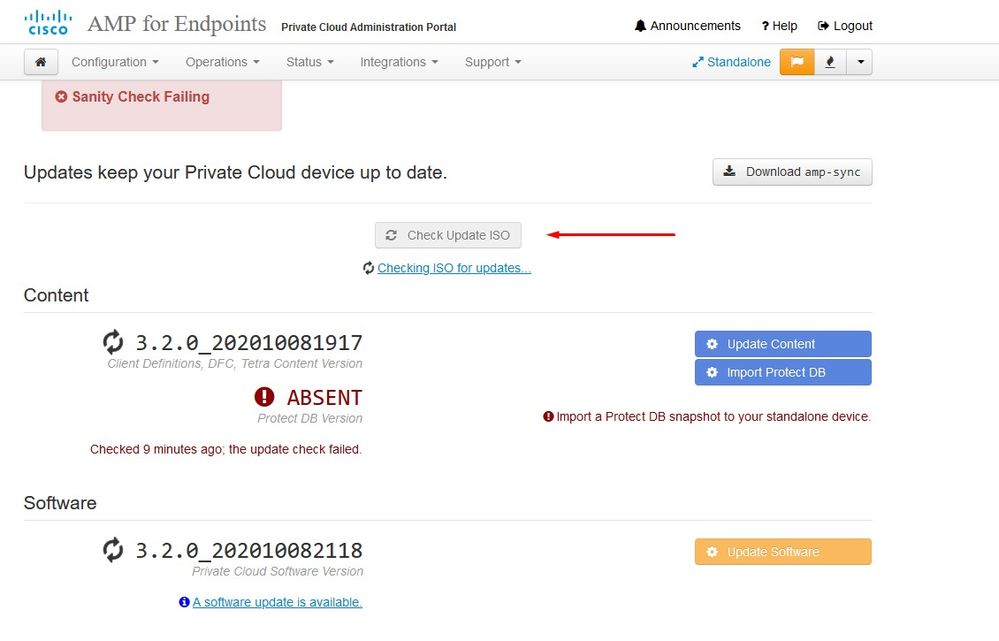

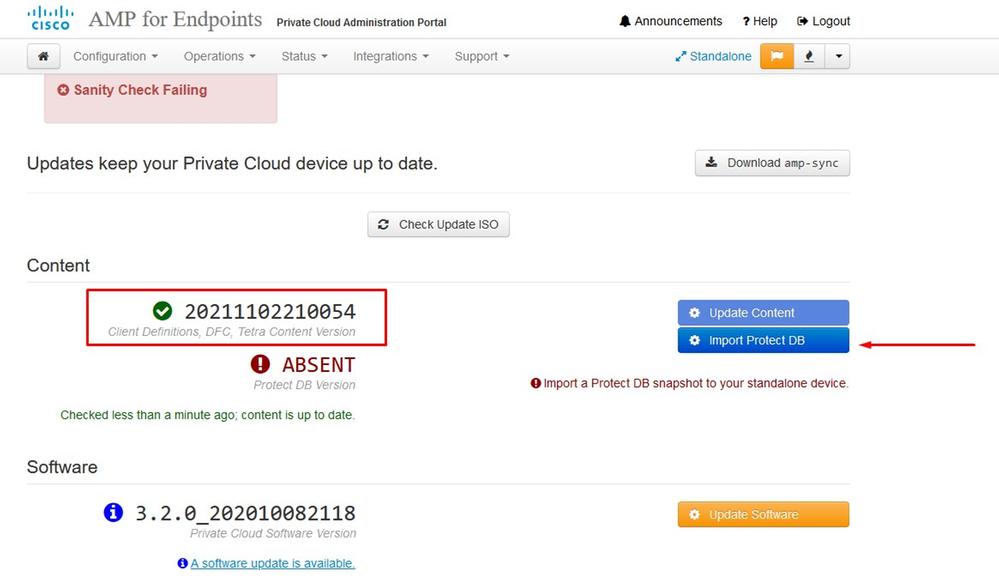

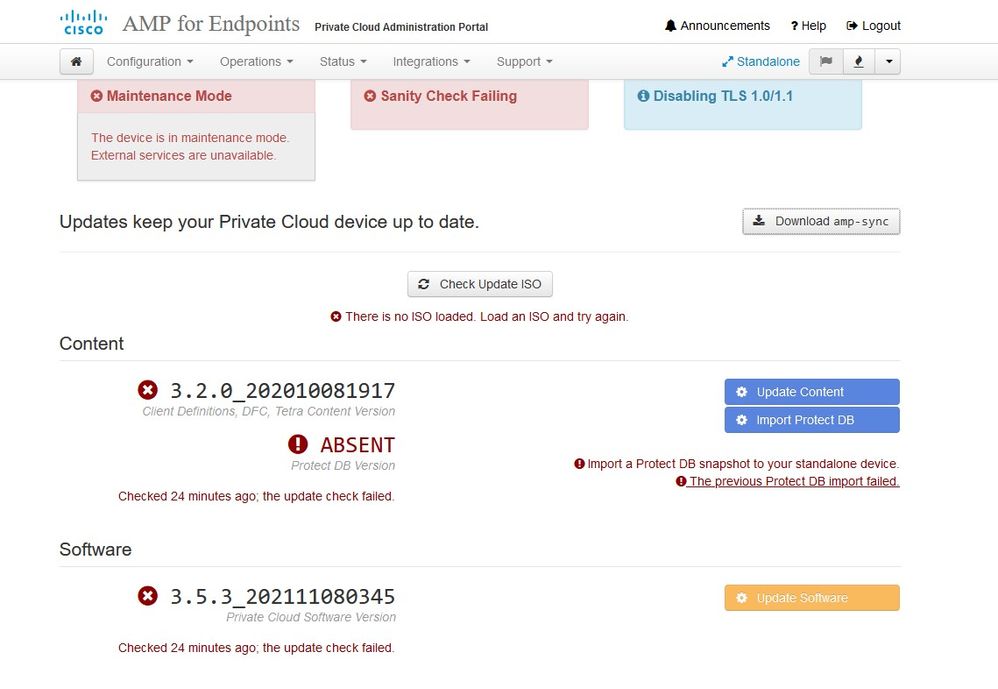

如您所見,由於DB Protect Snapshot(資料庫保護快照)、客戶端定義、DFC和Tetra等原因,我們未通過健全性檢查。這必須通過通過下載的ISO檔案離線更新完成,該檔案之前通過amp-sync準備並上傳到VM或儲存在NFS位置。

AirGap更新包

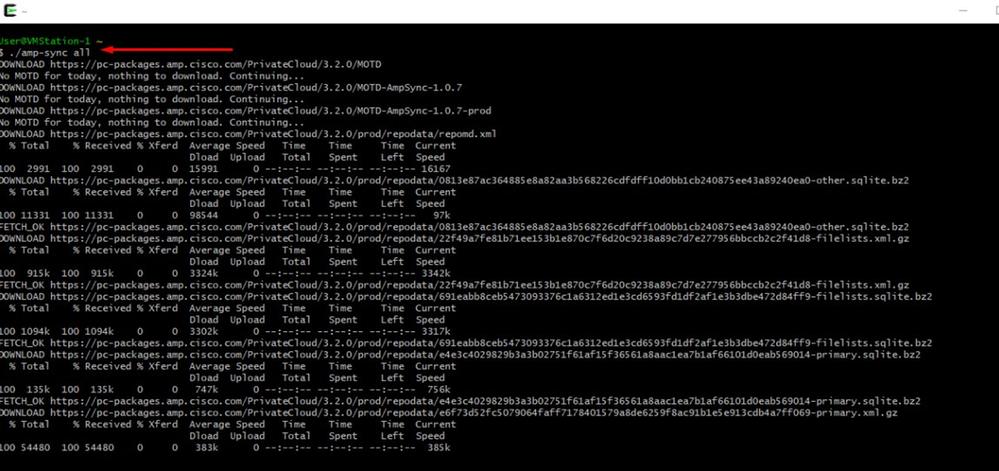

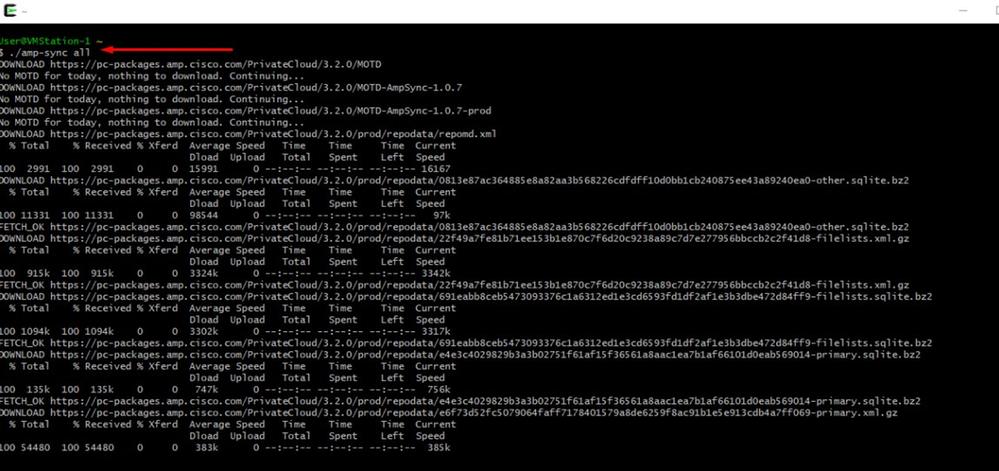

我們第一次必須使用此命令來接收Protect DB

./amp-sync all

注意:通過此命令下載所有軟體包,然後驗證可能需要超過24小時。取決於速度和鏈路品質。對於使用1Gig光纖的情況,最終需要近25小時才能完成。部分原因還在於,此下載直接來自AWS,因此被限制。 最後請注意,此下載量相當大。就我而言,下載的檔案是323GB。

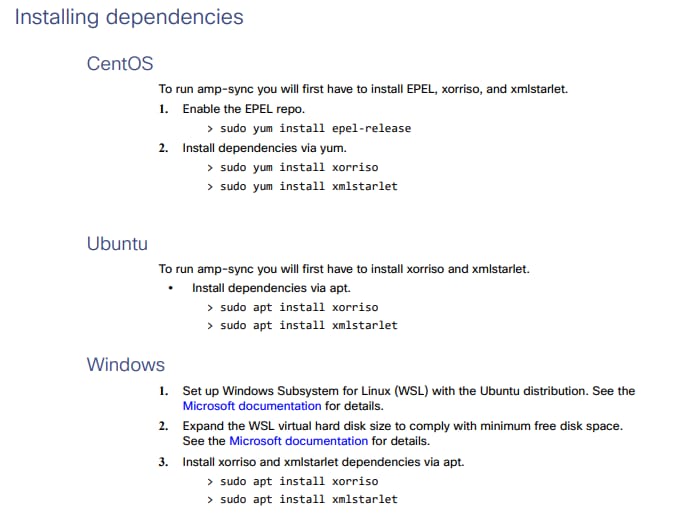

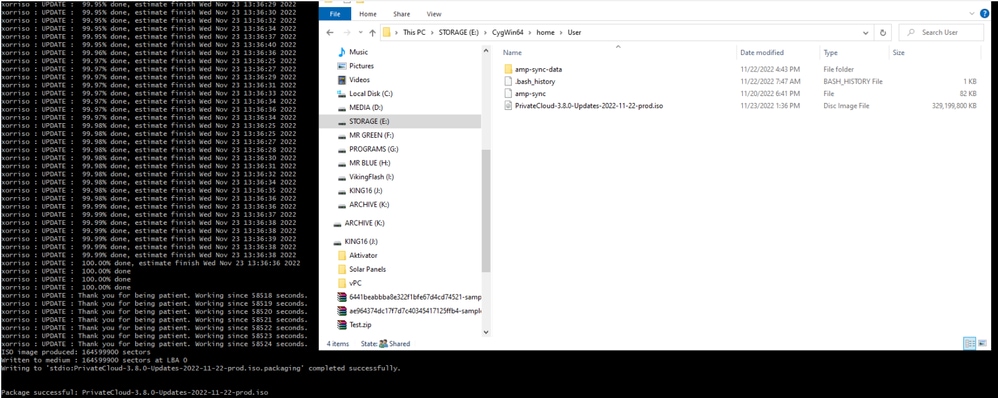

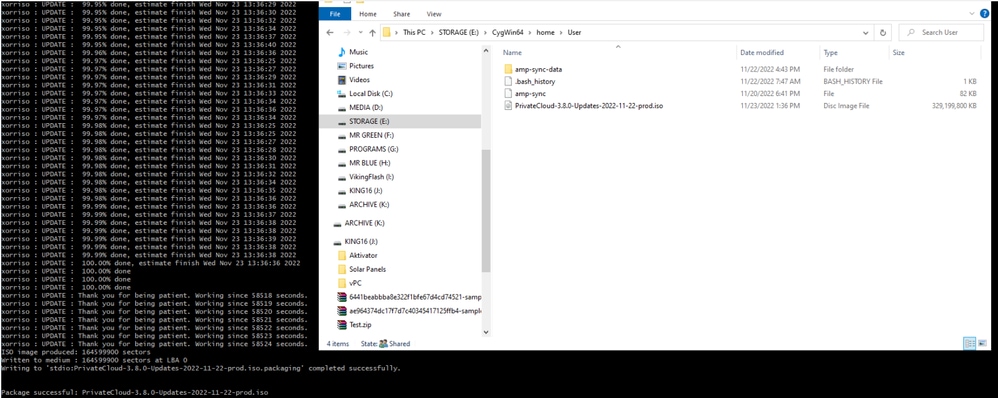

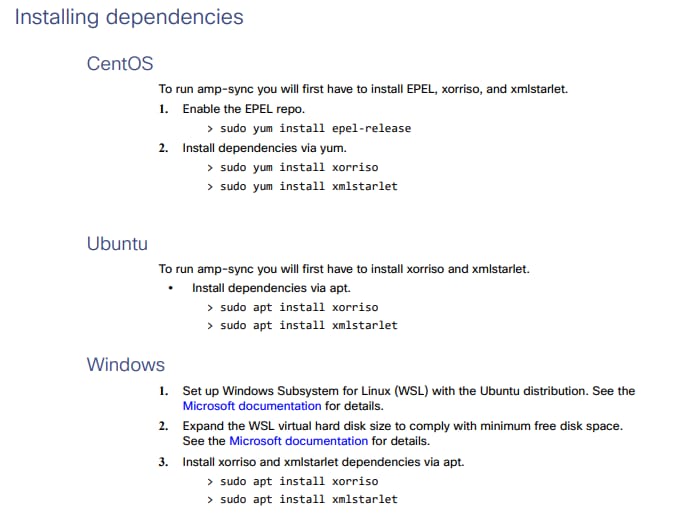

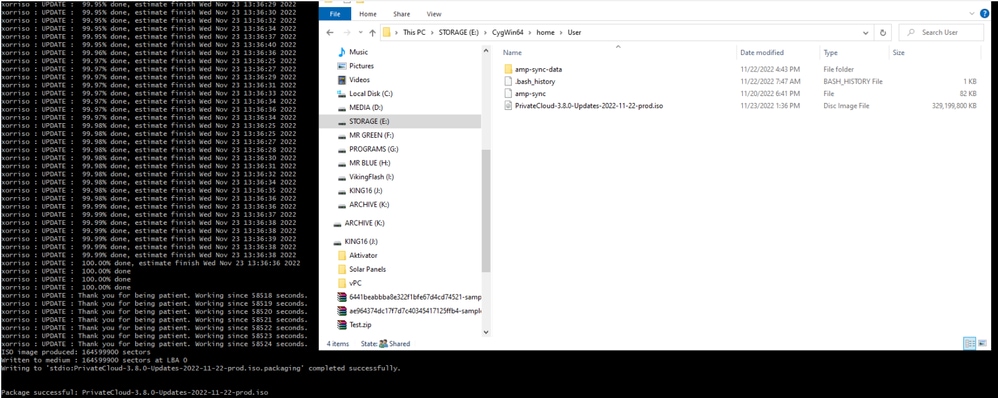

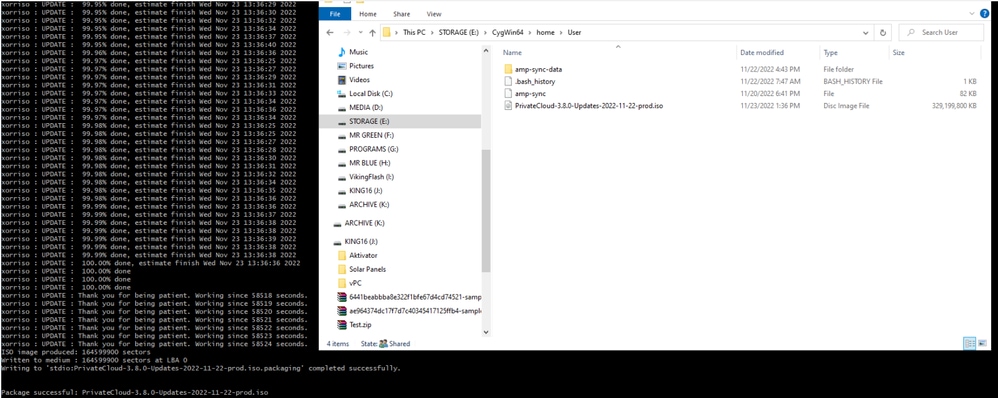

在本示例中,我們使用CygWin64

1.下載並安裝x64版本的Cygwin。

2.運行setup-x86_64.exe並完成安裝過程,選擇所有預設值。

3.選擇下載映象。

4.選擇要安裝的程式包:

全部 — >淨值 — >捲曲

全部 — >實用程式 — > genisoimage

全部 — >實用程式 — > xmlstarlet

* VPC 3.8.x up - > xorriso

注意:在最新更新的VPC 3.8.x中,如果使用CygWin64作為主要下載工具,您可能會遇到下面描述的問題。

發行說明第#58頁。您可以看到,現在需要使用「xorriso」。我們將ISO的格式更改為ISO 9660,該依賴關係是將影象轉換為正確的格式,以便完成更新。遺憾的是,CygWin64沒有在其任何內建資料庫中提供xorriso。然而,對於那些仍希望使用CygWin64的企業,有辦法克服這個問題。

要能夠再次使用CygWin,您必須從GitHub儲存庫手動下載xorriso。 開啟瀏覽器並鍵入<Latest xorriso.exe 1.5.2 pre-build for Windows>它應該作為名為<PeyTy/xorriso-exe-for-windows - GitHub>的第一個連結進入該GitHub頁面,然後下載位於zip檔案中的<xorriso-exe-for-windows-master.zip>檔案,該檔案位於名為<xorriso.exe>的其他幾個檔案中,請複製該檔案並將其貼上到本地Cyg的<CygWin64\binzip>路徑Win安裝。請嘗試再次運行<amp-sync>命令。您不會再看到錯誤訊息以及下載開始和完成,如圖所示。

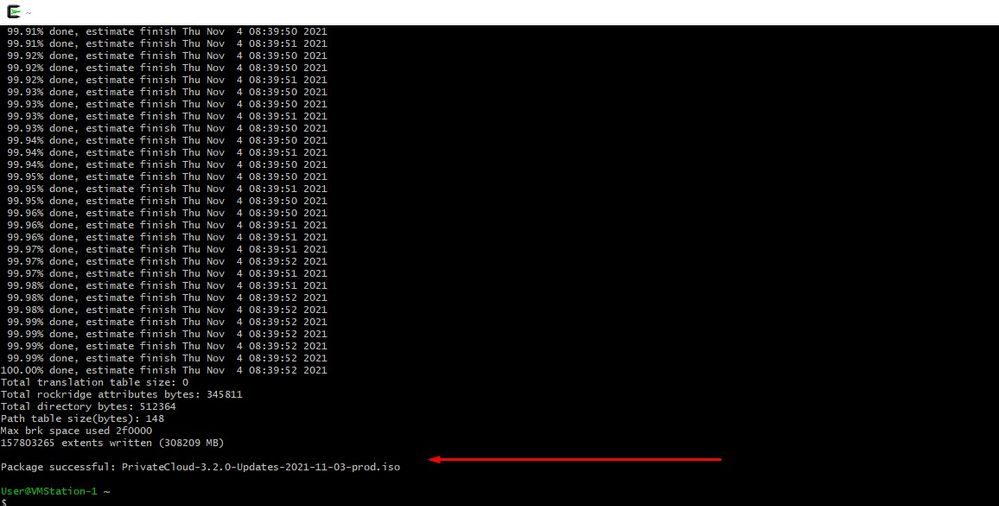

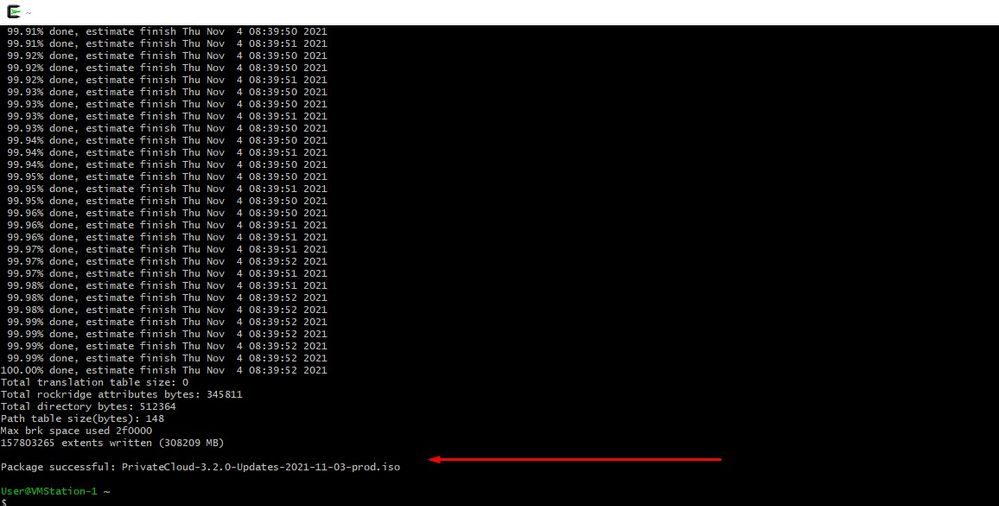

在Airgap模式下執行當前(本例中)3.2.0 VPC的備份。

您可以從CLI使用此命令

rpm -qa | grep Pri

或者,也可以導航到操作>備份,如圖所示,並在該位置執行備份。

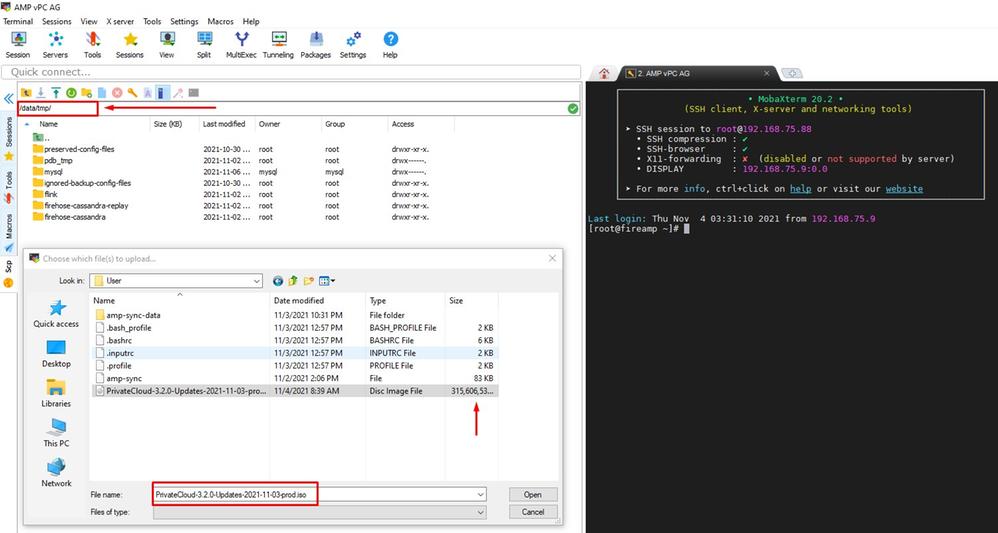

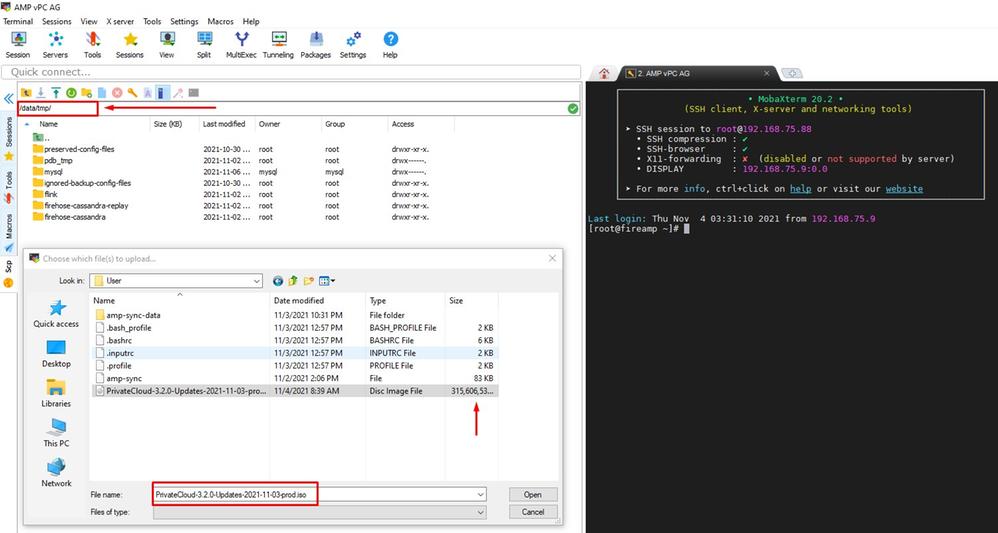

將通過amp-sync生成的最新ISO傳輸到VPC。根據您的速度,這可能需要花費幾個小時。在本案中,移交時間超過16小時

/data/tmp

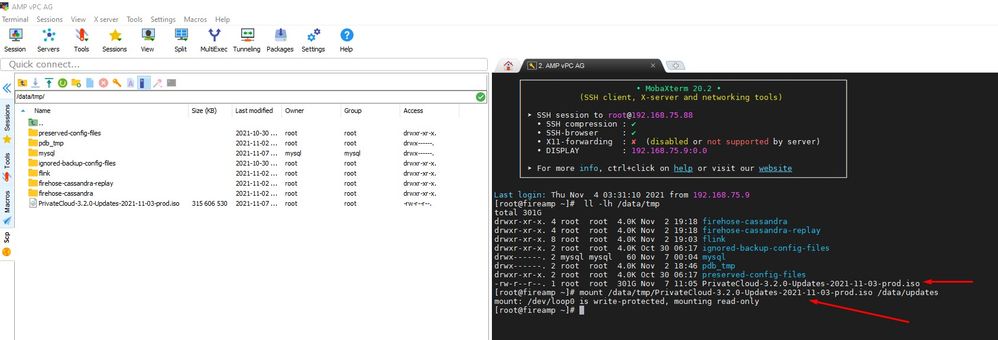

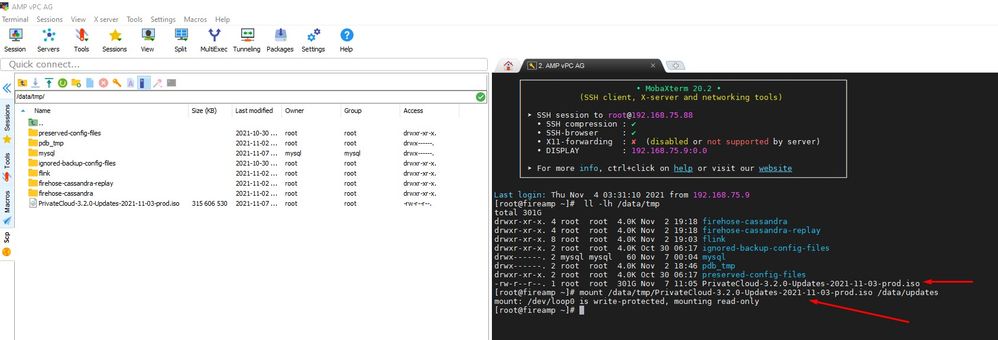

上載完成後,裝載ISO

mount /data/tmp/PrivateCloud-3.2.0-Updates-2021-11-03-prod.iso /data/updates/

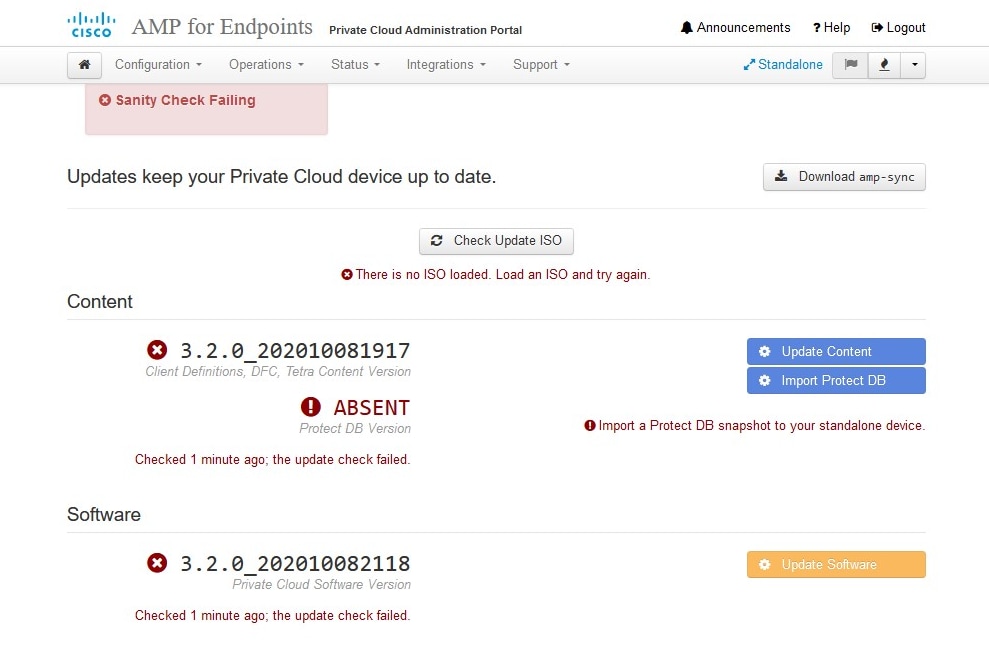

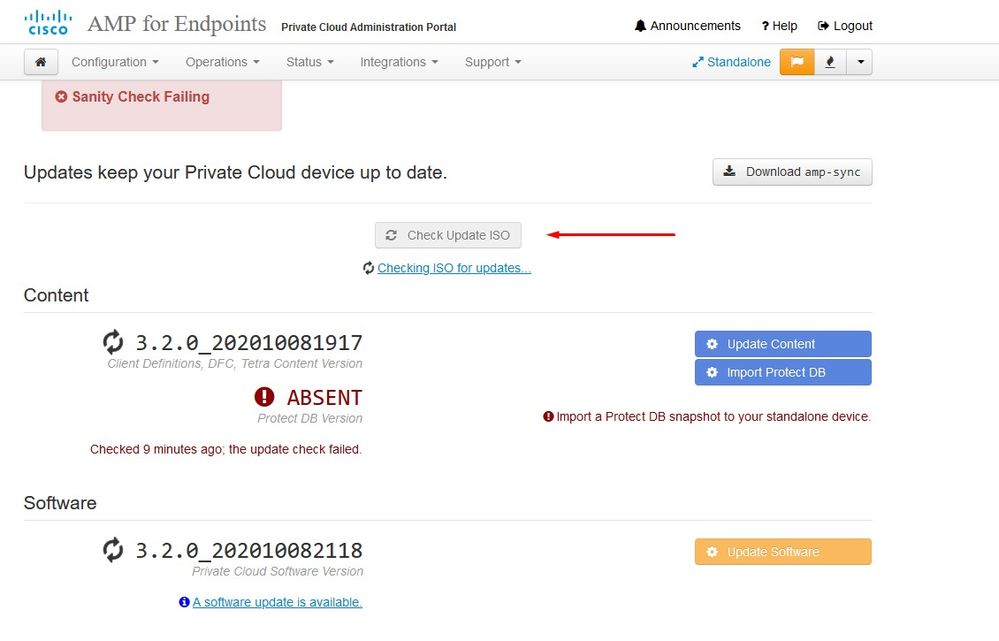

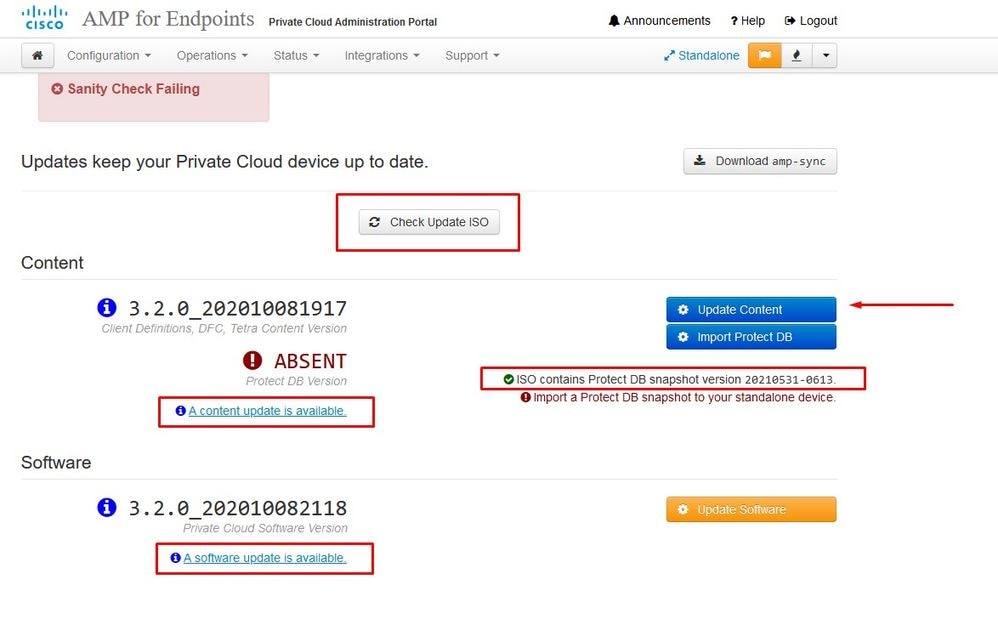

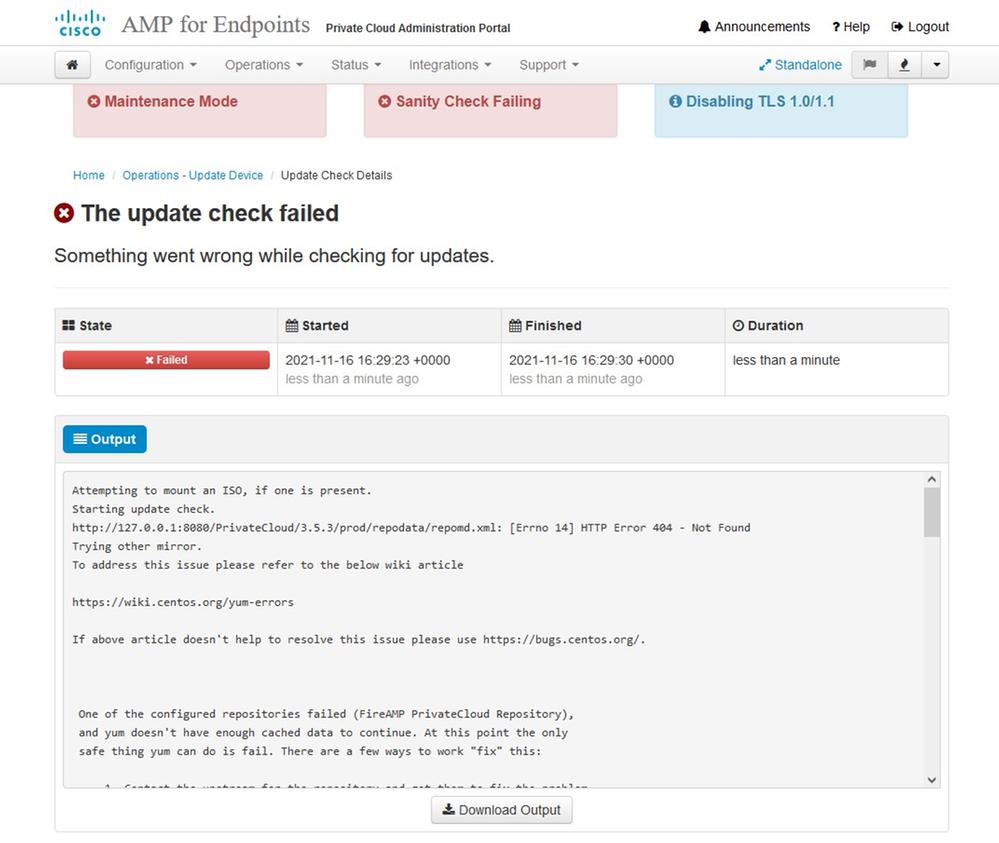

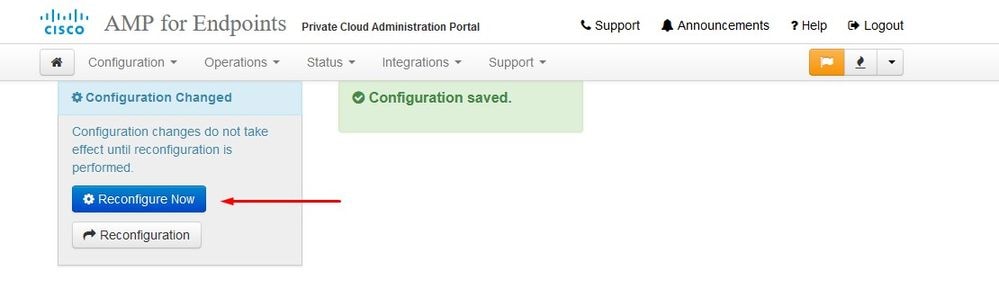

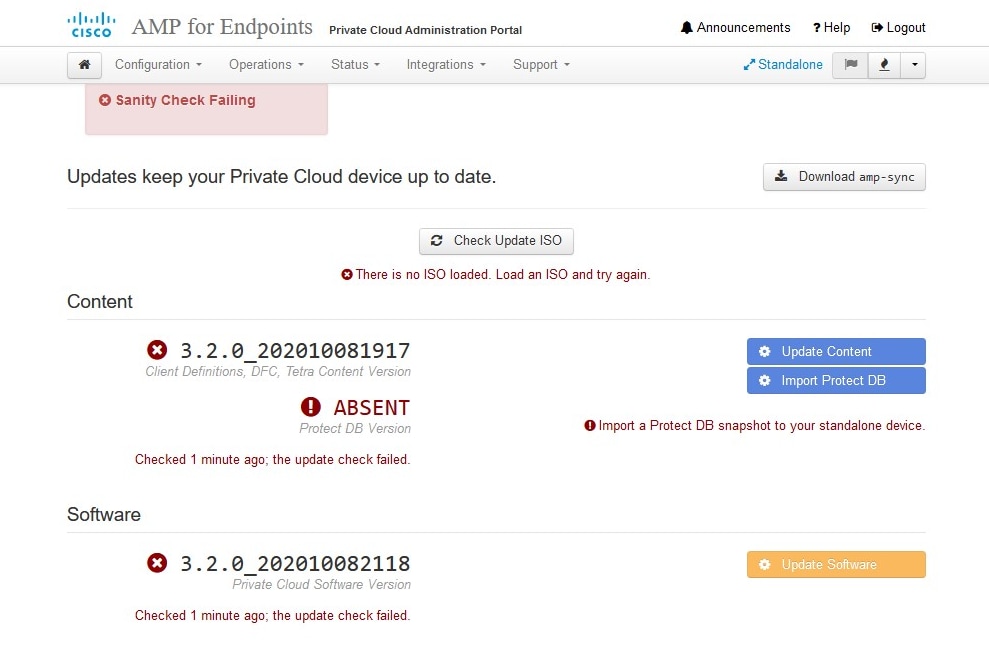

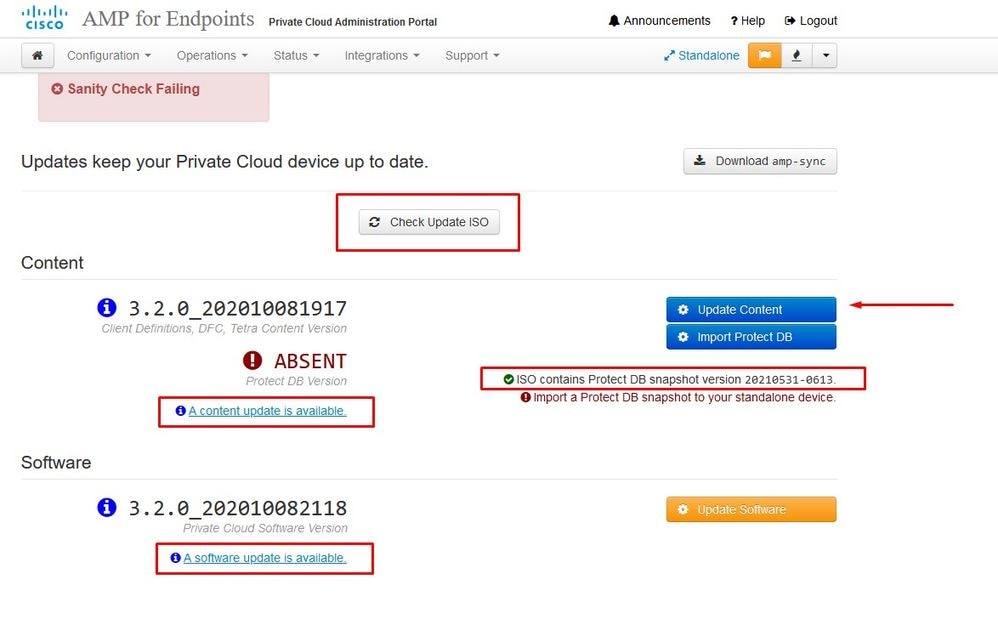

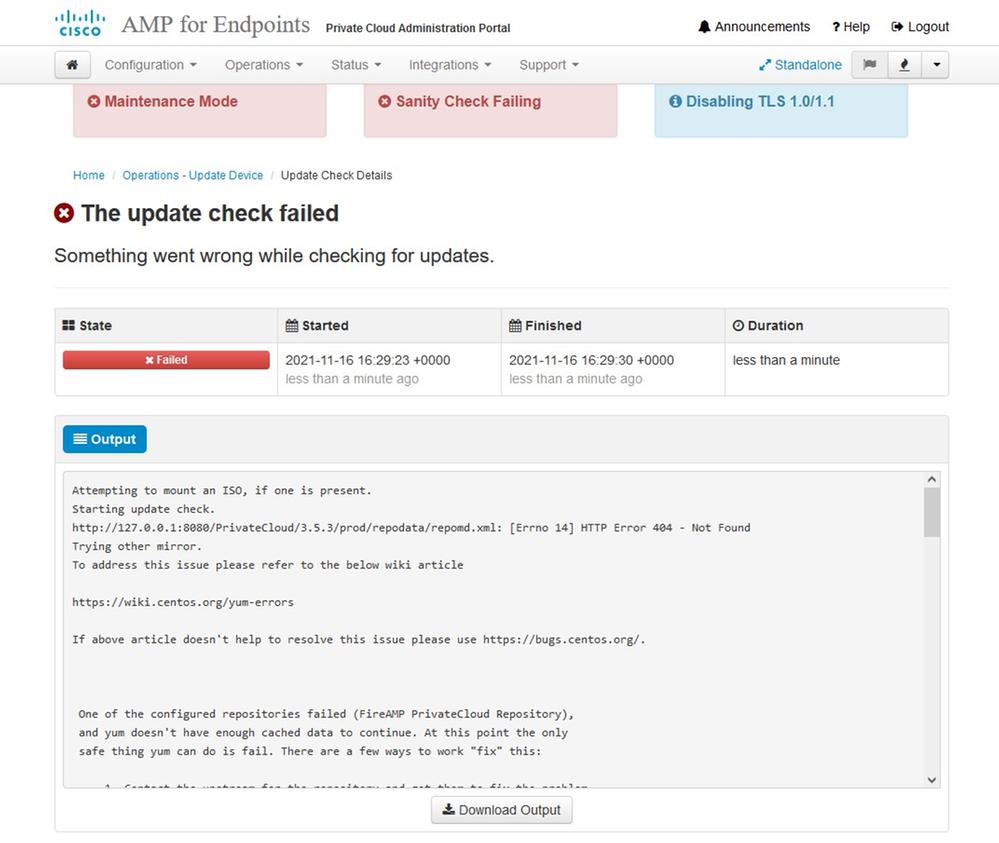

導航到opdamin UI以執行更新 操作>更新裝置>選擇檢查更新ISO。

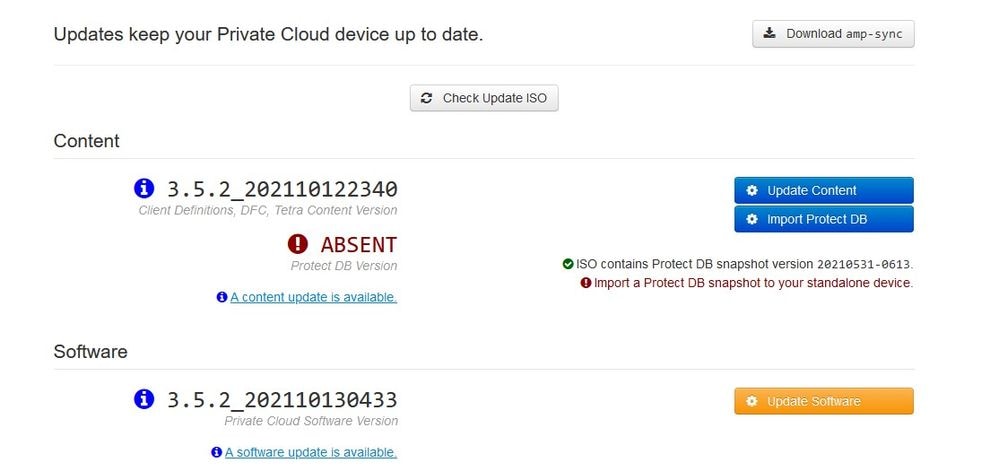

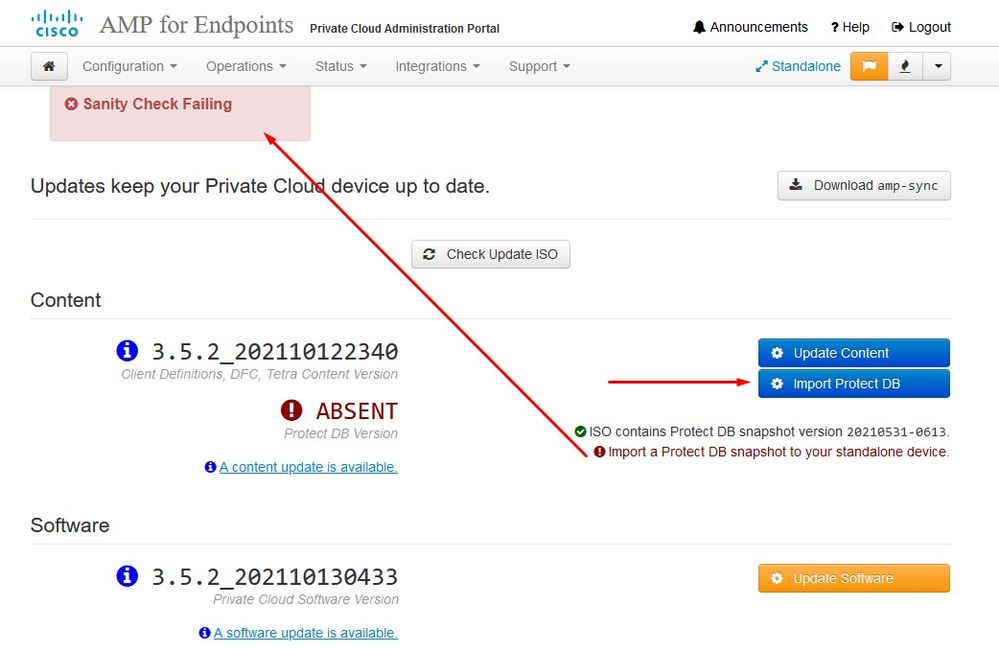

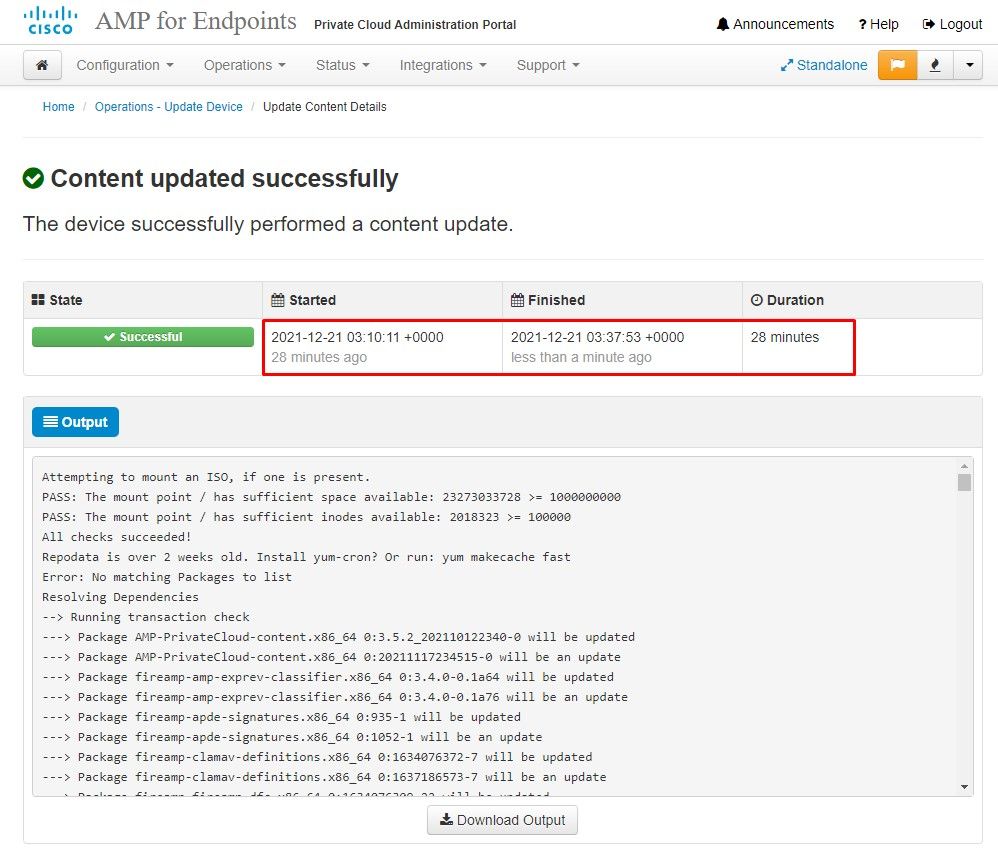

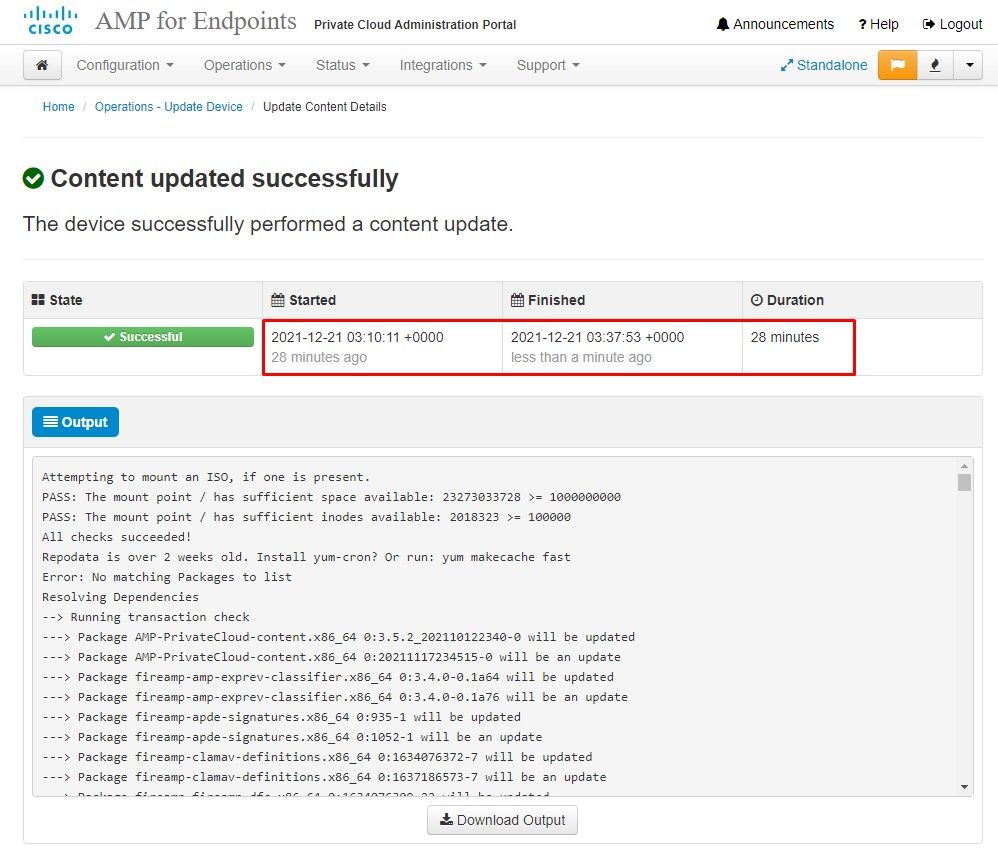

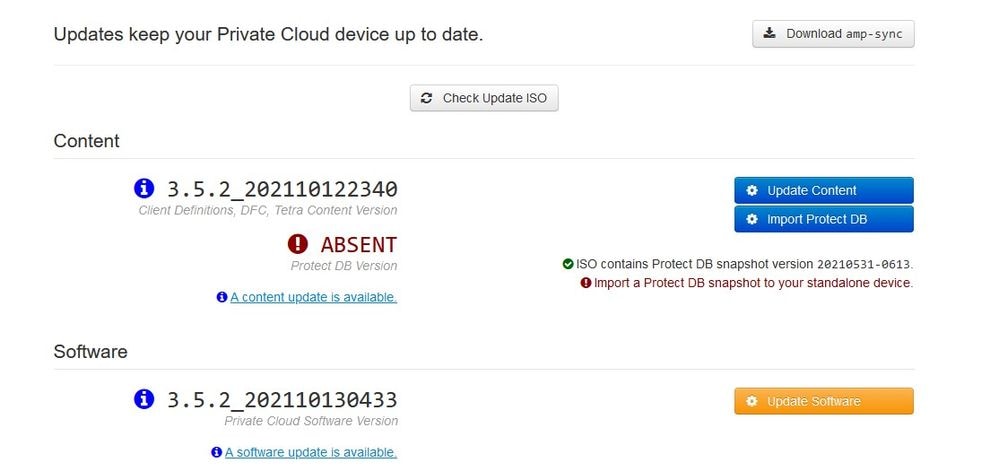

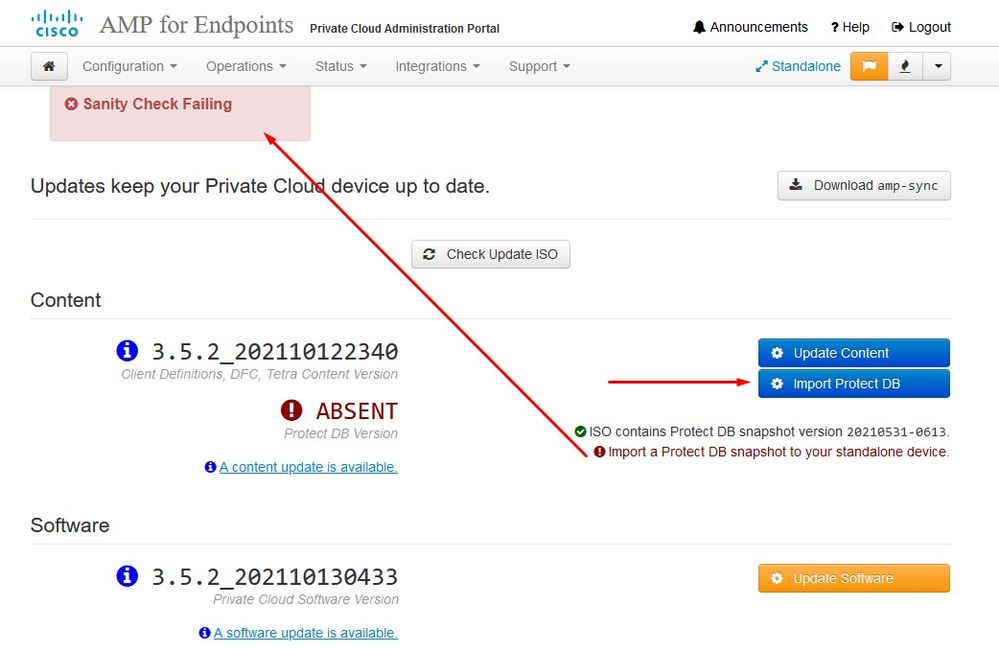

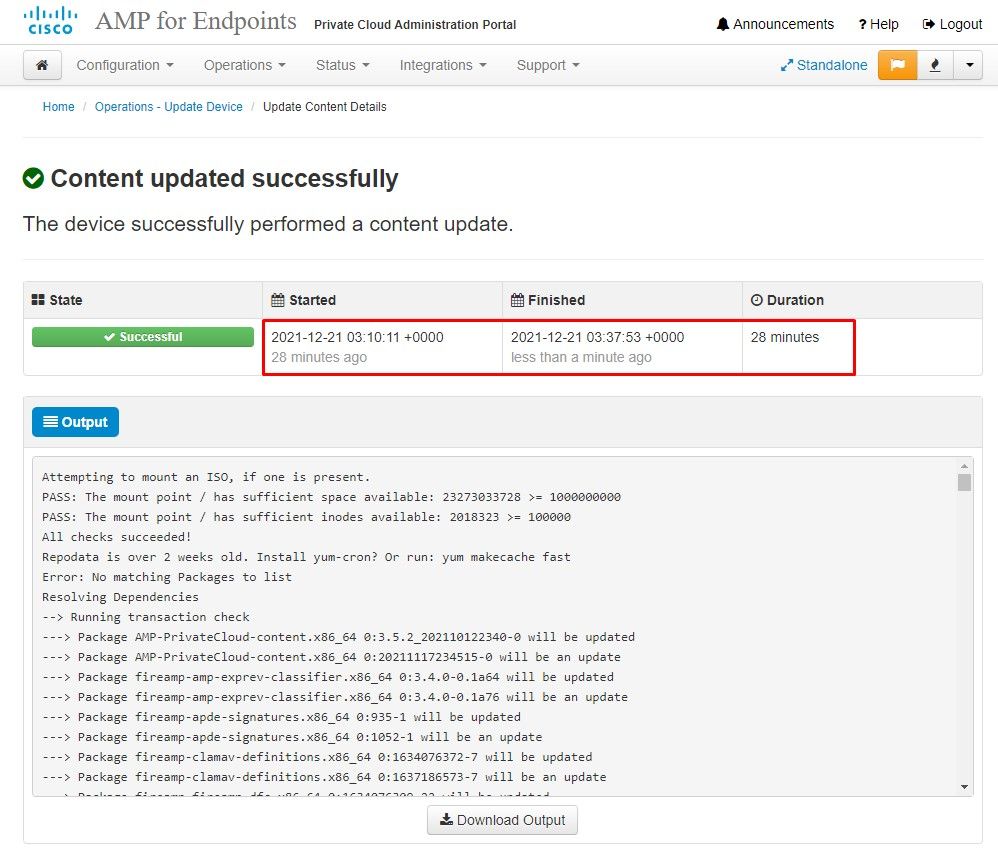

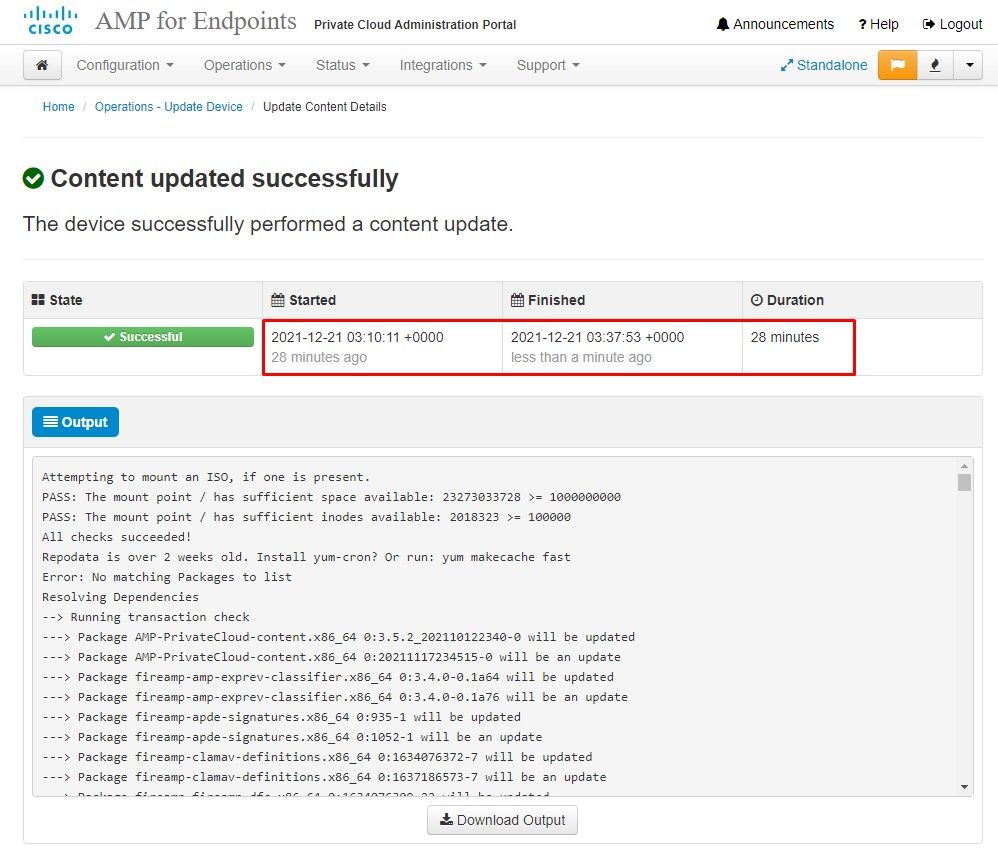

在本例中,我首先繼續更新內容

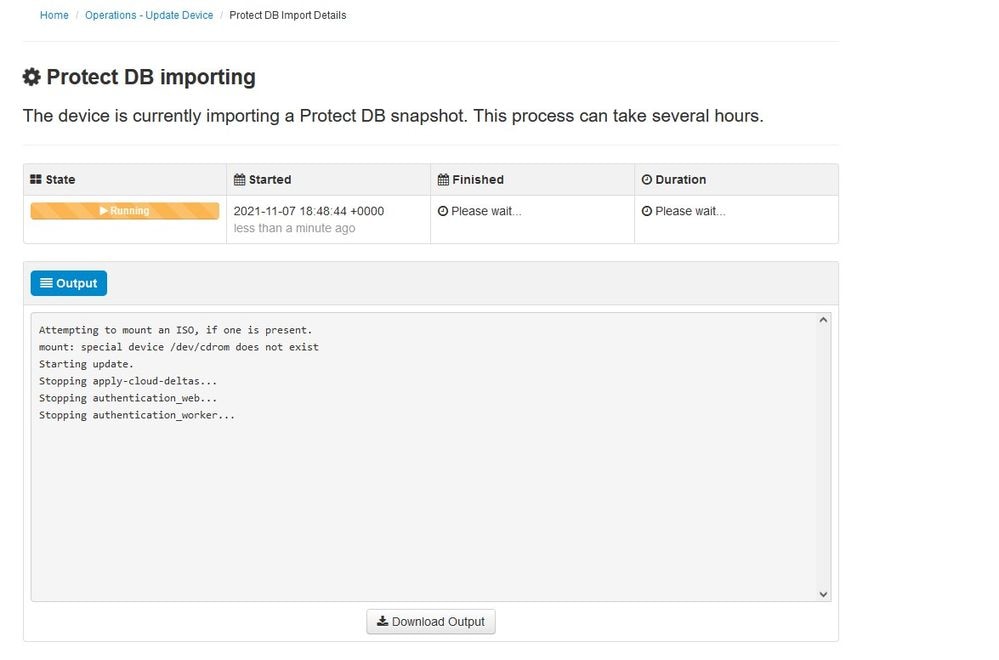

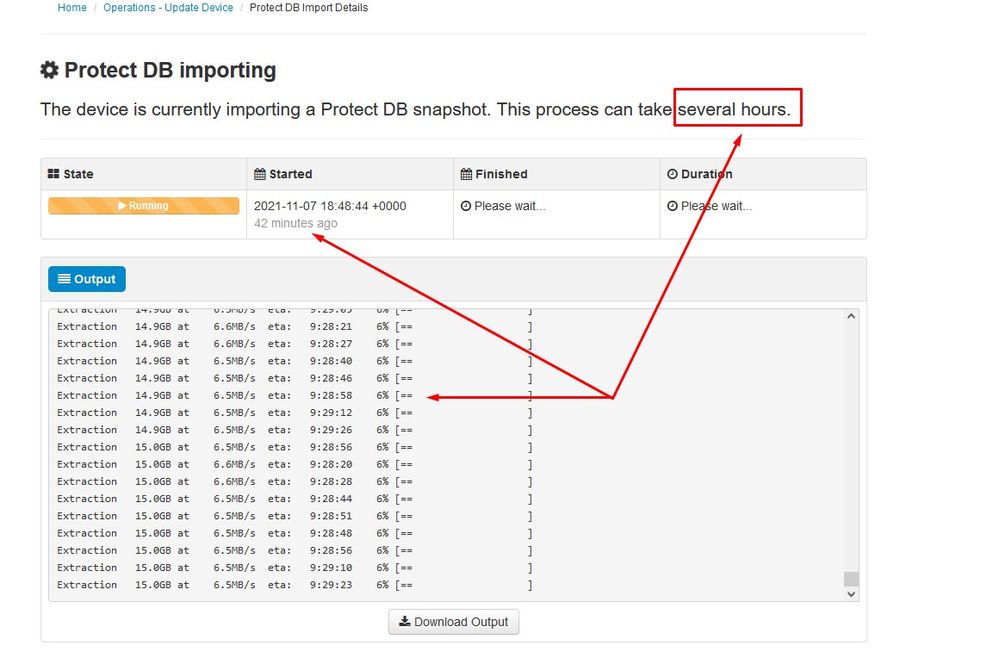

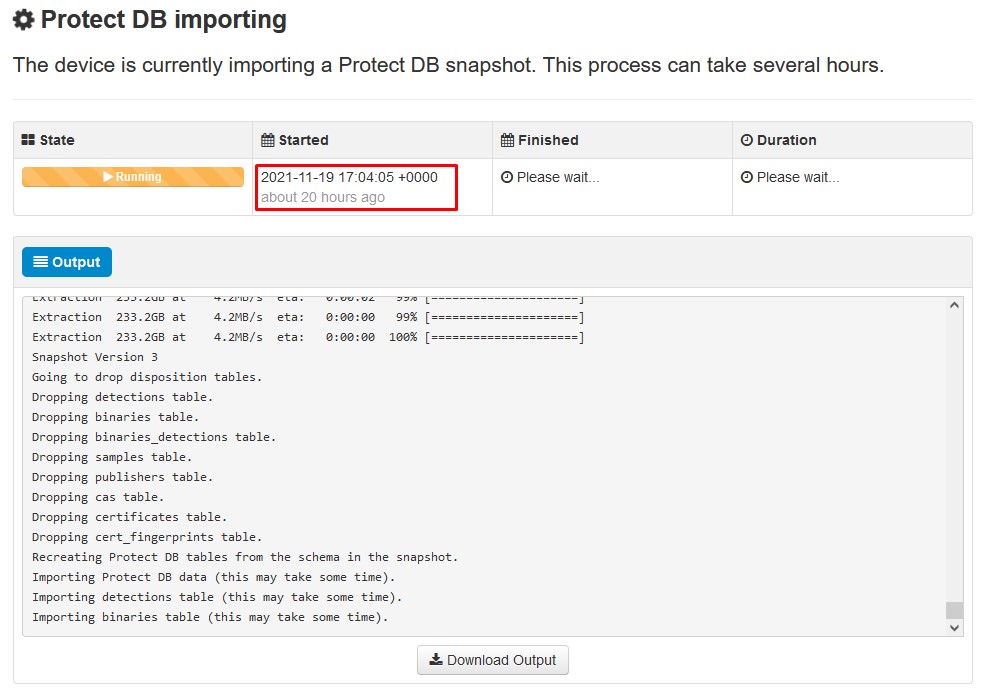

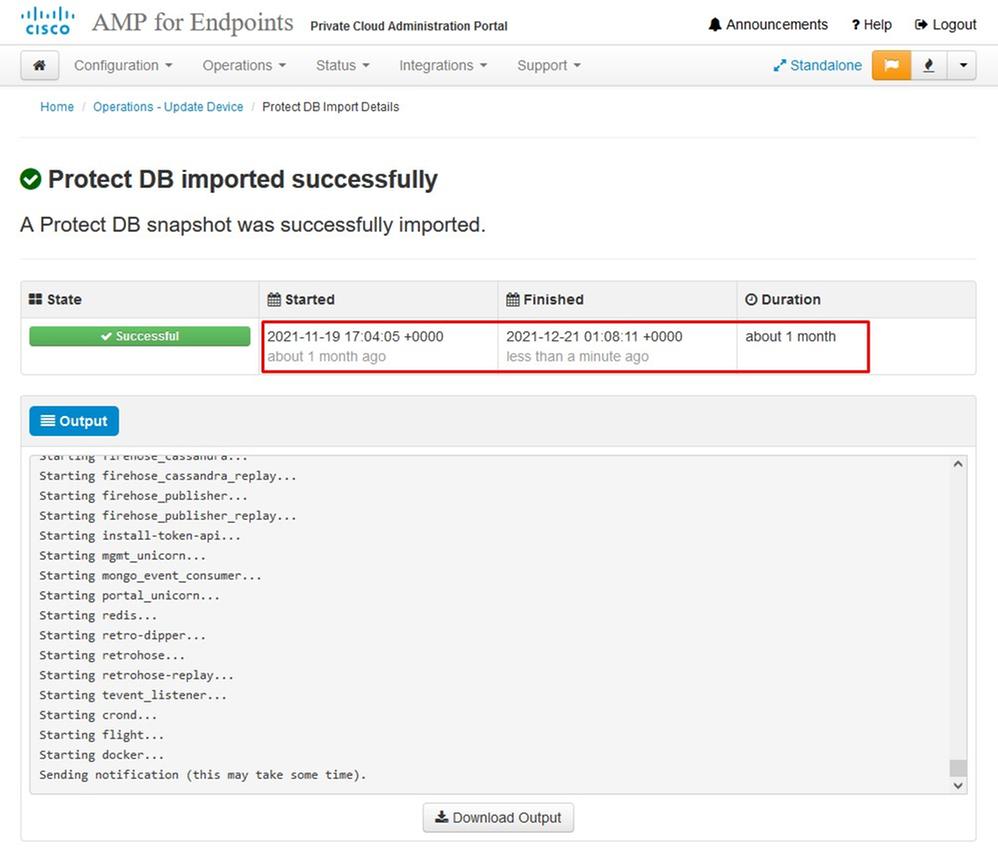

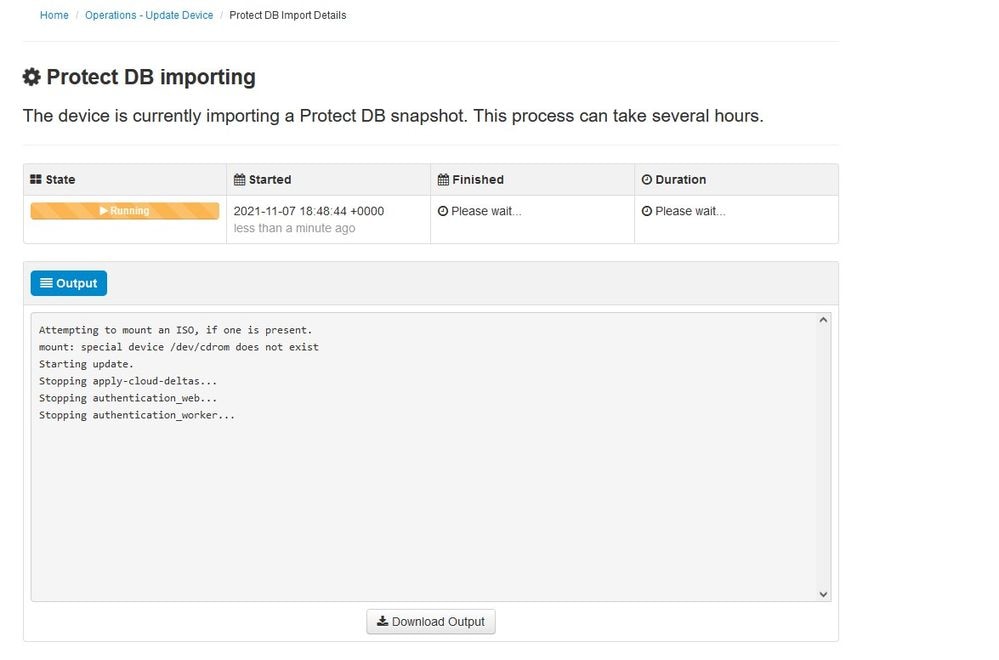

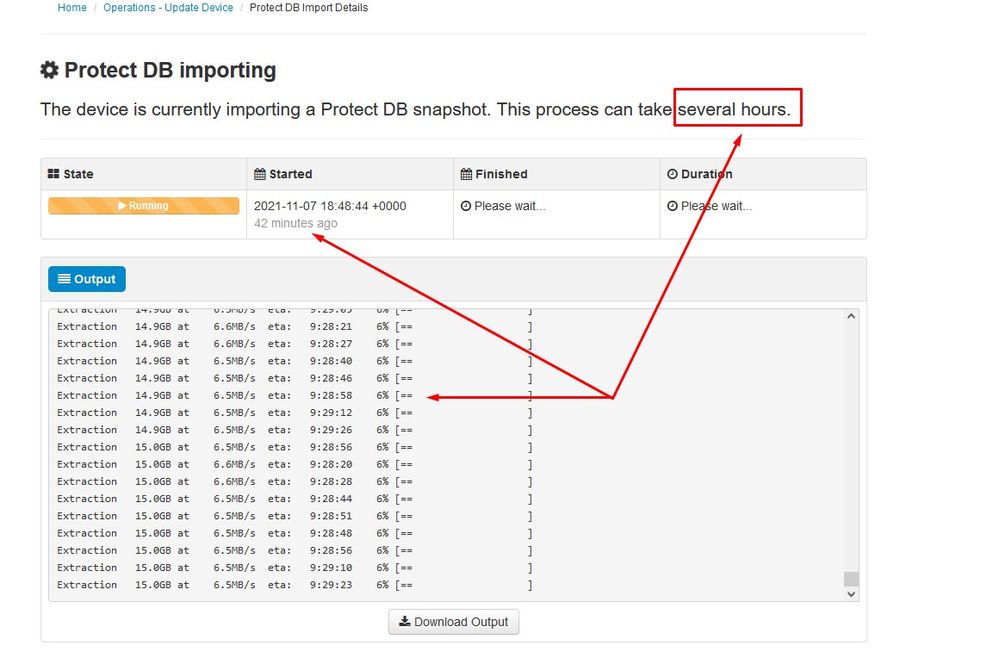

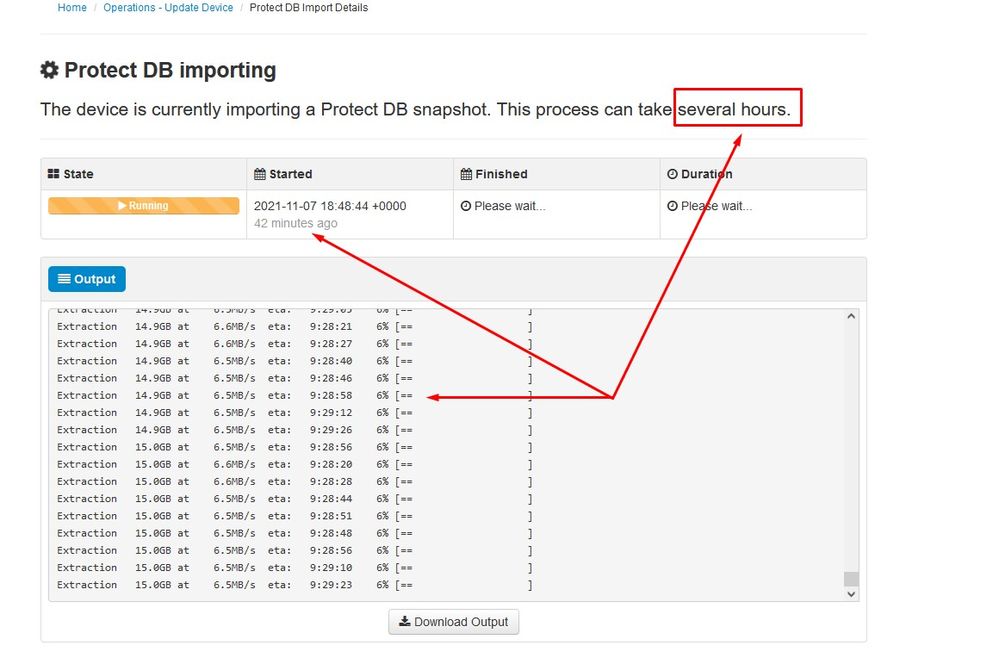

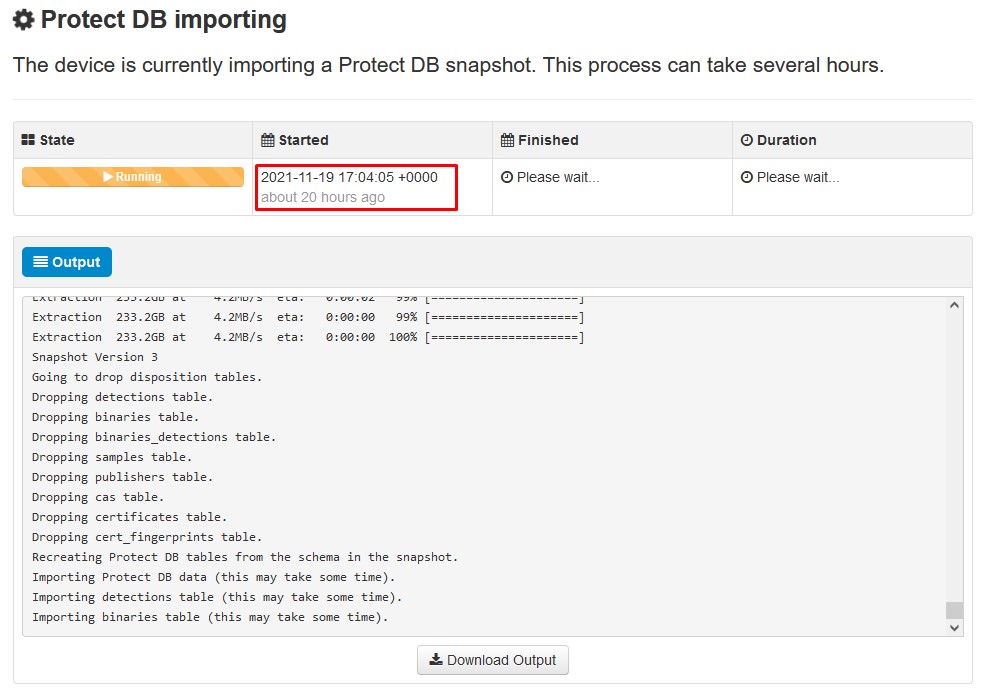

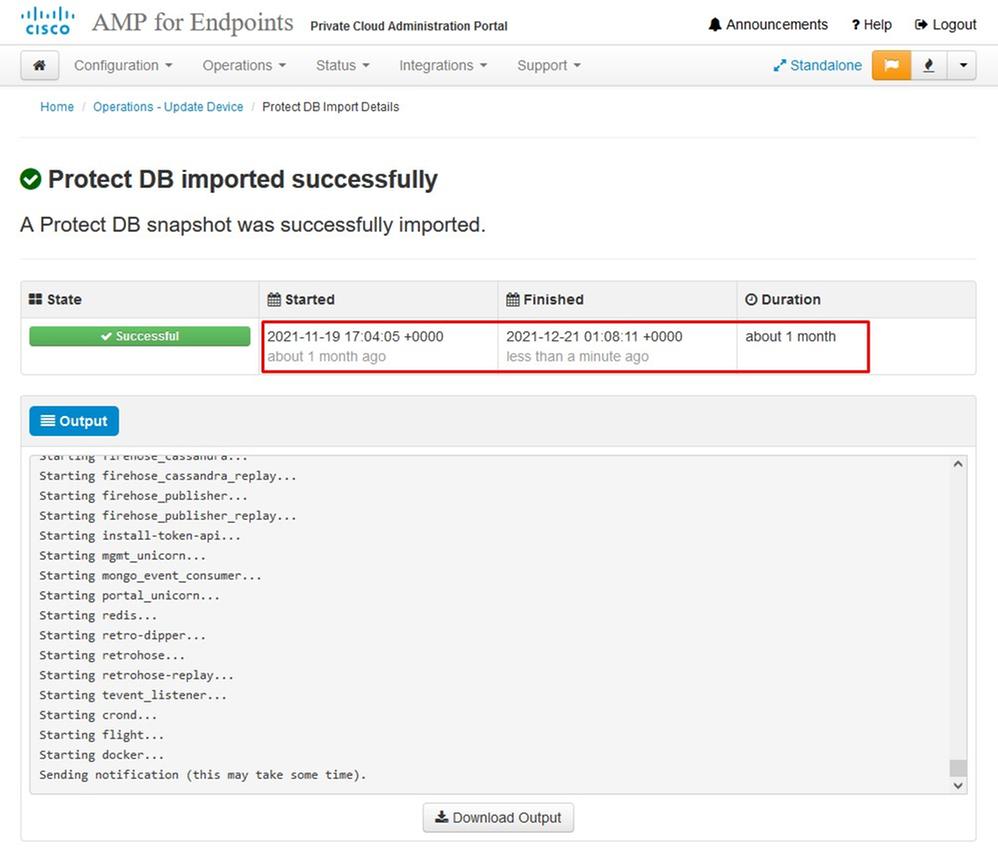

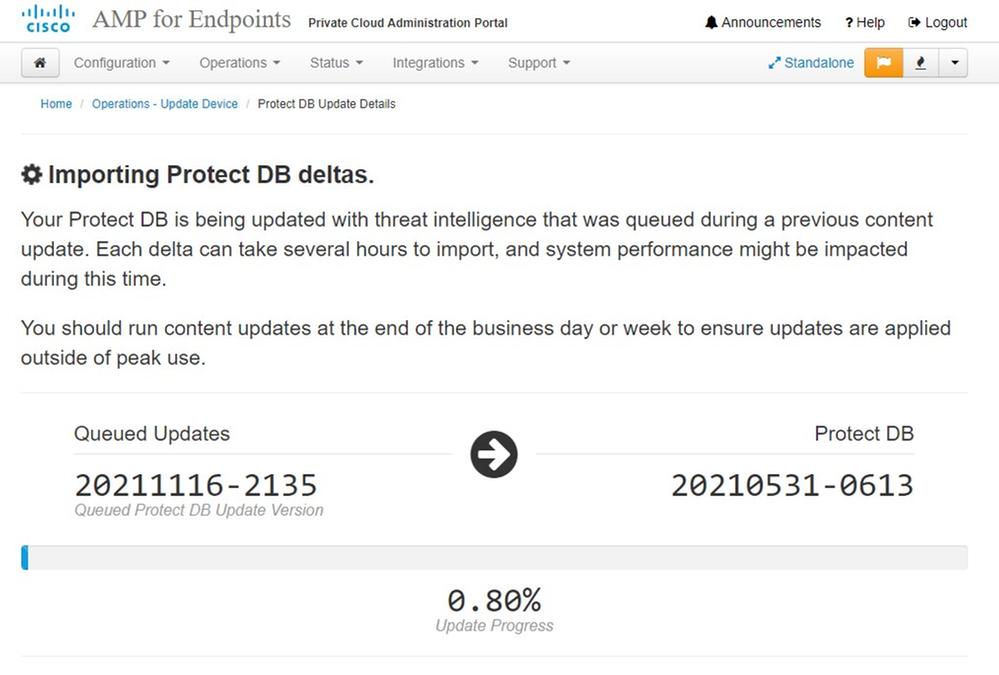

然後選擇Import Protect DB。

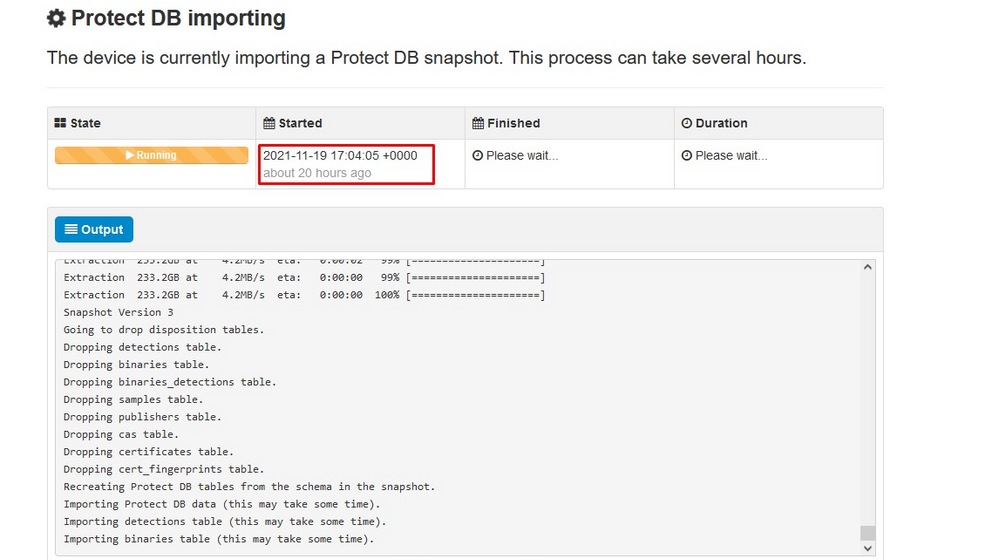

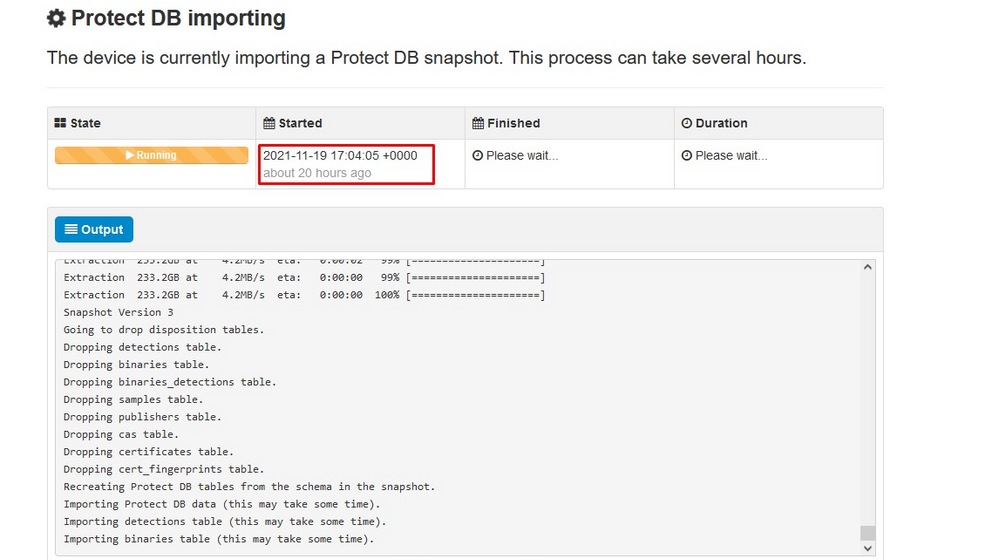

您可以看到,這是另一個很長的過程,需要很長時間才能完成。

問題#1 — 資料儲存中的房間已耗盡

在這裡,您可以找到兩個問題。由於3.5.2版之前的vPC無法安裝外部NFS儲存,因此您必須將更新ISO檔案上傳到/data/temp目錄。就我的情況而言,由於我的資料儲存區只有1TB,所以我用完了房間,虛擬機器崩潰了。換句話說,您至少需要2 TB的資料儲存空間才能成功部署低於3.5.2版的AirGap VPC

以下影象來自ESXi伺服器,它顯示了當您嘗試啟動VM時HDD上不再有可用空間的錯誤。通過將128 GB RAM臨時切換到64 GB,我可以從此錯誤中恢復。然後我又重新開始了。另外請記住,如果您將此VM配置為瘦客戶端,則瘦客戶端部署的缺點是磁碟大小可以增大,但即使您釋放一些空間,磁碟大小也不會縮小。換句話說,假設您將300GB的檔案上傳到vPC的目錄,然後將其刪除。ESXi中的磁碟仍然顯示硬碟上減少了300 GB的空間

問題#2 — 舊更新

第2個問題是,如果您先運行軟體更新,就像我在第2次試用時所做的那樣,從3.2.0開始,我最終使用VPC升級到3.5.2。因此,我不得不下載全新的ISO更新檔案,因為3.2.0版本因我不再使用原始3.2.0版本而變得無效。

如果您嘗試再次裝載ISO更新檔案,將會看到此錯誤。

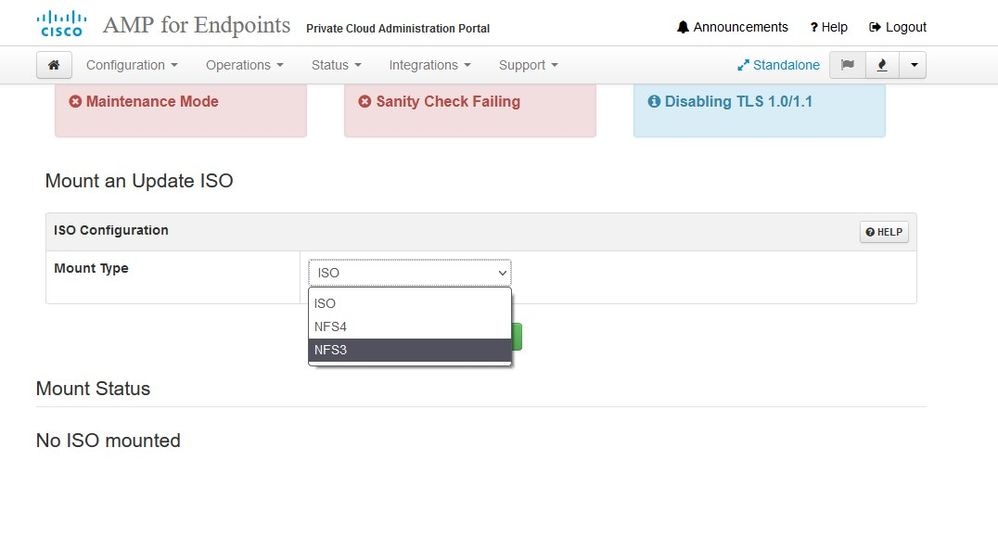

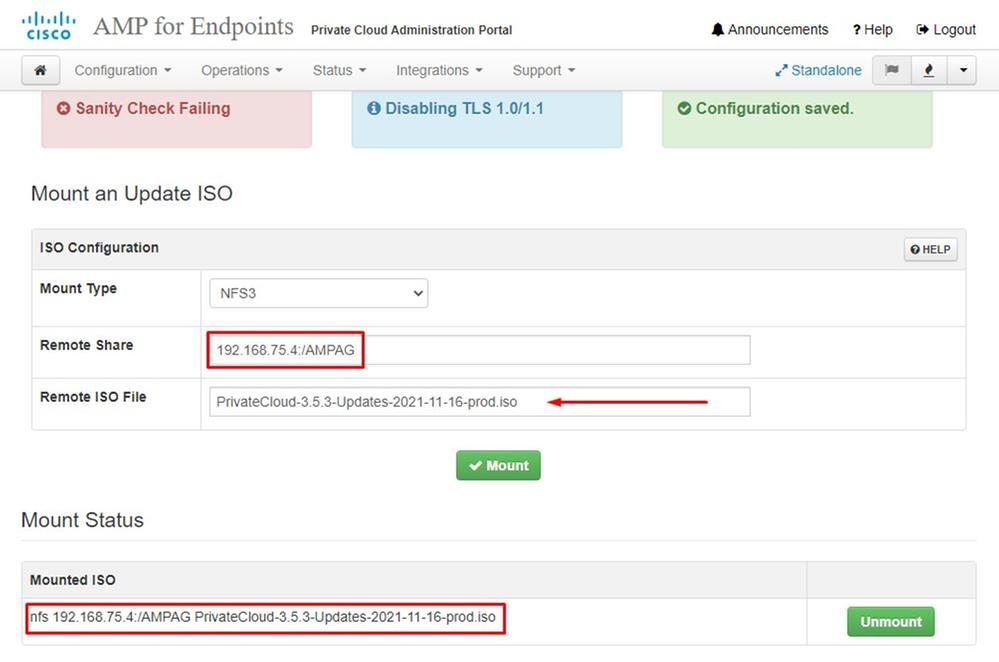

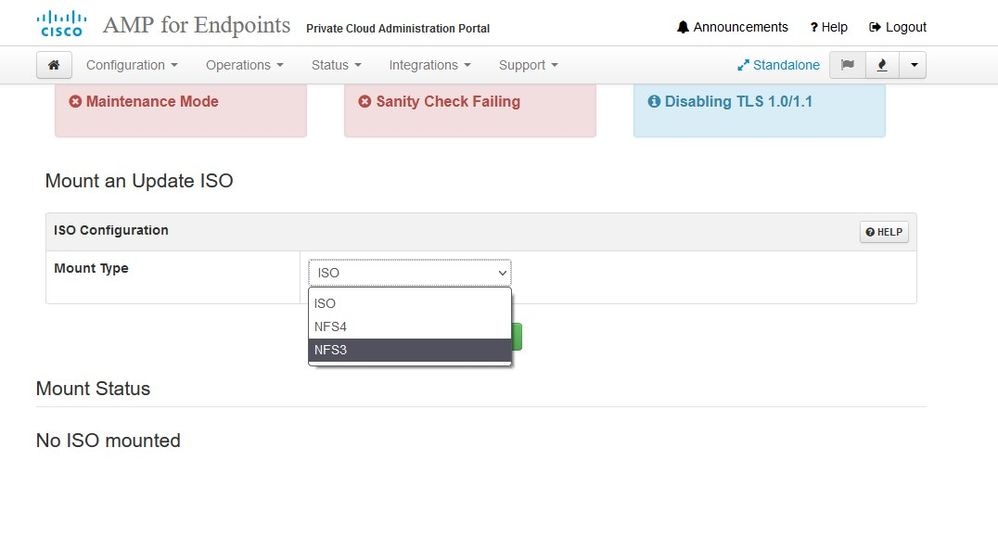

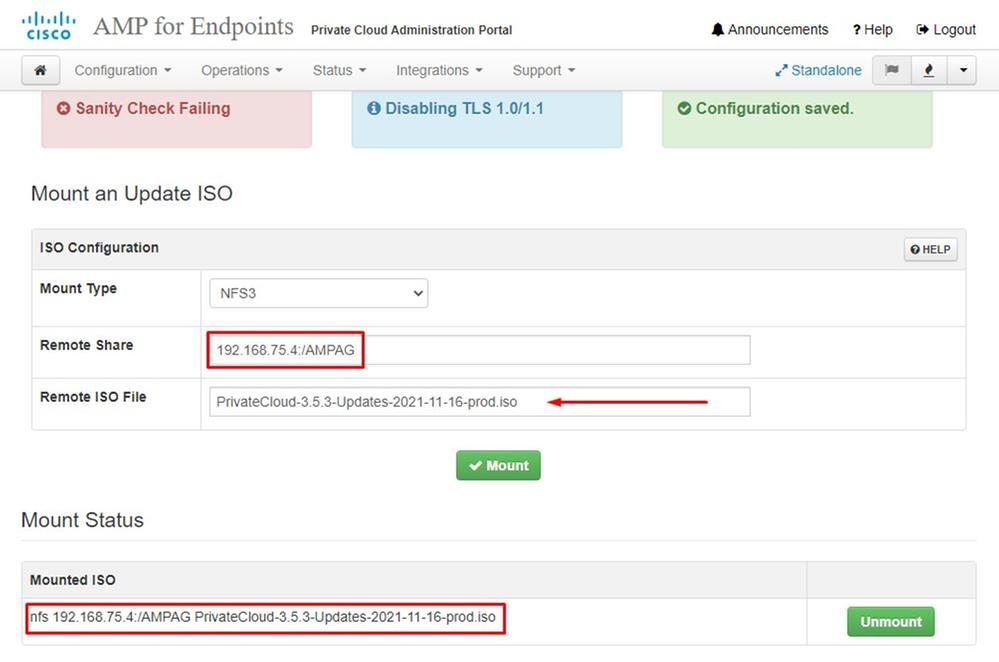

此圖片顯示了如何將更新映像裝載到VPC的替代方法。在3.5.x版中,您可以使用遠端位置(如NFS儲存)與VPC共用更新檔案。

Sanity Check Failing與Protect DB not currently available on the VPC(保護當前在VPC上不可用的資料庫)有關

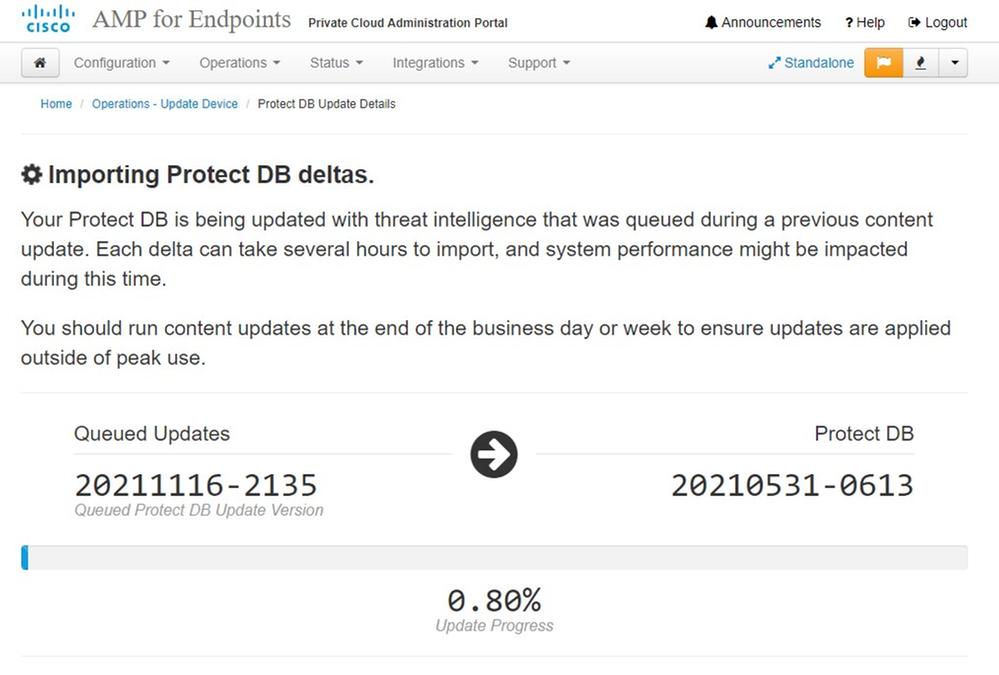

下一次更新自動啟動

在匯入保護資料庫這一非常漫長的過程之後,您可以移動並更新客戶端定義和軟體,這大約需要花費3小時以上的時間。

最後,請注意,此過程將花費很長時間。

對於VPC裝置,請訪問包含如何更新HW裝置、裝載ISO檔案以及從USB引導的其他方法的TZ。

https://www.cisco.com/c/en/us/support/docs/security/amp-virtual-private-cloud-appliance/217134-upgrade-procedure-for-airgapped-amp-priv.html#anc5

僅︽︽︽AIRGAP ︽

基本故障排除

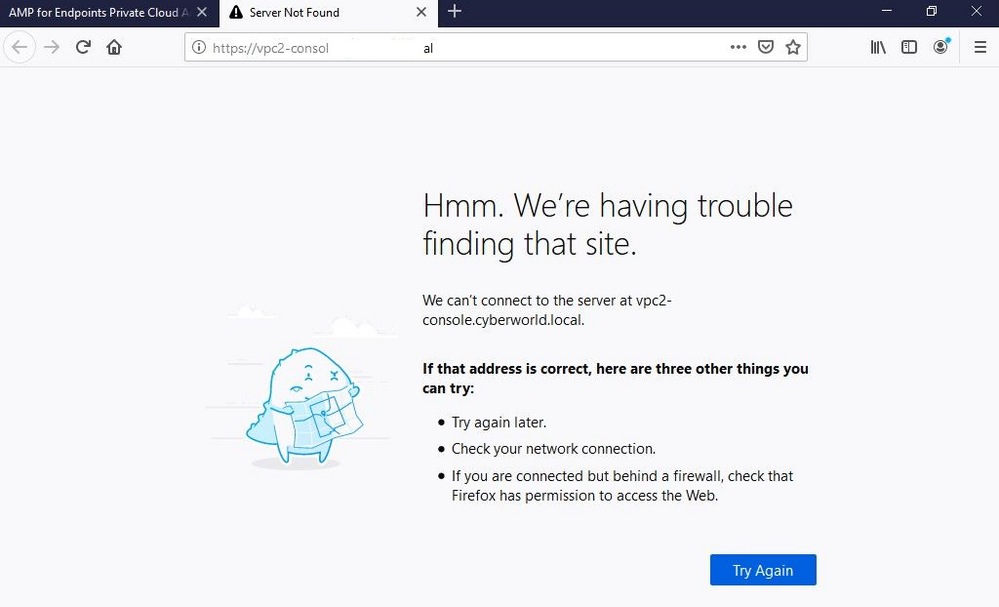

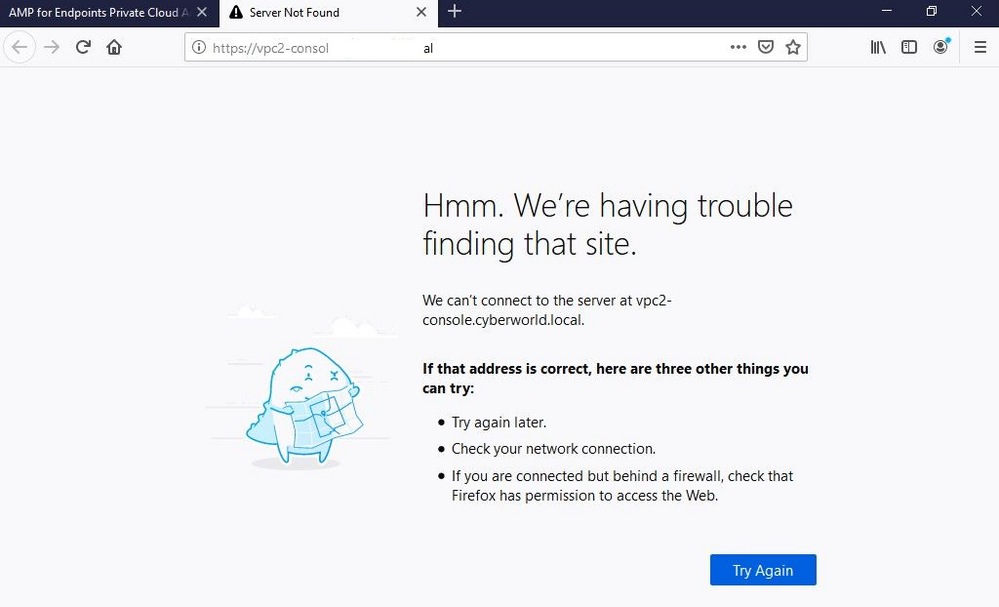

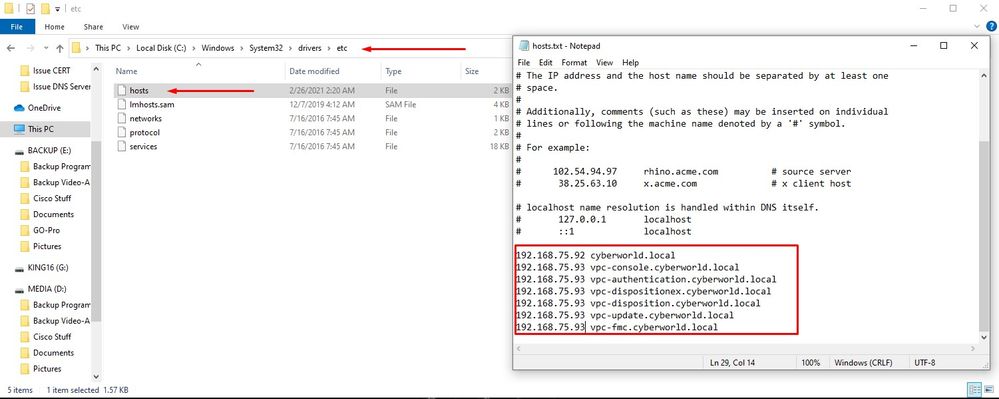

問題#1理 — FQDN和DNS伺服器

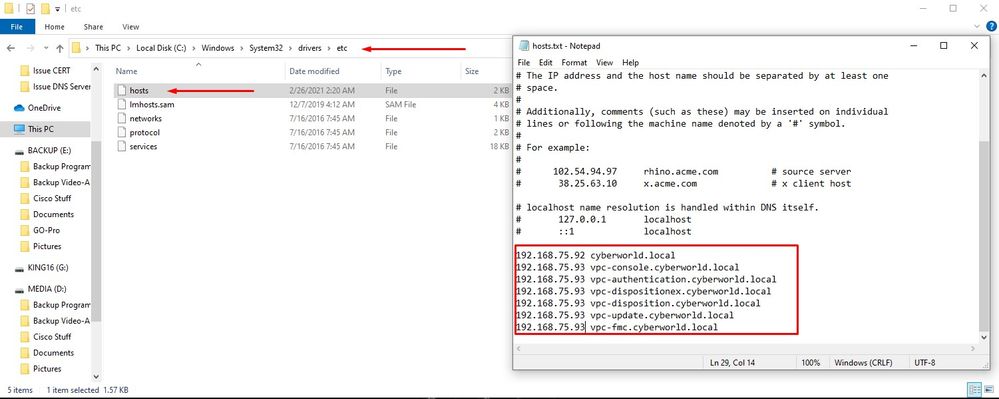

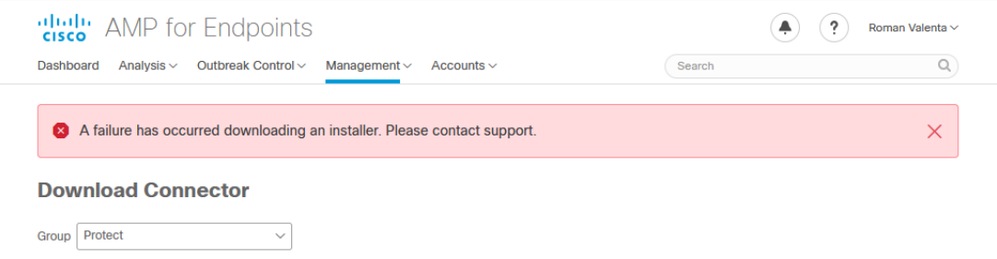

第一個可能遇到的問題是您的DNS伺服器未建立,並且所有FQDN均未正確記錄和解析。當您嘗試通過安全終結點「fire」圖示導航到安全終結點控制檯時,問題可能如下所示。 如果只使用IP地址,則可以使用它,但無法下載聯結器。你可以從下面的第三張圖片看到。

如果在本地電腦上修改了HOSTS檔案(如圖所示),可以解決此問題,但最終會出現錯誤。

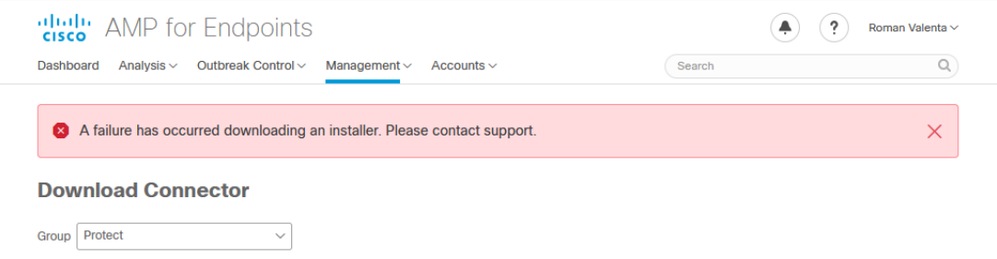

嘗試下載安全終結點聯結器安裝程式時收到此錯誤。

經過一些故障排除後,唯一正確的解決方案是設定DNS伺服器。

DNS Resolution Console: nslookup vPC-Console.cyberworld.local (Returned 1, start 2021-03-02 15:43:00 +0000, finish 2021-03-02 15:43:00 +0000, duration 0.047382799

================================================================================

Server: 8.8.8.x

Address: 8.8.8.x#53

** server can't find vPC-Console.cyberworld.local: NXDOMAIN

在DNS伺服器中記錄所有FQDN並將虛擬私有雲中的記錄從公共DNS更改為DNS伺服器後,一切都將按照預期開始工作。

此時,您可以登入並下載聯結器

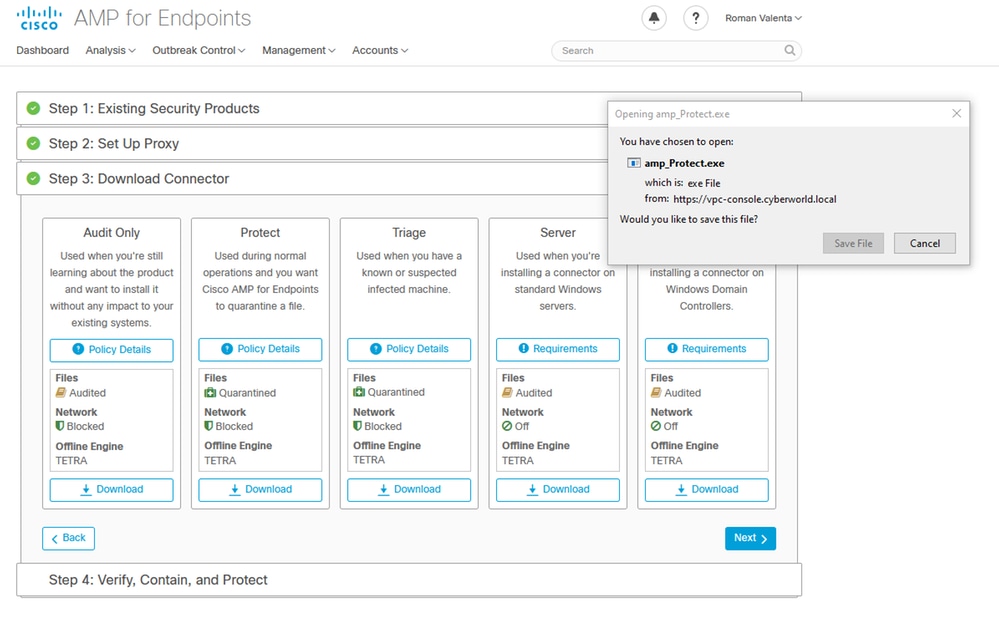

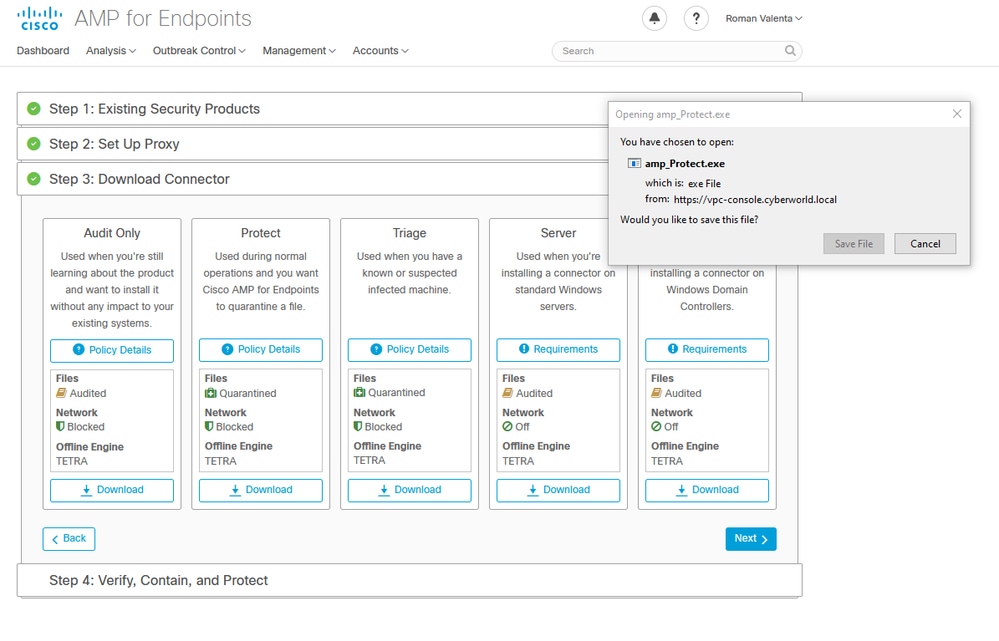

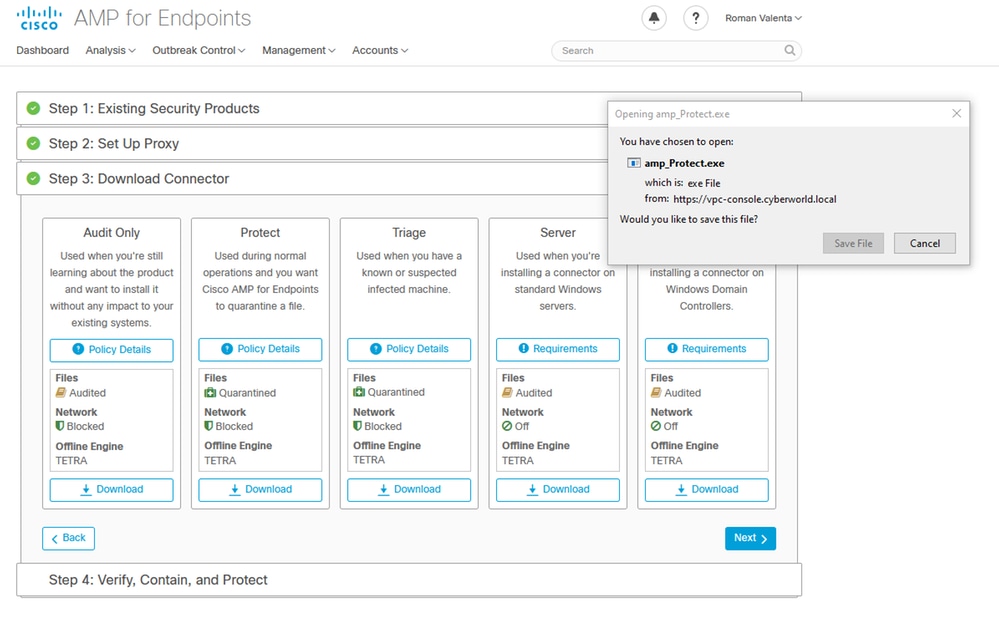

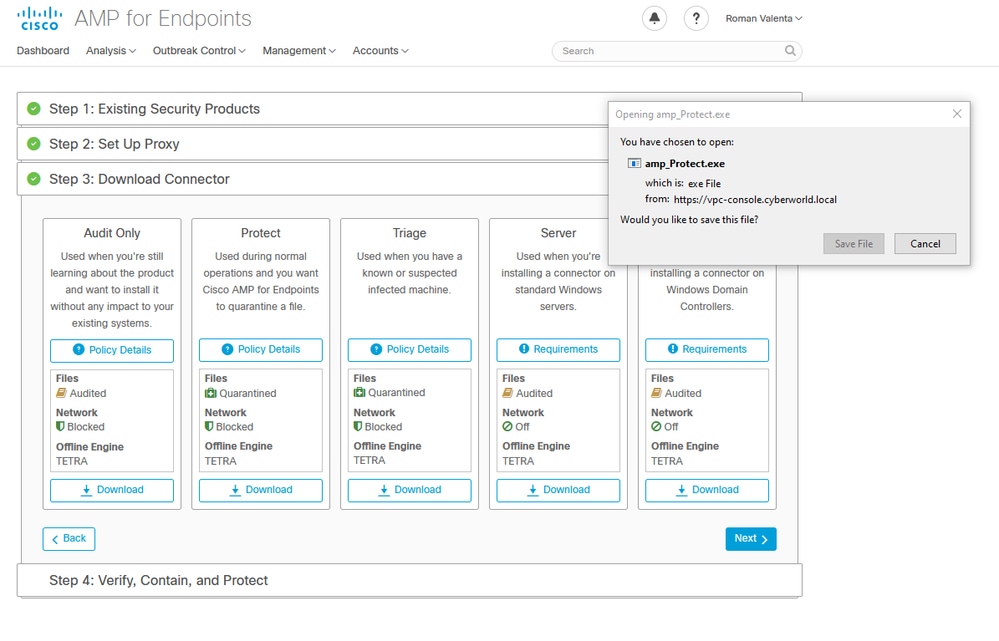

您將獲得適用於您環境的初始安全終結點策略嚮導。它將引導您選擇您使用的防病毒產品(如果有)、代理以及要部署的策略型別。選擇適當的「設定……」按鈕取決於聯結器的作業系統。

您將看到「現有安全產品」頁面,如下圖所示。選擇您使用的安全產品。它會自動生成適用的排除項,以防止您的終端出現效能問題。選擇Next。

下載聯結器。

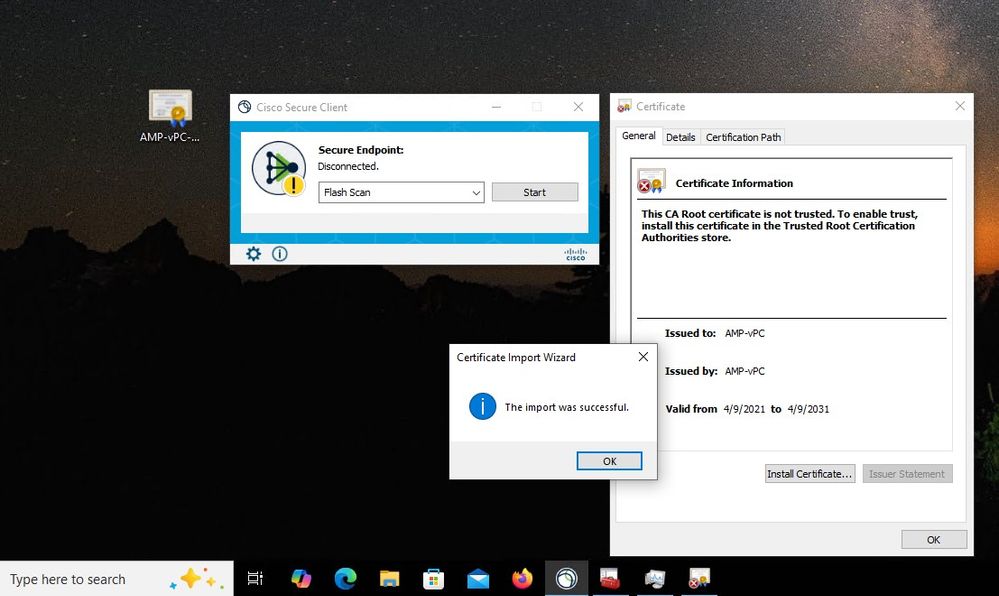

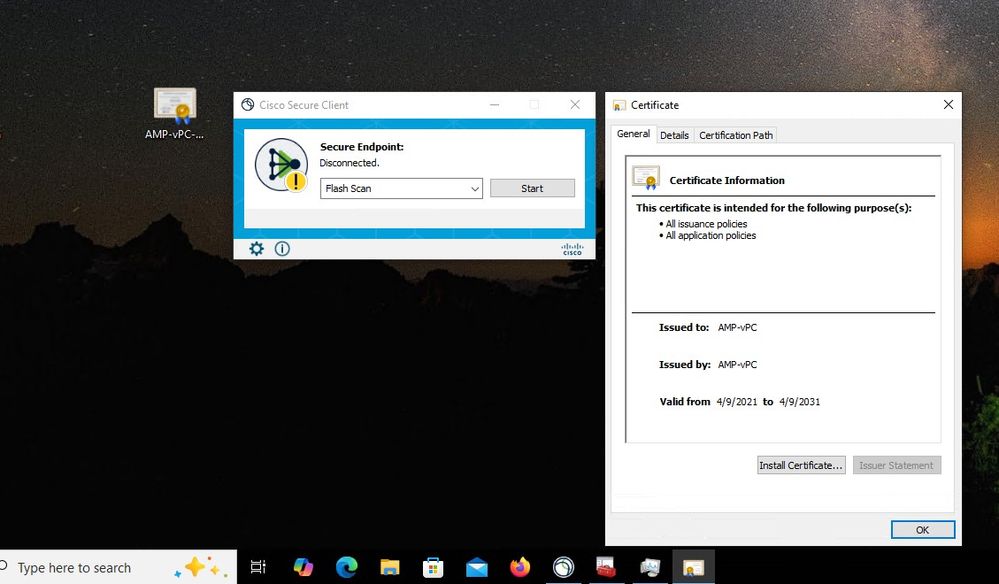

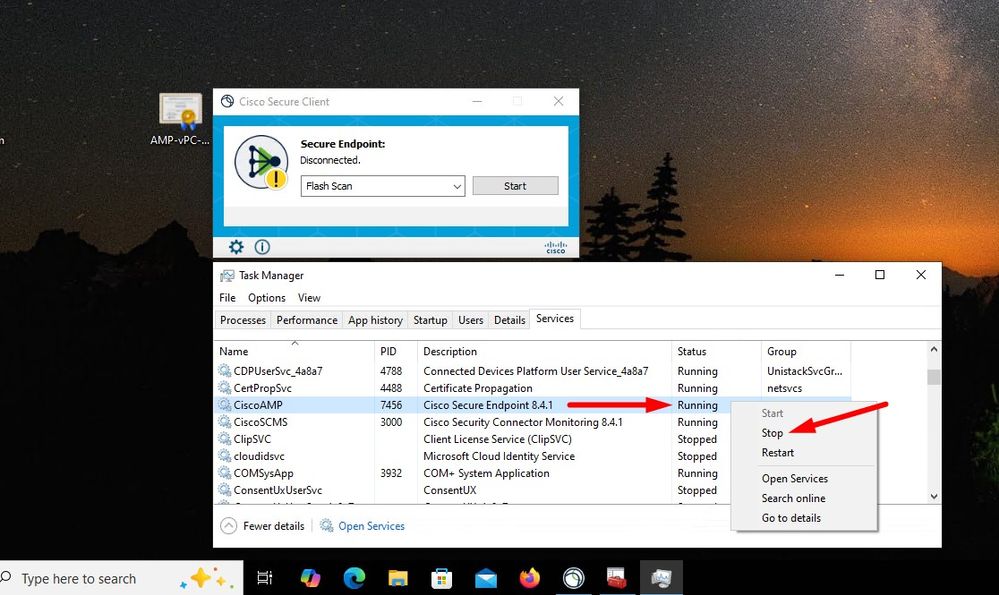

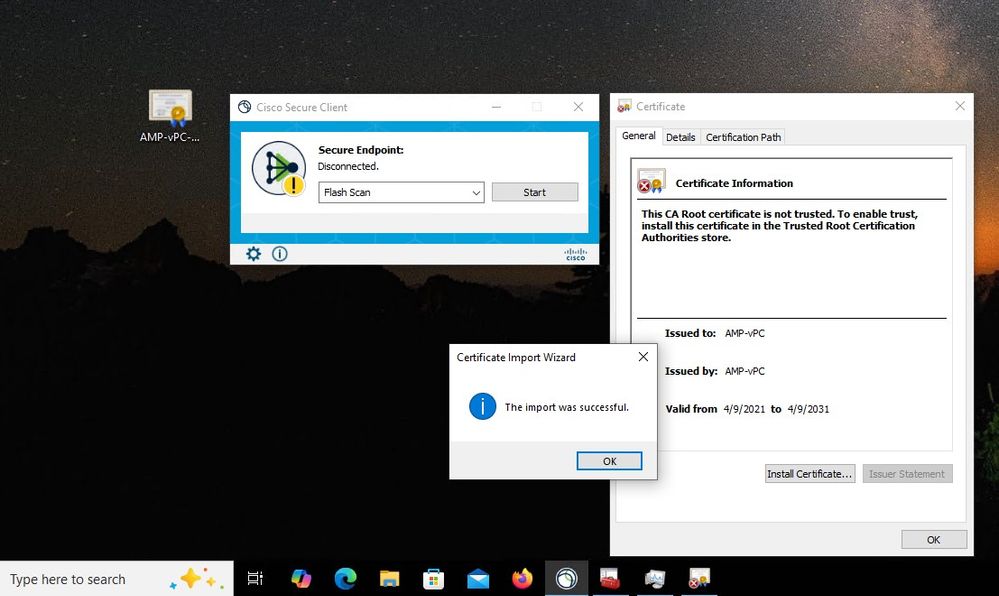

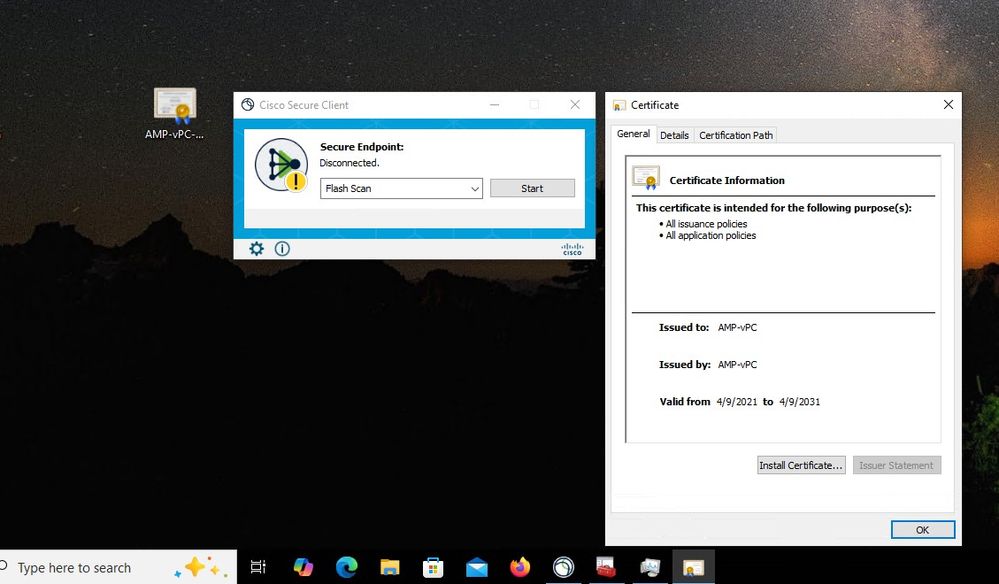

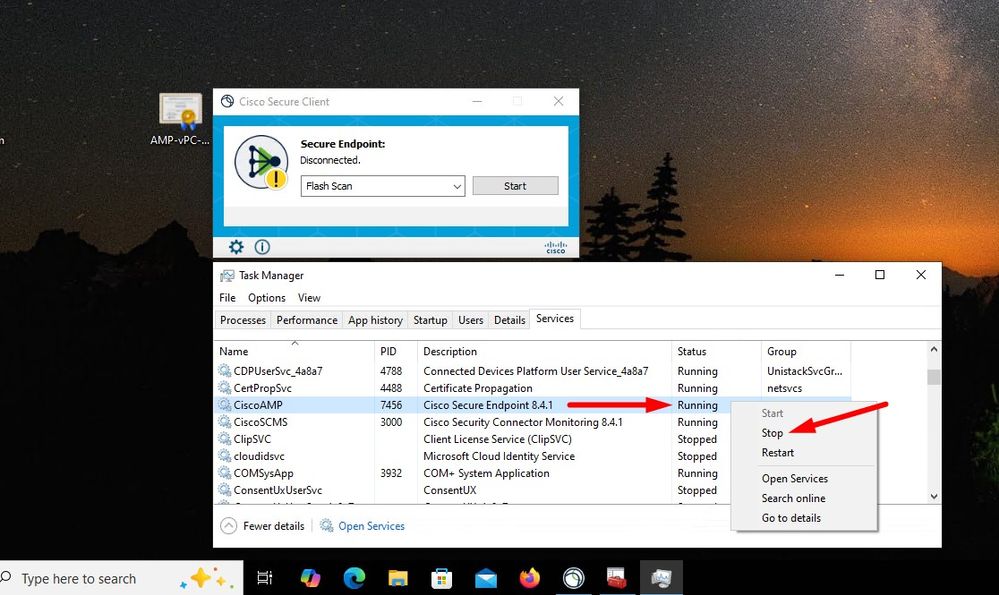

問題#2 — 根CA問題

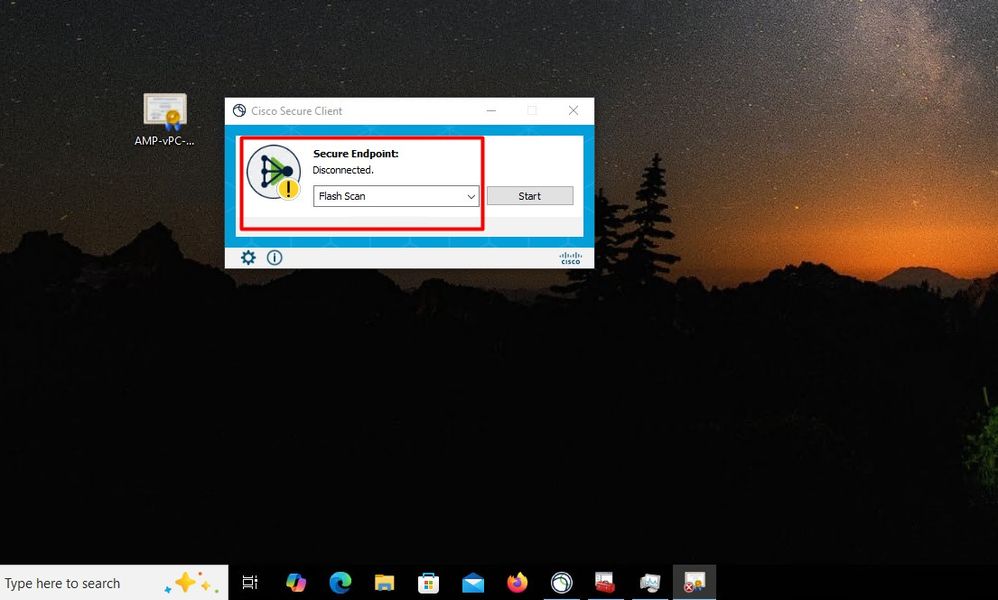

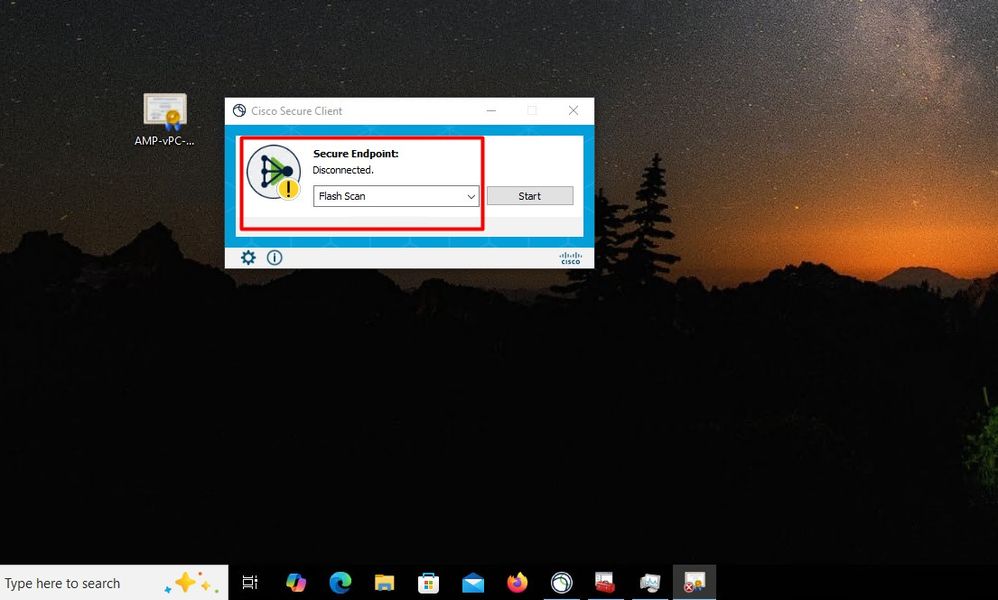

如果您使用自己的內部證書,則可能面臨的下一個問題是,在初始安裝後,聯結器可能會顯示為「已斷開連線」。

安裝聯結器後,安全端點會被視為已斷開連線。運行診斷捆綁包並檢視日誌,您可以確定問題。

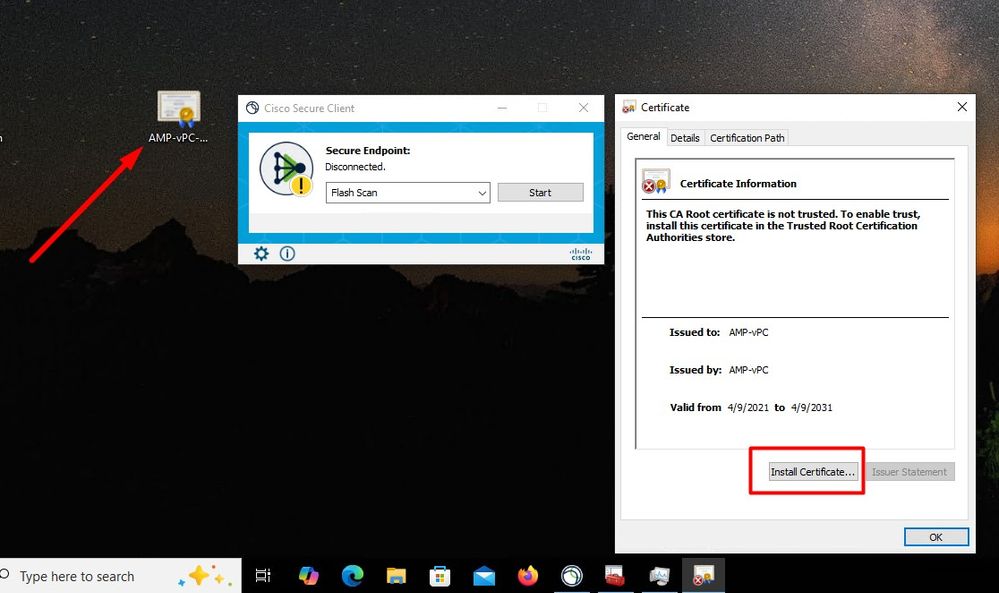

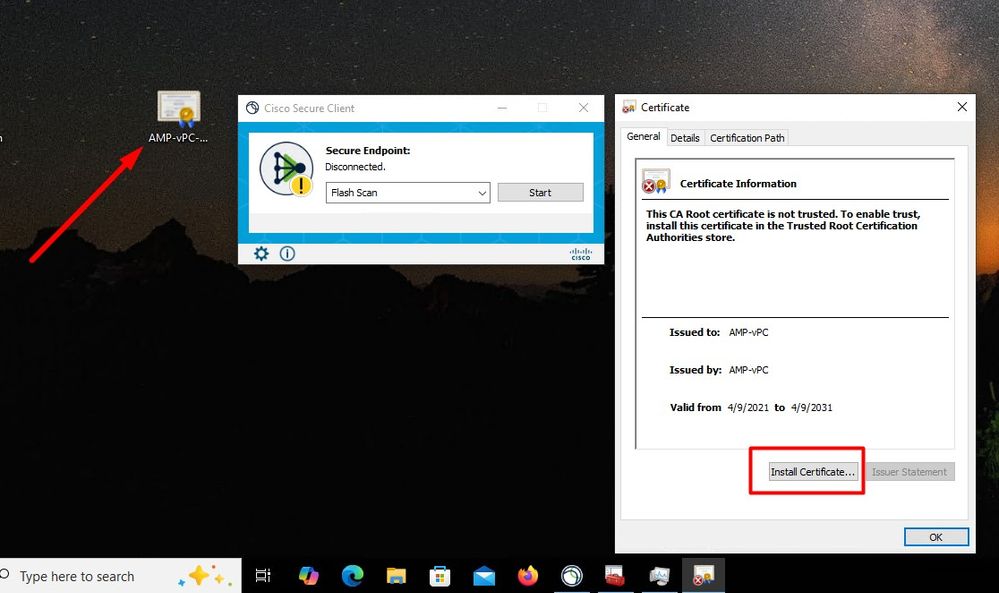

根據從診斷捆綁包中收集到的輸出,您可以看到根CA錯誤

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1011]: GET request https://vPC-Console.cyberworld.local/health failed (60): SSL peer certificate or SSH remote key was not OK (SSL certificate problem: unable to get local issuer certificate)

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1051]: async request failed (SSL peer certificate or SSH remote key was not OK) to https://vPC-Console.cyberworld.local/health

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1074]: response failed with code 60

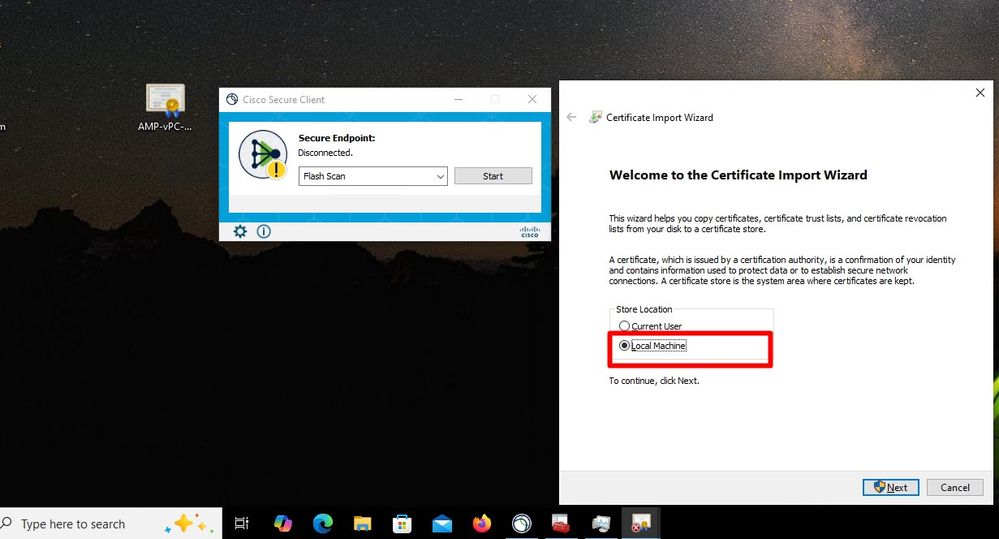

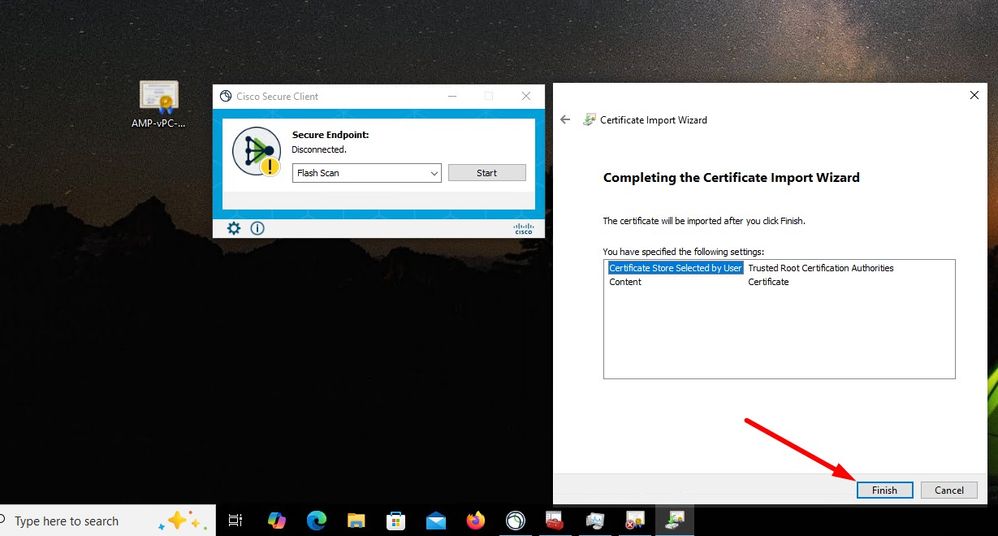

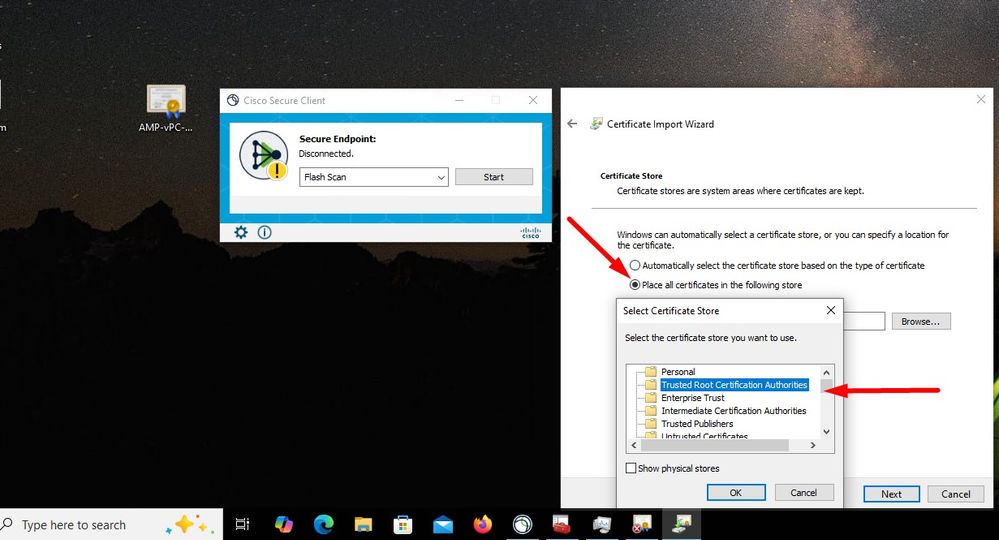

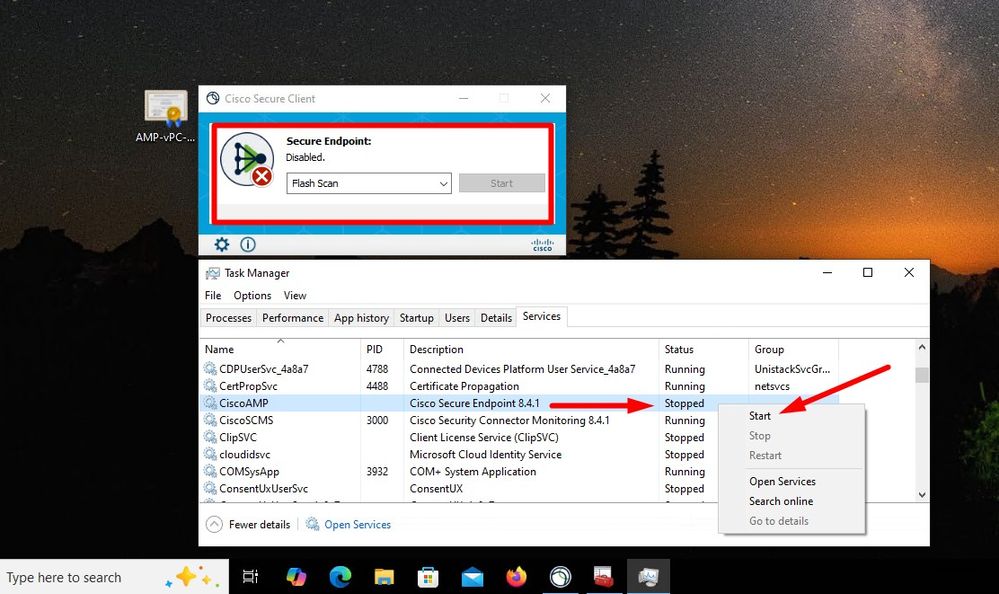

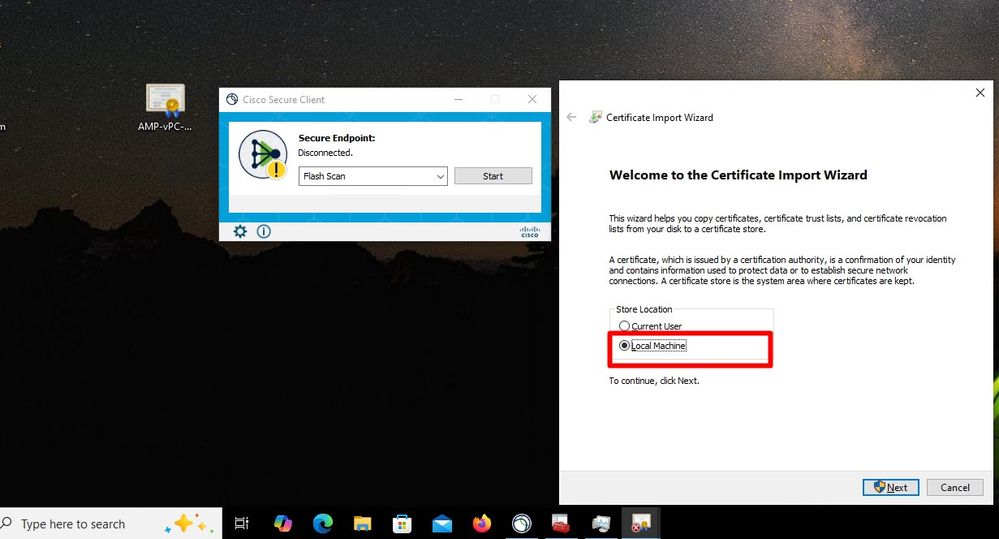

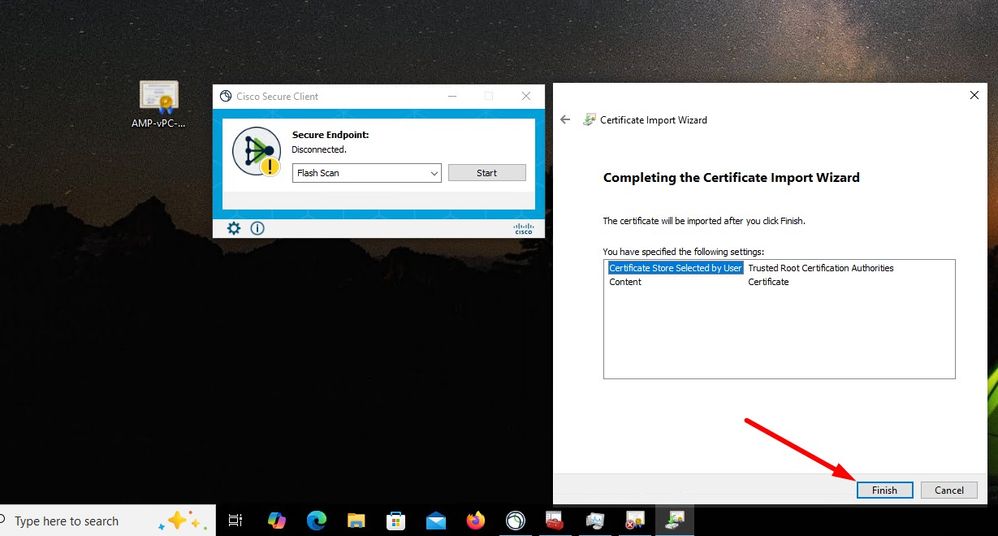

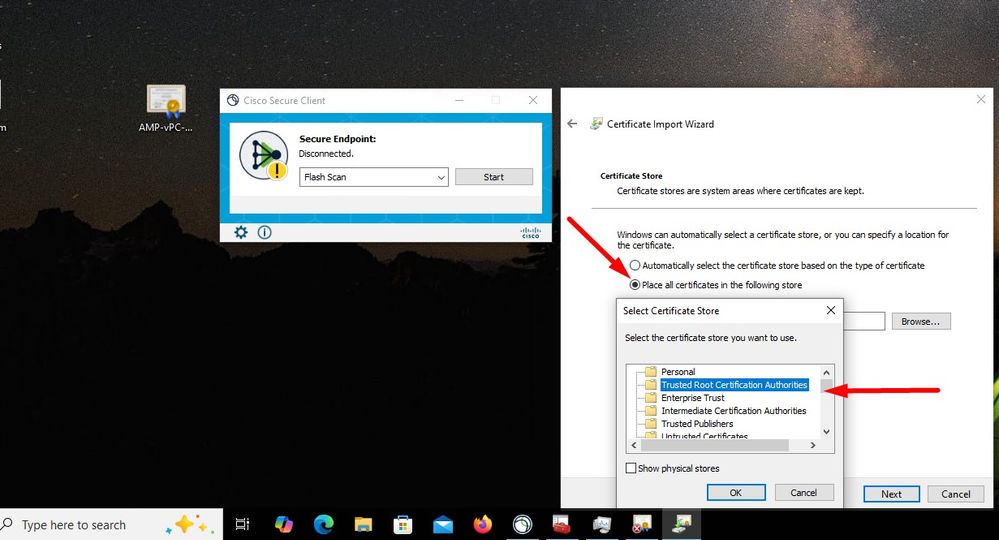

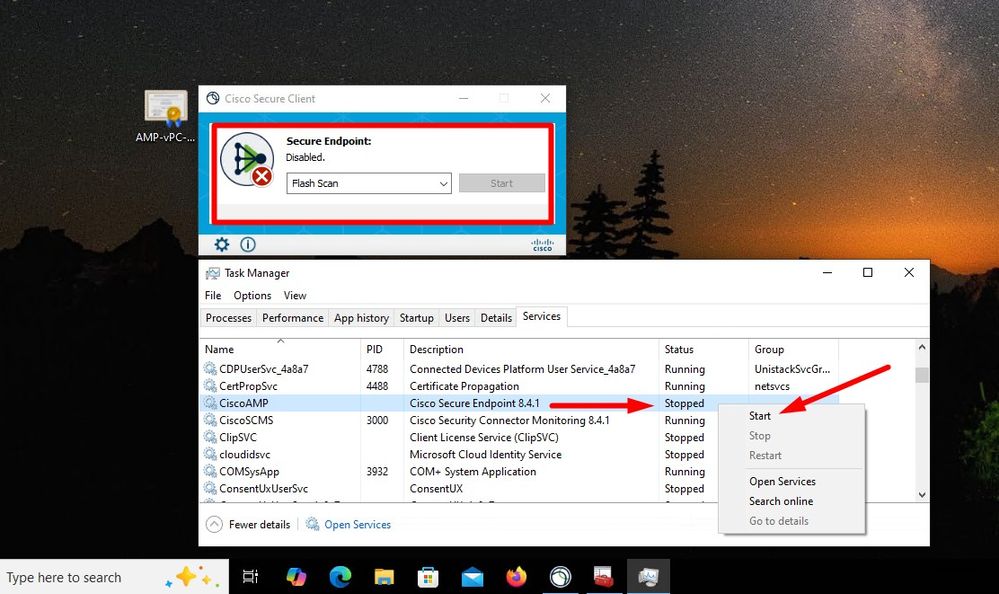

將根CA上傳到受信任的根CA儲存並重新啟動安全端點服務之後。一切如預期般開始運轉。

退回後,安全終端服務聯結器將如預期一樣聯機。

經測試的惡意活動

意見

意見