簡介

本文檔介紹Cisco AnyConnect Mobility Client強制網路門戶檢測功能及其正常運行的要求。

必要條件

需求

思科建議您瞭解Cisco AnyConnect安全移動客戶端。

採用元件

本檔案中的資訊是根據以下軟體版本:

- AnyConnect版本4.7

- 思科調適型安全裝置(ASA)版本9.10

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

飯店、餐廳、機場和其他公共場所的許多無線熱點使用強制網路門戶來阻止使用者訪問Internet。它們將HTTP請求重定向到自己的網站,這些網站要求使用者輸入其憑據或確認熱點主機的條款和條件。

概觀

許多提供Wi-Fi和有線接入的設施(如機場、咖啡館和飯店)要求使用者在獲得接入之前先付費,同意遵守可接受的使用策略,或同時遵守兩者。這些設施使用一種稱為強制網路門戶的技術,以防止應用程式訪問,直到使用者打開瀏覽器並接受訪問條件。

強制網路門戶補救要求

支援強制網路門戶檢測和補救需要以下許可證之一:

- AnyConnect進階版(安全套接字層(SSL) VPN版)

- Cisco AnyConnect安全行動化

您可以將Cisco AnyConnect安全移動許可證與AnyConnect Essentials或AnyConnect Premium許可證結合使用,以支援強制網路門戶檢測和補救。

注意:在使用的AnyConnect版本支援的Microsoft Windows和Macintosh OS X作業系統上支援強制網路門戶檢測和補救。

注意:永遠線上VPN不支援透過代理連線

強制網路門戶熱點檢測

無論原因如何,如果無法連線,AnyConnect都會在GUI上顯示「無法聯絡VPN伺服器」錯誤消息。VPN伺服器指定安全網關。如果啟用了Always-on且不存在強制網路門戶,則客戶端會繼續嘗試連線到VPN並相應地更新狀態消息。

如果啟用永遠線上VPN,連線失敗策略關閉,強制網路門戶補救停用,並且AnyConnect檢測到強制網路門戶的存在,則AnyConnect GUI會在每次連線時顯示此消息一次,每次重新連線時顯示此消息一次:

The service provider in your current location is restricting access to the internet.

The AnyConnect protection settings must be lowered for you to log on with the service

provider. Your current enterprise security policy does not allow this.

如果AnyConnect檢測到存在強制網路門戶,並且AnyConnect配置不同於之前介紹的配置,則AnyConnect GUI會在每次連線時以及每次重新連線時顯示此消息一次:

The service provider in your current location is restricting access to the internet.

You need to log on with the service provider before you can establish a VPN session.

You can try this by visiting any website with your browser.

注意:強制網路門戶檢測預設處於啟用狀態,並且不可配置。 在強制網路門戶檢測期間,AnyConnect不會修改任何瀏覽器配置設定。

強制網路門戶熱點補救

強制網路門戶補救是滿足強制網路門戶熱點要求以獲取網路訪問許可權的過程。

AnyConnect不會補救強制網路門戶;它依靠終端使用者執行補救。

為執行強制網路門戶補救,終端使用者滿足熱點提供商的要求。這些要求可能包括訪問網路的費用、可接受使用策略的簽名(兩者)或提供商定義的一些其他要求。

如果啟用了AnyConnect Always-on且連線失敗策略設定為Closed,則必須在AnyConnect VPN客戶端配置檔案中明確允許強制網路門戶補救。如果啟用Always-on且連線失敗策略設定為Open,則無需在AnyConnect VPN客戶端配置檔案中明確允許強制網路門戶補救,因為使用者不受網路訪問限制。

錯誤強制網路門戶檢測

在以下情況下,AnyConnect可能會錯誤地假設它位於強制網路門戶中:

- 如果AnyConnect嘗試使用包含不正確伺服器名稱(CN)的證書與ASA聯絡,則AnyConnect客戶端會將其視為強制網路門戶環境。

為避免此問題,請確保正確配置了ASA證書。證書中的CN值必須與VPN客戶端配置檔案中的ASA伺服器名稱匹配。

- 如果ASA之前有另一台裝置在使用者嘗試透過阻止對ASA的HTTPS訪問而聯絡ASA時做出響應,則AnyConnect客戶端會將其視為強制網路門戶環境。當使用者位於內部網路並透過防火牆連線以連線到ASA時,可能會出現這種情況。

如果必須從公司內部限制對ASA的訪問,請配置防火牆,使發往ASA地址的HTTP和HTTPS流量不會返回HTTP狀態。允許或完全阻止對ASA的HTTP/HTTPS訪問(也稱為黑洞),以確保傳送到ASA的HTTP/HTTPS請求不會返回意外響應。

AnyConnect行為

本節介紹AnyConnect的行為。

- AnyConnect會嘗試對XML配置檔案中定義的完全限定域名(FQDN)執行HTTPS探測。

- 如果存在證書錯誤(不受信任/錯誤的FQDN),則AnyConnect會嘗試對XML配置檔案中定義的FQDN進行HTTP探測。如果除了HTTP 302之外,還有其他響應,則其運行方式與強制網路門戶相同。

使用IKEv2時強制網路門戶檢測不正確

在停用SSL身份驗證的情況下嘗試網際網路金鑰交換版本2 (IKEv2)連線到ASA(ASA在埠443上運行自適應安全裝置管理器(ASDM)門戶)時,為強制網路門戶檢測執行的HTTPS探測將導致重定向到ASDM門戶(/admin/public/index.html)。由於這不是客戶端所期望的,因此它顯示為強制網路門戶重定向,並且連線嘗試被阻止,因為強制網路門戶補救似乎是必需的。

因應措施

如果您遇到此問題,以下是一些可能的解決方法:

- 移除該介面上的HTTP命令,以便ASA不偵聽介面上的HTTP連線。

- 刪除介面上的SSL信任點。

- 啟用IKEV2客戶端服務。

- 在介面上啟用WebVPN。

注意:Cisco IOS®路由器也存在同樣的問題。如果在Cisco IOS上啟用了ip http伺服器(如果使用與PKI伺服器相同的覈取方塊,則需要使用該伺服器),則AnyConnect會錯誤檢測強制網路門戶。解決方法是使用ip http access-class停止對AnyConnect HTTP請求的響應,而不是停止身份驗證請求。

停用強制網路門戶功能

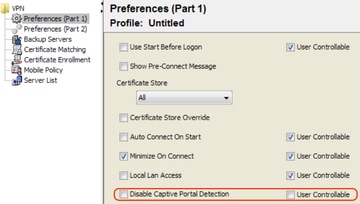

在AnyConnect客戶端版本4.2.00096及更高版本中,可以停用強制網路門戶功能。管理員可以決定選項是否可以由使用者配置或停用。此選項在輪廓編輯器的「偏好(第1部分)」(Preferences (Part 1))部分下可用。管理員可以選擇Disable Captive Portal Detection或User Controllable,如以下配置檔案編輯器螢幕截圖所示:

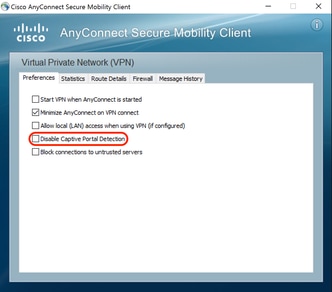

如果選中了「使用者可控」,該覈取方塊將顯示在AnyConnect安全移動客戶端UI的「首選項」頁籤上,如下所示:

意見

意見