在ASA上配置具有分割隧道的安全客戶端

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本文檔介紹如何在運行軟體版本9.16.1的Cisco ASA上通過ASDM配置Cisco AnyConnect安全移動客戶端。

必要條件

需求

Cisco AnyConnect安全移動客戶端Web部署包可下載到本地案頭,思科自適應安全裝置管理器(ASDM)可從該案頭訪問思科自適應安全裝置(ASA)。要下載客戶端軟體包,請參閱Cisco AnyConnect安全移動客戶端網頁。可以將各種作業系統(OS)的Web部署包同時上傳到ASA。

以下是各種OS的Web部署檔名:

- Microsoft Windows作業系統 — AnyConnect-win-<version>-k9.pkg

- Macintosh(MAC)OS - AnyConnect-macosx-i386-<version>-k9.pkg

- Linux作業系統 — AnyConnect-linux-<version>-k9.pkg

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- ASA版本9.16(1)

- ASDM版本7.16(1)

- AnyConnect版本4.10

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文檔提供了有關如何通過ASDM使用Cisco AnyConnect配置嚮導來配置AnyConnect客戶端並啟用分割隧道的分步詳細資訊。

分割隧道用於只有特定流量必須被隧道化的情況,而不是所有客戶端電腦生成的流量在連線時通過VPN的情況。

使用AnyConnect配置嚮導可以預設導致ASA上的全隧道配置。必須單獨配置拆分隧道,本文檔的「拆分隧道」部分對此有進一步的詳細說明。

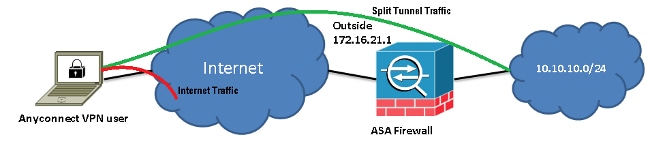

在此配置示例中,目的是通過VPN隧道傳送用於10.10.10.0/24子網(ASA後面的LAN子網)的流量,並且來自客戶端電腦的所有其他流量都通過自己的Internet電路轉發。

AnyConnect許可證資訊

以下連結指向有關Cisco AnyConnect安全移動客戶端許可證的有用資訊:

- 請參閱Cisco AnyConnect許可常見問題(FAQ)文檔,以確定AnyConnect安全移動客戶端和相關功能所需的許可證。

- 有關許可證的資訊,請參閱思科安全客戶端訂購指南。

設定

本節介紹如何在ASA上配置Cisco Secure Client。

網路圖表

以下為文中範例所使用的拓撲:

ASDM AnyConnect配置嚮導

AnyConnect配置嚮導可用於配置AnyConnect安全移動客戶端。繼續之前,請確保已將AnyConnect客戶端軟體包上傳到ASA防火牆的快閃記憶體/磁碟。

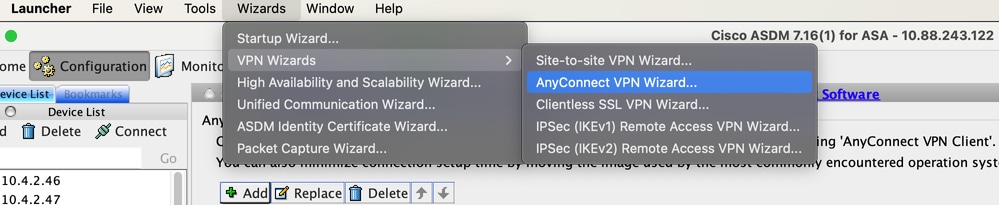

完成以下步驟,以便通過配置嚮導配置AnyConnect安全移動客戶端:

- 登入到ASDM,啟動配置嚮導,然後按一下下一步:

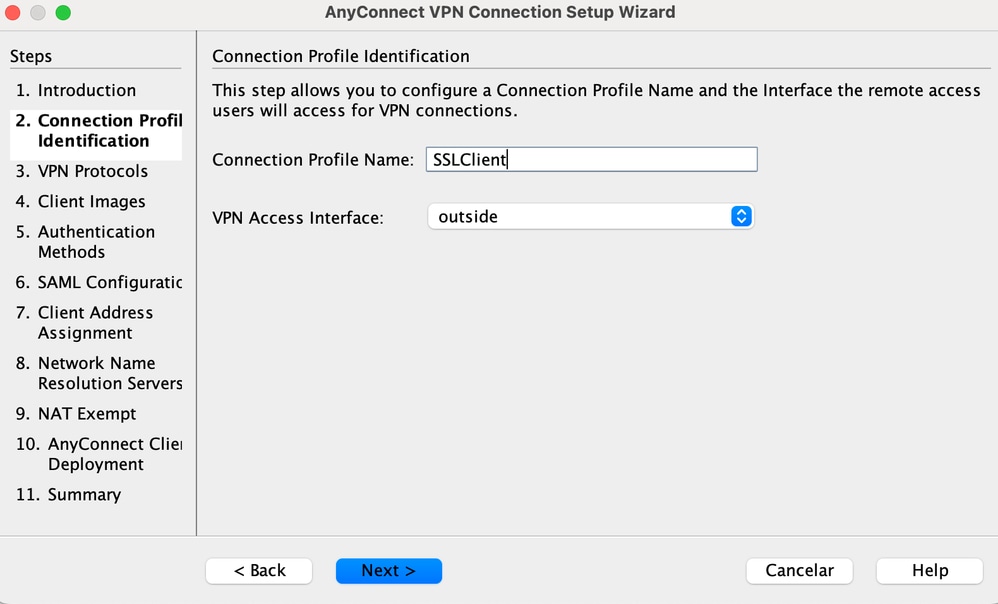

- 輸入Connection Profile Name,從VPN Access Interface下拉選單中選擇終止VPN的介面,然後按一下Next:

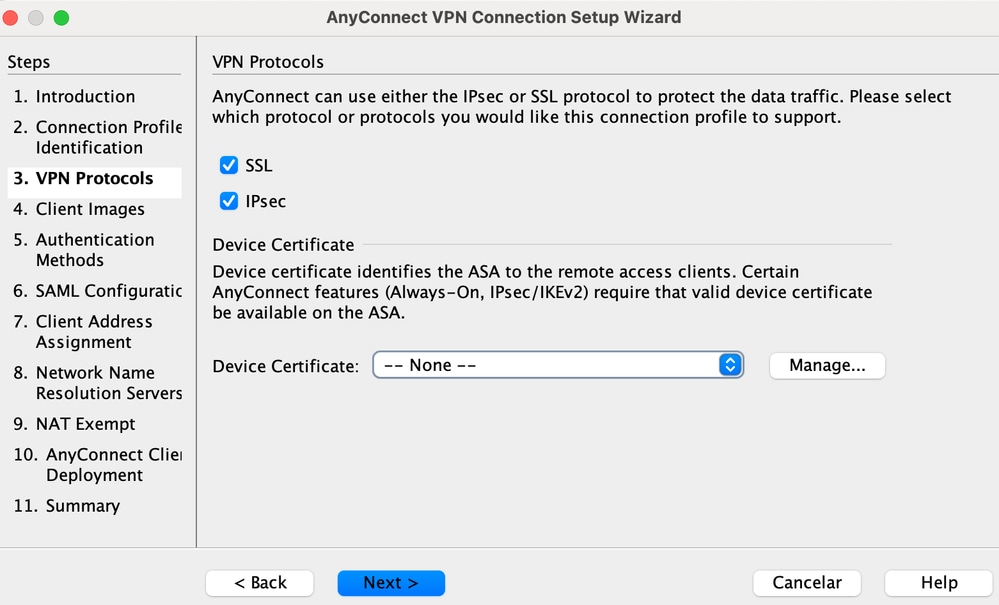

- 勾選「SSL」覈取方塊以啟用安全套接字層(SSL)。裝置證書可以是受信任的第三方證書頒發機構(CA)頒發的證書(例如Verisign或Entrust),或自簽名證書。如果證書已安裝在ASA上,則可以通過下拉選單選擇證書。

註:此證書是提供的伺服器端證書。如果ASA上當前沒有安裝任何證書,並且必須生成自簽名證書,則按一下Manage。

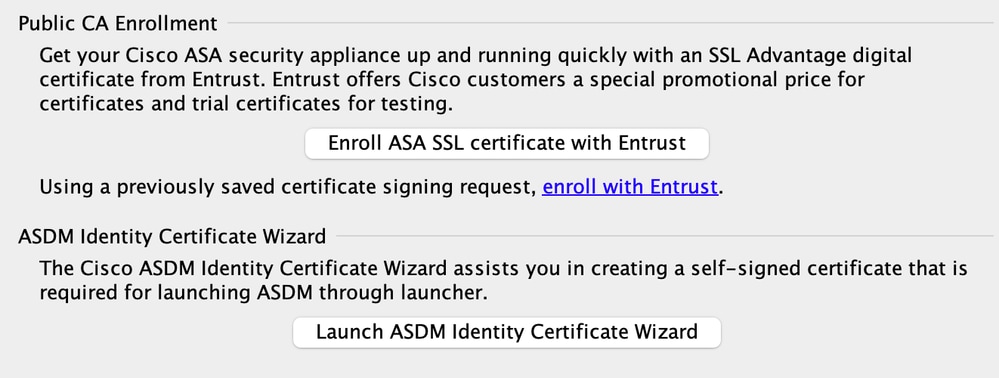

要安裝第三方證書,請完成配置ASA:SSL數位證書安裝和續訂思科文檔中所述的步驟。

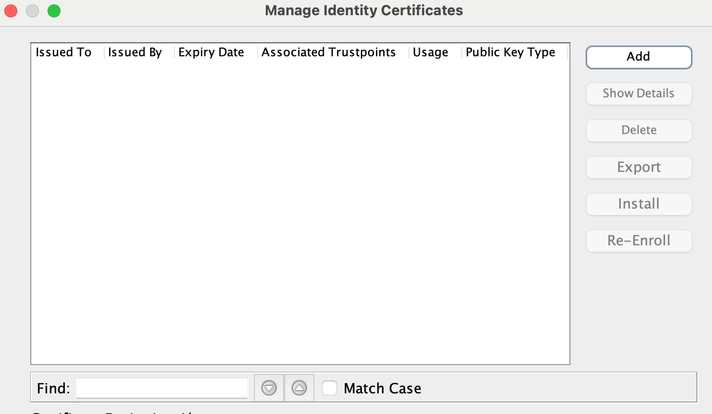

- 按一下「Add」:

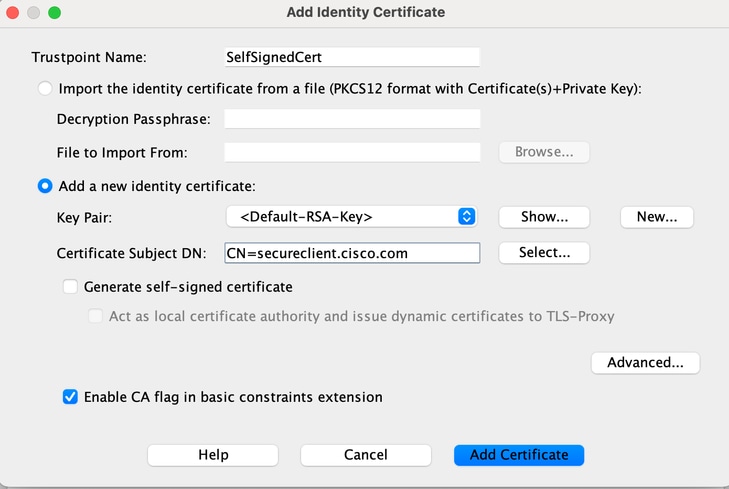

- 在Trustpoint Name欄位中鍵入適當的名稱,然後按一下Add a new identity certificate單選按鈕。如果裝置上沒有Rivest-Shamir-Addleman(RSA)金鑰對,請按一下New以生成一個:

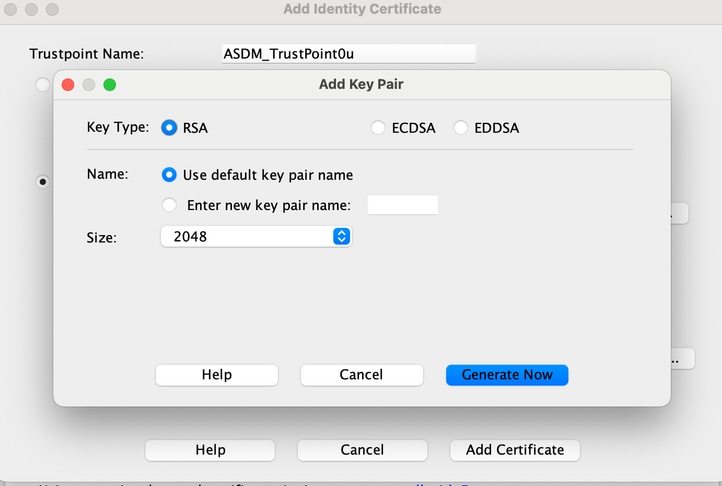

- 按一下Use default key pair name 單選按鈕,或按一下Enter new key pair name單選按鈕,然後輸入新名稱。選擇金鑰的大小,然後按一下Generate Now:

- 生成RSA金鑰對後,選擇金鑰並選中生成自簽名證書覈取方塊。在Certificate Subject DN欄位中輸入所需的使用者域名(DN),然後按一下Add Certificate:

- 完成註冊後,依次按一下OK、OK和Next:

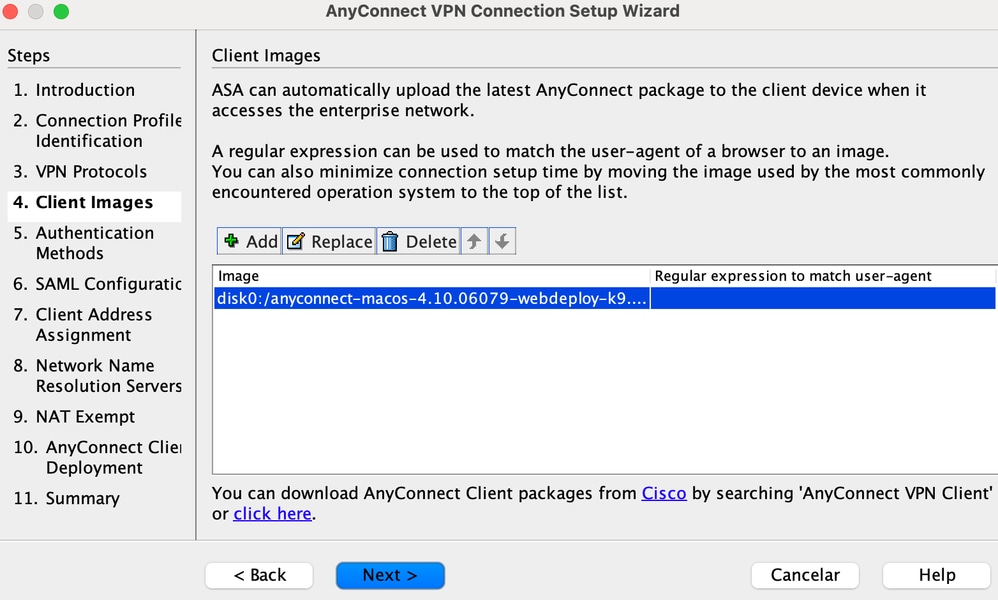

- 按一下「Add」以從PC或快閃記憶體中新增AnyConnect客戶端映像(.pkg檔案)。按一下「Browse Flash」以從快閃磁碟機新增映像,或按一下「Upload」以直接從主機新增映像:

- 新增映像後,按一下Next:

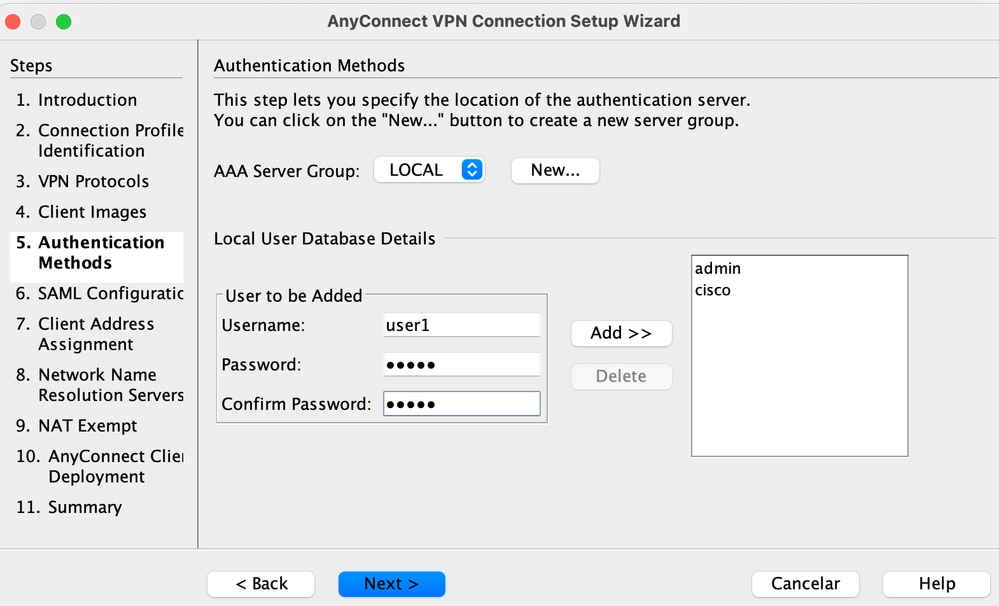

- 使用者身份驗證可通過身份驗證、授權和記帳(AAA)伺服器組完成。如果使用者已設定,則選擇LOCA,然後按一下Next。

注意:在本示例中,配置了LOCAL身份驗證,這意味著ASA上的本地使用者資料庫可用於身份驗證。

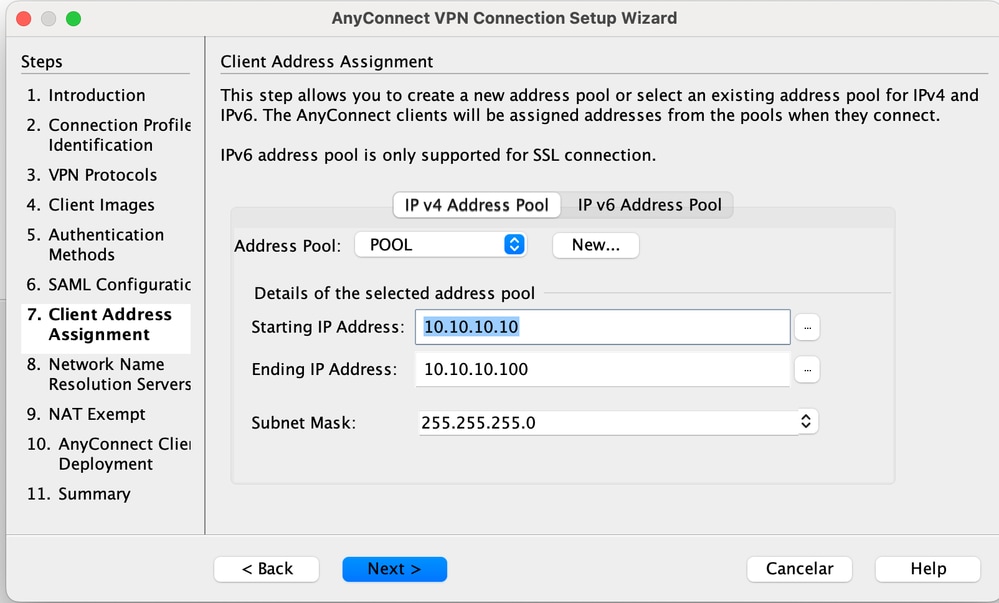

- 必須配置VPN客戶端的地址池。如果已經配置了一個,則從下拉選單中選擇它。如果不是,請按一下New以配置一個新設定。完成後,按一下「Next:

- 將域名系統(DNS)伺服器和DN適當地輸入到DNS和Domain Name欄位中,然後按一下Next:

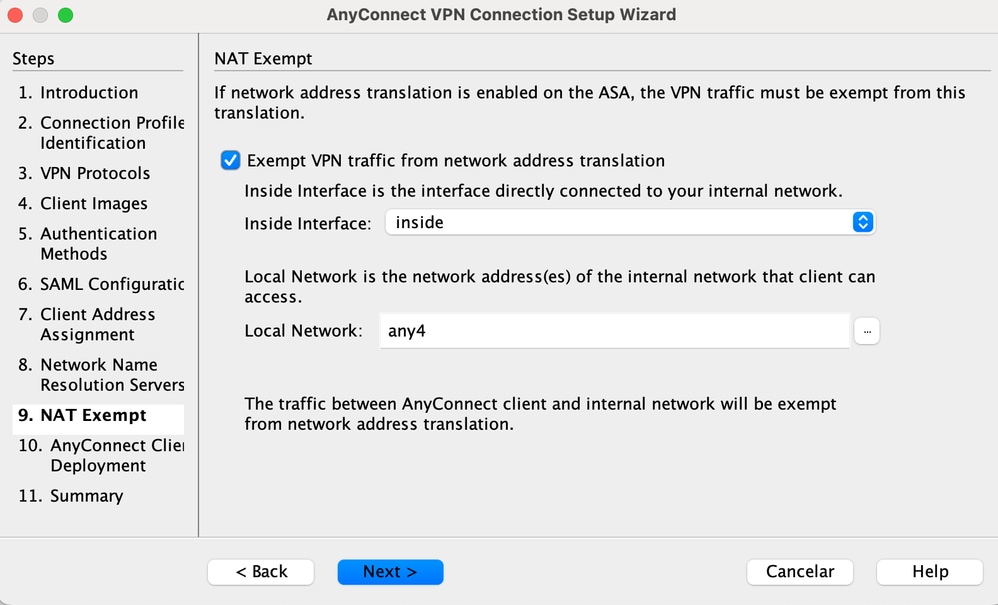

- 在此場景中,目標是限制通過VPN訪問配置為ASA後Inside(或LAN)子網的10.10.10.0/24網路。客戶端與內部子網之間的流量必須免除任何動態網路地址轉換(NAT)。

選中Exempt VPN traffic from network address translation覈取方塊並配置可用於免除的LAN和WAN介面:

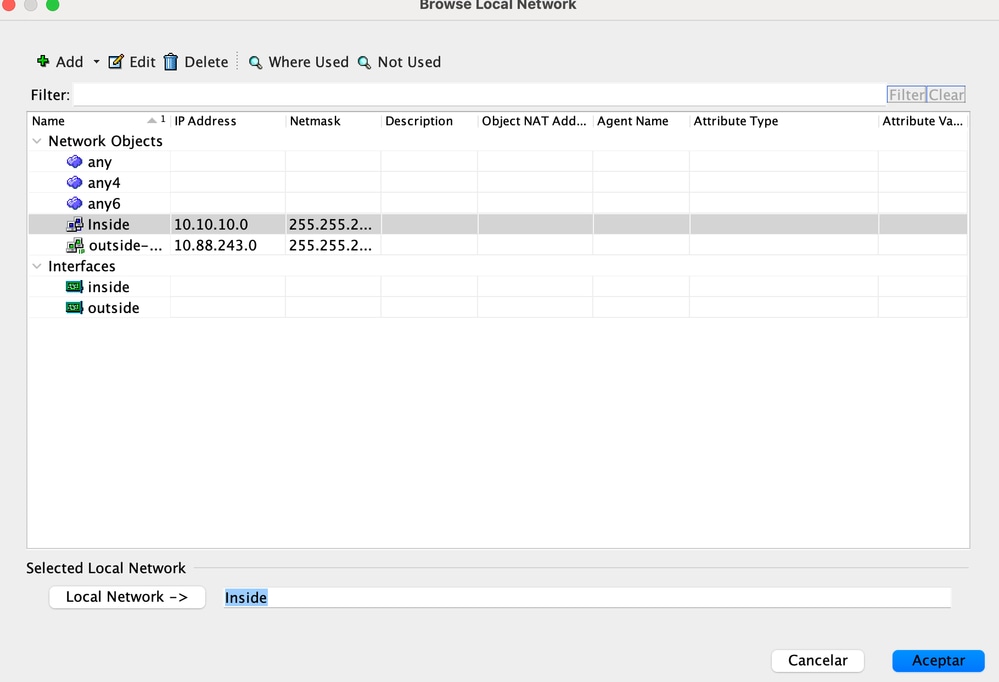

- 選擇必須免除的本地網路:

- 按一下「Next」、「Next」,然後「Finish」。

AnyConnect客戶端配置現在已完成。但是,當您通過配置嚮導配置AnyConnect時,它預設將拆分隧道策略配置為隧道所有。為了僅對特定流量進行通道傳輸,必須實施分割通道。

註:如果未配置拆分隧道,則可以從預設組策略(DfltGrpPolicy)繼承拆分隧道策略,預設設定為Tunnelall。這表示一旦使用者端通過VPN連線,所有流量(包括到Web的流量)都會透過通道傳送。

只有目的地為ASA WAN(或外部)IP地址的流量才能繞過客戶端電腦上的隧道。可從Microsoft Windows電腦上route print命令的輸出中看到這種情況。

分割隧道配置

分割隧道是一項功能,您可以使用它來定義必須加密的子網或主機的流量。其中涉及可與此功能相關聯的存取控制清單(ACL)的組態。此ACL上定義的子網或主機的流量可以通過隧道從客戶端進行加密,這些子網的路由將安裝在PC路由表中。

完成以下步驟,便可從所有通道組態移動到分割通道組態:

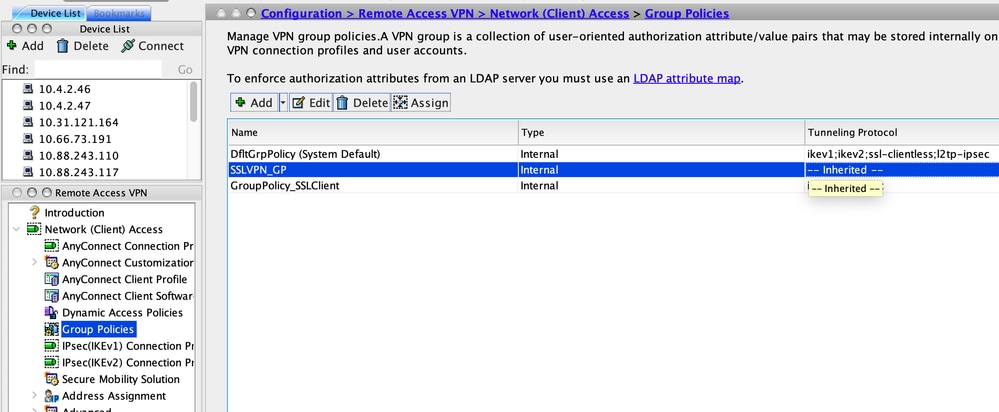

- 導航到Configuration > Remote Access VPN > Group Policies:

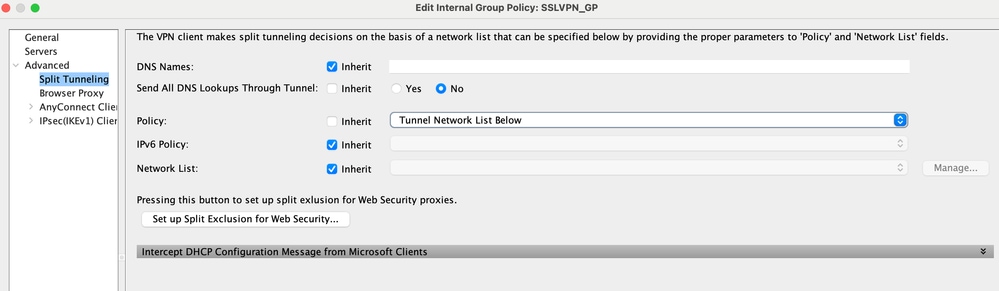

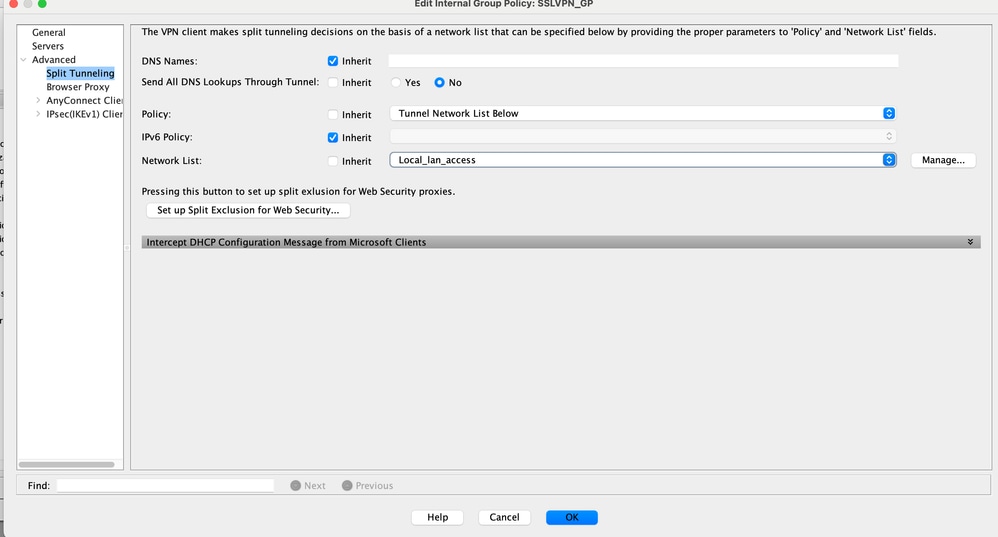

- 按一下編輯,並使用導航樹導航到高級>分割通道。取消選中Policy部分中的Inherit覈取方塊,然後從下拉選單中選擇Tunnel Network List Below:

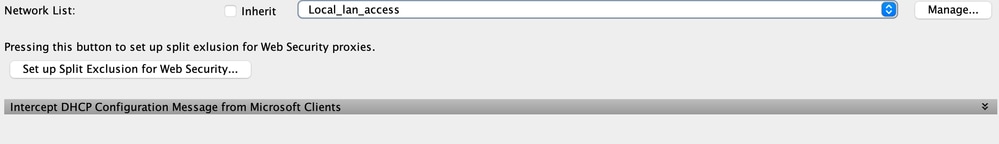

- 取消選中Network List部分的Inherit覈取方塊,然後按一下Manage以選擇指定客戶端需要訪問的LAN網路的ACL:

- 按一下「Standard ACL」、「Add」、「Add ACL」,然後ACLname。

- 按一下Add ACE以新增規則。

- 按一下「OK」(確定)。

- 按一下「Apply」。

連線後,拆分ACL上的子網或主機的路由將新增到客戶端電腦的路由表中。在Microsoft Windows電腦上,可以在route print命令的輸出中檢視此問題。這些路由的下一跳可以是來自客戶端IP池子網的IP地址(通常是子網的第一個IP地址):

C:\Users\admin>route print

IPv4 Route Table

======================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.106.44.1 10.106.44.243 261

10.10.10.0 255.255.255.0 10.10.11.2 10.10.11.1 2

!! This is the split tunnel route.

10.106.44.0 255.255.255.0 On-link 10.106.44.243 261

172.16.21.1 255.255.255.255 On-link 10.106.44.243 6

!! This is the route for the ASA Public IP Address.

在MAC OS電腦上,輸入netstat -r命令以檢視PC路由表:

$ netstat -r

Routing tables

Internet:

Destination Gateway Flags Refs Use Netif Expire

default hsrp-64-103-236-1. UGSc 34 0 en1

10.10.10/24 10.10.11.2 UGSc 0 44 utun1

!! This is the split tunnel route.

10.10.11.2/32 localhost UGSc 1 0 lo0

172.16.21.1/32 hsrp-64-103-236-1. UGSc 1 0 en1

!! This is the route for the ASA Public IP Address.

下載並安裝AnyConnect客戶端

在使用者電腦上部署Cisco AnyConnect Security Mobility Client可以使用兩種方法:

- Web部署

- 獨立部署

這兩種方法將在後面的章節中詳細介紹。

Web部署

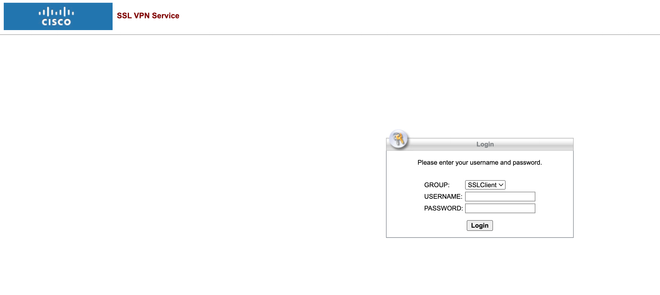

若要使用Web部署方法,請將https://<ASA的FQDN>或<ASA的IP> URL輸入客戶端電腦上的瀏覽器,這會將您帶到WebVPN門戶頁面。

註:如果使用Internet Explorer(IE),則安裝主要通過ActiveX完成,除非強制使用Java。所有其他瀏覽器都使用Java。

登入到頁面後,可以在客戶端電腦上開始安裝,並且客戶端可以在安裝完成後連線到ASA。

注意:系統可能會提示您輸入運行ActiveX或Java的許可權。若要繼續安裝,必須允許此操作。

獨立部署

完成以下步驟,即可使用獨立部署方法:

- 從思科網站下載AnyConnect客戶端映像。若要選擇要下載的正確映像,請參閱Cisco AnyConnect安全行動化使用者端網頁。此頁面上提供下載連結。 導航到下載頁面並選擇適當的版本。 搜尋完整安裝包 — 視窗/獨立安裝程式(ISO)。

註:然後下載ISO安裝程式映像(例如anyconnect-win-4.10.06079-pre-deploy-k9.iso)。

- 使用WinRar或7-Zip提取ISO包的內容:

- 提取內容後,運行Setup.exe檔案,並選擇必須與Cisco AnyConnect安全移動客戶端一起安裝的模組。

CLI組態

本節提供Cisco AnyConnect安全移動客戶端的CLI配置以供參考。

ASA Version 9.16(1)

!

hostname PeerASA-29

enable password 8Ry2YjIyt7RRXU24 encrypted

ip local pool SSL-Pool 10.10.11.1-10.10.11.20 mask 255.255.255.0

!

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 172.16.21.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

boot system disk0:/asa916-smp-k8.bin

ftp mode passive

object network NETWORK_OBJ_10.10.10.0_24

subnet 10.10.10.0 255.255.255.0

object network NETWORK_OBJ_10.10.11.0_27

subnet 10.10.11.0 255.255.255.224

access-list all extended permit ip any any

!***********Split ACL configuration***********

access-list Split-ACL standard permit 10.10.10.0 255.255.255.0

no pager

logging enable

logging buffered debugging

mtu outside 1500

mtu inside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-7161.bin

no asdm history enable

arp timeout 14400

no arp permit-nonconnected

!************** NAT exemption Configuration *****************

!This can exempt traffic from Local LAN(s) to the

!Remote LAN(s) from getting NATted on any dynamic NAT rule.

nat (inside,outside) source static NETWORK_OBJ_10.10.10.0_24 NETWORK_OBJ_10.10.10.0_24

destination static NETWORK_OBJ_10.10.11.0_27 NETWORK_OBJ_10.10.11.0_27 no-proxy-arp

route-lookup

access-group all in interface outside

route outside 0.0.0.0 0.0.0.0 172.16.21.2 1

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

user-identity default-domain LOCAL

aaa authentication ssh console LOCAL

http server enable

http 0.0.0.0 0.0.0.0 outside

no snmp-server location

no snmp-server contact

!********** Trustpoint for Selfsigned certificate***********

!Genarate the key pair and then configure the trustpoint

!Enroll the trustpoint genarate the self-signed certificate

crypto ca trustpoint SelfsignedCert

enrollment self

subject-name CN=anyconnect.cisco.com

keypair sslcert

crl configure

crypto ca trustpool policy

crypto ca certificate chain SelfsignedCert

certificate 4748e654

308202f0 308201d8 a0030201 02020447 48e65430 0d06092a 864886f7 0d010105

0500303a 311d301b 06035504 03131461 6e79636f 6e6e6563 742e6369 73636f2e

636f6d31 19301706 092a8648 86f70d01 0902160a 50656572 4153412d 3239301e

170d3135 30343032 32313534 30375a17 0d323530 33333032 31353430 375a303a

311d301b 06035504 03131461 6e79636f 6e6e6563 742e6369 73636f2e 636f6d31

19301706 092a8648 86f70d01 0902160a 50656572 4153412d 32393082 0122300d

06092a86 4886f70d 01010105 00038201 0f003082 010a0282 010100f6 a125d0d0

55a975ec a1f2133f 0a2c3960 0da670f8 bcb6dad7 efefe50a 482db3a9 7c6db7c4

ed327ec5 286594bc 29291d8f 15140bad d33bc492 02f5301e f615e7cd a72b60e0

7877042b b6980dc7 ccaa39c8 c34164d9 e2ddeea1 3c0b5bad 5a57ec4b d77ddb3c

75930fd9 888f92b8 9f424fd7 277e8f9e 15422b40 071ca02a 2a73cf23 28d14c93

5a084cf0 403267a6 23c18fa4 fca9463f aa76057a b07e4b19 c534c0bb 096626a7

53d17d9f 4c28a3fd 609891f7 3550c991 61ef0de8 67b6c7eb 97c3bff7 c9f9de34

03a5e788 94678f4d 7f273516 c471285f 4e23422e 6061f1e7 186bbf9c cf51aa36

19f99ab7 c2bedb68 6d182b82 7ecf39d5 1314c87b ffddff68 8231d302 03010001

300d0609 2a864886 f70d0101 05050003 82010100 d598c1c7 1e4d8a71 6cb43296

c09ea8da 314900e7 5fa36947 c0bc1778 d132a360 0f635e71 400e592d b27e29b1

64dfb267 51e8af22 0a6a8378 5ee6a734 b74e686c 6d983dde 54677465 7bf8fe41

daf46e34 bd9fd20a bacf86e1 3fac8165 fc94fe00 4c2eb983 1fc4ae60 55ea3928

f2a674e1 8b5d651f 760b7e8b f853822c 7b875f91 50113dfd f68933a2 c52fe8d9

4f9d9bda 7ae2f750 313c6b76 f8d00bf5 1f74cc65 7c079a2c 8cce91b0 a8cdd833

900a72a4 22c2b70d 111e1d92 62f90476 6611b88d ff58de5b fdaa6a80 6fe9f206

3fe4b836 6bd213d4 a6356a6c 2b020191 bf4c8e3d dd7bdd8b 8cc35f0b 9ad8852e

b2371ee4 23b16359 ba1a5541 ed719680 ee49abe8

quit

telnet timeout 5

ssh timeout 5

ssh key-exchange group dh-group1-sha1

console timeout 0

management-access inside

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

ssl server-version tlsv1-only

ssl encryption des-sha1 3des-sha1 aes128-sha1 aes256-sha1

!******** Bind the certificate to the outside interface********

ssl trust-point SelfsignedCert outside

!********Configure the Anyconnect Image and enable Anyconnect***

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.10.06079-k9.pkg 1

anyconnect enable

tunnel-group-list enable

!*******Group Policy configuration*********

!Tunnel protocol, Spit tunnel policy, Split

!ACL, etc. can be configured.

group-policy GroupPolicy_SSLClient internal

group-policy GroupPolicy_SSLClient attributes

wins-server none

dns-server value 10.10.10.23

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

default-domain value Cisco.com

username User1 password PfeNk7qp9b4LbLV5 encrypted

username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15

!*******Tunnel-Group (Connection Profile) Configuraiton*****

tunnel-group SSLClient type remote-access

tunnel-group SSLClient general-attributes

address-pool SSL-Pool

default-group-policy GroupPolicy_SSLClient

tunnel-group SSLClient webvpn-attributes

group-alias SSLClient enable

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

Cryptochecksum:8d492b10911d1a8fbcc93aa4405930a0

: end

驗證

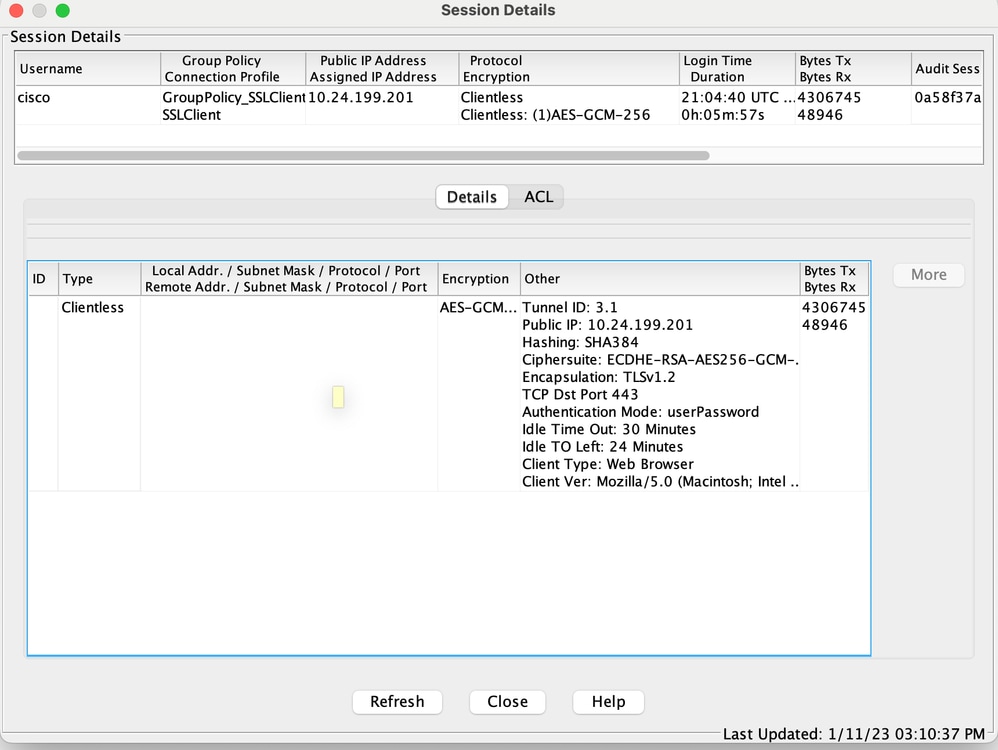

完成以下步驟,驗證使用者端連線以及與該連線相關的各種引數:

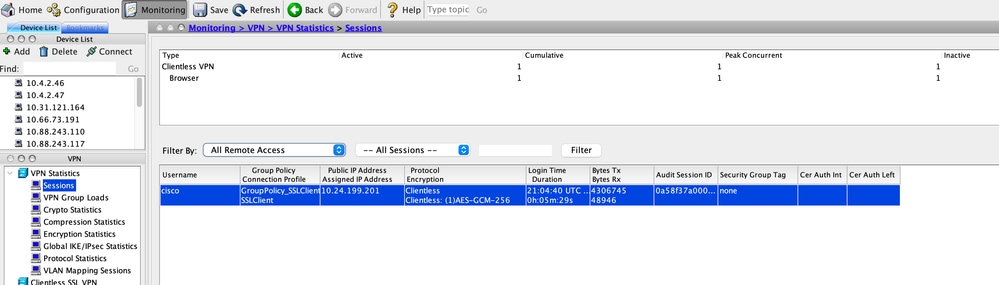

- 在ASDM上導航到Monitoring > VPN:

- 您可以使用Filter By選項過濾VPN的型別。從下拉選單中選擇AnyConnect Client和所有AnyConnect Client會話。

提示:可以使用其他條件(例如使用者名稱和IP地址)進一步過濾會話。

- 按兩下一個作業階段,取得該特定作業階段的詳細資訊:

- 在CLI中輸入show vpn-sessiondb anyconnect命令以獲取會話詳細資訊:

# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : cisco Index : 14

Assigned IP : 10.10.11.1 Public IP : 172.16.21.1

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)3DES DTLS-Tunnel: (1)DES

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11472 Bytes Rx : 39712

Group Policy : GroupPolicy_SSLClient Tunnel Group : SSLClient

Login Time : 16:58:56 UTC Mon Apr 6 2015

Duration : 0h:49m:54s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none - 您可以使用其他篩選選項來縮小結果範圍:

# show vpn-sessiondb detail anyconnect filter name cisco

Session Type: AnyConnect Detailed

Username : cisco Index : 19

Assigned IP : 10.10.11.1 Public IP : 10.106.44.243

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)3DES DTLS-Tunnel: (1)DES

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11036 Bytes Rx : 4977

Pkts Tx : 8 Pkts Rx : 60

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_SSLClient Tunnel Group : SSLClient

Login Time : 20:33:34 UTC Mon Apr 6 2015

Duration : 0h:01m:19s

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 19.1

Public IP : 10.106.44.243

Encryption : none Hashing : none

TCP Src Port : 58311 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.06073

Bytes Tx : 5518 Bytes Rx : 772

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 19.2

Assigned IP : 10.10.11.1 Public IP : 10.106.44.243

Encryption : 3DES Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 58315

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.06073

Bytes Tx : 5518 Bytes Rx : 190

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 19.3

Assigned IP : 10.10.11.1 Public IP : 10.106.44.243

Encryption : DES Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 58269

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.06073

Bytes Tx : 0 Bytes Rx : 4150

Pkts Tx : 0 Pkts Rx : 59

Pkts Tx Drop : 0 Pkts Rx Drop : 0

疑難排解

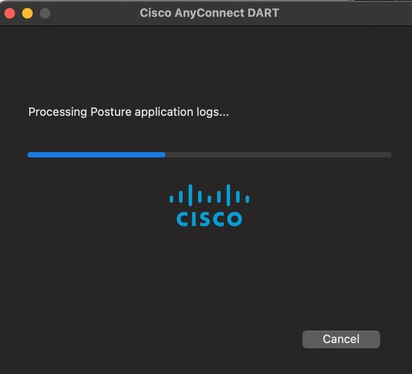

您可以使用AnyConnect診斷和報告工具(DART)來收集有助於排除AnyConnect安裝和連線問題的資料。 DART嚮導用於運行AnyConnect的電腦。DART彙編了思科技術支援中心(TAC)分析的日誌、狀態和診斷資訊,不需要管理員許可權即可在客戶端電腦上運行。

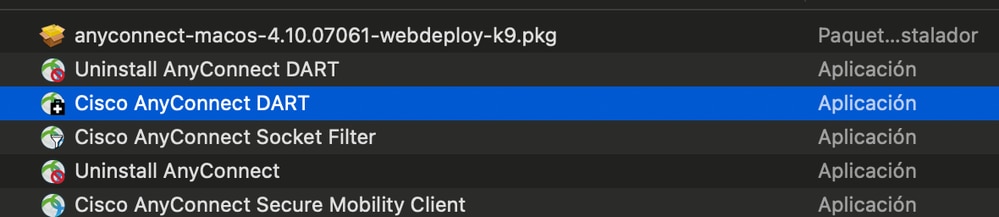

安裝DART

完成以下步驟以安裝DART:

- 從思科網站下載AnyConnect客戶端映像。若要選擇要下載的正確映像,請參閱Cisco AnyConnect安全行動化使用者端網頁。此頁面上提供下載連結。 導航到下載頁面並選擇適當的版本。 搜尋完整安裝包 — 視窗/獨立安裝程式(ISO)。

註:然後下載ISO安裝程式映像(例如anyconnect-win-4.10.06079-pre-deploy-k9.iso)。

- 使用WinRar或7-Zip提取ISO包的內容:

- 瀏覽到內容提取到的資料夾。

- 運行Setup.exe檔案並僅選擇Anyconnect診斷和報告工具:

運行DART

運行DART之前需要考慮以下重要資訊:

- 在運行DART之前,必須至少重新建立問題一次。

- 重新建立問題時,必須注意使用者電腦上的日期和時間。

在客戶端電腦上從開始選單運行DART:

可以選擇預設模式或自定義模式。Cisco建議您在「預設」模式下運行DART,這樣所有資訊都可以在一次拍攝中捕獲。

完成後,工具會將DART捆綁包.zip檔案儲存到客戶端案頭。然後,可以將套件組合以電子郵件方式傳送到TAC(開啟TAC個案後),以進行進一步分析。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

2.0 |

02-Nov-2023 |

更新的技術內容、簡介、SEO、備用文本、文章說明、機器翻譯和格式。 |

1.0 |

19-Jun-2015 |

初始版本 |

由思科工程師貢獻

- Hamzah KardameCisco TAC Engineer

- Mario Enrique SolorioProject Manager

意見

意見