簡介

本文說明如何配置訪問控制策略(ACP)規則,以檢查來自虛擬專用網路(VPN)隧道或遠端訪問(RA)使用者的流量,以及如何將具有FirePOWER服務的思科自適應安全裝置(ASA)用作網際網路網關。

必要條件

需求

思科建議您瞭解以下主題:

- AnyConnect、遠端接入VPN和/或點對點IPSec VPN。

- Firepower ACP配置。

- ASA模組化策略架構(MPF)。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 適用於ASDM的ASA5506W 9.6(2.7)版示例

- 適用於ASDM的FirePOWER模組版本6.1.0-330示例。

- 適用於FMC的ASA5506W 9.7(1)版示例。

- FMC的FirePOWER版本6.2.0示例。

- Firepower管理中心(FMC)版本6.2.0

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

問題

具備FirePOWER服務的ASA5500-X無法過濾和/或檢查AnyConnect使用者流量,與源自IPSec隧道連線的其他位置的流量相同,這些隧道使用單點邊界內容安全。

此解決方案所包含的另一個症狀是,無法在不受其他來源影響的情況下為提及的來源定義特定ACP規則。

此場景非常常見,可以看到在ASA上終止的VPN解決方案何時使用TunnelAll設計。

解決方案

這可以透過多種方式實現。但是,本場景包括按區域進行的檢查。

ASA配置

步驟1.確定AnyConnect使用者或VPN隧道連線到ASA的介面。

點對點通道

這是show run crypto map輸出的一個片段。

crypto map outside_map interface outside

AnyConnect使用者

命令show run webvpn 顯示啟用AnyConnect訪問的位置。

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

在本場景中,介面outside接收RA使用者和對等隧道。

第2步:使用全局策略將流量從ASA重定向到FirePOWER模組。

可使用match any條件或針對流量重新導向定義的存取控制清單(ACL)來完成此操作。

match any 匹配示例。

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

ACL匹配示例。

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

在不太常見的情況下,服務策略可用於外部介面。本檔案不涵蓋此範例。

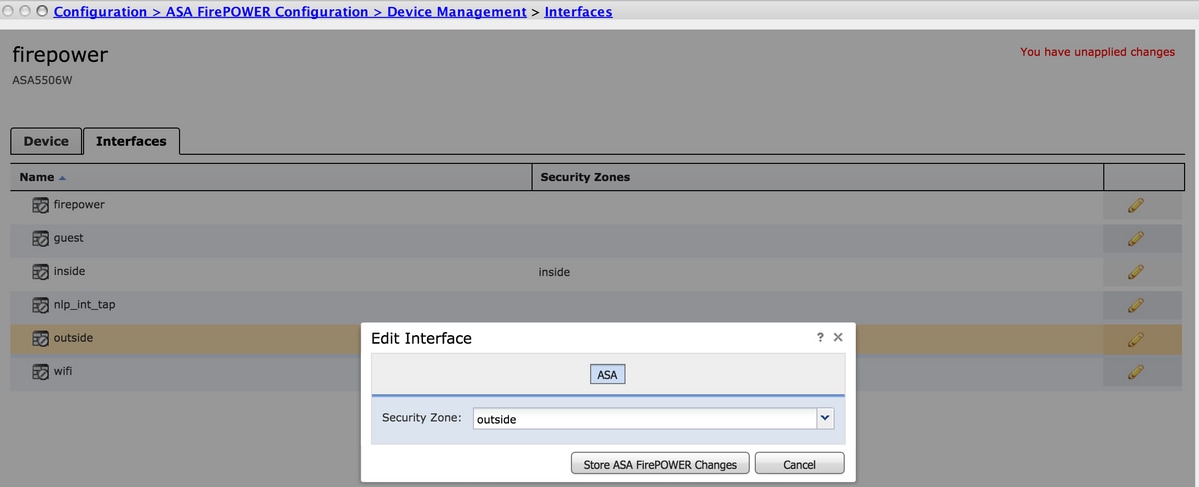

由ASDM組態管理的ASA FirePOWER模組

步驟 1.透過Configuration > ASA FirePOWER Configuration > Device Management,為外部介面分配一個區域。在本例中,該區域稱為outside。

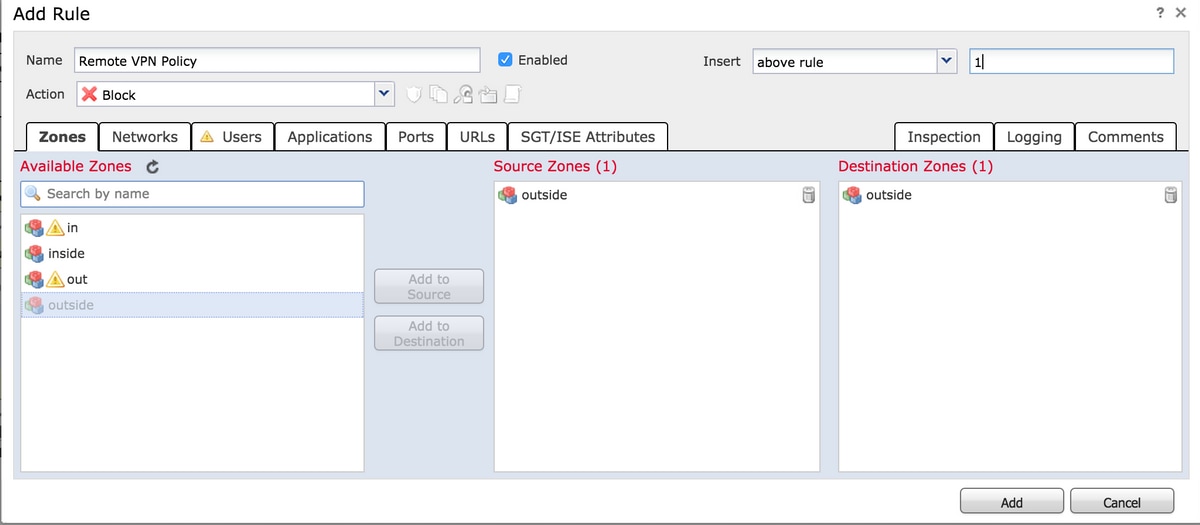

步驟 2.在Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy下選擇Add Rule。

步驟 3.在區域頁籤中,選擇外部區域作為規則的源和目標。

步驟 4.選取動作、標題和任何其他想要的條件來定義此規則。

可以為此流量流建立多個規則。請務必記住,源和目標區域必須是分配給VPN源和Internet的區域。

請確保在這些規則之前,沒有其他可以匹配的常規策略。最好在任何區域定義的規則之上定義這些規則。

步驟 5.點選儲存ASA FirePOWER更改,然後部署FirePOWER更改以使這些更改生效。

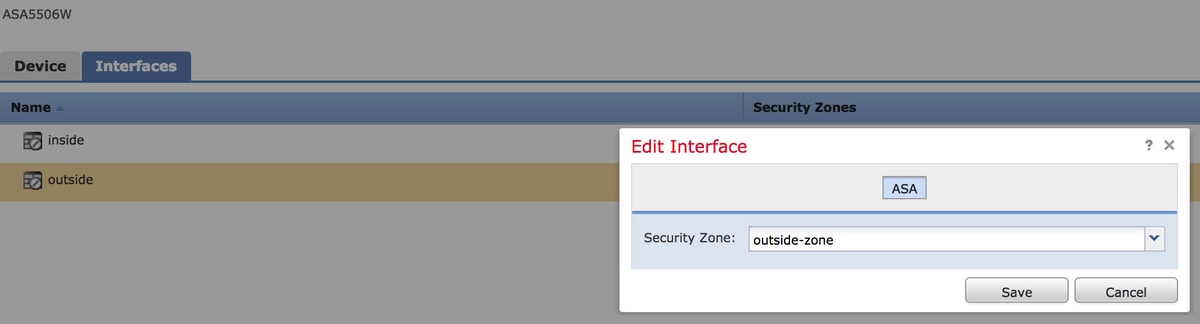

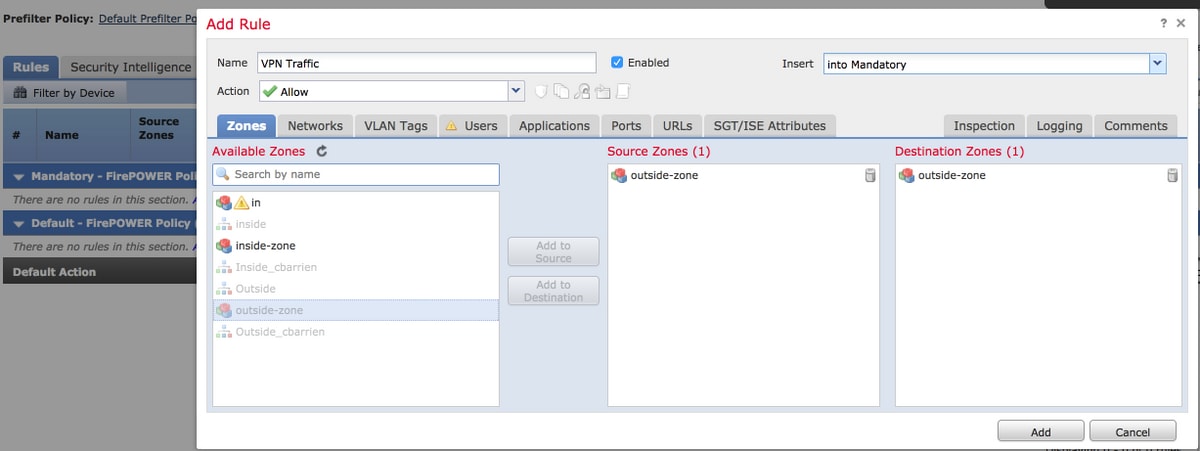

由FMC組態管理的ASA FirePOWER模組

步驟 1.在Devices處為外部介面分配一個區域 >管理>介面.在本例中,該區域稱為 outside-zone.

步驟 2.在Policies > Access Control > Edit處選擇Add Rule。

步驟 3.在Zones 頁籤中,選擇outside-zone 區域作為規則的源和目標。

步驟 4.選取動作、標題和任何其他想要的條件來定義此規則。

可以為此流量流建立多個規則。請務必記住,源和目標區域必須是分配給VPN源和Internet的區域。

請確保在這些規則之前,沒有其他可以匹配的常規策略。最好在任何區域定義的規則之上定義這些規則。

步驟 5.按一下Save,然後按一下Deploy以使這些更改生效。

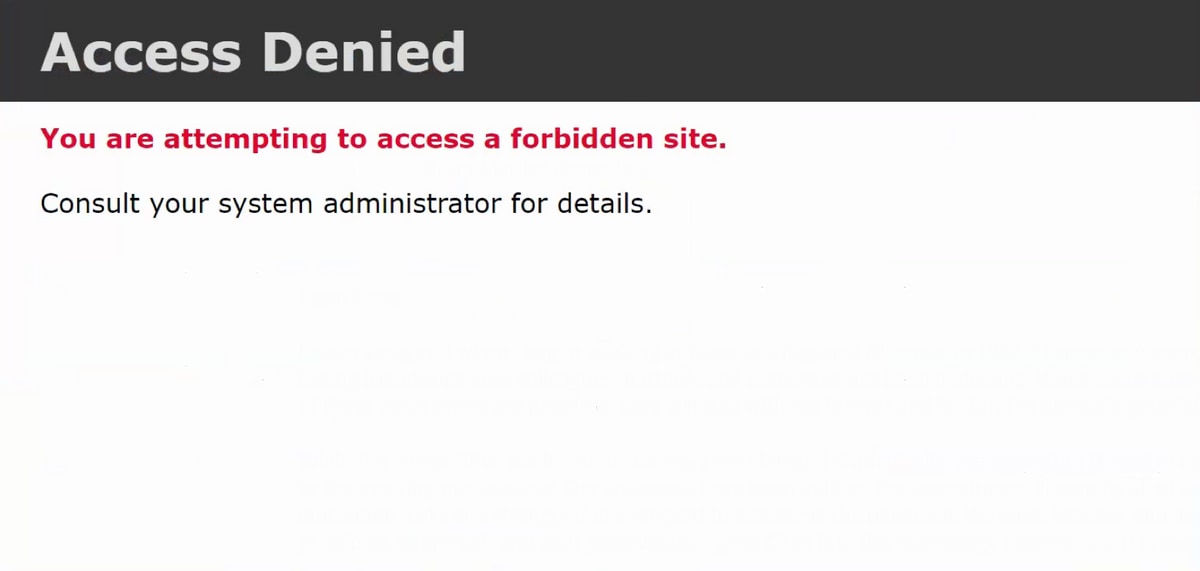

結果

部署完成後,AnyConnect流量現在由應用的ACP規則進行過濾/檢查。 在本例中,已成功阻止URL。