簡介

本文檔介紹如何在FMC管理的Firepower威脅防禦(FTD) v6.3上配置思科遠端訪問VPN解決方案(AnyConnect)。

必要條件

需求

思科建議您瞭解以下主題:

- 基本遠端訪問VPN、安全套接字層(SSL)和網際網路金鑰交換(IKEv2)第2版知識

- 基本身份驗證、授權和記帳(AAA)以及RADIUS知識

- 基本FMC知識

- 基本FTD知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Cisco FMC 6.4

- 思科FTD 6.3

- AnyConnect 4.7

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本檔案旨在說明FTD裝置上的組態。如果您需要ASA配置示例,請參閱文檔:在ASA 9.X上配置AnyConnect VPN客戶端U-turn流量

限制:

目前,這些功能在FTD上不受支援,但在ASA裝置上仍然可用:

- 雙AAA驗證(適用於FTD版本6.5)

- 動態訪問策略

- 主機掃描

- ISE終端安全評估

- RADIUS CoA

- VPN負載平衡器

- 本地身份驗證(在Firepower裝置管理器6.3上可用。思科漏洞ID CSCvf92680)

- LDAP屬性對映(透過FlexConfig提供,思科漏洞ID CSCvd64585)

- AnyConnect定製

- AnyConnect指令碼

- AnyConnect在地化

- 每應用VPN

- SCEP代理

- WSA整合

- SAML SSO(思科漏洞ID CSCvq90789)

- RA和L2L VPN同步IKEv2動態加密對映

- AnyConnect模組(NAM、Hostscan、AMP啟用程式、SBL、Umbrella、網路安全等)。預設情況下,DART是此版本上安裝的唯一模組。

- TACACS、Kerberos(KCD身份驗證和RSA SDI)

- 瀏覽器代理

設定

要透過FMC中的遠端訪問VPN嚮導,必須完成以下步驟:

步驟 1.匯入SSL憑證

配置AnyConnect時,證書非常重要。SSL和IPSec僅支援基於RSA的證書。 IPSec支援橢圓曲線數位簽章演算法(ECDSA)證書,但在使用基於ECDSA的證書時,無法部署新的AnyConnect軟體套件或XML配置檔案。 它可用於IPSec,但您必須將AnyConnect軟體套件與XML配置檔案一起預部署,所有XML配置檔案更新必須在每個客戶端上手動推送(思科漏洞ID CSCtx42595)。

此外,憑證必須包含具有DNS名稱和/或IP位址的通用名稱(CN)副檔名,以避免在Web瀏覽器中發生「不受信任的伺服器憑證」錯誤。

附註:在FTD裝置上,需要憑證授權單位(CA)憑證才能產生憑證簽署請求(CSR)。

- 如果CSR是在外部伺服器(例如Windows Server或OpenSSL)中產生,手動註冊方法將會失敗,因為FTD不支援手動金鑰註冊。

- 必須使用不同的方法,例如PKCS12。

若要使用手動註冊方法取得FTD裝置的憑證,需要產生CSR。使用CA對其進行簽名,然後導入身份證書。

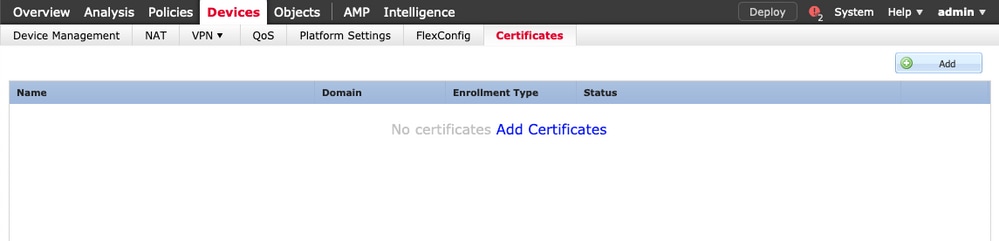

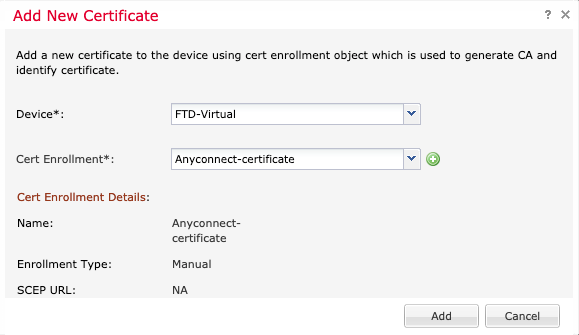

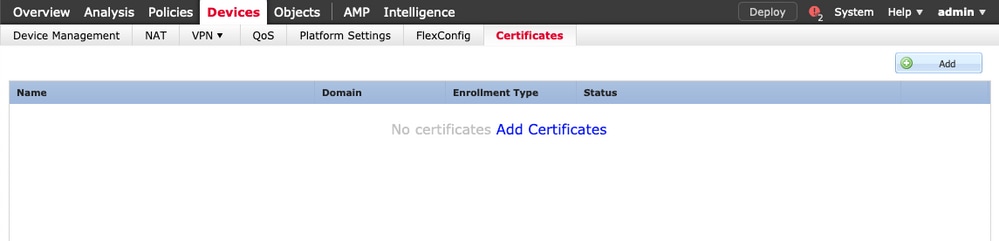

1. 導覽至Devices > Certificates,然後選擇Add,如下圖所示。

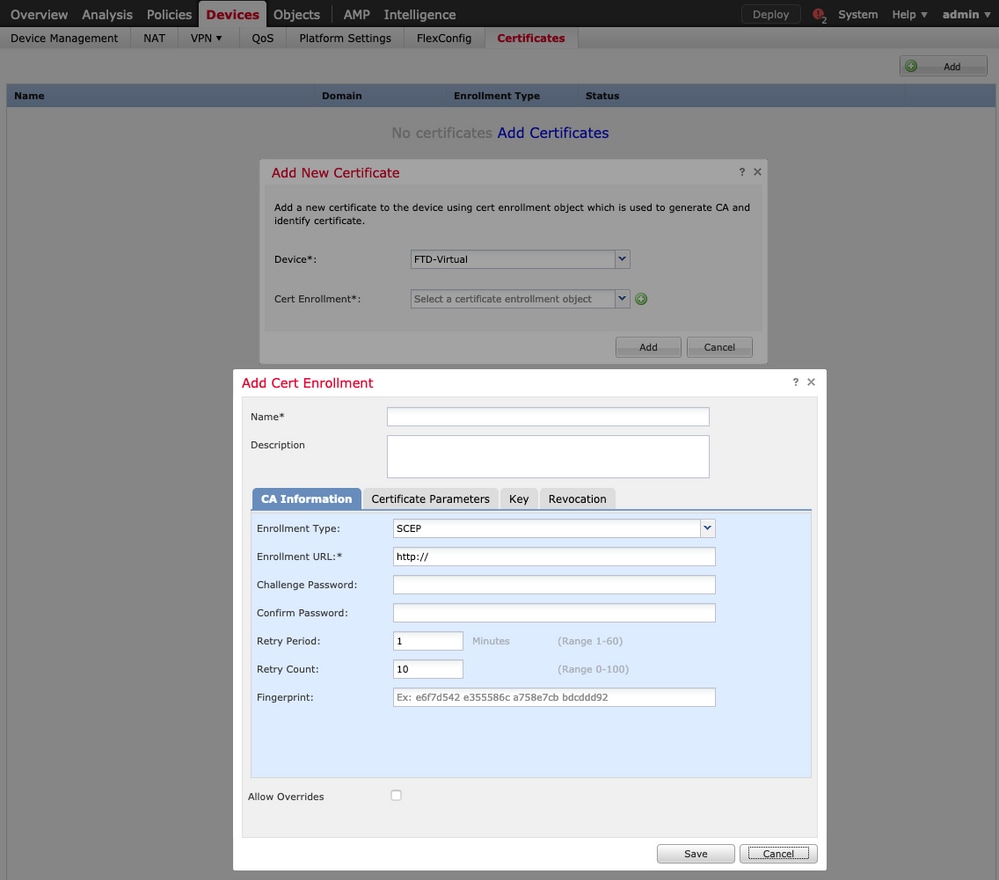

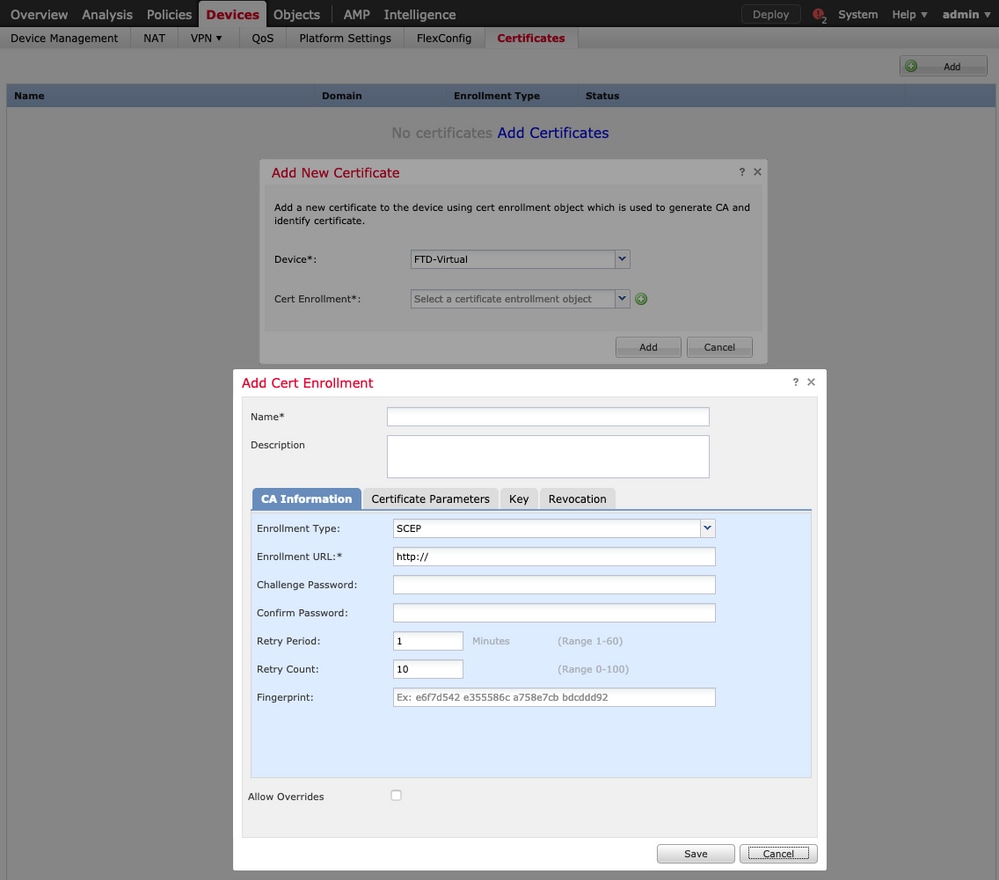

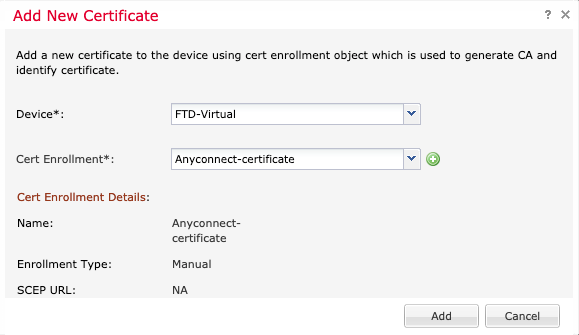

2. 選擇裝置,然後增加新的證書註冊對象,如圖所示。

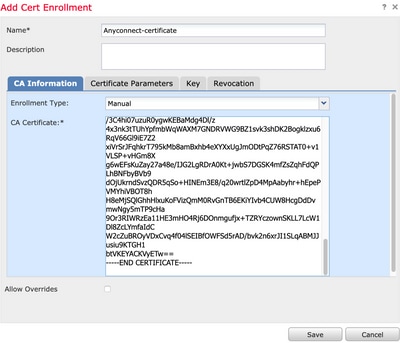

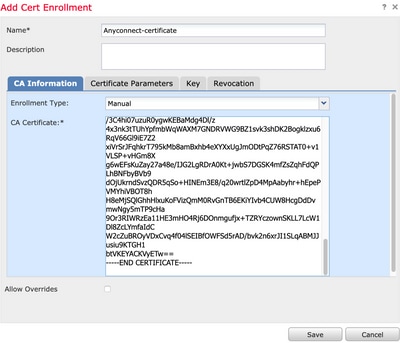

3. 選擇手動註冊型別並貼上CA證書(用於簽署CSR的證書)。

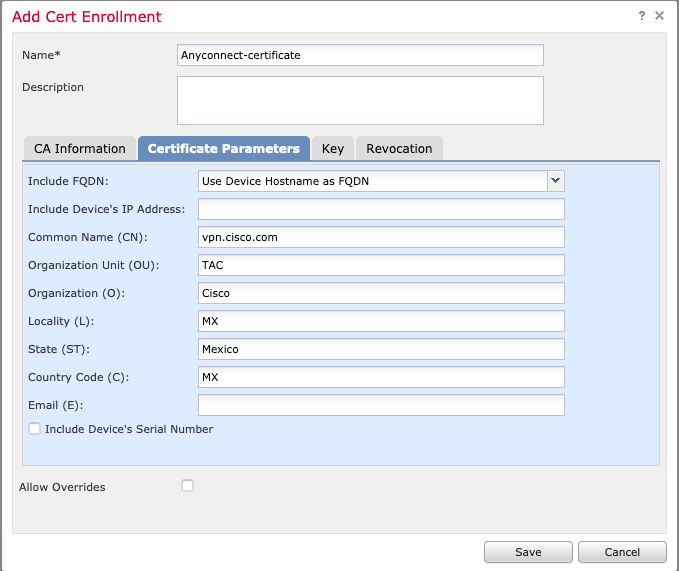

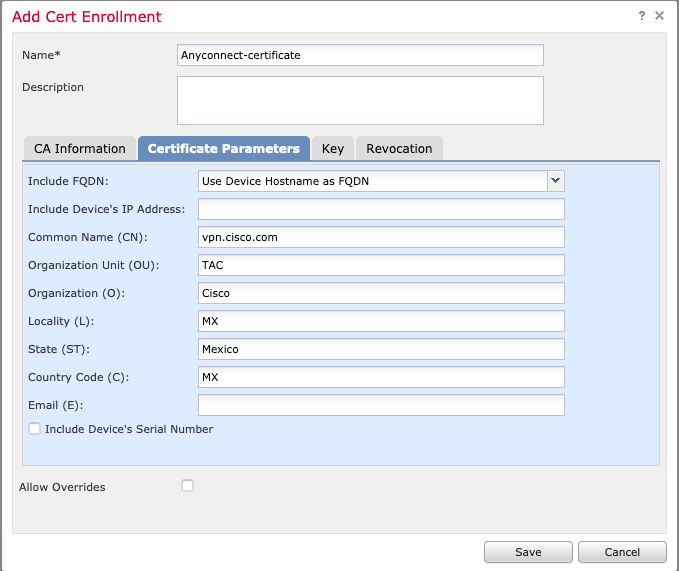

4. 選擇證書引數頁籤,並在包括FQDN欄位中選擇自定義FQDN,然後填寫證書詳細資訊(如圖所示)。

5. 選擇關鍵字標籤,然後選擇關鍵字型別。您可以選擇名稱和大小。對於RSA,2048位元組是最低要求。

6. 選擇儲存,確認裝置,然後在證書註冊下選擇剛建立的信任點。選擇Add以部署證書。

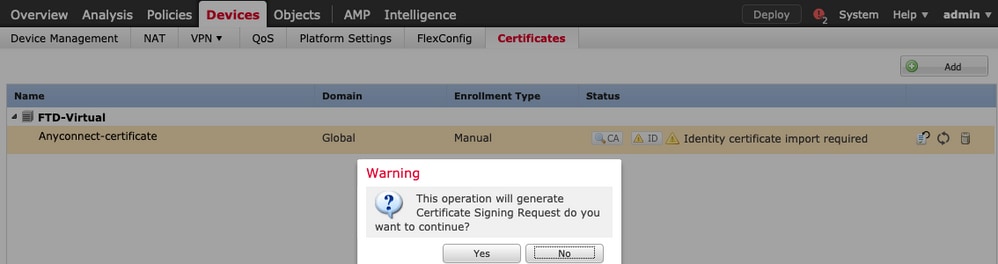

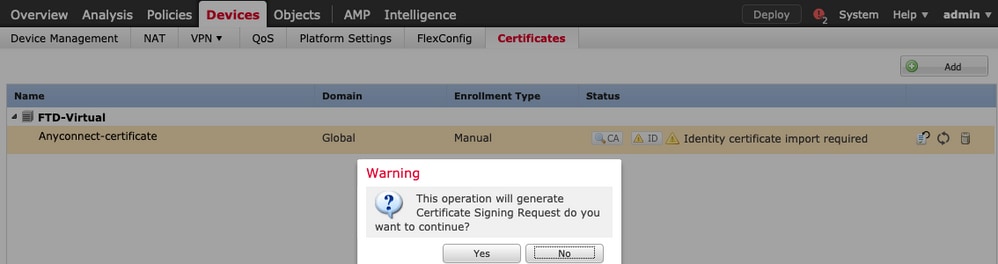

7. 在狀態列中,選擇ID圖示並選擇是以生成CSR,如圖所示。

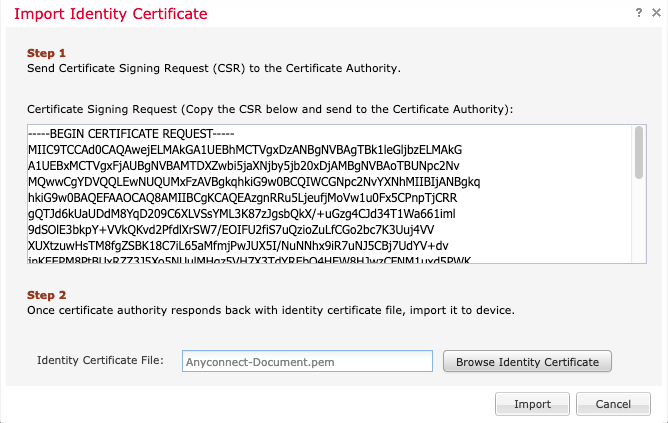

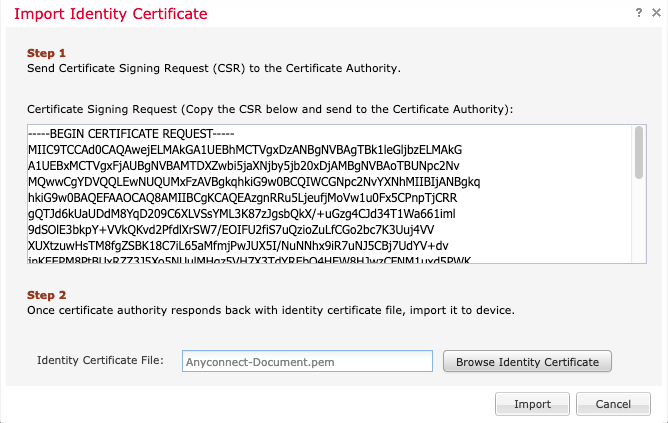

8. 複製CSR,並使用您首選的CA對其進行簽名(例如,GoDaddy或DigiCert)。

9. 從CA收到身份證書(必須為base64格式)後,請選擇Browse Identity Certificate,然後在本地電腦中找到該證書。選擇Import。

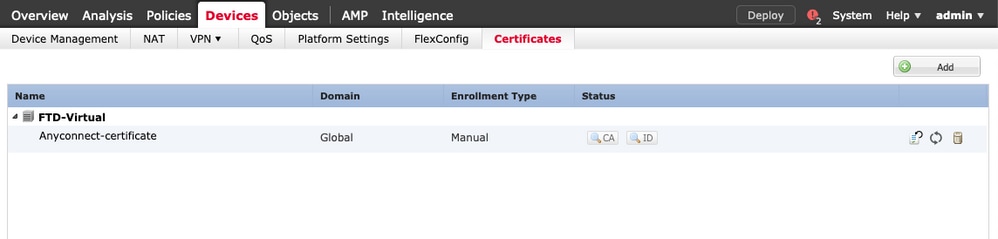

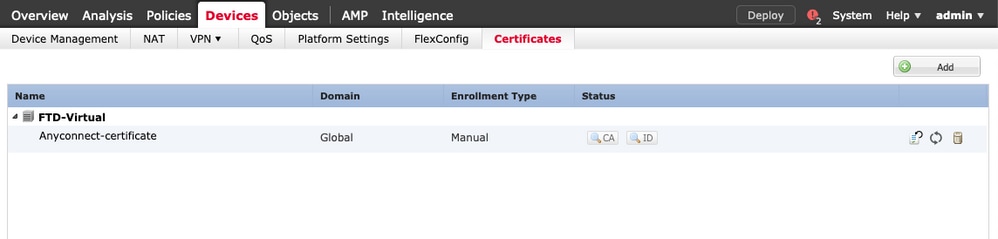

10. 匯入後,CA與ID憑證明細皆可顯示。

步驟 2.配置RADIUS伺服器

在FMC管理的FTD裝置上,不支援本機使用者資料庫。必須使用其他身份驗證方法,例如RADIUS或LDAP。

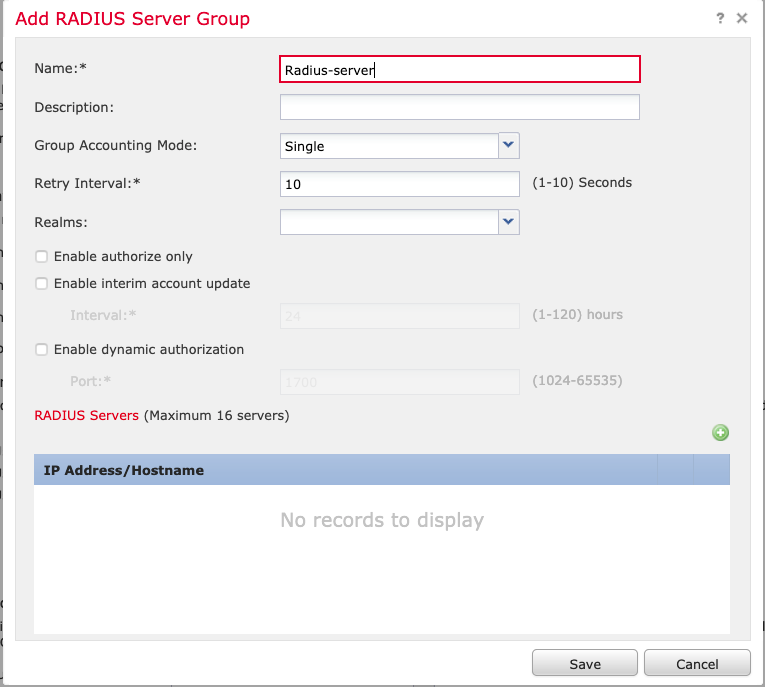

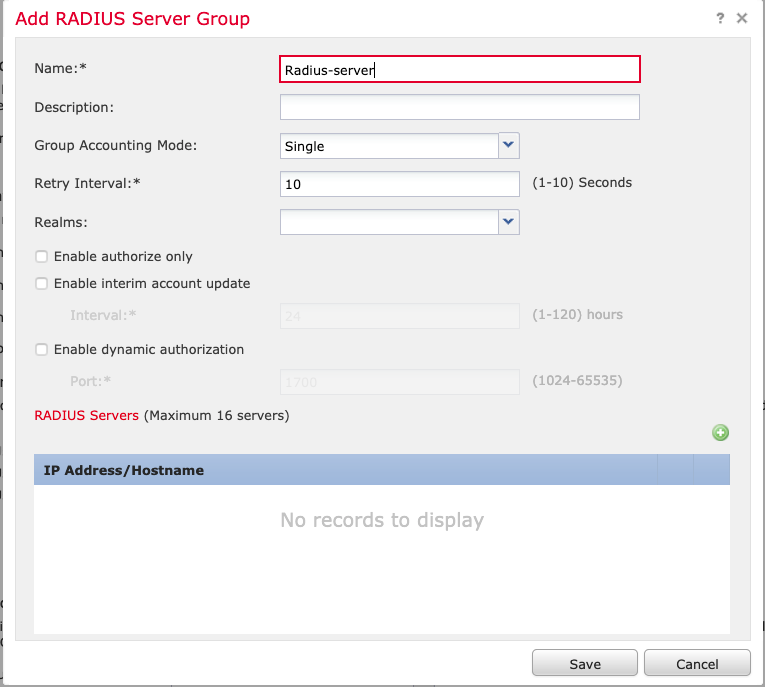

1. 導覽至物件>物件管理> RADIUS伺服器群組>新增RADIUS伺服器群組,如下圖所示。

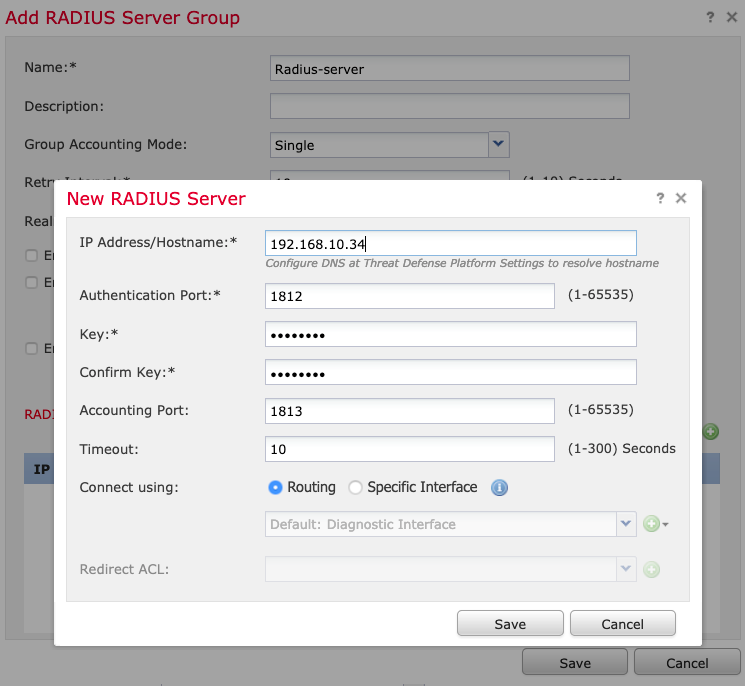

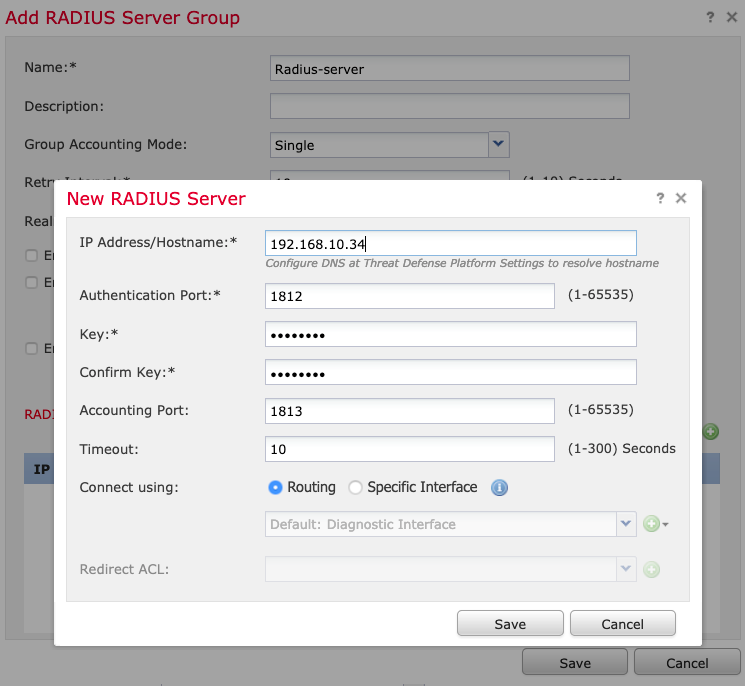

2. 為Radius伺服器群組指定名稱,並新增Radius伺服器IP位址以及共用密碼(FTD與Radius伺服器成對需要共用密碼),完成此表單後,請選取Save,如下圖所示。

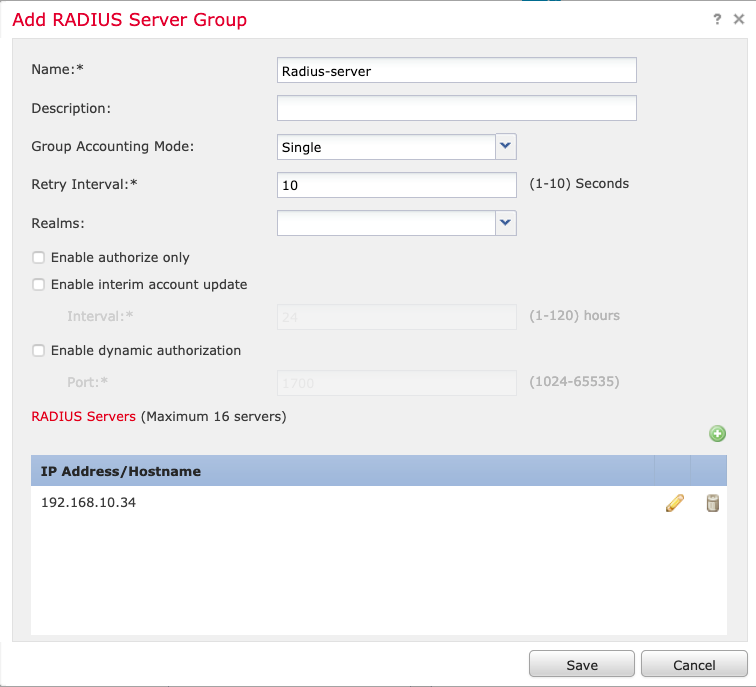

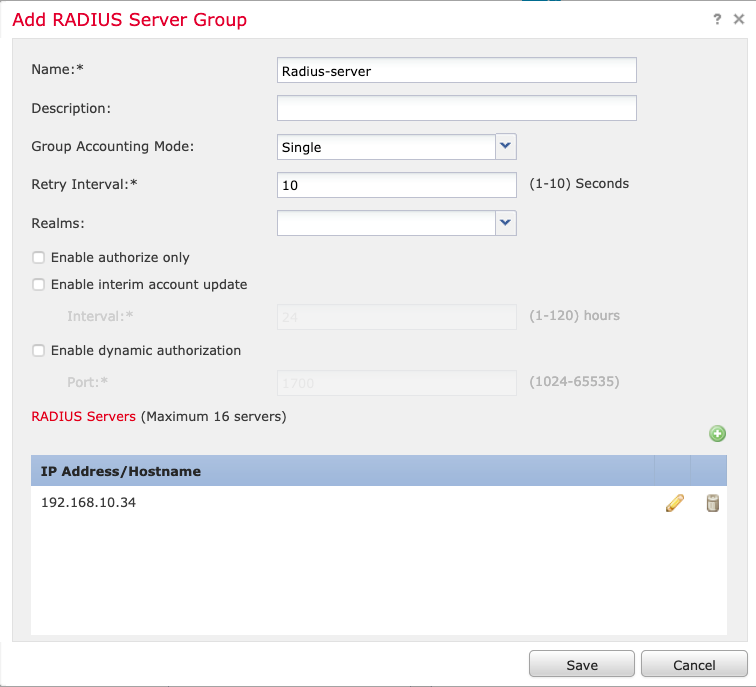

3.RADIUS伺服器資訊現在在RADIUS伺服器清單中可用,如圖所示。

步驟 3.建立IP池

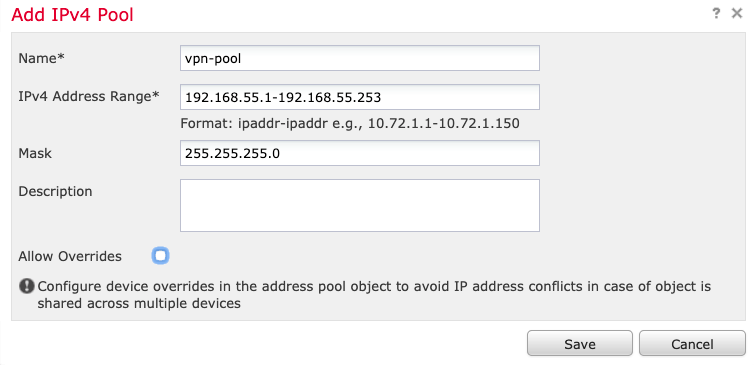

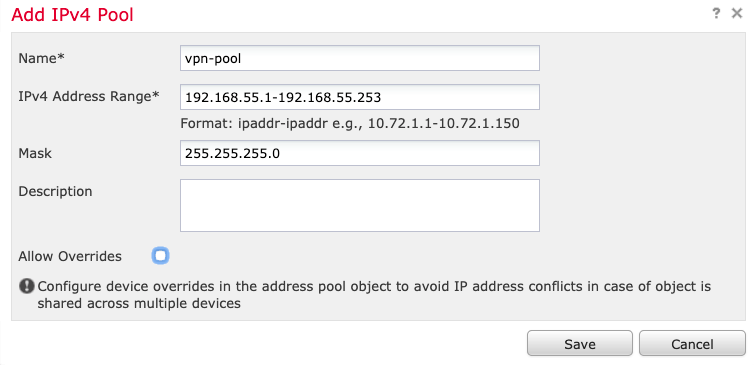

1. 導航到對象>對象管理>地址池>增加IPv4池。

2. 指定name和range of IP addresses,不需要「Mask」欄位,但可以指定,如下圖所示。

步驟 4.建立XML設定檔

1. 從Cisco.com下載配置檔案編輯器工具,然後運行該應用程式。

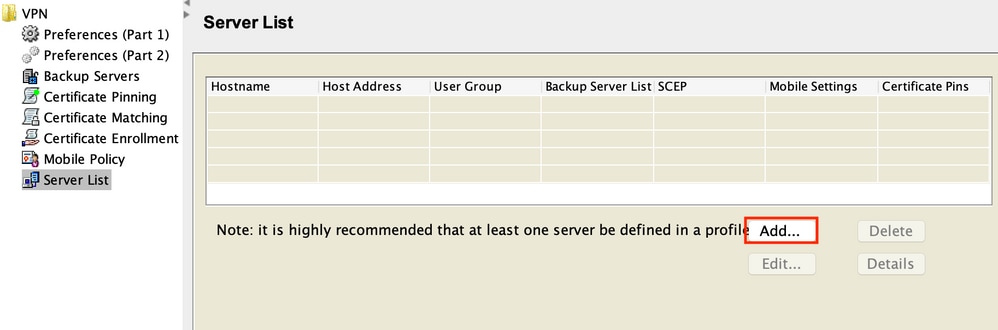

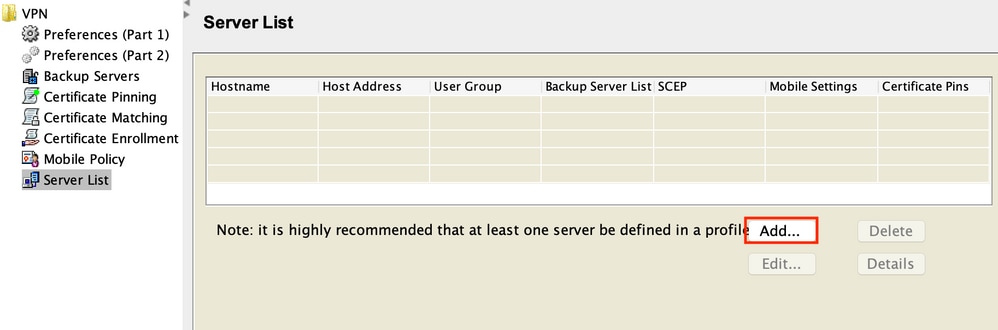

2. 在「配置檔案編輯器」應用程式中,導航到伺服器清單並選擇增加,如下圖所示。

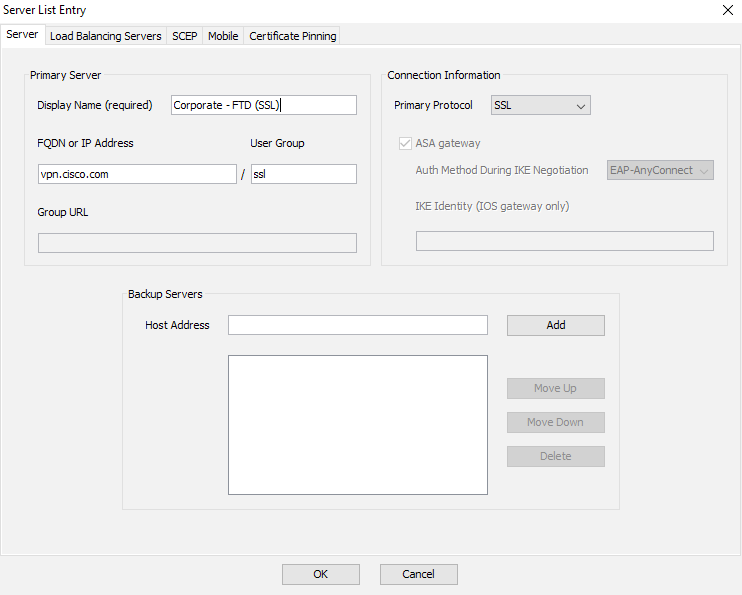

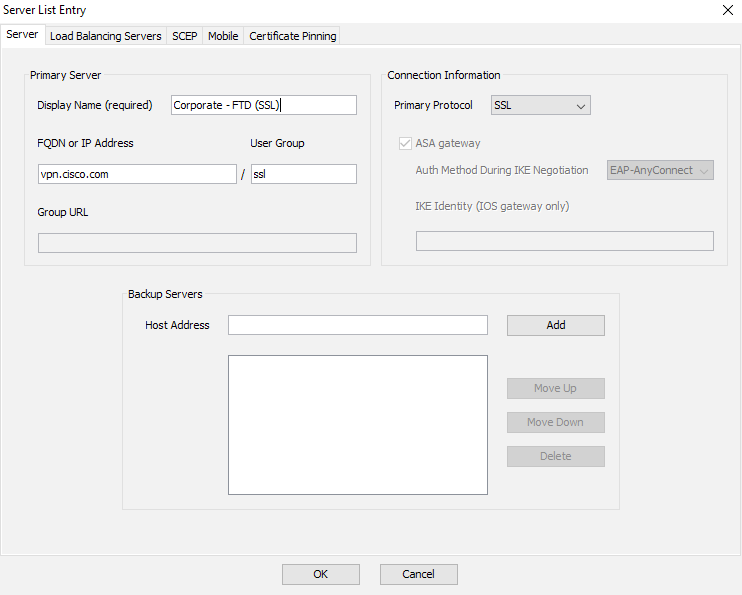

3. 指定顯示名稱、完整網域名稱(FQDN)或IP位址,然後選取確定(如圖所示)。

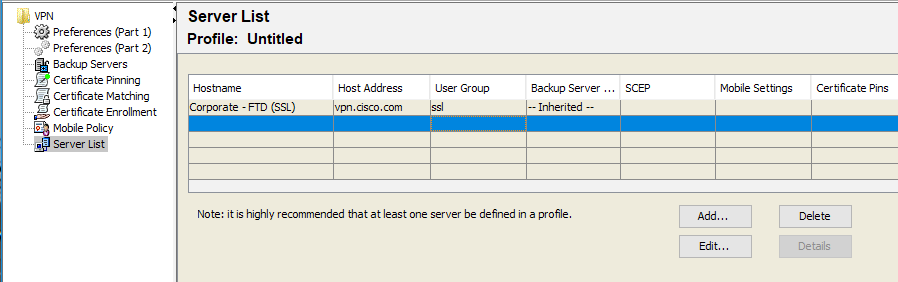

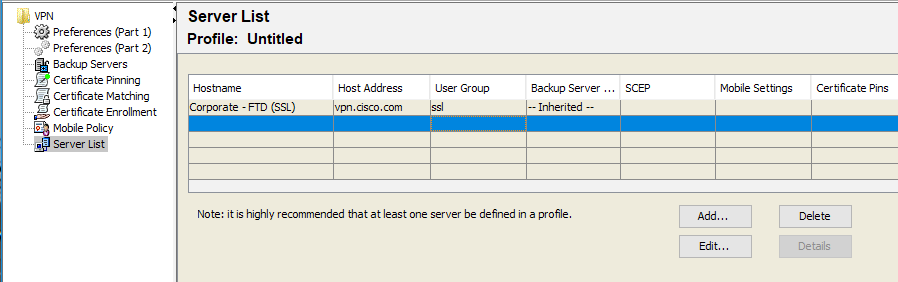

4. 現在可在「伺服器清單」功能表中看到專案:

5. 定位至檔案>另存為。

注意:使用易於辨識且帶分機的名稱儲存配置檔案。

步驟 5.上傳AnyConnect XML配置檔案

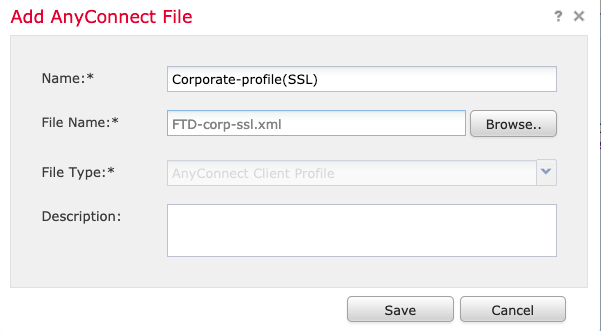

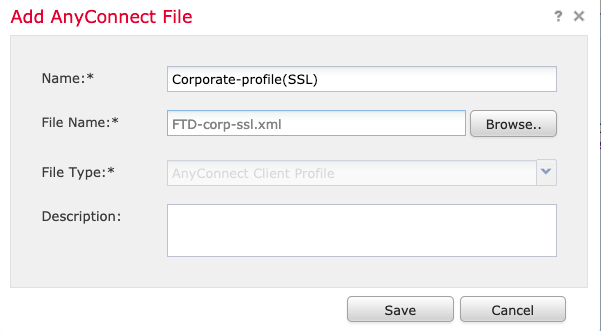

1. 在FMC中,導航到對象>對象管理> VPN > AnyConnect檔案>增加AnyConnect檔案。

2. 為物件指定名稱,然後按一下瀏覽。在本地系統中找到客戶端配置檔案,然後選擇Save。

注意:確保選擇AnyConnect Client Profile作為檔案型別。

步驟 6.上傳AnyConnect映像

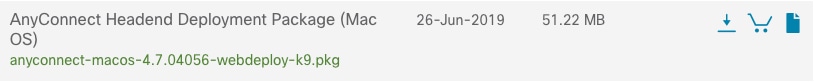

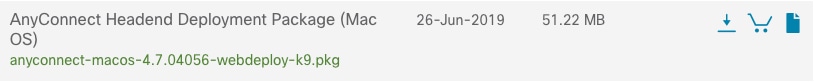

1.從Cisco下載網頁下載webdeploy (.pkg)映像。

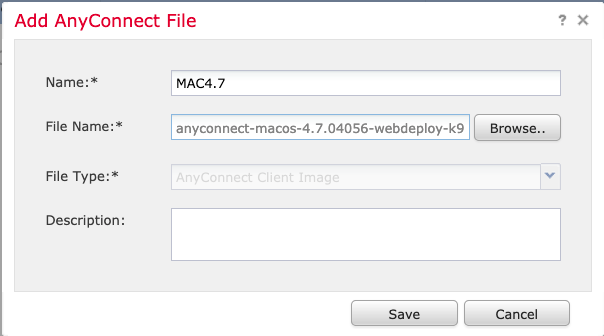

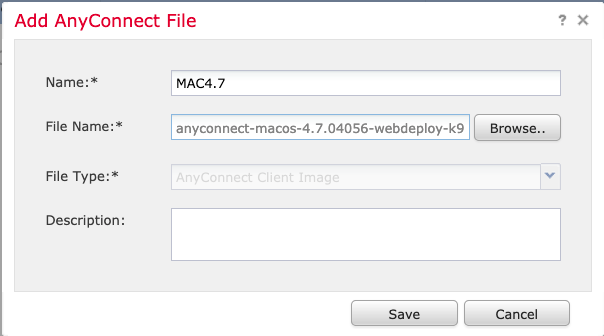

2. 導航到對象>對象管理> VPN > AnyConnect檔案>增加AnyConnect檔案。

3. 為AnyConnect軟體套件檔案指定名稱,並在選擇檔案後從本地系統中選擇.pkg檔案。

4. 選擇儲存。

注意:其他套裝軟體可根據您的需求上傳(Windows、MAS、Linux)。

步驟 7.遠端訪問VPN嚮導

根據前面的步驟,可以相應地執行遠端訪問嚮導。

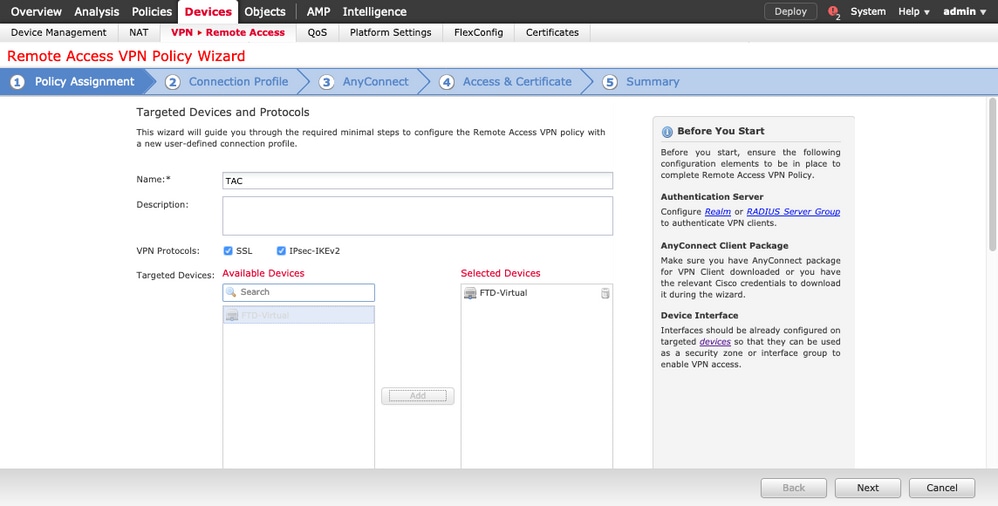

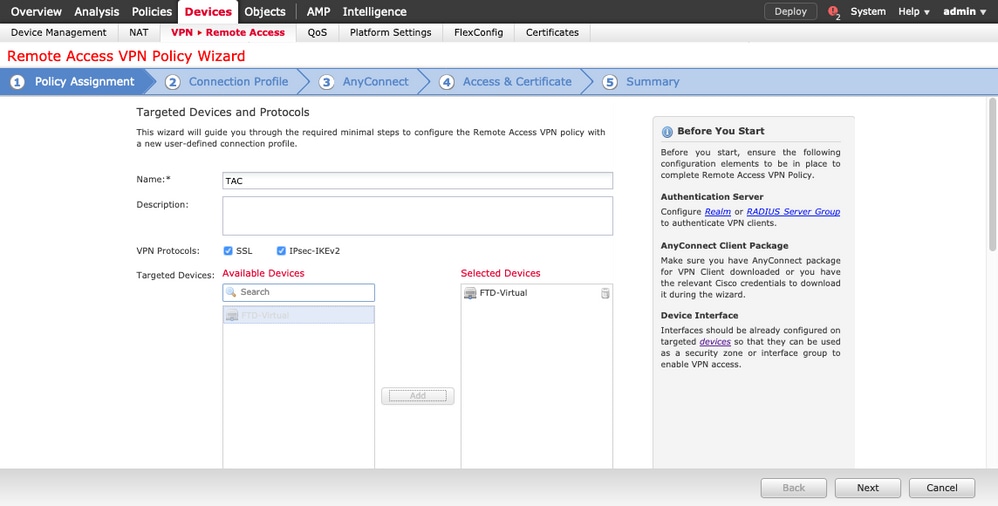

1. 導航到Devices > VPN > Remote Access。

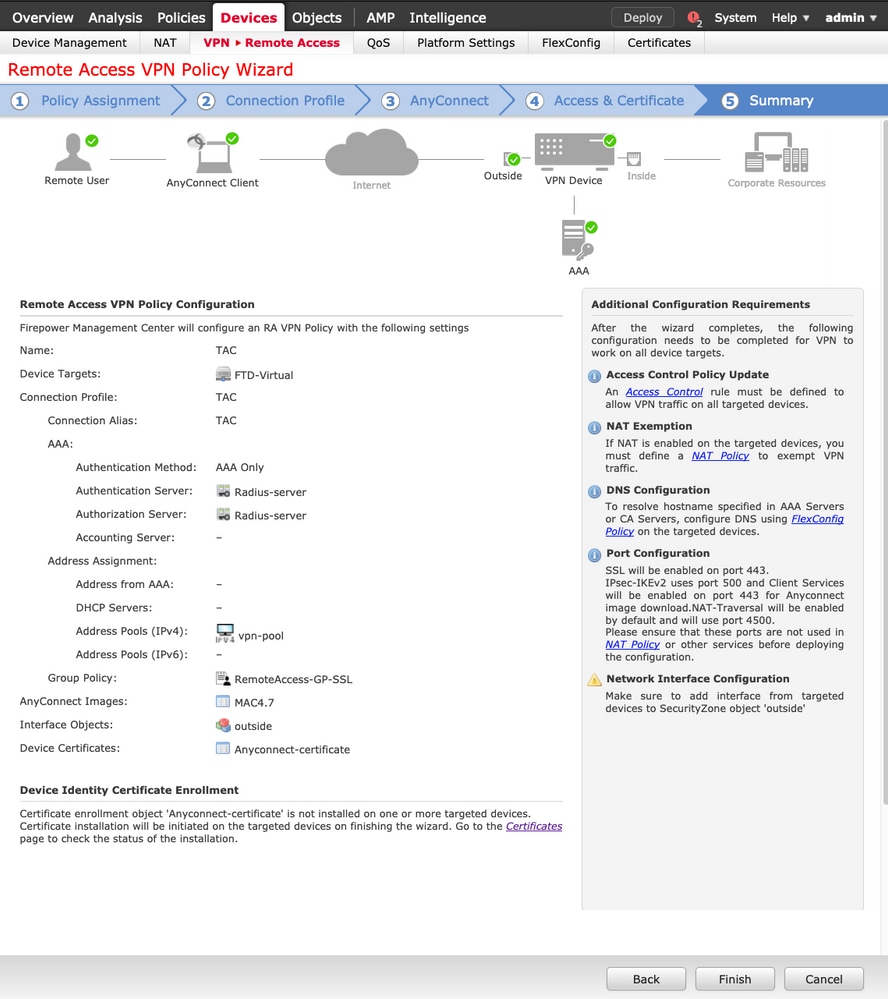

2. 指定遠端存取原則的名稱,並從可用的裝置中選擇FTD裝置。

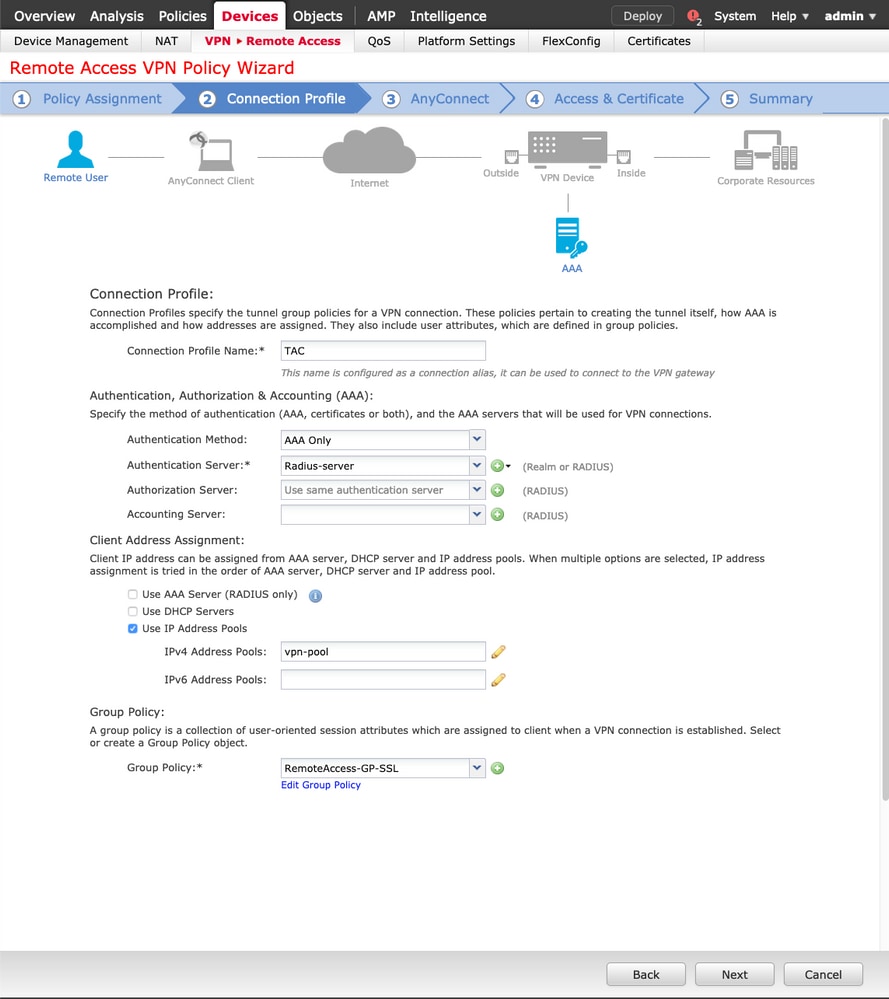

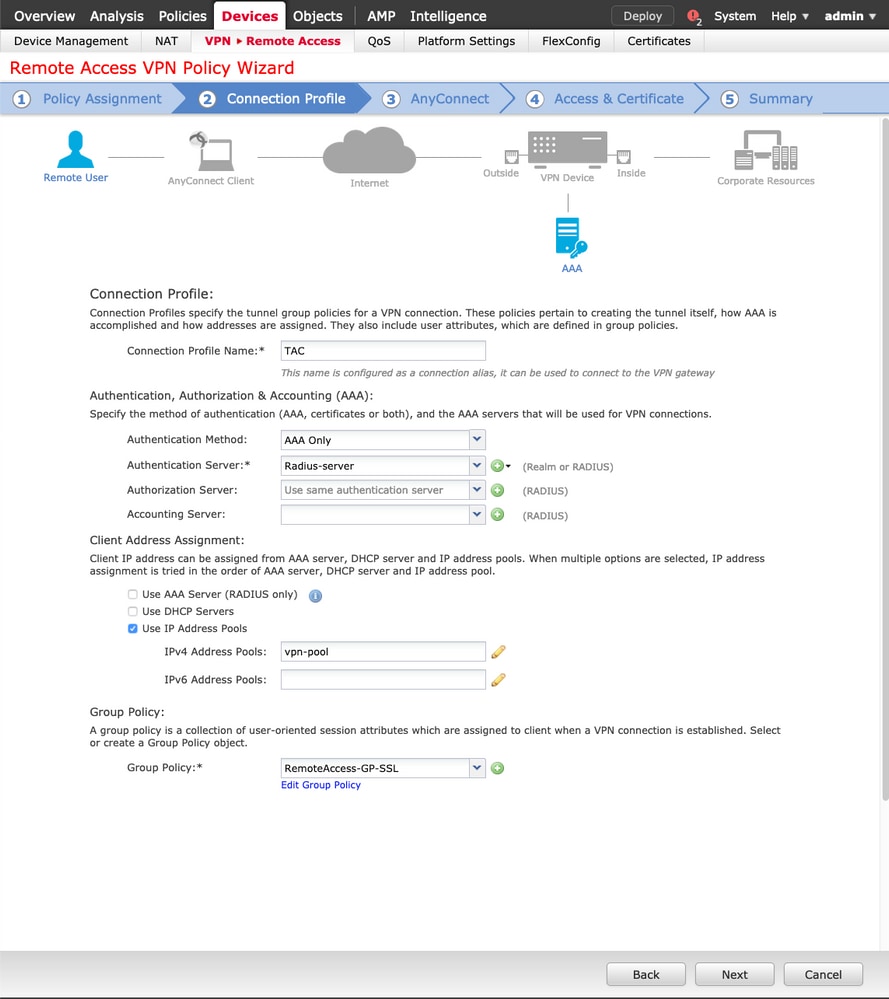

3. 指定Connection Profile Name(Connection Profile Name是隧道組名稱),然後選擇Authentication Server和Address Pools,如下圖所示。

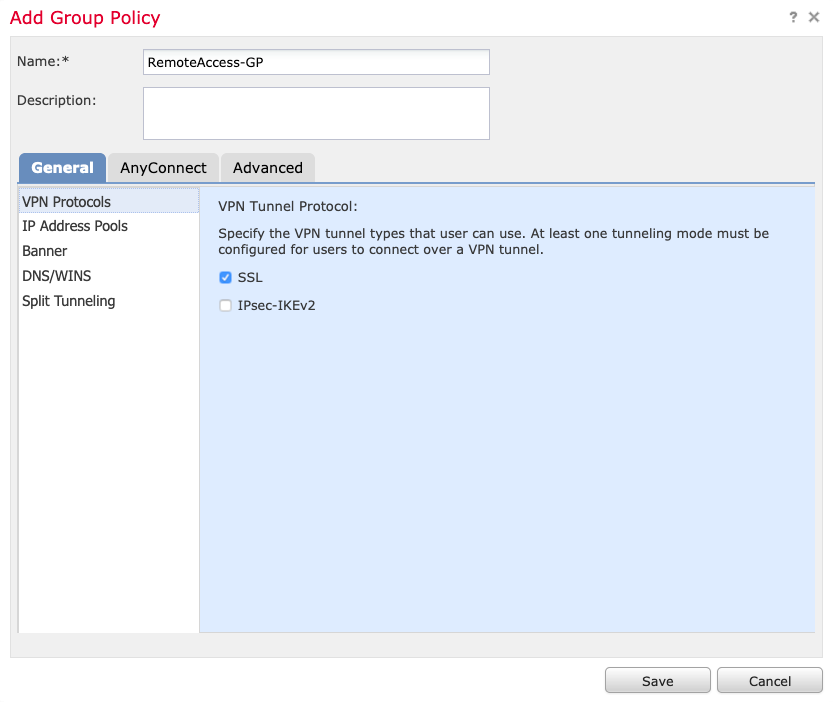

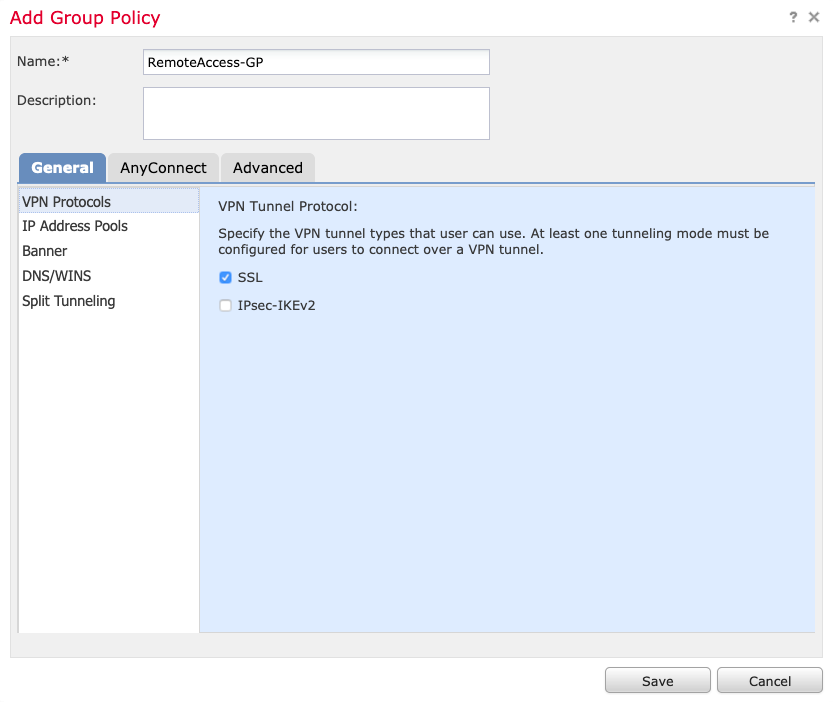

4. 選取+符號以建立群組原則。

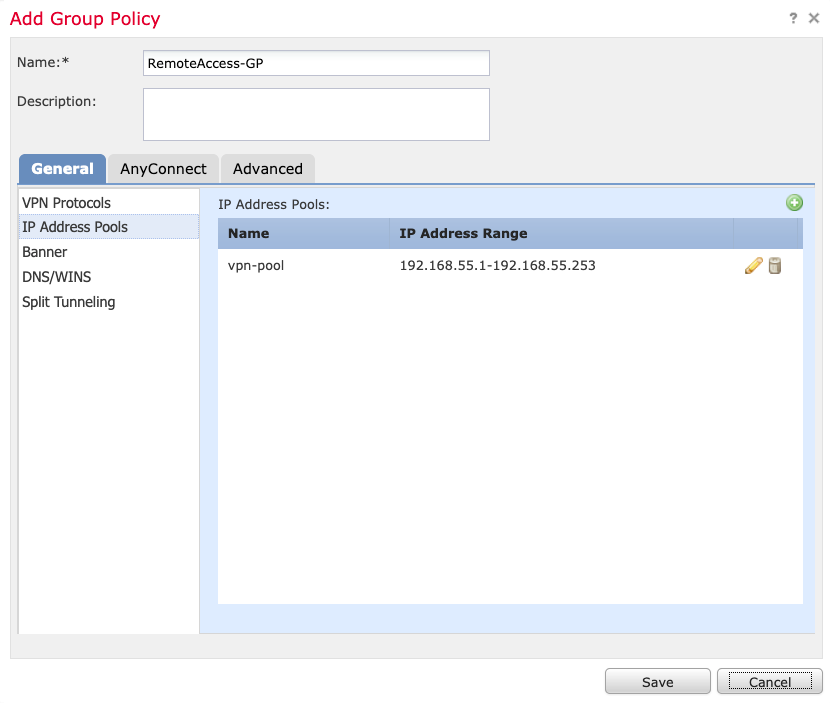

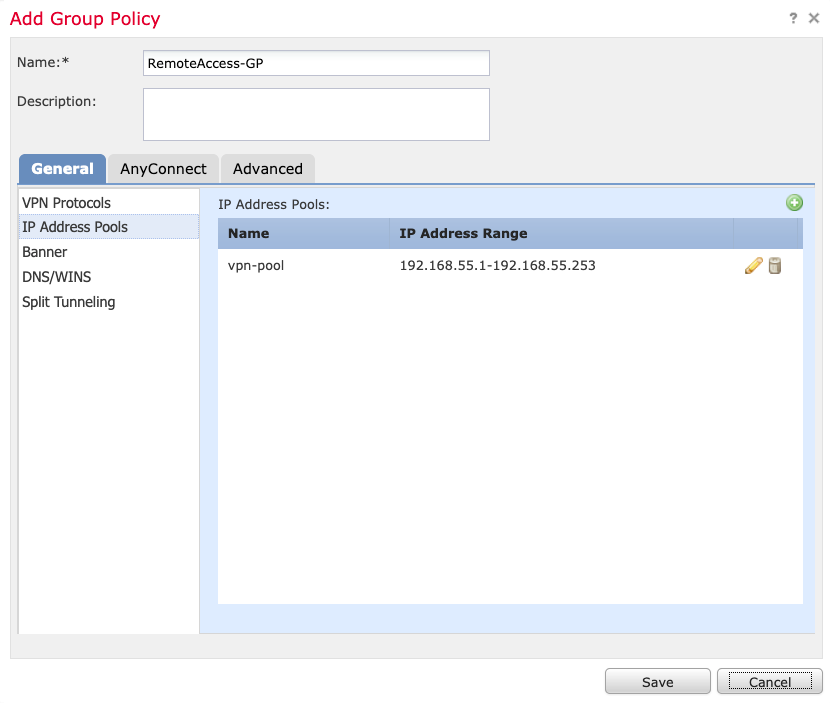

5. (可選)可以在組策略基礎上配置本地IP地址池。如果未配置,則從連線配置檔案(隧道組)中配置的池繼承池。

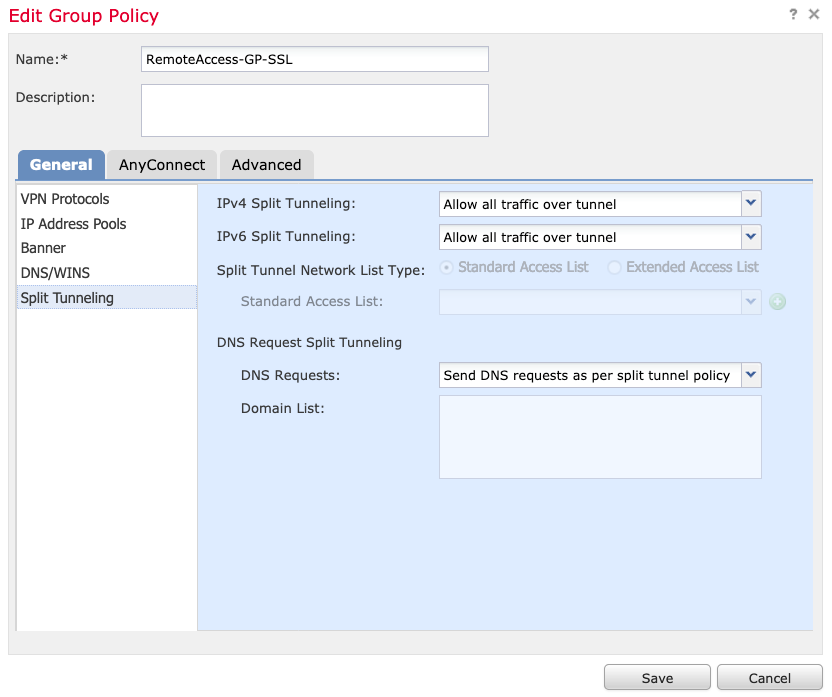

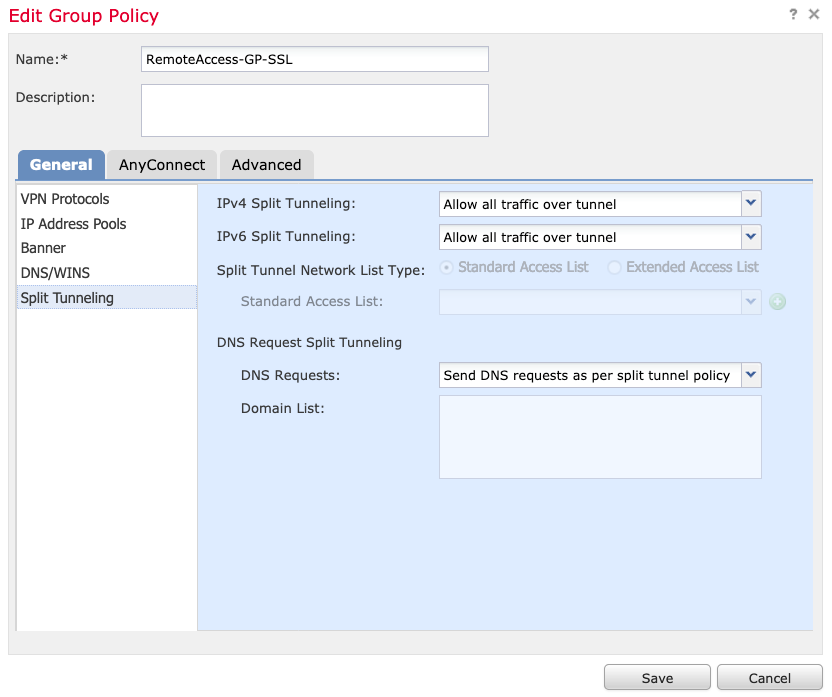

6. 對於此方案,所有流量都透過隧道進行路由,IPv4分割隧道策略設定為允許所有流量透過隧道,如下圖所示。

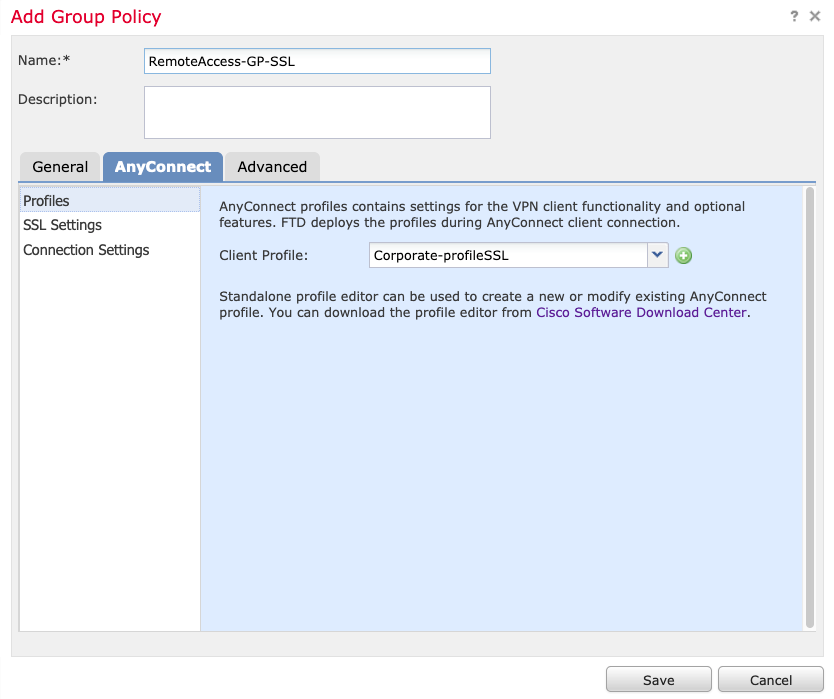

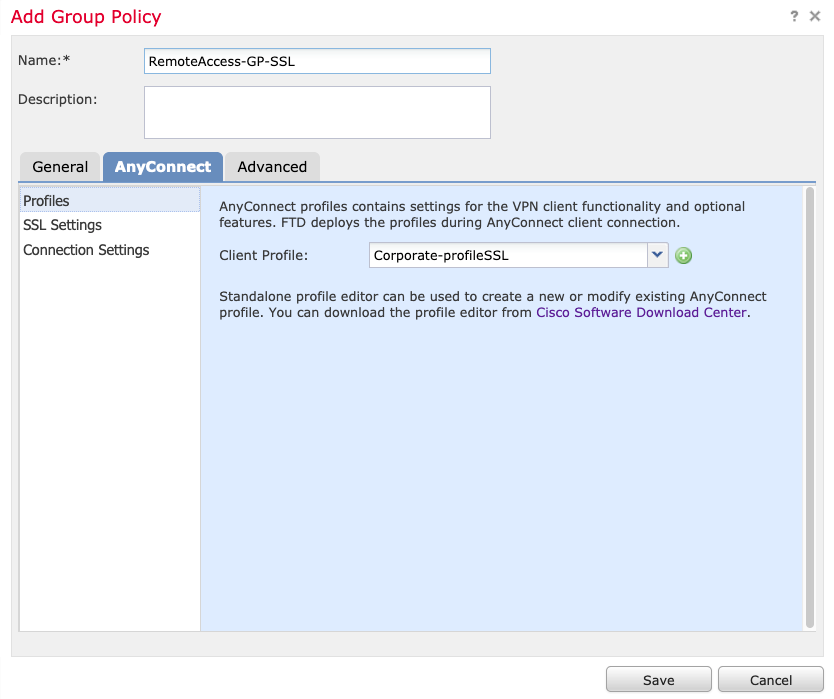

7. 選擇AnyConnect配置檔案的.xml配置檔案,然後選擇儲存(如圖所示)。

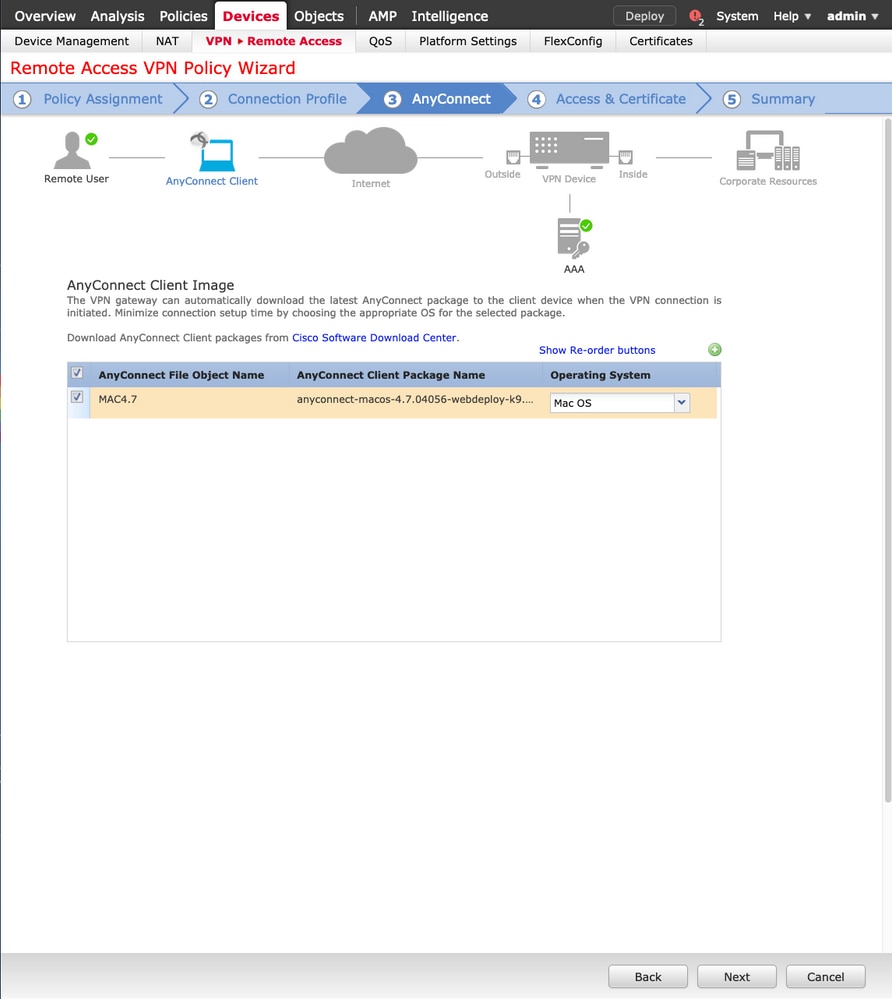

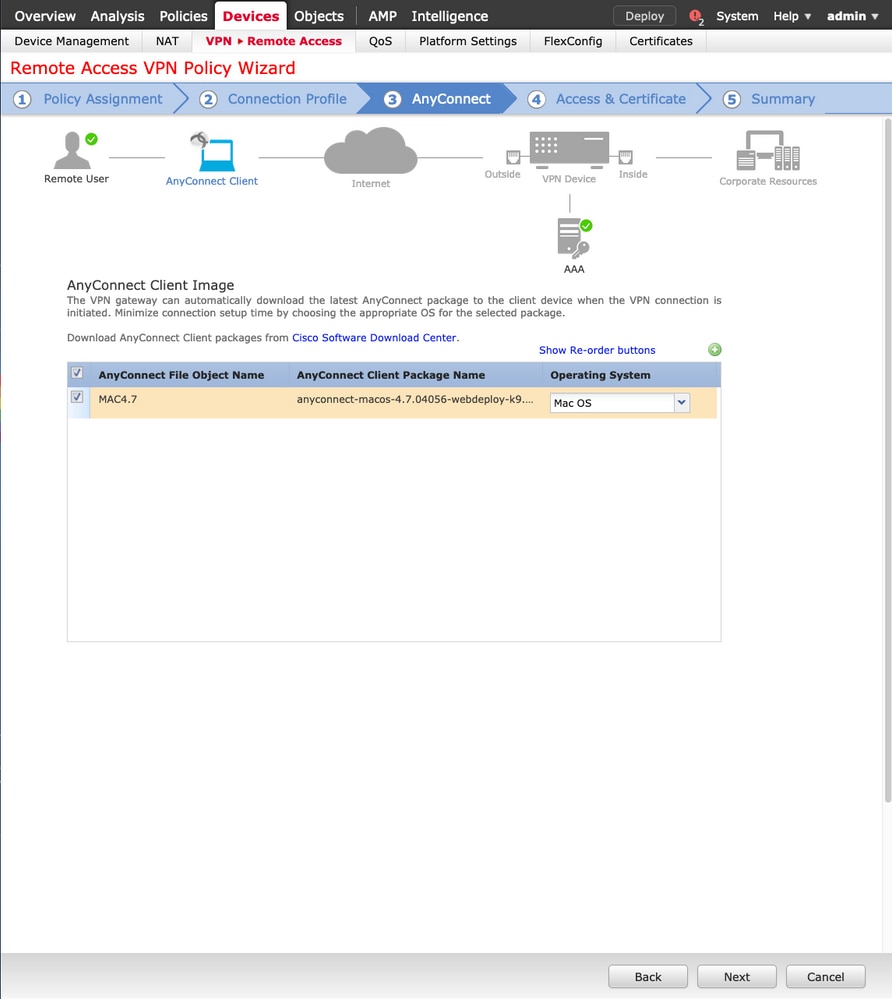

8. 根據運行的系統要求選擇所需的AnyConnect映像,然後選擇下一步(如圖所示)。

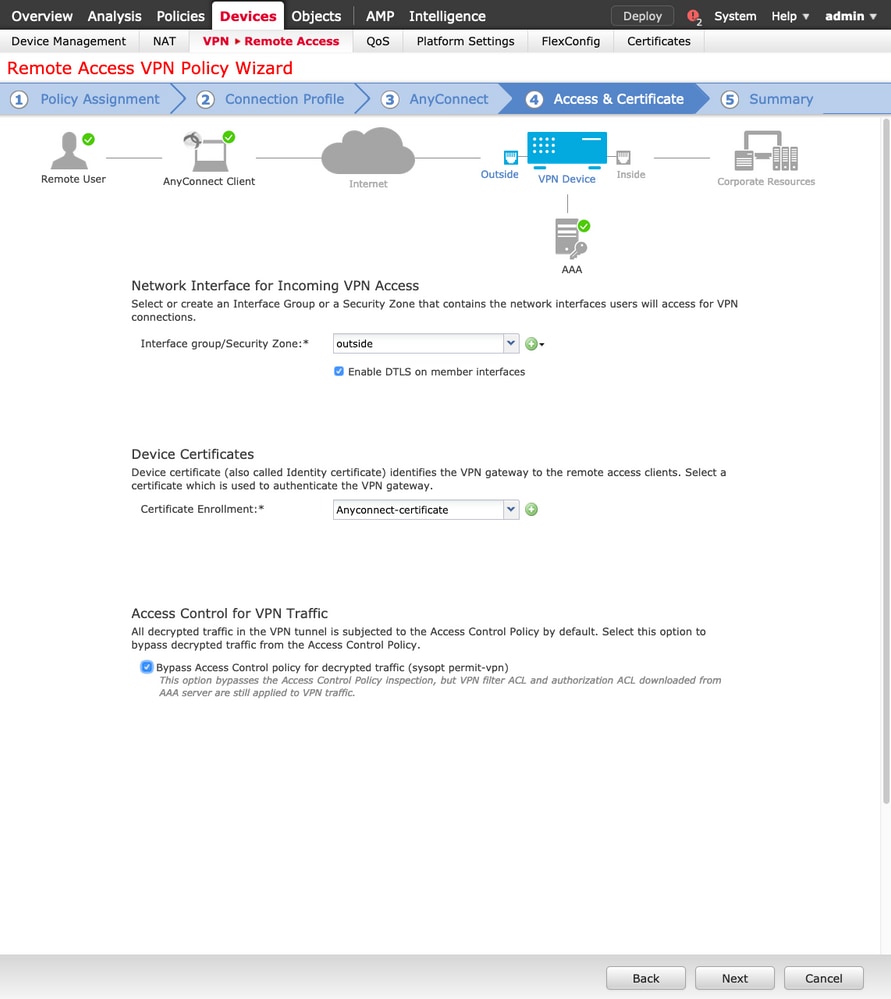

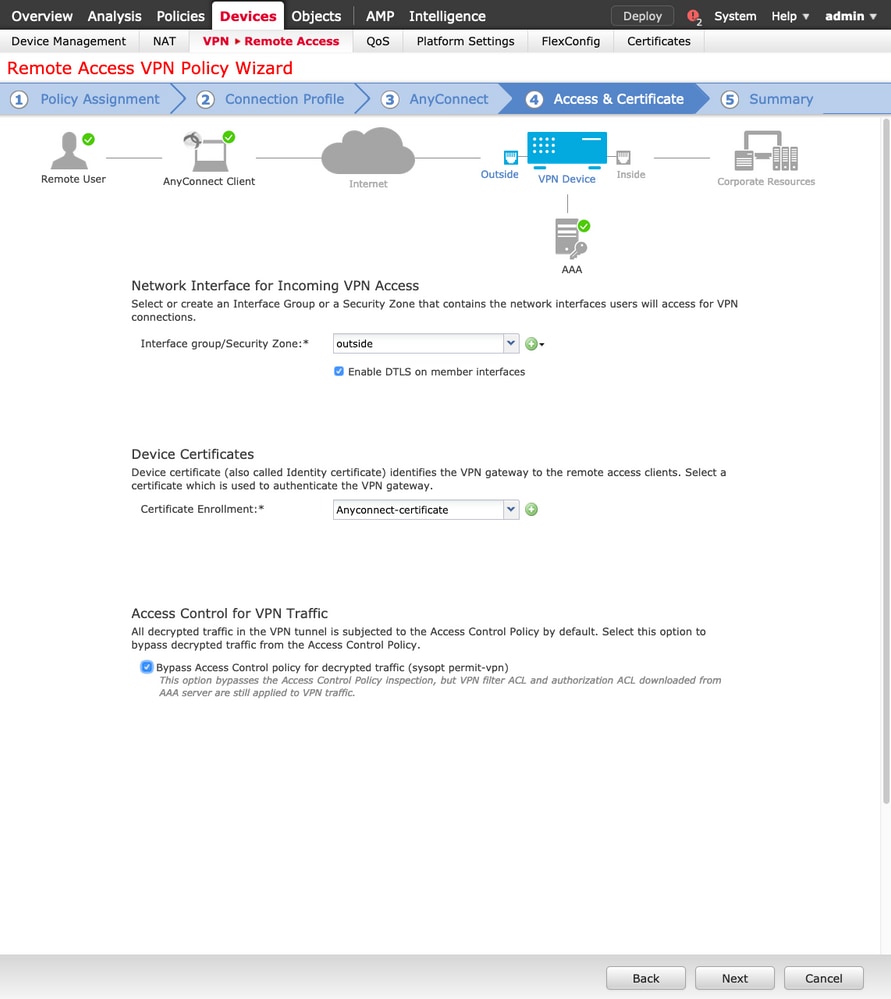

9. 選擇安全區域和裝置證書:

- 此配置定義了VPN終止的介面以及SSL連線上顯示的證書。

注意:在此案例中,FTD設定為不檢查任何VPN流量,並略過已切換的存取控制原則(ACP)選項。

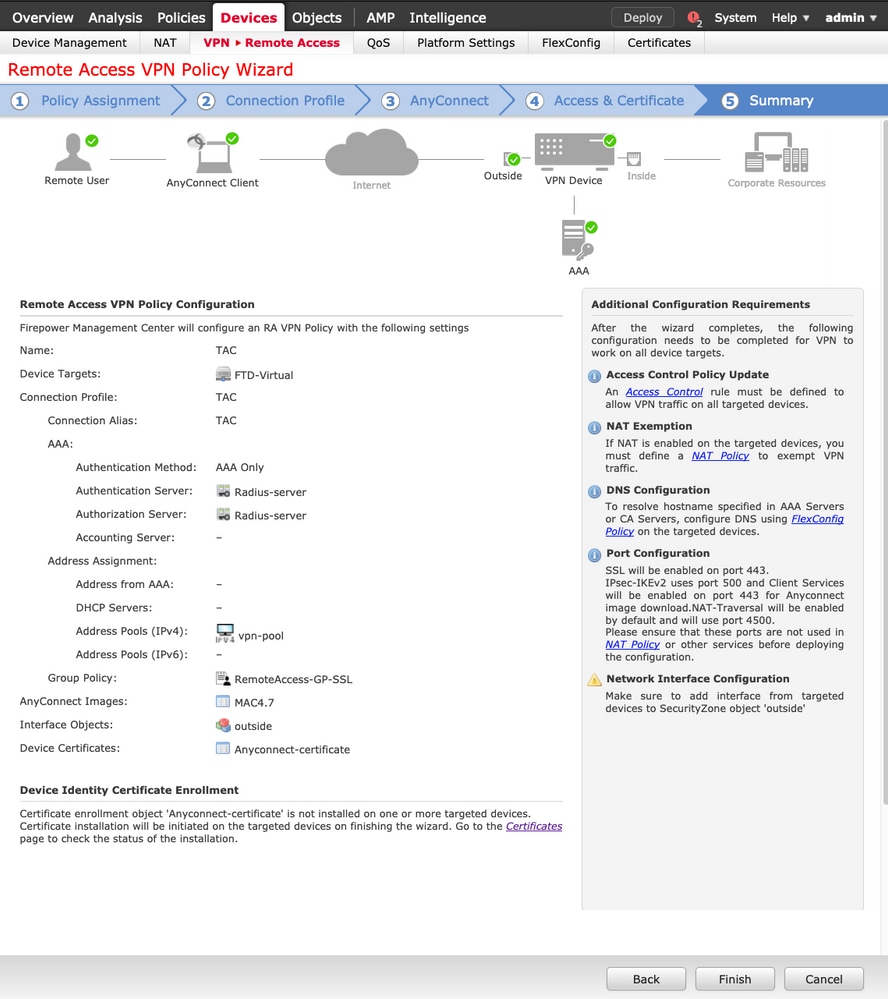

10. 選擇完成並部署更改:

- 與VPN、SSL證書和AnyConnect軟體套件相關的所有配置均透過FMC Deploy進行推送,如下圖所示。

NAT免除和Hairpin

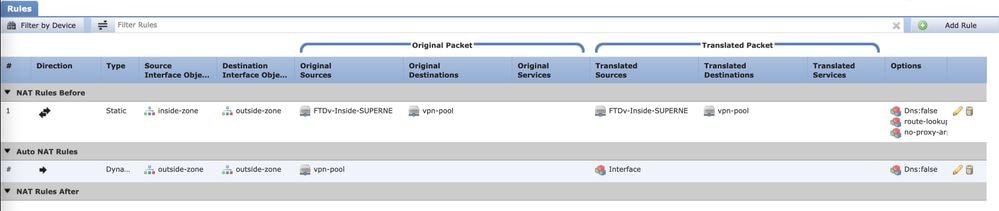

步驟 1.NAT免除配置

NAT免除是一種首選轉換方法,用於在流量透過VPN隧道(遠端訪問或站點到站點)時防止流量路由到網際網路。

當來自內部網路的流量打算透過隧道而不進行任何轉換時,需要執行此操作。

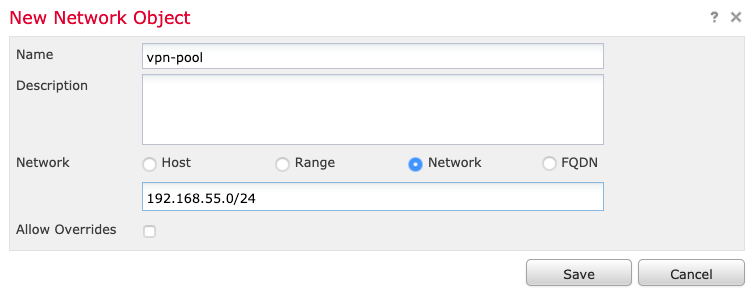

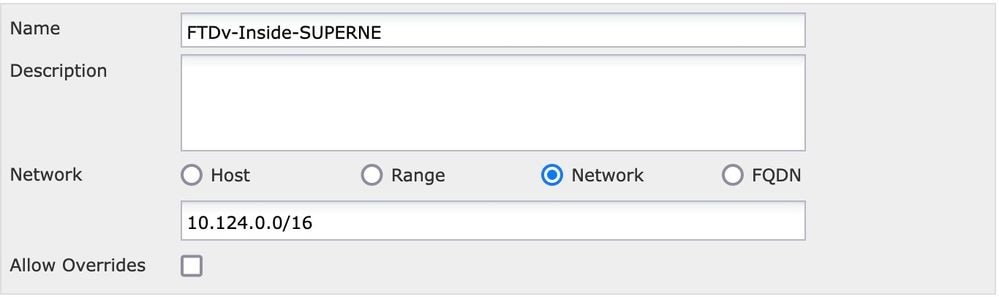

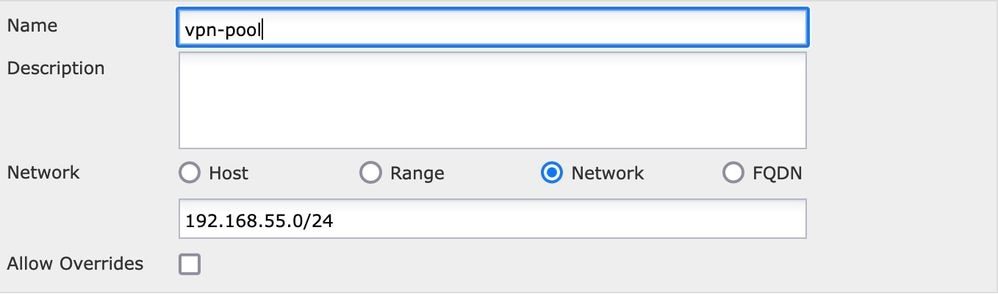

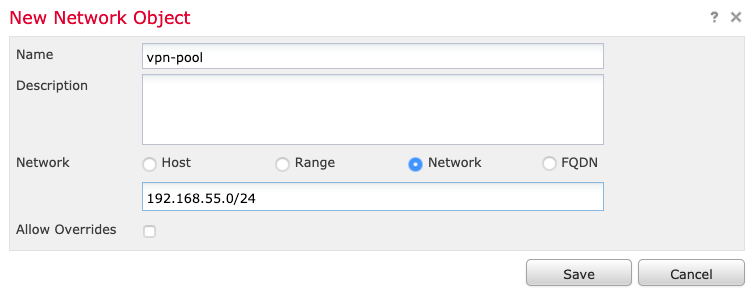

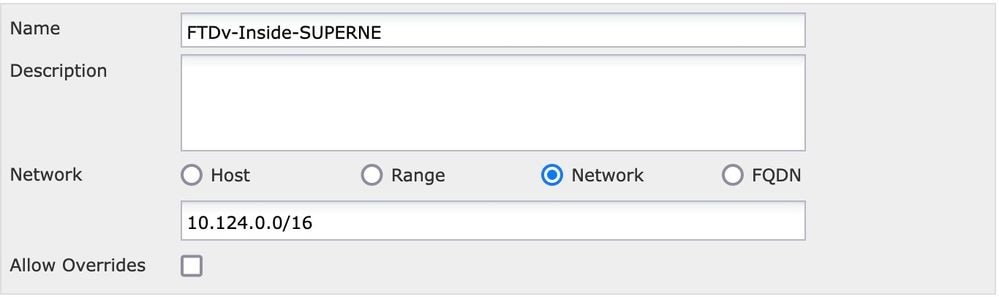

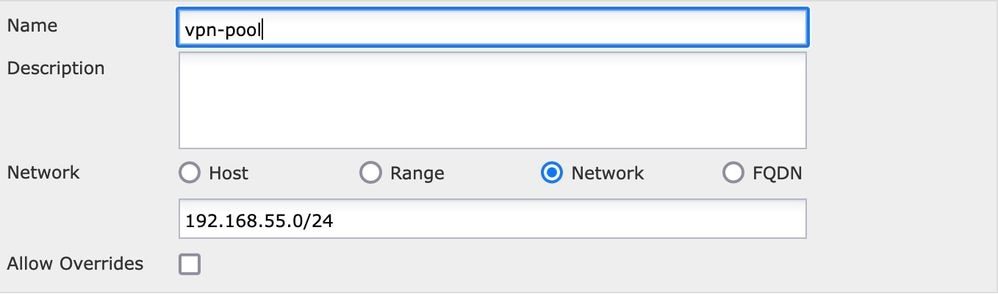

1. 導覽至物件>網路>新增網路>新增物件,如下圖所示。

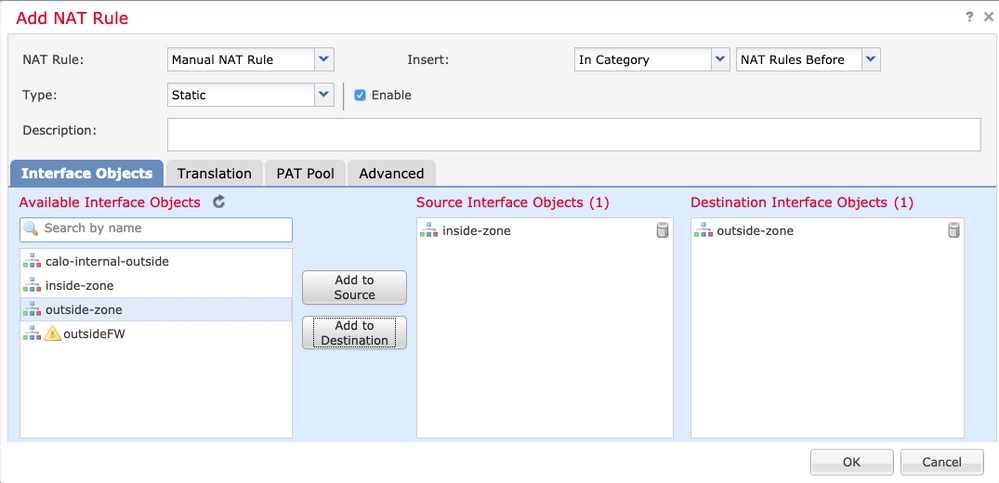

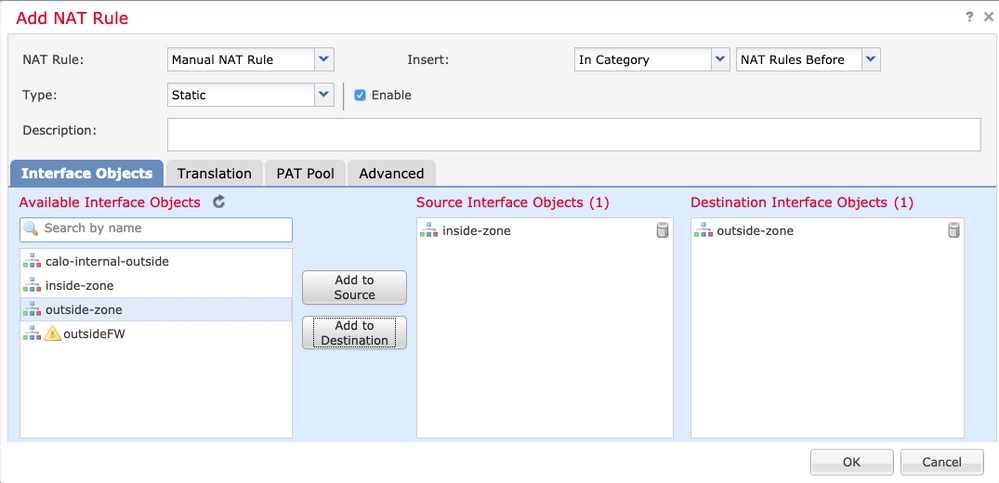

2. 導航到裝置> NAT,選擇所討論裝置使用的NAT策略,並建立新語句。

注意:流量從內部流到外部。

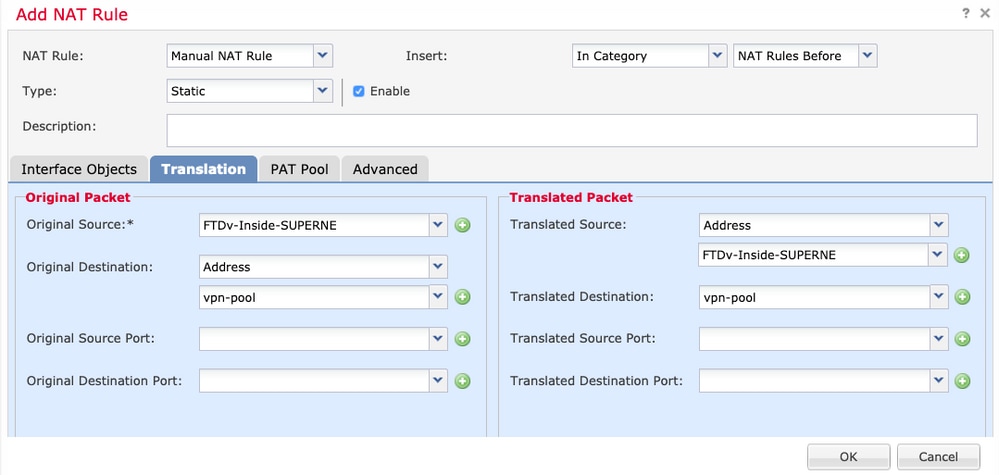

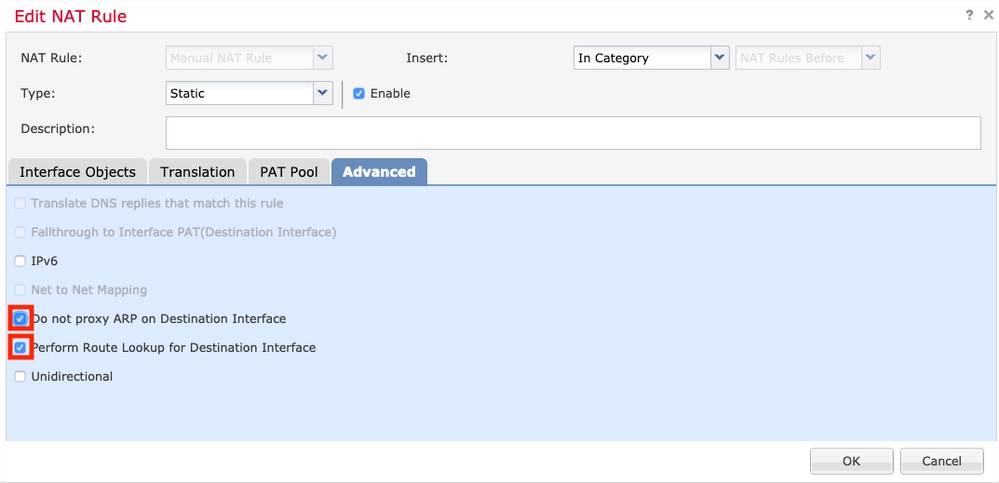

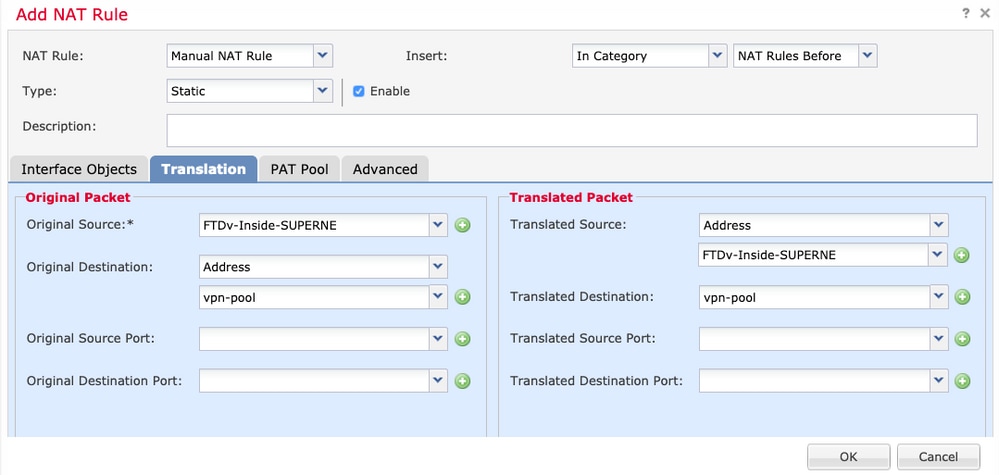

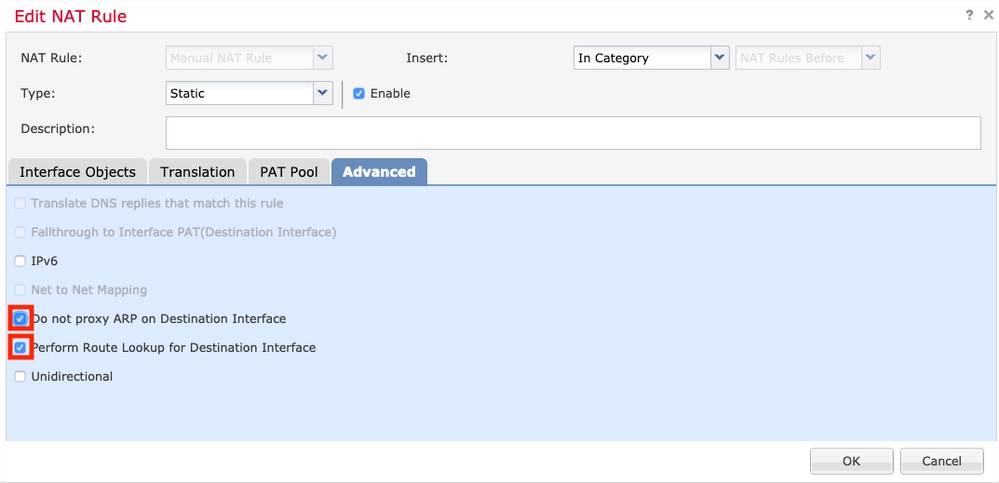

3. 選取FTD後方的內部資源(原始來源和翻譯的來源)以及目的地作為AnyConnect使用者的ip本機集區(原始目的地和翻譯的目的地,如下圖所示。

4. 確保切換選項(如圖所示),以便在NAT規則中啟用no-proxy-arp和route-lookup。選擇確定(如圖所示)。

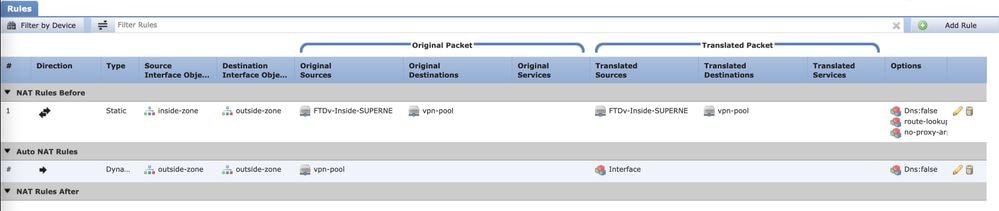

5. 這是NAT免除配置的結果。

上一節中使用的對象如下所述。

步驟 2.髮夾配置

也稱為U-turn,這是一種轉換方法,允許流量在接收流量的同一介面上流動。

例如,當AnyConnect配置全隧道拆分隧道策略時,根據NAT免除策略訪問內部資源。如果AnyConnect客戶端流量要到達網際網路上的外部站點,髮夾式NAT(或U-turn)負責將流量從外部路由到外部。

在NAT配置之前,必須建立VPN池對象。

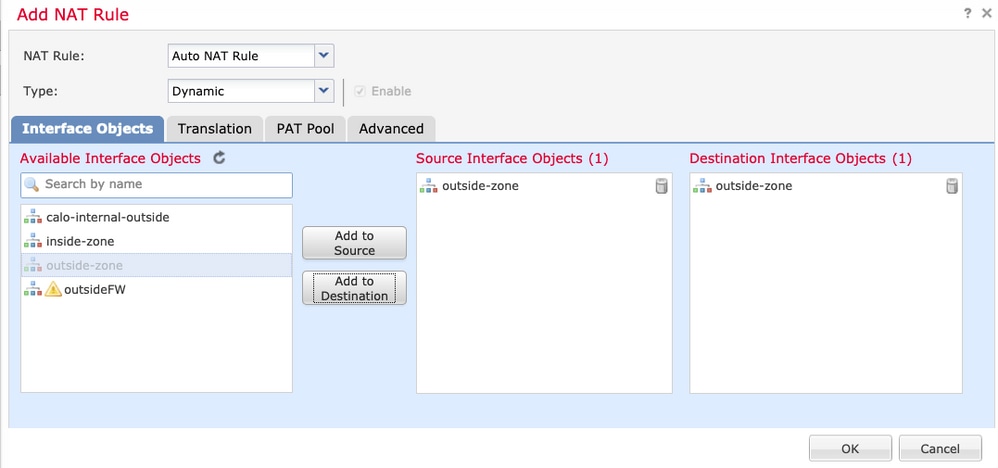

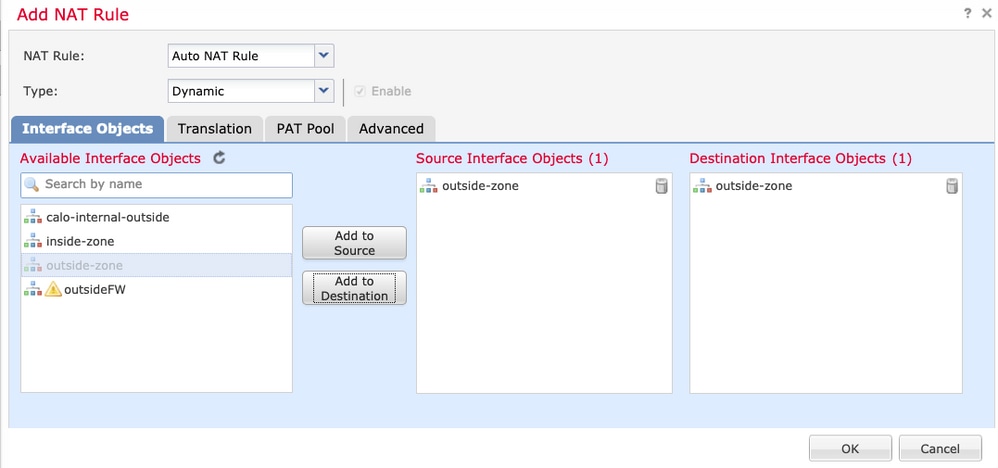

1. 建立新的NAT語句,在NAT Rule欄位中選擇Auto NAT Rule,然後選擇Dynamic作為NAT型別。

2. 為源介面對象和目標介面對象選擇相同的介面(外部):

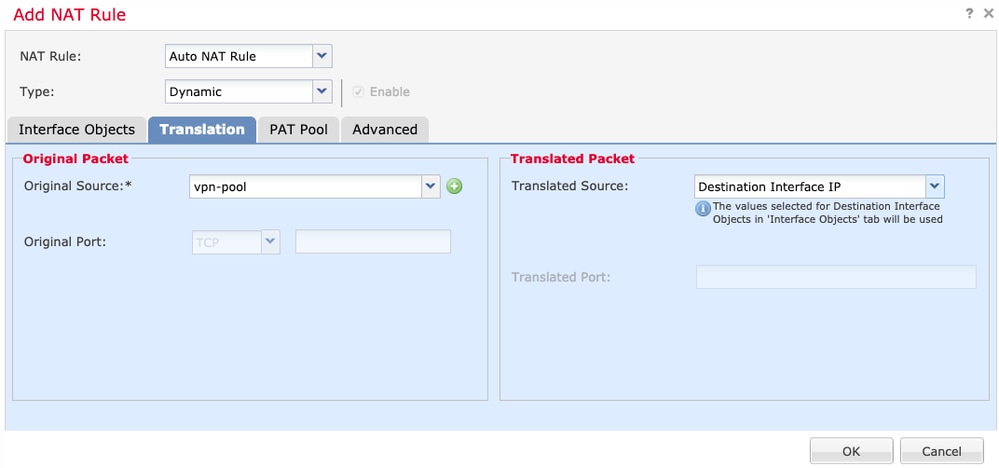

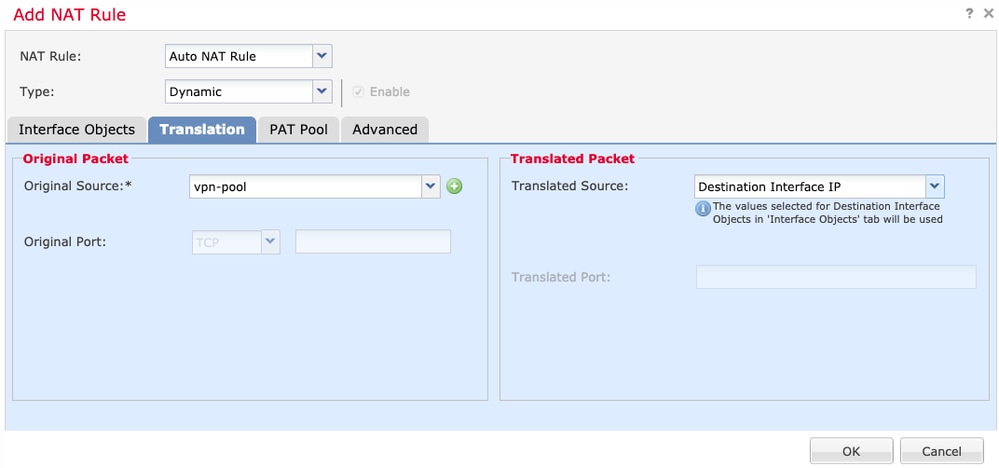

3. 在Translation頁籤中,選擇Original Source和vpn-pool object,然後選擇Destination Interface IP作為Translated Source。 選擇確定(如圖所示)。

4. 這是NAT配置的摘要,如圖所示。

5. 按一下儲存並部署變更。

驗證

使用本節內容,確認您的組態是否正常運作。

在FTD指令行中執行下列指令。

- sh crypto ca certificates

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config group-policy

- show running-config ssl

- show running-config nat

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

意見

意見