簡介

本文檔介紹如何更新SSL證書並將其安裝在供應商或您自己的證書伺服器的ASA上。

必要條件

需求

本文件沒有特定需求。

採用元件

此過程涉及自適應安全裝置(ASA)版本8.x和自適應安全裝置管理器(ASDM)版本6.0(2)或更高版本。

本文檔中的過程基於安裝證書並用於SSL VPN訪問的有效配置。只要不刪除目前的憑證,此程式就不會影響您的網路。此程式是有關如何為目前憑證核發新CSR的分步程式,該憑證與核發原始根CA的根憑證相同。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

慣例

請參閱思科技術提示慣例以瞭解更多有關文件慣例的資訊。

背景資訊

本檔案說明的程式可作為任何憑證供應商或您自己的根憑證伺服器的指南。您的證書供應商有時需要特殊的證書引數要求,但本文檔旨在提供更新SSL證書並將其安裝在使用8.0軟體的ASA上所需的一般步驟。

程式

請完成以下步驟:

-

在Configuration > Device Management > Identity Certificates下選擇要續訂的證書,然後按一下Add。

圖 1

-

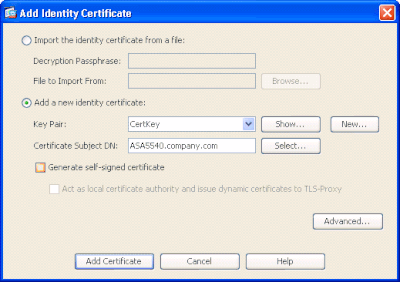

在Add Identity Certificate下,選中Add a new identity certificate 單選按鈕,然後從下拉選單中選擇金鑰對。

注意:建議不要使用,因為如果重新生成SSH金鑰,證書將失效。如果沒有RSA金鑰,請完成步驟a和b。否則,請繼續步驟3。

圖 2

-

(可選)如果您尚未配置RSA金鑰,請完成以下步驟,否則請跳到步驟3。

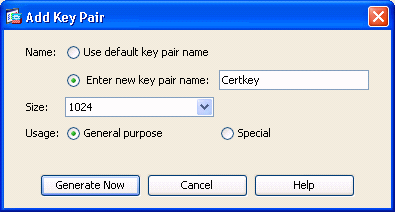

按一下新建……。

-

在Enter new key pair name 欄位中輸入金鑰對的名稱,然後按一下Generate Now。

圖 3

-

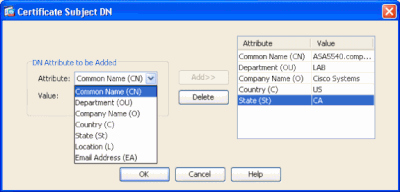

按一下選擇。

-

如圖4所示,輸入相應的證書屬性。完成後,按一下OK。然後按一下Add Certificate。

圖 4

CLI輸出:

crypto ca trustpoint ASDM_TrustPoint0

keypair CertKey

id-usage ssl-ipsec

fqdn 5540-uwe

subject-name CN=website address,OU=LAB,O=Cisco ystems,C=US,St=CA

enrollment terminal

crypto ca enroll ASDM_TrustPoint0

-

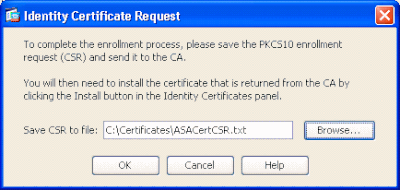

在「Identity Certificate Request」彈出窗口中,將證書簽名請求(CSR)儲存到文本檔案中,然後按一下OK。

圖 5

-

(可選)在ASDM中驗證CSR是否掛起。

圖 6

-

將憑證要求提交給在伺服器上發行憑證的憑證管理員。這可以透過Web介面、電子郵件傳送,也可以直接傳送到根CA伺服器進行證書頒發過程。

-

完成以下步驟以安裝更新後的證書。

-

如圖6所示,在Configuration > Device Management > Identity Certificates 下選擇證書請求,然後按一下Install。

-

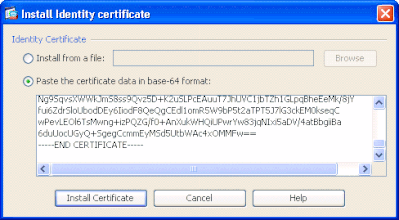

在Install Identity Certificate 窗口中,選中Paste the certificate data in base-64 format 單選按鈕,然後按一下Install Certificate。

注意:或者,如果證書是以.cer檔案而非基於文本的檔案或電子郵件方式簽發,您也可以從檔案中選擇安裝,瀏覽到PC上的相應檔案,依次按一下安裝ID證書檔案和安裝證書。

圖 7

CLI輸出:

crypto ca import ASDM_TrustPoint0 certificate

WIID2DCCAsCgAwIBAgIKYb9wewAAAAAAJzANBgkqhkiG9w0BAQUFADAQMQ

!--- output truncated

wPevLEOl6TsMwng+izPQZG/f0+AnXukWHQiUPwrYw83jqNIxi5aDV/4atBbgiiBa

6duUocUGyQ+SgegCcmmEyMSd5UtbWAc4xOMMFw==

quit

-

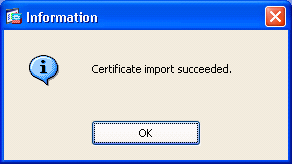

會出現一個視窗,確認憑證已成功安裝。按一下OK 進行確認。

圖 8

-

確保新證書顯示在Identity Certificates下。

圖 9

-

完成以下步驟,以便將新憑證連結到介面:

-

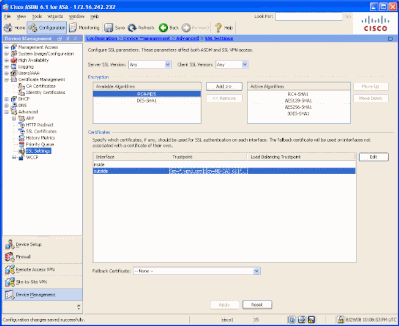

如圖10所示,選擇Configuration > Device Management > Advanced > SSL Settings。

-

在Certificates下選擇介面。按一下Edit。

圖 10

-

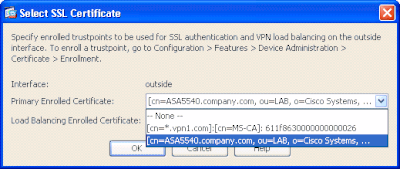

從下拉選單中選擇新證書,然後按一下OK,再按一下Apply。

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point ASDM_TrustPoint0 outside

圖 11

-

在ASDM或CLI上儲存配置。

驗證

您可以使用CLI介面驗證新證書是否正確安裝到ASA,如以下輸出示例所示:

ASA(config)#show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 61bf707b000000000027

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=websiteaddress

!---new certificate

ou=LAB

o=Cisco Systems

st=CA

c=US

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 22:39:31 UTC Aug 29 2008

end date: 22:49:31 UTC Aug 29 2009

Associated Trustpoints: ASDM_TrustPoint0

CA Certificate

Status: Available

Certificate Serial Number: 211020a79cfd96b34ba93f3145d8e571

Certificate Usage: Signature

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=MS-CA

!---’old’ certificate

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 00:26:08 UTC Jun 8 2006

end date: 00:34:01 UTC Jun 8 2011

Associated Trustpoints: test

Certificate

Status: Available

Certificate Serial Number: 611f8630000000000026

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=*.vpn1.com

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 23:53:16 UTC Mar 10 2008

end date: 00:03:16 UTC Mar 11 2009

Associated Trustpoints: test

ASA(config)#

疑難排解

(可選)在CLI上驗證是否已將正確的證書應用於介面:

ASA(config)#show running-config ssl

ssl trust-point ASDM_TrustPoint0 outside

!--- Shows that the correct trustpoint is tied to the outside interface that terminates SSL VPN.

ASA(config)#

如何將SSL證書從一個ASA複製到另一個ASA

如果您已產生可匯出金鑰,就可以執行此作業。您需要將憑證匯出到PKCS檔案。這包括匯出所有關聯的金鑰。

使用以下命令透過CLI導出證書:

ASA(config)#crypto ca export

pkcs12

使用以下命令在CLI中導入證書:

SA(config)#crypto ca import

pkcs12

還可以透過ASDM為ASA故障切換對執行此操作。請完成以下步驟以執行此操作:

-

透過ASDM登入到主ASA並選擇Tools > Backup Configuration。

-

您可以備份所有內容或只備份證書。

-

在備用模式下,打開ASDM並選擇Tools > Restore Configuration。

相關資訊